Hvad er AES-kryptering? Hvordan det virker

Så længe mennesker har haft hemmeligheder, og det er lang tid, har der været behov for at skjule dem for andre. Velkommen til krypteringens verden.

Kryptering, i en verden af computere, er en proces, hvor data er hentet fra noget, der er læsbart eller let forståeligt og derefter kodes på en måde, der kan kun afkodes af en anden person eller enhed, hvis de besidde den rigtige dekrypteringsnøgle.

Kryptering er det, der gør dataene sikre. Kryptering tager digitale oplysninger, som en person kan se eller læse, såsom økonomiske oplysninger, kundedata eller fotografier, krypterer dem på en sådan måde, at en person, der ser på den, ikke er i stand til at finde ud af, hvad de ser. Kryptering er imidlertid en proces, der kan vendes.

Kryptering er det, der gør dataene sikre. Kryptering tager digitale oplysninger, som en person kan se eller læse, såsom økonomiske oplysninger, kundedata eller fotografier, krypterer dem på en sådan måde, at en person, der ser på den, ikke er i stand til at finde ud af, hvad de ser. Kryptering er imidlertid en proces, der kan vendes.

Vi kan tænke på det på denne måde, kryptering er en lås. Hvis du har den rigtige dekrypteringsnøgle, er du i stand til at låse op eller læse de krypterede oplysninger. Hvis du ikke har den rigtige dekrypteringsnøgle, er den eneste måde at få adgang ved at bryde låsen.

Det er her det er vigtigt at vælge den rigtige type kryptering. Hvis din kryptering svarer til en billig hængelås, du får i den lokale hardwarebutik, kan den let ødelægges. Den bedste kryptering er imidlertid sammenlignelig med låsen på et bankhvelv. Det er næsten uknuselig.

Contents

Hvorfor er kryptering så vigtig?

Privatliv er vigtigt for vores personlige liv. Datasikkerhed er nøglen til vores sikkerhed, omdømme og økonomisk velstand. På samme måde som du låser dit hjem, og at regeringer forhindrer adgang til kritisk infrastruktur med det formål at beskytte ejendom i den fysiske verden, forhindrer kryptering, at cyberkriminelle får adgang til dine data. Regeringer verden over introducerer forslag om at svække krypteringskraften og potentielt sætte din sikkerhed i fare.

Kryptering beskytter dig, når du handler, når du kommunikerer, og når du banker. Flere og flere af dit liv udføres online. Dette er grunden til, at du skal være bekymret for, hvad du kan for at forbedre sikkerheden i dine data og bevare privatlivets fred.

Kryptering beskytter dig, når du handler, når du kommunikerer, og når du banker. Flere og flere af dit liv udføres online. Dette er grunden til, at du skal være bekymret for, hvad du kan for at forbedre sikkerheden i dine data og bevare privatlivets fred.

Kryptering er en del af din hverdag online. Du er sandsynligvis ikke opmærksom på det, men virksomheder og statslige agenturer bruger kryptering for at sikre dine personlige oplysninger. Det forhindrer identitetstyve fra at frarøvet dine oplysninger og logge ind på din bankkonto. Kryptering forhindrer hackere i at læse dine e-mails og personlig kommunikation.

Taler om emnet cybersikkerhed og kryptering, den tidligere forsvarssekretær, Ash Carter, drøftede den vigtige rolle, datasikkerhed og stærk kryptering spiller i den nationale sikkerhed. På det tidspunkt opfordrede han iværksættere og innovatører til at spille en rolle for at forbedre cybersikkerheden. Han blev senere citeret for at sige: “Kryptering er en nødvendig del af datasikkerheden, og stærk kryptering er en god ting.”

Hvordan fungerer kryptering?

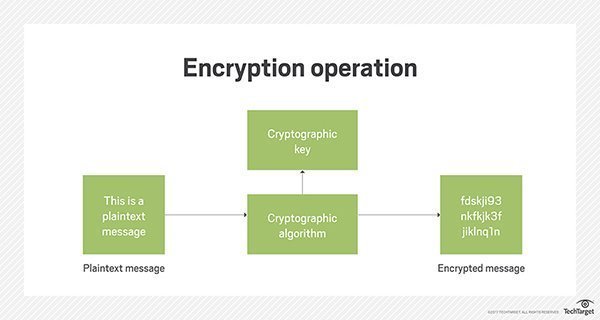

Du starter med ikke-krypterede data. Disse data benævnes ofte simpel tekst. Dette er en anden måde at sige læsbar tekst, der ikke er krypteret.

Dernæst krypteres teksten ved hjælp af en algoritme plus en krypteringsnøgle. Slutresultatet er generation af chiffertekst. Denne tekst kan kun forstås, hvis den dekrypteres ved hjælp af den relevante nøgle.

Dekryptering er det modsatte af kryptering. Ligesom hvordan låsning er det modsatte af oplåsning. Når noget er dekrypteret, samme trin følges for kryptering kun i omvendt rækkefølge. De mest populære former for krypteringsalgoritmer er fordelt på to kategorier:

- Symmetrisk

- Asymmetrisk

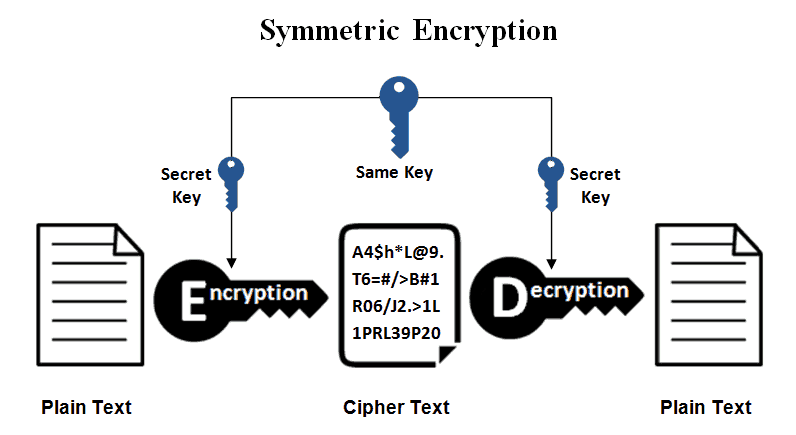

Symmetriske nøgleciffer

En symmetrisk nøglekode kaldes ofte en “Hemmelig nøgle.” Den bruger en nøgle, den skal dele med enhver enhed, der ønsker at dekryptere de krypterede data. Den mest populære symmetriske nøglekrypter er Advanced Encryption Standard. Denne nøgle var først designet til at beskytte regeringens oplysninger.

En symmetrisk nøglekode kan sammenlignes med en person, der kun har en nøgle til deres hus og låser døren, når de forlader. Den eneste måde, nogen kan låse op for døren uden at bryde låsen, er, hvis husejeren giver dem deres nøgle eller en identisk kopi af deres nøgle.

Symmetrisk nøglekryptering er meget hurtigere end asymmetrisk kryptering. Afsenderen skal udveksle den nøgle, der er nødvendig for at dekryptere de krypterede data til modtageren, før modtageren kan dechiffrere teksten. Det er nødvendigt at distribuere og styre et antal nøgler sikkert. Af denne grund er størstedelen af kryptografiske processer anvende symmetriske algoritmer for at kryptere dataene bruger de imidlertid asymmetriske algoritmer til at udveksle nøglen.

Alberti Cipher – Hvor det hele startede

Alberti-chifferen var en af de originale polyalfabetiske cifre. Alberti Cipher blev først udviklet af Leon Battista Alberti og var det første rigtige eksempel på avanceret polyalfabetisk substitution med blandede alfabeter og variabel periode.

Den originale enhed kaldet “Formula” bestod af to koncentriske diske der blev fastgjort via en central stift og roteret uafhængigt.

Asymmetrisk kryptografi

Asymmetrisk kryptografi er ofte kaldet “offentlig nøgle” kryptografi. I denne proces bruges to forskellige taster. Tasterne er imidlertid matematisk knyttet til hinanden. Den ene kaldes offentlig og den anden som privat. Den offentlige nøgle kan bruges af enhver. Den private er en hemmelighed.

Tænk på det som følgende scenario. Alice bad Bob om at sende hende en åben hængelås via mailen. Bob opbevarer sin egen kopi af sin nøgle. Alice modtager låsen og bruger den til at sikre en boks, der indeholder en meddelelse og derefter sender den låste boks til Bob. Bob kan nu bruge sin nøgle til at låse op i boksen og læse uanset information Alice har opbevaret inde. Hvis Bob vil sende en besked tilbage til Alice, bliver han nødt til at bede Alice om at sende ham en ulåst hængelås og følge processen Alice fulgte, da hun sendte ham sin besked.

Tænk på det som følgende scenario. Alice bad Bob om at sende hende en åben hængelås via mailen. Bob opbevarer sin egen kopi af sin nøgle. Alice modtager låsen og bruger den til at sikre en boks, der indeholder en meddelelse og derefter sender den låste boks til Bob. Bob kan nu bruge sin nøgle til at låse op i boksen og læse uanset information Alice har opbevaret inde. Hvis Bob vil sende en besked tilbage til Alice, bliver han nødt til at bede Alice om at sende ham en ulåst hængelås og følge processen Alice fulgte, da hun sendte ham sin besked.

For det meste alment benyttet form for asymmetrisk kryptografialgoritme er RSA. Dette skyldes, at den private nøgle eller den offentlige nøgle kan kryptere informationen. Dekrypteringsenheden skal have den modsatte nøgle. Denne funktion hjælper garantere fortrolighed, ægthed, integritet, såvel som ikke-gentagelighed for elektronisk kommunikation såvel som data i hvile. Dette gøres via brug af digitale signaturer.

Den største fordel, der kommer ved at bruge et asymmetrisk nøglesystem er, at ingen har brug for at sende deres nøgle til hinanden. Dette gør det umuligt for nogen at opfange nøglen og kopiere den, mens den er i transit.

Hvis Bob i værste fald mistede sin nøgle eller fik hans nøgle kopieret, ville de eneste oplysninger, der ville blive kompromitteret, være de oplysninger, Alice sendte til Bob ved hjælp af sin hængelås. Men de meddelelser, som Alice sendte til andre mennesker, ville forbliv hemmelig fordi de ville levere forskellige låse til Alice at bruge, når de kommunikerer med dem.

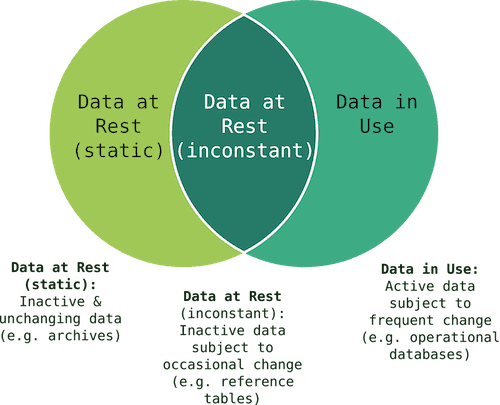

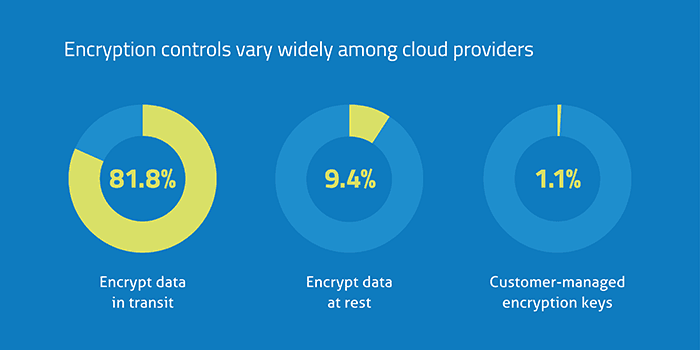

Kryptering af data i transit versus Kryptering af data i hvile

Databeskyttelse falder ind under to grundlæggende krypteringstyper. Der er data, der er i hvile, og der er data, der er undervejs. Hvis nogen hacks din harddisk eller din database, gør kryptering disse data umuligt at læse.

Databeskyttelse falder ind under to grundlæggende krypteringstyper. Der er data, der er i hvile, og der er data, der er undervejs. Hvis nogen hacks din harddisk eller din database, gør kryptering disse data umuligt at læse.

Hvis dine data er i transit, er det, hvis du sender en e-mail, kommunikerer mellem browsere eller sender oplysninger til skyen, og disse data bliver opfanget, kryptering gør det uleseligt.

Følgende er nogle måder at opnå datakryptering på:

- Fuld disk kryptering: Dette er den mest almindelige måde at beskytte information om hvile på din computers harddisk. Filer, der gemmes på din disk, krypteres automatisk. Mappekryptering og lydstyrkryptering er mellemliggende indstillinger, der giver sikkerhed uden at kræve fuld diskkryptering.

- Filkryptering: Filkryptering krypterer dine hviledata på en fil efter filbasis. Dette betyder, at filerne ikke kan forstås eller læses, hvis de bliver aflyttet. Dette er ikke en automatisk proces, men er noget, der skal gøres for hver fil. Det, der er godt ved filkryptering, er, at dataene forbliver krypterede, selv når de forlader deres oprindelsessted.

- Krypterede e-mail-servere: Secured Multipurpose Internet Mail Extensions er en form for offentlig nøglekryptering, der tillader enkel mail-overførselsprotokol-e-mail-servere fordelen ved at være i stand til at modtage og sende krypterede meddelelser i modsætning til blot at sende enkle tekstmeddelelser.

- Ende-til-ende-kryptering: Dette skjuler indholdet af meddelelser, hvilket kun giver afsendere og modtagere mulighed for at læse det. Med ende-til-ende-kryptering håndteres enhver potentiel sårbarhed i kommunikationskæden, hvad enten det er at aflytte meddelelserne, mens de bliver leveret, eller sikkerhedssvagheder på afsenderens eller modtagerens side. Store platforme, inklusive Facebook og iMessage, bruger en-til-ende-kryptering.

- Forkryptering af data synkroniseret med skyen: Software af denne slags krypterer data forud for den ankommer i skyen. Dette betyder, at enhver, der hakker skyen, ikke kan læse den. Det er vigtigt at bemærke, at filer, der er gemt på en lokal maskine, ikke er krypteret af softwaren og stadig er sårbare.

Datakrypteringsalgoritmer

Advanced Encryption Standard er den mest populære form for datakrypteringsalgoritme. Designet af den amerikanske regering tilbyder 128, 192 samt 256 bit algoritme. 192 bit og 256 bit algoritmer bruges under omstændigheder, der kræver ekstrem beskyttelse.

Advanced Encryption Standard er den mest populære form for datakrypteringsalgoritme. Designet af den amerikanske regering tilbyder 128, 192 samt 256 bit algoritme. 192 bit og 256 bit algoritmer bruges under omstændigheder, der kræver ekstrem beskyttelse.- IDEA – International datakrypteringsalgoritme er en blokkrypteringsalgoritme, der bruger en 128 bit nøgle. Denne ciffer har en lang track record for ikke at blive brudt.

- RSA er en algoritme, der bruger parrede nøgler. Dette er standard til at sende information via Internettet. Tidligere var der nogle udfordringer med algoritmen at blive brudt. Imidlertid er disse udfordringer siden blevet løst.

- Blowfish og Twofish er blokchiffer. De bruges ofte på e-handelsplatforme. Deres mest almindelige brug er at beskytte betalingsoplysninger. Begge systemer tilbyder symmetrisk kryptering. Tasterne varierer i bitlængde. Twofish er den nyere af de to programmer. Det har længere krypteringsnøgler.

Hvordan hackere udfordrer kryptering

En hacker’s hovedformål med at undgå kryptering er at få dine private og følsomme oplysninger. De ved, at dine private og følsomme oplysninger er værdifuld og kan være solgt til andre der vil udnytte disse oplysninger til deres velbefindende og til skade for dig.

Den mest basale metode, som hackere vil bruge til at angribe kryptering i dag, er at bruge råstyrke. Et brute force-angreb er et, hvor tilfældige taster bruges, indtil den højre nøgle findes. Dette understreger vigtigheden af at have en stærk nøgle. Jo længere nøglen er, jo lavere er muligheden for, at en hacker vil få succes med deres angreb. Når nøglestørrelsen øges, stiger antallet af ressourcer, som en hacker skal have for at udføre deres beregning, også.

En anden metode til at bryde ciffer er sidekanalangreb. Elektriske kredsløb af natur lækker. De skaber emissioner som biprodukter, hvilket gør det lettere for en angriber, der ikke har adgang til kredsløb, at forstå, hvordan kredsløbet fungerer, og på baggrund heraf udlede de data, der behandles. De to kilder til værdifuld information, som en hacker vil bruge, er varme og elektromagnetisme.

Som Kevin Mitnick, en amerikansk computersikkerhedskonsulent, forfatter og hacker udtalte:

Virksomheder bruger millioner af dollars på firewalls, kryptering og sikker adgangsenheder, og det er spildte penge, fordi ingen af disse foranstaltninger adresserer det svageste led i sikkerhedskæden – de mennesker, der administrerer, betjener og står for computersystemer, der indeholder beskyttet information.

Pointen er, at du er ansvarlig for sikkerheden i dine oplysninger. Hvis du ikke tager dig tid til Lær om krypteringsindstillingerne der er tilgængelige til dine oplysninger eller lære om fordelene ved at bruge den bedste VPN til dine omstændigheder, du sætter dit privatliv, din sociale fremtid og din økonomiske fremtid i fare.

Krypteringens historie

Privatliv har været en bekymring for menneskeheden siden begyndelsen. Forskellige samfund rundt om i verden udviklede unikke måder til at forhindre, at deres personlige oplysninger falder i de forkerte hænder.

skytale

Krypteringens historie begynder omkring år 700 f.Kr. Det spartanske militær brugte skytale at sende følsomme oplysninger i tider med kamp. Afsender og modtager havde hver en trækstang, der var af samme længde og samme diameter. For at kryptere beskeden, ville afsenderen tage et stykke læder og vikle det tæt rundt om deres træstang. De ville skrive en besked på stangen, slappe af den og sende den til modtageren. Modtageren kunne kun dechiffrere meddelelsen efter at han havde indpakket stykke læder rundt om sit felt.

Krypteringens historie begynder omkring år 700 f.Kr. Det spartanske militær brugte skytale at sende følsomme oplysninger i tider med kamp. Afsender og modtager havde hver en trækstang, der var af samme længde og samme diameter. For at kryptere beskeden, ville afsenderen tage et stykke læder og vikle det tæt rundt om deres træstang. De ville skrive en besked på stangen, slappe af den og sende den til modtageren. Modtageren kunne kun dechiffrere meddelelsen efter at han havde indpakket stykke læder rundt om sit felt.

Alberti Cipher

I 1467 opfandt Leon Batista Alberti den polyfabetiske substitutionsciffer. Denne kode revolutioneret kryptering. Chifferen havde to metalskiver, der drejede på den samme akse. Det indeholdt en blanding af alfabeter og variable rotationer.

I 1467 opfandt Leon Batista Alberti den polyfabetiske substitutionsciffer. Denne kode revolutioneret kryptering. Chifferen havde to metalskiver, der drejede på den samme akse. Det indeholdt en blanding af alfabeter og variable rotationer.

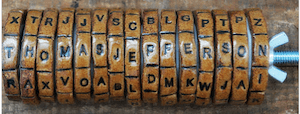

Jefferson Wheel

Jefferson-hjulet blev først introduceret i 1797 og bestod af 26 cylindriske træstykker med en jernspindel, og alfabetets bogstaver blev skrevet på kanterne på hvert hjul i tilfældig rækkefølge. At dreje hjulene ville krydre og fjerne ord. Når en person modtog Jefferson-hjulet, skrev de den kodede meddelelse på hjulet. De søgte derefter efter en anden linje med breve, der gav mening. Denne krypteringsform blev igen brugt af den amerikanske hær mellem 1923 og 1942.

Jefferson-hjulet blev først introduceret i 1797 og bestod af 26 cylindriske træstykker med en jernspindel, og alfabetets bogstaver blev skrevet på kanterne på hvert hjul i tilfældig rækkefølge. At dreje hjulene ville krydre og fjerne ord. Når en person modtog Jefferson-hjulet, skrev de den kodede meddelelse på hjulet. De søgte derefter efter en anden linje med breve, der gav mening. Denne krypteringsform blev igen brugt af den amerikanske hær mellem 1923 og 1942.

Enigma-maskinen

Da sin debut blev debuteret i 1943, var Enigma-maskinen en række elektromekaniske rotorcifre, der blev brugt af nazi-militæret. På det tidspunkt var det betragtes som uknuselig. Nazisterne ville ændre deres chiffer dagligt. Indtil Alan Turing og hans team var i stand til at drage fordel af maskinens svaghed, gav Enigma nazisterne en hidtil uset fordel.

Da sin debut blev debuteret i 1943, var Enigma-maskinen en række elektromekaniske rotorcifre, der blev brugt af nazi-militæret. På det tidspunkt var det betragtes som uknuselig. Nazisterne ville ændre deres chiffer dagligt. Indtil Alan Turing og hans team var i stand til at drage fordel af maskinens svaghed, gav Enigma nazisterne en hidtil uset fordel.

ASE og Captcha

Året 1997 førte til opfindelsen af to omdrejninger inden for kryptering og sikkerhed. National Institute of Standards and Technologies udviklede Advanced Encryption Standard. Som omtalt tidligere i denne vejledning bruges denne 128 bit-kryptering stadig i dag. En enhed, der kunne kontrollere en milliard milliarder AES-nøgler hvert sekund, ville kræve 174,449,211,009,120,166,087,753,728 år for at knække denne kryptering.

Året 1997 førte til opfindelsen af to omdrejninger inden for kryptering og sikkerhed. National Institute of Standards and Technologies udviklede Advanced Encryption Standard. Som omtalt tidligere i denne vejledning bruges denne 128 bit-kryptering stadig i dag. En enhed, der kunne kontrollere en milliard milliarder AES-nøgler hvert sekund, ville kræve 174,449,211,009,120,166,087,753,728 år for at knække denne kryptering.

Året 1997 var også det år, hvor Captcha først blev introduceret. Et tilfældigt genereret billede af tekst, der kan kun læses af mennesker dukkede op på skærmen. Tekstens bølgelighed og unikke egenskaber gør det umuligt for elektroniske enheder at læse. For at få adgang til et websted skal en menneskelig bruger indtaste en række bogstaver eller tal, der vises foran dem.

Året 1997 var også det år, hvor Captcha først blev introduceret. Et tilfældigt genereret billede af tekst, der kun kan læses af mennesker, dukkede op på skærmen. Tekstens bølgelighed og unikke egenskaber gør det umuligt for elektroniske enheder at læse. For at få adgang til et websted skal en menneskelig bruger indtaste en række bogstaver eller tal, der vises foran dem.

Det er tydeligt at se, at kryptografi og dets metoder har udviklet sig i hundreder af år. I dag har AES vist sig at være en af de mest avancerede og sikre former for kryptering, verden nogensinde har set.

Militæret og regeringen har længe været på forkant med krypteringsundersøgelser med det formål at beskytte militære hemmeligheder. Det er ikke overraskende, at der foregår forskning inden for kryptering.

Hvordan krypterer VPN’er dine oplysninger?

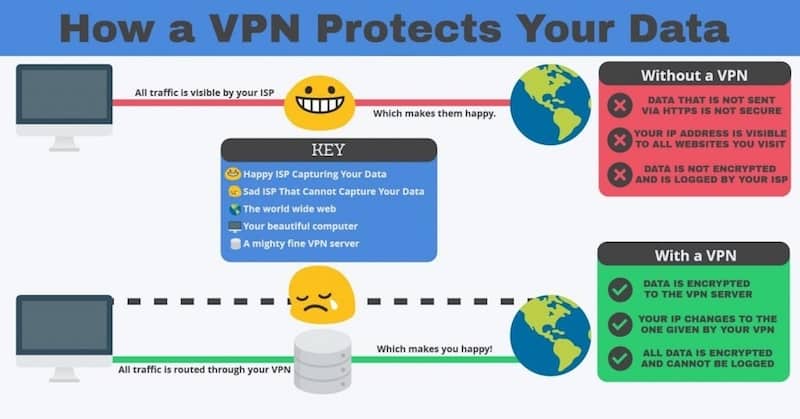

En VPN sikrer trafikken mellem den enhed, du bruger og VPN-serveren. Dette gør det vanskeligt, hvis ikke umuligt, for spioner og hackere at se dine data, mens de overføres. En VPN er en privat netværk.

En VPN bruger tunneling. Dette er en proces, der gør det muligt for dine data at blive sendt privat og sikkert over internettet. For at forstå, hvordan tunneling fungerer, skal du huske det al den information, der transmitteres over Internettet, er opdelt i små stykker, der kaldes pakker. Hver pakke har vigtige oplysninger.

Med en VPN-tunnelforbindelse sættes hver datapakke, du sender, inde i en anden datapakke, før den transmitteres via Internettet. Dette er en proces, der kaldes indkapsling. Den ydre pakke giver et niveau af sikkerhed, der forhindrer, at dens indhold bliver vist af offentligheden.

Tunneling er kun en facet af den beskyttelse, du får fra en VPN. En VPN krypterer de data, du sender via Internettet, så pakkerne kan kun fås af din VPNs klient og server. VPN’s klient og server er forbundet sammen.

Der er mange VPN-sikkerhedsprotokoller, der bruges til at holde dine data krypteret. En af de mest almindelige er IPSec, også kendt som Internetprotokol-sikkerhed. En anden er OpenVPN.

Disse beskytter dine data ved først at tage hver indkapslet datapakke og kryptere dens indhold ved hjælp af en krypteringsnøgle. Krypteringsnøglen kan kun fungere mellem VPN’s server og klient.

For det andet bruges en subprotokol, kendt som indkapslingshoved. Denne indkapslingsoverskrift vil skjule nogle af pakkens oplysninger. En del af, hvad der er skjult, er din identitet. Disse to nøglefunktioner, tunnelering og kryptering, er bare en del af, hvad der gør dine data mere sikre med en VPN. Autentificerede forbindelser er et andet værktøj designet til at holde nysgerrige øjne væk fra dine private og personlige oplysninger.

Fordelene ved kryptering

Den primære fordel eller formålet med kryptering er at beskytte fortrolighed og data fortrolighed der er enten gemt på en computer eller transmitteret via Internettet eller et internt computernetværk. Kryptering forhindrer, at uautoriserede personer får adgang til og udnytter dine private data. F.eks. Kræver kreditkortselskaber, at købmænd skal kryptere deres kundedata, både når oplysningerne gemmes, og når de sendes over netværk.

Individuelle forbrugere har et ansvar for at tage skridt til at beskytte deres personlige privatliv. I 2023 blev mere end 190 millioner smartphone-brugere hacket. I 2016 viste Apple vilje til at samarbejde med den føderale regering og krænke deres brugers privatlivspolitik. Dette er vigtigt for dig at tænke over. Dine personlige oplysninger, herunder personnummer, private chatbeskeder, bankoplysninger og følsomme fotografier, er kl risiko for at blive brugt af uærlige individer, hvad enten de er kriminelle eller statslige agenturer.

Hvorfor er kryptering vigtig??

USA er sammen med 13 andre lande en del af, hvad der kaldes De 14 øjne. Disse lande samarbejder med hinanden for at indsamle efterretning. Selvom dette kan virke relativt godartet, er sandheden, at disse regeringer bruger programmer, der giver dem mulighed for det aflyt informationen der kommunikeres online og via tekst, de ting, du downloader, samt dine bankoplysninger. Det, du synes er privat, kan hurtigt blive offentligt.

Du fortjener at være i stand til at sende og overføre information sikkert og privat. Mange mener fejlagtigt, at onlinesikkerhed og kryptering ikke bør bekymre dem, fordi de ikke har noget at skjule. Sandheden er, at oplysninger, der kan virke irrelevante og uvigtige for dig, når de falder i de forkerte hænder, kan bruges til skade dit omdømme, skade dig økonomisk, og udsæt private aspekter af dit liv for verden. Beskyt dig selv ved lære mere om kryptering og derefter drage fordel af krypteringssoftware designet til at beskytte dig og dem, du er interesseret i.

28.04.2023 @ 09:17

de forlader hjemmet. Kun den person, der har nøglen, kan låse op og få adgang til huset. Symmetrisk kryptering er hurtig og effektiv, men kræver, at nøglen deles sikkert mellem de involverede parter.

Asymmetriske nøgleciffer Asymmetrisk kryptering bruger to nøgler, en offentlig nøgle og en privat nøgle. Den offentlige nøgle kan deles med alle, mens den private nøgle kun er kendt af ejeren. Data krypteres med den offentlige nøgle og kan kun dekrypteres med den private nøgle. Den mest populære asymmetriske nøglekrypter er RSA. Asymmetrisk kryptering er mere sikker end symmetrisk kryptering, men er langsommere og kræver mere computerkraft.

Kryptering er en vigtig del af vores digitale liv. Det beskytter vores personlige oplysninger og sikrer vores sikkerhed og økonomiske velstand. Det er vigtigt at vælge den rigtige type kryptering og at beskytte dine nøgler sikkert. Vi skal fortsætte med at støtte stærk kryptering og beskytte vores privatliv og sikkerhed online.