VPN protokoli: PPTP vs L2TP / IPSec vs SSTP vs IKEv2 / IPsec

Interneta drošība mūsdienu pasaulē ir kļuvusi par svarīgu tēmu. Katru reizi, kad atrodaties tiešsaistē, neatkarīgi no tā, vai tas ir no datora vai viedtālruņa, jūsu personīgā informācija ir apdraudēta. Hakeri mēģina nozagt datus, un jūs pat nevarat būt pārliecināts, kuriem uzņēmumiem uzticēties.

Ja vēlaties nopietni apsvērt sava privātuma aizsardzību internetā, labākais solis, ko varat spert, ir ieguldījumi labā virtuālā privātā tīkla (VPN) pakalpojumā visām jūsu ierīcēm. Jūs droši vien esat dzirdējis par VPN ziņās, taču, iespējams, neesat pārliecināts par to darbību.

Šajā rakstā mēs iepazīstināsimies ar VPN izmantošanas priekšrocībām un iedziļināsimies dažādajos šodien izmantotajos protokolos. Ņemiet vērā, ka ne visi VPN ir vienādi, un protokola tehnoloģija, kuru viņi izvēlas izmantot, ir liels iemesls.

Contents

Kāpēc jums vajadzētu izmantot VPN?

Vienkāršākais veids, kā izprast VPN funkciju, ir domāt par to kā savu privāto tuneli uz aizņemta lielceļa.

Kad jūs izmantojat parastu interneta savienojumu, visa trafika plūsma tiek izvadīta no jūsu mājas wifi tīkla un uz atvērto internetu. Jūsu interneta pakalpojumu sniedzējs (ISP) ir atbildīgs par šo datu novirzīšanu uz atbilstošo vietu.

Ieslēdzot VPN klientu, jūsu satiksme vispirms tiek nosūtīta caur drošu tuneli, pirms tiek sasniegts atvērts internets. Dati joprojām pārvietojas caur jūsu ISP tīklu, taču tie ir pilnībā šifrēti hakeri to nevar pārtvert un atšifrēt. Turklāt VPN nodrošina jums anonīmu IP adresi, kas vēl vairāk apgrūtina jūsu tiešsaistes darbību izsekošanu.

Parasti ir prātīga ideja izmantot VPN, kad izveidojat savienojumu ar internetu. VPN klienti ir pieejami visām operētājsistēmām un ierīču veidiem, ieskaitot planšetdatorus un tālruņus. VPN ir īpaši svarīgi, ja daudz ceļojat vai paļaujaties uz publiskajiem karstajiem punktiem, jo tie ir pakļauti kiberuzbrukumiem.

Pārskats par VPN protokoliem

Veicot meklēšanu tiešsaistē, jūs atradīsit simtiem dažādu iespēju VPN klientiem un pakalpojumiem. Tātad, kas tieši atšķir vienu no otra?

Ir svarīgi koncentrēties uz protokola tehnoloģiju, ko izmanto VPN rīks, jo tas noteiks, cik drošs un uzticams ir risinājums..

Tā kā VPN tehnoloģija laika gaitā ir attīstījusies, ir parādījušies jauni protokoli, kamēr vecāki ir zaudējuši labvēlību. Visu VPN mērķis ir veikt to pašu tiešsaistes datplūsmas nodrošināšanas funkciju, taču viņi to dara, izmantojot dažādas autentifikācijas un šifrēšanas metodes.

Autentifikācija ir saistīta ar pierakstīšanos VPN klientā vai pakalpojumā. Lai identificētu sevi un saglabātu savus datus privātus, ir nepieciešami akreditācijas dati. Ar VPN protokola šifrēšanas metodi tiek apstrādāta faktiskā informācijas kodēšana, lai neviens cits to nevarētu nozagt un lasīt..

PPTP

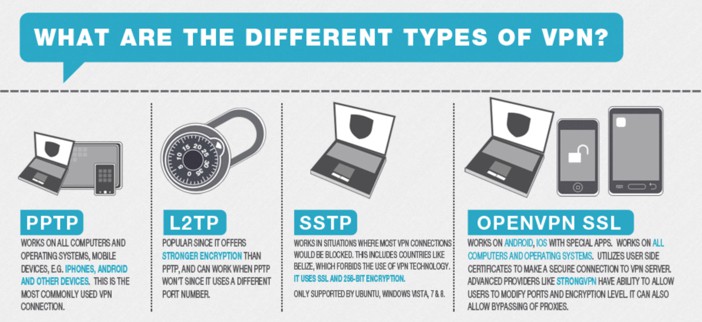

Pirmais tīkla protokols, kas tika izgudrots VPN pakalpojumiem, tika saukts par Punkta tunelēšanas protokolu (PPP). Interneta pirmajās dienās PPTP bija vienīgā pieejamā VPN iespēja. Daļēji tas notika tāpēc, ka to izstrādāja Microsoft un tas tika iekļauts Windows operētājsistēmas agrīnajās versijās. Gan bezmaksas VPN, gan arī daži no dārgākajiem kolēģiem mūsu labāko Austrālijas VPN kategoriju sarakstā izmanto PPTP protokolus.

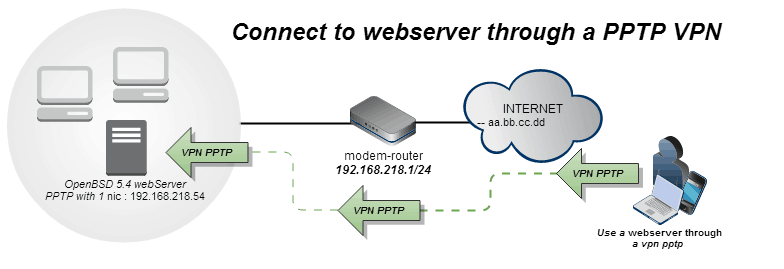

Satiksme, kas nosūtīta, izmantojot PPTP, izmanto portu 1723, izmantojot transporta kontroles protokolu (TCP). Tas atbalsta vairākas dažādas autentifikācijas metodes un veiks tīkla pieprasījumus caur tuneli, kurā tiek izmantota vispārējā maršruta iekapsulēšana (GRE), kas ir Cisco izstrādāts protokols..

Lai gan PPTP aiz tā ir lieli uzņēmumi, protokolam ir vairākas drošības problēmas kas noveda pie popularitātes krituma. Daži VPN pakalpojumi to joprojām piedāvā kā iespēju, jo tas ir vienkāršākais iestatīšanas un konfigurēšanas protokols, taču PPTP šifrēšanas metodes ievainojamība nozīmē, ka to nevar uzticēt ikdienas lietošanai..

L2TP / IPSec

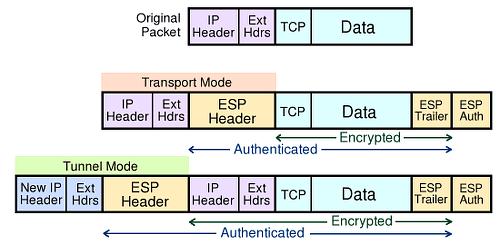

Pēc tam, kad PPTP tika atrasti pirmie drošības trūkumi, Cisco devās atpakaļ uz to izstrādes procesu un palīdzēja izveidot spēcīgu protokolu. L2TP / IPSec faktiski sastāv no diviem atsevišķiem gabaliem: Otrā slāņa tunelēšanas protokola (L2TP) maršrutēšanai un interneta protokola drošībai (IPSec) šifrēšanai..

Pārvietojot VPN tuneli uz tīkla 2. slāni, kas ir pazīstams kā datu savienojuma slānis, Cisco apgrūtināja hakeru iefiltrēšanos drošajā savienojumā. Turklāt IPSec pievienoja 256 bitu šifrēšanas atslēgu, kas piedāvā pietiekamu drošību, lai to uzskatītu par ļoti slepens.

L2TP / IPSec tiek piedāvāts kā VPN risinājums lielākajā daļā mūsdienu operētājsistēmu, lai gan kopumā konfigurēšana prasa ilgāku laiku. Turklāt dažreiz tīkla ātrums ar L2TP / IPSec var būt lēnāks nekā citiem VPN protokoliem. L2TP / IPSec pievienotā drošība joprojām padara to par pārliecinošu iespēju interneta lietotājiem.

SSTP

Lai gan VPN tagad tiek ieteikti visu veidu ierīcēm, interneta pirmajās dienās tos galvenokārt izmantoja uzņēmumi, kuriem bija nepieciešams veids, kā droši piekļūt sistēmām no attālām vietām. Tā kā Microsoft bija šāda dominēšana korporatīvajā pasaulē, viņiem bija liela loma dažādu VPN protokolu izstrādē un uzturēšanā.

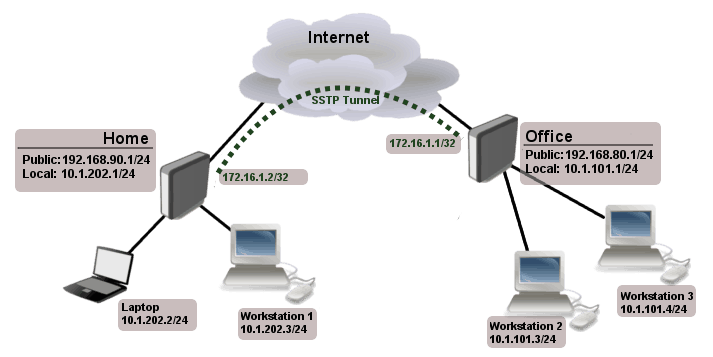

Secure Socket Tunneling Protocol (SSTP) bija projekts, kuru pilnībā vadīja Microsoft. Tas izmanto TCP portu 443 un darbojas tāpat kā SSL sertifikāti tīmeklī, kurus apzīmē piekaramās atslēgas simbols blakus URL adresei jūsu pārlūkprogrammā.

SSTP tiek uzskatīts par ļoti drošu protokolu, bet tas ir pieejams tikai Windows datoriem, un tam ir citi ierobežojumi. Tas nevar apstrādāt visu veidu interneta trafiku un galvenokārt tiek izmantots, lai attālo darbvirsmu lietotāji varētu izveidot savienojumu ar sistēmām no ārējiem tīkliem.

IKEv2 / IPsec

Kā minēts iepriekš, autentifikācija ir kritisks visu VPN darbību raksturojums. Katra sesija, kuru atverat drošajā tunelī, tiks piešķirta jūsu ierīces un lietotāja informācijai, lai tīmekļa pieprasījumus varētu virzīt uz priekšu un atpakaļ uz jūsu vietējo tīklu.

L2TP bija pirmā autentifikācijas metode, kas tika savienota pārī ar IPSec šifrēšanas protokolu. Mūsdienās daži VPN pakalpojumu sniedzēji piedāvā iespēju iespējot Internet Key Exchange 2 versiju (IKEv2) kā alternatīvu autentifikācijas veidu. IKEv2 var izmantot ar maršrutētāju balstītiem VPN vai sertifikātiem balstītiem pakalpojumiem.

IKEv2 / IPSec tiek uzskatīts par a ļoti drošs VPN protokols tās uzticamības un drošības dēļ sarunās par jaunu tuneļa sesiju. Diemžēl dažām mobilajām ierīcēm tas, iespējams, nav vietējā atbalsta, vai arī tās var konfigurēt tikai ar vecāku versiju, kas pazīstama kā IKEv1, kas var būt pakļauta kiberuzbrukumiem.

Ja lasāt manu rakstu par labākajām Austrālijas tirdzniecības platformām, es iesaku IPsec kā pāreju uz drošu tiešsaistes darījumu protokolu.

OpenVPN TCP

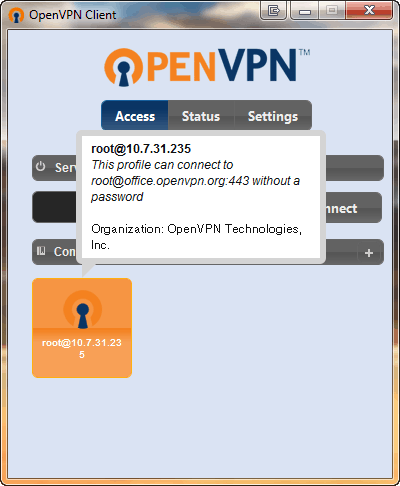

2000. gadu sākumā atvērtā pirmkoda izstrādātāju kopiena sāka meklēt jaunu alternatīvu VPN protokola formu. Rezultāts ir kļuvis pazīstams kā OpenVPN, kas šobrīd ir pieejams ar bezmaksas vai komerciālu licenci un var darboties vienā no diviem mehānismiem: TCP vai UDP.

2000. gadu sākumā atvērtā pirmkoda izstrādātāju kopiena sāka meklēt jaunu alternatīvu VPN protokola formu. Rezultāts ir kļuvis pazīstams kā OpenVPN, kas šobrīd ir pieejams ar bezmaksas vai komerciālu licenci un var darboties vienā no diviem mehānismiem: TCP vai UDP.

OpenVPN TCP versija trafiku novirza tajā pašā kanālā kā PPTP protokols, taču to dara daudz drošākā veidā. Autentifikācijas atslēgu apmaiņas laikā tiek izmantota SSL, un pēc tam pielāgota šifrēšanas metode nodrošina datu pārsūtīšanu. Liela daļa no tā ir OpenSSL bibliotēka, kas piedāvā virkni šifrēšana un šifrēšanas algoritmi.

OpenVPN TCP ir ļoti elastīgs protokols, taču tāpēc, izvēloties pakalpojumu sniedzēju, jums jābūt uzmanīgam. Daudzi uzņēmumi ir pievienojot trešo personu spraudņus vai skriptus, lai tie darbotos virs OpenVPN TCP. Tie var pievienot noderīgu funkcionalitāti, taču tie var arī ietekmēt veiktspēju vai pat ieviest jaunas drošības problēmas.

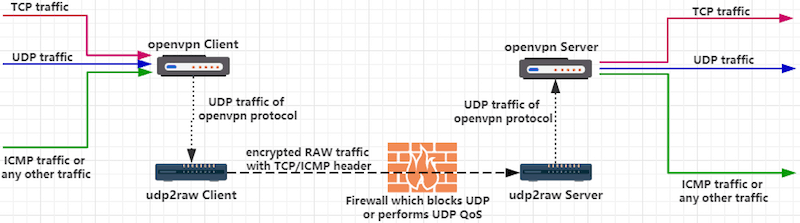

OpenVPN UDP

Kā minēts iepriekš, OpenVPN protokolu atbalsta arī cits mehānisms. Izmantojot UDP (User Datagram Protocol – UDP) versiju, dati tiek nosūtīti pa bezvadu kanālu, kuram nav nepieciešams veikt digitālu rokasspiedienu starp ziņojuma sūtītāju un saņēmēju. TCP ietver šo rokasspiedienu, kas var aizņemt laiku, bet arī garantē, ka ziņojumi tiek piegādāti un apstiprināti abos VPN galos..

OpenVPN UDP mērķis ir: pēc iespējas samaziniet latentumu pieslēdzoties atvērtam internetam. Tā kā katram pieprasījumam nav jāveic atsevišķa rokasspiediena veikšana, VPN slānis var ātrāk pārvietot datu paketes, negaidot citu tīkla mezglu atbildi. Lielākā daļa pakalpojumu sniedzēju, kuri izmanto OpenVPN, konfigurē klientus pēc noklusējuma UDP opcijai.

UDP protokolu visbiežāk izmanto audio, video vai spēļu pakalpojumu straumēšanai, kad ir paredzēts noteikts pakešu zudums un tas neiznīcinās pieredzi. Runājot par OpenVPN, UDP opcija piedāvā izcilu veiktspēju un ātrumu, taču var ciest uzticamība, jo jūsu drošie dati ne vienmēr sasniedz paredzēto galamērķi.

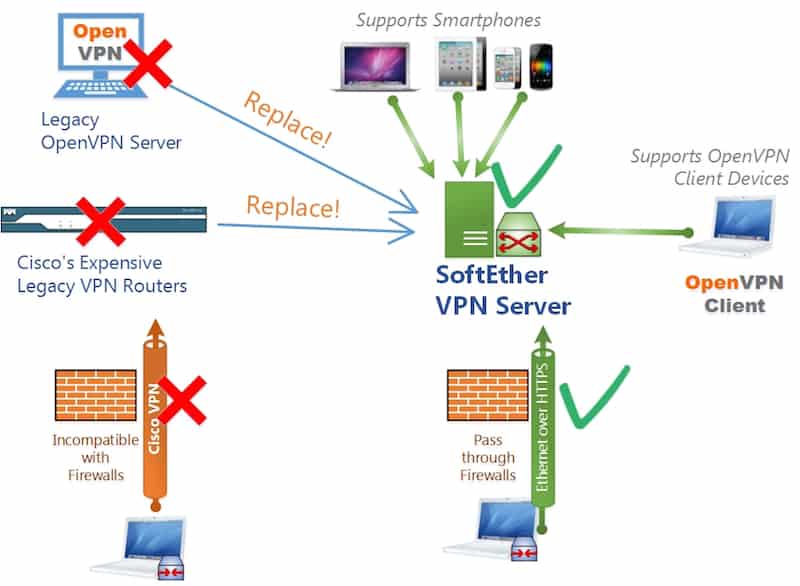

SoftEther

SoftEther ir vēl viens atvērtā koda projekts, kas sevi tirgo kā alternatīvu OpenVPN un pārējiem Microsoft un Cisco uzturētajiem protokoliem. Pašlaik tas ir pieejams Mac un Windows datoriem, kā arī serveriem, kuros darbojas dažādas Linux versijas.

Viena no lielajām SoftEther priekšrocībām ir tā saderība ar visiem pārējiem VPN protokoliem. Tas var darboties līdzās jau esošajai infrastruktūrai, iestatot VPN vidi attālinātai piekļuvei vai tunelēšanai no vienas vietnes uz otru. SoftEther izmanto pielāgotu šifrēšanas formu, kuras pamatā ir SSL standarts, taču joprojām var integrēt ar visizplatītākajiem ugunsmūriem un drošības bloķētājiem.

SoftEther VPN ietver lietotāja interfeisu drošības iestatījumu un protokolu konfigurēšanai, taču tas ir sarežģītāks nekā iebūvētās iespējas, ko nodrošina modernākā operētājsistēma. SoftEther vislabāk darbojas mākoņa vidē, piemēram, Amazon Web Services vai Microsoft Azure, kur to var izvietot visā uzņēmumā.

WireGuard

Kaut arī daudzi vecāki VPN protokoli ir sasnieguši tādu brieduma pakāpi, kurā jauna attīstība ir reti sastopama, WireGuard protokols ir viena no jaunākajām opcijām un joprojām tiek intensīvi attīstīta. WireGuard mērķis ir piedāvāt vienkāršu, ātru VPN risinājumu gan privātpersonām, gan organizācijām.

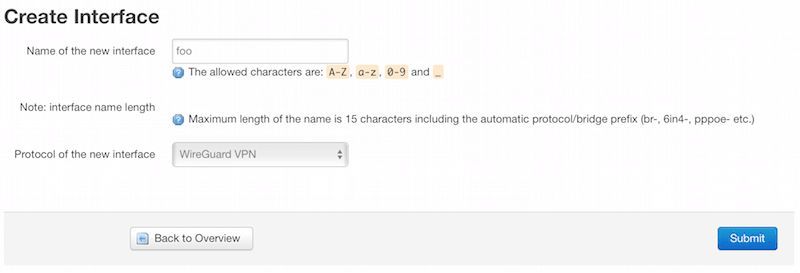

WireGuard sākās kā projekts, kas paredzēts darbināšanai ar Linux, taču tagad tas ir paplašinājies, nodrošinot citu operētājsistēmu un mobilo ierīču atbalstu. Instalējot protokolu WireGuard, tas tīkla iestatījumiem faktiski pievieno pavisam jaunu saskarni, kas iegulta zemā ierīces līmenī, lai ārējie traucējumi būtu minimāli.

WireGuard tiek uzskatīts par mūsdienīgu VPN risinājumu, pateicoties tā pieejai šifrēšanai. Rīks izmanto kaut ko pazīstamu kā šifrēšanas atslēgas maršrutēšanu, lai kontrolētu IP adrešu diapazonu, kas atļauts caur drošo VPN tuneli. Tas ir atkarīgs no vienaudžu mezglu tīkla, kas savā starpā sazinās, izmantojot WireGuard.

WireGuard ir apņēmies kļūt par atvērtā koda VPN risinājumu, taču, tā kā projektam vēl ir jāizdod stabila viņu programmatūras versija, ir joprojām ir zināms risks, izmantojot to kā vienīgo VPN rīku.

Grunts līnija

Šodienas vārdos par datu pārkāpumiem un uzlauzšanu ir svarīgāk nekā jebkad agrāk veikt pasākumus, lai nodrošinātu jūsu tiešsaistes drošību. Liela daļa no privātā tiešsaistes uzturēšanās ir jūsu datu plūsmas nodrošināšana caur drošiem kanāliem. Ieguldīšana uzticamā VPN nodrošinātājā un rīkā ir labākais veids, kā to izdarīt.

Mēģinot salīdzināt dažādus tirgū pieejamos VPN risinājumus, noteikti izpētiet tehnoloģijas un protokolus, kurus katrs izmanto. Kā mēs esam parādījuši, daži protokoli ir novecojuši, bet citi joprojām ir novecojuši. Jūs vēlaties atrast VPN rīku līdzsvaro ātrumu, uzticamību un drošību.

Papildu resursi

- Izskaidroti Cisco Systems VPN protokoli

- Penn State – VPN protokolu salīdzinājums – IPSec, PPTP un L2TP

28.04.2023 @ 09:14

VPN protokolu, kas saucas L2TP / IPSec. L2TP ir tunelēšanas protokols, kas nodrošina drošu savienojumu starp diviem punktiem, bet IPSec ir šifrēšanas protokols, kas nodrošina datu konfidencialitāti un integritāti. L2TP / IPSec ir viens no drošākajiem VPN protokoliem, kas pieejami, un tas ir ieteicams lietot, ja vēlaties nodrošināt maksimālu drošību. Tomēr tas var būt nedaudz lēnāks nekā citi protokoli, jo tas nodrošina augstu drošības līmeni.

OpenVPN

OpenVPN ir viens no jaunākajiem VPN protokoliem, kas pieejami, un tas ir kļuvis par populāru izvēli, jo tas ir atvērtā koda un drošs. Tas izmanto SSL / TLS šifrēšanas protokolu, kas nodrošina datu konfidencialitāti un integritāti. OpenVPN ir viegli konfigurējams un pielāgojams, un tas ir pieejams daudzām operētājsistēmām un ierīcēm. Tas ir ļoti drošs un ātrs protokols, kas nodrošina lielisku VPN pieredzi.

Secinājums

VPN ir svarīgs rīks, kas nodrošina jūsu privātumu un drošību internetā. Lai nodrošinātu maksimālu drošību, jums vajadzētu izmantot drošu VPN protokolu, piemēram, L2TP / IPSec vai OpenVPN. Pirms izvēlaties VPN pakalpojumu, pārliecinieties, ka tas piedāvā drošu protokolu un atbilst jūsu vajadzībām. Neaizmirstiet, ka jūsu privāt