Τεχνική που χρησιμοποιείται για τη δημιουργία ασφαλών κωδικών πρόσβασης

Contents

Γραφείο ασφάλειας πληροφοριών

Η δημιουργία μιας περίεργης φράσης λέξεων που συνήθως δεν πάνε μαζί είναι ένας καλός τρόπος για να δημιουργήσετε τη βάση ενός μακρού κωδικού πρόσβασης. Ορισμένες τοποθεσίες θα επιτρέψουν ακόμη και τους χώρους. Προσθέστε σύμβολα και αριθμούς για να το κάνετε ακόμα πιο δυνατά.

Βέλτιστες πρακτικές κωδικού πρόσβασης

Οι κωδικοί πρόσβασης είναι το κλειδί για σχεδόν όλα όσα κάνετε στο διαδίκτυο και πιθανότατα έχετε πολλούς κωδικούς πρόσβασης που χρησιμοποιείτε όλη την ημέρα. Η επιλογή των δύσκολων κωδικών πρόσβασης και της διαχείρισης τους με ασφάλεια μπορεί μερικές φορές να φαίνεται ενοχλητική. Ευτυχώς, υπάρχουν απλοί τρόποι για να κάνετε τους κωδικούς πρόσβασής σας όσο το δυνατόν πιο ασφαλείς. Κάτι τέτοιο μπορεί να κρατήσει τους χάκερ να αναλάβει τους λογαριασμούς σας και να αποτρέψει την κλοπή των πληροφοριών σας (ή τα χρήματα από την ηλεκτρονική τραπεζική!·.

Αυτές οι 7 συμβουλές θα σας βοηθήσουν να κάνετε την ψηφιακή σας ζωή πιο ασφαλής.

Ποτέ μην αποκαλύπτετε τους κωδικούς σας σε άλλους. Πιθανότατα δεν θα δώσατε στην κάρτα ATM και την καρφίτσα σας σε έναν ξένο και στη συνέχεια να περπατήσετε μακριά. Λοιπόν, γιατί θα δώσατε μακριά το όνομα χρήστη και τον κωδικό πρόσβασής σας? Τα διαπιστευτήρια σύνδεσης σας προστατεύουν τις πληροφορίες τόσο πολύτιμες όσο τα χρήματα στον τραπεζικό σας λογαριασμό. Κανείς δεν πρέπει να τα γνωρίζει, αλλά εσείς – ούτε καν το τμήμα πληροφορικής. Εάν κάποιος ζητά τον κωδικό πρόσβασής σας, είναι απάτη.

Χρησιμοποιήστε διαφορετικούς κωδικούς πρόσβασης για διαφορετικούς λογαριασμούς. Με αυτόν τον τρόπο, εάν ένας λογαριασμός διακυβεύεται, τουλάχιστον οι άλλοι δεν θα κινδυνεύουν.

Χρησιμοποιήστε έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA). Ακόμα και οι καλύτεροι κωδικοί πρόσβασης έχουν όρια. Ο έλεγχος ταυτότητας πολλαπλών παραγόντων προσθέτει ένα άλλο στρώμα προστασίας εκτός από το όνομα χρήστη και τον κωδικό πρόσβασής σας. Γενικά, ο πρόσθετος παράγοντας είναι ένα διακριτικό ή μια εφαρμογή κινητού τηλεφώνου που θα χρησιμοποιήσατε για να επιβεβαιώσετε ότι προσπαθείτε πραγματικά να συνδεθείτε. Μάθετε περισσότερα σχετικά με το MFA και πώς να το ενεργοποιήσετε για πολλές δημοφιλείς ιστοσελίδες στο https: // twofactorauth.org/.

Το μήκος αμαρτάνει την πολυπλοκότητα. Όσο περισσότερο είναι ένας κωδικός πρόσβασης, τόσο το καλύτερο. Χρησιμοποιήστε τουλάχιστον 16 χαρακτήρες όποτε είναι δυνατόν.

Κάντε τους κωδικούς πρόσβασης που είναι δύσκολο να μαντέψετε αλλά εύκολο να θυμάστε.

- Για να διευκολύνετε τους κωδικούς πρόσβασης, χρησιμοποιήστε προτάσεις ή φράσεις. Για παράδειγμα, “breadandbutteryum”. Ορισμένα συστήματα θα σας επιτρέψουν να χρησιμοποιήσετε χώρους: “Ψωμί και βούτυρο yum”.

- Αποφύγετε μεμονωμένες λέξεις ή μια λέξη που προηγείται ή ακολουθείται από έναν μόνο αριθμό (e.σολ. Κωδικός πρόσβασης1). Οι χάκερ θα χρησιμοποιούν λεξικά λέξεων και χρησιμοποιούνται συνήθως κωδικούς πρόσβασης για να μαντέψουν τον κωδικό πρόσβασής σας.

- Μην χρησιμοποιείτε πληροφορίες στον κωδικό πρόσβασής σας που άλλοι μπορεί να γνωρίζουν για εσάς ή αυτό είναι στα κοινωνικά σας μέσα (e.σολ. Γενέθλια, ονόματα παιδιών ή κατοικίδιων ζώων, μοντέλο αυτοκινήτων κ.λπ.·. Εάν οι φίλοι σας μπορούν να το βρουν, έτσι θα χάκερ.

Η πολυπλοκότητα εξακολουθεί να μετράει. Για να αυξήσετε την πολυπλοκότητα, συμπεριλάβετε τα ανώτερα και χαμηλότερα γράμματα, τους αριθμούς και τους ειδικούς χαρακτήρες. Ένας κωδικός πρόσβασης πρέπει να χρησιμοποιεί τουλάχιστον 3 από αυτές τις επιλογές. Για να γίνει το προηγούμενο παράδειγμα πιο ασφαλές: “Ψωμί και βούτυρο yum!«

Χρησιμοποιήστε έναν διαχειριστή κωδικού πρόσβασης. Τα εργαλεία διαχείρισης κωδικού πρόσβασης ή οι θόλοι κωδικού πρόσβασης είναι ένας πολύ καλός τρόπος για να οργανώσετε τους κωδικούς σας. Αποθηκεύουν τους κωδικούς πρόσβασης με ασφάλεια και πολλοί παρέχουν έναν τρόπο δημιουργίας αντιγράφων ασφαλείας των κωδικών πρόσβασης και συγχρονισμού τους σε πολλά συστήματα. Αν και το Πανεπιστήμιο δεν συνιστά καμία λύση, εδώ είναι μερικά παραδείγματα δωρεάν διαχειριστών κωδικών πρόσβασης*:

- LastPass: https: // lastpass.com/

- Keepass: https: // keepass.πληροφορίες/

- Keeper: https: // Keepersecurity.com/

- Ασφαλής κωδικός πρόσβασης: https: // pwsafe.org/

- Dashlane: https: // dashlane.com/

Πώς να δημιουργήσετε, να θυμηθείτε και να ασφαλίσετε έναν ισχυρό κωδικό πρόσβασης

Οι κωδικοί πρόσβασης έχουν γίνει ένα μεγάλο μέρος της ζωής μας στην ψηφιακή εποχή. Τα χρησιμοποιούμε τόσο συχνά ώστε είναι εύκολο να παραβλέψουμε τη σημασία της δημιουργίας ενός ισχυρού. Σχεδόν κάθε κομμάτι ιδιωτικών πληροφοριών για εμάς αποθηκεύεται πίσω από έναν κωδικό πρόσβασης. Εάν ο κωδικός πρόσβασης θα πέσει σε λάθος χέρια, θα μπορούσε να θέσει σε κίνδυνο το προσωπικό και οικονομικό μας βιοπορισμό. Αυτό το άρθρο θα παρέχει χρήσιμες συμβουλές για το πώς να δημιουργήσετε και να θυμηθείτε έναν ισχυρό κωδικό πρόσβασης – και το πιο σημαντικό, πώς να το διατηρήσετε ασφαλές.

Πώς να δημιουργήσετε έναν ισχυρό κωδικό πρόσβασης

φτιάχνω

- Χρησιμοποιήστε τουλάχιστον τουλάχιστον 10 χαρακτήρες: Η CMU απαιτεί από όλους τους χρήστες να έχουν έναν ελάχιστο κωδικό πρόσβασης τουλάχιστον 8 χαρακτήρων, ωστόσο, όταν η CMU εγκαταστάθηκε ποτέ για το ελάχιστο? Όσο περισσότερο είναι ο κωδικός πρόσβασης, τόσο πιο ασφαλής γίνεται.

Προσθέστε ποικιλία

- Συμπεριλάβετε αριθμούς, σύμβολα, κεφάλαια και χαμηλότερα γράμματα: Όσο περισσότερο αναμιγνύετε τα γράμματα, τους αριθμούς και τα σύμβολα, τόσο πιο ισχυρός ο κωδικός πρόσβασής σας καθιστά πιο δύσκολο για μια βίαιη επίθεση δύναμης για να το σπάσει.

- Προσθέστε emoticons: Ενώ ορισμένοι ιστότοποι περιορίζουν τους τύπους συμβόλων που μπορείτε να χρησιμοποιήσετε, οι περισσότεροι επιτρέπουν ένα ευρύ φάσμα. Κάντε τα σύμβολα σας αξέχαστα μετατρέποντάς τα σε χαμόγελα πρόσωπα για να ενισχύσετε αμέσως τη δύναμη του κωδικού πρόσβασης.

![]()

Κάντε το μοναδικό

- Μην χρησιμοποιείτε προσωπικά στοιχεία: Βεβαιωθείτε ότι οι κωδικοί πρόσβασής σας δεν περιέχουν προσωπικά στοιχεία που μπορούν να είναι προσβάσιμα στο κοινό, όπως η ημερομηνία γέννησής σας, το όνομα του κατοικίδιου ζώου, το μοντέλο αυτοκινήτου, ο αριθμός τηλεφώνου ή το όνομα και η διεύθυνση του δρόμου.

- Μην χρησιμοποιείτε λέξεις λεξικού: Οποιαδήποτε λέξη από μόνη της είναι κακή. Οποιοσδήποτε συνδυασμός μερικών λέξεων, ειδικά αν δεν είναι γραμματικά μαζί δεν είναι μεγάλος. Για παράδειγμα, το “Mouse” είναι ένας τρομερός κωδικός πρόσβασης. Το “μικρό καφέ ποντίκι” είναι επίσης πολύ κακό.

- Αποφύγετε κοινές αντικαταστάσεις: Οι κροτίδες κωδικού πρόσβασης είναι εξοικειωμένοι με τις συνήθεις αντικαταστάσεις. Το “M0use” δεν είναι ισχυρό μόνο επειδή το O αντικαταστάθηκε με 0.

Πώς να θυμάστε έναν ισχυρό κωδικό πρόσβασης

Το μυστικό για τη δημιουργία ενός δύσκολου κωδικού πρόσβασης που είναι μοναδικός και εύκολο να θυμάστε είναι να επικεντρωθείτε στο να το κάνετε αξέχαστο και να δυσκολευτείτε να μαντέψετε. Με την εκμάθηση μερικές απλές δεξιότητες, μπορείτε εύκολα να δημιουργήσετε έναν ισχυρό και αξέχαστο κωδικό πρόσβασης με ελάχιστη προσπάθεια. Επιπλέον, η δημιουργία τους μπορεί πραγματικά να είναι διασκεδαστική – και η αποπληρωμή σας στην αυξημένη ασφάλεια είναι τεράστια.

Χρησιμοποιήστε μια παράξενη φράση πρόσβασης με σύμβολα και αριθμούς

Η δημιουργία μιας περίεργης φράσης λέξεων που συνήθως δεν πάνε μαζί είναι ένας καλός τρόπος για να δημιουργήσετε τη βάση ενός μακρού κωδικού πρόσβασης. Ορισμένες τοποθεσίες θα επιτρέψουν ακόμη και τους χώρους. Προσθέστε σύμβολα και αριθμούς για να το κάνετε ακόμα πιο δυνατά.

Παράδειγμα: 32 γλάροι παραδίδουν σάντουιτς Μπολόνια στο Παρίσι

Παράδειγμα: 32-SeagullsDeliver Bologna5andwiches2paris!

Χρησιμοποιήστε μια φράση και ενσωματώστε συντομεύσεις ή ακρωνύμια

Χρησιμοποιήστε φράσεις που σημαίνουν κάτι για εσάς και συντομεύστε τις χρησιμοποιώντας συντομεύσεις. ή χρησιμοποιήστε το πρώτο ψηφίο σε κάθε λέξη για να δημιουργήσετε ένα ακρωνύμιο και να προσθέσετε αριθμούς και σύμβολα.

Παράδειγμα συντόμευσης: 2Bornot2b_thatisthe? (Να είναι ή να μην είναι, αυτό είναι το ερωτηματολόγιο-Σαίξπηρ)

Ακρωνύμιο παράδειγμα: Πηγαίνω μπόουλινγκ κάθε Παρασκευή το βράδυ με 8 φίλους γίνεται 1GBEFNW8F 🙂

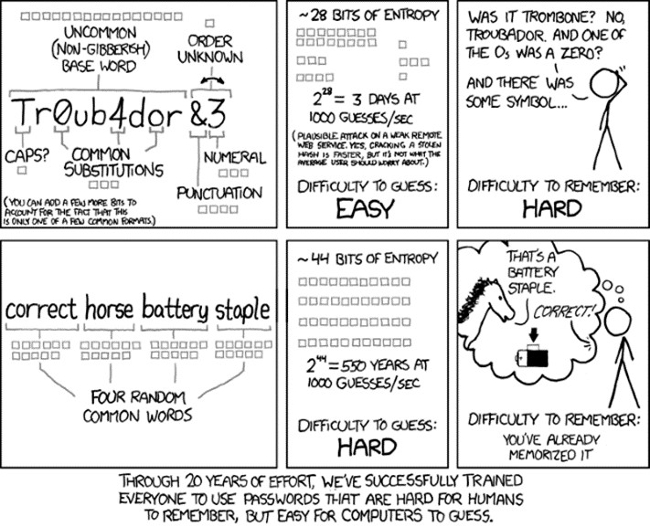

Χρησιμοποιήστε τυχαίες λέξεις για να δημιουργήσετε μια φράση πρόσβασης

Αυτή η μέθοδος δεν ακολουθεί τις παραδοσιακές συμβουλές κωδικού πρόσβασης να μην χρησιμοποιούν λέξεις λεξικού. Αντ ‘αυτού, χρησιμοποιήστε τέσσερις ή πέντε τυχαίες λέξεις και τις συνθέστε μαζί για να δημιουργήσετε μια φράση πρόσβασης που περιλαμβάνει πολλαπλές λέξεις. Η τυχαία επιλογή της επιλογής λέξεων και του μήκους της πρόσβασης είναι αυτό που το καθιστά ισχυρό.

Το πιο σημαντικό πράγμα που πρέπει να θυμάστε είναι ότι οι λέξεις πρέπει να είναι τυχαίες. Για παράδειγμα, η “γάτα στο καπέλο” θα ήταν ένας τρομερός συνδυασμός επειδή είναι μια τέτοια φράση comon και οι λέξεις έχουν νόημα μαζί. Αλλά, κάτι σαν το “σωστό συρραπτικό της μπαταρίας αλόγου” δεν έχει νόημα και οι λέξεις δεν είναι σε γραμματικά σωστή σειρά.

Ευγένεια εικόνας του XKCD.com

Πώς να εξασφαλίσετε έναν ισχυρό κωδικό πρόσβασης

- Μην το επαναχρησιμοποιείτε: Έχοντας διάφορους κωδικούς πρόσβασης καθιστά πιο δύσκολο για έναν κυβερνοχώρο να θέσει σε κίνδυνο τους λογαριασμούς σας. Σε περίπτωση που κάποιος πήρε τους κωδικούς πρόσβασης, μπορείτε να είστε σίγουροι ότι οι άλλοι λογαριασμοί σας είναι ασφαλείς. Η χρήση ενός διαχειριστή κωδικού πρόσβασης θα σας βοηθήσει να δημιουργήσετε νέους μοναδικούς κωδικούς πρόσβασης για κάθε ιστότοπο που επισκέπτεστε.

- Χρησιμοποιήστε έλεγχο ταυτότητας δύο παραγόντων: Ο έλεγχος ταυτότητας δύο παραγόντων προσθέτει ένα άλλο στρώμα άμυνας για τις πληροφορίες σας. Αυτή η τεχνολογία σας επιτρέπει να παρέχετε πολλαπλές πληροφορίες ως έλεγχο ταυτότητας, σε οποιονδήποτε συνδυασμό:

- Κάτι που γνωρίζετε-ο κωδικός πρόσβασής σας

- Κάτι που έχετε-ένα κλειδί-περάσματος ή το κλειδί που παράγεται

- Κάτι που είσαι: το δακτυλικό σας αποτύπωμα, τη φωνή ή την ίριδα

Η CMU διαθέτει δωρεάν έλεγχο ταυτότητας δύο παραγόντων μέσω της ασφάλειας duo.

- Μην το μοιράζεστε: Κάποιος που έχει τον κωδικό πρόσβασής σας μπορεί να σας μιμηθεί, να αλλάξει ή να διαγράψει τα οικονομικά σας στοιχεία, να κάνει αγορές όπως εσείς ή να βλάψετε τη φήμη σας. Τα αποτελέσματα είναι χαμένοι χρόνοι, χρήματα και αμηχανία.

- Ασφαλίστε τις ερωτήσεις ασφαλείας σας: Προσέξτε τις “ερωτήσεις ασφαλείας” που χρησιμοποιούν οι ιστότοποι για να επιβεβαιώσετε την ταυτότητά σας. Οι ειλικρινείς απαντήσεις σε αυτές τις ερωτήσεις είναι συχνά δημοσίως ανακαλύψιμα γεγονότα που ένας αποφασισμένος αντίπαλος μπορεί εύκολα να βρει και να χρησιμοποιήσει για να παρακάμψει τον κωδικό πρόσβασής σας εντελώς. Αντ ‘αυτού, δώστε φανταστικές απαντήσεις που κανείς δεν ξέρει αλλά εσείς.

- Μην το αποθηκεύετε στο διαδίκτυο: Εάν χάσετε το φορητό υπολογιστή σας ή το έχετε κλαπεί, ο κακός ηθοποιός θα είχε εύκολη πρόσβαση στους λογαριασμούς σας. Αντ ‘αυτού, χρησιμοποιήστε έναν διαχειριστή κωδικού πρόσβασης για να αποθηκεύσετε τους κωδικούς σας.

Τι είναι ένας διαχειριστής κωδικού πρόσβασης?

Οι διαχειριστές κωδικών πρόσβασης είναι η τελική λύση για τη δημιουργία και την αποθήκευση κωδικών πρόσβασης για πολλούς ιστότοπους. Οι διαχειριστές κωδικών πρόσβασης μπορούν να δημιουργήσουν και να αποθηκεύουν ισχυρούς, μοναδικούς κωδικούς πρόσβασης για κάθε έναν από τους λογαριασμούς σας. Τα δεδομένα κωδικού πρόσβασης κρυπτογραφούνται και αποθηκεύονται στο σύννεφο ή στη συσκευή σας που σημαίνει ότι δεν χρειάζεται να τα απομνημονεύσετε.

Το μόνο πράγμα που πρέπει να θυμάστε είναι τα στοιχεία σύνδεσής σας για την εφαρμογή διαχείρισης κωδικού πρόσβασης. Για περισσότερες πληροφορίες σχετικά με το ποιο διαχειριστή κωδικού πρόσβασης είναι καλύτερο για εσάς, δείτε τις περιγραφές των εγκεκριμένων διαχειριστών κωδικών πρόσβασης.

Είστε τώρα έτοιμοι να δημιουργήσετε τους δικούς σας ισχυρούς, μακρινούς, αξέχαστες, μικτές χαρακτήρες με μικτό χαρακτήρα χρησιμοποιώντας ένα ή περισσότερα από αυτά τα κόλπα. Ή, δημιουργήστε το δικό σας σύστημα-γ?Ucancre8pwords2 😉 Τώρα μοιραστείτε τις συμβουλές με άλλους, απλά μην μοιράζεστε τους κωδικούς πρόσβασής σας!

Περισσότερες πληροφορίες κωδικού πρόσβασης

Για περισσότερες πληροφορίες σχετικά με τη διαχείριση κωδικών πρόσβασης, ανατρέξτε στις οδηγίες του Γραφείου Ασφάλειας Πληροφοριών για τη διαχείριση κωδικών πρόσβασης.

Εάν πιστεύετε ότι κάποιος έχει πρόσβαση στον κωδικό πρόσβασης Carnegie Mellon Andrew ID χωρίς την εξουσιοδότησή σας, αναφέρετε το περιστατικό αμέσως στο ISO-IR@Andrew.ΚΜΟΥ.Edu ή καλέστε μας στο (412) 268-2044.

- Συχνές ερωτήσεις

- Σχετικά με

- Κέντρο Βοήθειας Υπηρεσιών Πληροφορικής