Εύκολη κρυπτογράφηση

Contents

Οι αλγόριθμοι κρυπτογράφησης εξηγούνται με παραδείγματα

Η κρυπτογράφηση κωδικοποιεί μηνύματα με σκοπό να επιτρέψει μόνο στον προβλεπόμενο παραλήπτη να κατανοήσει την έννοια του μηνύματος. Είναι μια λειτουργία δύο τρόπων (πρέπει να είστε σε θέση να αναιρέσετε ό, τι ανακατεύετε που έχετε κάνει στο μήνυμα). Αυτό έχει σχεδιαστεί για την προστασία των δεδομένων κατά τη μεταφορά.

Απλός αλγόριθμος κρυπτογράφησης

Δουλεύω σε ένα έργο ανελκυστήρα μόνο για διασκέδαση, είναι πραγματικά υλικό. Αλλά νομίζω ότι αυτό είναι περισσότερο μια ερώτηση λογισμικού. Δεν χρειάζεται να έχω αυτό το χαρακτηριστικό, στην πραγματικότητα είναι εντελώς περιττό, αλλά ήμουν περίεργος, γι ‘αυτό το προσθέτω ούτως ή άλλως, ώστε να μπορώ να μάθω: P Έχω μια διεύθυνση 8 bit, 8 bit bit και κρυπτογράφηση 8 bit κώδικας. Έχω έναν κύριο και πολλές σκλάβες συσκευές. Ο Δάσκαλος γνωρίζει τη διεύθυνση των σκλάβων και γνωρίζει τον κωδικό κρυπτογράφησης. Οι σκλάβοι γνωρίζουν τη διεύθυνσή τους και τον κωδικό κρυπτογράφησης επίσης. Θέλω έναν πραγματικά απλό αλγόριθμο έτσι ώστε: ο κύριος στέλνει “y” όπου, y = λειτουργία (δεδομένα, κωδικός κρυπτογράφησης) ο σκλάβος λαμβάνει “y” και μπορεί να εξαγάγει δεδομένα με δεδομένα = λειτουργία2 (y, κρυπτογράφηση) με και, xor, ή, κλπ. και τους συνδυασμούς τους, αλλά δεν μπορούσαν να το καταλάβουν. Και πάλι ψάχνω για απλούς αλγόριθμους. Εάν δεν σας πειράζει, θα μπορούσατε να με κάνετε μια μεγαλύτερη χάρη και να εξηγήσετε κάποια θεωρία για το πώς μπορώ να έρθω σε μια τέτοια λύση/λειτουργίες. Ευχαριστώ πολύ!

Ερωτηθείς 25 Απριλίου 2013 στις 15:46

441 1 1 χρυσό σήμα 5 5 ασημένια κονκάρδες 12 12 χάλκινα κονκάρδες

Απλός και Η αποτελεσματική κρυπτογράφηση πρόκειται να έρθει με τη μορφή βιβλιοθήκης, όχι κάτι που γράφετε τον εαυτό σας. Η απλή απλή κρυπτογράφηση θα μπορούσε να ROT13.

25 Απριλίου 2013 στις 15:48

Το Xtea είναι σχετικά απλό, RC4, αλλά είναι λίγο δύσκολο να χρησιμοποιηθεί σωστά.

25 Απριλίου 2013 στις 15:50

Μια πολύ απλή προσέγγιση – Αποστολή y = x xor κλειδί, τότε x = y xor κλειδί από την άλλη πλευρά, αλλά δεν θα υπάρξει μεγάλη προστασία εκεί.

Οι αλγόριθμοι κρυπτογράφησης εξηγούνται με παραδείγματα

Megan Kaczanowski

Η κρυπτογραφία, στο πιο βασικό της, είναι η επιστήμη της χρήσης κωδικών και κρυπτογράφων για την προστασία των μηνυμάτων.

Η κρυπτογράφηση κωδικοποιεί μηνύματα με σκοπό να επιτρέψει μόνο στον προβλεπόμενο παραλήπτη να κατανοήσει την έννοια του μηνύματος. Είναι μια λειτουργία δύο τρόπων (πρέπει να είστε σε θέση να αναιρέσετε ό, τι ανακατεύετε που έχετε κάνει στο μήνυμα). Αυτό έχει σχεδιαστεί για την προστασία των δεδομένων κατά τη μεταφορά.

Αν ψάχνετε για ένα γενικό υπόβαθρο σχετικά με τη διαφορά μεταξύ συμμετρικών και ασύμμετρων αλγορίθμων και μια γενική επισκόπηση της κρυπτογράφησης, ξεκινήστε εδώ. Αυτό το άρθρο θα καλύπτει κυρίως δύο από τους πιο συχνά χρησιμοποιούμενες αλγόριθμους κρυπτογράφησης.

Ως γενική επισκόπηση, υπήρξε ένα σημαντικό πρόβλημα με τους συμμετρικούς αλγόριθμους όταν δημιουργήθηκαν για πρώτη φορά – λειτουργούσαν αποτελεσματικά εάν και τα δύο μέρη γνώριζαν ήδη το κοινό μυστικό. Εάν δεν το έκαναν, η ασφαλή ανταλλαγή ενός κλειδιού χωρίς τρίτο μέρος-dropping ήταν εξαιρετικά δύσκολη.

Και αν ένας τρίτος έλαβε το κλειδί, ήταν πολύ εύκολο για αυτούς να σπάσουν την κρυπτογράφηση, νικώντας τον σκοπό της ασφαλούς επικοινωνίας.

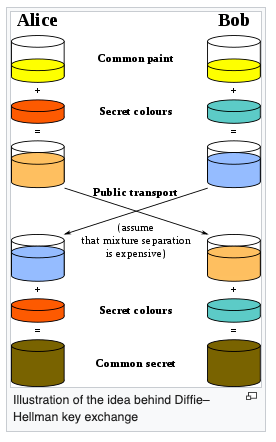

Η Diffie-Hellman λύνει αυτό το πρόβλημα, επιτρέποντας στους ξένους να ανταλλάσσουν πληροφορίες σχετικά με τα δημόσια κανάλια που μπορούν να χρησιμοποιηθούν για να σχηματίσουν ένα κοινό κλειδί. Ένα κοινό κλειδί είναι δύσκολο να σπάσει, ακόμη και αν παρακολουθούνται όλες οι επικοινωνίες.

Πώς λειτουργεί το Diffie-Hellman?

Το Diffie-Hellman είναι αυτό που ονομάζεται πρωτόκολλο ανταλλαγής κλειδιών. Αυτή είναι η πρωταρχική χρήση για το Diffie-Hellman, αν και θα μπορούσε να χρησιμοποιηθεί και για κρυπτογράφηση (συνήθως δεν είναι, επειδή είναι πιο αποτελεσματικό να χρησιμοποιήσετε το D-H για ανταλλαγή πλήκτρων και στη συνέχεια μεταβείτε σε (σημαντικά ταχύτερη) συμμετρική κρυπτογράφηση για τη μετάδοση δεδομένων ·.

Ο τρόπος με τον οποίο λειτουργεί αυτό έχει ως εξής:

Βασικά, υπάρχουν δύο κόμματα, η Alice και ο Bob, που συμφωνούν σε ένα χρώμα εκκίνησης (αυθαίρετα αλλά πρέπει να είναι διαφορετικά κάθε φορά). Έχουν επίσης ένα μυστικό χρώμα που κρατούν για τον εαυτό τους. Στη συνέχεια αναμιγνύουν αυτό το χρώμα με το κοινό χρώμα, με αποτέλεσμα δύο διαφορετικά χρώματα. Στη συνέχεια, περνούν αυτό το χρώμα στο άλλο πάρτι, που το αναμιγνύει με το μυστικό τους χρώμα, με αποτέλεσμα το ίδιο τελικό μυστικό χρώμα.

Αυτό βασίζεται στην ιδέα ότι είναι σχετικά εύκολο να αναμειγνύετε δύο χρώματα μαζί, αλλά είναι πολύ δύσκολο να τα διαχωρίσετε για να βρείτε το μυστικό χρώμα. Στην πράξη, αυτό γίνεται με τα μαθηματικά.

- Ο Bob και η Alice συμφωνούν σε δύο αριθμούς, ένα μεγάλο prime, p = 29 και βάση g = 5

- Τώρα ο Bob επιλέγει έναν μυστικό αριθμό, x (x = 4) και κάνει τα εξής: x = g^x % p (σε αυτή την περίπτωση % δείχνει το υπόλοιπο. Για παράδειγμα, το 3%2 είναι 3/2, όπου το υπόλοιπο είναι 1). X = 5 ^4 % 29 = 625 % 29 = 16

- Η Αλίκη επιλέγει επίσης έναν μυστικό αριθμό, y (y = 8) και κάνει τα εξής: y = g^y % p. Y = 5 ^ 8 % 29 = 390,625 % 29 = 24

- Ο Bob στέλνει το Χ στην Αλίκη και η Αλίκη στέλνει το y στον Μπομπ.

- Τότε ο Bob κάνει τα εξής: k = y ^ x % p, k = 24 ^ 4 % 29 = 331.776 % 29 = 16

- Στη συνέχεια, η Αλίκη κάνει τα εξής: k = x ^ y % p, k = 16 ^ 8 % 29 = 4,294,967,296 % 29 = 16

Το μεγάλο (*πιθανώς μαγικό*) πράγμα για αυτό, είναι ότι τόσο ο Bob όσο και η Alice έχουν τον ίδιο αριθμό, k, και τώρα μπορούν να το χρησιμοποιήσουν για να μιλήσουν κρυφά, γιατί κανείς άλλος δεν ξέρει k.

Η ασφάλεια αυτού του πρωτοκόλλου βασίζεται σε μερικά πράγματα:

- (FACT) Είναι σχετικά εύκολο να δημιουργήσετε πρωταρχικούς αριθμούς, ακόμη και μεγάλους πρωταρχικούς αριθμούς (όπως το P).

- (FACT) Η αρθρωτή εκτίμηση είναι εύκολη. Με άλλα λόγια, είναι σχετικά εύκολο να υπολογιστεί το x = g ^ x % p.

- (Παραδοχή που βασίζεται στην τρέχουσα υπολογιστική ισχύ και τα μαθηματικά). Ουσιαστικά, είναι πολύ δύσκολο να βρείτε το K χωρίς να γνωρίζετε x και y, ακόμα κι αν έχετε σκαρφαλώσει στην κυκλοφορία και μπορείτε να δείτε p, g, x και y.

Έτσι, υποθέτοντας ότι αυτό εφαρμόστηκε σωστά, είναι σχετικά εύκολο να γίνει τα μαθηματικά που απαιτούνται για τη δημιουργία του κλειδιού, αλλά είναι εξαιρετικά δύσκολο και χρονοβόρο για να κάνουμε τα μαθηματικά που απαιτούνται για να προσπαθήσουν να σπάσουν το κλειδί με το Brute αναγκάζοντάς το.

Ακόμη και αν ένας εισβολέας μπορεί να θέσει σε κίνδυνο αυτό το κλειδί, το Diffie-Hellman επιτρέπει την τέλεια μυστικότητα προς τα εμπρός.

Τι είναι η τέλεια μυστικότητα προς τα εμπρός?

Αυτή είναι η ιδέα ότι αν σπάσετε την κρυπτογράφηση που χρησιμοποιεί ο διακομιστής για να επικοινωνήσει τώρα, αυτό δεν σημαίνει ότι όλες οι επικοινωνίες που έχει πραγματοποιήσει ποτέ ο διακομιστής είναι σε θέση να διαβαστεί.

Με άλλα λόγια, σας επιτρέπει μόνο να δείτε τις επικοινωνίες που χρησιμοποιούνται τώρα (δηλαδή με αυτό το μυστικό κλειδί). Δεδομένου ότι κάθε σύνολο επικοινωνιών έχει ένα διαφορετικό μυστικό κλειδί, θα πρέπει να τα σπάσετε ξεχωριστά.

Αυτό είναι δυνατό εάν κάθε συνεδρία έχει διαφορετικό, εφήμερο κλειδί για κάθε συνεδρία. Επειδή το Diffie-Hellman χρησιμοποιεί πάντα νέες τυχαίες τιμές για κάθε συνεδρία (έτσι δημιουργώντας νέα κλειδιά για κάθε συνεδρία) ονομάζεται EPEMERAL DIFFIE HELLMAN (EDH ή DHE). Πολλές σουίτες κρυπτογράφησης χρησιμοποιούν αυτό για να επιτύχουν τέλεια μυστικότητα προς τα εμπρός.

Καθώς το Diffie-Hellman σας επιτρέπει να ανταλλάξετε βασικό υλικό σε απλό κείμενο χωρίς να ανησυχείτε για τον συμβιβασμό του κοινού μυστικού και το μαθηματικό είναι πολύ περίπλοκο για έναν εισβολέα σε βίαιη δύναμη, ο επιτιθέμενος δεν μπορεί να αντλήσει το κλειδί συνεδρίας (και ακόμη και αν μπορούσαν, χρησιμοποιώντας, χρησιμοποιώντας Διαφορετικά, εφήμερο, κλειδιά για κάθε συνεδρία σημαίνει ότι θα μπορούσαν μόνο να χτυπήσουν σε αυτή τη σύνοδο – όχι στο παρελθόν ή στο μέλλον).

Η μυστικότητα προς τα εμπρός είναι ενεργοποιημένη με οποιαδήποτε ανταλλαγή κλειδιών Diffie-Hellman, αλλά μόνο η Exemeral Key Exchange (ένα διαφορετικό κλειδί για κάθε συνεδρία) παρέχει τέλεια μυστικότητα προς τα εμπρός.

Ακολουθεί μια ανάρτηση από τον Scott Helme που μιλάει για αυτό σε περισσότερο βάθος και εξηγώντας πώς να το ενεργοποιήσετε στους διακομιστές σας.

Ποιοι είναι οι περιορισμοί του Diffie-Hellman?

Ο μεγαλύτερος περιορισμός του D-H είναι ότι δεν επαληθεύει την ταυτότητα. Με άλλα λόγια, ο καθένας μπορεί να ισχυριστεί ότι είναι η Alice ή ο Bob και δεν υπάρχει ενσωματωμένος μηχανισμός για την επαλήθευση ότι η δήλωση τους είναι αλήθεια.

Επιπλέον, εάν η εφαρμογή δεν πραγματοποιείται με ασφαλή τρόπο, ο αλγόριθμος θα μπορούσε να σπάσει με αρκετούς αφιερωμένους πόρους (απίθανο, αλλά δυνατό για ακαδημαϊκές ομάδες ή εθνικούς κρατικούς φορείς).

Για παράδειγμα, αυτό θα μπορούσε να συμβεί εάν η γεννήτρια τυχαίων αριθμών δεν διαθέτει επαρκή εντροπία για να υποστηρίξει την επιθυμητή δύναμη – με άλλα λόγια, επειδή οι αριθμοί που παράγονται από υπολογιστή δεν είναι ποτέ πραγματικά τυχαίοι, ο βαθμός στον οποίο έχετε υποστεί τεχνητά ζημιές αβεβαιότητας για τη δύναμη της εφαρμογής σας.

Επιπλέον, υπήρξε μια επίθεση που αποδείχθηκε το 2015 που έδειξε ότι όταν οι ίδιοι πρωταρχικοί αριθμοί χρησιμοποιήθηκαν από πολλούς διακομιστές ως την αρχή της ανταλλαγής κλειδιών, η συνολική ασφάλεια του Diffie-Hellman ήταν χαμηλότερη από την αναμενόμενη.

Ουσιαστικά ένας εισβολέας θα μπορούσε απλώς να προκαθορίσει την επίθεση εναντίον αυτού του πρωταθλήματος, καθιστώντας ευκολότερη τη συμβιβαστική συνεδρία για κάθε διακομιστή που έχει χρησιμοποιήσει αυτόν τον πρωταρχικό αριθμό.

Αυτό συνέβη επειδή εκατομμύρια διακομιστών χρησιμοποιούσαν τους ίδιους πρωταρχικούς αριθμούς για βασικές ανταλλαγές. Η πρόβλεψη αυτού του τύπου επίθεσης εξακολουθεί να απαιτεί είτε ακαδημαϊκούς είτε εθνικούς πόρους επιπέδου και είναι απίθανο να επηρεάσει τη συντριπτική πλειοψηφία των ανθρώπων.

Ωστόσο, ευτυχώς για όσους πρέπει να ανησυχούν για τους επιτιθέμενους εθνικού κράτους, υπάρχει ένας διαφορετικός τρόπος για να επιτευχθεί η ανταλλαγή κλειδιών DH χρησιμοποιώντας κρυπτογραφία ελλειπτικής καμπύλης (ECDHE). Αυτό είναι έξω από το πεδίο εφαρμογής αυτού του άρθρου, αλλά αν ενδιαφέρεστε να μάθετε περισσότερα για τα μαθηματικά πίσω από αυτή την ανταλλαγή, δείτε αυτό το άρθρο.

Για μια πιο λεπτομερή ματιά στις αδυναμίες του DH, δείτε αυτό το λευκό χαρτί και αυτόν τον ιστότοπο.

RSA

Το RSA ονομάζεται για τους δημιουργούς – Rivest, Shamir, Adleman – και είναι ένας τρόπος δημιουργίας δημόσιων και ιδιωτικών κλειδιών.

Τεχνικά υπάρχουν δύο αλγόριθμοι RSA (ένας που χρησιμοποιείται για ψηφιακές υπογραφές και μία που χρησιμοποιείται για ασύμμετρη κρυπτογράφηση.) – Αυτό το άρθρο καλύπτει τον ασύμμετρο αλγόριθμο κρυπτογράφησης.

Αυτό επιτρέπει την ανταλλαγή κλειδιών – αναθέτετε πρώτα κάθε συμβαλλόμενο μέρος στα δημόσια/ιδιωτικά κλειδιά της συναλλαγής, τότε δημιουργείτε ένα συμμετρικό κλειδί και, τέλος, χρησιμοποιείτε τα ζεύγη δημόσιων/ιδιωτικών κλειδιών για να επικοινωνήσετε με ασφάλεια το κοινό συμμετρικό κλειδί.

Επειδή η ασύμμετρη κρυπτογράφηση είναι γενικά πιο αργή από τη συμμετρική κρυπτογράφηση και δεν κλιμακώνεται επίσης, χρησιμοποιώντας ασύμμετρη κρυπτογράφηση για την ασφάλεια των συμμετρικών κλειδιών είναι πολύ συνηθισμένη.

Πως λειτουργεί, λοιπόν?

- Επιλέξτε 2 πολύ μεγάλους πρωταρχικούς αριθμούς (τουλάχιστον 512 bits, ή 155 δεκαδικά ψηφία), x και y (αυτοί οι αριθμοί πρέπει να είναι μυστικοί και τυχαία επιλεγμένοι)

- Βρείτε το προϊόν, δηλαδή z = x*y

- Επιλέξτε ένα περίεργο δημόσιο ακέραιο, e, μεταξύ 3 και n – 1, και δεν έχει κοινούς παράγοντες (εκτός από 1) με (x -1) (y -1) (έτσι είναι σχετικά πρωταρχικό έως x – 1 και y – 1 ·.

- Βρείτε το λιγότερο κοινό πολλαπλάσιο των x – 1 και y – 1, και καλέστε το l.

- Υπολογίστε τον ιδιωτικό εκθέτη, d, από x, y και e. de = 1 % l. Το D είναι το αντίστροφο του E % L (γνωρίζετε ότι υπάρχει αντίστροφο επειδή το Ε είναι σχετικά πρωταρχικό σε z – 1 και y – 1). Αυτό το σύστημα λειτουργεί επειδή p = (p ^ e) ^ d % z.

- Έξοδος (z, e) ως δημόσιο κλειδί και (z, d) ως ιδιωτικό κλειδί.

Τώρα, αν ο Bob θα ήθελε να στείλει ένα μήνυμα στην Αλίκη, παράγει το κρυπτογράφημα (c) από το απλό κείμενο (P) χρησιμοποιώντας αυτόν τον τύπο:

Προκειμένου να αποκρυπτογραφήσει αυτό το μήνυμα, η Αλίκη υπολογίζει τα εξής:

Η σχέση μεταξύ D και E εξασφαλίζει ότι οι λειτουργίες κρυπτογράφησης και αποκρυπτογράφησης είναι αντιστροφές. Αυτό σημαίνει ότι η λειτουργία αποκρυπτογράφησης είναι σε θέση να ανακτήσει με επιτυχία το αρχικό μήνυμα και ότι είναι πολύ δύσκολο να ανακτήσετε το αρχικό μήνυμα χωρίς το ιδιωτικό κλειδί (z, d) (ή πρωταρχικούς παράγοντες x και y).

Αυτό σημαίνει επίσης ότι μπορείτε να κάνετε z και e public χωρίς να διακυβεύσετε την ασφάλεια του συστήματος, καθιστώντας εύκολο να επικοινωνήσετε με άλλους με τους οποίους δεν έχετε ήδη ένα κοινό μυστικό κλειδί.

Μπορείτε επίσης να χρησιμοποιήσετε τις λειτουργίες αντίστροφα για να πάρετε μια ψηφιακή υπογραφή του μηνύματος. Πρώτον, χρησιμοποιείτε τη λειτουργία αποκρυπτογράφησης στο τοπίο. Για παράδειγμα, s = υπογραφή (p) = p ^ d % z.

Στη συνέχεια, ο παραλήπτης μπορεί να επαληθεύσει την ψηφιακή υπογραφή εφαρμόζοντας τη λειτουργία κρυπτογράφησης και συγκρίνοντας το αποτέλεσμα με το μήνυμα. Για παράδειγμα, m = επαλήθευση (s) = s ^ e % z.

Συχνά όταν γίνει αυτό, το απλό κείμενο είναι ένα hash του μηνύματος, που σημαίνει ότι μπορείτε να υπογράψετε το μήνυμα (ανεξάρτητα από το μήκος) με μόνο μία εκτίμηση.

Η ασφάλεια του συστήματος βασίζεται σε μερικά πράγματα:

- (FACT) Είναι σχετικά εύκολο να δημιουργηθούν πρωταρχικοί αριθμοί, ακόμη και μεγάλοι πρωταρχικοί αριθμοί (όπως x και y).

- (Γεγονός) Ο πολλαπλασιασμός είναι εύκολος. Είναι πολύ εύκολο να βρεις z.

- (Υπόθεση που βασίζεται στα τρέχοντα μαθηματικά). Δεδομένου ότι το z, είναι σχετικά δύσκολο να ανακτήσετε x και y. Είναι ικανό, αλλά χρειάζεται λίγο, και είναι ακριβό.

Μια εκτίμηση αναφέρει ότι η ανάκτηση των πρωταρχικών παραγόντων ενός αριθμού 1024-bit θα χρειαζόταν ένα χρόνο σε ένα μηχάνημα που κοστίζει 10 εκατομμύρια $. Ο διπλασιασμός του μεγέθους θα αυξήσει εκθετικά την απαιτούμενη ποσότητα εργασίας (αρκετές δισεκατομμύρια φορές περισσότερη δουλειά).

Καθώς η τεχνολογία συνεχίζει να προχωρά, αυτό το κόστος (και το απαιτούμενο έργο) θα μειωθεί, αλλά σε αυτό το σημείο, αυτός ο τύπος κρυπτογράφησης, που εφαρμόζεται σωστά, είναι μια απίθανη πηγή συμβιβασμού.

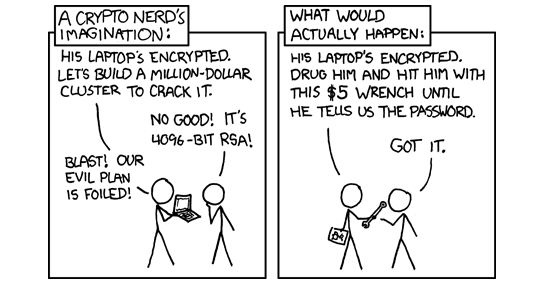

Γενικά οι μόνοι χάκερ με αυτό το είδος χρημάτων και αφοσίωση σε έναν μόνο στόχο είναι έθνη-κράτη. Επιπλέον, εάν υπάρχει ένας ευκολότερος τρόπος για να συμβιβαστείτε ένα σύστημα (βλ. Παρακάτω), αυτό είναι πιθανώς μια καλύτερη επιλογή.

4. (FACT) Η αρθρωτή εκτίμηση είναι εύκολη. Με άλλα λόγια, είναι σχετικά εύκολο να υπολογιστεί το c = p ^ e % z.

5. (FACT) Εξόρυξη αρθρωτής ρίζας – Αναστροφή της διαδικασίας παραπάνω – είναι εύκολη αν έχετε τους πρωταρχικούς παράγοντες (αν έχετε z, c, e και τους πρωταρχικούς παράγοντες x και y, είναι εύκολο να βρείτε p έτσι ώστε c = p ^ e % z).

6. (Παραδοχή που βασίζεται στην τρέχουσα υπολογιστική ισχύ και τα μαθηματικά) Η εκχύλιση αρθρωτής ρίζας χωρίς τους πρωταρχικούς παράγοντες είναι πολύ σκληρή (αν έχετε z, c, e, αλλά όχι x και y, είναι σχετικά δύσκολο να βρεθείτε p έτσι ώστε c = p ^ e % z, ιδιαίτερα εάν το Α είναι αρκετά μεγάλο).

Θέλετε να μάθετε περισσότερα για τα μαθηματικά από πολύ πιο έξυπνους ανθρώπους? Δείτε αυτό το άρθρο.

Υπέροχο, το οποίο είναι καλύτερο?

Εξαρτάται από την περίπτωση χρήσης σας. Υπάρχουν μερικές διαφορές μεταξύ των δύο αλγορίθμων – πρώτον, τέλεια μυστικότητα προς τα εμπρός (PFS), την οποία μιλήσαμε νωρίτερα στο πλαίσιο του Diffie -Hellman. Ενώ τεχνικά εσείς θα μπορούσε Δημιουργήστε εφήμερη ζεύγη κλειδιών RSA και παρέχετε τέλεια μυστικότητα προς τα εμπρός με RSA, το υπολογιστικό κόστος είναι πολύ υψηλότερο από ό, τι για το Diffie-Hellman-που σημαίνει ότι το Diffie-Hellman είναι μια καλύτερη επιλογή για τις υλοποιήσεις SSL/TLS όπου θέλετε τέλεια μυστικότητα προς τα εμπρός.

Ενώ υπάρχουν κάποιες διαφορές απόδοσης μεταξύ των δύο αλγορίθμων (όσον αφορά την εργασία που απαιτούνται από το διακομιστή), οι διαφορές απόδοσης γενικά δεν είναι αρκετά μεγάλες για να κάνουν τη διαφορά κατά την επιλογή ενός πάνω από το άλλο.

Αντ ‘αυτού, γενικά, η πρωταρχική σκέψη κατά τον προσδιορισμό που εξαρτάται καλύτερα από το ποιο υποστηρίζεται περισσότερο για την περίπτωση χρήσης σας (για παράδειγμα, κατά την εφαρμογή του SSL θα θέλετε Diffie Hellman λόγω της τέλειας μυστικότητας) ή που είναι πιο δημοφιλές ή αποδεκτό ως πρότυπο στον κλάδο.

Για παράδειγμα, ενώ η Diffie -Hellman ήταν η αμερικανική κυβέρνηση ενέκρινε και υποστηρίχθηκε από ένα θεσμικό όργανο, το πρότυπο δεν κυκλοφόρησε – ενώ η RSA (τυποποιημένη από ιδιωτικό οργανισμό) παρείχε δωρεάν πρότυπο, πράγμα που σημαίνει ότι η RSA έγινε πολύ δημοφιλής μεταξύ των ιδιωτικών οργανώσεων.

Εάν ενδιαφέρεστε να διαβάσετε περισσότερα, υπάρχει ένα υπέροχο νήμα εδώ στις διαφορές.

Ενδιαφέρεστε να μάθετε πώς οι χάκερ χρησιμοποιούν κρυπτογραφικές επιθέσεις? Δοκιμάστε αυτό το σύνολο προκλήσεων από κρυπτογραφικά.

Όσο περισσότερο μαθαίνω για την κρυπτογραφία, τόσο περισσότερο πιστεύω ότι η Αλίκη και ο Μπομπ θα πρέπει πιθανώς να μιλήσουν προσωπικά.

– Paul Reinheimer (@preinheimer) 13 Μαρτίου 2017