Apakah Enkripsi AES? Bagaimana ia berfungsi

Selagi manusia mempunyai rahsia, dan itu sudah lama, ada keperluan untuk menyembunyikannya dari orang lain. Selamat datang ke dunia penyulitan.

Penyulitan, dalam dunia pengkomputeran, adalah suatu proses di mana data diambil dari sesuatu yang mudah dibaca atau mudah difahami dan kemudian dikodkan dengan cara yang boleh hanya akan dikodkan oleh orang lain atau peranti jika mereka mempunyai kunci penyahsulitan yang betul.

Enkripsi adalah yang menjadikan data selamat. Penyulitan mengambil maklumat digital yang dapat dilihat atau dibaca oleh seseorang, seperti maklumat kewangan, data pelanggan, atau gambar, merancangkannya dengan cara yang orang melihatnya tidak dapat membuat apa yang mereka lihat. Walau bagaimanapun, penyulitan adalah satu proses yang boleh diterbalikkan.

Enkripsi adalah yang menjadikan data selamat. Penyulitan mengambil maklumat digital yang dapat dilihat atau dibaca oleh seseorang, seperti maklumat kewangan, data pelanggan, atau gambar, merancangkannya dengan cara yang orang melihatnya tidak dapat membuat apa yang mereka lihat. Walau bagaimanapun, penyulitan adalah satu proses yang boleh diterbalikkan.

Kita boleh memikirkannya seperti ini, enkripsi adalah kunci. Jika anda mempunyai kunci penyahsulitan yang betul, anda boleh membuka kunci, atau membaca, maklumat yang disulitkan. Jika anda tidak mempunyai kunci penyahsulitan yang betul, satu-satunya cara untuk mendapatkan akses adalah dengan memecahkan kunci.

Di sinilah dimana memilih jenis penyulitan yang betul adalah penting. Sekiranya penyulitan anda bersamaan dengan gembok murah yang anda dapatkan di kedai perkakasan tempatan, ia boleh dengan mudah pecah. Walau bagaimanapun, penyulitan terbaik adalah setanding dengan kunci pada peti besi bank. Ia hampir tidak boleh dipecahkan.

Contents

Mengapa Penyulitan sangat penting?

Privasi adalah penting untuk kehidupan peribadi kita. Privasi data adalah kunci keselamatan, reputasi, dan kemakmuran ekonomi kita. Dengan cara yang sama yang anda mengunci rumah anda dan bahawa kerajaan menghalang akses kepada infrastruktur kritikal dengan matlamat melindungi harta dalam dunia fizikal, penyulitan menghalang penjenayah siber daripada mendapat akses ke data anda. Kerajaan di seluruh dunia memperkenalkan cadangan untuk melemahkan kuasa penyulitan, yang berpotensi meletakkan keselamatan anda.

Penyulitan melindungi anda ketika anda berbelanja, ketika anda berkomunikasi, dan ketika anda bank. Semakin banyak hidup anda dijalankan secara dalam talian. Inilah sebabnya mengapa anda perlu mengambil berat tentang melakukan apa yang anda boleh untuk meningkatkan keselamatan data anda dan mengekalkan privasi.

Penyulitan melindungi anda ketika anda berbelanja, ketika anda berkomunikasi, dan ketika anda bank. Semakin banyak hidup anda dijalankan secara dalam talian. Inilah sebabnya mengapa anda perlu mengambil berat tentang melakukan apa yang anda boleh untuk meningkatkan keselamatan data anda dan mengekalkan privasi.

Penyulitan adalah sebahagian daripada kehidupan seharian anda dalam talian. Anda mungkin tidak menyedarinya, tetapi perniagaan dan agensi kerajaan menggunakan penyulitan untuk mendapatkan maklumat peribadi anda. Ia menghalang pencuri identiti daripada merompak maklumat anda dan log masuk ke akaun bank anda. Enkripsi menghalang penggodam daripada membaca e-mel dan komunikasi peribadi anda.

Bercakap tentang subjek keselamatan siber dan penyulitan, bekas Setiausaha Pertahanan, Ash Carter, membincangkan peranan keselamatan data penting dan penyulitan kuat dalam keselamatan negara. Pada masa itu, beliau menggesa para usahawan dan inovator untuk memainkan peranan dalam menjadikan keselamatan siber lebih baik. Beliau kemudian disebut sebagai berkata, “Enkripsi adalah bahagian penting dalam keselamatan data, dan penyulitan kuat adalah perkara yang baik.”

Bagaimana Kerja Penyulitan?

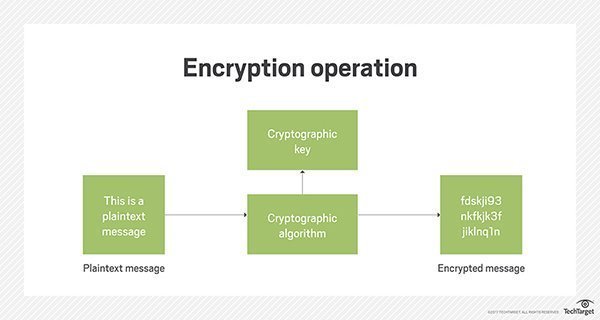

Anda bermula dengan data tak disulitkan. Data ini sering dirujuk sebagai teks kosong. Ini adalah satu lagi cara untuk mengatakan teks yang boleh dibaca yang tidak disulitkan.

Seterusnya, teks itu disulitkan dengan bantuan algoritma, ditambah dengan kunci penyulitan. Hasil akhir ialah penjanaan ciphertext. Teks ini hanya boleh difahami jika ia di-decrypted menggunakan kekunci yang sesuai.

Decryption adalah sebaliknya penyulitan. Sama seperti bagaimana mengunci adalah sebaliknya membuka kunci. Apabila ada sesuatu yang diekripsi, maka langkah yang sama diikuti untuk penyulitan, hanya di perintah terbalik. Bentuk algoritma penyulitan yang paling popular memecah kepada dua kategori:

- Symmetric

- Asimetri

Ciphers Kunci Symmetric

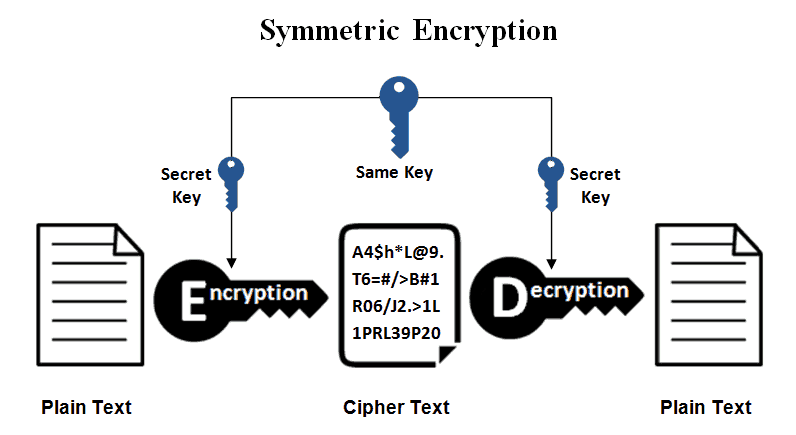

Cip segitiga simetri sering dirujuk sebagai a “Kunci rahsia.” Ia akan menggunakan satu kunci yang mesti dikongsi dengan mana-mana peranti yang ingin mendekripsi data yang disulitkan. Cip kunci simetrik yang paling popular adalah Standard Penyulitan Lanjutan. Kunci ini adalah pertama yang direka untuk melindungi maklumat kerajaan.

Sekeping kunci simetri boleh dibandingkan dengan orang yang hanya mempunyai satu kunci untuk rumah mereka dan mengunci pintu ketika mereka pergi. Satu-satunya cara seseorang boleh membuka pintu, tanpa memecahkan kunci, adalah jika pemilik rumah memberi mereka kunci mereka atau salinan identiti kunci mereka.

Penyulitan kunci simetri adalah banyak lebih cepat daripada penyulitan asimetrik. Pengirim perlu menukar kunci yang diperlukan untuk mendekripsi data yang disulitkan kepada penerima sebelum penerima dapat mentafsir teks tersebut. Adalah perlu untuk mengedarkan dan mengurus beberapa kekunci dengan selamat. Atas sebab ini, majoriti proses kriptografi menggunakan algoritma simetri untuk menyulitkan data, bagaimanapun, mereka menggunakan algoritma asimetrik untuk menukar kunci.

Alberti Cipher – Di Mana Semua Bermula

The Alberti Cipher adalah salah satu ciphers polyalphabetic yang asal. Pertama yang dibangunkan oleh Leon Battista Alberti, Alberti Cipher merupakan contoh sebenar penggantian polyalphabetik lanjutan yang menggunakan alfabet bercampur dan tempoh berubah.

Peranti asal yang dipanggil “Formula” terdiri daripada dua cakera sepusat yang dipasang melalui pin tengah dan diputar secara bebas.

Kriptografi asimetik

Kriptografi asimetri sering dirujuk sebagai “kunci awam” kriptografi. Dalam proses ini, dua kekunci yang berbeza digunakan. Walau bagaimanapun, kekunci itu saling berkaitan dengan matematik. Satu disebut sebagai awam dan yang lainnya sebagai peribadi. Kunci awam boleh digunakan oleh sesiapa sahaja. Orang perseorangan adalah rahsia.

Fikirkan seperti senario berikut. Alice meminta Bob untuk menghantar padlock terbuka melalui surat. Bob menyimpan salinannya sendiri. Alice menerima kunci dan menggunakannya untuk mendapatkan kotak yang mengandungi mesej dan kemudian menghantar kotak terkunci kepada Bob. Bob kini boleh menggunakan kekuncinya untuk membuka kunci kotak dan baca apa sahaja maklumat Alice telah disimpan di dalam. Sekiranya Bob mahu menghantar mesej kembali kepada Alice, dia perlu meminta Alice menghantar padlock dibuka dan mengikuti proses Alice mengikuti dia menghantar mesejnya.

Fikirkan seperti senario berikut. Alice meminta Bob untuk menghantar padlock terbuka melalui surat. Bob menyimpan salinannya sendiri. Alice menerima kunci dan menggunakannya untuk mendapatkan kotak yang mengandungi mesej dan kemudian menghantar kotak terkunci kepada Bob. Bob kini boleh menggunakan kekuncinya untuk membuka kunci kotak dan baca apa sahaja maklumat Alice telah disimpan di dalam. Sekiranya Bob mahu menghantar mesej kembali kepada Alice, dia perlu meminta Alice menghantar padlock dibuka dan mengikuti proses Alice mengikuti dia menghantar mesejnya.

Paling banyak digunakan secara meluas bentuk algoritma kriptografi asimetri adalah RSA. Ini kerana kekunci persendirian atau kunci awam boleh menyulitkan maklumat. Peranti penyahsulitan perlu mempunyai kekunci yang bertentangan. Ciri ini membantu menjamin kerahsiaan, kesahihan, integriti, serta ketidak-ulang untuk komunikasi elektronik serta data berehat. Ini dilakukan melalui penggunaan tandatangan digital.

Manfaat terbesar yang datang dari menggunakan sistem kunci asimetri ialah tidak ada yang perlu menghantar kunci mereka satu sama lain. Ini menjadikan seseorang tidak dapat memintas kunci dan menyalinnya semasa dalam transit.

Jika dalam senario terburuk Bob kehilangan kekuncinya atau mempunyai kunci disalinnya, satu-satunya maklumat yang akan dikompromikan adalah maklumat yang dihantar Alice kepada Bob menggunakan padlocknya. Walau bagaimanapun, mesej yang dihantar Alice kepada orang lain tetap rahsia kerana mereka akan menyediakan kunci yang berbeza untuk digunakan oleh Alice ketika berkomunikasi dengan mereka.

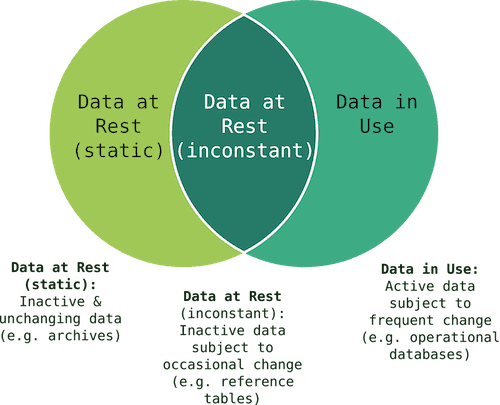

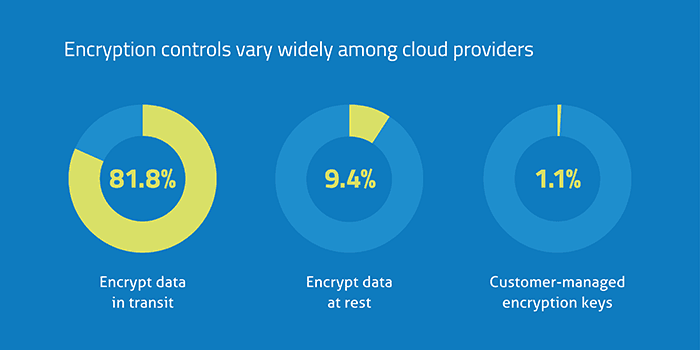

Menyulitkan Data dalam Transit Versus Menyulitkan Data pada Istirahat

Perlindungan data merangkumi dua jenis penyulitan asas. Ada data yang ada sedang berehat, dan ada data yang ada dalam transit. Sekiranya seseorang membuang cakera keras anda atau pangkalan data anda, penyulitan membuat data tersebut tidak boleh dibaca.

Perlindungan data merangkumi dua jenis penyulitan asas. Ada data yang ada sedang berehat, dan ada data yang ada dalam transit. Sekiranya seseorang membuang cakera keras anda atau pangkalan data anda, penyulitan membuat data tersebut tidak boleh dibaca.

Sekiranya data anda dalam transit, itu adalah jika anda menghantar e-mel, berkomunikasi antara pelayar, atau menghantar maklumat ke awan, dan data itu dipintas, penyulitan menjadikannya tidak boleh dibaca.

Berikut adalah beberapa cara untuk mencapai penyulitan data:

- Penyulitan Cakera Penuh: Ini adalah cara yang paling biasa untuk melindungi maklumat beristirahat pada cakera keras komputer anda. Fail yang disimpan ke cakera anda disulitkan secara automatik. Penyulitan dan enkripsi folder adalah pilihan perantaraan yang menyediakan keselamatan tanpa memerlukan penyulitan cakera penuh.

- Penyulitan Fail: Penyulitan fail menyulitkan anda pada data rehat pada fail mengikut fail fail. Ini bermakna bahawa fail tidak dapat difahami atau dibaca jika mereka dipintas. Ini bukan proses automatik tetapi sesuatu yang mesti dilakukan untuk setiap fail. Apa yang hebat tentang penyulitan fail ialah data tetap disulitkan walaupun ia meninggalkan asalnya.

- Pelayan E-mel Disulitkan: Sambungan Mail Internet Serbaguna yang Dipercepat adalah satu bentuk penyulitan kunci awam yang membolehkan pelayan e-mel pemindahan emel mudah untuk mendapat dan menghantar mesej yang disulitkan berbanding hanya menghantar mesej teks ringkas.

- Penyulitan Akhir-ke-Akhir: Ini menyembunyikan kandungan mesej, hanya membenarkan penghantar dan penerima untuk membacanya. Dengan penyulitan akhir-ke-akhir, apa-apa kelemahan potensi dalam rantaian komunikasi, sekiranya ia memintas mesej semasa mereka disampaikan atau kelemahan keselamatan pada sisi penghantar atau penerima, ditangani. Platform utama termasuk Facebook dan iMessage menggunakan penyulitan akhir-ke-akhir.

- Data Pra-Menyulitkan Disegerakkan dengan Awan: Perisian seperti ini menyulitkan data sebelum ia tiba di awan. Ini bererti bahawa sesiapa yang memburu awan tidak dapat membacanya. Adalah penting untuk ambil perhatian bahawa fail yang disimpan di mesin tempatan tidak disulitkan oleh perisian dan masih terdedah.

Algoritma Penyulitan Data

Standard Penyulitan Lanjutan ialah bentuk algoritma penyulitan data yang paling popular. Direka oleh kerajaan AS, ia menawarkan algoritma 128, 192, dan 256 bit. Algoritma 192 bit dan 256 bit digunakan dalam keadaan yang memerlukan perlindungan yang melampau.

Standard Penyulitan Lanjutan ialah bentuk algoritma penyulitan data yang paling popular. Direka oleh kerajaan AS, ia menawarkan algoritma 128, 192, dan 256 bit. Algoritma 192 bit dan 256 bit digunakan dalam keadaan yang memerlukan perlindungan yang melampau.- IDEA – Algoritma Penyulitan Data Antarabangsa adalah algoritma penyulitan cipher blok yang menggunakan kekunci 128 bit. Cip ini mempunyai rekod jangka panjang yang tidak dipecahkan.

- RSA adalah algoritma yang menggunakan kekunci berpasangan. Ini adalah standard untuk menghantar maklumat melalui Internet. Pada masa lalu, terdapat beberapa cabaran dengan algoritma yang dipecahkan. Bagaimanapun, cabaran-cabaran ini telah diselesaikan.

- Blowfish dan Twofish adalah block ciphers. Mereka biasanya digunakan pada platform e-dagang. Penggunaan mereka yang paling umum adalah melindungi maklumat pembayaran. Kedua-dua sistem menawarkan penyulitan simetri. Kekunci berbeza-beza dalam sedikit panjang. Twofish adalah yang lebih baru dari kedua-dua program ini. Ia mempunyai kekunci penyulitan yang lebih lama.

Bagaimana Encryption Challenger Hacker

Tujuan utama penggodam untuk menghindari penyulitan adalah untuk mendapatkan maklumat peribadi dan sensitif anda. Mereka tahu bahawa maklumat peribadi dan sensitif anda berharga dan boleh dijual kepada orang lain yang akan mengeksploitasikan maklumat itu untuk kesejahteraan mereka dan menjejaskan anda.

Penggodam kaedah yang paling asas akan digunakan untuk menyerang penyulitan hari ini adalah untuk digunakan kekerasan. Serangan kekerasan adalah salah satu di mana kekunci rawak digunakan sehingga kekunci yang betul ditemui. Ini menggariskan pentingnya mempunyai kunci yang kuat. Semakin lama kunci, kemungkinan yang lebih rendah ialah penggodam akan berjaya dalam serangan mereka. Oleh kerana saiz kunci meningkat, jumlah sumber yang perlu dilakukan oleh penggodam untuk melakukan pengiraan mereka juga meningkat.

Kaedah lain untuk memecahkan ciphers ialah serangan saluran sampingan. Litar elektrik secara kebetulan. Mereka mencipta pelepasan sebagai produk sampingan, menjadikannya lebih mudah untuk penyerang yang tidak mempunyai akses ke litar untuk memahami bagaimana litar berfungsi dan berdasarkan data deduktif yang sedang diproses. Kedua-dua sumber maklumat berharga yang akan digunakan penggodam adalah haba dan elektromagnetisme.

Bagaimanapun, sebagai Kevin Mitnick, seorang perunding keselamatan komputer Amerika, penulis, dan peretas menyatakan:

Syarikat-syarikat membelanjakan berjuta-juta dolar di firewall, penyulitan, dan peranti capaian yang selamat, dan wang itu sia-sia kerana tiada langkah-langkah ini menangani pautan yang paling lemah dalam rantaian keselamatan- orang yang mentadbir, mengendali dan mengira sistem komputer yang mengandungi maklumat yang dilindungi.

Intinya ialah anda bertanggungjawab untuk keselamatan maklumat anda. Jika anda tidak mengambil masa untuk belajar tentang pilihan penyulitan yang tersedia untuk maklumat anda atau belajar tentang manfaat menggunakan VPN terbaik untuk keadaan anda, anda meletakkan privasi anda, masa depan sosial anda, dan masa depan kewangan anda beresiko.

Sejarah Penyulitan

Privasi telah menjadi perhatian manusia sejak awal. Masyarakat yang berlainan di seluruh dunia telah mengembangkan cara unik untuk mencegah maklumat peribadi mereka daripada jatuh ke tangan yang salah.

Scytale

Sejarah penyulitan bermula sekitar tahun 700 SM. Tentera Spartan digunakan scytale untuk menghantar maklumat sensitif semasa pertempuran. Pengirim dan penerima masing-masing mempunyai batang kayu yang sama panjang dan diameter yang sama. Untuk menyulitkan mesej itu, penghantar akan mengambil sepotong kulit dan membungkusnya di sekeliling batang kayu mereka. Mereka akan menulis mesej pada rod, berehat, dan menghantarnya kepada penerima. Penerima hanya boleh menguraikan mesej itu selepas membungkus sekeping kulit di sekeliling tabirnya.

Sejarah penyulitan bermula sekitar tahun 700 SM. Tentera Spartan digunakan scytale untuk menghantar maklumat sensitif semasa pertempuran. Pengirim dan penerima masing-masing mempunyai batang kayu yang sama panjang dan diameter yang sama. Untuk menyulitkan mesej itu, penghantar akan mengambil sepotong kulit dan membungkusnya di sekeliling batang kayu mereka. Mereka akan menulis mesej pada rod, berehat, dan menghantarnya kepada penerima. Penerima hanya boleh menguraikan mesej itu selepas membungkus sekeping kulit di sekeliling tabirnya.

Alberti Cipher

Pada tahun 1467, Leon Batista Alberti mencipta kutipan penggantian abjad abjad. Cipher ini merevolusi enkripsi. Cip itu mempunyai dua cakera logam yang berputar pada paksi yang sama. Ia mengandungi campuran huruf dan rotasi berubah-ubah.

Pada tahun 1467, Leon Batista Alberti mencipta kutipan penggantian abjad abjad. Cipher ini merevolusi enkripsi. Cip itu mempunyai dua cakera logam yang berputar pada paksi yang sama. Ia mengandungi campuran huruf dan rotasi berubah-ubah.

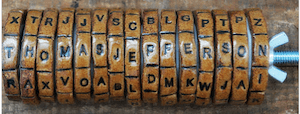

The Jefferson Wheel

Pertama kali diperkenalkan pada tahun 1797 dan terdiri daripada 26 kepingan kayu silinder dengan gelendong besi, roda Jefferson mempunyai huruf abjad yang tertulis di tepi setiap roda dalam susunan rawak. Memusing roda akan berebut dan menguraikan kata-kata. Apabila seseorang menerima roda Jefferson, mereka akan menguraikan mesej berkod pada roda. Mereka kemudian mencari garis huruf yang berbeza yang masuk akal. Bentuk penyulitan ini digunakan sekali lagi oleh Angkatan Tentera A.S. antara tahun 1923 dan 1942.

Pertama kali diperkenalkan pada tahun 1797 dan terdiri daripada 26 kepingan kayu silinder dengan gelendong besi, roda Jefferson mempunyai huruf abjad yang tertulis di tepi setiap roda dalam susunan rawak. Memusing roda akan berebut dan menguraikan kata-kata. Apabila seseorang menerima roda Jefferson, mereka akan menguraikan mesej berkod pada roda. Mereka kemudian mencari garis huruf yang berbeza yang masuk akal. Bentuk penyulitan ini digunakan sekali lagi oleh Angkatan Tentera A.S. antara tahun 1923 dan 1942.

Mesin Enigma

Debutnya pada tahun 1943, mesin Enigma adalah siri ciphers pemutar elektromekanik yang digunakan oleh tentera Nazi. Pada masa itu, ia adalah dianggap tidak dapat dipecahkan. Nazi akan mengubah cipher mereka setiap hari. Sehingga Alan Turing dan pasukannya dapat memanfaatkan kelemahan mesin, Enigma memberi kelebihan yang pernah terjadi kepada Nazi.

Debutnya pada tahun 1943, mesin Enigma adalah siri ciphers pemutar elektromekanik yang digunakan oleh tentera Nazi. Pada masa itu, ia adalah dianggap tidak dapat dipecahkan. Nazi akan mengubah cipher mereka setiap hari. Sehingga Alan Turing dan pasukannya dapat memanfaatkan kelemahan mesin, Enigma memberi kelebihan yang pernah terjadi kepada Nazi.

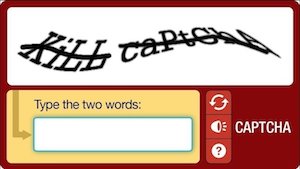

ASE dan Captcha

Tahun 1997 membawa kepada penciptaan dua revolusi dalam penyulitan dan keselamatan. Institut Standard dan Teknologi Kebangsaan telah membangunkan Standard Penyulitan Terperinci. Seperti yang telah dibincangkan dalam panduan ini, penyulitan 128 bit ini masih digunakan hari ini. Peranti yang boleh menyemak kunci bilion AES setiap saat memerlukan 174,449,211,009,120,166,087,753,728 tahun untuk melancarkan enkripsi ini.

Tahun 1997 membawa kepada penciptaan dua revolusi dalam penyulitan dan keselamatan. Institut Standard dan Teknologi Kebangsaan telah membangunkan Standard Penyulitan Terperinci. Seperti yang telah dibincangkan dalam panduan ini, penyulitan 128 bit ini masih digunakan hari ini. Peranti yang boleh menyemak kunci bilion AES setiap saat memerlukan 174,449,211,009,120,166,087,753,728 tahun untuk melancarkan enkripsi ini.

Tahun 1997 juga merupakan tahun yang pertama kali Captcha diperkenalkan. Imej yang dihasilkan secara rawak daripada teks yang boleh hanya dibaca oleh manusia muncul di skrin. Ciri waviness dan unik teks menjadikannya mustahil untuk peranti elektronik dibaca. Untuk mendapatkan akses ke laman web, pengguna manusia perlu memasukkan siri huruf atau nombor yang dipaparkan di hadapan mereka.

Tahun 1997 juga merupakan tahun yang pertama kali Captcha diperkenalkan. Imej yang dihasilkan secara rawak teks yang hanya boleh dibaca oleh manusia muncul di skrin. Ciri waviness dan unik teks menjadikannya mustahil bagi peranti elektronik untuk dibaca. Untuk mendapatkan akses ke laman web, pengguna manusia perlu memasukkan siri huruf atau nombor yang dipaparkan di hadapan mereka.

Sudah jelas bahawa kriptografi dan kaedahnya telah berkembang selama beratus-ratus tahun. Hari ini, AES telah terbukti menjadi salah satu bentuk penyulitan enkripsi yang paling canggih dan selamat yang pernah dilihat oleh dunia.

Tentera dan kerajaan telah lama berada di barisan hadapan penyelidikan penyulitan dengan matlamat untuk melindungi rahsia ketenteraan. Tidak menghairankan bahawa penyelidikan dalam bidang penyulitan sedang dijalankan.

Bagaimana VPN Sulitkan Maklumat Anda?

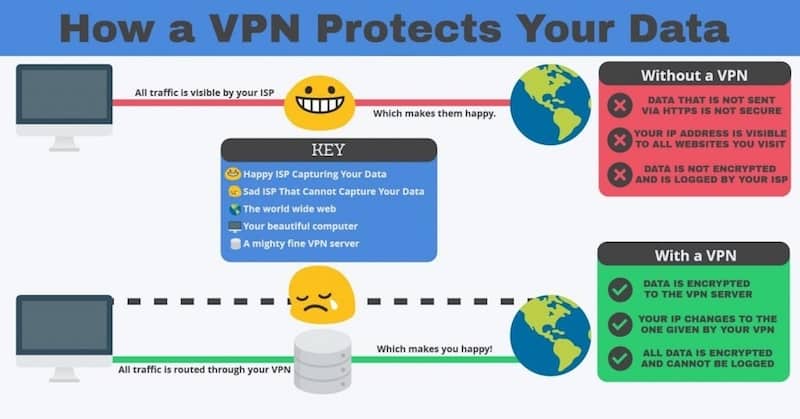

VPN menjamin lalu lintas antara peranti yang anda gunakan dan pelayan VPN. Ini menjadikannya sukar, jika tidak mustahil, untuk mata-mata dan penggodam untuk melihat data anda semasa ia ditransmisikan. VPN adalah a rangkaian persendirian.

VPN menggunakan terowong. Ini adalah proses yang membolehkan data anda dihantar secara persendirian dan selamat melalui Internet. Untuk memahami bagaimana terowong berfungsi, anda perlu mengingatnya semua maklumat yang dihantar melalui Internet dipecahkan kepada sekeping kecil yang dipanggil paket. Setiap paket mempunyai maklumat penting.

Dengan sambungan terowong VPN, setiap paket data yang anda hantar dimasukkan ke dalam paket data lain sebelum dihantar melalui Internet. Ini adalah proses yang dikenali sebagai enkapsulasi. Pakej luar menyediakan tahap keselamatan, menghalang kandungannya daripada dilihat oleh orang awam.

Tunneling hanya satu aspek perlindungan yang anda dapat dari VPN. VPN menyulitkan data yang anda hantar melalui Internet supaya paket tersebut hanya boleh diakses oleh pelanggan dan pelayan VPN anda. Pelanggan dan pelayan VPN disambungkan bersama.

Terdapat banyak protokol keselamatan VPN yang digunakan untuk memastikan data anda disulitkan. Salah satu yang paling biasa ialah IPSec, juga dikenali sebagai Keselamatan Protokol Internet. Satu lagi adalah OpenVPN.

Ini melindungi data anda dengan terlebih dahulu mengambil setiap paket data terkurung dan menyulitkan kandungannya menggunakan kunci penyulitan. Kunci penyulitan hanya boleh berfungsi di antara pelayan dan klien VPN.

Kedua, protokol sub digunakan, dikenali sebagai pengepala encapsulation. Pengepala encapsulation ini akan menyembunyikan beberapa maklumat paket. Sebahagian daripada apa yang tersembunyi ialah identiti anda. Kedua-dua ciri utama ini, terowong dan penyulitan, adalah sebahagian daripada apa yang menjadikan data anda lebih selamat dengan VPN. Sambungan yang diakui adalah alat lain yang direka untuk menjauhkan diri dari maklumat peribadi dan peribadi anda.

Manfaat Penyulitan

Manfaat utama atau tujuan penyulitan adalah untuk melindungi kerahsiaan dan privasi data yang sama ada disimpan di komputer atau dihantar melalui Internet atau rangkaian komputer dalaman. Penyulitan menghalang individu yang tidak dibenarkan mengakses dan mengeksploitasi data peribadi anda. Contohnya, syarikat kad kredit memerlukan pedagang untuk menyulitkan data pelanggan mereka apabila maklumat sedang disimpan dan apabila ia dihantar melalui rangkaian.

Pengguna individu mempunyai tanggungjawab untuk mengambil langkah-langkah untuk melindungi privasi peribadi mereka. Pada tahun 2023, lebih daripada 190 juta pengguna telefon pintar telah digodam. Pada tahun 2016, Apple menunjukkan kesediaan untuk bekerjasama dengan kerajaan persekutuan dan melanggar dasar privasi pengguna mereka. Ini penting untuk anda fikirkan. Maklumat peribadi anda, termasuk nombor Keselamatan Sosial, perbualan mesej peribadi persendirian, maklumat perbankan, dan foto sensitif, berada di risiko digunakan oleh individu jahat, sama ada mereka penjenayah atau agensi kerajaan.

Mengapa Adakah Bahan Penyulitan?

Amerika Syarikat, bersama dengan 13 negara lain, adalah sebahagian daripada apa yang disebut sebagai The 14 Eyes. Negara-negara ini bekerjasama antara satu sama lain dalam mengumpul kecerdasan. Walaupun ini mungkin kelihatan agak jinak, kebenarannya adalah bahawa kerajaan-kerajaan ini menggunakan program-program yang membolehkan mereka memintas maklumat tersebut yang disampaikan dalam talian dan melalui teks, perkara yang anda muat turun, serta maklumat perbankan anda. Apa yang anda fikir adalah peribadi boleh dengan cepat menjadi awam.

Anda berhak untuk menghantar dan menghantar maklumat dengan selamat dan secara peribadi. Ramai yang tersilap percaya bahawa keselamatan dalam talian dan penyulitan tidak perlu risau kerana mereka tidak mempunyai apa-apa untuk disembunyikan. Sebenarnya maklumat yang mungkin kelihatan tidak penting dan tidak penting kepada anda, apabila jatuh ke tangan yang salah, boleh digunakan untuk merosakkan reputasi anda, menyakiti anda secara kewangan, dan mendedahkan aspek peribadi kehidupan anda kepada dunia. Lindungi diri anda dengan belajar lebih lanjut mengenai penyulitan dan kemudian mengambil kesempatan daripada perisian penyulitan yang direka untuk menjaga anda dan orang-orang yang anda peduli dengan selamat.

28.04.2023 @ 09:16

Penyulitan adalah suatu hal yang sangat penting dalam kehidupan kita saat ini. Dalam dunia pengkomputeran, penyulitan adalah proses di mana data diambil dari sesuatu yang mudah dibaca atau mudah difahami dan kemudian dikodkan dengan cara yang hanya akan dikodkan oleh orang lain atau peranti jika mereka mempunyai kunci penyahsulitan yang betul. Enkripsi adalah yang menjadikan data selamat. Privasi data adalah kunci keselamatan, reputasi, dan kemakmuran ekonomi kita. Dengan cara yang sama yang anda mengunci rumah anda dan bahawa kerajaan menghalang akses kepada infrastruktur kritikal dengan matlamat melindungi harta dalam dunia fizikal, penyulitan menghalang penjenayah siber daripada mendapat akses ke data anda. Oleh karena itu, penting bagi kita untuk memilih jenis penyulitan yang betul agar data kita aman dan terlindungi dari penjahat siber.