Vad är AES-kryptering? Hur det fungerar

Så länge människor har haft hemligheter, och det är länge, har det funnits ett behov att dölja dem för andra. Välkommen till krypteringsvärlden.

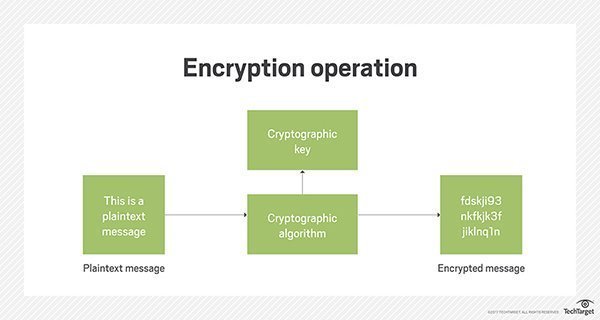

Kryptering, i datorvärlden, är en process där data tas från något som är läsbart eller lätt att förstå och sedan kodas på ett sätt som kan endast avkodas av en annan person eller enhet om de ha rätt dekrypteringsnyckel.

Kryptering är det som gör data säkra. Kryptering tar digital information som en person kan se eller läsa, till exempel ekonomisk information, kunddata eller fotografier, klämmer upp den på ett sådant sätt att en person som tittar på den inte kan se vad de ser. Kryptering är dock en process som kan vändas.

Kryptering är det som gör data säkra. Kryptering tar digital information som en person kan se eller läsa, till exempel ekonomisk information, kunddata eller fotografier, klämmer upp den på ett sådant sätt att en person som tittar på den inte kan se vad de ser. Kryptering är dock en process som kan vändas.

Vi kan tänka på det så här, kryptering är ett lås. Om du har rätt dekrypteringsnyckel kan du låsa upp eller läsa den krypterade informationen. Om du inte har rätt dekrypteringsnyckel är det enda sättet att få åtkomst genom att bryta låset.

Det är här att välja rätt typ av kryptering är viktigt. Om din kryptering motsvarar ett billigt hänglås som du får i den lokala hårdvarubutiken kan det enkelt brytas. Den bästa krypteringen är dock jämförbar med låset på ett bankvalv. Det är praktiskt taget obrottsligt.

Varför är kryptering så viktigt?

Integritet är viktigt för våra personliga liv. Datasekretess är nyckeln till vår säkerhet, rykte och ekonomiska välstånd. På samma sätt som du låser ditt hem och att regeringar förhindrar tillgång till kritisk infrastruktur med målet att skydda egendom i den fysiska världen, hindrar kryptering cyberbrottslingar från att få tillgång till dina data. Regeringar runt om i världen lägger fram förslag för att försvaga krypteringsmakten och eventuellt riskera din säkerhet.

Kryptering skyddar dig när du handlar, när du kommunicerar och när du bankar. Mer och mer av ditt liv utförs online. Det är därför du bör vara orolig för att göra vad du kan för att förbättra säkerheten för dina data och behålla integriteten.

Kryptering skyddar dig när du handlar, när du kommunicerar och när du bankar. Mer och mer av ditt liv utförs online. Det är därför du bör vara orolig för att göra vad du kan för att förbättra säkerheten för dina data och behålla integriteten.

Kryptering är en del av din vardag online. Du är förmodligen inte medveten om det, men företag och myndigheter använder kryptering för att säkra din personliga information. Det förhindrar att identitetstjuvar rånar din information och loggar in på ditt bankkonto. Kryptering förhindrar hackare att läsa dina e-postmeddelanden och personlig kommunikation.

Talar om ämnet Cybersäkerhet och kryptering, tidigare försvarssekreterare, Ash Carter, diskuterade den viktiga roll datasäkerhet och stark kryptering spelar i nationell säkerhet. Då uppmanade han företagare och innovatörer att spela en roll för att göra cybersäkerheten bättre. Han citerades senare för att säga: “Kryptering är en nödvändig del av datasäkerheten och stark kryptering är bra.”

Hur fungerar kryptering?

Du börjar med okrypterad data. Dessa data kallas ofta oformatterad text. Detta är ett annat sätt att säga läsbar text som inte har krypterats.

Därefter krypteras den texten med hjälp av en algoritm, plus en krypteringsnyckel. Slutresultatet är generering av chiffertext. Denna text kan bara förstås om den dekrypteras med lämplig nyckel.

Dekryptering är motsatsen till kryptering. Liknar hur låsning är omvänd upplåsning. När något dekrypteras, samma steg följs för kryptering, endast i omvänd ordning. De mest populära formerna av krypteringsalgoritmer delas upp till två kategorier:

- Symmetrisk

- Asymmetrisk

Symmetriska nyckelciprar

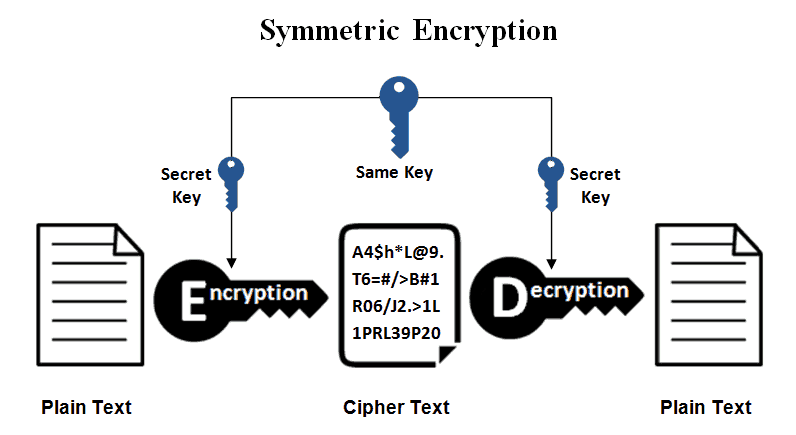

Ett symmetriskt nyckelciffer kallas ofta en “hemlig nyckel.” Den kommer att använda en nyckel som den måste dela med alla enheter som vill dekryptera den krypterade informationen. Den mest populära symmetriska nyckelskrypteraren är Advanced Encryption Standard. Den här nyckeln var först utformad för att skydda regeringens information.

En symmetrisk nyckelciffer kan jämföras med en person som bara har en nyckel för sitt hus och låser dörren när de lämnar. Det enda sättet att någon kan låsa upp dörren utan att bryta låset är om husägaren ger dem sin nyckel eller en identisk kopia av sin nyckel.

Symmetrisk nyckelkryptering är mycket snabbare än asymmetrisk kryptering. Avsändaren måste byta ut den nyckel som behövs för att dekryptera den krypterade informationen till mottagaren innan mottagaren kan dechiffrera texten. Det är nödvändigt att säkert distribuera och hantera ett antal nycklar på ett säkert sätt. Av denna anledning är majoriteten av kryptografiska processer använda symmetriska algoritmer för att kryptera data använder de emellertid asymmetriska algoritmer för att utbyta nyckeln.

Alberti Cipher – Var det hela började

Alberti Cipher var en av de ursprungliga polyalfabetiska chifferna. Alberti Cipher, som först utvecklades av Leon Battista Alberti, var det första riktiga exemplet på avancerad polyalfabetisk substitution med blandade alfabet och variabel period.

Den ursprungliga enheten som heter “Formula” bestod av två koncentriska skivor som fästes via en central stift och roterade oberoende.

Asymmetrisk kryptografi

Asymmetrisk kryptografi är ofta kallas “offentlig nyckel” -kryptografi. I denna process används två olika nycklar. Men tangenterna är länkade till varandra matematiskt. En kallas offentlig och den andra som privat. Den offentliga nyckeln kan användas av vem som helst. Den privata är en hemlighet.

Tänk på det som följande scenario. Alice bad Bob skicka ett öppet hänglås till henne via posten. Bob behåller sin egen kopia av sin nyckel. Alice tar emot låset och använder det för att säkra en ruta som innehåller ett meddelande och skickar sedan den låsta rutan till Bob. Bob kan nu använda sin nyckel för att låsa upp rutan och läs vilken information som helst Alice har lagrat inuti. Om Bob vill skicka ett meddelande tillbaka till Alice, måste han be Alice skicka honom ett olåst hänglås och följa processen som Alice följde när hon skickade honom sitt meddelande.

Tänk på det som följande scenario. Alice bad Bob skicka ett öppet hänglås till henne via posten. Bob behåller sin egen kopia av sin nyckel. Alice tar emot låset och använder det för att säkra en ruta som innehåller ett meddelande och skickar sedan den låsta rutan till Bob. Bob kan nu använda sin nyckel för att låsa upp rutan och läs vilken information som helst Alice har lagrat inuti. Om Bob vill skicka ett meddelande tillbaka till Alice, måste han be Alice skicka honom ett olåst hänglås och följa processen som Alice följde när hon skickade honom sitt meddelande.

Mest används i stor utsträckning form av asymmetrisk kryptografialgoritm är RSA. Detta beror på att den privata nyckeln eller den offentliga nyckeln kan kryptera informationen. Dekrypteringsenheten måste ha motsatt nyckel. Den här funktionen hjälper till garantera konfidentialitet, äkthet, integritet, såväl som icke-repeterbarhet för elektronisk kommunikation såväl som data i vila. Detta görs via användning av digitala signaturer.

Den största fördelen med att använda ett asymmetriskt nyckelsystem är att ingen behöver skicka nyckeln till varandra. Detta gör det omöjligt för någon att fånga nyckeln och kopiera den under transport.

Om Bob i värsta fall tappade sin nyckel eller fick sin nyckel kopierad, skulle den enda information som skulle äventyras vara informationen som Alice skickade till Bob med sitt hänglås. Men meddelandena som Alice skickade till andra människor skulle göra förbli hemligt eftersom de skulle ge olika lås för Alice att använda när hon kommunicerar med dem.

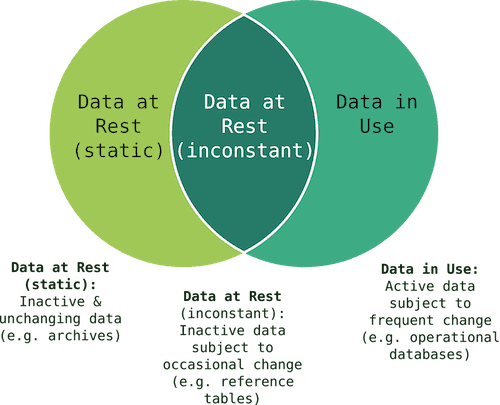

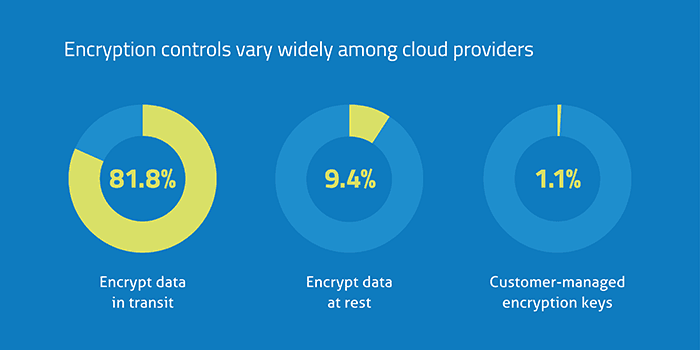

Kryptera data i transit mot kryptering av data i vila

Dataskydd omfattas av två grundläggande krypteringstyper. Det finns data som är i vila, och det finns data som är i transit. Om någon hackar hårddisken eller din databas gör kryptering dessa data omöjligt att läsa.

Dataskydd omfattas av två grundläggande krypteringstyper. Det finns data som är i vila, och det finns data som är i transit. Om någon hackar hårddisken eller din databas gör kryptering dessa data omöjligt att läsa.

Om dina uppgifter är i transitering, det vill säga om du skickar ett e-postmeddelande, kommunicerar mellan webbläsare eller skickar information till molnet, och dessa data avlyssnas, kryptering gör det oläsligt.

Följande är några sätt att uppnå datakryptering:

- Fullständig skivkryptering: Detta är det vanligaste sättet att skydda information om vila på din dators hårddisk. Filer som sparas på din skiva krypteras automatiskt. Mappkryptering och volymkryptering är mellanliggande alternativ som ger säkerhet utan att kräva full skivkryptering.

- Filkryptering: Filkryptering krypterar dina data i vila från fil till fil. Detta innebär att filerna inte kan förstås eller läsas om de avlyssnas. Detta är inte en automatisk process utan är något som måste göras för varje fil. Det som är bra med filkryptering är att data förblir krypterade även när de lämnar sin ursprungsort.

- Krypterade e-postservrar: Secured Multipurpose Internet Mail Extensions är en form av offentlig nyckelkryptering som gör att enkla e-postservrar för e-postöverföringsprotokoll är fördelen att kunna ta emot och skicka krypterade meddelanden i motsats till att helt enkelt skicka enkla textmeddelanden.

- End-to-End-kryptering: Detta döljer innehållet i meddelanden, så att endast avsändare och mottagare kan läsa det. Med en-till-ende-kryptering hanteras alla möjliga sårbarheter i kommunikationskedjan, vare sig det avlyssnar meddelanden medan de levereras eller säkerhetssvagheter på avsändarens eller mottagarens sida. Stora plattformar inklusive Facebook och iMessage använder en-till-än-kryptering.

- Förkryptering av data som synkroniseras med molnet: Programvara av den här typen krypterar data innan den anländer till molnet. Detta innebär att den som hackar molnet inte kan läsa det. Det är viktigt att notera att filer som är lagrade på en lokal maskin inte krypteras av programvaran och fortfarande är sårbara.

Datakrypteringsalgoritmer

Advanced Encryption Standard är den mest populära formen för datakrypteringsalgoritm. Den är designad av den amerikanska regeringen och erbjuder 128, 192 samt 256 bitars algoritm. 192 bitars och 256 bitars algoritmer används under omständigheter som kräver extremt skydd.

Advanced Encryption Standard är den mest populära formen för datakrypteringsalgoritm. Den är designad av den amerikanska regeringen och erbjuder 128, 192 samt 256 bitars algoritm. 192 bitars och 256 bitars algoritmer används under omständigheter som kräver extremt skydd.- IDEA – International Data Encryption Algoritm är en krypteringsalgoritm för blockkryptering som använder en 128-bitars nyckel. Denna chiffer har en lång meritlista för att inte brytas.

- RSA är en algoritm som använder parade nycklar. Detta är standard för att skicka information via Internet. Tidigare fanns det några utmaningar när algoritmen blev trasig. Emellertid har dessa utmaningar sedan dess lösts.

- Blowfish och Twofish är blockchiffer. De används ofta på e-handelsplattformar. Deras vanligaste användning är att skydda betalningsinformation. Båda systemen erbjuder symmetrisk kryptering. Tangenterna varierar i bitlängd. Twofish är det nyare av de två programmen. Den har längre krypteringsnycklar.

Hur hackare utmanar kryptering

En hackares huvudsakliga syfte med att undvika kryptering är att få din privata och känsliga information. De vet att din privata och känsliga information är det värdefullt och kan vara säljs till andra vem kommer att utnyttja den informationen för deras välbefinnande och till din nackdel.

Den mest grundläggande metoden som hackare kommer att använda för att attackera kryptering idag är att använda råstyrka. En brute force attack är en där slumpmässiga nycklar används tills den högra nyckeln hittas. Detta understryker vikten av att ha en stark nyckel. Ju längre nyckeln är, desto lägre är möjligheten att en hacker kommer att lyckas med deras attack. När nyckelstorleken ökar ökar också antalet resurser som en hacker behöver för att utföra sin beräkning.

En annan metod för att bryta chiffer är sidokanalattacker. Elektriska kretsar av naturen läcker. De skapar utsläpp som biprodukter, vilket gör det enklare för en angripare som inte har tillgång till kretsar att förstå hur kretsen fungerar och utifrån detta drar de data som bearbetas. De två källorna till värdefull information som en hackare kommer att använda är värme och elektromagnetism.

Men som Kevin Mitnick, en amerikansk datorsäkerhetskonsult, författare och hacker:

Företag spenderar miljontals dollar på brandväggar, kryptering och säker åtkomstenheter, och det är pengar som slösas bort eftersom ingen av dessa åtgärder adresserar den svagaste länken i säkerhetskedjan – de personer som administrerar, driver och redogör för datorsystem som innehåller skyddad information.

Poängen är att du är ansvarig för säkerheten för din information. Om du inte tar dig tid till lära dig mer om krypteringsalternativen som är tillgängliga för din information eller lära dig om fördelarna med att använda den bästa VPN för dina omständigheter, du utsätter din integritet, din sociala framtid och din ekonomiska framtid.

Krypteringens historia

Sekretess har varit ett bekymmer för mänskligheten sedan början. Olika samhällen runt om i världen utvecklade unika sätt att förhindra att deras personliga information faller i fel händer.

skytale

Krypteringens historia börjar omkring år 700 f.Kr. Den spartanska militären använde skytale att skicka känslig information under tider av strid. Avsändaren och mottagaren hade var och en en trästav som var av samma längd och samma diameter. För att kryptera meddelandet skulle avsändaren ta en bit läder och slå den ordentligt runt deras trästav. De skulle skriva ett meddelande på staven, varva ner det och skicka det till mottagaren. Mottagaren kunde bara dechiffrera meddelandet efter att han hade lindat biten av läder runt sin scytale.

Krypteringens historia börjar omkring år 700 f.Kr. Den spartanska militären använde skytale att skicka känslig information under tider av strid. Avsändaren och mottagaren hade var och en en trästav som var av samma längd och samma diameter. För att kryptera meddelandet skulle avsändaren ta en bit läder och slå den ordentligt runt deras trästav. De skulle skriva ett meddelande på staven, varva ner det och skicka det till mottagaren. Mottagaren kunde bara dechiffrera meddelandet efter att han hade lindat biten av läder runt sin scytale.

Alberti Cipher

1467 uppfann Leon Batista Alberti polyfabetisk substitutionsciffer. Denna chiffer revolutionerade kryptering. Chifferet hade två metallskivor som snurrade på samma axel. Den innehöll en blandning av alfabet och variabla rotationer.

1467 uppfann Leon Batista Alberti polyfabetisk substitutionsciffer. Denna chiffer revolutionerade kryptering. Chifferet hade två metallskivor som snurrade på samma axel. Den innehöll en blandning av alfabet och variabla rotationer.

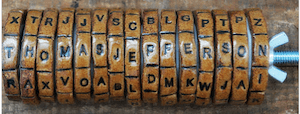

Jefferson Wheel

Jefferson-hjulet introducerades först 1797 och bestod av 26 cylindriska träbitar med en järnspindel och hade bokstäverna i alfabetet inskrivna på kanterna på varje hjul i slumpvis ordning. Att vrida på hjulen skulle krypa och skruva ur ord. När en person fick Jefferson-hjulet, stavade de det kodade meddelandet på hjulet. De letade sedan efter en annan rad bokstäver som var vettigt. Denna krypteringsform användes återigen av den amerikanska armén mellan 1923 och 1942.

Jefferson-hjulet introducerades först 1797 och bestod av 26 cylindriska träbitar med en järnspindel och hade bokstäverna i alfabetet inskrivna på kanterna på varje hjul i slumpvis ordning. Att vrida på hjulen skulle krypa och skruva ur ord. När en person fick Jefferson-hjulet, stavade de det kodade meddelandet på hjulet. De letade sedan efter en annan rad bokstäver som var vettigt. Denna krypteringsform användes återigen av den amerikanska armén mellan 1923 och 1942.

Enigma-maskinen

År 1943 debuterade Enigma-maskinen en serie elektromekaniska rotorciprar som användes av nazismilitären. Då var det anses okrossbar. Nazisterna skulle byta chiffer dagligen. Tills Alan Turing och hans team kunde dra nytta av maskinens svaghet gav Enigma nazisterna en enastående fördel.

År 1943 debuterade Enigma-maskinen en serie elektromekaniska rotorciprar som användes av nazismilitären. Då var det anses okrossbar. Nazisterna skulle byta chiffer dagligen. Tills Alan Turing och hans team kunde dra nytta av maskinens svaghet gav Enigma nazisterna en enastående fördel.

ASE och Captcha

Året 1997 ledde till uppfinningen av två varv i kryptering och säkerhet. National Institute of Standards and Technologies utvecklade Advanced Encryption Standard. Som diskuterats tidigare i den här guiden används denna 128-bitars kryptering fortfarande i dag. En enhet som skulle kunna kontrollera en miljard miljarder AES-nycklar varje sekund skulle kräva 174,449,211,009,120,166,087,753,728 år för att knäcka denna kryptering.

Året 1997 ledde till uppfinningen av två varv i kryptering och säkerhet. National Institute of Standards and Technologies utvecklade Advanced Encryption Standard. Som diskuterats tidigare i den här guiden används denna 128-bitars kryptering fortfarande i dag. En enhet som skulle kunna kontrollera en miljard miljarder AES-nycklar varje sekund skulle kräva 174,449,211,009,120,166,087,753,728 år för att knäcka denna kryptering.

Året 1997 var också året då Captcha först introducerades. En slumpmässigt genererad bild av text som kan bara läsas av människor dök upp på skärmen. Textens vågighet och unika egenskaper gör det omöjligt för elektroniska enheter att läsa. För att få tillgång till en webbplats måste en mänsklig användare ange den serie bokstäver eller siffror som visas framför dem.

Året 1997 var också året då Captcha först introducerades. En slumpmässigt genererad bild av text som bara kan läsas av människor dök upp på skärmen. Textens vågighet och unika funktioner gör det omöjligt för elektroniska enheter att läsa. För att få tillgång till en webbplats måste en mänsklig användare ange den serie bokstäver eller siffror som visas framför dem.

Det är tydligt att se att kryptografi och dess metoder har utvecklats i hundratals år. Idag har AES visat sig vara en av de mest avancerade och säkra krypteringsformerna världen någonsin har sett.

Militären och regeringen har länge varit i spetsen för krypteringsforskning med målet att skydda militära hemligheter. Det är inte förvånande att forskning inom kryptering pågår.

Hur krypterar VPN-er din information?

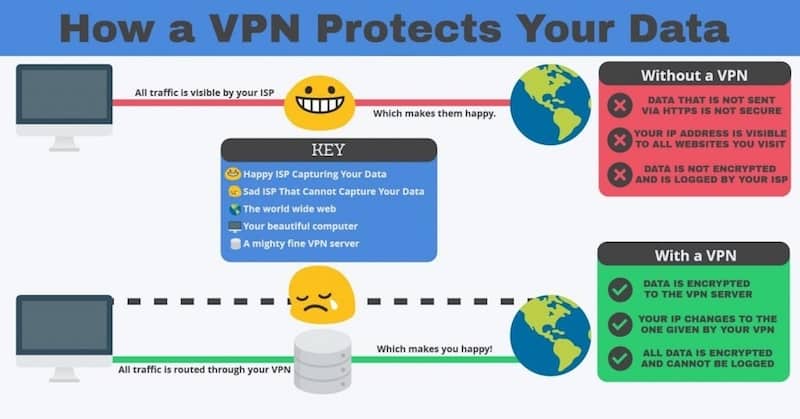

En VPN säkrar trafiken mellan enheten du använder och VPN-servern. Detta gör det svårt, om inte omöjligt, för spioner och hackare att se dina data medan de överförs. En VPN är en privat nätverk.

En VPN använder tunneling. Detta är en process som gör att dina data kan skickas privat och säkert över Internet. För att förstå hur tunnling fungerar måste du komma ihåg det all information som överförs via Internet är uppdelad i små bitar som kallas paket. Varje paket har viktig information.

Med en VPN-tunnelanslutning placeras varje datapaket du skickar in i ett annat datapaket innan det överförs via Internet. Detta är en process som kallas inkapsling. Det yttre paketet ger en säkerhetsnivå, vilket förhindrar att innehållet kan ses av allmänheten.

Tunneling är bara en aspekt av det skydd du får från en VPN. En VPN krypterar data som du skickar över Internet så att paketen kan endast nås av din VPN: s klient och server. VPN: s klient och server är anslutna tillsammans.

Det finns många VPN-säkerhetsprotokoll som används för att hålla dina data krypterade. En av de vanligaste är IPSec, även känd som Internetprotokollsäkerhet. En annan är OpenVPN.

Dessa skyddar dina data genom att först ta varje inkapslat datapaket och kryptera dess innehåll med en krypteringsnyckel. Krypteringsnyckeln kan bara fungera mellan VPN: s server och klient.

För det andra används ett subprotokoll, känt som inkapslingshuvud. Den här inkapslingsrubriken kommer att dölja en del av paketinformationen. En del av det som är dold är din identitet. Dessa två viktiga funktioner, tunnling och kryptering, är bara en del av det som gör dina data säkrare med ett VPN. Autentiserade anslutningar är ett annat verktyg som är utformat för att hålla nyfikna ögon borta från din privata och personliga information.

Fördelarna med kryptering

Den främsta fördelen eller syftet med kryptering är att skydda sekretess och sekretess för data som antingen lagras på en dator eller överförs via Internet eller ett internt datornätverk. Kryptering förhindrar obehöriga personer att komma åt och utnyttja din privata information. Till exempel kräver kreditkortsföretag att handlare ska kryptera sina kunduppgifter både när informationen lagras och när den skickas över nätverk.

Enskilda konsumenter har ett ansvar att vidta åtgärder för att skydda sin personliga integritet. Under 2023 hackades mer än 190 miljoner smarttelefonanvändare. 2016 visade Apple vilja att samarbeta med den federala regeringen och bryta mot deras användares sekretesspolicy. Detta är viktigt för dig att tänka på. Din personliga information, inklusive personnummer, privata direktmeddelandekonversationer, bankinformation och känsliga fotografier, finns på risk att användas av besvärliga individer, vare sig de är brottslingar eller myndigheter.

Varför är kryptering viktigare?

Förenta staterna, tillsammans med 13 andra länder, är en del av det som kallas De 14 ögonen. Dessa länder samarbetar med varandra för att samla in intelligens. Även om detta kan verka relativt godartat, är sanningen att dessa regeringar använder program som gör det möjligt för dem fånga upp informationen som kommuniceras online och via text, de saker som du laddar ner samt din bankinformation. Det du tycker är privat kan snabbt bli offentligt.

Du förtjänar att kunna skicka och överföra information säkert och privat. Många tror felaktigt att online-säkerhet och kryptering inte borde oroa dem eftersom de inte har något att dölja. Sanningen är att information som kan verka irrelevant och obetydlig för dig, när den faller i fel hand, kan användas för att skada ditt rykte, skada dig ekonomiskt och utsätta privata aspekter av ditt liv för världen. Skydda dig själv genom lära sig mer om kryptering och sedan dra nytta av krypteringsprogramvara som är utformade för att skydda dig och de du bryr dig om.

28.04.2023 @ 09:20

yckel. Asymmetriska nyckelciprar Å andra sidan använder asymmetriska nyckelciprar två olika nycklar för att kryptera och dekryptera information. En av dessa nycklar är privat och den andra är offentlig. Den offentliga nyckeln kan delas med vem som helst, medan den privata nyckeln endast är känd av den person som äger den. När någon vill skicka krypterad information till en annan person, använder de mottagarens offentliga nyckel för att kryptera meddelandet. Endast mottagaren kan dekryptera meddelandet med sin privata nyckel. Detta är som att ha två olika nycklar för att låsa och låsa upp dörren till ditt hus. Kryptering är en viktig del av vår digitala värld. Det skyddar våra personliga och finansiella uppgifter från cyberbrottslingar och identitetstjuvar. Genom att välja rätt typ av kryptering kan vi säkerställa att våra data förblir säkra och skyddade. Det är viktigt att regeringar och företag fortsätter att stödja stark kryptering för att skydda vår nationella säkerhet och personliga integritet.