VPN протоколи: PPTP срещу L2TP / IPSec срещу SSTP срещу IKEv2 / IPsec

Интернет сигурността се превърна във важна тема в днешния свят. Всеки път, когато излизате онлайн, независимо дали е от компютър или смартфон, личната ви информация е изложена на риск. Хакерите се опитват да откраднат данни и дори не можете да сте сигурни на кои компании да се доверите.

Ако искате да се заемете сериозно със защитата на поверителността си в интернет, тогава най-добрата стъпка можете да направите инвестиране в добра услуга за виртуална частна мрежа (VPN) за всичките ви устройства. Вероятно сте чували за новините на VPN, но може би не сте сигурни как точно работят.

В тази статия ще преминем през предимствата на използването на VPN и ще се потопим в различните протоколи, които се използват днес. Имайте предвид, че не всички VPN са равни и технологията на протоколите, която решат да използват, е голяма причина за това.

Защо трябва да използвате VPN

Най-лесният начин да разберете функцията на VPN е да го мислите като свой собствен тунел на натоварена магистрала.

Когато използвате нормална интернет връзка, целият трафик изтича от домашната ви wifi мрежа и към отворения интернет. Вашият доставчик на интернет услуги (ISP) отговаря за маршрутизирането на тези данни до подходящото място.

Когато включите VPN клиент, вашият трафик първо се изпраща през защитен тунел, преди да достигне до отворения интернет. Данните все още пътуват през мрежата на вашия интернет доставчик, но са напълно криптирани, така че хакерите не могат да го прихванат и декодират. Освен това VPN ви предоставя анонимен IP адрес, което прави още по-трудно проследяването на вашата онлайн активност.

По принцип е интелигентна идея да използвате VPN, когато се свързвате с интернет. VPN клиентите са достъпни за всички операционни системи и видове устройства, включително таблети и телефони. VPN е особено важно, ако пътувате много или разчитате на горещи точки за обществени мрежи, тъй като те са уязвими за кибератаки.

Преглед на VPN протоколите

Когато търсите онлайн, ще намерите стотици различни опции за VPN клиенти и услуги. И така, какво точно различава един от друг?

Важно е да се съсредоточите върху технологията на протокола, която използва VPN инструмент, тъй като той ще определи колко сигурно и надеждно е решението в действителност.

Тъй като VPN технологията се развива с течение на времето, се появиха нови протоколи, докато по-старите изгубиха полза. Всички VPN имат за цел да изпълняват една и съща функция за осигуряване на онлайн трафик, но го правят чрез различни методи за удостоверяване и криптиране.

Удостоверяването се отнася до начина, по който влизате в VPN клиент или услуга. Задължителни са идентификационни данни, за да се идентифицирате и да запазите данните си поверителни. Методът на криптиране на VPN протокол обработва действителното кодиране на информация, така че никой друг да не може да го открадне и прочете.

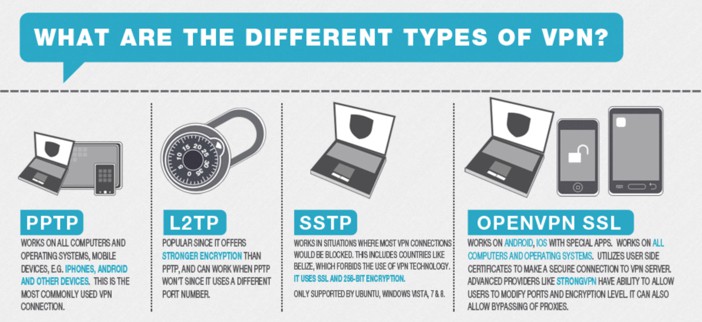

PPTP

Първият мрежови протоколи, изобретени за VPN услуги, се наричаше протокол за тунелиране от точка до точка (PPTP). В първите дни на интернет, PPTP беше единствената налична VPN опция. Това е отчасти, защото е проектирано от Microsoft и е включено в ранните версии на операционната система Windows. Както безплатните VPN, така и някои от по-скъпите колеги в нашия списък на най-добрите австралийски VPN категории използват PPTP протоколи.

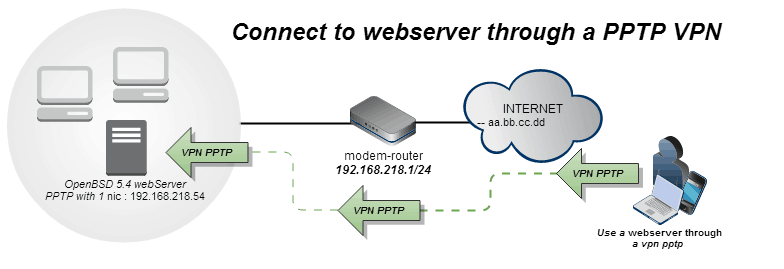

Трафикът, изпратен през PPTP, използва порт 1723 чрез протокола за контрол на транспорта (TCP). Той поддържа редица различни методи за удостоверяване и ще пренася мрежови заявки през тунел, който използва Generic Route Encapsulation (GRE), което е протокол, проектиран от Cisco.

Въпреки че PPTP има големи компании зад него, протоколът има редица проблеми по отношение на сигурността това доведе до спад в популярността. Някои VPN услуги все още го предлагат като опция, тъй като това е най-лесният протокол за настройване и конфигуриране, но уязвимостта в метода на криптиране PPTP означава, че не може да се вярва за ежедневна употреба.

L2TP / IPSec

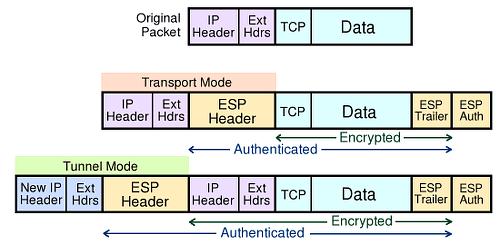

След като бяха открити първите пропуски в сигурността в PPTP, Cisco се върна към процеса на проектиране и помогна за създаването на силен протокол. L2TP / IPSec всъщност се състои от две отделни части: протокол за тунелиране на слой на два слоя (L2TP) за маршрутизация и сигурност за интернет протокол (IPSec) за криптиране.

Прехвърляйки VPN тунела в слой 2 на мрежа, известна като слой за връзка за данни, Cisco затруднява хакерите да проникнат в сигурната връзка. В допълнение, IPSec добави 256-битов ключ за криптиране, който предлага достатъчно сигурност, за да може да се счита за такъв строго секретна съвместимост.

L2TP / IPSec се предлага като VPN решение на повечето съвременни операционни системи, въпреки че като цяло конфигурирането му отнема повече време. В допълнение, понякога мрежовите скорости с L2TP / IPSec могат да бъдат по-бавни от другите VPN протоколи. Добавената сигурност на L2TP / IPSec все още го прави убедителна опция за интернет потребителите.

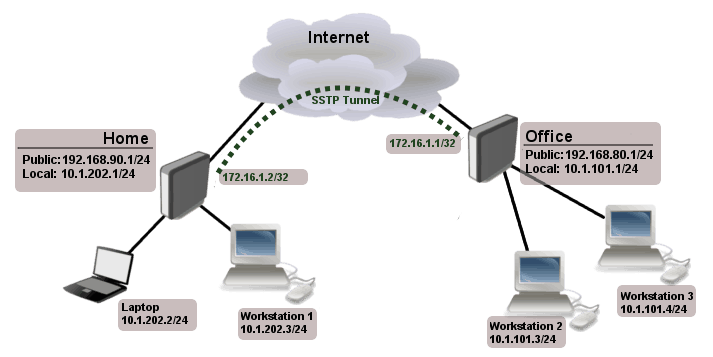

SSTP

Въпреки че сега VPN се препоръчват за всички видове устройства, в първите дни на интернет те се използват предимно от компании, които се нуждаят от начин за сигурен достъп до системи от отдалечени места. Тъй като Microsoft имаше такова господство в корпоративния свят, те изиграха основна роля в разработването и поддръжката на различни VPN протоколи.

Протоколът за сигурно тунелиране на сокети (SSTP) беше проект, управляван и изцяло собственост на Microsoft. Той използва TCP порт 443 и функционира по същия начин като SSL сертификатите в мрежата, които са представени от символа на катинара до URL адреса във вашия браузър.

SSTP се счита за много защитен протокол, но тя е достъпна само за компютри с Windows и се предлага с други ограничения. Той не може да обработва всички видове интернет трафик и се използва предимно за да позволи на отдалечените потребители на десктоп да се свързват със системи от външни мрежи.

IKEv2 / IPSec

Както бе споменато по-горе, удостоверяването е критичен елемент от работата на всички VPN. Всяка сесия, която отворите в защитения тунел, ще бъде присвоена на вашето устройство и информация за потребителя, така че заявките в мрежата да могат да бъдат пренасочвани напред и назад към вашата локална мрежа.

L2TP беше първият метод за удостоверяване, сдвоен с протокола за криптиране IPSec. В наши дни някои VPN доставчици предлагат възможността да се разреши Internet Key Exchange версия 2 (IKEv2) като алтернативна форма на удостоверяване. IKEv2 може да се използва с базирани на рутери VPN или услуги, базирани на сертификати.

IKEv2 / IPSec се счита за a високо сигурен VPN протокол поради неговата надеждност и сигурност при договаряне на нова сесия на тунела. За съжаление, някои мобилни устройства може да нямат вградена поддръжка за него или могат да бъдат конфигурирани само с по-ранна версия, известна като IKEv1, която може да е податлива на кибератаки.

Ако четете моята статия за най-добрите австралийски платформи за търговия, препоръчвам IPsec като протокол за сигурни онлайн транзакции.

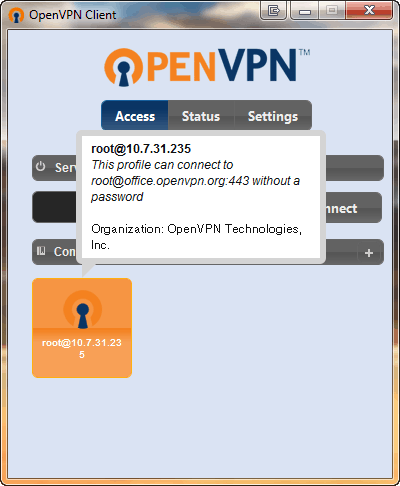

OpenVPN TCP

В началото на 2000-те общността с отворен код за развитие започна да търси нова алтернативна форма на VPN протокол. Резултатът стана известен като OpenVPN, който в момента е достъпен чрез безплатен или търговски лиценз и може да работи в един от два механизма: TCP или UDP.

В началото на 2000-те общността с отворен код за развитие започна да търси нова алтернативна форма на VPN протокол. Резултатът стана известен като OpenVPN, който в момента е достъпен чрез безплатен или търговски лиценз и може да работи в един от два механизма: TCP или UDP.

TCP версията на OpenVPN маршрутизира трафика по същия канал като PPTP протокола, но го прави по много по-сигурен начин. SSL се използва по време на обмена на ключ за удостоверяване и след това персонализиран метод за криптиране осигурява прехвърлянето на данни. Голямо парче от това е библиотеката OpenSSL, която предлага набор от шифри и алгоритми за криптиране.

OpenVPN TCP е много гъвкав протокол, но поради това трябва да бъдете внимателни, когато избирате между доставчици. Много компании са добавяне на плъгини или скриптове на трети страни, които да се изпълняват върху OpenVPN TCP. Те могат да добавят полезна функционалност, но могат да повлияят на производителността или дори да въведат нови проблеми със сигурността.

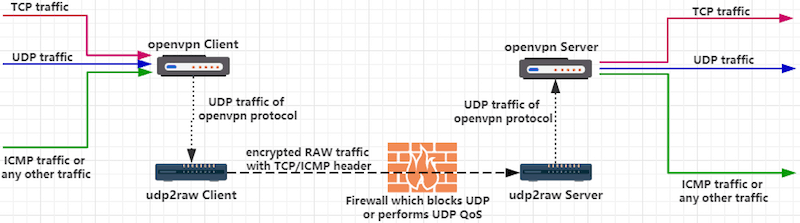

OpenVPN UDP

Както бе споменато по-рано, OpenVPN протоколът се поддържа и от друг механизъм. С версията на User Datagram Protocol (UDP) данните се изпращат по канал без състояние, който не се нуждае от цифрово ръкостискане между подателя на съобщението и получателя. TCP включва това ръкостискане, което може да отнеме време, но също така гарантира, че съобщенията се доставят и потвърждават от двата края на VPN.

Целта на OpenVPN UDP е да намалете латентността колкото е възможно повече когато се свързвате с отворения интернет. Тъй като всяка заявка не трябва да извършва отделно ръкостискане, VPN слой може да премества пакети данни по-бързо, без да чака други мрежови възли да отговорят. Повечето доставчици, които използват OpenVPN, конфигурират клиентите си да използват опцията UDP по подразбиране.

UDP протоколът най-често се използва при стрийминг на аудио, видео или услуги за игри, когато се очаква известна загуба на пакет и няма да съсипе опита. Що се отнася до OpenVPN, опцията UDP предлага превъзходна производителност и бързина, но надеждността може да пострада, защото вашите сигурни данни невинаги могат да достигнат предназначението.

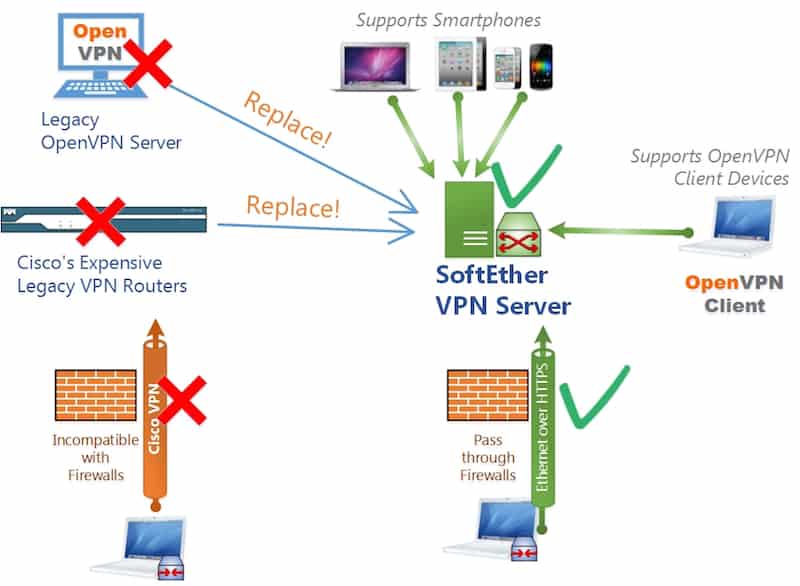

SoftEther

SoftEther е друг проект с отворен код, който се предлага на пазара като алтернатива на OpenVPN и другите протоколи, поддържани от Microsoft и Cisco. Понастоящем се предлага за компютри с Mac и Windows, както и за сървъри, работещи с различни версии на Linux.

Едно от големите предимства на SoftEther е неговата съвместимост с всички останали VPN протоколи. Той може да работи заедно с инфраструктура, която вече притежавате, докато настройвате VPN среда за отдалечен достъп или тунелиране от сайт на сайт. SoftEther използва персонализирана форма на криптиране, базирана на SSL стандарта, но все още е в състояние да се интегрира с най-често срещаните защитни стени и защитни блокери.

SoftEther VPN включва потребителски интерфейс за конфигуриране на настройките за защита и протоколи, но е по-сложен от вградените опции, предоставени с повечето съвременни операционни системи. SoftEther работи най-добре в облачна среда като Amazon Web Services или Microsoft Azure, където може да бъде разгърнат в цяло предприятие.

WireGuard

Докато много от по-старите VPN протоколи са достигнали ниво на зрялост, при което новата разработка е рядкост, протоколът WireGuard представлява една от по-новите опции и все още е в процес на сериозно развитие. Целта на WireGuard е да предложи просто, бързо VPN решение както за отделни лица, така и за организации.

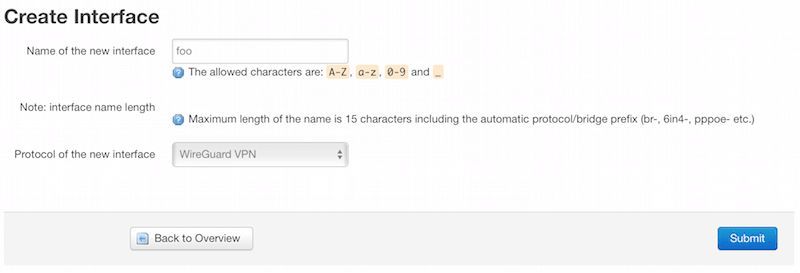

WireGuard започна като проект, предназначен да работи на Linux, но сега се разшири, за да осигури поддръжка за други операционни системи и мобилни устройства. Когато инсталирате протокола WireGuard, той всъщност добавя чисто нов интерфейс към вашите мрежови настройки, който е вграден на ниско ниво на вашето устройство, така че външната намеса е минимална.

WireGuard се счита за най-модерно VPN решение благодарение на подхода си към криптиране. Инструментът използва нещо известно като маршрутизиране на криптовалута, за да контролира набор от IP адреси, които са разрешени през защитения VPN тунел. Това разчита на мрежа от партньорски възли, които комуникират помежду си чрез WireGuard.

WireGuard се ангажира да бъде VPN решение с отворен код, но тъй като проектът все още не е пуснал стабилна версия на техния софтуер, има все още има някакъв риск да го използвате като единствения си VPN инструмент.

Долния ред

В днешното слово на нарушения и хакване на данни е по-важно от всякога да предприемете стъпки, за да осигурите вашата онлайн безопасност. Голяма част от оставането на частни онлайн е да се уверите, че данните ви протичат по защитени канали. Инвестирането в надежден VPN доставчик и инструмент е най-добрият начин да направите това.

Когато се опитвате да сравните различните VPN решения, достъпни на пазара, не забравяйте да изследвате технологиите и протоколите, които всеки използва. Както показахме, някои протоколи са остарели, а други продължават да съзряват. Искате да намерите VPN инструмент, който балансира скоростта, надеждността и сигурността.

Допълнителни Resoures

- Обяснени VPN протоколи на Cisco Systems

- Penn State – Сравнение на VPN протоколи – IPSec, PPTP и L2TP

28.04.2023 @ 09:13

VPN протоколът Layer 2 Tunneling Protocol (L2TP) е създаден като подобрение на PPTP. Той използва същия контролен протокол като PPTP, но добавя криптиране на данните с помощта на Internet Protocol Security (IPSec). L2TP е по-сигурен от PPTP, но може да бъде по-бавен поради допълнителното криптиране. Той е съвместим с повечето операционни системи и устройства, но може да бъде блокиран от някои мрежи. OpenVPN OpenVPN е един от най-сигурните VPN протоколи, който използва SSL/TLS криптиране. Той е съвместим с повечето операционни системи и устройства и е лесен за настройване. OpenVPN е отворен код, което означава, че може да бъде прегледан и проверен от общността за сигурностни проблеми. IKEv2 Internet Key Exchange version 2 (IKEv2) е създаден като подобрение на L2TP/IPSec. Той е бърз и сигурен протокол, който използва двойно криптиране и автоматично прекъсва връзката, ако има проблеми със сигурността. IKEv2 е съвместим с повечето операционни системи и устройства, но може да бъде блокиран от някои мрежи. В заключение, изборът на VPN протокол зависи от вашите нужди за сигурност и