Καλύτερες τηλεοπτικές ιστοσελίδες πειρατείας

Contents

25 Καλύτερες δωρεάν, νομικές και ασφαλείς υπηρεσίες συνεχούς ροής για την παρακολούθηση ταινιών και τηλεοπτικών εκπομπών online (2023)

Δεν έχει ένα ισχυρό φίλτρο όπως άλλοι ιστότοποι, αλλά μπορείτε να αναζητήσετε καταχωρήσεις ανά τίτλο, διευθυντές ή ηθοποιούς.

25 καλύτερες τοποθεσίες streaming ταινιών και τηλεοπτικών εκπομπών το 2023 [δωρεάν και πληρωμένες]

Υπήρχε μια εποχή που αναγκάστηκα είτε να χτυπήσω τον κινηματογράφο για να παρακολουθήσω ταινίες είτε να τις αγοράσω στο κατάστημα. Δεν λέω ότι εξέφρασα τη λύπη τους, αλλά είμαι σίγουρος ευγνώμων που έχω περισσότερες επιλογές τώρα με πίστωση στην ευκολία να παρακολουθώ ταινίες από την άνεση του καναπέ μου.

Υπάρχουν αρκετοί ιστότοποι streaming για την παρακολούθηση τηλεοπτικών εκπομπών, ταινιών και ντοκιμαντέρ, αλλά δεν αξίζουν όλοι να εμπιστευτούν τα δεδομένα σας. Μερικοί από αυτούς είναι επίσης παράνομοι χώροι.

Το σημερινό άρθρο παρουσιάζει μια λίστα με τις πιο αξιόπιστες πηγές στο διαδίκτυο για ταινίες ροής και τηλεοπτικές εκπομπές διαφορετικών ιδιοτήτων. Οι καλύτεροι από αυτούς προσφέρουν υπότιτλους σε διαφορετικές γλώσσες, ελαφρές/σκοτεινές λειτουργίες, εγγραφή λογαριασμού και ένα όμορφο περιβάλλον χρήστη.

Όλοι διαθέτουν ένα απλό όμορφο περιβάλλον χρήστη και ένα αναπαραγωγικό πρόγραμμα αναπαραγωγής μέσων με όγκους, λεζάντα και προβολή, συνδέσμους με σημαντικές σελίδες e.σολ. Πολιτική απορρήτου, και μερικές φορές διαφημίσεις.

Αυτή η λίστα δεν περιλαμβάνει YouTube ειδικά επειδή δεν έχουν πάντα τις τελευταίες ταινίες και τηλεοπτικές εκπομπές που ενδέχεται να σας ενδιαφέρουν να παρακολουθείτε.

Περιεχόμενα κρύβω

Οι καλύτερες δωρεάν ιστοσελίδες για να παρακολουθήσετε ταινίες και τηλεοπτικές εκπομπές στο διαδίκτυο

Εδώ είναι η λίστα των κορυφαίων δωρεάν ιστοσελίδων για να παρακολουθήσετε ταινίες και τηλεοπτικές εκπομπές στο διαδίκτυο.

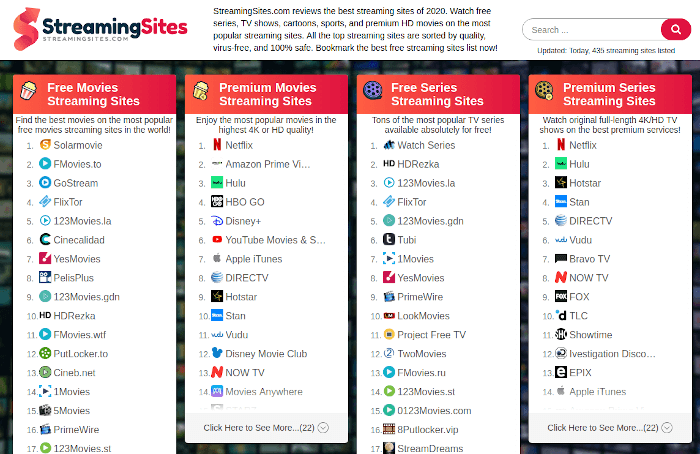

1. Streamingsites

Το Streamingsites είναι ένας δωρεάν πόρος που παραθέτει τους ιστότοπους με τις καλύτερες ροές που έχει να προσφέρει το 2020. Με αυτό, θα βρείτε συνδέσμους τόσο σε δωρεάν και πληρωμένους ιστότοπους όπου μπορείτε να παρακολουθήσετε τηλεοπτικές εκπομπές, anime, αθλητισμό, κινούμενα σχέδια και ταινίες υψηλής ποιότητας HD.

Διαθέτει ένα όμορφο και εύχρηστο περιβάλλον χρήστη με τους διαφορετικούς ιστότοπους που ταξινομούνται από την ποιότητα και οι προγραμματιστές έχουν καταβάλει επιπλέον προσπάθεια για να βεβαιωθούν ότι οι πελάτες απολαμβάνουν μια δωρεάν εμπειρία streaming και ασφαλή streaming.

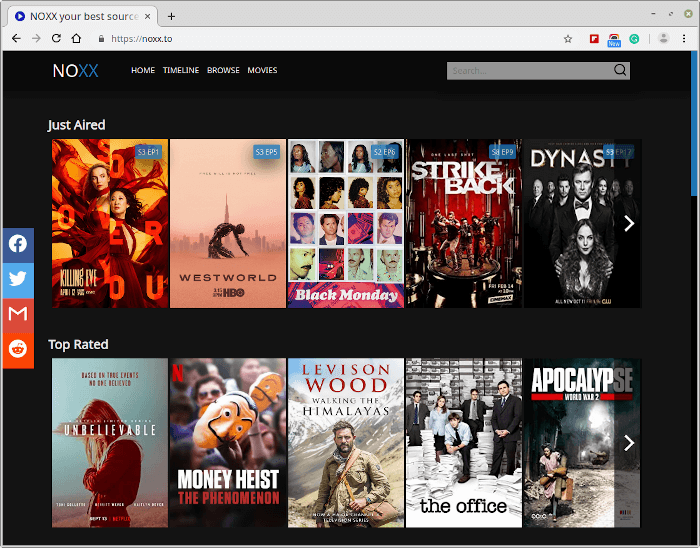

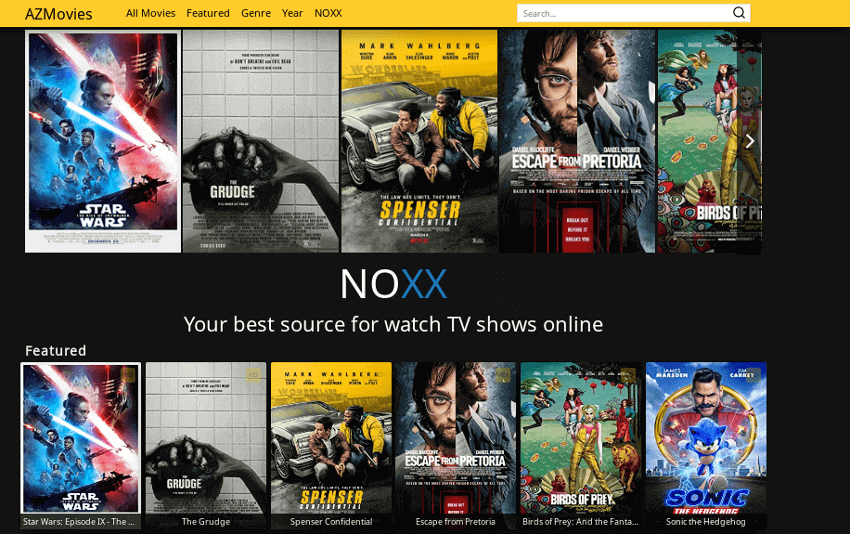

2. Νξξ

Νξξ είναι ένας όμορφος ιστότοπος αφιερωμένος στη ροή τηλεοπτικών εκπομπών σε ποιότητα HD. Από την αρχική σελίδα, μπορείτε να επιλέξετε οποιαδήποτε από τις τηλεοπτικές εκπομπές που εμφανίζονται ή να χρησιμοποιήσετε το μενού για να μετακινηθείτε στη σελίδα χρονοδιαγράμματος και να προβάλετε προβολές με τη σειρά των ημερομηνιών απελευθέρωσής τους. Μπορείτε να επιλέξετε την επιλογή Browse του μενού και, στη συνέχεια, φιλτράρετε τις επιλογές εμφάνισης από το είδος τους.

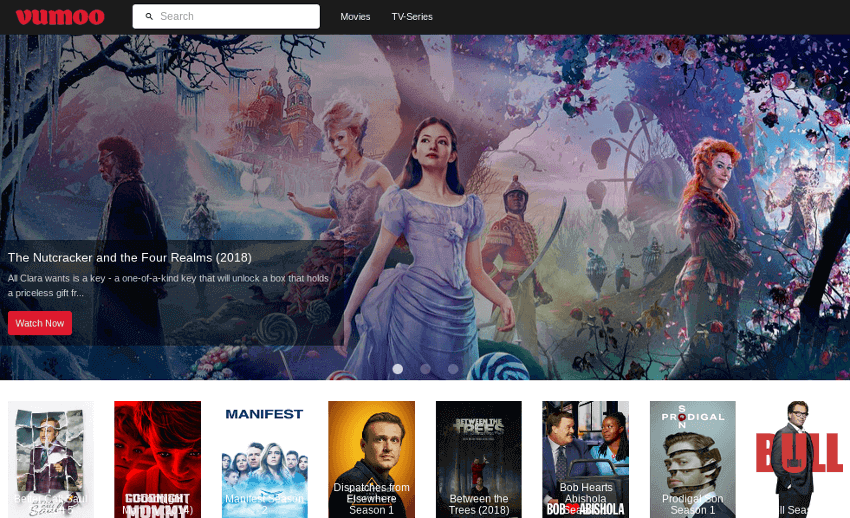

2. Φουσκωτό

Φουσκωτό είναι μια δωρεάν ιστοσελίδα streaming ταινιών και τηλεοπτικής εκπομπής με μινιμαλιστικό UI. Χρησιμοποιήστε το πηγαίνοντας στη σελίδα ταινιών ή τηλεοπτικών σειράς ή χρησιμοποιώντας το πεδίο αναζήτησης. Οι προγραμματιστές πιθανότατα δεν είδαν καμία ανάγκη για μια σελίδα κατηγορίας, δεδομένης της λειτουργίας Swift Search που υποδηλώνει τους διαθέσιμους τίτλους που είναι σήμερα, καθώς πληκτρολογείτε στο πλαίσιο αναζήτησης.

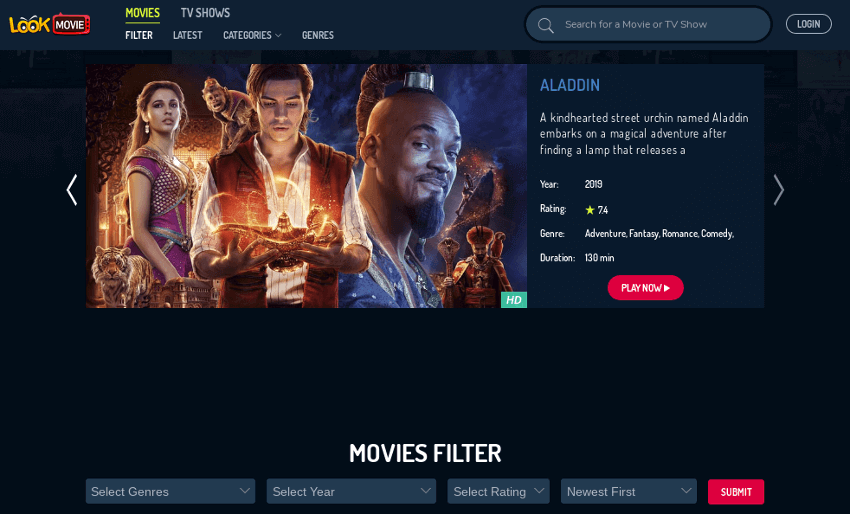

3. Ματιά

Ματιά είναι μια ιστοσελίδα streaming ταινιών και τηλεοπτικής εκπομπής για την παρακολούθηση ταινιών σε υψηλό ορισμό ή χαμηλής ποιότητας, ανάλογα με την περίπτωση. Μπορείτε να φιλτράρετε ταινίες ανά έτος, είδος, βαθμολογία, ημερομηνία κυκλοφορίας ή βαθμολογία IMDB. Εμφανίζει τις διαφημίσεις ως μέθοδο για τη δημιουργία εσόδων, αλλά δίνει επίσης τη δυνατότητα να γίνουν δωρεές ακόμη και με οποιαδήποτε από τις 6 κρυπτοσυχνότητες.

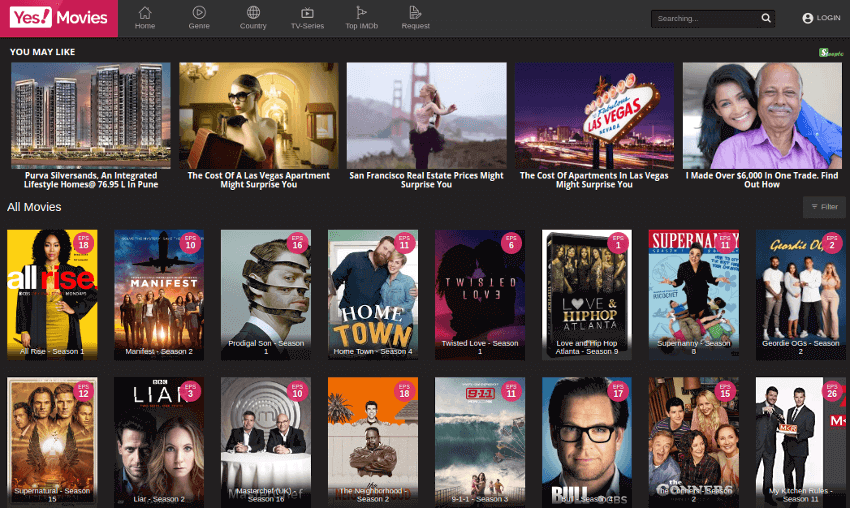

4. Ναι,

Ναι, είναι ένας ιστότοπος streaming ταινιών με ένα ισχυρό χαρακτηριστικό φίλτρου και κατηγοριοποίησης που λειτουργεί ωραία με το Dark UI θέμα, αν και με διαφημίσεις. Σε αυτό, μπορείτε να φιλτράρετε ταινίες ανά Έτος απελευθέρωσης, οι περισσότεροι προβάλλονται, βαθμολογία IMDB, είδος, χώρα και ποιότητα. Το αγαπημένο μου χαρακτηριστικό για το YesMovies είναι η επιλογή να παρακολουθήσετε ταινίες και τηλεοπτικά ρυμουλκούμενα σε HD.

5. Φλόγες

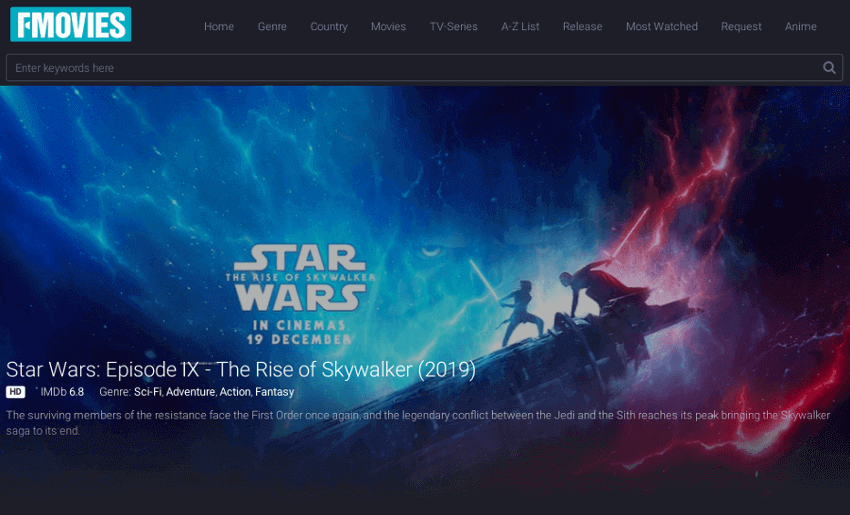

Φλόγες είναι αφιερωμένο στην παροχή στους χρήστες σχεδόν κάθε ταινίας που είναι διαθέσιμη για αρπαγές και οποιαδήποτε ποιότητα. Διαθέτει ένα όμορφο UI (παρά τις διαφημίσεις) και το θέμα χρώματος με την επιλογή για τους χρήστες να δημιουργήσουν λογαριασμό για να παραμείνουν ενήμεροι για τις τελευταίες δημοσιεύσεις.

Οι ταινίες του οργανώνονται από το είδος, το anime, τη χώρα, το έτος απελευθέρωσης, το πιο παρακολουθούμενο και μια λίστα A-Z. Είστε επίσης ευπρόσδεκτοι να ζητήσετε ταινίες και τηλεοπτικές εκπομπές που δεν είναι ακόμα στον ιστότοπο.

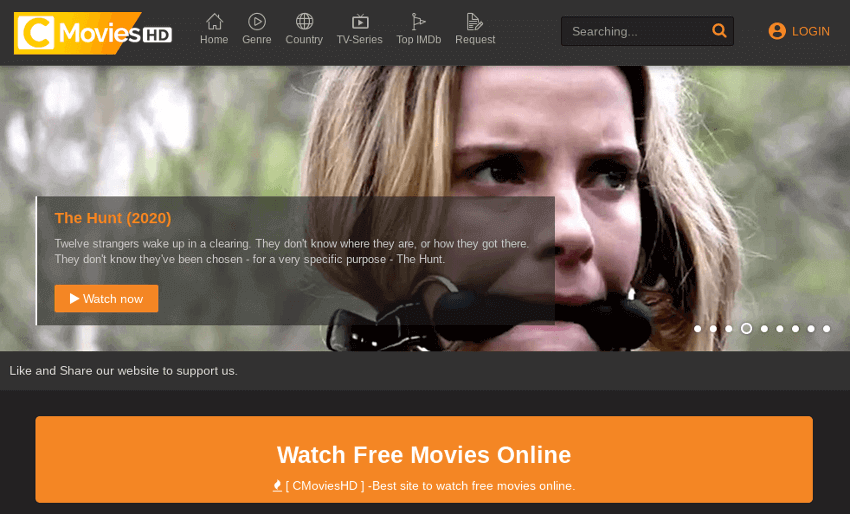

6. Κηλίδες

Κηλίδες είναι ένας από τους καλύτερους προγραμματισμένους χώρους ροής σε αυτόν τον κατάλογο λόγω του UI που θυμίζει το Netflix. Περιέχει ταινίες και τηλεοπτικές εκπομπές διαφορετικών ιδιοτήτων που κυμαίνονται από CAM έως TS και HD και μπορείτε να δημιουργήσετε έναν λογαριασμό για να παρακολουθείτε νέες δημοσιεύσεις.

Μπορείτε να φιλτράρετε ταινίες ανά είδος, χώρα ή IMDB. Όπως και οι fmovies, μπορείτε να ζητήσετε ταινίες που σας ενδιαφέρουν αυτό που δεν είναι ακόμα στον ιστότοπο.

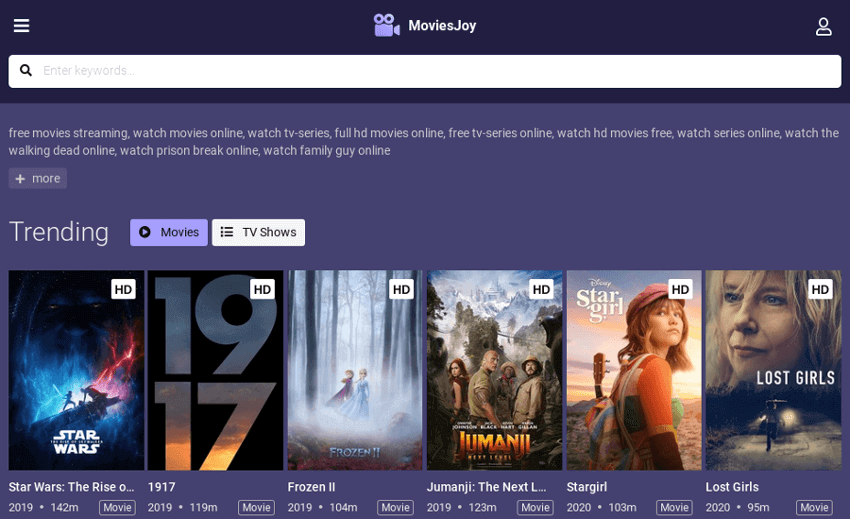

7. Κινηματογραφικές ταινίες

Κινηματογραφικές ταινίες Σας επιτρέπει να παρακολουθήσετε ταινίες και τηλεοπτικές εκπομπές στο διαδίκτυο δωρεάν χωρίς παρεμβατικές διαφημίσεις. Διαθέτει ένα ωραίο UI με μια αρχική σελίδα που περιέχει μια λίστα με ταινίες και τηλεοπτικές σειρές που ομαδοποιούνται σύμφωνα με το When Adde, το πρόσφατο επεισόδιο τηλεοπτικής εκπομπής, τις τελευταίες ταινίες και τις επερχόμενες ταινίες για το έτος.

Διαθέτει επίσης ένα πλούσιο μενού που επιτρέπει στους χρήστες να περιηγούνται σε ταινίες ανά είδος, χώρα, έτος, βαθμολογία IMDB και μια επιλογή εγγραφής λογαριασμού χρήστη.

8. Αζώνη

Αζώνη Περιέχει όλες τις τελευταίες ταινίες στην ποιότητα ροής HD. Από την αρχική σελίδα, μπορείτε να επιλέξετε οποιαδήποτε από τις πρόσφατα προστιθέμενες ταινίες ή να επιλέξετε να φιλτράρετε ταινίες ανά είδος ή έτος. Εάν προτιμάτε να κατευθυνθείτε κατευθείαν στις ταινίες που παίρνετε την πιο πρόσφυση στο διαδίκτυο, κάντε κλικ στον σύνδεσμο ‘χαρακτηρισμένου’.

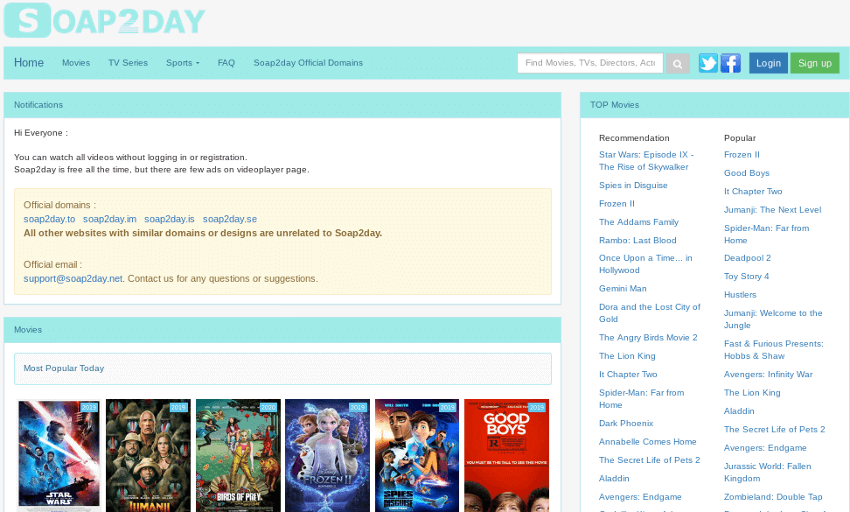

9. Σαπούνι2 ημέρα

Σαπούνι2 ημέρα είναι ένας δημοφιλής ιστοσελίδα για την παρακολούθηση ταινιών και τηλεοπτικών εκπομπών χωρίς να χρειάζεται να καταχωρίσετε λογαριασμό ή να ανησυχείτε για ενοχλητικές διαφημίσεις αναδυόμενων. Είναι ένας από τους μοναδικούς ιστότοπους σε αυτό που δεν δίνει έμφαση μόνο σε ταινίες και τηλεοπτικές σειρές, δεδομένου του συνδέσμου μενού σε αθλητικές εκπομπές όπως τα πλέι -οφ του ΝΒΑ και το Παγκόσμιο Κύπελλο της FIFA.

Δεν έχει ένα ισχυρό φίλτρο όπως άλλοι ιστότοποι, αλλά μπορείτε να αναζητήσετε καταχωρήσεις ανά τίτλο, διευθυντές ή ηθοποιούς.

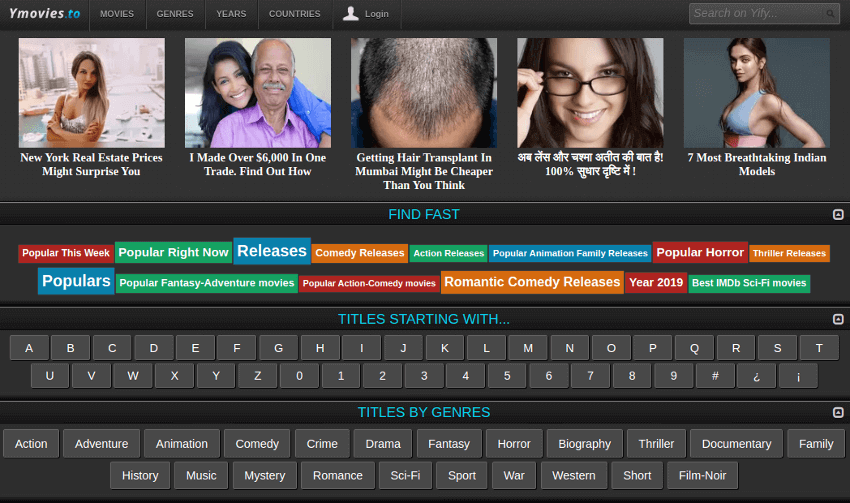

10. Yify TV

Yify TV (ymovies) είναι ένας δωρεάν ιστοσελίδα streaming ταινιών που φιλοξενείται από το δημοφιλές Movie Torrent Boss, YTS. Έχει το πιο ασυνήθιστο σχήμα καταχώρισης σε σύγκριση με τους άλλους ιστότοπους σε αυτόν τον κατάλογο, αλλά μπορεί να το βρείτε ικανό, αφού έχετε τις πιο πιθανές επιλογές αναζήτησης και φίλτρου στην οθόνη.

Διαθέτει μια ισχυρή λειτουργία αναζήτησης που χρησιμοποιεί μια σειρά φίλτρων σε συνδυασμό με διάφορες επιλογές του είδους και την επιλογή της προβολής ταινιών σε μια λίστα ή μια μορφή πλέγματος.

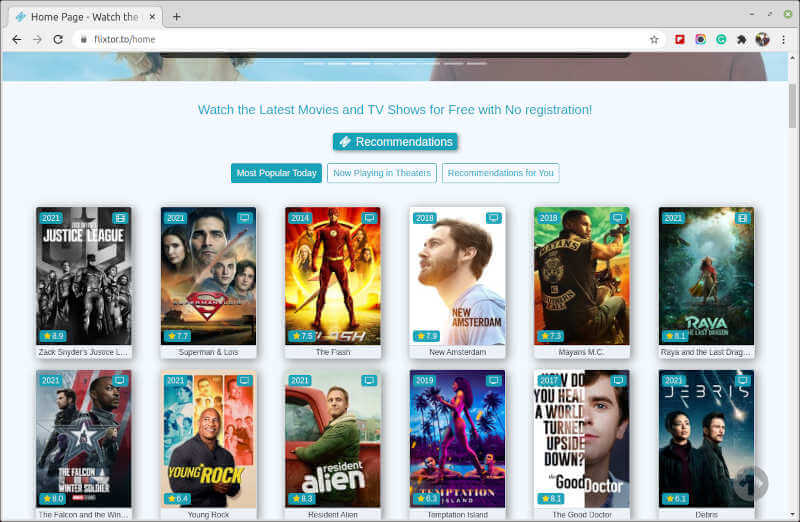

11. Κιβωτίων

Κιβωτίων είναι μια άλλη εξαιρετική πλατφόρμα για ταινίες streaming και τηλεοπτικές σειρές δωρεάν, ειδικά χάρη στο μινιμαλιστικό περιβάλλον χρήστη και την εύχρηστη πλοήγηση.

Οι καταχωρήσεις του ταξινομούνται σε ταινίες, σειρές και anime και φυσικά οι χρήστες είναι ευπρόσδεκτοι να καταγράψουν λογαριασμό και να κάνουν αιτήματα ταινιών/σειράς,

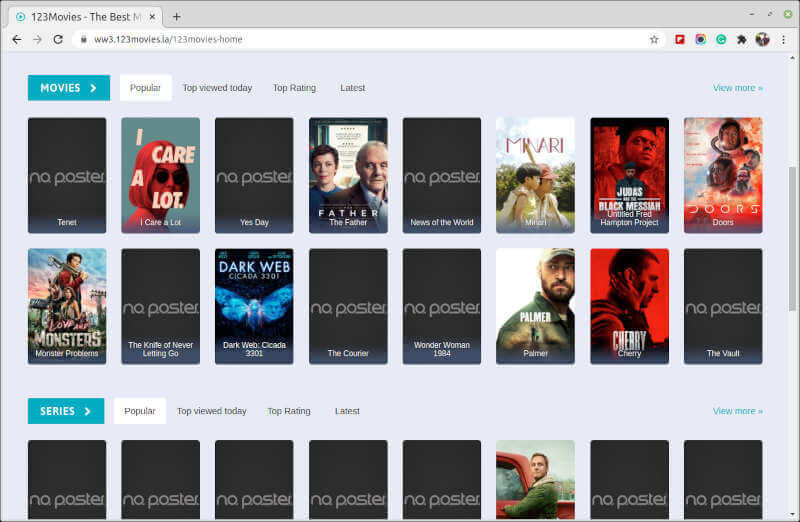

12. 123Movies

123Movies είναι ένας όμορφος νέος ιστότοπος για σειρά streaming και ταινίες όλων των ειδών. Διαθέτει ένα απλό, σκοτεινό τρόπο λειτουργίας με ταινίες και τηλεοπτικές εκπομπές που ομαδοποιούνται ωραία στην αρχική σελίδα.

Εκτός από το μενού του, οι χρήστες μπορούν να αναζητήσουν χρησιμοποιώντας λέξεις -κλειδιά και να περιηγούνται ανά είδος, έτος απελευθέρωσης, τίτλους και τελευταία επεισόδια που κυκλοφόρησαν.

Οι καλύτεροι ιστότοποι που πληρώθηκαν για να παρακολουθήσετε ταινίες και τηλεοπτικές εκπομπές στο διαδίκτυο

Εδώ είναι η λίστα των κορυφαίων ιστοσελίδων που πληρώθηκαν για να παρακολουθήσετε ταινίες και τηλεοπτικές εκπομπές στο διαδίκτυο.

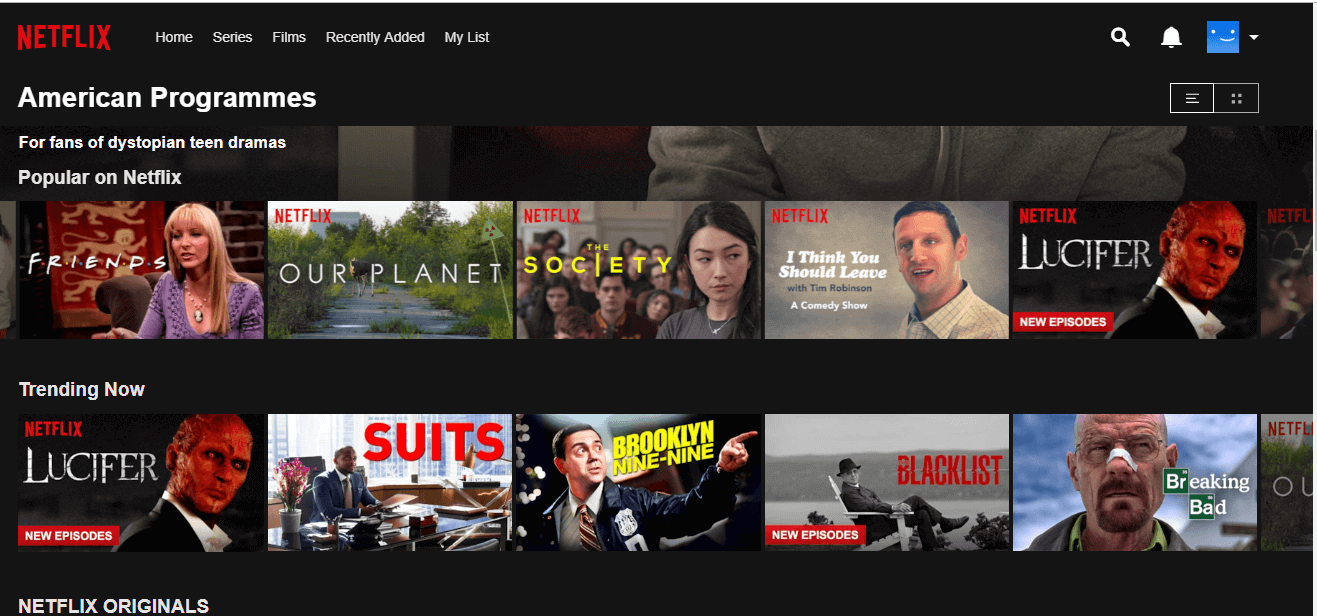

1. Ανοησία

Επί του παρόντος, Ανοησία είναι ασήμαντα ένας από τους πιο απολαυστικούς ιστότοπους για να καλύψει τις τελευταίες τηλεοπτικές εκπομπές, ταινίες, ντοκιμαντέρ και κάποιο εκπληκτικό πρωτότυπο περιεχόμενο.

Η τεράστια ποικιλία των διαθέσιμων πηγών ψυχαγωγίας διατηρεί τους θεατές πεινασμένους για περισσότερα. Ανοησία Σας επιτρέπει επίσης να κατεβάσετε παραστάσεις και ταινίες για να παρακολουθήσετε αργότερα εκτός σύνδεσης.

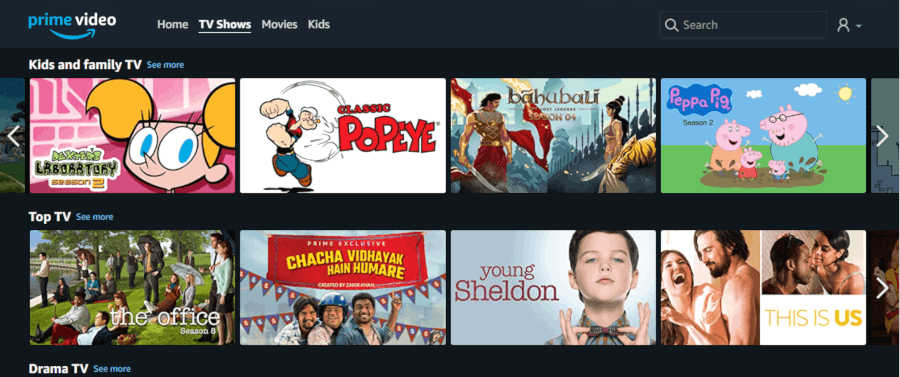

2. Amazon Prime Video

Το Amazon Prime είναι καλός ανταγωνιστής Ανοησία σε ποιοτικό περιεχόμενο και είναι πολύ φθηνότερο από αυτό. Έχει μια επιλογή ενός μοντέλου συνδρομής που δίνει στους συνδρομητές πρόσβαση σε όλες τις τηλεοπτικές εκπομπές/ταινίες.

Έχει επίσης τη δυνατότητα αγοράς/ενοικίασης συγκεκριμένων δείχνει ότι παρέχουν υψηλής ποιότητας, χαμηλή χρήση δεδομένων και μπορούν να έχουν πρόσβαση σε πολλαπλές συσκευές ταυτόχρονα.

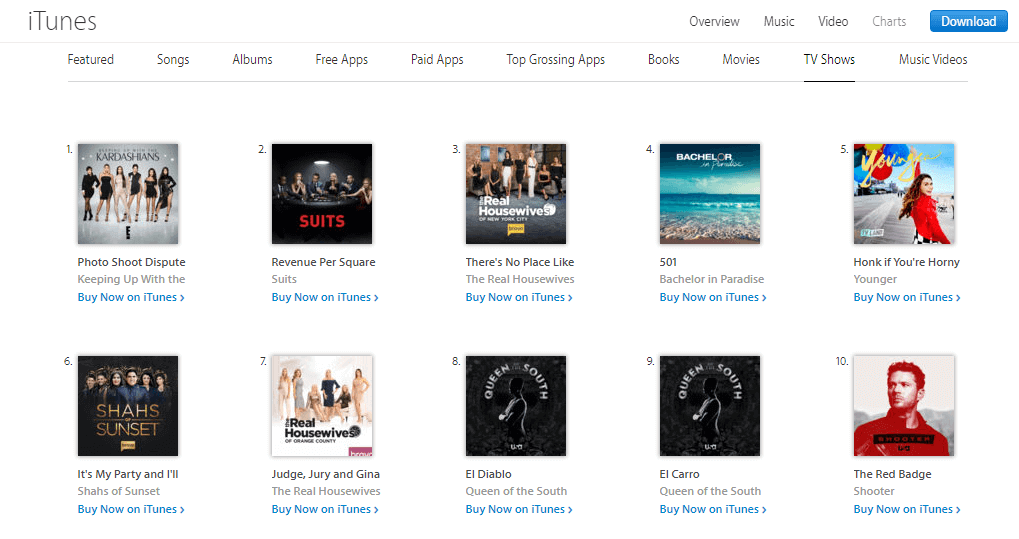

3. iTunes

Για ένα μήλο χρήστης, iTunes είναι μια εξαιρετική επιλογή. Οπως και Μήλο Η ποιότητα της αποκλειστικότητας είναι γνωστή, ένα μοντέλο συνδρομής δεν είναι αυτό που μπορεί κανείς να πάρει σε αυτήν την πλατφόρμα.

Οι τιμές των τηλεοπτικών εκπομπών και ταινιών είναι στο ίδιο επίπεδο με άλλους ιστότοπους. iTunes Πάντα έχει νέο περιεχόμενο που ρέει και εμφανίζει την κορυφή του γραφήματος που δείχνει για να σας αφήσει χαλασμένα για επιλογή.

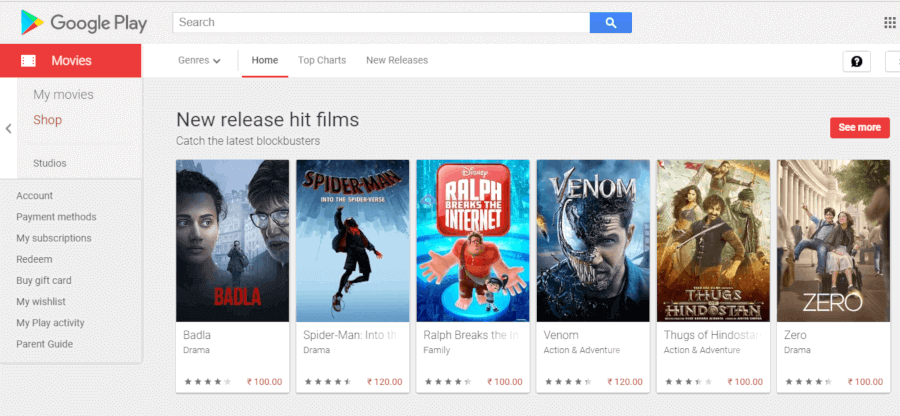

4. Google Play

Διατηρώντας ζωντανό τον παράγοντα ευκολίας για χρήστες Android, Google Play Παρέχει ψηφιακό περιεχόμενο που μπορεί να αγοραστεί, να ενοικιαστεί ή να μεταφορτωθεί από το Google Play κατάστημα.

Δεδομένου ότι δεν υπάρχει συνδρομή που απαιτείται να πληρώσετε για αυτό που παρακολουθείτε και είναι μια εξαιρετική επιλογή για αυτό το show που επιθυμείτε να παρακολουθήσετε.

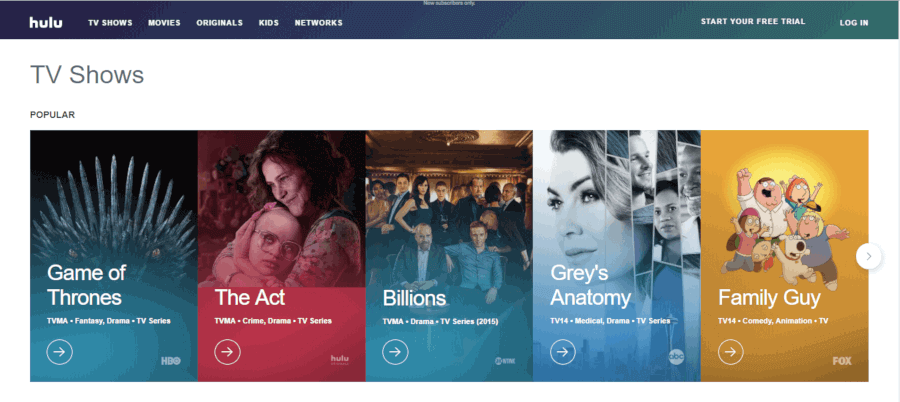

5. Χούρου

Το Hulu σας παρέχει περιεχόμενο υψηλής ποιότητας. Η ελεύθερη κατηγορία στον ιστότοπο ενισχύει την αίσθηση της νοσταλγίας, καθώς συχνά έχει παλιά επεισόδια παραστάσεων που δεν έχετε δει εδώ και χρόνια.

Από την άλλη πλευρά, οι πρόσφατα κυκλοφόρησαν ταινίες και εκπομπές έρχονται σε μια συγκεκριμένη τιμή.

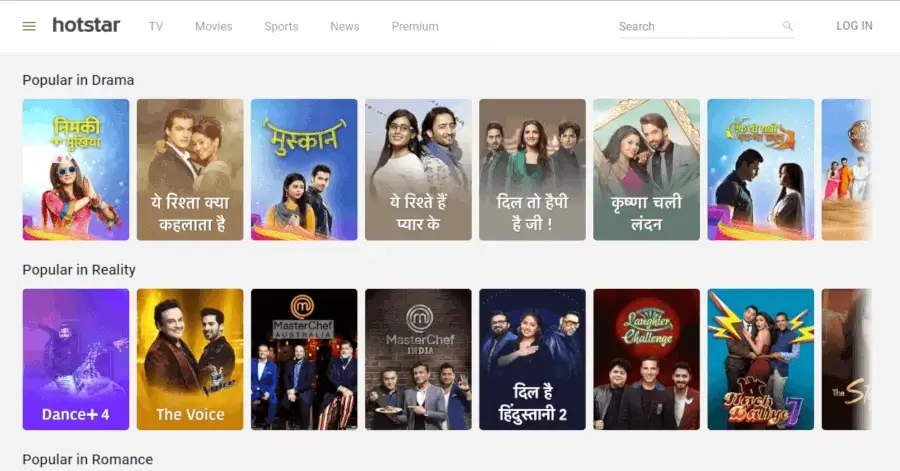

6. Θερμός

Ινδικά καθημερινά σαπούνια, ειδήσεις, ταινίες blockbuster, την ημέρα ενός αθλητικού παιχνιδιού και ακόμη και για κάποια διεθνή ζωντανή παρακολούθηση Θερμός Η τηλεόραση είναι η λύση one-stop. Ροή σε σχεδόν 17 διαφορετικές γλώσσες Είναι ένας από τους μεγαλύτερους παρόχους της online ψυχαγωγίας της Ινδίας.

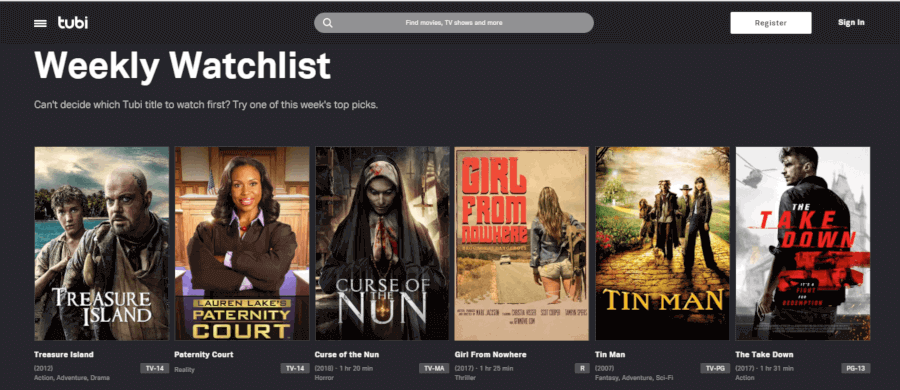

7. Tubi TV

Ευρέως γνωστό για αυτό 100% νόμιμη απεριόριστη ροή, Δοχείο έχει κερδίσει τις καρδιές και τα μυαλά πολλών. Ισχυρίζεται ότι δεν έχει πιστωτικές κάρτες ή απαιτήσεις συνδρομής για να εκπληρωθεί. Όποτε θέλετε να παρακολουθήσετε κάτι, συνδεθείτε και ξεκινήστε. Είναι τόσο απλό!

8. Λίθου

Εδώ τίποτα δεν είναι δωρεάν αλλά διαθέσιμο σε ένα μικρό μηνιαίο τέλος που μπορεί κανείς να έχει πρόσβαση σε διάφορα τηλεοπτικά κανάλια. Επί Λίθου, Θα παρακολουθήσετε κάθε παράσταση που βρίσκεται σε ένα κανάλι που αποτελεί μέρος της λίστας συνδρομών σας.

9. Τηλεόραση του Πλούτωνα

Ελαφρώς διαφορετικό από άλλες πλατφόρμες για ροή, Τηλεόραση του Πλούτωνα Εκτός από τις κανονικές εκπομπές και κανάλια διαθέτουν επίσης μια σειρά από διαδικτυακά κανάλια διαθέσιμα. Οι καλά κατηγοριοποιημένες προσφορές ταινιών είναι ένα τεράστιο αξιοθέατο.

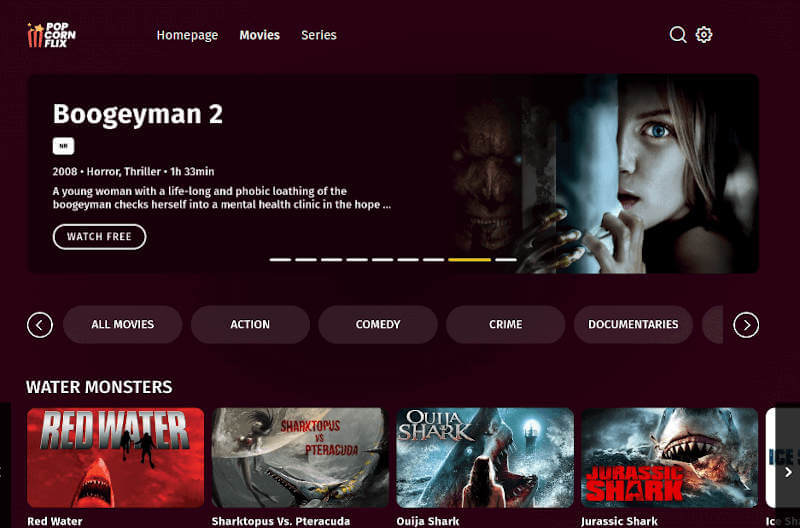

10. Popcornflix

Το Popcornflix έχει υψηλή βαθμολογία ακόμη και στο App Store (iTunes). Συνιστάται για τηλεοπτικές εκπομπές, ταινίες πλήρους μήκους και μερικές από τις συνηθισμένες διαδικτυακές σειρές. Έχει μια δέσμη των πραγμάτων που πρέπει να παρακολουθήσετε που μπορούν να πάρουν αμέσως ένα παιδί της δεκαετίας του ’90 πίσω στην παιδική τους ηλικία.

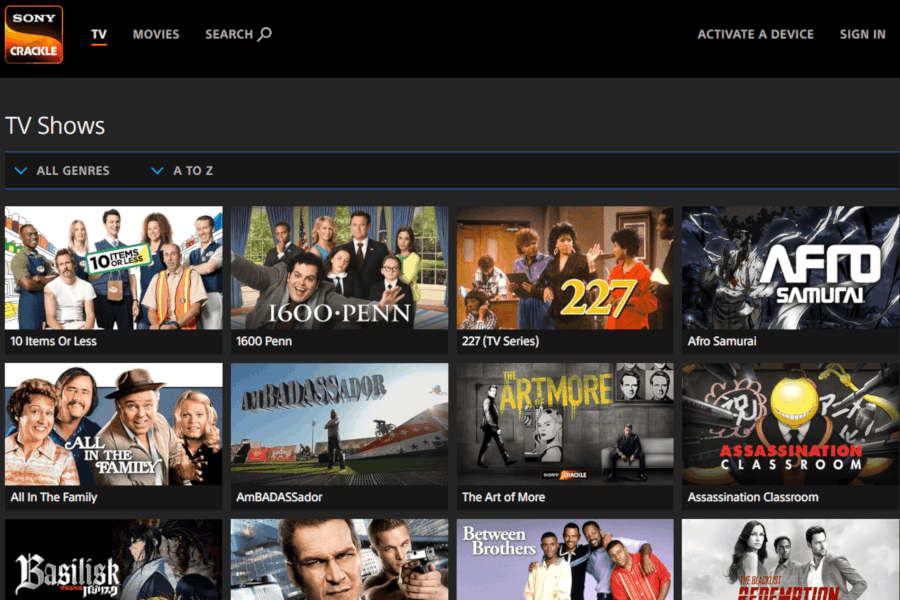

11. Κροτάλισμα

Από τις αξιόπιστες εικόνες της Sony Sony, Κροτάλισμα παρέχει μια ποικιλία επιλογών για παρακολούθηση. Εάν έχετε παρακολουθήσει, για να παρακολουθείτε όλες τις εκπομπές σας Κροτάλισμα Σας επιτρέπει να κάνετε τις λίστες ρολογιών σας.

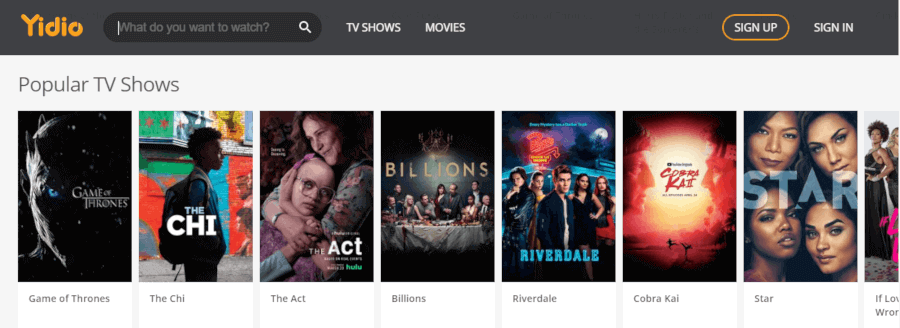

12. Γήπεδο

Αν ψάχνετε για κάποιον να σαρώσει σε όλες τις διαφορετικές τοποθεσίες προβολής και να σας φέρει αυτή τη συγκεκριμένη τηλεοπτική εκπομπή ή ταινία τότε Γήπεδο Είναι ο κύριος σας εύρημα. Αυξάνει την ποικιλία των διαθέσιμων και προσθέτει στην ευκολία παρακολούθησης.

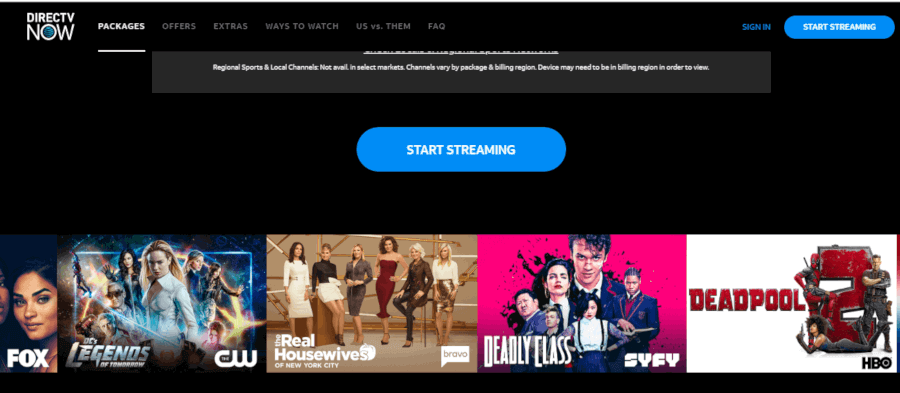

13. Sling TV

Μπορείτε να δείτε τι σας αρέσει καλύτερα στα αγαπημένα σας τηλεοπτικά κανάλια. Είναι ένας καλός τρόπος να απομακρυνθείτε από την κανονική σας συνδρομή καλωδίων σε μια πιο εξειδικευμένη. Sling TV έχει αποθηκεύσει τα καλωδιακά κανάλια Premium και μερικές φορές χάνει τα τοπικά. Λειτουργεί σε μια συνδρομή που σημαίνει ότι είστε σε αυτό για τουλάχιστον ένα μήνα.

Με όλους αυτούς τους απίστευτους ιστότοπους και έναν αμέτρητο αριθμό εκπομπών και ταινιών που είναι διαθέσιμες εκεί, είμαι βέβαιος ότι είστε έτοιμοι να μετατρέψετε τον υπολογιστή ή το smartphone σας σε μια πλήρως δημιουργημένη τηλεόραση. Αυτοί οι ιστότοποι ειδικεύονται στην παροχή διαφορετικών ειδών ακροατηρίων και το περιεχόμενό τους ποικίλλει ανάλογα.

Αποποίηση ευθυνών

Εξασφάλισα ότι όλοι οι προαναφερθέντες ιστοσελίδες είναι νόμιμοι στην τοποθεσία μου, αλλά δεν μπορώ να εγγυηθώ ότι είναι στο δικό σας. Επομένως, είναι σημαντικό να ελέγξετε και να βεβαιωθείτε ότι δεν παραβιάζετε νόμους που σας διέπουν πριν χρησιμοποιήσετε αυτούς τους ιστότοπους.

Σε μια άλλη σημείωση, γνωρίζουμε ότι υπάρχουν χώρες με περιοριστικούς νόμους ανεξάρτητα από την ποιότητα του προϊόντος, ώστε να πρέπει να χρησιμοποιήσετε μια αξιόπιστη υπηρεσία VPN που ονομάζεται «IVACY VPN» για να προστατεύετε όχι μόνο την ταυτότητα και την ιδιωτική σας ζωή στο διαδίκτυο, αλλά για να σας επιτρέψει να αποκτήσετε πρόσβαση σε οποιοδήποτε Γεωπολιτικός ιστότοπος.

25 Καλύτερες δωρεάν, νομικές και ασφαλείς υπηρεσίες συνεχούς ροής για την παρακολούθηση ταινιών και τηλεοπτικών εκπομπών online (2023)

Λάβετε υπόψη ότι ορισμένοι από τους συνδέσμους σε αυτήν την ανάρτηση είναι συνδέσμοι θυγατρικών. Αυτό σημαίνει ότι αν κάνετε κλικ στο σύνδεσμο και αγοράζετε το στοιχείο, θα λάβουμε μια Επιτροπή θυγατρικών χωρίς επιπλέον κόστος για εσάς. Ως Associate Associate Nanowerk κερδίζει από τις προκριματικές αγορές.

Πριν ξεκινήσουμε, ας βγάλουμε τα νομικά πράγματα: Το Nanowerk δεν θα θεωρηθεί υπεύθυνο για παραβιάσεις δεδομένων, μολυσμένες/hacked συσκευές ή καταγραφή ISP που προκαλείται από τη χρήση μη επαληθευμένων εφαρμογών τρίτου μέρους ή ιστοσελίδων ροής. Εμείς στο Nanowerk δεν υποστηρίζουμε ή ενθαρρύνουμε την πειρατεία σε οποιοδήποτε επίπεδο ή σε οποιαδήποτε μορφή. Ενώ ψάχνετε για ιστοσελίδες streaming, όλη η ευθύνη πέφτει σε σας για να ελέγξετε τα πνευματικά δικαιώματα και το νομικό καθεστώς του περιεχομένου που έχετε πρόσβαση!

Στην εποχή της ψηφιακής ψυχαγωγίας, ανακαλύπτοντας τις καλύτερες δωρεάν υπηρεσίες streaming το 2023 για τη ροή ταινιών και την παρακολούθηση τηλεοπτικών εκπομπών online και δωρεάν έχει γίνει δημοφιλής επιδίωξη. Ο περιεκτικός κατάλογος των πλατφορμών μας εξυπηρετεί ένα ευρύ φάσμα ειδών, με κωμωδίες, δράματα, τρόμο, sci-fi και ταινίες δράσης. Θα βρείτε περιεχόμενο τόσο από φημισμένα στούντιο όσο και από ανεξάρτητους κινηματογραφιστές, παρέχοντας μια εκτεταμένη βιβλιοθήκη παλαιότερων και ανεξάρτητων ταινιών. Λάβετε υπόψη ότι όλες οι «ελεύθερες» τοποθεσίες στη λίστα μας είναι υποστηριζόμενες από διαφημίσεις, πράγμα που σημαίνει ότι ενδέχεται να συναντήσετε ποικίλους βαθμούς διαφημίσεων κατά τη διάρκεια της εμπειρίας προβολής σας.

Για να εξασφαλίσουμε μια ασφαλή εμπειρία σε απευθείας σύνδεση ροής, έχουμε επιμελήσει προσεκτικά και επαληθεύσαμε τους κορυφαίους ελεύθερους ιστότοπους ροής που αναφέρονται παρακάτω. Ωστόσο, δεν μπορούμε να εγγυηθούμε την ασφάλειά τους τη στιγμή που τους έχετε πρόσβαση. Ως προφύλαξη, Συνιστούμε ανεπιφύλακτα Χρησιμοποιώντας ένα αξιόπιστο VPN (εικονικό ιδιωτικό δίκτυο) πριν επισκεφθείτε αυτούς τους ιστότοπους. Ένα VPN όχι μόνο κρύβει τις δραστηριότητες ροής σας αλλά και σας προστατεύει από πιθανές απειλές από τους φορείς εκμετάλλευσης ιστότοπων, τους χάκερ και τον ISP σας.

Ψάχνετε για τις καλύτερες δωρεάν ιστοσελίδες και εφαρμογές ροής ταινιών το 2023? Έχουμε συντάξει αυτή τη λίστα με 25 δωρεάν, νομικές και ασφαλείς υπηρεσίες για την παρακολούθηση ταινιών και τηλεοπτικών εκπομπών στο διαδίκτυο. Από το Tubi και το Crackle στο YouTube και το IMDB TV, αυτές οι δωρεάν ιστοσελίδες streaming σας επιτρέπουν να παρακολουθήσετε ταινίες και σειρές πλήρους μήκους χωρίς να πληρώνετε ένα τέλος συνδρομής.

Ο ολοκληρωμένος οδηγός μας διαθέτει τις κορυφαίες δωρεάν υπηρεσίες ροής online για να παρακολουθήσετε νόμιμα δωρεάν ταινίες και τηλεοπτικές εκπομπές. Οι πλατφόρμες προσφέρουν εκτεταμένες βιβλιοθήκες νέων κυκλοφοριών, παλαιότερες ταινίες, κλασικές κλασικές, ανεξάρτητες ταινίες και δημοφιλείς σειρές σε όλα τα είδη – δράση, κωμωδία, δράμα, φρίκη, ντοκιμαντέρ και άλλα.

Μια περίληψη των κορυφαίων επιλογών μας

| Κατηγορία | Περιγραφή |

|---|---|

| Κορυφαία επιλογή: Tubi | Το Tubi προσφέρει μια τεράστια βιβλιοθήκη δωρεάν ταινιών και σειρών, που περιλαμβάνει δημοφιλείς τίτλους. |

| Ιδανικό για σχόλια χρήστη: YouTube | Το YouTube παρουσιάζει πολλές δωρεάν ταινίες με διαφημίσεις, με χειροπέδες από την ομάδα της πλατφόρμας εν μέσω εκατομμυρίων βίντεο. |

| Καλύτερο για ανώτερη ποιότητα ταινιών: Vudu | Το Vudu προσφέρει δωρεάν ταινίες υψηλής ανάλυσης, που είναι συστηματικά διατεταγμένες για να σας επιτρέψουν να δείτε όλες τις προσφορές μέσα σε ένα συγκεκριμένο είδος σε μία μόνο σελίδα, με μια ενότητα “Νέου ελεύθερου”. |

| Ιδανικό για αναγνωρισμένες ταινίες: Freevee | Η Freevee, η υπηρεσία ροής κινηματογράφου μη-κόστους του Amazon, διαθέτει μια σειρά από διάσημες ταινίες που διατίθενται για να παρακολουθήσουν μέσω streaming που υποστηρίζεται από διαφημίσεις. |

| Ιδανικό για μια τηλεοπτική εμπειρία: Pluto TV | Πέρα από τις ταινίες και τις σειρές του, η Pluto TV προσφέρει την ευκαιρία να μεταδώσει ζωντανά τηλεοπτικά κανάλια και να συντονιστείτε σε ραδιοφωνικές εκπομπές. |

| Ιδανικό για ποικίλες προσφορές ταινιών: Popcornflix | Το Popcornflix σας επιτρέπει να απολαμβάνετε δωρεάν ταινίες στην τηλεόραση, στον υπολογιστή ή στην κινητή συσκευή σας, χωρίς καμία απαίτηση εγγραφής λογαριασμού. |

| Καλύτερο για την ανακάλυψη κινήσεων στον ιστό: Yidio | Ενώ ο Yidio δεν φιλοξενεί κανένα περιεχόμενο, διαθέτει μια εκτεταμένη λειτουργικότητα αναζήτησης που σας βοηθά να εντοπίσετε πλατφόρμες για την παρακολούθηση ταινιών και σειρών σε απευθείας σύνδεση χωρίς χρέωση. |

Παρακαλώ σημειώστε: Η ροή περιεχομένου που προστατεύεται από πνευματικά δικαιώματα σε δωρεάν ιστοσελίδες ταινιών είναι παράνομη και ενδέχεται να αντιμετωπίσετε νομικές συνέπειες εάν αλιεύετε. Παρόλο που σας συμβουλεύουμε να χρησιμοποιείτε ένα VPN κατά τη ροή ταινιών online, είναι απαραίτητο να περιορίσετε την προβολή σας σε περιεχόμενο μέσα στον δημόσιο τομέα. Δεν υποστηρίζουμε ούτε προωθούμε τη χρήση πειρατικού υλικού.

Εάν είστε ανεμιστήρας anime, βεβαιωθείτε ότι έχετε ελέγξει τη λίστα των 25 κορυφαίων τοποθεσιών ροής anime για να παρακολουθήσετε δωρεάν anime. Εάν είστε αθλητικός ανεμιστήρας, ίσως θελήσετε να ρίξετε μια ματιά στους 25 καλύτερους ελεύθερους αθλητικούς ιστότοπους μας. Για τους οπαδούς της μουσικής, έχουμε συντάξει τους 20 καλύτερους δωρεάν ιστότοπους για να κατεβάσετε τη μουσική νόμιμα. Και για τους άπληστους αναγνώστες, έχουμε συντάξει τους 25 καλύτερους ιστότοπους για να κατεβάσετε δωρεάν βιβλία. Για να μείνετε σε επαφή με τους φίλους και την οικογένεια, δείτε τους 15 καλύτερους ιστότοπους και εφαρμογές μας για να πραγματοποιήσετε δωρεάν τηλεφωνικές κλήσεις. Ως χρήστης των Windows ενδέχεται να ενδιαφέρεστε για τα 12 καλύτερα εργαλεία ενημέρωσης προγράμματος οδήγησης. Εσύ gamer? Δείτε τους 8 καλύτερους ιστότοπους ροής για να παρακολουθήσετε παιχνίδια βίντεο. Για δωρεάν και νομικές ιστοσελίδες ροής μουσικής δείτε τις 15 μεγαλύτερες δωρεάν υπηρεσίες ροής μουσικής.

Έτσι, χωρίς περαιτέρω παραβίαση, εξερευνήστε την εξειδικευμένη επιλογή μας από τις κορυφαίες 25 υπηρεσίες δωρεάν streaming για να παρακολουθήσετε ταινίες και τηλεοπτικές σειρές online το 2023 (λεπτομερείς περιγραφές είναι κάτω από τον πίνακα, ταξινομημένα αλφαβητικά):