IPv4 DNS सर्वर अनएन्क्रिप्टेड

DNS एन्क्रिप्शन ने समझाया

विंडोज 11 के साथ, Microsoft ने DOH सुविधा को फिर से सक्षम किया है, और उपयोगकर्ता इसे फिर से परीक्षण शुरू कर सकते हैं यदि वे वर्तमान में CloudFlare, Google या Quad9 से DNS सर्वर का उपयोग कर रहे हैं.

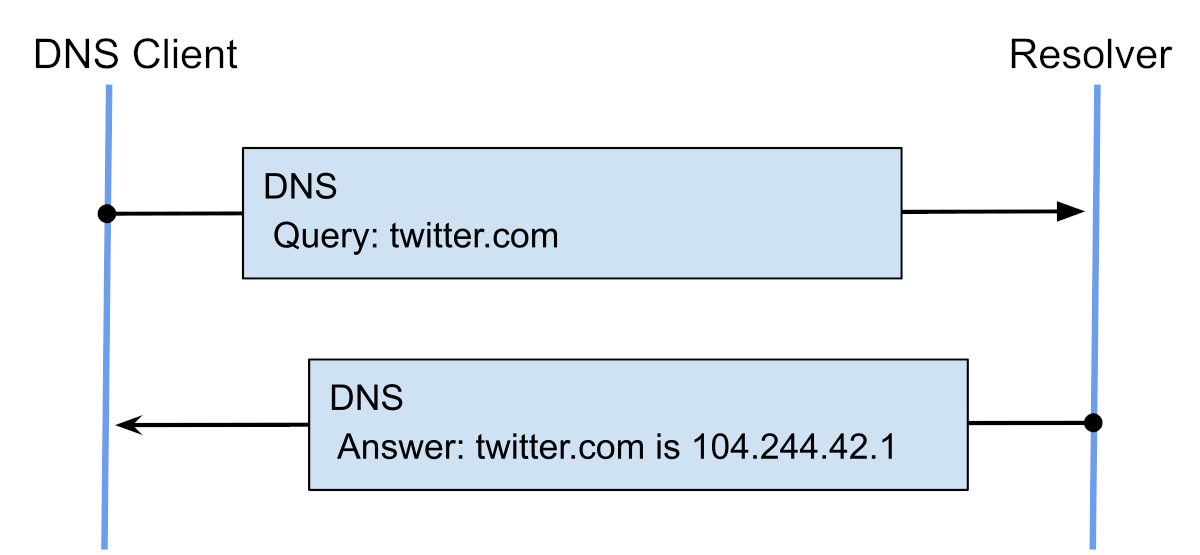

DNS अवलोकन

डोमेन नाम प्रणाली ‘इंटरनेट की फोनबुक’ है. DNS डोमेन नामों का आईपी पते पर अनुवाद करता है ताकि ब्राउज़र और अन्य सेवाएं इंटरनेट संसाधनों को लोड कर सकें, सर्वर के विकेंद्रीकृत नेटवर्क के माध्यम से.

DNS क्या है ?¶

जब आप किसी वेबसाइट पर जाते हैं, तो एक संख्यात्मक पता वापस आ जाता है. उदाहरण के लिए, जब आप गोपनीयता पर जाते हैं.org, पता 192.98.54.105 लौटा है.

DNS इंटरनेट के शुरुआती दिनों से मौजूद है. DNS के लिए और DNS सर्वर से किए गए अनुरोध हैं नहीं आम तौर पर एन्क्रिप्टेड. एक आवासीय सेटिंग में, एक ग्राहक को डीएचसीपी के माध्यम से आईएसपी द्वारा सर्वर दिया जाता है.

अनएन्क्रिप्टेड DNS अनुरोध आसानी से हो सकते हैं सर्वेक्षण करना और संशोधित रास्ते में. दुनिया के कुछ हिस्सों में, ISP को आदिम DNS फ़िल्टरिंग करने का आदेश दिया जाता है. जब आप किसी डोमेन के आईपी पते का अनुरोध करते हैं जो ब्लॉक किया जाता है, तो सर्वर प्रतिक्रिया नहीं दे सकता है या एक अलग आईपी पते के साथ जवाब दे सकता है. चूंकि DNS प्रोटोकॉल एन्क्रिप्ट नहीं किया गया है, ISP (या कोई भी नेटवर्क ऑपरेटर) अनुरोधों की निगरानी के लिए DPI का उपयोग कर सकता है. ISPs सामान्य विशेषताओं के आधार पर अनुरोधों को भी ब्लॉक कर सकते हैं, चाहे DNS सर्वर का उपयोग किया गया हो. अनएन्क्रिप्टेड डीएनएस हमेशा पोर्ट 53 का उपयोग करता है और हमेशा यूडीपी का उपयोग करता है .

नीचे, हम चर्चा करते हैं और यह साबित करने के लिए एक ट्यूटोरियल प्रदान करते हैं कि एक बाहरी पर्यवेक्षक नियमित रूप से अनएन्क्रिप्टेड डीएनएस और एन्क्रिप्टेड डीएनएस का उपयोग करके क्या देख सकता है .

अनएन्क्रिप्टेड डीएनएस ¶

- Tshark (Wireshark प्रोजेक्ट का हिस्सा) का उपयोग करके हम इंटरनेट पैकेट प्रवाह की निगरानी और रिकॉर्ड कर सकते हैं. यह कमांड पैकेट रिकॉर्ड करता है जो निर्दिष्ट नियमों को पूरा करता है:

tshark -w /tmp /dns.PCAP UDP पोर्ट 53 और होस्ट 1.1.1.1 या होस्ट 8.8.8.8 लिनक्स, मैकओएस विंडोज

DIG +NOALL +उत्तर गोपनीयता.org @1.1.1.1 DIG +NOOLL +उत्तर गोपनीयता.org @8.8.8.8 nslookup गोपनीयता.org 1.1.1.1 nslookup गोपनीयता.org 8.8.8.8 विरेशक तशार्क

WIRESHARK -R /TMP /DNS.पीसीएपी tshark -r /tmp /dns.पीसीएपी यदि आप ऊपर Wireshark कमांड चलाते हैं, तो शीर्ष फलक “फ़्रेम” दिखाता है, और नीचे का फलक चयनित फ्रेम के बारे में सभी डेटा दिखाता है. एंटरप्राइज़ फ़िल्टरिंग और मॉनिटरिंग सॉल्यूशंस (जैसे कि सरकारों द्वारा खरीदे गए) मानव संपर्क के बिना स्वचालित रूप से प्रक्रिया कर सकते हैं, और उन फ्रेमों को एकत्र कर सकते हैं, जो नेटवर्क पर्यवेक्षक के लिए उपयोगी सांख्यिकीय डेटा का उत्पादन करने के लिए एकत्र कर सकते हैं.

| नहीं. | समय | स्रोत | गंतव्य | शिष्टाचार | लंबाई | जानकारी |

|---|---|---|---|---|---|---|

| 1 | 0.000000 | 192.0.2.1 | 1.1.1.1 | डीएनएस | 104 | मानक क्वेरी 0x58ba एक गोपनीयता.org ऑप्ट |

| 2 | 0.293395 | 1.1.1.1 | 192.0.2.1 | डीएनएस | 108 | मानक क्वेरी प्रतिक्रिया 0x58ba एक गोपनीयता.org a 198.98.54.105 ऑप्ट |

| 3 | 1.682109 | 192.0.2.1 | 8.8.8.8 | डीएनएस | 104 | मानक क्वेरी 0xf1a9 एक गोपनीयता.org ऑप्ट |

| 4 | 2.154698 | 8.8.8.8 | 192.0.2.1 | डीएनएस | 108 | मानक क्वेरी प्रतिक्रिया 0xf1a9 एक गोपनीयता.org a 198.98.54.105 ऑप्ट |

एक पर्यवेक्षक इनमें से किसी भी पैकेट को संशोधित कर सकता है.

क्या है “एन्क्रिप्टेड डीएनएस”?¶

एन्क्रिप्टेड डीएनएस कई प्रोटोकॉल में से एक को संदर्भित कर सकता है, सबसे आम हैं:

Dnscrypt¶

Dnscrypt डीएनएस क्वेरी को एन्क्रिप्ट करने के पहले तरीकों में से एक था. DNSCrypt पोर्ट 443 पर संचालित होता है और TCP या UDP परिवहन प्रोटोकॉल दोनों के साथ काम करता है. DNSCrypt को कभी भी इंटरनेट इंजीनियरिंग टास्क फोर्स (IETF) में प्रस्तुत नहीं किया गया है और न ही यह टिप्पणियों (RFC) प्रक्रिया के लिए अनुरोध के माध्यम से चला गया है, इसलिए इसका उपयोग कुछ कार्यान्वयन के बाहर व्यापक रूप से नहीं किया गया है. नतीजतन, यह काफी हद तक HTTPS पर अधिक लोकप्रिय DNS द्वारा प्रतिस्थापित किया गया है .

टीएलएस (डॉट) पर डीएनएस

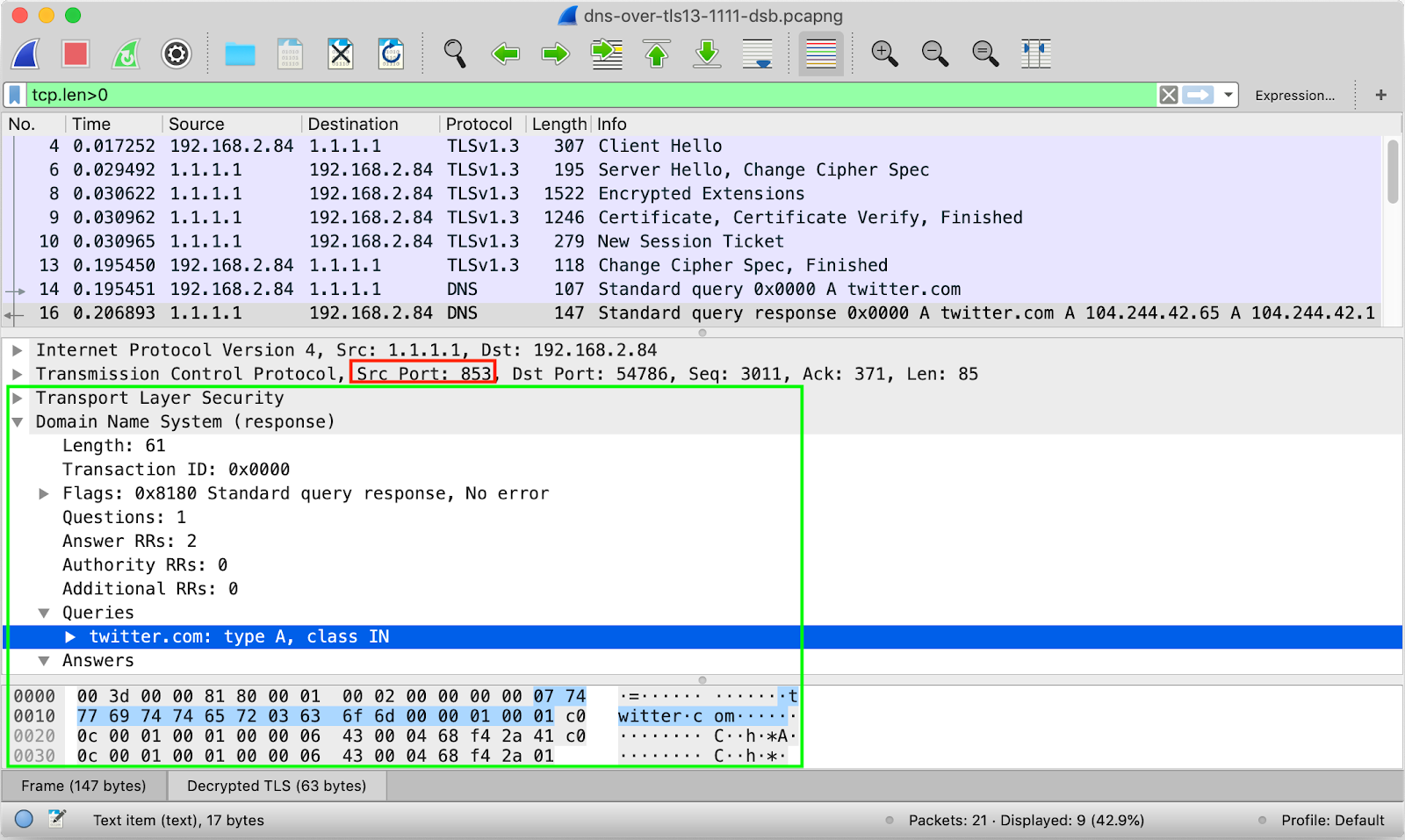

टीएलएस पर डीएनएस DNS संचार को एन्क्रिप्ट करने के लिए एक और विधि है जिसे RFC 7858 में परिभाषित किया गया है. समर्थन को पहली बार एंड्रॉइड 9, आईओएस 14, और लिनक्स में डॉट में डीओएच में हाल के वर्षों में लागू किया गया था, क्योंकि डीओटी एक जटिल प्रोटोकॉल है और इसके कार्यान्वयन के दौरान आरएफसी के लिए अलग -अलग अनुपालन है।. डॉट एक समर्पित पोर्ट 853 पर भी संचालित होता है जिसे प्रतिबंधात्मक फ़ायरवॉल द्वारा आसानी से अवरुद्ध किया जा सकता है.

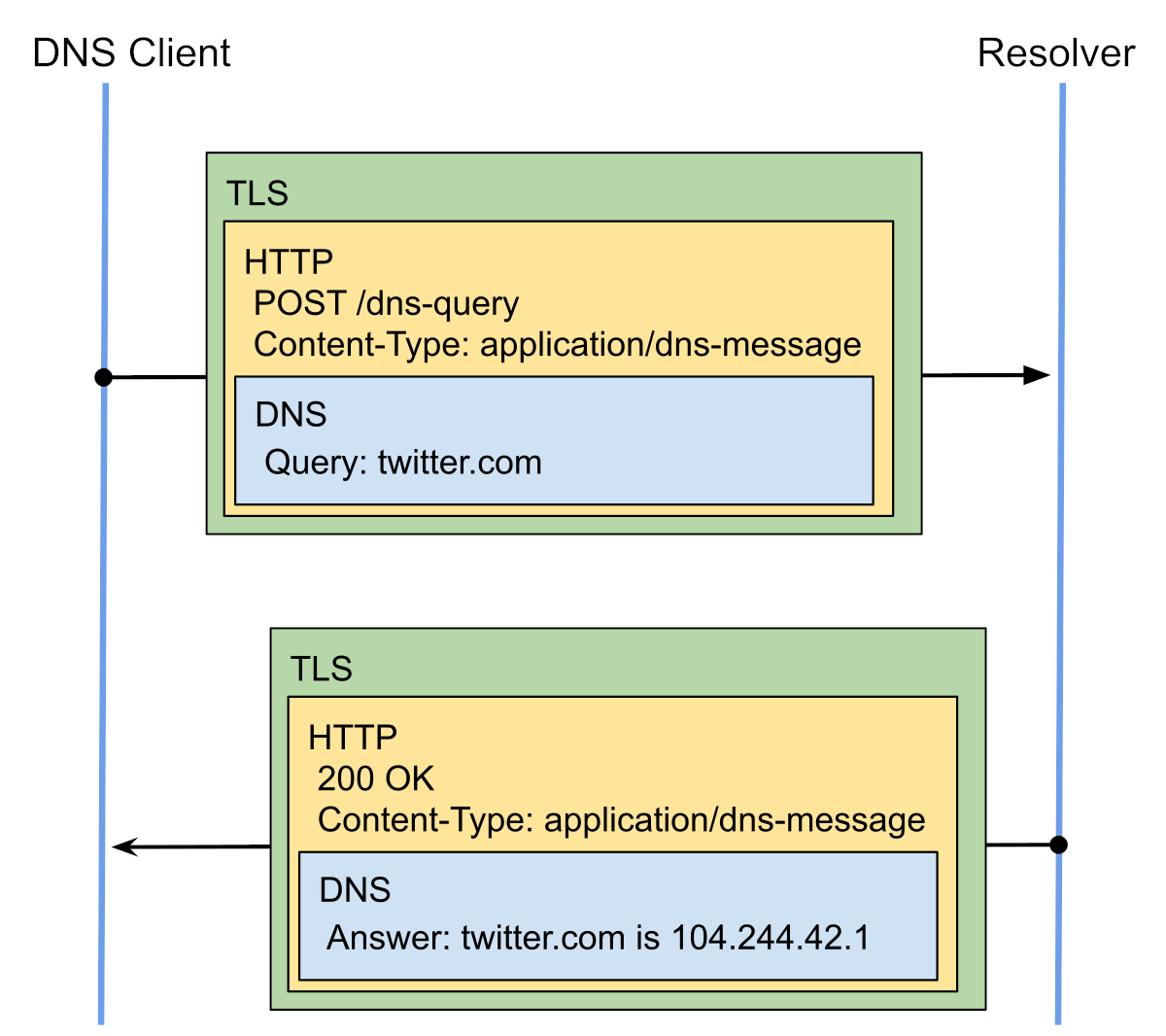

HTTPS (DOH) पर DNS

HTTPS पर DNS जैसा कि HTTP /2 प्रोटोकॉल में RFC 8484 पैकेज क्वेरीज़ में परिभाषित किया गया है और HTTPS के साथ सुरक्षा प्रदान करता है . फ़ायरफ़ॉक्स 60 और क्रोम 83 जैसे वेब ब्राउज़रों में पहली बार समर्थन जोड़ा गया था.

DOH का मूल कार्यान्वयन iOS 14, MacOS 11, Microsoft Windows, और Android 13 में दिखाया गया है (हालांकि, यह डिफ़ॉल्ट रूप से सक्षम नहीं होगा). जनरल लिनक्स डेस्कटॉप समर्थन SystemD कार्यान्वयन पर प्रतीक्षा कर रहा है इसलिए तृतीय-पक्ष सॉफ़्टवेयर स्थापित करना अभी भी आवश्यक है.

एक बाहरी पार्टी क्या देख सकती है?¶

इस उदाहरण में हम रिकॉर्ड करेंगे कि जब हम एक DOH अनुरोध करते हैं तो क्या होता है:

- सबसे पहले, tshark शुरू करें:

tshark -w /tmp /dns_doh.pcap -f "टीसीपी पोर्ट https और होस्ट 1.1.1.1 " curl -vi -doh -url https: // 1.1.1.1/dns-query https: // prevacacyguides.संगठन WIRESHARK -R /TMP /DNS_DOH.पीसीएपी हम कनेक्शन की स्थापना और टीएलएस हैंडशेक देख सकते हैं जो किसी भी एन्क्रिप्टेड कनेक्शन के साथ होता है. जब “एप्लिकेशन डेटा” पैकेटों को देखते हैं, जो उनमें से कोई भी नहीं होता है जो हमारे द्वारा अनुरोध किया गया डोमेन या आईपी पता वापस आ गया है.

क्यों नहीं करना चाहिए मैं एन्क्रिप्टेड DNS का उपयोग करता हूं ?¶

उन स्थानों पर जहां इंटरनेट फ़िल्टरिंग (या सेंसरशिप) है, निषिद्ध संसाधनों का दौरा करने के अपने परिणाम हो सकते हैं, जिन पर आपको अपने खतरे के मॉडल पर विचार करना चाहिए. क र ते हैं। नहीं इस उद्देश्य के लिए एन्क्रिप्टेड डीएनएस के उपयोग का सुझाव दें. इसके बजाय टीओआर या वीपीएन का उपयोग करें. यदि आप एक वीपीएन का उपयोग कर रहे हैं, तो आपको अपने वीपीएन के डीएनएस सर्वर का उपयोग करना चाहिए. वीपीएन का उपयोग करते समय, आप पहले से ही अपनी सभी नेटवर्क गतिविधि के साथ उन पर भरोसा कर रहे हैं.

जब हम एक DNS लुकअप करते हैं, तो यह आम तौर पर होता है क्योंकि हम एक संसाधन का उपयोग करना चाहते हैं. नीचे, हम कुछ ऐसे तरीकों पर चर्चा करेंगे जो एन्क्रिप्टेड डीएनएस का उपयोग करते समय भी आपकी ब्राउज़िंग गतिविधियों का खुलासा कर सकते हैं:

आईपी पता¶

ब्राउज़िंग गतिविधि को निर्धारित करने का सबसे सरल तरीका यह हो सकता है कि आपके उपकरण एक्सेस कर रहे आईपी पते को देखें. उदाहरण के लिए, यदि पर्यवेक्षक को पता है कि गोपनीयता.org 198 पर है.98.54.105, और आपका डिवाइस 198 से डेटा का अनुरोध कर रहा है.98.54.105, एक अच्छा मौका है कि आप गोपनीयता गाइड पर जा रहे हैं.

यह विधि केवल तब उपयोगी होती है जब आईपी पता एक सर्वर से संबंधित होता है जो केवल कुछ वेबसाइटों को होस्ट करता है. यह भी बहुत उपयोगी नहीं है यदि साइट को एक साझा मंच पर होस्ट किया गया है (ई).जी. Github पृष्ठ, CloudFlare पृष्ठ, netlify, WordPress, Blogger, आदि.). यह बहुत उपयोगी नहीं है यदि सर्वर को एक रिवर्स प्रॉक्सी के पीछे होस्ट किया गया है, जो आधुनिक इंटरनेट पर बहुत आम है.

सर्वर नाम संकेत (एसएनआई) ¶

सर्वर नाम संकेत का उपयोग आमतौर पर तब किया जाता है जब कोई आईपी पता कई वेबसाइटों को होस्ट करता है. यह CloudFlare, या कुछ अन्य इनकार-सेवा हमले की सुरक्षा जैसी सेवा हो सकती है.

- Tshark के साथ फिर से कैप्चर करना शुरू करें . हमने अपने आईपी पते के साथ एक फ़िल्टर जोड़ा है ताकि आप कई पैकेटों को कैप्चर न करें:

tshark -w /tmp /pg.पीसीएपी बंदरगाह 443 और होस्ट 198.98.54.105 Wireshark -r /tmp /pg.पीसीएपी ▸ परिवहन परत सुरक्षा ▸ TLSV1.3 रिकॉर्ड लेयर: हैंडशेक प्रोटोकॉल: क्लाइंट हैलो ▸ हैंडशेक प्रोटोकॉल: क्लाइंट हैलो ▸ एक्सटेंशन: Server_name (LEN = 22) ▸ सर्वर नाम संकेत एक्सटेंशन tshark -r /tmp /pg.pcap -tfields -y tls.हाथ मिलाना.extensions_server_name -e tls.हाथ मिलाना.extensions_server_name इसका मतलब है कि भले ही हम “एन्क्रिप्टेड डीएनएस” सर्वर का उपयोग कर रहे हों, डोमेन को संभवतः एसएनआई के माध्यम से खुलासा किया जाएगा . TLS V1.3 प्रोटोकॉल इसे एन्क्रिप्टेड क्लाइंट हैलो के साथ लाता है, जो इस तरह के लीक को रोकता है.

सरकारों, विशेष रूप से चीन और रूस में, या तो पहले से ही इसे अवरुद्ध करना शुरू कर दिया है या ऐसा करने की इच्छा व्यक्त की है. हाल ही में, रूस ने विदेशी वेबसाइटों को अवरुद्ध करना शुरू कर दिया है जो HTTP /3 मानक का उपयोग करते हैं. ऐसा इसलिए है क्योंकि क्विक प्रोटोकॉल जो HTTP /3 का एक हिस्सा है.

ऑनलाइन प्रमाणपत्र स्थिति प्रोटोकॉल (OCSP) ¶

एक और तरीका है कि आपका ब्राउज़र आपकी ब्राउज़िंग गतिविधियों का खुलासा कर सकता है, यह ऑनलाइन प्रमाणपत्र स्थिति प्रोटोकॉल के साथ है. HTTPS वेबसाइट पर जाने पर, ब्राउज़र यह देखने के लिए जांच कर सकता है कि क्या वेबसाइट का प्रमाण पत्र रद्द कर दिया गया है. यह आम तौर पर HTTP प्रोटोकॉल के माध्यम से किया जाता है, जिसका अर्थ है कि यह है नहीं कूट रूप दिया गया.

OCSP अनुरोध में प्रमाणपत्र “सीरियल नंबर” होता है, जो अद्वितीय है. इसकी स्थिति की जांच करने के लिए इसे “OCSP उत्तरदाता” को भेजा जाता है.

हम अनुकरण कर सकते हैं कि एक ब्राउज़र OpenSSL कमांड का उपयोग करके क्या करेगा.

- सर्वर प्रमाणपत्र प्राप्त करें और केवल महत्वपूर्ण भाग रखने के लिए SED का उपयोग करें और इसे फ़ाइल में लिखें:

OpenSSL S_CLIENT -CONNECT PEVISACYGUIDES.org: 443 /देव /अशक्त 2>और1 | SED -N '/^-*शुरू/,/^-*अंत/पी' > /tmp /pg_server.प्रमाणपत्र OpenSSL S_CLIENT -SHOWCERTS -CONNECT PEVISACYGUIDES.org: 443 /देव /अशक्त 2>और1 | SED -N '/^-*शुरू/,/^-*अंत/पी' > /tmp /pg_and_intermediate.प्रमाणपत्र SED -N '/^-*अंत प्रमाण पत्र-*$/!d;: a n; p; ba ' \ _ /tmp/pg_and_intermediate.प्रमाण पत्र.प्रमाणपत्र OpenSSL X509 -NOOUT -OCSP_URI -in /TMP /PG_SERVER.प्रमाणपत्र हमारा प्रमाण पत्र लेट एन्क्रिप्ट सर्टिफिकेट रिस्पॉन्सर दिखाता है. यदि हम प्रमाण पत्र के सभी विवरणों को देखना चाहते हैं तो हम उपयोग कर सकते हैं:

OpenSSL X509 -TEXT -NOOUT -IN /TMP /PG_SERVER.प्रमाणपत्र tshark -w /tmp /pg_ocsp.pcap -f "टीसीपी पोर्ट http" OpenSSL OCSP -ISSUER /TMP /इंटरमीडिएट_चैन.प्रमाणपत्र \ _ -प्रमाण पत्र.प्रमाणपत्र \ _ -मूलपाठ \ _ -url http: // r3.हे.लिंग.संगठन WIRESHARK -R /TMP /PG_OCSP.पीसीएपी “OCSP” प्रोटोकॉल के साथ दो पैकेट होंगे: एक “अनुरोध” और एक “प्रतिक्रिया”. “अनुरोध” के लिए हम प्रत्येक क्षेत्र के बगल में त्रिभुज का विस्तार करके “सीरियल नंबर” देख सकते हैं:

▸ ऑनलाइन सर्टिफिकेट स्टेटस प्रोटोकॉल Quest TbsRequest ‘requestList: 1 आइटम ▸ अनुरोध requert रेकर्ट सीरियलनम्बर “प्रतिक्रिया” के लिए हम “सीरियल नंबर” भी देख सकते हैं:

▸ ऑनलाइन सर्टिफिकेट स्टेटस प्रोटोकॉल ▸ RespossBytes ▸ BasicoCsPresponse ▸ TBSResponsEdata ▸ प्रतिक्रियाएं: 1 आइटम ▸ सिंगलरस्पॉन्स ▸ सर्टिफिकेट सीरियलनम्बर tshark -r /tmp /pg_ocsp.pcap -tfields -y ocsp.सीरियलनम्बर -ई ocsp.क्रम संख्या यदि नेटवर्क ऑब्जर्वर के पास सार्वजनिक प्रमाण पत्र है, जो सार्वजनिक रूप से उपलब्ध है, तो वे उस प्रमाण पत्र के साथ सीरियल नंबर से मेल खा सकते हैं और इसलिए उस साइट को निर्धारित कर सकते हैं जो आप उस से जा रहे हैं. प्रक्रिया को स्वचालित किया जा सकता है और सीरियल नंबर के साथ आईपी पते को जोड़ सकते हैं. सीरियल नंबर के लिए सर्टिफिकेट ट्रांसपेरेंसी लॉग की जांच करना भी संभव है.

क्या मुझे एन्क्रिप्टेड डीएनएस का उपयोग करना चाहिए ?¶

जब आप वर्णन करने के लिए हमने यह प्रवाह चार्ट बनाया है चाहिए एन्क्रिप्टेड DNS का उपयोग करें:

ग्राफ टीबी स्टार्ट [प्रारंभ] -> अनाम अनाम?> अनाम-> | हाँ | tor (उपयोग tor) अनाम -> | नहीं | सेंसरशिप सेंसरशिप?> सेंसरशिप -> | हाँ | vpnortor (उपयोग)

Vpn या tor) सेंसरशिप -> | नहीं | आईएसपी से गोपनीयता?> गोपनीयता -> | हाँ | vpnortor गोपनीयता -> | नहीं | अप्रिय अप्रिय

रीडायरेक्ट?> अप्रिय -> | हाँ | EncryptedDns (उपयोग)

एन्क्रिप्टेड डीएनएस

3 पार्टी के साथ) अप्रिय -> | नहीं | ispdns एन्क्रिप्टेड डीएनएस?> ispdns -> | हाँ | useisp (उपयोग)

एन्क्रिप्टेड डीएनएस

isp के साथ) ispdns -> | नहीं | कुछ नहीं (कुछ नहीं)एक तृतीय-पक्ष के साथ एन्क्रिप्टेड डीएनएस का उपयोग केवल रीडायरेक्ट और बुनियादी डीएनएस अवरुद्ध करने के लिए किया जाना चाहिए जब आप सुनिश्चित कर सकते हैं कि कोई परिणाम नहीं होगा या आप एक प्रदाता में रुचि रखते हैं जो कुछ अल्पविकसित फ़िल्टरिंग करता है.

DNSSEC क्या है ?¶

डोमेन नेम सिस्टम सिक्योरिटी एक्सटेंशन (DNSSEC) DNS की एक विशेषता है जो डोमेन नाम लुकअप के लिए प्रतिक्रियाओं को प्रमाणित करती है. यह उन लुकअप के लिए गोपनीयता सुरक्षा प्रदान नहीं करता है, बल्कि हमलावरों को DNS अनुरोधों के लिए प्रतिक्रियाओं को हेरफेर करने या जहर देने से रोकता है.

दूसरे शब्दों में, DNSSEC इसकी वैधता सुनिश्चित करने में मदद करने के लिए डिजिटल रूप से डेटा पर हस्ताक्षर करता है. एक सुरक्षित लुकअप सुनिश्चित करने के लिए, हस्ताक्षर DNS लुकअप प्रक्रिया में हर स्तर पर होता है. नतीजतन, DNS के सभी उत्तरों पर भरोसा किया जा सकता है.

DNSSEC हस्ताक्षर करने की प्रक्रिया किसी व्यक्ति के समान है जो एक पेन के साथ कानूनी दस्तावेज पर हस्ताक्षर करने वाला है; वह व्यक्ति एक अद्वितीय हस्ताक्षर के साथ संकेत देता है जिसे कोई और नहीं बना सकता है, और एक अदालत विशेषज्ञ उस हस्ताक्षर को देख सकता है और सत्यापित कर सकता है कि दस्तावेज़ उस व्यक्ति द्वारा हस्ताक्षरित किया गया था. ये डिजिटल हस्ताक्षर यह सुनिश्चित करते हैं कि डेटा के साथ छेड़छाड़ नहीं की गई है.

DNSSEC DNS की सभी परतों में एक पदानुक्रमित डिजिटल हस्ताक्षर नीति को लागू करता है . उदाहरण के लिए, एक गोपनीयता के मामले में.org लुकअप, एक रूट DNS सर्वर के लिए एक कुंजी पर हस्ताक्षर करेगा .org NameServer, और .org NameServer तब गोपनीयता के लिए एक कुंजी पर हस्ताक्षर करेगा.org का आधिकारिक नामकार.

QName न्यूनतम क्या है?¶

एक QNAME एक “योग्य नाम” है, उदाहरण के लिए गोपनीयता.संगठन . QNAME न्यूनतमकरण DNS सर्वर से भेजे गए जानकारी की मात्रा को आधिकारिक नाम सर्वर पर कम करता है.

पूरे डोमेन गोपनीयता भेजने के बजाय.org, qname न्यूनतमकरण का मतलब है कि DNS सर्वर उन सभी रिकॉर्डों के लिए पूछेगा जो समाप्त हो जाते हैं .संगठन . आगे तकनीकी विवरण RFC 7816 में परिभाषित किया गया है.

EDNS क्लाइंट सबनेट (ECS) क्या है?¶

EDNS क्लाइंट सबनेट एक पुनरावर्ती DNS रिज़ॉल्वर के लिए एक विधि है जो होस्ट या क्लाइंट के लिए एक सबनेटवर्क निर्दिष्ट करने के लिए है जो DNS क्वेरी बना रहा है.

यह क्लाइंट को एक उत्तर देकर डेटा की “स्पीड अप” करने का इरादा है जो एक सर्वर से संबंधित है जो उनके करीब है जैसे कि एक कंटेंट डिलीवरी नेटवर्क, जो अक्सर वीडियो स्ट्रीमिंग में उपयोग किया जाता है और जावास्क्रिप्ट वेब ऐप्स की सेवा करता है.

यह सुविधा एक गोपनीयता लागत पर आती है, क्योंकि यह DNS सर्वर को क्लाइंट के स्थान के बारे में कुछ जानकारी बताता है.

गोपनीयता मार्गदर्शिकाएँ एक गैर-लाभकारी, सामाजिक रूप से प्रेरित वेबसाइट है जो आपके डेटा सुरक्षा और गोपनीयता की सुरक्षा के लिए जानकारी प्रदान करती है.

हम कुछ उत्पादों की सिफारिश करने से पैसा नहीं बनाते हैं, और हम संबद्ध लिंक का उपयोग नहीं करते हैं.

© 2019 – 2023 गोपनीयता गाइड और योगदानकर्ता.

DNS एन्क्रिप्शन ने समझाया

डोमेन नाम प्रणाली (DNS) इंटरनेट की पता पुस्तिका है. जब आप CloudFlare पर जाते हैं.कॉम या किसी अन्य साइट, आपका ब्राउज़र आईपी पते के लिए एक DNS रिज़ॉल्वर से पूछेगा जहां वेबसाइट मिल सकती है. दुर्भाग्य से, ये DNS प्रश्न और उत्तर आमतौर पर असुरक्षित होते हैं. DNS को एन्क्रिप्ट करने से उपयोगकर्ता गोपनीयता और सुरक्षा में सुधार होगा. इस पोस्ट में, हम DNS को एन्क्रिप्ट करने के लिए दो तंत्रों को देखेंगे, जिन्हें HTTPS (DOH) पर TLS (DOT) और DNS पर DNS के रूप में जाना जाता है, और समझाएं कि वे कैसे काम करते हैं.

एप्लिकेशन जो एक डोमेन नाम को एक आईपी पते पर हल करना चाहते हैं, आमतौर पर DNS का उपयोग करते हैं. यह आमतौर पर प्रोग्रामर द्वारा स्पष्ट रूप से नहीं किया जाता है जिसने आवेदन लिखा था. इसके बजाय, प्रोग्रामर कुछ ऐसा लिखता है जैसे कि fetch (“https: // उदाहरण.कॉम/समाचार “) और” उदाहरण “के अनुवाद को संभालने के लिए एक सॉफ्टवेयर लाइब्रेरी की अपेक्षा करता है.कॉम ”एक आईपी पते के लिए.

पर्दे के पीछे, सॉफ्टवेयर लाइब्रेरी बाहरी पुनरावर्ती DNS रिज़ॉल्वर की खोज और कनेक्ट करने और DNS प्रोटोकॉल (नीचे दिए गए आंकड़े को देखें) बोलने के लिए जिम्मेदार है ताकि एप्लिकेशन द्वारा अनुरोधित नाम को हल करने के लिए. बाहरी DNS रिज़ॉल्वर की पसंद और क्या कोई गोपनीयता और सुरक्षा प्रदान की जाती है, यह आवेदन के नियंत्रण से बाहर है. यह उपयोग में सॉफ्टवेयर लाइब्रेरी पर निर्भर करता है, और सॉफ़्टवेयर चलाने वाले डिवाइस के ऑपरेटिंग सिस्टम द्वारा प्रदान की गई नीतियां.

बाहरी DNS रिज़ॉल्वर

ऑपरेटिंग सिस्टम आमतौर पर डायनेमिक होस्ट कॉन्फ़िगरेशन प्रोटोकॉल (डीएचसीपी) का उपयोग करके स्थानीय नेटवर्क से रिज़ॉल्वर एड्रेस सीखता है. घर और मोबाइल नेटवर्क में, यह आमतौर पर इंटरनेट सेवा प्रदाता (ISP) से रिज़ॉल्वर का उपयोग करके समाप्त होता है. कॉर्पोरेट नेटवर्क में, चयनित रिज़ॉल्वर आमतौर पर नेटवर्क व्यवस्थापक द्वारा नियंत्रित किया जाता है. यदि वांछित है, तो अपने उपकरणों पर नियंत्रण वाले उपयोगकर्ता एक विशिष्ट पते के साथ रिज़ॉल्वर को ओवरराइड कर सकते हैं, जैसे कि Google के 8 जैसे सार्वजनिक रिज़ॉल्वर का पता.8.8.8 या क्लाउडफ्लारे का 1.1.1.1, लेकिन अधिकांश उपयोगकर्ता संभवतः कॉफी शॉप या हवाई अड्डे पर सार्वजनिक वाई-फाई हॉटस्पॉट से जुड़ने पर इसे बदलने से परेशान नहीं होंगे.

बाहरी रिज़ॉल्वर की पसंद का अंत-उपयोगकर्ता अनुभव पर सीधा प्रभाव पड़ता है. अधिकांश उपयोगकर्ता अपनी रिज़ॉल्वर सेटिंग्स नहीं बदलते हैं और संभवतः अपने नेटवर्क प्रदाता से DNS रिज़ॉल्वर का उपयोग करके समाप्त हो जाएंगे. सबसे स्पष्ट अवलोकन योग्य संपत्ति नाम संकल्प की गति और सटीकता है. गोपनीयता या सुरक्षा में सुधार करने वाली विशेषताएं तुरंत दिखाई नहीं दे सकती हैं, लेकिन दूसरों को आपकी ब्राउज़िंग गतिविधि के साथ प्रोफाइलिंग या हस्तक्षेप करने से रोकने में मदद करेंगी. यह विशेष रूप से सार्वजनिक वाई-फाई नेटवर्क पर महत्वपूर्ण है जहां कोई भी भौतिक निकटता में वायरलेस नेटवर्क ट्रैफ़िक को कैप्चर और डिक्रिप्ट कर सकता है.

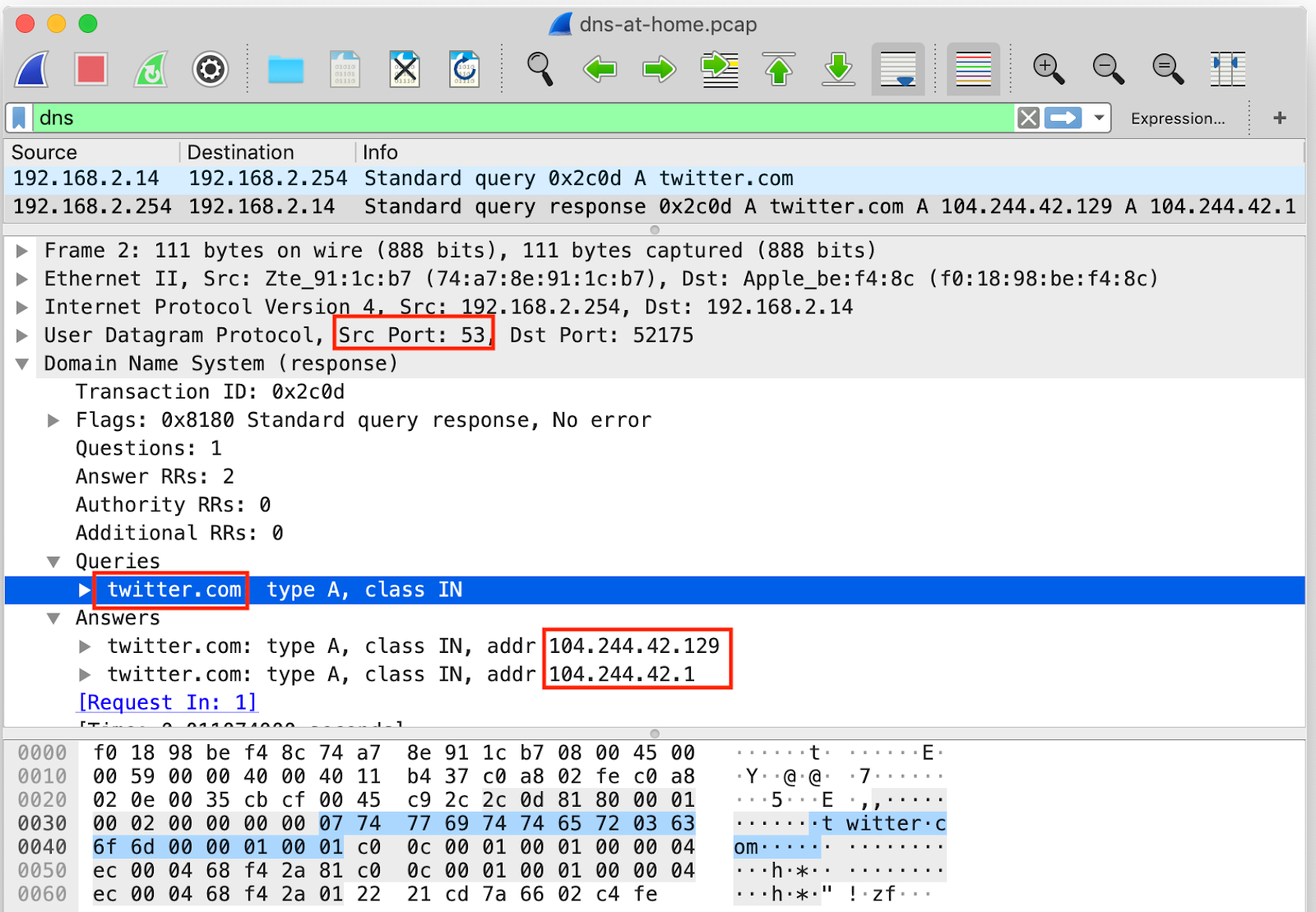

अनएन्क्रिप्टेड डीएनएस

जब से DNS 1987 में बनाया गया था, तब से यह काफी हद तक अनएन्क्रिप्टेड रहा है. आपके डिवाइस और रिज़ॉल्वर के बीच हर कोई अपने DNS क्वेरी और प्रतिक्रियाओं को संशोधित करने या यहां तक कि संशोधित करने में सक्षम है. इसमें आपके स्थानीय वाई-फाई नेटवर्क, आपके इंटरनेट सेवा प्रदाता (आईएसपी), और ट्रांजिट प्रदाताओं में कोई भी शामिल है. यह डोमेन नामों को प्रकट करके आपकी गोपनीयता को प्रभावित कर सकता है जो आप जा रहे हैं.

वे क्या देख सकते हैं? खैर, एक होम नेटवर्क से जुड़े लैपटॉप से लिए गए इस नेटवर्क पैकेट कैप्चर पर विचार करें:

निम्नलिखित अवलोकन किए जा सकते हैं:

- UDP स्रोत पोर्ट 53 है जो अनएन्क्रिप्टेड DNS के लिए मानक पोर्ट नंबर है. इसलिए यूडीपी पेलोड एक DNS उत्तर होने की संभावना है.

- यह बताता है कि स्रोत आईपी पता 192.168.2.254 एक DNS रिज़ॉल्वर है जबकि गंतव्य IP 192.168.2.14 DNS क्लाइंट है.

- यूडीपी पेलोड को वास्तव में डीएनएस उत्तर के रूप में पार्स किया जा सकता है, और यह पता चलता है कि उपयोगकर्ता ट्विटर पर जाने की कोशिश कर रहा था.कॉम.

- अगर 104 के लिए भविष्य के कोई कनेक्शन हैं.244.42.129 या 104.244.42.1, फिर यह सबसे अधिक संभावना ट्रैफ़िक है जो “ट्विटर पर निर्देशित है.कॉम ”.

- यदि इस आईपी के लिए कुछ और एन्क्रिप्ट किए गए HTTPS ट्रैफ़िक है, तो अधिक DNS क्वेरी द्वारा सफल हुआ, यह संकेत दे सकता है कि एक वेब ब्राउज़र ने उस पृष्ठ से अतिरिक्त संसाधन लोड किए हैं. यह संभावित रूप से उन पृष्ठों को प्रकट कर सकता है जो एक उपयोगकर्ता ट्विटर पर जाते समय देख रहा था.कॉम.

चूंकि DNS संदेश असुरक्षित हैं, इसलिए अन्य हमले संभव हैं:

- क्वेरी को एक रिज़ॉल्वर को निर्देशित किया जा सकता है जो डीएनएस अपहरण करता है. उदाहरण के लिए, यूके में, वर्जिन मीडिया और बीटी उन डोमेन के लिए एक नकली प्रतिक्रिया लौटाते हैं जो मौजूद नहीं हैं, उपयोगकर्ताओं को एक खोज पृष्ठ पर पुनर्निर्देशित करते हैं. यह पुनर्निर्देशन संभव है क्योंकि कंप्यूटर/फोन नेत्रहीन डीएनएस रिज़ॉल्वर पर भरोसा करता है जिसे आईएसपी द्वारा प्रदान किए गए गेटवे राउटर द्वारा डीएचसीपी का उपयोग करके विज्ञापित किया गया था.

- फ़ायरवॉल अकेले पोर्ट नंबर के आधार पर किसी भी अनएन्क्रिप्टेड DNS ट्रैफ़िक को आसानी से रोक सकते हैं, ब्लॉक कर सकते हैं या संशोधित कर सकते हैं. यह ध्यान देने योग्य है कि प्लेनटेक्स्ट निरीक्षण दृश्यता लक्ष्यों को प्राप्त करने के लिए एक चांदी की गोली नहीं है, क्योंकि डीएनएस रिज़ॉल्वर को बायपास किया जा सकता है.

डीएनएस एन्क्रिप्टिंग

डीएनएस को एन्क्रिप्ट करना स्नूपर्स के लिए आपके डीएनएस संदेशों को देखने के लिए, या उन्हें पारगमन में भ्रष्ट करने के लिए बहुत कठिन बनाता है. जिस तरह वेब अनएन्क्रिप्टेड HTTP से एन्क्रिप्टेड HTTPS में स्थानांतरित हो गया, अब DNS प्रोटोकॉल में अपग्रेड हो रहे हैं जो DNS को ही एन्क्रिप्ट करते हैं. वेब को एन्क्रिप्ट करने से निजी और सुरक्षित संचार और वाणिज्य के लिए यह संभव हो गया है. डीएनएस एन्क्रिप्टिंग उपयोगकर्ता गोपनीयता को और बढ़ाएगा.

दो मानकीकृत तंत्र आपके और रिज़ॉल्वर के बीच DNS परिवहन को सुरक्षित करने के लिए मौजूद हैं, TLS (2016) पर DNS और HTTPS (2018) पर DNS क्वेरीज़. दोनों ट्रांसपोर्ट लेयर सिक्योरिटी (टीएलएस) पर आधारित हैं, जिसका उपयोग आपके और HTTPS का उपयोग करके एक वेबसाइट के बीच संचार को सुरक्षित करने के लिए भी किया जाता है. टीएलएस में, सर्वर (यह एक वेब सर्वर या डीएनएस रिज़ॉल्वर हो) एक प्रमाण पत्र का उपयोग करके क्लाइंट (आपके डिवाइस) को प्रमाणित करता है. यह सुनिश्चित करता है कि कोई अन्य पक्ष सर्वर (रिज़ॉल्वर) को लागू नहीं कर सकता है.

TLS (DOT) पर DNS के साथ, मूल DNS संदेश सीधे सुरक्षित TLS चैनल में एम्बेडेड है. बाहर से, कोई न तो उस नाम को सीख सकता है जिसे queried किया जा रहा था और न ही इसे संशोधित किया जा सकता है. इच्छित क्लाइंट एप्लिकेशन टीएलएस को डिक्रिप्ट करने में सक्षम होगा, यह इस तरह दिखता है:

अनएन्क्रिप्टेड डीएनएस के लिए पैकेट ट्रेस में, यह स्पष्ट था कि एक डीएनएस अनुरोध सीधे क्लाइंट द्वारा भेजा जा सकता है, इसके बाद रिज़ॉल्वर से एक डीएनएस उत्तर दिया जा सकता है. हालांकि एन्क्रिप्टेड डॉट मामले में, एन्क्रिप्टेड डीएनएस संदेश भेजने से पहले कुछ टीएलएस हैंडशेक संदेशों का आदान -प्रदान किया जाता है:

- क्लाइंट एक क्लाइंट हैलो भेजता है, इसकी समर्थित टीएलएस क्षमताओं का विज्ञापन करता है.

- सर्वर एक सर्वर हैलो के साथ प्रतिक्रिया करता है, टीएलएस मापदंडों पर सहमत है जो कनेक्शन को सुरक्षित करने के लिए उपयोग किया जाएगा. प्रमाणपत्र संदेश में सर्वर की पहचान होती है जबकि प्रमाणपत्र सत्यापित संदेश में एक डिजिटल हस्ताक्षर शामिल होंगे जिसे सर्वर प्रमाणपत्र का उपयोग करके क्लाइंट द्वारा सत्यापित किया जा सकता है. ग्राहक आमतौर पर विश्वसनीय प्रमाणपत्र अधिकारियों की अपनी स्थानीय सूची के खिलाफ इस प्रमाण पत्र की जांच करता है, लेकिन डॉट विनिर्देश में वैकल्पिक ट्रस्ट तंत्र जैसे सार्वजनिक कुंजी पिनिंग का उल्लेख है.

- एक बार जब टीएलएस हैंडशेक क्लाइंट और सर्वर दोनों द्वारा समाप्त हो जाता है, तो वे अंततः एन्क्रिप्टेड संदेशों का आदान -प्रदान शुरू कर सकते हैं.

- जबकि उपरोक्त चित्र में एक DNS क्वेरी और उत्तर है, व्यवहार में सुरक्षित TLS कनेक्शन खुला रहेगा और भविष्य के DNS क्वेरी के लिए पुन: उपयोग किया जाएगा.

एक नए बंदरगाह के शीर्ष पर टीएलएस को थप्पड़ मारकर अनएन्क्रिप्टेड प्रोटोकॉल सुरक्षित करना पहले किया गया है:

- वेब ट्रैफ़िक: HTTP (TCP/80) -> HTTPS (TCP/443)

- ईमेल भेजना: SMTP (TCP/25) -> SMTPS (TCP/465)

- ईमेल प्राप्त करना: IMAP (TCP/143) -> imaps (TCP/993)

- अब: DNS (TCP/53 या UDP/53) -> डॉट (TCP/853)

एक नया पोर्ट पेश करने के साथ एक समस्या यह है कि मौजूदा फ़ायरवॉल इसे ब्लॉक कर सकते हैं. या तो क्योंकि वे एक AllowList दृष्टिकोण को नियोजित करते हैं जहां नई सेवाओं को स्पष्ट रूप से सक्षम किया जाना है, या एक ब्लॉकलिस्ट दृष्टिकोण जहां एक नेटवर्क व्यवस्थापक स्पष्ट रूप से एक सेवा को अवरुद्ध करता है. यदि सुरक्षित विकल्प (डीओटी) अपने असुरक्षित विकल्प की तुलना में उपलब्ध होने की संभावना कम है, तो उपयोगकर्ताओं और अनुप्रयोगों को अनएन्क्रिप्टेड डीएनएस पर वापस गिरने की कोशिश करने के लिए लुभाया जा सकता है. यह बाद में हमलावरों को उपयोगकर्ताओं को एक असुरक्षित संस्करण के लिए मजबूर करने की अनुमति दे सकता है.

इस तरह के पतन हमले सैद्धांतिक नहीं हैं. SSL स्ट्रिपिंग का उपयोग पहले HTTPS वेबसाइटों को HTTP में डाउनग्रेड करने के लिए किया गया है, जिससे हमलावरों को पासवर्ड या अपहरण खातों को चुराने की अनुमति मिलती है.

एक अन्य दृष्टिकोण, HTTPS (DOH) पर DNS प्रश्न, दो प्राथमिक उपयोग के मामलों का समर्थन करने के लिए डिज़ाइन किया गया था:

- उपरोक्त समस्या को रोकें जहां ऑन-पाथ डिवाइस डीएनएस के साथ हस्तक्षेप करते हैं. इसमें ऊपर पोर्ट ब्लॉकिंग समस्या शामिल है.

- मौजूदा ब्राउज़र एपीआई के माध्यम से डीएनएस तक पहुंचने के लिए वेब एप्लिकेशन सक्षम करें.

DOH अनिवार्य रूप से HTTPS है, एक ही एन्क्रिप्टेड मानक वेब उपयोग करता है, और एक ही पोर्ट नंबर (TCP/443) का पुन: उपयोग करता है. वेब ब्राउज़रों ने पहले से ही HTTPS के पक्ष में गैर-सुरक्षित HTTP को हटा दिया है. यह HTTPS को सुरक्षित रूप से DNS संदेशों के परिवहन के लिए एक बढ़िया विकल्प बनाता है. इस तरह के DOH अनुरोध का एक उदाहरण यहां पाया जा सकता है.

कुछ उपयोगकर्ता चिंतित हैं कि HTTPS का उपयोग ट्रैकिंग उद्देश्यों के लिए कुकीज़ के संभावित उपयोग के कारण गोपनीयता को कमजोर कर सकता है. DOH प्रोटोकॉल डिजाइनरों ने विभिन्न गोपनीयता पहलुओं पर विचार किया और ट्रैकिंग को रोकने के लिए HTTP कुकीज़ के स्पष्ट रूप से हतोत्साहित किया, एक सिफारिश जो व्यापक रूप से सम्मानित है. टीएलएस सत्र फिर से शुरू होने वाला टीएलएस 1 में सुधार करता है.2 हैंडशेक प्रदर्शन, लेकिन संभावित रूप से टीएलएस कनेक्शन को सहसंबंधित करने के लिए उपयोग किया जा सकता है. सौभाग्य से, टीएलएस 1 का उपयोग.3 डिफ़ॉल्ट रूप से राउंड ट्रिप की संख्या को कम करके टीएलएस सत्र फिर से शुरू करने की आवश्यकता को कम करता है, प्रभावी रूप से इसकी संबद्ध गोपनीयता चिंता को संबोधित करता है.

HTTPS का उपयोग करने का मतलब है कि HTTP प्रोटोकॉल सुधार भी DOH को लाभान्वित कर सकते हैं. उदाहरण के लिए, इन-डेवलपमेंट HTTP/3 प्रोटोकॉल, जो कि क्विक के शीर्ष पर बनाया गया है, हेड-ऑफ-लाइन ब्लॉकिंग की कमी के कारण पैकेट के नुकसान की उपस्थिति में अतिरिक्त प्रदर्शन में सुधार की पेशकश कर सकता है. इसका मतलब यह है कि एक पैकेट खो जाने पर एक दूसरे को अवरुद्ध किए बिना कई डीएनएस क्वेरी को सुरक्षित चैनल पर एक साथ भेजा जा सकता है.

Quic (DNS/QUIC) से अधिक DNS के लिए एक ड्राफ्ट भी मौजूद है और DOT के समान है, लेकिन Quic के उपयोग के कारण हेड-ऑफ-लाइन ब्लॉकिंग समस्या के बिना. दोनों HTTP/3 और DNS/Quic, हालांकि, एक UDP पोर्ट को सुलभ होने की आवश्यकता है. सिद्धांत रूप में, दोनों क्रमशः HTTP/2 और डॉट पर DOH पर वापस आ सकते हैं.

डॉट और डीओएच की तैनाती

जैसा कि डॉट और डीओएच दोनों अपेक्षाकृत नए हैं, वे अभी तक सार्वभौमिक रूप से तैनात नहीं हैं. सर्वर की तरफ, CloudFlare के 1 सहित प्रमुख सार्वजनिक रिज़ॉल्वर.1.1.1 और Google DNS इसका समर्थन करते हैं. कई ISP रिज़ॉल्वर हालांकि अभी भी इसके लिए समर्थन की कमी है. DOH का समर्थन करने वाले सार्वजनिक रिज़ॉल्वरों की एक छोटी सूची DNS सर्वर स्रोतों पर पाई जा सकती है, DOT और DOH का समर्थन करने वाले सार्वजनिक रिज़ॉल्वरों की एक और सूची DNS गोपनीयता सार्वजनिक रिज़ॉल्वर पर पाई जा सकती है.

अंत-उपयोगकर्ता उपकरणों पर डॉट या डीओएच को सक्षम करने के दो तरीके हैं:

- ऑपरेटिंग सिस्टम से रिज़ॉल्वर सर्विस को बायपास करते हुए एप्लिकेशन में सपोर्ट जोड़ें.

- ऑपरेटिंग सिस्टम में समर्थन जोड़ें, पारदर्शी रूप से अनुप्रयोगों को सहायता प्रदान करें.

क्लाइंट साइड पर डॉट या डीओएच के लिए आम तौर पर तीन कॉन्फ़िगरेशन मोड होते हैं:

- बंद: DNS को एन्क्रिप्ट नहीं किया जाएगा.

- अवसरवादी मोड: DNS के लिए एक सुरक्षित परिवहन का उपयोग करने का प्रयास करें, लेकिन पूर्व में अनुपलब्ध होने पर DNS को अनएन्क्रिप्टेड करने के लिए गिरावट. यह मोड हमलों को डाउनग्रेड करने के लिए असुरक्षित है जहां एक हमलावर एक उपकरण को अनएन्क्रिप्टेड DNS का उपयोग करने के लिए मजबूर कर सकता है. इसका उद्देश्य गोपनीयता की पेशकश करना है जब कोई ऑन-पाथ सक्रिय हमलावर नहीं हैं.

- सख्त मोड: एक सुरक्षित परिवहन पर DNS का उपयोग करने का प्रयास करें. यदि अनुपलब्ध है, तो कठिन विफल हो जाए और उपयोगकर्ता को कोई त्रुटि दिखाएं.

एक सुरक्षित परिवहन पर DNS के सिस्टम-वाइड कॉन्फ़िगरेशन के लिए वर्तमान स्थिति:

- Android 9: अपने “निजी DNS” सुविधा के माध्यम से DOT का समर्थन करता है. मोड:

- अवसरवादी मोड (“स्वचालित”) का उपयोग डिफ़ॉल्ट रूप से किया जाता है. नेटवर्क सेटिंग्स (आमतौर पर डीएचसीपी) से रिज़ॉल्वर का उपयोग किया जाएगा.

- एक स्पष्ट होस्टनाम सेट करके सख्त मोड को कॉन्फ़िगर किया जा सकता है. कोई आईपी पते की अनुमति नहीं है, होस्टनाम को डिफ़ॉल्ट रिज़ॉल्वर का उपयोग करके हल किया जाता है और इसका उपयोग प्रमाण पत्र को मान्य करने के लिए भी किया जाता है. (प्रासंगिक स्रोत कोड)

वेब ब्राउज़र डॉट के बजाय डीओएच का समर्थन करते हैं:

- फ़ायरफ़ॉक्स 62 डीओएच का समर्थन करता है और कई विश्वसनीय पुनरावर्ती रिज़ॉल्वर (टीआरआर) सेटिंग्स प्रदान करता है. डिफ़ॉल्ट डीओएच अक्षम है, लेकिन मोज़िला यूएसए में कुछ उपयोगकर्ताओं के लिए डीओएच को सक्षम करने के लिए एक प्रयोग चला रहा है. यह प्रयोग वर्तमान में CloudFlare के 1 का उपयोग करता है.1.1.1 रिज़ॉल्वर, चूंकि हम एकमात्र प्रदाता हैं जो वर्तमान में मोज़िला द्वारा आवश्यक सख्त रिज़ॉल्वर नीति को संतुष्ट करता है. चूंकि कई डीएनएस रिज़ॉल्वर अभी भी एन्क्रिप्टेड डीएनएस ट्रांसपोर्ट का समर्थन नहीं करते हैं, इसलिए मोज़िला का दृष्टिकोण यह सुनिश्चित करेगा कि अधिक उपयोगकर्ता डीओएच का उपयोग करके संरक्षित हैं.

- जब प्रयोग के माध्यम से सक्षम किया जाता है, या नेटवर्क सेटिंग्स पर “HTTPS पर DNS सक्षम करें” विकल्प के माध्यम से, फ़ायरफ़ॉक्स अवसरवादी मोड (नेटवर्क) का उपयोग करेगा.ट्रें.मोड = 2 के बारे में: कॉन्फ़िगर).

- सख्त मोड को नेटवर्क के साथ सक्षम किया जा सकता है.ट्रें.मोड = 3, लेकिन निर्दिष्ट करने के लिए एक स्पष्ट रिज़ॉल्वर आईपी की आवश्यकता होती है (उदाहरण के लिए, नेटवर्क.ट्रें.बूटस्ट्रैपड्रेस = 1.1.1.1).

- जबकि फ़ायरफ़ॉक्स सिस्टम से डिफ़ॉल्ट रिज़ॉल्वर को अनदेखा करता है, इसे वैकल्पिक रिज़ॉल्वर के साथ कॉन्फ़िगर किया जा सकता है. इसके अतिरिक्त, एंटरप्राइज़ परिनियोजन जो एक रिज़ॉल्वर का उपयोग करते हैं जो डीओएच का समर्थन नहीं करता है, उसके पास डीओएच को अक्षम करने का विकल्प है.

कर्ल प्रोजेक्ट से HTTPS पेज पर DNS में DOH प्रदाताओं और अतिरिक्त कार्यान्वयन की एक व्यापक सूची है.

डिवाइस और बाहरी DNS रिज़ॉल्वर के बीच पूर्ण नेटवर्क पथ को एन्क्रिप्ट करने के विकल्प के रूप में, कोई एक मध्य मैदान ले सकता है: उपकरणों और स्थानीय नेटवर्क के गेटवे के बीच अनएन्क्रिप्टेड DNS का उपयोग करें, लेकिन गेटवे राउटर और बाहरी के बीच सभी DNS ट्रैफ़िक को एन्क्रिप्ट करें डीएनएस रिज़ॉल्वर. एक सुरक्षित वायर्ड या वायरलेस नेटवर्क मानते हुए, यह स्थानीय नेटवर्क में सभी उपकरणों की रक्षा करेगा, जो एक स्नूपिंग आईएसपी, या इंटरनेट पर अन्य विरोधी के खिलाफ है. जैसा कि सार्वजनिक वाई-फाई हॉटस्पॉट को सुरक्षित नहीं माना जाता है, यह दृष्टिकोण खुले वाई-फाई नेटवर्क पर सुरक्षित नहीं होगा. यहां तक कि अगर यह WPA2-PSK के साथ पासवर्ड-संरक्षित है, तो अन्य अभी भी अनएन्क्रिप्टेड DNS को स्नूप और संशोधित करने में सक्षम होंगे.

अन्य सुरक्षा विचार

पिछले खंडों ने सुरक्षित DNS परिवहन, DOH और DOT का वर्णन किया है. ये केवल यह सुनिश्चित करेंगे कि आपके ग्राहक को DNS रिज़ॉल्वर से अप्राप्य उत्तर प्राप्त हो. हालांकि, यह क्लाइंट को गलत जवाब देने वाले रिज़ॉल्वर के खिलाफ सुरक्षित नहीं करता है (DNS अपहरण या DNS कैश पॉइज़निंग अटैक के माध्यम से). “सही” उत्तर एक डोमेन या क्षेत्र के मालिक द्वारा निर्धारित किया जाता है जैसा कि आधिकारिक नाम सर्वर द्वारा रिपोर्ट किया गया है. DNSSEC ग्राहकों को लौटे DNS उत्तर की अखंडता को सत्यापित करने और क्लाइंट और आधिकारिक नाम सर्वर के बीच के रास्ते के साथ किसी भी अनधिकृत छेड़छाड़ को पकड़ने की अनुमति देता है.

हालाँकि DNSSEC की परिनियोजन मिडिलबॉक्स द्वारा बाधित है जो गलत तरीके से DNS संदेशों को अग्रेषित करता है, और यहां तक कि अगर जानकारी उपलब्ध है, तो अनुप्रयोगों द्वारा उपयोग किए जाने वाले स्टब रेजोल्वर भी परिणामों को मान्य नहीं कर सकते हैं. 2016 की एक रिपोर्ट में पाया गया कि केवल 26% उपयोगकर्ता DNSSEC-validating Resolvers का उपयोग करते हैं.

डीओएच और डॉट ग्राहक और सार्वजनिक रिज़ॉल्वर के बीच परिवहन की रक्षा करते हैं. सार्वजनिक रिज़ॉल्वर को एक नाम हल करने के लिए अतिरिक्त आधिकारिक नाम सर्वर तक पहुंचना पड़ सकता है. परंपरागत रूप से, किसी भी रिज़ॉल्वर और आधिकारिक नाम सर्वर के बीच का मार्ग अनएन्क्रिप्टेड DNS का उपयोग करता है. इन DNS संदेशों की भी सुरक्षा के लिए, हमने फेसबुक के साथ एक प्रयोग किया, 1 के बीच डॉट का उपयोग करके.1.1.1 और फेसबुक का आधिकारिक नाम सर्वर. टीएलएस का उपयोग करके एक सुरक्षित चैनल स्थापित करते समय विलंबता बढ़ जाती है, इसे कई प्रश्नों पर परिशोधन किया जा सकता है.

परिवहन एन्क्रिप्शन यह सुनिश्चित करता है कि रिज़ॉल्वर परिणाम और मेटाडेटा संरक्षित हैं. उदाहरण के लिए, DNS प्रश्नों के साथ शामिल EDNS क्लाइंट सबनेट (ECS) जानकारी DNS क्वेरी शुरू करने वाले मूल ग्राहक पते को प्रकट कर सकती है. पथ के साथ उस जानकारी को छिपाने से गोपनीयता में सुधार होता है. यह डीएनएस को अग्रेषित करने के मुद्दों के कारण डीएनएसएसईसी को तोड़ने से टूटे हुए मध्यम-बॉक्स को भी रोक देगा.

डीएनएस एन्क्रिप्शन के साथ परिचालन मुद्दे

DNS एन्क्रिप्शन उन व्यक्तियों या संगठनों के लिए चुनौतियां ला सकता है जो DNS ट्रैफ़िक की निगरानी या संशोधित करने पर भरोसा करते हैं. सुरक्षा उपकरण जो निष्क्रिय निगरानी पर भरोसा करते हैं. अनएन्क्रिप्टेड डीएनएस क्वेरी के आधार पर, वे संभावित रूप से उन मशीनों की पहचान कर सकते हैं जो उदाहरण के लिए मैलवेयर से संक्रमित हैं. यदि DNS क्वेरी एन्क्रिप्टेड है, तो निष्क्रिय निगरानी समाधान डोमेन नामों की निगरानी करने में सक्षम नहीं होंगे.

कुछ दलों को उम्मीद है कि DNS रिज़ॉल्वर उन उद्देश्यों के लिए सामग्री फ़िल्टरिंग लागू करने के लिए हैं: जैसे:

- मैलवेयर वितरण के लिए उपयोग किए जाने वाले डोमेन को अवरुद्ध करना.

- विज्ञापन अवरुद्ध करना.

- पैतृक नियंत्रण फ़िल्टरिंग, वयस्क सामग्री से जुड़े डोमेन को अवरुद्ध करना.

- स्थानीय नियमों के अनुसार अवैध सामग्री की सेवा करने वाले डोमेन तक पहुंच को ब्लॉक करें.

- स्रोत नेटवर्क के आधार पर अलग-अलग उत्तर प्रदान करने के लिए एक विभाजित-हॉरिजोन DNS की पेशकश करें.

DNS रिज़ॉल्वर के माध्यम से डोमेन तक पहुंच को अवरुद्ध करने का एक फायदा यह है कि यह केंद्रीय रूप से किया जा सकता है, बिना इसे हर एक एप्लिकेशन में फिर से लागू किए बिना. दुर्भाग्य से, यह भी काफी मोटे है. मान लीजिए कि एक वेबसाइट उदाहरण में कई उपयोगकर्ताओं के लिए सामग्री की मेजबानी करती है.com/वीडियो/for-kids/और उदाहरण.com/वीडियो/for-adults/. DNS रिज़ॉल्वर केवल “उदाहरण” देख पाएगा.com ”और या तो इसे ब्लॉक करने के लिए चुन सकते हैं या नहीं. इस मामले में, एप्लिकेशन-विशिष्ट नियंत्रण जैसे कि ब्राउज़र एक्सटेंशन अधिक प्रभावी होंगे क्योंकि वे वास्तव में URL में देख सकते हैं और चुनिंदा रूप से सामग्री को सुलभ होने से रोक सकते हैं.

DNS निगरानी व्यापक नहीं है. मैलवेयर डीएनएस और हार्डकोड आईपी पते को छोड़ सकता है, या आईपी पते को क्वेरी करने के लिए वैकल्पिक तरीकों का उपयोग कर सकता है. हालांकि, सभी मैलवेयर नहीं है, यह जटिल है, इसलिए डीएनएस निगरानी अभी भी एक डिफेंस-इन-डेप्थ टूल के रूप में काम कर सकती है.

इन सभी गैर-पास की निगरानी या DNS अवरुद्ध उपयोग मामलों को DNS रिज़ॉल्वर से समर्थन की आवश्यकता होती है. वर्तमान रिज़ॉल्वर के अवसरवादी डीओएच/डॉट अपग्रेड पर भरोसा करने वाली तैनाती उसी सुविधा को बनाए रखेगी जो आमतौर पर अनएन्क्रिप्टेड डीएनएस पर प्रदान की जाती है. दुर्भाग्य से यह डाउनग्रेड के लिए असुरक्षित है, जैसा कि पहले उल्लेख किया गया है. इसे हल करने के लिए, सिस्टम प्रशासक सख्त मोड में एक डीओएच/डॉट रिज़ॉल्वर के लिए समापन बिंदुओं को इंगित कर सकते हैं. आदर्श रूप से यह सुरक्षित डिवाइस प्रबंधन समाधान (एमडीएम, विंडोज पर समूह नीति, आदि के माध्यम से किया जाता है.).

निष्कर्ष

इंटरनेट के कोने में से एक DNS का उपयोग करके एक पते पर नामों की मैपिंग है. DNS ने पारंपरिक रूप से असुरक्षित, अनएन्क्रिप्टेड ट्रांसपोर्ट का इस्तेमाल किया है. विज्ञापन को इंजेक्ट करने के लिए अतीत में आईएसपी द्वारा इसका दुरुपयोग किया गया है, लेकिन यह भी एक गोपनीयता रिसाव का कारण बनता है. कॉफी शॉप में नोसी आगंतुक अपनी गतिविधि का पालन करने के लिए अनएन्क्रिप्टेड डीएनएस का उपयोग कर सकते हैं. इन सभी मुद्दों को HTTPS (DOH) पर TLS (DOT) या DNS पर DNS का उपयोग करके हल किया जा सकता है. उपयोगकर्ता की सुरक्षा के लिए ये तकनीकें अपेक्षाकृत नई हैं और बढ़ती गोद ले रही हैं.

एक तकनीकी दृष्टिकोण से, DOH HTTPS के समान है और गैर-सुरक्षित विकल्पों को पदावनत करने के लिए सामान्य उद्योग की प्रवृत्ति का अनुसरण करता है. DOT DOH की तुलना में एक सरल परिवहन मोड है क्योंकि HTTP परत को हटा दिया गया है, लेकिन इससे भी आसान हो जाना आसान हो जाता है, या तो जानबूझकर या दुर्घटना से.

एक सुरक्षित परिवहन को सक्षम करने के लिए माध्यमिक एक DNS रिज़ॉल्वर का विकल्प है. कुछ विक्रेता स्थानीय रूप से कॉन्फ़िगर किए गए DNS रिज़ॉल्वर का उपयोग करेंगे, लेकिन अवसरवादी रूप से अनएन्क्रिप्टेड ट्रांसपोर्ट को अधिक सुरक्षित परिवहन (या तो डॉट या डीओएच) में अपग्रेड करने का प्रयास करें।. दुर्भाग्य से, DNS रिज़ॉल्वर आमतौर पर ISP द्वारा प्रदान किए गए एक को चूक करता है जो सुरक्षित परिवहन का समर्थन नहीं कर सकता है.

मोज़िला ने एक अलग दृष्टिकोण अपनाया है. स्थानीय रिज़ॉल्वर पर भरोसा करने के बजाय जो डीओएच का समर्थन भी नहीं कर सकते हैं, वे उपयोगकर्ता को स्पष्ट रूप से एक रिज़ॉल्वर का चयन करने की अनुमति देते हैं. मोज़िला द्वारा अनुशंसित रिज़ॉल्वर को उपयोगकर्ता गोपनीयता की सुरक्षा के लिए उच्च मानकों को पूरा करना होगा. यह सुनिश्चित करने के लिए कि डीएनएस पर आधारित माता-पिता के नियंत्रण की विशेषताएं कार्यात्मक बनी हुई हैं, और स्प्लिट-हॉरीज़ोन उपयोग के मामले का समर्थन करने के लिए, मोज़िला ने एक तंत्र जोड़ा है जो निजी रिज़ॉल्वर को डीओएच को अक्षम करने की अनुमति देता है.

डॉट और डीओएच ट्रांसपोर्ट प्रोटोकॉल हमारे लिए अधिक सुरक्षित इंटरनेट पर जाने के लिए तैयार हैं. जैसा कि पिछले पैकेट के निशान में देखा जा सकता है, ये प्रोटोकॉल अनुप्रयोग यातायात को सुरक्षित करने के लिए मौजूदा तंत्र के समान हैं. एक बार यह सुरक्षा और गोपनीयता छेद बंद हो जाने के बाद, बहुत अधिक से निपटने के लिए होगा.

1 पर जाएँ.1.1.हमारे मुफ्त ऐप के साथ आरंभ करने के लिए किसी भी डिवाइस से 1 जो आपके इंटरनेट को तेज और सुरक्षित बनाता है.

बेहतर इंटरनेट बनाने में मदद करने के लिए हमारे मिशन के बारे में अधिक जानने के लिए, यहां से शुरू करें. यदि आप एक नए कैरियर की दिशा की तलाश कर रहे हैं, तो हमारे खुले पदों को देखें.

विंडोज 11 में DNS-OVER-HTTPS गोपनीयता सुविधा शामिल है-कैसे उपयोग करें

Microsoft ने DNS-Over-HTTPS नामक Windows 11 में एक गोपनीयता सुविधा जोड़ी है, जिससे उपयोगकर्ता सेंसरशिप और इंटरनेट गतिविधि को बायपास करने के लिए एन्क्रिप्टेड DNS लुकअप प्रदर्शन कर सकते हैं.

इंटरनेट पर किसी वेबसाइट या अन्य होस्ट से कनेक्ट होने पर, आपके कंप्यूटर को पहले आईपी पते के लिए एक डोमेन नाम सिस्टम (DNS) सर्वर को क्वेरी करना होगा जो होस्टनाम के साथ जुड़ा हुआ है.

DNS-OVER-HTTPS (DOH) आपके कंप्यूटर को सामान्य सादे पाठ DNS लुकअप के बजाय एक एन्क्रिप्टेड HTTPS कनेक्शन पर इन DNS लुकअप को करने की अनुमति देता है, जो ISP और सरकारें स्नूप कर सकती हैं.

जैसा कि कुछ सरकारें और ISPs उपयोगकर्ता के DNS ट्रैफ़िक की निगरानी करके साइटों पर कनेक्शन को ब्लॉक करते हैं, DOH उपयोगकर्ताओं को सेंसरशिप को बायपास करने, स्पूफिंग हमलों को रोकने और गोपनीयता बढ़ाने की अनुमति देगा क्योंकि उनके DNS अनुरोधों को आसानी से निगरानी नहीं की जा सकती है।.

क्रोमियम-आधारित ब्राउज़र, जैसे कि Google Chrome और Microsoft Edge, और Mozilla Firefox, ने पहले ही DOH के लिए समर्थन जोड़ा है. फिर भी, यह केवल ब्राउज़र में उपयोग किया जाता है और कंप्यूटर पर चलने वाले अन्य अनुप्रयोगों द्वारा नहीं किया जाता है.

यही कारण है कि यह सुविधा का समर्थन करने के लिए एक ऑपरेटिंग सिस्टम के लिए सहायक है, क्योंकि तब डिवाइस पर सभी DNS लुकअप को एन्क्रिप्ट किया जाएगा.

Windows 11 DNS-OVER-HTTPS हो जाता है

Microsoft ने पहली बार विंडोज 10 पूर्वावलोकन बिल्ड 20185 में परीक्षण के लिए Windows अंदरूनी सूत्रों के लिए DNS-over-HTTPS जारी किया, लेकिन उन्होंने इसे बाद में कुछ बिल्ड को अक्षम कर दिया.

विंडोज 11 के साथ, Microsoft ने DOH सुविधा को फिर से सक्षम किया है, और उपयोगकर्ता इसे फिर से परीक्षण शुरू कर सकते हैं यदि वे वर्तमान में CloudFlare, Google या Quad9 से DNS सर्वर का उपयोग कर रहे हैं.

यदि वर्तमान में डिवाइस ClOadFlare, Google, या Quad9 DNS सर्वर का उपयोग करने के लिए कॉन्फ़िगर किया गया है, तो आप निम्न चरणों का उपयोग करके DNS-Over-HTTPS को कॉन्फ़िगर कर सकते हैं:

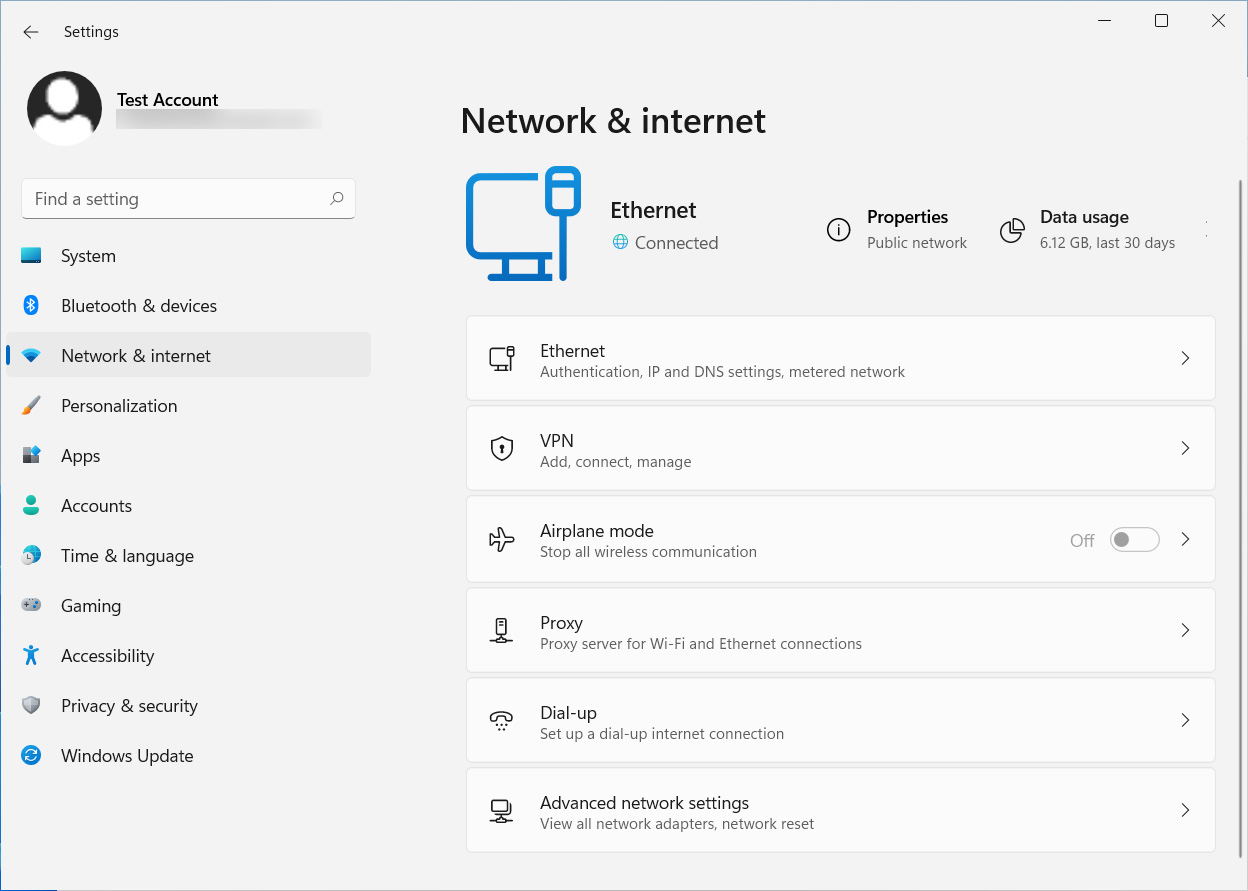

- विंडोज 10 सेटिंग्स ऐप खोलें और जाएं नेटवर्क और इंटरनेट.

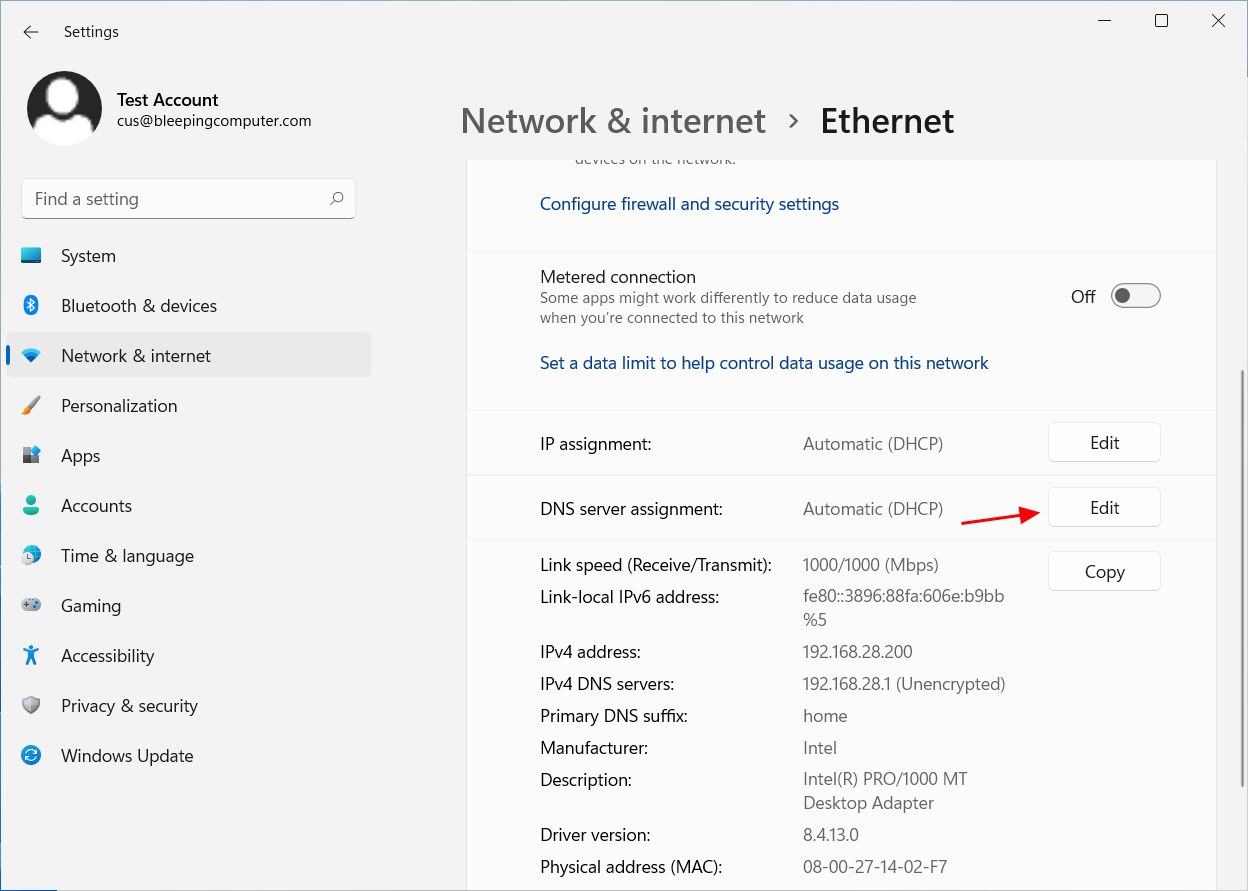

- नेटवर्क और इंटरनेट पेज पर, पर क्लिक करें ईथरनेट या तार रहित आपके पास नेटवर्क कनेक्शन पर निर्भर करता है.

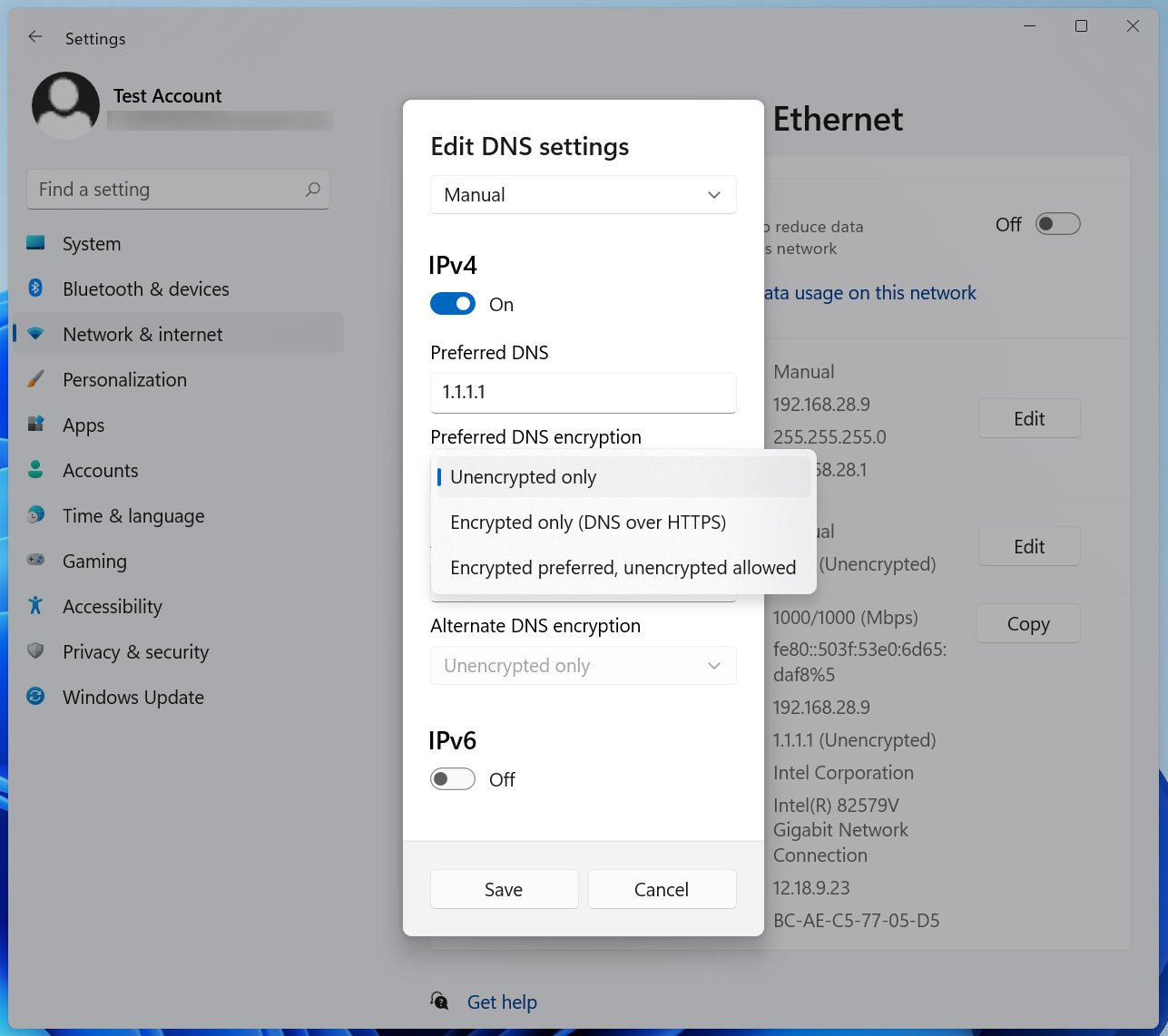

पसंदीदा DNS एन्क्रिप्शन विकल्प निम्नलिखित विकल्प प्रदान करता है:

- केवल अनएन्क्रिप्टेड – मानक अनएन्क्रिप्टेड डीएनएस का उपयोग करें.

- केवल एन्क्रिप्टेड (HTTPS पर DNS) – केवल DOH सर्वर का उपयोग करें.

- एन्क्रिप्टेड पसंदीदा, केवल अनएन्क्रिप्टेड – डीओएच सर्वर का उपयोग करने का प्रयास करें, लेकिन यदि उपलब्ध नहीं है, तो मानक अनएन्क्रिप्टेड डीएनएस पर वापस गिरें.

इस समय, Microsoft बताता है कि निम्नलिखित DNS सर्वर DOH का समर्थन करने के लिए जाने जाते हैं और इसका उपयोग Windows 11 DNS-OVER-HTTPS सुविधा द्वारा स्वचालित रूप से किया जा सकता है.

- CloudFlare: 1.1.1.1 और 1.0.0.1 डीएनएस सर्वर

- Google: 8.8.8.8 और 8.8.8.4 डीएनएस सर्वर

- Quad9: 9.9.9.9 और 149.112.112.112 डीएनएस सर्वर

विंडोज 11 में पहले से ही कॉन्फ़िगर किए गए DNS-OVER-HTTPS परिभाषाओं को देखने के लिए, आप निम्नलिखित कमांड का उपयोग कर सकते हैं:

Netsh का उपयोग करना: Netsh DNS POWERSHELL का उपयोग करके एन्क्रिप्शन दिखाता है: GET-DNSClientDohserverAddressMicrosoft भी प्रशासकों को निम्न आदेशों का उपयोग करके अपनी DOH सर्वर परिभाषाएँ बनाने की अनुमति देता है:

Netsh का उपयोग करना: NetSh DNS एन्क्रिप्शन सर्वर को जोड़ता है = '[resolver -doh -template]' -AllofalbackToudp $ FALSE -AUTOUPGRADE $ TRUEMicrosoft का कहना है कि यह बेहतर होगा यदि एक कॉन्फ़िगर किए गए DNS सर्वर के लिए DOH सर्वर स्वचालित रूप से निर्धारित किया जा सकता है, लेकिन यह एक गोपनीयता जोखिम का कारण होगा.

“यदि हमने DOH सर्वर को अपने डोमेन नाम को हल करके निर्धारित किया है, तो यह उपयोगकर्ताओं और प्रशासकों के लिए आसान होगा।. हालाँकि, हमने इसे अनुमति नहीं देने के लिए चुना है. इसका समर्थन करने का मतलब यह होगा कि एक डीओएच कनेक्शन स्थापित होने से पहले, हमें पहले बूटस्ट्रैप करने के लिए एक सादे-पाठ डीएनएस क्वेरी भेजनी होगी, “एक नए ब्लॉग पोस्ट में विंडोज कोर नेटवर्किंग टीम के एक प्रोग्राम मैनेजर टॉमी जेन्सेन कहते हैं।.

“इसका मतलब है कि नेटवर्क पथ पर एक नोड दुर्भावनापूर्ण रूप से डीओएच सर्वर नाम क्वेरी को संशोधित या ब्लॉक कर सकता है. अभी, जिस तरह से हम इससे बच सकते हैं, वह यह है कि आईपी पते और डीओएच टेम्प्लेट के बीच मैपिंग को पहले से पता है.”

भविष्य में, Microsoft को उम्मीद है कि DNS सर्वर से नए DOH सर्वर कॉन्फ़िगरेशन के बारे में जानने की उम्मीद है, जो कि नामित रिज़ॉल्वर (DDR) की खोज और नेटवर्क-नामित रिज़ॉल्वर (DNR) की खोज का उपयोग करके DNS सर्वर से है, जिसे उन्होंने IETF को WG जोड़ने का प्रस्ताव दिया है।.

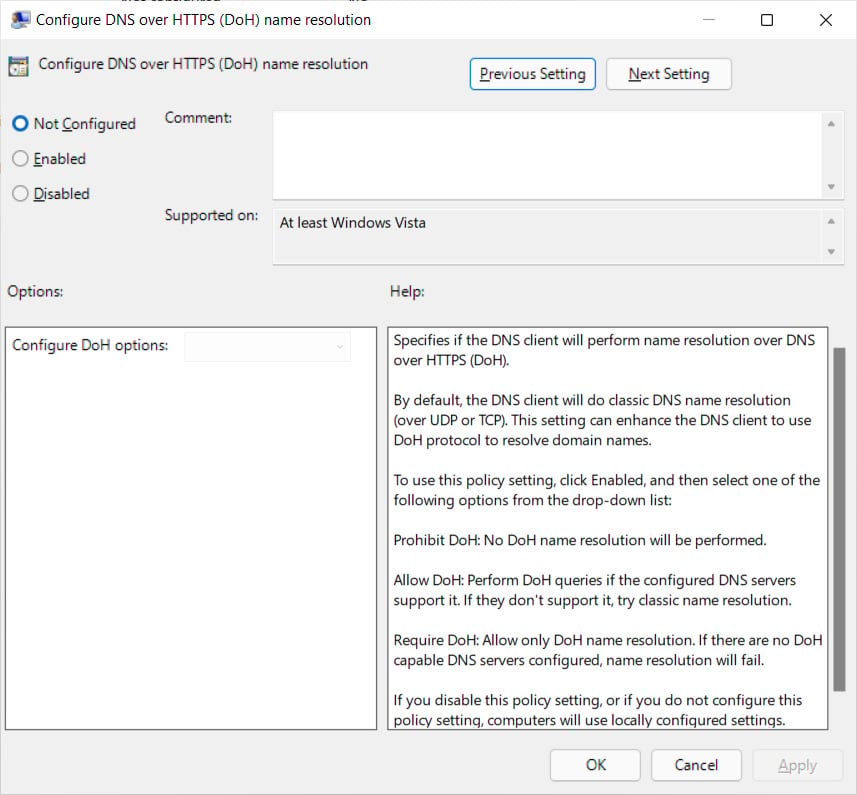

समूह नीतियों के माध्यम से डीओएच का प्रबंधन करें

Microsoft ने समूह नीतियों के माध्यम से Windows 11 DNS-over-HTTPS सेटिंग्स को प्रबंधित करने की क्षमता भी जोड़ी है.

विंडोज 11 के साथ, Microsoft ने एक ‘पेश किया है’HTTPS (DOH) नाम रिज़ॉल्यूशन पर DNS कॉन्फ़िगर करेंकंप्यूटर कॉन्फ़िगरेशन के तहत नीति> प्रशासनिक टेम्प्लेट> नेटवर्क> डीएनएस क्लाइंट.

यह नीति आपको मशीन को कॉन्फ़िगर करने की अनुमति देती है ताकि मानक अनएन्क्रिप्टेड डीएनएस का उपयोग किया जा सके, डीओएच को पसंद किया जा सके, या डीओएच की आवश्यकता हो.