एन्क्रिप्शन मानक

सूचना प्रौद्योगिकी सेवाएँ

पारगमन में डेटा का एन्क्रिप्शन अनएन्क्रिप्टेड डेटा के जोखिम को कम करने के लिए आवश्यक है, जिसे इंटरसेप्ट या मॉनिटर किया जाता है क्योंकि यह विश्वसनीय या अविश्वसनीय नेटवर्क पर प्रेषित होता है. अनधिकृत पहुंच संवेदनशील संस्थागत डेटा की गोपनीयता को खतरे में डाल सकती है. CUU और यूनिवर्सिटी यूनिट ISMS यह सुनिश्चित करने के लिए जिम्मेदार हैं कि निम्नलिखित एन्क्रिप्शन आवश्यकताओं को उन इकाइयों के भीतर पूरा किया जाता है जो वे जिम्मेदार हैं:

डेटा एन्क्रिप्शन मानक (DES) | सेट 1

यह लेख डेटा एन्क्रिप्शन मानक (DES) के बारे में बात करता है, जो एक ऐतिहासिक एन्क्रिप्शन एल्गोरिथ्म है जो इसकी 56-बिट कुंजी लंबाई के लिए जाना जाता है. हम इसके संचालन, प्रमुख परिवर्तन और एन्क्रिप्शन प्रक्रिया का पता लगाते हैं, डेटा सुरक्षा में इसकी भूमिका पर प्रकाश डालते हैं और आज के संदर्भ में इसकी कमजोरियों.

डेस क्या है?

डेटा एन्क्रिप्शन मानक (DES) एक ब्लॉक सिफर है जिसमें 56-बिट कुंजी लंबाई है जिसने डेटा सुरक्षा में महत्वपूर्ण भूमिका निभाई है . डेटा एन्क्रिप्शन मानक (DES) को बहुत शक्तिशाली हमलों के लिए असुरक्षित पाया गया है, इसलिए, DES की लोकप्रियता गिरावट पर थोड़ी पाई गई है. DES एक ब्लॉक सिफर है और आकार के ब्लॉक में डेटा एन्क्रिप्ट करता है 64 बिट्स प्रत्येक, जिसका अर्थ है कि 64 बिट्स के सादे पाठ डेस के लिए इनपुट के रूप में जाते हैं, जो 64 बिट्स सिफरटेक्स्ट का उत्पादन करता है. एक ही एल्गोरिथ्म और कुंजी का उपयोग एन्क्रिप्शन और डिक्रिप्शन के लिए किया जाता है, मामूली अंतर के साथ. मुख्य लंबाई है 56 बिट्स .

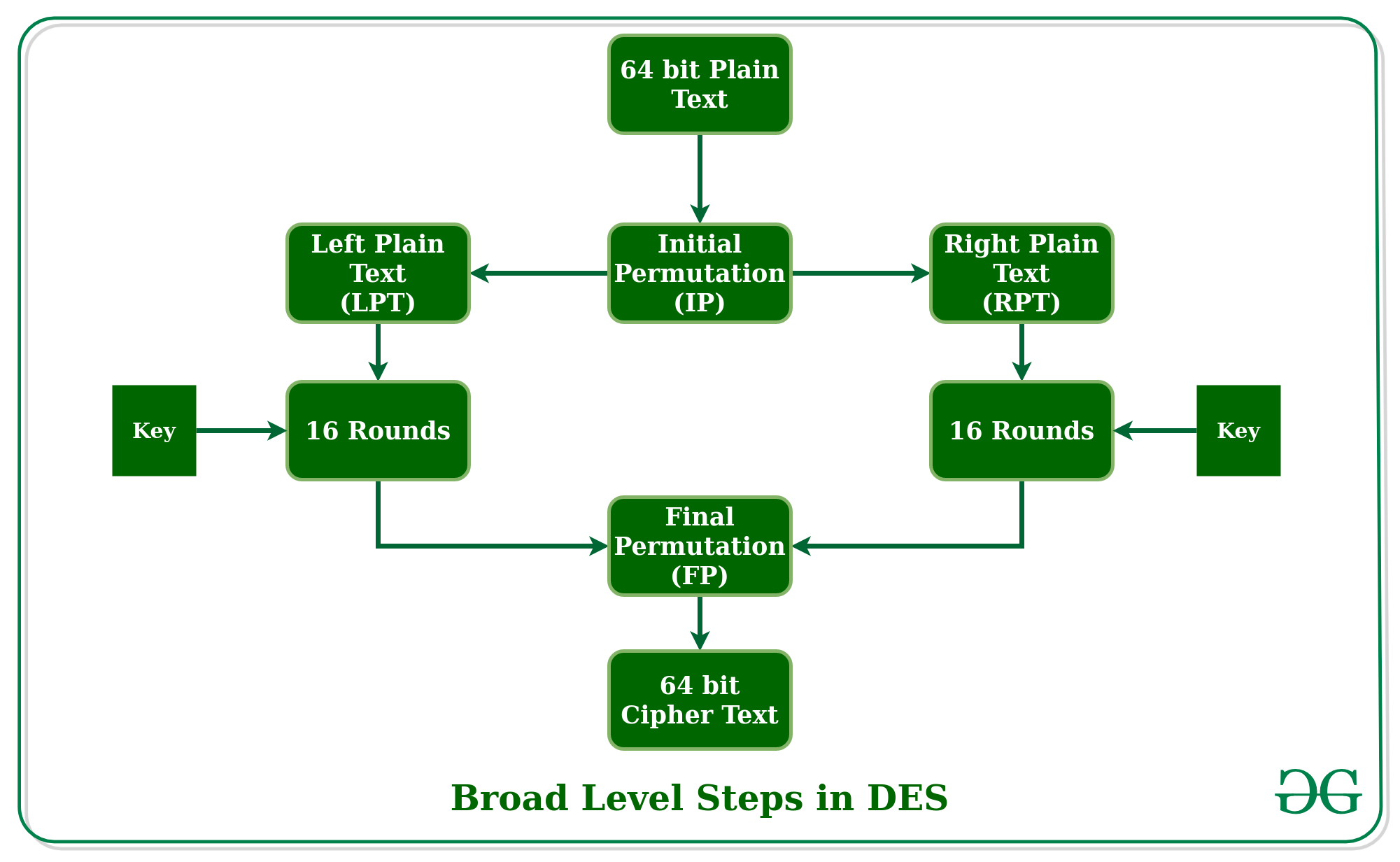

मूल विचार नीचे दिखाया गया है:

हमने उल्लेख किया है कि डेस 56-बिट कुंजी का उपयोग करता है. दरअसल, प्रारंभिक कुंजी में 64 बिट्स होते हैं. हालाँकि, DES प्रक्रिया शुरू होने से पहले, हर 8 वीं बिट कुंजी को 56-बिट कुंजी का उत्पादन करने के लिए छोड़ दिया जाता है. यह बिट स्थिति 8, 16, 24, 32, 40, 48, 56 और 64 को छोड़ दिया जाता है.

इस प्रकार, कुंजी के प्रत्येक 8 वें बिट को त्यागने से एक पैदा होता है 56-बिट कुंजी मूल से 64-बिट कुंजी .

DES क्रिप्टोग्राफी के दो मौलिक विशेषताओं पर आधारित है: प्रतिस्थापन (जिसे भ्रम भी कहा जाता है) और ट्रांसपोज़िशन (जिसे प्रसार भी कहा जाता है). डेस में 16 चरण होते हैं, जिनमें से प्रत्येक को एक दौर कहा जाता है. प्रत्येक दौर प्रतिस्थापन और ट्रांसपोज़िशन के चरणों को करता है. अब हम डेस में व्यापक स्तर के चरणों पर चर्चा करते हैं.

- पहले चरण में, 64-बिट प्लेन टेक्स्ट ब्लॉक को एक प्रारंभिक क्रमचय (IP) फ़ंक्शन को सौंप दिया जाता है.

- प्रारंभिक क्रमपरिवर्तन सादे पाठ पर किया जाता है.

- अगला, प्रारंभिक क्रमचय (आईपी) अनुमत ब्लॉक के दो हिस्सों का उत्पादन करता है; बाएं सादे पाठ (LPT) और दाएं सादा पाठ (RPT) कहना.

- अब प्रत्येक LPT और RPT एन्क्रिप्शन प्रक्रिया के 16 राउंड से गुजरते हैं.

- अंत में, LPT और RPT को फिर से शामिल किया जाता है और संयुक्त ब्लॉक पर एक अंतिम क्रमचय (FP) किया जाता है

- इस प्रक्रिया का परिणाम 64-बिट सिफरटेक्स्ट का उत्पादन करता है.

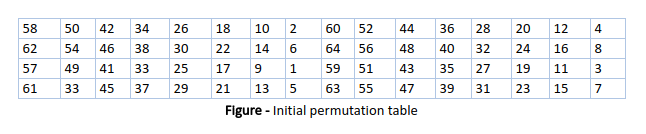

प्रारंभिक क्रमपरिवर्तन (आईपी)

जैसा कि हमने नोट किया है, प्रारंभिक क्रमचय (आईपी) केवल एक बार होता है और यह पहले दौर से पहले होता है. यह बताता है कि आईपी में ट्रांसपोज़िशन कैसे आगे बढ़ना चाहिए, जैसा कि चित्र में दिखाया गया है. उदाहरण के लिए, यह कहता है कि आईपी मूल सादे पाठ ब्लॉक के पहले बिट को मूल सादे पाठ के 58 वें बिट के साथ बदल देता है, दूसरा बिट मूल सादे पाठ ब्लॉक के 50 वें बिट के साथ, और इसी तरह.

यह मूल सादे पाठ ब्लॉक के बिट पदों की जुगग्लरी के अलावा और कुछ नहीं है. एक ही नियम आंकड़े में दिखाए गए अन्य सभी बिट पदों पर लागू होता है.

जैसा कि हमने नोट किया है कि आईपी के बाद, परिणामस्वरूप 64-बिट अनुमत पाठ ब्लॉक को दो आधे ब्लॉक में विभाजित किया गया है. प्रत्येक आधे-ब्लॉक में 32 बिट्स होते हैं, और 16 राउंड में से प्रत्येक, बदले में, चित्र में उल्लिखित व्यापक-स्तरीय चरणों के होते हैं.

चरण 1: प्रमुख परिवर्तन

हमने नोट किया है कि प्रारंभिक 64-बिट कुंजी प्रारंभिक कुंजी के प्रत्येक 8 वें बिट को छोड़कर 56-बिट कुंजी में बदल जाती है. इस प्रकार, प्रत्येक के लिए 56-बिट कुंजी उपलब्ध है. इस 56-बिट कुंजी से, एक अलग 48-बिट उप कुंजी प्रत्येक दौर के दौरान एक प्रक्रिया का उपयोग करके उत्पन्न होती है जिसे कुंजी परिवर्तन कहा जाता है. इसके लिए, 56-बिट कुंजी को दो हिस्सों में विभाजित किया गया है, प्रत्येक 28 बिट्स में से प्रत्येक. इन हिस्सों को गोल पर निर्भर करते हुए, एक या दो पदों द्वारा छोड़ दिया जाता है.

उदाहरण के लिए: यदि गोल संख्या 1, 2, 9, या 16 शिफ्ट अन्य दौर के लिए केवल एक स्थिति द्वारा की जाती है, तो परिपत्र शिफ्ट दो पदों द्वारा की जाती है. प्रति राउंड में शिफ्ट किए गए प्रमुख बिट्स की संख्या चित्र में दिखाई गई है.

एक उपयुक्त पारी के बाद, 56 बिट्स में से 48 का चयन किया जाता है. 48 से हम आवश्यकता के आधार पर 64 या 56 बिट्स प्राप्त कर सकते हैं जो हमें यह पहचानने में मदद करता है कि यह मॉडल बहुत बहुमुखी है और आवश्यकताओं की किसी भी सीमा को संभाल सकता है या प्रदान किया जा सकता है. 56 बिट्स में से 48 का चयन करने के लिए तालिका को नीचे दिए गए आंकड़े में दिखाया गया है. उदाहरण के लिए, शिफ्ट के बाद, बिट नंबर 14 पहले स्थान पर जाता है, बिट नंबर 17 दूसरे स्थान पर जाता है, और इसी तरह. यदि हम तालिका का निरीक्षण करते हैं, तो हमें एहसास होगा कि इसमें केवल 48-बिट पद शामिल हैं. बिट नंबर 18 को छोड़ दिया जाता है (हम इसे तालिका में नहीं पाएंगे), 7 अन्य की तरह, 56-बिट कुंजी को 48-बिट कुंजी को कम करने के लिए. चूंकि प्रमुख परिवर्तन प्रक्रिया में क्रमपरिवर्तन के साथ-साथ मूल 56-बिट कुंजी के 48-बिट सबसेट का चयन शामिल है।.

इस संपीड़न क्रमपरिवर्तन तकनीक के कारण, प्रत्येक दौर में कुंजी बिट्स का एक अलग सबसेट का उपयोग किया जाता है. यह डेस को दरार करने में आसान नहीं है.

चरण 2: विस्तार क्रमपरिवर्तन

याद रखें कि प्रारंभिक क्रमचय के बाद, हमारे पास दो 32-बिट सादे पाठ क्षेत्र थे जिन्हें लेफ्ट प्लेन टेक्स्ट (LPT) और राइट प्लेन टेक्स्ट (RPT) कहा जाता है. विस्तार क्रमचय के दौरान, आरपीटी को 32 बिट्स से 48 बिट्स तक विस्तारित किया जाता है. बिट्स को अनुमति दी जाती है और इसलिए इसे विस्तार क्रमचय कहा जाता है. यह तब होता है जब 32-बिट आरपीटी को 8 ब्लॉकों में विभाजित किया जाता है, जिसमें प्रत्येक ब्लॉक में 4 बिट्स होते हैं. फिर, पिछले चरण के प्रत्येक 4-बिट ब्लॉक को फिर एक संबंधित 6-बिट ब्लॉक में विस्तारित किया जाता है, मैं.इ., प्रति 4-बिट ब्लॉक, 2 और बिट्स जोड़े जाते हैं.

इस प्रक्रिया के परिणामस्वरूप विस्तार के साथ -साथ आउटपुट बनाते समय इनपुट बिट का क्रमपरिवर्तन होता है. प्रमुख परिवर्तन प्रक्रिया 56-बिट कुंजी को 48 बिट्स तक संपीड़ित करती है. तब विस्तार क्रमपरिवर्तन प्रक्रिया का विस्तार होता है 32-बिट आरपीटी को 48-बिट . अब 48-बिट कुंजी XOR है जिसमें 48-बिट RPT है और परिणामस्वरूप आउटपुट अगले चरण को दिया गया है, जो कि है एस-बॉक्स प्रतिस्थापन .

पायथन

# उपरोक्त दृष्टिकोण के लिए python3 कोड

# हेक्साडेसिमल टू बाइनरी रूपांतरण

DEF HEX2BIN (ओं):

mp = < '0' : "0000" , for i in range ( len (s)): bin = bin + mp[s[i]] return bin # Binary to hexadecimal conversion def bin2hex(s): mp = < "0000" : '0' , for i in range ( 0 , len (s), 4 ): ch = ch + s[i] ch = ch + s[i + 1 ] ch = ch + s[i + 2 ] ch = ch + s[i + 3 ] hex = hex + mp[ch] return hex # Binary to decimal conversion def bin2dec(binary): binary1 = binary decimal, i, n = 0 , 0 , 0 while (binary ! = 0 ): dec = binary % 10 decimal = decimal + dec * pow ( 2 , i) binary = binary / / 10 return decimal # Decimal to binary conversion def dec2bin(num): res = bin (num).replace( "0b" , "") if ( len (res) % 4 ! = 0 ): div = len (res) / 4 div = int (div) counter = ( 4 * (div + 1 )) - len (res) for i in range ( 0 , counter): res = '0' + res return res # Permute function to rearrange the bits def permute(k, arr, n): permutation = "" for i in range ( 0 , n): permutation = permutation + k[arr[i] - 1 ] return permutation # shifting the bits towards left by nth shifts def shift_left(k, nth_shifts): for i in range (nth_shifts): for j in range ( 1 , len (k)): # calculating xow of two strings of binary number a and b def xor(a, b): for i in range ( len (a)): if a[i] = = b[i]: ans = ans + "0" ans = ans + "1" return ans # Table of Position of 64 bits at initial level: Initial Permutation Table initial_perm = [ 58 , 50 , 42 , 34 , 26 , 18 , 10 , 2 , 60 , 52 , 44 , 36 , 28 , 20 , 12 , 4 , 62 , 54 , 46 , 38 , 30 , 22 , 14 , 6 , 64 , 56 , 48 , 40 , 32 , 24 , 16 , 8 , 57 , 49 , 41 , 33 , 25 , 17 , 9 , 1 , 59 , 51 , 43 , 35 , 27 , 19 , 11 , 3 , 61 , 53 , 45 , 37 , 29 , 21 , 13 , 5 , 63 , 55 , 47 , 39 , 31 , 23 , 15 , 7 ] # Expansion D-box Table exp_d = [ 32 , 1 , 2 , 3 , 4 , 5 , 4 , 5 , 6 , 7 , 8 , 9 , 8 , 9 , 10 , 11 , 12 , 13 , 12 , 13 , 14 , 15 , 16 , 17 , 16 , 17 , 18 , 19 , 20 , 21 , 20 , 21 , 22 , 23 , 24 , 25 , 24 , 25 , 26 , 27 , 28 , 29 , 28 , 29 , 30 , 31 , 32 , 1 ] # Straight Permutation Table per = [ 16 , 7 , 20 , 21 , 29 , 12 , 28 , 17 , 1 , 15 , 23 , 26 , 5 , 18 , 31 , 10 , 2 , 8 , 24 , 14 , 32 , 27 , 3 , 9 , 19 , 13 , 30 , 6 , 22 , 11 , 4 , 25 ] # S-box Table sbox = [[[ 14 , 4 , 13 , 1 , 2 , 15 , 11 , 8 , 3 , 10 , 6 , 12 , 5 , 9 , 0 , 7 ], [ 0 , 15 , 7 , 4 , 14 , 2 , 13 , 1 , 10 , 6 , 12 , 11 , 9 , 5 , 3 , 8 ], [ 4 , 1 , 14 , 8 , 13 , 6 , 2 , 11 , 15 , 12 , 9 , 7 , 3 , 10 , 5 , 0 ], [ 15 , 12 , 8 , 2 , 4 , 9 , 1 , 7 , 5 , 11 , 3 , 14 , 10 , 0 , 6 , 13 ]], [[ 15 , 1 , 8 , 14 , 6 , 11 , 3 , 4 , 9 , 7 , 2 , 13 , 12 , 0 , 5 , 10 ], [ 3 , 13 , 4 , 7 , 15 , 2 , 8 , 14 , 12 , 0 , 1 , 10 , 6 , 9 , 11 , 5 ], [ 0 , 14 , 7 , 11 , 10 , 4 , 13 , 1 , 5 , 8 , 12 , 6 , 9 , 3 , 2 , 15 ], [ 13 , 8 , 10 , 1 , 3 , 15 , 4 , 2 , 11 , 6 , 7 , 12 , 0 , 5 , 14 , 9 ]], [[ 10 , 0 , 9 , 14 , 6 , 3 , 15 , 5 , 1 , 13 , 12 , 7 , 11 , 4 , 2 , 8 ], [ 13 , 7 , 0 , 9 , 3 , 4 , 6 , 10 , 2 , 8 , 5 , 14 , 12 , 11 , 15 , 1 ], [ 13 , 6 , 4 , 9 , 8 , 15 , 3 , 0 , 11 , 1 , 2 , 12 , 5 , 10 , 14 , 7 ], [ 1 , 10 , 13 , 0 , 6 , 9 , 8 , 7 , 4 , 15 , 14 , 3 , 11 , 5 , 2 , 12 ]], [[ 7 , 13 , 14 , 3 , 0 , 6 , 9 , 10 , 1 , 2 , 8 , 5 , 11 , 12 , 4 , 15 ], [ 13 , 8 , 11 , 5 , 6 , 15 , 0 , 3 , 4 , 7 , 2 , 12 , 1 , 10 , 14 , 9 ], [ 10 , 6 , 9 , 0 , 12 , 11 , 7 , 13 , 15 , 1 , 3 , 14 , 5 , 2 , 8 , 4 ], [ 3 , 15 , 0 , 6 , 10 , 1 , 13 , 8 , 9 , 4 , 5 , 11 , 12 , 7 , 2 , 14 ]], [[ 2 , 12 , 4 , 1 , 7 , 10 , 11 , 6 , 8 , 5 , 3 , 15 , 13 , 0 , 14 , 9 ], [ 14 , 11 , 2 , 12 , 4 , 7 , 13 , 1 , 5 , 0 , 15 , 10 , 3 , 9 , 8 , 6 ], [ 4 , 2 , 1 , 11 , 10 , 13 , 7 , 8 , 15 , 9 , 12 , 5 , 6 , 3 , 0 , 14 ], [ 11 , 8 , 12 , 7 , 1 , 14 , 2 , 13 , 6 , 15 , 0 , 9 , 10 , 4 , 5 , 3 ]], [[ 12 , 1 , 10 , 15 , 9 , 2 , 6 , 8 , 0 , 13 , 3 , 4 , 14 , 7 , 5 , 11 ], [ 10 , 15 , 4 , 2 , 7 , 12 , 9 , 5 , 6 , 1 , 13 , 14 , 0 , 11 , 3 , 8 ], [ 9 , 14 , 15 , 5 , 2 , 8 , 12 , 3 , 7 , 0 , 4 , 10 , 1 , 13 , 11 , 6 ], [ 4 , 3 , 2 , 12 , 9 , 5 , 15 , 10 , 11 , 14 , 1 , 7 , 6 , 0 , 8 , 13 ]], [[ 4 , 11 , 2 , 14 , 15 , 0 , 8 , 13 , 3 , 12 , 9 , 7 , 5 , 10 , 6 , 1 ], [ 13 , 0 , 11 , 7 , 4 , 9 , 1 , 10 , 14 , 3 , 5 , 12 , 2 , 15 , 8 , 6 ], [ 1 , 4 , 11 , 13 , 12 , 3 , 7 , 14 , 10 , 15 , 6 , 8 , 0 , 5 , 9 , 2 ], [ 6 , 11 , 13 , 8 , 1 , 4 , 10 , 7 , 9 , 5 , 0 , 15 , 14 , 2 , 3 , 12 ]], [[ 13 , 2 , 8 , 4 , 6 , 15 , 11 , 1 , 10 , 9 , 3 , 14 , 5 , 0 , 12 , 7 ], [ 1 , 15 , 13 , 8 , 10 , 3 , 7 , 4 , 12 , 5 , 6 , 11 , 0 , 14 , 9 , 2 ], [ 7 , 11 , 4 , 1 , 9 , 12 , 14 , 2 , 0 , 6 , 10 , 13 , 15 , 3 , 5 , 8 ], [ 2 , 1 , 14 , 7 , 4 , 10 , 8 , 13 , 15 , 12 , 9 , 0 , 3 , 5 , 6 , 11 ]]] # Final Permutation Table final_perm = [ 40 , 8 , 48 , 16 , 56 , 24 , 64 , 32 , 39 , 7 , 47 , 15 , 55 , 23 , 63 , 31 , 38 , 6 , 46 , 14 , 54 , 22 , 62 , 30 , 37 , 5 , 45 , 13 , 53 , 21 , 61 , 29 , 36 , 4 , 44 , 12 , 52 , 20 , 60 , 28 , 35 , 3 , 43 , 11 , 51 , 19 , 59 , 27 , 34 , 2 , 42 , 10 , 50 , 18 , 58 , 26 , 33 , 1 , 41 , 9 , 49 , 17 , 57 , 25 ] def encrypt(pt, rkb, rk): pt = hex2bin(pt) # Initial Permutation pt = permute(pt, initial_perm, 64 ) print ( "After initial permutation" , bin2hex(pt)) left = pt[ 0 : 32 ] right = pt[ 32 : 64 ] for i in range ( 0 , 16 ): # Expansion D-box: Expanding the 32 bits data into 48 bits right_expanded = permute(right, exp_d, 48 ) # XOR RoundKey[i] and right_expanded xor_x = xor(right_expanded, rkb[i]) # S-boxex: substituting the value from s-box table by calculating row and column for j in range ( 0 , 8 ): row = bin2dec( int (xor_x[j * 6 ] + xor_x[j * 6 + 5 ])) col = bin2dec( int (xor_x[j * 6 + 1 ] + xor_x[j * 6 + 2 ] + xor_x[j * 6 + 3 ] + xor_x[j * 6 + 4 ])) val = sbox[j][row][col] sbox_str = sbox_str + dec2bin(val) # Straight D-box: After substituting rearranging the bits sbox_str = permute(sbox_str, per, 32 ) # XOR left and sbox_str result = xor(left, sbox_str) left = result left, right = right, left print ( "Round " , i + 1 , " " , bin2hex(left), " " , bin2hex(right), " " , rk[i]) # Combination combine = left + right # Final permutation: final rearranging of bits to get cipher text cipher_text = permute(combine, final_perm, 64 ) return cipher_text pt = "123456ABCD132536" key = "AABB09182736CCDD" # Key generation # --hex to binary key = hex2bin(key) # --parity bit drop table keyp = [ 57 , 49 , 41 , 33 , 25 , 17 , 9 , 1 , 58 , 50 , 42 , 34 , 26 , 18 , 10 , 2 , 59 , 51 , 43 , 35 , 27 , 19 , 11 , 3 , 60 , 52 , 44 , 36 , 63 , 55 , 47 , 39 , 31 , 23 , 15 , 7 , 62 , 54 , 46 , 38 , 30 , 22 , 14 , 6 , 61 , 53 , 45 , 37 , 29 , 21 , 13 , 5 , 28 , 20 , 12 , 4 ] # getting 56 bit key from 64 bit using the parity bits key = permute(key, keyp, 56 ) # Number of bit shifts shift_table = [ 1 , 1 , 2 , 2 , 2 , 2 , 2 , 2 , 1 , 2 , 2 , 2 , 2 , 2 , 2 , 1 ] # Key- Compression Table : Compression of key from 56 bits to 48 bits key_comp = [ 14 , 17 , 11 , 24 , 1 , 5 , 3 , 28 , 15 , 6 , 21 , 10 , 23 , 19 , 12 , 4 , 26 , 8 , 16 , 7 , 27 , 20 , 13 , 2 , 41 , 52 , 31 , 37 , 47 , 55 , 30 , 40 , 51 , 45 , 33 , 48 , 44 , 49 , 39 , 56 , 34 , 53 , 46 , 42 , 50 , 36 , 29 , 32 ] left = key[ 0 : 28 ] # rkb for RoundKeys in binary right = key[ 28 : 56 ] # rk for RoundKeys in hexadecimal for i in range ( 0 , 16 ): # Shifting the bits by nth shifts by checking from shift table left = shift_left(left, shift_table[i]) right = shift_left(right, shift_table[i]) # Combination of left and right string combine_str = left + right # Compression of key from 56 to 48 bits round_key = permute(combine_str, key_comp, 48 ) rkb.append(round_key) rk.append(bin2hex(round_key)) print ( "Encryption" ) cipher_text = bin2hex(encrypt(pt, rkb, rk)) print ( "Cipher Text : " , cipher_text) print ( "Decryption" ) rkb_rev = rkb[:: - 1 ] rk_rev = rk[:: - 1 ] text = bin2hex(encrypt(cipher_text, rkb_rev, rk_rev)) print ( "Plain Text : " , text) # This code is contributed by Aditya Jain

जावास्क्रिप्ट

// DES KEY और PLAINTEXT को परिभाषित करें

const कुंजी = “0123456789ABCDEF”;

const plaintext = “हैलो, दुनिया!”;

// डेस एन्क्रिप्शन करें

const des = new des (कुंजी);

const ciphertext = des.एन्क्रिप्ट (प्लेनटेक्स्ट);

// डेस डिक्रिप्शन करें

const decripted = des.डिक्रिप्ट (सिफरटेक्स्ट);

// प्रिंट परिणाम

सांत्वना देना.लॉग (“प्लेनटेक्स्ट:”, प्लेनटेक्स्ट);

सांत्वना देना.लॉग (“Ciphertext:”, Ciphertext);

सांत्वना देना.लॉग (“डिक्रिप्टेड:”, डिक्रिप्टेड);

// डेस क्लास को परिभाषित करें

कंस्ट्रक्टर (कुंजी) < // Initialize DES with key this .key = CryptoJS.enc.Hex.parse(key); encrypt(plaintext) < // Perform DES encryption on plaintext const encrypted = CryptoJS.DES.encrypt( // Return ciphertext as hex string return encrypted.ciphertext.toString(); decrypt(ciphertext) < // Parse ciphertext from hex string const ciphertextHex = CryptoJS.enc.Hex.parse(ciphertext); // Perform DES decryption on ciphertext const decrypted = CryptoJS.DES.decrypt( // Return decrypted plaintext as UTF-8 string return decrypted.toString(CryptoJS.enc.Utf8); उत्पादन

. 60AF7CA5 राउंड 12 FF3C485F 22A5963B C2C1E96A4BF3 राउंड 13 22A5963B 387CCDAA 99C31397C91F राउंड 14 387CCDAA BD2D2DAB 251B8BC71717D0 राउंड 2 CF26B472 181C5D75C66D CIPHER पाठ: C0B7A8D05F3A829C प्रारंभिक क्रमचय के बाद डिक्रिप्शन: 19BA9212CF26B472 विभाजन के बाद:L0 = 19BA9212 R0 = CF26B472 राउंड 1 CF26B472 BD2DD2AB 181C5D75C66D ROURD 2 BD2DD2AB 387CCDAA 3330C5D9A36D 4218BCDA 42017BC7BC7D0BC7D0BC7D0BC7D0BC7 97C91F राउंड 5 FF3C485F 6CA6CB20 C2C1E96A4BF3 राउंड 6 6CA6CB20 10AF9D37 6D5560AF7CA5 ROULD 7 10AF9D37 308BEE97 02765708BABF राउंड 8 308BEE97 A9FC20BA97 E8F9C65 34F822F0C66D राउंड 10 2E8F9C65 A15A4B87 708AD2DDB3C0 ROUND 11 A15A4B87 236779C2 C1948E87475E राउंड 12 236779C2 B8089591 EE3 राउंड 14 4A1210F6 5A78E394 06EDA4ACF5B5 राउंड 15 5A78E394 18CA18AD 4568581ABCCE राउंड 16 14A7D678 18CA18AD 194CD072DE8C प्लेन टेक्स्ट: 123456ABCD132536

आउटपुट:

कूटलेखन:

प्रारंभिक क्रमचय के बाद: 14A7D67818CA18AD

विभाजन के बाद: L0 = 14A7D678 R0 = 18CA18AD

राउंड 1 18CA18AD 5A78E394 194CD072DE8C

राउंड 2 5A78E394 4A1210F6 4568581ABCCE

राउंड 3 4A1210F6 B8089591 06EDA4ACF5B5

राउंड 4 B8089591 236779C2 DA2D032B6EE3

राउंड 5 236779C2 A15A4B87 69A629FEC913

राउंड 6 A15A4B87 2E8F9C65 C1948E87475E

राउंड 7 2E8F9C65 A9FC20A3 708AD2DDB3C0

राउंड 8 A9FC20A3 308BEE97 34F822F0C66D

राउंड 9 308BEE97 10AF9D37 84BB4473DCCC

राउंड 10 10AF9D37 6CA6CB20 02765708B5BF

राउंड 11 6CA6CB20 FF3C485F 6D5560AF7CA5

राउंड 12 FF3C485F 22A5963B C2C1E96A4BF3

राउंड 13 22A5963B 387CCDAA 99C31397C91F

राउंड 14 387CCDAA BD2DD2AB 251B8BC717D0

राउंड 15 BD2DD2AB CF26B472 3330C5D9A36D

राउंड 16 19BA9212 CF26B472 181C5D75C66D

सिफर पाठ: C0B7A8D05F3A829C

डिक्रिप्शन

प्रारंभिक क्रमचय के बाद: 19BA9212CF26B472

विभाजन के बाद: L0 = 19BA9212 R0 = CF26B472

राउंड 1 CF26B472 BD2DD2AB 181C5D75C66D

राउंड 2 BD2DD2AB 387CCDAA 3330C5D9A36D

राउंड 3 387CCDAA 22A5963B 251B8BC717D0

राउंड 4 22A5963B FF3C485F 99C31397C91F

राउंड 5 FF3C485F 6CA6CB20 C2C1E96A4BF3

राउंड 6 6CA6CB20 10AF9D37 6D5560AF7CA5

राउंड 7 10AF9D37 308BEE97 02765708B5BF

राउंड 8 308BEE97 A9FC20A3 84BB4473DCCC

राउंड 9 A9FC20A3 2E8F9C65 34F8222F0C66D

राउंड 10 2E8F9C65 A15A4B87 708AD2DDB3C0

राउंड 11 A15A4B87 236779C2 C1948E87475E

राउंड 12 236779C2 B8089591 69A629FEC913

राउंड 13 B8089591 4A1210F6 DA2D032B6EE3

राउंड 14 4A1210F6 5A78E394 06EDA4ACF5B5

राउंड 15 5A78E394 18CA18AD 4568581ABCCE

राउंड 16 14A7D678 18CA18AD 194CD072DE8C

सादा पाठ: 123456ABCD132536

निष्कर्ष

अंत में, डेटा एन्क्रिप्शन स्टैंडर्ड (DES) एक ब्लॉक सिफर है जिसमें 56-बिट कुंजी लंबाई है जिसने डेटा सुरक्षा में महत्वपूर्ण भूमिका निभाई है. हालांकि, कमजोरियों के कारण, इसकी लोकप्रियता में गिरावट आई है. डेस प्रमुख परिवर्तन, विस्तार क्रमपरिवर्तन और प्रतिस्थापन से जुड़े दौर की एक श्रृंखला के माध्यम से संचालित होता है, अंततः प्लेनटेक्स्ट से सिफरटेक्स्ट का उत्पादन करता है. जबकि डेस का ऐतिहासिक महत्व है, आधुनिक डेटा सुरक्षा आवश्यकताओं के लिए अधिक सुरक्षित एन्क्रिप्शन विकल्पों पर विचार करना महत्वपूर्ण है.

अक्सर पूछे जाने वाले प्रश्नों

क्यू.1 : डेटा एन्क्रिप्शन के लिए DES के विकल्प के रूप में क्या माना जाना चाहिए?

उत्तर:

आधुनिक डेटा एन्क्रिप्शन आवश्यकताओं के लिए, एईएस (उन्नत एन्क्रिप्शन मानक) जैसे मजबूत एन्क्रिप्शन एल्गोरिदम का उपयोग करने पर विचार करें.

क्यू.2 : डेस में प्रत्येक दौर के लिए 48-बिट सबकी कैसे उत्पन्न होती है?

उत्तर:

DES में प्रत्येक दौर के लिए 48-बिट सबके 56-बिट कुंजी से परिपत्र शिफ्टिंग और क्रमचय की प्रक्रिया के माध्यम से प्राप्त किया गया है, जो प्रमुख विविधता सुनिश्चित करता है.

अंतिम अद्यतन: 20 सितंबर, 2023

लेख की तरह

एन्क्रिप्शन मानक

यह मानक एफएसयू प्रौद्योगिकी नीतियों का समर्थन और पूरक करता है और अतिरिक्त सुरक्षा और गोपनीयता सर्वोत्तम प्रथाओं को प्रदान करता है. यह एफएसयू डेटा और संसाधनों की सुरक्षा के लिए एन्क्रिप्शन प्रौद्योगिकियों के उपयोग के लिए आवश्यकताओं को परिभाषित करता है. एन्क्रिप्शन डेटा या संचार की सुरक्षा के लिए संदेशों या जानकारी को एन्कोडिंग करने की प्रक्रिया है और नेटवर्क पर संग्रहीत (आराम पर) या प्रेषित (पारगमन में) डेटा पर लागू किया जा सकता है.

इस मानक का अनुपालन अनिवार्य है और उसी तरह से लागू किया जाता है जैसे कि यह नीतियों का समर्थन करता है. उभरते खतरों को पूरा करने, कानूनी और नियामक आवश्यकताओं में परिवर्तन, और तकनीकी प्रगति को पूरा करने के लिए आवश्यक समय -समय पर मानकों की समीक्षा और अद्यतन की जाएगी. सभी उपयोगकर्ताओं को इस मानक का पालन करने या आईटी सुरक्षा नीति के अपवाद के लिए अनुरोध के अनुसार एक अपवाद प्राप्त करने की आवश्यकता होती है.

द्वितीय. परिभाषाएं

समेकित विश्वविद्यालय एकक – संबंधित विश्वविद्यालय इकाइयों का एक समेकित समूह जिसमें आईटी नीतियों, मानकों और दिशानिर्देशों के अनुपालन के लिए प्रबंधन प्राधिकरण और जिम्मेदारी है.

सूचना सुरक्षा घटना – अनधिकृत पहुंच, उपयोग, प्रकटीकरण, उल्लंघन, संशोधन, या सूचना के विनाश का एक संदिग्ध, प्रयास, सफल, या आसन्न खतरा; सूचना प्रौद्योगिकी संचालन के साथ हस्तक्षेप; या जिम्मेदार उपयोग नीति का महत्वपूर्ण उल्लंघन.

तृतीय. मानक

FSU ने NIST 800-53 नियंत्रणों के साथ संयोजन में महत्वपूर्ण बुनियादी ढांचा साइबर सुरक्षा में सुधार के लिए NIST ढांचे को अपनाया है। साइबर सुरक्षा प्रबंधन के लिए जोखिम-आधारित दृष्टिकोण के लिए नींव के रूप में. साइबर सुरक्षा फ्रेमवर्क (सीएसएफ) कोर सामान्य साइबर सुरक्षा कार्यों, गतिविधियों और वांछित परिणामों का उपयोग करता है जो विश्वविद्यालय की नीति को आईटी जोखिम के प्रबंधन के लिए संरेखित करता है. CSF कोर सभी विश्वविद्यालय इकाइयों के लिए साइबर सुरक्षा के लिए आधारभूत अपेक्षाओं को स्थापित करने के लिए उद्योग मानकों, दिशानिर्देशों और प्रथाओं का लाभ उठाता है.

विश्वविद्यालय इकाइयाँ इस ढांचे का उपयोग करने के लिए जिम्मेदार हैं और अपने अद्वितीय जोखिमों, खतरों, कमजोरियों और जोखिम सहिष्णुता का आकलन करने के लिए एक उपयुक्त जोखिम प्रबंधन योजना का निर्धारण करने के लिए नियंत्रण करते हैं जो एफएसयू प्रौद्योगिकी नीतियों, मानकों और दिशानिर्देशों का अनुपालन करता है.

इस मानक का समर्थन करने वाले नियंत्रण में शामिल हैं, लेकिन यह सीमित नहीं हैं:

NIST साइबर सुरक्षा ढांचा और नियंत्रण

| समारोह | वर्ग | वांछित परिणाम (उपश्रेणी) |

| रक्षा करना (पीआर) | डेटा सुरक्षा.Ds): सूचना और रिकॉर्ड (डेटा) को गोपनीयता, अखंडता और सूचना की उपलब्धता की सुरक्षा के लिए संगठन की जोखिम रणनीति के अनुरूप प्रबंधित किया जाता है. | जनसंपर्क.DS-1: डेटा-एट-रेस्ट को संरक्षित किया जाता है |

| जनसंपर्क.DS-2: डेटा-इन-ट्रांसिट को संरक्षित किया जाता है | ||

| जनसंपर्क.DS-5: डेटा लीक के खिलाफ सुरक्षा लागू की जाती है |

पूर्ण CSF क्रॉसवॉक को नियंत्रित करने के लिए: NIST क्रॉसवॉक

*उपरोक्त NIST चार्ट ने साइबर सुरक्षा ढांचे और नियंत्रणों का वर्णन किया है और अन्य NIST क्रॉसवॉक सिद्धांतों और किसी भी तरह से जानकारी का लिंक फ्लोरिडा स्टेट यूनिवर्सिटी के स्वामित्व में है.

नियम और जिम्मेदारियाँ

मुख्य सूचना सुरक्षा अधिकारी (CISO) और सूचना सुरक्षा और गोपनीयता कार्यालय (ISPO)

CISO विश्वविद्यालय के लिए सूचना सुरक्षा और गोपनीयता कार्यालय (ISPO) को निर्देशित करता है. CISO CIO और Provost को रिपोर्ट करता है और FSU के लिए CISO और मुख्य गोपनीयता अधिकारी दोनों के रूप में कार्य करता है. CISO और ISPO अनधिकृत प्रकटीकरण, हानि, या विश्वविद्यालय की जानकारी की चोरी से जुड़े जोखिमों को कम करने के लिए आवश्यक उचित परिचालन सुरक्षा नियंत्रणों के आवेदन को लागू करने के लिए जिम्मेदार हैं।.

समेकित विश्वविद्यालय इकाई (CUU) डीन, निदेशक, या विभाग प्रमुख (DDDH)

डीन, निदेशक, विभाग प्रमुख, या अन्य प्रबंधकीय स्थिति गोपनीयता, उपलब्धता और विश्वविद्यालय की अखंडता की रक्षा के लिए जिम्मेदार है।. CUU DDDH के पास CUU के भीतर इकाइयों के लिए आईटी सुरक्षा और गोपनीयता सुनिश्चित करने की जिम्मेदारी है.

समेकित विश्वविद्यालय इकाई (CUU) सूचना सुरक्षा प्रबंधक (ISM)

CUU डीन, या विभाग के प्रमुख (DDDH) द्वारा नामित संपर्क CUU के सूचना सुरक्षा कार्यक्रम के समन्वय के लिए जिम्मेदार. CUU ISM सुरक्षा मुद्दों के लिए विश्वविद्यालय इकाइयों और ISPO के बीच संपर्क का केंद्रीय बिंदु है. CUU ISM जिम्मेदारियों को स्थिति विवरण में शामिल किया जाएगा.

विश्वविद्यालय इकाई सूचना प्रबंधक (ISM)

एक विश्वविद्यालय इकाई डीन, निदेशक, या विभाग के प्रमुख (DDDH) द्वारा नामित संपर्क एक विश्वविद्यालय इकाई के सुरक्षा आईटी नीतियों, मानकों और दिशानिर्देशों के अनुपालन को सुनिश्चित करने के लिए जिम्मेदार है, उनके नामित CUU के सूचना सुरक्षा कार्यक्रम के साथ समन्वय में.

आंकड़ा संरक्षक

डीन, निदेशक, विभाग प्रमुख, या अन्य प्रबंधक जो अंततः अखंडता, सटीक रिपोर्टिंग और विश्वविद्यालय डेटा संसाधनों की सटीक रिपोर्टिंग और उपयोग के लिए जिम्मेदार हैं, के आधार पर आंकड़ा सुरक्षा मानक.

डाटा प्रबंधक

विश्वविद्यालय इकाई कर्मचारी (ओं) ने डेटा संरक्षक द्वारा डेटा संसाधनों के लिए परिचालन ओवरसाइट जिम्मेदारी सौंपी.

आंकड़ा वर्गीकरण

डेटा कस्टोडियन सभी डेटा को वर्गीकृत करने के लिए जिम्मेदार हैं, जिसके लिए वे डेटा सुरक्षा मानक की आवश्यकताओं के अनुसार जिम्मेदार हैं. डेटा वर्गीकरण आधारभूत सुरक्षा सुरक्षा और नियंत्रणों को निर्धारित करता है जो उपयुक्त हैं और डेटा की गोपनीयता, अखंडता और उपलब्धता की सुरक्षा के लिए आवश्यक हैं, जिसमें सभी संस्थागत डेटा के एन्क्रिप्शन के लिए लागू न्यूनतम-सुरक्षा मानकों को शामिल किया गया है, जो बनाया गया, बनाया गया, संग्रहीत, संसाधित, या, या संचारित.

उपयोगकर्ताओं को एफएसयू डेटा, उपकरणों और पोर्टेबल स्टोरेज मीडिया की सुरक्षा और सुरक्षित करने के लिए सावधानी बरतनी चाहिए.

स्वत: एन्क्रिप्शन

एफएसयू अनुमोदित नेटवर्क/क्लाउड शेयर (ई (ई).जी. OneDrive, SharePoint) उपयोग किए जाने पर स्वचालित एन्क्रिप्शन और सुरक्षित भंडारण प्रदान करते हैं. जो उपयोगकर्ता नेटवर्क शेयरों का उपयोग नहीं करना चुनते हैं, वे इस मानक द्वारा परिभाषित सभी एन्क्रिप्शन आवश्यकताओं को पूरा करने के लिए जिम्मेदार हैं. अधिक जानकारी के लिए, व्यक्तिगत क्लाउड सेवाओं के उपयोग के लिए दिशानिर्देश देखें (FSU).एडू).

महतवपूर्ण प्रबंधन

डेटा हानि को रोकने के लिए, प्रमुख प्रबंधन प्रक्रियाएं जगह में होनी चाहिए और आराम से डेटा एन्क्रिप्ट करने से पहले प्रलेखित की जानी चाहिए. CUU और यूनिवर्सिटी यूनिट ISMS यह सुनिश्चित करने के लिए जिम्मेदार हैं कि इकाइयां और व्यक्ति एन्क्रिप्टेड उच्च जोखिम या मध्यम जोखिम डेटा को प्रसंस्करण, रखरखाव, भंडारण, या प्रसारित करना एक प्रलेखित क्रिप्टोग्राफिक कुंजी प्रबंधन योजना द्वारा सृजन, उपयोग, वितरण, भंडारण और की रक्षा करता है। क्रिप्टोग्राफिक कुंजियों की वसूली. अनधिकृत प्रकटीकरण को रोकने और जरूरत पड़ने पर डेटा तक पहुंच सुनिश्चित करने के लिए प्रभावी कुंजी प्रबंधन महत्वपूर्ण है. यदि कोई कुंजी खो जाती है, तो यह अत्यधिक संभावना है कि डिवाइस पर डेटा पुनर्प्राप्त नहीं किया जा सकता है, खासकर यदि उपलब्ध डेटा की कोई अन्य प्रतियां उपलब्ध नहीं हैं.

क्रिप्टोग्राफिक कीज़ एक प्रकार की आईटी सुरक्षा जानकारी है जिसे उच्च जोखिम वाले डेटा के रूप में वर्गीकृत किया गया है, और संग्रहीत करते समय खुद को एन्क्रिप्ट किया जाना चाहिए. कीज़ को एन्क्रिप्टेड डेटा से अलग से संग्रहीत किया जाना चाहिए. भौतिक माध्यम (कागज, सीडी, फ्लैश स्टोरेज) पर संग्रहीत कुंजियाँ एक सुरक्षित स्थान पर लगातार लॉक होनी चाहिए.

विश्राम पर डेटा का एन्क्रिप्शन

REST में डेटा का एन्क्रिप्शन का मतलब है कि जब यह सर्वर या स्टोरेज मीडियम पर संग्रहीत होता है तो डेटा एन्क्रिप्ट करना. बाकी पर डेटा एन्क्रिप्ट करने के दो तरीके हैं.

- पूर्ण डिस्क्रिप्शन एन्क्रिप्शन, पूरे डिस्क एन्क्रिप्शन के रूप में भी जाना जाता है, पूरे डिवाइस को एन्क्रिप्ट करता है, एक बार में डिस्क विभाजन, या डिस्क सेक्टर एन्क्रिप्शन और अतिरिक्त सेक्टर के समय उपयोग में उपयोग करता है क्योंकि डेटा उत्पन्न होता है. यह चोरी या अन्य नुकसान के कारण डेटा हानि के खिलाफ अच्छी सुरक्षा प्रदान करता है और इस बात पर कम ध्यान देने की आवश्यकता है कि फाइलों को कैसे प्रबंधित किया जाता है.

- फ़ाइल-स्तरीय एन्क्रिप्शन व्यक्तिगत फ़ाइलों को एन्क्रिप्ट करता है. फ़ाइल-स्तरीय एन्क्रिप्शन के लिए दो तरीके हैं:

- फ़ाइलों को केवल तभी डिक्रिप्ट किया जाता है जब उपयोग में होता है, आमतौर पर एप्लिकेशन-आधारित एन्क्रिप्शन के साथ मामला होता है.

- देखने या संपादन पूरा होने पर फ़ाइलों को स्वचालित रूप से फिर से एनक्रिप्ट नहीं किया जाता है, क्योंकि यह स्टैंडअलोन एन्क्रिप्शन उपयोगिताओं के साथ मामला है. फ़ाइल को डिक्रिप्ट करने की कुंजी को ट्रांसमिशन की एक अलग विधि के माध्यम से फ़ाइल से अलग से साझा किया जाना चाहिए. इसे कभी-कभी कंटेनर-आधारित एन्क्रिप्शन के रूप में जाना जाता है.

डेटा वर्गीकरण और डिवाइस के प्रकार के आधार पर उपयुक्त एन्क्रिप्शन विधि का चयन किया जाना चाहिए. CUU और यूनिवर्सिटी यूनिट ISMS सुरक्षित कॉन्फ़िगरेशन सुनिश्चित करने और उनकी इकाइयों के भीतर निम्नलिखित एन्क्रिप्शन आवश्यकताओं को पूरा करने के लिए जिम्मेदार हैं:

तालिका नंबर एक. आराम से डेटा के लिए एन्क्रिप्शन आवश्यकताएं

उपकरण का प्रकार आंकड़ा वर्गीकरण उच्च जोखिम आंकड़ा मध्यम जोखिम आंकड़ा कम जोखिम आंकड़ा डेटा केंद्रों या संरक्षित सुविधाओं में उपकरण आवश्यक,

डेटा सेंटर उपकरणों पर संग्रहीत डेटा भी आईटी भौतिक सुरक्षा मानक की आवश्यकताओं के तहत कवर किया गया है.इकाई का विवेक पोर्टेबल और हटाने योग्य भंडारण मीडिया आवश्यक,

पोर्टेबल मीडिया की सुरक्षा के लिए अतिरिक्त देखभाल दी जानी चाहिए और बैकअप या भंडारण के लिए काम से संबंधित उद्देश्यों तक सीमित है.इकाई का विवेक लैपटॉप और अन्य पोर्टेबल उपकरण आवश्यक आवश्यक अनुशंसित डेस्कटॉप आवश्यक आवश्यक इकाई का विवेक व्यक्तिगत रूप से स्वामित्व वाले उपकरण उच्च जोखिम या मध्यम जोखिम डेटा का भंडारण अनुमति नहीं है इकाई का विवेक डेटाबेस भंडारण आवश्यक आवश्यक डेटा बैकअप और अभिलेखागार आवश्यक इकाई का विवेक पारगमन डेटा का एन्क्रिप्शन

पारगमन में डेटा का एन्क्रिप्शन अनएन्क्रिप्टेड डेटा के जोखिम को कम करने के लिए आवश्यक है, जिसे इंटरसेप्ट या मॉनिटर किया जाता है क्योंकि यह विश्वसनीय या अविश्वसनीय नेटवर्क पर प्रेषित होता है. अनधिकृत पहुंच संवेदनशील संस्थागत डेटा की गोपनीयता को खतरे में डाल सकती है. CUU और यूनिवर्सिटी यूनिट ISMS यह सुनिश्चित करने के लिए जिम्मेदार हैं कि निम्नलिखित एन्क्रिप्शन आवश्यकताओं को उन इकाइयों के भीतर पूरा किया जाता है जो वे जिम्मेदार हैं:

तालिका 2. पारगमन में डेटा के लिए एन्क्रिप्शन आवश्यकताएं

तरीका आंकड़ा वर्गीकरण उच्च जोखिम आंकड़ा मध्यम जोखिम आंकड़ा कम जोखिम आंकड़ा ईमेल के माध्यम से भेजी गई जानकारी आवश्यक आवश्यक इकाई का विवेक एफएसयू नेटवर्क के भीतर उपकरणों के बीच प्रेषित डेटा आवश्यक आवश्यक इकाई का विवेक एफएसयू नेटवर्क के बाहर प्रेषित जानकारी आवश्यक आवश्यक इकाई का विवेक एक नेटवर्क पर किए गए हार्डवेयर, सॉफ्टवेयर या अनुप्रयोगों का प्रशासन आवश्यक आवश्यक आवश्यक निम्नलिखित आमतौर पर नियोजित प्रौद्योगिकियों के उदाहरण हैं जो पारगमन में डेटा का एन्क्रिप्शन प्रदान करते हैं.

वर्चुअल प्राइवेट नेटवर्क (वीपीएन): विश्वविद्यालय व्यवसाय पर यात्रा करने वाले उपयोगकर्ता या जिन्हें गैर-विश्वविद्यालय या सार्वजनिक नेटवर्क से एफएसयू नेटवर्क और किसी भी उच्च जोखिम या मध्यम जोखिम विश्वविद्यालय के डेटा तक पहुंचने की आवश्यकता है. यह उन अनुप्रयोगों या डेटा तक पहुंच की भी अनुमति देता है जिन्हें ऑन-कैंपस कनेक्शन की आवश्यकता होती है. अधिक जानकारी के लिए, इसकी सेवा कैटलॉग – वीपीएन देखें.

सुरक्षित वेब ट्रैफ़िक (HTTPS): HTTPS एक प्रोटोकॉल है जो एक वेब ब्राउज़र और एक वेब-आधारित एप्लिकेशन के बीच ट्रैफ़िक को एन्क्रिप्ट करता है. इकाइयाँ एक विश्वविद्यालय द्वारा प्रदान की गई प्रमाण पत्र सेवा का उपयोग करेंगी. इसकी सेवा कैटलॉग के लिए इसकी सेवा कैटलॉग देखें – एंटरप्राइज एसएसएल.

परिवहन परत सुरक्षा (टीएलएस): टीएलएस एक क्रिप्टोग्राफिक प्रोटोकॉल है जो नेटवर्क पर एंड-टू-एंड संचार सुरक्षा प्रदान करता है और व्यापक रूप से इंटरनेट संचार और ऑनलाइन लेनदेन के लिए उपयोग किया जाता है.

घटना की रिपोर्टिंग

घटनाएं तब होती हैं जब एक एफएसयू छात्र, कर्मचारी, ठेकेदार, या संकाय सदस्य इस मानक, विशिष्ट कानूनी आवश्यकताओं या संविदात्मक दायित्वों का उल्लंघन करता है. यह प्रत्येक एफएसयू छात्र, कर्मचारियों, ठेकेदार, या संकाय सदस्य की जिम्मेदारी है कि वह तुरंत सुरक्षा सुरक्षा अधिकारी (CISO) को संदिग्ध या पुष्टि की गई सूचना सुरक्षा और गोपनीयता घटनाओं की रिपोर्ट करें।.एडू. CUU ISM या यूनिवर्सिटी यूनिट ISM को 24 घंटे के भीतर किसी भी संदिग्ध या पुष्टि की गई घटनाओं के CISO को सूचित करना चाहिए. अधिक जानकारी के लिए आईटी घटना प्रतिक्रिया मानक का संदर्भ लें.

चतुर्थ. संदर्भ

- NIST साइबर सुरक्षा फ्रेमवर्क (CSF)

- NIST 800-53 REV. 4, उच्च प्रभाव नियंत्रण

- आईटी सुरक्षा और गोपनीयता घटना प्रतिक्रिया और रिपोर्टिंग प्रक्रिया

- FSU आभासी निजी नेटवर्क

- उद्यम एसएसएल

- क्रिप्टोग्राफिक मॉड्यूल के लिए 140-2 सुरक्षा आवश्यकताएं

- संघीय सरकार में क्रिप्टोग्राफिक मानकों का उपयोग करने के लिए दिशानिर्देश: क्रिप्टोग्राफिक मैकेनिज्म (NIST (NIST).gov)

- व्यक्तिगत क्लाउड सेवाओं के उपयोग के लिए दिशानिर्देश