2023 Statistiques de cybersécurité

50 statistiques de cybersécurité pour 2023 Vous devez savoir – où, qui et ce qui est ciblé

Les organisations d’infrastructures critiques ont été confrontées à un coût moyen de violation de données de 4 $.82 millions, dépassant la moyenne dans les autres industries de 1 million de dollars.

Parmi eux, 28% ont rencontré des attaques destructrices ou des ransomwares, et 17% ont connu des violations en raison de partenaires commerciaux compromis.

2023 Les statistiques et les tendances des cyberattaques doivent savoir

Les cyberattaques ont été notées le cinquième risque le mieux noté en 2020 et sont devenus la nouvelle norme dans les secteurs public et privé. Cette industrie risquée continue de croître en 2023 alors que les cyberattaques IoT devraient doubler d’ici 2025. De plus, le rapport sur les risques mondiaux du World Economic Forum indique que le taux de détection (ou de poursuites) est aussi faible que 0.05 pour cent dans le u.S.

Si vous êtes l’un des nombreux qui dirigent une startup croissante, vous savez que le paysage est en constante évolution et 2020 a apporté plusieurs changements, pour dire le moins. La pandémie a affecté tous les types d’entreprises – grandes et petites. Si quoi que ce soit, la cybercriminalité amplifiée pandémique en raison de l’incertitude autour du travail à distance et de la façon de protéger votre entreprise.

La cybercriminalité, qui comprend tout, du vol ou du détournement de fonds au piratage et à la destruction des données, est en hausse de 600% en raison de la pandémie Covid-19. Presque chaque industrie a dû adopter de nouvelles solutions et a forcé les entreprises à s’adapter, rapidement.

Comment pouvez-vous préparer votre startup pour la sécurité des données en 2023 et au-delà? Dans ce guide, nous disséquons les statistiques, les faits, les chiffres et les tendances les plus importants.

Le coût moyen d’un L’attaque de ransomware unique est de 1 $.85 millions.

Obtenez un devis gratuit aujourd’hui pour savoir combien une police de cyber-assurance pourrait vous sauver.

Coûts de la cybercriminalité

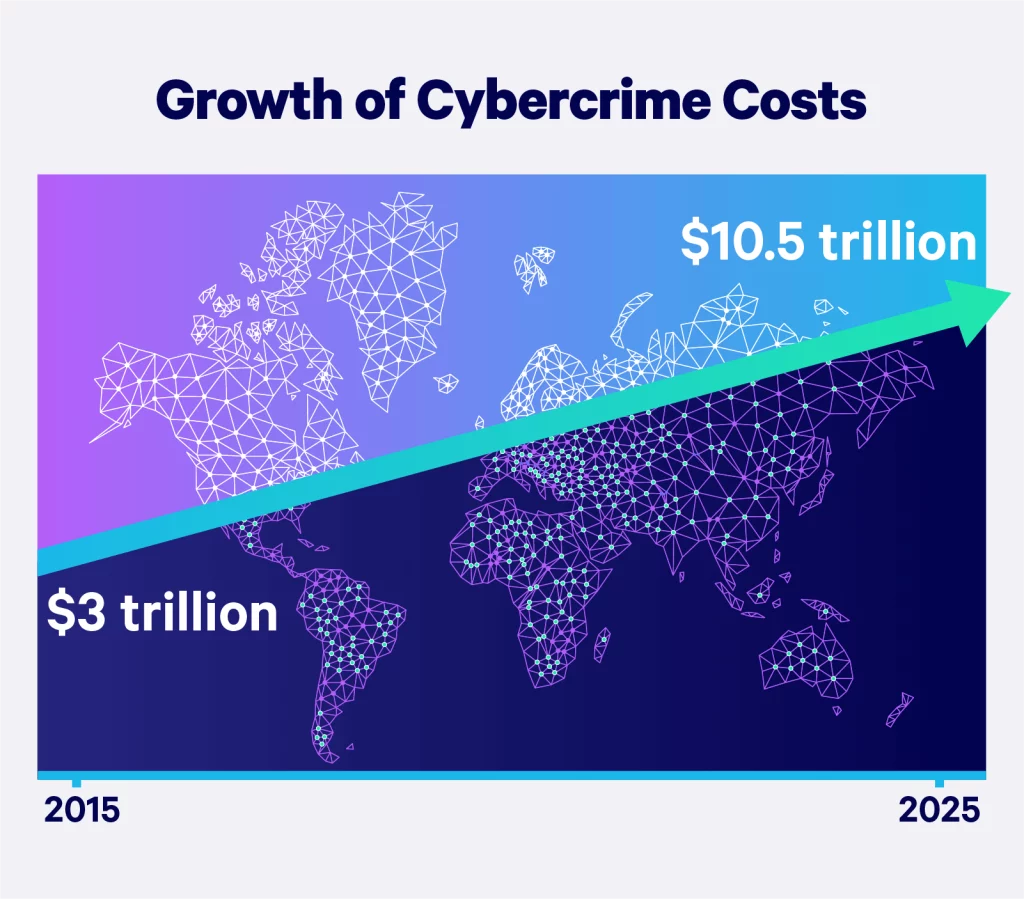

La cybercriminalité coûtera aux entreprises dans le monde environ 10 $.5 billions par an d’ici 2025, contre 3 billions de dollars en 2015. À un taux de croissance de 15 pour cent d’une année sur l’autre – Cybersecurity Ventures rapporte également que la cybercriminalité représente le plus grand transfert de richesse économique de l’histoire.

Cybercriminalité pour les petites et moyennes entreprises

Les cyberattaques contre toutes les entreprises, mais en particulier les petites à moyennes entreprises, deviennent plus fréquentes, ciblées et complexes. Selon le coût de l’étude sur la cybercriminalité d’Accenture, 43% des cyberattaques sont destinées aux petites entreprises, mais seulement 14% sont prêts à se défendre.

Non seulement une cyberattaque perturbe les opérations normales, mais elle peut causer des dommages aux actifs informatiques importants et aux infrastructures qui peuvent être impossibles à récupérer sans le budget ni les ressources pour le faire.

Les petites entreprises ont du mal à se défendre à cause de cela. Selon le rapport sur l’état de cybersécurité de l’Institut Ponemon, les petites et moyennes entreprises du monde entier rapportent des expériences récentes avec les cyberattaques:

- Mesures de sécurité insuffisantes: 45% disent que leurs processus sont inefficaces pour atténuer les attaques.

- Fréquence des attaques: 66% ont connu une cyberattaque au cours des 12 derniers mois.

- Contexte des attaques: 69% disent que les cyberattaques sont de plus en plus ciblées.

Les types d’attaques les plus courants contre les petites entreprises comprennent:

- Phishing / génie social: 57%

- Dispositifs compromis / volés: 33%

- Vol d’identification: 30%

En comprenant les cibles des attaques et des conséquences, en tant que chef d’entreprise, vous pouvez minimiser le potentiel, gagner de la valeur dans vos efforts de cybersécurité et même empêcher les futures attaques.

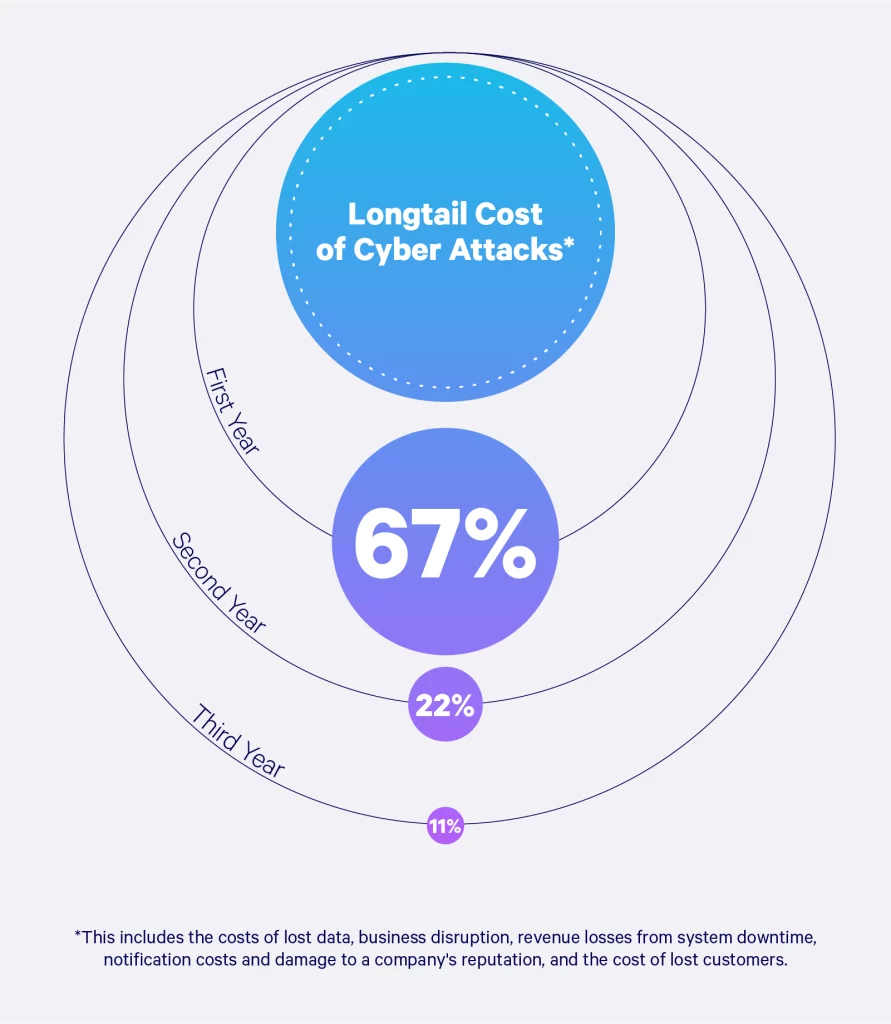

Coût à queue long des cyberattaques

Les coûts à long terme d’une violation de données peuvent s’étendre pendant des mois à des années et inclure des dépenses importantes dont les entreprises ne connaissent pas ou ne prévoient pas dans leur planification.

Ces coûts comprennent la perte de données, les perturbations des entreprises, les pertes de revenus du système d’arrêt du système, les coûts de notification ou même les dommages à la réputation d’une marque. Dans le visuel ci-dessous, nous décrivons les impacts auxquels une entreprise peut être confrontée de la première année à la troisième année.

Impact et gravité des cyberattaques

Les cyberattaques peuvent avoir un impact sur une organisation à bien des égards – des perturbations mineures des opérations aux pertes financières majeures. Quel que soit le type de cyberattaque, chaque conséquence a une certaine forme de coût, qu’elle soit monétaire ou autrement.

Les conséquences de l’incident de la cybersécurité peuvent toujours avoir un impact. Vous trouverez ci-dessous cinq domaines où votre entreprise peut souffrir:

- Pertes financières

- Perte de productivité

- Dommage à la réputation

- Responsabilité juridique

- Problèmes de continuité des activités

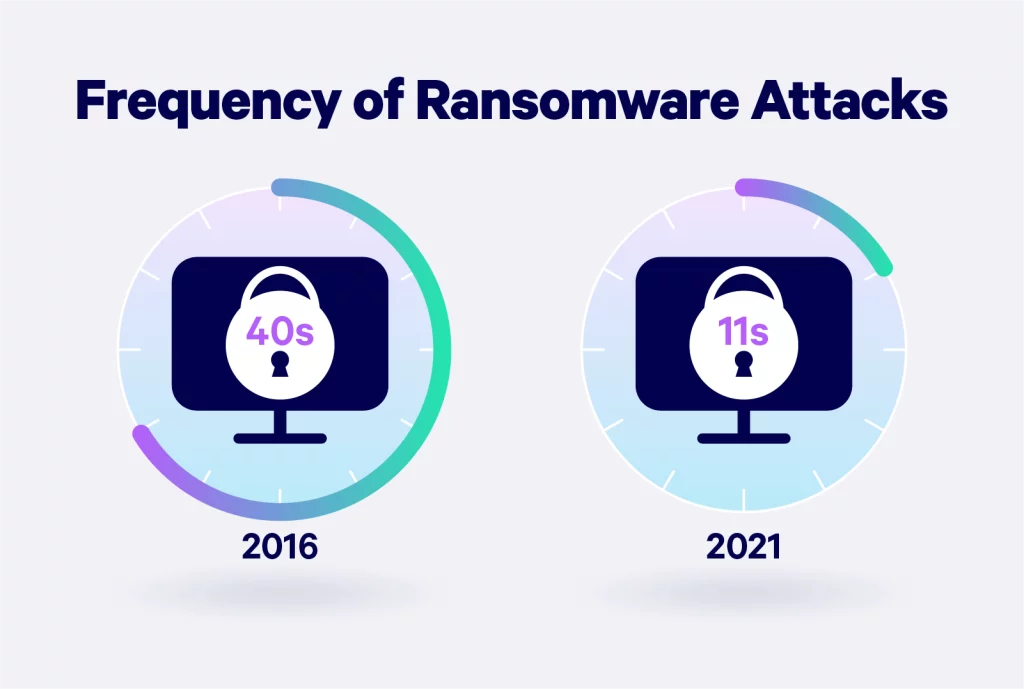

Les attaques de ransomwares deviennent plus répandues comme préoccupation. En 2022, 70% des entreprises ont été victimes de ransomwares. Cela devrait atteindre toutes les 11 secondes d’ici 2021, selon un rapport de Cybersecurity Ventures. Cette cyberattaque se produit lorsque des logiciels malveillants sont utilisés pour restreindre l’accès à un système informatique ou à des données, jusqu’à ce que la victime paie une rançon demandée par le criminel.

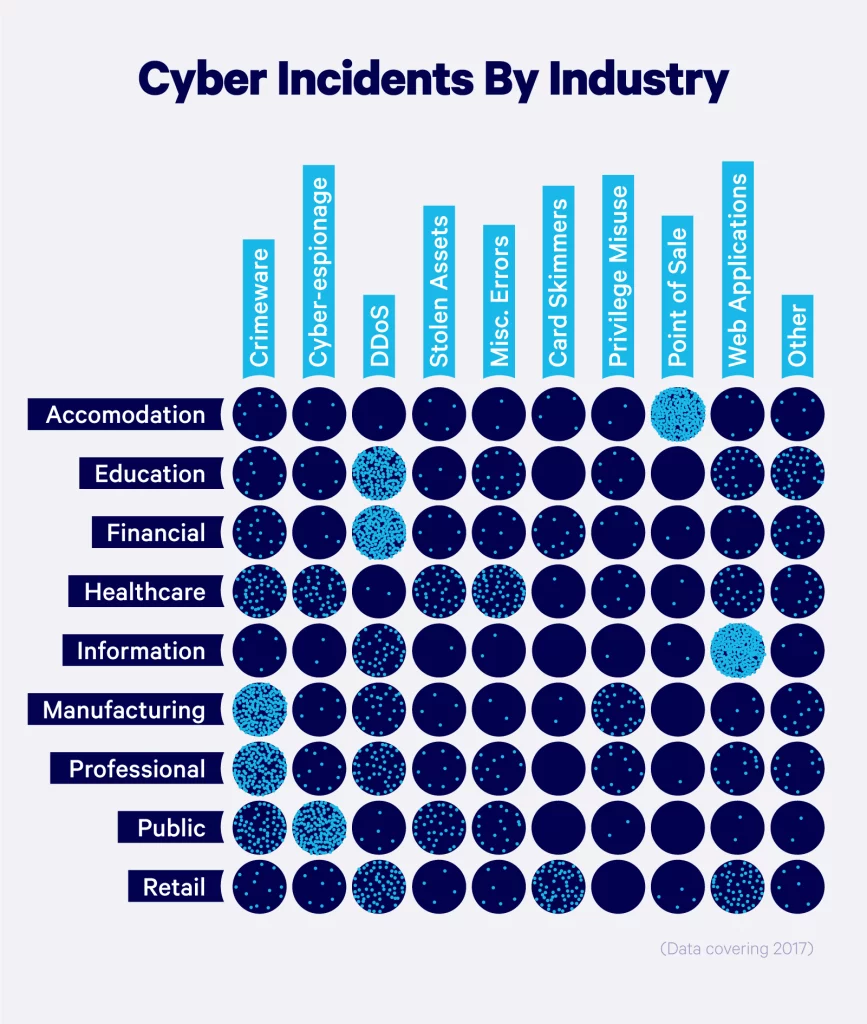

Cyberattaques par industrie

Certaines industries sont plus vulnérables aux cyberattaques que d’autres, simplement en raison de la nature de leur entreprise. Bien que toute industrie puisse être soumise à une violation de données, les plus à risque sont des entreprises étroitement impliquées dans la vie quotidienne des gens.

Les entreprises qui détiennent des données sensibles ou des informations personnellement identifiables sont des objectifs communs pour les pirates. Les types d’entreprises ou d’organisations les plus vulnérables aux cyberattaques comprennent:

- Banques et institutions financières: Contenir les informations de carte de crédit, les informations de compte bancaire et les données personnelles des clients ou des clients.

- Institutions de soins de santé: Référentiels pour les dossiers de santé, les données de recherche clinique et les dossiers des patients tels que les numéros de sécurité sociale, les informations de facturation et les réclamations d’assurance.

- Sociétés: A des données inclusives telles que les concepts de produits, la propriété intellectuelle, les stratégies de marketing, les bases de données des clients et des employés,.

- L’enseignement supérieur: Contenir des informations sur les données d’inscription, la recherche universitaire, les dossiers financiers et les informations personnellement identifiables comme les noms, les adresses et les informations de facturation.

Dans le visuel ci-dessous, nous décomposons les types communs de cyber-incidents et les impacts variables sur les industries.

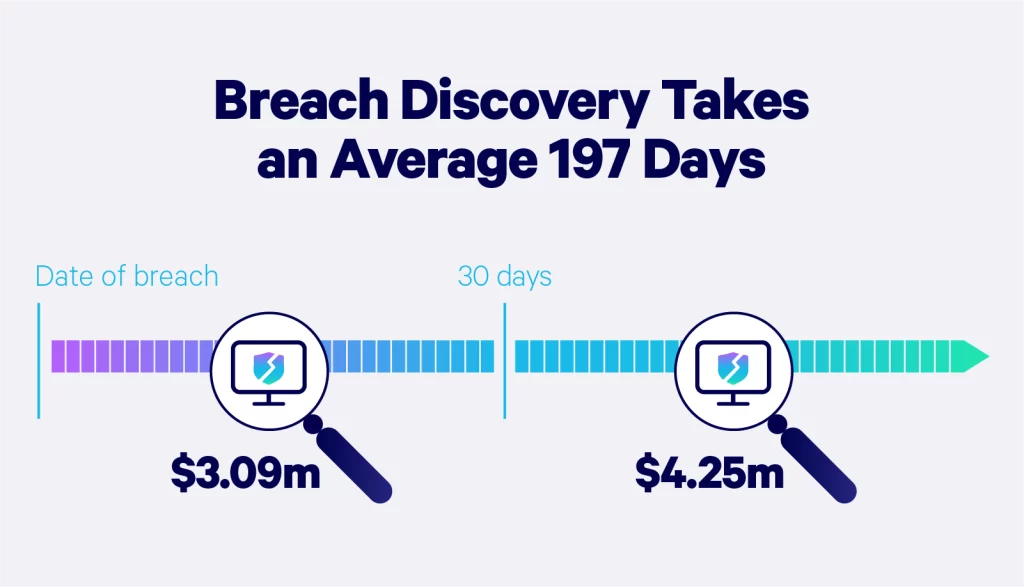

Découverte de violation

La découverte de violation, c’est lorsque l’entreprise ou l’entreprise prend conscience que l’incident s’est produit. Selon IBM, il faut une entreprise 197 jours pour découvrir la violation et jusqu’à 69 jours pour la contenir.

Les entreprises qui contenaient une violation en moins de 30 jours ont économisé plus d’un million de dollars par rapport à celles qui ont pris plus de 30 jours. Une réponse lente à une violation de données peut causer encore plus de problèmes à votre entreprise. Cela peut entraîner une perte de confiance des clients, de productivité ou d’amendes majeures.

Un plan de réponse à la violation des données est un moyen proactif de se préparer en cas de violation. La mise en place d’une stratégie de gestion des risques pour lutter contre les incidents tels que les violations peut minimiser l’impact sur votre entreprise et vos résultats. Un plan de réponse aux incidents, par exemple, fournit des conseils à votre équipe pendant les phases de détection, de confinement, d’enquête, de correction et de récupération.

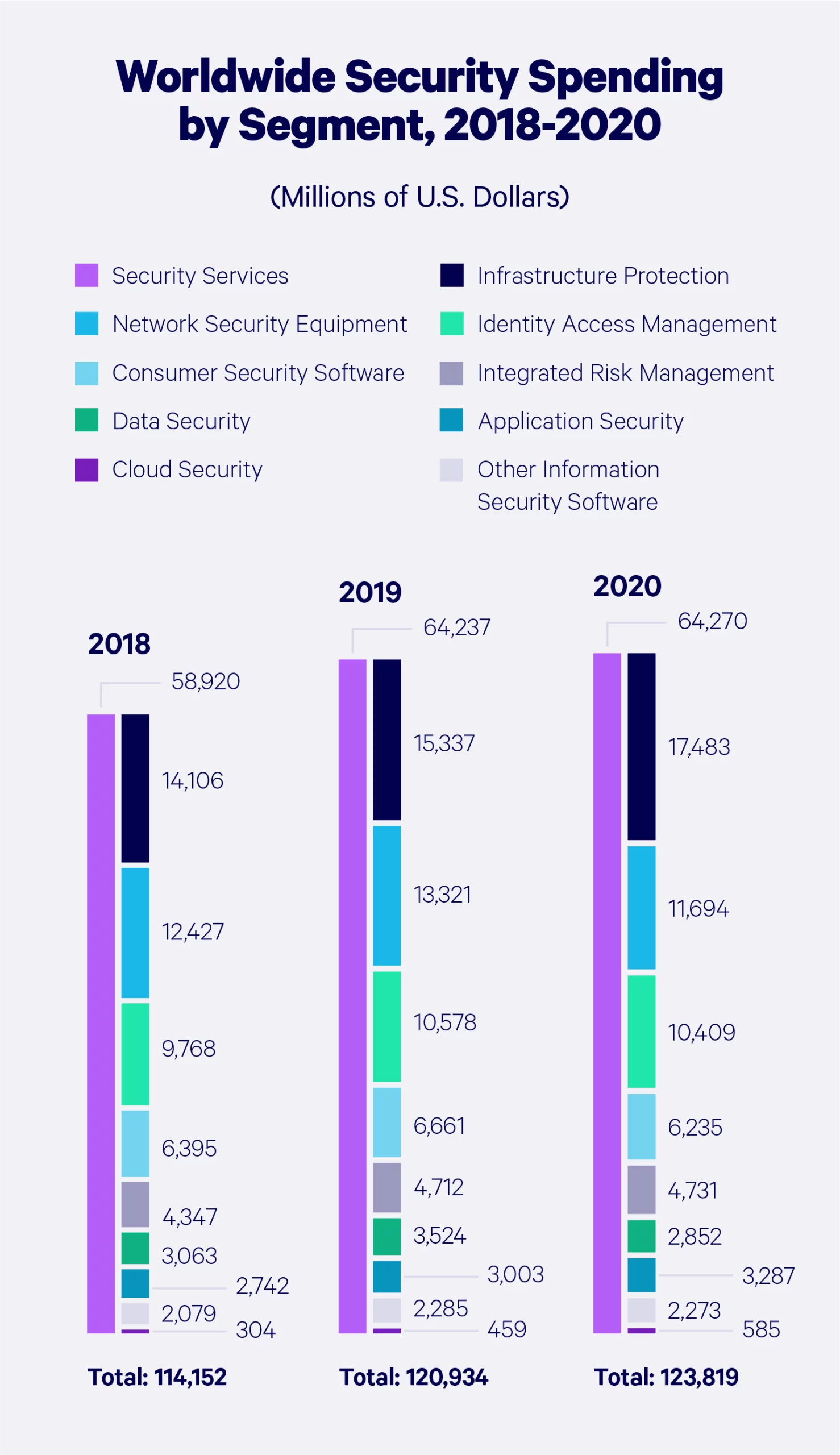

Dépenses de sécurité de l’information

Les revenus du rapport sur le marché de Statista sur le marché de la cybersécurité devraient atteindre 162 milliards de dollars en 2023. Il devrait montrer un taux de croissance annuel de 2023 à 2028 sur 9.63%, résultant en un volume de marché de 256 $.50 milliards d’ici 2028.

Dépenses de sécurité mondiales

Jetons un coup d’œil à la façon dont les dépenses de cybersécurité ont augmenté dans le monde – décomposé par le produit ou le service.

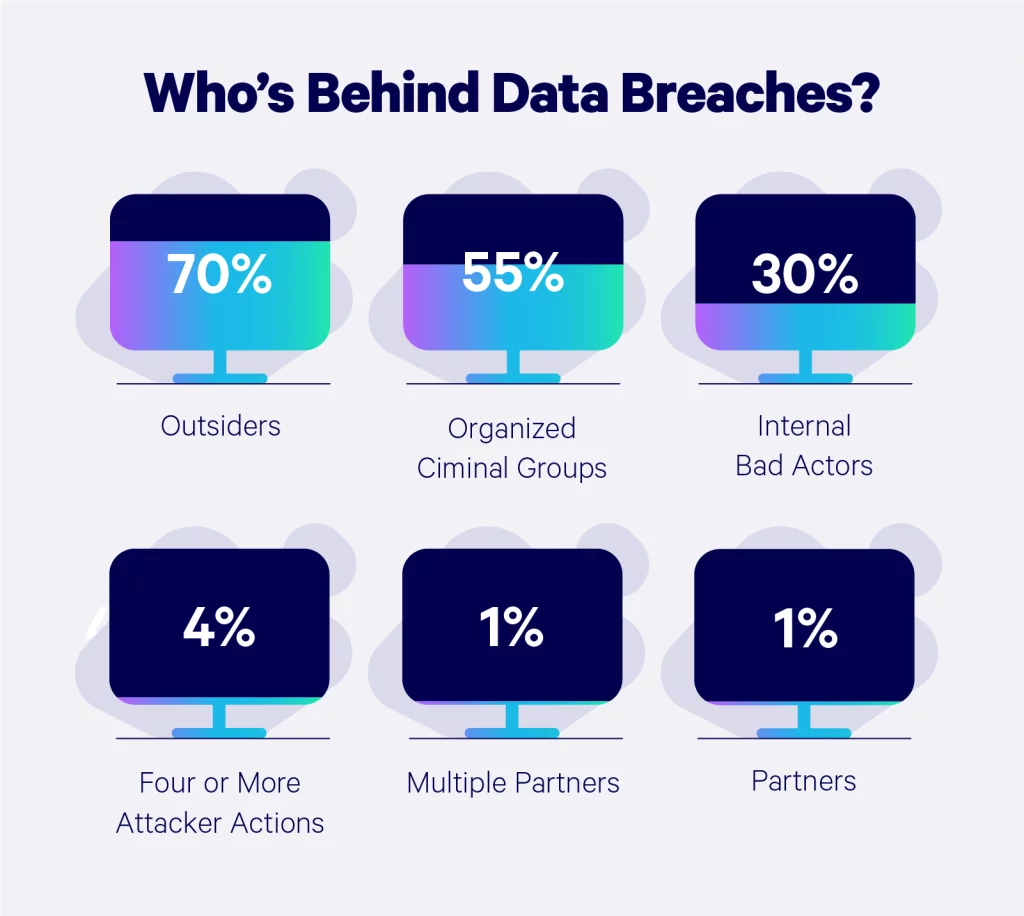

Qui est derrière les violations de données?

La personne moyenne peut supposer que les fichiers d’une base de données d’entreprise sont un tas de documents ennuyeux, mais les pirates connaissent la dure vérité sur ce disque dur.

Selon le rapport des enquêtes sur les violations de données de Verizon, la majorité des cyberattaques sont déclenchées par des étrangers, des initiés, des partenaires d’entreprise, des groupes de criminalité organisés et des groupes affiliés. Nous décomposons les pourcentages de chacun:

Comment réduire le risque de cyberattaques

Avec les menaces croissantes de pirates mal gérant vos données, la mise en œuvre de processus pour prévenir les violations de la sécurité des données est le plan d’action le plus responsable après avoir eu une assurance de violation professionnelle professionnelle adéquate.

Les lois sur la violation des données varient selon l’État, donc selon l’endroit où se trouve votre entreprise, il existe différents facteurs à prendre en considération. Notifications autour de la violation, ce qui est couvert et les pénalités seront différentes en fonction de l’incidence et de l’état dans lequel vous vous trouvez.

1. Réduire les transferts de données

Le transfert de données entre les appareils commerciaux et personnels est souvent inévitable en raison de la quantité croissante d’employés qui travaillent à distance. Garder les données sensibles sur les appareils personnels augmente considérablement la vulnérabilité aux cyberattaques.

2. Télécharger attentivement

Le téléchargement de fichiers à partir de sources non vérifiées peut exposer vos systèmes et appareils aux risques de sécurité. Il est important de télécharger uniquement des fichiers à partir de sources et d’éviter les téléchargements inutiles pour réduire la sensibilité à votre appareil à partir de logiciels malveillants.

3. Améliorer la sécurité du mot de passe

La force du mot de passe est la première ligne de défense contre diverses attaques. L’utilisation de chaînes de symboles qui n’ont pas de sens, les changements de mot de passe réguliers et ne jamais les écrire ou les partager sont une étape cruciale pour protéger vos données sensibles.

4. Mettre à jour le logiciel de périphérique

Les fournisseurs de logiciels travaillent dur pour rendre leur logiciel plus sécurisé en continu, et l’installation régulière des dernières mises à jour rendra vos appareils moins vulnérables aux attaques.

5. Surveiller les fuites de données

La surveillance régulière de vos données et l’identification des fuites existantes aideront à atténuer les retombées potentielles de la fuite de données à long terme. Les outils de surveillance des violations de données surveillent activement et vous alertent une activité suspecte.

6. Élaborer un plan de réponse à la violation

Les violations de données peuvent arriver aux entreprises les plus prudentes et les plus disciplinées. L’établissement d’un plan formel pour gérer les incidents potentiels de violation de données, le plan de réponse à la cyber-attaque primaire et le plan de récupération de la cyberattaque aideront les organisations de toute taille à répondre aux attaques réelles et contiendront leurs dommages potentiels.

Il est clair que les entreprises sont sous une menace constante de cybercriminalité et doivent prendre des mesures pour défendre leurs données. N’attendez pas jusqu’à ce qu’il soit trop tard, prenez des mesures aujourd’hui pour éviter de futures violations de données et les conséquences qui suivent. Semblable à la nécessité d’avoir une assurance cyber-responsabilité adéquate, une protection adéquate des données est essentielle.

50+ statistiques de cybersécurité pour 2023 Vous devez savoir – où, qui et ce qui est ciblé

Nous utilisons parfois des liens d’affiliation dans notre contenu, en cliquant sur ceux que nous pourrions recevoir une commission – sans frais supplémentaires pour vous. En utilisant ce site Web, vous acceptez nos conditions générales et notre politique de confidentialité.

La cybersécurité est devenue indispensable à notre vie numérique dans notre monde interconnecté. À mesure que la technologie progresse et les organisations s’appuient de plus en plus sur les systèmes numériques, la protection des données sensibles, la préservation de la confiance des clients et la garantie des opérations ininterrompues sont devenus des objectifs critiques.

De l’augmentation du nombre de violations de données aux pertes financières subies par les entreprises et la sophistication croissante des pirates, notre liste organisée des statistiques de cybersécurité met en évidence l’urgence de mesures de cybersécurité robustes. Cet article se plongera dans certaines données de cybersécurité révélatrices, mettant en lumière nos défis et soulignant l’importance de la sauvegarde de nos actifs numériques.

Statistiques clés de la cybersécurité

- En 2022, 493.33 millions d’attaques de ransomwares ont été détectées par les organisations du monde entier.

- Le phishing reste la cyberattaque la plus courante, avec environ 3.4 milliards de courriels de spam quotidiens.

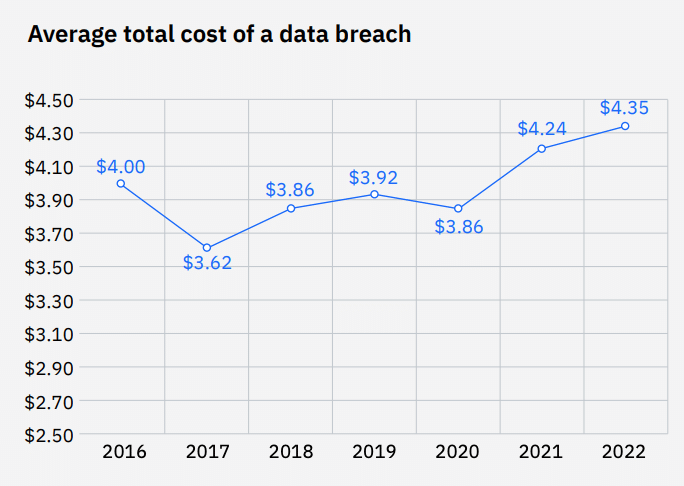

- Le coût mondial de la violation de données moyenne était de 4 $.35 millions en 2022.

- En 2022, le coût moyen des violations résultant des informations d’identification volées ou compromises s’élevait à 4 $.50 millions .

- L’industrie des soins de santé a été la plus coûteuse pour les violations pendant 12 années consécutives, avec un coût moyen de violation de données atteignant 10 $.10 millions en 2022.

Statistiques de cybersécurité par type d’attaque

Dans le paysage en constante évolution de la cybersécurité, il est crucial de rester informé des diverses cyberattaques qui menacent les individus et les organisations. L’impact de ces attaques est substantiel, tant en termes de pertes financières et de réputation.

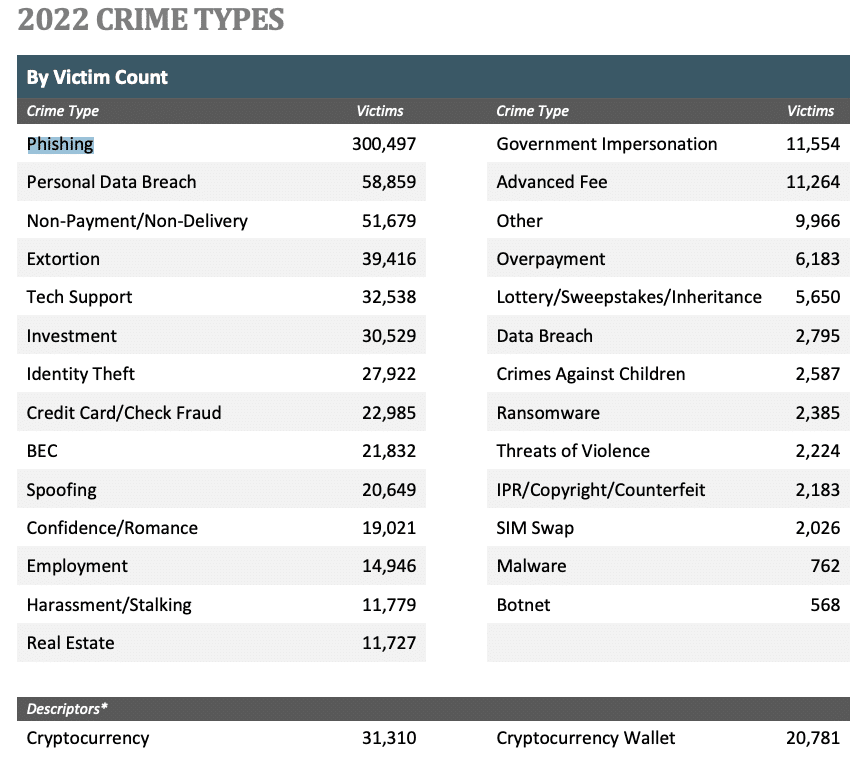

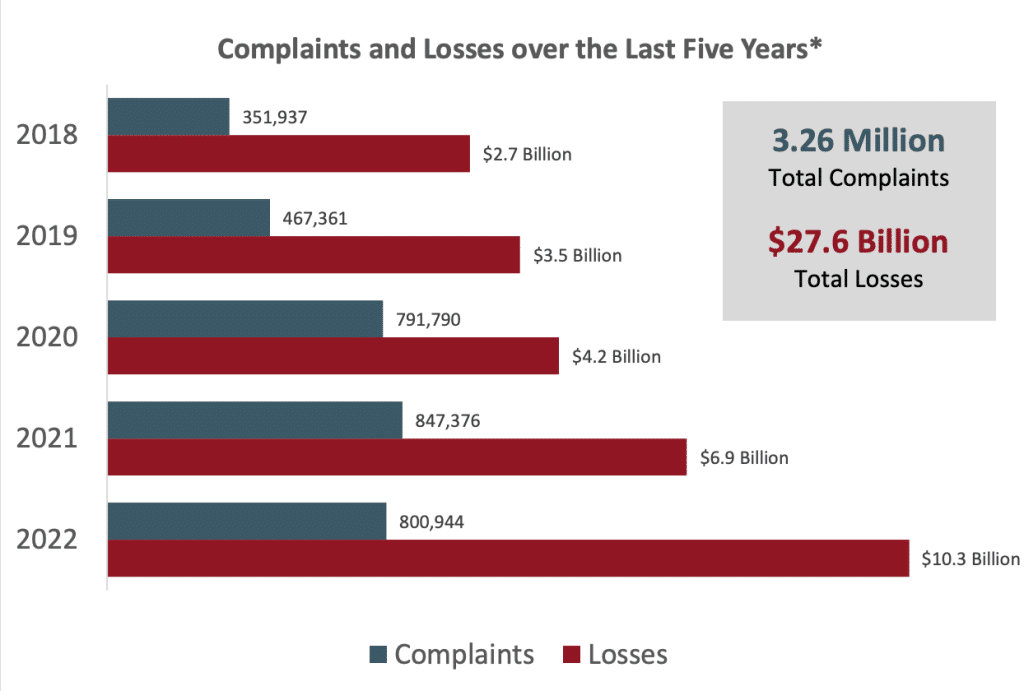

Le Rapport sur la criminalité sur Internet du FBI pour 2022, a révélé que le public a signalé un total de 800 944 plaintes de cybercriminalité.

Les attaques de phishing étaient le type de crime numéro un, avec 300 497 plaintes signalées. Les pertes totales dues aux attaques de phishing ont dépassé 10 $.3 milliards.

Données d’attaque de phishing

Les attaques de phishing restent la cyberattaque la plus courante, avec approximativement 3.4 milliards Emails de spam quotidiens.

Ils englobent diverses techniques trompeuses pour inciter les individus à révéler des informations sensibles ou à s’engager dans des activités malveillantes par des e-mails ou des sites Web déguisés.

Les attaques de phishing sont responsables de 90% de violations de données.

En effet.

- Gagner un accès non autorisé aux données sensibles.

- Conduire un vol d’identité.

- Effectuer d’autres activités malveillantes.

- Rassemblez des informations sur les cibles pour élaborer des e-mails personnalisés.

- Voler les informations d’identification de connexion.

- Effectuer une fraude financière.

- Exploiter pour le vol d’identité.

- Gain financier.

- Accès aux données des entreprises et aux secrets commerciaux.

- Persuader les utilisateurs de saisir leurs informations personnelles.

Selon Les statistiques de Norton, Environ 88% des organisations rencontrent des attaques de phishing de lance dans un délai d’un an. Ces données indiquent que les entreprises sont ciblées presque quotidiennement.

Un rapport du premier trimestre 2022 publié par Recherche de point de contrôle a révélé une liste des meilleures marques classées par leur apparition globale dans les tentatives de phishing de la marque.

- LinkedIn (concernant 52% de toutes les attaques de phishing à l’échelle mondiale)

- DHL (14%)

- Google (7%)

- Microsoft (6%)

- FedEx (6%)

- WhatsApp (4%)

- Amazon (2%)

- Maersk (1%)

- AliExpress (0.8%)

- Apple (0.8%)

LinkedIn était lié à 52% des attaques liées au phishing dans le monde. Ce chiffre significatif représente la première fois qu’une plate-forme de médias sociaux revendique la première place du classement, indiquant la gravité du problème. Un exemple d’un e-mail typique de phishing LinkedIn ressemble à ceci:

Au quatrième trimestre 2022, Yahoo a connu une montée notable de 23 positions à 20% en raison d’une campagne de phishing efficace au cours du trimestre précédent.

LinkedIn est tombé au numéro cinq sur la liste avec un 5.Apparence globale de 7% dans les tentatives de phishing de la marque.

Avec l’essor des travaux à distance, il y a eu une augmentation de Compromis par e-mail commercial (BEC) escroqueries.

Ces escrocs utilisent des tactiques basées sur le phishing pour tromper les individus à divulguer des informations confidentielles de l’entreprise ou à faire des transferts d’argent non autorisés.

En 2022, le IC3 enregistré 21 832 plaintes liées à BEC, entraînant des pertes ajustées dépassant 2 $.7 milliards.

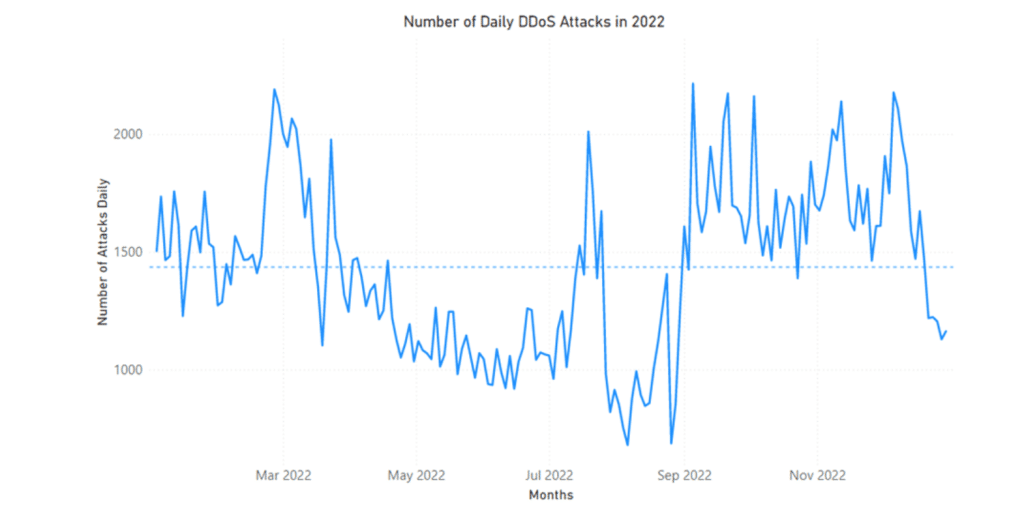

Données de déni de service distribué (DDOS)

Une attaque de déni de service distribué (DDOS) est une tentative malveillante de perturber le fonctionnement normal d’un réseau, d’un service ou d’un site Web en le submergeant avec un flot de trafic Internet.

Une attaque DDOS vise à perturber ou à rendre les ressources et les infrastructures de la cible, conduisant à des temps d’arrêt et à des pertes financières potentielles.

En 2022, Microsoft a atténué une moyenne de 1 435 DDOS Attaque quotidiennement.

- Le nombre maximum d’attaques quotidiennes était de 2 215 le 22 septembre 2022.

- Le nombre minimum d’attaques quotidiennes était de 680 le 22 août 2022.

- Le nombre total d’attaques uniques atténuées en 2022 était de plus de 520 000.

Selon un rapport publié par Cloudflare, Les attaques de Ransom DDOS ont connu une augmentation en glissement annuel de 67% et une augmentation d’un trimestre sur 24%.

Les industries en ligne ont connu une augmentation significative des attaques DDOS de la couche application, avec une augmentation d’un trimestre sur 131% et une augmentation en glissement annuel de 300%.

En septembre 2017, une attaque DDOS record a ciblé Google Services, atteignant une énorme taille de 2.54 tbps.

Google Cloud a révélé cet incident en octobre 2020.

L’attaque a été attribuée à la Chine et a été jugée provenant du réseau de quatre fournisseurs de services Internet chinois.

Les pirates ont envoyé des paquets usurpés à 180 000 serveurs Web, ce qui a envoyé des réponses à Google.

L’une des attaques DDOS les plus importantes s’est produite en mars 2023. Le site Web de l’Assemblée nationale française a connu une panne temporaire en raison d’une attaque DDOS orchestrée par des pirates russes. Dans un poste de télégramme, les pirates ont attribué l’attaque au soutien du gouvernement français à l’Ukraine.

Données de logiciels malveillants

Depuis 2023, 300 000 logiciels malveillants frais Les instances sont générées quotidiennement, 92% distribuées par e-mail, avec une moyenne de 49 jours à détecter.

Le logiciel malware est utilisé pour obtenir un accès non autorisé aux systèmes informatiques, voler des données, perturber les services système ou nuire aux réseaux informatiques.

4.1 million Les sites Web sont infectés par des logiciels malveillants.

Et 18% des sites Web contiennent des menaces de cybersécurité critiques.

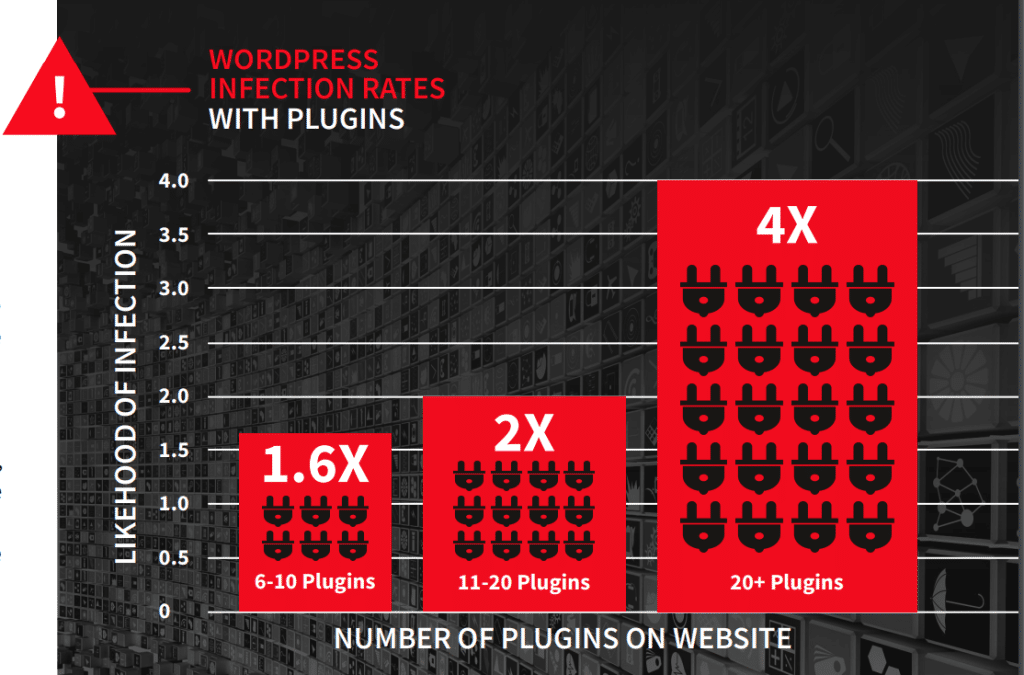

De plus, 97% de toutes les violations de sécurité sur les sites Web exploitent les plugins WordPress.

Sur les 47 337 plugins malveillants installés de 2012 à 2021, 94% étaient actifs sur 24 931 sites Web WordPress différents, chacun hébergeant deux plugins malveillants ou plus.

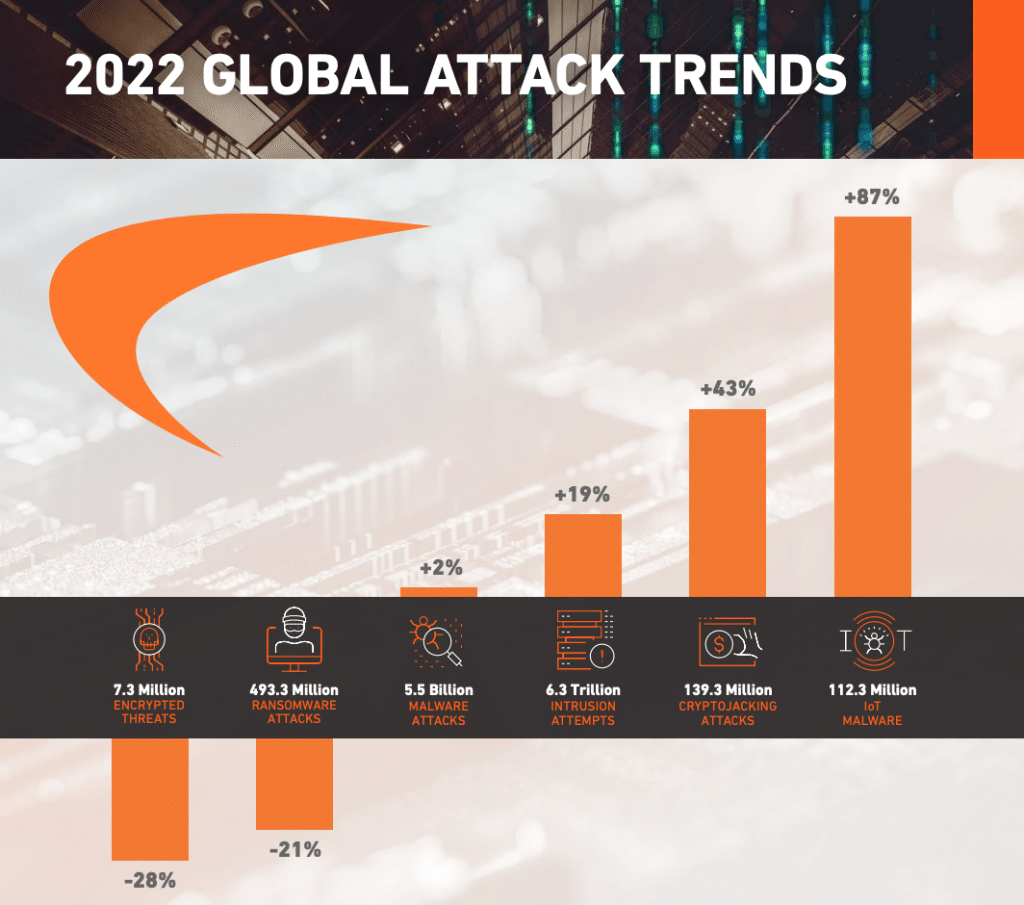

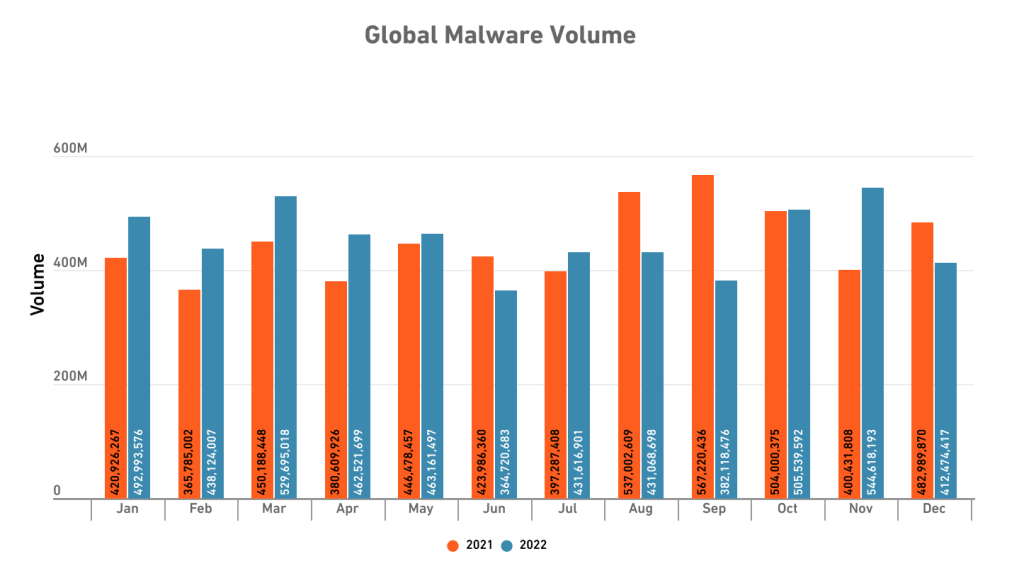

À propos de Sonicwall Rapport de cyber-menace 2023, les logiciels malveillants ont connu sa première augmentation depuis 2018, passant à 5.5 milliards d’attaques, représentant une augmentation de 2% en glissement annuel.

Bien que la légère augmentation, le cryptojacking et les tarifs malveillants IoT ont largement conduit la hausse substantielle.

En 2022, le cryptojacking a été témoin d’une augmentation de 43%, tandis que les logiciels malveillants IoT ont connu une augmentation stupéfiante de 87%.

Les gains combinés en cryptojacking et en logiciels malveillants IoT compensent la baisse du volume mondial des ransomwares, conduisant à un changement positif des tendances globales des logiciels malveillants pour la première fois depuis 2018.

Données de ransomware

Dans le domaine des logiciels malveillants, le ransomware se distingue comme un type spécifique qui contient des données ou des systèmes ciblés en otage jusqu’à ce que la victime fasse une rançon.

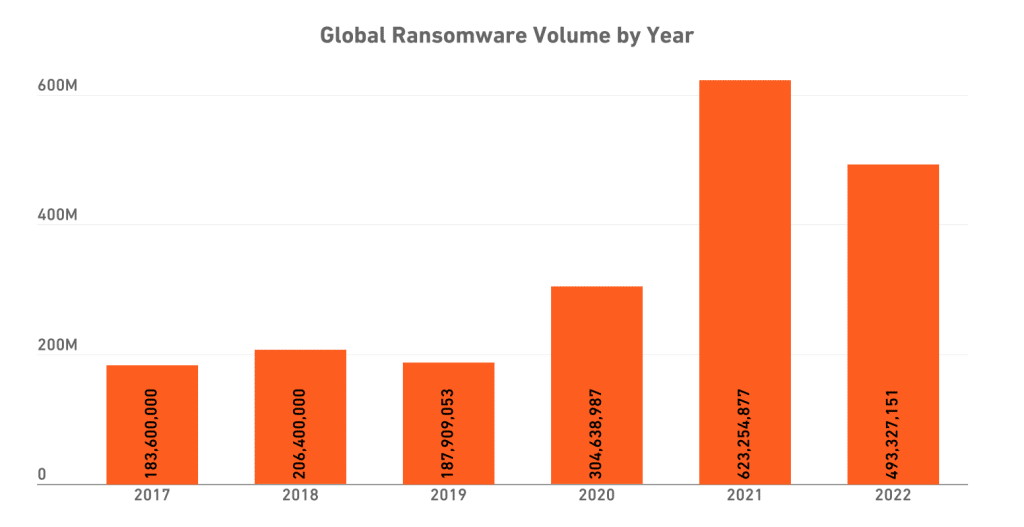

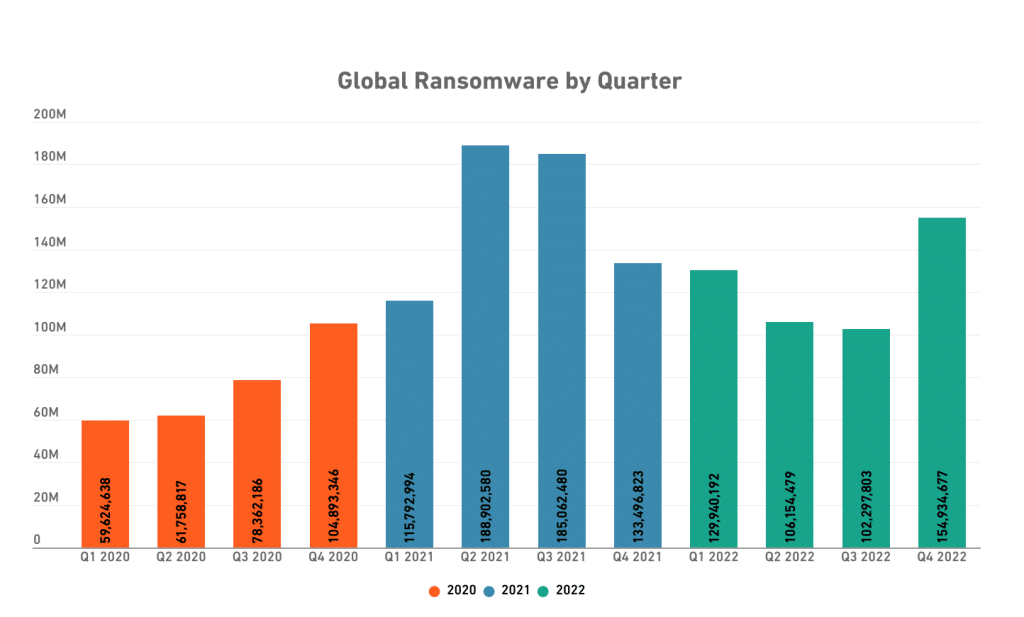

Selon Sonicwall, Il y avait 493.3 millions de tentatives de ransomwares en 2022, démontrant une baisse notable de 21% observée d’une année sur l’autre.

En 2020, il y a eu une augmentation de 62% et une augmentation supplémentaire de 105% en 2021.

Cependant, ces types de cyberattaques ont encore pris en compte 12% de violations d’infrastructures critiques en 2022, Les faire responsables de plus d’un quart des violations dans les industries des infrastructures critiques.

Malgré une légère diminution d’un peu plus d’un cinquième, 2022 reste la deuxième année la plus élevée jamais enregistrée pour les attaques mondiales de ransomware.

De plus, les chiffres de 2022 sont beaucoup plus proches des niveaux extraordinairement élevés observés en 2021 qu’ils ne le sont des années précédentes.

Ils ont dépassé les volumes observés en 2017 (+ 155%), 2018 (+ 127%), 2019 (+ 150%) et 2020 (+ 54%) par des marges significatives.

Comparaison ont rapporté les principaux résultats de cybersécurité suivants dans leur recherche en 2022:

| Année | 2022 | 2021 |

| Nombre d’attaques | 795 | 1 365 |

| Demande moyenne de rançon | 7 $.2 millions | 8 $.2 millions |

| Les enregistrements moyens affectés | 115.8 millions | 49.8 millions |

| Dossiers moyens affectés par attaque | 559 695 | 119 114 |

Le nombre d’attaques et les quantités de rançon a diminué de 2021 à 2022.

Cependant, l’augmentation des enregistrements moyens touchés indique que lorsque les attaques se produisent, ils ont un impact plus significatif sur le nombre de dossiers compromis.

Types d’attaques de ransomware dans les statistiques de la cybersécurité

L’IC3 a reçu 2 385 plaintes de ransomware en 2022, entraînant des pertes ajustées dépassant 34 $.3 millions.

Les attaquants de ransomware utilisent souvent des techniques d’ingénierie sociale pour accéder à l’environnement d’une victime.

Selon le même rapport, les principales causes d’incidents de ransomware étaient le phishing, l’exploitation du protocole de bureau à distance (RDP) et les vulnérabilités logicielles .

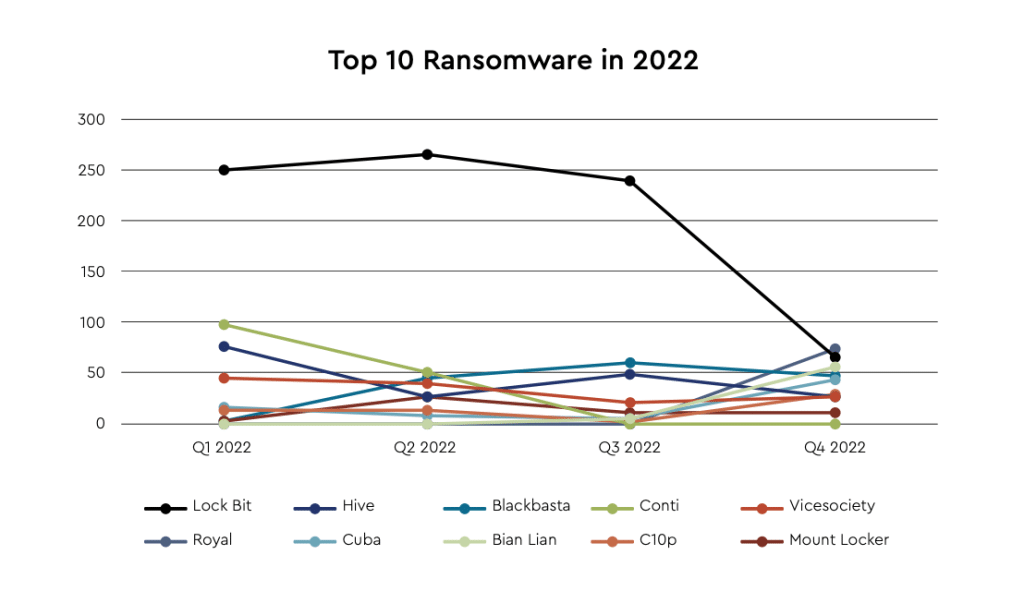

Le tableau ci-dessous répertorie les types de ransomware les plus courants responsables des cyberattaques sévères.

- Une variante très dommageable des ransomwares.

- Se concentre sur le chiffrement des fichiers et des données dans un système.

- Le contenu chiffré devient inaccessible sans la clé de décryptage appropriée.

- Verrouille complètement les utilisateurs de leur système, ce qui rend leurs fichiers et applications inaccessibles.

- Un écran de verrouillage affiche la demande de rançon et peut inclure un compte à rebours.

- Un faux logiciel qui prétend avoir détecté un virus.

- CORCES Les utilisateurs à acheter des logiciels ou des services faux ou inutiles pour résoudre les problèmes fabriqués.

- Verrouille l’ordinateur ou les inondations d’écran de fenêtres contextuelles.

- Menace publiquement de libérer ou de vendre des informations confidentielles à moins qu’une rançon ne soit payée.

- Cible les données des victimes et menace son exposition.

- Une plate-forme prête à l’emploi avec des outils pour mener des campagnes de ransomware.

- Les cybercriminels louent / vendent des raas à d’autres personnes ou groupes, qui mettent ensuite les attaques.

Lockbit, Alphv / Blackcoats et Hive étaient les trois variantes de ransomware prédominantes signalées à l’IC3 qui ciblait les membres des secteurs d’infrastructure critique.

Mot de passe craquer les données d’attaque

En 2019, 80% de toutes les violations de données ont été attribués à des mots de passe compromis, entraînant des pertes financières importantes pour les entreprises et les consommateurs.

49% des utilisateurs ne changeront qu’une lettre ou un chiffre dans l’un de leurs mots de passe préférés lorsque vous avez besoin pour créer un nouveau mot de passe.

Un pirate peut tenter 2.18 billions de combinaisons de mots de passe et de noms d’utilisateur 22 secondes.

L’introduction d’une seule lettre en majuscules à un mot de passe transforme considérablement son potentiel.

Et une fissure de mot de passe à huit caractères pourrait initialement être brisée en une seconde. Mais cette fois peut augmenter à 22 minutes en ajoutant une lettre supérieure.

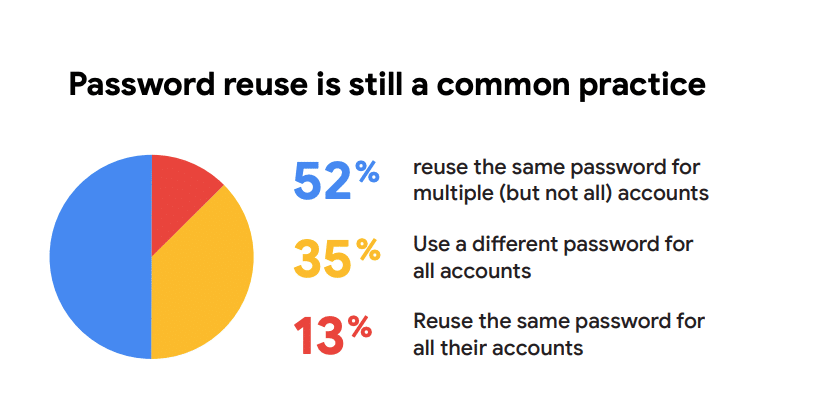

En 2019, un Enquête Google ont rapporté que l’habitude de réutiliser les mots de passe sur plusieurs comptes est notamment présent.

59% des répondants pensaient que leurs comptes étaient plus sûrs des menaces en ligne que la personne moyenne.

69% se donnent une note A ou B lorsqu’il s’agit de protéger leurs comptes.

Selon L’Institut SANS Software Security, Les vulnérabilités les plus courantes sont:

- Compromis par e-mail commercial

- Protocoles hérités

- Réutilisation du mot de passe

Compte tenu de ces données critiques, ce que les gens pensent des violations de sécurité en ligne et de mot de passe?

Le dernier passe Psychologie des mots de passe Le rapport présente des résultats remarquables concernant les émotions et les comportements des répondants concernant la sécurité en ligne.

- 45% des répondants au sondage n’avaient pas changé de mots de passe au cours de la dernière année, même après une violation de la sécurité.

- 79% ont convenu que les mots de passe compromis sont préoccupants.

- 51% comptent sur leur mémoire pour garder une trace des mots de passe.

- 65% toujours ou surtout utilisent le même mot de passe ou une variation.

Des 3 750 professionnels interrogés dans sept pays, seulement 8% ont déclaré qu’un mot de passe solide ne devrait pas avoir de liens avec les informations personnelles.

La plupart des utilisateurs créent des mots de passe qui reposent sur des informations personnelles liées à des données publiques potentiellement accessibles, comme une adresse d’anniversaire ou d’accueil.

Les méthodes les plus importantes utilisées dans les attaques de mot de passe comprennent:

- Essayant systématiquement toutes les combinaisons possibles de mots de passe jusqu’à ce que le bon soit trouvé.

- Une liste de mots de passe ou de mots couramment utilisés d’un dictionnaire est utilisé pour tenter l’authentification.

- Combine des éléments des attaques par force brute et du dictionnaire.

- Essayant systématiquement diverses combinaisons de mots dictionnaires, de substitutions communes et de modifications.

- Repose sur l’utilisation de grands ensembles de noms d’utilisateur volés et de mots de passe.

- Les comptes cibles qui n’ont jamais changé leurs mots de passe après une introduction par effraction.

- Les pirates essaient des combinaisons d’anciens noms d’utilisateur et mots de passe.

En décembre 2016, Yahoo a révélé cela un milliard de comptes avait été compromis dans la violation notoire de 2013.

Au cours de cette violation, les pirates ont acquis un accès non autorisé aux systèmes de Yahoo, compromettant les informations personnellement identifiables (PII). Cela comprenait les noms d’utilisateurs, les adresses e-mail, les numéros de téléphone et les mots de passe hachés. Il est considéré comme l’une des plus grandes violations de données de l’histoire de la cybersécurité.

Données de piratage de l’Internet des objets (IoT)

Le Internet des objets (IoT) fait référence à un réseau de dispositifs ou d’objets physiques interconnectés.

Contrairement au piratage traditionnel des serveurs et des systèmes, l’IoT cible les appareils connectés à Internet. Par exemple, les appareils électroménagers intelligents comme les téléviseurs, les conférenciers, les caméras de sécurité et les dispositifs médicaux sont confrontés à des attaques.

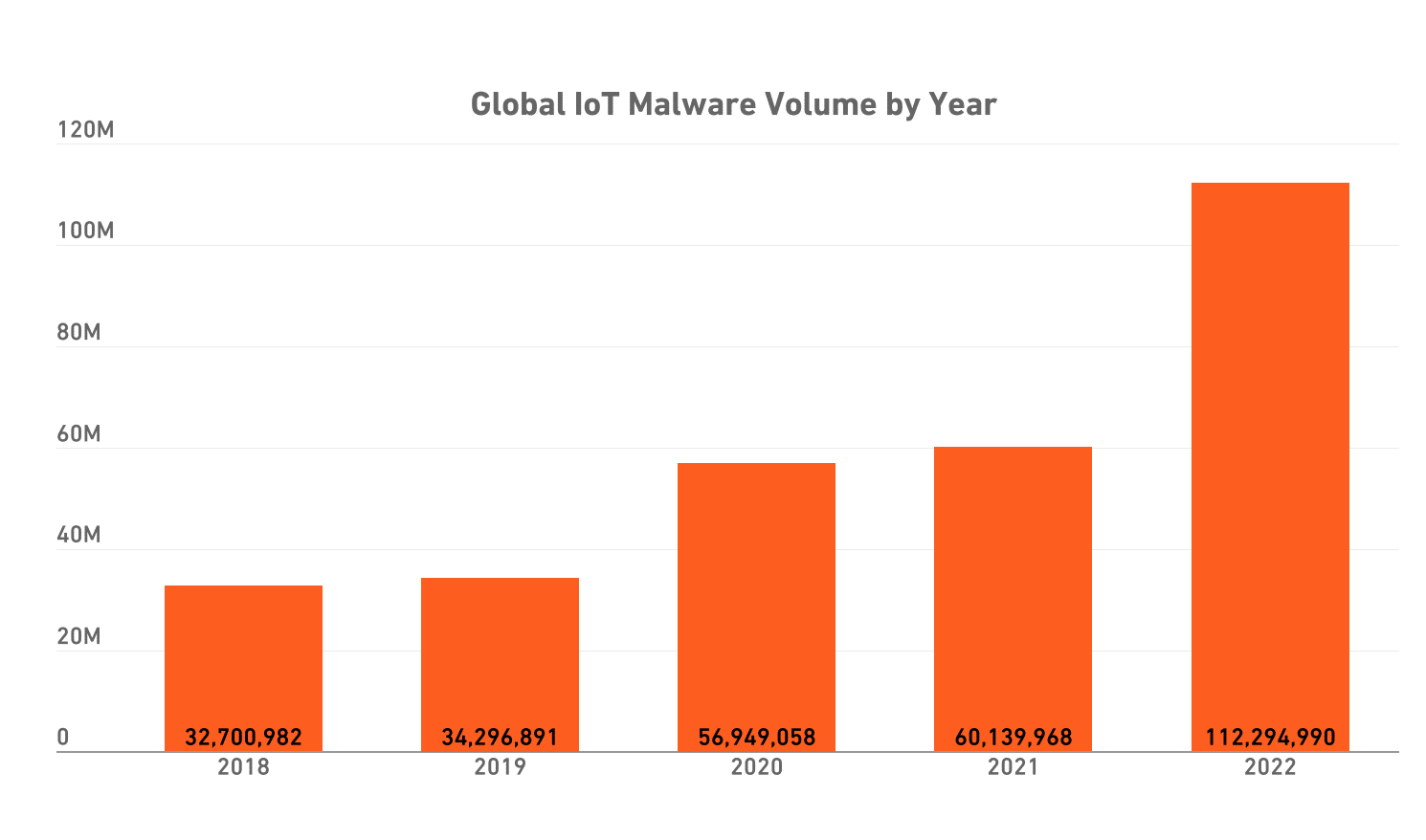

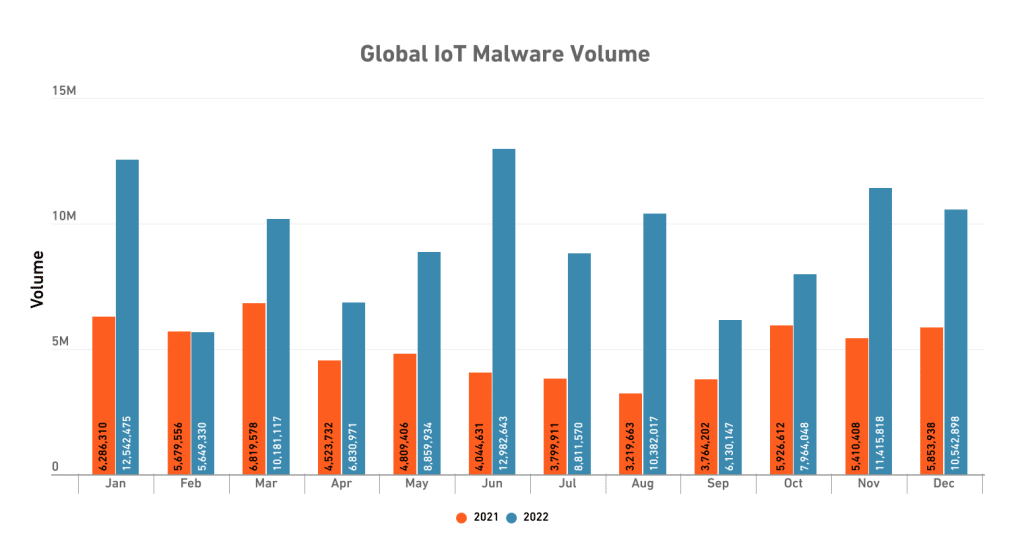

Alors que le nombre de dispositifs connectés continue de croître, la survenue de logiciels malveillants IoT a grimpé en flèche de 87% en 2022 par rapport à l’année précédente, atteignant un sommet de tous les temps de 112.3 millions cas.

Le graphique ci-dessus montre que le volume mondial des logiciels malveillants IoT a connu une surtension notable, conduisant à plusieurs incidents alarmants.

Par exemple, en janvier 2022, un Chercheur de 19 ans David Colombo a révélé qu’il pouvait exploiter un bug dans le tableau de bord Teslamate pour contrôler plus de 25 véhicules dans 13 pays différents. Colombo a acquis un accès à distance à diverses fonctionnalités Tesla, telles que le déverrouillage des portes, l’ouverture des fenêtres, le lancement de la conduite sans clé, le contrôle de la stéréo, le klaxon et la vérification de l’emplacement de la voiture et de la présence du conducteur. Cependant, Colombo a déclaré que le mouvement à distance du véhicule n’était pas possible.

Dans un autre cas, le irobot roomba j7 Série Robot Vacuum Capturé et transmis Images d’une femme portant un t-shirt lavande tout en utilisant les toilettes. Ces images ont ensuite été envoyées à l’échelle AI, une startup qui embauche les travailleurs mondiaux pour étiqueter les données audio, photo et vidéo à des fins de formation d’IA.

Coûts des données de cybersécurité

Valeur des statistiques de cybersécurité

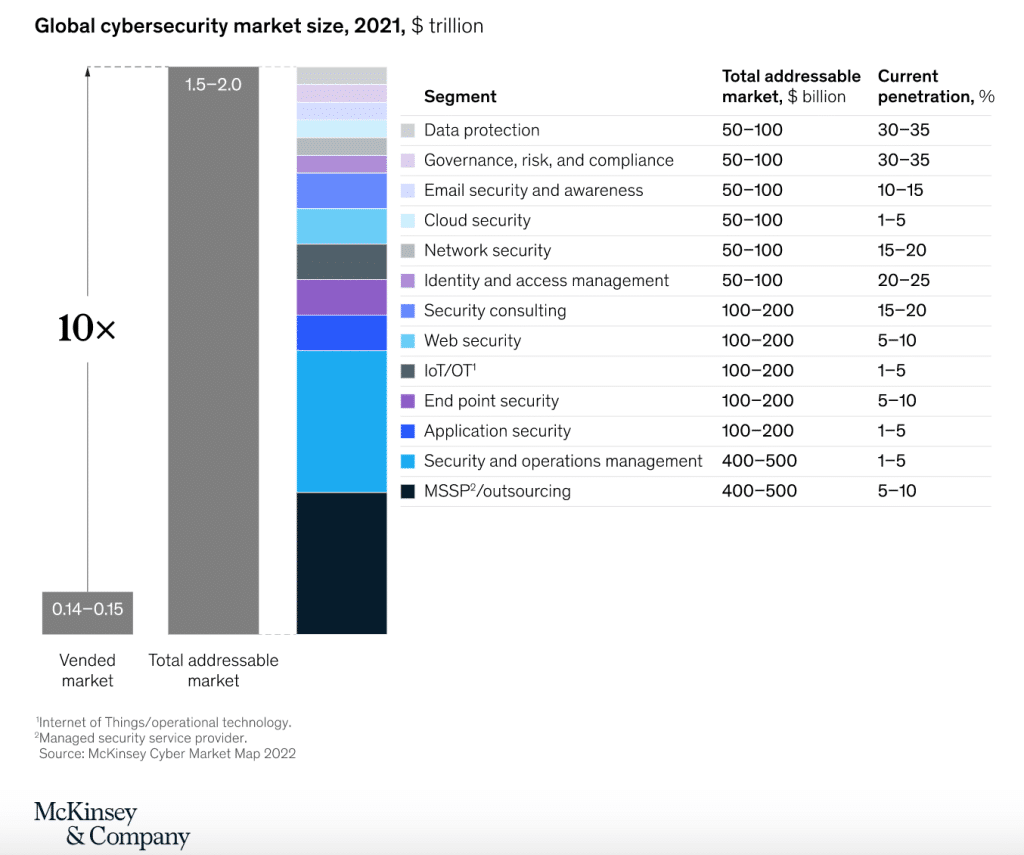

Il existe une opportunité de marché importante pour les technologies de cybersécurité et les prestataires de services, estimant qu’il valait une valeur stupéfiante 2 billions de dollars.

Le graphique mondial de taille du marché de la cybersécurité de McKinsey & Company met l’accent sur le potentiel des fournisseurs d’offrir des solutions et des services innovants en réponse à l’évolution des cyber-menaces. Cela présente des perspectives financières prometteuses et met en évidence le rôle crucial de ces fournisseurs dans le renforcement des défenses numériques et la protection des entreprises contre les cyber-risques en cours.

Prix des violations de données de cybersécurité

À propos de IBM Coût d’un rapport de violation de données, le coût moyen mondial d’une violation de données a connu une augmentation de 4 $.24 millions en 2021 à 4 $.35 millions en 2022.

Le phishing a représenté 16% des principaux vecteurs d’attaque dans la cybercriminalité, avec un coût de violation moyen de 4 $.91 millions. De plus, les violations causées par des informations d’identification volées ou compromises s’élevaient à 4 $.50 millions.

En 2022, le prix moyen par enregistrement compromis dans une violation de données dans le monde était de 164 $, représentant un 1.Augmentation de 9% par rapport à 161 $ en 2021.

Cette augmentation est encore plus importante par rapport au coût moyen de 146 $ par dossier en 2020, ce qui montre une augmentation de 12.3%.

Les attaques de ransomwares ont représenté 11% des violations analysées, indiquant un taux de croissance de 41% par rapport aux 7 de l’année précédente.8% de ruptures de ransomware.

Le coût moyen des ransomwares a légèrement diminué de 4 $.62 millions en 2021 à 4 $.54 millions en 2022. Cependant, ce coût est resté légèrement supérieur au coût total moyen de la violation de données de 4 $.35 millions.

L’étude sur le coût des violations des données d’IBM montre également que les violations à distance liées au travail coûtent environ 1 million de dollars de plus, en moyenne, que les violations sans que le travail à distance ne soit présent.

Le coût moyen des violations de travail à distance était de 4 $.99 millions, tandis que les violations non influencées par les travaux à distance étaient en moyenne de 4 $.02 millions. Ces violations à distance liées au travail coûtent environ 600 000 $ de plus que la moyenne mondiale.

Au cours des cinq dernières années, le FBI IC3 (Internet Crime Plainte Center) a toujours reçu en moyenne 652 000 plaintes par an.

Depuis 2018, il y a eu 3.26 millions de plaintes et 27 $.6 milliards de pertes.

Les statistiques de la cybersécurité coûtent pour les entreprises

Le coût de la cybersécurité pour les entreprises peut varier considérablement en fonction de divers facteurs en raison de la vaste gamme de services et de produits.

Par exemple, la taille et la nature de l’organisation, le niveau des mesures de sécurité mis en œuvre et l’étendue des menaces potentielles influencent toutes les coûts.

Selon une enquête de Deloitte Insights, Les organisations dépensent environ 10.9% de leur budget informatique sur la cybersécurité.

Les entreprises consacrent environ 0.48% de leurs revenus aux frais de cybersécurité. En termes de dépenses par employé, les répondants ont déclaré un investissement moyen d’environ 2 700 $ par employé à temps plein pour les mesures de cybersécurité.

Cependant, selon IBM Coût d’une étude de violation de données, ces investissements en valent la peine.

Les organisations avec une AI de sécurité entièrement déployée et des violations ont été expérimentées de 3 $.05 millions moins cher par rapport aux organisations sans ces déploiements.

Ce significatif – 65.2% – la différence de coût moyen de violation a mis en évidence des économies de coûts substantielles, avec des organisations entièrement déployées en moyenne de 3 $.15 millions tandis que les organisations non déployées étaient confrontées à un prix moyen de 6 $.20 millions.

De plus, les entreprises avec une IA de sécurité entièrement déployée et l’automatisation ont connu une réduction de 74 jours de l’identification et de la confinement des violations par rapport à celles sans ces implémentations.

Les organisations entièrement déployées avaient un cycle de vie moyen de violation de 249 jours, tandis que les organisations non déploiées ont pris 323 jours.

Statistiques de cybersécurité par pays

Volume de logiciels malveillants par pays

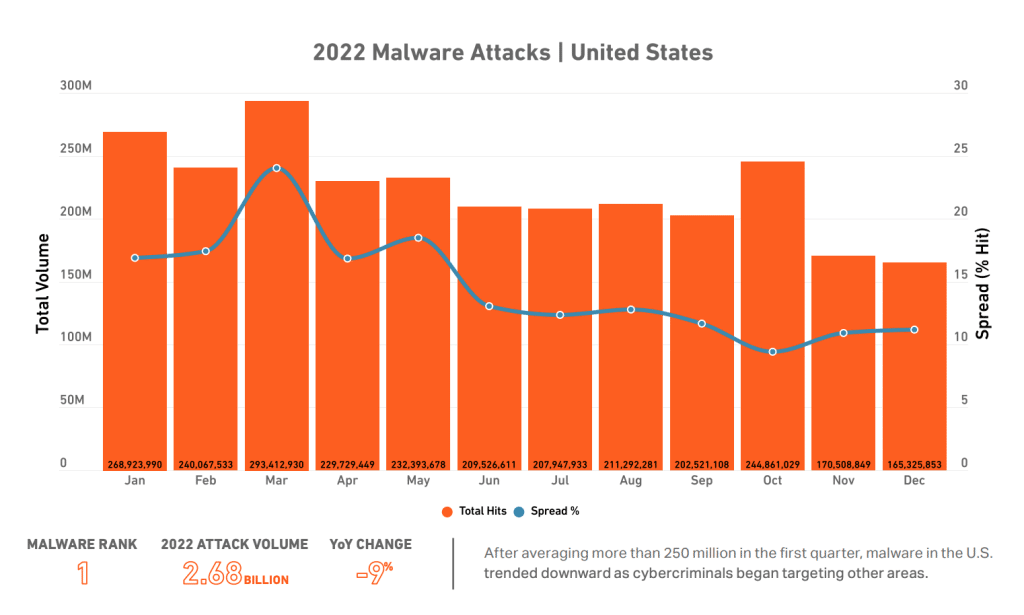

À propos de Rapport de cyber-menace de Sonic Wall en 2023, Les États-Unis garantissent la première place de la liste avec le plus grand volume d’attaques de logiciels malveillants, totalisant 2.68 milliards.

Mais, une diminution significative de -9% d’une année à l’autre des cas de logiciels malveillants indique un changement de l’attention des cybercriminels à cibler d’autres pays.

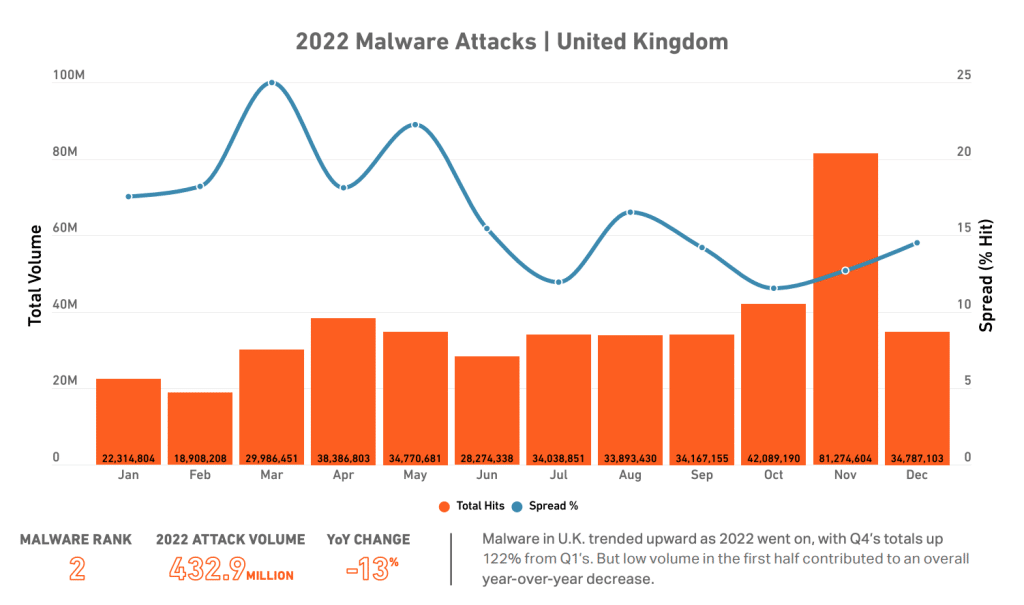

Le Royaume-Uni occupe la deuxième position du plus haut volume d’attaques de logiciels malveillants, signalant 432.9 millions d’attaques en 2022.

Cependant, il a également connu une baisse notable d’une année à l’autre de -13%.

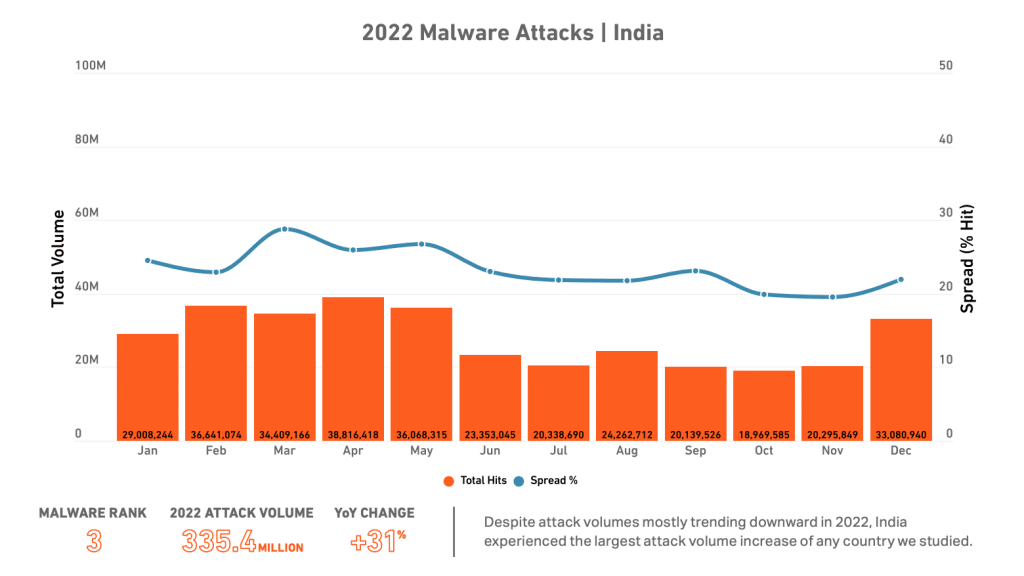

L’Inde arrive troisième sur la liste, totalisant 335.4 millions, présentant une augmentation notable de + 31% d’une année à l’autre. Alors que les volumes d’attaque ont généralement diminué en 2022, l’Inde s’est démarquée comme le pays avec la plus forte croissance du volume d’attaque parmi celles incluses dans l’étude.

MALWOREAL SPÉRÉS par le pays et la région

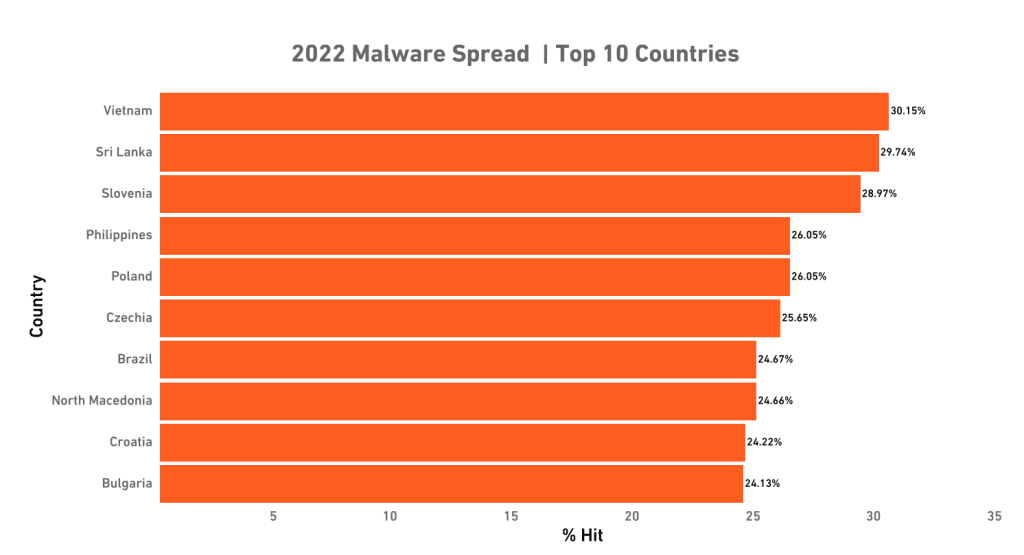

Le pourcentage de propagation de logiciels malveillants de Sonic Wall représente le calcul des capteurs qui ont détecté une attaque de logiciels malveillants, indiquant l’étendue de la portée du malware dans cette région particulière.

Le Vietnam était le premier pays ciblé par des logiciels malveillants à 30.15%.

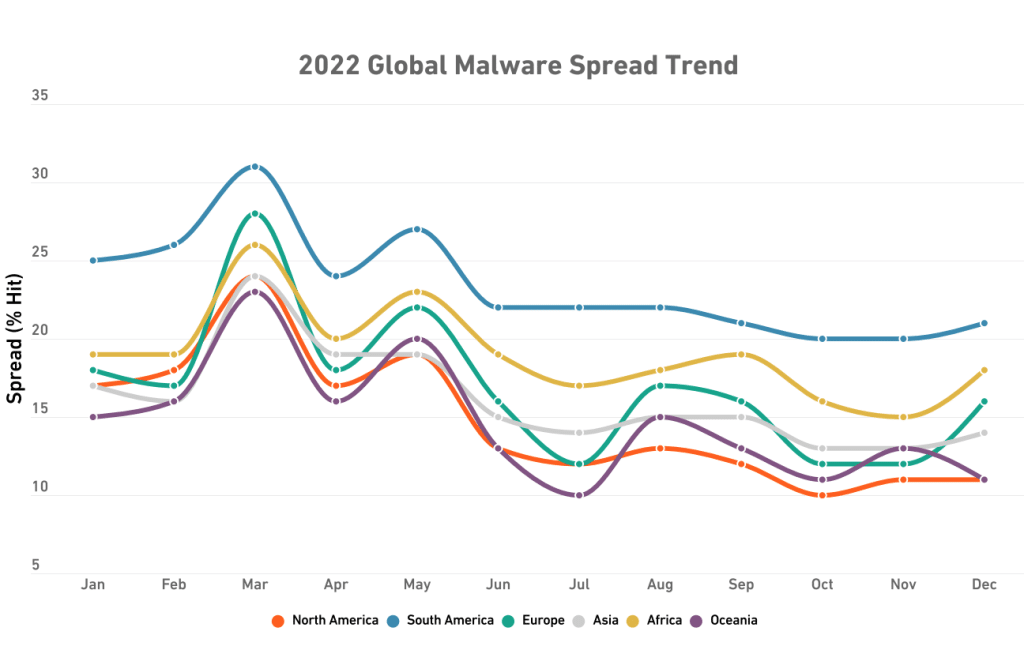

Cependant, l’observation la plus significative est la montée en puissance de l’Europe en tant que hotspot cybercriminatoire, le nombre de pays européens sur la liste double depuis 2021, constituant la majorité dans le top 10.

Selon le même rapport, l’Europe, le Latam et l’Asie ont connu des augmentations significatives à deux chiffres en 2022, avec des taux de croissance de 10%, 17% et 38%, respectivement.

Fait intéressant, le volume de logiciels malveillants en Amérique du Nord a connu une diminution significative de 10% d’une année sur l’autre, ce qui a entraîné un total de 2.75 milliards d’instances.

Ce chiffre représente le volume enregistré le plus bas depuis 2017, mettant en évidence une baisse notable de l’activité des logiciels malveillants dans la région.

De plus, en décembre, les tentatives de logiciels malveillants en Amérique du Nord ont atteint un creux record de 158.9 millions, marquant le volume mensuel le plus bas depuis 2018.

Ces développements indiquent un décalage potentiel entre les cybercriminels loin de cibler l’Amérique du Nord et d’autres centres cybercriminaux de premier plan pour se concentrer sur d’autres régions du monde entier.

Données sur la cyber-avare – La Russie et la Chine vs les États-Unis

La Chine et la Russie émergent comme les acteurs dominants du paysage de la cybersécurité, représentant presque 35% des attaques mondiales, combiné.

Avec 79 attaques confirmées provenant de Chine et 75 de la Russie, ces deux pays ont visé de manière approfondie les gouvernements nationaux.

Agence de cyber-défense américaine met fréquemment à jour ses avis, ses alertes et ses rapports d’analyse de logiciels malveillants (MARS) sur les cyber-activités russes.

«Le gouvernement russe s’engage dans des cyber-activités malveillantes pour permettre une cyber-espionnage à large scope, pour supprimer certaines activités sociales et politiques, voler la propriété intellectuelle et nuire aux adversaires régionaux et internationaux.”

En février 2022, la BBC a rapporté que 74% des revenus des ransomwares va aux pirates liés à la Russie.

Les chercheurs ont identifié que plus de 400 millions de dollars de paiements de crypto-monnaie étaient dirigés vers des groupes qui auraient fortement des affiliations avec la Russie.

La Maison Blanche a publié une déclaration en juillet 2021 exposant une conduite irresponsable exposée par le République populaire de Chine (PRC) dans le cyberespace.

«Comme détaillé dans les documents de chargement publics non scellés en octobre 2018 et juillet et septembre 2020, les pirates d’histoires de travail pour le ministère de la Sécurité de l’État de la RPC (MSS) ont engagé des attaques de ransomwares, une extorsion cyberlative, une crypto-jacking et un rang Vol des victimes du monde entier, le tout pour un gain financier.”

L’année suivante, les chefs du FBI et MI5 a fait une toute première apparence conjointe et a émis un avertissement concernant la menace posée par la Chine:

“Dans notre monde, nous appelons ce genre de comportement un indice … cela représenterait l’une des perturbations commerciales les plus horribles que le monde ait jamais vues”, a déclaré le chef du FBI, Christopher Wray.

Statistiques de la cybersécurité par industrie

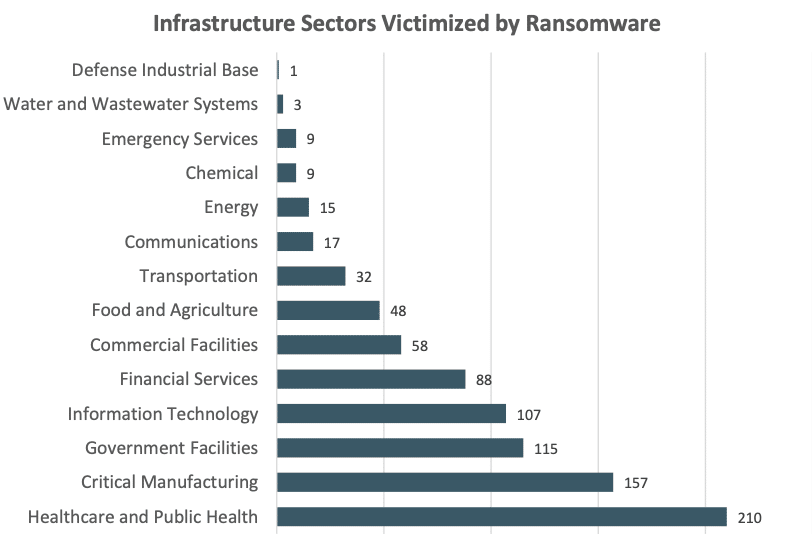

L’IC3 a enregistré 870 plaintes en 2022, signalant des attaques de ransomwares ciblant les organisations dans les secteurs des infrastructures critiques.

Parmi les 16 secteurs d’infrastructure critiques, l’IC3 Reporting a révélé que 14 secteurs avaient au moins un membre qui a été victime d’une attaque de ransomware.

Les organisations d’infrastructures critiques ont été confrontées à un coût moyen de violation de données de 4 $.82 millions, dépassant la moyenne dans les autres industries de 1 million de dollars.

Parmi eux, 28% ont rencontré des attaques destructrices ou des ransomwares, et 17% ont connu des violations en raison de partenaires commerciaux compromis.

L’industrie des soins de santé a été la plus coûteuse pour les violations des ransomwares pendant 12 années consécutives, avec un coût moyen de violation de données atteignant 10 $.10 millions.

Les données des patients sont extrêmement précieuses pour les cybercriminels, en particulier dans les dossiers de santé électroniques (DSE). Ces dossiers englobent des informations sur les individus, y compris leurs noms, les numéros de sécurité sociale, les détails financiers, les adresses passées et présentes et les antécédents médicaux.

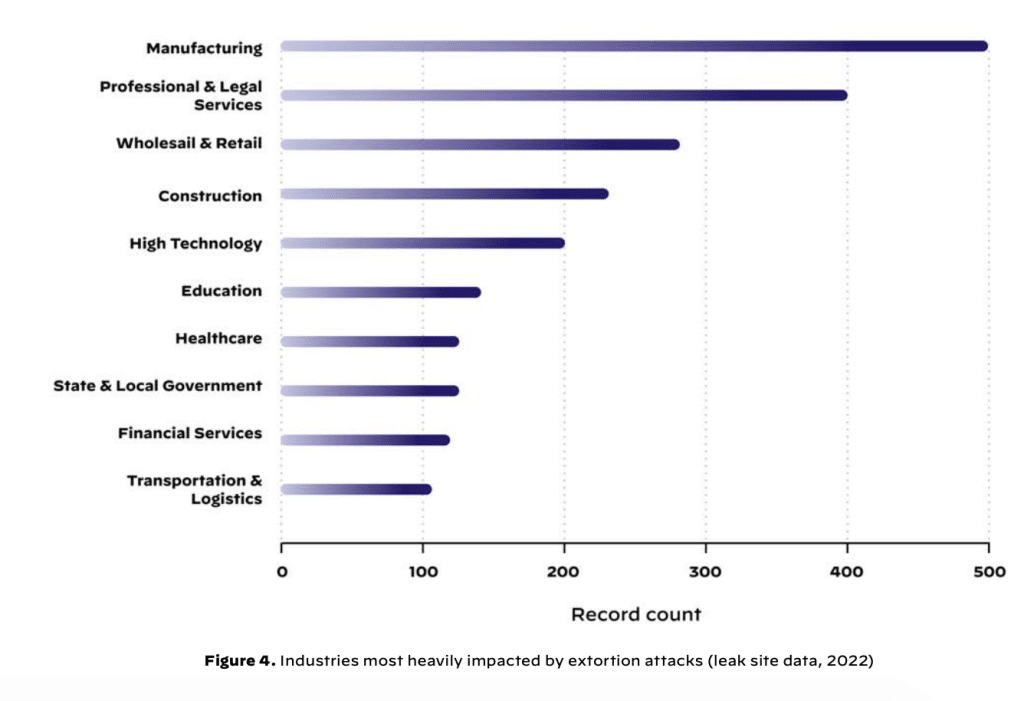

Pendant ce temps, l’industrie manufacturière a considérablement souffert d’attaques d’extorsion en 2022, avec 447 victimes enregistrées sur différentes plateformes.

Le secteur des services professionnels et juridiques a suivi de près, avec 343 victimes signalées.

Broissures de données de cybersécurité des industries

En 2022, le Costa Rica a déclaré une urgence nationale en réponse à une série de Attaques de ransomwares cibler les institutions critiques.

La première série d’attaques était destinée aux organismes gouvernementaux et a été revendiqué par le Gang Conti, un groupe influent de pirates basés en Russie.

Le site d’extorsion de Corti a réclamé la publication de 50% des données volées au Cost Rican Government, dont 850 gigaoctets de matériel du ministère des Finances.

Les attaquants ont exigé une rançon de 10 millions de dollars pour empêcher l’exposition des informations divulguées.

La deuxième série d’attaques a eu lieu le 31 mai 2022 par le groupe Ransomware Hive.

L’objectif principal était le fonds de sécurité sociale costaricienne, l’entité responsable de la gestion des services de santé du pays. De plus, l’attaque a eu un impact sur 10 400 ordinateurs et la plupart des serveurs au Costa Rica. En conséquence, environ 34 677 rendez-vous ont été annulés cette semaine-là, représentant 7% de tous les rendez-vous prévus.

En mai 2021, Pipeline colonial a connu une attaque de ransomware qui a complètement arrêté son pipeline de distribution de carburant.

En une période de seulement deux heures, les cybercriminels appartenant au groupe connu sous le nom de Darkside ont réussi à extraire près de 100 gigaoctets de données du réseau de l’alpharetta, en Géorgie,.

Le pipeline colonial a payé approximativement 5 millions de dollars aux pirates de Russie pour faciliter la restauration du plus grand pipeline de carburant du pays.

De même, en juin 2021, JBS, la plus grande entreprise de viande de viande au monde, a été victime d’une attaque de ransomware importante par des pirates russes.

La brèche a entraîné le paiement de JBS de 11 millions de dollars aux pirates qui ont acquis un accès non autorisé à son système informatique.

L’importance de la cybersécurité

Avec l’augmentation des cyberattaques et la sophistication croissante des acteurs malveillants, des entreprises et des particuliers sont confrontés à des risques importants. Les statistiques de la cybersécurité révèlent des tendances alarmantes, telles que l’escalade des coûts des violations de données, la prévalence des attaques de phishing et l’impact des travaux à distance sur les dépenses de violation.

Cependant, il met également en lumière la valeur des investissements en cybersécurité, en mettant l’accent sur les économies de coûts et l’amélioration de la réponse aux incidents obtenue en mettant en œuvre les équipes de sécurité, d’automatisation et de réponse aux incidents.

Alors que les organisations continuent de naviguer dans le paysage des menaces évolutives, il est clair que la priorité des mesures de cybersécurité robustes est essentielle pour la sauvegarde des données sensibles, la préservation de la continuité des activités et la protection contre les dommages financiers et de réputation.

Sources:

Découvrez plus de nouvelles sur la cybersécurité ici.

80 statistiques et tendances de la cybersécurité [mise à jour 2023]

Alors que les chefs de cybersécurité cherchent à allouer des ressources à leurs priorités les plus urgentes de 2023, il peut être difficile de déterminer quels domaines d’entreprise méritent le plus d’attention – et le budget.

Pour vous donner une meilleure idée de l’état actuel de la sécurité globale, nous avons compilé 80 statistiques de cybersécurité pour 2023, allant des violations de données et des statistiques des ransomwares aux menaces tierces et aux implémentations de confiance zéro.

Obtenez une évaluation des risques de données gratuites

Le coût des violations continue de grimper.

- Le coût moyen d’une violation de données était de 4 $.35m l’année dernière, la moyenne la plus élevée jamais enregistrée, tandis que le coût moyen d’une attaque de ransomware était de 4 $.54m. (IBM)

- Le coût moyen d’une récupération des ransomwares est de près de 2 M $. (Sophos)

- Pour la 12e année consécutive, les États-Unis détiennent le titre du coût le plus élevé d’une violation de données, 5 $.09m de plus que la moyenne mondiale (9 $.44m au total). (IBM)

- Le paiement moyen des ransomwares a monté en flèche de 518% en 2021 à 570 000 $. (GRC World Forums)

- Environ 70% des violations en 2021 ont été motivées financièrement, tandis que moins de cinq pour cent étaient motivés par l’espionnage. (Verizon)

- Les amendes du RGPD ont totalisé 1 $.2b en 2021. (CNBC)

- 17 700 $ est perdu chaque minute en raison d’une attaque de phishing. (CSO en ligne)

- Les coûts de cybercriminalité mondiale atteindront 10 $.5T par an d’ici 2025. (Cybersecurity Ventures)

Cyberattaques et ransomwares.

- En 2022, il a fallu en moyenne 277 jours – environ neuf mois – pour identifier et contenir une violation. (IBM)

- La part des violations causée par les ransomwares a augmenté de 41% au cours de la dernière année et a pris 49 jours de plus que la moyenne pour identifier et contenir. (IBM)

- L’année dernière, les attaques de ransomwares ont augmenté de 93% d’une année sur l’autre. (Cybertalk)

- La probabilité qu’une entité de cybercriminalité soit détectée et poursuivie dans le U.S. est estimé à environ 0.05%. (Forum économique mondial)

- 64% des Américains n’ont jamais vérifié pour voir s’ils ont été affectés par une violation de données. (Varonis)

- 56% des Américains ne savent pas quelles étapes prendre en cas de violation de données. (Varonis)

- 54% des organisations ont connu une cyberattaque au cours des 12 derniers mois et 52% disent qu’il y a une augmentation des cyberattaques par rapport à l’année dernière. (Ponemon Institute)

- 75% des répondants ont déclaré avoir connu une augmentation significative des incidents de sécurité – le plus souvent en raison du vol d’identification, du ransomware, des DDO et des appareils perdus ou volés. (Infoscurity)

- À l’échelle mondiale, la menace des cyberattaques a augmenté de 16% depuis le début de la guerre de Russie-Ukraine en février 2022. (Intégré)

- Ransomware-as-a-Service continue de gagner en popularité parmi les acteurs de la menace, les infractions aux ransomwares doublant la fréquence en 2021. (Verizon)

- 86% des cas de ransomware impliquent une menace de fuite de données exfiltrées. (Coveware)

- Plus de la moitié de toutes les institutions financières ont été touchées par des ransomwares au cours de la dernière année – une augmentation de 62% par rapport à l’année précédente. (Sophos)

- 43% de toutes les violations sont des menaces d’initié, soit intentionnelle ou involontaire. (Point de contrôle) et 30% des violations de données impliquent des acteurs internes. (Verizon)

- 94% des logiciels malveillants sont livrés par e-mail. (Verizon)

- En moyenne, les pirates attaquent 26 000 fois par jour, ou toutes les trois secondes. (Forbes)

- Le nombre total d’attaques DDOS prévues dans le monde cette année est de 15.4m. (Cisco)

Travaille à distance une cause d’inquiétude?

- Le travail à distance augmente. Gallup estime plus de 70 m U.S. Les travailleurs peuvent réussir à travailler à distance et seulement 2% des personnes capables de travailler à distance choisissent de travailler sur place à la place. (Gallup)

- 57% des organisations signalent que plus de la moitié de leurs effectifs travaillent à domicile au moins deux jours par semaine. (Point de contrôle)

- Lorsque le travail à distance est un facteur de provoquer une violation de données, le coût moyen par violation est de 1 $.07m plus haut. (IBM)

- Les travaux à distance et les verrouillage entraînent une augmentation de 50% du trafic Internet mondial, ce qui entraîne de nouvelles opportunités de cybercriminalité. ( Banque mondiale )

- 47% des employés ont cité la distraction comme raison de tomber pour une arnaque de phishing tout en travaillant à domicile. (Tessian)

- Il faut des organisations avec une main-d’œuvre à distance de 58 jours de plus pour identifier et contenir la violation que les organisations de bureau. (Cybertalk)

- Les travailleurs à distance ont provoqué une violation de sécurité dans 20% des organisations pendant la pandémie. (MalwareBytes)

L’automatisation est la dernière sensation.

- L’intelligence artificielle fournit l’atténuation des coûts les plus concrètes dans les violations de données, économisant les organisations jusqu’à 3 $.81m par violation. (IBM)

- Les organisations qui avaient un programme d’IA et d’automatisation entièrement déployé ont pu identifier et contenir une violation de 28 jours plus rapidement que ceux qui ne l’ont pas fait. (IBM)

- Et les organisations utilisant l’IA ont pu détecter et contenir des violations de données 27% plus rapidement. (Teramind)

- L’intelligence artificielle mondiale (IA) dans la taille du marché de la cybersécurité a été évaluée à 17 USD.4b en 2022 et devrait frapper environ 102 USD.78b d’ici 2032. (Recherche de priorité)

- Il est sur le point de croître à un TCAC de 19.43% de 2023 à 2032. (Recherche de priorité)

- 51% des organisations ont élargi l’utilisation de l’automatisation ou de l’IA dans leur stratégie de cybersécurité au cours des deux dernières années. (Ponemon Institute)

- Le coût moyen de l’exécution d’un DSAR manuel est d’environ 1 500 $. (Gartner)

- L’Amérique du Nord a la part des revenus la plus élevée du marché de l’IA à environ 38% en 2022. (Recherche de priorité)

Zero Trust gagne en popularité alors que la vie privée continue d’être une priorité.

- Les lois modernes de la confidentialité couvriront les informations personnelles de 75% de la population mondiale d’ici la fin de l’année. (Gartner)

- Les organisations avec une approche Zero Trust déployée ont permis d’économiser près de 1 million de dollars de coûts de violation moyens par rapport aux organisations sans la méthodologie en place. (IBM)

- Jusqu’en 2023, les réglementations gouvernementales obligeant les organisations à fournir des droits à la vie privée des consommateurs couvriront cinq milliards de citoyens et plus de 70% du PIB mondial. (Gartner)

- Les organisations avec une architecture zéro-frust entièrement déployée ont économisé 43% sur les coûts de violation de données. (Teramind)

- L’industrie technologique a dépensé plus de 100 millions de dollars pour lutter contre les mesures antitrust et autres projets de loi au Congrès qui créeraient «des risques importants pour la sécurité nationale, la confidentialité des utilisateurs et la modération.” ( Le journal Wall Street )

- Gartner prédit que d’ici 2023, 60% des entreprises élimineront leur VPN d’accès à distance en faveur de Zero Trust. (Forbes)

Les préoccupations tierces augmentent.

- Les attaques tierces sont passées de 44% à 49% d’une année sur l’autre. (Ponemon Institute)

- Les attaques de la chaîne d’approvisionnement sont en hausse de 430%. (DarkReading)

- 39% des organisations ont exprimé qu’un facteur principal dans l’amélioration des cadres de sécurité est les problèmes de soutien aux fournisseurs. (Ponemon Institute)

- Les données de Forrester révèlent que 55% des professionnels de la sécurité ont déclaré que leur organisation avait subi un incident ou une violation impliquant une chaîne d’approvisionnement ou des prestataires tiers au cours des 12 derniers mois. (CSO en ligne)

- 49% des organisations ont connu une violation de données causée par un fournisseur tiers au cours des 12 derniers mois. (Ponemon Institute)

- 84% des répondants au sondage estiment que les attaques de chaîne d’approvisionnement en logiciels pourraient devenir l’une des plus grandes cyber-menaces à des organisations comme la leur au cours des trois prochaines années. (Crowdsstrike)

- 70% des organisations déclarent qu’une violation tierce est venue de l’octroi trop d’accès, mais seulement 52% ont déclaré que la brèche avait changé leurs pratiques de cybersécurité. (Ponemon Institute)

- 61% des organisations ne sont pas convaincues que leurs tiers les informeraient s’ils avaient une violation de données impliquant des informations sensibles et confidentielles de votre organisation. (Ponemon Institute)

- Les éditeurs de logiciels ont été la source la plus courante de violations tierces pour une troisième année consécutive, représentant 23% des incidents connexes. (Kite noir)

- 50% des organisations ne surveillent pas les tiers avec accès à des informations sensibles et confidentielles. (Ponemon Institute)

- En 2021, 1.PII des utilisateurs 5B a été divulgué à la suite de violations tierces. (Kite noir)

- 43% des organisations sont en mesure de fournir des tiers avec un accès suffisant pour effectuer des responsabilités désignées et rien de plus. (Ponemon Institute)

Il y a de la place pour l’amélioration de la posture de cybersécurité.

- Plus de 77% des organisations n’ont pas de plan de réponse aux incidents. (Thrivexx)

- Seulement 59% des organisations disent que leur stratégie de cybersécurité a changé au cours des deux dernières années. (Ponemon Institute)

- Plus de la moitié des super administrateurs n’ont pas activé le MFA. (Varonis)

- 80% des violations de données sont le résultat de mots de passe pauvres ou réutilisés. (FinTech)

- 54% des entreprises disent que leurs services informatiques ne sont pas suffisamment sophistiqués pour gérer les cyberattaques avancées. (Sophos)

- Seuls 36% des organisations ont une visibilité sur le niveau d’accès et des autorisations. (Ponemon Institute)

- 12 803 liens de partage sont ouverts à tous les employés. (Varonis)

- En moyenne, une entreprise est victime d’une attaque de ransomware toutes les 11 secondes. (Cybersecurity Ventures)

- 59% des organisations ne révèlent pas les informations d’identification le cas échéant. (Ponemon Institute)

- 81% des entreprises ont exposé des données sensibles. (Varonis)

- L’entreprise moyenne vit avec 28 millions de dollars de risque de violation de données avec 157 000 enregistrements sensibles exposés. (Varonis)

- 60% des organisations citent le manque de surveillance et de gouvernance comme obstacle à la réalisation de posture de sécurité solide. (Ponemon Institute)

- Les économies de coûts moyens de violation moyens dans les organisations avec une équipe IR qui a testé leur plan par rapport à ceux qui ne l’ont pas été de 2 $.66m. (IBM)

- 10% des données SaaS d’une entreprise sont exposées à tous les employés et 6% sont ouverts à Internet. (Varonis)

Ce qui est au-delà de 2023?

- Gartner prévoit que les lois modernes en matière de confidentialité couvriront les informations personnelles de 75% de la population mondiale d’ici la fin de l’année. De plus, d’ici 2025, la société d’analystes prédit 40% des conseils d’administration auront un siège de cybersécurité à la table. (Gartner)

- Cependant, 60% des organisations additionneront Zero Trust comme point de départ pour la sécurité d’ici 2025 encore plus que moitié ne réalisera pas les avantages. (Gartner)

- 80% des organisations unifieront les services Web et cloud à partir d’une seule plateforme SSE d’ici 2025. (Gartner)

- 60% des organisations utiliseront le risque de cybersécurité comme déterminant principal pour les transactions commerciales tierces d’ici 2025. (Gartner)

- De plus, d’ici 2025, 30% des nations adopteront une législation sur les ransomwares. (Gartner)

- 70% des PDG imposeront une culture de la résilience organisationnelle d’ici 2025. (Gartner)

- D’ici 2026, 40% des organisations auront des cyber-comités dédiés et 50% auront des exigences de performance pour les dirigeants de niveau C. (Gartner)

- À la fin de l’année 2027, U P à 40% des organisations utilisateur final utiliseront le désarme et la reconstruction du contenu (CDR). (CSO en ligne)

- Le marché mondial de la sécurité de l’information devrait atteindre 366 $.1b en 2028. ( Fortune )

Ce que tu devrais faire maintenant

Vous trouverez ci-dessous trois façons de vous aider à commencer votre parcours pour réduire le risque de données dans votre entreprise:

- Planifiez une session de démonstration avec nous, où nous pouvons vous montrer, répondre à vos questions et vous aider à voir si Varonis vous convient.

- Téléchargez notre rapport gratuit et découvrez les risques associés à l’exposition aux données SaaS.

- Partagez ce billet de blog avec quelqu’un que vous connaissez qui aime le lire. Partagez-le avec eux par e-mail, LinkedIn, Reddit ou Facebook.

Megan Garza

Megan est l’éditeur de contenu pour Varonis et un fan passionné de tout ce qui concerne le style AP. Quand Megan ne débatte pas si la «cybersécurité» devrait être un ou deux mot, elle aime voyager avec son mari et se cacher maladiment sur leur pitbull, Bear.