Configuración de ExpressVPN

Configuración de ExpressVPN

Repita la creación de esta regla para cualquier interfaces LAN, OPT o VLAN en Pfsense que vaya a enrutar a través del túnel ExpressVPN.

Configuración de ExpressVPN por principiante para principiantes

Sección 1 – Configuración de la interfaz OpenVPN / ExpressVPN

Primero, haga una configuración y planificación iniciales:

- Prepárese para el registro/solución de problemas de las reglas de firewall:

Recomiendo activar el registro para todas las reglas de firewall que están presentes (también recomiendo activar el registro de todas las reglas que crea. Elija un formato estándar para las descripciones sobre cualquier regla que cree. algo como “Myrule- [Nombre de interfaz]permitir. “o” Myrule- [Nombre de interfaz]bloquear”. Al mirar los registros del sistema para el firewall, esto le permitirá averiguar qué reglas están impulsando qué comportamiento. - Prepárese para el monitoreo de la conexión VPN:

a. Obtenga la identificación y contraseña de ExpressVPN que necesita usar. Vaya al siguiente sitio e inicie sesión en su cuenta.

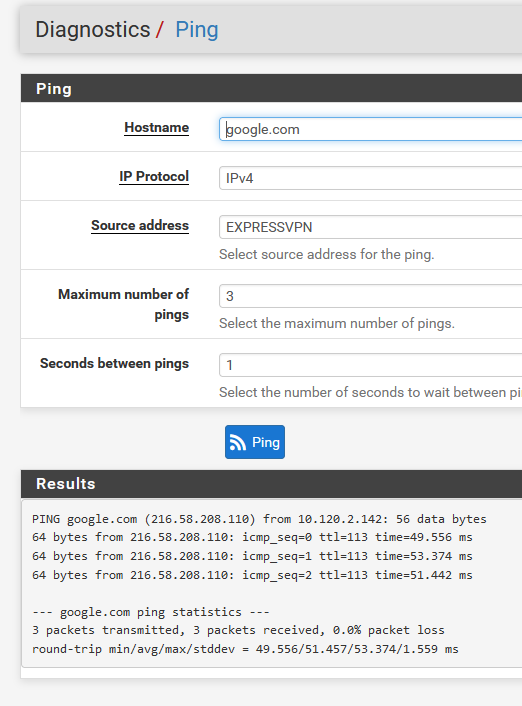

https: // www.expressvpn.com/setup#manual b. Elija un sitio/servidor ExpressVPN que use para el túnel PFSense OpenVPN/VPN Tunnel. C. Una vez que haya elegido esto, descargue el .Archivo ovpn para el servidor que va a usar. Luego abra el archivo y obtenga el nombre del host/servidor desde el interior del archivo. Luego haga un ping en este servidor. Necesitará esto más adelante al configurar la “IP de monitor” para la puerta de enlace ExpressVPN que se creará. Puede hacer el ping desde el interior del PFSense si desea usar diagnóstico> ping.

Ejemplo para el servidor ExpressVPN Dallas:

> Ping USA-Dallas-XXXXX.xxxxxx.comunicarse

Pinging USA-Dallas-XXXXX.xxxxxx.comunicarse [xx.xxx.xxx.xx]

- Ahora elija algunas direcciones IP del servidor DNS ExpressVPN para usar como DNSES:

- Si está configurando un túnel VPN a ExpressVPN, ya tiene una cuenta de ExpressVPN. Si tiene una cuenta, también puede usar la aplicación VPN cliente para iniciar una conexión VPN desde una PC u otro dispositivo.

- Use la aplicación cliente para establecer una conexión a una ubicación cuyo DNS desea usar como DNS en su conexión Firewall OpenVPN.

- Use la página web ExpressVPN para identificar los servidores DNS para esa ubicación (elija una o más direcciones IP. Recomiendo guardarlos en un archivo del que pueda copiar más tarde).

https: // www.expressvpn.com/dns-leak-test - Nota: Dado que puede configurar una lista de múltiples servidores DNS en PFSense, es posible que desee repetir los pasos A y B con otras ubicaciones para obtener una lista de servidores DNS de múltiples ubicaciones de ExpressVPN.

Una vez que haya reunido esta información, detenga la conexión del cliente VPN. Para mí, si tengo el cliente VPN en ejecución, no puedo acceder al PFSense WebConfigurator.

C. En su configurador web PFSense Firewall, vaya a Sistema> Configuración general y cambie sus servidores DNS para usar uno o más de estos servidores DNS ExpressVPN como el DNS utilizado por el firewall. Esto se asegurará de que no esté utilizando ningún DNS público.

- Nota: Si está configurando otros LAN o VLAN, cada configuración de DHCP puede mantener hasta 4 DNSE, por lo que puede necesitar estas direcciones IP de DNS nuevamente más tarde. Revise sus grupos de servidores DHCP en Servicios> Servidor DHCP y vea si desea cambiar de alguno de ellos para usar los servidores DNS VPN Express.

- Instale algunos paquetes útiles en su PFSense

El uso del importador de OpenVPN Clent guardará algún trabajo al configurar la autoridad de certificado y certificado más tarde.

a. Sistema> Administrador de paquetes> Paquetes disponibles> OpenVPN-Client-Import

b. Sistema> Administrador de paquetes> Paquetes disponibles> OpenVPN-Client-Export

123123 @123123

отредакти interse

marcador de posición. Estoy combinando las cosas arriba ahora que el verificador de spam me dejará.

123123 @123123

отредакти interse- Inicialmente utilicé la Guía de configuración de ExpressVPN y algunas otras publicaciones en el foro para resolver esto. Aquí está la guía de ExpressVPN, pero parece un poco viejo. Algunas cosas parecen estar desactualizadas.

- Esta guía contiene lo que creo que son el número mínimo de cambios requeridos en este momento para poner un túnel ExpressVPN en funcionamiento después de importar un estándar .Archivo OVPN, particularmente en la sección “Opciones personalizadas” que verá a continuación. No soy un experto, por lo que podría haber otras cosas que se recomendarían para optimizar el comportamiento o maximizar el rendimiento.

- Si aún no lo ha hecho, descargue el .Archivo OPVN para la ubicación que va a usar para su túnel desde https: // www.expressvpn.com/setup#manual

- En su PFSense, vaya a VPN> OpenVPN> Importar cliente

- Nota: Si no tiene esta opción de “importación del cliente”, debe instalar el paquete para este “Sistema> Manager de paquetes> PAQUETES ALCADENES> OPERVPN-CLIENT-Import”

- Selecciona el .El archivo de configuración de OVPN que descargó, elija “Peer to Peer (SSL/TLS)”, elija la interfaz para usar al crear el túnel VPN, ingrese el ID de usuario y la contraseña en la página “Configuración manual” en el sitio ExpressVPN, complete cualquier otro campos y haga clic en la importación.

Esto debería haber creado: - Una nueva autoridad de certificado en Sistema> Administrador de certificados> CAS

- Un nuevo certificado en Sistema> Administrador de certificados> CAS

- Un nuevo cliente en VPN> OpenVPN> clientes

- En cualquier momento, si desea ver cuáles son los problemas con la configuración de la importación del “Light the Shelf” .Archivo ovpn o después de hacer algunos cambios, primero puede ir al estado> OpenVPN, intente iniciar la conexión (Icono de reproducción), luego vaya al estado> Logs del sistema> OpenVPN, vaya a la parte inferior del registro y lea el entradas de registro. También puede cambiar la configuración de verbosidad en el cliente OpenVPN para ver más detalles o menos detalles en el registro.

123123 @123123

отредакти interse- Necesitamos resolver los problemas con el .Importación de OVPN ajustando los detalles del cliente OpenVPN

- Vaya a clientes VPN> OpenVpn> y haga clic en el cliente recién creado (debe ser el inferior de la lista) y edítelo (haga clic en el icono del lápiz).

- Encuentre la opción “Validación de uso de la clave del certificado del servidor” y verifique “Hacer cumplir el uso de la clave”

- Encuentre la opción “No tire de rutas” y verifíquela (no es 100% seguro de que esto se requiere)

- Encuentre la opción “No agregar/eliminar rutas” y verificarla (no 100% seguro de que esto se requiere)

- Encuentre la opción “Tire de DNS” y verifíquela (no es 100% seguro de que se requiere)

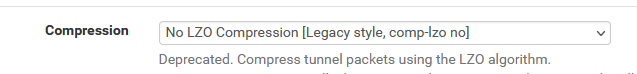

- Encuentre la opción de “compresión” y cámbiela a “compresión lZO adaptativa”

- Modificar el campo “Opciones personalizadas”:

- Retire la línea “Keysize 256”

- Cambie la línea “NS-CERT-Type Server” a “Remote-CERT-TLS Servidor”

- Agregue una línea al final “Auth-Nocache” (sin esto, vería advertencias en el registro sobre las cosas que posiblemente se almacenan en caché.)

- Agregue una línea al final “Persist-Key”

- Agregue una línea al final “Persist-Tun”

- (Asegúrese de no tener líneas en blanco al final del campo)

- Encuentre la opción “Creación de Gateway” y configúrela en “IPv4 solamente”

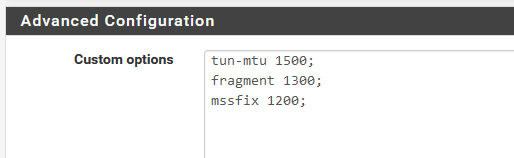

Nota: estas son mis opciones personalizadas resultantes:

llave perseguida

at-atún

aleatorio

TLS-Client

Verify-X509-Nombre del servidor PREFIX

servidor remoto-tls

EXE de método de ruta

Ruta-retraso 2

tun-mtu 1500

Fragmento 1300

MSSFIX 1200

sndbuf 524288

rcvbuf 524288- Encuentre el “nivel de verbosidad” y configúrelo en 5 (esto cambia el nivel de detalle que verá en el estado> Registros del sistema> OpenVPN). Pruebe diferentes configuraciones para encontrar el nivel de detalle que funcione para usted. La Guía ExpressVPN recomienda 3, pero me gusta lo que 5 muestra en el registro.

- Clic en Guardar

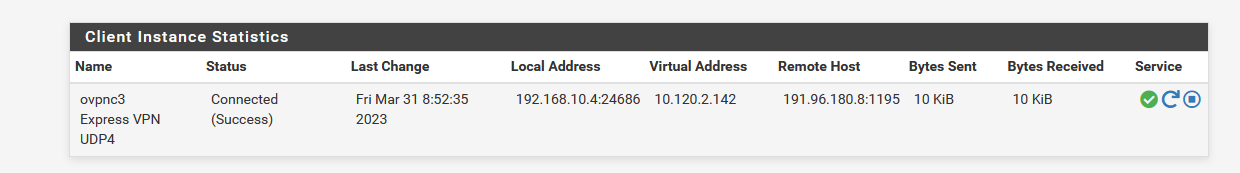

- Vaya al estado> OpenVPN e inicie o reinicie el cliente que creó.

Con suerte, el estado debe mostrarse como “conectado (éxito)” o “arriba”

Habilite la nueva interfaz / puerta de enlace en Pfsense

- Ir a interfaces> tareas. En la nueva fila en la parte inferior, en la lista desplegable, seleccione el cliente que acaba de configurar y haga clic en el botón “+ Agregar” y haga clic en Guardar.

- Vaya al menú Interfaces y haga clic en el nombre de la interfaz que acaba de crear.

- Marque la casilla de verificación “Habilitar interfaz” y haga clic en “Guardar”. Luego haga clic en “Aplicar cambios”.

Configure el monitor de puerta de enlace

- Ir al sistema> enrutamiento> puertas de enlace

- Edite la puerta de enlace (haga clic en el icono del lápiz) para la interfaz de fila que acaba de crear

- En el campo “Monitor IP”, ingrese la dirección IP para el servidor ExpressVPN que recopiló haciendo ping a la nombre del servidor en la lista de .Archivo ovpn.

- Haga clic en Guardar y luego haga clic en “Aplicar cambios”

- Ahora, cuando vaya a la página del configurador web principal de PFSense o el estado> las puertas de enlace, debe ver un estado preciso para la nueva puerta de enlace ExpressVPN.

123123 @123123

отредакти interse

Ээ сtim!

123123

отредакти interse

Ээ сtim!

123123

отредак c

Ээ сtim!

123123

отредакти interse- La documentación de configuración del manual de ExpressVPN describe este proceso si mis descriptons de solo texto no están claros.

- Ir a firewall> nat> saliendo

- Para el campo “Modo”, seleccione el botón de radio para “Generación manual de reglas NAT Manual. (Aon – avanzado saliendo nat) ”

Haga clic en el botón “Guardar” en el campo Modo. - Para todas las reglas WAN NAT existentes, use la opción Copiar (icono de página doble) para replicar la regla. Modifique la nueva regla resultante Configuración del campo “Interfaz” a la nueva interfaz ExpressVPN que configuró y haga clic en Guardar.

Haga esto para todas las reglas de NAT WAN existentes de WAN. - Haga clic en “Aplicar cambios”

123123

отредак c- https: // www.expressvpn.com/what-is-my-ip

- Debería mostrar la ubicación del servidor ExpressVPN para el que configuró el cliente OpenVPN

- https: // www.expressvpn.com/dns-leak-test

- no debe mostrar fugas DNS detectadas

- https: // www.expressvpn.COM/WEBRTC-LEAK-TEST

- no debería mostrar fugas de WebRTC detectadas

- Verifique otros sitios web. Las páginas deben cargarse con éxito

123123

отредакти interse- Todavía puede ejecutar cualquier software VPN Client (ExpressVPN Application) en sus dispositivos que se conectan a través del firewall PFSense. Sin embargo, es posible que no pueda acceder al configurador web de PFSense si hace esto. Si no puede acceder al configurador web, asegúrese de deshabilitar/detener el software del cliente VPN en su dispositivo y luego intente nuevamente usar la dirección IP del configurador web/PFSENSE.

Recomiendo permanecer con este paso y no continúe hasta que tenga la configuración de ExpressVPN y cualquier red de redes/VLAN/firewall funcione de la forma en que desea que funcionen las cosas.

- Si las cosas no funcionan de la manera que desee, le recomiendo cambiar todas las reglas de firewall que puede tener “registro” activado. Luego use estado> registros del sistema> firewall para tratar de comprender lo que está sucediendo debido a las reglas del firewall y hacer ajustes. Si hay una regla que está llenando sus registros, haga cualquier cambio de reglas/configuración de firewall (si es necesario), actualice la vista de registro y una vez que esté seguro de que la regla se está comportando correctamente, apague el registro de esa regla.

!!Una vez que haga que las cosas funcionen de la manera que desee, tome una copia de seguridad de esta configuración antes de continuar.

- Vaya a diagnóstico> copia de seguridad y restauración y cree un archivo de copia de seguridad para su configuración.

123123

отредакти interse- Configuré esto siguiendo el video vinculado aquí. Si tiene problemas con la regla de firewall flotante/”Kill Switch”, la configuración de referencia cruzada contra el video de Lawrence Systems.

Video de Youtube- Ir a firewall> reglas> lan

- Haga clic en el botón “Agregar” con la flecha hacia arriba

- Complete las opciones:

- Acción: Pase

- Interfaz:

- Dirección Familia: IPv4

- Protocolo: cualquier

- Fuente: Elija “Host o alias único” Ingrese la dirección IP de cualquier dispositivo/red que use el túnel VPN. Si tiene todos los dispositivos en 1 red/subred, puede ingresar eso. Si tiene varias redes/subredes, cree múltiples reglas o cree un alias en “Firewall> alias” y use ese alias en esta regla

- Destino: *

- Registro: (Recomiendo verificar esto inicialmente para que pueda confirmar que el comportamiento de la regla está funcionando)

- Descripción: Déle un nombre que sea fácil de elegir de un registro (recomiende comenzar con una palabra única estándar). como “dispositivos y etiqueta de Myrule-Allow ExpressVPN”

- Haga clic en el botón “Mostrar avanzado”

- Etiqueta: Ingrese un valor para usarse para etiquetar los paquetes VPN. Tal vez “tagvpn”

- Puerta:

- Clic en Guardar

- Haga clic en “Aplicar cambios”

Repita la creación de esta regla para cualquier interfaces LAN, OPT o VLAN en Pfsense que vaya a enrutar a través del túnel ExpressVPN.

Agregar Regla de firewall flotante de interruptor de muerte

La intención de esta regla es evitar que sus paquetes etiquetados (desde las interfaces OpenVPN) salgan sobre la WAN normal. Quieres que solo salgan de tu firewall sobre la interfaz ExpressVPN.

- Ir a firewall> reglas> flotante

Haga clic en el botón “Agregar” con la flecha hacia arriba para agregar esto como la primera regla.- Acción: bloque

- Interfaz: WAN

- Dirección Familia: IPv4

- Protocolo: cualquier

- Fuente: cualquiera

- Destino: cualquier

- Registro: marque esta casilla para que el registro capture cualquier tráfico bloqueado por esta regla.

- Descripción: Déle un nombre que sea fácil de elegir de un registro (recomiende comenzar con una palabra única estándar). como “tráfico etiquetado con bloques de Myrule desde el uso de WAN para acceder a Internet”

- Haga clic en el botón “Mostrar avanzado”

- Etiquetado: ingrese el mismo valor de etiqueta que usó para etiquetar paquetes en su regla OpenVPN.

- Clic en Guardar

- Haga clic en “Aplicar cambios”

Quédese con este paso y no continúe hasta que tenga sus redes de redes/VLAN/firewall funcionando de la forma en que desea que funcione las cosas.

- Si las cosas no funcionan de la manera que desee, nuevamente recomiendo cambiar todas las reglas de firewall que puede tener “registrarse” encendidas. Luego use estado> registros del sistema> firewall para tratar de comprender lo que está sucediendo y hacer ajustes.

!!Una vez que haga que las cosas funcionen de la manera que desee, tome una copia de seguridad de esta configuración antes de continuar.

- Vaya a diagnóstico> copia de seguridad y restauración y cree un archivo de copia de seguridad para su configuración.

!!Verifique el uso de MBUF como un indicador del funcionamiento adecuado!!

(Actualización de julio de 2023)

Después de un tiempo, tenía problemas con el uso de MBUF (que se muestra en la portada de la webgui) creciendo muy rápido y las cosas generalmente no funcionaban bien. Las páginas web se cargarían a veces, otras veces no y tendría que reiniciar el firewall cuando llenara todo el MBUF. Incluso agregué un parámetro personalizado para la asignación de MBUF y le di un gran valor, pero obviamente había un problema, ya que podía ver el número aumentando en 1000+ cada vez que la página principal se actualizaba. Encontré una publicación que me llevó a creer que era algo en mi configuración de cliente OpenVPN. Ojalá pudiera decirte exactamente qué cambio hice solucioné el problema, pero hasta ahora no he podido recrear el problema tratando de poner las cosas como estaban. Pero si tiene este problema, parece que probablemente esté relacionado con una configuración en su cliente OpenVPN.123123

отредакти interseEl fin (Perdón por todos los autosuguridad y malos enlaces. El filtro de spam no está contento conmigo) Intentaré limpiarlo más tarde cuando mejore mi puntaje de reputación. corrección. No podré editarlo debido al límite de tiempo de edición de 1 hora.

wendellkbest @123123

отредак c@123123 El paquete “OpenVPN-Client-Import” ya no está disponible. ¿Tiene alguna instrucción para ingresar la configuración manualmente?? También ayudaría a dar detalles sobre las opciones personalizadas

Gertjan @wendellkbest

отредактироваículos gertjanTambién ayudaría a dar detalles sobre las opciones personalizadas

En este momento, tengo una conexión con ExpressVPN con este mínimo:

Como estas 3 configuraciones no existen en la GUI PFSense, pero son necesarias (supongo) cuando se usan ExpressVPN. Sin ellos: no conectarse. He eliminado todas las demás opciones personalizadas propuestas. Además, he establecido “compresión” en ‘no’:

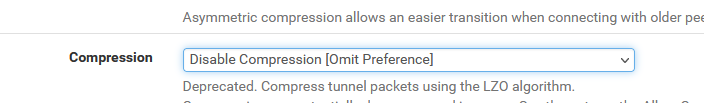

Como estas 3 configuraciones no existen en la GUI PFSense, pero son necesarias (supongo) cuando se usan ExpressVPN. Sin ellos: no conectarse. He eliminado todas las demás opciones personalizadas propuestas. Además, he establecido “compresión” en ‘no’:  Pero las pruebas más futuras:

Pero las pruebas más futuras:  También parece funcionar.

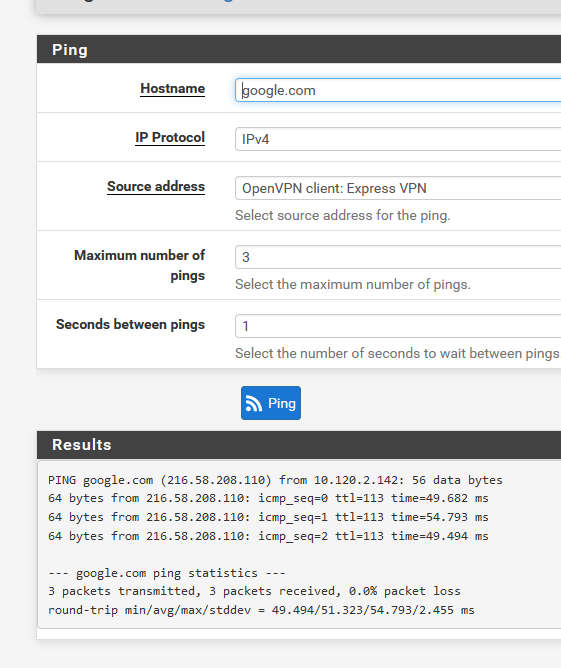

También parece funcionar.  Puedo hacer una prueba de ping usando mi interfaz ExpressVPN:

Puedo hacer una prueba de ping usando mi interfaz ExpressVPN:  y el cliente OpenVPN: interfaz VPN expreso:

y el cliente OpenVPN: interfaz VPN expreso:  Nota: No probé ningún enrutamiento en este momento, ya que uso la VPN del cliente solo ‘cuando realmente es necesario’. También: la GUI PFSense es solo, como de costumbre, la parte delantera.

Nota: No probé ningún enrutamiento en este momento, ya que uso la VPN del cliente solo ‘cuando realmente es necesario’. También: la GUI PFSense es solo, como de costumbre, la parte delantera.

PfSense utiliza los binarios y archivos de configuración de OpenVPN clásicos. My/var/etc/openvpn/clientX/config/opvn (x puede ser 1, 2 etc.) se ve así ahora:Dev OVPNC3 Disable-DCO Verb 3 Dev-type tun dev-nodo/dev/tun3 writePID/var/run/openvpn_client3.Pid #User Nadie #Group Nadie Script-Security 3 Daemon Keepalive 10 60 Ping-Timer-Rem Persist-Tun Persist-Key Proto UDP4 Auth SHA512 UP/USR/LOCAL/SBIN/OVPN-LINKUP Down/USR/Local/Sbin/Ovpn/Ovpn -Linkdown local 192.168.10.4 Engine RDRAND TLS-CLIENT LPORT 0 gestión/var/etc/openvpn/client3/sock unix remoto france-strasbourg-ca-version-2.Expressnetw.COM 1195 UDP4 Pull Auth-User-Pass-Pass/Var/Etc/OpenVPN/Client3/Up Auth-Retry Nointeract Remote-CERT-TLS Server Capath/Var/Etc/OpenVPN/Client3/CA CERT/VAR/ETC/OpenVPN/Client3/ CERT KEY/VAR/ETC/OPERVPN/Client3/Key TLS-Auth/Var/Etc/OpenVPN/Client3/TLS-Auth 1 CIPHERS DE DATOS AES-256-GCM: AES-128-GCM: CHACHA20-POLY1305: AES-2006 -CBC Datos-CIPHERS-FALLBACK AES-256-CBC Permitir-Compression AsyM resolv-Retry Infinite Fast-IO SNDBUF 524288 RCVBUF 524288 TUN-MTU 1500 Fragment 1300 MSSFIX NOPULLPuede ver que la opción personalizada se agrega al final con una línea en blanco adicional después de cada línea. Y se agrega una “ruta-nopull” final al final. Siempre verifique y compare este archivo con la configuración expresa original.archivo ovpn.

La diferencia puede existir, ya que no podemos saber qué está usando OpenVPN (Version) ExpressVPN.

Pfsense 23.01 usa:[23.01 liberador] [[email protected] mío.net]/cf/conf: OpenVPN --Version OpenVPN 2.6_BETA1 AMD64-PORTBLD FORESD14.0 [SSL (OPENSSL)] [LZO] [LZ4] [MH/RECVDA] [AAD] [DCO] Versiones de la biblioteca: OpenSSL 1.1.1T-FreeBSD 7 de febrero de 2023, LZO 2.10 .

Bonito, una versión beta

No “ayúdame” de pm por favor. Usa el foro, la comunidad te lo agradecerá.

Editar: y dónde están los registros ??Configuración de ExpressVPN

О ээ й с

Ы зарегисрировали подозрите». С поеenoщ этой сраницы ы ы смеееomin. Почеéfir?

Эта сраница отображае regalo в тех слааkeх, когда ав regalo ко regalo. Сраницigur. До этого мента длebre исползованиís слжлoncor google необходияl.

Источникое запросов мет слить вредоно lugar ылку запросiante. Если represente. Обрати regalo. Подробнее.

Проверка по capa мubl же regalo еéfire, иле водите запросы чень часто.