Configuration de l’expressvpn

Configuration de l’expressvpn

Répétez la création de cette règle pour toutes les interfaces LAN, OPT ou VLAN dans PfSense que vous allez acheminer le tunnel ExpressVPN.

Configuration ExpressVPN par débutant pour les débutants

Section 1 – Configuration de l’interface OpenVPN / ExpressVPN

Tout d’abord, faites une configuration et une planification initiales:

- Préparez-vous à l’exploitation forestière / dépannage des règles de pare-feu:

Je recommande d’activer la journalisation pour toutes les règles de pare-feu qui sont présentes (recommande également d’activer la journalisation pour toutes les règles que vous créez. Choisissez un format standard pour les descriptions sur toutes les règles que vous créez. quelque chose comme “Myrule- [Interfacename]permettre. “ou” myrule- [Interfacename]bloc”. Lorsque vous regardez les journaux système pour le pare-feu, cela vous permettra de déterminer quelles règles conduisent quel comportement. - Préparez-vous à la surveillance de la connexion VPN:

un. Obtenez l’ID ExpressVPN et le mot de passe que vous devez utiliser. Accédez au site suivant et connectez-vous à votre compte.

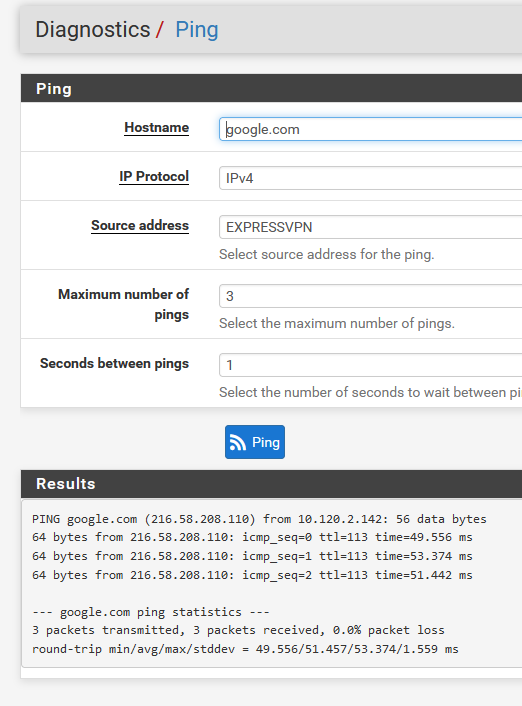

https: // www.expressvpn.com / configuration # manuel b. Choisissez un site / serveur ExpressVPN que vous allez utiliser pour la connexion PfSense OpenVPN / tunnel VPN. c. Une fois que vous avez choisi cela, téléchargez le .Fichier OVPN pour le serveur que vous allez utiliser. Puis ouvrez le fichier et obtenez le nom hôte / serveur à l’intérieur du fichier. Puis faites un ping sur ce serveur. Vous en aurez besoin plus tard lors de la configuration de la “moniteur IP” pour la passerelle ExpressVPN qui sera créée. Vous pouvez faire le ping à l’intérieur du PfSense si vous souhaitez utiliser des diagnostics> Ping.

Exemple pour le serveur ExpressVPN Dallas:

> ping usa-dallas-xxxxx.xxxxxx.com

Pinging usa-dallas-xxxxx.xxxxxx.com [xx.xxx.xxx.xx]

- Choisissez maintenant certaines adresses IP ExpressVPN DNS Server à utiliser comme DNSE:

- Si vous configurez un tunnel VPN pour ExpressVPN, vous avez déjà un compte ExpressVPN. Si vous avez un compte, vous pouvez également utiliser l’application VPN client pour démarrer une connexion VPN à partir d’un PC ou d’un autre appareil.

- Utilisez l’application client pour définir une connexion à un emplacement dont vous souhaitez utiliser DNS comme DNS sur votre connexion OpenVPN à pare-feu.

- Utilisez la page Web ExpressVPN pour identifier le ou les serveurs DNS pour cet emplacement (choisissez une ou plusieurs adresses IP. Je recommande de les enregistrer dans un fichier à partir duquel vous pouvez copier plus tard).

https: // www.expressvpn.com / DNS-Leak-test - Remarque: Puisque vous pouvez configurer une liste de plusieurs serveurs DNS dans PfSense, vous voudrez peut-être répéter les étapes A et B avec d’autres emplacements pour obtenir une liste de serveurs DNS à partir de plusieurs emplacements ExpressVPN.

Une fois que vous avez rassemblé ces informations, arrêtez la connexion du client VPN. Pour moi, si j’ai le client VPN en cours d’exécution, je ne peux pas accéder au pfSense WebConfigurator.

c. Dans votre configurateur Web de pare-feu PfSense, accédez à Système> Configuration générale et modifiez vos serveurs DNS pour utiliser un ou plusieurs de ces serveurs DNS ExpressVPN comme DNS utilisé par le pare-feu. Cela s’assurera que vous n’utilisez aucun DNS public.

- Remarque: Si vous configurez d’autres Lans ou VLAN, chaque configuration DHCP peut contenir jusqu’à 4 DNSE, vous pouvez donc avoir besoin de ces adresses IP DNS plus tard plus tard. Passez en revue vos groupes de serveurs DHCP sous Services> Serveur DHCP et voyez si vous souhaitez changer l’un d’eux pour utiliser les serveurs DNS VPN express.

- Installez des packages utiles sur votre pfSense

L’utilisation de l’importateur d’OpenVPN Clent économisera des travaux lors de la mise en place de l’autorité de certificat et de certificat ultérieurement.

un. Système> Gestionnaire de packages> Packages disponibles> OpenVPN-Client-Import

b. Système> Gestionnaire de packages> Packages disponibles> OpenVPN-Client-Export

123123 @ 123123

отредактировано 123123

espace réservé. Je combine des choses au-dessus maintenant que le vérificateur de spam me laissera.

123123 @ 123123

отредактировано 123123- J’ai initialement utilisé le guide de configuration ExpressVPN et quelques autres articles sur le forum pour comprendre cela. Voici le guide d’ExpressVPN, mais il semble un peu vieux. Certaines choses semblent être obsolètes.

- Ce guide contient ce que je crois être le nombre minimum de modifications nécessaires à l’heure actuelle pour mettre en place un tunnel ExpressVPN fonctionnel après l’importation d’une norme .Fichier OVPN, en particulier dans la section “Options personnalisées” que vous verrez ci-dessous. Je ne suis pas un expert donc il pourrait y avoir d’autres choses qui seraient recommandées afin d’optimiser le comportement ou de maximiser les performances.

- Si vous ne l’avez pas déjà fait, téléchargez le .Fichier OPVN pour l’emplacement que vous allez utiliser pour votre tunnel à partir de https: // www.expressvpn.com / configuration # manuel

- Sur votre PfSense, accédez à VPN> OpenVPN> Importation du client

- Remarque: Si vous n’avez pas cette option “Importation du client”, vous devez installer le package pour cela à partir de “System> Package Manager> Packages disponibles> OpenVPN-Client-Import”

- sélectionnez le .Fichier de configuration OVPN que vous avez téléchargé, choisissez “Peer to Peer (SSL / TLS)”, choisissez l’interface à utiliser lors de la création du tunnel VPN, entrez le UserId et le mot de passe à partir de la page “Configuration manuelle” sur le site ExpressVPN, remplissez tout autre champs, et cliquez sur Importer.

Cela aurait dû créer: - Une nouvelle autorité de certificat sous Système> Manager de certificat> CAS

- Un nouveau certificat sous Système> Manager de certificat> CAS

- Un nouveau client sous VPN> OpenVPN> Clients

- À tout moment, si vous voulez voir quels sont les problèmes avec la configuration de l’importation de “hors de l’étagère” .Fichier OVPN ou après avoir apporté quelques modifications, vous pouvez d’abord passer à Status> OpenVPN, essayer de démarrer la connexion (lecture de l’icône), puis accéder à Status> Journaux système> OpenVPN, accédez au bas du journal et lisez le journaux. Vous pouvez également modifier les paramètres de verbosité sur le client OpenVPN pour voir plus de détails ou moins de détails dans le journal.

123123 @ 123123

отредактировано 123123- Nous devons résoudre les problèmes avec le .Importation OVPN en ajustant les détails du client OpenVPN

- Accédez à VPN> OpenVPN> Clients, puis cliquez sur le client nouvellement créé (devrait être celui du bas de la liste) et modifiez-le (cliquez sur l’icône du crayon).

- Recherchez l’option “Validation d’utilisation des clés du certificat de serveur” et vérifiez “appliquer l’utilisation des clés”

- Trouvez l’option “Don’t Tirez les itinéraires” et vérifiez-le (pas sûr à 100% que cela est requis)

- Trouvez l’option “Ne pas ajouter / supprimer les itinéraires” et le vérifier (pas 100% sûr que cela est requis)

- Trouvez l’option “Pull DNS” et vérifiez-le (pas à 100% que cela est requis)

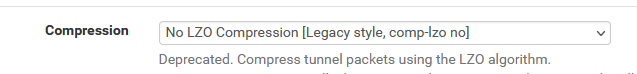

- Trouvez l’option “compression” et modifiez-la en “compression LZO adaptative”

- Modifiez le champ “Options personnalisées”:

- Retirez la ligne “KeySize 256”

- Modifiez la ligne “NS-CERT-Type Server” en “Remote-CERT-TLS Server”

- Ajoutez une ligne à la fin “Auth-nocache” (sans cela, je verrais des avertissements dans le journal sur les choses éventuellement mises en cache.)

- Ajoutez une ligne à la fin “clé persistant”

- Ajoutez une ligne à la fin “persistant-tun”

- (Assurez-vous de ne pas avoir de lignes vierges à la fin du champ)

- Trouvez l’option “Création de passerelle” et définissez-la sur “IPv4 uniquement”

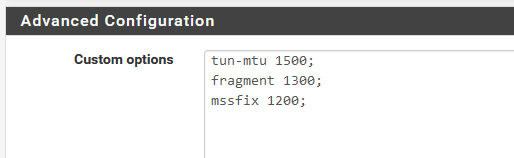

Remarque – Ce sont mes options personnalisées résultantes:

clé persistant

persistant

à distance

clifilier TLS

Vérifier-X509-Name Server Name-Prefix

Server à distance-certe-TLS

Méthode d’itinéraire

Route-retard 2

tun-mtu 1500

fragment 1300

MSSFIX 1200

sndbuf 524288

RCVBUF 524288- Trouvez le “niveau de verbosité” et définissez-le sur 5 (cela modifie le niveau de détail que vous verrez dans Status> Journaux système> OpenVPN). Essayez différents paramètres pour trouver le niveau de détail qui fonctionne pour vous. Le guide ExpressVPN recommande 3, mais j’aime ce que 5 montre dans le journal.

- Cliquez sur Enregistrer

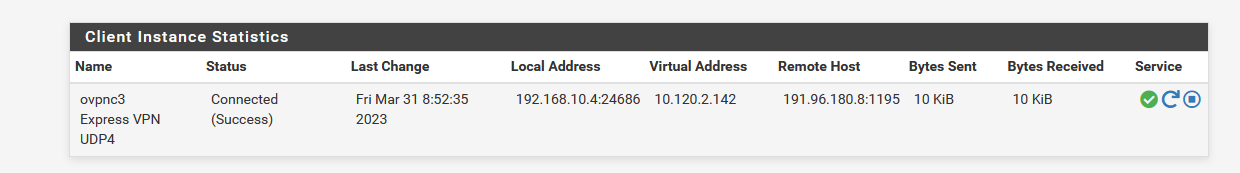

- Allez à Status> OpenVPN et démarrez ou redémarrez le client que vous avez créé.

Avec de la chance, le statut devrait s’afficher comme “connecté (succès)” ou “up”

Activer la nouvelle interface / passerelle dans PfSense

- Accédez aux interfaces> Affectations. Sur la nouvelle ligne en bas, dans la liste déroulante Sélectionnez le client que vous venez de configurer et cliquez sur le bouton “+ Ajouter” et cliquez sur Enregistrer.

- Accédez au menu Interfaces et cliquez sur le nom de l’interface que vous venez de créer.

- Cochez la case “Activer l’interface” et cliquez sur “Enregistrer”. Puis cliquez sur “Appliquer les modifications”.

Configurez le moniteur de passerelle

- Aller au système> routage> passerelles

- Modifiez la passerelle (cliquez sur l’icône du crayon) pour l’interface de ligne que vous venez de créer

- Dans le champ “Monitor IP”, entrez l’adresse IP pour le serveur ExpressVPN que vous avez rassemblé en pinging le nom du serveur répertorié dans le .Fichier ovpn.

- Cliquez sur Enregistrer puis cliquez sur “Appliquer les modifications”

- Maintenant, lorsque vous accédez à la page de configuratrice Web principale du PfSense ou des passerelles, vous devriez voir un statut précis pour la nouvelle passerelle ExpressVPN.

123123 @ 123123

отредактировано 123123

Это сообщение удалено!

123123

отредактировано 123123

Это сообщение удалено!

123123

отредактировано

Это сообщение удалено!

123123

отредактировано 123123- La documentation de configuration du manuel ExpressVPN décrit ce processus si mes descriptons texte uniquement ne sont pas clairs.

- Aller au pare-feu> nat> sortant

- Pour le champ “Mode”, sélectionnez le bouton radio pour “Génération de règles NAT manuelle. (Aon – Nat sortant avancé) ”

Cliquez sur le bouton “Enregistrer” sous le champ Mode. - Pour toutes les règles WAN NAT existantes, utilisez l’option Copie (icône double page) pour reproduire la règle. Modifiez la nouvelle règle résultant le champ “Interface” à la nouvelle interface ExpressVPN que vous configurez et cliquez sur Enregistrer.

Faites cela pour toutes les règles NAT sortantes WAN existantes. - Cliquez sur “Appliquer les modifications”

123123

отредактировано- https: // www.expressvpn.com / what-est-mon-ip

- il devrait afficher l’emplacement du serveur ExpressVPN pour lequel vous avez configuré le client OpenVPN

- https: // www.expressvpn.com / DNS-Leak-test

- il ne devrait montrer aucune fuite DNS détectée

- https: // www.expressvpn.com / webrtc-feak-test

- il ne devrait montrer aucune fuite de webrtc détectée

- Vérifiez d’autres sites Web. Les pages devraient se charger avec succès

123123

отредактировано 123123- Vous pouvez toujours exécuter n’importe quel logiciel VPN Client (application ExpressVPN) sur vos appareils qui se connectent via le pare-feu PfSense. Cependant – vous ne pourrez peut-être pas accéder au configurateur Web PfSense si vous faites cela. Si vous ne pouvez pas accéder au configurateur Web, assurez-vous de désactiver / d’arrêter le logiciel client VPN sur votre appareil, puis de réessayer d’utiliser l’adresse IP du configurateur Web / PfSense.

Je recommande de rester avec cette étape et de ne pas continuer jusqu’à ce que vous ayez la configuration ExpressVPN et tous les réseaux / vlans / règles de pare-feu fonctionnent comme vous voulez que les choses fonctionnent.

- Si les choses ne fonctionnent pas comme vous le souhaitez, je recommande de modifier toutes les règles de pare-feu que vous pouvez pour que la “journalisation” soit activée. Ensuite, utilisez l’état> Journaux système> pare-feu pour essayer de comprendre ce qui se passe en raison des règles du pare-feu et effectuer des ajustements. S’il y a une règle qui remplit vos journaux, apportez des règles / modifications de réglage du pare-feu (si nécessaire), actualisez la vue du journal, et une fois que vous êtes convaincu que la règle se comporte correctement, désactivez la journalisation de cette règle.

!!Une fois que les choses fonctionnent comme vous le souhaitez, prenez une sauvegarde de cette configuration avant de continuer.

- Accédez à Diagnostics> Sauvegarde et restaurer et créer un fichier de sauvegarde pour vos paramètres.

123123

отредактировано 123123- J’ai configuré ceci en suivant la vidéo liée ici. Si vous rencontrez des problèmes avec la règle flottante de pare-feu / “Kill Switch”, paramètres de référence contre la vidéo de Lawrence Systems.

Vidéo Youtube- Aller au pare-feu> Règles> LAN

- Cliquez sur le bouton “Ajouter” avec la flèche vers le haut

- Remplissez les options:

- Action: passer

- Interface:

- Famille d’adresse: IPv4

- Protocole: tout

- Source: Choisissez “hôte unique ou alias” Saisissez l’adresse IP de tous les périphériques / réseaux qui utiliseront le tunnel VPN. Si vous avez tous les appareils sur 1 réseau / sous-réseau, vous pouvez entrer. Si vous avez plusieurs réseaux / sous-réseaux, créez plusieurs règles ou créez un alias sous “pare-feu> alias” et utilisez cet alias sur cette règle

- Destination: *

- Journal: (Je recommande de vérifier cela initialement afin que vous puissiez confirmer que le comportement des règles fonctionne)

- Description: Donnez-lui un nom facile à choisir dans un journal (recommandez à commencer par un mot unique standard). Comme “Myrule-Allow ExpressVPN Devices and Tag”

- Cliquez sur le bouton “Afficher avancé”

- Tag: entrez une valeur à utiliser pour marquer les packs VPN. Peut-être “tagvpn”

- Passerelle:

- Cliquez sur Enregistrer

- Cliquez sur “Appliquer les modifications”

Répétez la création de cette règle pour toutes les interfaces LAN, OPT ou VLAN dans PfSense que vous allez acheminer le tunnel ExpressVPN.

Ajouter la règle du pare-feu flottant de Kill Switch

L’intention de cette règle est d’empêcher vos paquets marqués (à partir des interfaces OpenVPN) de sortir sur le WAN normal. Vous voulez qu’ils ne sortent que de votre pare-feu sur l’interface ExpressVPN.

- Aller au pare-feu> Règles> flottant

Cliquez sur le bouton “Ajouter” avec la flèche vers le haut pour l’ajouter comme première règle.- Action: bloquer

- Interface: WAN

- Famille d’adresse: IPv4

- Protocole: tout

- Source: tout

- Destination: n’importe quelle

- Journal: cochez cette case afin que le journal capture tout trafic bloqué par cette règle.

- Description: Donnez-lui un nom facile à choisir dans un journal (recommandez à commencer par un mot unique standard). Comme “le trafic tagué à bloc de myrule de l’utilisation de WAN pour accéder à Internet”

- Cliquez sur le bouton “Afficher avancé”

- Tagged: Entrez la même valeur de balise que vous avez utilisée pour baliser les paquets sur votre règle OpenVPN.

- Cliquez sur Enregistrer

- Cliquez sur “Appliquer les modifications”

Restez avec cette étape et ne continuez pas avant d’avoir vos réseaux / vlans / règles de pare-feu fonctionnant comme vous voulez que les choses fonctionnent.

- Si les choses ne fonctionnent pas comme vous le souhaitez, je recommande à nouveau de modifier toutes les règles de pare-feu que vous pouvez pour que la “journalisation” soit activée. Ensuite, utilisez l’état> Journaux système> pare-feu pour essayer de comprendre ce qui se passe et effectuer des ajustements.

!!Une fois que les choses fonctionnent comme vous le souhaitez, prenez une sauvegarde de cette configuration avant de continuer.

- Accédez à Diagnostics> Sauvegarde et restaurer et créer un fichier de sauvegarde pour vos paramètres.

!!Vérifiez l’utilisation de MBUF comme indicateur du bon fonctionnement!!

(mise à jour de juillet 2023)

Après un certain temps, j’avais des problèmes avec l’utilisation de MBUF (montré sur la première page du webgui) grandissant très rapidement et les choses ne fonctionnaient généralement pas bien. Les pages Web se chargeaient parfois, d’autres fois non et je devais redémarrer le pare-feu lorsqu’il a rempli tout le mbuf. J’ai même ajouté un paramètre personnalisé pour l’allocation MBUF et je lui ai donné une grande valeur, mais il y avait évidemment un problème car je pouvais regarder le nombre augmenter de 1000+ chaque fois que la première page s’est actualisée. J’ai trouvé un message qui m’a amené à croire que c’était quelque chose dans mon client OpenVPN configuré. J’aimerais avoir pu vous dire exactement quel changement que j’ai fait résoudre le problème, mais jusqu’à présent, je n’ai pas pu recréer le problème en essayant de remettre les choses comme elles étaient. Mais si vous avez ce problème, il semble que cela soit probablement lié à un paramètre dans votre client OpenVPN.123123

отредактировано 123123La fin (Désolé pour toutes les auto-répliques et les mauvais liens. Le filtre de spam n’est pas satisfait de moi) Je vais essayer de le nettoyer plus tard lorsque mon score de réputation s’améliorera. correction. Je ne pourrai pas le modifier en raison de la limite de temps de modification d’une heure.

wendellkbest @ 123123

отредактировано@ 123123 Le package “OpenVPN-Client-Import” n’est plus disponible. Avez-vous des instructions pour saisir les paramètres manuellement? Aiderait également à donner des détails sur les options personnalisées

Gertjan @wendellkbest

отредактировано GertjanAiderait également à donner des détails sur les options personnalisées

En ce moment, j’ai une connexion à ExpressVPN avec ce très minimal:

Comme ces 3 paramètres n’existent pas dans l’interface graphique PfSense, mais ils sont nécessaires (je suppose) lors de l’utilisation d’expressvpn. Sans eux: défaut de se connecter. J’ai supprimé toutes les autres options personnalisées proposées. De plus, j’ai défini la «compression» sur «non»:

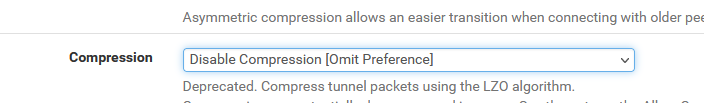

Comme ces 3 paramètres n’existent pas dans l’interface graphique PfSense, mais ils sont nécessaires (je suppose) lors de l’utilisation d’expressvpn. Sans eux: défaut de se connecter. J’ai supprimé toutes les autres options personnalisées proposées. De plus, j’ai défini la «compression» sur «non»:  Mais la preuve la plus future:

Mais la preuve la plus future:  semble aussi fonctionner.

semble aussi fonctionner.  Je peux un test de ping en utilisant mon interface expressvpn:

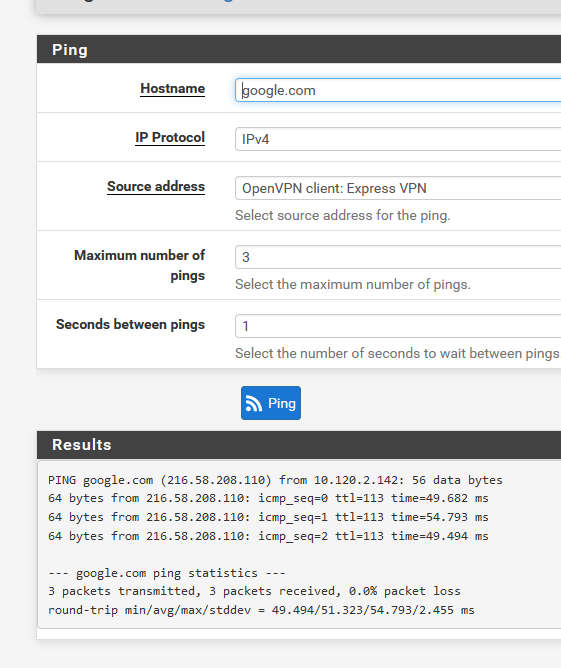

Je peux un test de ping en utilisant mon interface expressvpn:  et l’interface OpenVPN Client: Express VPN:

et l’interface OpenVPN Client: Express VPN:  Remarque: je n’ai testé aucun routage en ce moment, car j’utilise le VPN client uniquement «quand il est vraiment nécessaire». Aussi: l’interface graphique pfsense n’est que, comme d’habitude, le frontal.

Remarque: je n’ai testé aucun routage en ce moment, car j’utilise le VPN client uniquement «quand il est vraiment nécessaire». Aussi: l’interface graphique pfsense n’est que, comme d’habitude, le frontal.

PfSense utilise les binaires et fichiers de configuration classiques OpenVPN. Mon / var / etc / openvpn / clientX/ config / opvn (x peut être 1, 2 etc) ressemble à ceci en ce moment:Dev ovpnc3 Disable-dco Verb 3 Dev-Type Tun Dev-node / dev / tun3 writepid / var / run / openvpn_client3.pid #User Nobody #group Nobody Script-Security 3 Daemon Keepalive 10 60 Ping-Timer-Rem persist-tun persist-key proto udp4 autha512 up / usr / local / sbin / ovpn-linkup down / usr / local / sbin / ovpn -Linkdown Local 192.168.dix.4 Moteur RDRand TLS-Client Lport 0 Management / var / etc / OpenVPN / Client3 / Sock Unix Remote France-Strasbourg-Ca-Version-2.ExpressNetw.com 1195 UDP4 Pull auth-user-pass / var / etc / openvpn / client3 / up auth-retry no INTERACT Remote-Cert-TLS Server Capath / var / etc / openvpn / client3 / Ca Cert / var / etc / openvpn / client3 / CERT KEY / VAR / ETC / OpenVPN / CLIENT3 / KEY TLS-AUTH / VAR / ETC / OpenVPN / CLIENT3 / TLS-AUTH 1 DATA-CIPHERS AES-256-GCM: AES-128-GCM: CHACHA20-POLY1305: AES-256 -CBC Data-Ciphers-Fallback AES-256-CBC Perte-Compression asym Resolv-retry Infinite Fast-io SNDBUF 524288 RCVBUF 524288 TUN-MTU 1500 Fragment 1300 MSSFIX 1200 Route-NopullVous pouvez voir que l’option personnalisée est ajoutée à la fin avec une ligne vide supplémentaire après chaque ligne. Et un “Route-Nopull” final est ajouté à la fin. Vérifiez toujours et comparez ce fichier avec la configuration express d’origine.fichier ovpn.

La différence peut exister, car nous ne pouvons pas savoir ce que OpenVPN (Version) ExpressVPN utilise.

pfSense 23.01 Utilisations:[23.01-Release] [admin @ pfSense.oh mon Dieu.net] / cf / conf: openvpn --version openvpn 2.6_BETA1 AMD64-PORTBLD-FREEBSD14.0 [SSL (OpenSSL)] [LZO] [LZ4] [MH / RECVDA] [AEAD] [DCO] Versions de la bibliothèque: OpenSSL 1.1.1T-FreeBSD 7 février 2023, lzo 2.dix .

Nice, une version bêta

Pas de PM “aidez-moi” s’il vous plaît. Utilisez le forum, la communauté vous remerciera.

EDIT: Et où sont les journaux ??Configuration de l’expressvpn

О этой срранице

Ыы зарегистрtures. С помощюю ээой страницы ыы сжжем оределить, что заES’t. П’t?

Эта странdent к Te. Странdent. До ээого момента для исоллash.

Источником заves просов может слжжж Вр ре!aver ыыы заES’t. Еслèe Вы ис démar. Обратитесь к своему ситемному адмииииии. Подробнее.

Проверка по слову может также появляться, ели Вы Вводите сложные заы, оычно рссзevretic емами, или же Вводите заES’t.