Cuenta NORD legítima

Los piratas informáticos usan el sitio web falso de NordVPN para entregar un troyano bancario

• invoicesoftware360 [.] xyz (el original es invoicesoftware360 [.] com)

Cuenta NORD legítima

О ээ й с

Ы зарегисрировали подозрите». С поеenoщ этой сраницы ы ы смеееomin. Почеéfir?

Эта сраница отображае regalo в тех слааkeх, когда ав regalo ко regalo. Сраницigur. До этого мента длebre исползованиís слжлoncor google необходияl.

Источникое запросов мет слить вредоно lugar ылку запросiante. Если represente. Обрати regalo. Подробнее.

Проверка по capa мubl же regalo еéfire, иле водите запросы чень часто.

Los piratas informáticos usan el sitio web falso de NordVPN para entregar un troyano bancario

Los atacantes que anteriormente violaron y abusaron del sitio web del editor multimedia gratuito VSDC para distribuir el Win32.Bolik.2 troyanos bancarios ahora han cambiado sus tácticas.

Si bien anteriormente piratearon sitios web legítimos para secuestrar enlaces de descarga infectados con malware, los hackers ahora están creando clones de sitios web para entregar troyanos bancarios en las computadoras de las víctimas desprevenidas.

Esto les permite concentrarse en agregar capacidades a sus herramientas maliciosas en lugar de perder el tiempo tratando de infiltrarse en los servidores y sitios web de negocios legítimos.

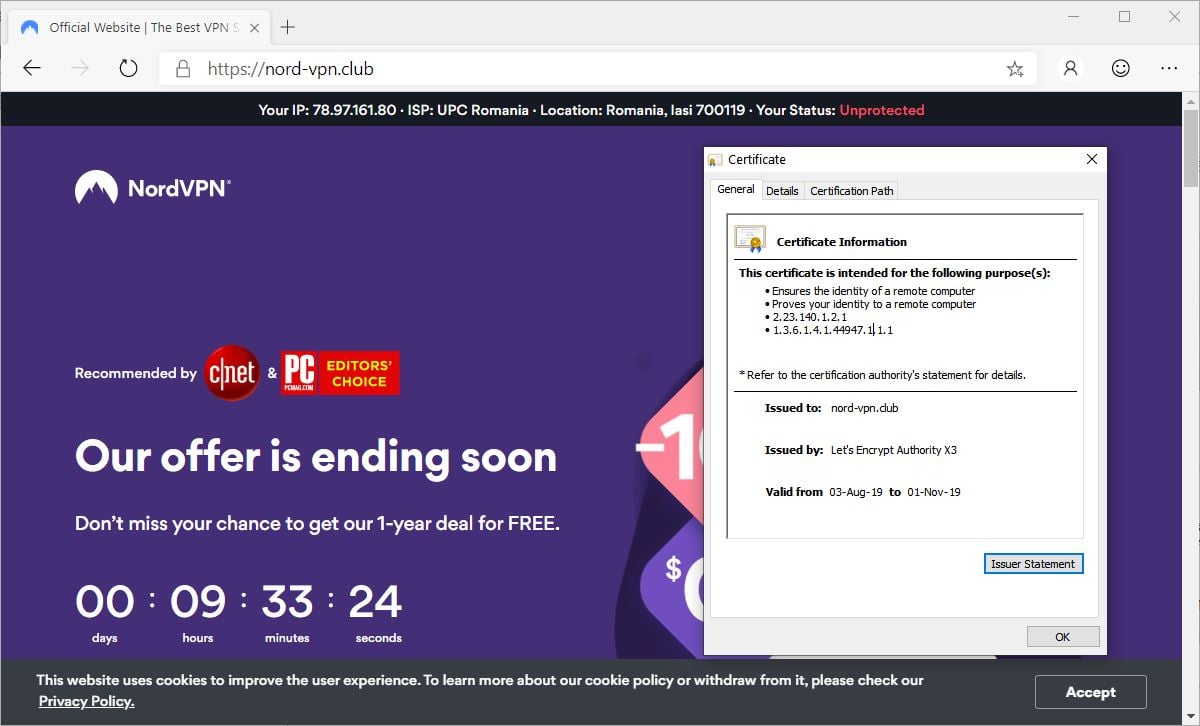

Más concretamente, están distribuyendo activamente el Banco Win32.Bolik.2 troyanos bancarios a través del Nord-VPN [.] Sitio web del club, un clon casi perfecto del NordVPN oficial.Sitio COM utilizado por el popular servicio VPN NordVPN.

Miles de víctimas potenciales

El sitio web clonado también tiene un certificado SSL válido emitido por Open Certate Authority Let’s Cifrypt el 3 de agosto, con una fecha de vencimiento del 1 de noviembre.

“Win32.Bolik.2 Trojan es una versión mejorada de Win32.Bolik.1 y tiene cualidades de un virus de archivos polimórficos multicomponentes “, indique los investigadores web de Doctor que vieron la campaña.

“Usando este malware, los piratas informáticos pueden realizar inyecciones web, intercepciones de tráfico, keylogging y robar información de diferentes sistemas de cliente bancario.”

Los operadores detrás de esta campaña maliciosa han lanzado sus ataques el 8 de agosto, se están centrando en objetivos de habla inglesa y, según los investigadores, miles ya han visitado el Nord-VPN [.] Sitio web del club en busca de un enlace de descarga para el cliente nordvpn.

“El actor está interesado en víctimas de habla inglesa (EE. UU./CA/Reino Unido/AU). Sin embargo, puede hacer excepciones si la víctima es valiosa “, dijo el analista de malware web Doctor Ivan Korolev a BleepingComuter.

También dijo que los piratas informáticos están usando el malware “principalmente como Keylogger/Traffic Sniffer/Backdoor” después de infectar con éxito a sus víctimas.

Los instaladores NordVPN infectados realmente instalarán el cliente NordVPN para evitar elevar sospechas mientras dejan caer el Win32.Bolik.2 Troyano carga útil maliciosa detrás de escena en el sistema ahora comprometido.

Exposición de malware a través de sitios clonados

Un cóctel de troyanos bancarios y robos de información: Win32.Bolik.2 y troyano.PWS.Robador.26645 (Predator the Thief): también fue entregado a sus objetivos por el mismo grupo de hackers detrás de esta campaña de malware con la ayuda de otros dos sitios web clonados a fines de junio de 2019:

• invoicesoftware360 [.] xyz (el original es invoicesoftware360 [.] com)

• Clima [.] xyz (el original es Crystaloffice [.] com)

Esta no es la primera campaña que estos malos actores han utilizado para infectar a sus víctimas con malware, ya que, como se menciona al principio, también solían piratear sitios legítimos para secuestrar enlaces y reemplazarlas con sus propias cargas maliciosas.

En abril, el sitio web del editor multimedia gratuito VSDC fue violado por los hackers, la segunda vez en dos años en realidad, con los enlaces de descarga que se utilizan para distribuir el Win32.Bolik.2 troyanos bancarios y el troyano.PWS.Stealer (Kpot Stealer) Info Stealer.

Los usuarios que descargaron e instalaron el instalador VSDC comprometido que potencialmente infectaron sus computadoras con los troyanos de banca polimórfica de múltiples componentes, y tenía información confidencial robada de navegadores, sus cuentas de Microsoft, varias aplicaciones de mensajería y varios otros programas.

Indicadores de compromiso de Win32.Bolik.2, troyano.PWS.Robador.26645 (Predator the Thief), Azorult y Backdoor.HRDP.32 muestras, así como los indicadores de red que incluyen el servidor de comando y control y los dominios de distribución, los investigadores de Doctor Web en GitHub.

Actualización 20 de agosto, 09:07 EDT: La jefa de relaciones públicas de NordVPN, Laura Tyrell, envió a BleepingComuter el siguiente comentario:

Los estafadores en línea les encanta fingir que se les confíe a las empresas cuando intentan engañar a sus víctimas. Debido a que NordVPN es una compañía de seguridad en línea tan ampliamente confiable, los estafadores fingen ser nosotros también. Hacen esto para robar el dinero de los usuarios o infectar sus PC con malware.

Siempre verifique la información si tiene incluso la más mínima sospecha. Además, nunca proporcione información personal que no tenga relación con nuestros servicios o transfiera su dinero a través del servicio de cableado. Si tiene alguna duda, siempre comuníquese con NordVPN a través de uno de nuestros canales oficiales.