Datos de fuga de túneles habilitados para iOS VPN

Android e iOS filtran algunos datos fuera de VPN

Hablando a Macrumores, Los investigadores de seguridad Tommy Mysk y Talal Haj Bakry explicaron que el enfoque de ios 16 para el tráfico VPN es el mismo si el modo de bloqueo está habilitado o no. La noticia es significativa ya que iOS tiene un problema persistente y sin resolver con la fuga de datos fuera de un túnel VPN activo.

Datos de fuga de túneles de iOS 16 VPN, incluso cuando el modo de bloqueo está habilitado

Estás utilizando un navegador desactualizado. Es posible que no muestre este u otros sitios web correctamente.

Debe actualizar o usar un navegador alternativo.

Ciberdéqueco

Nivel 40

Autor de hilo

Verificado

Póster

10 de noviembre de 2017 2,974

Fuente de contenido https: // www.macrumores.com/2022/10/13/iOS-16-vpns-lok-data-incluso-with-lockdown-mode/

iOS 16 continúa filtrando datos fuera de un túnel VPN activo, incluso cuando el modo de bloqueo está habilitado, los investigadores de seguridad han descubierto.

Hablando a Macrumores, Los investigadores de seguridad Tommy Mysk y Talal Haj Bakry explicaron que el enfoque de ios 16 para el tráfico VPN es el mismo si el modo de bloqueo está habilitado o no. La noticia es significativa ya que iOS tiene un problema persistente y sin resolver con la fuga de datos fuera de un túnel VPN activo.

En agosto, nuevamente surgió que las VPN de terceros para iOS y iPados no logran enrutar todo el tráfico de la red a través de un túnel seguro después de que se hayan encendido, un problema que Apple supuestamente ha conocido durante años durante años.

Por lo general, cuando un usuario activa una VPN, el sistema operativo cierra todas las conexiones de Internet existentes y luego las restablece a través del túnel VPN. En iOS, los investigadores de seguridad han descubierto que las sesiones y las conexiones establecidas antes de que se encienda la VPN no se termine como cabría esperar, y aún puede enviar datos fuera del túnel VPN mientras está activo, dejándolo potencialmente sin concreto y expuesto a los ISP y otros fiestas.

Articulo completo

Datos de fuga de túneles de iOS 16 VPN, incluso cuando el modo de bloqueo está habilitado

iOS 16 continúa filtrando datos fuera de un túnel VPN activo, incluso cuando el modo de bloqueo está habilitado, los investigadores de seguridad han descubierto. Hablando a.

www.macrumores.comunicarse

Reacciones: Gandalf_the_Grey, Sorrento, Silversurfer y otros 3

Android e iOS filtran algunos datos fuera de VPN

“Las conexiones de bloque sin VPN” no bloquean todas las conexiones sin una VPN y “siempre en VPN” no siempre está encendido.

Las redes privadas virtuales (VPN) en Android e iOS están en las noticias. Se ha descubierto que en ciertas circunstancias, parte de su tráfico se filtra, por lo que termina fuera del cordón de seguridad creado por la VPN.

Mullvad, los descubridores de esta “característica” de Android dicen que tiene el potencial de hacer que alguien sea desanonimado (pero solo en casos raros, ya que requiere una buena cantidad de habilidad en nombre del Snooper). Al menos un ingeniero de Google afirma que esto no es una gran preocupación, es la funcionalidad prevista y continuará como es por el momento.

MUL22-03

El descubrimiento de Android, actualmente llamado MUL22-03, no es culpa de la VPN. La transmisión de datos fuera de la VPN es algo que ocurre deliberadamente, a todas las marcas de VPN, y no como el resultado de algún tipo de truco o exploit terrible. Aunque el informe de auditoría completo aún no se ha publicado, la información disponible hasta ahora puede ser preocupante para algunos. Según el informe, Android envía “verificaciones de conectividad” (tráfico que determina si se ha realizado una conexión con éxito) fuera del túnel VPN que tiene en su lugar.

Quizás confusamente, esto también ocurre si tiene o no “conexiones de bloque sin VPN” o incluso “siempre en VPN” encendido, lo que se supone (se supone) hacer lo que esperas dado el nombre. Es bastante razonable asumir una configuración que dice que una cosa no hará lo contrario de esa cosa, así que lo que está sucediendo aquí?

La fuga surge como resultado de ciertos escenarios de casos de borde especial, en cuyo caso Android anulará las diversas configuraciones de “No hagas esto sin una VPN”. Esto sucedería, por ejemplo, con algo como un portal cautivo. Un portal cautivo es algo que normalmente accede al unirse a una red, algo como una página de inicio de sesión de hotspot almacenada en una puerta de enlace.

Por qué? Porque las VPN se ejecutan además de cualquier red conectada a Internet en la que se encuentre, por lo que debe unirse a una red antes de poder establecer su conexión VPN. Cualquier cosa que suceda antes de establecer su conexión VPN no puede ser protegida por ella.

Según la computadora Bleeping, esta fuga puede incluir búsquedas DNS, tráfico HTTPS, direcciones IP y (quizás) tráfico NTP (Protocolo de tiempo de red, un protocolo para sincronizar los relojes conectados a la red).

Mullvad VPN primero informó que esto es un problema de documentación, y luego solicitó una forma de “”. Deshabilitar las verificaciones de conectividad mientras que ‘Bloquear conexiones sin VPN’ (a partir de ahora en bloqueo) está habilitado para una aplicación VPN.”

La respuesta de Google, a través de su rastreador de problemas, fue “No creemos que tal opción sea comprensible para la mayoría de los usuarios, por lo que no creemos que haya un caso fuerte para ofrecer esto.”

Según Google, la desactivación de las verificaciones de conectividad no es un comienzo por cuatro razones: las VPN podrían estar confiando en ellas; El tráfico de “canal dividido” que nunca usa la VPN podría estar confiando en ellos; No solo las verificaciones de conectividad omiten la VPN de todos modos; y los datos revelados por las verificaciones de conectividad están disponibles en otro lugar.

El resto es un debate de ida y vuelta sobre los pros y los contras de esta postura, que aún está en curso. En este punto, Google no se está moviendo.

iOS ha entrado en el chat

Parece que esto no es algo que solo se limite a Android. Hay cosas similares que suceden en iOS 16, con múltiples servicios de Apple afirmados que se filtran fuera del túnel VPN, incluidos mapas, salud y billetera.

Confirmamos que iOS 16 se comunica con los servicios de Apple fuera de un túnel VPN activo. Peor aún, filtra las solicitudes de DNS. #Los servicios de Apple que escapan de la conexión VPN incluyen salud, mapas, billetera.

Usamos @protonvpn y #wireshark. Detalles en el video: #Cybersecurity #Privacy Pic.gorjeo.com/reumfa67ln– mysk �������� (@mysk_co) 12 de octubre de 2022

Según MySK, el tráfico que se envía a Apple no es inseguro, solo va en contra de lo que los usuarios esperan.

Todo el tráfico que apareció en el video está encriptado o encriptado doble. El problema aquí es sobre suposiciones incorrectas. El usuario asume que cuando la VPN está encendida, todo el tráfico está tunelizado a través de la VPN. Pero iOS no túnel todo. Android tampoco.

Sugieren que un camino a seguir para evitar que esto suceda sería tratar las aplicaciones VPN como navegadores y “requieren una aprobación y derecho especial de Apple”.

Probablemente no habrá mucho movimiento sobre este tema hasta el lanzamiento del informe completo sobre MUL22-03, pero por ahora la opinión de los involucrados en las pruebas parece ser que el riesgo es pequeño.

COMPARTE ESTE ARTÍCULO

Datos de fuga de túneles de iOS 16 VPN, incluso cuando el modo de bloqueo está habilitado

iOS 16 continúa filtrando datos fuera de un túnel VPN activo, incluso cuando el modo de bloqueo está habilitado, los investigadores de seguridad han descubierto.

Hablando a Macrumores, Los investigadores de seguridad Tommy Mysk y Talal Haj Bakry explicaron que el enfoque de ios 16 para el tráfico VPN es el mismo si el modo de bloqueo está habilitado o no. La noticia es significativa ya que iOS tiene un problema persistente y sin resolver con la fuga de datos fuera de un túnel VPN activo.

En agosto, nuevamente surgió que las VPN de terceros para iOS y iPados no logran enrutar todo el tráfico de la red a través de un túnel seguro después de que se hayan encendido, un problema que Apple supuestamente ha conocido durante años durante años.

Por lo general, cuando un usuario activa una VPN, el sistema operativo cierra todas las conexiones de Internet existentes y luego las restablece a través del túnel VPN. En iOS, los investigadores de seguridad han descubierto que las sesiones y las conexiones establecidas antes de que se encienda la VPN no se termine como cabría esperar, y aún puede enviar datos fuera del túnel VPN mientras está activo, dejándolo potencialmente sin concreto y expuesto a los ISP y otros fiestas.

Según un informe de la compañía de privacidad Proton, se había identificado una vulnerabilidad de bypass de iOS VPN en iOS 13.3.1, que persistió a través de tres actualizaciones posteriores. Apple indicó que agregaría la funcionalidad de interruptor de matar en una actualización de software futura que permitiría a los desarrolladores bloquear todas las conexiones existentes si se pierde un túnel VPN, pero esta funcionalidad no parece evitar fugas de datos a partir de iOS 15 y ios 16.

MySK y Bakry han descubierto que ios 16 se comunica con servicios seleccionados de Apple fuera de un túnel VPN activo y filtra las solicitudes DNS sin el conocimiento del usuario:

Confirmamos que iOS 16 se comunica con los servicios de Apple fuera de un túnel VPN activo. Peor aún, filtra las solicitudes de DNS. #Los servicios de Apple que escapan de la conexión VPN incluyen salud, mapas, billetera.

Usamos @protonvpn y #wireshark. Detalles en el video: #Cybersecurity #Privacy Pic.gorjeo.com/reumfa67ln – mysk �������� (@mysk_co) 12 de octubre de 2022

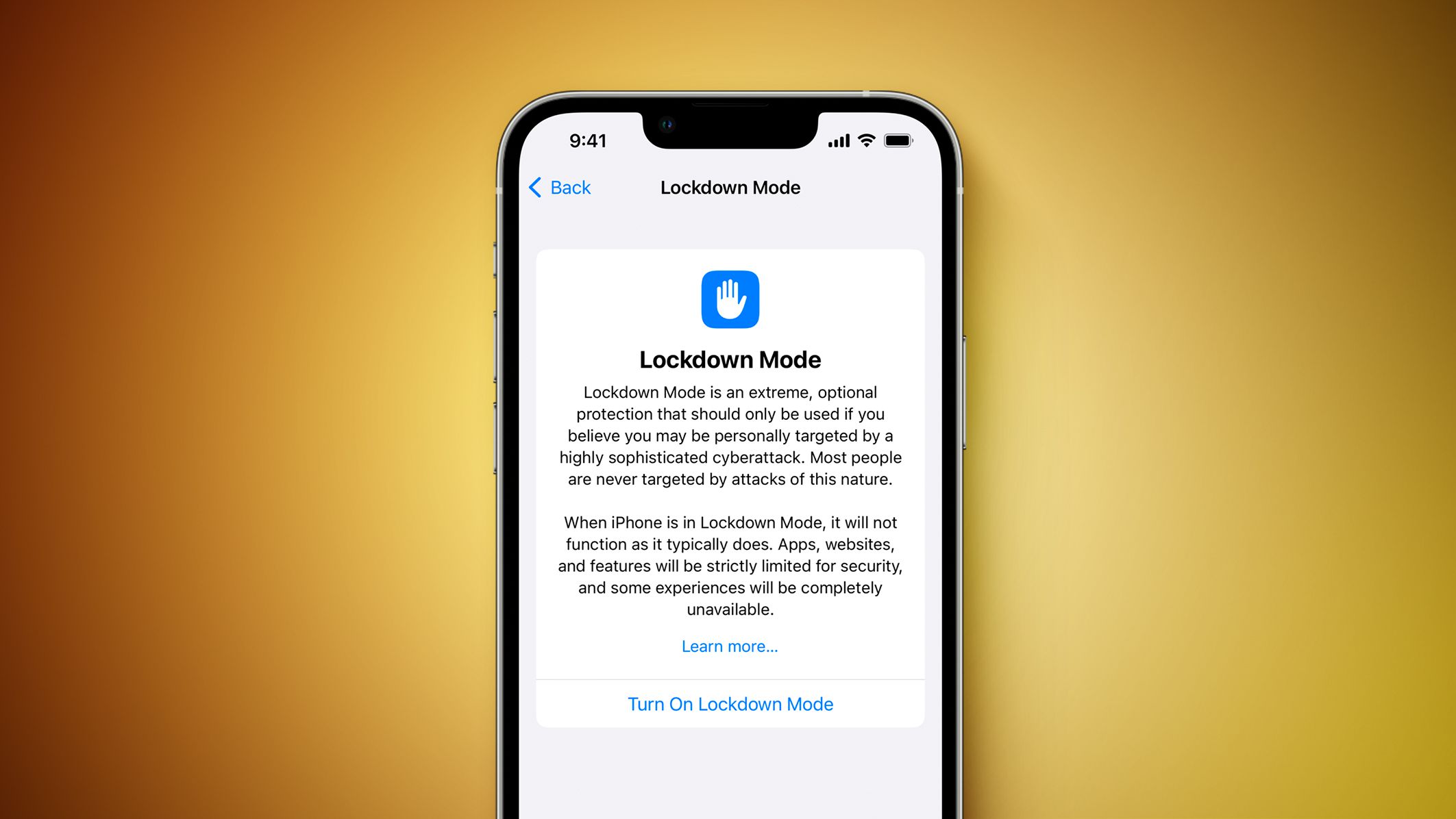

MySK y Bakry también investigaron si el modo de bloqueo de ios 16 toma los pasos necesarios para solucionar este problema y canalizar todo el tráfico a través de una VPN cuando uno está habilitado, y parece que el mismo problema persiste si el modo de bloqueo está habilitado o no, particularmente con Push Push Push notificaciones. Esto significa que la minoría de los usuarios que son vulnerables a un ataque cibernético y que necesitan habilitar el modo de bloqueo están en riesgo igualmente en riesgo de filtraciones de datos fuera de su túnel VPN activo.

Ios 16 introdujo el modo de bloqueo como una característica de seguridad opcional diseñada para proteger el “número muy pequeño” de usuarios que pueden estar en riesgo de “ataques cibernéticos altamente dirigidos” de compañías privadas que desarrollan spyware patrocinado por el estado, como periodistas, activistas y empleados del gobierno. El modo de bloqueo no habilita una VPN en sí, y se basa en las mismas aplicaciones VPN de terceros que el resto del sistema.

ACTUALIZACIÓN: El modo de bloqueo fugas más tráfico fuera del túnel VPN que el modo “normal”. También envía tráfico de notificación push fuera del túnel VPN. Esto es extraño para un modo de protección extrema.

Aquí hay una captura de pantalla del tráfico (VPN y interruptor de asesinato habilitado) #IOS PIC.gorjeo.com/25zift4efa – mysk �������� (@mysk_co) 13 de octubre de 2022

Debido al hecho de que ios 16 filtra datos fuera del túnel VPN, incluso cuando el modo de bloqueo está habilitado, los proveedores de servicios de Internet, los gobiernos y otras organizaciones pueden identificar a los usuarios que tienen una gran cantidad de tráfico, lo que podría destacar a las personas influyentes. Es posible que Apple no quiera que una aplicación VPN potencialmente maliciosa recolecte algunos tipos de tráfico, pero al ver que los ISP y los gobiernos pueden hacer esto, incluso si eso es lo que el usuario está tratando específicamente de evitar, parece probable que Esto es parte del mismo problema de VPN que afecta a ios 16.

Vale la pena señalar que Apple solo enumera las características de alto nivel que se activan cuando el modo de bloqueo está habilitado, y Apple no ha mencionado explícitamente ningún cambio que tenga lugar para afectar el tráfico VPN. Sin embargo, como el modo de bloqueo afirma ser una medida de protección extrema, parece una supervisión considerable que el tráfico de VPN es un punto vulnerable.