Est AES symétrique ou asymétrique

Différence entre le cryptage AES et RSA

AES étant un chiffre de bloc asymétrique, signifie que la clé utilisée dans le cryptage et le déchiffrement est un secret gardé et n’est fait connaître que l’expéditeur et le destinataire du message.

Comprendre les algorithmes de chiffrement AES et RSA

Le cryptage est un moyen d’engager des données, en particulier lorsqu’elle est en transit pour empêcher le personnel non autorisé d’y avoir accès. Le chiffrement se fait toujours dans le but de permettre que le destinataire prévu d’un morceau de données a accès aux données.

Le maintien de l’intégrité, de la confidentialité et de la disponibilité des données et des informations est essentielle dans la communication des données et c’est là que le chiffrement des données est utile.

Table des matières

- Conditions préalables

- Qu’est-ce qu’un algorithme de chiffrement?

- Commencer avec l’algorithme de cryptage AES

- Fonctionnalité de l’algorithme AES

- Commencer avec l’algorithme de cryptage RSA

- Fonctionnalité de l’algorithme RSA

- Conclusion

Conditions préalables

Pour qu’un lecteur comprenne cet article, il devrait avoir les connaissances antérieures suivantes:

- Une compréhension de base du concept de chiffrement des données et la nécessité de cryptage dans la communication de données.

- La compréhension d’un débutant de la cryptographie de données.

Qu’est-ce qu’un algorithme de chiffrement?

Un algorithme de chiffrement est un ensemble de règles utilisées pour transformer les données en texte chiffré à l’aide d’une clé de chiffrement. Cela rendra les données semblent complètement différentes des données initiales et semblera aléatoire.

Le chiffre sera ensuite transmis en toute sécurité à un destinataire qui ira ensuite et récupérera les données initiales via un processus appelé décryptage à l’aide d’une clé de décryptage.

AES et RSA sont à la fois un exemple des algorithmes de la communication de données qui sont utilisés pour le chiffrement des données. AES est un acronyme qui représente Standard d’encryptage avancé tandis que RSA représente Rivest, Shamir, Adleman.

Commencer avec l’algorithme de cryptage AES

AES a été initialement appelé Rijndael qui est un algorithme de chiffre de blocs symétrique.

Il a été spécifiquement développé pour le chiffre des données électroniques aux États-Unis par l’Institut national des normes et de la technologie. Depuis que l’AES a été utilisé dans le monde entier pour chiffrer les données confidentielles.

AES a été développé en remplacement de la norme de chiffrement des données après avoir commencé à montrer des vulnérabilités aux attaquants brutaux.

Fonctionnalité de l’algorithme AES

La fonctionnalité de l’algorithme AES peut sembler complexe mais dans un sens réel, il est vraiment simple à comprendre. La première étape consiste à savoir qu’AES a des chiffres à 3 blocs, à savoir:

Comme nous le savons déjà, les processus de chiffrement et de décryptage se font en utilisant une clé. Ce chiffre de blocs utilise une clé de 128 bits de long pour le cryptage et le déchiffrement d’un message et qui est le moins sécurisé des trois blocs disponibles.

Même si l’AES-128 n’a jamais été piraté, sa résistance aux attaques brute-force est inquiétante. Malgré les problèmes de sécurité observés dans AES-128, il est très rapide et est livré avec beaucoup d’efficacité dans le chiffrement des données.

L’AES-192 utilise une clé de 192 bits de long pour le chiffrement et le décryptage des messages. Il est plus résistant aux attaques de force brute par rapport à AES-128 car il a une clé plus longue, ce. Malgré cela, l’AES-192 n’est pas couramment utilisé, les gens ont tendance à se pencher vers l’AES-256.

L’AES-256 utilise une clé de 256 bits de long pour le chiffrement et le décryptage des messages. Ce bloc est plus sûr par rapport aux AES-128 et AES-192 en raison de la longue longueur de la clé de chiffrement.

Plus la clé de chiffrement est longue, plus l’algorithme est difficile de pirater. AES-256 est donc très résistant aux attaques de force brute par rapport aux deux blocs précédents.

AES étant un chiffre de bloc asymétrique, signifie que la clé utilisée dans le cryptage et le déchiffrement est un secret gardé et n’est fait connaître que l’expéditeur et le destinataire du message.

La clé utilisée lors du chiffrement du message est généralement la même clé utilisée pour décrypter le message à l’extrémité de réception. Lors du chiffrement à l’aide d’AES, une personne peut soit utiliser AES-128, AES-192 ou même l’AES-256. Au cours de ce chiffrement, certaines étapes sont suivies pour crypter un message et ces étapes sont effectuées en rondes.

Chaque tour est composé de plusieurs étapes de substitution, de transposition et de mélange du message en texte chiffré et a également une clé appelée clé ronde.

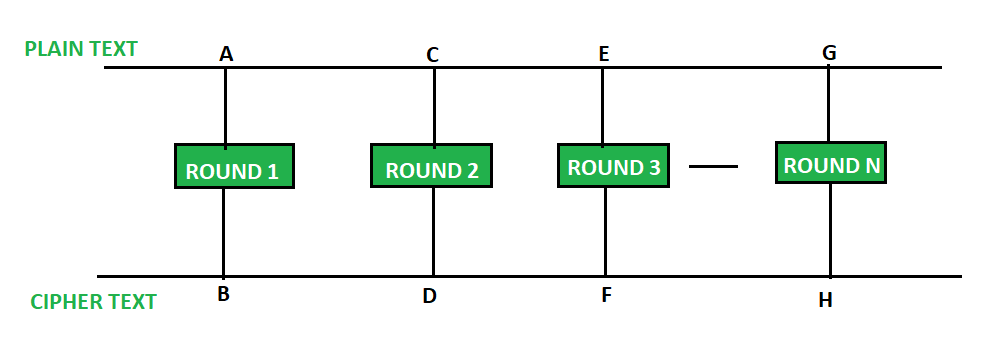

Vous trouverez ci-dessous un simple flux de représentation diagrammatique de la façon dont AES crypte les données:

Cela illustre que l’une des 3 clés de chiffrement est utilisée pour crypter le message. Le processus de chiffrement se produit dans le «chiffre» et un message crypté est produit dans le «texte chiffré».

Le processus de cryptage a 10 tours pour une touche longue de 128 bits, 12 tours pour une touche longue de 192 bits et 14 tours pour une clé longue de 256 bits.

Vous trouverez ci-dessous une explication étape par étape lors du chiffrement des données à l’aide de l’algorithme AES:

Étape 1: Génération de clés rondes

Cela se produit grâce à un processus appelé expansion de la clé où la clé secrète d’origine est utilisée pour dériver les clés rondes en utilisant l’algorithme de calendrier des clés de Rijndael.

Étape 2: Mélange du message dans un texte chiffré

Cela implique de combiner chaque touche ronde générée ci-dessus avec le message simple crypté. Cela se fait à l’aide de l’algorithme XOR additif.

Étape 3: remplacer les données reçues de l’étape 2

Cela implique de remplacer les données résultantes de l’étape 2 dans un tableau de substitution.

4 septembre: décalage des lignes

Déplacer tous les octets de la table de substitution vers la droite.

Étape 5: Mélange

Un algorithme est utilisé pour mélanger le contenu de chaque colonne.

L’ensemble du processus est ensuite répété plusieurs fois, chaque répétition étant appelée un ronde et cryptée avec les touches rondes que nous avons générées à l’étape 1.

Commencer avec l’algorithme de cryptage RSA

RSA a été nommé d’après ses premiers décrits Rivest, Shamir et Adleman. Rivest – Shami-Adleman est un algorithme de chiffrement asymétrique utilisé par les ordinateurs modernes dans le chiffrement des données et le décryptage.

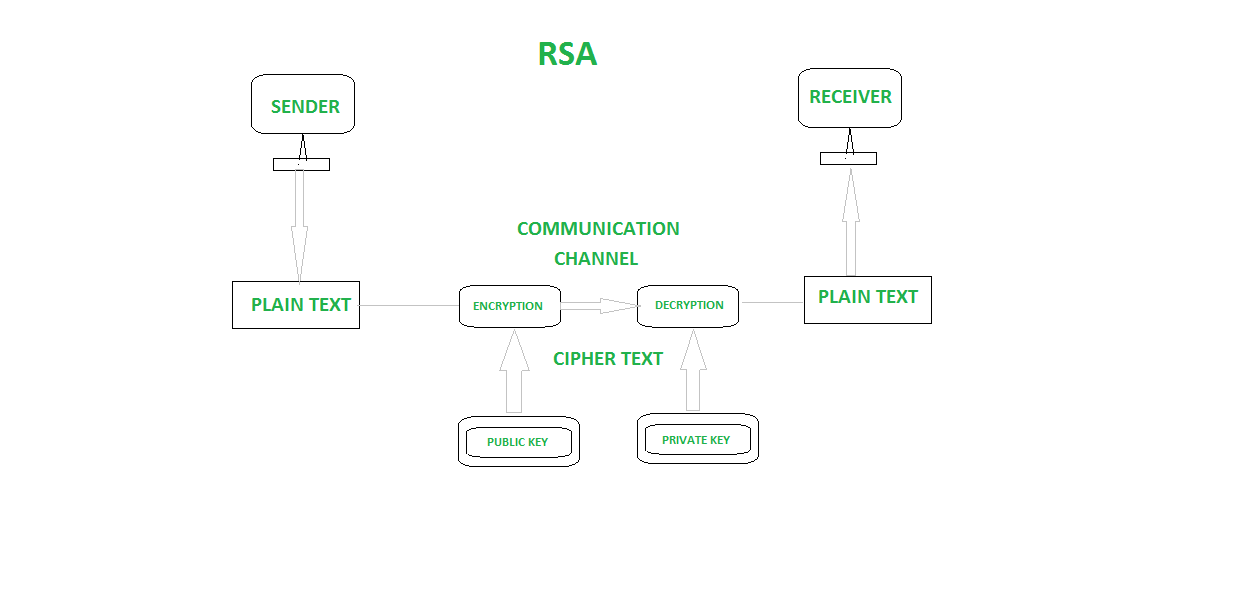

RSA utilise deux clés, l’une étant la clé publique qui est utilisée pour le chiffrement et la clé privée utilisée pour le décryptage des données, ce qui est un algorithme asymétrique. La clé de chiffrement est toujours rendue publique et est accessible par quiconque tandis que la clé de décryptage est maintenue privée.

Cet algorithme est basé sur le fait que la recherche de facteurs de nombres composites est une tâche difficile.

Vous trouverez ci-dessous un simple flux de représentation diagrammatique de la façon dont RSA crypte les données:

Fonctionnalité de l’algorithme RSA

Vous trouverez ci-dessous une liste étape par étape des instructions sur la façon de réaliser le chiffrement à l’aide de l’algorithme RSA:

Étape 1: Générez les clés de chiffrement et de décryptage

Pour générer les clés:

- Choisissez deux grands nombres premiers et gardez-les secret.

Par exemple, choisissons les nombres premiers x et y

z = xy où z est le module des deux clés générées - Évaluer le total

φ(z) = (x-1) (y-1) - Choisissez n’importe quel entier E dans lequel 1 < e < φ(z) and e is the public key exponent.

- Évaluez K et gardez-le comme l’exposant de clé privée comme suit:

Ke est [conforme] (https: // en.Wikipédia.org / wiki / modular_arithmetic) 1 en mod φ(z) ke ≡ 1 (mod φ(z)) La clé publique est faite du module Z et de l’exposant E tandis que la clé privée est faite de X et Y et de l’exposant privé K . La clé publique est mise à la disposition de tous, mais la clé privée ne doit être accessible que par le destinataire du message.

Étape 2: Encryportant le message à l’aide de la clé de chiffrement générée

- Envoyer la clé publique (z, w) générée ci-dessus à la personne qui souhaite envoyer un message et garder la clé privée.

- L’expéditeur de message transforme le message en un nombre g . Le nombre g doit être plus petit que z . Cela se fait à l’aide d’un protocole convenu communément appelé schéma de rembourrage.

- L’expéditeur calcule ensuite le texte chiffré du message en utilisant l’expression, c = g ^ e mod z où c représente le texte chiffré.

Le récepteur peut décrypter le message en utilisant l’expression g = c ^ d mod n selon le théorème du reste chinois.

Conclusion

Le cryptage est essentiel en matière de sécurité de l’information. Il est donc essentiel de se renseigner sur les différents algorithmes utilisés dans le chiffrement des données autres que les AES et RSA. Cela aidera à élargir vos horizons en ce qui concerne la sécurité des données.

Contributions d’examen par les pairs par: Willies Ogola

Différence entre le cryptage AES et RSA

Le chiffrement de la cryptographie est un processus par lequel un texte brut ou une information est converti en texte chiffré ou un texte qui ne peut être décodé que par le récepteur pour lequel les informations étaient destinées.

Norme de chiffrement avancée (AES)

AES, une méthode de cryptage clé symétrique développée par les cryptographes belges Joan Daemen et Vincent Rijmen, a été présentée par NIST en 2001. Rijndael sécurise les données critiques dans les réseaux de communication, les transactions financières et le stockage de fichiers. AES prend en charge les blocs de données 128 bits et les touches 128, 192 ou 256 bits. Les substitutions, les permutations et le mélange sont utilisés pour sécuriser le cryptage. L’émetteur et le récepteur partagent une clé pour le cryptage symétrique. Alice et Bob doivent échanger en toute sécurité une clé secrète avant d’envoyer un message crypté AES. Bob peut décrypter le message en utilisant la même clé secrète.

Rivest-Shamir-Adleman (RSA)

Ron Rivest, Adi Shamir et Leonard Adleman ont inventé RSA en 1977. Ce cryptage utilise d’énormes nombres premiers et la difficulté de prendre en compte de grands nombres composites. RSA crypte et décrypte en utilisant des clés publiques et privées. La clé publique est divulguée, mais la clé secrète est dissimulée. Cela permet une communication sécurisée sans clé. Bob’s Public Key permet à Alice d’envoyer à Bob un message crypté par le RSA. La clé privée de Bob décrypte le message. Les signatures numériques et l’échange de clés utilisent RSA. RSA est plus lent que les AES et inadapté au chiffrement des mégadonnées en raison de sa complexité de calcul.

Différence entre le cryptage AES et RSA

Attribut

Symétrique vs. Cryptage asymétrique – quelles sont les différences?

Comprenons les principales différences entre le cryptage symétrique vs asymétrique. Dans un mot simple, le cryptage asymétrique est plus sûr que le cryptage symétrique.

La sécurité de l’information est devenue un facteur colossal, en particulier avec les réseaux de communication modernes, laissant des lacunes qui pourraient être exploitées à des effets dévastateurs. Cet article présente une discussion sur deux schémas de chiffrement populaires qui peuvent être utilisés pour resserrer la sécurité de la communication dans le chiffrement symétrique et asymétrique. En principe, la meilleure façon de commencer cette discussion est de commencer d’abord les bases. Ainsi, nous examinons les définitions des algorithmes et des concepts cryptographiques clés, puis plongeons dans la partie centrale de la discussion où nous présentons une comparaison des deux techniques.

Algorithmes

Un algorithme est essentiellement une procédure ou une formule pour résoudre un problème d’espionnage de données. Un algorithme de chiffrement est un ensemble de procédures mathématiques pour effectuer un chiffrement sur les données. Grâce à l’utilisation d’un tel algorithme, des informations sont faites dans le texte du chiffre et nécessitent l’utilisation d’une clé pour transformer les données en sa forme d’origine. Cela nous amène au concept de cryptographie qui a été utilisé depuis longtemps dans la sécurité de l’information dans les systèmes de communication.

Cryptographie

La cryptographie est une méthode d’utilisation des principes mathématiques avancés dans le stockage et la transmission de données sous une forme particulière afin que seuls ceux qui sont destinés. Le cryptage est un concept clé de la cryptographie – c’est un processus par lequel un message est codé dans un format qui ne peut pas être lu ou compris par une écoute. La technique est ancienne et a d’abord été utilisée par César pour crypter ses messages à l’aide de Caesar Cipher. Un texte brut d’un utilisateur peut être crypté à un texte chiffré, puis envoyer via un canal de communication et aucune édition ne peut interférer avec le texte brut. Lorsqu’il atteint l’extrémité du récepteur, le texte chiffré est décrypté au texte brut d’origine.

Termes de cryptographie

- Chiffrement: C’est le processus de verrouillage des informations à l’aide de la cryptographie. Les informations qui ont été verrouillées de cette façon sont cryptées.

- Décryptage: Le processus de déverrouillage des informations chiffrées à l’aide de techniques cryptographiques.

- Clé: Un secret comme un mot de passe utilisé pour crypter et déchiffrer les informations. Il existe plusieurs types de clés utilisées dans la cryptographie.

- Stéganographie: C’est en fait la science de cacher les informations des personnes qui vous esquivraient. La différence entre la stéganographie et le cryptage est que les snoopers potentiels peuvent ne pas être en mesure de dire qu’il y a des informations cachées en premier lieu.

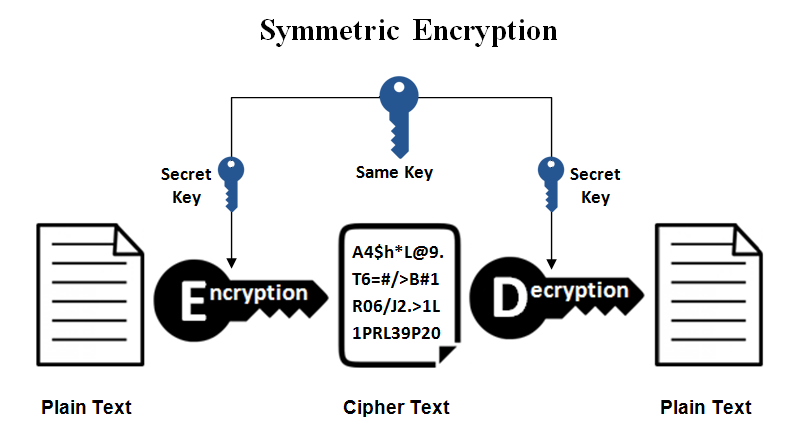

Qu’est-ce que le cryptage symétrique?

Il s’agit du type de cryptage le plus simple qui implique une seule clé secrète pour chiffrer et déchiffrer les informations. Le chiffrement symétrique est une technique ancienne et la plus connue. Il utilise une clé secrète qui peut être un nombre, un mot ou une chaîne de lettres aléatoires. C’est un mélange avec le texte brut d’un message pour modifier le contenu d’une manière particulière. L’expéditeur et le destinataire doivent connaître la clé secrète utilisée pour crypter et décrypter tous les messages. Blowfish, AES, RC4, DES, RC5 et RC6 sont des exemples de cryptage symétrique. L’algorithme symétrique le plus utilisé est AES-128, AES-192 et AES-256.

Le principal inconvénient du cryptage de clé symétrique est que toutes les parties impliquées doivent échanger la clé utilisée pour crypter les données avant de pouvoir le déchiffrer.

Pour les avantages et les inconvénients du cryptage symétrique

Avantages

- Plus rapide: Puisqu’il utilise une seule clé pour le cryptage et le décryptage, il est plus rapide d’exécuter.

- Vérification d’identité: Il utilise l’authentification du mot de passe comme objectif de sécurité pour prouver l’identité du récepteur.

- Facile à exécuter et à gérer: Les utilisateurs n’ont qu’une seule clé pour le cryptage et le décryptage, il est donc facile à exécuter et à gérer.

Les inconvénients

- Les chances de partager en toute sécurité les clés de chiffrement sont moins; Il est difficile et difficile de partager des clés dans un chiffrement symétrique.

- Symmetric n’est pas si évolutif, car il ne convient pas à divers utilisateurs.

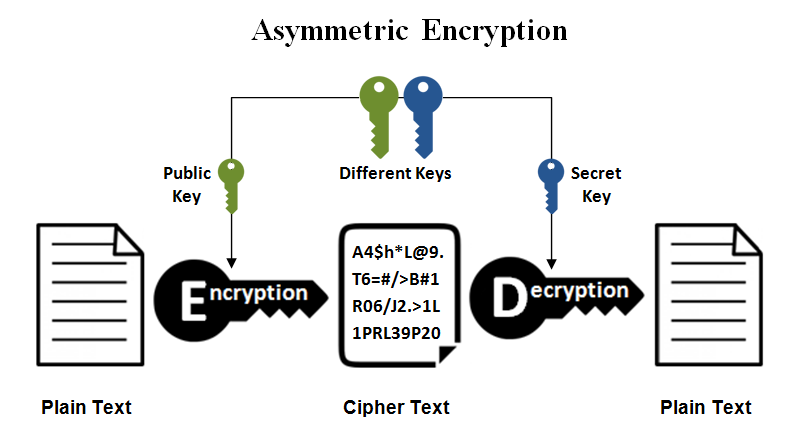

Qu’est-ce que le cryptage asymétrique?

Le cryptage asymétrique est également connu sous le nom de cryptographie de clé publique, qui est une méthode relativement nouvelle, par rapport au chiffrement symétrique. Le cryptage asymétrique utilise deux clés pour crypter un texte brut. Des clés secrètes sont échangées sur Internet ou un grand réseau. Il garantit que les personnes malveillantes n’utilisent pas les clés. Il est important de noter que toute personne ayant une clé secrète peut décrypter le message et c’est pourquoi le cryptage asymétrique utilise deux clés connexes pour stimuler la sécurité. Une clé publique est rendue librement à la disposition de tous ceux qui pourraient vouloir vous envoyer un message. La deuxième clé privée est gardée secrète pour que vous puissiez seulement savoir.

Un message crypté à l’aide d’une clé publique ne peut être déchiffré qu’à l’aide d’une clé privée, tandis qu’un message crypté à l’aide d’une clé privée peut être déchiffré à l’aide d’une clé publique. La sécurité de la clé publique n’est pas requise car elle est accessible au public et peut être transmise sur Internet. La clé asymétrique a une bien meilleure puissance pour assurer la sécurité des informations transmises lors de la communication.

Le chiffrement asymétrique est principalement utilisé dans les canaux de communication quotidiens, en particulier sur Internet. L’algorithme de cryptage de clé asymétrique populaire comprend Eigamal, RSA, DSA, techniques de courbe elliptique, PKCS.

Pour les avantages et les inconvénients du cryptage asymétrique

Avantages

- Le cryptage asymétrique a deux clés, un public et un privé, il n’y a donc pas de problème à la distribution de clés.

- Encore une fois, avec une paire de clés, il n’est pas difficile de communiquer avec plusieurs parties et c’est ainsi qu’il est plus évolutif dans les grands réseaux.

Les inconvénients

- Performance: Le cryptage asymétrique est plus lent en performance par rapport au chiffrement symétrique.

- Difficile à comprendre et à exécuter: Le cryptage asymétrique n’est pas si facile à mettre en œuvre et à gérer en raison de sa grande taille clé.

Cryptage asymétrique dans les certificats numériques

Pour utiliser le chiffrement asymétrique, il doit y avoir un moyen de découvrir des clés publiques. Une technique typique consiste à utiliser des certificats numériques dans un modèle de communication client-serveur. Un certificat est un ensemble d’informations qui identifient un utilisateur et un serveur. Il contient des informations telles que le nom d’une organisation, l’organisation qui a délivré le certificat, l’adresse e-mail et le pays des utilisateurs et la clé publique des utilisateurs.

Lorsqu’un serveur et un client ont besoin d’une communication cryptée sécurisée, il envoie une requête sur le réseau à l’autre partie, qui renvoie une copie du certificat. La clé publique de l’autre partie peut être extraite du certificat. Un certificat peut également être utilisé pour identifier uniquement le titulaire.

SSL / TLS utilise à la fois un cryptage asymétrique et symétrique, examinez rapidement les certificats SSL signés numériquement délivrés par les autorités de certificat de confiance (CAS).

Différence entre le cryptage symétrique et asymétrique

- Le chiffrement symétrique utilise une seule clé qui doit être partagée entre les personnes qui ont besoin de recevoir le message tandis que le cryptage asymétrique utilise une paire de clé publique et une clé privée pour crypter et décrypter les messages lors de la communication.

- Le chiffrement symétrique est une ancienne technique tandis que le cryptage asymétrique est relativement nouveau.

- Le cryptage asymétrique a été introduit pour compléter le problème inhérent à la nécessité de partager la clé du modèle de chiffrement symétrique, éliminant la nécessité de partager la clé en utilisant une paire de clés publiques-privé.

- Le cryptage asymétrique prend relativement plus de temps que le cryptage symétrique.

Conclusion

En ce qui concerne le chiffrement, les derniers schémas peuvent nécessairement le meilleur ajustement. Vous devez toujours utiliser l’algorithme de chiffrement qui convient à la tâche à accomplir. En fait, alors que la cryptographie prend un nouveau changement, de nouveaux algorithmes sont développés dans le but de rattraper les écoutes et les informations sécurisées pour améliorer la confidentialité. Les pirates sont tenus de rendre la tâche difficile pour les experts dans les années à venir, donc attendez-vous à plus de la communauté cryptographique!

Liens rapides

- Outils de test SSL gratuits

- Télécharger le sceau du site gratuit

- Offres de réduction SSL