Étapes d’algorithme AES

Qu’est-ce que le cryptage AES et comment ça marche

Les étapes mentionnées doivent être suivies pour chaque bloc séquentiellement. En cryptant avec succès les blocs individuels, il les rejoint pour former le texte chiffré final. Les étapes sont les suivantes:

Étapes du processus de chiffrement AES

Le processus de chiffrement utilise un ensemble de touches spécialement dérivées appelées touches rondes. Ceux-ci sont appliqués, ainsi que d’autres opérations, sur un éventail de données qui contient exactement un bloc de données?Les données à crypter. Ce tableau que nous appelons le tableau d’état.

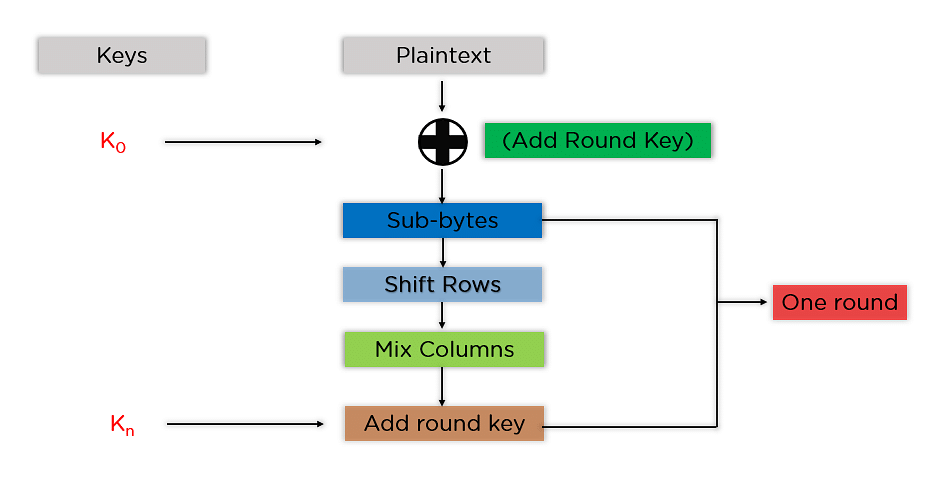

Vous prenez les étapes AES suivantes de cryptage pour un bloc 128 bits:

- Dériver l’ensemble des clés rondes de la clé de chiffre.

- Initialiser le tableau d’état avec les données de bloc (texte en clair).

- Ajouter la touche ronde initiale au tableau d’état de départ.

- Effectuer neuf tours de manipulation de l’État.

- Effectuer la dixième et dernier tour de la manipulation de l’État.

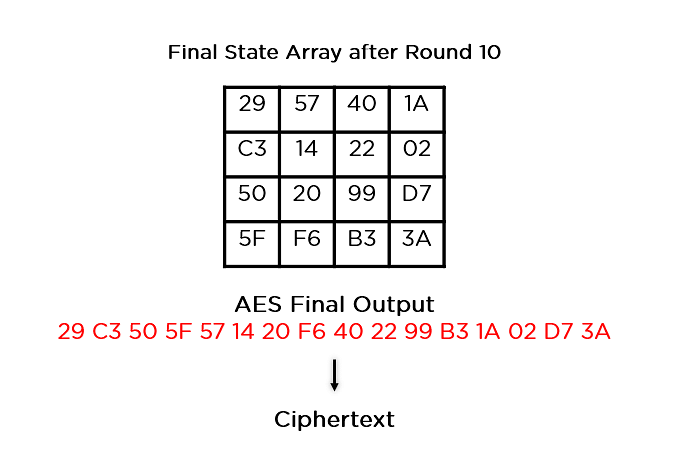

- Copiez le tableau d’état final en tant que données cryptées (chiffre d’affaires).

La raison pour laquelle les cycles ont été répertoriés comme “neuf suivis d’un dernier dixième tour” est parce que le dixième tour implique une manipulation légèrement différente des autres.

Le bloc à crypter n’est qu’une séquence de 128 bits. AES fonctionne avec des quantités d’octets, nous avons donc converti les 128 bits en 16 octets. Nous disons «convertir», mais en réalité, il est presque certainement stocké de cette façon. Les opérations en RSN / AES sont effectuées sur un tableau d’octets bidimensionnel de quatre lignes et quatre colonnes. Au début du chiffrement, les 16 octets de données, numérotés D0 ? D15, sont chargés dans le tableau comme indiqué dans le tableau A.5.

Chaque cycle du processus de chiffrement nécessite une série d’étapes pour modifier le tableau d’état. Ces étapes impliquent quatre types d’opérations appelés:

Les détails de ces opérations sont décrits peu de temps.

La clé de chiffre utilisée pour le cryptage est de 128 bits de long. D’où vient cette clé n’est pas importante ici; Reportez-vous au chapitre 10 sur la hiérarchie des clés et comment les clés de cryptage temporel sont produites. La clé de chiffre est déjà le résultat de nombreuses transformations de hachage et cryptographiques et, au moment où il arrive au cryptage AES Block, il est très supprimé de la clé principale secrète détenue par le serveur d’authentification. Maintenant, enfin, il est utilisé pour générer un ensemble de touches rondes de onze 128 bits qui seront combinées avec les données pendant le chiffrement. Bien qu’il y ait dix tours, onze clés sont nécessaires car une clé supplémentaire est ajoutée au tableau d’état initial avant le début des tours. La meilleure façon de voir ces clés est un tableau de valeurs onze 16 octets, chacune composée de quatre mots 32 bits, comme le montre le tableau A.6.

Pour commencer, la première clé ronde RKEY0 est simplement initialisée à la valeur de la clé de chiffre (c’est-à-dire la clé secrète livrée par la hiérarchie des clés). Chacune des dix clés restantes en dérive comme suit.

Tableau A.6. Tableau de clé ronde

Qu’est-ce que le cryptage AES et comment ça marche?

Le cryptage a trouvé une place dans le monde numérique d’aujourd’hui, en cultivant une culture de sécurité et d’intimité. Lorsque l’algorithme de chiffrement AES a succédé à la norme de chiffrement des données en tant que norme globale pour les algorithmes de chiffrement en 2001, il a fixé de nombreuses lacunes de son prédécesseur. Il était considéré comme l’avenir du chiffrement des applications de la vie quotidienne. Jusqu’à présent, la norme de cryptage avancé a atteint les cibles placées au cours de sa création. Et il a un long chemin à grandir.

Devenir un expert dans le domaine de la cybersécurité

Programme post-diplômé en cybersécurité Explorer le programme

Pourquoi l’algorithme de chiffrement AES était-il nécessaire?

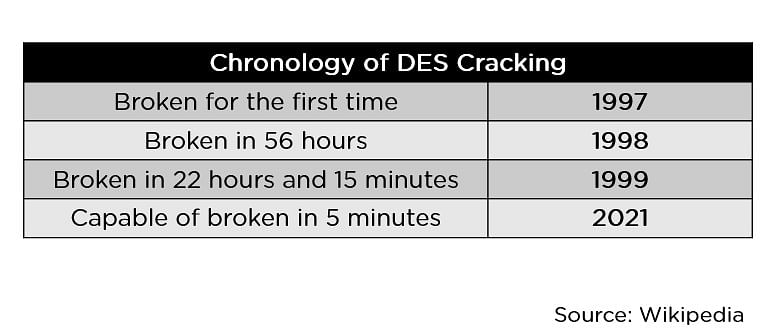

Lorsque l’algorithme standard de chiffrement des données, également connu sous le nom de l’algorithme DES, a été formé et standardisé, il était logique pour cette génération d’ordinateurs. En passant par les normes de calcul d’aujourd’hui, l’introduction par effraction dans l’algorithme de DES est devenue plus facile et plus rapide avec chaque année, comme on le voit dans l’image ci-dessous.

Un algorithme plus robuste était le besoin de l’heure, avec des tailles de clés plus longues et des chiffres plus forts à pénétrer dans. Ils ont créé le triple DES pour résoudre ce problème, mais il n’est jamais devenu courant en raison de son rythme relativement plus lent. Ainsi, la norme de chiffrement avancée a vu le jour pour surmonter cet inconvénient.

Quelle est la norme de cryptage avancé?

L’algorithme de chiffrement AES (également connu sous le nom de l’algorithme Rijndael) est un algorithme de chiffre d’affaires de blocs symétrique avec une taille de bloc / morceau de 128 bits. Il convertit ces blocs individuels en utilisant des clés de 128, 192 et 256 bits. Une fois qu’il crypte ces blocs, il les rejoint pour former le texte chiffré.

Il est basé sur un réseau de substitution-permutation, également connu sous le nom de réseau SP. Il se compose d’une série d’opérations liées, notamment en remplaçant les entrées par des sorties spécifiques (substitutions) et d’autres impliquant un mélange de bits (permutations).

Dans ce tutoriel, vous passerez par certaines des fonctionnalités remarquables qu’AES propose en tant qu’algorithme de chiffrement standardisé globalement.

Quelles sont les caractéristiques des AES?

- Réseau SP: il fonctionne sur une structure de réseau SP plutôt que sur une structure de chiffre Feistel, comme on le voit dans le cas de l’algorithme DES.

- Expansion des clés: il faut une seule clé pendant la première étape, qui est ensuite étendue à plusieurs clés utilisées dans les tours individuels.

- Données d’octets: l’algorithme de cryptage AES fait des opérations sur des données d’octets au lieu de données bit. Il traite donc la taille du bloc 128 bits comme 16 octets pendant la procédure de chiffrement.

- Longueur de clé: le nombre de tours à effectuer dépend de la longueur de la clé utilisée pour crypter les données. La taille de la clé 128 bits a dix tours, la taille de clé de 192 bits a 12 tours et la taille de la clé de 256 bits a 14 tours.

Certifications Clear Comptia, CEH et CISSP!

Programme de maîtrise des experts en cybersécurité Explorer

Comment fonctionne les AES?

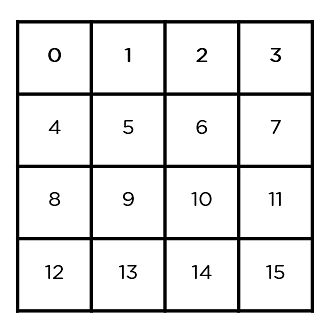

Pour comprendre le fonctionnement des AES, vous devez d’abord apprendre comment il transmet des informations entre plusieurs étapes. Puisqu’un seul bloc est de 16 octets, une matrice 4×4 contient les données en un seul bloc, chaque cellule contenant un seul octet d’information.

La matrice indiquée dans l’image ci-dessus est connue sous le nom de tableau d’état. De même, la clé utilisée initialement est étendue en (n + 1) les clés, n étant le nombre de tours à suivre dans le processus de chiffrement. Donc, pour une clé 128 bits, le nombre de tours est de 16, sans. de clés à générer étant 10 + 1, ce qui représente un total de 11 clés.

Étapes à suivre dans EES

Les étapes mentionnées doivent être suivies pour chaque bloc séquentiellement. En cryptant avec succès les blocs individuels, il les rejoint pour former le texte chiffré final. Les étapes sont les suivantes:

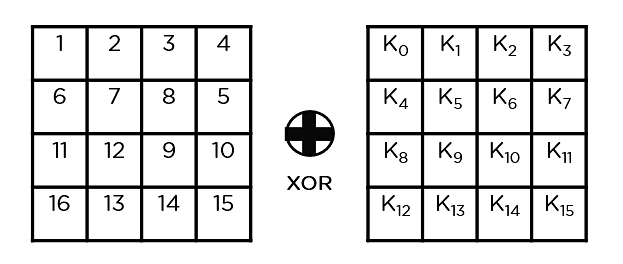

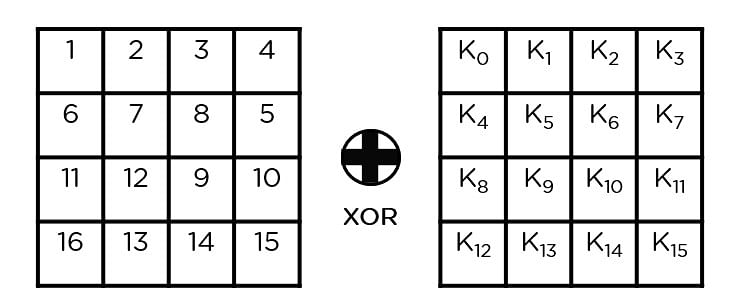

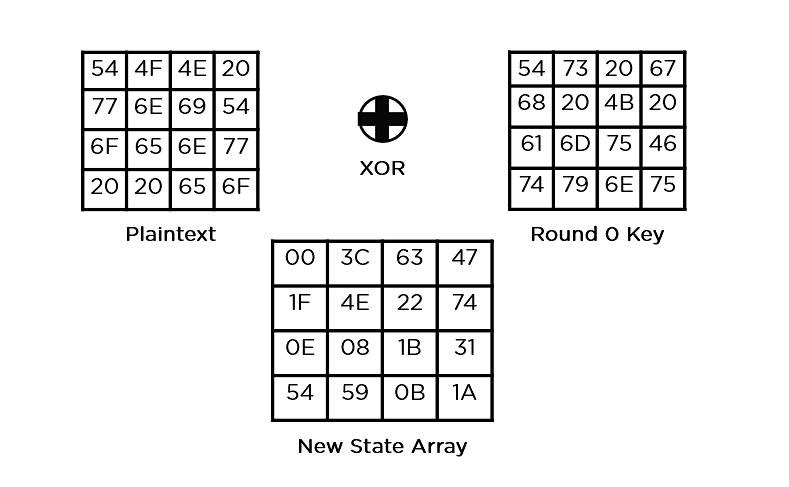

- Ajouter une touche ronde: vous passez les données de bloc stockées dans le tableau d’état via une fonction XOR avec la première clé générée (K0). Il passe le tableau d’état résultant en entrée à l’étape suivante.

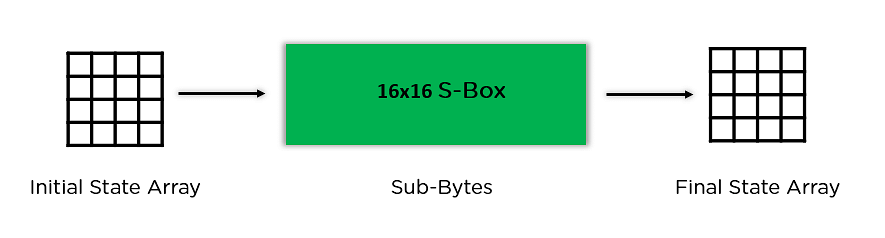

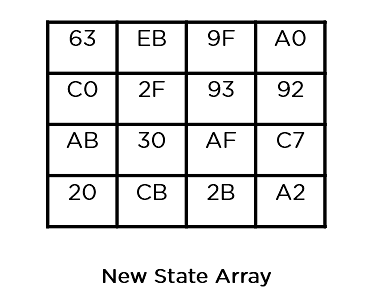

- Sous-octets: Dans cette étape, il convertit chaque octet du tableau d’état en hexadécimal, divisé en deux parties égales. Ces pièces sont les lignes et les colonnes, cartographiées avec une boîte de substitution (S-Box) pour générer de nouvelles valeurs pour le tableau d’état final.

Jetez un coup d’œil à Caltech’s Cyber Security Bootcamp

Webinaire gratuit | 21 septembre, jeudi | 21 h IST Inscrivez-vous maintenant!

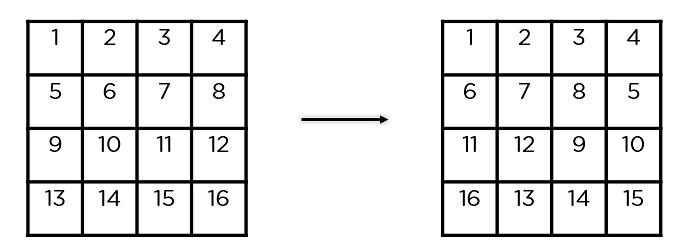

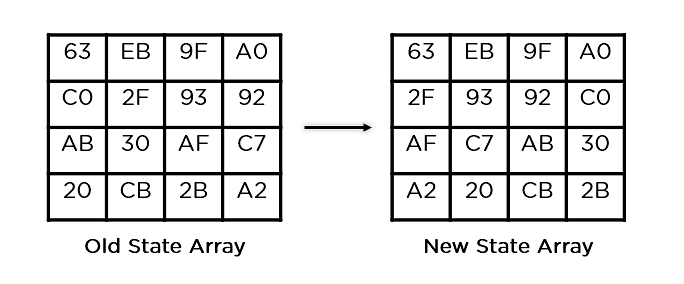

- Shift Rows: il échange les éléments de ligne entre nous. Il saute la première ligne. Il déplace les éléments de la deuxième rangée, une position vers la gauche. Il déplace également les éléments de la troisième rangée deux positions consécutives vers la gauche, et il déplace la dernière rangée trois positions à gauche.

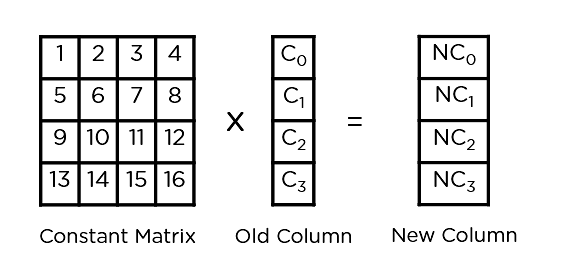

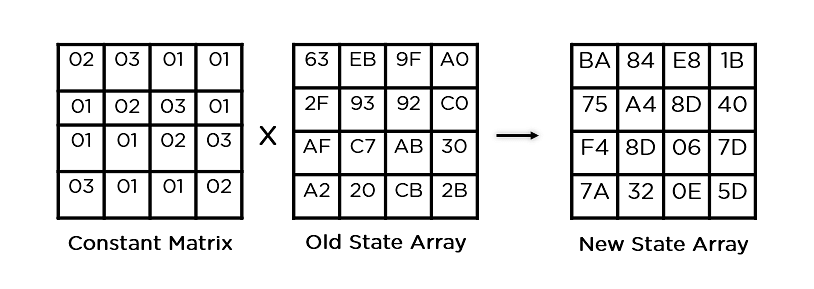

- Mélange des colonnes: il multiplie une matrice constante avec chaque colonne du tableau d’état pour obtenir une nouvelle colonne pour le tableau d’état ultérieur. Une fois toutes les colonnes multipliées par la même matrice constante, vous obtenez votre tableau d’état pour l’étape suivante. Cette étape particulière ne doit pas être faite au dernier tour.

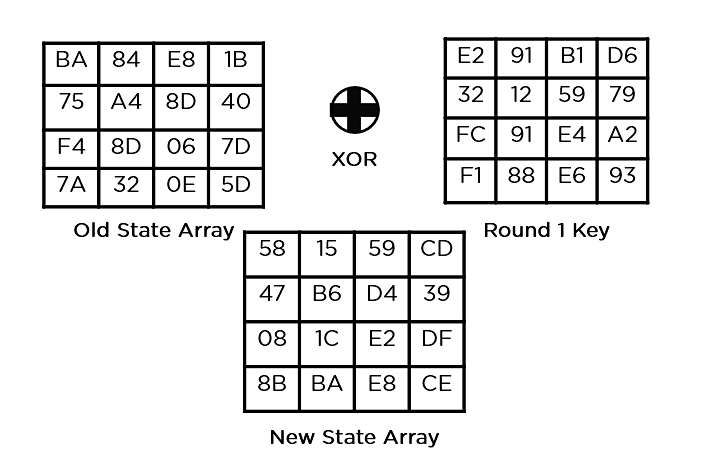

- Ajouter une clé ronde: la clé respective du tour est xor’d avec le tableau d’état est obtenue à l’étape précédente. S’il s’agit du dernier tour, le tableau d’état résultant devient le texte chiffré pour le bloc spécifique; Sinon, il passe comme la nouvelle entrée du tableau d’état pour le prochain tour.

Maintenant que vous comprenez les étapes de base nécessaires pour passer par la procédure de chiffrement, comprenez cet exemple pour suivre.

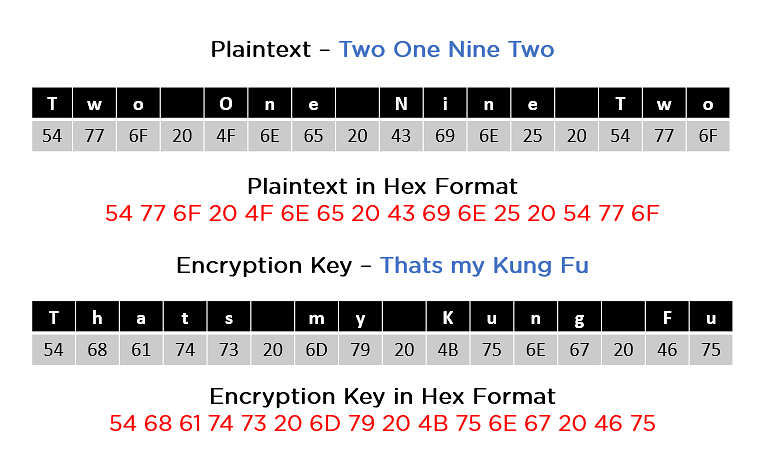

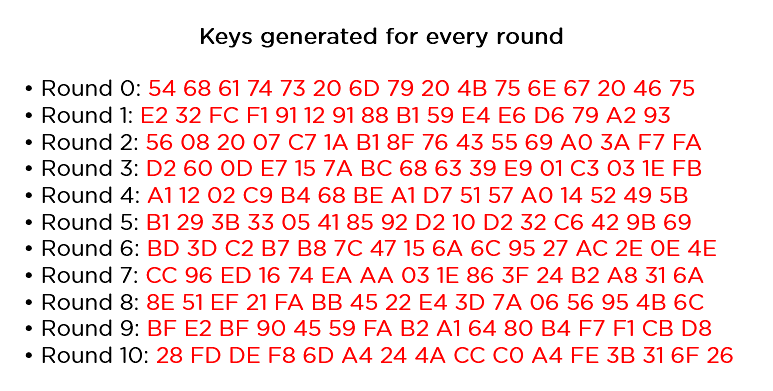

Comme vous pouvez le voir dans l’image ci-dessus, le texte en clair et le chiffrement convertissent les touches au format hexagonal avant le début des opérations. En conséquence, vous pouvez générer les clés pour les dix prochaines tours, comme vous pouvez le voir ci-dessous.

Vous devez suivre les mêmes étapes expliquées ci-dessus, en extraction séquentiellement du tableau d’état et en le faisant passer pour entrée au tour suivant. Les étapes sont les suivantes:

Certifications Clear Comptia, CEH et CISSP!

Programme de maîtrise des experts en cybersécurité Explorer

- Ajouter une clé ronde:

- Sous-octets: il passe les éléments à travers une boîte S 16×16 pour obtenir un nouveau tableau d’état.

Ce tableau d’état est désormais le texte chiffré final pour ce tour particulier. Cela devient l’entrée pour le tour suivant. Selon la longueur de la clé, vous répétez les étapes ci-dessus jusqu’à ce que vous terminez le tour 10, après quoi vous recevez le texte chiffré final.

Maintenant que vous comprenez comment fonctionne AES, passez par certaines applications de cet algorithme de chiffrement.

Certifications Clear Comptia, CEH et CISSP!

Programme de maîtrise des experts en cybersécurité Explorer

Quelles sont les applications d’AES?

Les applications de l’algorithme de chiffrement AES sont les suivantes:

- Sécurité sans fil: les réseaux sans fil sont sécurisés en utilisant la norme de chiffrement avancée pour authentifier les routeurs et les clients. Les réseaux WiFi ont des logiciels de firmware et des systèmes de sécurité complets en fonction de cet algorithme et sont maintenant dans un usage quotidien.

- Crypte de navigation: AES joue un rôle énorme dans la sécurisation de l’authentification du serveur de sites Web à la fin du client et du serveur. Avec le chiffrement symétrique et asymétrique utilisé, cet algorithme aide les protocoles de chiffrement SSL / TLS pour toujours parcourir la plus grande sécurité et confidentialité.

Maintenant que vous avez appris les applications du cryptage AES, jetez un œil à ses mises à niveau sur son prédécesseur, l’algorithme DES Encryption.

Différences entre AES et DES

Algorithme des

Algorithme AES

Longueur clé – 56 bits

Longueur clé – 128, 192, 256 bits

Taille du bloc – 64 bits

Taille du bloc – 128 bits

NON NO. des rondes

Non. des rondes en fonction de la longueur des clés

Plus lent et moins sécurisé

Plus rapide et plus sécurisé

FAQ

1. Le cryptage AES est-il sécurisé?

Le cryptage AES est sécurisé; Cependant, sa sécurité varie selon ses variantes. Par exemple, en utilisant des méthodes de force brute, le 256 bits est pratiquement impénétrable, tandis que la touche 52 bits peut être fissurée en moins d’une journée.

2.Est AES la meilleure méthode de cryptage?

En raison de ses options de longueur de clé, le cryptage AES reste le meilleur choix pour sécuriser les communications. Le temps nécessaire pour casser un algorithme de chiffrement est directement lié à la longueur de la clé utilisée, i.e., 128 bits, 192 bits et 256 bits.

3. Qu’est-ce que le cryptage AES utilisé pour?

AES est implémenté dans le matériel et les logiciels dans le monde entier pour chiffrer les données sensibles. Il s’agit d’un chiffre de bloc symétrique essentiel pour la sécurité informatique du gouvernement, la protection des données électroniques et la cybersécurité.

4. Ce qui est mieux: RSA ou AES?

RSA est considérablement plus lent et plus intensif sur le calcul que les AES. RSA doit faire face à un grand nombre et à des calculs, ce qui le rend plus lent. AES est considéré comme sécurisé contre l’analyse avec des ordinateurs quantiques et est généralement utilisé par diverses organisations.

5. Est AES libre d’utiliser?

AES est disponible gratuitement, et tout le monde peut l’utiliser. Bien que plusieurs pays appliquent des restrictions d’exportation, il s’agit d’une norme ouverte qui est gratuite pour toute utilisation privée, publique, non commerciale ou commerciale.

6. Qu’est-ce que AES?

La norme de cryptage avancé est un chiffre de bloc symétrique choisi par le gouvernement américain. Il convertit les blocs individuels en utilisant différentes clés. C’est l’un des meilleurs protocoles de cryptage disponibles, permettant à quiconque de profiter de ses activités en ligne quotidiennes sans perturbation.

Comment Simplilearn peut-il vous aider?

Avec cela, vous avez vu l’impact que le cryptage AES a sur la scène globale, de nombreux systèmes ayant besoin d’un canal sécurisé d’authentification alors que DES s’est effondré. Avec de nombreuses bases à couvrir en cybersécurité, la cryptographie est l’un des aspects les plus cruciaux, même si plusieurs autres sujets sont essentiels pour exceller en tant qu’expert en cybersécurité.

SimpliLearn propose un cours «Expert en cybersécurité» conçu pour vous doter de toutes les compétences nécessaires pour démarrer ou promouvoir votre carrière dans la cybersécurité. Il n’a pas de pré-exigences académiques, et le module d’introduction préparera les débutants pour le cours à venir. La formation de certifications très recherchées comme Comptia Security +, CEH, CISm et CISSP est à l’avant-garde de ce cours, vous préparant aux meilleurs emplois offerts dans l’industrie.

Transformez votre carrière en cybersécurité et devenez un professionnel prêt pour l’industrie en s’inscrivant à notre programme de direction avancée en cybersécurité aujourd’hui.

Conclusion

Ce tutoriel explore la nécessité du cryptage AES, son origine et son processus de chiffrement, jusqu’à ses applications, et une comparaison directe avec l’algorithme DES. J’espère que ce tutoriel a été utile pour vous.

Si vous cherchez à en savoir plus sur les cryptage, la cryptographie et d’autres concepts et compétences fondamentaux en cybersécurité, le programme de cadres avancé de Simplilearn dans le programme de cybersécurité devrait vous convenir. Ce programme couvre tous les aspects fondamentaux et avancés de la cybersécurité et vous offre la bonne formation prête pour l’emploi dont vous avez besoin pour devenir un expert en cybersécurité de classe mondiale aujourd’hui. Explorez le programme aujourd’hui.

Avez-vous des questions pour nous concernant ce tutoriel de cryptage AES? N’hésitez pas à les mentionner dans la section des commentaires de ce tutoriel, et nous serions heureux que nos experts y répondent pour vous.

A propos de l’auteur

Baivab Kumar Jena

Baivab Kumar Jena est diplômé en génie en informatique, il connaît bien les langages de codage multiples tels que C / C ++, Java et Python.

Programmes recommandés

Programme exécutif avancé en cybersécurité