Οι διακομιστές IPv4 DNS δεν είναι κρυπτογραφημένοι

Εξήγησε η κρυπτογράφηση DNS

Με τα Windows 11, η Microsoft έχει ενεργοποιήσει ξανά τη λειτουργία DOH και οι χρήστες μπορούν να ξεκινήσουν ξανά τη δοκιμή τους εάν χρησιμοποιούν σήμερα διακομιστές DNS από το Cloudflare, το Google ή το Quad9.

Επισκόπηση DNS

Το σύστημα ονόματος τομέα είναι ο «τηλεφωνικός κατάλογος του Διαδικτύου». Το DNS μεταφράζει τα ονόματα τομέα σε διευθύνσεις IP, έτσι ώστε τα προγράμματα περιήγησης και άλλες υπηρεσίες να φορτώσουν πόρους στο Διαδίκτυο, μέσω ενός αποκεντρωμένου δικτύου διακομιστών.

Τι είναι το DNS ?¶ ¶

Όταν επισκέπτεστε έναν ιστότοπο, επιστρέφεται μια αριθμητική διεύθυνση. Για παράδειγμα, όταν επισκέπτεστε το PrivacyGuides.org, η διεύθυνση 192.98.54.Επιστρέφεται 105.

Το DNS υπήρξε από τις πρώτες ημέρες του Διαδικτύου. Οι αιτήσεις DNS που γίνονται από και προς τους διακομιστές DNS είναι δεν γενικά κρυπτογραφημένος. Σε ένα οικιστικό περιβάλλον, ένας πελάτης λαμβάνει διακομιστές από τον ISP μέσω DHCP.

Τα μη κρυπτογραφημένα αιτήματα DNS είναι σε θέση να είναι εύκολα επιτυχημένος και τροποποιημένος σε διαμετακόμιση. Σε ορισμένα μέρη του κόσμου, οι ISP διατάσσονται να κάνουν πρωτόγονο φιλτράρισμα DNS. Όταν ζητάτε τη διεύθυνση IP ενός τομέα που έχει αποκλειστεί, ο διακομιστής μπορεί να μην ανταποκριθεί ή μπορεί να απαντήσει με διαφορετική διεύθυνση IP. Καθώς το πρωτόκολλο DNS δεν είναι κρυπτογραφημένο, ο ISP (ή οποιοσδήποτε χειριστής δικτύου) μπορεί να χρησιμοποιήσει το DPI για την παρακολούθηση των αιτημάτων. Οι ISP μπορούν επίσης να αποκλείσουν τα αιτήματα που βασίζονται σε κοινά χαρακτηριστικά, ανεξάρτητα από το ποιος διακομιστής DNS χρησιμοποιείται. Το μη κρυπτογραφημένο DNS χρησιμοποιεί πάντα τη θύρα 53 και πάντα χρησιμοποιεί UDP .

Παρακάτω, συζητούμε και παρέχουμε ένα σεμινάριο για να αποδείξουμε αυτό που ένας εξωτερικός παρατηρητής μπορεί να δει χρησιμοποιώντας τακτικά μη κρυπτογραφημένα DNs και κρυπτογραφημένα DNS .

Μη κρυπτογραφημένο DNS ¶

- Χρησιμοποιώντας το Tshark (μέρος του έργου Wireshark) μπορούμε να παρακολουθούμε και να καταγράψουμε τη ροή πακέτων διαδικτύου. Αυτή η εντολή καταγράφει πακέτα που πληρούν τους καθορισμένους κανόνες:

tshark -w /tmp /dns.Θύρα UDP PCAP 53 και οικοδεσπότης 1.1.1.1 ή οικοδεσπότης 8.8.8.8 Linux, MacOS Windows

DIG +NOALL +Απάντηση Προστασία προστασίας.org @1.1.1.1 Dig +Noall +Απάντηση PrivacyGuides.org @8.8.8.8 nslookup PrivacyGuides.org 1.1.1.1 nslookup PrivacyGuides.org 8.8.8.8 Wireshark Tshark

Wireshark -r /TMP /DNS.PCAP tshark -r /tmp /dns.PCAP Εάν εκτελέσετε την εντολή Wireshark παραπάνω, το επάνω παράθυρο εμφανίζει τα “πλαίσια” και το παράθυρο κάτω εμφανίζει όλα τα δεδομένα σχετικά με το επιλεγμένο πλαίσιο. Οι λύσεις φιλτραρίσματος και παρακολούθησης των επιχειρήσεων (όπως αυτές που αγοράζονται από τις κυβερνήσεις) μπορούν να κάνουν αυτόματα τη διαδικασία, χωρίς ανθρώπινη αλληλεπίδραση και να συγκεντρώσει αυτά τα πλαίσια για να παράγουν στατιστικά δεδομένα χρήσιμα στον παρατηρητή δικτύου.

| Οχι. | χρόνος | Πηγή | Προορισμός | Πρωτόκολλο | Μήκος | Πληροφορίες |

|---|---|---|---|---|---|---|

| 1 | 0.000000 | 192.0.2.1 | 1.1.1.1 | DNS | 104 | Τυπικό ερώτημα 0x58ba ένα απορρήτο.org opt |

| 2 | 0.293395 | 1.1.1.1 | 192.0.2.1 | DNS | 108 | Τυπική απάντηση ερωτήματος 0x58ba ένα απορρήτο.org ένα 198.98.54.105 Opt |

| 3 | 1.682109 | 192.0.2.1 | 8.8.8.8 | DNS | 104 | Τυπικό ερώτημα 0xf1a9 ένα απορρήτο.org opt |

| 4 | 2.154698 | 8.8.8.8 | 192.0.2.1 | DNS | 108 | Τυποποιημένη απάντηση ερωτήματος 0xf1a9 ένα απορρήτο.org ένα 198.98.54.105 Opt |

Ένας παρατηρητής θα μπορούσε να τροποποιήσει οποιοδήποτε από αυτά τα πακέτα.

Τι είναι “κρυπτογραφημένο DNS”?¶ ¶

Τα κρυπτογραφημένα DNs μπορούν να αναφερθούν σε ένα από τα πρωτόκολλα, τα πιο συνηθισμένα είναι:

Dnscrypt¶

Κρυπτογράφηση ήταν μία από τις πρώτες μεθόδους κρυπτογράφησης ερωτημάτων DNS. Το DNScrypt λειτουργεί στη θύρα 443 και συνεργάζεται τόσο με τα πρωτόκολλα μεταφοράς TCP ή UDP. Το DNScrypt δεν έχει υποβληθεί ποτέ στην Task Force της Task Force του Διαδικτύου (IETF) ούτε έχει περάσει από τη διαδικασία αίτησης για σχόλια (RFC), οπότε δεν έχει χρησιμοποιηθεί ευρέως εκτός από μερικές υλοποιήσεις. Ως αποτέλεσμα, έχει αντικατασταθεί σε μεγάλο βαθμό από το πιο δημοφιλές DNS έναντι HTTPS .

DNS πάνω από TLS (dot) ¶

DNS πάνω από TLS είναι μια άλλη μέθοδος για την κρυπτογράφηση της επικοινωνίας DNS που ορίζεται στο RFC 7858. Η υποστήριξη εφαρμόστηκε για πρώτη φορά στο Android 9, iOS 14 και στο Linux στο Dot to DOH τα τελευταία χρόνια, καθώς το DOT είναι ένα πολύπλοκο πρωτόκολλο και έχει ποικίλη συμμόρφωση με το RFC σε όλες τις υλοποιήσεις που υπάρχουν. Το DOT λειτουργεί επίσης σε μια ειδική θύρα 853 η οποία μπορεί να μπλοκαριστεί εύκολα με περιοριστικά τείχη προστασίας.

DNS πάνω από HTTPS (DOH) ¶

DNS πάνω από HTTPS Όπως ορίζεται στα ερωτήματα πακέτων RFC 8484 στο πρωτόκολλο HTTP /2 και παρέχει ασφάλεια με HTTPS . Η υποστήριξη προστέθηκε για πρώτη φορά σε προγράμματα περιήγησης ιστού όπως ο Firefox 60 και το Chrome 83.

Η εγγενής εφαρμογή του DOH εμφανίστηκε στο iOS 14, MacOS 11, Microsoft Windows και Android 13 (ωστόσο, δεν θα ενεργοποιηθεί από προεπιλογή). Η γενική υποστήριξη επιφάνειας εργασίας Linux περιμένει την εφαρμογή του συστήματος.

Τι μπορεί να δει ένα εξωτερικό πάρτι?¶ ¶

Σε αυτό το παράδειγμα θα καταγράψουμε τι συμβαίνει όταν κάνουμε ένα αίτημα DOH:

- Πρώτον, ξεκινήστε το Tshark:

tshark -w /tmp /dns_doh.PCAP -f "TCP Port HTTPS και HOST 1.1.1.1 " curl -vi - -doh -url https: // 1.1.1.1/DNS-Query https: // PrivacyGuides.org Wireshark -r /TMP /DNS_DOH.PCAP Μπορούμε να δούμε τη δημιουργία σύνδεσης και τη χειραψία TLS που εμφανίζεται με οποιαδήποτε κρυπτογραφημένη σύνδεση. Όταν εξετάζουμε τα πακέτα “δεδομένων εφαρμογών” που ακολουθούν, κανένας από αυτούς δεν περιέχει τον τομέα που ζητήσαμε ή την επιστροφή της διεύθυνσης IP.

Γιατί δεν πρέπει Χρησιμοποιώ κρυπτογραφημένα DNs ?¶ ¶

Σε τοποθεσίες όπου υπάρχει φιλτράρισμα στο Διαδίκτυο (ή λογοκρισία), η επίσκεψη απαγορευμένων πόρων μπορεί να έχει τις δικές του συνέπειες που πρέπει να λάβετε υπόψη στο μοντέλο απειλής σας. Κανουμε δεν Προτείνετε τη χρήση κρυπτογραφημένων DNs για το σκοπό αυτό. Χρησιμοποιήστε το TOR ή ένα VPN αντ ‘αυτού. Εάν χρησιμοποιείτε ένα VPN, θα πρέπει να χρησιμοποιήσετε τους διακομιστές DNS του VPN σας. Όταν χρησιμοποιείτε ένα VPN, τους εμπιστεύεστε ήδη με όλη τη δραστηριότητα του δικτύου σας.

Όταν κάνουμε μια αναζήτηση DNS, είναι γενικά επειδή θέλουμε να έχουμε πρόσβαση σε έναν πόρο. Παρακάτω, θα συζητήσουμε μερικές από τις μεθόδους που μπορεί να αποκαλύψουν τις δραστηριότητες περιήγησης ακόμη και όταν χρησιμοποιείτε κρυπτογραφημένα DNS:

Διεύθυνση IP¶

Ο απλούστερος τρόπος για τον προσδιορισμό της δραστηριότητας περιήγησης μπορεί να είναι να εξετάσουμε τις διευθύνσεις IP που έχουν οι συσκευές σας. Για παράδειγμα, εάν ο παρατηρητής γνωρίζει ότι τα ιδιωτικά αγαθά.org είναι το 198.98.54.105 και η συσκευή σας ζητά δεδομένα από το 198.98.54.105, υπάρχει μια καλή ευκαιρία να επισκέπτεστε οδηγούς απορρήτου.

Αυτή η μέθοδος είναι χρήσιμη μόνο όταν η διεύθυνση IP ανήκει σε έναν διακομιστή που φιλοξενεί μόνο λίγους ιστότοπους. Δεν είναι επίσης πολύ χρήσιμο εάν ο ιστότοπος φιλοξενείται σε μια κοινή πλατφόρμα (Ε.σολ. Σελίδες github, σελίδες cloudflare, netlify, wordpress, blogger κ.λπ.·. Δεν είναι επίσης πολύ χρήσιμο εάν ο διακομιστής φιλοξενείται πίσω από ένα αντίστροφο πληρεξούσιο, το οποίο είναι πολύ συνηθισμένο στο σύγχρονο Διαδίκτυο.

Ένδειξη ονόματος διακομιστή (SNI) ¶

Η ένδειξη ονόματος διακομιστή χρησιμοποιείται συνήθως όταν μια διεύθυνση IP φιλοξενεί πολλούς ιστότοπους. Αυτό θα μπορούσε να είναι μια υπηρεσία όπως το CloudFlare, ή κάποια άλλη προστασία από την άρνηση της υπηρεσίας.

- Ξεκινήστε να καταγράφετε ξανά με το Tshark . Έχουμε προσθέσει ένα φίλτρο με τη διεύθυνση IP μας, ώστε να μην καταγράφετε πολλά πακέτα:

tshark -w /tmp /pg.PCAP θύρα 443 και οικοδεσπότης 198.98.54.105 Wireshark -R /TMP /PG.PCAP ▸ Ασφάλεια στρώματος μεταφοράς ▸ TLSV1.3 Εγγραφή στρώματος: Πρωτόκολλο χειραψίας: Πελάτης Hello ▸ Πρωτόκολλο χειραψίας: Πελάτης Hello ▸ Επέκταση: Server_name (Len = 22) tshark -r /tmp /pg.pcap -tfields -y tls.χειραψία.Extensions_server_name -e TLS.χειραψία.επεκτάσεις_server_name Αυτό σημαίνει ότι ακόμη και αν χρησιμοποιούμε διακομιστές “κρυπτογραφημένους DNS”, ο τομέας πιθανότατα θα αποκαλυφθεί μέσω του SNI . Το TLS V1.3 Πρωτόκολλο φέρνει με κρυπτογραφημένο πελάτη Hello, ο οποίος αποτρέπει αυτό το είδος διαρροής.

Οι κυβερνήσεις, ιδιαίτερα η Κίνα και η Ρωσία, έχουν ήδη αρχίσει να την εμποδίζουν ή να εκφράζουν την επιθυμία να το πράξουν. Πρόσφατα, η Ρωσία άρχισε να εμποδίζει ξένους ιστότοπους που χρησιμοποιούν το πρότυπο HTTP /3. Αυτό οφείλεται στο γεγονός ότι το πρωτόκολλο QUIC που αποτελεί μέρος του HTTP /3 απαιτεί επίσης να κρυπτογραφηθεί το ClientHello.

Online πρωτόκολλο κατάστασης πιστοποιητικού (OCSP) ¶

Ένας άλλος τρόπος με τον οποίο το πρόγραμμα περιήγησής σας μπορεί να αποκαλύψει τις δραστηριότητες περιήγησής σας είναι με το πρωτόκολλο κατάστασης πιστοποιητικού στο διαδίκτυο. Κατά την επίσκεψη σε έναν ιστότοπο HTTPS, το πρόγραμμα περιήγησης μπορεί να ελέγξει αν το πιστοποιητικό του ιστότοπου έχει ανακληθεί. Αυτό γίνεται γενικά μέσω του πρωτοκόλλου HTTP, που σημαίνει ότι είναι δεν κρυπτογραφημένος.

Το αίτημα OCSP περιέχει το πιστοποιητικό “σειριακό αριθμό”, το οποίο είναι μοναδικό. Αποστέλλεται στον “ανταποκριτή OCSP” για να ελέγξει την κατάστασή του.

Μπορούμε να προσομοιώσουμε τι θα κάνει ένα πρόγραμμα περιήγησης χρησιμοποιώντας την εντολή openssl.

- Αποκτήστε το πιστοποιητικό διακομιστή και χρησιμοποιήστε το SED για να διατηρήσετε μόνο το σημαντικό μέρος και να το γράψετε σε ένα αρχείο:

OpenSSL S_Client -Connect PrivacyGuides.org: 443 /dev /null 2>&1 | Sed -n '/^-*begin/,/^-*end/p' > /tmp /pg_server.βεβαιώ OpenSSL S_Client -ShowCerts -Connect PrivacyGuides.org: 443 /dev /null 2>&1 | Sed -n '/^-*begin/,/^-*end/p' > /tmp /pg_and_intermediate.βεβαιώ Sed -n '/^-*Πιστοποιητικό τελικού-*$/!d ·: a n, p; ba ' \ /tmp/pg_and_intermediate.cert> /tmp /intermediate_chain.βεβαιώ OpenSSL x509 -noout -ocsp_uri -in /tmp /pg_server.βεβαιώ Το πιστοποιητικό μας δείχνει την απάντηση του πιστοποιητικού Lets Encrypt. Εάν θέλουμε να δούμε όλες τις λεπτομέρειες του πιστοποιητικού που μπορούμε να χρησιμοποιήσουμε:

OpenSSL x509 -Text -noout -in /tmp /pg_server.βεβαιώ tshark -w /tmp /pg_ocsp.PCAP -f "TCP Port Http" OpenSSL ocsp -issuer /tmp /intermediate_chain.βεβαιώ \ -cert /tmp /pg_server.βεβαιώ \ -κείμενο \ -url http: // r3.Ο.λυγαριά.org Wireshark -r /TMP /PG_OCSP.PCAP Θα υπάρχουν δύο πακέτα με το πρωτόκολλο “OCSP”: ένα “αίτημα” και μια “απάντηση”. Για το “αίτημα” μπορούμε να δούμε τον “σειριακό αριθμό” διευρύνοντας το τρίγωνο δίπλα σε κάθε πεδίο:

▸ Πρωτόκολλο κατάστασης πιστοποιητικού στο διαδίκτυο ▸ tbsrequest ▸ requestlist: 1 Στοιχείο ▸ Αίτημα ▸ Reqcert SerialNumber Για την “απάντηση” μπορούμε επίσης να δούμε τον “σειριακό αριθμό”:

▸ Πρωτόκολλο κατάστασης πιστοποιητικού σε απευθείας σύνδεση ▸ ResponseBytes ▸ BasicoCsPresponse ▸ tbsresponsedata ▸ Απαντήσεις: 1 στοιχείο ▸ singleresponse ▸ certid serialnumber tshark -r /tmp /pg_ocsp.pcap -tfields -y ocsp.SerialNumber -e OCSP.σειριακός αριθμός Εάν ο παρατηρητής δικτύου έχει το δημόσιο πιστοποιητικό, το οποίο είναι διαθέσιμο στο κοινό, μπορούν να ταιριάζουν με τον σειριακό αριθμό με αυτό το πιστοποιητικό και ως εκ τούτου καθορίζουν τον ιστότοπο που επισκέπτεστε από αυτό. Η διαδικασία μπορεί να αυτοματοποιηθεί και να συσχετίσει διευθύνσεις IP με σειριακούς αριθμούς. Είναι επίσης δυνατό να ελέγξετε τα αρχεία καταγραφής διαφάνειας πιστοποιητικού για τον σειριακό αριθμό.

Πρέπει να χρησιμοποιήσω κρυπτογραφημένα DNs ?¶ ¶

Κάναμε αυτό το διάγραμμα ροής για να περιγράψουμε πότε εσείς πρέπει Χρησιμοποιήστε κρυπτογραφημένα DNS:

Graph TB Start [Έναρξη] -> Ανώνυμος ανώνυμος?> Ανώνυμος-> | Ναι | (Χρήση Tor) Ανώνυμος -> | Όχι | λογοκρισία?> λογοκρισία -> | Ναι | vpnortor (χρήση

Vpn ή tor) λογοκρισία -> | Όχι | ιδιωτικότητα από ISP?> Προστασία της ιδιωτικής ζωής -> | Ναι | Vpnortor Privacy -> | Όχι | δυσάρεστος δυσνόητος

ανακατευθύνσεις?> abnoxious -> | Ναι | EncryptedDNs (Χρήση

κρυπτογραφημένο DNS

με τρίτο μέρος) ενοχλητικό -> | Όχι | ISPDNS κρυπτογραφημένα DNS?> ISPDNS -> | Ναι | useisp (χρήση

κρυπτογραφημένο DNS

με ISP) ISPDNS -> | Όχι | Τίποτα (δεν κάνει τίποτα)Τα κρυπτογραφημένα DNs με τρίτο μέρος θα πρέπει να χρησιμοποιούνται μόνο για να γίνουν γύρω από τις ανακατευθύνσεις και το βασικό DNS που εμποδίζει όταν μπορείτε να είστε σίγουροι ότι δεν θα υπάρξουν συνέπειες ή ενδιαφέρεστε για έναν πάροχο που κάνει κάποιο στοιχειώδες φιλτράρισμα.

Τι είναι το DNSSEC ?¶ ¶

Όνομα τομέα Οι επεκτάσεις ασφαλείας συστήματος (DNSSEC) είναι ένα χαρακτηριστικό του DNS που επικυρώνει τις απαντήσεις στις αναζητήσεις ονόματος τομέα. Δεν παρέχει προστασία από την προστασία της ιδιωτικής ζωής για αυτές τις αναζητήσεις, αλλά εμποδίζει τους επιτιθέμενους να χειριστούν ή να δηλητηριάσουν τις απαντήσεις σε αιτήματα DNS.

Με άλλα λόγια, το DNSSEC υπογράφει ψηφιακά δεδομένα για να διασφαλίσει την εγκυρότητά του. Προκειμένου να εξασφαλιστεί μια ασφαλής αναζήτηση, η υπογραφή συμβαίνει σε κάθε επίπεδο στη διαδικασία αναζήτησης DNS. Ως αποτέλεσμα, όλες οι απαντήσεις από το DNs μπορούν να εμπιστευτούν.

Η διαδικασία υπογραφής DNSSEC είναι παρόμοια με κάποιον που υπογράφει ένα νομικό έγγραφο με ένα στυλό. Αυτό το άτομο υπογράφει με μια μοναδική υπογραφή που κανένας άλλος δεν μπορεί να δημιουργήσει και ένας εμπειρογνώμονας του δικαστηρίου μπορεί να εξετάσει αυτή την υπογραφή και να επαληθεύσει ότι το έγγραφο υπογράφηκε από αυτό το άτομο. Αυτές οι ψηφιακές υπογραφές εξασφαλίζουν ότι τα δεδομένα δεν έχουν παραβιαστεί.

Το DNSSEC εφαρμόζει μια ιεραρχική πολιτική ψηφιακής υπογραφής σε όλα τα στρώματα του DNS . Για παράδειγμα, στην περίπτωση ενός ιδιωτικού απορρήτου.org lookup, ένας διακομιστής root dns θα υπογράψει ένα κλειδί για το .org nameserver, και το .Το Org Nameserver θα υπογράψει τότε ένα κλειδί για το PrivacyGuides.org της org’s authoritative nameserver.

Τι είναι η ελαχιστοποίηση του qname?¶ ¶

Ένα όνομα QNAME είναι ένα “εξειδικευμένο όνομα”, για παράδειγμα το PrivacyGuides.org . Η ελαχιστοποίηση του qname μειώνει το ποσό των πληροφοριών που αποστέλλονται από το διακομιστή DNS στον διακομιστή έγκυρης ονομασίας.

Αντί να στέλνετε ολόκληρο τον τομέα PrivacyGuides.org, η ελαχιστοποίηση του qname σημαίνει ότι ο διακομιστής DNS θα ζητήσει όλες τις εγγραφές που τελειώνουν .org . Περαιτέρω τεχνική περιγραφή ορίζεται στο RFC 7816.

Τι είναι το υποδίκτυο πελάτη EDNS (ECS)?¶ ¶

Το υποδίκτυο πελάτη EDNS είναι μια μέθοδος για έναν αναδρομικό διαλυτή DNS για να καθορίσει ένα υποδίκτυο για τον κεντρικό υπολογιστή ή τον πελάτη που κάνει το ερώτημα DNS.

Προορίζεται να “επιταχύνει” την παράδοση δεδομένων, δίνοντας στον πελάτη μια απάντηση που ανήκει σε έναν διακομιστή που είναι κοντά σε αυτά, όπως ένα δίκτυο παράδοσης περιεχομένου, οι οποίες χρησιμοποιούνται συχνά στη ροή βίντεο και στην εξυπηρέτηση εφαρμογών ιστού JavaScript.

Αυτή η λειτουργία έρχεται με κόστος ιδιωτικού απορρήτου, καθώς λέει στον διακομιστή DNS ορισμένες πληροφορίες σχετικά με την τοποθεσία του πελάτη.

Οδηγοί απορρήτου είναι ένας μη κερδοσκοπικός, κοινωνικά παρακινημένος ιστότοπος που παρέχει πληροφορίες για την προστασία της ασφάλειας των δεδομένων και της ιδιωτικής ζωής σας.

Δεν κερδίζουμε χρήματα από τη συνιστώσα ορισμένα προϊόντα και δεν χρησιμοποιούμε συνδέσμους θυγατρικών.

© 2019 – 2023 Οδηγοί και συνεισφέροντες.

Εξήγησε η κρυπτογράφηση DNS

Το σύστημα ονόματος τομέα (DNS) είναι το βιβλίο διευθύνσεων του Διαδικτύου. Όταν επισκέπτεστε το Cloudflare.COM ή οποιοδήποτε άλλο ιστότοπο, το πρόγραμμα περιήγησής σας θα ζητήσει από έναν αναλυτή DNS για τη διεύθυνση IP όπου μπορεί να βρεθεί ο ιστότοπος. Δυστυχώς, αυτά τα ερωτήματα και οι απαντήσεις DNS είναι συνήθως απροστάτευτες. Η κρυπτογράφηση DNS θα βελτίωνε την ιδιωτική ζωή και την ασφάλεια των χρηστών. Σε αυτήν την ανάρτηση, θα εξετάσουμε δύο μηχανισμούς για την κρυπτογράφηση του DNS, γνωστού ως DNS πάνω από TLS (DOT) και DNS πάνω από HTTPs (DOH) και θα εξηγήσουμε πώς λειτουργούν.

Οι εφαρμογές που επιθυμούν να επιλύσουν ένα όνομα τομέα σε μια διεύθυνση IP χρησιμοποιούν συνήθως το DNS. Αυτό συνήθως δεν γίνεται ρητά από τον προγραμματιστή που έγραψε την αίτηση. Αντ ‘αυτού, ο προγραμματιστής γράφει κάτι όπως το Fetch (“https: // παράδειγμα.com/news “) και αναμένει μια βιβλιοθήκη λογισμικού να χειριστεί τη μετάφραση του” παράδειγμα.com “σε μια διεύθυνση IP.

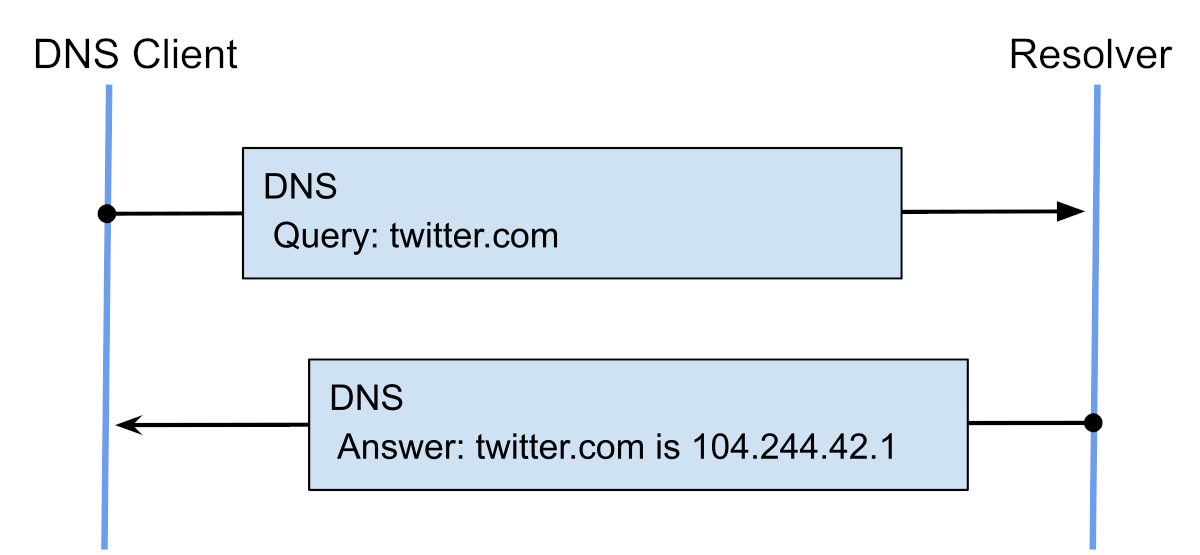

Πίσω από τις σκηνές, η βιβλιοθήκη λογισμικού είναι υπεύθυνη για την ανακάλυψη και τη σύνδεση με τον εξωτερικό αναδρομικό αναλυτή DNS και μιλώντας το πρωτόκολλο DNS (βλ. Το παρακάτω σχήμα) προκειμένου να επιλυθεί το όνομα που ζητήθηκε από την εφαρμογή. Η επιλογή του εξωτερικού διαλύτη DNS και εάν παρέχεται οποιαδήποτε ιδιωτικότητα και ασφάλεια είναι εκτός του ελέγχου της εφαρμογής. Εξαρτάται από τη βιβλιοθήκη λογισμικού που χρησιμοποιείται και από τις πολιτικές που παρέχονται από το λειτουργικό σύστημα της συσκευής που εκτελεί το λογισμικό.

Ο εξωτερικός αναλυτής DNS

Το λειτουργικό σύστημα μαθαίνει συνήθως τη διεύθυνση διαλυτή από το τοπικό δίκτυο χρησιμοποιώντας το πρωτόκολλο διαμόρφωσης Dynamic Host (DHCP). Στα δίκτυα Home και Mobile, καταλήγει συνήθως στη χρήση του Resolver από τον Παροχέα Υπηρεσιών Διαδικτύου (ISP). Στα εταιρικά δίκτυα, ο επιλεγμένος διαλυτής ελέγχεται συνήθως από τον διαχειριστή δικτύου. Εάν είναι επιθυμητό, οι χρήστες με έλεγχο των συσκευών τους μπορούν να αντικαταστήσουν τον διαλυτή με μια συγκεκριμένη διεύθυνση, όπως η διεύθυνση ενός δημόσιου διαλυτή όπως η Google 8.8.8.8 ή το Cloudflare 1.1.1.1, αλλά οι περισσότεροι χρήστες πιθανόν να μην τον ενοχλούν να το αλλάξουν όταν συνδέονται με ένα δημόσιο hotspot Wi-Fi σε καφετέρια ή αεροδρόμιο.

Η επιλογή του εξωτερικού διαλυτή έχει άμεσο αντίκτυπο στην εμπειρία του τελικού χρήστη. Οι περισσότεροι χρήστες δεν αλλάζουν τις ρυθμίσεις διαλυτή τους και πιθανότατα θα καταλήξουν να χρησιμοποιούν το DNS Resolver από τον πάροχο δικτύου τους. Η πιο προφανής παρατηρήσιμη ιδιότητα είναι η ταχύτητα και η ακρίβεια της ανάλυσης ονόματος. Χαρακτηριστικά που βελτιώνουν την ιδιωτική ζωή ή την ασφάλεια ενδέχεται να μην είναι άμεσα ορατά, αλλά θα βοηθήσουν στην πρόληψη άλλων από το προφίλ ή την παρεμβολή στη δραστηριότητα περιήγησης σας. Αυτό είναι ιδιαίτερα σημαντικό σε δημόσια δίκτυα Wi-Fi όπου οποιοσδήποτε σε φυσική εγγύτητα μπορεί να συλλάβει και να αποκρυπτογραφήσει την κυκλοφορία ασύρματου δικτύου.

Μη κρυπτογραφημένο DNS

Από τότε που δημιουργήθηκε το DNS το 1987, δεν έχει κρυπτογραφηθεί σε μεγάλο βαθμό. Όλοι μεταξύ της συσκευής σας και του διαλυτή είναι σε θέση να snoop ή ακόμα και να τροποποιήσουν τα ερωτήματα και τις απαντήσεις σας DNS. Αυτό περιλαμβάνει οποιονδήποτε στο τοπικό δίκτυο Wi-Fi, τον παροχέα υπηρεσιών Διαδικτύου (ISP) και τους παρόχους διαμετακόμισης. Αυτό μπορεί να επηρεάσει το απόρρητό σας αποκαλύπτοντας τα ονόματα τομέα που επισκέπτεστε.

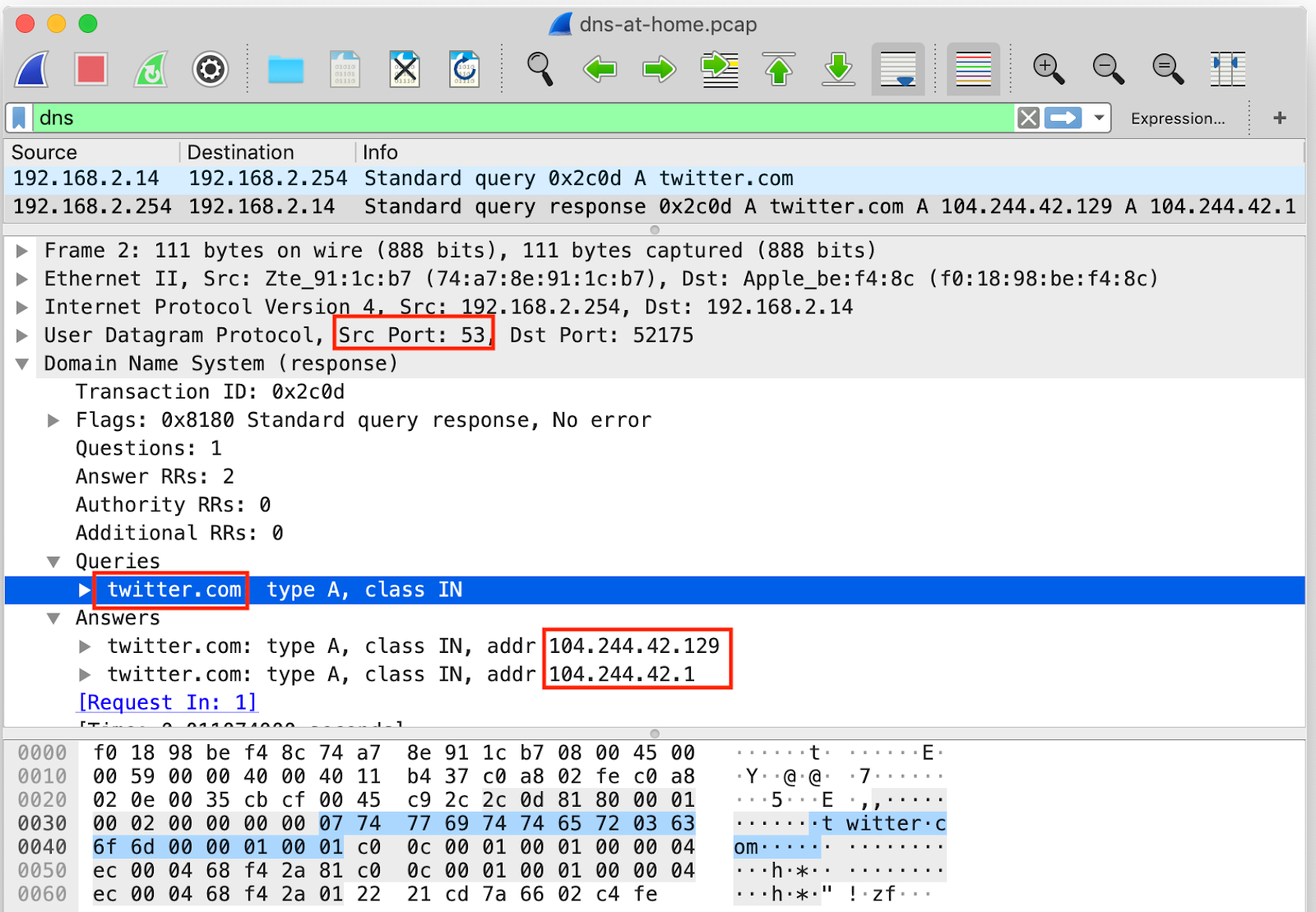

Τι μπορούν να δουν? Λοιπόν, σκεφτείτε αυτή τη σύλληψη πακέτων δικτύου που λαμβάνεται από φορητό υπολογιστή συνδεδεμένο σε ένα οικιακό δίκτυο:

Μπορούν να γίνουν οι ακόλουθες παρατηρήσεις:

- Η θύρα προέλευσης UDP είναι 53 που είναι ο τυπικός αριθμός θύρας για μη κρυπτογραφημένα DNS. Επομένως, το ωφέλιμο φορτίο UDP είναι πιθανό να είναι μια απάντηση DNS.

- Αυτό υποδηλώνει ότι η διεύθυνση IP προέλευσης 192.168.2.Το 254 είναι ένας διαλυτής DNS ενώ ο προορισμός IP 192.168.2.14 είναι ο πελάτης DNS.

- Το ωφέλιμο φορτίο UDP θα μπορούσε πράγματι να αναλυθεί ως απάντηση DNS και αποκαλύπτει ότι ο χρήστης προσπαθούσε να επισκεφθεί το Twitter.com.

- Εάν υπάρχουν μελλοντικές συνδέσεις με 104.244.42.129 ή 104.244.42.1, τότε είναι πιθανότατα η κυκλοφορία που απευθύνεται στο “Twitter.com “.

- Εάν υπάρχει κάποια περαιτέρω κρυπτογραφημένη κυκλοφορία HTTPS σε αυτή την IP, επιτυγχάνεται με περισσότερα ερωτήματα DNS, θα μπορούσε να υποδεικνύει ότι ένα πρόγραμμα περιήγησης στο Web φόρτωσε πρόσθετους πόρους από αυτή τη σελίδα. Αυτό θα μπορούσε ενδεχομένως να αποκαλύψει τις σελίδες που έβλεπε ο χρήστης κατά την επίσκεψη στο Twitter.com.

Δεδομένου ότι τα μηνύματα DNS είναι απροστάτευτα, είναι δυνατές άλλες επιθέσεις:

- Τα ερωτήματα θα μπορούσαν να κατευθυνθούν σε έναν διαλυτή που εκτελεί αεροπειρατεία DNS. Για παράδειγμα, στο Ηνωμένο Βασίλειο, η Virgin Media και η BT επιστρέφουν μια ψεύτικη απάντηση για τομείς που δεν υπάρχουν, ανακατευθύνοντας τους χρήστες σε μια σελίδα αναζήτησης. Αυτή η ανακατεύθυνση είναι δυνατή επειδή ο υπολογιστής/τηλέφωνο εμπιστεύεται τυφλά τον διαλυτή DNS που διαφημίστηκε χρησιμοποιώντας το DHCP από τον δρομολογητή πύλης που παρέχεται από το ISP.

- Τα τείχη προστασίας μπορούν εύκολα να παρεμποδίσουν, να μπλοκάρουν ή να τροποποιήσουν οποιαδήποτε μη κρυπτογραφημένη κυκλοφορία DNS με βάση τον αριθμό θύρας μόνο. Αξίζει να σημειωθεί ότι η επιθεώρηση του ιδίου δεν είναι μια ασημένια σφαίρα για την επίτευξη στόχων ορατότητας, επειδή ο διαλυτής DNS μπορεί να παρακάμψει.

Κρυπτογράφηση DNS

Η κρυπτογράφηση DNS καθιστά πολύ πιο δύσκολο για τους Snoopers να εξετάσουν τα μηνύματά σας DNS ή να τα καταστρέψουν κατά τη μεταφορά. Ακριβώς όπως ο ιστός κινήθηκε από μη κρυπτογραφημένο HTTP σε κρυπτογραφημένα HTTPs, υπάρχουν τώρα αναβαθμίσεις στο πρωτόκολλο DNS που κρυπτογραφεί το DNS το ίδιο. Η κρυπτογράφηση του Ιστού έχει δώσει τη δυνατότητα να ανθίσει η ιδιωτική και ασφαλή επικοινωνία και το εμπόριο. Η κρυπτογράφηση DNS θα ενισχύσει περαιτέρω την ιδιωτική ζωή των χρηστών.

Υπάρχουν δύο τυποποιημένοι μηχανισμοί για την εξασφάλιση της μεταφοράς DNS μεταξύ εσάς και του διαλυτή, DNS Over TLS (2016) και DNS ερωτήματα μέσω HTTPs (2018). Και οι δύο βασίζονται στην ασφάλεια των μεταφορών (TLS), η οποία χρησιμοποιείται επίσης για την εξασφάλιση της επικοινωνίας μεταξύ εσάς και ενός ιστότοπου χρησιμοποιώντας HTTPS. Στο TLS, ο διακομιστής (είτε πρόκειται για διακομιστή ιστού είτε για διαλυτή DNS) πιστοποιείται στον πελάτη (η συσκευή σας) χρησιμοποιώντας ένα πιστοποιητικό. Αυτό εξασφαλίζει ότι κανένα άλλο μέρος δεν μπορεί να μιμηθεί τον διακομιστή (ο διαλυτής).

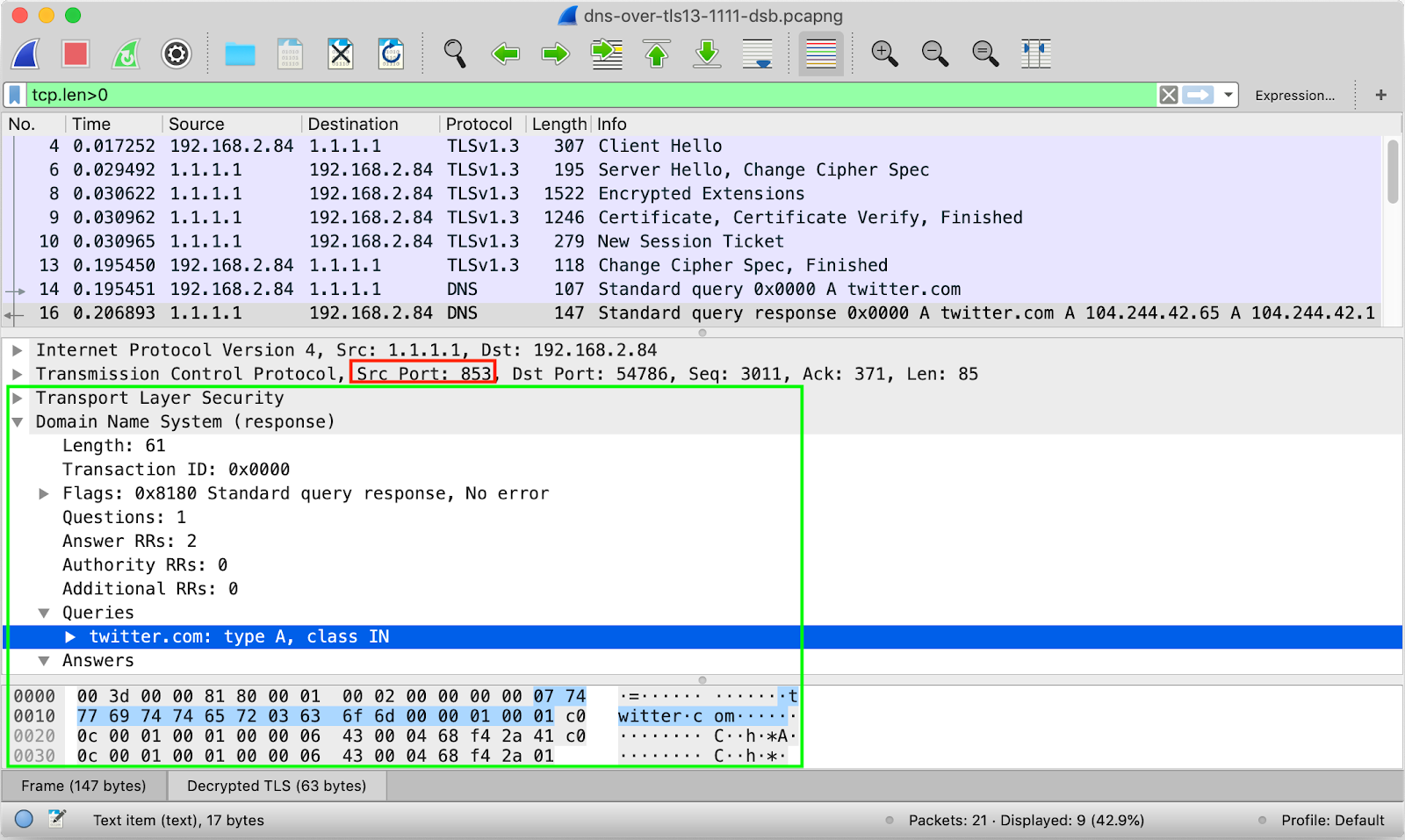

Με το DNS πάνω από το TLS (DOT), το αρχικό μήνυμα DNS είναι άμεσα ενσωματωμένο στο ασφαλές κανάλι TLS. Από έξω, δεν μπορεί κανείς να μάθει το όνομα που ερωτήθηκε ούτε να το τροποποιήσει. Η προβλεπόμενη εφαρμογή πελάτη θα είναι σε θέση να αποκρυπτογραφήσει το TLS, μοιάζει με αυτό:

Στο ίχνος πακέτων για μη κρυπτογραφημένα DNS, ήταν σαφές ότι ένα αίτημα DNS μπορεί να αποσταλεί απευθείας από τον πελάτη, ακολουθούμενη από απάντηση DNS από το Resolver. Στην κρυπτογραφημένη περίπτωση DOT, ωστόσο, ορισμένα μηνύματα χειραψίας TLS ανταλλάσσονται πριν από την αποστολή κρυπτογραφημένων μηνυμάτων DNS:

- Ο πελάτης στέλνει έναν πελάτη γεια, διαφημίζοντας τις υποστηριζόμενες δυνατότητές του TLS.

- Ο διακομιστής απαντά με έναν διακομιστή γεια, συμφωνώντας σε παραμέτρους TLS που θα χρησιμοποιηθούν για την εξασφάλιση της σύνδεσης. Το μήνυμα πιστοποιητικού περιέχει την ταυτότητα του διακομιστή ενώ το μήνυμα επαλήθευσης πιστοποιητικού θα περιέχει ψηφιακή υπογραφή η οποία μπορεί να επαληθευτεί από τον πελάτη χρησιμοποιώντας το πιστοποιητικό διακομιστή. Ο πελάτης ελέγχει συνήθως αυτό το πιστοποιητικό έναντι του τοπικού καταλόγου των αξιόπιστων αρχών πιστοποιητικών, αλλά η προδιαγραφή DOT αναφέρει εναλλακτικούς μηχανισμούς εμπιστοσύνης όπως το Public Key Pinning.

- Μόλις ολοκληρωθεί η χειραψία TLS τόσο από τον πελάτη όσο και από τον διακομιστή, μπορούν τελικά να αρχίσουν να ανταλλάσσουν κρυπτογραφημένα μηνύματα.

- Ενώ η παραπάνω εικόνα περιέχει ένα ερώτημα DNS και απάντηση, στην πράξη η ασφαλής σύνδεση TLS θα παραμείνει ανοιχτή και θα επαναχρησιμοποιηθεί για μελλοντικά ερωτήματα DNS.

Η εξασφάλιση μη κρυπτογραφημένων πρωτοκόλλων με το χαστούκι TLS πάνω από ένα νέο λιμάνι έχει γίνει πριν:

- Κυκλοφορία ιστού: HTTP (TCP/80) -> HTTPS (TCP/443)

- Αποστολή email: SMTP (TCP/25) -> SMTPS (TCP/465)

- Λήψη email: IMAP (TCP/143) -> IMAP (TCP/993)

- Τώρα: DNS (TCP/53 ή UDP/53) -> DOT (TCP/853)

Ένα πρόβλημα με την εισαγωγή μιας νέας θύρας είναι ότι τα υπάρχοντα τείχη προστασίας μπορεί να το εμποδίσουν. Είτε επειδή χρησιμοποιούν μια προσέγγιση επιτρεπόμενων λίστας όπου οι νέες υπηρεσίες πρέπει να ενεργοποιηθούν ρητά, είτε μια προσέγγιση μπλοκ λίστας όπου ένας διαχειριστής δικτύου μπλοκάρει ρητά μια υπηρεσία. Εάν η ασφαλής επιλογή (DOT) είναι λιγότερο πιθανό να είναι διαθέσιμη από την ανασφαλής επιλογή, τότε οι χρήστες και οι εφαρμογές ενδέχεται να μπουν στον πειρασμό να προσπαθήσουν να πέσουν πίσω σε μη κρυπτογραφημένα DNS. Αυτό στη συνέχεια θα μπορούσε να επιτρέψει στους επιτιθέμενους να αναγκάσουν τους χρήστες να είναι ανασφαλής έκδοση.

Τέτοιες επιθέσεις που δεν είναι θεωρητικές δεν είναι θεωρητικές. Η απογύμνωση SSL έχει χρησιμοποιηθεί προηγουμένως για την υποβάθμιση των ιστότοπων HTTPS σε HTTP, επιτρέποντας στους επιτιθέμενους να κλέψουν κωδικούς πρόσβασης ή λογαριασμούς αεροπειρατείας.

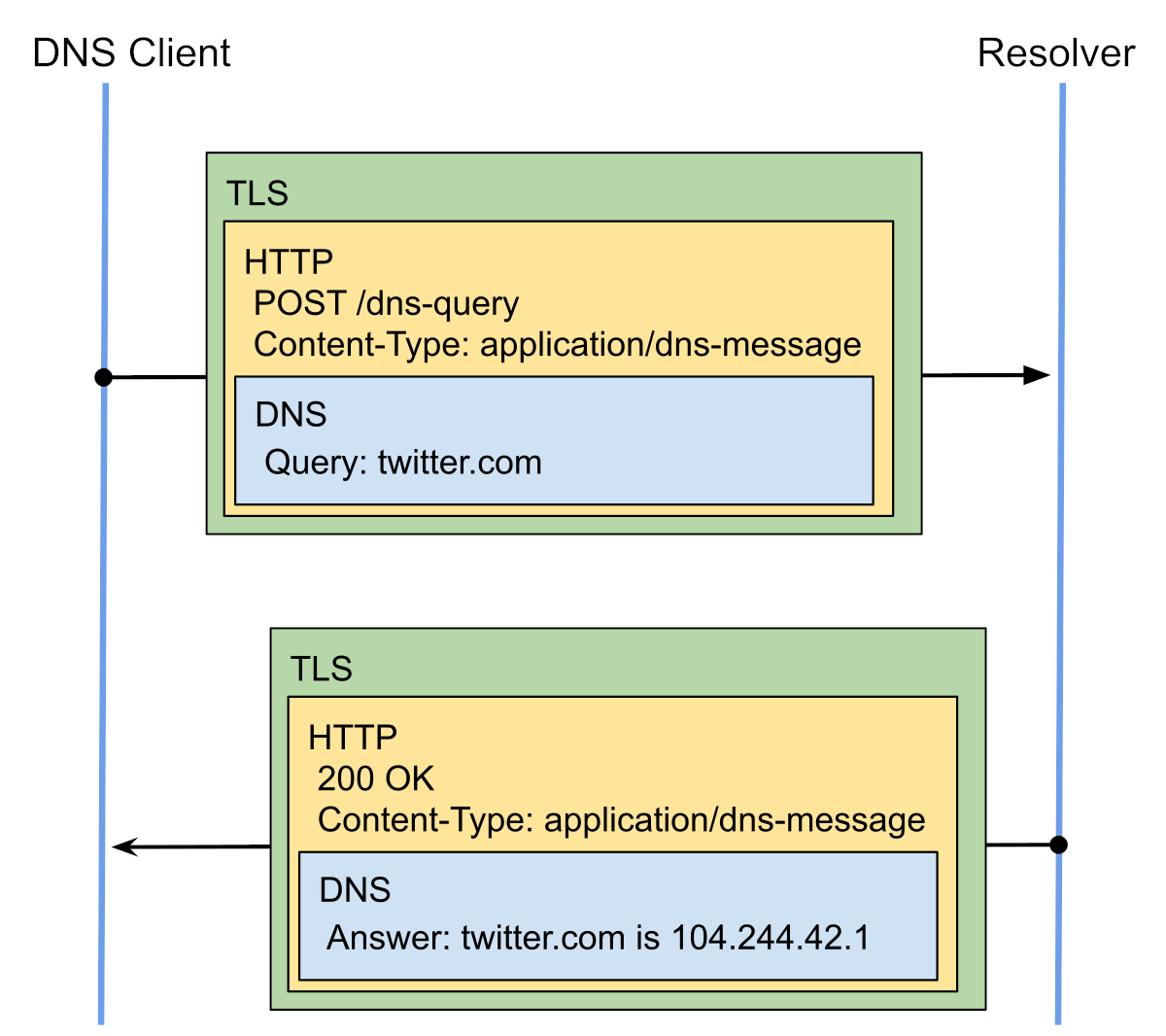

Μια άλλη προσέγγιση, τα ερωτήματα DNS μέσω του HTTPS (DOH), σχεδιάστηκε για να υποστηρίξει δύο περιπτώσεις πρωτοβάθμιας χρήσης:

- Αποτρέψτε το παραπάνω πρόβλημα όπου οι συσκευές διαδρομής παρεμβαίνουν στο DNS. Αυτό περιλαμβάνει το πρόβλημα αποκλεισμού θύρας παραπάνω.

- Ενεργοποιήστε τις εφαρμογές ιστού για πρόσβαση στο DNS μέσω των υφιστάμενων API του προγράμματος περιήγησης.

Το DOH είναι ουσιαστικά HTTPS, το ίδιο κρυπτογραφημένο πρότυπο που χρησιμοποιεί ο ιστός και επαναχρησιμοποιεί τον ίδιο αριθμό θύρας (TCP/443). Τα προγράμματα περιήγησης ιστού έχουν ήδη καταργήσει το μη ασφαλές HTTP υπέρ του HTTPS. Αυτό κάνει το HTTPS μια εξαιρετική επιλογή για την ασφαλή μεταφορά μηνυμάτων DNS. Ένα παράδειγμα ενός τέτοιου αιτήματος DOH μπορεί να βρεθεί εδώ.

Μερικοί χρήστες ανησυχούν ότι η χρήση του HTTPs θα μπορούσε να αποδυναμώσει την ιδιωτική ζωή λόγω της πιθανής χρήσης των cookies για σκοπούς παρακολούθησης. Οι σχεδιαστές πρωτοκόλλου DOH εξέτασαν διάφορες πτυχές απορρήτου και αποθαρρύνουν ρητά τη χρήση των cookies HTTP για την πρόληψη της παρακολούθησης, μια σύσταση που είναι ευρέως σεβαστή. Η επανάληψη της περιόδου λειτουργίας TLS βελτιώνει το TLS 1.2 απόδοση χειραψίας, αλλά μπορεί ενδεχομένως να χρησιμοποιηθεί για τη συσχέτιση των συνδέσεων TLS. Ευτυχώς, η χρήση του TLS 1.3 αποφεύγει την ανάγκη για επανάληψη της περιόδου λειτουργίας TLS μειώνοντας τον αριθμό των μετ ‘επιστροφής από προεπιλογή, αντιμετωπίζοντας αποτελεσματικά τη σχετική ανησυχία της για την προστασία της ιδιωτικής ζωής.

Η χρήση του HTTPS σημαίνει ότι οι βελτιώσεις του πρωτοκόλλου HTTP μπορούν επίσης να επωφεληθούν. Για παράδειγμα, το πρωτόκολλο HTTP/3, που χτίστηκε στην κορυφή του QUIC, θα μπορούσε να προσφέρει πρόσθετες βελτιώσεις απόδοσης παρουσία απώλειας πακέτων λόγω έλλειψης αποκλεισμού κεφαλής της γραμμής. Αυτό σημαίνει ότι πολλαπλά ερωτήματα DNS θα μπορούσαν να σταλούν ταυτόχρονα μέσω του ασφαλούς καναλιού χωρίς να μπλοκάρει ο ένας τον άλλον όταν χάνεται ένα πακέτο.

Υπάρχει επίσης ένα σχέδιο για το DNS πάνω από το QUIC (DNS/QUIC) και είναι παρόμοιο με το DOT, αλλά χωρίς το πρόβλημα αποκλεισμού κεφαλής της γραμμής λόγω της χρήσης του QUIC. Ωστόσο, τόσο το HTTP/3 όσο και το DNS/QUIC απαιτούν μια θύρα UDP για να είναι προσβάσιμη. Θεωρητικά, και οι δύο θα μπορούσαν να πέσουν πίσω στο DOH πάνω από HTTP/2 και DOT αντίστοιχα.

Ανάπτυξη dot και doh

Δεδομένου ότι τόσο η DOT όσο και η DOH είναι σχετικά νέα, δεν έχουν εγκατασταθεί παγκοσμίως. Από την πλευρά του διακομιστή, σημαντικοί δημόσιοι διαλυτές, συμπεριλαμβανομένου του Cloudflare 1.1.1.1 και το Google DNS το υποστηρίζουν. Ωστόσο, πολλοί διαλυτές ISP εξακολουθούν να μην υποστηρίζουν. Ένας μικρός κατάλογος δημόσιων διαλυτών που υποστηρίζουν το DOH μπορεί να βρεθεί σε πηγές διακομιστή DNS, ένας άλλος κατάλογος δημόσιων διαλυτών που υποστηρίζουν το DOT και το DOH μπορούν να βρεθούν στο DNS Privacy Public Resolvers.

Υπάρχουν δύο μέθοδοι για να ενεργοποιήσετε το DOT ή το DOH στις συσκευές τελικού χρήστη:

- Προσθέστε υποστήριξη σε εφαρμογές, παρακάμπτοντας την υπηρεσία Resolver από το λειτουργικό σύστημα.

- Προσθέστε υποστήριξη στο λειτουργικό σύστημα, παρέχοντας διαφανή υποστήριξη σε εφαρμογές.

Υπάρχουν γενικά τρεις τρόποι διαμόρφωσης για DOT ή DOH από την πλευρά του πελάτη:

- OFF: Το DNS δεν θα κρυπτογραφηθεί.

- Οριστική λειτουργία: Προσπαθήστε να χρησιμοποιήσετε μια ασφαλή μεταφορά για το DNS, αλλά το fallback σε μη κρυπτογραφημένο DNS εάν το πρώτο δεν είναι διαθέσιμο. Αυτή η λειτουργία είναι ευάλωτη σε επιθέσεις υποβάθμισης όπου ένας εισβολέας μπορεί να αναγκάσει μια συσκευή να χρησιμοποιήσει μη κρυπτογραφημένα DNS. Σκοπός του είναι να προσφέρει ιδιωτικό απόρρητο όταν δεν υπάρχουν ενεργοί επιτιθέμενοι στην πορεία.

- Αρχή Λειτουργία: Προσπαθήστε να χρησιμοποιήσετε το DNS σε μια ασφαλή μεταφορά. Εάν δεν είναι διαθέσιμο, αποτύχετε σκληρά και εμφανίστε ένα σφάλμα στον χρήστη.

Η τρέχουσα κατάσταση για τη διαμόρφωση του DNS σε επίπεδο συστήματος μέσω ασφαλούς μεταφοράς:

- Android 9: Υποστηρίζει το DOT μέσω της λειτουργίας του “Private DNS”. Τρόποι:

- Η ευκαιριακή λειτουργία (“αυτόματη”) χρησιμοποιείται από προεπιλογή. Θα χρησιμοποιηθεί ο διαλυτής από τις ρυθμίσεις δικτύου (τυπικά DHCP).

- Η αυστηρή λειτουργία μπορεί να ρυθμιστεί ρυθμίζοντας ένα ρητό όνομα κεντρικού υπολογιστή. Δεν επιτρέπεται η διεύθυνση IP, το όνομα κεντρικού υπολογιστή επιλύεται χρησιμοποιώντας τον προεπιλεγμένο διαλυτή και χρησιμοποιείται επίσης για την επικύρωση του πιστοποιητικού. (Σχετικός πηγαίος κώδικας)

Τα προγράμματα περιήγησης ιστού υποστηρίζουν το DOH αντί για το DOT:

- Το Firefox 62 υποστηρίζει το DOH και παρέχει αρκετές αξιόπιστες ρυθμίσεις αναδρομικής αναλυτικής διαλυτής (TRR). Από προεπιλογή, η DOH είναι απενεργοποιημένη, αλλά η Mozilla εκτελεί ένα πείραμα για να ενεργοποιήσει το DOH για ορισμένους χρήστες στις ΗΠΑ. Αυτό το πείραμα χρησιμοποιεί επί του παρόντος το Cloudflare 1.1.1.1 Resolver, δεδομένου ότι είμαστε ο μόνος πάροχος που ικανοποιεί επί του παρόντος την αυστηρή πολιτική διαλυτή που απαιτείται από το Mozilla. Δεδομένου ότι πολλοί διαλυτές DNS εξακολουθούν να μην υποστηρίζουν μια κρυπτογραφημένη μεταφορά DNS, η προσέγγιση του Mozilla θα εξασφαλίσει ότι περισσότεροι χρήστες προστατεύονται χρησιμοποιώντας το DOH.

- Όταν ενεργοποιείται μέσω του πειράματος ή μέσω της επιλογής “Ενεργοποίηση DNS Over HTTPS” στις Ρυθμίσεις Δικτύου, ο Firefox θα χρησιμοποιήσει ευκαιριακό τρόπο (δίκτυο.TRR.λειτουργία = 2 περίπου: config).

- Η αυστηρή λειτουργία μπορεί να ενεργοποιηθεί με το δίκτυο.TRR.Λειτουργία = 3, αλλά απαιτεί να καθοριστεί ένα ρητό IP διαλυτή (για παράδειγμα, δίκτυο.TRR.bootstrapaddress = 1.1.1.1).

- Ενώ ο Firefox αγνοεί τον προεπιλεγμένο διαλυτή από το σύστημα, μπορεί να ρυθμιστεί με εναλλακτικούς διαλυτές. Επιπλέον, οι επιχειρήσεις που χρησιμοποιούν έναν διαλυτή που δεν υποστηρίζει την DOH έχει την επιλογή να απενεργοποιήσει το DOH.

Το DNS Over HTTPS από το έργο Curl έχει έναν ολοκληρωμένο κατάλογο παρόχων DOH και πρόσθετες υλοποιήσεις.

Ως εναλλακτική λύση για την κρυπτογράφηση της διαδρομής πλήρους δικτύου μεταξύ της συσκευής και του εξωτερικού διαλύτη DNS, μπορεί κανείς να πάρει ένα μεσαίο έδαφος: Χρησιμοποιήστε μη κρυπτογραφημένα DNs μεταξύ συσκευών και πύλης του τοπικού δικτύου, αλλά κρυπτογραφήστε όλες τις κυκλοφοριακές κυκλοφορίες DNS μεταξύ του δρομολογητή πύλης και του εξωτερικού Disleser DNS. Υποθέτοντας ένα ασφαλές ενσύρματο ή ασύρματο δίκτυο, αυτό θα προστατεύει όλες τις συσκευές στο τοπικό δίκτυο από έναν ISP Snooping ή άλλους αντιπάλους στο Διαδίκτυο. Καθώς τα δημόσια hotspots Wi-Fi δεν θεωρούνται ασφαλή, αυτή η προσέγγιση δεν θα ήταν ασφαλής σε ανοικτά δίκτυα Wi-Fi. Ακόμη και αν είναι προστατευμένο με κωδικό πρόσβασης με WPA2-PSK, άλλοι θα είναι ακόμα σε θέση να snoop και να τροποποιήσουν τα μη κρυπτογραφημένα DNs.

Άλλες εκτιμήσεις ασφαλείας

Τα προηγούμενα τμήματα περιγράφουν ασφαλείς μεταφορές DNS, DOH και DOT. Αυτά θα διασφαλίσουν ότι ο πελάτης σας θα λάβει μόνο την αδέσμευτη απάντηση από τον διαλυτή DNS. Δεν προστατεύει, ωστόσο, τον πελάτη από τον διαλυτή που επιστρέφει μια λανθασμένη απάντηση (μέσω επιθέσεων δηλητηρίασης DNS ή DNS cache). Η απάντηση “αληθής” καθορίζεται από τον ιδιοκτήτη ενός τομέα ή ζώνης όπως αναφέρεται από τον έγκυρο διακομιστή ονομάτων. Το DNSSEC επιτρέπει στους πελάτες να επαληθεύσουν την ακεραιότητα της απάντησης DNS που επιστρέφονται και να πιάσουν οποιαδήποτε μη εξουσιοδοτημένη παραβίαση κατά μήκος της διαδρομής μεταξύ του πελάτη και του έγκυρου διακομιστή ονόματος.

Ωστόσο, η ανάπτυξη του DNSSEC παρεμποδίζεται από τα middleboxes που προωθούνται εσφαλμένα μηνύματα DNS και ακόμη και αν οι πληροφορίες είναι διαθέσιμες, οι resolvers stub που χρησιμοποιούνται από εφαρμογές ενδέχεται να μην επικυρώσουν τα αποτελέσματα. Μια αναφορά από το 2016 διαπίστωσε ότι μόνο το 26% των χρηστών χρησιμοποιούν διαλυτές επικύρωσης DNSSEC.

Το DOH και το DOT προστατεύουν τη μεταφορά μεταξύ του πελάτη και του δημόσιου διαλυτή. Ο δημόσιος διαλυτής μπορεί να χρειαστεί να προσεγγίσει πρόσθετους διακομιστές επώνυμου ονόματος προκειμένου να επιλυθεί ένα όνομα. Παραδοσιακά, η διαδρομή μεταξύ οποιουδήποτε διαλυτή και του έγκυρου διακομιστή ονομάτων χρησιμοποιεί μη κρυπτογραφημένα DNS. Για να προστατεύσουμε αυτά τα μηνύματα DNS, κάναμε ένα πείραμα με το Facebook, χρησιμοποιώντας το DOT μεταξύ 1.1.1.1 και οι έγκυροι διακομιστές ονόματος του Facebook. Ενώ η ρύθμιση ενός ασφαλούς καναλιού χρησιμοποιώντας TLS αυξάνει την καθυστέρηση, μπορεί να αποσβενθεί σε πολλά ερωτήματα.

Η κρυπτογράφηση μεταφοράς εξασφαλίζει ότι προστατεύονται τα αποτελέσματα και τα μεταδεδομένα διαλυτή και μεταδεδομένα. Για παράδειγμα, οι πληροφορίες υποδικτύου πελάτη EDNS (ECS) που περιλαμβάνονται με ερωτήματα DNS θα μπορούσαν να αποκαλύψουν την αρχική διεύθυνση πελάτη που ξεκίνησε το ερώτημα DNS. Η απόκρυψη αυτών των πληροφοριών κατά μήκος της διαδρομής βελτιώνει την ιδιωτική ζωή. Θα αποτρέψει επίσης τα σπασμένα μεσαία κουτιά.

Λειτουργικά ζητήματα με κρυπτογράφηση DNS

Η κρυπτογράφηση DNS μπορεί να προκαλέσει προκλήσεις σε άτομα ή οργανισμούς που βασίζονται στην παρακολούθηση ή την τροποποίηση της κυκλοφορίας DNS. Συσκευές ασφαλείας που βασίζονται στην παθητική παρακολούθηση παρακολούθησης όλων των εισερχόμενων και εξερχόμενων κυκλοφορίας δικτύου σε ένα μηχάνημα ή στην άκρη ενός δικτύου. Με βάση τα μη κρυπτογραφημένα ερωτήματα DNS, θα μπορούσαν ενδεχομένως να εντοπίσουν μηχανές που μολύνονται με κακόβουλο λογισμικό για παράδειγμα. Εάν το ερώτημα DNS είναι κρυπτογραφημένο, τότε οι παθητικές λύσεις παρακολούθησης δεν θα μπορούν να παρακολουθούν τα ονόματα τομέα.

Ορισμένα μέρη αναμένουν από το DNS Resolvers να εφαρμόσουν φιλτράρισμα περιεχομένου για σκοπούς όπως:

- Οι τομείς αποκλεισμού που χρησιμοποιούνται για τη διανομή κακόβουλου λογισμικού.

- Αποκλεισμός διαφημίσεων.

- Εκτελέστε φιλτράρισμα γονικού ελέγχου, τομείς αποκλεισμού που σχετίζονται με περιεχόμενο ενηλίκων.

- Αποκλεισμός πρόσβασης σε τομείς που εξυπηρετούν παράνομο περιεχόμενο σύμφωνα με τους τοπικούς κανονισμούς.

- Προσφέρετε ένα DNS Split-Horizon για να παρέχετε διαφορετικές απαντήσεις ανάλογα με το δίκτυο πηγής.

Ένα πλεονέκτημα της πρόσβασης σε τομείς μέσω του διαλυτή DNS είναι ότι μπορεί να γίνει κεντρικά, χωρίς να το επαναλάβει σε κάθε εφαρμογή. Δυστυχώς, είναι επίσης αρκετά χονδροειδές. Ας υποθέσουμε ότι ένας ιστότοπος φιλοξενεί περιεχόμενο για πολλούς χρήστες στο παράδειγμα.com/βίντεο/for-kids/και παράδειγμα.com/βίντεο/for-adults/. Ο διαλυτής DNS θα είναι σε θέση να δει μόνο “παράδειγμα.com “και μπορεί είτε να επιλέξει να το εμποδίσει είτε όχι. Σε αυτή την περίπτωση, τα εξειδικευμένα στοιχεία ελέγχου εφαρμογής, όπως οι επεκτάσεις του προγράμματος περιήγησης.

Η παρακολούθηση DNS δεν είναι περιεκτική. Το κακόβουλο λογισμικό θα μπορούσε να παραλείψει τα DNs και τις διευθύνσεις IP Hardcode ή να χρησιμοποιήσει εναλλακτικές μεθόδους για την αναζήτηση μιας διεύθυνσης IP. Ωστόσο, δεν είναι όλο το κακόβουλο λογισμικό που είναι περίπλοκο, οπότε η παρακολούθηση DNS μπορεί να χρησιμεύσει ως εργαλείο Defence-in Depth.

Όλες αυτές οι μη παθητικές παρακολούθησης ή DNS μπλοκάρισμα περιπτώσεις χρήσης απαιτούν υποστήριξη από το dissoler DNS. Οι αναπτύξεις που βασίζονται σε ευκαιριακές αναβαθμίσεις DOH/DOT του τρέχοντος διαλυτή θα διατηρήσουν το ίδιο χαρακτηριστικό που συνήθως παρέχεται σε μη κρυπτογραφημένα DNS. Δυστυχώς αυτό είναι ευάλωτο στις υποβαθμίσεις, όπως αναφέρθηκε προηγουμένως. Για να το λύσουμε αυτό, οι διαχειριστές του συστήματος μπορούν να δείχνουν τα τελικά σημεία σε έναν διαλυτή DOH/DOT σε αυστηρή λειτουργία. Στην ιδανική περίπτωση αυτό γίνεται μέσω ασφαλών λύσεων διαχείρισης συσκευών (MDM, πολιτική ομάδας στα Windows κ.λπ.·.

συμπέρασμα

Ένας από τους ακρογωνιαίους λίθους του Διαδικτύου είναι η χαρτογράφηση των ονομάτων σε μια διεύθυνση χρησιμοποιώντας το DNS. Το DNS έχει παραδοσιακά χρησιμοποιήσει ανασφαλείς, μη κρυπτογραφημένες μεταφορές. Αυτό έχει καταχραστεί από τους ISP στο παρελθόν για την έγχυση διαφημίσεων, αλλά και προκαλεί διαρροή απορρήτου. Οι Nosy επισκέπτες στο καφενείο μπορούν να χρησιμοποιήσουν μη κρυπτογραφημένα DNs για να ακολουθήσουν τη δραστηριότητά σας. Όλα αυτά τα ζητήματα μπορούν να λυθούν χρησιμοποιώντας το DNS έναντι του TLS (DOT) ή του DNS πάνω από το HTTPS (DOH). Αυτές οι τεχνικές για την προστασία του χρήστη είναι σχετικά νέες και βλέπουν την αύξηση της υιοθεσίας.

Από τεχνική άποψη, το DOH είναι πολύ παρόμοιο με το HTTPS και ακολουθεί τη γενική τάση της βιομηχανίας για να καταργήσει τις μη ασφαλείς επιλογές. Το DOT είναι ένας απλούστερος τρόπος μεταφοράς από το DOH, καθώς αφαιρείται το στρώμα HTTP, αλλά αυτό διευκολύνει επίσης την αποκλειστική, είτε σκόπιμα είτε τυχαία.

Δευτεροβάθμια για να ενεργοποιήσετε μια ασφαλή μεταφορά είναι η επιλογή ενός διαλυτή DNS. Ορισμένοι πωλητές θα χρησιμοποιήσουν τον τοπικά διαμορφωμένο DNS Resolver, αλλά θα προσπαθήσουν να αναβαθμίσουν ευκαιριακά την μη κρυπτογραφημένη μεταφορά σε μια πιο ασφαλή μεταφορά (είτε DOT είτε DOH). Δυστυχώς, ο διαλυτής DNS συνήθως προεπιλογές σε ένα που παρέχεται από τον ISP που μπορεί να μην υποστηρίζει ασφαλείς μεταφορές.

Η Mozilla έχει υιοθετήσει μια διαφορετική προσέγγιση. Αντί να βασίζονται σε τοπικούς διαλυτές που μπορεί να μην υποστηρίζουν ούτε το DOH, επιτρέπουν στον χρήστη να επιλέξει ρητά ένα resolver. Οι διαλυτές που συνιστούν η Mozilla πρέπει να ικανοποιούν υψηλά πρότυπα για την προστασία της ιδιωτικής ζωής των χρηστών. Για να διασφαλιστεί ότι τα χαρακτηριστικά γονικού ελέγχου που βασίζονται σε DNS παραμένουν λειτουργικά και για να υποστηρίξουν την περίπτωση χρήσης του split-horizon, η Mozilla έχει προσθέσει έναν μηχανισμό που επιτρέπει στους ιδιωτικούς διαλυτές να απενεργοποιήσουν το DOH.

Τα πρωτόκολλα μεταφοράς DOT και DOH είναι έτοιμα για εμάς να προχωρήσουμε σε ένα πιο ασφαλές διαδίκτυο. Όπως φαίνεται σε προηγούμενα ίχνη πακέτων, αυτά τα πρωτόκολλα είναι παρόμοια με τους υπάρχοντες μηχανισμούς για την εξασφάλιση της κυκλοφορίας εφαρμογών. Μόλις κλείσει αυτή η ασφάλεια και η τρύπα της ιδιωτικής ζωής, θα υπάρξουν πολλά άλλα για αντιμετώπιση.

Επισκεφθείτε 1.1.1.1 από οποιαδήποτε συσκευή για να ξεκινήσετε με την δωρεάν εφαρμογή μας που κάνει το διαδίκτυο πιο γρήγορο και ασφαλέστερο.

Για να μάθετε περισσότερα σχετικά με την αποστολή μας να βοηθήσουμε στην οικοδόμηση ενός καλύτερου διαδικτύου, ξεκινήστε εδώ. Αν ψάχνετε για μια νέα κατεύθυνση σταδιοδρομίας, ελέγξτε τις ανοιχτές θέσεις μας.

Τα Windows 11 περιλαμβάνουν τη λειτουργία απορρήτου DNS-over-HTTPS-Πώς να χρησιμοποιήσετε

Η Microsoft έχει προσθέσει μια δυνατότητα προστασίας της ιδιωτικής ζωής στα Windows 11 που ονομάζεται DNS-over-HTTPS, επιτρέποντας στους χρήστες να εκτελούν κρυπτογραφημένες αναζητήσεις DNS για να παρακάμψουν τη λογοκρισία και τη δραστηριότητα του Διαδικτύου.

Κατά τη σύνδεση σε έναν ιστότοπο ή άλλο κεντρικό υπολογιστή στο Διαδίκτυο, ο υπολογιστής σας πρέπει πρώτα να ερωτήσει έναν διακομιστή συστήματος ονόματος τομέα (DNS) για τη διεύθυνση IP που σχετίζεται με το όνομα κεντρικού υπολογιστή.

Το DNS-over-HTTPS (DOH) επιτρέπει στον υπολογιστή σας να εκτελέσει αυτές τις αναζητήσεις DNS σε μια κρυπτογραφημένη σύνδεση HTTPS και όχι μέσω κανονικών αναζητήσεων DNS απλών κειμένων, οι οποίες οι ISP και οι κυβερνήσεις μπορούν.

Καθώς ορισμένες κυβερνήσεις και ISP μπλοκάρουν συνδέσεις με ιστότοπους παρακολουθώντας την κυκλοφορία DNS του χρήστη, η DOH θα επιτρέψει στους χρήστες να παρακάμψουν τη λογοκρισία, να αποτρέψουν τις επιθέσεις πλαστογραφίας και.

Τα προγράμματα περιήγησης με βάση το Chromium, όπως το Google Chrome και το Microsoft Edge και το Mozilla Firefox, έχουν ήδη προσθέσει υποστήριξη για το DOH. Ακόμα, χρησιμοποιείται μόνο στο πρόγραμμα περιήγησης και όχι από άλλες εφαρμογές που εκτελούνται στον υπολογιστή.

Αυτός είναι ο λόγος για τον οποίο είναι χρήσιμο για ένα λειτουργικό σύστημα να υποστηρίξει τη λειτουργία, καθώς τότε όλες οι αναζητήσεις DNS στη συσκευή θα κρυπτογραφηθούν.

Τα Windows 11 λαμβάνουν DNS-over-Https

Η Microsoft κυκλοφόρησε για πρώτη φορά το DNS-over-Https σε Windows Insiders για δοκιμές στο Windows 10 Προεπισκόπηση Build 20185, αλλά την απενεργοποίησαν μερικές κατασκευές αργότερα.

Με τα Windows 11, η Microsoft έχει ενεργοποιήσει ξανά τη λειτουργία DOH και οι χρήστες μπορούν να ξεκινήσουν ξανά τη δοκιμή τους εάν χρησιμοποιούν σήμερα διακομιστές DNS από το Cloudflare, το Google ή το Quad9.

Εάν η συσκευή έχει διαμορφωθεί αυτή τη στιγμή για να χρησιμοποιεί ένα διακομιστή CloudFlare, Google ή Quad9 DNS, μπορείτε να διαμορφώσετε το DNS-over-HTTPS χρησιμοποιώντας τα παρακάτω βήματα:

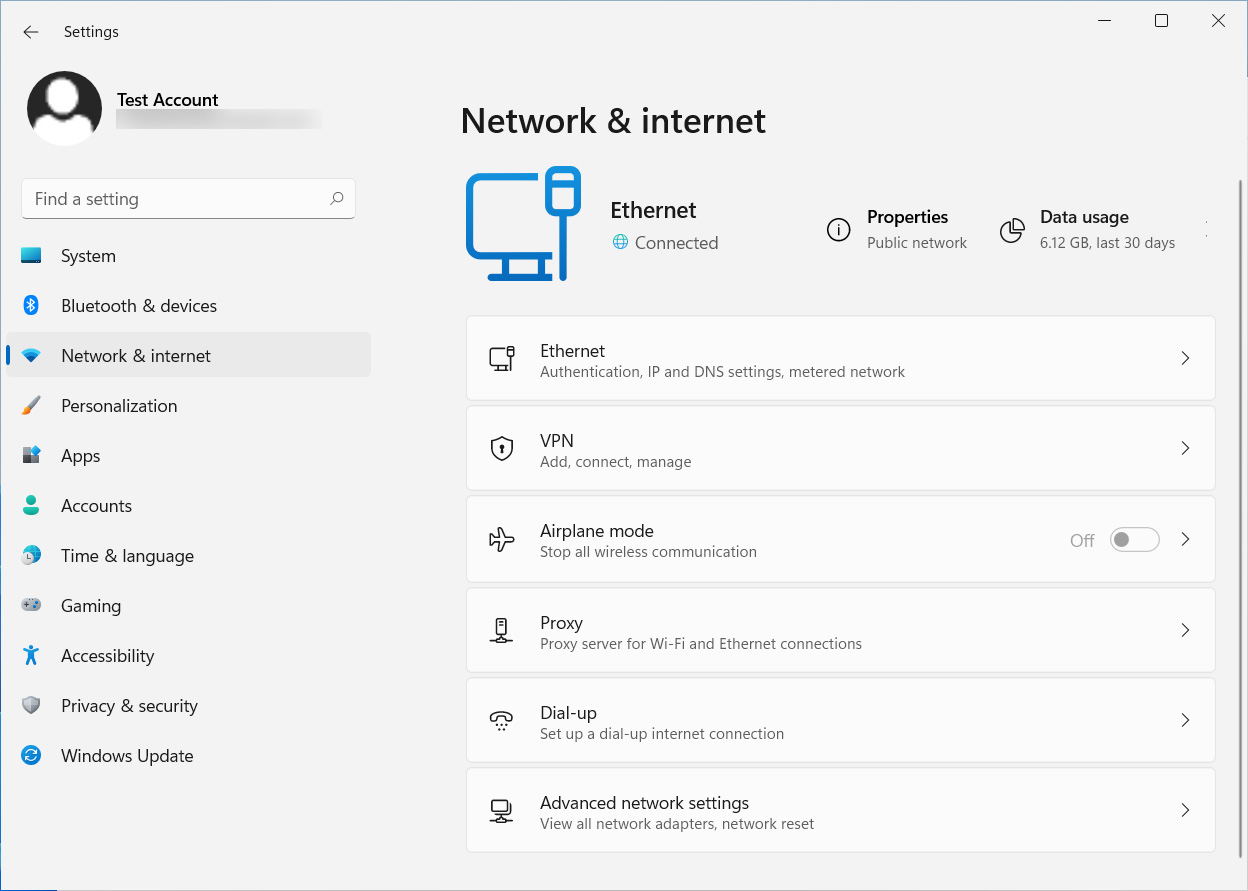

- Ανοίξτε την εφαρμογή ρυθμίσεων των Windows 10 και μεταβείτε στο Δίκτυο & Διαδίκτυο.

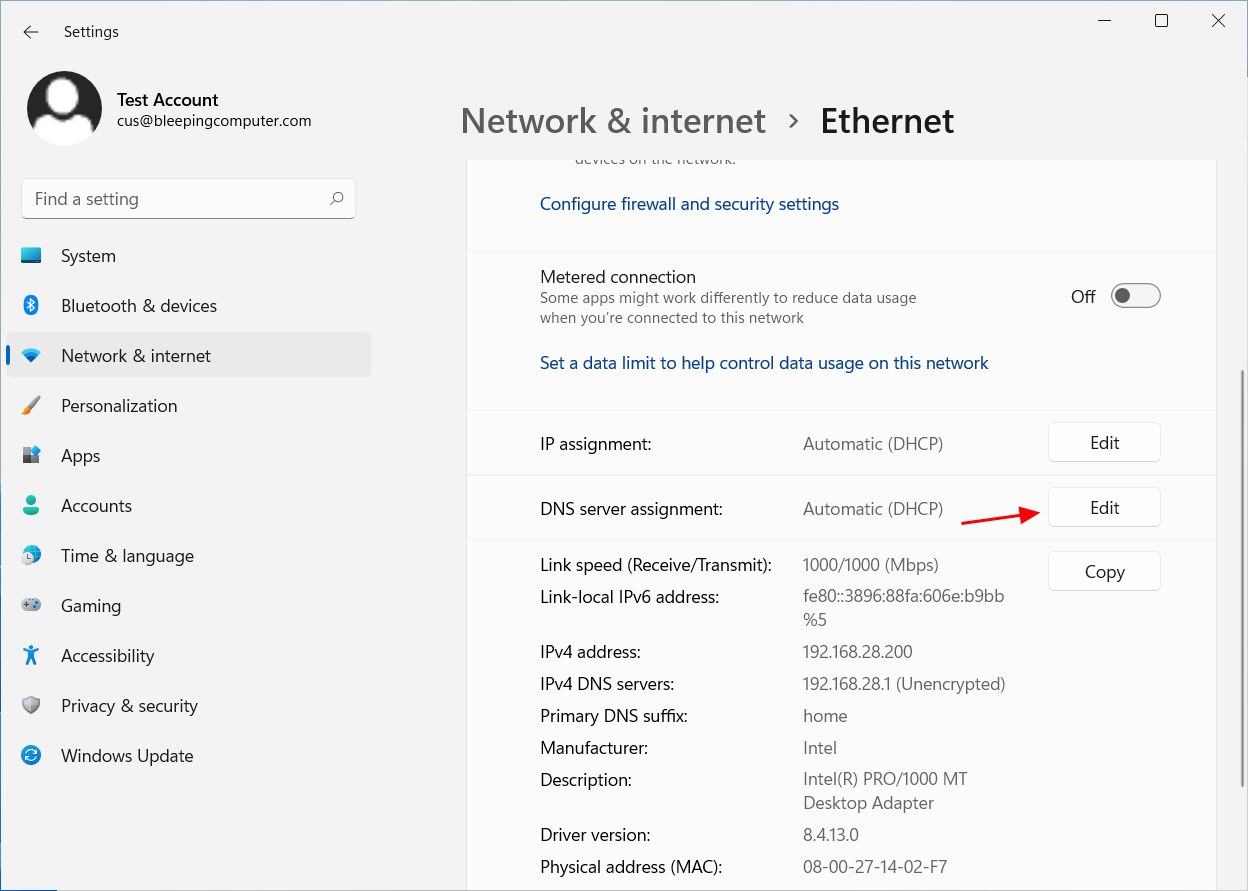

- Στη σελίδα Network & Internet, κάντε κλικ σε κάθε μία Ethernet ή Ασύρματος ανάλογα με τη σύνδεση δικτύου που έχετε.

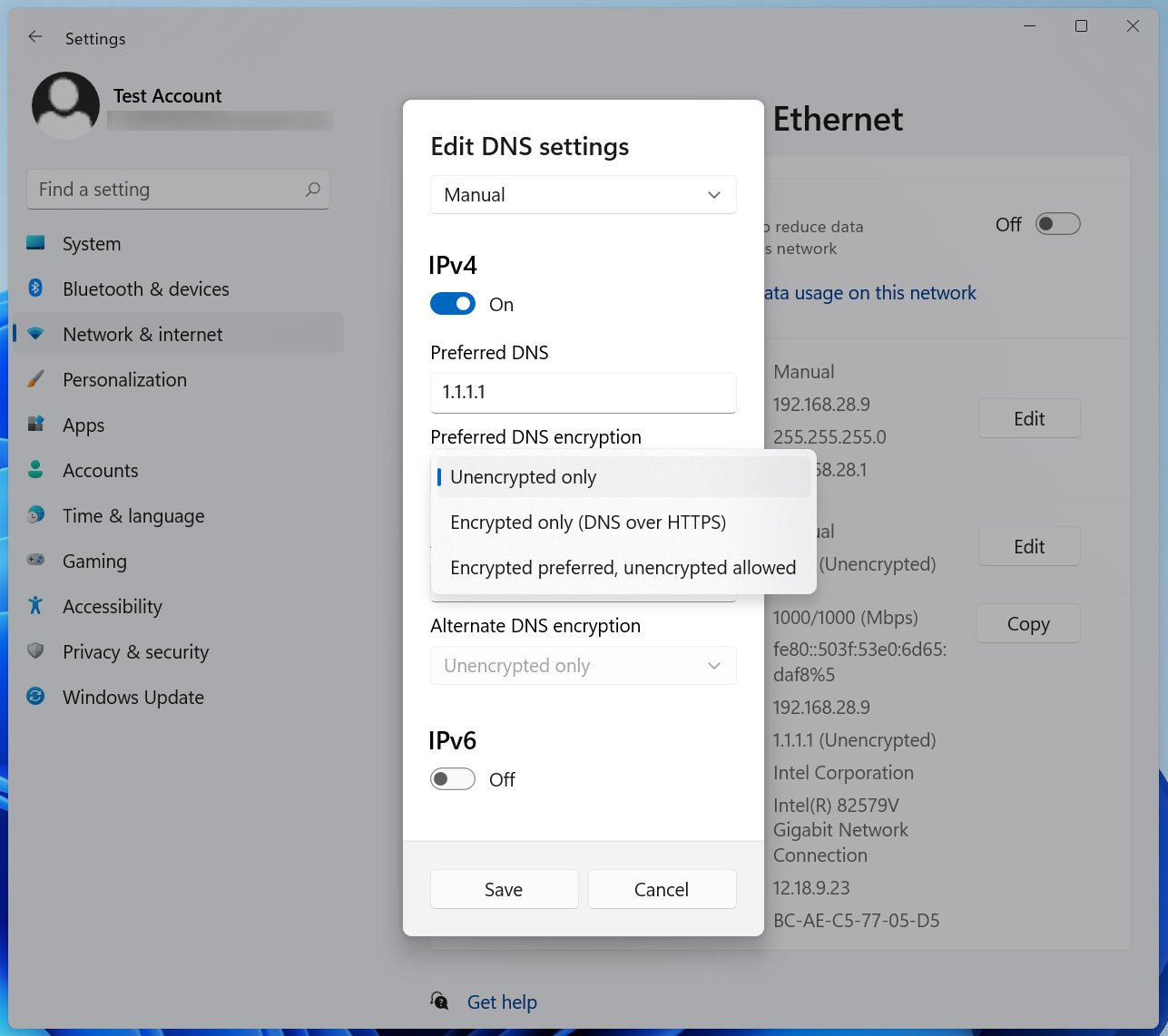

Η προτιμώμενη επιλογή κρυπτογράφησης DNS προσφέρει τις ακόλουθες επιλογές:

- Μόνο μη κρυπτογραφημένο – Χρησιμοποιήστε τα τυπικά μη κρυπτογραφημένα DNs.

- Κρυπτογραφημένο μόνο (DNS Over HTTPS) – Χρησιμοποιήστε μόνο διακομιστές DOH.

- Κρυπτογραφημένες προτιμώμενες, μη κρυπτογραφημένες μόνο – προσπαθήστε να χρησιμοποιήσετε διακομιστές DOH, αλλά αν δεν είναι διαθέσιμες, επιστρέψτε στο τυπικό μη κρυπτογραφημένο DNS.

Αυτή τη στιγμή, η Microsoft δηλώνει ότι οι ακόλουθοι διακομιστές DNS είναι γνωστό ότι υποστηρίζουν το DOH και μπορούν να χρησιμοποιηθούν αυτόματα από τη λειτουργία Windows 11 DNS-over-HTTPS.

- Cloudflare: 1.1.1.1 και 1.0.0.1 διακομιστές DNS

- Google: 8.8.8.8 και 8.8.8.4 διακομιστές DNS

- Quad9: 9.9.9.9 και 149.112.112.112 διακομιστές DNS

Για να δείτε τους διαμορφωμένους ορισμούς DNS-over-HTTPS που έχουν ήδη ρυθμιστεί στα Windows 11, μπορείτε να χρησιμοποιήσετε τις ακόλουθες εντολές:

Χρήση NetSh: Netsh DNS Εμφάνιση κρυπτογράφησης χρησιμοποιώντας το PowerShell: Get-DNSClientDohserverAddressΗ Microsoft επιτρέπει επίσης στους διαχειριστές να δημιουργούν τους δικούς τους ορισμούς διακομιστή DOH χρησιμοποιώντας τις ακόλουθες εντολές:

Χρήση netsh: netsh dns προσθήκη κρυπτογράφησης διακομιστή = [resolver-ip-address] dohtemplate = [resolver-doh-template] autoupgrade = ναι udpfallback = δεν χρησιμοποιεί powerShell: add-dnsclientdohserveraddress '[resolver -doh -template]' -allowfallbacktoudp $ false -Autoupgrade $ trueΗ Microsoft λέει ότι θα ήταν καλύτερο εάν ο διακομιστής DOH για έναν διαμορφωμένο διακομιστή DNS θα μπορούσε να προσδιοριστεί αυτόματα, αλλά θα προκαλούσε κίνδυνο απορρήτου.

“Θα ήταν ευκολότερο για τους χρήστες και τους διαχειριστές, αν επιτρέψαμε σε έναν διακομιστή DOH να καθορίσει τη διεύθυνση IP του με την επίλυση του ονόματος τομέα του. Ωστόσο, επιλέξαμε να μην το επιτρέψουμε. Υποστηρίζοντας αυτό θα σήμαινε ότι πριν από μια σύνδεση DOH θα μπορούσαμε να καθορίσουμε, θα πρέπει πρώτα να στείλουμε ένα ερώτημα DNS απλού κειμένου για την εκκίνηση του “, λέει ο Tommy Jensen, διευθυντής προγράμματος στην ομάδα δικτύωσης Windows Core, σε μια νέα ανάρτηση ιστολογίου.

“Αυτό σημαίνει ότι ένας κόμβος στη διαδρομή του δικτύου θα μπορούσε να τροποποιήσει κακόβουλα ή να αποκλείσει το ερώτημα ονόματος διακομιστή DOH. Αυτή τη στιγμή, ο μόνος τρόπος που μπορούμε να αποφύγουμε αυτό είναι να γνωρίζουμε τα Windows εκ των προτέρων τη χαρτογράφηση μεταξύ των διευθύνσεων IP και των προτύπων DOH.«

Στο μέλλον, η Microsoft ελπίζει να μάθει για τις νέες διαμορφώσεις διακομιστή DOH από έναν διακομιστή DNS χρησιμοποιώντας την ανακάλυψη των καθορισμένων διαλυτών (DDR) και την ανακάλυψη των διαλυτών που έχουν σχεδιαστεί από το δίκτυο (DNR), τα οποία πρότειναν στο IETF Add WG.

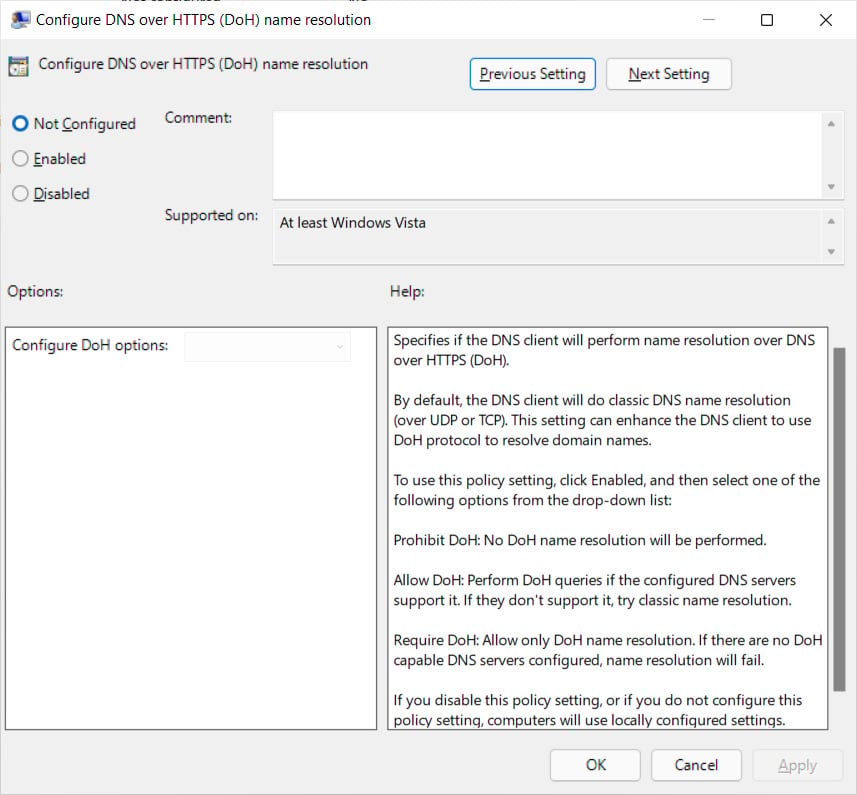

Διαχειριστείτε το DOH μέσω πολιτικών ομάδων

Η Microsoft έχει επίσης προσθέσει τη δυνατότητα διαχείρισης των ρυθμίσεων Windows 11 DNS-over-HTTPS μέσω πολιτικών ομάδων.

Με τα Windows 11, η Microsoft έχει εισαγάγει ένα ‘Διαμορφώστε την ανάλυση ονόματος HTTPS (DOH)«Πολιτική σύμφωνα με τη διαμόρφωση υπολογιστή> Διαχειριστικά πρότυπα> Δίκτυο> Πελάτης DNS.

Αυτή η πολιτική σάς επιτρέπει να διαμορφώσετε το μηχάνημα για να χρησιμοποιήσετε τα τυποποιημένα μη κρυπτογραφημένα DNs, προτιμούν το DOH ή να απαιτήσετε DOH.