Outils de confidentialité sur Internet

12 outils simples pour protéger votre vie privée

Il fonctionne à l’intérieur de votre système d’exploitation actuel et est sans effort à installer, même pour les débutants complets. Tout votre trafic Internet est automatiquement acheminé via le réseau Tor.

Outils de confidentialité

Si vous recherchez une solution spécifique à quelque chose, ce sont les outils matériels et logiciels que nous recommandons dans une variété de catégories. Nos outils de confidentialité recommandés sont principalement choisis en fonction des fonctionnalités de sécurité, avec un accent supplémentaire sur les outils décentralisés et open-source. Ils s’appliquent à une variété de modèles de menaces allant de la protection contre les programmes mondiaux de surveillance de masse et d’éviter les grandes entreprises technologiques à l’atténuation des attaques, mais vous seul pouvez déterminer ce qui fonctionnera le mieux pour vos besoins.

Si vous voulez une assistance à déterminer les meilleurs outils de confidentialité et les programmes alternatifs pour vos besoins, commencez une discussion sur notre forum ou notre communauté matricielle!

Pour plus de détails sur chaque projet, pourquoi ils ont été choisis et des conseils ou astuces supplémentaires que nous recommandons, cliquez sur le lien “En savoir plus” dans chaque section, ou cliquez sur la recommandation elle-même à prendre dans cette section spécifique de la page.

Tor Network¶

- Navigateur Tor

- Orbot (Smartphone Tor Proxy)

- Flocon de neige (1)

- Snowflake n’augmente pas la confidentialité, mais il vous permet de contribuer facilement au réseau Tor et d’aider les gens des réseaux censurés à obtenir une meilleure confidentialité.

12 outils simples pour protéger votre vie privée

Les données sont l’un des actifs les plus précieux disponibles. Pour le meilleur ou pour le pire, les techniques de collecte de données ne vont nulle part. Pour être pratique, nous avons besoin de toutes sortes de données pour analyser, étudier et découvrir les choses. Bien sûr, il apporte également le risque d’exploiter les données collectées, tels que les agences malveillantes qui mettent la main sur vos données de navigation (ou activité Internet). Bien que les méthodes de collecte de données se soient améliorées au fil du temps (comme les pratiques de collecte anonymes), elles peuvent ne pas être entièrement conviviales. Ne pas vous inquiéter; Vous n’avez pas besoin d’être un expert pour protéger votre vie privée. Quelques Des outils simples améliorent votre confidentialité sans compromettre l’expérience utilisateur. Et, la meilleure chose – vous n’avez pas besoin de perdre du temps à rechercher ces options comme il n’y a pas de demain. Ici, je souligne facilement des outils aussi simples pour protéger votre confidentialité en ligne.

Outils de base pour intensifier votre confidentialité en ligne

- Navigateur Web

- Services VPN

- Moteurs de recherche

- Messagers

- Système opérateur

- Gestionnaire de mots de passe

Navigateurs Web open source pour la confidentialité

De la banque à l’accès aux médias sociaux, le navigateur Web vous aide.

Si vous choisissez un navigateur Web qui offre une bonne sécurité et de solides fonctionnalités de confidentialité, vous vous retrouvez avec quelques choses à vous soucier.

Parmi nos meilleurs choix pour les navigateurs Web, certaines recommandations comprennent:

1. Navigateur Tor

Tor Browser est un navigateur libre et open-source avec des fonctionnalités de confidentialité solides. C’est une version personnalisée de Firefox.

Il utilise le réseau Tor pour la connexion, achetant vos demandes Internet via plusieurs points, cachant votre adresse IP et votre emplacement.

Lorsque vous parcourez un site Web / service via le navigateur Tor, il est presque impossible de vous retrouver en arrière.

Cependant, l’expérience de navigation peut être incroyablement lente. Donc, si vous êtes prêt pour le compromis, Tor Browser peut être le choix parfait.

2. Incendier

Firefox est sans doute le navigateur open source le plus impressionnant. Pas étonnant que je revienne à y revenir.

Il comprend certaines des meilleures fonctionnalités de protection de la vie privée et introduit souvent de nouvelles normes de l’industrie pour sécuriser votre expérience Web.

Vous pouvez installer certains des meilleurs modules complémentaires open-source et personnaliser les options pour améliorer davantage les protections.

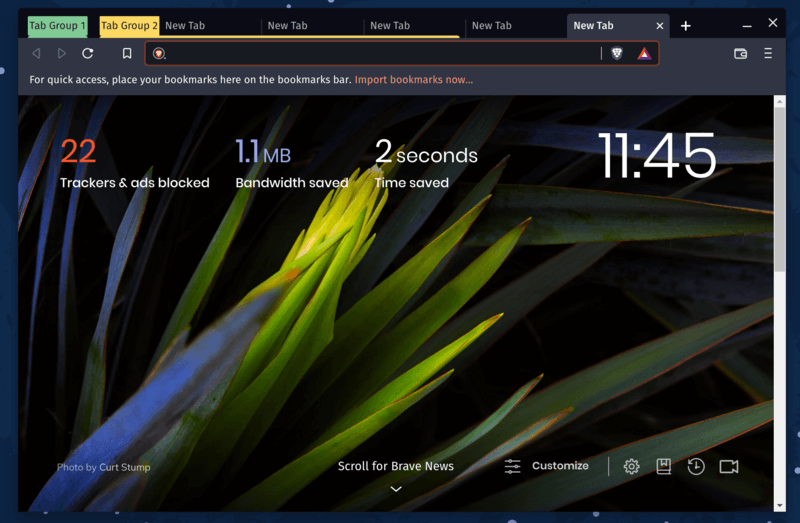

3. Courageux

Brave est l’un des meilleurs navigateurs disponibles pour Linux. Il offre un Expérience utilisateur propre et ressemble un peu à Chrome.

De sa protection de suivi et de sa protection agressive bloquant l’emploi, Brave peut être une option solide.

Vous pouvez en savoir plus sur ses avantages et ses compromis dans notre article de comparaison Brave vs Firefox.

Services VPN pour améliorer la confidentialité

Un VPN (réseau privé virtuel) aide à sécuriser votre connexion Internet dans l’ensemble, que vous utilisiez un ordinateur ou un smartphone.

Il cache également votre adresse IP d’origine et votre emplacement, et débloque l’accès à tout contenu restreint et censuré.

Bien qu’il existe de nombreux services VPN axés sur la confidentialité, nous en énumérons quelques-uns ici:

1. Protonvpn

ProtonVPN est un service impressionnant centré sur la confidentialité avec des applications open source pour le bureau et le mobile.

Vous pouvez l’utiliser gratuitement, mais vous devez mettre à niveau l’abonnement pour accéder à des fonctionnalités telles que le blocage des logiciels malveillants et la protection du tracker. Il propose également des plans d’abonnement groupés avec ProtonMail.

2. Mullvad

Mullvad aussi offre un Client open source et est un service VPN intéressant qui n’a pas besoin d’adresse e-mail pour s’inscrire.

Tout ce que vous avez à faire est de générer un identifiant utilisateur et de payer l’abonnement à l’aide d’une crypto-monnaie / carte de crédit.

Moteurs de recherche privés pour assurer la sécurité de votre activité Internet

Ce que vous recherchez sur le Web en dit long sur vous et votre travail.

Les parties malveillantes peuvent facilement exploiter les données de votre activité de recherche pour vous attirer dans une arnaque.

Ainsi, un moteur de recherche convivial pour la confidentialité devrait vous aider à y arriver. Je préfère utiliser ces deux options:

1. Duckduckgo

DuckDuckgo est l’un des moteurs de recherche privés les plus populaires qui prétendent n’enregistrer aucune de vos données de navigation.

Au fil du temps, DuckDuckgo a également amélioré la qualité de sa recherche, vous devriez donc obtenir ce que vous recherchez la plupart du temps.

2. Page de démarrage

StartPage est une alternative intéressante qui ressemble à l’apparence de la recherche Google et utilise les mêmes résultats mais sans collecter vos données.

Si vous souhaitez les résultats de recherche les plus proches de Google et que vous souhaitez toujours avoir un certain nombre de fonctionnalités de confidentialité, StartPage peut être une option.

Lire suggérée ��

Sécuriser le messager pour protéger vos conversations

Qu’il s’agisse du gouvernement ou de l’application elle-même, si vous voulez que personne n’accède à vos conversations, sauf le destinataire prévu, les messagers privés ne devraient aider.

Bien que la plupart des utilisateurs ne jurent que WhatsApp, ce n’est pas la solution la plus conviviale pour la confidentialité. Et, oui, Facebook Messenger n’est même pas une option à considérer.

1. Signal

Le signal est un messager open source qui prend en charge le chiffrement de bout en bout et peut être installé sur votre bureau Linux.

Il dispose également de plusieurs fonctionnalités de confidentialité pour assurer la sécurité des conversations.

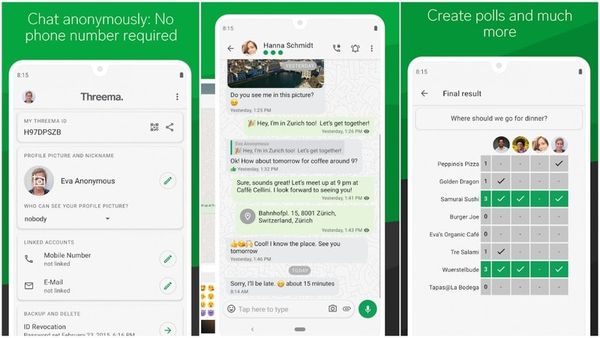

2. Threema

Threema est une application payante qui dispose de tous les éléments essentiels du signal sans nécessiter votre numéro de téléphone.

Il offre également une version distincte pour le travail. Threema peut être un bon choix si vos amis / famille sont prêts à acheter l’application avec des frais uniques d’environ 3 $.

Choisissez un système d’exploitation sécurisé pour construire la fondation

Il est compréhensible si vous ne pouvez pas choisir Linux sur Windows selon vos besoins.

Cependant, si vous souhaitez faire le changement, pour obtenir une confidentialité complète, voici quelques options parmi la liste des distributions Linux sécurisées disponibles.

1. Linux

Linux Mint est une fantastique distribution Linux pour une utilisation quotidienne. Il parvient à faire quelques choses mieux que Ubuntu tout en étant basé sur cela.

Il se concentre sur les choix d’utilisateurs et les mises à jour de sécurité régulières pour assurer la sécurité du système d’exploitation.

2. Qubes os

Qubes OS est une distribution axée sur la sécurité qui peut être écrasante pour les débutants.

Cependant, si vous souhaitez prendre l’aventure de l’utilisation de l’un des OS les plus sécurisés / privés, Qubes OS est un incontournable.

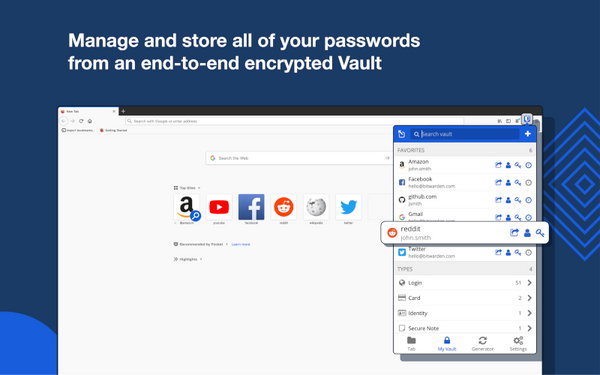

Gestionnaire de mot de passe pour sécuriser les comptes

Aucune quantité de mesures de confidentialité ne fera de bien si un attaquant peut facilement accéder à l’un de vos comptes en ligne.

Vous devez donc générer des mots de passe plus forts et plus complexes. Et, sans gestionnaire de mots de passe, il est difficile de le faire.

Parmi les meilleurs gestionnaires de mots de passe pour Linux, je vais suggérer de l’utiliser:

1. Bitwarden

Un gestionnaire de mots de passe open source qui propose toutes les fonctionnalités essentielles gratuitement.

Si vous souhaitez déverrouiller ses fonctionnalités premium, cela ne vous coûterait que 10 $ par an.

Emballer

Il n’y a pas de fin au nombre d’options axées sur la confidentialité disponibles.

Après tout, un Une partie majeure de ceux qui utilisent la «confidentialité» comme gadget marketing ou finir par être inutilisable pour les utilisateurs finaux.

Donc c’est Mieux vaut rester avec des services éprouvés Pour utiliser ce qui fonctionne le mieux pour vous.

��Que préférez-vous utiliser parmi les outils énumérés? Avez-vous un favori? Partagez votre opinion dans les commentaires ci-dessous.

Guide des outils de confidentialité: Site Web pour les logiciels et applications cryptés

Vous êtes surveillés. Les organisations privées et parrainées par l’État suivent et enregistrent vos activités en ligne. Privacytools.IO fournit des services, des outils et guides de confidentialité Pour contrer la surveillance de masse mondiale. Créé en 2015 après les révélations d’Edward Snowden et est maintenant le site Web de confidentialité le plus populaire.

Meilleurs logiciels et services de confidentialité en 2022 – Top 12 choix

Incogni: Obtenez vos données personnelles supprimées et hors du marché

Configuration facile de configurer Fast Web

Des centaines d’entreprises collectent, regroupent et échangent vos données personnelles sans que vous en sachiez. Incogni les supprime pour vous. Disponible pour les résidents des États-Unis, du Royaume-Uni, du Canada, de la Suisse et de l’UE. Garantie de remboursement de 30 jours. Annuler à tout moment. Lisez notre revue Incogni. 50% de réduction pour une durée limitée: S’inscrire maintenant.

Le navigateur de bureau axé sur la confidentialité, la sécurité et la liberté: Librewolf

Victoire rapide Mac Linux

Une version modifiée de Firefox conçue pour augmenter la protection contre les techniques de suivi et d’empreintes digitales, tout en incluant également des améliorations de la sécurité.

VPN qui prend en charge les appareils illimités: surfshark (82% de réduction)

Audité Win Mac Linux Android iOS Bitcoin Firefox Chrome

Basé aux Pays-Bas. Opérant depuis 2018. Serveurs obscurcis et RAM uniquement. Audité par une entreprise de cybersécurité allemande réputée, Cure53. Actuellement, 82% de réduction + 2 mois gratuits.

Courrier crypté, notes, calendrier et lecteur: Skiff

Freemium crypté audité Win Mac Android iOS Web Bitcoin

Alternative Gmail & Workspace avec stockage IPFS crypté et décentralisé. Interface utilisateur moderne, riche en fonctionnalités et conviviale. Le plan gratuit offre 10 Go de stockage et une bande passante illimitée. Les plans premium sont à un prix équitable dans une fourchette de 3 $ avec 15 Go, 8 $ avec 200 Go et 12 $ pour 1 To de stockage, coût mensuel via le paiement annuel. Des domaines et des alias personnalisés sont également disponibles, même avec un plan gratuit. Méthodes de paiement de crypto acceptées: Bitcoin, Ethereum et USDC. Audité par une entreprise de cybersécurité réputée, Trail of Bits.

Fournisseur de messagerie chiffré – Trust et fiable: startmail

Plan payant le bitcoin Web crypté

Premier choix pour les comptes de messagerie de confidentialité. Les clients Web ou les clients de bureau tiers conviviaux comme Thunderbird sont pris en charge. Alias illimités. Stockage d’e-mails de 10 Go. Prix équitable et transparent avec un essai gratuit de 7 jours. Prend en charge l’importation des contacts existants. Les plans payants permettent des domaines personnalisés.

50% de réduction pour une durée limitée avec ce lien d’inscription.

Stockage privé et sécurisé pour les fichiers et les photos: Interxt

Freemium audité No Kyc requis Win Mac Linux Android iOS Huawei Appgallery

Création de compte anonyme, aucun KYC requis. Les paiements de crypto-monnaie sont acceptés sur demande, e-mail: [Protégé par e-mail]. Le plan gratuit offre 10 Go de stockage pour toujours. Plans juste payés: 20 Go pour 10 €.68 et 200 Go pour seulement 41 €.88 annuel. Le plus grand avantage sur les concurrents est les plans à vie qui offrent 2 To pour toujours pour un paiement unique de 299 €. Audité par Securitum, une société auditée de sécurité européenne de premier plan.

Les fichiers chiffrés sont stockés dans l’UE: France, Allemagne et Pologne. L’entreprise est basée en Espagne.

Offre spéciale limitée: 90% de réduction sur le plan de 2 To. Garantie de remboursement de 30 jours.

Nettoyer d’espace disque, gestionnaire de confidentialité et optimiseur de système: Bleachbit

Déchiqueter les fichiers et essuyer l’espace disque non alloué pour minimiser la rémanence des données.

Blocage des publicités, des trackers et des domaines malveillants: NextDNS

Freemium Win Android iOS Mac Linux All Browsers Router

Facile à configurer en quelques minutes. Livré avec des guides de configuration pour tous les systèmes. 300 000 requêtes / mois gratuitement, après cela, cela fonctionnera comme un service DNS classique non bloquant.

Navigateur mobile privé pour Android et iOS: Firefox Focus

Tablettes de téléphones Android rapides

Navigateur de confidentialité dédié avec protection automatique de suivi et blocage d’annonces. Avec la concentration, vos pages se chargent plus rapidement et vos données restent privées.

Messager instantané chiffré: session

Décentralisé Win Android iOS Mac Linux

Aucun numéro de téléphone ou adresse e-mail n’est requis pour s’inscrire. Des fonctionnalités similaires comme un élément, mais toujours à un stade de développement antérieur. Des serveurs décentralisés acheminés via Lokinet.

Moteur de recherche indépendant sans suivi: recherche courageuse

Propre Crawler & Web index web à l’alimentation fermée

Article de blog sur la nouvelle Brave Search Beta. Basé aux États-Unis. Lancé en juin 2021.

Système d’exploitation complet qui s’exécute à l’intérieur de votre actuel avec Tor: Whonix

Configuration facile Tor Linux crypté

Il fonctionne à l’intérieur de votre système d’exploitation actuel et est sans effort à installer, même pour les débutants complets. Tout votre trafic Internet est automatiquement acheminé via le réseau Tor.

Qui a besoin d’outils de confidentialité? je n’ai rien à cacher!

“Rien à cacher n’est une phrase incomplète. Rien à cacher à qui? Vous voulez sûrement cacher vos enfants aux agresseurs et aux prédateurs? Ne voulez-vous pas masquer vos coordonnées bancaires aux escrocs et aux fraudeurs? Votre identité des voleurs d’identité. Votre emplacement à partir de cambrioleurs, vos clés de voiture des voleurs de voitures ou votre groupe sanguin à partir de gangsters riches avec des problèmes rénaux.

Nous ne savons pas qui sont ces choses. Donc, nous devons nous protéger de tous, en effet, nous avons tout à cacher de quelqu’un, et aucune idée de qui est quelqu’un.”Source: l’utilisateur cortic sur les actualités des pirates.

Critères d’outils de confidentialité

Nous passons en revue les exigences et les critères afin qu’un outil ou un service de confidentialité soit répertorié.

Open source: Nous aimons la communauté open source. Logiciel et services recommandés sur PrivacyTools.Io est open-source à moins que la source fermée marquée . Étant donné que presque toutes nos entrées sont open-source, nous avons décidé de ne pas le signaler à chaque fois. Dans certains cas, les développeurs décident de libérer le code source client mais pas le serveur ou le code backend. La balise partiellement open-source est utilisée pour ces entrées.

Utilisabilité: L’application ou le service est-il convivial et facile à utiliser? Une interface moderne et bien conçue facilite la compréhension des utilisateurs et peut donc être largement adoptée. Généralement, nous ne recommandons pas d’outils d’interface de ligne de commande (CLI), mais il peut y avoir des exceptions s’il n’y a pas d’autre alternative. Les entrées affectées sont étiquetées avec des experts s’ils ont besoin d’une configuration ou d’une utilisation compliquée.

Développement actif: Y a-t-il eu des mises à jour récentes? Un outil ou un service de confidentialité qui est toujours en cours de développement actif est de loin préféré aux projets obsolètes. Exceptions: aucune alternative n’est disponible, ou l’outil est dans un état stable sans aucun problème connu qui pourrait poser une menace ou des fuites de sécurité qui pourraient nuire à votre confidentialité en ligne.

Multiplateforme: Les outils et services disponibles sur plusieurs appareils et systèmes d’exploitation sont préférés pour être répertoriés ici. Nous pensons que cela facilite la vie de l’utilisateur final, et cela aide à convaincre les utilisateurs de passer à une alternative respectueuse de la confidentialité.

Disponible publiquement: Inviter uniquement les services, les fournisseurs et les outils ne sont pas répertoriés. Pour convaincre les utilisateurs de passer à des alternatives plus respectueuses de la confidentialité, le processus d’intégration devrait être aussi facile et rapide que possible.

Juridiction: Idéalement, les prestataires, leurs entreprises et leurs PDG répertoriés ici ne sont pas basés dans un pays de cinq yeux: États-Unis, Canada, Royaume-Uni, Australie et Nouvelle-Zélande. Nous excluons probablement les services chinois ou russes au cas au cas sur des problèmes de censure.

Audits de sécurité: Idéalement, l’outil / service a reçu un audit de sécurité indépendant d’une entreprise de cybersécurité réputée. Ceci est facultatif, car les développeurs open source ne peuvent souvent pas se permettre les coûts élevés impliqués pour embaucher un auditeur de sécurité. Picocrypt (capture d’écran) est un exemple parfait d’un grand outil de confidentialité qui a du mal à recevoir un financement pour un audit.

Les entrées sont marquées d’une balise vérifiée dans nos entrées. Exemples.

Remarque: Un audit n’est pas une preuve à 100% que le logiciel est sûr et sécurisé. Certains défauts peuvent être négligés même par les meilleurs auditeurs. Valide uniquement pour un «instantané» du code. Si un nouveau code est ajouté, de nouvelles vulnérabilités peuvent être introduites.

Modèle d’affaires: Tout est devenu un abonnement payant ces derniers temps. Pour contrer cela, nous essayons de trouver des outils et des services que vous pouvez utiliser gratuitement ou offrir une version freemium. Nous préférons également les services rémunérés qui offrent une garantie de remise d’argent équitable et des essais gratuits.

Test du temps: Le temps révèle souvent si un outil ou un service de confidentialité peut résister à l’épreuve du temps. Le cas échéant, nous fournissons des informations lorsque les sociétés de services de confidentialité sont fondées et si des incidents importants se sont produits depuis la fondation. Les affaires judiciaires révèlent également si la société a tenu ses promesses à ses utilisateurs. Le temps est également un bon facteur à juger si une adoption généralisée a été réalisée et si elle a été acceptée par une large base d’utilisateurs.

Parrainages: Les sponsors peuvent être exemptés des critères. Généralement, nos sponsors suivent la même idéologie et remplissent la plupart des critères. Plus de détails sur le financement de notre projet.

Exemple: Nordpass coche la plupart des cases de nos critères. Il a été vérifié, est disponible multiplateforme, sous développement actif, et il est facile à utiliser. Il a été tagué avec de la source fermée, car la société a décidé de ne pas divulguer le code source au public.

Qu’est-ce qu’un canari de mandat?

Un terme pour une déclaration régulièrement publiée selon laquelle un fournisseur de services n’a pas reçu de processus juridique selon lequel il serait interdit de dire qu’il avait reçu, comme une lettre de sécurité nationale. Les rapports de transparence et garantissent que les Canaries ont un rôle important à jouer dans la lutte contre le processus de sécurité nationale illégale et inconstitutionnel, y compris les lettres de sécurité nationale et d’autres processus de tribunal secret. Wikipédia

Sur les outils de confidentialité, le suivi, la surveillance et le chiffrement

De nombreuses activités que nous mettons sur Internet laissent une trace de données qui peuvent être utilisées pour suivre notre comportement et accéder à certaines informations personnelles. Certaines des activités qui collectent des données comprennent les transactions par carte de crédit, le GPS, les enregistrements téléphoniques, l’historique de navigation, la messagerie instantanée, la recherche de vidéos et la recherche de marchandises. Malheureusement, il existe de nombreuses entreprises et particuliers sur Internet qui recherchent des moyens de collecter et d’exploiter vos données personnelles à leur propre avantage pour des questions telles que le marketing, la recherche et la segmentation des clients. D’autres ont des intentions malveillantes avec vos données et peuvent les utiliser pour le phishing, accéder à vos informations bancaires ou pirater vos comptes en ligne. Les entreprises ont des problèmes de confidentialité similaires. Les entités malveillantes pourraient rechercher des moyens d’accéder aux informations des clients, de voler des secrets commerciaux, d’arrêter les réseaux et des plateformes telles que les sites de commerce électronique de l’exploitation et de perturber vos opérations.

Quels sont les outils de confidentialité?

Les outils de confidentialité sont des logiciels qui peuvent aider les gens à contrôler les informations qu’ils partagent avec d’autres. Ils sont également connus comme des logiciels de confidentialité, des applications de confidentialité et des services de confidentialité. De nombreux outils et services de confidentialité peuvent être téléchargés ou utilisés gratuitement, tandis que d’autres sont des services commerciaux qui facturent des frais d’abonnement mensuels. Les outils de confidentialité sont des logiciels qui peuvent aider les gens à contrôler les informations qu’ils partagent avec d’autres. Ils sont également connus comme des logiciels de confidentialité, des applications de confidentialité et des services de confidentialité.

Logiciel de confidentialité open source pour votre sécurité

Le logiciel open-source est une application dont le code source est disponible pour modifier. Par conséquent, les entreprises peuvent utiliser ces outils pour créer des solutions de sécurité qui sont adaptées à leurs besoins de sécurité spécifiques. Certains des avantages de l’utilisation de logiciels open source incluent la fiabilité, car il est créé par des développeurs experts et parfois des bénévoles. Cela crée une opportunité pour d’autres experts de vérifier les défauts et de les corriger. En fin de compte, vous obtenez un logiciel très résilient et très fiable pour la fabrication de solutions de sécurité.

De tels outils de confidentialité sont également flexibles. Contrairement aux logiciels propriétaires où le fournisseur définit les limites et les verrouillage qui empêchent certaines fonctions, ces outils sont très flexibles pour une utilisation dans diverses applications. En outre, les utilisateurs n’ont pas à suivre un ensemble rigide d’exigences lors de l’utilisation du logiciel.

Si vous parcourez en ligne, effectuez des transactions et interagissez avec les autres en ligne sans aucune forme de sécurité, il est probable que quelqu’un collecte vos données, vous suive ou recherche des moyens de manipuler vos données. Il est temps de prendre le contrôle de vos données en choisissant les bons outils de confidentialité pour vos activités. Il existe différents outils pour votre sécurité, chacun offrant des qualités spécifiques pour traiter les défis en ligne. Lisez la suite pour déterminer les meilleurs outils de confidentialité pour une utilisation individuelle et pour votre entreprise ci-dessous.

Intimité en un mot. Logiciel gratuit et open source (FOSS) pour la victoire.

Différences entre la confidentialité, l’anonymat et la sécurité

“La confidentialité est la possibilité de isoler toute information sur eux-mêmes de l’accès ou de l’examen par d’autres parties. De cette façon, ils peuvent s’exprimer sélectivement et empêcher les autres d’accéder à leurs informations. Malheureusement, les gouvernements et les sociétés de marketing examinent toujours la population générale pour diverses raisons, parmi lesquelles sont la sécurité, la recherche marketing ou même les intentions malveillantes. Les outils de confidentialité nous aident à utiliser les ressources Internet sans être interrogé ou à faire entrer notre espace personnel par d’autres parties.

L’anonymat est la situation où l’identité de la personne qui mène l’activité est inconnue. Cela fait partie de la vie privée dans la mesure où les autres parties ne peuvent pas fixer un nom sur l’office des activités en question. Par exemple, lorsque vous parcourez de manière anonyme, les sociétés de suivi ne peuvent pas dire qui visite leur site Web. Par conséquent, ils ne peuvent pas suivre le marketing ou tout en raison de votre comportement en ligne.

Le chiffrement est la technique de traduction des données d’une forme à une autre afin que seules les personnes ayant la bonne clé de décryptage peuvent accéder et comprendre les données. Le chiffrement empêche les criminels de taper et de pirater les données sur le transit pour des raisons malveillantes. Le cryptage fait généralement partie de la vie privée. D’un autre côté, la sécurité en ligne implique l’utilisation d’outils pour empêcher des problèmes tels que l’intrusion de la confidentialité, l’accès et le vol de données personnelles et d’entreprise, le phishing et. Ces outils de confidentialité vous aident à améliorer votre anonymat lors de la conduite d’activités en ligne.

Les outils de confidentialité répertoriés sur cette page sont tous ouverts, sauf indication contraire: critères.

Acheter et échanger la crypto-monnaie de manière anonyme

StealthEx: soutient les crypto-monnaies de confidentialité

Pas de kyc requis Bitcoin Monero

Aucune inscription ou compte nécessaire. Plus de 450 pièces et jetons sont disponibles pour des échanges rapides et faciles. La confidentialité et la sécurité des données sont une priorité absolue pour StealthEx, tous les swaps sont non gardiens.

Suivez pour les nouvelles et les alertes sur les violations de sécurité:

Partagez cette page pour améliorer la confidentialité de vos meilleurs amis et famille

Pour une copie facile et coller sur les réseaux sociaux, les messagers et les e-mails.

Le fondateur de la baie de Pirate sur les outils de confidentialité

Privacytools.liste de contrôle IO

La confidentialité n’est pas le problème, la surveillance est.

Fabriqué avec amour et café pendant les nuits blanches en Océanie, en Eurasie et en Eastasie. HNE. 2015.