¿Qué es AES256?

Explicación simple: ¿Qué es el cifrado de bit AES-256

Convene utiliza el cifrado AES-256 bit, que es la mejor seguridad disponible en el mercado, pero es posible que no sepa lo que esto significa exactamente. Hemos escrito una guía muy simplificada y útil para explicar qué es y por qué debe valorarlo.

Cifrado de datos

Los cibercriminales siempre están al acecho, buscando enlaces débiles para romper y romperse. ¿Cómo pueden los usuarios, especialmente en este mundo cada vez más conectado, tener una garantía completa de que sus datos son seguros, donde sea que se encuentren?

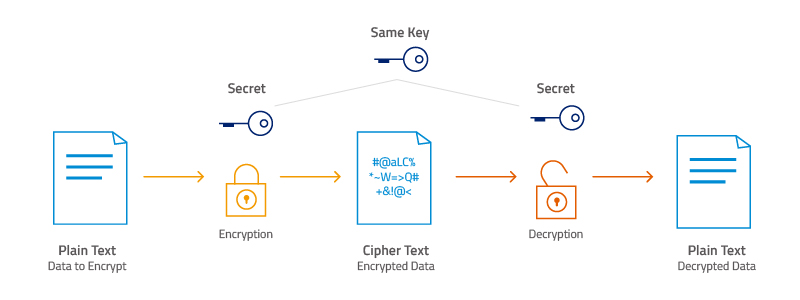

El cifrado es una de las formas más comunes de proteger datos confidenciales. El cifrado funciona tomando texto plano y convirtiéndolo en texto de cifrado, que está compuesto por caracteres aparentemente aleatorios. Solo aquellos que tienen la clave especial pueden descifrarla. AES utiliza el cifrado de clave simétrica, que implica el uso de una sola clave secreta para cifrar y descifrar la información.

El estándar de cifrado avanzado (AES) es el primer y único cifrado de acceso público aprobado por la Agencia de Seguridad Nacional de los Estados Unidos (NSA) para proteger la información de alto nivel secreto. AES se llamó por primera vez a Rijndael después de sus dos desarrolladores, los criptógrafos belgas Vincent Rijmen y Joan Daemen.

La siguiente ilustración muestra cómo funciona el cifrado de clave simétrica:

Figura 1. Cifrado de clave simétrica

AES-256, que tiene una longitud clave de 256 bits, admite el tamaño de bits más grande y es prácticamente inquebrantable por la fuerza bruta basada en la potencia informática actual, lo que lo convierte en el estándar de cifrado más fuerte. La siguiente tabla muestra que las posibles combinaciones clave aumentan exponencialmente con el tamaño de la clave.

Tamaño clave

Posibles combinaciones

tabla 1. Tamaños clave y posibles combinaciones correspondientes para agrietarse mediante un ataque de fuerza bruta.

Securencrypt: cifrado AES-256 sólido de roca en dispositivos de almacenamiento flash ATP

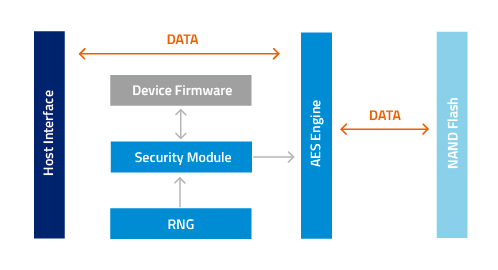

Los dispositivos de almacenamiento flash ATP habilitados para Securstor cuentan con SecuriCrypt con el cifrado AES-256 para salvaguardar los datos contra el acceso no autorizado.

Hacen uso de un conjunto de módulos de seguridad basados en hardware y un motor AES. Cuando el host escribe datos en el dispositivo de almacenamiento flash, un generador de números aleatorios (RNG) genera la tecla de cifrado simétrico de 256 bits, que se pasa al motor AES. El motor AES cifra el texto plano (datos de origen) en el texto de cifrado (datos cifrados) y lo envía al flash NAND para el almacenamiento.

Inversamente, si el host quiere recuperar datos del dispositivo de almacenamiento, el motor AES descifra el texto de cifrado en el flash NAND y luego transmite datos al host como texto sin formato. El proceso de cifrado/descifrado se realiza a nivel de flash y no requiere intervención del host, por lo que no hay degradación del rendimiento y la transferencia de datos no se ralentiza.

Figura 2. Mecanismo de cifrado AES-256 en ATP Securencrypt

ATP Securstor: Protección más allá del cifrado

SecuriCrypt usando el cifrado AES-256 es un componente de ATP Securstor, un conjunto de seguridad de varios niveles que protege los datos con una variedad de opciones más allá del cifrado de datos en el momento de los datos. Los clientes pueden elegir entre las características que se pueden personalizar de acuerdo con sus requisitos específicos de la aplicación para proteger contra el acceso no autorizado, la copia ilegal y otras amenazas de seguridad para garantizar la integridad de los datos, el sistema operativo y el firmware en todo momento.

Para obtener más información sobre los productos flash ATP habilitados para Securstor, visite el Sitio web de ATP o comuníquese con un Representante de ATP.

Explicación simple: ¿Qué es el cifrado de bit AES-256?

Convene utiliza el cifrado AES-256 bit, que es la mejor seguridad disponible en el mercado, pero es posible que no sepa lo que esto significa exactamente. Hemos escrito una guía muy simplificada y útil para explicar qué es y por qué debe valorarlo.

Que es el cifrado?

El cifrado es el proceso de codificación de la información convirtiendo el texto sin formato (lo que escribe) en texto cifrado (una versión codificada del texto sin formato). De un vistazo, el texto cifrado parece ser datos aleatorios, pero para el ojo entrenado es claramente cifrado de texto. Sin embargo, el cifrado significa que hay infinitas posibilidades de lo que podría significar la versión de texto sin formato del texto cifrado. Cómo decodificar el texto cifrado depende del tipo de código, o cifrado, utilizado para crear el texto cifrado.

¿Qué es el cifrado AES??

AES significa estándar de cifrado avanzado, que es un estándar de seguridad informática diseñada para almacenar criptográficamente información confidencial y de alto secreto. El cifrado AES es un método de cifrado que funciona a través de un algoritmo de cifrado simétrico aprobado de 128 bits, 192 bits o 256 bits basado en el AES.

¿Cómo funciona el cifrado AES??

- Expansión clave – En esta etapa, las teclas redondas se crean para ser utilizadas en las próximas etapas de cifrado. Esto usa el horario clave de Rijndael.

- Adición de llave redonda – Una clave redonda es el resultado de realizar una operación en la tecla de ronda anterior y los datos que desea cifrar. En este paso, la clave de la ronda inicial se agrega a los datos divididos.

- Sustitución de bytes – Esto cambia los bytes basados en el método de sustitución de la caja S de Rijndael.

- Fila de fila – Los datos divididos en cada fila se mueven hacia la izquierda (un espacio para la segunda fila, dos para la tercera fila, tres para la cuarta fila).

- Mezcla de columna – Usando una matriz predeterminada, las columnas de datos se multiplican y se crea un nuevo bloque de código.

- Adición de llave redonda – Otra clave redonda se aplica a las columnas.

Este proceso se repite 13 veces para el cifrado de 256 bits, 11 veces para 192 bits y 9 veces para 128 bits.

¿Por qué es el mejor cifrado de AES de 256 bits en el mercado??

El “bit” se refiere a la longitud de la tecla requerida para ciamizar y descifrar el texto cifrado. Esto significa que AES 256 bits está más encriptado que su contraparte de 128 bits. El cifrado de 128 bits solo tomaría miles de millones de años para que una supercomputadora se descifra, por lo que el AES de 256 bits es prácticamente impenetrable.

Por eso confía en las agencias gubernamentales de todo el mundo. Es un requisito legal para que la ciberseguridad de una empresa se encripte con AES de 256 bits para trabajar con la NASA!

Por qué Convene utiliza el cifrado AES de 256 bits?

Convener utiliza cifrado AES de 256 bits porque sus datos son importantes para nosotros. Queremos que se sienta lo más seguro y cómodo posible cargando sus datos confidenciales en nuestra biblioteca de documentos.

Nuestras medidas de seguridad van más allá del cifrado, ya que también estamos certificados por CMMI-nivel 5, lo que significa que estamos aprobados para trabajar con cualquier agencia gubernamental de los Estados Unidos. Si desea obtener más información sobre nuestras funciones de seguridad avanzadas, visite nuestra página de preguntas frecuentes aquí .

Convene es un portal de la junta galardonado diseñado para digitalizar y optimizar sus procesos de reunión de principio a fin. Nuestras características completas incluyen:

- Una biblioteca de documentos con acceso basado en roles para garantizar que sus documentos confidenciales estén protegidos.

- Una ruta de auditoría incorporada, por lo que puede estar seguro de que cumple con todas las regulaciones.

- Video conferencias integradas, por lo que puede hacer que el cambio de remoto a híbrido funcione sin problemas, mientras veía su paquete de tableros en una pantalla.

- Encuestas, con la opción de anonimato, por lo que puede estar seguro de que está al tanto de las opiniones de sus empleados.

- Características de accesibilidad, que incluyen texto a voz, lo que nos convierte en el portal de placa accesible líder.

Conveder es más que solo sus características, nuestros clientes también confían en nosotros para mantener sus datos seguros. Nuestra seguridad certificada asegurará que sus datos confidenciales estén protegidos en cada etapa de la entrega del proyecto. Esto incluye, pero no se limita a:

- Cifrado AES de 256 bits y almacenamiento seguro

- Controles de acceso granular y permisos basados en roles

- Documento de seguridad y gestión de derechos digitales

- Seguridad del dispositivo

- Autenticación segura del usuario

- Gobernanza de la seguridad

- Detección y prevención de intrusos 24/7

Nuestro software ahora también se produce como una integración con los equipos de Microsoft, que proporciona los beneficios de la colaboración de ambos equipos y un portal de la junta.

Si desea obtener más información sobre cómo Convene puede ayudar a su organización a lograr un mejor gobierno, no dude en reservar una demostración gratuita hoy!

Todo lo que necesitas saber sobre el cifrado AES-256

Cuando está involucrada la seguridad nacional, se toman fuertes medidas de cifrado para proteger los datos. El estándar de cifrado avanzado (AES), adoptado originalmente por la U.S. El gobierno federal ha evolucionado para convertirse en un estándar de la industria para asegurar datos y debe ser parte de la estrategia integrada de gestión de riesgos de cada organización. AES viene en implementaciones de 128 bits, 192 bits y 256 bits, con la implementación de 256 bits la más segura. Este artículo explica lo que implica el cifrado AES-256, cómo funciona y qué tan seguro es. También analiza cómo el doble cifrado refuerza la seguridad y protege el contenido privado de los ataques cibernéticos maliciosos.

¿Qué es el cifrado AES-256??

El estándar de cifrado avanzado (AES) es un cifrado de bloque simétrico que la u.S. El gobierno selecciona para proteger los datos clasificados. El cifrado AES-256 utiliza la longitud de la tecla de 256 bits para cifrar y descifrar un bloque de mensajes. Hay 14 rondas de claves de 256 bits, con cada ronda que consiste en pasos de procesamiento que implican sustitución, transposición y mezcla de texto sin formato para transformarlo en texto cifrado.

¿Cómo cifra AES-256 sus datos??

Dado que AES es un cifrado de clave simétrica, utiliza la misma clave secreta tanto para el cifrado como para el descifrado. Esto significa que tanto el remitente como el receptor de los datos en cuestión necesitan una copia de la clave secreta. Las teclas simétricas son más adecuadas para transferencias internas, a diferencia de las teclas asimétricas, que son las mejores para transferencias externas. Los cifrados de clave simétricos, como AES, son más rápidos y más eficientes para ejecutar, ya que requieren menos potencia computacional que los algoritmos de clave asimétricos.

Además, AES usa cifras de bloques, donde el texto sin formato se divide en secciones llamadas bloques. AES utiliza un tamaño de bloque de 128 bits, por el cual los datos se dividen en matrices de 4 por 4 que contienen 16 bytes. Cada byte contiene 8 bits, con los bits totales en cada bloque son 128. En AES, el tamaño de los datos cifrados sigue siendo el mismo. Esto significa que 128 bits de texto sin formato producen 128 bits de texto cifrado.

En todo el cifrado, cada unidad de datos es reemplazada por una unidad diferente de acuerdo con la clave de seguridad utilizada. AES es una red de sustitución-permutación que utiliza un proceso de expansión de clave donde la clave inicial se utiliza para crear nuevas claves llamadas claves redondas. Las teclas redondas se generan en múltiples rondas de modificación. Cada ronda hace que sea más difícil romper el cifrado. El cifrado AES-256 usa 14 rondas de esas.

AES funciona con la tecla inicial agregada a un bloque utilizando un CiPher exclusivo o (XOR). Esta es una operación integrada en el hardware del procesador. En el bloque, cada byte de datos se sustituye con otro, siguiendo una tabla predeterminada. Las filas de la matriz 4 por 4 se desplazan, con los bytes en la segunda fila que se mueven un espacio hacia la izquierda. Los bytes en la tercera fila se mueven dos espacios, y los de la cuarta fila movieron tres espacios. Luego se mezclan las columnas, combinando los cuatro bytes en cada columna, y la tecla redonda se agrega al bloque. El proceso se repite para cada ronda, produciendo un texto cifrado que es completamente diferente del texto sin formato.

Este algoritmo de cifrado presenta las siguientes ventajas:

- El uso de una clave diferente para cada ronda produce un resultado mucho más complejo

- La sustitución de bytes modifica los datos de manera no lineal, ocultando así la relación entre texto sin formato y texto cifrado.

- Las filas cambiantes y las columnas de mezcla difieren los datos, transponiendo así bytes. Esto complica aún más el cifrado.

El resultado de estos procesos es el intercambio de datos seguro. El mismo proceso se repite en reversa para el proceso de descifrado.

Proceso de descifrado AES-256

Los texto cifrados AES se pueden restaurar al estado inicial mediante la ayuda de cifrado inverso. Como hemos visto anteriormente, el AES utiliza cifrado simétrico, lo que significa que la clave secreta utilizada para el cifrado es la misma utilizada para el descifrado.

En el caso del descifrado AES-256, el proceso comienza con la clave de la ronda inversa. El algoritmo luego invierte cada acción, a saber: filas de cambio, sustitución de bytes y mezcla de columnas, hasta que descifra el mensaje original.

¿Es AES-256 de cifrado??

El cifrado AES-256 es prácticamente inquebrantable utilizando cualquier método de fuerza bruta. Tomaría millones de años romperlo utilizando la tecnología y capacidades informáticas actuales.

Sin embargo, ningún estándar o sistema de cifrado es completamente seguro. En 2009, un criptoanálisis descubrió un posible ataque de clave relacionada. En tal ataque, los atacantes intentan romper un cifrado observando cómo funciona usando diferentes claves. Afortunadamente, los expertos han concluido que tal amenaza solo puede ocurrir en los sistemas AES que no están configurados correctamente.

Dado que es casi imposible descifrar el cifrado AES usando un método de fuerza bruta, el riesgo principal para este estándar son los ataques de canal lateral. En estos ataques, los atacantes intentan recoger información que se filtra de un sistema para descubrir cómo funcionan los algoritmos de cifrado. Sin embargo, esto solo puede suceder en sistemas no seguros. Una implementación de Sound AES-256 salvaguarda un sistema de ataques de canales laterales.

Por cierto que el estándar AES-256 es muy seguro, un sistema vulnerable puede llevar a que un atacante gane la clave secreta misma. Un enfoque de seguridad de confianza cero garantiza que las organizaciones confíen y verifiquen las comunicaciones digitales que intercambian datos. Además, las organizaciones deben adoptar un enfoque de defensa en profundidad de la seguridad que emplea autenticación multifactor, infraestructura endurecida y respuesta de incidentes proactiva e integrada. Las comunicaciones de contenido sensible entrante deben verificarse utilizando la prevención de la pérdida de datos, las capacidades antivirus y antimalware, mientras que las comunicaciones de contenido confidencial de salida también deben aprovechar la prevención de la pérdida de datos. Estas capacidades deben participar en cualquier enfoque de gestión de riesgos cibernéticos.

La naturaleza abierta del estándar AES-256 lo convierte en uno de los estándares de cifrado más seguros. Los expertos en ciberseguridad están en constante vigilancia de posibles vulnerabilidades, y cuando se descubre una vulnerabilidad, se notifica a los usuarios y se toman medidas para abordar el problema.

Actualmente se está utilizando ejemplos de donde se está utilizando el cifrado AES-256

Siguientes son alguno de los casos de uso para el cifrado AES-256:

- U.S. Entidades gubernamentales como la NSA, el ejército y muchas otras entidades utilizan el cifrado AES para la comunicación segura y el almacenamiento de datos.

- Muchos dispositivos, aplicaciones y redes de hoy usan cifrado AES-256 para proteger los datos en reposo y en tránsito. Muchos SSD emplean algoritmos de cifrado AES.

- Todos los datos almacenados en Google Cloud están encriptados utilizando el estándar AES-256 de forma predeterminada.

- AWS, Oracle e IBM también usan el estándar de cifrado AES-256.

- Los mensajes de WhatsApp están encriptados utilizando el estándar de cifrado AES-256.

AES-256 para comunicaciones de contenido sensible

Las organizaciones deben proteger y mantener los datos privados cuando esté en reposo y en movimiento. El cifrado debe emplearse en ambos casos. Para los datos en reposo, el cifrado AES-256 es a menudo la mejor opción, mientras que el cifrado de seguridad de la capa de transporte (TLS) crea túneles de capa (SSL) seguras para proteger el contenido privado. Los datos privados que requieren el cifrado incluyen información de identificación personal (PII), información de salud protegida (PHI), registros financieros y planes estratégicos, marketing y ventas corporativos.

KiteWorks cifra cada pieza de contenido con una clave única y fuerte a nivel de archivo y con una clave fuerte diferente en el volumen a nivel de disco. Esto asegura que cada archivo esté encriptado doble. Además, las claves de archivo, las claves de volumen y otras claves intermedias están encriptadas cuando se almacenan.

KiteWorks utiliza una frase de pases ingresada por un administrador para generar una súper clave que usa en el cifrado de todas las claves almacenadas. Por lo tanto, cuando un administrador gira la frase de pases regularmente, como se recomienda, el proceso es rápido y eficiente porque solo las claves deben volver a entrelazar y no todo contenido.

Aquellos que deseen más detalles sobre el enfoque de cifrado clave de Kiteworks en diferentes canales de comunicación de contenido confidencial: correo, intercambio de archivos, transferencia de archivos administrados, formularios web e interfaces de programación de aplicaciones (API)), puede programar una demostración personalizada adaptada a su entorno de su entorno.

SUSCRIBIR

Obtenga actualizaciones por correo electrónico con nuestras últimas noticias de blogs