Quelle est la sécurité des AES

Encryption de 256 bits – est le cryptage AES 256 bits en toute sécurité dans les temps modernes

Cela peut arriver huit, neuf, dix ou 13 fois selon la couche AES.

Pourquoi devriez-vous utiliser le cryptage AES 256 pour sécuriser vos données

Renseignez-vous sur le fonctionnement interne du cryptage AES 256, de la cryptographie symétrique et de l’algorithme de cryptage le plus efficace. Avant d’arriver au cryptage AES 256, avez-vous déjà été curieux de savoir comment le gouvernement américain stocke ses codes nucléaires? Cela pourrait être sur un document dans un coffre-fort ovale avec l’avertissement «extrêmement top secret.” Qui sait? Peut-être que c’est tatoué sur le président – jamais l’esprit. Une chose qui est certaine, c’est que les secrets du gouvernement et les informations de qualité militaire sont cryptés à l’aide d’une variété de protocoles de chiffrement – Aes 256 étant l’un d’eux. Et la meilleure partie à ce sujet est que AES 256 n’est pas un privilège de l’État seul; C’est un logiciel public que vous pouvez utiliser pour renforcer vos données, votre système d’exploitation et votre intégrité du micrologiciel. Cet article vous dira tout ce que vous devez savoir sur vos données, AES 256 et tout le reste. Il expliquera également pourquoi AES 256 est le plus proche de votre organisation à une baguette magique de sécurité des données (et pourquoi ce n’est pas un).

Qu’est-ce que AES 256?

Advanced Encryption Standard (AES) 256 est un algorithme de chiffrement symétrique pratiquement impénétrable qui utilise une clé de 256 bits pour convertir votre texte brut ou vos données en un chiffre. C’est beaucoup de jargon mais ne désespère pas – ça devient beaucoup plus facile d’ici.

Comment fonctionne le cryptage AES 256?

- Diviser les informations en blocs

La première étape du cryptage AES 256 est de diviser les informations en blocs. Parce qu’AES a une taille de bloc de 128 bits, il divise les informations en colonnes 4×4 de 16 octets.

La prochaine étape du cryptage AES 256 implique l’algorithme AES recréant plusieurs clés rondes de la première clé en utilisant le calendrier des clés de Rijndael.

Dans l’ajout de la clé ronde, l’algorithme AES ajoute la touche ronde initiale aux données qui ont été subdivisées en blocs 4×4.

À cette étape, chaque octet de données est remplacé par un autre octet de données.

L’algorithme AES procède ensuite à déplacer les lignes des tableaux 4×4. Les octets de la 2ème rangée sont déplacés un espace vers la gauche, ceux du troisième sont décalés de deux espaces, et ainsi de suite.

Tu es toujours là. L’algorithme AES utilise une matrice préétablie pour mélanger les colonnes 4×4 du tableau de données.

L’algorithme AES répète ensuite la deuxième étape, ajoutant à nouveau autour de la clé, puis recommence ce processus.

Ce qui rend AES 256 spécial et pourquoi devriez-vous l’utiliser

C’est assez de blabber et de jargon technique pour aujourd’hui; Passons à ce qui vous a amené ici en premier lieu.

Vraisemblablement, vous voulez savoir ce qui rend AES 256 spécial, ce qui le distingue des autres et ce qu’il apporte à votre table.

AES 256 apporte beaucoup à votre stratégie de cybersécurité, notamment:

1. AES 256 est incassable par la force brute

Dire qu’il est impossible de casser le cryptage AES est un terme impropre. Une combinaison des cerveaux parfaits, l’ordinateur le plus puissant et les talents de piratage peuvent se craquer à travers le cryptage AES.

Mais il faudra, obtenez ceci, 10-18 ans pour le faire.

Cela rend AES 256 et les données suivantes que vous les protégez avec incassable pour l’avenir imprévu. Prenez ça, pirate.

Cependant, c’est à condition que vous ne partagez pas vos clés cryptographiques avec quiconque, votre chien inclus.

2. AES 256 utilise des clés symétriques

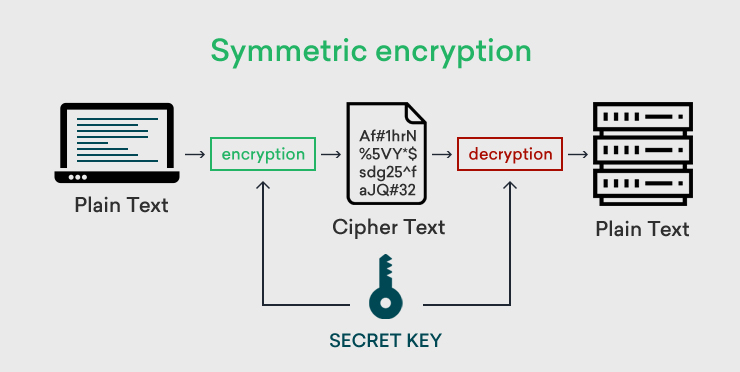

Comme vous l’avez vu, Encryption utilise une clé cryptographique pour transformer votre texte brut et vos données en texte indéchiffrable et illisible.

Par la suite, il utilise également un similaire Clé pour décrypter vos données cryptées dans un texte cipherable. Il existe deux types de clés dans le chiffrement, ce sont:

- Clés symétriques.

- Touches asymétriques.

Une clé symétrique est un type de cryptage où vous utilisez la même clé pour crypter et décrypter les données.

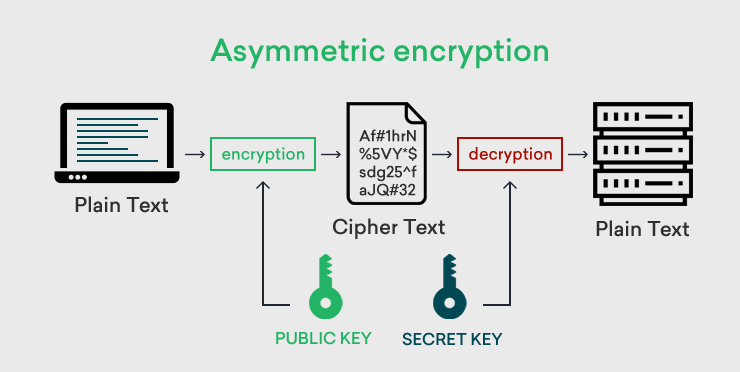

D’un autre côté, les clés asymétriques utilisent différentes clés pour le cryptage et le décryptage des données. Si vous vous demandez lequel des deux est meilleur, il n’y en a pas – ont tous les deux utilisations.

AES 256 est un cryptage à base symétrique. Pas seulement cela, c’est le chiffrement symétrique le plus capable disponible aujourd’hui. Certains des avantages de l’utilisation de clés symétriques sont:

- A une vitesse de chiffrement plus rapide.

- C’est bon pour les données internes ou organisationnelles.

- Il est excellent pour crypter de grands volumes de données.

- Nécessite moins de puissance de calcul pour fonctionner.

3. Empêcher une violation de sécurité de se transformer en une violation de données

Si vous vous rendez dans la lecture de blogs et de rapports de violation, vous pourriez avoir l’impression qu’une violation est la fin du monde pour toute entreprise.

Tu n’as pas tout à fait tort. Selon les statistiques, 60% des petites entreprises confrontées à une cyberattaque sont en faillite dans les six mois.

Néanmoins, il y a beaucoup de choses qui se déroulent entre vos systèmes qui se font violer et vous êtes en faillite. Tout se résume à:

- Combien de temps vous identifiez la rupture de sécurité.

- Votre capacité à contenir la brèche et à empêcher sa propagation.

- Les contingences que vous avez en place.

Le cryptage AES 256 vous permet de contenir la propagation d’une violation de l’accéder à vos données. Prenez le pire des cas et supposons que les pirates compromettent votre infrastructure.

Avec le cryptage, les chances de cette rupture de sécurité se transformant en violation de données sont considérablement réduites.

C’est une chose de moins à craindre parce qu’à une extrémité, vos systèmes sont en feu mais sur une autre, vos données sont entre des mains sûres. Cette possibilité a réduit les chances de:

- Problèmes de conformité.

- Le vol de données.

- Attaques de ransomwares.

4. AES 256 est la couche de chiffrement la plus sécurisée

N’oubliez pas le processus de chiffrement complexe que vous lisez plus tôt. Eh bien, ça n’arrive pas en un seul tour.

Cela peut arriver huit, neuf, dix ou 13 fois selon la couche AES.

C’est parce que nous n’avons pas mentionné deux autres couches dans le protocole AES. Ils sont AES 128 et AES 192.

AES 128 et AES 192 sont des couches de chiffrement extrêmement capables. Si capable qu’en 2012, il y avait un argument pour savoir si AES 256 était nécessaire compte tenu de la capacité d’AES 128.

C’est fou à quelle vitesse les choses changent.

En 2022, il n’y a plus de discussion. Il est clair que les ordinateurs quantiques sont à l’horizon, et AES 256 est le seul moyen de baser votre infrastructure de transfert de fichiers sécurisé sur un cadre à impulsion future.

En choisissant AES 256, vous optez pour l’étalon-or, le meilleur du jeu, la couche de cryptage de qualité militaire et future.

Ce qu’il faudra à un pirate pour casser votre cryptage

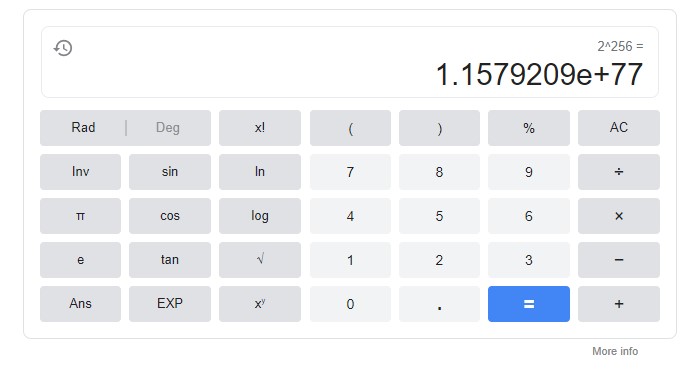

Pour qu’un pirate puisse accéder à vos données protégées par un cryptage AES-256, il devra essayer 2 ^ 256 combinaisons avec un pool d’ordinateurs les plus puissants du monde.

Pour mettre cela en perspective, c’est un nombre si grand qu’il est plus que le nombre d’atomes dans l’univers observable.

Et si par un miracle, un pirate est capable de décrypter un AES 256 et de faire des ravages sur vos systèmes, ce sera le deuxième exploit le plus impressionnant qu’ils réaliseront de leur vie.

Pourquoi? Parce qu’ils devront vivre un milliard d’années en premier pour se rapprocher.

Peut-il travailler isolément? Non, et pourquoi vous avez besoin d’un transfert de fichiers géré (MFT)

C’est l’une de ces quelques pièces de sécurité des données qui n’arrivent pas de malheur imminent. Cela pourrait même vous avoir laissé un peu d’espoir et le sentiment que les bons gagnent pour une fois.

Tu n’as pas tort. Le cryptage AES est probablement la meilleure chose qui arrive à la sécurité des déposées depuis le pare-feu.

Mais il y a une image plus grande; Le cryptage AES ne peut pas exister isolément. En fait, votre cryptage System AES n’est aussi fort que son environnement et l’infrastructure qui l’entoure.

Les pirates peuvent ne pas être en mesure de forcer brute votre algorithme AES 256, mais ils n’abandonnent pas aussi rapidement. Ils peuvent (et seront toujours) en mesure d’essayer et de:

- Accédez à vos clés cryptographiques AES 256.

- Tirer parti des attaques de canaux latéraux tels que les informations divulguées miniers.

- Accéder à vos données juste avant et après le cryptage.

Cela étant dit, vous avez besoin d’un écosystème de sécurité des données autour de votre cryptage AES-256, et pour cela, ne cherchez pas plus loin que le transfert de fichiers géré (MFT).

Le MFT-AES 256 s’apparente à un duo de Brady Gronkowski. En plus de la nature infaillible de votre chiffrement, MFT apportera:

- Contrôle d’accès strict pour que personne ne se mette à la main sur vos clés cryptographiques.

- Authentification multi-facteurs pour éviter un accès non autorisé à votre infrastructure AES.

- Visibilité en temps réel et rapports dans l’accès aux fichiers.

Pour protéger vos données cloud en transit et au repos, vous avez besoin à la fois de cryptage AES 256 et de transfert de fichiers géré (MFT). Vous avez besoin d’un système qui vous apporte le meilleur des deux mondes, et c’est là que Moveit arrive.

Avec Moveit, vous obtenez un cryptage AES 256, une authentification multi-facteurs (MFA), des contrôles d’accès stricts et bien plus encore.

Pour plus d’informations, consultez notre feuille de données Moveit Transfer.

Encryption de 256 bits – est le cryptage AES 256 bits en toute sécurité dans les temps modernes?

Quelle est la force du cryptage 256 bits? Est-ce que le cryptage AES 256 bits est sûr? Découvrons-le.

Lorsque vous décidez d’utiliser le cryptage pour la sécurité des données de votre entreprise, l’un des premiers choix auxquels vous êtes confronté est celui de la force de cryptage. Il existe de nombreuses options disponibles, les plus populaires étant un cryptage 128 bits, 192 bits et 256 bits. Bien sûr, le plus sûr parmi eux est le cryptage de 256 bits, mais parfois nous nous demandons à quel point il est sécurisé pour la sécurité de nos données. Si cette question se passe aussi dans votre esprit, nous allons y répondre ici. Commençons par une brève introduction au chiffrement.

Qu’est-ce que le cryptage à 256 bits?

Le chiffrement de 256 bits est un protocole de sécurité qui crypte et décrypte les données échangées entre le navigateur et le serveur à l’aide de la clé de chiffrement 256 bits.

Il s’agit de la solution de sécurité numérique la plus sûre et, par conséquent, tous les algorithmes modernes, AES, ainsi que les certificats SSL (Secure Socket Layers) utilisent un chiffrement 256 bits.

Le charme principal de ce chiffrement est que tout intrus qui ne possède pas de clé de décryptage mais veut décrypter les données sécurisées par ce chiffrement doit essayer 256 combinaisons variées pour briser le code de chiffre.

Tous les certificats SSL offrent une sécurité de chiffrement 256 bits, ce qui signifie qu’il traite 2256 combinaisons variées.

Il est presque impossible de franchir le cryptage de 256 bits sans la possession de la clé secrète. Décriture la même chose en mettant en œuvre la méthode d’erreur d’essai prendrait des millions d’années même pour que les ordinateurs trouvent la bonne combinaison.

Usage:

Ce protocole de sécurité extrêmement sécurisé est utilisé par les gouvernements, les banques, les institutions financières, les agences secrètes, les militaires et d’autres entreprises. Tous préfèrent utiliser le cryptage AES 256 bits pour sécuriser leurs informations numériques.

Une introduction au chiffrement

Avant d’aller dans le sujet du cryptage 256 bits et de sa sécurité, ce sera une bonne idée de jeter un œil sur ce qu’est le chiffrement et comment cela fonctionne.

Ainsi, l’idée derrière le cryptage est de randomiser les informations / données qui seraient autrement en texte brut, donc personne ne peut en donner un sens même s’il est volé.

Ceci est réalisé en exécutant les données avec une série de lettres secrètes à travers un algorithme, un processus généralement appelé hachage. Voici un exemple de ce à quoi ressemblent les données simples en texte brut après le hachage:

La chaîne secrète de lettres utilisées dans le processus de hachage est connue comme une clé. Étant donné que le cryptage se fait par un processus logique, les données cryptées à l’aide de la clé peuvent également être déchiffrées et récupérées sous forme de texte brut avec son aide (sauf dans le cas du chiffrement de la clé publique, ce qui est un peu plus compliqué). C’est pourquoi la force du cryptage dépend de la durée de cette clé.

Plus la clé est longue, plus il faudra de temps pour décrypter les données par le biais d’attaques basées sur des devoirs (je.e. attaques par force brute) parce que l’attaquant devra essayer un grand nombre de combinaisons.

Types de chiffrement:

Il existe trois principaux types de cryptage. Ils sont:

Norme de chiffrement des données (DES Encryption):

DES Encryption utilise un algorithme de chiffrement 64 bits pour le chiffrement des données. Mais 8 bits sur 64 bits sont utilisés pour examiner les erreurs de chiffre. Donc, idéalement, DES utilise uniquement un cryptage 56 bits, ce qui le rend risqué pour protéger les données sensibles.

Bien que DES Encryption ait perdu sa place sur le marché des titres numériques, il a joué un rôle majeur dans l’avancement des algorithmes cryptographiques.

Norme de chiffrement avancée (cryptage AES):

Le cryptage AES utilise un chiffrement symétrique de cryptage et des blocs de chiffrement de tailles 128 bits, 192 bits et 256 bits. AES est utilisé dans le matériel et les logiciels du monde entier pour chiffrer les données confidentielles. Il est le meilleur pour la protection électronique des données et est largement utilisé par les gouvernements et autres institutions financières.

Cryptage Rivest-Shamir-Adleman (RSA):

RSA a également appelé la cryptographie par clé publique utilise un algorithme de chiffrement asymétrique. RSA est largement utilisé pour les transferts de données sécurisés, dans lesquels les données sont chiffrées avec la clé publique qui est partagée publiquement, et la même est décryptée avec une clé privée (liée mathématiquement à la clé publique) qui réside avec le destinataire prévu uniquement.

Parmi tous les types de cryptage susmentionnés, le cryptage AES 256 bits est largement utilisé et est le type de cryptage le plus fiable. Le gouvernement américain, les agences de sécurité, les services secrets et la majorité des entreprises du monde entier utilisent des EI pour sécuriser leurs communications de données.

Encryption: chronologie un peu par bit

Nous venons d’expliquer le rôle des clés plus longues dans la force du cryptage. Cette longueur des clés est mesurée en bits, et elle continue d’augmenter avec l’augmentation de la puissance de calcul afin que les attaques de force brute ne puissent pas être effectuées avec succès via un ordinateur suffisamment puissant pour briser le cryptage.

Nous avons commencé avec des clés 56 bits dans les années 1970, qui pourraient avoir 2 ^ 56 combinaisons uniques possibles. À mesure que la puissance de calcul augmentait, nous sommes passés à la norme de chiffrement avancée en 2001, qui permet des clés 128 bits, 192 bits et 256 bits pour le chiffrement.

Aujourd’hui, les clés de toutes ces 3 longueurs sont utilisées à des fins de chiffrement en fonction de la sensibilité des données protégées.

Par exemple, un simple document MS Word est protégé par un cryptage 128 bits; Le chiffrement 192 bits est utilisé sur les sites Web pour protéger les données des utilisateurs, et 256 bits sont utilisés par l’industrie bancaire pour protéger les données de carte de crédit et de débit.

Quelle est la sécurité du cryptage 256 bits?

Pour l’instant, c’est la norme de chiffrement la plus sûre disponible sur la planète, car elle peut avoir 2 ^ 256 combinaisons uniques. Si vous n’êtes pas doué en mathématiques, voici le nombre de chiffres qu’ils sont en anglais simple:

115, 792, 089, 237, 316, 195, 423, 570, 985, 008, 687, 907, 853, 269, 984, 665, 640, 564, 039, 457, 584, 007, 913, 129, 639, 936

La réponse est à 78 chiffres. C’est combien de combinaisons clés possibles peuvent exister dans AES-256. Plus de nombres qu’un calculateur scientifique moderne peut calculer. Si un ordinateur essaie de briser AES 256 via une force brute, c’est le nombre de combinaisons uniques qu’il doit essayer pour réussir.

Le chiffrement 256 bits est si fort qu’il est également résistant aux attaques d’un supercalculateur. Au cas où vous ne les connaissez pas, les superordinateurs sont des ordinateurs qui peuvent décomposer d’énormes tâches en plusieurs morceaux plus petits et travailler simultanément avec un grand nombre de cœurs de traitement qu’ils ont.

Il est pratiquement impossible de briser l’AES-256 par le biais d’attaques de force brute, peu importe la puissance du ou des ordinateurs impliqués dans le processus. À l’heure actuelle, Tianhe-2 (également connu sous le nom de Milkyway-2) est le supercalculateur le plus puissant du monde, et même cet ordinateur aurait besoin de millions d’années pour briser AES 256 par une attaque par force brute. Tout agresseur serait insensé de penser même à tenter quelque chose comme ça.

Il y a eu quelques cas de certaines attaques à clé connexe qui ont réussi à briser le cryptage 256 bits (comme une attaque de Bruce Schneier en 2009); Mais ces tentatives ont réussi en raison de la mise en œuvre incomplète de l’AES-256. Une implémentation complète à 14 tours d’AES 256 n’a pas été rompue à ce jour.

Comment fonctionne le chiffrement 256 bits?

Comme indiqué ci-dessus, AES est un cryptage de clé symétrique. Dans le cryptage symétrique, une seule clé est utilisée dans l’ensemble du processus de décryptage de chiffrement.

L’expéditeur des données ainsi que le récepteur des données utilisent la même clé nommée la clé de session. La longueur clé qui est de 256 bits fait de cette clé la plus grande arme non pénétrable pour les pirates et autres attaquants de force brute.

Cryptage symétrique:

Processus:

- Lorsqu’un utilisateur accède à un site Web, le navigateur et le serveur Web de l’utilisateur sélectionnent mutuellement l’algorithme de chiffrement pour créer une clé de session. Cette clé de session comprend un fort cryptage 256 bits.

- Cette clé doit être gardée secrète car elle est utilisée dans le processus de décryptage du chiffrement.

- Cette clé de session est chiffrée avec la clé publique du certificat SSL et est ensuite envoyée au serveur Web.

- Le serveur Web qui possède la clé privée du certificat SSL utilise la même chose pour décrypter la clé de session.

- Une fois la clé de session décryptée par le serveur Web, un tunnel de communication sécurisé est établi entre le navigateur de l’utilisateur et le serveur Web.

- Maintenant, toutes les données échangées entre ces deux parties sont cryptées et déchiffrées en utilisant la même clé de session. À l’expiration de la session, la clé expire également, garantissant ainsi une sécurité complète des données.

Cryptage asymétrique:

La principale différence entre le cryptage symétrique et asymétrique est l’utilisation de clés. Dans le chiffrement asymétrique, deux clés différentes qui sont interconnectées sont utilisées dans le processus de cryptage et de décryptage.

La clé publique – crypte toutes les données

La clé privée – décrypte toutes les données cryptées par la clé publique.

Ici, la clé publique est partagée entre les gens, mais la clé privée doit être gardée secrète. Comparez le chiffrement symétrique, le cryptage asymétrique prend du temps dans le chiffre d’affaires des données. Lorsque quelqu’un parcourt le site Web, le navigateur utilise un cryptage asymétrique et obtient une clé publique d’un certificat SSL installé sur le site Web. Ici, la clé publique code les informations et une clé privée d’un autre côté, décode les informations.

Utilisations communes du cryptage de 256 bits

Il y a des utilisations variées de ce chiffrement 256 bits standard de l’industrie. Ils sont:

- Ils sont utiles pour générer des clés de session symétriques par le navigateur pour lancer et établir un tunnel de communication sécurisé.

- Ils aident à chiffrer les données échangées entre le client et le serveur.

- Dans le cas de l’utilisation de certificats de signature de messagerie, ce chiffrement crypte le stockage de données par e-mail.

- Ils aident également à chiffrer les données stockées sur des plates-formes cloud variées comme Google Drive, Microsoft’s Azure, Amazon Web Services, etc.

- Ils aident à chiffrer les données sensibles pour tous les types d’industries.

Le cryptage de 256 bits est sécurisé?

Le chiffrement 256 bits est considéré comme le cryptage le plus sûr et le plus fiable ces derniers temps. Il garantit non seulement la confidentialité des données, mais offre également l’intégrité des données et l’authentification des données.

Vos données sont entièrement sécurisées avec un chiffrement 256 bits et c’est donc la solution de sécurité la plus souhaitable du marché numérique.

Les certificats SSL / TLS utilisent un chiffrement 256 bits, quelle que soit la marque ou la validation. Cela signifie qu’un certificat SSL de validation de domaine sécurisant le domaine principal ou un certificat SSL de validation prolongé coûte.

Telle est le pouvoir de cette sécurité de cryptage.

Les données protégées aujourd’hui par un cryptage 256 bits

Vous pouvez également avoir une idée de la sécurisation de cette norme de chiffrement par le fait que même le gouvernement américain et ses diverses agences utilisent seulement un cryptage de 256 bits pour protéger leurs principaux secrets. Toutes les sociétés de cartes de crédit, banques et autres institutions financières l’utilisent pour protéger les données financières de leurs clients. Il est utilisé par les forces armées du monde entier pour protéger leurs données, c’est pourquoi elle est également connue sous le nom de cryptage de qualité militaire.

Si les gouvernements peuvent faire confiance au chiffrement 256 bits avec leurs secrets d’État, si les armées peuvent lui faire confiance avec leurs données sensibles et si les banques peuvent lui faire confiance pour protéger les informations financières de milliards de leurs clients, nous pouvons certainement lui faire confiance pour protéger les données des données Notre organisation.

Avenir d’un cryptage de 256 bits

Certains d’entre vous peuvent également s’interroger sur l’avenir d’un chiffrement 256 bits. Vous pensez peut-être qu’il est très bien que le cryptage 256 bits soit le meilleur de sa catégorie aujourd’hui, mais il restera comme à l’avenir à mesure que la puissance de calcul augmente? Eh bien, la réponse est oui. Il restera incassable pour les années futures au moins. Le changement d’algorithme se produit en raison de l’augmentation de la puissance de calcul et de son mécanisme. Le forum CA / B recommande toujours la mise à niveau de la force de cryptage en raison de l’évolution de l’environnement technologique.

Conclusion

C’était donc notre explication de la sécurisation du cryptage AES 256 bits. L’essentiel est que c’est la méthode de chiffrement la plus sécurisée que vous puissiez utiliser aujourd’hui, et elle le restera dans un avenir prévisible. Vous pouvez commencer à l’utiliser pour la sécurité des données sensibles dans votre entreprise. Si vous avez encore des questions dans votre esprit, partagez-les dans les commentaires ci-dessous et nous ferons de notre mieux pour y répondre.