Herramientas de privacidad de código abierto – Guía completa de seguridad en línea

Casi todo lo que haces en línea está siendo observado por alguien. Las organizaciones privadas y patrocinadas por el estado están monitoreando y registrando los sitios web que visita, cuánto tiempo permanece en esos sitios web, lo que dice en las redes sociales, a quién envía correos electrónicos, el contenido de esos correos electrónicos y más. Encuentre qué pasos puede seguir para protegerse y proteger su privacidad aquí en Privacy Australia.

¿Por qué debería preocuparme por mi privacidad? No digo nada que a nadie le importe y no tengo nada que ocultar..

Para aquellos que no tienen nada que ocultar, tenemos una solicitud especial. Conocemos a alguien a quien le gustaría que le envíe todas sus direcciones de correo electrónico y sus contraseñas asociadas. No solo los que usas en el trabajo. También le gustaría todas sus direcciones de correo electrónico y contraseñas personales. Él revisará sus cuentas de correo electrónico, y si encuentra algo que cree que otros deberían saber, lo publicará en línea para usted.. Hasta ahora no hemos tenido a nadie que quisiera cumplir con esta solicitud..

– Glenn Greenwald en Por qué la privacidad es importante – TED Talk

Lea también:

- Una mirada a por qué las personas creen que no tienen nada que ocultar. – Wikipedia

- Una discusión sobre cómo hablar con personas que no creen que la privacidad es un problema.

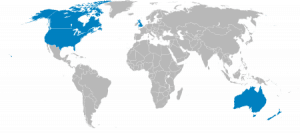

Vigilancia masiva global: los catorce ojos

Los Catorce Ojos es el nombre de un grupo de países que comparten inteligencia entre sí. Este grupo está formado por Australia, Canadá, Nueva Zelanda, Reino Unido, Estados Unidos, Dinamarca, Francia, Países Bajos, Noruega, Bélgica, Alemania, Italia, España y Suecia..

Los Catorce Ojos es el nombre de un grupo de países que comparten inteligencia entre sí. Este grupo está formado por Australia, Canadá, Nueva Zelanda, Reino Unido, Estados Unidos, Dinamarca, Francia, Países Bajos, Noruega, Bélgica, Alemania, Italia, España y Suecia..

Dentro de este grupo hay un subconjunto llamado los Cinco Ojos. Los países que componen los Cinco Ojos: Australia, Canadá, Nueva Zelanda, el Reino Unido y los Estados Unidos, han llegado a un acuerdo mutuo llamado Acuerdo UKUSA. Según los términos de este acuerdo, las naciones que forman los Cinco Ojos han acordado trabajar juntas para recopilar, analizar y compartir información de diferentes partes del mundo. También acordaron no espiar el uno al otro como adversarios. A pesar de que hicieron este acuerdo, las filtraciones de Edward Snowden revelaron que algunos miembros de los Cinco Ojos, de hecho, espían a los ciudadanos de los demás..

También evitan violar las leyes nacionales contra la recopilación de información sobre sus propios ciudadanos al recopilar información sobre los ciudadanos de los demás y compartirla entre ellos. Los Nueve Ojos se compone de los países de los Cinco Ojos, junto con Dinamarca, Francia, los Países Bajos y Noruega. Los países miembros de los Cinco Ojos comparten inteligencia con los miembros de los Nueve Ojos y Catorce Ojos. Los miembros de Five Eyes y terceros países miembros (los que están en Nine Eyes y Fourteen Eyes, pero no en Five Eyes) se espían unos a otros..

Cinco ojos

1. Australia

2. Canadá

3. Nueva Zelanda

4. Reino Unido

5. Estados Unidos de América

Nueve ojos

6. Dinamarca

7. Francia

8. Países Bajos

9. Noruega

Catorce ojos

10. Bélgica

11. Alemania

12. Italia

13. España

14. Suecia

Para proteger su privacidad, evite los servicios basados en los Estados Unidos.

Los programas de vigilancia en los Estados Unidos, junto con el uso de las Cartas de Seguridad Nacional (NSL) y las órdenes de mordaza asociadas, le dan al gobierno de los Estados Unidos la libertad de obligar secretamente a las empresas a entregar el acceso a los registros financieros y de telecomunicaciones de sus clientes. El gobierno puede usar este acceso para espiar a esos clientes. Las órdenes de mordaza asociadas con las NSL prohíben que el destinatario de este tipo de solicitud hable sobre ello. Es por eso que debe evitar los servicios basados en los EE. UU..

Este escenario tuvo lugar con una compañía llamada Ladar Levison y su servicio de correo electrónico seguro llamado Lavabit. Después de que el FBI descubriera que Edward Snowden usaba este servicio, solicitaron que Ladar les otorgara acceso a los registros de Snowden. Como Lavabit no mantuvo registros y cifró el contenido del correo electrónico de su cliente, Lavabit no pudo cumplir con la solicitud del FBI. El FBI respondió enviando una citación (con una orden de mordaza) para las claves SSL de Lavabit. Con las claves SSL, el FBI tendría acceso, no solo a los registros de Snowden, sino a todas las comunicaciones en tiempo real (tanto metadatos como contenido no cifrado) para todos los clientes de Lavabit.

Levision no pudo ganar esta batalla. Le dieron las llaves SSL al FBI y descontinuaron Lavabit. En respuesta, el gobierno de los Estados Unidos acusó a Levision de violar la citación y amenazó con arrestarlo..

Levision reinició Lavabit y desarrolló un nuevo estándar de correo electrónico llamado DIME: Dark Internet Mail Environment. DIME es un estándar para el correo electrónico cifrado de extremo a extremo. Actualmente, Lavabit ofrece servicios de correo electrónico cifrado DIME a consumidores y empresas.

Información relacionada

- Evite todos los servicios basados en EE. UU. Y el Reino Unido

- Prueba de que los canarios funcionan de acuerdo con el ejemplo de surespot.

- http://en.wikipedia.org/wiki/UKUSA_Agreement

- http://en.wikipedia.org/wiki/Lavabit#Suspension_and_gag_order

- https://en.wikipedia.org/wiki/Key_disclosure_law

- http://en.wikipedia.org/wiki/Portal:Mass_surveillance

Proveedores de VPN con capas adicionales de privacidad

Visite nuestra página de inicio para ver nuestra lista completa de servicios VPN recomendados en Australia.

Nuestros criterios para seleccionar proveedores de VPN para nuestra mesa:

- El proveedor realiza negocios fuera de los países miembros de Five Eyes. Para obtener más información, lea Para proteger su privacidad, evite los servicios en los EE. UU.

- El proveedor es compatible con el software OpenVPN.

- El proveedor admite formas de pago alternativas que incluyen Bitcoin, efectivo, tarjetas de débito o tarjetas de efectivo.

- Para abrir una cuenta, el proveedor no requiere más información que un nombre de usuario, contraseña y correo electrónico..

No estamos afiliados a ninguno de los proveedores de VPN enumerados aquí, ni recibimos ninguna compensación por enumerarlos..

Warrant Canary Ejemplos:

- Haga clic aquí para ver un cuadro comparativo que contiene información sobre más de 150 compañías que brindan servicios VPN.

- Discuta este gráfico en Reddit.

Más información sobre las VPN

- ¿Su proveedor de VPN realmente mantiene sus datos privados??

(Nota: los primeros proveedores enumerados son patrocinadores de este sitio). - Cómo fortalecer la seguridad de cualquier VPN

- Al elegir un proveedor de VPN, tenga cuidado con las compañías de VPN que pagan publicidad y críticas falsas..

- Diez mentiras expuestas sobre las VPN

(Nota: este es un gran artículo, pero el sitio se promociona en la pieza). - El proveedor de VPN espía a sus propios clientes para detener al hacker.

- Proxy.sh explica su política ética y qué tipo de escenario podría hacer que supervisen sus servidores.

- IVPN recopila la dirección de correo electrónico y la dirección IP de los clientes después de que se registran.

Lea su declaración de correo electrónico en respuesta. - blackVPN ya no mantendrá registros de conexión con marcas de tiempo cuando los clientes se conecten y desconecten de sus servicios. Ahora eliminarán esa información cuando un cliente se desconecte.

- Evite el protocolo LT2P / IPSec. Seleccione uno diferente.

La orden canaria definida

Una orden judicial canaria es un aviso que informa a los usuarios de un servicio que el proveedor del servicio no ha recibido una orden judicial o una citación secreta. Si se elimina la orden judicial o si deja de actualizarse, los usuarios del servicio deben asumir que el proveedor del servicio recibió una orden judicial o una citación secreta, y los usuarios deberían dejar de usar el servicio.

Proveedores de VPN adicionales

- https://proxy.sh/canary

- https://www.ivpn.net/resources/canary.txt

- https://www.vpnsecure.me/files/canary.txt

- https://www.bolehvpn.net/canary.txt

- https://lokun.is/canary.txt

- https://www.ipredator.se/static/downloads/canary.txt

Proveedores de VPN adicionales

- Warrant Canary Preguntas frecuentes

- Una lista de empresas que mantienen órdenes judiciales canarias.

- Bruce Schneier, un tecnólogo de seguridad de renombre internacional, critica a los canarios en un artículo en su blog..

Navegadores recomendados

Navegador Tor

Tor Browser es un navegador web gratuito y de código abierto que permite el acceso a la red Tor. El navegador Tor y la red Tor ayudan a evitar que te rastreen enviando tus datos a través de una red distribuida de servidores.

Tor Browser es un navegador web gratuito y de código abierto que permite el acceso a la red Tor. El navegador Tor y la red Tor ayudan a evitar que te rastreen enviando tus datos a través de una red distribuida de servidores.

El navegador Tor se ejecuta en Windows, macOS, GNU / Linux, iOS, Android y OpenBSD

Mozilla Firefox

Firefox es un navegador web gratuito y de código abierto. La organización de Mozilla es muy clara sobre la información que recopilan sobre usted y su sitio web le muestra cómo deshabilitar esta recopilación si así lo desea. Asegúrese de seguir nuestros pasos para ajustar la configuración en Firefox en estos enlaces:

Firefox es un navegador web gratuito y de código abierto. La organización de Mozilla es muy clara sobre la información que recopilan sobre usted y su sitio web le muestra cómo deshabilitar esta recopilación si así lo desea. Asegúrese de seguir nuestros pasos para ajustar la configuración en Firefox en estos enlaces:

- WebRTC

- acerca de: config

- complementos de privacidad

Firefox está disponible para Windows, macOS, Linux, BSD, iOS y Android

Valiente

Brave es un navegador de código abierto que bloquea anuncios y rastreadores de forma predeterminada. Además de proteger la privacidad de sus usuarios, Brave ayuda a sus usuarios a ahorrar dinero al cargar sitios más rápido que sus competidores. Brave fue fundada por el inventor de Javascript y cofundador del proyecto Mozilla, Brendan Eich..

Brave es un navegador de código abierto que bloquea anuncios y rastreadores de forma predeterminada. Además de proteger la privacidad de sus usuarios, Brave ayuda a sus usuarios a ahorrar dinero al cargar sitios más rápido que sus competidores. Brave fue fundada por el inventor de Javascript y cofundador del proyecto Mozilla, Brendan Eich..

Brave está disponible para Windows, macOS, Linux, Android e iOS.

Asegúrese de que su navegador no deje huellas digitales mientras navega por la Web.

A menos que tome medidas para protegerse, su navegador proporcionará información sobre usted mientras navega en línea, lo que facilita su identificación. Esto también se conoce como “huellas digitales”.

Cuando visita un sitio web, su navegador cuenta una historia sobre usted a los propietarios de esos sitios web. Está compartiendo información como qué navegador está utilizando, qué complementos ha instalado su navegador, en qué zona horaria se encuentra, qué tipo de dispositivo está utilizando en ese momento, etc. Si el conjunto de datos que el navegador transmite sobre usted es único, puede ser rastreado e identificado incluso sin cookies. [Panopticlick] es una herramienta que le mostrará cuán única es la configuración de su navegador.

Hay dos formas de evitar que su navegador lo identifique de forma exclusiva. La primera forma es hacer que su navegador envíe el mismo tipo de información que la mayoría de los otros navegadores están enviando para que no pueda ser identificado de manera única. Para hacer esto, debe tener las mismas fuentes, complementos y extensiones que la mayoría de las personas tienen en sus navegadores. Si su navegador lo permite, debe usar una cadena de agente de usuario falsificada para hacer que su navegador se identifique como algo más. Debe deshabilitar DNT y habilitar WebGL como la mayoría de los usuarios web. Si deshabilita Javascript, o usa Linux o TBB, su navegador lo identificará como único y facilitará su identificación..

Una forma más fácil de evitar que su navegador lo identifique de forma exclusiva es usar complementos como Privacy Badger, uBlock Origin y Disconnect. Estos complementos lo ayudarán a mantener su identidad privada.

Información adicional sobre las huellas digitales del navegador

- Peter Eckersley, científico jefe de informática de la Electronic Frontier Foundation, analiza las huellas digitales, cómo amenaza la privacidad y qué se puede hacer para evitarla..

- Los redditors discuten las huellas digitales del navegador.

- Enlaces a complementos de privacidad de Firefox.

- BrowserLeaks.com: un conjunto de herramientas de prueba web que pueden mostrarle qué tipo de información está disponible sobre usted cuando navega por Internet.

Asegúrese de que su navegador no deje huellas digitales mientras navega por la Web.

WebRTC es un nuevo protocolo de comunicación que se basa en JavaScript que puede filtrar su dirección IP real detrás de su VPN.

Si bien un software como NoScript evita esto, probablemente también sea una buena idea bloquear este protocolo directamente, solo para estar seguro.

Cómo deshabilitar WebRTC en Firefox?

En resumen: establezca “media.peerconnection.enabled” en “false” en “about: config”.

Explicado:

- Ingrese “about: config” en la barra de direcciones de firefox y presione enter.

- Presione el botón “¡Tendré cuidado, lo prometo!”

- Busque “media.peerconnection.enabled”

- Haga doble clic en la entrada, la columna “Valor” ahora debería ser “falsa”

- Hecho. Haga la prueba de fugas WebRTC nuevamente.

Si desea asegurarse de que todas las configuraciones relacionadas con WebRTC estén realmente deshabilitadas, cambie estas configuraciones:- media.peerconnection.turn.disable = true

- media.peerconnection.use_document_iceservers = false

- media.peerconnection.video.enabled = false

- media.peerconnection.identity.timeout = 1

Ahora puede estar 100% seguro de que WebRTC está deshabilitado.

Cómo deshabilitar WebRTC en Google Chrome.

No es posible deshabilitar completamente WebRTC en Chrome, pero puede evitar fugas cambiando la configuración de enrutamiento de Chrome. Dos extensiones de código abierto para ayudarlo a hacer esto son WebRTC Leak Prevent y uBlock Origin. Con WebRTC Leak Prevent, deberá verificar las opciones y ajustarlas según sea necesario para su situación. Con uBlock Origin, debe ir a “Configuración” y seleccionar “Evitar que WebRTC filtre direcciones IP locales”.

Cómo deshabilitar WebRTC en Chrome en iOS, Internet Explorer o Safari.

Chrome en iOS, Internet Explorer y Safari no utilizan el protocolo WebRTC en este momento. Nuestra recomendación es que uses Firefox en todos tus dispositivos.

Firefox: ajustes relacionados con la privacidad “about: config”

Los siguientes complementos deben configurarse correctamente antes de que funcionen con su navegador.

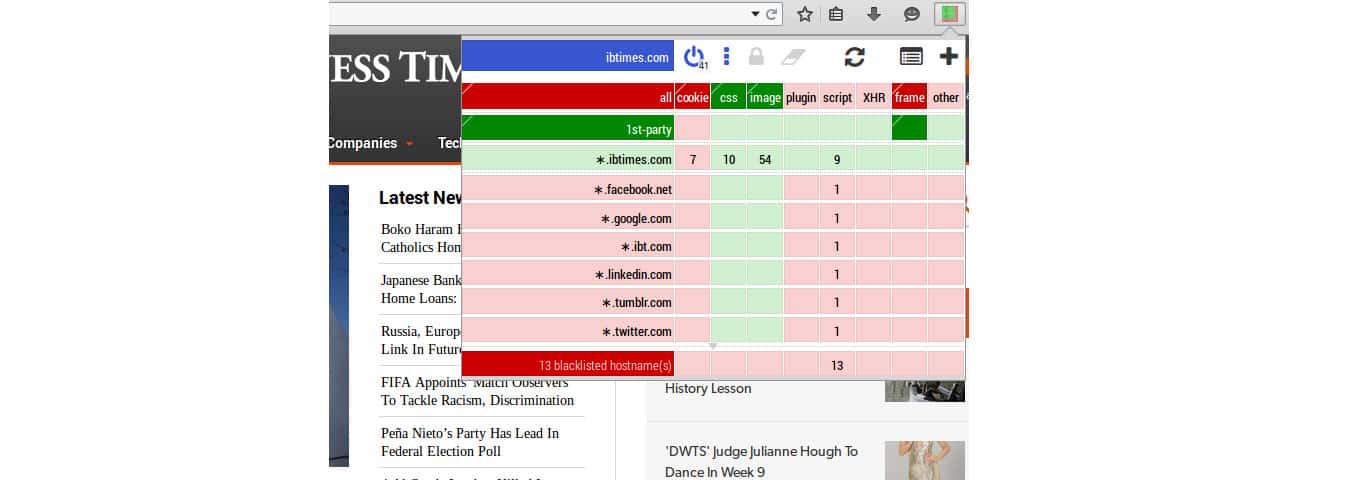

Tejón de privacidad

Privacy Badger detiene el seguimiento no consensuado. Si un anunciante o un rastreador externo realiza un seguimiento de sus movimientos en línea sin su permiso, Privacy Badger evitará que publique contenido en su navegador. Privacy Badger tiene una limitación que debe tener en cuenta. No bloquea Google Analytics. Para bloquear Google Analytics necesita usar un bloqueador como uBlock Origin. Privacy Badger funciona con Firefox, Opera y Chrome.

Origen de uBlock

uBlock Origin es más que un bloqueador de anuncios. Es un bloqueador de amplio espectro. De forma predeterminada, bloquea anuncios, rastreadores y sitios de malware. También puede bloquear scripts y marcos de terceros dependiendo de la configuración que elija. uBlock Origin funciona con Chromium, Firefox, Microsoft Edge y Safari.

Cookie AutoDelete

Cuando cierra una pestaña, Cookie Delete elimina automáticamente las cookies que no están en uso. Este complemento está disponible para Firefox y Chrome.

HTTPS en todas partes

HTTPS cifra la comunicación entre usted y los sitios web que admiten HTTPS. HTTPS Everywhere está disponible para Firefox, Firefox para Android, Chrome y Opera.

Decentraleyes

Decentraleyes elimina la necesidad de que su navegador cargue ciertos archivos de servicios de terceros como Google Hosted Libraries y jQuery CDN. Este complemento viene con varios archivos de uso común, y cuando su navegador necesita acceder a uno de ellos, Decentraleyes lo cargará localmente, lo que evita que su navegador realice una llamada externa para el archivo y al mismo tiempo protege su privacidad. Decentraleyes es compatible con bloqueadores de contenido como uBlock Origin y Adblock Plus. Está disponible para Firefox. Código fuente disponible en GitHub.

Recomendamos que si usa Firefox, use uno o más de los siguientes complementos para proteger su privacidad.

uMatrix

uMatrix le permite determinar exactamente a qué sitios se puede conectar su navegador, qué tipo de datos puede descargar su navegador y qué funciones puede realizar su navegador. Este complemento se recomienda para usuarios avanzados.

NoScript Security Suite

Con NoScript instalado, un sitio web debe ser incluido en la lista blanca antes de que pueda ejecutar cualquier script en su navegador. Usted tiene el control y, si no da permiso, NoScript deshabilitará JavaScript, Java, Flash y otros complementos en sitios web donde no haya especificado que está bien..

Complementos recomendados de Firefox para proteger su privacidad

Esta es una colección de privacidad relacionada con: ajustes de configuración. Le mostraremos cómo mejorar la privacidad de su navegador Firefox.

Empezando:

- Ingrese “about: config” en la barra de direcciones de firefox y presione enter.

- Presione el botón “¡Tendré cuidado, lo prometo!”

- Sigue las instrucciones de abajo…

Preparación:

- privacy.firstparty.isolate = true

- Como resultado del esfuerzo de Tor Uplift, esta preferencia aísla todas las fuentes de identificación del navegador (por ejemplo, cookies) al dominio de la primera parte, con el objetivo de evitar el seguimiento en diferentes dominios..

- privacy.resistFingerprinting = true

- Como resultado del esfuerzo de Tor Uplift, esta preferencia hace que Firefox sea más resistente a las huellas digitales del navegador.

- privacy.trackingprotection.enabled = true

- Esta es la nueva protección de seguimiento integrada de Mozilla. Utiliza la lista de filtros Disconnect.me, que es redundante si ya está utilizando filtros de terceros de uBlock Origin, por lo tanto, debe configurarlo como falso si está utilizando las funcionalidades adicionales.

- browser.cache.offline.enable = false

- Deshabilita el caché sin conexión.

- browser.safebrowsing.malware.enabled = false

- Deshabilita las comprobaciones de malware de Navegación segura de Google. Riesgo de seguridad, pero mejora de la privacidad..

- browser.safebrowsing.phishing.enabled = false

- Desactiva la navegación segura de Google y la protección contra phishing. Riesgo de seguridad, pero mejora de la privacidad..

- browser.send_pings = false

- El atributo sería útil para permitir que los sitios web rastreen los clics de los visitantes.

- browser.sessionstore.max_tabs_undo = 0

- Incluso con Firefox configurado para no recordar el historial, sus pestañas cerradas se almacenan temporalmente en Menú -> Historia -> Pestañas cerradas recientemente.

- browser.urlbar.speculativeConnect.enabled = false

- Deshabilite la precarga de URL de autocompletar. Firefox precarga las URL que se completan automáticamente cuando un usuario escribe en la barra de direcciones, lo que es una preocupación si se sugiere que las URL a las que el usuario no desea conectarse. Fuente

- dom.battery.enabled = false

- Los propietarios de sitios web pueden rastrear el estado de la batería de su dispositivo. Fuente

- dom.event.clipboardevents.enabled = false

- Desactive que los sitios web pueden recibir notificaciones si copia, pega o corta algo de una página web, y les permite saber qué parte de la página se ha seleccionado.

- geo.enabled = false

- Deshabilita la geolocalización.

- media.navigator.enabled = false

- Los sitios web pueden rastrear el estado del micrófono y la cámara de su dispositivo.

- network.cookie.cookieBehavior = 1

- Deshabilitar cookies

- 0 = Aceptar todas las cookies por defecto

- 1 = Solo aceptar desde el sitio de origen (bloquear cookies de terceros)

- 2 = Bloquear todas las cookies por defecto

- network.cookie.lifetimePolicy = 2

- las cookies se eliminan al final de la sesión

- 0 = Aceptar cookies normalmente

- 1 = Mensaje para cada cookie

- 2 = Aceptar solo para la sesión actual

- 3 = Aceptar por N días

- network.http.referer.trimmingPolicy = 2

- Envíe solo el esquema, el host y el puerto en el encabezado Referer

- 0 = Enviar la URL completa en el encabezado Referer

- 1 = Enviar la URL sin su cadena de consulta en el encabezado Referer

- 2 = Enviar solo el esquema, el host y el puerto en el encabezado Referer

- network.http.referer.XOriginPolicy = 2

- Solo envíe el encabezado Referer cuando coincidan los nombres de host completos. (Nota: si nota una rotura significativa, puede probar 1 combinado con un ajuste XOriginTrimmingPolicy a continuación).

- 0 = Enviar referencia en todos los casos

- 1 = Enviar referencia a los mismos sitios de eTLD

- 2 = Enviar referencia solo cuando los nombres de host completos coinciden

- network.http.referer.XOriginTrimmingPolicy = 2

- Al enviar Referer a través de orígenes, solo envíe esquema, host y puerto en el encabezado Referer de las solicitudes de origen cruzado. Fuente

- 0 = Enviar url completa en Referer

- 1 = Enviar url sin cadena de consulta en Referer

- 2 = Enviar solo esquema, host y puerto en Referer

- webgl.disabled = true

- WebGL es un riesgo potencial de seguridad. Fuente

Información relacionada

- ffprofile.com: te ayuda a crear un perfil de Firefox con los valores predeterminados que te gustan.

- mozillazine.org – Preferencias relacionadas con la seguridad y la privacidad.

- cosas de endurecimiento de user.js Firefox: este es un archivo de configuración de user.js para Mozilla Firefox que se supone que fortalece la configuración de Firefox y lo hace más seguro.

- Configuración de privacidad: un complemento de Firefox para modificar fácilmente la configuración de privacidad integrada con un panel de barra de herramientas.

Proveedores de correo electrónico conscientes de la privacidad: sin afiliados

Todos los proveedores enumerados aquí operan fuera de los EE. UU. Y son compatibles con SMTP TLS. La mesa es ordenable. Nunca confíes en ninguna empresa con tu privacidad, siempre encripta.

Otro proveedor de servicios de correo electrónico en el que puede estar interesado

- Correo Confidente – Confidant Mail es un sistema de correo electrónico no encriptado SMTP. Utiliza GNU Privacy Guard para cifrar y autenticar las comunicaciones, y TLS 1.2 para cifrar el transporte. Su clave privada permanece con usted, no con el servidor de correo confidencial. Esto le proporciona mucha más seguridad que los sistemas de correo electrónico basados en SMTP. Confidant Mail está disponible para Windows, macOS y Linux. https://www.confidantmail.org/

Hospede su propio servicio de correo electrónico

Mail-in-a-Box le permite tomar el control total de su correo electrónico al permitirle operar su propio servidor de correo. Para configurar Mail-in-a-Box, necesitará un servidor basado en la nube con al menos 1 GB de RAM con Ubuntu 14.04 y su propio nombre de dominio. Para obtener más información, visite https://mailinabox.email/

Mail-in-a-Box le permite tomar el control total de su correo electrónico al permitirle operar su propio servidor de correo. Para configurar Mail-in-a-Box, necesitará un servidor basado en la nube con al menos 1 GB de RAM con Ubuntu 14.04 y su propio nombre de dominio. Para obtener más información, visite https://mailinabox.email/

Recursos adicionales para ayudarlo a mantener su correo electrónico privado

- gpg4usb.org – un editor de texto portátil, gratuito y de código abierto que le permite cifrar y descifrar mensajes de texto y archivos.

- Mailvelope – una extensión del navegador para Chrome y Firefox que permite al usuario encriptar el correo electrónico enviado a través de servicios como Gmail, Yahoo y Outlook. Cifra mensajes usando OpenPGP.

- Enigmail – Un complemento para Thunderbird y SeaMonkey. Utiliza OpenPGP para cifrado, descifrado, firmas digitales y verificación de mensajes de correo electrónico..

- TorBirdy – una extensión que permite a los usuarios de Thunderbird conectarse a la red Tor.

- Probador de privacidad de correo electrónico – Esta herramienta ejecuta varias pruebas para ver si su cliente de correo electrónico está comprometiendo su privacidad.

Enlaces a artículos sobre privacidad del correo electrónico

- Si sus mensajes de correo electrónico se almacenan en la nube, es posible que no sean tan privados como cree.. La Ley de Privacidad de las Comunicaciones Electrónicas (ECPA), que en un momento protegió la privacidad de los mensajes de correo electrónico almacenados en los servidores, no ha seguido el ritmo de la tecnología. El correo electrónico almacenado en un servidor durante más de seis meses se considera abandonado y el gobierno puede buscarlo. Este artículo analiza cómo esto afecta la privacidad de sus datos cuando se almacenan en la nube.

- [El enlace OpenMailBox no se abre]

- El FBI toma el servidor del ISP progresivo – Una actualización de la incautación del FBI de un servidor desde May First / People Link and Riseup.

- La investigación policial hace que el servidor se vea comprometido – La Policía Postal italiana utilizó una investigación en un buzón para espiar todas las comunicaciones que pasan por el servidor Autistici / Inventati.

Clientes de correo electrónico recomendados

Thunderbird

Thunderbird es un cliente de correo electrónico gratuito y de código abierto desarrollado por la Fundación Mozilla. Admite chat en tiempo real, búsqueda web y la opción No rastrear.

Thunderbird está disponible para sistemas operativos Windows, macOS y Linux.

Garras de correo

Claws Mail es un cliente de correo electrónico gratuito basado en GTK +. Los usuarios pueden usar complementos para Claws Mail para leer fuentes de noticias RSS y Atom, archivos adjuntos en PDF y más. Claws Mail se incluye con Gpg4win, una aplicación de cifrado para usuarios de Windows.

Claws Mail está disponible para Windows, macOS, Linux, BSD, Solaris, Unix y otros sistemas operativos.

Enlaces a artículos sobre privacidad del correo electrónico

- Correo K-9 – Un cliente de correo electrónico de código abierto para Android. Tiene muchas características que incluyen soporte para IMAP push, WebDAV y múltiples identidades..

- GNU Privacy Guard – software gratuito de código abierto basado en OpenPGP. Permite a los usuarios cifrar y firmar datos y comunicaciones por correo electrónico. Es una herramienta de línea de comandos que se puede integrar con varios lectores de correo diferentes e interfaces gráficas de usuario para facilitar su uso..

- MailPile – una aplicación gratuita de código abierto que funciona como un cliente de correo electrónico, un motor de búsqueda y un servidor de correo web personal. Utiliza OpenPGP para el cifrado de correo electrónico y firmas.

Alternativas al correo electrónico

I2P-Bote

I2P-Bote es un complemento para la red I2P. Mantiene sus mensajes de correo electrónico privados al proporcionar cifrado automático y firmas digitales, y al almacenar su correo electrónico en una tabla hash distribuida en lugar de en un servidor.

I2P-Bote es un complemento para la red I2P. Mantiene sus mensajes de correo electrónico privados al proporcionar cifrado automático y firmas digitales, y al almacenar su correo electrónico en una tabla hash distribuida en lugar de en un servidor.

I2P está disponible para los sistemas operativos Windows, macOS, Linux, Debian y Android.

Bitmessage

Bitmessage es un sistema descentralizado de comunicaciones punto a punto que simplifica el proceso de envío de mensajes de correo electrónico cifrados al no requerir que sus usuarios usen claves.

Bitmessage es un sistema descentralizado de comunicaciones punto a punto que simplifica el proceso de envío de mensajes de correo electrónico cifrados al no requerir que sus usuarios usen claves.

Bitmessage es gratuito, de código abierto y está disponible para Windows, macOS y Linux.

RetroShare

Retroshare es un software gratuito de código abierto que permite al usuario crear su propia red segura, anónima y descentralizada. Puede usarlo solo para conectarse con personas que conoce y en las que confía.

Retroshare es un software gratuito de código abierto que permite al usuario crear su propia red segura, anónima y descentralizada. Puede usarlo solo para conectarse con personas que conoce y en las que confía.

RetroShare se puede utilizar para foros, mensajes y VoIP. RetroShare está disponible para Windows, macOS y Linux.

Motores de búsqueda que respetan su privacidad

Para maximizar su privacidad al buscar en Internet, debe seleccionar uno de los motores de búsqueda enumerados aquí..

Searx

Searx es un metabuscador. Cuando escribe una consulta en su cuadro de búsqueda y presiona regresar, los resultados serán una combinación de resultados de varios motores de búsqueda. Searx protege su privacidad al no recopilar ni almacenar información sobre usted o sus búsquedas.

Searx es un metabuscador. Cuando escribe una consulta en su cuadro de búsqueda y presiona regresar, los resultados serán una combinación de resultados de varios motores de búsqueda. Searx protege su privacidad al no recopilar ni almacenar información sobre usted o sus búsquedas.

Página de inicio

StartPage proporciona resultados de búsqueda de Google y protege su privacidad al mismo tiempo. Para proteger su privacidad, no registran su dirección IP, no recopilan información personal sobre usted y no colocan cookies de identificación en su navegador. Cada resultado de búsqueda viene con una opción de proxy que le permite visitar sitios web de forma anónima.

StartPage proporciona resultados de búsqueda de Google y protege su privacidad al mismo tiempo. Para proteger su privacidad, no registran su dirección IP, no recopilan información personal sobre usted y no colocan cookies de identificación en su navegador. Cada resultado de búsqueda viene con una opción de proxy que le permite visitar sitios web de forma anónima.

Pato Pato a ganar

DuckDuckGo es un motor de búsqueda que utiliza más de cuatrocientas fuentes para proporcionarle las mejores respuestas a sus consultas. Cuando busca con DuckDuckGo, su información personal no se almacena y nunca se le rastrea.

DuckDuckGo es un motor de búsqueda que utiliza más de cuatrocientas fuentes para proporcionarle las mejores respuestas a sus consultas. Cuando busca con DuckDuckGo, su información personal no se almacena y nunca se le rastrea.

Una extensión para Firefox que protege la privacidad

- Enlace de búsqueda de Google arreglado – un complemento de código abierto que evita que Google y Yandex cambien las URL de los resultados de búsqueda cuando hace clic en ellos. Al deshabilitar este comportamiento, este complemento también evita que estos motores de búsqueda rastreen sus clics. El enlace de búsqueda de Google está disponible para Firefox, Chrome y Opera. (Fuente abierta)

Otros motores de búsqueda con características de privacidad

- Qwant – Qwant es un motor de búsqueda con sede en Francia. Qwant protege la privacidad de sus usuarios al encriptar sus consultas de búsqueda y al no rastrearlas o registrar sus búsquedas.

- MetaGer – MetaGer es un motor de búsqueda de código abierto con sede en Alemania. Para proteger la privacidad de sus usuarios, MetaGer no guarda las direcciones IP, no rastrea a sus usuarios, cifra la transmisión de datos y ofrece un servidor proxy para que los resultados de la búsqueda se puedan ver de forma anónima.

- ixquick.eu – ixquick.eu es un motor de metabúsqueda que excluye resultados de Google y Yahoo. Lo mantiene la misma compañía que ejecuta Startpage.com. Ofrece resultados por proxy y no registra información sobre usted ni coloca cookies en su navegador.

Mensajeros instantáneos con encriptación

Si está utilizando WhatsApp, Viber, LINE, Telegra o Threema, o una aplicación de mensajería instantánea similar, debe cambiar a un servicio encriptado, como los que se enumeran aquí, para proteger su privacidad.

Señal

Signal es una aplicación gratuita de código abierto que le permite enviar mensajes grupales, de texto, de voz, video, documentos e imágenes a cualquier parte del mundo. Los mensajes y las llamadas enviadas con Signal se cifran de extremo a extremo. También puede configurar sus mensajes para que desaparezcan en el momento que elija.

Signal es una aplicación gratuita de código abierto que le permite enviar mensajes grupales, de texto, de voz, video, documentos e imágenes a cualquier parte del mundo. Los mensajes y las llamadas enviadas con Signal se cifran de extremo a extremo. También puede configurar sus mensajes para que desaparezcan en el momento que elija.

Signal está disponible para Android, iOS, Windows, macOS y Linux basado en Debian.

Cable

Wire es una aplicación de mensajería con sede en Suiza. Puede usar Wire para chat, llamadas telefónicas, fotos, música, video e imágenes. Todo lo que se envía a través de Wire está cifrado de extremo a extremo. Una advertencia: Wire mantendrá una lista de todas las personas con las que se contacte hasta que elimine su cuenta. Wire es gratis para uso personal.

Wire es una aplicación de mensajería con sede en Suiza. Puede usar Wire para chat, llamadas telefónicas, fotos, música, video e imágenes. Todo lo que se envía a través de Wire está cifrado de extremo a extremo. Una advertencia: Wire mantendrá una lista de todas las personas con las que se contacte hasta que elimine su cuenta. Wire es gratis para uso personal.

Wire está disponible para Android, iOS, Windows, macOS, Linux y navegadores web (Chrome, Firefox, Edge y Opera).

Rebotar

Ricochet es un servicio gratuito de mensajería de código abierto que opera a través de la red Tor. Cada mensaje enviado a través de Ricochet es anónimo y encriptado de extremo a extremo.

Ricochet es un servicio gratuito de mensajería de código abierto que opera a través de la red Tor. Cada mensaje enviado a través de Ricochet es anónimo y encriptado de extremo a extremo.

Ricochet está disponible para Windows, Mac y Linux.

Otros servicios de mensajería instantánea con características de privacidad

ChatSecure

una aplicación de mensajería gratuita y de código abierto para iOS. Ofrece cifrado de extremo a extremo a través de OMEMO y OTR a través de XMPP.

una aplicación de mensajería gratuita y de código abierto para iOS. Ofrece cifrado de extremo a extremo a través de OMEMO y OTR a través de XMPP.

Cryptocat

Una aplicación gratuita de código abierto que utiliza el protocolo OMEMO para el cifrado. Cryptocat está disponible para Windows, macOS y Linux.

Una aplicación gratuita de código abierto que utiliza el protocolo OMEMO para el cifrado. Cryptocat está disponible para Windows, macOS y Linux.

Kontalk

Kontalk es una aplicación de mensajería de código abierto que opera en una red distribuida dirigida por voluntarios. Utiliza XMPP para cifrar las comunicaciones de cliente a servidor y de servidor a servidor. Kontalk está disponible para Android, macOS, Linux y Windows.

Kontalk es una aplicación de mensajería de código abierto que opera en una red distribuida dirigida por voluntarios. Utiliza XMPP para cifrar las comunicaciones de cliente a servidor y de servidor a servidor. Kontalk está disponible para Android, macOS, Linux y Windows.

Información adicional sobre mensajería instantánea cifrada

- Ricochet pasa la auditoría de seguridad profesional y demuestra que se toman en serio la seguridad.

- Cómo comunicarse en línea sin ser visto o rastreado.

- Un enlace para descargar el APK de Signal si es un usuario avanzado con necesidades especiales. No recomendado para usuarios habituales..

- Wire almacena una lista de todos los contactos del cliente hasta que se haya eliminado la cuenta del cliente.

- Una auditoría demuestra que la aplicación de mensajería Telegram no es segura para IND-CCA.

- Un hilo de discusión de Reddit sobre Telegram y si es realmente privado como se anuncia.

Mensajeros de video y voz con cifrado

Si es usuario de Hangouts de Skype, Viber o Google, debe cambiar a un servicio encriptado, como los que se enumeran aquí, para proteger su privacidad.

Señal

Signal es una aplicación gratuita de código abierto que le permite enviar mensajes grupales, de texto, de voz, de video, de documentos y de imágenes a cualquier parte del mundo. Los mensajes enviados con Signal se cifran de punta a punta. También puede configurar sus mensajes para que desaparezcan en el momento que elija.

Signal es una aplicación gratuita de código abierto que le permite enviar mensajes grupales, de texto, de voz, de video, de documentos y de imágenes a cualquier parte del mundo. Los mensajes enviados con Signal se cifran de punta a punta. También puede configurar sus mensajes para que desaparezcan en el momento que elija.

Signal está disponible para Android, iOS, Windows, macOS y Linux basado en Debian.

Cable

Wire es una aplicación de mensajería con sede en Suiza. Puede usar Wire para chat, llamadas telefónicas, fotos, música, video e imágenes. Todo lo que se envía a través de Wire está cifrado de extremo a extremo. Una advertencia: Wire mantendrá una lista de todas las personas con las que se contacte hasta que elimine su cuenta. Wire es gratis para uso personal.

Wire es una aplicación de mensajería con sede en Suiza. Puede usar Wire para chat, llamadas telefónicas, fotos, música, video e imágenes. Todo lo que se envía a través de Wire está cifrado de extremo a extremo. Una advertencia: Wire mantendrá una lista de todas las personas con las que se contacte hasta que elimine su cuenta. Wire es gratis para uso personal.

Wire está disponible para Android, iOS, Windows, macOS, Linux y la web.

Linphone

Linphone es una aplicación VoIP de código abierto que utiliza el protocolo SIP para llamadas de voz y video, mensajería instantánea y uso compartido de archivos. Linphone ofrece cifrado de extremo a extremo a través de zRTP, TLS y SRTP.

Linphone es una aplicación VoIP de código abierto que utiliza el protocolo SIP para llamadas de voz y video, mensajería instantánea y uso compartido de archivos. Linphone ofrece cifrado de extremo a extremo a través de zRTP, TLS y SRTP.

Linphone está disponible para Android, iOS, Windows10 mobile, macOS, Windows para escritorio y Linux.

Otros servicios de mensajería de voz y video con características de privacidad

Jitsi

Un conjunto de aplicaciones gratuitas y de código abierto creadas para videoconferencias seguras en línea. Jitsi para escritorio ofrece chat, uso compartido de escritorio, transferencia de archivos y soporte para mensajería instantánea.

Tox

una aplicación gratuita, de código abierto, distribuida, de mensajería de voz y video de punto a punto que ofrece cifrado de extremo a extremo. Tox está disponible para Windows, macOS, Linux, iOS, Android y FreeBSD.

anillo

una aplicación gratuita y distribuida para video, voz y mensajería instantánea que ofrece encriptación. Ring está disponible para Linux, Windows, macOS y Android.

Artículos y enlaces con información adicional sobre mensajeros de voz y video cifrados

- Un enlace para descargar el APK de Signal si es un usuario avanzado con necesidades especiales. No recomendado para usuarios habituales..

- Wire almacena una lista de todos los contactos del cliente hasta que se haya eliminado la cuenta del cliente.

Servicios de intercambio de archivos con características de privacidad

OnionShare

OnionShare es una aplicación gratuita de código abierto para compartir archivos de cualquier tamaño. Permite a sus usuarios compartir archivos de forma anónima y segura a través del servicio de cebolla Tor. Genera una URL secreta a la que se debe acceder para que el destinatario descargue el archivo.

OnionShare es una aplicación gratuita de código abierto para compartir archivos de cualquier tamaño. Permite a sus usuarios compartir archivos de forma anónima y segura a través del servicio de cebolla Tor. Genera una URL secreta a la que se debe acceder para que el destinatario descargue el archivo.

OnionShare está disponible para Windows, MacOS y Linux.

Agujero de gusano mágico

Magic Wormhole es una herramienta para compartir archivos de línea de comandos. Fue diseñado para evitar las complejidades de otros sistemas de intercambio de archivos cifrados. Protege la privacidad de sus usuarios a través de PAKE (intercambio de claves autenticado por contraseña).

Magic Wormhole es una herramienta para compartir archivos de línea de comandos. Fue diseñado para evitar las complejidades de otros sistemas de intercambio de archivos cifrados. Protege la privacidad de sus usuarios a través de PAKE (intercambio de claves autenticado por contraseña).

Servicios de almacenamiento en la nube con características de privacidad

Si está utilizando Dropbox, Google Drive, Microsoft OneDrive, Apple iCloud o un servicio similar para almacenar sus datos en la nube, debe cambiar a un servicio que proteja su privacidad, como los que se enumeran aquí.

Archivo marino

Seafile es una aplicación de almacenamiento de archivos que ofrece cifrado y sincronización de archivos integrados. Los usuarios pueden suministrar su propio servidor o utilizar el servicio en la nube Seafile para almacenar archivos. La Community Edition, que es para usuarios que proporcionan sus propios servidores, es gratuita. La Edición Pro, que es para clientes cuyos archivos están alojados en el servicio en la nube de Seafile, es gratuita para hasta 3 usuarios. Tanto la Edición comunitaria como la Edición Pro proporcionan autenticación de dos factores. La edición Pro también ofrece limpieza remota, un registro de auditoría e integración antivirus.

Seafile es una aplicación de almacenamiento de archivos que ofrece cifrado y sincronización de archivos integrados. Los usuarios pueden suministrar su propio servidor o utilizar el servicio en la nube Seafile para almacenar archivos. La Community Edition, que es para usuarios que proporcionan sus propios servidores, es gratuita. La Edición Pro, que es para clientes cuyos archivos están alojados en el servicio en la nube de Seafile, es gratuita para hasta 3 usuarios. Tanto la Edición comunitaria como la Edición Pro proporcionan autenticación de dos factores. La edición Pro también ofrece limpieza remota, un registro de auditoría e integración antivirus.

El software del cliente está disponible para Windows, macOS, Linux, iOS y Android.

El software del servidor está disponible para Linux, Raspberry Pi y Windows.

NextCloud

NextCloud es una aplicación de almacenamiento de archivos que permite a sus usuarios almacenar de forma segura sus datos en casa, en un servidor de su elección o con uno de los proveedores de servicios de NextCloud. NextCloud es gratis y de código abierto.

NextCloud es una aplicación de almacenamiento de archivos que permite a sus usuarios almacenar de forma segura sus datos en casa, en un servidor de su elección o con uno de los proveedores de servicios de NextCloud. NextCloud es gratis y de código abierto.

NextCloud está disponible para Windows, macOS, Linux, Android, iOS y Windows Mobile.

Menos autoridad S4

Least Authority ofrece un servicio de almacenamiento en la nube llamado S4 (Servicio de almacenamiento seguro simple) para clientes individuales. S4 proporciona cifrado del lado del cliente para los archivos almacenados. Se puede acceder a sus datos mediante Gridsync (una interfaz gráfica de usuario) o mediante una interfaz de línea de comandos. El servicio cuesta $ 25 por mes..

Least Authority ofrece un servicio de almacenamiento en la nube llamado S4 (Servicio de almacenamiento seguro simple) para clientes individuales. S4 proporciona cifrado del lado del cliente para los archivos almacenados. Se puede acceder a sus datos mediante Gridsync (una interfaz gráfica de usuario) o mediante una interfaz de línea de comandos. El servicio cuesta $ 25 por mes..

Gridsync está disponible para MacOS, Linux y Windows.

Otro servicio de almacenamiento en la nube a tener en cuenta

- Muonio – Muonium es un proveedor gratuito de almacenamiento en la nube de código abierto que ofrece anonimato y cifrado de extremo a extremo para sus archivos..

Información Adicional

- Cryptomator – una aplicación de almacenamiento de archivos de código abierto, simple y gratuita que le permite cifrar el contenido y los nombres de los archivos con AES. Disponible para Windows, macOS, Linux, Android e iOS

- Principales planes de NBN: aunque no están relacionados, esta es una guía de los mejores proveedores de NBN en Australia. Los comparé por velocidad y características de privacidad, ya que se sabe que algunos ISP venden activamente datos de clientes.

Aplicaciones que le permiten alojar su propio servidor en la nube

Si está utilizando Dropbox, Google Drive, Microsoft OneDrive, Apple iCloud o un servicio similar y desea alojar un servidor en la nube usted mismo, eche un vistazo a estas opciones.

Archivo marino

Seafile es una aplicación de almacenamiento de archivos que ofrece cifrado y sincronización de archivos integrados. Los usuarios pueden suministrar su propio servidor o utilizar el servicio en la nube Seafile para almacenar archivos. La Community Edition, que es para usuarios que proporcionan sus propios servidores, es gratuita. La Edición Pro, que es para clientes cuyos archivos están alojados en el servicio en la nube de Seafile, es gratuita para hasta 3 usuarios. Tanto la Edición comunitaria como la Edición Pro proporcionan autenticación de dos factores. La edición Pro también ofrece limpieza remota, un registro de auditoría e integración antivirus.

Seafile es una aplicación de almacenamiento de archivos que ofrece cifrado y sincronización de archivos integrados. Los usuarios pueden suministrar su propio servidor o utilizar el servicio en la nube Seafile para almacenar archivos. La Community Edition, que es para usuarios que proporcionan sus propios servidores, es gratuita. La Edición Pro, que es para clientes cuyos archivos están alojados en el servicio en la nube de Seafile, es gratuita para hasta 3 usuarios. Tanto la Edición comunitaria como la Edición Pro proporcionan autenticación de dos factores. La edición Pro también ofrece limpieza remota, un registro de auditoría e integración antivirus.

El software del cliente está disponible para Windows, MacOS, Linux, iOS y Android.

El software del servidor está disponible para Linux, Raspberry Pi y Windows.

Pydio

Pydio es una aplicación de intercambio de archivos de código abierto para empresas. Se puede acceder a los archivos a través de una interfaz web, el escritorio o un dispositivo móvil. Se puede implementar en un servidor ubicado en las instalaciones comerciales o en una nube privada. Pydio tiene diferentes configuraciones de seguridad que se pueden personalizar para que coincidan con la política de privacidad de la empresa que lo está utilizando..

Pydio es una aplicación de intercambio de archivos de código abierto para empresas. Se puede acceder a los archivos a través de una interfaz web, el escritorio o un dispositivo móvil. Se puede implementar en un servidor ubicado en las instalaciones comerciales o en una nube privada. Pydio tiene diferentes configuraciones de seguridad que se pueden personalizar para que coincidan con la política de privacidad de la empresa que lo está utilizando..

Disponible para Windows, MacOS, Linux, Android, iOS o a través de la web.

Tahoe-LAFS

LAFS significa almacén de archivos de menor autoridad. Tahoe-LAFS es un sistema de almacenamiento en la nube que es gratuito y de código abierto. Funciona encriptando sus comunicaciones y distribuyéndolas en varios servidores. LAFS es el sistema utilizado por Least Authority S4.

LAFS significa almacén de archivos de menor autoridad. Tahoe-LAFS es un sistema de almacenamiento en la nube que es gratuito y de código abierto. Funciona encriptando sus comunicaciones y distribuyéndolas en varios servidores. LAFS es el sistema utilizado por Least Authority S4.

Disponible para Windows, MacOS y Linux.

Información Adicional

- NextCloud – NextCloud es una aplicación de almacenamiento de archivos que permite a sus usuarios almacenar de forma segura sus datos en casa, en un servidor de su elección o con uno de los proveedores de servicios de NextCloud. NextCloud es gratis y de código abierto.

- Muonio – Muonium es un proveedor gratuito de almacenamiento en la nube de código abierto que ofrece anonimato y cifrado de extremo a extremo para sus archivos..

- Opiniones de alojamiento web – Analizamos las principales empresas de alojamiento y las comparamos en función de la velocidad y la seguridad..

Aplicaciones de sincronización de archivos con características de privacidad

Sparkle Share

Sparkle Share es una aplicación de sincronización de archivos gratuita y de código abierto. Ofrece cifrado tanto del lado del cliente como del lado del servidor.

Sparkle Share es una aplicación de sincronización de archivos gratuita y de código abierto. Ofrece cifrado tanto del lado del cliente como del lado del servidor.

Disponible para Windows, MacOS y Linux

Syncany

Syncany es una aplicación de código abierto para almacenamiento en la nube y uso compartido de archivos que sincroniza sus archivos con cualquier tipo de almacenamiento que tenga. Sus archivos están encriptados antes de cargarlos. Syncany no se mantiene activamente.

Syncany es una aplicación de código abierto para almacenamiento en la nube y uso compartido de archivos que sincroniza sus archivos con cualquier tipo de almacenamiento que tenga. Sus archivos están encriptados antes de cargarlos. Syncany no se mantiene activamente.

Disponible para MacOS, Windows y Linux

Syncthing

Syncthing es una aplicación de intercambio de archivos descentralizada gratuita y de código abierto que le permite almacenar sus datos donde desee. Protege su privacidad al encriptar todas sus comunicaciones con TLS. Ningún servidor central participa en el transporte o la sincronización de sus datos..

Syncthing es una aplicación de intercambio de archivos descentralizada gratuita y de código abierto que le permite almacenar sus datos donde desee. Protege su privacidad al encriptar todas sus comunicaciones con TLS. Ningún servidor central participa en el transporte o la sincronización de sus datos..

Disponible para Mac OS X, Windows, Linux, FreeBSD, Solaris y OpenBSD

Otras aplicaciones de servidor en la nube con características de privacidad

- git-annex – git-annex es una aplicación de línea de comandos que le permite sincronizar sus archivos con git. Si no se siente cómodo con el uso de la línea de comando, puede usar el asistente git-annex que viene incluido con git-annex.

Aplicaciones de administración de contraseñas

Si actualmente utiliza 1Password, LastPass, Roboform o iCloud Keychain para administrar sus contraseñas, le recomendamos que busque una alternativa más segura aquí.

Contraseña maestra

Master Password es una aplicación de software libre de código abierto que funciona mediante la generación algorítmica de sus contraseñas según las necesite. Su privacidad está protegida con esta solución porque las contraseñas generadas no se guardan en su dispositivo y no se envían a través de la red.

Master Password es una aplicación de software libre de código abierto que funciona mediante la generación algorítmica de sus contraseñas según las necesite. Su privacidad está protegida con esta solución porque las contraseñas generadas no se guardan en su dispositivo y no se envían a través de la red.

La contraseña maestra está disponible para iOS, MacOS, Android, Windows, Linux y la Web..

KeePass / KeePassX

KeePass es un administrador de contraseñas gratuito y de código abierto que está diseñado para ser fácil de usar. Con KeePass, sus contraseñas se almacenan en una base de datos cifrada que está protegida con una clave maestra o un archivo de clave. Las bases de datos están encriptadas con AES y Twofish. Visite estos enlaces para obtener más información sobre [KeePassX] (actualmente no se mantiene) y [KeePassXC]

KeePass es un administrador de contraseñas gratuito y de código abierto que está diseñado para ser fácil de usar. Con KeePass, sus contraseñas se almacenan en una base de datos cifrada que está protegida con una clave maestra o un archivo de clave. Las bases de datos están encriptadas con AES y Twofish. Visite estos enlaces para obtener más información sobre [KeePassX] (actualmente no se mantiene) y [KeePassXC]

Disponible para Windows, MacOS, Linux, Android y BSD

LessPass

LessPass es una aplicación gratuita de código abierto que se desarrolló para facilitar la administración de contraseñas. LessPass funciona calculando contraseñas en lugar de generarlas y almacenarlas. Nunca almacena sus contraseñas en una base de datos y no necesita sincronizarse con su dispositivo para funcionar. Utiliza PBKDF2 y sha-256.

LessPass es una aplicación gratuita de código abierto que se desarrolló para facilitar la administración de contraseñas. LessPass funciona calculando contraseñas en lugar de generarlas y almacenarlas. Nunca almacena sus contraseñas en una base de datos y no necesita sincronizarse con su dispositivo para funcionar. Utiliza PBKDF2 y sha-256.

Disponible para Windows, MacOS, Linux, Android, Firefox y Chrome.

Otras aplicaciones de administración de contraseñas

- Generador de contraseña segura – Una herramienta en línea que genera contraseñas seguras y aleatorias. Toda la generación de contraseñas se realiza en el navegador..

- SuperGenPass – un generador de contraseñas de código abierto y gratuito que se ejecuta en su navegador. Transforma tu contraseña maestra en una contraseña única para cada sitio que visitas. Sus contraseñas nunca se almacenan o transmiten.

- Contraseña segura – una aplicación de contraseña gratuita y de código abierto que le permite administrar sus contraseñas existentes y generar nuevas contraseñas de acuerdo con sus propias reglas. Con Password Safe, almacena sus contraseñas en una o varias bases de datos cifradas. Diseñado con amor por el experto en seguridad Bruce Schneier, recomendamos encarecidamente utilizar PW Safe si desea apoyar el movimiento de herramientas de privacidad de código abierto.

Información adicional sobre la generación de contraseñas

- John Oliver de Late Week Tonight y Edward Snowden discuten contraseñas (Youtube).

Leyes internacionales sobre divulgación clave

Enlaces relacionados con las leyes clave de divulgación

Las leyes clave de divulgación determinan las condiciones bajo las cuales un individuo se ve obligado a dar claves de cifrado a los funcionarios encargados de hacer cumplir la ley. Las leyes difieren en cada país, pero la mayoría de los países requieren una orden judicial. Los métodos de esteganografía y encriptación de datos que aseguran una negación plausible son dos de las formas en que las personas pueden usar para defenderse de las leyes clave de divulgación.

La esteganografía se refiere a ocultar un mensaje, imagen o archivo dentro de otro mensaje, imagen o archivo. Para los fines de nuestro contexto, el mensaje que se oculta suele ser uno que contiene información cifrada. Para garantizar una negabilidad plausible, el mensaje que está oculto tendría que estar encriptado de tal manera que evite que un adversario pueda probar que el mensaje oculto existe.

Naciones que tienen leyes clave de divulgación

- Antigua y Barbuda

- Australia

- Canadá

- Francia

- India

- Noruega

- Sudáfrica

- Reino Unido

Naciones donde las leyes clave de divulgación pueden o no aplicarse

- Bélgica *

- Finlandia *

- Nueva Zelanda (poco claro)

- Suecia (propuesta)

- Los países bajos *

- Estados Unidos (ver información relacionada)

Naciones donde las leyes clave de divulgación no se aplican

- Republica checa

- Polonia

* si un individuo, que no sea el sospechoso o la familia del sospechoso, sabe cómo acceder a un sistema, se le puede pedir al individuo que comparta lo que sabe.

Enlaces a servicios de cifrado de archivos adicionales

- Una mirada en profundidad a las leyes clave de divulgación de Wikipedia.

- Respuestas a una pregunta sobre las leyes clave de divulgación en Law Stack Exchange.

- Maria Hoffman, abogada principal de la Electronic Frontier Foundation, habla sobre las leyes clave de divulgación y el descifrado forzado en DEFCON 20.

Aplicaciones de cifrado de archivos

Si actualmente no cifra su disco duro, registros de correo electrónico o archivos de archivos, le recomendamos que use una de estas aplicaciones de cifrado.

Enlaces a servicios de cifrado de archivos adicionales

- Cryptomator – una aplicación de almacenamiento de archivos de código abierto simple y gratuita que le permite cifrar el contenido y los nombres de los archivos con AES.

- miniLock – un complemento de cifrado de archivos auditado y revisado por pares para Google Chrome y Chromium.

- Cripta AES – una aplicación de cifrado de archivos basada en el Estándar de cifrado avanzado. Es simple de usar y después de la instalación solo requiere hacer clic en un archivo e ingresar una contraseña para usarlo. Disponible para Windows, Mac, Linux y Android.

- DiskCryptor – una aplicación de cifrado de archivos de código abierto que se puede utilizar para cifrar algunas o todas las particiones de disco en una unidad de disco. Admite AES, Twofish y Serpent. Se ejecuta en Windows.

VeraCrypt

VeraCrypt es una aplicación gratuita de código abierto basada en TrueCrypt 7.1a. Puede crear un disco virtual encriptado, puede encriptar una partición o dispositivo de almacenamiento, funciona en tiempo real y está diseñado para proporcionar una negación plausible.

VeraCrypt es una aplicación gratuita de código abierto basada en TrueCrypt 7.1a. Puede crear un disco virtual encriptado, puede encriptar una partición o dispositivo de almacenamiento, funciona en tiempo real y está diseñado para proporcionar una negación plausible.

Disponible para Windows, MacOS y Linux.

GNU Privacy Guard

Software gratuito de código abierto basado en OpenPGP. Se puede usar como una herramienta de línea de comandos o se puede usar con aplicaciones front-end. Cifra y firma datos y comunicaciones por correo electrónico.

Software gratuito de código abierto basado en OpenPGP. Se puede usar como una herramienta de línea de comandos o se puede usar con aplicaciones front-end. Cifra y firma datos y comunicaciones por correo electrónico.

Disponible para Windows, Vista y Linux.

PeaZip

PeaZip es una utilidad gratuita de código abierto para administrar archivos y crear archivos de archivos. Es compatible con más de 180 formatos de archivo diferentes. PeaZip incluye varios métodos para proteger sus datos, incluido el cifrado mediante AES, Twofish o Serpent, un administrador de contraseñas cifradas, autenticación de dos factores (opcional, no es obligatorio) y herramientas seguras de eliminación y hash de archivos.

PeaZip es una utilidad gratuita de código abierto para administrar archivos y crear archivos de archivos. Es compatible con más de 180 formatos de archivo diferentes. PeaZip incluye varios métodos para proteger sus datos, incluido el cifrado mediante AES, Twofish o Serpent, un administrador de contraseñas cifradas, autenticación de dos factores (opcional, no es obligatorio) y herramientas seguras de eliminación y hash de archivos.

Disponible para Windows, MacOS, Android y Debian.

Redes fuera de la web de superficie

Si desea acceder al contenido en la web oscura, explore la información en esta sección.

Proyecto Tor

La red Tor permite a sus usuarios evitar la web de Surface a través de su red de servidores operados por voluntarios. Tor distribuye tus comunicaciones entre varias conexiones de retransmisión para proteger tu identidad.

La red Tor permite a sus usuarios evitar la web de Surface a través de su red de servidores operados por voluntarios. Tor distribuye tus comunicaciones entre varias conexiones de retransmisión para proteger tu identidad.

Disponible para Windows, Mac, Linux, iOS, Android y OpenBSD

Red I2P

La red I2P es una red superpuesta que permite a sus usuarios comunicarse de forma anónima. Toda la comunicación que tiene lugar con la red está encriptada de extremo a extremo. I2P admite correo electrónico, navegación web, alojamiento de sitios web, mensajes instantáneos, blogs, foros y almacenamiento de archivos.

La red I2P es una red superpuesta que permite a sus usuarios comunicarse de forma anónima. Toda la comunicación que tiene lugar con la red está encriptada de extremo a extremo. I2P admite correo electrónico, navegación web, alojamiento de sitios web, mensajes instantáneos, blogs, foros y almacenamiento de archivos.

Disponible para Windows, MacOS, Linux, Android

El proyecto de Freenet

Freenet es una red descentralizada y distribuida. Los archivos y las comunicaciones están encriptados, y los nodos están anonimizados en Freenet. Los usuarios pueden compartir archivos, publicar sitios web y chatear en foros.

Freenet es una red descentralizada y distribuida. Los archivos y las comunicaciones están encriptados, y los nodos están anonimizados en Freenet. Los usuarios pueden compartir archivos, publicar sitios web y chatear en foros.

Disponible para Windows, MacOS y Linux

Enlaces a redes adicionales fuera de la web de Surface

- ZeroNet – Una red de igual a igual utilizando la red BitTorrent y la criptografía de Bitcoin.

- Retroshare – software gratuito de código abierto que permite al usuario crear una red segura, anónima y descentralizada para enviar comunicaciones cifradas.

- GNUnet – un conjunto de herramientas y aplicaciones para crear aplicaciones descentralizadas que protegen la privacidad.

- IPFS – un sistema de distribución de archivos punto a punto. El objetivo de IPFS es reemplazar HTTP y hacer que Internet sea más eficiente y rentable. [Enlace a la advertencia de privacidad].

Redes fuera de la web de superficie

Si actualmente usa Facebook, Twitter o Google+, le recomendamos que busque una alternativa más segura en las redes sociales aquí.

diáspora*

La diáspora es una red social descentralizada que se ejecuta fuera de los servidores (que ellos llaman “pods”) en todo el mundo. Para unirse a la diáspora, necesita encontrar un pod y registrarse con él. En la diáspora puede mantener su identidad privada y elegir quién ve su información..

La diáspora es una red social descentralizada que se ejecuta fuera de los servidores (que ellos llaman “pods”) en todo el mundo. Para unirse a la diáspora, necesita encontrar un pod y registrarse con él. En la diáspora puede mantener su identidad privada y elegir quién ve su información..

Friendica

Friendica es una red social descentralizada que admite el protocolo de la diáspora. Los usuarios pueden comunicarse con los usuarios de Friendica y también con los usuarios de la diáspora y Hubzilla. Friendica también admite la comunicación bidireccional con Twitter, App.net, GNU Social y Mail.

Friendica es una red social descentralizada que admite el protocolo de la diáspora. Los usuarios pueden comunicarse con los usuarios de Friendica y también con los usuarios de la diáspora y Hubzilla. Friendica también admite la comunicación bidireccional con Twitter, App.net, GNU Social y Mail.

GNU Social

GNU Social se desarrolló como una aplicación de redes sociales que permite a sus usuarios controlar sus propios datos y mantener sus contactos. GNU Social fue desarrollado a partir de Status Net.

GNU Social se desarrolló como una aplicación de redes sociales que permite a sus usuarios controlar sus propios datos y mantener sus contactos. GNU Social fue desarrollado a partir de Status Net.

Un enlace a una red social descentralizada adicional

- Mastodonte – una red social gratuita, de código abierto y descentralizada. Está basado en GNU Social.

Información adicional sobre redes sociales

- Eliminar su cuenta de Facebook: visite este enlace para eliminar su cuenta de Facebook de forma permanente.

- Una guía para eliminar su cuenta de Facebook: instrucciones paso a paso para deshacerse de su cuenta de Facebook.

Servicios de nombres de dominio para mayor seguridad

DNSCrypt

DNSCrypt es un protocolo de nombre de dominio de código abierto y gratuito que evita la suplantación de nombres de dominio. DNSCrypt usa criptografía para asegurarse de que las comunicaciones provenientes de un solucionador DNS específico sean auténticas y no hayan sido modificadas o alteradas.

DNSCrypt es un protocolo de nombre de dominio de código abierto y gratuito que evita la suplantación de nombres de dominio. DNSCrypt usa criptografía para asegurarse de que las comunicaciones provenientes de un solucionador DNS específico sean auténticas y no hayan sido modificadas o alteradas.

Disponible para Windows, MacOS, Linux, Android e iOS.

OpenNIC

OpenNic es una alternativa de propiedad de usuario para los registros de nombres de dominio como ICANN. Ofrecen varios dominios únicos de nivel superior (incluidos .bbs, .chan, .indy y varios otros) que no están disponibles a través de otros registros. Además, si cumple con sus requisitos, puede proponer y alojar su propio TLD a través de su servicio.

OpenNic es una alternativa de propiedad de usuario para los registros de nombres de dominio como ICANN. Ofrecen varios dominios únicos de nivel superior (incluidos .bbs, .chan, .indy y varios otros) que no están disponibles a través de otros registros. Además, si cumple con sus requisitos, puede proponer y alojar su propio TLD a través de su servicio.

Enlaces a servicios de nombres de dominio adicionales

- No hay pista – NoTrack es un servidor DNS que protege su privacidad al anular las solicitudes de seguimiento de más de 10,000 dominios de seguimiento. También se puede usar para bloquear anuncios. Disponible para Linux.

- Nombre Moneda – NameCoin es una aplicación gratuita y de código abierto basada en bitcoin que alimenta el TLD .bit.

Aplicaciones seguras para tomar notas

Si actualmente usa Evernote, Google Keep o Microsoft OneNote, le recomendamos que busque una aplicación de toma de notas más segura aquí.

Laverna

Laverna es una aplicación gratuita para tomar notas de código abierto que ofrece un editor de rebajas, un modo sin distracciones y la capacidad de cifrar sus notas. Puede usarlo con sus cuentas de Dropbox o RemoteStorage.

Laverna es una aplicación gratuita para tomar notas de código abierto que ofrece un editor de rebajas, un modo sin distracciones y la capacidad de cifrar sus notas. Puede usarlo con sus cuentas de Dropbox o RemoteStorage.

Disponible para Linux, MacOS y Windows.

Tortuga

Turtl es una aplicación gratuita de código abierto para tomar notas, guardar documentos, marcar sitios, guardar fotos y más. Utiliza claves criptográficas para proteger sus datos. Puede usar el Turtl alojado o ejecutar su propio servidor Turtl.

Turtl es una aplicación gratuita de código abierto para tomar notas, guardar documentos, marcar sitios, guardar fotos y más. Utiliza claves criptográficas para proteger sus datos. Puede usar el Turtl alojado o ejecutar su propio servidor Turtl.

Disponible para Windows, MacOS, Linux y Android.

Notas estándar

Standard Notes es una aplicación de toma de notas gratuita y de código abierto diseñada para ser simple y privada. Utiliza AES-256 para cifrar sus notas y ofrece sincronización automática, acceso web y acceso sin conexión. Los usuarios que desean funciones adicionales pueden suscribirse a su servicio extendido que ofrece acceso completo a sus extensiones y copias de seguridad automáticas al almacenamiento en la nube.

Standard Notes es una aplicación de toma de notas gratuita y de código abierto diseñada para ser simple y privada. Utiliza AES-256 para cifrar sus notas y ofrece sincronización automática, acceso web y acceso sin conexión. Los usuarios que desean funciones adicionales pueden suscribirse a su servicio extendido que ofrece acceso completo a sus extensiones y copias de seguridad automáticas al almacenamiento en la nube.

Disponible para MacOS, Windows, iOS, Linux y Android

Enlace a una aplicación segura adicional para tomar notas

- Papeleo – una aplicación gratuita para tomar notas de código abierto. Para usarlo necesitas un servidor con Linux, Apache, MySQL y PHP.

Aplicaciones seguras para tomar notas

PrivateBin

PrivateBin es un pastebin de código abierto que proporciona seguridad para sus pastas al cifrarlas y descifrarlas en el navegador. El servidor no tiene acceso a las pastas. Las pastas pueden estar protegidas con contraseña. Para usarlo, debe instalarlo en su propio servidor, o encontrar un servidor que lo pueda usar y en el que confíe. Para obtener una lista de servidores que ejecutan PrivateBin, visite. aquí

PrivateBin es un pastebin de código abierto que proporciona seguridad para sus pastas al cifrarlas y descifrarlas en el navegador. El servidor no tiene acceso a las pastas. Las pastas pueden estar protegidas con contraseña. Para usarlo, debe instalarlo en su propio servidor, o encontrar un servidor que lo pueda usar y en el que confíe. Para obtener una lista de servidores que ejecutan PrivateBin, visite. aquí

0bin

0bin es un pastebin gratuito de código abierto que encripta las pastas en el navegador usando Javascript. Los creadores de 0bin dicen que su objetivo no es proteger a los usuarios de 0bin. Su objetivo es proteger a quienes alojan 0bin de ser demandados por el contenido de las pastas. Su metodología de cifrado está configurada para proporcionar a los hosts una negación plausible. Puede usar 0bin en 0bin.net, o descargar el código y configurarlo en su propio servidor.

0bin es un pastebin gratuito de código abierto que encripta las pastas en el navegador usando Javascript. Los creadores de 0bin dicen que su objetivo no es proteger a los usuarios de 0bin. Su objetivo es proteger a quienes alojan 0bin de ser demandados por el contenido de las pastas. Su metodología de cifrado está configurada para proporcionar a los hosts una negación plausible. Puede usar 0bin en 0bin.net, o descargar el código y configurarlo en su propio servidor.

Enlaces a Pastebins Seguros Adicionales

- Desarraigar – Disroot ofrece un conjunto de servicios seguros que incluye un Pastebin PrivateBin.

- Hastebin – Hastebin es una aplicación pastebin de código abierto. Puede usarlo en la web o descargar el código y ejecutarlo en su propio servidor.

Herramientas de productividad

Etherpad

Etherpad es un editor de texto gratuito y de código abierto. Puede usarlo solo o editar un documento Etherpad en tiempo real con un grupo. Puede instalar Etherpad en su propio servidor o usarlo a través de una de varias instancias disponibles públicamente.

Etherpad es un editor de texto gratuito y de código abierto. Puede usarlo solo o editar un documento Etherpad en tiempo real con un grupo. Puede instalar Etherpad en su propio servidor o usarlo a través de una de varias instancias disponibles públicamente.

Disponible para Windows, MacOS y Linux

EtherCalc

EtherCalc es una aplicación gratuita de hoja de cálculo de código abierto. Puede usarlo solo o en colaboración. Puede usar la versión disponible en el sitio web o instalarla en su propio servidor.

EtherCalc es una aplicación gratuita de hoja de cálculo de código abierto. Puede usarlo solo o en colaboración. Puede usar la versión disponible en el sitio web o instalarla en su propio servidor.

Disponible para Windows, MacOS, Linus, FreeBSD

Texto protegido

Texto protegido es un servicio gratuito que permite a los usuarios almacenar notas cifradas. El texto protegido cifra el texto en el navegador. No rastrean a los usuarios ni publican anuncios. El servicio no requiere registro para su uso. Los usuarios eligen un nombre para su archivo y lo guardan con una contraseña cuando terminan.

Texto protegido es un servicio gratuito que permite a los usuarios almacenar notas cifradas. El texto protegido cifra el texto en el navegador. No rastrean a los usuarios ni publican anuncios. El servicio no requiere registro para su uso. Los usuarios eligen un nombre para su archivo y lo guardan con una contraseña cuando terminan.

Enlaces a herramientas de productividad adicionales

- Desarraigar – Disroot ofrece un conjunto de servicios seguros que incluyen Etherpad y EtherCalc.

- Dudle – Una aplicación gratuita de encuestas y programación en línea. No requiere registro para usar.

Sistemas operativos de seguridad mejorada

Si actualmente utiliza Microsoft Windows o OSX de Apple, le recomendamos que busque un sistema operativo más seguro aquí.

Qubes OS

Qubes OS es un sistema operativo gratuito de código abierto diseñado como una alternativa segura a otros sistemas operativos. El enfoque de seguridad de Qubes es “seguridad por compartimentación”. Las diversas tareas que realiza en su computadora están separadas en “qubes” que están separadas entre sí. De esta manera, si un qube se ve comprometido por el malware, no puede comprometer a los otros qubes.

Qubes OS es un sistema operativo gratuito de código abierto diseñado como una alternativa segura a otros sistemas operativos. El enfoque de seguridad de Qubes es “seguridad por compartimentación”. Las diversas tareas que realiza en su computadora están separadas en “qubes” que están separadas entre sí. De esta manera, si un qube se ve comprometido por el malware, no puede comprometer a los otros qubes.

Debian

Debian es un sistema operativo gratuito de código abierto creado por miembros del Proyecto Debian. Los sistemas Debian usan Linux o FreeBSD para ejecutarse. Debian viene con más de 51,000 aplicaciones de software libre. Puede instalar Debian desde un CD, puede descargarlo en línea, o puede comprar una computadora con Debian preinstalado.

Debian es un sistema operativo gratuito de código abierto creado por miembros del Proyecto Debian. Los sistemas Debian usan Linux o FreeBSD para ejecutarse. Debian viene con más de 51,000 aplicaciones de software libre. Puede instalar Debian desde un CD, puede descargarlo en línea, o puede comprar una computadora con Debian preinstalado.

Trisquel

Trisquel es un sistema operativo gratuito basado en Linux. Hay varias ediciones disponibles dependiendo de cuáles sean sus necesidades. Originalmente se desarrolló para proporcionar un sistema operativo que admitiera el idioma gallego.

Trisquel es un sistema operativo gratuito basado en Linux. Hay varias ediciones disponibles dependiendo de cuáles sean sus necesidades. Originalmente se desarrolló para proporcionar un sistema operativo que admitiera el idioma gallego.

Advertencia

Si desea preservar su privacidad, evite Windows 10 a toda costa.

Enlaces a sistemas operativos adicionales

- OpenBSD – un sistema operativo gratuito con sede en Canadá que fue diseñado para parecerse a UNIX. El objetivo de los desarrolladores es ser el número uno en seguridad. La criptografía está incrustada en varios lugares del sistema operativo OpenBSD. Además, tienen un equipo de auditoría de seguridad que ha estado auditando OpenBSD desde 1996.

- Arch Linux – Arch Linux fue diseñado para ser la versión de Linux de hágalo usted mismo. La instalación predeterminada contiene solo lo que se necesita para operar el sistema operativo, y el usuario puede modificarlo según sea necesario. Parabola es un sistema operativo gratuito de código abierto derivado de Arch Linux.

- Whonix – Whonix es un sistema operativo gratuito basado en Tor y Debian GNU / Linux. Fue diseñado para la seguridad y la privacidad y logra esto mediante el uso de la red Tor y una arquitectura que utiliza máquinas virtuales.

- Subgraph OS – Subgraph fue diseñado para ser fácil de usar pero difícil de atacar. Viene con un núcleo reforzado con Grsecurity, requiere que los usuarios tengan sistemas de archivos encriptados, restringe las aplicaciones para que solo usen la red Tor, y viene con una mensajería instantánea segura y un cliente de correo electrónico seguro. Subgraph está basado en Debian GNU / Linux.

Las 10 vulnerabilidades de IoT más críticas de OWASP

- Contraseñas débiles, adivinables o codificadas – Uso de credenciales fácilmente forzadas por la fuerza bruta, disponibles al público o que no se pueden cambiar, incluidas las puertas traseras en el firmware o el software del cliente que otorgan acceso no autorizado a los sistemas implementados.