Протоколы VPN: PPTP против L2TP / IPSec против SSTP против IKEv2 / IPsec

Интернет-безопасность стала важной темой в современном мире. Каждый раз, когда вы выходите в интернет, будь то с компьютера или смартфона, Ваша личная информация находится под угрозой. Хакеры пытаются украсть данные, и вы даже не можете быть уверены, каким компаниям доверять.

Если вы хотите серьезно относиться к защите вашей конфиденциальности в Интернете, то лучший шаг, который вы можете сделать, это инвестирование в хороший сервис виртуальной частной сети (VPN) для всех ваших устройств. Вы, наверное, слышали о VPN в новостях, но, возможно, не знаете точно, как они работают.

В этой статье мы рассмотрим преимущества использования VPN и погрузимся в различные протоколы, используемые сегодня. Имейте в виду, что не все VPN одинаковы, и технология протокола, которую они выбирают, является большой причиной, почему.

Почему вы должны использовать VPN

Самый простой способ понять функцию VPN – это думать о ней как о своем собственном частном туннеле на оживленной трассе..

Когда вы используете обычное интернет-соединение, весь трафик выходит из вашей домашней сети Wi-Fi и в открытый интернет. Ваш Интернет-провайдер отвечает за передачу этих данных в соответствующее место..

Когда вы включаете VPN-клиент, ваш трафик сначала отправляется через безопасный туннель, прежде чем попасть в открытый интернет. Данные по-прежнему передаются через сеть вашего провайдера, но они полностью зашифрованы, так что хакеры не могут перехватить и расшифровать его. Кроме того, VPN предоставляют вам анонимный IP-адрес, что усложняет отслеживание вашей активности в Интернете..

В общем, разумно использовать VPN при подключении к Интернету. Клиенты VPN доступны для всех операционных систем и типов устройств, включая планшеты и телефоны. VPN особенно важны, если вы много путешествуете или полагаетесь на общедоступные точки доступа Wi-Fi, поскольку они уязвимы для кибератак.

Обзор протоколов VPN

При поиске в Интернете вы найдете сотни различных вариантов VPN-клиентов и услуг. Так что именно отличает одно от другого?

Важно сосредоточиться на технологии протокола, которую использует инструмент VPN, поскольку он определит, насколько безопасным и надежным является решение на самом деле..

Поскольку технология VPN со временем развивалась, появились новые протоколы, в то время как старые протоколы утратили популярность. Все VPN стремятся выполнять одну и ту же функцию защиты сетевого трафика, но делают это с помощью различных методов аутентификации и шифрования..

Аутентификация связана с тем, как вы входите в VPN-клиент или службу. Учетные данные необходимы, чтобы идентифицировать себя и сохранить ваши данные в секрете. Метод шифрования протокола VPN обрабатывает фактическое кодирование информации, чтобы никто другой не мог украсть и прочитать ее.

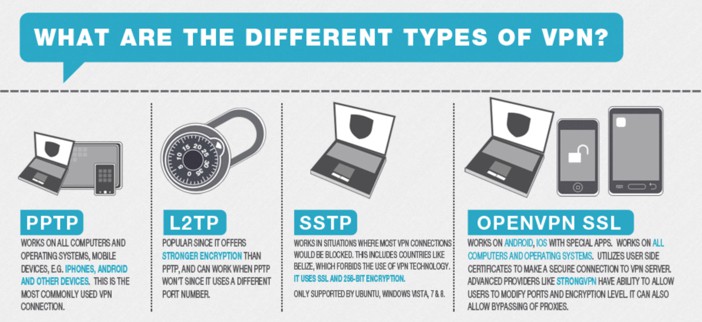

PPTP

Один из первых сетевых протоколов, изобретенных для VPN-сервисов, был назван протоколом PPTP. В первые дни Интернета PPTP был единственным доступным вариантом VPN. Это было отчасти потому, что оно было разработано Microsoft и включено в ранние версии операционной системы Windows. Как бесплатные VPN, так и некоторые из более дорогих аналогов в нашем списке лучших австралийских VPN-сетей используют протоколы PPTP..

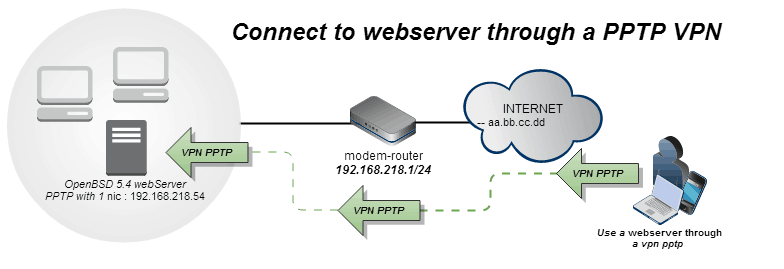

Трафик, передаваемый по PPTP, использует порт 1723 через протокол управления транспортом (TCP). Он поддерживает ряд различных методов аутентификации и будет передавать сетевые запросы через туннель, который использует Generic Route Encapsulation (GRE), который является протоколом, разработанным Cisco..

Хотя за PPTP стоят крупные компании, протокол имеет ряд проблем безопасности это привело к падению популярности. Некоторые VPN-сервисы все еще предлагают его в качестве опции, потому что это самый простой протокол для установки и настройки, но уязвимость в методе шифрования PPTP означает, что ему нельзя доверять для повседневного использования..

L2TP / IPSec

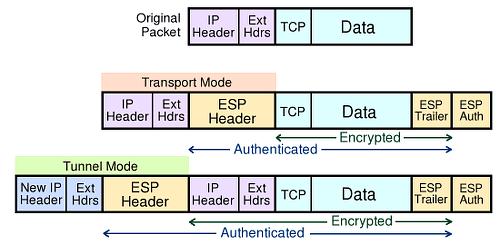

После того, как в PPTP были обнаружены первые недостатки безопасности, Cisco вернулась к процессу проектирования и помогла создать надежный протокол. L2TP / IPSec фактически состоит из двух отдельных частей: протокола туннелирования второго уровня (L2TP) для маршрутизации и безопасности Интернет-протокола (IPSec) для шифрования..

Переместив VPN-туннель на уровень 2 сети, который известен как уровень канала передачи данных, Cisco усложнила хакерам проникновение в защищенное соединение. Кроме того, IPSec добавил 256-битный ключ шифрования, который обеспечивает достаточную безопасность, чтобы его можно было рассматривать как совершенно секретный.

L2TP / IPSec предлагается в качестве решения VPN в большинстве современных операционных систем, хотя в целом настройка занимает больше времени. Кроме того, иногда скорость сети с L2TP / IPSec может быть ниже, чем у других протоколов VPN. Дополнительная безопасность L2TP / IPSec по-прежнему делает его привлекательным вариантом для пользователей Интернета..

SSTP

Хотя VPN сейчас рекомендуются для всех типов устройств, в первые дни Интернета они в основном использовались компаниями, которым требовался способ безопасного доступа к системам из удаленных мест. Поскольку Microsoft имела такое доминирующее положение в корпоративном мире, они играли важную роль в разработке и обслуживании различных протоколов VPN..

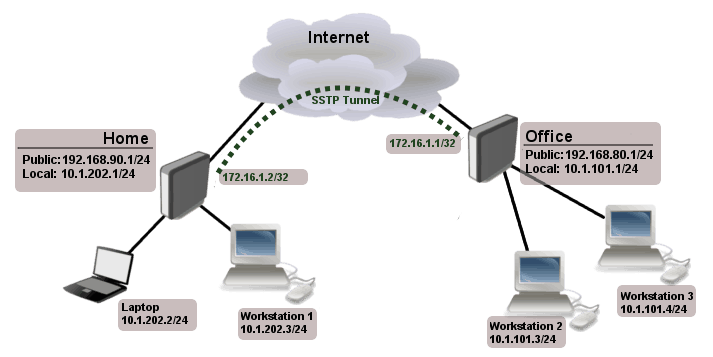

Протокол защищенного туннелирования сокетов (SSTP) был проектом, полностью принадлежащим Microsoft. Он использует TCP-порт 443 и функционирует так же, как SSL-сертификаты в Интернете, которые представлены символом замка рядом с URL-адресом в вашем браузере..

SSTP считается очень безопасным протоколом, но он доступен только для компьютеров Windows и имеет другие ограничения. Он не может обрабатывать все типы интернет-трафика и в основном используется для того, чтобы пользователи удаленного рабочего стола могли подключаться к системам из внешних сетей..

IKEv2 / IPsec

Как упоминалось ранее, аутентификация является критически важной частью работы всех VPN. Каждый сеанс, который вы открываете в безопасном туннеле, будет назначаться вашему устройству и пользовательской информации, чтобы веб-запросы могли перенаправляться туда и обратно в вашу локальную сеть..

L2TP был первым методом аутентификации, который был связан с протоколом шифрования IPSec. В настоящее время некоторые провайдеры VPN предлагают возможность включения Internet Key Exchange версии 2 (IKEv2) в качестве альтернативной формы аутентификации. IKEv2 может использоваться с VPN на основе маршрутизатора или службами на основе сертификатов.

IKEv2 / IPSec считается высокозащищенный протокол VPN из-за его надежности и безопасности при согласовании нового туннельного сеанса. К сожалению, некоторые мобильные устройства могут не иметь встроенной поддержки или могут быть настроены только с более ранней версией, известной как IKEv1, которая может быть подвержена кибератакам.

Если вы читаете мою статью о лучших австралийских торговых платформах, я рекомендую IPsec в качестве протокола для безопасных онлайн-транзакций..

OpenVPN TCP

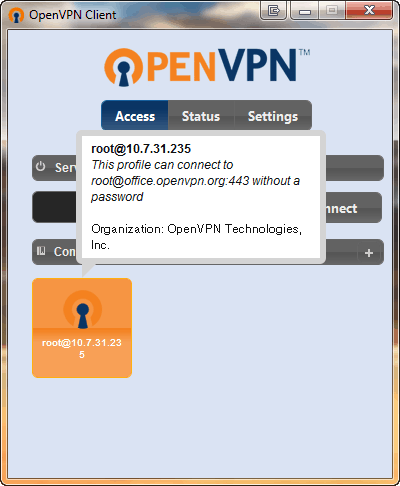

В начале 2000-х сообщество разработчиков открытого исходного кода начало искать новую альтернативную форму протокола VPN. Результат стал известен как OpenVPN, который в настоящее время доступен через бесплатную или коммерческую лицензию и может работать в одном из двух механизмов: TCP или UDP..

В начале 2000-х сообщество разработчиков открытого исходного кода начало искать новую альтернативную форму протокола VPN. Результат стал известен как OpenVPN, который в настоящее время доступен через бесплатную или коммерческую лицензию и может работать в одном из двух механизмов: TCP или UDP..

Версия OpenVPN для TCP направляет трафик по тому же каналу, что и протокол PPTP, но делает это гораздо более безопасным способом. SSL используется во время обмена ключами аутентификации, а затем пользовательский метод шифрования обеспечивает передачу данных. Большой частью этого является библиотека OpenSSL, которая предлагает ряд шифры и алгоритмы шифрования.

OpenVPN TCP – очень гибкий протокол, но из-за этого вам нужно быть осторожным при выборе между провайдерами. Многие компании добавление сторонних плагинов или скриптов для запуска поверх OpenVPN TCP. Они могут добавить полезные функции, но они также могут повлиять на производительность или даже ввести новые проблемы безопасности.

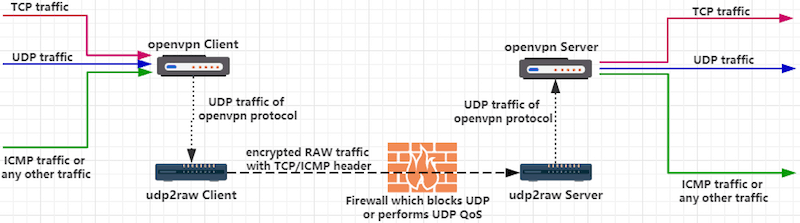

OpenVPN UDP

Как упоминалось ранее, протокол OpenVPN также поддерживается другим механизмом. В версии протокола пользовательских дейтаграмм (UDP) данные отправляются по каналу без сохранения состояния, который не должен выполнять цифровое рукопожатие между отправителем сообщения и получателем. TCP включает это рукопожатие, которое может занять время, но также гарантирует, что сообщения доставляются и подтверждаются на обоих концах VPN.

Целью OpenVPN UDP является максимально сократить время ожидания при подключении к открытому интернету. Поскольку каждый запрос не должен выполнять отдельное рукопожатие, уровень VPN может перемещать пакеты данных быстрее, не ожидая ответа других узлов сети. Большинство провайдеров, которые используют OpenVPN, настраивают своих клиентов на использование опции UDP по умолчанию.

Протокол UDP чаще всего используется в службах потокового аудио, видео или игр, когда ожидается определенная потеря пакетов, и это не ухудшит впечатление. Когда дело доходит до OpenVPN, опция UDP действительно предлагает превосходную производительность и скорость, но надежность может пострадать, потому что ваши защищенные данные не всегда могут достигать намеченного места назначения.

SoftEther

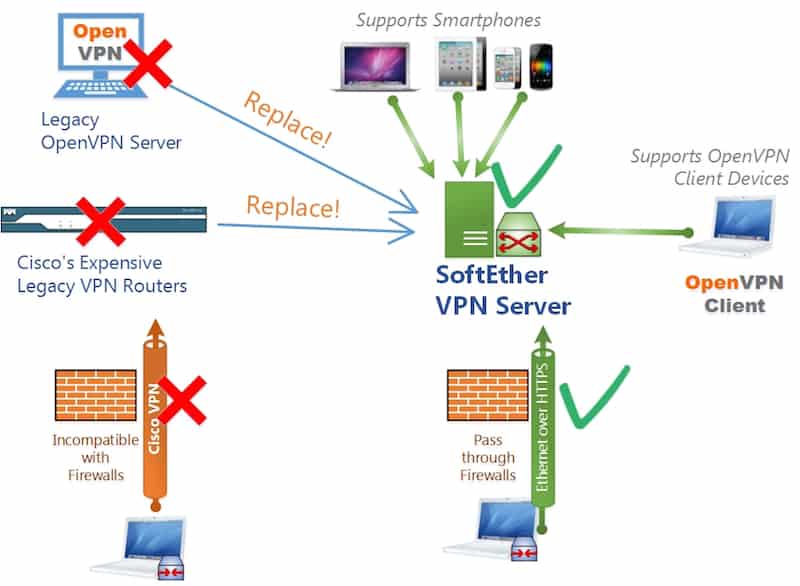

SoftEther – это еще один проект с открытым исходным кодом, который позиционирует себя как альтернативу OpenVPN и другим протоколам, поддерживаемым Microsoft и Cisco. В настоящее время он доступен для компьютеров Mac и Windows, а также для серверов под управлением различных сборок Linux.

Одним из больших преимуществ SoftEther является его совместимость со всеми другими протоколами VPN. Он может работать вместе с инфраструктурой, которой вы уже владеете, при настройке среды VPN для удаленного доступа или туннелирования между сайтами. SoftEther использует нестандартную форму шифрования на основе стандарта SSL, но все еще может интегрироваться с большинством распространенных брандмауэров и блокировщиков безопасности..

SoftEther VPN включает в себя пользовательский интерфейс для настройки параметров безопасности и протоколов, но он более сложный, чем встроенные опции, предоставляемые большинством современных операционных систем. SoftEther лучше всего работает в облачной среде, такой как Amazon Web Services или Microsoft Azure, где его можно развернуть на всем предприятии..

WireGuard

В то время как многие из старых протоколов VPN достигли уровня зрелости, когда новые разработки редки, протокол WireGuard представляет собой один из более новых вариантов и по-прежнему находится в стадии интенсивной разработки сегодня. Цель WireGuard – предложить простое и быстрое VPN-решение для частных лиц и организаций..

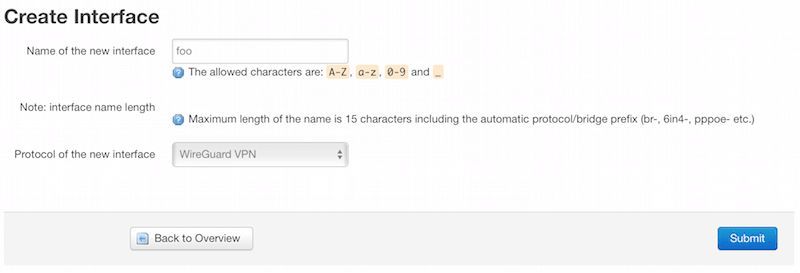

WireGuard начинался как проект, предназначенный для работы в Linux, но теперь он расширился, чтобы обеспечить поддержку других операционных систем и мобильных устройств. Когда вы устанавливаете протокол WireGuard, он фактически добавляет новый интерфейс к вашим сетевым настройкам, который встроен на низком уровне вашего устройства, так что внешние помехи минимальны.

WireGuard считается современным VPN-решением благодаря своему подходу к шифрованию. Инструмент использует так называемую маршрутизацию с помощью криптографии для управления диапазоном IP-адресов, которые разрешены через безопасный VPN-туннель. Это зависит от сети одноранговых узлов, которые обмениваются данными друг с другом через WireGuard..

WireGuard стремится стать VPN-решением с открытым исходным кодом, но, поскольку проект еще не выпустил стабильную версию своего программного обеспечения, существует все еще есть некоторый риск использования его как вашего единственного инструмента VPN.

Суть

Сегодняшнее слово о взломе и хакерстве данных, как никогда важно предпринять шаги для обеспечения вашей онлайн-безопасности. Большая часть частной жизни в Интернете заключается в том, чтобы ваши данные передавались по защищенным каналам. Инвестирование в надежного провайдера VPN и инструмент – лучший способ сделать это.

Пытаясь сравнить различные VPN-решения, доступные на рынке, обязательно изучите технологии и протоколы, которые использует каждый из них. Как мы показали, некоторые протоколы устарели, в то время как другие все еще находятся в стадии разработки. Вы хотите найти инструмент VPN, который балансирует скорость, надежность и безопасность.

Дополнительные Ресурсы

- Объясненные протоколы VPN Cisco Systems

- Penn State – Сравнение протоколов VPN – IPSec, PPTP и L2TP

28.04.2023 @ 09:13

разработке нового протокола, который стал известен как L2TP (Layer 2 Tunneling Protocol). L2TP был создан в сочетании с протоколом IPSec (Internet Protocol Security) для улучшения безопасности.. L2TP использует порт 1701 через протокол управления транспортом (UDP) и не имеет собственных методов аутентификации или шифрования. Вместо этого он использует IPSec для шифрования данных и обеспечения безопасности.. L2TP / IPSec является более безопасным протоколом, чем PPTP, и поэтому он стал более популярным среди VPN-сервисов. Однако он может быть медленнее в работе, чем PPTP, из-за дополнительных слоев безопасности.. OpenVPN OpenVPN является открытым исходным кодом протокола VPN, который был создан в 2002 году. Он использует порты TCP или UDP и может работать на различных операционных системах, включая Windows, Mac и Linux.. OpenVPN использует SSL / TLS для шифрования данных и обеспечения безопасности. Он также может использовать различные методы аутентификации, включая сертификаты и пароли.. OpenVPN является одним из наиболее безопасных и надежных протоколов VPN, и поэтому он стал очень популярным среди VPN-сервисов. Он также может быть настроен для работы на различных портах, что делает его более гибким и удобным в использовании.. В заключение, использование VPN является важным шагом для защиты