Recensione VeraCrypt: un superbo software di crittografia del disco open source

Se stai cercando una soluzione di crittografia e il software open source fa per te, non cercare oltre.

Se hai un prurito per crittografare alcuni dati, VeraCrypt è un software di crittografia del disco open source che potrebbe fornire il salve.

Se hai un prurito per crittografare alcuni dati, VeraCrypt è un software di crittografia del disco open source che potrebbe fornire il salve.

Alcune delle sue caratteristiche principali includono:

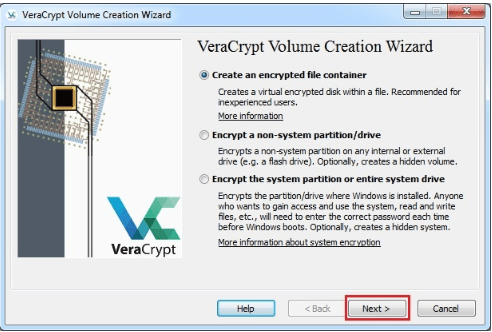

- La possibilità di creare un disco crittografato virtuale all’interno di un file e quindi montare il disco crittografato virtuale come se fosse un disco reale

- Crittografa un’intera partizione o un dispositivo di archiviazione, come un’unità flash o un disco rigido

- La possibilità di crittografare una partizione o un’unità se è installato Windows

- Pipelining e parallelizzazione rendono possibile la lettura e la scrittura dei dati con la stessa velocità che se l’unità non fosse crittografata

- I processori moderni consentono di accelerare la crittografia del filo rigido

- Dà plausibile negabilità se sei stato costretto a rivelare la tua password. Volumi nascosti e sistemi operativi nascosti offrono ulteriore protezione

Cosa significa tutto questo? Tuffiamoci più a fondo e rendiamolo cristallino.

Cosa fa VeraCrypt per te?

VeraCrypt migliora e migliora la sicurezza degli algoritmi utilizzato quando i sistemi e le partizioni sono crittografati. Sono resi praticamente immuni ai nuovi sviluppi nel caso di attacchi di forza bruta.

VeraCrypt migliora e migliora la sicurezza degli algoritmi utilizzato quando i sistemi e le partizioni sono crittografati. Sono resi praticamente immuni ai nuovi sviluppi nel caso di attacchi di forza bruta.

Questo è un software di crittografia open source gratuito. Può crittografare cartelle, file e sistemi. Ti dà una protezione extra contro il furto di dati e perdite di dati. È stato creato un modo per affrontare alcuni dei problemi di sicurezza e vulnerabilità che sono stati rilevati con TrueCrypt.

Altre caratteristiche di VeraCrypt includono:

- Protezione dagli attacchi di avvio a freddo

- Nessun accesso alle backdoor

- Crea volumi di crittografia al volo

- Ferma le perdite di dati

- Previene il furto di dati

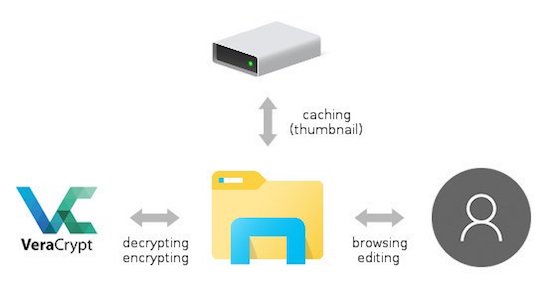

La capacità di produrre volumi di crittografia al volo significa che i tuoi dati vengono crittografati automaticamente appena prima del loro salvataggio. E i tuoi dati vengono decifrati all’istante mentre vengono caricati. Non è richiesto alcun intervento aggiuntivo da parte tua. Nessun dato archiviato all’interno di un volume crittografato può essere decrittografato o letto se l’utente non dispone della password, delle chiavi di crittografia o del file chiave corretti. Puoi crittografare un intero sistema di archiviazione, inclusi nomi di cartelle, nomi di file, tutto il contenuto di ogni singolo file, i metadati, lo spazio libero e altro.

Perché preferiamo VeraCrypt rispetto alla concorrenza

VeraCrypt e BitLocker competono tra loro. Preferiamo VeraCrypt perché è open source e facilmente accessibile. Con BitLocker, devi eseguire Windows 10 Pro prima di poter anche solo pensare all’utilizzo del programma. La maggior parte delle persone che escono e acquistano un nuovo computer otterranno qualcosa con una versione domestica di Windows. VeraCrypt può essere facilmente utilizzato e installato su Windows e su tutta una serie di altri sistemi operativi.

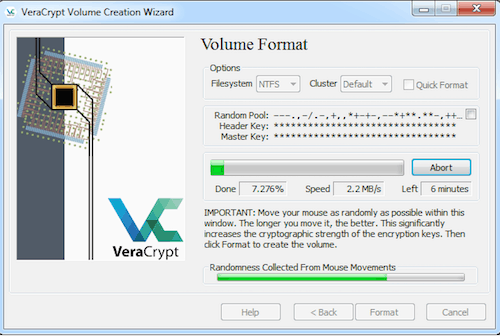

VeraCrypt è facile da usare. Devi semplicemente installare il programma e passare attraverso il processo di installazione. Anche gli individui non esperti di tecnologia possono capirlo. Non è un prodotto chiavi in mano. Con questo intendiamo che per far funzionare il prodotto, non si tratta semplicemente di selezionare una casella di controllo. Dovrai seguire il processo di creazione di un disco di ripristino nel caso in cui tutto vada male.

VeraCrypt ti consente di creare un sistema operativo esca. Se sei costretto a decifrare, devi solo decifrare il tuo sistema operativo, ma i tuoi dati possono rimanere crittografati. Fondamentalmente, quello che stiamo ottenendo è che VeraCrypt è un programma potente. Per ottenere il massimo da esso, dovrai essere disposto a impararlo davvero e ad usarlo. Ma una volta che avrai compreso solo alcuni semplici processi, sarai in grado di usarlo con poco o nessun ulteriore sforzo.

Prova delle prestazioni

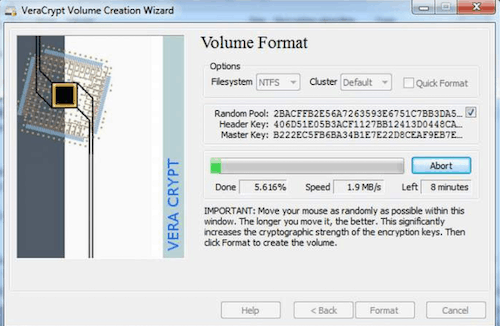

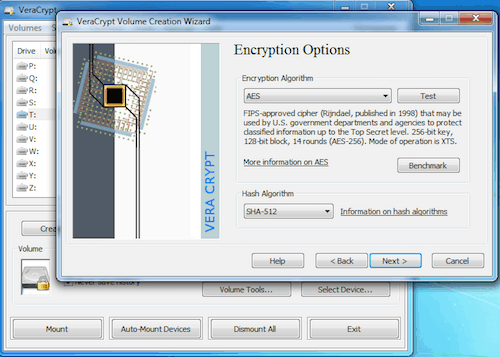

VeraCrypt è dotato di uno strumento che consente di confrontare gli algoritmi di crittografia supportati. In questo modo, sai quali algoritmi saranno fornirti le migliori prestazioni.

È possibile selezionare l’algoritmo di crittografia supportato desiderato durante la creazione di nuovi contenitori o la crittografia dei volumi sul sistema. Ti consigliamo di selezionare uno degli algoritmi veloci poiché accelererà drasticamente il processo di crittografia.

VeraCrypt: un prodotto incentrato sulla sicurezza

Gli strumenti di crittografia sono buoni quanto la sicurezza che offrono. VeraCrypt supporta numerosi metodi di crittografia. Ha forti chiavi di sicurezza. Uno dei motivi della forte sicurezza di VeraCrypt è questo gli stessi individui che hanno sviluppato VeraCrypt hanno anche sviluppato TrueCrypt.

Ci sono stati alcuni problemi di sicurezza con TrueCrypt. Questi problemi di sicurezza sono stati risolti in VeraCrypt, rendendo il prodotto ancora più sicuro.

Naturalmente, ciò non significa che VeraCrypt sia il prodotto perfetto. Ci sono alcune preoccupazioni riguardo al malware e alcune preoccupazioni sull’accesso fisico. E mentre siamo lieti del fatto che gli sviluppatori di VeraCrypt abbiano fatto molto per affrontare i problemi che hanno reso TrueCrypt meno sicuro di quanto volessero che fosse, VeraCrypt ha ancora alcuni problemi di sicurezza che lo sviluppatore dovrà affrontare.

Gli sviluppatori di VeraCrypt non supportano TMP. Questo perché TMP è stato compromesso in passato. Non è un’impresa facile, ma è stata fatta. Esistono numerosi buoni programmi di crittografia. Il fatto è che VeraCrypt è più forte. Fornisce un’opzione trasparente e trasparente per coloro che sono interessati alla crittografia del disco.

Il potere della plausibile negabilità

Uno dei vantaggi più potenti di VeraCrypt è che hai negazione plausibile. In altre parole, puoi negare la conoscenza di avere informazioni sensibili sul tuo computer perché non c’è modo di provare che tali informazioni sensibili esistono sul tuo computer. Naturalmente, la persona o l’organizzazione che ti accusa può presumere che, poiché stai crittografando i tuoi dati, stai proteggendo qualcosa di sensibile. Ma non c’è modo di dimostrarlo.

Uno dei vantaggi più potenti di VeraCrypt è che hai negazione plausibile. In altre parole, puoi negare la conoscenza di avere informazioni sensibili sul tuo computer perché non c’è modo di provare che tali informazioni sensibili esistono sul tuo computer. Naturalmente, la persona o l’organizzazione che ti accusa può presumere che, poiché stai crittografando i tuoi dati, stai proteggendo qualcosa di sensibile. Ma non c’è modo di dimostrarlo.

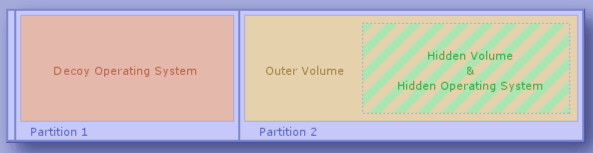

VeraCrypt rende possibile la negabilità plausibile consentendoti di nascondere un singolo volume all’interno di un altro volume che è invisibile. VeraCrypt ti consente anche di creare un sistema operativo crittografato. Non c’è modo di provare che esiste un volume nascosto o un sistema operativo nascosto, quindi, negabilità plausibile.

Un dispositivo crittografato utilizzando VeraCrypt o una partizione crittografata avrà dati casuali senza alcun tipo di firma che indicherebbe che i dati in esso contenuti non sono casuali. Ed è quasi impossibile provare che una partizione crittografata o un dispositivo crittografato sia un volume VeraCrypt crittografato.

Che cos’è un sistema operativo nascosto?

La creazione di un sistema operativo nascosto rende possibile mantenere una negabilità plausibile. Finché segui le linee guida per la creazione del sistema operativo nascosto, l’esistenza del sistema operativo dovrebbe essere impossibile da dimostrare. Un ottimo modo per garantire la negabilità plausibile quando si tratta del sistema operativo nascosto è la creazione di un sistema operativo esca.

VeraCrypt crea un caricatore di avvio che è memorizzato sul disco di ripristino di VeraCrypt o da qualche parte sul sistema, ma non è crittografato. Quindi, ovviamente, se c’è il boot loader, ci deve essere anche un sistema che è stato crittografato da VeraCrypt da qualche parte sul computer.

VeraCrypt crea un caricatore di avvio che è memorizzato sul disco di ripristino di VeraCrypt o da qualche parte sul sistema, ma non è crittografato. Quindi, ovviamente, se c’è il boot loader, ci deve essere anche un sistema che è stato crittografato da VeraCrypt da qualche parte sul computer.

VeraCrypt ti aiuta a risolvere questo problema, consentendoti di creare un secondo sistema operativo crittografato mentre stai creando il vero sistema operativo nascosto. Il sistema di richiamo non avrebbe alcuna informazione sensibile su di esso. Non è installato in un volume nascosto, quindi l’esistenza è chiara per tutti. In questo modo, se qualcuno tenta di forzarti a rivelare la password di autenticazione pre-avvio, puoi farlo. Tutto ciò che esporrai è il tuo esca.

Come regola generale, se hai intenzione di creare un sistema operativo esca, devi usarlo frequentemente altrimenti qualcosa potrebbe sembrare sospetto. È una buona idea utilizzare il sistema operativo esca quando si intraprendono attività che non hanno nulla a che fare con i dati sensibili. L’ultima cosa che vuoi è che l’individuo che cerca di scoprire i tuoi dati sensibili noti che il tuo sistema operativo esca è appena usato, il che potrebbe farli sospettare che ci sia un sistema nascosto sul computer.

È possibile salvare i dati sulla partizione di richiamo e non preoccuparsi che il volume nascosto venga danneggiato perché il sistema di richiamo non è installato sul volume esterno. Ciò significa che il tuo dispositivo avrà due password di autenticazione pre-avvio completamente separate. Uno consentirà l’accesso al sistema di richiamo e l’altro è per il sistema operativo che viene nascosto sul dispositivo.

È possibile salvare i dati sulla partizione di richiamo e non preoccuparsi che il volume nascosto venga danneggiato perché il sistema di richiamo non è installato sul volume esterno. Ciò significa che il tuo dispositivo avrà due password di autenticazione pre-avvio completamente separate. Uno consentirà l’accesso al sistema di richiamo e l’altro è per il sistema operativo che viene nascosto sul dispositivo.

Ciò significherebbe anche che avresti una terza password per il volume esterno. Questa è una normale password del volume VeraCrypt che potresti dare a chiunque senza fargli sapere che esiste un volume nascosto o un sistema operativo nascosto. In totale, avrai tre password. Due di questi possono essere dati a chiunque senza rivelare il sistema operativo utilizzato per proteggere i tuoi dati crittografati sensibili.

Conclusione

VeraCrypt è un ottimo strumento per la privacy. Offre un alto livello di sicurezza, è facile da usare ed è un programma open source, quindi è gratuito. VeraCrypt può essere utilizzato per Windows, Mac OSx e Linux.

Con VeraCrypt, è possibile accedere contemporaneamente a un singolo volume crittografato da più sistemi operativi su una rete. Tuttavia, VeraCrypt da sola non offre la stessa protezione che otterresti dalle migliori VPN in circolazione.

Una VPN di alto livello manterrà i dati della tua azienda o i tuoi dati personali al sicuro. Una VPN crittograferà le comunicazioni tra i server. Quando i tuoi dati vengono trasferiti, vengono codificati, quindi gli estranei non possono leggerli.

Combinazione di Veracrypt e NordVPN: massima sicurezza + anonimato

Il tuo dispositivo locale potrebbe essere crittografato, ma il tuo traffico Internet non lo è ancora. Se stai cercando la coppia perfetta, allora consigliamo NordVPN. NordVPN offre migliaia di posizioni di server nelle aree principali di tutto il mondo. Hanno una chiara politica di non registrazione e un’assistenza clienti senza pari.

NordVPN è un software semplice e intuitivo che riflette l’impegno dell’azienda a proteggere la privacy dei propri clienti. Con questa VPN di primo livello, non ci sono costi o clausole nascoste. Non provano a vendere i prodotti e sei in grado di utilizzare il servizio su ben 6 dispositivi con un solo abbonamento.

Una caratteristica chiave di NordVPN è la tecnologia proprietaria che utilizzano per consentire alla maggior parte dei loro server di aggirare le restrizioni geografiche su servizi come Netflix. Puoi dire addio al blocco geografico.

Poiché la loro giurisdizione è a Panama, sei protetto da una serie di programmi di sorveglianza governativi che minacciano di compromettere la tua privacy.

- NordVPN offre un’assistenza clienti fenomenale, offrendo una chat live 24/7

- NordVPN ha server speciali che consentono il torrenting

- I piani di NordVPN vanno da $ 2,99 al mese a $ 11,95 al mese

NordVPN potrebbe essere un po ‘più costoso di alcune delle altre VPN sul mercato, ma è importante ricordare che con le VPN, ottieni ciò per cui paghi.

Non sprecare il tuo tempo o i tuoi soldi con VPN subparti che nella migliore delle ipotesi e non funzionano o nella peggiore delle ipotesi mettono a rischio la tua privacy e la tua sicurezza.

Aggiungi la tua recensione:

Facciamo del nostro meglio per cercare autonomamente prodotti per aiutare meglio i nostri lettori a prendere decisioni. Detto questo, vogliamo anche ascoltare le tue opinioni. Accettiamo recensioni individuali che sono informative e non promozionali. Compila il modulo sottostante e pubblicheremo la tua recensione. Le recensioni promozionali delle stesse aziende non saranno pubblicate. Grazie!

— Seleziona la velocità —

Media

Lento

Veloce

?>

— Seleziona Usabilità —

Facile da usare

Leggermente complicato

Molto complicato

?>

Facendo clic sul pulsante in basso, riconosco di aver letto e accettato i Termini di utilizzo.

AGGIUNGI LA MIA RECENSIONE

0

1859

28.04.2023 @ 09:11

Se stai cercando una soluzione di crittografia open source, VeraCrypt è la scelta giusta per te. Questo software di crittografia del disco offre molte caratteristiche, tra cui la possibilità di creare un disco crittografato virtuale, crittografare unintera partizione o dispositivo di archiviazione, e la plausibile negabilità. VeraCrypt migliora la sicurezza degli algoritmi utilizzati e protegge i tuoi dati da attacchi di forza bruta, furto e perdita di dati. Inoltre, VeraCrypt è facile da usare e può essere installato su diversi sistemi operativi. Preferiamo VeraCrypt rispetto alla concorrenza perché è open source e facilmente accessibile. Tuttavia, per ottenere il massimo da VeraCrypt, è necessario imparare a usarlo correttamente.