क्या पासवर्ड रक्षक सुरक्षित हैं? हर प्रमुख ब्रीच की सूची

यदि आप इंटरनेट पर कोई समय बिताते हैं (और जो इन दिनों नहीं है?), तो आपके पास संभवतः बहुत सारे पासवर्ड हैं.

जब भी आप अपने सोशल मीडिया खातों पर लॉग इन करते हैं, तो आपको एक पासवर्ड की आवश्यकता होती है, अपने बैंकिंग खाते की शेष राशि की जांच करें या अमेज़न से कुछ ऑर्डर करें। यदि आप किसी भी फोरम से संबंधित हैं, तो एक वेबसाइट चलाएं या सिर्फ एक ब्लॉग लिखें, तो आपके पास और भी पासवर्ड हैं.

इनमें से प्रत्येक वेबसाइट के लिए एक ही पासवर्ड का उपयोग करना लुभावना है। आखिरकार, आपको एक सामान्य वर्ष के दौरान वेबसाइटों के सैकड़ों, नहीं तो दर्जनों में साइन इन करने की आवश्यकता है। यदि आपके पास इनमें से प्रत्येक वेबसाइट के लिए एक मजबूत, अद्वितीय पासवर्ड है, आप संभवतः उन सभी को कैसे याद रख सकते हैं?

इनमें से प्रत्येक वेबसाइट के लिए एक ही पासवर्ड का उपयोग करना लुभावना है। आखिरकार, आपको एक सामान्य वर्ष के दौरान वेबसाइटों के सैकड़ों, नहीं तो दर्जनों में साइन इन करने की आवश्यकता है। यदि आपके पास इनमें से प्रत्येक वेबसाइट के लिए एक मजबूत, अद्वितीय पासवर्ड है, आप संभवतः उन सभी को कैसे याद रख सकते हैं?

दुर्भाग्य से, बहुत से लोग आसान रास्ता निकाल लेते हैं। वे एक पासवर्ड का उपयोग करते हैं जो काफी स्पष्ट है, कहते हैं “Password123,”उदाहरण के लिए, और फिर इसे अपने सभी ऑनलाइन गतिविधियों के लिए उपयोग करें। यह इतना भयानक विचार क्यों है? इसलिये यदि कोई हैकर आपके पासवर्ड को एक खाते पर भी प्राप्त करता है, तो आपके पास आपके सभी खातों के लिए आपका पासवर्ड है.

हो सकता है कि आप इस बात पर ध्यान न दें कि यह एक विशेष रूप से बड़ी बात है यदि कुछ नापाक पक्ष आपके फेसबुक प्रोफाइल में प्रवेश करने में सक्षम है, हालांकि ऐसा होने पर वे कहर बरपा सकते हैं। हालांकि, अगर वह पासवर्ड उन्हें आपकी बैंकिंग जानकारी, आपके क्रेडिट कार्ड नंबर, सोशलसेक्विटी नंबर या किसी अन्य चीज़ तक पहुंच देता है, तो आप निश्चित रूप से देखभाल करेंगे.

क्यों मजबूत पासवर्ड क्रिटिकल हैं

हाल के वर्षों में, कई वेबसाइटों ने तेजी से लंबे और जटिल पासवर्ड के लिए आवश्यकताओं को स्थापित करना शुरू कर दिया है। उपयोगकर्ता के लिए इन पासवर्ड के साथ आने और याद रखने के लिए एक दर्द है, लेकिन ऐसा करने के लिए अच्छा कारण है.

आपके पासवर्ड जितने जटिल और यादृच्छिक होते हैं, वे हैकर्स के लिए उतने ही कठिन होते हैं. अब, कल्पना कीजिए कि आपके पास इनमें से दर्जनों पासवर्ड हैं, जिनमें से प्रत्येक वेबसाइट के लिए आप अक्सर आते हैं। जब तक कि उन्हें 12 या अधिक अक्षरों, संख्याओं और विशेष वर्णों की पूरी तरह से यादृच्छिक श्रृंखला का पता नहीं लगाना है, तब तक उन हैकर्स को नहीं मिलता है। समस्याएं केवल आपके प्रत्येक ऑनलाइन खाते पर अद्वितीय पासवर्ड के आपके उपयोग से कई गुना बढ़ जाती हैं.

आपके पासवर्ड जितने जटिल और यादृच्छिक होते हैं, वे हैकर्स के लिए उतने ही कठिन होते हैं. अब, कल्पना कीजिए कि आपके पास इनमें से दर्जनों पासवर्ड हैं, जिनमें से प्रत्येक वेबसाइट के लिए आप अक्सर आते हैं। जब तक कि उन्हें 12 या अधिक अक्षरों, संख्याओं और विशेष वर्णों की पूरी तरह से यादृच्छिक श्रृंखला का पता नहीं लगाना है, तब तक उन हैकर्स को नहीं मिलता है। समस्याएं केवल आपके प्रत्येक ऑनलाइन खाते पर अद्वितीय पासवर्ड के आपके उपयोग से कई गुना बढ़ जाती हैं.

इस प्रकार का पासवर्ड आपकी ऑनलाइन सुरक्षा के लिए महत्वपूर्ण है. एक बार एक हैकर ने आपके बहुत ही सरल पासवर्ड का पता लगा लिया है, वे इसे स्वयं उपयोग कर सकते हैं या इसे ब्लैक मार्केट पर प्रमुख रुपये के लिए बेच सकते हैं। इनमें से कुछ खरीदार अविश्वसनीय रूप से परिष्कृत हैं। मिनटों में, आपकी पहचान चोरी हो जाती है, आपकी क्रेडिट रेटिंग ट्रैश हो जाती है और आप अपनी प्रतिष्ठा वापस पाने के लिए वर्षों और बहुत सारा पैसा खर्च करेंगे.

एमआईटी प्रौद्योगिकी की समीक्षा के अनुसार, वास्तव में एक मजबूत पासवर्ड बनाना एक पूंजी पत्र, एक संख्या और एक विशेष चरित्र का उपयोग करने से अधिक है। अब आप अपना पासवर्ड बनाते हैं, और जितने अधिक विशिष्ट वर्ण इसका उपयोग करते हैं, उतनी ही अधिक संभावना है कि आप हैकर्स को स्टंप करते हैं.

हैकर्स के पास सॉफ्टवेयर है जो निरंतर और अथक रूप से पासवर्ड “अनुमानों” के माध्यम से चलता है। जितनी जल्दी या बाद में, वे आप पर कुंडी लगा सकते हैं। हालांकि, यदि आपका पासवर्ड लंबा, जटिल और पूरी तरह से यादृच्छिक है, तो संभावनाएं अच्छी हैं कि हैकर बहुत आसान शिकार की तलाश में जाएगा, जो प्रचुर मात्रा में उपलब्ध है.

पासवर्ड मैनेजर क्या है?

समस्या यह है कि इन सभी को अविश्वसनीय रूप से लंबे, जटिल और अनूठे पासवर्डों को याद रखना एक हर्कुलियन कार्य है। कौन संभवतः उन सभी को सीधे रख सकता है? वह पासवर्ड प्रबंधक जहाँ आते हैं.

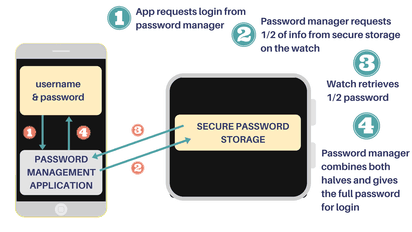

अधिकांश पासवर्ड प्रबंधकों को व्यक्तिगत उपयोगकर्ताओं के लिए अनगिनत मजबूत, यादृच्छिक पासवर्ड बनाने के लिए डिज़ाइन किया गया है। वे इन पासवर्डों को संग्रहीत करते हैं, और जब आप प्रत्येक वेबसाइट पर जाते हैं, तो उन्हें पुनः प्राप्त करते हैं.

अधिकांश पासवर्ड प्रबंधकों को व्यक्तिगत उपयोगकर्ताओं के लिए अनगिनत मजबूत, यादृच्छिक पासवर्ड बनाने के लिए डिज़ाइन किया गया है। वे इन पासवर्डों को संग्रहीत करते हैं, और जब आप प्रत्येक वेबसाइट पर जाते हैं, तो उन्हें पुनः प्राप्त करते हैं.

इन सेवाओं के लिए आपके क्रेडिट कार्ड नंबर को स्टोर करना भी संभव है, जिसमें पीछे की तरफ तीन अंकों का CVV कोड और पिन के साथ आपके विभिन्न सुरक्षा सवालों के जवाब भी शामिल हैं। इन सभी डेटा को हैकर्स को फ़ॉइल करने की बोली में एन्क्रिप्ट किया गया है। इनमें से कई सेवाएं हैशिंग का उपयोग करती हैं, जो अनिवार्य रूप से है एक पूर्व निर्धारित लंबाई के संख्याओं या वर्णों में सादे डेटा के रूपांतरण के लिए जिम्मेदार है.

किसी भी समय आप एक ऐसी वेबसाइट पर जाना चाहते हैं, जहाँ आपको अपने किसी पासवर्ड का उपयोग करने की आवश्यकता हो, तो आप उस डेटा के “वॉल्ट” में लॉग इन करते हैं जिसे आपने पहले अपने पासवर्ड मैनेजर के साथ स्टोर किया था। प्रबंधक सेवा के लिए एकल पासवर्ड के माध्यम से प्रवेश दिया जाता है.

यह बहुत सुविधाजनक लगता है, लेकिन यह महत्वपूर्ण है कि आप पासवर्ड प्रबंधकों पर बहुत अधिक भरोसा नहीं करते हैं. ये सेवाएं एक जादू की गोली नहीं हैं जो आपको सभी नुकसान से बचाएंगी. वीपीएन का उपयोग करना अभी भी बुद्धिमान है NordVPN सभी ब्राउज़िंग के लिए, कुछ अत्यंत मूल्यवान खातों के लिए दो-कारक प्रमाणीकरण और केवल उन उपकरणों का उपयोग करने के लिए जिन पर आपको भरोसा है.

वास्तव में, आप एक पासवर्ड मैनेजर का उपयोग करने में बुद्धिमान हो सकते हैं.

क्यों पासवर्ड मैनेजरों के लिए जोखिम भरा हो सकता है

पासवर्ड प्रबंधक आपके सभी संवेदनशील डेटा को स्थानीय या क्लाउड पर संग्रहीत करते हैं। तदनुसार, आपके पासवर्ड आपके घर पर स्टोरेज ड्राइव या कंप्यूटर पर तिजोरी में हैं या उन्हें पासवर्ड मैनेजर के सर्वर पर दूरस्थ रूप से रखा गया है.

उद्योग में बड़े-नाम वाले खिलाड़ी पसंद Dashlane, 1Password तथा लास्ट पास डिफ़ॉल्ट रूप से आपकी निजी जानकारी संग्रहीत करने के लिए उनके सर्वर का उपयोग करें. यह आपके लिए किसी भी संग्रहीत डेटा को सिंक करने के लिए अधिक सुविधाजनक बनाता है जो आपके सभी उपकरणों के साथ हो सकता है.

अब, ये कंपनियां अपने सुरक्षा उपायों के बारे में बहुत सारे वादे करती हैं, लेकिन यह सभी उपभोक्ताओं को सहज नहीं बनाती हैं. जरा सोचिए कि उस एकल सर्वर पर अविश्वसनीय रूप से मूल्यवान डेटा के सभी एक हैक द्वारा समझौता किया गया था. क्योंकि आपने अपने सभी अंडे एक ही टोकरी में डाल दिए हैं, इसलिए आपने अपने ऑनलाइन जीवन पर नियंत्रण खो दिया है.

अब, ये कंपनियां अपने सुरक्षा उपायों के बारे में बहुत सारे वादे करती हैं, लेकिन यह सभी उपभोक्ताओं को सहज नहीं बनाती हैं. जरा सोचिए कि उस एकल सर्वर पर अविश्वसनीय रूप से मूल्यवान डेटा के सभी एक हैक द्वारा समझौता किया गया था. क्योंकि आपने अपने सभी अंडे एक ही टोकरी में डाल दिए हैं, इसलिए आपने अपने ऑनलाइन जीवन पर नियंत्रण खो दिया है.

वास्तविकता यह है कि कुछ हैकर्स उन्नत सुरक्षा प्रणालियों को प्राप्त करने के लिए प्रलोभन का विरोध कर सकते हैं। सभी अनमोल डेटा के बारे में सोचें जो वे सिर्फ एक हैक के साथ इकट्ठा कर सकते हैं. कभी-कभी, समेकन एक बुद्धिमान पैंतरेबाज़ी नहीं है.

यदि आप वास्तव में अपने सभी पासवर्डों के लिए क्लाउड स्टोरेज के बारे में सोचते हैं, तो शायद आप इसके बजाय स्थानीय स्टोरेज का विकल्प चुन सकते हैं. Dashlane यह संभव बनाता है जब ग्राहक “सिंक” सुविधा को अक्षम करना चुनते हैं.

1Password ग्राहकों को एक सॉफ़्टवेयर लाइसेंस खरीदने देता है जो उन्हें नियंत्रित करता है कि उनकी तिजोरी कहाँ रखी गई है। KeePass आपके डेटा को अपने डिवाइस पर एन्क्रिप्टेड वॉल्ट में स्टोर करना संभव बनाता है.

हालाँकि, इन विकल्पों पर दोनों पैरों से कूदने से पहले, अपने आप से पूछें कि आपके अपने इलेक्ट्रॉनिक सुरक्षा उपाय कितने सुरक्षित हैं? क्या यह संभव है कि कोई हैकर आपके माध्यम से आपके सभी पासवर्ड को अपने डिवाइस से ले सके?

सुरक्षा उल्लंघनों के बारे में जो आपको जानना आवश्यक है

सूचीबद्ध सुरक्षा उल्लंघन सैद्धांतिक नहीं हैं. उनमें से कई हुए हैं। इससे पहले कि आप यह तय करें कि पासवर्ड मैनेजर का उपयोग करना आपके लिए समझ में आता है या नहीं, इन उल्लंघनों को ध्यान में रखें.

OneLogin पर ब्रीच

पासवर्ड मैनेजर OneLogin ने 2023 के जून में खुलासा किया कि उसे हैक का सामना करना पड़ा था। व्यापक रूप से रिपोर्ट की गई घटना कंपनी के उन सभी ग्राहकों को प्रभावित करता है जिनका डेटा यू.एस. डेटा सेंटर में संग्रहीत किया गया था.

एक प्रेस विज्ञप्ति में, OneLogin ने लिखा है कि, “हमने इस अनधिकृत पहुंच को अवरुद्ध कर दिया है, कानून प्रवर्तन को मामले की सूचना दी है, और यह निर्धारित करने के लिए एक स्वतंत्र सुरक्षा फर्म के साथ काम कर रहे हैं कि कैसे अनधिकृत पहुंच हुई।”

LastPass रिपोर्ट एक ब्रीच

LastPass पर एक और बल्कि बदनाम पासवर्ड मैनेजर हैक हुआ। यह अप्रैल 2023 में रिपोर्ट किया गया था, और कंपनी ने इसे “अद्वितीय और अत्यधिक परिष्कृत” समस्या के रूप में वर्णित किया। निहितार्थ यह है कि LastPass ऐसी उन्नत एन्क्रिप्शन तकनीकों और सुरक्षा उपायों का उपयोग करता है, जो स्थिति सर्वथा अकल्पनीय है और संभवतः फिर से उत्पन्न हो सकती है.

समस्या की पहचान Google के प्रोजेक्ट ज़ीरो के एक सुरक्षा शोधकर्ता टैविस ओरमंडी ने की थी। ओरमैंडी ने इस मुद्दे को “वास्तुशिल्प” होने के रूप में वर्णित किया, यह कहते हुए कि इसे संबोधित करने के लिए महत्वपूर्ण समय की आवश्यकता होगी.

जबकि LastPass ने भेद्यता को सही करने के लिए काम किया, उन्होंने ग्राहकों को उपयोग करने की सलाह दी दो तरीकों से प्रमाणीकरण और सभी संदिग्ध लिंक से बचने के लिए.

हालांकि, यह एकमात्र घटना नहीं है जो लास्टपास ने झेला है। जून 2015 में, कंपनी ने घोषणा की कि उनके सर्वर ने घुसपैठ का अनुभव किया है। लास्टपास ने बताया कि कोई भी संग्रहीत पासवर्ड चोरी नहीं किया गया था और यह कि हैकर्स ने ईमेल पते, पासवर्ड रिमाइंडर या प्रमाणीकरण हैश नहीं लिया.

KeePass हैक हो जाता है – की तरह

2015 में “KeeFarce” नाम के एक टूल की उपलब्धता ने चीजों को KeePass के लिए पासा बना दिया। हालांकि इस हैकर टूल को KeePass को लक्षित किया गया था, यह संभव है कि उपकरण को किसी भी पासवर्ड प्रबंधक को लक्षित करने के लिए संशोधित किया जा सके.

अनिवार्य रूप से, इस उपकरण को उपयोगकर्ताओं के कंप्यूटरों को लक्षित करने के लिए डिज़ाइन किया गया था, जो आमतौर पर पासवर्ड प्रबंधकों द्वारा उपयोग की जाने वाली मजबूत सुरक्षा विशेषताएं नहीं होती हैं। यह उपकरण सभी उपयोगकर्ता नाम और पासवर्ड को डिक्रिप्ट करने में सक्षम था जिसे उपयोगकर्ता ने KeePass के साथ संग्रहीत किया था। सभी डेटा को तब एक फ़ाइल में लिखा गया था जिसे हैकर एक्सेस कर सकता है.

यह उपकरण एक समस्या को उजागर करने के लिए डिज़ाइन किया गया था जो सभी पासवर्ड प्रबंधकों के पास है. एक संक्रमित कंप्यूटर एक कमजोर कंप्यूटर है. पासवर्ड मैनेजर कितना भी अच्छा क्यों न हो, जब उपयोगकर्ता का कंप्यूटर वायरस या अन्य समस्या से संक्रमित होता है, तो प्रबंधक द्वारा दी जाने वाली सुरक्षा से समझौता होना तय है। यदि आपको पासवर्ड मैनेजर से लाभ की कोई उम्मीद है, तो आप अपनी सुरक्षा स्वयं प्राप्त कर सकते हैं.

कीपर कैच ए बग

मई 2023 में, कीपर ने घोषणा की कि उन्होंने एक बग तय किया था जिसे एक सुरक्षा शोधकर्ता द्वारा पहचाना गया था। शोधकर्ता ने कहा कि बग ने अनधिकृत लोगों को किसी अन्य उपयोगकर्ता से संबंधित निजी डेटा तक पहुंचने की अनुमति दी हो सकती है.

मई 2023 में, कीपर ने घोषणा की कि उन्होंने एक बग तय किया था जिसे एक सुरक्षा शोधकर्ता द्वारा पहचाना गया था। शोधकर्ता ने कहा कि बग ने अनधिकृत लोगों को किसी अन्य उपयोगकर्ता से संबंधित निजी डेटा तक पहुंचने की अनुमति दी हो सकती है.

सार्वजनिक सुरक्षा के लिए एक प्रकटीकरण सूची के माध्यम से बग को प्रकाश में लाया गया। अनिवार्य रूप से, लिस्टिंग ने कहा कि कोई भी व्यक्ति जो कंपनी के एपीआई सर्वर को नियंत्रित करता है, किसी भी उपयोगकर्ता से संबंधित पासवर्ड की तिजोरी के लिए सैद्धांतिक रूप से डिक्रिप्शन कुंजी तक पहुंच सकता है। समस्या का स्रोत कीपर कमांडर के पास था, जो पाइथन द्वारा संचालित एक स्क्रिप्ट थी जो उपयोगकर्ताओं को पासवर्ड को घुमाने में सक्षम बनाती है.

तब से कीपर का बग समाप्त कर दिया गया है.

टीमस्की फाइंडिंग

2023 के फरवरी में, Fraunhofer Institute for Secure Information Technology में काम कर रहे शोधकर्ताओं ने नौ सबसे अधिक बार उपयोग किए जाने वाले पासवर्ड प्रबंधकों की समीक्षा के बाद अपने निष्कर्षों को सार्वजनिक किया। परिणाम कुछ भी हो लेकिन आश्वस्त थे.

शोधकर्ताओं, जिन्हें TeamSIK के रूप में जाना जाता है, ने अपने निष्कर्षों को “बेहद चिंताजनक” कहा है। उन्होंने यहां तक कहा कि ये कंपनियां “उपयोगकर्ताओं के विश्वास का दुरुपयोग करती हैं और उन्हें उच्च जोखिम में डालती हैं।”

शोधकर्ताओं, जिन्हें TeamSIK के रूप में जाना जाता है, ने अपने निष्कर्षों को “बेहद चिंताजनक” कहा है। उन्होंने यहां तक कहा कि ये कंपनियां “उपयोगकर्ताओं के विश्वास का दुरुपयोग करती हैं और उन्हें उच्च जोखिम में डालती हैं।”

पासवर्ड मैनेजर जो समीक्षा में शामिल किए गए थे, वे थे 1Password, Avast Passwords, Hide Pictures सुरक्षित तिजोरी, डैशलेन, F- सिक्योर कीज, कीपर, लास्टपास, इनफॉर्मेटिक पासवर्ड मैनेजर और मेरे पासवर्ड.

समीक्षा में प्रत्येक प्रबंधक को कम से कम एक सुरक्षा दोष था। शोधकर्ताओं ने अपने निष्कर्षों की कंपनियों में से प्रत्येक को सूचित किया, और प्रेरित समस्याओं को जल्दी से संबोधित किया गया। फिर भी, ऐसा नहीं लगता है कि प्रत्येक कंपनी को इन समस्याओं का एहसास होना चाहिए और उन्हें सुधारना चाहिए, बिना किसी बाहरी स्रोत की आवश्यकता के बिना कार्रवाई करने के लिए।?

उसके दुष्परिणाम में, उपयोगकर्ताओं को यह सुनिश्चित करने के लिए प्रोत्साहित किया गया था कि वे पासवर्ड मैनेजर सॉफ्टवेयर के नवीनतम संस्करणों का उपयोग कर रहे थे ताकि उन्हें उन्नत सुरक्षा उपायों का पूरा लाभ मिल रहा था.

नीचे कुछ विशिष्ट विवरण / रिपोर्ट दिए गए हैं। विशिष्ट विवरण के लिए कृपया प्रत्येक रिपोर्ट खोलें.

MyPasswords

- मेरे पासवर्ड ऐप के निजी डेटा को पढ़ें

- मेरे पासवर्ड ऐप का मास्टर पासवर्ड डिक्रिप्शन

- नि: शुल्क प्रीमियम सुविधाएँ मेरे पासवर्ड के लिए अनलॉक

अनौपचारिक पासवर्ड प्रबंधक

- Mirsoft पासवर्ड मैनेजर में असुरक्षित क्रेडेंशियल स्टोरेज

LastPass पासवर्ड मैनेजर

- लास्टपास पासवर्ड मैनेजर में हार्डकोड मास्टर की

- प्राइवेसी, लास्टपास ब्राउजर सर्च में डाटा लीकेज

- LastPass पासवर्ड मैनेजर से निजी तिथि (संग्रहीत मास्टरपास) पढ़ें

कीपर पासवॉटर-मैनेजर

- कीपर पासवर्ड प्रबंधक सुरक्षा प्रश्न बायपास

- मास्टर पासवर्ड के बिना कीपर पासवर्ड मैनेजर डेटा इंजेक्शन

F- सुरक्षित कुंजी पासवर्ड प्रबंधक

- एफ-सिक्योर कुंजी पासवर्ड मैनेजर असुरक्षित क्रेडेंशियल स्टोरेज

डैशलेन पासवर्ड मैनेजर

- डैशलेन पासवर्ड मैनेजर में ऐप फ़ोल्डर से निजी डेटा पढ़ें

- डैशलेन पासवर्ड मैनेजर ब्राउज़र में Google खोज सूचना रिसाव

- अवशेष आक्रमण अटैक मास्टरगार्ड को डैशलेन पासवर्ड मैनेजर से निकालना

- आंतरिक डैशलेन पासवर्ड प्रबंधक ब्राउज़र में उपडोमेन पासवर्ड रिसाव

चित्र छिपाएँ सुरक्षित तिजोरी रखें

- SKeepsafe Plaintext पासवर्ड स्टोरेज

अवास्ट पासवर्ड

- अवास्ट पासवर्ड मैनेजर से ऐप पासवर्ड चोरी

- अवास्ट पासवर्ड मैनेजर से स्पूफ्ड वेबसाइट द्वारा पासवर्ड की चोरी

- अवास्ट पासवर्ड मैनेजर में लोकप्रिय साइटों के लिए असुरक्षित URL

- अवास्ट पासवर्ड मैनेजर में उपडोमेन पासवर्ड रिसाव

- अवास्ट पासवर्ड मैनेजर में टूटी सुरक्षित संचार कार्यान्वयन

- अवास्ट पासवर्ड मैनेजर में आंतरिक परीक्षण URL

1Password – पासवर्ड मैनेजर

- 1Password Internal Browser में Subdomain Password Leakage

- 1Password Internal Browser में डिफ़ॉल्ट रूप से http URL में Https डाउनग्रेड होता है

- टाइटल और URL 1Password डेटाबेस में एनक्रिप्टेड नहीं हैं

- 1Password Manager में ऐप फ़ोल्डर से निजी डेटा पढ़ें

- गोपनीयता समस्या, सूचना वेंडर 1Password Manager को लीक

सुरक्षा उल्लंघनों के प्रकार

वास्तविकता यह है कि सभी प्रमुख पासवर्ड प्रबंधकों को एक समय या किसी अन्य पर गंभीर सुरक्षा उल्लंघनों का सामना करना पड़ा है। यहां तक कि अगर वे समस्याओं को ठीक कर देते हैं, जैसा कि उन्हें उजागर किया जाता है, तो ऐसा लगता है कि नई योजनाएं हमेशा से ही चलती हैं. ये कुछ सुरक्षा उल्लंघनों में से एक हैं जिनके लिए पासवर्ड प्रबंधक असुरक्षित हैं.

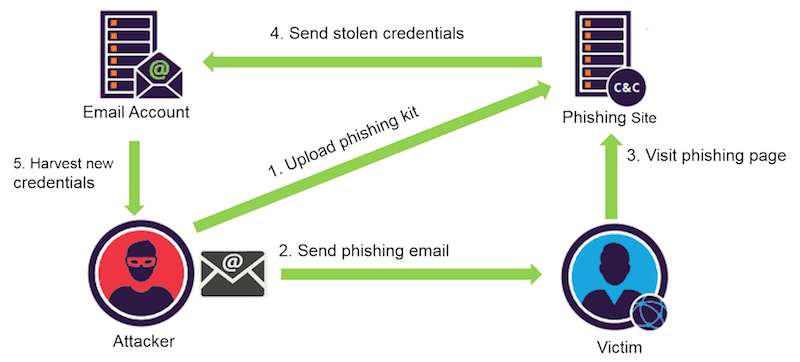

फिशिंग – अधिकांश लोगों ने फ़िशिंग योजनाओं के बारे में सुना है। वे एक ईमेल या पाठ संदेश शामिल करते हैं जो एक प्रतिष्ठित संस्था या व्यक्ति द्वारा कथित रूप से भेजा जाता है। इसका उद्देश्य प्राप्तकर्ता को धोखा देने के उद्देश्य से बैंक खाता संख्या, क्रेडिट कार्ड नंबर और सामाजिक सुरक्षा नंबर जैसे संवेदनशील डेटा को प्रकट करने के लिए एक गैर-जिम्मेदार शिकार प्राप्त करना है।.

पासवर्ड प्रबंधक ग्राहकों को धोखा देने के लिए फ़िशिंग का उपयोग किया गया है। इस योजना में, ग्राहकों को समाप्त हो चुके सत्र के कारण वेबसाइट पर लॉग इन करने के लिए कहा जाता है। जब वे करते हैं, तो एक भ्रामक समान फ़िशिंग वेबसाइट वास्तव में होती है जहां वे अपने निजी डेटा को इनपुट कर रहे हैं। उपयोगकर्ता ने स्वेच्छा से एक हैकर को अपना गुप्त पासवर्ड पेश किया है.

क्रॉस साइट अनुरोध जालसाजी – अक्सर CSRF के रूप में जाना जाता है, यह योजना लोगों को अनपेक्षित कार्यों को ऑनलाइन करने के लिए प्रेरित करती है। यह उन उपयोगकर्ताओं पर नियोजित है, जो वेब एप्लिकेशन में प्रमाणित हैं। नापाक पक्ष अक्सर पीड़ितों को धन हस्तांतरित करने या अन्य संभावित हानिकारक कार्यों को करने के लिए प्रेरित करने के लिए ईमेल के माध्यम से एक लिंक भेजता है.

क्रॉस साइट स्क्रिप्टिंग – XSS के रूप में परिचित, इस हमले में अन्यथा ज्ञात और विश्वसनीय वेबसाइटों में दुर्भावनापूर्ण कोड की शुरूआत शामिल है.

ब्रूट-फोर्स अटैक – इस सिक्योरिटी ब्रीच में स्वचालित सॉफ्टवेयर शामिल होता है जो आपके पासवर्ड मैनेजर के सर्वर की तरह डेटा गोल्डमाइन को हिट करने तक विभिन्न संयोजनों की कोशिश करता है.

ऑटो-फिल फ़ीचर वल्नरेबिलिटी – अपने वेब ब्राउजर या पासवर्ड मैनेजर पर ऑटो-फिल फीचर का इस्तेमाल करना ललचाता है क्योंकि यह सब कुछ इतना आसान बना देता है. वास्तव में, आप केवल दुनिया भर में अपने साइबर अपराधियों के लिए चीजों को आसान बना रहे हैं. इसका उपयोग विज्ञापनदाताओं द्वारा भी किया जा रहा है.

ऑटो-फिल फ़ीचर वल्नरेबिलिटी – अपने वेब ब्राउजर या पासवर्ड मैनेजर पर ऑटो-फिल फीचर का इस्तेमाल करना ललचाता है क्योंकि यह सब कुछ इतना आसान बना देता है. वास्तव में, आप केवल दुनिया भर में अपने साइबर अपराधियों के लिए चीजों को आसान बना रहे हैं. इसका उपयोग विज्ञापनदाताओं द्वारा भी किया जा रहा है.

सादा पाठ में मास्टर पासवर्ड संग्रहीत करना – यह सुनिश्चित करना कि पासवर्ड प्रबंधक आपके संवेदनशील डेटा के सर्वश्रेष्ठ द्वारपाल नहीं हैं, एक शोध परियोजना ने इस तथ्य को उजागर किया कि कुछ पासवर्ड प्रबंधक ग्राहक के मास्टर पासवर्ड को बिना किसी एन्क्रिप्शन के सादे पाठ में संग्रहीत कर रहे थे।.

ऐप की कोड युक्त एन्क्रिप्शन कुंजी – संक्षेप में, ऐप का अपना कोड कोड के भीतर एन्क्रिप्शन कुंजी को उजागर करता है। हैकर्स के लिए यह फील्ड डे है, जब इस भेद्यता का पता चलता है.

क्लिपबोर्ड सूँघना या अपहरण करना – यह उल्लंघन अपराधियों को पीसी की मेमोरी में कॉपी किए गए क्रेडेंशियल्स को हथियाने की अनुमति देता है ताकि उन्हें पासवर्ड प्रविष्टि के लिए एक इंटरफ़ेस में चिपकाया जा सके.

अंतर्निहित वेब ब्राउज़र फ़ॉल्स – कुछ पासवर्ड मैनेजर भी ब्राउज़र हैं, जिनका उपयोग ग्राहकों को ऑनलाइन सुरक्षित रखने के लिए किया जाता है। हालाँकि, अपूर्ण पासवर्ड मैनेजर के साथ — जो कि वे सभी हैं, खामियों की संभावना कई गुना है.

डाटा अवशेष हमला – जो उपयोगकर्ता अपने उपकरणों से ऐप्स हटाते हैं, वे जरूरी नहीं कि इसके सभी निशान हटा दें। कुछ हैकर्स “अवशेष” पर हमला करते हैं जो पीछे रहता है। केवल वास्तव में ठोस सुरक्षा उपाय वास्तव में अपराधियों को बाहर रखते हैं.

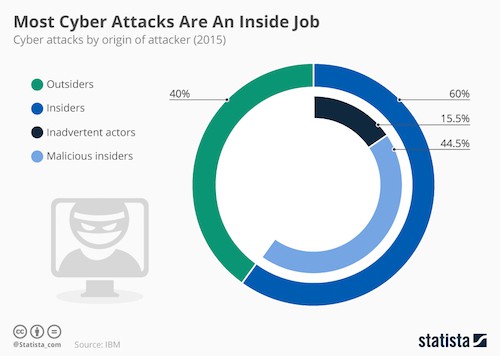

इनसाइडर हैकिंग – यह न मानें कि आप केवल इसलिए सुरक्षित हैं क्योंकि आप किसी कंपनी के कंप्यूटर का उपयोग कर रहे हैं। कुछ हैक एक अंदर का काम है जो एक सहयोगी द्वारा किया जाता है। यह पासवर्ड प्रबंधकों के कार्यालयों में सही है। आप कैसे जानते हैं कि आप अपने प्रदाता के कर्मचारियों पर भरोसा कर सकते हैं?

इनसाइडर हैकिंग – यह न मानें कि आप केवल इसलिए सुरक्षित हैं क्योंकि आप किसी कंपनी के कंप्यूटर का उपयोग कर रहे हैं। कुछ हैक एक अंदर का काम है जो एक सहयोगी द्वारा किया जाता है। यह पासवर्ड प्रबंधकों के कार्यालयों में सही है। आप कैसे जानते हैं कि आप अपने प्रदाता के कर्मचारियों पर भरोसा कर सकते हैं?

सूचना स्वैप मेमोरी के माध्यम से – अधिकांश कंप्यूटरों में मुख्य मेमोरी और सेकेंडरी स्टोरेज होती है। प्रत्येक प्रक्रिया जो कंप्यूटर करता है उसे उतनी ही मेमोरी मिलती है जितनी वह माँगता है। सक्रिय प्रक्रिया को मुख्य मेमोरी में संग्रहीत किया जाता है। निष्क्रिय प्रक्रियाओं को द्वितीयक भंडारण के लिए धकेल दिया जाता है। जब कोई विशेष प्रक्रिया टन मेमोरी को खाने लगती है, तो अधिक आइटम माध्यमिक भंडारण में धकेल दिए जाते हैं। सिस्टम का प्रदर्शन बिगड़ता है, और लीक होने की प्रक्रिया को समाप्त करने का मतलब यह नहीं हो सकता है कि माध्यमिक भंडारण के लिए धक्का दी गई प्रक्रियाओं को तुरंत वापस स्वैप किया जाता है। कुछ भी जो माध्यमिक भंडारण के लिए आउटसोर्स किया गया है, हमला करने के लिए असुरक्षित हो सकता है.

भविष्य में क्या है?

जैसा कि कहा गया है, नौ सबसे प्रसिद्ध पासवर्ड प्रबंधकों ने इन सभी मुद्दों को तय किया है। हालांकि, क्या अन्य समस्याओं गुप्त हो सकता है? TeamSIK द्वारा उजागर की गई कुछ कमजोरियां काफी स्पष्ट होनी चाहिए थीं, फिर भी इनमें से किसी भी कंपनी को उनके बारे में पता नहीं था। इन मुद्दों को उजागर करने और उन्हें प्रकाश में लाने के लिए एक स्वतंत्र तृतीय पक्ष लिया गया। क्या आप वास्तव में अपने सबसे संवेदनशील डेटा के साथ पासवर्ड मैनेजर पर भरोसा कर सकते हैं?