एईएस एन्क्रिप्शन क्या है? यह काम किस प्रकार करता है

जितने समय तक मनुष्यों के रहस्य रहे हैं, और उतने लंबे समय तक, उन्हें दूसरों से छिपाने की आवश्यकता रही है। एन्क्रिप्शन की दुनिया में आपका स्वागत है.

कंप्यूटिंग की दुनिया में एन्क्रिप्शन, एक ऐसी प्रक्रिया है, जिसमें डेटा ऐसी चीज़ों से लिया जाता है, जो आसानी से पढ़ी जा सकने वाली या आसानी से समझी जाने वाली चीज़ हो सकती है केवल डिकोड किया जाए किसी अन्य व्यक्ति या डिवाइस द्वारा यदि वे उचित डिक्रिप्शन कुंजी के अधिकारी.

एन्क्रिप्शन वह है जो डेटा को सुरक्षित बनाता है। एन्क्रिप्शन डिजिटल जानकारी लेता है जिसे कोई व्यक्ति देख सकता है या पढ़ सकता है, जैसे कि वित्तीय जानकारी, ग्राहक डेटा या तस्वीरें, इसे इस तरह से स्क्रैम्बल करता है कि इसे देखने वाला व्यक्ति यह देखने में असमर्थ है कि वे क्या देख रहे हैं। हालाँकि, एन्क्रिप्शन एक प्रक्रिया है जिसे उलटा किया जा सकता है.

एन्क्रिप्शन वह है जो डेटा को सुरक्षित बनाता है। एन्क्रिप्शन डिजिटल जानकारी लेता है जिसे कोई व्यक्ति देख सकता है या पढ़ सकता है, जैसे कि वित्तीय जानकारी, ग्राहक डेटा या तस्वीरें, इसे इस तरह से स्क्रैम्बल करता है कि इसे देखने वाला व्यक्ति यह देखने में असमर्थ है कि वे क्या देख रहे हैं। हालाँकि, एन्क्रिप्शन एक प्रक्रिया है जिसे उलटा किया जा सकता है.

हम इसे इस तरह से सोच सकते हैं, एन्क्रिप्शन एक लॉक है। यदि आपके पास सही डिक्रिप्शन कुंजी है, तो आप एन्क्रिप्ट की गई जानकारी को अनलॉक या पढ़ने में सक्षम हैं। यदि आपके पास सही डिक्रिप्शन कुंजी नहीं है, तो लॉक को तोड़कर पहुंच प्राप्त करने का एकमात्र तरीका है.

यह कहाँ है सही प्रकार के एन्क्रिप्शन का चयन करना महत्वपूर्ण है. यदि आपका एन्क्रिप्शन स्थानीय हार्डवेयर स्टोर पर मिलने वाले सस्ते पैडलॉक के बराबर है, तो इसे आसानी से तोड़ा जा सकता है। हालांकि, सबसे अच्छा एन्क्रिप्शन एक बैंक वॉल्ट पर लॉक करने के लिए तुलनीय है। यह वस्तुतः अटूट है.

Contents

एन्क्रिप्शन इतना महत्वपूर्ण क्यों है?

गोपनीयता हमारे व्यक्तिगत जीवन के लिए आवश्यक है। डेटा गोपनीयता हमारी सुरक्षा, प्रतिष्ठा और आर्थिक समृद्धि की कुंजी है। उसी तरह जो आप अपने घर को बंद करते हैं और सरकारें भौतिक दुनिया में संपत्ति की सुरक्षा के लक्ष्य के साथ महत्वपूर्ण बुनियादी ढांचे तक पहुंच को रोकती हैं, एन्क्रिप्शन साइबर अपराधियों को आपके डेटा तक पहुंचने से रोकता है। दुनिया भर की सरकारें एन्क्रिप्शन की शक्ति को कमजोर करने के लिए प्रस्ताव पेश कर रही हैं, संभवतः आपकी सुरक्षा को खतरे में डाल रही है.

जब आप खरीदारी करते हैं, जब आप संवाद करते हैं और जब आप बैंक करते हैं, तो एन्क्रिप्शन आपकी सुरक्षा करता है. आपके जीवन का अधिक से अधिक भाग ऑनलाइन किया जाता है. यही कारण है कि आपको अपने डेटा की सुरक्षा को बेहतर बनाने और गोपनीयता बनाए रखने के लिए क्या करना चाहिए, इस बारे में चिंतित होना चाहिए.

जब आप खरीदारी करते हैं, जब आप संवाद करते हैं और जब आप बैंक करते हैं, तो एन्क्रिप्शन आपकी सुरक्षा करता है. आपके जीवन का अधिक से अधिक भाग ऑनलाइन किया जाता है. यही कारण है कि आपको अपने डेटा की सुरक्षा को बेहतर बनाने और गोपनीयता बनाए रखने के लिए क्या करना चाहिए, इस बारे में चिंतित होना चाहिए.

एन्क्रिप्शन आपके रोजमर्रा के जीवन का हिस्सा है। आप शायद इसके बारे में नहीं जानते हैं, लेकिन व्यवसाय और सरकारी एजेंसियां आपकी व्यक्तिगत जानकारी को सुरक्षित करने के लिए एन्क्रिप्शन का उपयोग करती हैं। यह पहचान चोरों को आपकी जानकारी को लूटने और आपके बैंक खाते में प्रवेश करने से रोकता है। एन्क्रिप्शन हैकर्स को आपके ईमेल और व्यक्तिगत संचार को पढ़ने से रोकता है.

के विषय पर बोल रहे हैं साइबर सुरक्षा तथा एन्क्रिप्शन, पूर्व रक्षा सचिव, ऐश कार्टर ने राष्ट्रीय सुरक्षा में महत्वपूर्ण भूमिका डेटा सुरक्षा और मजबूत एन्क्रिप्शन प्ले पर चर्चा की। उस समय, उन्होंने उद्यमियों और नवप्रवर्तकों से साइबर सुरक्षा को बेहतर बनाने में भूमिका निभाने का आग्रह किया। बाद में उन्हें यह कहते हुए उद्धृत किया गया, “एन्क्रिप्शन डेटा सुरक्षा का एक आवश्यक हिस्सा है, और मजबूत एन्क्रिप्शन एक अच्छी बात है।”

एन्क्रिप्शन काम कैसे करता है?

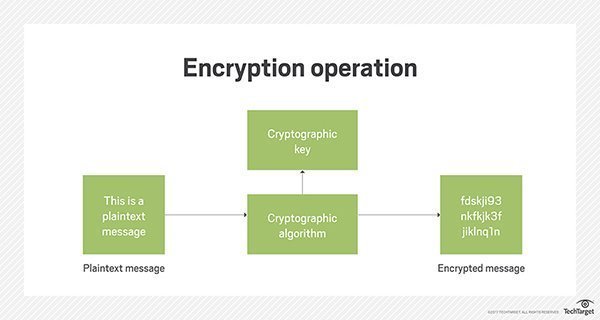

आप से शुरू करते हैं अनएन्क्रिप्टेड डेटा. यह डेटा अक्सर के रूप में जाना जाता है सादे पाठ. यह पठनीय पाठ कहने का एक और तरीका है जिसे एन्क्रिप्ट नहीं किया गया है.

अगला, वह पाठ एक एल्गोरिथ्म की मदद से एन्क्रिप्ट किया गया है, साथ ही एक एन्क्रिप्शन कुंजी। अंतिम परिणाम है साइफरटेक्स्ट की पीढ़ी. यह पाठ केवल तभी समझा जा सकता है जब इसे उपयुक्त कुंजी का उपयोग करके डिक्रिप्ट किया जाए.

एन्क्रिप्शन एन्क्रिप्शन का रिवर्स है। लॉकिंग अनलॉकिंग के विपरीत है। जब कुछ डिक्रिप्ट किया जाता है, तो एक ही कदम एन्क्रिप्शन के लिए अनुसरण किया जाता है, केवल में उल्टे क्रम. एन्क्रिप्शन एल्गोरिदम के सबसे लोकप्रिय रूप दो श्रेणियों को तोड़ते हैं:

- सममित

- असममित

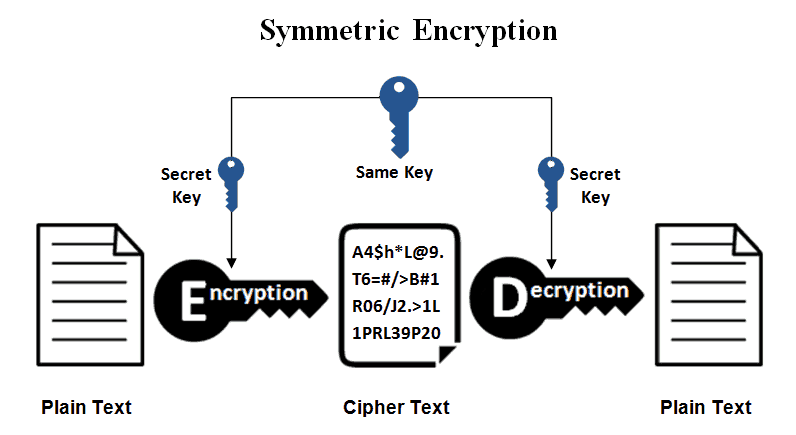

सममित कुंजी सिपहसालार

एक सममित कुंजी सिफर को अक्सर एक के रूप में संदर्भित किया जाता है “गुप्त कुंजी।” यह एक कुंजी का उपयोग करेगा जिसे इसे एन्क्रिप्ट किए गए डेटा को डिक्रिप्ट करने के लिए देख रहे किसी भी उपकरण के साथ साझा करना होगा। सबसे लोकप्रिय सममित कुंजी सिफर उन्नत एन्क्रिप्शन स्टैंडर्ड है। यह चाबी थी पहले सरकारी सूचनाओं की सुरक्षा के लिए बनाया गया.

एक सममित कुंजी सिफर की तुलना एक ऐसे व्यक्ति से की जा सकती है जिसके पास केवल अपने घर के लिए एक कुंजी है और जब वे जाते हैं तो दरवाजे को बंद कर देते हैं। एकमात्र तरीका है कि कोई व्यक्ति दरवाजे को अनलॉक कर सकता है, बिना लॉक को तोड़े, अगर गृहस्वामी उन्हें अपनी चाबी दे या उनकी चाबी की एक समान प्रति.

सममित कुंजी एन्क्रिप्शन बहुत कुछ है असममित एन्क्रिप्शन की तुलना में तेज़. प्रेषक को एन्क्रिप्ट किए गए डेटा को प्राप्तकर्ता को डिक्रिप्ट करने के लिए आवश्यक कुंजी का आदान-प्रदान करना होता है, इससे पहले कि प्राप्तकर्ता पाठ को समझ सकता है। यह सुरक्षित रूप से वितरित करने और कुंजी की एक संख्या का प्रबंधन करने के लिए आवश्यक है। इस कारण से, क्रिप्टोग्राफिक प्रक्रियाओं के बहुमत सममित एल्गोरिदम का उपयोग करें डेटा को एन्क्रिप्ट करने के लिए, वे कुंजी का आदान-प्रदान करने के लिए असममित एल्गोरिदम का उपयोग करते हैं.

अल्बर्टी सिफर – जहां यह सब शुरू हुआ

अल्बर्टी सिफर मूल पॉलिफैबेटिक सिपहर्स में से एक था। पहले लियोन बतिस्ता अल्बर्टी द्वारा विकसित, अल्बर्टी सिफर मिश्रित अक्षर और चर अवधि का उपयोग करते हुए उन्नत पॉलीपाथेटिक प्रतिस्थापन का पहला सच्चा उदाहरण था।.

“फॉर्मूला” नामक मूल उपकरण शामिल था दो संकेंद्रित डिस्क जो एक केंद्रीय पिन के माध्यम से जुड़ा हुआ था और स्वतंत्र रूप से घुमाया गया था.

असममित क्रिप्टोग्राफी

असममित क्रिप्टोग्राफी अक्सर होती है जिसे “सार्वजनिक कुंजी” क्रिप्टोग्राफी कहा जाता है. इस प्रक्रिया में, दो अलग-अलग कुंजियों का उपयोग किया जाता है। हालांकि, कुंजी गणितीय रूप से एक दूसरे से जुड़ी हुई हैं। एक के रूप में जाना जाता है जनता और दूसरे के रूप में निजी. सार्वजनिक कुंजी का उपयोग कोई भी कर सकता है। निजी एक रहस्य है.

इसे निम्न परिदृश्य की तरह समझें। एलिस ने बॉब को मेल के माध्यम से उसे एक खुला पैडलॉक भेजने के लिए कहा। बॉब अपनी कुंजी की अपनी प्रति रखता है। ऐलिस ताला प्राप्त करता है और इसका उपयोग एक बॉक्स को सुरक्षित करने के लिए करता है जिसमें एक संदेश होता है और फिर लॉक किए गए बॉक्स को बॉब को भेजता है। बॉब अब बॉक्स को अनलॉक करने के लिए अपनी कुंजी का उपयोग कर सकता है और जो भी जानकारी पढ़ें एलिस ने अंदर स्टोर कर लिया है। यदि बॉब ऐलिस को एक संदेश भेजना चाहता है, तो उसे ऐलिस से एक अनलॉक किए गए पैडलॉक को भेजने और एलिस द्वारा अपना संदेश भेजे जाने के बाद की प्रक्रिया का पालन करने की आवश्यकता होगी।.

इसे निम्न परिदृश्य की तरह समझें। एलिस ने बॉब को मेल के माध्यम से उसे एक खुला पैडलॉक भेजने के लिए कहा। बॉब अपनी कुंजी की अपनी प्रति रखता है। ऐलिस ताला प्राप्त करता है और इसका उपयोग एक बॉक्स को सुरक्षित करने के लिए करता है जिसमें एक संदेश होता है और फिर लॉक किए गए बॉक्स को बॉब को भेजता है। बॉब अब बॉक्स को अनलॉक करने के लिए अपनी कुंजी का उपयोग कर सकता है और जो भी जानकारी पढ़ें एलिस ने अंदर स्टोर कर लिया है। यदि बॉब ऐलिस को एक संदेश भेजना चाहता है, तो उसे ऐलिस से एक अनलॉक किए गए पैडलॉक को भेजने और एलिस द्वारा अपना संदेश भेजे जाने के बाद की प्रक्रिया का पालन करने की आवश्यकता होगी।.

सबसे अधिक व्यापक रूप से इस्तेमाल किया असममित क्रिप्टोग्राफी एल्गोरिथ्म का रूप है आरएसए. ऐसा इसलिए है क्योंकि निजी कुंजी या सार्वजनिक कुंजी जानकारी को एन्क्रिप्ट कर सकती है। डिक्रिप्टिंग डिवाइस को विपरीत कुंजी की आवश्यकता होती है। यह सुविधा मदद करती है गारंटी गोपनीयता, प्रामाणिकता, अखंडता, इलेक्ट्रॉनिक संचार के लिए गैर-पुनरावृत्ति के साथ-साथ आराम पर डेटा। यह के माध्यम से किया जाता है डिजिटल हस्ताक्षर का उपयोग.

एक विषम कुंजी प्रणाली का उपयोग करने से सबसे बड़ा लाभ यह है कि किसी को भी एक दूसरे को अपनी कुंजी भेजने की आवश्यकता नहीं है। यह किसी व्यक्ति के लिए कुंजी को रोकना और पारगमन के दौरान इसे कॉपी करना असंभव बनाता है.

यदि सबसे खराब स्थिति में बॉब ने अपनी चाबी खो दी या उसकी कुंजी की प्रतिलिपि बनाई गई, तो एकमात्र जानकारी जो समझौता की जाएगी, वह वह जानकारी होगी जो एलिस ने अपने पैडलॉक का उपयोग करके बॉब को भेजी थी। हालांकि, ऐलिस ने अन्य लोगों को जो संदेश भेजे थे गुप्त रहें क्योंकि वे एलिस को उनके साथ संवाद करते समय उपयोग करने के लिए अलग-अलग ताले प्रदान करेंगे.

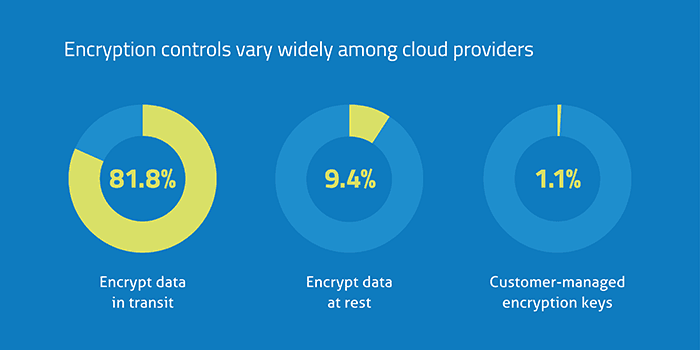

ट्रांसिट वर्सेस में डेटा एन्क्रिप्ट करना बाकी पर डेटा एन्क्रिप्ट करना

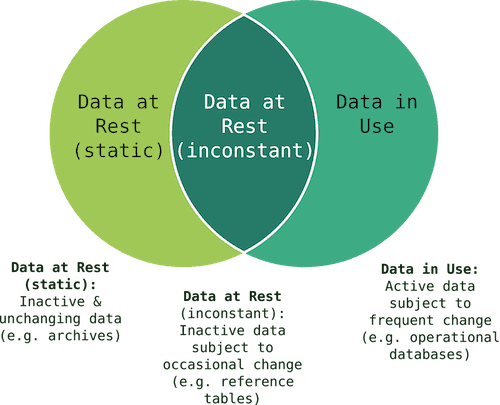

डेटा सुरक्षा दो बुनियादी प्रकार के एन्क्रिप्शन में आती है। डेटा है कि है आराम से, और डेटा है कि है रास्ते में. यदि कोई आपकी हार्ड ड्राइव या आपके डेटाबेस को हैक करता है, तो एन्क्रिप्शन उस डेटा को बनाता है पढ़ना असंभव है.

डेटा सुरक्षा दो बुनियादी प्रकार के एन्क्रिप्शन में आती है। डेटा है कि है आराम से, और डेटा है कि है रास्ते में. यदि कोई आपकी हार्ड ड्राइव या आपके डेटाबेस को हैक करता है, तो एन्क्रिप्शन उस डेटा को बनाता है पढ़ना असंभव है.

यदि आपका डेटा पारगमन में है, तो यदि आप एक ईमेल भेज रहे हैं, ब्राउज़रों के बीच संवाद कर रहे हैं, या क्लाउड पर जानकारी भेज रहे हैं, और वह डेटा इंटरसेप्टेड है, एन्क्रिप्शन इसे अपठनीय बनाता है.

डेटा एन्क्रिप्शन प्राप्त करने के कुछ तरीके निम्नलिखित हैं:

- पूर्ण डिस्क एन्क्रिप्शन: आपके कंप्यूटर की हार्ड ड्राइव की बाकी जानकारी की सुरक्षा करने का यह सबसे आम तरीका है। आपकी डिस्क पर सहेजी गई फ़ाइलें स्वचालित रूप से एन्क्रिप्ट की जाती हैं। फ़ोल्डर एन्क्रिप्शन और वॉल्यूम एन्क्रिप्शन मध्यवर्ती विकल्प हैं जो पूर्ण डिस्क एन्क्रिप्शन की आवश्यकता के बिना सुरक्षा प्रदान करते हैं.

- फ़ाइल एन्क्रिप्शन: फ़ाइल एन्क्रिप्शन फ़ाइल आधार पर एक फ़ाइल पर बाकी डेटा पर अपने एन्क्रिप्ट करता है। इसका मतलब यह है कि अगर वे इंटरसेप्टेड हैं तो फाइलों को समझा या पढ़ा नहीं जा सकता है। यह एक स्वचालित प्रक्रिया नहीं है, लेकिन ऐसा कुछ है जो प्रत्येक फ़ाइल के लिए किया जाना चाहिए। फ़ाइल एन्क्रिप्शन के बारे में एक बड़ी बात यह है कि डेटा अपनी जगह छोड़ने के बाद भी एन्क्रिप्टेड रहता है.

- एन्क्रिप्टेड ईमेल सर्वर: सुरक्षित बहुउद्देशीय इंटरनेट मेल एक्सटेंशन सार्वजनिक कुंजी एन्क्रिप्शन का एक रूप है जो सरल मेल स्थानांतरण प्रोटोकॉल ईमेल सर्वरों को सरल पाठ संदेश भेजने के विपरीत एन्क्रिप्टेड संदेशों को प्राप्त करने और भेजने में सक्षम होने का लाभ देता है।.

- एंड-टू-एंड एन्क्रिप्शन: यह संदेशों की सामग्री को छुपाता है, केवल प्रेषकों और रिसीवर को इसे पढ़ने की अनुमति देता है। एंड-टू-एंड एन्क्रिप्शन के साथ, संचार श्रृंखला में किसी भी संभावित भेद्यता, यह संदेशों को अवरोधन करते हुए हो सकता है कि वे प्रेषक या रिसीवर के पक्ष में वितरित किए जा रहे हैं या सुरक्षा कमजोरियां हैं, से निपटने के लिए। फेसबुक और iMessage सहित प्रमुख प्लेटफॉर्म एंड-टू-एंड एन्क्रिप्शन का उपयोग करते हैं.

- पूर्व-एन्क्रिप्ट किए गए डेटा को क्लाउड से सिंक किया गया: इस तरह का सॉफ्टवेयर क्लाउड में आने से पहले डेटा को पूर्व-एन्क्रिप्ट करता है। इसका मतलब यह है कि जो कोई भी क्लाउड को हैक करता है, वह उसे नहीं पढ़ सकता है। यह ध्यान रखना महत्वपूर्ण है कि एक स्थानीय मशीन पर संग्रहीत फ़ाइलें सॉफ़्टवेयर द्वारा एन्क्रिप्ट नहीं की जाती हैं और अभी भी असुरक्षित हैं.

डेटा एन्क्रिप्शन एल्गोरिदम

उन्नत एन्क्रिप्शन मानक डेटा एन्क्रिप्शन एल्गोरिथ्म का सबसे लोकप्रिय रूप है। अमेरिकी सरकार द्वारा डिज़ाइन किया गया, यह 128, 192, साथ ही 256 बिट एल्गोरिथ्म प्रदान करता है। 192 बिट और 256 बिट एल्गोरिदम का उपयोग उन परिस्थितियों में किया जाता है जिन्हें अत्यधिक सुरक्षा की आवश्यकता होती है.

उन्नत एन्क्रिप्शन मानक डेटा एन्क्रिप्शन एल्गोरिथ्म का सबसे लोकप्रिय रूप है। अमेरिकी सरकार द्वारा डिज़ाइन किया गया, यह 128, 192, साथ ही 256 बिट एल्गोरिथ्म प्रदान करता है। 192 बिट और 256 बिट एल्गोरिदम का उपयोग उन परिस्थितियों में किया जाता है जिन्हें अत्यधिक सुरक्षा की आवश्यकता होती है.- IDEA – अंतर्राष्ट्रीय डेटा एन्क्रिप्शन एल्गोरिथम एक ब्लॉक सिफर एन्क्रिप्शन एल्गोरिथ्म है जो 128 बिट कुंजी का उपयोग करता है। इस सिफर के टूटे नहीं होने का एक लंबा ट्रैक रिकॉर्ड है.

- RSA एक एल्गोरिथ्म है जो युग्मित कुंजियों का उपयोग करता है। यह इंटरनेट के माध्यम से सूचना भेजने के लिए मानक है। अतीत में, एल्गोरिथ्म के टूटने के साथ कुछ चुनौतियाँ थीं। हालाँकि, ये चुनौतियाँ तब से हल हो गई हैं.

- ब्लोफिश और ट्वोफिश ब्लॉक सिफर हैं। वे आमतौर पर ई-कॉमर्स प्लेटफॉर्म पर उपयोग किए जाते हैं। उनका सबसे आम उपयोग भुगतान जानकारी की सुरक्षा करना है। दोनों सिस्टम सममित एन्क्रिप्शन प्रदान करते हैं। चाबियां लंबाई में भिन्न होती हैं। ट्वोफिश दो कार्यक्रमों में नया है। इसमें लंबी एन्क्रिप्शन कुंजी है.

हैकर्स चैलेंज एन्क्रिप्शन कैसे करते हैं

एन्क्रिप्शन से बचने के लिए हैकर का मुख्य उद्देश्य आपकी निजी और संवेदनशील जानकारी प्राप्त करना है। वे जानते हैं कि आपकी निजी और संवेदनशील जानकारी है मूल्यवान और हो सकता है दूसरों को बेच दिया जो उनकी भलाई और आपके विरोध के लिए उस जानकारी का फायदा उठाएगा.

सबसे बुनियादी तरीका हैकर्स आज एन्क्रिप्शन का उपयोग करने के लिए उपयोग करेगा पाशविक बल. एक ब्रूट फोर्स अटैक वह है जिसमें रैंडम कीज का इस्तेमाल तब तक किया जाता है जब तक कि सही चाबी न मिल जाए। यह रेखांकित करता है एक मजबूत कुंजी होने का महत्व. कुंजी जितनी लंबी होगी, संभावना कम होगी कि एक हैकर उनके हमले में सफल होने वाला है। जैसे ही कुंजी आकार बढ़ता है, एक हैकर को अपनी गणना करने के लिए संसाधनों की संख्या भी बढ़ानी होगी.

सिफर तोड़ने की एक और विधि है साइड चैनल पर हमले. प्रकृति रिसाव द्वारा विद्युत सर्किट। वे उत्सर्जन को बायप्रोडक्ट्स के रूप में बनाते हैं, जिससे एक हमलावर के लिए यह आसान हो जाता है, जिसके पास सर्किट्री तक पहुंच नहीं है यह समझने के लिए कि सर्किट कैसे काम कर रहा है और इसके आधार पर उस डेटा को घटाता है जिसे संसाधित किया जा रहा है। एक हैकर उपयोग करेगा बहुमूल्य जानकारी के दो स्रोत हैं गर्मी और विद्युत चुंबकत्व.

हालांकि, केविन मिटनिक के रूप में, एक अमेरिकी कंप्यूटर सुरक्षा सलाहकार, लेखक और हैकर ने कहा:

कंपनियां फायरवॉल, एन्क्रिप्शन और सुरक्षित एक्सेस डिवाइस पर लाखों डॉलर खर्च करती हैं, और यह बर्बाद हो गया है क्योंकि इनमें से कोई भी उपाय सुरक्षा श्रृंखला में सबसे कमजोर लिंक को संबोधित नहीं करता है- जो लोग कंप्यूटर सिस्टम का प्रशासन, संचालन और खाते करते हैं जिनमें संरक्षित जानकारी होती है.

मुद्दा यह है कि आप अपनी जानकारी की सुरक्षा के लिए जिम्मेदार हैं। यदि आप समय नहीं लेते हैं एन्क्रिप्शन विकल्पों के बारे में जानें जो आपकी जानकारी के लिए उपलब्ध हैं या आपकी परिस्थितियों के लिए सर्वश्रेष्ठ वीपीएन का उपयोग करने के लाभों के बारे में जानें, आप अपनी गोपनीयता, अपने सामाजिक भविष्य और अपने वित्तीय भविष्य को खतरे में डाल रहे हैं।.

एन्क्रिप्शन का इतिहास

निजता शुरू से ही मानव जाति के लिए एक चिंता का विषय रही है। दुनिया भर के विभिन्न समाजों ने अपनी व्यक्तिगत जानकारी को गलत हाथों में पड़ने से रोकने के अनोखे तरीके विकसित किए.

Scytale

एन्क्रिप्शन का इतिहास 700 ईसा पूर्व के आसपास शुरू होता है। स्पार्टन सेना का इस्तेमाल किया scytale लड़ाई के समय संवेदनशील जानकारी भेजने के लिए। प्रेषक और प्राप्तकर्ता प्रत्येक के पास एक लकड़ी की छड़ थी जो समान लंबाई और समान व्यास की थी। संदेश को एन्क्रिप्ट करने के लिए, प्रेषक चमड़े का एक टुकड़ा लेगा और कसकर अपने लकड़ी के रॉड के चारों ओर लपेटेगा। वे छड़ी पर एक संदेश लिखते थे, इसे खोलते थे, और इसे प्राप्तकर्ता को भेजते थे। प्राप्तकर्ता केवल अपने स्कैटेल के चारों ओर चमड़े के टुकड़े को लपेटने के बाद संदेश को समझ सकता है.

एन्क्रिप्शन का इतिहास 700 ईसा पूर्व के आसपास शुरू होता है। स्पार्टन सेना का इस्तेमाल किया scytale लड़ाई के समय संवेदनशील जानकारी भेजने के लिए। प्रेषक और प्राप्तकर्ता प्रत्येक के पास एक लकड़ी की छड़ थी जो समान लंबाई और समान व्यास की थी। संदेश को एन्क्रिप्ट करने के लिए, प्रेषक चमड़े का एक टुकड़ा लेगा और कसकर अपने लकड़ी के रॉड के चारों ओर लपेटेगा। वे छड़ी पर एक संदेश लिखते थे, इसे खोलते थे, और इसे प्राप्तकर्ता को भेजते थे। प्राप्तकर्ता केवल अपने स्कैटेल के चारों ओर चमड़े के टुकड़े को लपेटने के बाद संदेश को समझ सकता है.

अलबर्टी सिफर

1467 में, लियोन बतिस्ता अल्बर्टी ने पॉली अल्फ़ाबेटिक प्रतिस्थापन प्रतिस्थापन सिफर का आविष्कार किया। यह सिफर क्रांति में प्रवेश किया. सिफर में दो धातु डिस्क थे जो एक ही अक्ष पर घूमते थे। इसमें अल्फाबेट्स और वेरिएबल रोटेशन का मिश्रण था.

1467 में, लियोन बतिस्ता अल्बर्टी ने पॉली अल्फ़ाबेटिक प्रतिस्थापन प्रतिस्थापन सिफर का आविष्कार किया। यह सिफर क्रांति में प्रवेश किया. सिफर में दो धातु डिस्क थे जो एक ही अक्ष पर घूमते थे। इसमें अल्फाबेट्स और वेरिएबल रोटेशन का मिश्रण था.

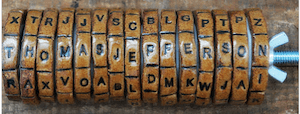

जेफरसन व्हील

पहली बार 1797 में पेश किया गया था और लोहे के धुरी के साथ 26 बेलनाकार लकड़ी के टुकड़े थे, जेफरसन व्हील में वर्णमाला के अक्षर यादृच्छिक क्रम में प्रत्येक पहिया के किनारों पर अंकित थे। पहिए को मोड़ने से हाथापाई और भद्दे शब्द होंगे। जब किसी व्यक्ति को जेफरसन पहिया प्राप्त होता है, तो वे पहिया पर कोडित संदेश को बाहर निकाल देंगे। फिर वे अक्षरों की एक अलग पंक्ति की तलाश करेंगे जो समझ में आए। एन्क्रिप्शन का यह रूप अमेरिकी सेना द्वारा 1923 और 1942 के बीच एक बार फिर से इस्तेमाल किया गया था.

पहली बार 1797 में पेश किया गया था और लोहे के धुरी के साथ 26 बेलनाकार लकड़ी के टुकड़े थे, जेफरसन व्हील में वर्णमाला के अक्षर यादृच्छिक क्रम में प्रत्येक पहिया के किनारों पर अंकित थे। पहिए को मोड़ने से हाथापाई और भद्दे शब्द होंगे। जब किसी व्यक्ति को जेफरसन पहिया प्राप्त होता है, तो वे पहिया पर कोडित संदेश को बाहर निकाल देंगे। फिर वे अक्षरों की एक अलग पंक्ति की तलाश करेंगे जो समझ में आए। एन्क्रिप्शन का यह रूप अमेरिकी सेना द्वारा 1923 और 1942 के बीच एक बार फिर से इस्तेमाल किया गया था.

द एनिग्मा मशीन

1943 में अपनी शुरुआत करते हुए, एनिग्मा मशीन नाजी सेना द्वारा इस्तेमाल किए जाने वाले विद्युत रोटर सिफर की एक श्रृंखला थी। उस समय, यह था अटूट माना जाता है. नाज़ियों ने अपने सिफर को रोज़ बदल दिया। जब तक एलन ट्यूरिंग और उनकी टीम मशीन की कमजोरी को भुनाने में सफल रहे, तब तक एनिग्मा ने नाजियों को एक अभूतपूर्व लाभ दिया.

1943 में अपनी शुरुआत करते हुए, एनिग्मा मशीन नाजी सेना द्वारा इस्तेमाल किए जाने वाले विद्युत रोटर सिफर की एक श्रृंखला थी। उस समय, यह था अटूट माना जाता है. नाज़ियों ने अपने सिफर को रोज़ बदल दिया। जब तक एलन ट्यूरिंग और उनकी टीम मशीन की कमजोरी को भुनाने में सफल रहे, तब तक एनिग्मा ने नाजियों को एक अभूतपूर्व लाभ दिया.

एएसई और कैप्चा

वर्ष 1997 ने एन्क्रिप्शन और सुरक्षा में दो क्रांतियों का आविष्कार किया। नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड एंड टेक्नोलॉजीज ने उन्नत एन्क्रिप्शन स्टैंडर्ड विकसित किया। जैसा कि पहले इस गाइड में चर्चा की गई थी, यह 128 बिट एन्क्रिप्शन आज भी उपयोग किया जाता है। एक उपकरण जो हर सेकंड एक बिलियन एईएस कुंजी की जांच करने में सक्षम होगा, इस एन्क्रिप्शन को क्रैक करने के लिए 174,449,211,009,120,166,087,753,728 वर्षों की आवश्यकता होगी.

वर्ष 1997 ने एन्क्रिप्शन और सुरक्षा में दो क्रांतियों का आविष्कार किया। नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड एंड टेक्नोलॉजीज ने उन्नत एन्क्रिप्शन स्टैंडर्ड विकसित किया। जैसा कि पहले इस गाइड में चर्चा की गई थी, यह 128 बिट एन्क्रिप्शन आज भी उपयोग किया जाता है। एक उपकरण जो हर सेकंड एक बिलियन एईएस कुंजी की जांच करने में सक्षम होगा, इस एन्क्रिप्शन को क्रैक करने के लिए 174,449,211,009,120,166,087,753,728 वर्षों की आवश्यकता होगी.

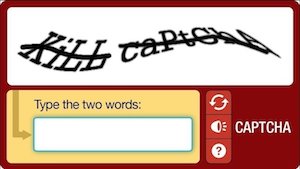

वर्ष 1997 भी वह वर्ष था जब पहली बार कैप्चा को पेश किया गया था। पाठ की एक बेतरतीब ढंग से उत्पन्न छवि जो कर सकती है केवल मनुष्यों द्वारा पढ़ा जाना चाहिए स्क्रीन पर दिखाई दिया। पाठ की व्यापकता और अद्वितीय विशेषताएं इसे बनाती हैं इलेक्ट्रॉनिक उपकरणों को पढ़ना असंभव है. किसी साइट तक पहुंच प्राप्त करने के लिए, एक मानव उपयोगकर्ता को उनके सामने प्रदर्शित होने वाले अक्षरों या संख्याओं की श्रृंखला को इनपुट करने की आवश्यकता होती है.

वर्ष 1997 भी वह वर्ष था जब पहली बार कैप्चा को पेश किया गया था। पाठ की एक बेतरतीब ढंग से उत्पन्न छवि जो केवल मनुष्यों द्वारा पढ़ी जा सकती है स्क्रीन पर दिखाई देती है। पाठ की लहराती और अनूठी विशेषताएं इलेक्ट्रॉनिक उपकरणों को पढ़ने के लिए असंभव बनाती हैं। किसी साइट तक पहुंच प्राप्त करने के लिए, एक मानव उपयोगकर्ता को उनके सामने प्रदर्शित होने वाले अक्षरों या संख्याओं की श्रृंखला को इनपुट करने की आवश्यकता होती है.

यह देखने के लिए स्पष्ट है कि क्रिप्टोग्राफी और इसके तरीके सैकड़ों वर्षों से विकसित हो रहे हैं. आज, एईएस दुनिया के अब तक देखे गए एन्क्रिप्शन के सबसे उन्नत और सुरक्षित रूपों में से एक साबित हुआ है.

सैन्य रहस्यों की रक्षा के लक्ष्य के साथ सैन्य और सरकार लंबे समय से एन्क्रिप्शन शोध में सबसे आगे हैं। यह आश्चर्यजनक नहीं है कि एन्क्रिप्शन के क्षेत्र में अनुसंधान जारी है.

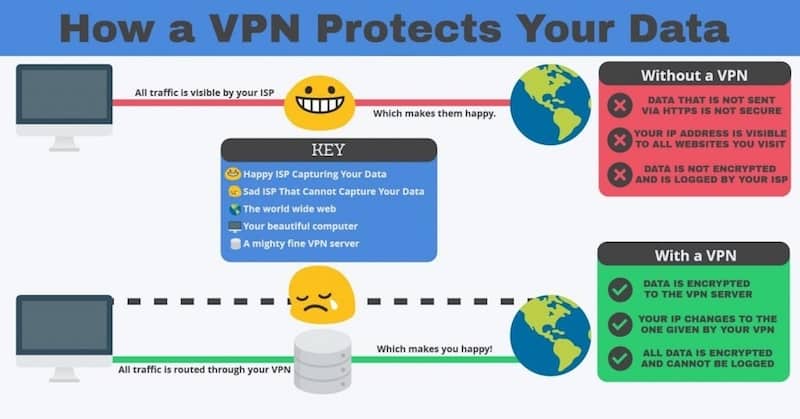

वीपीएन आपकी जानकारी को कैसे एन्क्रिप्ट करते हैं?

एक वीपीएन उस डिवाइस के बीच के ट्रैफ़िक को सुरक्षित करता है जिसका आप उपयोग कर रहे हैं और वीपीएन सर्वर। यह मुश्किल है, अगर यह असंभव नहीं है, तो जासूसों और हैकरों के लिए आपके डेटा को देखने के लिए, जबकि यह प्रसारित हो रहा है। एक वीपीएन है प्राइवेट नेटवर्क.

एक वीपीएन टनलिंग का उपयोग करता है। यह एक ऐसी प्रक्रिया है जो आपके डेटा को निजी और सुरक्षित रूप से इंटरनेट पर भेजने की अनुमति देती है। यह समझने के लिए कि सुरंग कैसे काम करती है, आपको यह याद रखना चाहिए इंटरनेट पर प्रसारित होने वाली सभी सूचनाओं को पैकेट नामक छोटे टुकड़ों में तोड़ दिया जाता है. प्रत्येक पैकेट में महत्वपूर्ण जानकारी होती है.

वीपीएन सुरंग कनेक्शन के साथ, आपके द्वारा भेजा जाने वाला प्रत्येक डेटा पैकेट इंटरनेट पर प्रसारित होने से पहले किसी अन्य डेटा पैकेट के अंदर डाल दिया जाता है। यह एक प्रक्रिया के रूप में जाना जाता है कैप्सूलीकरण. बाहरी पैकेट सुरक्षा का एक स्तर प्रदान करता है, जिससे इसकी सामग्री को जनता द्वारा देखा जा सके.

टनलिंग आपको वीपीएन से मिलने वाली सुरक्षा का सिर्फ एक पहलू है। एक वीपीएन उस डेटा को एन्क्रिप्ट करता है जिसे आप इंटरनेट पर भेज रहे हैं ताकि पैकेट तक ही पहुँचा जा सकता है आपके वीपीएन के क्लाइंट और सर्वर द्वारा। VPN का क्लाइंट और सर्वर एक साथ जुड़े हुए हैं.

कई वीपीएन सुरक्षा प्रोटोकॉल हैं जो आपके डेटा को एन्क्रिप्ट करने के लिए उपयोग किए जाते हैं। सबसे आम में से एक IPSec है, जिसे के रूप में भी जाना जाता है इंटरनेट प्रोटोकॉल सुरक्षा. एक और एक OpenVPN है.

ये प्रत्येक एन्कैप्सुलेटेड डेटा पैकेट को पहले ले जाकर और एन्क्रिप्शन कुंजी का उपयोग करके इसकी सामग्री को एन्क्रिप्ट करके आपके डेटा की रक्षा करते हैं। एन्क्रिप्शन कुंजी केवल वीपीएन के सर्वर और क्लाइंट के बीच काम कर सकती है.

दूसरा, एक उप प्रोटोकॉल का उपयोग किया जाता है, जिसे के रूप में जाना जाता है इनकैप्सुलेशन हेडर. यह एन्कैप्सुलेशन हेडर कुछ पैकेट सूचनाओं को छिपाने के लिए है। जो छिपा है, वह आपकी पहचान है। ये दो प्रमुख विशेषताएं हैं, सुरंग तथा एन्क्रिप्शन, वीपीएन के साथ आपके डेटा को अधिक सुरक्षित बनाने का सिर्फ एक हिस्सा है. प्रमाणित कनेक्शन आपकी निजी और व्यक्तिगत जानकारी से दूर रखने के लिए डिज़ाइन किया गया एक और उपकरण है.

एन्क्रिप्शन के लाभ

एन्क्रिप्शन का प्राथमिक लाभ या उद्देश्य है गोपनीयता की रक्षा करें तथा डेटा की गोपनीयता जिसे या तो कंप्यूटर पर संग्रहीत किया जाता है या इंटरनेट या आंतरिक कंप्यूटर नेटवर्क के माध्यम से प्रसारित किया जाता है। एन्क्रिप्शन अनधिकृत व्यक्तियों को आपके निजी डेटा तक पहुँचने और उसका शोषण करने से रोकता है। उदाहरण के लिए, क्रेडिट कार्ड कंपनियों को व्यापारियों को अपने ग्राहक के डेटा को एन्क्रिप्ट करने के लिए दोनों की आवश्यकता होती है जब जानकारी संग्रहीत की जा रही हो और जब इसे नेटवर्क पर भेजा जा रहा हो.

व्यक्तिगत उपभोक्ताओं की जिम्मेदारी है कि वे अपनी व्यक्तिगत गोपनीयता की रक्षा के लिए कदम उठाएं। 2023 में, 190 मिलियन से अधिक स्मार्टफोन उपयोगकर्ता हैक किए गए थे। 2016 में, Apple ने संघीय सरकार के साथ सहयोग करने और अपने उपयोगकर्ताओं की गोपनीयता नीति का उल्लंघन करने की इच्छा दिखाई। यह आपके लिए सोचने के लिए महत्वपूर्ण है। आपकी व्यक्तिगत जानकारी, जिसमें सामाजिक सुरक्षा नंबर, निजी त्वरित संदेश वार्तालाप, बैंकिंग जानकारी और संवेदनशील तस्वीरें शामिल हैं उपयोग किए जाने का जोखिम नापाक व्यक्तियों द्वारा, चाहे वे अपराधी हों या सरकारी एजेंसियां.

एन्क्रिप्शन मैटर क्यों करता है?

13 अन्य देशों के साथ संयुक्त राज्य अमेरिका भी इसका हिस्सा है 14 आंखें. ये देश खुफिया जानकारी जुटाने में एक-दूसरे का सहयोग कर रहे हैं। हालांकि यह अपेक्षाकृत सौम्य लग सकता है, लेकिन सच्चाई यह है कि ये सरकार उन कार्यक्रमों का उपयोग कर रही है जो उन्हें अनुमति देते हैं सूचना को रोकना यह ऑनलाइन और पाठ के माध्यम से संप्रेषित होता है, जो चीजें आप डाउनलोड करते हैं, साथ ही साथ आपकी बैंकिंग जानकारी भी। जो आपको लगता है कि निजी है जल्दी से सार्वजनिक हो सकता है.

आप जानकारी को सुरक्षित और निजी रूप से भेजने और संचार करने में सक्षम हैं। कई लोग गलती से मानते हैं कि ऑनलाइन सुरक्षा और एन्क्रिप्शन उन्हें चिंता नहीं करनी चाहिए क्योंकि उनके पास छिपाने के लिए कुछ भी नहीं है। सच्चाई यह है कि यह जानकारी आपको अप्रासंगिक और महत्वहीन लग सकती है, जब यह गलत हाथों में पड़ जाती है, तो इसका उपयोग किया जा सकता है आपकी प्रतिष्ठा को नुकसान, आपको आर्थिक रूप से चोट पहुंचाई, और आपके जीवन के निजी पहलुओं को दुनिया के सामने उजागर किया। अपने आप को सुरक्षित रखें एन्क्रिप्शन के बारे में अधिक सीखना और फिर आपको और आपको सुरक्षित रखने के लिए डिज़ाइन किए गए एन्क्रिप्शन सॉफ़्टवेयर का लाभ उठा रहा है.