OpenVPN प्रोटोकॉल

Contents

OpenVPN प्रोटोकॉल

OpenVPN सबसे लचीला VPN प्रोटोकॉल है जो अपने ओपन-सोर्स प्रकृति के कारण उपलब्ध है. यह लचीलापन एक बनाते समय इसे आदर्श बनाता है अनुकूलित सुरक्षा सेटअप.

प्रोटोकॉल संगतता

जबकि OpenVPN मार्च 2002 में अपनी प्रारंभिक रिलीज के बाद से जल्दी से विकसित हुआ है, विभिन्न OpenVPN संस्करणों में प्रोटोकॉल संगतता को संरक्षित करने के लिए सभी उचित प्रयास किए गए हैं.

हालांकि, संस्करण 1 के बाद से कई बदलाव किए गए हैं.1.0 जो संगतता को प्रभावित कर सकता है.

ये नोट मानते हैं कि आप OpenVPN 1 का उपयोग कर रहे हैं.1.0 या बाद में. 1 से पहले संस्करण.1.0 को प्रयोगात्मक माना जाना चाहिए.

संस्करण 1 में.3.0, डिफ़ॉल्ट –UDP-MTU 1500 से 1300 तक बदल दिया गया था. अगर आप एक 1 चाहते हैं.3.1 से बात करने के लिए OpenVPN का 0 या बाद का संस्करण.1.x या 1.2.एक्स संस्करण, आपको स्पष्ट रूप से उपयोग करना चाहिए –UDP-MTU चूक के आधार पर कनेक्शन के दोनों किनारों पर.

संस्करण 1 में.5.एक्स, टीएलएस-मोड विकल्प स्ट्रिंग प्रारूप बदल दिया गया था. यह परिवर्तन आपको केवल तभी प्रभावित करेगा जब आप टीएलएस-आधारित सुरक्षा का उपयोग कर रहे हैं. संस्करण 1.5.x 1 के साथ पूरी तरह से संगत है.4.एक्स. संस्करण 1.5.X 1 से बात कर सकता है.3.x, लेकिन आपको इसका उपयोग करना होगा –अक्षम करना 1 पर झंडा.3.एक्स पीयर. संस्करण 1.5.X 1 के साथ बात नहीं कर सकता.2.एक्स या पहले टीएलएस का उपयोग करना.

संस्करण 1 में.5.x, यदि आप एक टैप-स्टाइल सुरंग का उपयोग कर रहे हैं, तो निम्न डिफ़ॉल्ट का उपयोग ईथरनेट ब्रिजिंग के कॉन्फ़िगरेशन को सरल बनाने के लिए किया जाता है: –TUN-MTU 1500-TUN-MTU-EXTRA 32. यदि आप एक 1 के लिए पा रहे हैं.4.एक्स पीयर या पहले, आपको 1 पर पूर्ववर्ती विकल्पों को स्पष्ट रूप से बताना चाहिए.4.एक्स पीयर.

संस्करण 1 में.5.एक्स, रेड हैट /etc/init.d/openvpn डिफ़ॉल्ट रूप से आईपी अग्रेषण को सक्षम नहीं करने के लिए फ़ाइल को बदल दिया गया है (यह डिफ़ॉल्ट व्यवहार के लिए अत्यधिक अनुमानित होने के रूप में माना गया था). आईपी अग्रेषण आसानी से स्क्रिप्ट या – -अप फ़ाइल में कमांड के साथ सक्षम किया जा सकता है:

इको 1>/proc/sys/net/ipv4/ip_forward

संस्करण 1 में.5.एक्स, –UDP-MTU का नाम बदल दिया गया –लिंक-एमटीयू चूंकि OpenVPN अब सुरंग परिवहन परत के लिए UDP और TCP दोनों प्रोटोकॉल का समर्थन करता है. –UDP-MTU अभी भी संगतता के लिए समर्थित होगा.

संस्करण 1 में.5.एक्स, –क्रिया ५ अब एक डिबगिंग स्तर है. सामान्य उपयोग के लिए, –क्रिया 4 एक ऊपरी सीमा माना जाना चाहिए.

संस्करण 1 में.6.0 और ऊपर, कॉन्फ़िगर फ़ाइल पार्सर एक बैकस्लैश के साथ एक वर्ण से पहले शेल-एस्केप्स का समर्थन करता है. यदि आप स्वयं एक बैकस्लैश चरित्र पास करना चाहते हैं, तो आपको लगातार दो बैकस्लैश का उपयोग करना होगा.

संस्करण 2 में.0, –TUN-MTU 1500-MSSFIX 1450 अब डिफ़ॉल्ट है. पहले में.x डिफ़ॉल्ट है –लिंक-एमटीयू 1300 ट्यून इंटरफेस के लिए और –TUN-MTU 1500 टैप इंटरफेस के लिए, के साथ –MSSFIX अक्षम).

वर्सन 2 में भी.0, टीएलएस का उपयोग करते समय, –कुंजी-विधि 2 अब डिफ़ॉल्ट है. उपयोग –कुंजी-विधि 1 2 पर.1 के साथ संवाद करने के लिए 0 पक्ष.एक्स.

संस्करण 2 के साथ शुरू.0-beta12, OpenVPN ने विश्वसनीय या अर्ध-परंपरा वाले साथियों को दुर्भावनापूर्ण रूप से तैयार किए गए तार भेजने से रोकने के लिए स्ट्रिंग रीमैपिंग के लिए एक सुसंगत दृष्टिकोण अपनाया है. विवरण पर चर्चा स्ट्रिंग प्रकार और मैन पेज के रीमैपिंग सेक्शन में की जाती है.

संस्करण 2 के साथ शुरू.0-beta17, ओपनवीपीएन के डिफ़ॉल्ट पोर्ट नंबर को नवंबर 2004 में IANA द्वारा आधिकारिक पोर्ट असाइनमेंट प्रति 5000 से 1194 तक बदल दिया गया है.

OpenVPN प्रोटोकॉल (OpenVPN)

OpenVPN के साथ, आप एकल UDP या TCP पोर्ट पर किसी भी IP सबनेटवर्क या वर्चुअल ईथरनेट एडाप्टर को सुरंग बना सकते हैं. यह आपके निजी नेटवर्क ट्रैफ़िक की सुरक्षा के लिए OpenSSL लाइब्रेरी के सभी एन्क्रिप्शन, प्रमाणीकरण और प्रमाणन सुविधाओं का उपयोग करता है क्योंकि यह इंटरनेट को स्थानांतरित करता है.

OpenVPN के दो प्रमाणीकरण मोड हैं:

- स्टेटिक कुंजी – एक पूर्व -साझा स्थैतिक कुंजी का उपयोग करें

- टीएलएस – प्रमाणीकरण और कुंजी विनिमय के लिए एसएसएल/टीएलएस + प्रमाण पत्र का उपयोग करें

TLS प्रमाणीकरण के लिए OpenVPN एक कस्टम सुरक्षा प्रोटोकॉल का उपयोग करता है जो इस विकी पेज पर यहां वर्णित है. यह प्रोटोकॉल एक विश्वसनीय परिवहन परत के साथ SSL/TLS कनेक्शन प्रदान करता है (जैसा कि इसे संचालित करने के लिए डिज़ाइन किया गया है). यह दूसरा काम है कि वास्तविक एन्क्रिप्टेड टनल डेटा स्ट्रीम के साथ प्रमाणीकरण और कुंजी विनिमय के लिए उपयोग किए जाने वाले एसएसएल/टीएलएस सत्र को मल्टीप्लेक्स करना है.

Ssl / tls -> विश्वसनीयता परत -> \ - -tls -auth hmac \ \ _ multifellexer ----. इतिहास

मुझे इस प्रोटोकॉल के बारे में कोई ऐतिहासिक जानकारी नहीं मिली.

प्रोटोकॉल निर्भरता

- UDP: आमतौर पर, OpenVPN UDP का उपयोग इसके परिवहन प्रोटोकॉल के रूप में करता है. OpenVPN ट्रैफ़िक के लिए प्रसिद्ध UDP पोर्ट 1194 है.

- TCP: इसके अलावा, OpenVPN को इसके परिवहन प्रोटोकॉल के रूप में TCP का उपयोग करने के लिए कॉन्फ़िगर किया जा सकता है. OpenVPN ट्रैफ़िक के लिए प्रसिद्ध TCP पोर्ट 1194 है.

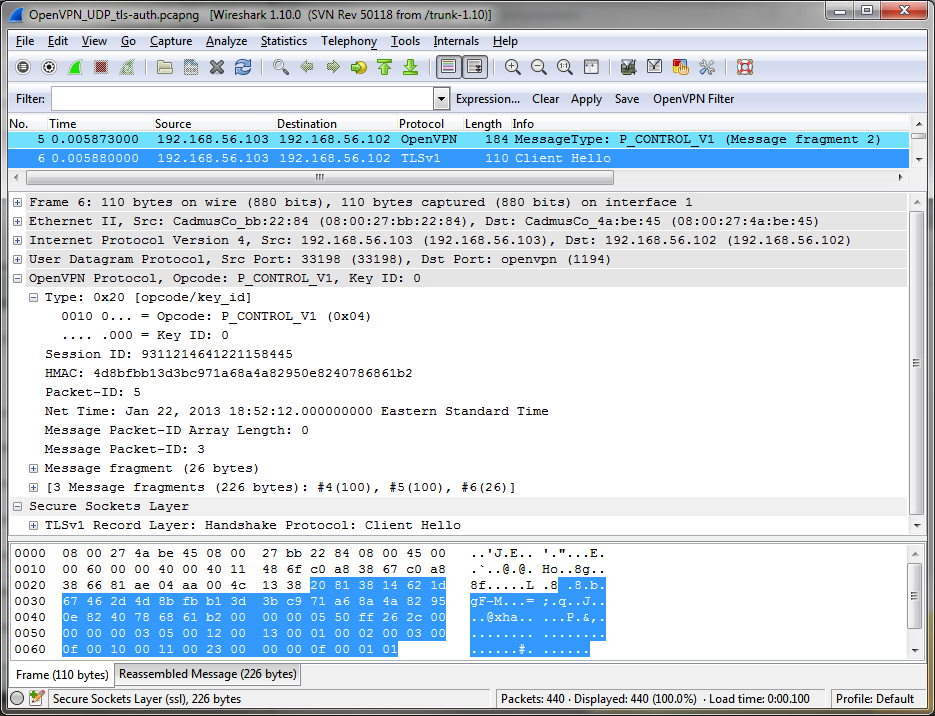

उदाहरण यातायात

वायरशार्क

OpenVPN विघटन पूरी तरह कार्यात्मक है और संस्करण 1 के रूप में Wireshark के साथ शामिल है.10.0.

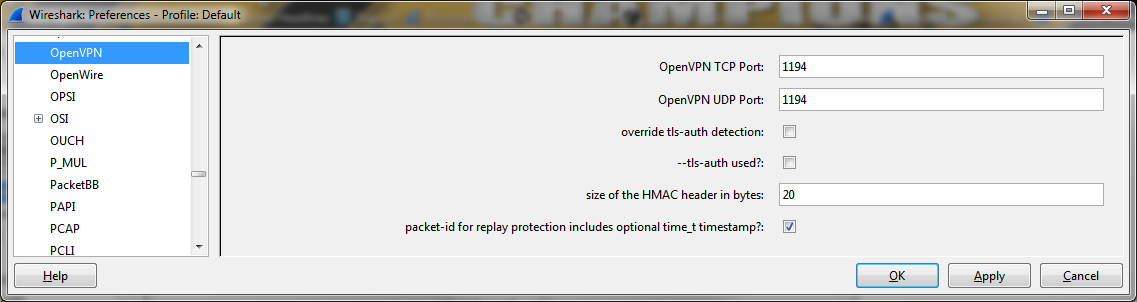

अधिवर्धन सेटिंग्स

- OpenVPN TCP पोर्ट: डिसक्टर स्वचालित रूप से इस पोर्ट पर OpenVPN ट्रैफ़िक के रूप में TCP पैकेट को विच्छेदित करने की कोशिश करता है.

- OpenVPN UDP पोर्ट: डिसक्टर स्वचालित रूप से इस पोर्ट पर OpenVPN ट्रैफ़िक के रूप में UDP डेटाग्राम को विच्छेदित करने की कोशिश करता है.

- ओवरराइड TLS-AUTH डिटेक्शन: यदि TLS-AUTH डिटेक्शन विफल हो जाता है, तो आप ओवरराइड का पता लगाने और TLS-AUTH विकल्प को मैन्युअल रूप से सेट करने का विकल्प चुन सकते हैं.

- -Tls-auth का उपयोग किया?: यदि पैरामीटर -tls-auth का उपयोग किया जाता है, तो निम्नलिखित वरीयताओं को भी परिभाषित किया जाना चाहिए.

- बाइट्स में एचएमएसी हेडर का आकार: डिफ़ॉल्ट HMAC एल्गोरिथ्म SHA-1 है जो 160 बिट HMAC उत्पन्न करता है, इसलिए 20 बाइट्स ठीक होना चाहिए.

- रीप्ले प्रोटेक्शन के लिए पैकेट-आईडी में वैकल्पिक Time_t टाइमस्टैम्प शामिल हैं?: यदि पैरामीटर -tls-auth का उपयोग किया जाता है, तो Replay सुरक्षा के लिए एक अतिरिक्त पैकेट-आईडी HMAC हस्ताक्षर के बाद डाला जाता है. यह फ़ील्ड या तो 4 बाइट्स या 8 बाइट्स हो सकता है, जिसमें वैकल्पिक टाइम_टी टाइमस्टैम्प लॉन्ग शामिल है. डिफ़ॉल्ट मान सत्य है.

उदाहरण कैप्चर फ़ाइल

- Sampplecaptures/openvpn_udp_tls-auth.pcapng

- Samplecaptures/openvpn_tcp_tls-auth.pcapng

प्रदर्शन फ़िल्टर

OpenVPN डिस्प्ले फ़िल्टर फ़ील्ड की एक पूरी सूची डिस्प्ले फ़िल्टर संदर्भ में पाई जा सकती है

केवल OpenVPN आधारित ट्रैफ़िक दिखाएं:

OpenVPNकैप्चर फ़िल्टर

कैप्चर करते समय आप OpenVPN प्रोटोकॉल को सीधे फ़िल्टर नहीं कर सकते. हालाँकि, यदि आप UDP या TCP पोर्ट का उपयोग करते हैं (ऊपर देखें), तो आप उस पर फ़िल्टर कर सकते हैं.

डिफ़ॉल्ट पोर्ट (1194) पर केवल OpenVPN ट्रैफ़िक कैप्चर करें:

यूडीपी पोर्ट 1194टीसीपी पोर्ट 1194बाहरी संबंध

- http: // openvpn.जाल/OpenVPN – आधिकारिक वेबसाइट.

- http: // openvpn.जाल/सूचकांक.PHP/ओपन-सोर्स/प्रलेखन/सुरक्षा-ओवरव्यू.एचटीएमएलOpenVPN – सुरक्षा अवलोकन – OpenVPN प्रोटोकॉल ने समझाया.

- http: // www.OpenSSL.org/OpenSSL – आधिकारिक वेबसाइट.

OpenVPN प्रोटोकॉल क्या है?

इंटरनेट पर स्थानांतरित किए गए किसी भी डेटा को आयरनक्लाड सुरक्षा की आवश्यकता होती है. OpenVPN पर आधारित वर्चुअल प्राइवेट नेटवर्क एन्क्रिप्शन और ऑनलाइन गुमनामी प्रदान करते हैं, जिससे साइबर सुरक्षा आपदाएं बहुत कम हो जाती हैं. लेकिन OpenVPN क्या है और यह कैसे काम करता है?

OpenVPN सबसे लोकप्रिय VPN प्रोटोकॉल में से एक है. यह नॉर्डलेयर के सुरक्षा उत्पादों द्वारा समर्थित है, हमारे ग्राहकों के लिए मजबूत एन्क्रिप्शन और लचीलापन प्रदान करता है. यह लर्निंग सेंटर लेख अपने सुरक्षा सेटअप में प्रोटोकॉल जोड़ने से पहले उपयोगकर्ताओं को जानने की जरूरत है।.

OpenVPN प्रोटोकॉल कैसे काम करता है?

OpenVPN के बारे में समझने वाली पहली बात यह है कि यह एक वीपीएन प्रोटोकॉल है. एक प्रोटोकॉल नियमों का एक समूह है जो वीपीएन सुरंग बनाता है. यह निर्धारित करता है कि वीपीएन कनेक्शन में पास होने वाले डेटा पैकेट को कैसे एन्क्रिप्ट और लेबल किया जाए.

VPN उपयोगकर्ताओं के लिए कई अलग -अलग प्रोटोकॉल विकल्प हैं, जिनमें L2TP, TLS/SSL और IPSEC शामिल हैं. प्रत्येक के पास अपने मजबूत बिंदु हैं, लेकिन OpenVPN को उद्योग के नेताओं में से एक माना जाता है.

OpenVPN की उत्पत्ति 2001 में हुई और पहला ओपन-सोर्स वीपीएन प्रोटोकॉल था. तब से, डेवलपर्स का एक वैश्विक समुदाय उभरा है. OpenVPN का ओपन-सोर्स कम्युनिटी बग की जाँच करता है और प्रोटोकॉल को परिष्कृत करता है, नई सुविधाओं को जोड़ता है और सुरक्षा तत्वों को अद्यतन करता है. लगातार जांच का मतलब है कि प्रोटोकॉल है नए साइबर खतरों से शायद ही कभी पीछे छोड़ दिया.

OpenVPN है वीपीएन के सुरक्षित सॉकेट टनलिंग प्रोटोकॉल (एसएसएल) परिवार का हिस्सा. इसका मतलब है कि यह OSI मॉडल की परिवहन परत (स्तर 4) पर संचालित होता है. यह विशाल एसएसएल लाइब्रेरी तक ओपनवीपीएन एक्सेस देता है, वीपीएन बनाते समय बहुत सारे कस्टमाइज़ेशन विकल्प प्रदान करते हैं.

तकनीकी पक्ष पर, OpenVPN एन्क्रिप्शन द्वारा डेटा को सुरक्षित करता है और सभी वीपीएन की तरह आईपी पते के पुनर्मूल्यांकन के माध्यम से डेटा को बेनामी करता है. हालांकि, इसे प्राप्त करने के लिए उपयोग किए जाने वाले उपकरणों का सेट अन्य वीपीएन शैलियों से अलग है:

1. कूटलेखन

OpenVPN प्रोटोकॉल VPN सुरंगों का निर्माण करते समय एन्क्रिप्शन को लागू करने के लिए SSL/TLS कुंजी एक्सचेंज का उपयोग करता है. यह प्रक्रिया रोजगार देती है मानक के रूप में 256-बिट एन्क्रिप्शन – सुरक्षा का एक स्तर जो एनएसए भी दरार नहीं कर सकता है.

यदि 256-बिट एन्क्रिप्शन अपर्याप्त है, तो OpenVPN और भी आगे जा सकता है. प्रोटोकॉल ब्लोफ़िश, एईएस, और कास्ट -128 जैसी उन्नत एन्क्रिप्शन तकनीकों का समर्थन करता है-डेटा ट्रांसमिशन को बाहरी हमलों के लिए लगभग अयोग्य बनाता है.

इसके अतिरिक्त, OpenVPN उपयोग करता है परफेक्ट फॉरवर्ड गोपनीयता (पीएफएस). पीएफएस हर सत्र या डेटा ट्रांसफर के लिए एक अद्वितीय एन्क्रिप्शन कुंजी बनाता है. एन्क्रिप्शन कुंजियों को बदलना बाहरी हमलावरों के लिए चाबी चोरी करना और एन्क्रिप्शन सिफर के आसपास काम करना बहुत कठिन बनाता है.

2. प्रमाणीकरण

एन्क्रिप्शन के साथ, OpenVPN भी उपयोग करता है उन्नत प्रमाणीकरण प्रक्रियाओं. प्रमाणीकरण यह सुनिश्चित करता है कि प्रत्येक डेटा पैकेट को सही पते पर और सही अनुक्रम में वितरित किया जाता है.

जब उपयोगकर्ता OpenVPN के माध्यम से डेटा भेजते हैं, तो TLS-AUTH नामक एक उपकरण लागू होता है हैश संदेश प्रमाणीकरण कोड (HMAC) प्रमाणीकरण. HMAC वस्तुतः न्यूनतम डेटा हानि के साथ सटीक डेटा स्थानान्तरण की गारंटी देता है.

OpenVPN दो ट्रांसमिशन मोड का उपयोग करता है: यूडीपी और टीसीपी. हम दोनों को बाद में देखेंगे. लेकिन अभी के लिए, यह ध्यान रखना महत्वपूर्ण है कि केवल टीसीपी मोड प्रमाणीकरण सेवाएं प्रदान करता है. टीसीपी ने खोए हुए पैकेटों की निगरानी के लिए ट्रांसफर की जाँच की, जबकि यूडीपी डेटा हानि का कारण बन सकता है.

OpenVPN पैकेट किसी भी पोर्ट से गुजर सकते हैं. एसएसएल प्रोटोकॉल के उपयोग का मतलब है कि नेट पर भेजे गए ट्रैफ़िक को नियमित डेटा से अलग करना लगभग असंभव है. पोर्ट 443 पर सही कॉन्फ़िगरेशन के साथ, बाहरी लोग वीपीएन के उपयोग का पता लगाने में भी सक्षम नहीं होंगे.

यह पोर्ट कॉन्फ़िगरेशन OpenVPN को फ़ायरवॉल को विकसित करने में बहुत अच्छा बनाता है – एक ऐसा मुद्दा जो IPSEC VPN को प्लेग कर सकता है.

OpenVPN के लाभ

OpenVPN कई वाणिज्यिक आभासी निजी नेटवर्क के लिए गो-टू प्रोटोकॉल बन गया है, और इसके लिए बहुत सारे अच्छे कारण हैं. प्रोटोकॉल के लाभों में शामिल हैं:

कई विकल्पों के साथ मजबूत एन्क्रिप्शन. 256-बिट एन्क्रिप्शन OpenVPN प्रोटोकॉल के साथ मानक मोड है और सभी साइबर हमलावरों से डेटा की सुरक्षा करनी चाहिए. डिफ़ॉल्ट सेटिंग संवेदनशील डेटा को सुरक्षित रखेगी जैसे भुगतान विवरण या कंपनी लॉगिन. और अगर उपयोगकर्ता अधिक मजबूत एन्क्रिप्शन चाहते हैं, तो आवश्यक होने पर अलग -अलग सिफर को जोड़ा जा सकता है.

पैमाने पर आसान. OpenVPN सिस्टम एक कंपनी नेटवर्क से कनेक्ट करने वाले एकल वर्कस्टेशन या एंटरप्राइज़-वाइड सुरक्षा प्रणालियों तक पैमाने पर काम कर सकते हैं. वीपीएन को उपयोगकर्ताओं के रूप में कई उपकरणों को कवर करने के लिए डिज़ाइन किया गया है. उपयोगकर्ता पूर्व-कॉन्फ़िगर किए गए क्लाइंट डाउनलोड करते हैं, उन्हें अपने उपकरणों पर स्थापित करते हैं, और जाने के लिए तैयार हैं.

उत्कृष्ट उपकरण संगतता. सबसे बड़े OpenVPN लाभों में से एक यह है कि उपयोगकर्ता Windows, Linux और MacOS पर OpenVPN क्लाइंट स्थापित कर सकते हैं. प्रोटोकॉल एंड्रॉइड और आईओएस कार्यक्षमता प्रदान करता है और यदि आवश्यक हो तो विशिष्ट हार्डवेयर के लिए कॉन्फ़िगर किया जा सकता है.

फ़ायरवॉल प्रदर्शन. सभी वीपीएन नैट गेटवे या फ़ायरवॉल को आसानी से पार नहीं कर सकते हैं. यह OpenVPN के साथ एक समस्या नहीं है, जो फ़ायरवॉल और अन्य फ़िल्टरिंग हार्डवेयर को संभालने की क्षमता के लिए जाना जाता है.

प्रोटोकॉल लचीलापन. यूडीपी और टीसीपी के बीच स्विच करने की क्षमता OpenVPN प्रोटोकॉल की एक और ताकत है. गेमर्स और स्ट्रीमर्स यूडीपी ट्रांसमिशन की गति का आनंद ले सकते हैं. टीसीपी उच्च-सुरक्षा हस्तांतरण के लिए उपलब्ध है जब गति कम महत्वपूर्ण होती है.

प्लगइन फ्रेंडली. OpenVPN तृतीय-पक्ष ऐड-ऑन और प्लगइन्स के साथ काम करता है. यह मूल वीपीएन को बढ़ाता है, सेवाओं की एक विविध श्रेणी को जोड़ता है. इन सेवाओं में लचीली प्रमाणीकरण विकल्प शामिल हैं – कंपनी नेटवर्क के लिए एक आसान सुविधा. प्लगइन्स में OpenVPN सर्वर बनाने के लिए बहुत सारे उपकरण भी शामिल हैं.

खुला स्रोत वितरण. अधिकांश वीपीएन प्रोटोकॉल कॉर्पोरेट के स्वामित्व वाले हैं. उदाहरण के लिए, Microsoft और Cisco का अपना L2TP. लेकिन OpenVPN खुला स्रोत बना हुआ है, यह सुनिश्चित करना कि कोडबेस पारदर्शी है. उपयोगकर्ताओं को यह भरोसा करने की आवश्यकता नहीं होगी कि निगम डेटा सुरक्षित करते हैं और सुरक्षा त्रुटियों से बचते हैं. एक दुनिया भर में कोडिंग कम्युनिटी फाइन-ट्यून्स ओपनवीपीएन ने नवीनतम साइबर सुरक्षा रुझानों पर प्रतिक्रिया दी.

OpenVPN की कमियां

अधिकांश अन्य वीपीएन प्रोटोकॉल से अलग OpenVPN के ऊपर सूचीबद्ध लाभ. लेकिन कोई भी साइबर सुरक्षा तकनीक निर्दोष नहीं है. OpenVPN कोई अपवाद नहीं है, और कई संभावित कमजोरियों के बारे में उपयोगकर्ताओं के बारे में जानने की आवश्यकता है:

हमेशा सबसे तेज़ विकल्प नहीं. सुरक्षा वीपीएन की दुनिया में एक लागत के साथ आती है. यह OpenVPN पर लागू होता है, खासकर सुरक्षित UDP ट्रांसफर मोड का उपयोग करते समय. मजबूत प्रमाणीकरण और एन्क्रिप्शन लगे हुए, OpenVPN लगभग L2TP के रूप में तेज है, जबकि अन्य टनलिंग प्रोटोकॉल तेज हो सकते हैं.

कॉन्फ़िगर करने के लिए जटिल हो सकता है. उपयोगकर्ता खरोंच से एक OpenVPN सिस्टम स्थापित करने के लिए संघर्ष कर सकते हैं. वीपीएन के संस्थापक 20-चरण मैनुअल कॉन्फ़िगरेशन प्रक्रिया की सलाह देते हैं, और प्रत्येक चरण जटिल और समय लेने वाली है. व्यवहार में, ज्यादातर लोग एक तैयार-निर्मित OpenVPN क्लाइंट खरीदते हैं, जिनकी उन्हें आवश्यकता होती है. यह सुविधाजनक है, लेकिन bespoke सुरक्षा आवश्यकताओं वाली कंपनियों को अन्य प्रोटोकॉल अधिक उपयोगकर्ता के अनुकूल मिल सकते हैं.

मोबाइल उपकरणों के लिए सबसे अच्छा वीपीएन नहीं. OpenVPN डेस्कटॉप और लैपटॉप ऑपरेटिंग सिस्टम के लिए एक सुव्यवस्थित समाधान बन गया है, लेकिन मोबाइल उपयोगकर्ताओं के लिए उतना चालाक नहीं है. एंड्रॉइड और आईओएस कार्यान्वयन उतने उन्नत या उपयोगकर्ता के अनुकूल नहीं हैं, हालांकि वे हर समय सुधार कर रहे हैं.

जब OpenVPN का उपयोग किया जाता है?

अब हम इस बारे में अधिक जानते हैं कि OpenVPN प्रौद्योगिकियां कैसे काम करती हैं और पेशेवरों और विपक्षों का संतुलन. लेकिन OpenVPN सॉफ्टवेयर के लिए वास्तविक दुनिया का उपयोग क्या है?

2001 के बाद से, OpenVPN सुरक्षा समाधानों का एक अपरिहार्य हिस्सा बन गया है, और आज के ग्राहकों के पास कई अनुप्रयोग हैं. उपयोग के मामलों में शामिल हो सकते हैं:

1. अनुकूलित वीपीएन सेटअप

OpenVPN सबसे लचीला VPN प्रोटोकॉल है जो अपने ओपन-सोर्स प्रकृति के कारण उपलब्ध है. यह लचीलापन एक बनाते समय इसे आदर्श बनाता है अनुकूलित सुरक्षा सेटअप.

एडमिन्स टीसीपी और यूडीपी के बीच उन्नत एन्क्रिप्शन या स्विच कर सकते हैं. जब तक उपयोगकर्ता OpenVPN सॉफ्टवेयर लाइसेंस समझौते की शर्तों का सम्मान करते हैं, वे कोड का उपयोग करते हैं जैसा कि वे चाहते हैं-कुछ ऐसा जो आपको एक आकार-फिट-सभी विकल्प के साथ नहीं मिलेगा।.

2. दूरस्थ पहुंच के लिए मजबूत एन्क्रिप्शन

पैकेज के 256-बिट एईएस एन्क्रिप्शन भाग के साथ, OpenVPN संवेदनशील ग्राहक डेटा और गोपनीय परियोजना दस्तावेजों की सुरक्षा के लिए पर्याप्त सुरक्षित है.

कंपनियां ऑन-प्रिमाइसेस डेटा सेंटर और होम वर्कस्टेशन के बीच एक सुरक्षित सुरंग बना सकती हैं. और कर्मचारी दुनिया की यात्रा करते हुए OpenVPN पोर्टल्स पर लॉग इन कर सकते हैं. इससे भी बेहतर, होम वर्कर्स टीसीपी से यूडीपी कनेक्शन पर स्विच कर सकते हैं ताकि कार्यालय समय के बाहर गेम स्ट्रीम या खेल सकें.

3. शून्य ट्रस्ट नेटवर्क कॉन्फ़िगरेशन बनाना

शून्य ट्रस्ट नेटवर्क एक्सेस (ZTNA) सुरक्षा विचारों का एक समूह है जो सिद्धांत का पालन करता है “कभी विश्वास नहीं करता है, हमेशा सत्यापित करता है”. OpenVPN टेक्नोलॉजीज कई ZTNA सिस्टम के लिए एक अच्छी नींव है.

एक वीपीएन स्थापित होने के साथ, कंपनियां नेटवर्क परिधि में पासिंग डेटा की रक्षा कर सकती हैं. वे इंटरनेट तक पहुंच को फ़िल्टर कर सकते हैं और खतरनाक वेबसाइटों तक पहुंच को रोक सकते हैं. और एक OpenVPN क्लाउड कार्यान्वयन के साथ, कंपनियां SAAS ऐप्स से और बहने वाले डेटा को एन्क्रिप्ट कर सकती हैं.

इस बीच, बहु-कारक प्रमाणीकरण के साथ एक्सेस कंट्रोल प्लगइन्स नियंत्रण का एक अतिरिक्त तत्व जोड़ते हैं, अनधिकृत अभिनेताओं को महत्वपूर्ण संपत्ति से दूर रखते हुए.

OpenVPN का महत्वपूर्ण पहलू इसका लचीलापन है. उपयोगकर्ता इसे होम नेटवर्क पर लागू कर सकते हैं, यह सार्वजनिक वाईफाई कनेक्शन को लॉक कर सकता है, और एक साथ शाखा स्थानों को सुरक्षित रूप से लिंक कर सकता है. जहां भी गुमनामी और एन्क्रिप्शन की आवश्यकता होती है, ओपनवीपीएन की अच्छी भूमिका हो सकती है.

OpenVPN UDP और TCP क्या हैं?

OpenVPN दो प्रोटोकॉल में टूट जाता है, और उपयोगकर्ता डेटा ट्रांसमिशन के लिए TCP और UDP दोनों मोड का उपयोग कर सकते हैं. इन दो मोड में अलग -अलग सुरक्षा स्तर हैं और बहुत अलग भूमिकाएँ निभाते हैं. इसलिए यह जानना महत्वपूर्ण है कि वे नेटवर्क कॉन्फ़िगरेशन में कैसे फिट होते हैं.

OpenVPN UDP मोड

उपयोगकर्ता डेटाग्राम प्रोटोकॉल (UDP) मोड UDP पोर्ट 1194 पर डेटा का परिवहन करता है और डिफ़ॉल्ट OpenVPN मोड है. यूडीपी को एक स्टेटलेस कनेक्शन प्रोटोकॉल के रूप में परिभाषित किया गया है क्योंकि सर्वर डेटा ट्रांसफर के दौरान सत्र राज्य डेटा को बरकरार नहीं रखते हैं.

जब उपयोगकर्ता यूडीपी मोड में डेटा भेजते हैं, तो होते हैं गलतियों को सत्यापित करने और सही करने के लिए कोई तंत्र नहीं. ग्राहक और वीपीएन सर्वर सीधे कनेक्ट करते हैं. UDP पैकेट प्रारूप में एक चेकसम संलग्न है जो प्रमाणीकरण को सक्षम करता है लेकिन सर्वर ग्राहक को प्रमाणीकरण अनुरोध नहीं भेजता है. यदि कोई त्रुटि होती है तो डेटा को फिर से समाप्त करने के लिए कोई सुविधा भी नहीं है.

यूडीपी डेटा भेजने के लिए आवश्यक चरणों की संख्या को कम करता है. यह गेमिंग जैसी कम-विलंबता स्थितियों के लिए आदर्श बनाता है, जहां डेटा फिडेलिटी कच्ची गति से कम महत्वपूर्ण है. पैकेट प्रतिस्थापन को समाप्त करना बहुत सारे बैंडविड्थ को मुक्त करता है, ग्राफिक्स और धाराओं को चिकना कर देता है.

हालांकि, क्योंकि यूडीपी में एक हैंडशेक प्रक्रिया का अभाव है, कनेक्शन असुरक्षित और अविश्वसनीय हो सकते हैं. ट्रांसमिशन के दौरान डेटा खोना संभव है, जिससे यूडीपी व्यावसायिक स्थितियों के लिए कम उपयुक्त हो जाता है जहां सटीक स्थानान्तरण सभी महत्वपूर्ण होते हैं.

OpenVPN टीसीपी मोड

ट्रांसमिशन कंट्रोल प्रोटोकॉल (TCP) अन्य OpenVPN मोड है. इस मामले में, टीसीपी को एक राज्य प्रोटोकॉल के रूप में वर्गीकृत किया गया है. इसका मतलब है कि सर्वर सत्र स्थिति के बारे में डेटा बरकरार रखता है. सर्वर सत्यापन उद्देश्यों के लिए क्लाइंट को भी वापस संदर्भित करता है.

हर पैकेट को प्रमाणित किया जाता है और डेटा अखंडता के लिए जाँच की जाती है जब डेटा एक टीसीपी सुरंग के माध्यम से यात्रा करता है. डेटा भेजने वाला क्लाइंट एक पावती की प्रतीक्षा करेगा जो अगले फ्रेम को भेजने से पहले पैकेट आ गया है. यदि स्थानांतरण समय समाप्त हो जाता है, तो टीसीपी तब तक प्रक्रिया को दोहराएगा जब तक कि ट्रांसमिशन सफल न हो जाए.

टीसीपी भी हर पैकेट के अनुक्रम को रिकॉर्ड करता है एक हस्तांतरण में. यदि पैकेट ऑर्डर से बाहर हो जाते हैं, तो प्रोटोकॉल मूल अनुक्रम की संरचना को फिर से इकट्ठा करेगा. यह डेटा अखंडता सुनिश्चित करने के लिए एक और तत्व जोड़ता है.

OpenVPN के साथ, TCP आम तौर पर TCP पोर्ट 443 खोलता है. यह प्रोटोकॉल को फ़ायरवॉल को मज़बूती से पार करने की अनुमति देता है.

नकारात्मक पक्ष पर, TCP अधिक बैंडविड्थ का उपभोग करता है यूडीपी प्रोटोकॉल की तुलना में. इसके परिणामस्वरूप ध्यान दिया जाता है धीमी गति जब वेब सर्फिंग और स्ट्रीमिंग वीडियो. प्रमाणीकरण उच्च-निष्ठा स्थानान्तरण की गारंटी देता है, जो प्रोटोकॉल को व्यावसायिक कार्यों के लिए उपयुक्त बनाता है. लेकिन प्रमाणीकरण गति और दक्षता के मामले में एक लागत के साथ आता है.

कितना सुरक्षित है OpenVPN?

OpenVPN प्रौद्योगिकियों ने सुरक्षा के लिए एक प्रतिष्ठा अर्जित की है, जिससे यह सबसे लोकप्रिय VPN प्लेटफार्मों में से एक है. लेकिन क्या यह प्रतिष्ठा अभी भी उचित है?

सामान्यतया, OpenVPN व्यवसाय और व्यक्तिगत VPN उपयोगकर्ताओं के लिए पर्याप्त सुरक्षित है. प्रोटोकॉल 256-बिट एन्क्रिप्शन को नियोजित करता है और यदि वांछित हो तो और भी अधिक सुरक्षित सिफर के साथ बढ़ाया जा सकता है. इस एन्क्रिप्शन को हैकर्स के लिए कमजोर नहीं किया गया है और यह सुनिश्चित करना चाहिए कि डेटा को हर समय संरक्षित और निजी किया जाए.

इसके अलावा, OpenVPN में परफेक्ट फॉरवर्ड गोपनीयता शामिल है, जो सत्र समाप्त होने पर एन्क्रिप्शन कुंजियों को नष्ट कर देता है और बदल देता है. डेटा को डिकोड करने के साधन शायद ही कभी हमलावरों के संपर्क में हैं, जिससे उनका कार्य बेहद मुश्किल हो जाता है.

जब डेटा OpenVPN TCP मोड के माध्यम से यात्रा करता है, तो पैकेट पूरी तरह से प्रमाणित और अखंडता के लिए सत्यापित होते हैं. यदि आवश्यक हो तो HMAC प्रमाणीकरण भी उपलब्ध है. उपयोगकर्ताओं को विश्वास हो सकता है कि उनकी फाइलें और संदेश सुरक्षित रूप से पहुंचेंगे, जिसमें मैन-इन-द-मिडिल हमलों के माध्यम से अवरोधन के न्यूनतम जोखिम हैं.

OpenVPN ओपन-सोर्स समुदाय एक और सुरक्षा बोनस है. एक ओपन-सोर्स कनेक्शन प्रोटोकॉल के रूप में, OpenVPN हमेशा गोपनीयता विशेषज्ञों के एक वैश्विक समुदाय से जांच के अधीन है, जो अपने निष्कर्षों को सार्वजनिक करते हैं. यदि कमजोरियां मौजूद हैं, तो उन्हें जल्दी से ध्वजांकित किया जाता है और निपटा जाता है. अन्य प्रोटोकॉल के साथ, उपयोगकर्ताओं को वर्तमान में रहने और कमजोरियों को ठीक करने के लिए कंपनियों पर भरोसा करना चाहिए.

क्या OpenVPN पूरी तरह से सुरक्षित है? हमेशा नहीं. OpenVPN कॉन्फ़िगरेशन स्थापित करने की जटिलता का मतलब है कि उपयोगकर्ता सुरक्षा अंतराल छोड़ सकते हैं. उदाहरण के लिए, उपयोगकर्ता अतिरिक्त सुरक्षा आवश्यक होने पर यूडीपी से टीसीपी में स्विच करना भूल सकते हैं. एडमिन्स स्टेटिक एन्क्रिप्शन कुंजियों की सुविधा भी चुन सकते हैं, हालांकि पब्लिक की इन्फ्रास्ट्रक्चर (पीकेआई) अधिक सुरक्षित है.

यह याद रखना भी महत्वपूर्ण है कि विकल्प मौजूद हैं. Wireguard हाल के वर्षों में OpenVPN के लिए एक चैलेंजर के रूप में उभरा है और संभावित गति लाभों के साथ समान सुरक्षा सुविधाएँ प्रदान करता है. वेब-आधारित TLS/SSL VPNS या IPSEC VPNs भी विशिष्ट संदर्भों में लाभ हैं. लेकिन सामान्य वीपीएन उपयोगकर्ताओं के लिए, OpenVPN अक्सर सबसे अच्छा विकल्प होता है.

OpenVPN: मजबूत डेटा सुरक्षा के लिए गति और सुरक्षा

OpenVPN एक ओपन-सोर्स VPN प्रोटोकॉल है जो दुनिया की कई सबसे लोकप्रिय VPN सेवाओं को शक्ति प्रदान करता है. उपयोगकर्ता स्वयं OpenVPN सेट कर सकते हैं, लेकिन अधिकांश कार्यान्वयन तृतीय-पक्ष ग्राहकों के माध्यम से हैं.

OpenVPN के कई लाभ हैं:

उपयोगकर्ता विभिन्न एन्क्रिप्शन मानकों और स्थानांतरण मोड के माध्यम से लचीलेपन का आनंद लेते हैं

256-बिट एन्क्रिप्शन डिफ़ॉल्ट मोड है और वस्तुतः अनचाहे है

UDP मोड गेमर्स और स्ट्रीमर्स सूट करता है. टीसीपी व्यवसायों के लिए अच्छा काम करता है

OpenVPN लगभग हर डिवाइस और किसी भी OS को पूरा करता है.

डेटा फ़ायरवॉल के पार पास हो सकता है. बहुत कम ऑनलाइन सेवाएँ OpenVPN ब्लॉक करें.

एक ओपन-सोर्स वीपीएन के रूप में, OpenVPN पारदर्शी है, और समर्थन ढूंढना आसान है.

OpenVPN आसानी से स्केल कर सकता है, कंपनी नेटवर्क के लिए कवरेज प्रदान करता है.OpenVPN में कुछ कमियां हैं. यह शुरुआती लोगों के लिए जटिल है, मोबाइल उपयोगकर्ताओं के लिए सही नहीं है, और विलंबता से पीड़ित हो सकते हैं. लेकिन सुरक्षा जैसे कोर मेट्रिक्स पर यह किसी भी प्रतिस्पर्धी वीपीएन मानकों से मेल खाता है.

Nordlayer पूर्ण OpenVPN सहायता प्रदान करता है व्यावसायिक उपयोगकर्ताओं के लिए. हम आपको लिनक्स, मैकओएस और विंडोज के लिए OpenVPN कनेक्शन बनाने में मदद कर सकते हैं. किसी भी नेटवर्क टॉपोग्राफी के लिए कस्टम सर्वर बनाएं, प्री-बिल्ट ओपनवीपीएन सॉल्यूशंस स्थापित करें, और SASE या ज़ीरो ट्रस्ट सिस्टम के साथ OpenVPN को एकीकृत करें.

- -Tls-auth का उपयोग किया?: यदि पैरामीटर -tls-auth का उपयोग किया जाता है, तो निम्नलिखित वरीयताओं को भी परिभाषित किया जाना चाहिए.