फ़ायरवॉल को कैसे तोड़ें

Contents

फ़ायरवॉल को कैसे तोड़ें

लेख की तरह

हैकर्स द्वारा फ़ायरवॉल को बायपास करने के लिए उपयोग किए जाने वाले सबसे लोकप्रिय तरीके

एक फ़ायरवॉल एक हार्डवेयर या सॉफ़्टवेयर-आधारित नेटवर्क सुरक्षा डिवाइस है जो एक नेटवर्क को अनधिकृत पहुंच से बचाता है, जो सभी आने वाले और आउटगोइंग ट्रैफ़िक की निगरानी करता है, जो पूर्वनिर्धारित सुरक्षा नियमों के अनुसार ट्रैफ़िक को स्वीकार करने, इनकार करने या ड्रॉप करने के लिए है।. सरल शब्दों में, यह एक सुरक्षित नेटवर्क और एक अविश्वसनीय नेटवर्क के बीच एक बाधा है. हैकर फ़ायरवॉल को बायपास करने के लिए विभिन्न तरीकों का उपयोग करें. नीचे कुछ सबसे लोकप्रिय तरीके हैं जो हैकर्स द्वारा फ़ायरवॉल को बायपास करने के लिए उपयोग किए जाते हैं.

एन्क्रिप्टेड इंजेक्शन हमले:

एन्क्रिप्टेड इंजेक्शन हमले आमतौर पर फ़िशिंग ईमेल के माध्यम से दिए जाते हैं. ईमेल उपयोगकर्ताओं को एक विशिष्ट लिंक पर क्लिक करने में ट्रिक्स करता है जो एक एन्क्रिप्टेड कोड को उनके कंप्यूटर में इंजेक्ट करता है. यह नियमित मैलवेयर, फाइललेस मैलवेयर, या डेटा एक्सेस के लिए किसी तरह का बैकडोर हो सकता है. फ़िशिंग लिंक उपयोगकर्ताओं को उनके लॉगिन क्रेडेंशियल्स (या अन्य संवेदनशील जानकारी) के लिए भी पूछ सकते हैं और एन्क्रिप्टेड पेलोड वितरित कर सकते हैं, साइबर अपराधियों के खिलाफ एक डबल हिट. पुराने सॉफ्टवेयर सिस्टम एन्क्रिप्टेड ट्रैफ़िक का ठीक से निरीक्षण और फ़िल्टर करने में सक्षम नहीं हैं. उनके नवीनतम DPI-अवेयर फ़ायरवॉल में एन्क्रिप्टेड खतरों से निपटने की अधिक संभावना है, लेकिन अज्ञात (“शून्य-दिन”) खतरे अभी भी नेट के माध्यम से फिसल सकते हैं. एन्क्रिप्टेड इंजेक्शन हमलों से लड़ना एक महान उदाहरण है कि साइबर सुरक्षा प्रशिक्षण, आधुनिक फ़ायरवॉल समाधान, और मजबूत एंटीवायरस संरक्षण कैसे एक साथ काम करते हैं.

IoT हमले:

IoT उपकरणों पर सॉफ्टवेयर अक्सर हल्का और खराब सुरक्षित होता है. इस कारण से, कभी भी अपने IoT डिवाइस को सीधे इंटरनेट से कनेक्ट न करें. कोई फर्क नहीं पड़ता कि डिवाइस कितना छोटा या हानिरहित है. हमेशा सुनिश्चित करें कि आप सुरक्षित रूप से “फ़ायरवॉल” फ़ायरवॉल, आईपी और अन्य साइबर सुरक्षा समाधानों का उपयोग करते हैं.

SQL इंजेक्शन हमले:

SQL इंजेक्शन एक ऐसी विधि है जिसके द्वारा हैकर्स SQL के दुर्भावनापूर्ण कोड (कमांड) को इंजेक्ट करके उपयोगकर्ता के सिस्टम या डेटाबेस फ़ायरवॉल को बायपास करते हैं. यह हैकर्स द्वारा उपयोग की जाने वाली वेब हैकिंग का सबसे आम तरीका है. SQL इंजेक्शन हमलों के कारण, हैकर्स डेटाबेस में मौजूद सभी उपयोगकर्ता डेटा को पुनः प्राप्त कर सकते हैं, उदाहरण के लिए, क्रेडिट कार्ड की जानकारी. हैकर्स डेटाबेस में मौजूद डेटा को भी बदल या हटा सकते हैं. हैकर्स डेटाबेस या उपयोगकर्ता सिस्टम फ़ायरवॉल को बायपास करने के लिए SQL स्टेटमेंट डिजाइन करें. हैकर्स इस दुर्भावनापूर्ण SQL स्टेटमेंट को इंजेक्ट और निष्पादित करते हैं जब वेब सर्वर जानकारी को स्थानांतरित करने के लिए डेटाबेस सर्वर के साथ संचार करता है.

अधिक जानकारी के लिए, कृपया लेख SQL इंजेक्शन देखें.

अनुप्रयोग कमजोरियां:

आवेदन की सुरक्षा को प्रभावित करने वाले एप्लिकेशन में कमजोरियां या छेद आवेदन कमजोरियों के रूप में जाना जाता है. हैकर्स फ़ायरवॉल को दरकिनार करके इस छेद या कमजोरी का लाभ उठाते हैं. एक बार हैकर्स एक एप्लिकेशन में एक भेद्यता की खोज करते हैं और इसे कैसे एक्सेस करें, हैकर्स के लिए साइबर क्राइम की सुविधा के लिए एप्लिकेशन की भेद्यता का फायदा उठाना संभव है. इसलिए, हैकर्स से आवेदन की सुरक्षा के लिए किसी भी बग या कमजोरियों को प्रबंधित करना और ठीक करना बहुत महत्वपूर्ण होगा.

सर्वर मिसकॉन्फ़िगरेशन:

हम सभी जानते हैं कि एक सर्वर एक विशिष्ट उद्देश्य के लिए एक समर्पित कंप्यूटर है और इसे हमारे नियमित डेस्कटॉप कंप्यूटर की तुलना में लंबे समय तक रहने के लिए डिज़ाइन किया गया है. इसलिए, सर्वर को सिस्टम को अनधिकृत एक्सेस से बचाने के लिए अप-टू-डेट कॉन्फ़िगरेशन फ़ाइल की आवश्यकता होती है. हैकर्स हमेशा एक गलत सर्वर में तोड़ने की कोशिश करते हैं क्योंकि कभी -कभी सर्वर को डिफ़ॉल्ट सेटिंग्स के साथ छोड़ दिया जाता है. यह अक्सर उन कमजोरियों की ओर जाता है जो हैकर्स को आसानी से सर्वर फ़ायरवॉल को बायपास करने में मदद करते हैं जो सुरक्षा की एक मूल परत प्रदान करते हैं.

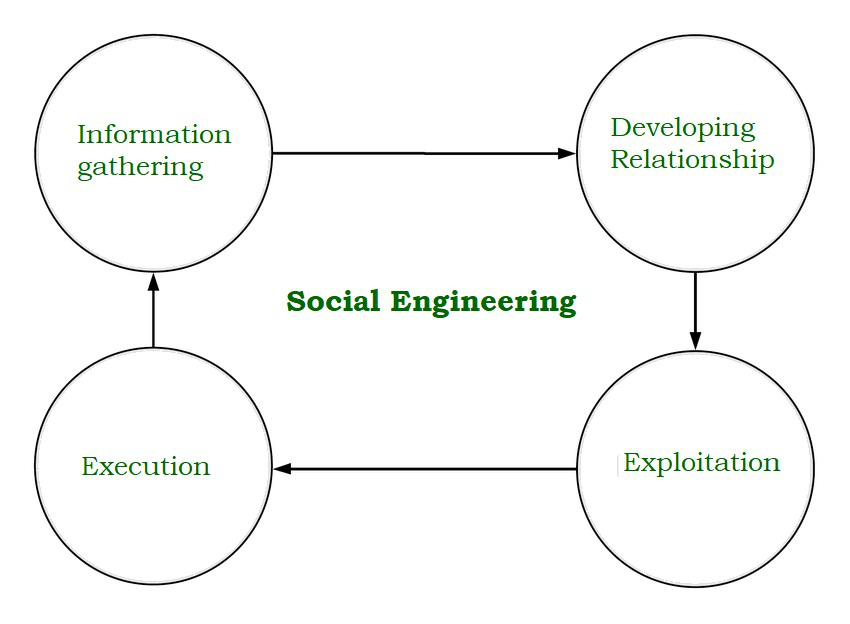

सोशल इंजीनियरिंग:

सोशल इंजीनियरिंग सिस्टम, डेटा, व्यक्तिगत जानकारी, और बहुत कुछ तक पहुंच प्राप्त करने के लिए मानव कमजोरियों और मनोविज्ञान का लाभ उठाता है. यह लोगों में हेरफेर करने की कला है. कोई तकनीकी हैकिंग तकनीक का उपयोग नहीं किया जाता है. हमलावर आमतौर पर नई सोशल इंजीनियरिंग तकनीकों का उपयोग करते हैं क्योंकि उनके पीड़ितों की प्राकृतिक भरोसेमंदता का फायदा उठाना आसान है.

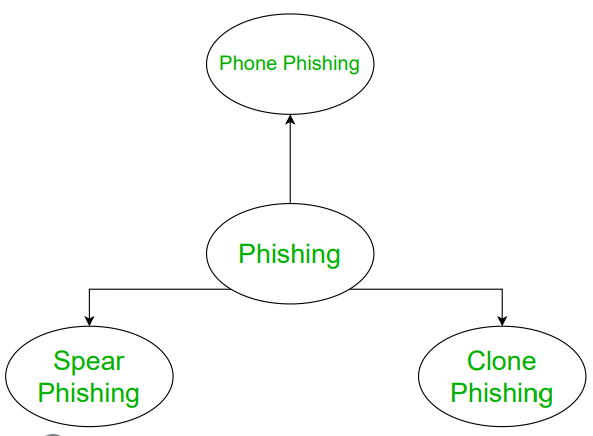

फ़िशिंग अटैक:

एक फ़ायरवॉल फ़िशिंग हमलों से रक्षा नहीं कर सकता है. हैकर सिस्टम में रैंसमवेयर फैलाने के लिए फ़िशिंग ईमेल का उपयोग करता है, जो नेटवर्क फ़ायरवॉल सुरक्षा को बायपास करता है और सिस्टम को संक्रमित करता है.

- हैकर उपयोगकर्ता सिस्टम तक पहुंच प्राप्त करने के लिए दुर्भावनापूर्ण रैंसमवेयर फ़ाइल या लिंक बनाता है.

- हैकर लक्ष्य के लिए एक दुर्भावनापूर्ण फ़ाइल ईमेल करता है.

- रैनसमवेयर स्वचालित रूप से सिस्टम में प्रवेश करता है जब लक्ष्य लिंक को खोलता है या लिंक पर क्लिक करता है.

- एक बार जब रैंसमवेयर डेटा को एन्क्रिप्ट करता है और पीड़ित की प्रणाली को पकड़ लेता है, तो हैकर्स डिक्रिप्शन कुंजी के लिए फिरौती भुगतान की मांग करते हैं. जिसका उपयोग एन्क्रिप्टेड सिस्टम को डिक्रिप्ट करने के लिए किया जाता है.

निवारक उपाय:

- डेटा हानि को कम करने के लिए नियमित रूप से अपनी फ़ाइलों का बैकअप लें.

- हमेशा अपने सर्वर कॉन्फ़िगरेशन, सॉफ़्टवेयर और ऑपरेटिंग सिस्टम को अपडेट करें.

- हानिकारक वायरस से अपने सिस्टम और नेटवर्क को सुरक्षित करने के लिए अप-टू-डेट एंटीवायरस का उपयोग करें,.

- अज्ञात प्रेषकों से ईमेल में अटैचमेंट पर न क्लिक न करें.

- आर्काइव फ़ाइलों जैसे विभिन्न प्रकार की अज्ञात फ़ाइलों को डाउनलोड करने से बचें (.ज़िप, .rar), आदि., जैसा कि हमलावर इन फ़ाइल प्रकारों में दुर्भावनापूर्ण कार्यक्रम छिपाते हैं.

अंतिम अद्यतन: 08 सितंबर, 2022

लेख की तरह

फ़ायरवॉल को कैसे तोड़ें

Об этой странице

Мы ыарегистрировали подозрительный трафик, исходящий из вашей сети. С поद्दो. Почему это могло произойти?

Эта страница отобра жается в тех случаях, которые нарушают условия исползования. Страница перестанет отображажатьсс после того, как эти запросы прекратя चिकना. До этого момента для исползования служб Google необходимо проходить.

Источником запросов может служить вретьить вредоносное п, сылку запросов. Если ыы иы иы и оете общий доступ и инте लगे,. Обратитесь. Подробнее.

Проверка по слову может также появляться, если вы вводите сложные запросы, обычно распространяемые автоматизированными системами, или же вводите запросы очень часто.