एन्क्रिप्शन प्रकार एईएस

एन्क्रिप्शन के प्रकार: सममित या असममित? आरएसए या एईएस

ब्लॉक सिफर एन्क्रिप्शन या डिक्रिप्शन के लिए योजनाएं हैं जहां प्लेनटेक्स्ट के एक ब्लॉक को एक ही ब्लॉक के रूप में माना जाता है और इसका उपयोग उसी आकार के साथ सिफरटेक्स्ट के एक ब्लॉक को प्राप्त करने के लिए किया जाता है. आज, एईएस (उन्नत एन्क्रिप्शन मानक) ब्लॉक एन्क्रिप्शन के लिए सबसे अधिक उपयोग किए जाने वाले एल्गोरिदम में से एक है. यह 2001 में NIST (नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड्स एंड टेक्नोलॉजी) द्वारा मानकीकृत किया गया है, ताकि उस अवधि में एन्क्रिप्शन के लिए उपयोग किए गए DES और 3DES को बदलने के लिए. एईएस ब्लॉक का आकार 128 बिट्स है, जबकि एन्क्रिप्शन कुंजी का आकार 128, 192 या 256 बिट्स हो सकता है. कृपया ध्यान दें, कुंजी में तीन लंबाई है, लेकिन एन्क्रिप्शन ब्लॉक का आकार हमेशा 128 बिट्स है. ब्लॉक सिफर एल्गोरिदम को आकार के साथ प्लेनटेक्स्ट के एन्क्रिप्शन को सक्षम करना चाहिए जो एक ब्लॉक के परिभाषित आकार से भी अलग है. हम पैडिंग ब्लॉक के लिए कुछ एल्गोरिदम का उपयोग कर सकते हैं जब प्लेनटेक्स्ट पर्याप्त ब्लॉक नहीं होता है, जैसे कि PKCS5 या PKCS7, यह PA हमले के खिलाफ भी बचाव कर सकता है, अगर हम ECB या CBC मोड का उपयोग करते हैं. या हम एईएस के मोड का उपयोग कर सकते हैं जो प्लेनटेक्स्ट की एक धारा का समर्थन करते हैं, जैसे कि सीएफबी, ओएफबी, सीटीआर मोड.

एईएस एन्क्रिप्शन एल्गोरिथ्म में पांच मोड में अंतर

हाल ही में, मैंने TDE पर Sawada-San के साथ कुछ काम किया. इसलिए मैंने एन्क्रिप्शन एल्गोरिथ्म पर अध्ययन किया. अब तक, मैं एई में पांच मोड का अध्ययन करता हूं. इस दस्तावेज़ में, मैं पांच प्रकार के मोड में अंतर पेश करूंगा.

सामान्य

ब्लॉक सिफर एन्क्रिप्शन या डिक्रिप्शन के लिए योजनाएं हैं जहां प्लेनटेक्स्ट के एक ब्लॉक को एक ही ब्लॉक के रूप में माना जाता है और इसका उपयोग उसी आकार के साथ सिफरटेक्स्ट के एक ब्लॉक को प्राप्त करने के लिए किया जाता है. आज, एईएस (उन्नत एन्क्रिप्शन मानक) ब्लॉक एन्क्रिप्शन के लिए सबसे अधिक उपयोग किए जाने वाले एल्गोरिदम में से एक है. यह 2001 में NIST (नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड्स एंड टेक्नोलॉजी) द्वारा मानकीकृत किया गया है, ताकि उस अवधि में एन्क्रिप्शन के लिए उपयोग किए गए DES और 3DES को बदलने के लिए. एईएस ब्लॉक का आकार 128 बिट्स है, जबकि एन्क्रिप्शन कुंजी का आकार 128, 192 या 256 बिट्स हो सकता है. कृपया ध्यान दें, कुंजी में तीन लंबाई है, लेकिन एन्क्रिप्शन ब्लॉक का आकार हमेशा 128 बिट्स है. ब्लॉक सिफर एल्गोरिदम को आकार के साथ प्लेनटेक्स्ट के एन्क्रिप्शन को सक्षम करना चाहिए जो एक ब्लॉक के परिभाषित आकार से भी अलग है. हम पैडिंग ब्लॉक के लिए कुछ एल्गोरिदम का उपयोग कर सकते हैं जब प्लेनटेक्स्ट पर्याप्त ब्लॉक नहीं होता है, जैसे कि PKCS5 या PKCS7, यह PA हमले के खिलाफ भी बचाव कर सकता है, अगर हम ECB या CBC मोड का उपयोग करते हैं. या हम एईएस के मोड का उपयोग कर सकते हैं जो प्लेनटेक्स्ट की एक धारा का समर्थन करते हैं, जैसे कि सीएफबी, ओएफबी, सीटीआर मोड.

अब AE के पांच मोड को पेश करते हैं.

- ईसीबी मोड: इलेक्ट्रॉनिक कोड बुक मोड

- सीबीसी मोड: सिफर ब्लॉक चेनिंग मोड

- सीएफबी मोड: सिफर फीडबैक मोड

- OFB मोड: आउटपुट फीडबैक मोड

- सीटीआर मोड: काउंटर मोड

हमला मोड:

- पीए: पैडिंग अटैक

- सीपीए: चुना हुआ प्लेनटेक्स्ट अटैक

- CCA: चुना CI

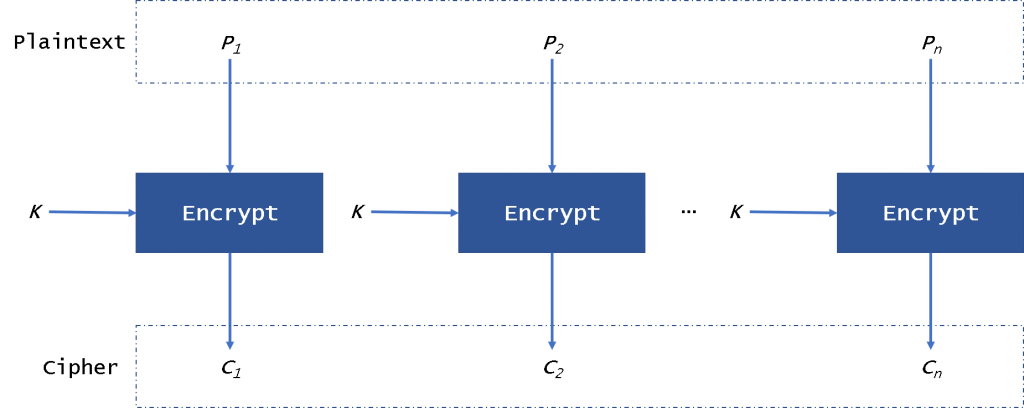

ईसीबी मोड

ECB (इलेक्ट्रॉनिक कोड बुक) मोड सभी में सबसे सरल है. स्पष्ट कमजोरियों के कारण, यह आम तौर पर अनुशंसित नहीं है. इस मोड की एक ब्लॉक योजना अंजीर में प्रस्तुत की गई है. 1.

हम इसे अंजीर में देख सकते हैं. 1, प्लेनटेक्स्ट को एईएस, 128 के ब्लॉक की लंबाई के रूप में ब्लॉक में विभाजित किया गया है. इसलिए ECB मोड को डेटा को तब तक पैड करने की आवश्यकता होती है जब तक कि यह ब्लॉक की लंबाई के समान न हो. तब हर ब्लॉक को एक ही कुंजी और एक ही एल्गोरिथ्म के साथ एन्क्रिप्ट किया जाएगा. इसलिए यदि हम एक ही प्लेनटेक्स्ट को एन्क्रिप्ट करते हैं, तो हमें एक ही सिफरटेक्स्ट मिलेगा. इसलिए इस मोड में एक उच्च जोखिम है. और प्लेनटेक्स्ट और सिफरटेक्स्ट ब्लॉक एक-से-एक पत्राचार हैं. क्योंकि एन्क्रिप्शन/ डिक्रिप्शन स्वतंत्र है, इसलिए हम समानांतर में डेटा को एन्क्रिप्ट/ डिक्रिप्ट कर सकते हैं. और अगर प्लेनटेक्स्ट या सिफरटेक्स्ट का एक ब्लॉक टूट गया है, तो यह अन्य ब्लॉकों को प्रभावित नहीं करेगा.

ईसीबी की सुविधा के कारण, मैलोरी एक हमला कर सकता है, भले ही वे प्लेनटेक्स्ट न हों. उदाहरण के लिए, यदि हम अपने बैंक खाते के बारे में डेटा को एन्क्रिप्ट करते हैं, तो इस तरह: Ciphertext: C1: 21 33 4E 5A 35 44 90 4B (खाता) C2: 67 78 45 22 AA CB D1 E5 (पासवर्ड) फिर मल्लोरी C1 में C2 में डेटा कॉपी कर सकते हैं. फिर वह पासवर्ड के साथ सिस्टम में लॉग इन कर सकता है, जिसे प्राप्त करना आसान है.

डेटाबेस एन्क्रिप्शन में, हम टेबल, इंडेक्स, वाल, टेम्प फाइल्स और सिस्टम कैटलॉग को एन्क्रिप्ट करने के लिए ईसीबी का उपयोग कर सकते हैं. लेकिन सुरक्षा के मुद्दों के साथ, हम इस मोड का उपयोग करने का सुझाव नहीं देते हैं.

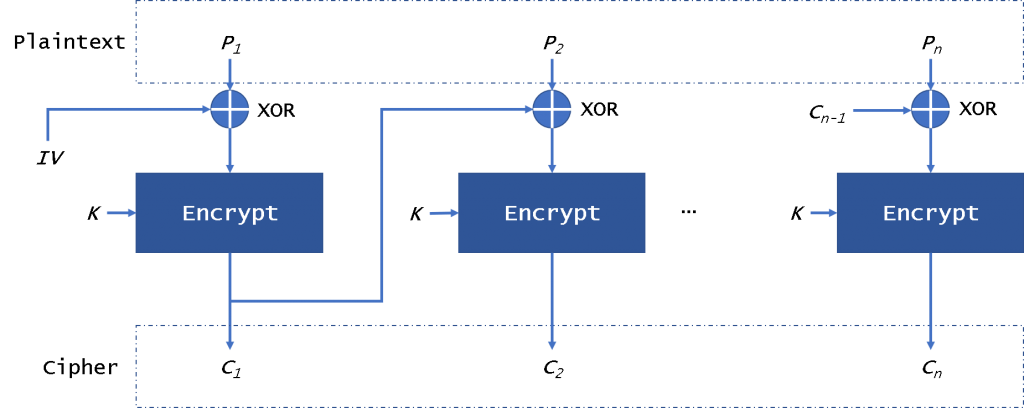

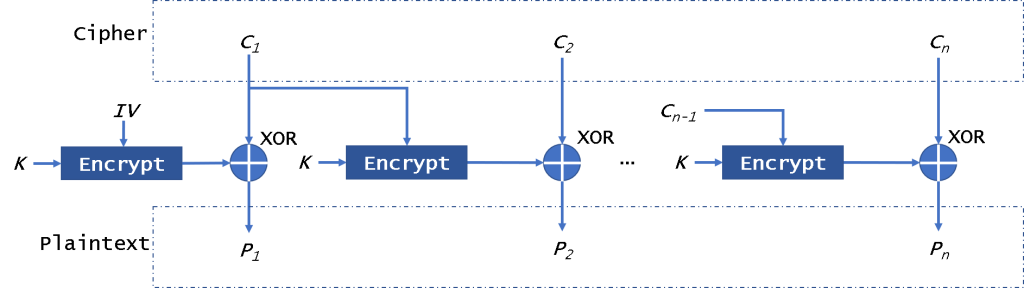

सीबीसी मोड

सीबीसी (सिफर ब्लॉक चेनिंग) मोड (अंजीर). 2) एक इनिशियलाइज़ेशन वेक्टर – IV का उपयोग करके यह प्रदान करता है. IV का आकार ब्लॉक के समान है जो एन्क्रिप्टेड है. सामान्य तौर पर, IV आमतौर पर एक यादृच्छिक संख्या होती है, न कि एक नॉन.

हम इसे चित्र 2 में देख सकते हैं, प्लेनटेक्स्ट को ब्लॉक में विभाजित किया गया है और पैडिंग डेटा जोड़ने की आवश्यकता है. सबसे पहले, हम IV के साथ प्लेनटेक्स्ट ब्लॉक XOR का उपयोग करेंगे. तब CBC Ciphertext ब्लॉक के परिणाम को एन्क्रिप्ट करेगा. अगले ब्लॉक में, हम अंतिम ब्लॉक तक प्लेनटेक्स्ट ब्लॉक के साथ XOR को एन्क्रिप्शन परिणाम का उपयोग करेंगे. इस मोड में, भले ही हम एक ही प्लेनटेक्स्ट ब्लॉक को एन्क्रिप्ट करें, हमें एक अलग सिफरटेक्स्ट ब्लॉक मिलेगा. हम डेटा को समानांतर में डिक्रिप्ट कर सकते हैं, लेकिन डेटा एन्क्रिप्ट करते समय यह संभव नहीं है. यदि एक प्लेनटेक्स्ट या सिफरटेक्स्ट ब्लॉक टूट गया है, तो यह निम्नलिखित सभी ब्लॉक को प्रभावित करेगा.

सिस्टम पर हमला करने के लिए एक मैलोरी IV को बदल सकता है. यहां तक कि अगर IV में थोड़ा गलत है, तो सभी डेटा टूट गया है. मैलोरी एक गद्दी ओरेकल हमला भी कर सकता है. वे सिफरटेक्स्ट ब्लॉक को पैड करने के लिए सिफरटेक्स्ट के एक हिस्से का उपयोग कर सकते हैं. यह प्लेनटेक्स्ट के बारे में कुछ संदेश लौटाएगा. यह CPA से सुरक्षित है, लेकिन यह आसानी से CCA और PA के लिए sysceptible है.

सुरक्षा सुनिश्चित करने के लिए, हमें उस कुंजी को बदलने की आवश्यकता है जब हम 2^((n+1)/2) एन्क्रिप्ट करते हैं (n एक ब्लॉक की लंबाई है).

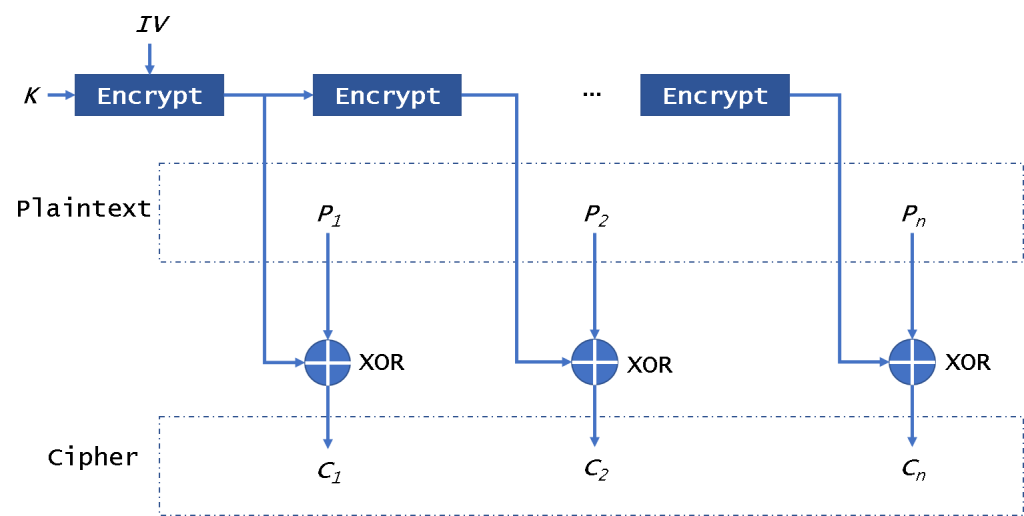

सीएफबी मोड

CFB (सिफर फीडबैक) ऑपरेशन का मोड ब्लॉक एन्क्रिप्टर को स्ट्रीम सिफर के रूप में उपयोग करने की अनुमति देता है. इसे IV की भी आवश्यकता है.

सबसे पहले, CFB IV को एन्क्रिप्ट करेगा, फिर यह Ciphertext प्राप्त करने के लिए प्लेनटेक्स्ट ब्लॉक के साथ XOR होगा. फिर हम प्लेनटेक्स्ट को एक्सोर करने के लिए एन्क्रिप्शन परिणाम को एन्क्रिप्ट करेंगे. क्योंकि यह मोड सीधे प्लेनटेक्स्ट को एन्क्रिप्ट नहीं करेगा, यह सिर्फ सिफरटेक्स्ट का उपयोग XOR के लिए XOR के साथ करता है, जो कि Ciphertext को प्राप्त करने के लिए है. तो इस मोड में, इसे डेटा पैड करने की आवश्यकता नहीं है.

और यह समानांतर में डेटा को डिक्रिप्ट कर सकता है, एन्क्रिप्शन नहीं. यह मोड सीबीसी के समान है, इसलिए यदि कोई टूटा हुआ ब्लॉक है, तो यह निम्नलिखित सभी ब्लॉक को प्रभावित करेगा.

इस मोड पर रिप्ले अटैक द्वारा हमला किया जा सकता है. उदाहरण के लिए, यदि आप नए Ciphertext को बदलने के लिए अन्य Ciphertext का उपयोग करते हैं, तो उपयोगकर्ता को गलत डेटा मिलेगा. लेकिन वह नहीं जानता कि डेटा गलत है. यह CPA से सुरक्षित है, लेकिन यह आसानी से CCA के लिए sysceptible है.

सुरक्षा सुनिश्चित करने के लिए, इस मोड में कुंजी को प्रत्येक 2^((n+1)/2) एन्क्रिप्शन ब्लॉक के लिए बदलने की आवश्यकता है.

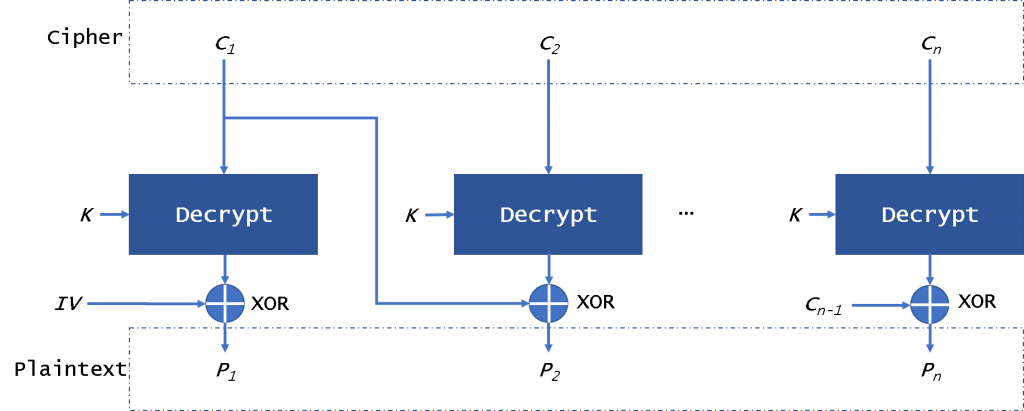

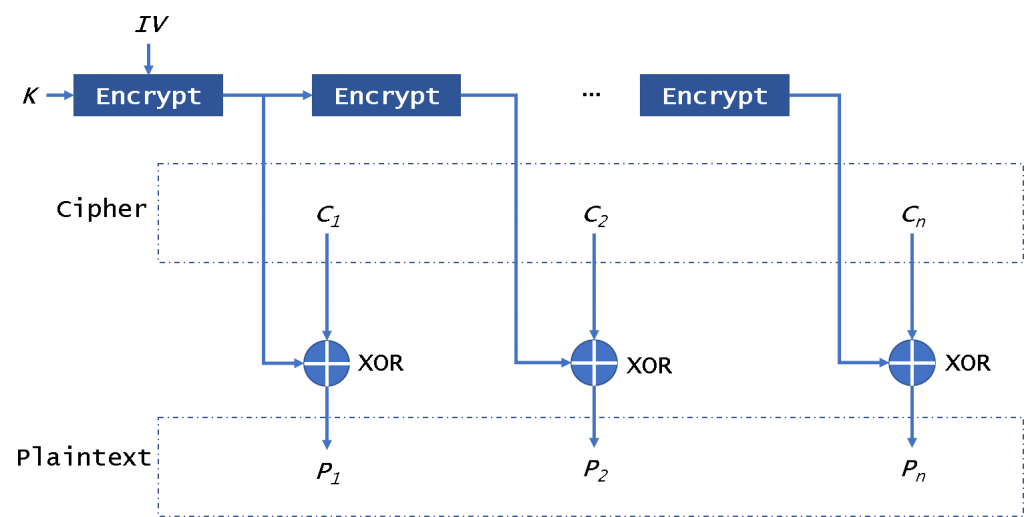

OFB मोड

OFB (आउटपुट फीडबैक) ऑपरेशन का मोड (अंजीर). 4) एक ब्लॉक एन्क्रिप्टर को स्ट्रीम एन्क्रिप्टर के रूप में उपयोग करने में सक्षम बनाता है. इसे पैडिंग डेटा की भी आवश्यकता नहीं है.

इस मोड में, यह पहली बार IV को एन्क्रिप्ट करेगा और प्रति-अस्तित्व को एन्क्रिप्ट करेगा. फिर यह सिफरटेक्स्ट प्राप्त करने के लिए प्लेनटेक्स्ट को एक्सोर करने के लिए एन्क्रिप्शन परिणामों का उपयोग करेगा. यह सीएफबी से अलग है, यह हमेशा IV को एन्क्रिप्ट करता है. यह समानांतर में IV को एन्क्रिप्ट/डिक्रिप्ट नहीं कर सकता है. कृपया ध्यान दें कि हमने डेटा को डिक्रिप्ट करने के लिए IV एन्क्रिप्शन परिणामों को डिक्रिप्ट नहीं किया है. यह टूटे हुए ब्लॉक से प्रभावित नहीं होगा. यह CPA से सुरक्षित है, लेकिन यह आसानी से CCA और PA के लिए sysceptible है.

एक मैलोरी प्लेनटेक्स्ट को नुकसान पहुंचाने के लिए सिफरटेक्स्ट के कुछ बिट्स को बदल सकता है.

सुरक्षा सुनिश्चित करने के लिए, इस मोड में कुंजी को प्रत्येक 2^(एन/2) एन्क्रिप्शन ब्लॉक के लिए बदलने की आवश्यकता है.

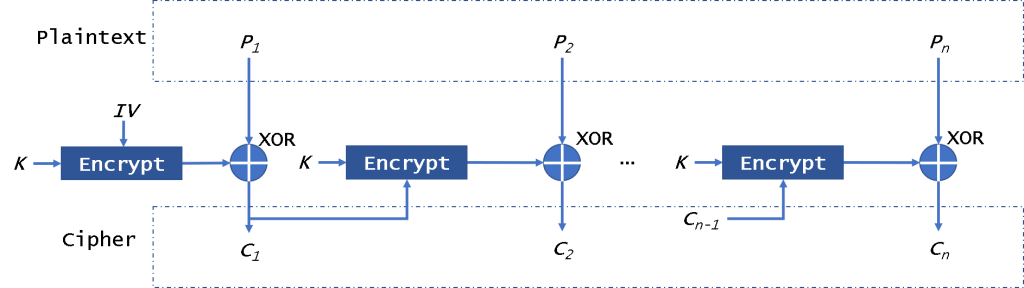

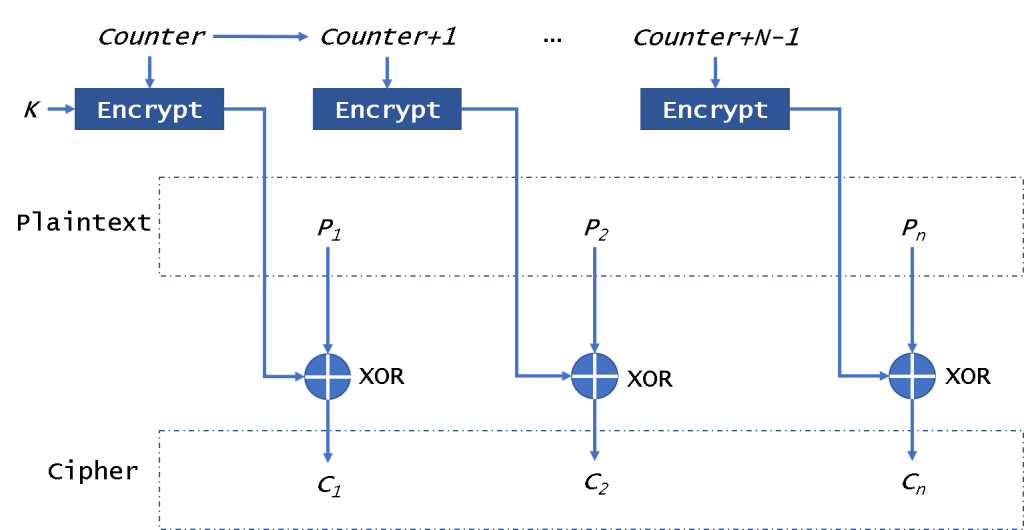

सीटीआर विधा

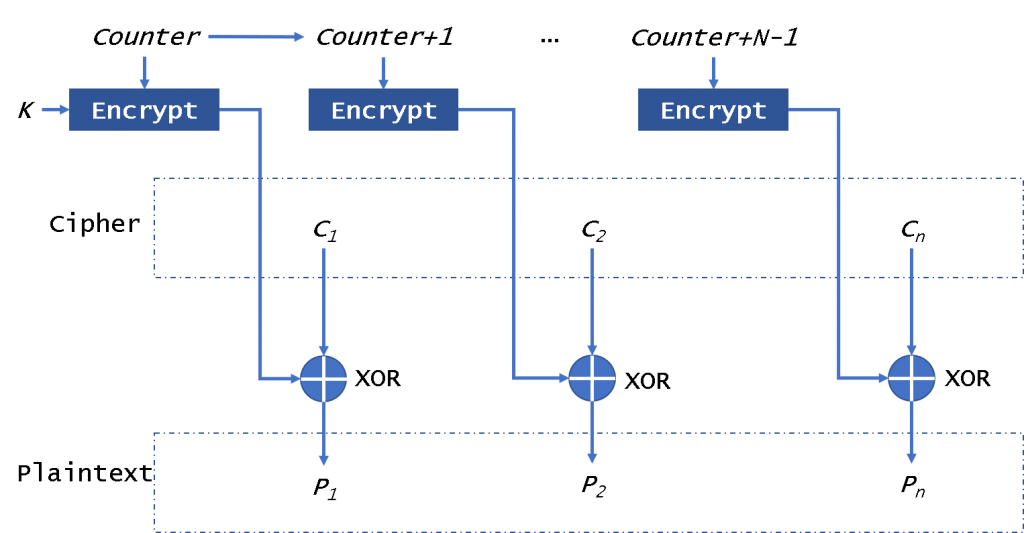

संचालन के CTR (काउंटर) मोड में, अंजीर में दिखाया गया है. 5, एन्क्रिप्टर (एन्क्रिप्ट) के लिए एक इनपुट ब्लॉक के रूप में, मैं.इ. IV के रूप में, एक काउंटर (काउंटर, काउंटर + 1,…, काउंटर + एन – 1) का मान का उपयोग किया जाता है. यह एक स्ट्रीम एन्क्रिप्टर भी है.

काउंटर का आकार उसी ब्लॉक के समान होता है. जैसा कि अंजीर में दिखाया गया है. 5, सादे पाठ के ब्लॉक के साथ XOR ऑपरेशन एन्क्रिप्टर से आउटपुट ब्लॉक पर किया जाता है. सभी एन्क्रिप्शन ब्लॉक एक ही एन्क्रिप्शन कुंजी का उपयोग करते हैं. इस मोड के रूप में, यह टूटे हुए ब्लॉक से प्रभावित नहीं होगा. यह बहुत पसंद है. लेकिन CTR IV के बजाय हर बार एन्क्रिप्ट किए जाने के लिए काउंटर का उपयोग करेगा. इसलिए यदि आप सीधे काउंटर प्राप्त कर सकते हैं, तो आप समानांतर में डेटा को एन्क्रिप्ट/डिक्रिप्ट कर सकते हैं.

एक मैलोरी प्लेनटेक्स्ट को तोड़ने के लिए सिफरटेक्स्ट के कुछ बिट्स को बदल सकता है. डेटाबेस एन्क्रिप्शन में, हम सभी फ़ाइलों को एन्क्रिप्ट करने के लिए सीबीसी का उपयोग कर सकते हैं.

सुरक्षा सुनिश्चित करने के लिए, इस मोड में कुंजी को प्रत्येक 2^(एन/2) एन्क्रिप्शन ब्लॉक के लिए बदलने की आवश्यकता है.

सारांश

डेटाबेस की जरूरत है?

| वस्तु नाम | संरेखण | समानांतर लेखन | समानांतर रीड | एन्क्रिप्शन प्रणाली |

|---|---|---|---|---|

| इंडेक्स | हाँ | हाँ | हाँ | सीटीआर |

| वाल | नहीं | नहीं | नहीं | सीएफबी, ओएफबी, सीटीआर |

| तंत्र सूची | नहीं | नहीं | हाँ | सीबीसी, सीटीआर, सीएफबी |

| अस्थायी फ़ाइलें | हाँ | नहीं | नहीं | सीबीसी, सीटीआर, सीएफबी, ओएफबी |

| टेबल | हाँ | नहीं | हाँ | सीबीसी, सीटीआर, सीएफबी |

अंत में, मुझे लगता है कि CTR मोड PostgreSQL के लिए सबसे अच्छा मोड है.

शॉन वांग PostgreSQL डेटाबेस कोर के डेवलपर हैं. वह लगभग आठ वर्षों से हाईगो सॉफ्टवेयर में काम कर रहा है.

उन्होंने पूर्ण डेटाबेस एन्क्रिप्शन, Oracle संगत फ़ंक्शन, PostgreSQL के लिए मॉनिटर टूल के लिए कुछ काम किया, बस पोस्टग्रेसक्ल और इतने पर समय में.

अब वह हाईगो कम्युनिटी टीम में शामिल हो गए हैं और भविष्य में समुदाय में अधिक योगदान देने की उम्मीद करते हैं.

एन्क्रिप्शन के प्रकार: सममित या असममित? आरएसए या एईएस?

यदि आप इसे संरक्षित करने के लिए डेटा एन्क्रिप्ट करना चाहते हैं, तो आप पा सकते हैं कि अलग -अलग एन्क्रिप्शन तरीके और एन्क्रिप्शन एल्गोरिदम को लेने के लिए हैं. आरएसए से एईएस तक, आपकी पिक को संदर्भ द्वारा सूचित किया जाना चाहिए.

15 जून, 2021

सममित बनाम असममित एक तुलना है जो अक्सर क्रिप्टोग्राफी और कंप्यूटर सुरक्षा की दुनिया में उपयोग की जाती है. सममित एन्क्रिप्शन में डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए एक एकल कुंजी का उपयोग करना शामिल है, जबकि असममित एन्क्रिप्शन दो कुंजियों का उपयोग करता है – एक सार्वजनिक और एक निजी – डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए. प्रत्येक प्रकार के एन्क्रिप्शन की अपनी ताकत और कमजोरियां होती हैं, और दोनों के बीच की पसंद उपयोगकर्ता की विशिष्ट आवश्यकताओं पर निर्भर करती है.

लोकप्रिय संस्कृति में, सममित बनाम असममित एन्क्रिप्शन की अवधारणा को अक्सर फिल्मों और टीवी शो में खोजा जाता है जिसमें हैकिंग और जासूसी शामिल होती है. उदाहरण के लिए, टीवी शो में “एमआर. रोबोट, “नायक इलियट हैकर्स और अन्य विरोधियों से अपने डेटा की सुरक्षा के लिए असममित एन्क्रिप्शन का उपयोग करता है.

डेटा एन्क्रिप्शन क्या है?

डेटा एन्क्रिप्शन एक ऐसी प्रक्रिया है जो एक स्विच पर फ़्लिपिंग के रूप में आसान हो सकती है यदि आप जानते हैं कि आप क्या प्राप्त करना चाहते हैं. आइए इस डेटा सुरक्षा परिसंपत्ति की मूल बातें फिर से देखें. डेटा को एन्क्रिप्ट करने के लिए जानकारी का एक टुकड़ा लेना है, और इसे अपरिचित जानकारी के दूसरे टुकड़े में अनुवाद करना है. इस अंत उत्पाद को एक कहा जाता है सिफर.

एक सिफरटेक्स्ट प्राप्त करने के लिए, आप उस जानकारी को चलाते हैं जिसे एन्क्रिप्शन एल्गोरिथ्म के माध्यम से एन्क्रिप्ट किया जाना है. यह एल्गोरिथ्म मूल जानकारी लेता है और, यादृच्छिक नियमों के आधार पर, जानकारी को एक नए, अनिर्णय योग्य डेटा में बदल देता है. इसे ‘अनुवाद’ के रूप में सोचें.

एन्क्रिप्शन एल्गोरिथ्म क्या करता है एक नई भाषा बनाएं, और इसे इस गुप्त कोड में बदलकर संवेदनशील डेटा को छिपाएं, जिसे आप केवल डिक्रिप्ट कर सकते हैं और यदि आप नियमों को जानते हैं, या क्या कहा जाता है तो प्लेनटेक्स्ट पर वापस जाएं। चाबी. कुंजी गणितीय चरणों का प्रतिनिधित्व करती है, जो एल्गोरिथ्म ने “हैलो वर्ल्ड” से आपके पाठ को “xjtg920kl#ajfj”%**fk “में परिवर्तित करने के लिए उठाया है।. इसके बिना, आप डेटा को डिक्रिप्ट नहीं कर सकते हैं, और इस प्रकार यह अनधिकृत पहुंच से सुरक्षित है.

एन्क्रिप्शन प्रणालियों के प्रकार

कई अलग -अलग प्रकार के एन्क्रिप्शन एल्गोरिदम और तरीके लेने के लिए तरीके हैं, तो आप कैसे जानते हैं कि आपकी साइबर सुरक्षा की जरूरतों के लिए कौन सा सबसे सुरक्षित पिक है? आइए सबसे आम प्रकार के एन्क्रिप्शन सिस्टम के साथ शुरू करें: सममित बनाम असममित एन्क्रिप्शन.

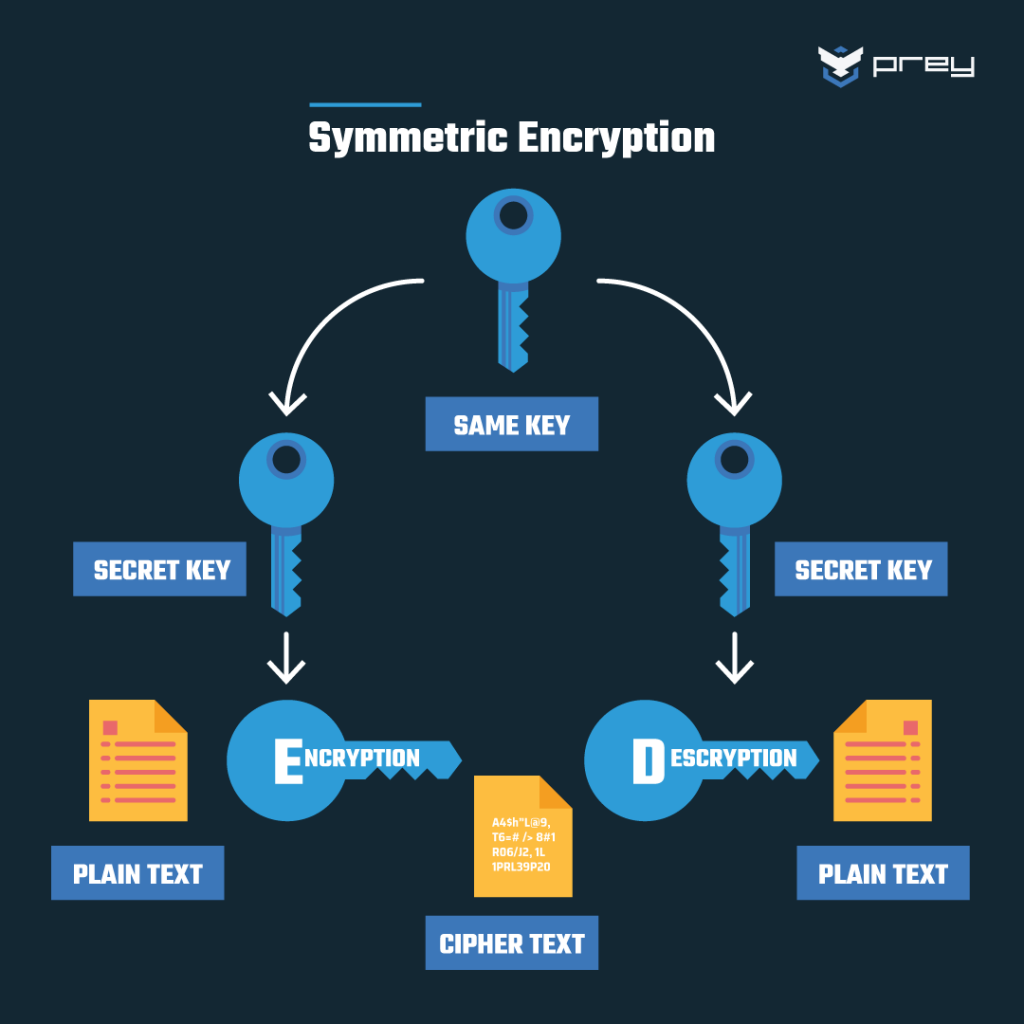

सममितीय एन्क्रिप्शन

इस प्रकार के एन्क्रिप्शन में, केवल एक कुंजी है, और सभी पक्ष शामिल हैं, एक ही कुंजी को एन्क्रिप्ट और डिक्रिप्ट जानकारी का उपयोग करते हैं. एक एकल कुंजी का उपयोग करके, प्रक्रिया सीधी है, निम्नलिखित उदाहरण के अनुसार: आप एक ईमेल को एक अद्वितीय कुंजी के साथ एन्क्रिप्ट करते हैं, उस ईमेल को अपने दोस्त टॉम को भेजें, और वह उपयोग करेगा वही सममित कुंजी ईमेल को अनलॉक/डिक्रिप्ट करने के लिए.

एक सममित कुंजी क्या है?

एक सममित कुंजी वह है जिसका उपयोग डेटा को एन्क्रिप्ट और डिकोड करने के लिए किया जा सकता है. इसका तात्पर्य यह है कि जानकारी को डिक्रिप्ट करने के लिए, वही कुंजी जो इसे एन्क्रिप्ट करने के लिए उपयोग की गई थी, इसका उपयोग किया जाना चाहिए. व्यवहार में, कुंजियाँ दो या दो से अधिक लोगों द्वारा साझा किए गए एक साझा गुप्त का प्रतिनिधित्व करती हैं जिनका उपयोग एक गोपनीय सूचना लिंक को बनाए रखने के लिए किया जा सकता है.

रोजमर्रा की प्रौद्योगिकियों में सममित एन्क्रिप्शन उदाहरणों की खोज

सममित एन्क्रिप्शन विभिन्न अनुप्रयोगों में डेटा हासिल करने के लिए एक व्यापक रूप से उपयोग की जाने वाली विधि है, जो गोपनीयता और अखंडता प्रदान करती है. एन्क्रिप्शन और डिक्रिप्शन दोनों के लिए एक एकल कुंजी का उपयोग करके, सममित एन्क्रिप्शन उदाहरण संवेदनशील जानकारी की सुरक्षा में तकनीक की गति और दक्षता का प्रदर्शन करते हैं. ऑनलाइन संचार को सुरक्षित करने से संवेदनशील फ़ाइलों को एन्क्रिप्ट करने के लिए, सममित एन्क्रिप्शन आधुनिक साइबर सुरक्षा का एक महत्वपूर्ण घटक बना हुआ है.

तीन व्यावहारिक सममित एन्क्रिप्शन उदाहरण:

- सुरक्षित मैसेजिंग ऐप्स (ई).जी., व्हाट्सएप, सिग्नल): ये मैसेजिंग प्लेटफ़ॉर्म सममित एन्क्रिप्शन का उपयोग करते हैं, जैसे कि सिग्नल प्रोटोकॉल, यह सुनिश्चित करने के लिए कि संदेश एन्क्रिप्ट किए गए हैं एंड-टू-एंड, केवल इच्छित प्राप्तकर्ताओं को सामग्री को पढ़ने की अनुमति देते हैं.

- फ़ाइल एन्क्रिप्शन सॉफ्टवेयर.जी., Veracrypt, axcrypt): AE जैसे सममित एन्क्रिप्शन एल्गोरिदम को डिवाइस पर संग्रहीत संवेदनशील डेटा की सुरक्षा के लिए फ़ाइल एन्क्रिप्शन सॉफ़्टवेयर द्वारा नियोजित किया जाता है, यह सुनिश्चित करना कि डिवाइस खो जाने या चोरी होने पर भी डेटा सुरक्षित रहता है.

- Bitlocker: जब आप सभी हार्ड ड्राइव को एन्क्रिप्ट करने के लिए विंडोज कंप्यूटर पर बिटलॉकर को सक्रिय करते हैं. पीसी को उसके पासकोड के साथ अनलॉक करके, उपयोगकर्ता अपनी गुप्त एन्क्रिप्शन कुंजी को उजागर करने के जोखिम के बिना डेटा को डिक्रिप्ट करेगा.

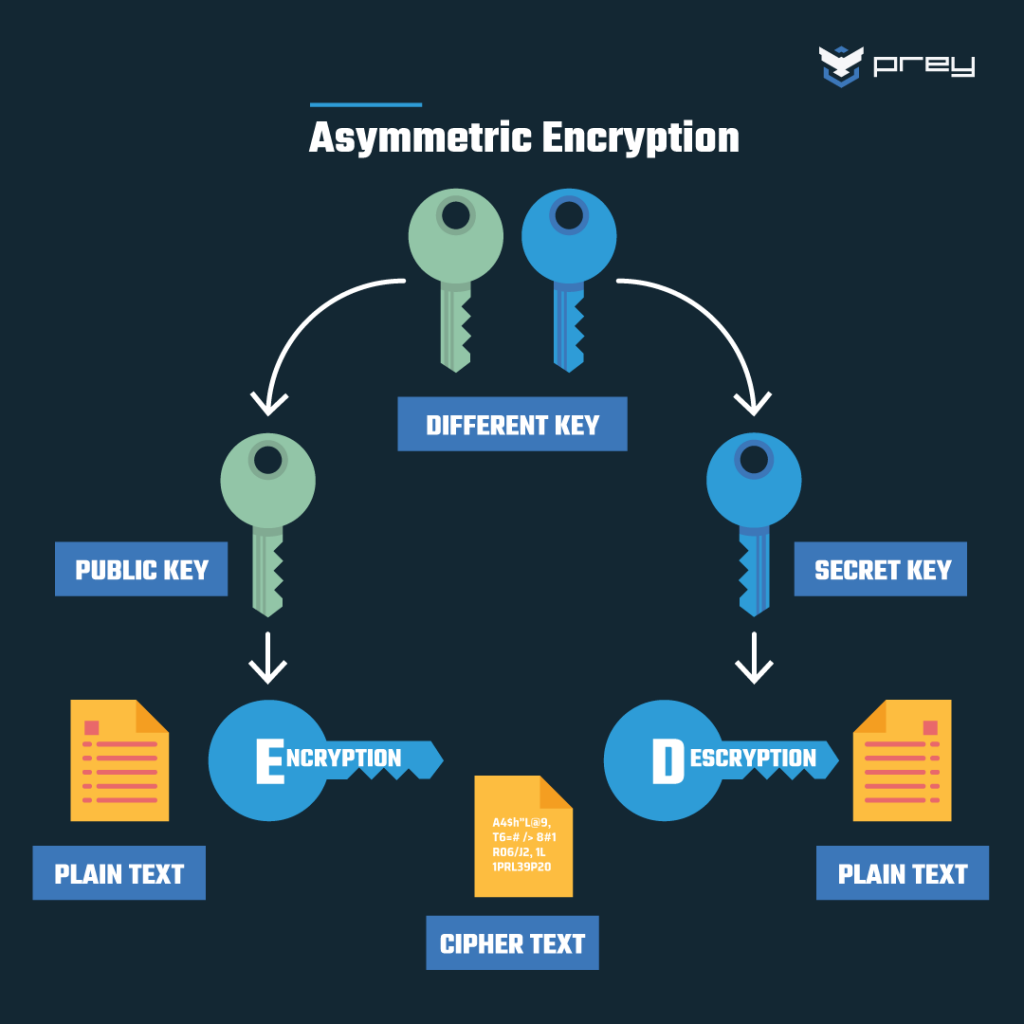

असममित एन्क्रिप्शन

दूसरी ओर, असममित एन्क्रिप्शन, सममित एन्क्रिप्शन के अंतर्निहित मुद्दे को हल करने के लिए बनाया गया था: एक एकल एन्क्रिप्शन कुंजी साझा करने की आवश्यकता जो एन्क्रिप्टिंग और डिक्रिप्टिंग डेटा दोनों के लिए उपयोग की जाती है.

एक असममित कुंजी क्या है?

असममित कुंजियाँ सार्वजनिक कुंजी इन्फ्रास्ट्रक्चर (PKI) की आधारशिला हैं, एक एन्क्रिप्शन तकनीक जिसमें दो कुंजियों की आवश्यकता होती है, एक प्लेनटेक्स्ट को लॉक या एन्क्रिप्ट करने के लिए और दूसरे को साइफर्टेक्स्ट को अनलॉक करने या डिक्रिप्ट करने के लिए. न तो कुंजी दोनों कार्यों को करता है.

यह नया और सुरक्षित प्रकार का एन्क्रिप्शन विधि का उपयोग करता है दो बटन # दो चाबियां इसकी एन्क्रिप्शन प्रक्रिया के लिए, सार्वजनिक कुंजी, एन्क्रिप्शन के लिए उपयोग की जाती है, और डिक्रिप्शन के लिए उपयोग की जाने वाली निजी कुंजी. ये कुंजियाँ संबंधित हैं, जुड़े हुए हैं, और निम्नलिखित तरीके से काम करते हैं:

एक सार्वजनिक कुंजी किसी के लिए भी उपलब्ध है जिसे जानकारी के एक टुकड़े को एन्क्रिप्ट करने की आवश्यकता है. यह कुंजी डिक्रिप्शन प्रक्रिया के लिए काम नहीं करती है. इस जानकारी को डिक्रिप्ट करने के लिए एक उपयोगकर्ता को एक द्वितीयक कुंजी, निजी कुंजी की आवश्यकता है. इस तरह, निजी कुंजी केवल अभिनेता द्वारा आयोजित की जाती है जो सूचना को डिक्रिप्ट करता है, सुरक्षा का त्याग किए बिना आप सुरक्षा को स्केल करते हैं.

रोजमर्रा की प्रौद्योगिकियों में असममित एन्क्रिप्शन उदाहरणों की खोज

असममित एन्क्रिप्शन आधुनिक समय के साइबर सुरक्षा में एक महत्वपूर्ण भूमिका निभाता है, विभिन्न अनुप्रयोगों में गोपनीयता, अखंडता और प्रमाणीकरण प्रदान करता है. सार्वजनिक और निजी प्रमुख जोड़े का उपयोग करके, असममित एन्क्रिप्शन उदाहरण उद्योगों और प्रौद्योगिकियों की एक श्रृंखला में पाए जाते हैं, डिजिटल जानकारी हासिल करने में इसके महत्व का प्रदर्शन करते हैं. यह बहुमुखी एन्क्रिप्शन विधि संवेदनशील डेटा की सुरक्षा और सुरक्षित संचार सुनिश्चित करने के लिए एक आवश्यक उपकरण बन गया है.

तीन व्यावहारिक असममित एन्क्रिप्शन उदाहरण:

- सुरक्षित ईमेल संचार (ई).जी., पीजीपी, एस/माइम): असममित एन्क्रिप्शन का उपयोग सुरक्षित ईमेल संचार प्रोटोकॉल जैसे कि बहुत अच्छा गोपनीयता (पीजीपी) और सुरक्षित/बहुउद्देशीय इंटरनेट मेल एक्सटेंशन (एस/एमआईएमई) में किया जाता है. ये प्रोटोकॉल ईमेल सामग्री को एन्क्रिप्ट करने के लिए सार्वजनिक और निजी कुंजियों का लाभ उठाते हैं, यह सुनिश्चित करना कि सही निजी कुंजी के साथ केवल इच्छित प्राप्तकर्ता को डिक्रिप्ट और संदेश पढ़ सकता है. यह विधि गोपनीयता प्रदान करती है और संदेश अखंडता को बनाए रखती है.

- दस्तावेज़ प्रामाणिकता और अखंडता के लिए डिजिटल हस्ताक्षर (ई).जी., Adobe साइन, Docusign): एडोब साइन और डॉक्यूजाइन जैसी डिजिटल सिग्नेचर सर्विसेज में असममित एन्क्रिप्शन का भी उपयोग किया जाता है. जब कोई उपयोगकर्ता डिजिटल रूप से एक दस्तावेज़ पर हस्ताक्षर करता है, तो उनकी निजी कुंजी का उपयोग एक अद्वितीय हस्ताक्षर बनाने के लिए किया जाता है. प्राप्तकर्ता तब प्रेषक की सार्वजनिक कुंजी का उपयोग करके दस्तावेज़ की प्रामाणिकता और अखंडता को सत्यापित कर सकता है. यह प्रक्रिया यह सुनिश्चित करती है कि दस्तावेज़ के साथ छेड़छाड़ नहीं की गई है और हस्ताक्षरकर्ता की पहचान की पुष्टि करता है.

- सुरक्षित वेबसाइटों के लिए SSL/TLS प्रोटोकॉल में सुरक्षित कुंजी विनिमय और स्थापना: असममित एन्क्रिप्शन सुरक्षित सॉकेट्स लेयर (एसएसएल) और ट्रांसपोर्ट लेयर सिक्योरिटी (टीएलएस) प्रोटोकॉल में एक महत्वपूर्ण भूमिका निभाता है, जो उपयोगकर्ता के ब्राउज़र और एक वेबसाइट के बीच डेटा ट्रांसमिशन को सुरक्षित करने के लिए उपयोग किया जाता है. प्रारंभिक हैंडशेक प्रक्रिया के दौरान, असममित एन्क्रिप्शन का उपयोग एक सममित एन्क्रिप्शन कुंजी के सुरक्षित आदान -प्रदान के लिए किया जाता है, जिसका उपयोग तब सत्र के शेष भाग के लिए डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए किया जाता है।. यह दृष्टिकोण कुशल और सुरक्षित संचार के लिए सममित एन्क्रिप्शन की गति के साथ असममित एन्क्रिप्शन के सुरक्षा लाभों को जोड़ता है.

सममित बनाम असममित एन्क्रिप्शन

असममित और सममित एन्क्रिप्शन दो प्राथमिक तकनीक हैं जिनका उपयोग डेटा को सुरक्षित करने के लिए किया जाता है. सममित एन्क्रिप्शन एन्क्रिप्शन और डिक्रिप्शन दोनों के लिए एक ही कुंजी का उपयोग करता है, जबकि असममित एन्क्रिप्शन कुंजियों की एक जोड़ी का उपयोग करता है: एन्क्रिप्शन के लिए एक सार्वजनिक कुंजी और डिक्रिप्शन के लिए एक निजी कुंजी. Eli5: एक एकल कुंजी के रूप में सममित एन्क्रिप्शन की कल्पना करें जो एक खजाना छाती को लॉक और अनलॉक करता है, जबकि असममित एन्क्रिप्शन दो कुंजियों का उपयोग करता है – लॉक (सार्वजनिक) के लिए एक कुंजी और अनलॉक करने के लिए एक अलग कुंजी (निजी).

असममित बनाम सममित एन्क्रिप्शन के बीच चयन एक कठिन विकल्प हो सकता है, इसलिए यहां कुछ महत्वपूर्ण अंतर हैं:

- रफ़्तार: सममित एन्क्रिप्शन आम तौर पर असममित एन्क्रिप्शन की तुलना में तेज होता है, क्योंकि इसमें कम कम्प्यूटेशनल पावर की आवश्यकता होती है, जिससे यह बड़ी मात्रा में डेटा को एन्क्रिप्ट करने के लिए उपयुक्त हो जाता है.

- मुख्य वितरण: सममित एन्क्रिप्शन में, सुरक्षित कुंजी वितरण महत्वपूर्ण है, क्योंकि एक ही कुंजी का उपयोग एन्क्रिप्शन और डिक्रिप्शन दोनों के लिए किया जाता है. असममित एन्क्रिप्शन प्रमुख वितरण को सरल बनाता है, क्योंकि केवल सार्वजनिक कुंजी को साझा करने की आवश्यकता है, जबकि निजी कुंजी गोपनीय है.

- मुख्य उपयोग: सममित एन्क्रिप्शन एन्क्रिप्शन और डिक्रिप्शन दोनों के लिए एक एकल साझा कुंजी का उपयोग करता है, जबकि असममित एन्क्रिप्शन कुंजियों की एक जोड़ी को नियुक्त करता है: एन्क्रिप्शन के लिए एक सार्वजनिक कुंजी और डिक्रिप्शन के लिए एक निजी कुंजी.

- बक्सों का इस्तेमाल करें: सममित एन्क्रिप्शन बंद सिस्टम के भीतर बल्क डेटा एन्क्रिप्शन और सुरक्षित संचार के लिए आदर्श है, जबकि असममित एन्क्रिप्शन अक्सर सुरक्षित प्रमुख एक्सचेंजों, डिजिटल हस्ताक्षर और खुले सिस्टम में प्रमाणीकरण के लिए उपयोग किया जाता है.

- सुरक्षा: असममित एन्क्रिप्शन को दो अलग -अलग कुंजियों के उपयोग के कारण अधिक सुरक्षित माना जाता है, जिससे हमलावरों के लिए सिस्टम से समझौता करना कठिन हो जाता है. हालांकि, सममित एन्क्रिप्शन अभी भी मजबूत सुरक्षा प्रदान कर सकता है जब मजबूत कुंजी प्रबंधन प्रथाओं के साथ सही ढंग से लागू किया जाता है.

अपनी आवश्यकताओं के लिए सही एन्क्रिप्शन विधि का चयन करना

सममित और असममित एन्क्रिप्शन के बीच चयन विशिष्ट सुरक्षा आवश्यकताओं और उपयोग के मामलों पर निर्भर करता है. यह समझना कि सममित बनाम असममित एन्क्रिप्शन का उपयोग कब करना सुरक्षित संचार को बनाए रखने और संवेदनशील डेटा की रक्षा के लिए महत्वपूर्ण है. प्रमुख प्रबंधन, कम्प्यूटेशनल दक्षता, और वांछित कार्यक्षमता जैसे कारकों पर विचार किया जाना चाहिए जब यह तय किया जाता है कि कौन सा एन्क्रिप्शन विधि एक विशेष परिदृश्य के लिए सबसे अच्छा है.

सममित बनाम असममित एन्क्रिप्शन का उपयोग करने के लिए तीन व्यावहारिक उदाहरण:

- फ़ाइल एन्क्रिप्शन: सममित एन्क्रिप्शन को इसकी गति और कम्प्यूटेशनल दक्षता के कारण फ़ाइलों को एन्क्रिप्ट करने के लिए पसंद किया जाता है, जिससे यह डेटा के बड़े संस्करणों को संभालने के लिए आदर्श है.

- सुरक्षित कुंजी विनिमय: असममित एन्क्रिप्शन का उपयोग आमतौर पर एसएसएल/टीएलएस जैसे प्रोटोकॉल में सुरक्षित कुंजी विनिमय के लिए किया जाता है, यह सुनिश्चित करते हुए कि सममित कुंजियों को बिना किसी पार्टियों के पार्टियों के बीच सुरक्षित रूप से साझा किया जा सकता है।.

- डिजीटल हस्ताक्षर: असममित एन्क्रिप्शन डिजिटल हस्ताक्षर बनाने के लिए उपयुक्त है, जिससे उपयोगकर्ता दस्तावेजों को प्रमाणित करने और सार्वजनिक और निजी कुंजी जोड़े का उपयोग करके उनकी अखंडता को सत्यापित करने की अनुमति देते हैं.

सामान्य सममित एन्क्रिप्शन एल्गोरिदम

सामान्य सममित एन्क्रिप्शन एल्गोरिदम का उपयोग व्यापक रूप से डेटा और संचार को सुरक्षित करने में किया जाता है. इन एल्गोरिदम के उदाहरणों में उन्नत एन्क्रिप्शन मानक (एईएस), डेटा एन्क्रिप्शन मानक (डीईएस), ट्रिपल डेटा एन्क्रिप्शन मानक (3DES), और ब्लोफ़िश शामिल हैं.

एईएस एन्क्रिप्शन या उन्नत एन्क्रिप्शन सिस्टम

एईएस आज का उपयोग किया जाने वाला सबसे आम सममित एन्क्रिप्शन एल्गोरिदम में से एक है, जिसे 2005 में सुरक्षा शोधकर्ताओं द्वारा क्रैक किए गए पुराने DES (डेटा एन्क्रिप्शन मानक) के प्रतिस्थापन के रूप में विकसित किया गया है।. इस नए एल्गोरिथ्म ने अपने पूर्ववर्ती की मुख्य कमजोरी को हल करने की मांग की, एक छोटी एन्क्रिप्शन कुंजी लंबाई ब्रूट बल के लिए असुरक्षित है.

AES एक एकल ब्लॉक (ब्लॉक सिफर) में जानकारी को एन्क्रिप्ट करता है, और एक समय में एक ब्लॉक करता है जिसे ‘राउंड’ कहा जाता है. डेटा को शुरू में ब्लॉक में परिवर्तित किया जाता है, और फिर इन्हें कुंजी आकार के आधार पर अलग-अलग राउंड में कुंजी के साथ एन्क्रिप्ट किया जाता है: 256-बिट्स के लिए 14 राउंड, 192-बिट्स के लिए 12 राउंड और 128-बिट्स के लिए 10 राउंड. प्रक्रिया में डेटा हेरफेर और मिश्रण चरणों की एक श्रृंखला शामिल है जो प्रत्येक दौर में किए जाते हैं: प्रतिस्थापन, ट्रांसपोज़िशन, मिक्सिंग, कॉलम मिक्स और सब-बाइट्स.

ब्लोफ़िश और ट्वॉफिश

ब्लोफिश DES के लिए एक और सममित उत्तराधिकारी था, जिसे AEs जैसे ब्लॉक सिफर के रूप में डिज़ाइन किया गया था, लेकिन एक महत्वपूर्ण लंबाई के साथ जो 32 बिट्स से 448 बिट्स तक जाता है. यह एक सार्वजनिक उपकरण के रूप में डिज़ाइन किया गया था, लाइसेंस प्राप्त और मुफ्त नहीं. इस प्रारंभिक संस्करण को अपग्रेड किया गया था दो मछली, उत्तरार्द्ध का एक उन्नत संस्करण, जो 128-बिट्स के ब्लॉक आकार का उपयोग करता है, 256-बिट्स तक विस्तार योग्य है.

अन्य एन्क्रिप्शन एल्गोरिदम के साथ मुख्य अंतर यह है कि यह 16 राउंड एन्क्रिप्शन का उपयोग करता है, स्वतंत्र रूप से कुंजी या डेटा आकार से.

मुख्य कारण यह है कि ट्वोफिश को शीर्ष सममित एल्गोरिथ्म नहीं माना जाता है कि एईएस ने मान्यता प्राप्त की और इसे जल्दी से निर्माताओं द्वारा एक मानक के रूप में अपनाया गया, जिसका अर्थ है कि यह ऊपरी तकनीकी बढ़त थी.

3DES या ट्रिपल डेटा एन्क्रिप्शन मानक

अंत में, प्रत्यक्ष उत्तराधिकारी डेस 3des या है ट्रिपल डेस. यह सममित एल्गोरिथ्म पदावनत DES एल्गोरिथ्म का एक उन्नत रूप है जो डेटा के ब्लॉक को एन्क्रिप्ट करने के लिए 56-बिट कुंजी का उपयोग करता है. इसकी अवधारणा सरल है: यह सूचना के प्रत्येक ब्लॉक पर तीन बार डेस लागू होता है, 56-बिट कुंजी को 168-बिट में ट्रिपलिंग करता है.

तीन बार एक ही प्रक्रिया को लागू करने के कारण, 3DES अपने अधिक आधुनिक समकक्षों की तुलना में धीमा है. इसके अलावा, डेटा के छोटे ब्लॉकों का उपयोग करके, क्रूर बल द्वारा डिक्रिप्शन का जोखिम अधिक है.

सामान्य असममित एन्क्रिप्शन एल्गोरिदम

सुरक्षित संचार और डेटा ट्रांसमिशन में सामान्य असममित एन्क्रिप्शन एल्गोरिदम आवश्यक हैं. इन एल्गोरिदम के उदाहरणों में आरएसए, डिफी-हेलमैन और अण्डाकार वक्र क्रिप्टोग्राफी (ईसीसी) शामिल हैं.

आरएसए या रिवेस्ट -शमीर -एडलमैन

असममित एन्क्रिप्शन का एक स्टेपल माना जाता है. 1977 में इसे अपना नाम देने वाले इंजीनियरों द्वारा डिज़ाइन किया गया, आरएसए 1024-बिट्स के एन्क्रिप्शन को वितरित करने के लिए दो प्रमुख संख्याओं के उत्पाद के कारक का उपयोग करता है और 2048-बिट प्रमुख लंबाई तक. 2010 में किए गए शोध के अनुसार, आपको इसके छोटे 768-बिट संस्करण को क्रैक करने के लिए 1500 वर्षों की कम्प्यूटेशनल शक्ति की आवश्यकता होगी!

हालांकि, इसका मतलब है कि यह एक धीमा एन्क्रिप्शन एल्गोरिथ्म है. चूंकि इसके लिए अविश्वसनीय लंबाई की दो अलग -अलग कुंजी की आवश्यकता होती है, एन्क्रिप्शन, और डिक्रिप्शन प्रक्रिया धीमी होती है, लेकिन संवेदनशील जानकारी के लिए सुरक्षा का स्तर अतुलनीय है.

ईसीसी या अण्डाकार वक्र क्रिप्टोग्राफी

इस विधि को मूल रूप से 1985 में नील कोब्लिट्ज़ और विक्टर एस द्वारा पिच किया गया था. मिलर, केवल 2004 में वर्षों बाद लागू होने के लिए. ECC एक परिमित क्षेत्र पर अण्डाकार घटता के आधार पर एक काफी कठिन गणितीय ऑपरेशन का उपयोग करता है, जिसे अण्डाकार-वक्र diffie-hellman कहा जाता है.

ECC के साथ आपके पास एक वक्र है, एक गणित फ़ंक्शन, एक प्रारंभिक बिंदु (ए), और वक्र में एक अंत बिंदु (z) द्वारा परिभाषित किया गया है. कुंजी यह है कि z को पाने के लिए, आपने “हॉप्स” की एक श्रृंखला की है, या गुणन जो z में परिणाम हुआ है. हॉप्स की यह राशि निजी कुंजी है.

यहां तक कि अगर आपके पास शुरुआती और समाप्ति बिंदु (सार्वजनिक कुंजी), और वक्र है, तो निजी कुंजी को क्रैक करना लगभग असंभव है. ऐसा इसलिए है क्योंकि ईसीसी वह है जिसे “ट्रैपडोर” कहा जाता है, या एक गणितीय ऑपरेशन जो पूरा करने के लिए आसान और त्वरित है, लेकिन रिवर्स करना बेहद मुश्किल है.

ECC, या ECDH, एक गणितीय सूत्र ऐसी ताकत का है कि यह 164-बिट कुंजी के साथ सुरक्षा के साथ 1024-बिट कुंजी प्रणाली से मेल खा सकता है. अपनी उच्चतम सेटिंग में, 512-बिट्स, ईसीसी 15360-बिट आरएसए कुंजी की सुरक्षा का एक तुलनीय स्तर प्राप्त कर सकता है!

एक चित्र को पेंट करने के लिए, RSA 2048-बिट कीज़ बैंकिंग मानक हैं, फिर भी 521-बिट ECC 15360-बिट RSA कुंजी के बराबर बचाता है.

उपरोक्त तथ्यों को ध्यान में रखते हुए, ईसीसी को एन्क्रिप्शन का भविष्य माना जाता है. यह असममित है, फिर भी यह 521 बिट्स की अधिकतम प्रमुख लंबाई पर 256 बिट्स का सुरक्षा स्तर प्रदान करने में सक्षम है, जो संवेदनशील डेटा को सुरक्षित रखने के लिए डिक्रिप्शन की उच्च जटिलता के साथ तेजी से एन्क्रिप्शन गति सुनिश्चित करता है।.

ईसीसी मोबाइल के लिए भी बेहद आकर्षक है, जहां प्रसंस्करण शक्ति कम है और डेटा ट्रांसफर उच्च हैं.

एईएस बनाम. आरएसए: प्रमुख अंतर को समझना

एईएस बनाम की तुलना करते समय. आरएसए एन्क्रिप्शन विधियाँ, उनकी अनूठी ताकत और अनुप्रयोगों को समझना आवश्यक है. जबकि एईएस एक सममित एल्गोरिथ्म है जिसे तेजी से डेटा एन्क्रिप्शन और डिक्रिप्शन के लिए डिज़ाइन किया गया है, आरएसए एक असममित विधि है जिसका उपयोग मुख्य रूप से सुरक्षित कुंजी विनिमय और डिजिटल हस्ताक्षर के लिए किया जाता है. कुछ परिदृश्यों में, एक दूसरे को बेहतर बना सकता है, जिससे इष्टतम सुरक्षा और दक्षता के लिए एईएस और आरएसए के बीच का विकल्प महत्वपूर्ण है.

- फ़ाइल भंडारण को सुरक्षित करना: एईएस अपने तेज एन्क्रिप्शन और डिक्रिप्शन की गति के कारण बेहतर है, जिससे यह बड़ी मात्रा में डेटा को एन्क्रिप्ट करने के लिए उपयुक्त है.

- सुरक्षित संचार: आरएसए आमतौर पर एसएसएल/टीएलएस प्रोटोकॉल में कुंजी विनिमय के लिए उपयोग किया जाता है, ग्राहकों और सर्वर के बीच डेटा ट्रांसमिशन के लिए एक सुरक्षित चैनल सुनिश्चित करता है.

- डिजीटल हस्ताक्षर: आरएसए के असममित गुण डिजिटल हस्ताक्षर बनाने और सत्यापित करने के लिए एक आदर्श विकल्प बनाते हैं, डेटा अखंडता और प्रमाणीकरण सुनिश्चित करते हैं.

- स्ट्रीमिंग सेवाएं: एईएस का उपयोग आमतौर पर इसके प्रदर्शन और वास्तविक समय एन्क्रिप्शन और डिक्रिप्शन को संभालने की क्षमता के कारण स्ट्रीमिंग सामग्री की रक्षा के लिए किया जाता है.

- ईमेल एन्क्रिप्शन: आरएसए अक्सर ईमेल को एन्क्रिप्ट करने के लिए उपयोग किया जाता है, क्योंकि यह सुरक्षित कुंजी विनिमय के लिए अनुमति देता है, यह सुनिश्चित करना कि केवल इच्छित प्राप्तकर्ता संदेश को डिक्रिप्ट कर सकता है.

कौन सा डेटा एन्क्रिप्शन एल्गोरिथ्म सबसे अच्छा है?

ठीक है, जैसा कि आप ऊपर की तुलना में देख सकते हैं, यह निर्भर करता है. कुछ लोगों के लिए, सबसे अच्छा मतलब सबसे लोकप्रिय हो सकता है, लेकिन दूसरों के लिए यह सबसे सस्ता हो सकता है. इसलिए, यह कहने के बजाय कि कौन सा सबसे अधिक उपयोग किया जाता है या गोद लेने की सबसे कम कीमत है, ऐसा न हो कि सभी एल्गोरिदम और उनके सर्वोत्तम गुणों का एक त्वरित पुनरावृत्ति करें:

एईएस (सममित)

एईएस सबसे अधिक बार उपयोग किए जाने वाले एल्गोरिदम में से एक है. यह तेज है, एक चर कुंजी लंबाई विकल्प के साथ जो इसे अतिरिक्त सुरक्षा देता है. बड़ी मात्रा में एन्क्रिप्टेड डेटा को संभालते समय यह आदर्श है.

ट्वॉफिश (सममित – पहले ब्लोफ़िश)

Twofish का मुख्य आकर्षण प्रदर्शन में इसका लचीलापन है, जिससे आपको एन्क्रिप्शन गति का कुल नियंत्रण मिलता है.

3DES (सममित)

एईएस की तुलना में इसकी धीमी गति और आम तौर पर पुरानी स्थिति के बावजूद, यह अभी भी एटीएम पिन और यूनिक्स पासवर्ड एन्क्रिप्ट करने के लिए वित्तीय सेवाओं में व्यापक रूप से उपयोग किया जाता है.

आरएसए (असममित)

चूंकि इसकी गति बड़ी मात्रा में डेटा को संसाधित करने के लिए सुविधाजनक नहीं है, आरएसए एन्क्रिप्शन का उपयोग ज्यादातर डिजिटल हस्ताक्षर, ईमेल एन्क्रिप्शन, एसएसएल/टीएलएस प्रमाणपत्र और ब्राउज़र में किया जाता है.

ईसीसी (असममित)

कम लागत, कम-प्रभाव, उच्च-सुरक्षा संयोजन इसे संवेदनशील मोबाइल और ऐप्स की सुरक्षा के लिए आदर्श मानक बनाता है. यह भविष्य का एल्गोरिथ्म हो सकता है.

टेकअवे

एन्क्रिप्शन, आधुनिक साइबर सुरक्षा का एक महत्वपूर्ण पहलू, इसकी बहुमुखी प्रकृति के कारण चुनौतीपूर्ण दिखाई दे सकता है. डेटा की सर्वव्यापीता विभिन्न राज्यों और परिदृश्यों में इसकी सुरक्षा की आवश्यकता होती है, जिसमें रेस्ट एंड डेटा इन ट्रांजिट में डेटा शामिल है. किसी को एक्सेस आवश्यकताओं, ट्रांसमिशन विधियों और संवेदनशील जानकारी से जुड़े बातचीत की प्रकृति का सावधानीपूर्वक आकलन करना चाहिए ताकि यह सुनिश्चित किया जा सके कि उचित एन्क्रिप्शन उपायों को लागू किया जाए, इस प्रकार डेटा की गोपनीयता और अखंडता की सुरक्षा.

आप अपने एंटरप्राइज़ के संचार, वेब ब्राउज़र जानकारी, ई-कॉमर्स लेनदेन, आपकी कंपनी के डेटाबेस, हार्ड ड्राइव, या ग्राहक और उपयोगकर्ता डेटा को एन्क्रिप्ट कर सकते हैं. पहला कदम उठाना मुश्किल लग सकता है, लेकिन सभी डेटा इंटरैक्शन का दस्तावेजीकरण करना और एक योजना बनाना आवश्यक है. इस तरह, आप समझेंगे कि आपको किस प्रकार के एन्क्रिप्शन की आवश्यकता होगी.

सौभाग्य से, कई सीधे एन्क्रिप्शन टूल हैं जो पहले से ही आपके निपटान में हैं, जल्दी से सक्रिय होने के लिए तैयार हैं क्योंकि आप अपने डेटा सुरक्षा प्रोटोकॉल की सीमा का पता लगाते हैं. MacOS पर FileVault एकीकृत आता है और AE के साथ अपने Mac कंप्यूटर को एन्क्रिप्ट करने के लिए तैयार है. अपने डिवाइस को डिस्क एन्क्रिप्शन प्रदान करने के लिए बिटलॉकर और एईएस का उपयोग करते हुए, माइक्रोसॉफ्ट कंप्यूटर के साथ मदद कर सकते हैं. यदि आपके पास एक दूरस्थ कार्यबल है तो यह आदर्श है. डेटा दूर से एन्क्रिप्ट किया गया है, इसलिए आपको परेशानी के बारे में चिंता करने की ज़रूरत नहीं है, लेकिन अपनी कंपनी को सुरक्षित रख सकते हैं.