बुनियादी क्रिप्टोग्राफी

क्रिप्टोग्राफी का अवलोकन: बुनियादी अवधारणाएं

इस सिफर के साथ, हम केवल प्रत्येक अक्षर को वर्णमाला के ऊपर या नीचे रिक्त स्थान की एक निर्धारित संख्या को शिफ्ट करते हैं.

क्रिप्टोग्राफी का परिचय

यहाँ क्रिप्टोग्राफी के लिए एक सरल, चरण-दर-चरण मार्गदर्शिका है. मैंने क्रिप्टोग्राफी इतिहास, प्रकार, सिफर और फ़ंक्शंस को कवर किया है.

क्रिप्टोग्राफी, या संवेदनशील जानकारी को एन्क्रिप्ट करने की कला और विज्ञान, एक बार सरकार, शिक्षाविदों और सेना के दायरे के लिए अनन्य था. हालांकि, हाल की तकनीकी प्रगति के साथ, क्रिप्टोग्राफी ने रोजमर्रा की जिंदगी के सभी पहलुओं को अनुमति देना शुरू कर दिया है.

आपके स्मार्टफोन से लेकर आपके बैंकिंग तक सब कुछ आपकी जानकारी को सुरक्षित रखने के लिए क्रिप्टोग्राफी पर बहुत अधिक निर्भर करता है और आपकी आजीविका सुरक्षित है.

और दुर्भाग्य से, क्रिप्टोग्राफी की अंतर्निहित जटिलताओं के कारण, बहुत से लोग मानते हैं कि यह एक विषय है जो ब्लैक हैट हैकर्स, मल्टी-बिलियन डॉलर के समूह और एनएसए के लिए बेहतर है।.

लेकिन सच्चाई के आगे कुछ नहीं हो सकता.

इंटरनेट को प्रसारित करने वाले व्यक्तिगत डेटा की विशाल मात्रा के साथ, यह पहले से कहीं अधिक महत्वपूर्ण है कि यह जानने के लिए कि बीमार इरादों वाले व्यक्तियों से खुद को सफलतापूर्वक कैसे सुरक्षित रखें.

इस लेख में, मैं आपको क्रिप्टोग्राफी के लिए एक साधारण शुरुआती गाइड के साथ प्रस्तुत करने जा रहा हूं.

मेरा लक्ष्य आपको यह समझने में मदद करना है कि क्रिप्टोग्राफी क्या है, यह कैसे है, इसका उपयोग कैसे किया जाता है, और आप इसे अपनी डिजिटल सुरक्षा को बेहतर बनाने के लिए कैसे लागू कर सकते हैं और खुद को “हैकर-प्रूफ” बनाने के लिए।.”यहाँ सामग्री की तालिका है:

- इतिहास के माध्यम से क्रिप्टोग्राफी

- सिफर को समझना: सभी क्रिप्टोग्राफी का आधार

- क्रिप्टोग्राफी क्यों मायने रखता है

- क्रिप्टोग्राफी के प्रकार

- क्रिप्टोग्राफिक कार्यों के प्रकार

- हर रोज़ जो और जेन के लिए क्रिप्टोग्राफी

- क्रिप्टोग्राफी सही नहीं है

1. पूरे इतिहास में क्रिप्टोग्राफी

मानव सभ्यता की सुबह के बाद से, जानकारी हमारी सबसे क़ीमती संपत्ति में से एक रही है.

रहस्य रखने और जानकारी छिपाने के लिए हमारी प्रजातियों की क्षमता (या अक्षमता) ने राजनीतिक दलों को समाप्त कर दिया है, युद्धों के ज्वार को स्थानांतरित कर दिया है, और पूरी सरकारों को टॉप किया है.

व्यवहार में क्रिप्टोग्राफी के एक त्वरित उदाहरण के लिए अमेरिकी क्रांतिकारी युद्ध में वापस जाएं .

मान लीजिए कि एक अमेरिकी सेना पर हमला करने के लिए ब्रिटिश सेना की योजना के बारे में जानकारी का एक मूल्यवान टुकड़ा स्थानीय मिलिशिया द्वारा इंटरसेप्ट किया गया था.

चूंकि यह 1776 है और इसलिए प्री-इफोन है, जनरल वाशिंगटन केवल प्रश्न में कमांडिंग अधिकारियों को एक त्वरित पाठ शूट नहीं कर सकता है.

उसे एक दूत भेजना होगा जो या तो लिखित पत्राचार के कुछ रूप को परिवहन करेगा, या संदेश को अपने सिर में बंद रखेगा.

और यहाँ है जहाँ संस्थापक पिता एक रोड़ा मारा होगा.

उपरोक्त संदेशवाहक को अब मैसेज को रिले करने के लिए मील और मीलों दुश्मन के क्षेत्र के माध्यम से कब्जा करना चाहिए।.

और अगर वह था पकड़ा? इसने टीम यूएसए के लिए बुरी खबर दी.

ब्रिटिश कैदियों ने केवल संदेशवाहक को दृष्टि से मार सकते थे, संचार को समाप्त कर दिया.

वे संदेश की सामग्री को साझा करने के लिए उसे “राजी” कर सकते थे, जो तब जानकारी को बेकार कर देगा.

या, यदि दूत बेनेडिक्ट अर्नोल्ड के दोस्त थे, तो वे केवल मैसेंजर को झूठी जानकारी फैलाने के लिए रिश्वत दे सकते थे, जिसके परिणामस्वरूप हजारों अमेरिकी मिलिशिया की मौत हो गई.

हालांकि, क्रिप्टोग्राफी के सावधानीपूर्वक आवेदन के साथ, वाशिंगटन एक एन्क्रिप्शन विधि लागू कर सकता था जिसे दुश्मन के हाथों से संदेश की सामग्री को सुरक्षित रखने के लिए एक सिफर (एक सेकंड में इस पर अधिक) के रूप में जाना जाता है.

नेशनल क्रिप्टोलॉजिक म्यूजियम में थॉमस जेफरसन के सिलेंडर सिफर की प्रतिकृति

यह मानते हुए कि उन्होंने सिफर को केवल अपने सबसे वफादार अधिकारियों को सौंपा था, यह रणनीति यह सुनिश्चित करेगी कि भले ही संदेश हो था इंटरसेप्टेड, मैसेंजर को अपनी सामग्री का कोई ज्ञान नहीं होगा. इसलिए डेटा दुश्मन के लिए अशोभनीय और बेकार होगा.

अब एक और आधुनिक उदाहरण, बैंकिंग पर नजर डालते हैं.

हर दिन, संवेदनशील वित्तीय रिकॉर्ड बैंकों, भुगतान प्रोसेसर और उनके ग्राहकों के बीच प्रेषित होते हैं. और आपको इसका एहसास है या नहीं, इन सभी रिकॉर्डों को एक बड़े डेटाबेस में किसी बिंदु पर संग्रहीत किया जाना है.

क्रिप्टोग्राफी के बिना, यह एक समस्या होगी, एक बहुत बड़ा संकट.

यदि इनमें से कोई भी रिकॉर्ड एन्क्रिप्शन के बिना संग्रहीत या प्रेषित किया गया था, तो यह हैकर्स के लिए खुला मौसम होगा और आपका बैंक खाता जल्दी से $ 0 तक कम हो जाएगा.

हालांकि, बैंक यह जानते हैं और अपनी जानकारी को हैकर्स और भोजन के हाथों से बाहर रखने के लिए उन्नत एन्क्रिप्शन विधियों को लागू करने के लिए एक व्यापक प्रक्रिया से गुजरे हैं।.

तो अब जब आपके पास क्रिप्टोग्राफी का 30,000 फुट का दृश्य है और इसका उपयोग कैसे किया गया है, तो इस विषय के आसपास के कुछ और तकनीकी विवरणों के बारे में बात करते हैं.

2. सिफर को समझना: सभी क्रिप्टोग्राफी का आधार

*नोट: इस लेख के प्रयोजनों के लिए, मैं “प्लेनटेक्स्ट” के रूप में आसानी से पठनीय प्रारूप में संदेशों को संदर्भित करूंगा और “सिफरटेक्स्ट” के रूप में एन्क्रिप्टेड या अपठनीय संदेश. कृपया ध्यान दें कि “एन्क्रिप्शन” और “क्रिप्टोग्राफी” शब्द भी परस्पर उपयोग किए जाएंगे “*

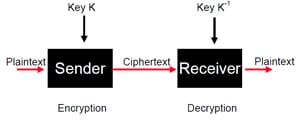

क्रिप्टोग्राफी, अपने सबसे मौलिक स्तर पर, दो चरणों की आवश्यकता है: एन्क्रिप्शन और डिक्रिप्शन. एन्क्रिप्शन प्रक्रिया प्लेनटेक्स्ट को एन्क्रिप्ट करने और इसे सिफरटेक्स्ट में बदलने के लिए एक सिफर का उपयोग करती है. दूसरी ओर, डिक्रिप्शन, उसी सिफर को लागू करता है जो सिफरटेक्स्ट को वापस प्लेनटेक्स्ट में बदल देता है.

यह एक उदाहरण है कि यह कैसे काम करता है.

मान लीजिए कि आप एक साधारण संदेश को एन्क्रिप्ट करना चाहते थे, “हैलो”.

तो हमारा प्लेनटेक्स्ट (संदेश) “हैलो” है.

अब हम संदेश के लिए “सीज़र सिफर” (शिफ्ट सिफर के रूप में भी जाना जाता है) के रूप में जाना जाने वाला एन्क्रिप्शन के सबसे सरल रूपों में से एक को लागू कर सकते हैं.

इस सिफर के साथ, हम केवल प्रत्येक अक्षर को वर्णमाला के ऊपर या नीचे रिक्त स्थान की एक निर्धारित संख्या को शिफ्ट करते हैं.

उदाहरण के लिए, नीचे दी गई छवि 3 अक्षरों की एक पारी दिखाती है.

इस सिफर को लागू करने से, हमारा प्लेनटेक्स्ट “हैलो” सिफरटेक्स्ट “खुरे” में बदल जाता है

अप्रशिक्षित आंख के लिए “खुर” “हैलो” जैसा कुछ नहीं दिखता है. हालांकि, सीज़र के सिफर के ज्ञान के साथ, यहां तक कि सबसे नौसिखिया क्रिप्टोग्राफर भी संदेश को जल्दी से डिक्रिप्ट कर सकता है और इसकी सामग्री को उजागर कर सकता है.

बहुरूपता पर एक संक्षिप्त शब्द

इससे पहले कि हम जारी रखें, मैं एक अधिक उन्नत विषय पर छूना चाहता हूं जिसे बहुरूपता के रूप में जाना जाता है .

जबकि इस विषय की पेचीदगियां इस गाइड के दायरे से परे हैं, इसकी बढ़ती व्यापकता ने कहा कि मैं एक संक्षिप्त विवरण शामिल करता हूं.

बहुरूपता मूल रूप से एक सिफर है जो प्रत्येक उपयोग के साथ खुद को बदलता है. मतलब यह है कि हर बार इसका उपयोग किया जाता है, यह परिणामों का एक अलग सेट पैदा करता है. तो, यदि आपने एन्क्रिप्ट किया है डेटा का एक ही सेट दो बार, प्रत्येक नया एन्क्रिप्शन पिछले एक से अलग होगा.

आइए प्लेनटेक्स्ट “हैलो के साथ हमारे मूल उदाहरण पर वापस जाएं.”जबकि पहला एन्क्रिप्शन” खुरे “में परिणाम होगा, एक पॉलीमॉर्फिक सिफर के आवेदन के साथ, दूसरा एन्क्रिप्शन” GDKKN “(जहां प्रत्येक अक्षर को वर्णमाला के एक पगडंड के नीचे स्थानांतरित कर दिया जाता है) की तरह कुछ हो सकता है।

पॉलीमॉर्फिज्म कंप्यूटर, सॉफ्टवेयर और क्लाउड-आधारित जानकारी को एन्क्रिप्ट करने के लिए सिफर एल्गोरिदम में सबसे अधिक उपयोग किया जाता है.

3. क्रिप्टोग्राफी क्यों मायने रखता है?

मैं इस लेख के बाकी हिस्सों को एक चेतावनी के साथ पेश करना चाहता हूं.

इस लेख के बाकी हिस्सों में, मैं यह समझाऊंगा कि क्रिप्टोग्राफी कैसे काम करती है और आज इसे कैसे लागू किया जाता है. ऐसा करने में, मुझे तकनीकी शब्दजाल की एक महत्वपूर्ण मात्रा को नियोजित करना होगा जो कई बार थकाऊ महसूस कर सकता है.

लेकिन मेरे साथ सहन करें और ध्यान दें. यह समझना कि सभी टुकड़े एक साथ कैसे फिट होते हैं, यह सुनिश्चित करेंगे कि आप अपनी व्यक्तिगत सुरक्षा को अधिकतम करने में सक्षम हैं और अपनी जानकारी को गलत हाथों से बाहर रखें.

इसलिए इससे पहले कि मैं पूर्ण विस्फोट पर जाऊं, सममित और असममित क्रिप्टोग्राफी, एईएस और एमडी 5 को समझाते हुए, मैं समझाना चाहता हूं, आम आदमी की शर्तों में, यह क्यों मायने रखता है और क्यों आप परवाह करनी चाहिए.

शुरुआत के लिए, आइए क्रिप्टोग्राफी, ऑबफ्यूसेशन के एकमात्र वास्तविक विकल्प पर चर्चा करें. Obfuscation को “के रूप में परिभाषित किया गया है कुछ अस्पष्ट, अस्पष्ट, या अनजाने बनाने का कार्य ”. इसका मतलब है कि, एक सुरक्षित संदेश प्रसारित करने के लिए, आपको संदेश को समझने के लिए आवश्यक कुछ जानकारी वापस आनी चाहिए.

जो, डिफ़ॉल्ट रूप से, इसका मतलब है कि यह केवल एक व्यक्ति को मूल संदेश के ज्ञान के साथ लापता टुकड़ों को जनता के लिए विभाजित करने के लिए ले जाएगा.

क्रिप्टोग्राफी के साथ, एक विशिष्ट कुंजी और कई गणनाओं की आवश्यकता होती है. यहां तक कि अगर किसी को पता था कि एन्क्रिप्शन विधि का उपयोग किया जाता है, तो वे इसी कुंजी के बिना संदेश को डिक्रिप्ट नहीं कर पाएंगे, जिससे आपकी जानकारी बहुत अधिक सुरक्षित हो जाएगी.

यह समझने के लिए कि क्रिप्टोग्राफी क्यों वास्तव में मामलों की आपको जरूरत नहीं है कि हम जो कुछ भी जानते हैं और प्यार करते हैं, उससे आगे नहीं देखें.

डिजाइन के द्वारा, इंटरनेट को एक व्यक्ति से दूसरे में संदेशों को रिले करने के लिए बनाया गया था, डाक सेवा के समान तरीके से. इंटरनेट प्रेषक से प्राप्तकर्ता तक, और क्रिप्टोग्राफी के विभिन्न रूपों के बिना “पैकेट” वितरित करता है, जिसे हम एक पल में चर्चा करेंगे, कुछ भी जो आपने भेजा था वह सामान्य आबादी को दिखाई देगा.

उन निजी संदेशों को आप अपने पति या पत्नी को भेजने के लिए थे? पूरी दुनिया उन्हें देख सकती थी. आपकी बैंकिंग जानकारी?

राउटर वाला कोई भी व्यक्ति आपके फंड को रोक सकता है और उन्हें अपने स्वयं के खाते में पुनर्निर्देशित कर सकता है. संवेदनशील कंपनी रहस्यों पर चर्चा करने वाले आपके काम के ईमेल? आप उन लोगों को भी पैकेज कर सकते हैं और उन्हें अपने प्रतिद्वंद्वियों को भेज सकते हैं.

सौभाग्य से, हम करना क्रिप्टोग्राफिक एल्गोरिदम हैं जो हमारे लगभग सभी व्यक्तिगत डेटा को सक्रिय रूप से संरक्षित करते हैं.

हालांकि, इसका मतलब यह नहीं है कि आप पूरी तरह से सुरक्षित हैं.

आपको वयस्कफ्रेंडफाइंडर और एंथम इंक जैसी कंपनियों पर हाल के हमलों की तुलना में आगे नहीं देखने की जरूरत है. यह महसूस करने के लिए कि बड़े निगम हमेशा आपकी जानकारी की सुरक्षा के लिए आवश्यक आवश्यक प्रणालियों को लागू नहीं करते हैं.

आपकी व्यक्तिगत सुरक्षा है आपका जिम्मेदारी, कोई और नहीं.

और जितनी जल्दी आप सिस्टम की एक मजबूत समझ विकसित कर सकते हैं, उतनी ही जल्दी आप इस बारे में सूचित निर्णय लेने में सक्षम होंगे कि आप अपने डेटा की सुरक्षा कैसे कर सकते हैं.

तो उस रास्ते से बाहर, चलो अच्छे सामान के लिए मिलता है.

4. क्रिप्टोग्राफी के प्रकार

आज उपयोग में चार प्राथमिक प्रकार के क्रिप्टोग्राफी हैं, प्रत्येक अपने स्वयं के अनूठे फायदे और नुकसान के साथ.

उन्हें हैशिंग, सममित क्रिप्टोग्राफी, असममित क्रिप्टोग्राफी और कुंजी एक्सचेंज एल्गोरिदम कहा जाता है.

1. हैशिंग

हैशिंग एक प्रकार की क्रिप्टोग्राफी है जो संदेश की सामग्री को सत्यापित करने के उद्देश्य से एक संदेश को पाठ के एक अपठनीय स्ट्रिंग में बदलता है, नहीं संदेश को ही छिपाना.

इस प्रकार की क्रिप्टोग्राफी का उपयोग आमतौर पर सॉफ्टवेयर और बड़ी फ़ाइलों के प्रसारण की सुरक्षा के लिए किया जाता है, जहां फ़ाइलों या सॉफ़्टवेयर का प्रकाशक उन्हें डाउनलोड के लिए प्रदान करता है. इसका कारण यह है कि, जबकि हैश की गणना करना आसान है, एक प्रारंभिक इनपुट ढूंढना बेहद मुश्किल है जो वांछित मूल्य के लिए एक सटीक मैच प्रदान करेगा.

उदाहरण के लिए, जब आप विंडोज 10 डाउनलोड करते हैं, तो आप सॉफ्टवेयर डाउनलोड करते हैं जो तब उसी हैशिंग एल्गोरिथ्म के माध्यम से डाउनलोड की गई फ़ाइल चलाता है. यह तब प्रकाशक द्वारा प्रदान किए गए एक के साथ परिणामी हैश की तुलना करता है. यदि वे दोनों मेल खाते हैं, तो डाउनलोड पूरा हो गया है.

हालाँकि, अगर डाउनलोड की गई फ़ाइल में थोड़ी सी भी भिन्नता है (या तो फ़ाइल के भ्रष्टाचार के माध्यम से या किसी तीसरे पक्ष से जानबूझकर हस्तक्षेप) यह परिणामस्वरूप हैश को काफी बदल देगा, संभावित रूप से डाउनलोड को कम करना.

वर्तमान में, सबसे आम हैशिंग एल्गोरिदम MD5 और SHA-1 हैं, हालांकि इन एल्गोरिथ्म की कई कमजोरियों के कारण, अधिकांश नए अनुप्रयोग अपने कमजोर पूर्ववर्तियों के बजाय SHA-256 एल्गोरिथ्म में संक्रमण कर रहे हैं.

2. सममित क्रिप्टोग्राफी

सममित क्रिप्टोग्राफी, संभवतः क्रिप्टोग्राफी का सबसे पारंपरिक रूप, वह प्रणाली भी है जिसके साथ आप शायद सबसे अधिक परिचित हैं.

इस प्रकार की क्रिप्टोग्राफी एक संदेश को एन्क्रिप्ट करने के लिए एक एकल कुंजी का उपयोग करती है और फिर डिलीवरी पर उस संदेश को डिक्रिप्ट करती है.

चूंकि सममित क्रिप्टोग्राफी के लिए आवश्यक है कि आपके पास प्राप्तकर्ता को क्रिप्टो कुंजी प्रदान करने के लिए एक सुरक्षित चैनल है, इस प्रकार की क्रिप्टोग्राफी सभी है, लेकिन डेटा संचारित करने के लिए बेकार है (आखिरकार, यदि आपके पास कुंजी देने का एक सुरक्षित तरीका है, तो संदेश वितरित क्यों न करें उसी तरह?).

जैसे, इसका प्राथमिक एप्लिकेशन आराम करने वाले डेटा (ई) की सुरक्षा है.जी. हार्ड ड्राइव और डेटा बेस)

क्रांतिकारी युद्ध के उदाहरण में जो मैंने पहले उल्लेख किया था, वाशिंगटन की विधि उनके अधिकारियों के बीच जानकारी प्रसारित करने के लिए एक सममित क्रिप्टोग्राफी प्रणाली पर भरोसा करती थी. वह और उसके सभी अधिकारियों को एक सुरक्षित स्थान पर मिलना होगा, सहमत को कुंजी पर साझा करना होगा, और फिर उसी कुंजी का उपयोग करके पत्राचार को एन्क्रिप्ट और डिक्रिप्ट करना होगा.

अधिकांश आधुनिक सममित क्रिप्टोग्राफी एईएस या उन्नत एन्क्रिप्शन मानकों के रूप में जाना जाने वाली प्रणाली पर निर्भर करता है .

उदाहरण के लिए, निम्नलिखित वीपीएन सेवाएं एईएस एन्क्रिप्शन का उपयोग करती हैं:

जबकि पारंपरिक डेस मॉडल कई वर्षों के लिए उद्योग मानदंड थे, डेस को सार्वजनिक रूप से हमला किया गया था और 1999 में टूट गया था, जिससे नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड्स एंड टेक्नोलॉजी को एक मजबूत और अधिक अद्यतन मॉडल के लिए चयन प्रक्रिया की मेजबानी करने के लिए प्रेरित किया गया था.

आईबीएम से मंगल, आरएसए सुरक्षा से आरसी 6, सर्प, ट्वोफिश, और रिजंडेल सहित 15 अलग-अलग सिफर के बीच 5 साल की प्रतियोगिता के बाद, एनआईएसटी ने विजेता सिफर के रूप में रिजंडेल को चुना .

यह तब देश भर में मानकीकृत था, जिसका नाम एईएस या उन्नत एन्क्रिप्शन मानकों को अर्जित करता है. यह सिफर आज भी व्यापक रूप से उपयोग किया जाता है और यहां तक कि एनएसए द्वारा शीर्ष गुप्त जानकारी की रखवाली के उद्देश्यों के लिए भी लागू किया जाता है.

3. असममित क्रिप्टोग्राफी

असममित क्रिप्टोग्राफी (जैसा कि नाम से पता चलता है) एन्क्रिप्शन और डिक्रिप्शन के लिए दो अलग -अलग कुंजियों का उपयोग करता है, जैसा कि सममित क्रिप्टोग्राफी में उपयोग की जाने वाली एकल कुंजी के विपरीत है.

पहली कुंजी एक सार्वजनिक कुंजी है जिसका उपयोग एक संदेश को एन्क्रिप्ट करने के लिए किया जाता है, और दूसरा एक निजी कुंजी है जिसका उपयोग उन्हें डिक्रिप्ट करने के लिए किया जाता है. इस प्रणाली के बारे में महान हिस्सा यह है कि केवल निजी कुंजी का उपयोग सार्वजनिक कुंजी से भेजे गए एन्क्रिप्टेड संदेशों को डिक्रिप्ट करने के लिए किया जा सकता है.

जबकि इस प्रकार की क्रिप्टोग्राफी थोड़ी अधिक जटिल है, आप इसके कई व्यावहारिक अनुप्रयोगों से परिचित हैं.

इसका उपयोग ईमेल फ़ाइलों को संचारित करते समय, दूर से सर्वर से कनेक्ट किया जाता है, और यहां तक कि डिजिटल रूप से पीडीएफ फ़ाइलों पर हस्ताक्षर करते हैं. ओह, और यदि आप अपने ब्राउज़र में देखते हैं और आप “https: //” के साथ शुरुआत करने वाले URL को देखते हैं, तो यह आपकी जानकारी को सुरक्षित रखते हुए असममित क्रिप्टोग्राफी का एक प्रमुख उदाहरण है.

4. कुंजी विनिमय एल्गोरिथ्म

यद्यपि यह विशेष प्रकार की क्रिप्टोग्राफी साइबर-सुरक्षा क्षेत्र के बाहर के व्यक्तियों के लिए विशेष रूप से लागू नहीं है, मैं यह सुनिश्चित करने के लिए संक्षेप में उल्लेख करना चाहता था कि आपको विभिन्न क्रिप्टोग्राफिक एल्गोरिदम की पूरी समझ है.

एक प्रमुख एक्सचेंज एल्गोरिथ्म, जैसे कि डिफी-हेलमैन, का उपयोग एक अज्ञात पार्टी के साथ एन्क्रिप्शन कुंजियों का सुरक्षित रूप से विनिमय करने के लिए किया जाता है.

एन्क्रिप्शन के अन्य रूपों के विपरीत, आप कुंजी एक्सचेंज के दौरान जानकारी साझा नहीं कर रहे हैं. अंतिम लक्ष्य एक अन्य पार्टी के साथ एक एन्क्रिप्शन कुंजी बनाना है जिसका उपयोग बाद में क्रिप्टोग्राफी के उपरोक्त रूपों के साथ किया जा सकता है.

यहाँ diffie-hellman wiki से एक उदाहरण है कि यह कैसे काम करता है, यह बताने के लिए.

मान लीजिए कि हमारे पास दो लोग हैं, ऐलिस और बॉब, जो एक यादृच्छिक शुरुआती रंग पर सहमत हैं. रंग सार्वजनिक जानकारी है और इसे गुप्त रखने की आवश्यकता नहीं है (लेकिन इसे हर बार अलग होने की आवश्यकता है). तब एलिस और बॉब प्रत्येक एक गुप्त रंग का चयन करता है जिसे वे किसी के साथ साझा नहीं करते हैं.

अब, ऐलिस और बॉब शुरुआती रंग के साथ गुप्त रंग को मिलाते हैं, जिसके परिणामस्वरूप उनके नए मिश्रण होते हैं. वे तब सार्वजनिक रूप से अपने मिश्रित रंगों का आदान -प्रदान करते हैं. एक बार एक्सचेंज किए जाने के बाद, वे अब अपने निजी रंग को अपने साथी से प्राप्त मिश्रण में जोड़ते हैं, और इसके परिणामस्वरूप एक समान साझा मिश्रण होता है.

5. क्रिप्टोग्राफिक फ़ंक्शन के 4 प्रकार

तो अब जब आप विभिन्न प्रकार की क्रिप्टोग्राफी के बारे में थोड़ा और समझते हैं, तो आप में से कई शायद सोच रहे हैं कि यह आधुनिक दुनिया में कैसे लागू होता है.

चार प्राथमिक तरीके हैं जो सूचना सुरक्षा में क्रिप्टोग्राफी लागू होते हैं. इन चार अनुप्रयोगों को “क्रिप्टोग्राफिक फ़ंक्शन” कहा जाता है.

1. प्रमाणीकरण

जब हम सही क्रिप्टोग्राफिक सिस्टम का उपयोग करते हैं, तो हम एक दूरस्थ उपयोगकर्ता या सिस्टम की पहचान को काफी आसानी से स्थापित कर सकते हैं. इसका उदाहरण एक वेब सर्वर का SSL प्रमाणपत्र है जो उपयोगकर्ता को प्रमाण प्रदान करता है कि वे सही सर्वर से जुड़े हैं.

प्रश्न में पहचान है नहीं उपयोगकर्ता, लेकिन उस उपयोगकर्ता की क्रिप्टोग्राफिक कुंजी. इसका मतलब है कि कुंजी उतनी ही सुरक्षित होगी, उपयोगकर्ता की पहचान उतनी ही अधिक होगी और इसके विपरीत.

यहाँ एक उदाहरण है.

मान लीजिए कि मैं आपको एक संदेश भेजता हूं कि मैंने अपनी निजी कुंजी के साथ एन्क्रिप्ट किया है और फिर आप अपनी सार्वजनिक कुंजी का उपयोग करके उस संदेश को डिक्रिप्ट करें. यह मानते हुए कि चाबियाँ सुरक्षित हैं, यह मान लेना सुरक्षित है कि मैं प्रश्न में संदेश का वास्तविक प्रेषक हूं.

यदि संदेश में अत्यधिक संवेदनशील डेटा है, तो मैं अपनी निजी कुंजी के साथ संदेश को एन्क्रिप्ट करके सुरक्षा का एक बढ़ा हुआ स्तर सुनिश्चित कर सकता हूं और तब आपकी सार्वजनिक कुंजी के साथ, जिसका अर्थ है कि आप एकमात्र व्यक्ति हैं जो वास्तव में संदेश पढ़ सकते हैं और आप निश्चित होंगे कि संदेश मुझसे आया था.

यहां एकमात्र वजीफा यह है कि सार्वजनिक कुंजी दोनों अपने उपयोगकर्ताओं के साथ विश्वसनीय तरीके से जुड़े हैं, ई.जी. एक विश्वसनीय निर्देशिका.

इस कमजोरी को संबोधित करने के लिए, समुदाय ने एक प्रमाण पत्र कहा, जिसमें जारीकर्ता का नाम और साथ ही उस विषय का नाम भी शामिल है, जिसके लिए प्रमाण पत्र जारी किया गया है. इसका मतलब यह है कि यह निर्धारित करने का सबसे तेज़ तरीका है कि क्या कोई सार्वजनिक कुंजी सुरक्षित है, यह नोट करना है कि क्या प्रमाण पत्र जारीकर्ता के पास भी प्रमाण पत्र भी है.

एक्शन में इस प्रकार की क्रिप्टोग्राफी का एक उदाहरण बहुत अच्छी गोपनीयता है, या PGP, फिल ज़िम्मरमैन द्वारा विकसित एक सॉफ्टवेयर पैकेज जो ईमेल और फ़ाइल भंडारण अनुप्रयोगों के लिए एन्क्रिप्शन और प्रमाणीकरण प्रदान करता है.

यह सॉफ्टवेयर पैकेज उपयोगकर्ताओं को संदेश एन्क्रिप्शन, डिजिटल हस्ताक्षर, डेटा संपीड़न और ईमेल संगतता प्रदान करता है.

हालांकि ज़िम्मरमैन प्रारंभिक सॉफ़्टवेयर के साथ कुछ कानूनी समस्याओं में भाग गया, जिसने प्रमुख परिवहन के लिए आरएसए का उपयोग किया, एमआईटी पीजीपी संस्करण 2.6 और बाद में व्यक्तिगत उपयोग के लिए कानूनी फ्रीवेयर हैं, और viacrypt 2.7 और बाद के संस्करण कानूनी वाणिज्यिक विकल्प हैं.

2. गैर परित्याग

यह अवधारणा विशेष रूप से वित्तीय या ई-कॉमर्स अनुप्रयोगों का उपयोग करने या विकसित करने के लिए किसी के लिए भी महत्वपूर्ण है.

ई-कॉमर्स पायनियर्स का सामना करने वाली बड़ी समस्याओं में से एक उन उपयोगकर्ताओं की व्यापक प्रकृति थी जो एक बार पहले से ही होने वाले लेनदेन का खंडन करेंगे. क्रिप्टोग्राफिक टूल यह सुनिश्चित करने के लिए बनाए गए थे कि प्रत्येक अद्वितीय उपयोगकर्ता ने वास्तव में एक लेनदेन अनुरोध किया था जो बाद के समय में अकाट्य होगा.

उदाहरण के लिए, मान लें कि आपके स्थानीय बैंक में एक ग्राहक किसी अन्य खाते में भुगतान करने के लिए धन हस्तांतरण का अनुरोध करता है. बाद में सप्ताह में, वे दावा करते हैं कि उन्होंने कभी अनुरोध नहीं किया है और पूरी राशि को उनके खाते में वापस कर दिया गया है.

हालाँकि, जब तक कि बैंक ने क्रिप्टोग्राफी के माध्यम से गैर-पुनरावृत्ति सुनिश्चित करने के लिए उपाय किए हैं, वे यह साबित कर सकते हैं कि प्रश्न में लेनदेन वास्तव में, उपयोगकर्ता द्वारा अधिकृत था.

3. गोपनीयता

जानकारी लीक और प्रतीत होता है कि गोपनीयता घोटालों की एक अंतहीन संख्या के साथ, अपनी निजी जानकारी को बनाए रखते हुए, अच्छी तरह से, निजी शायद आपकी सबसे बड़ी चिंताओं में से एक है. यह सटीक कार्य है जिसके लिए क्रिप्टोग्राफिक सिस्टम मूल रूप से विकसित किए गए थे.

सही एन्क्रिप्शन टूल के साथ, उपयोगकर्ता संवेदनशील कंपनी डेटा, व्यक्तिगत मेडिकल रिकॉर्ड की रक्षा कर सकते हैं, या बस एक साधारण पासवर्ड के साथ अपने कंप्यूटर को लॉक कर सकते हैं.

4. अखंडता

क्रिप्टोग्राफी का एक और महत्वपूर्ण उपयोग यह सुनिश्चित करना है कि ट्रांसमिशन या स्टोरेज के दौरान डेटा को नहीं देखा या बदल दिया जाए.

उदाहरण के लिए, डेटा अखंडता सुनिश्चित करने के लिए एक क्रिप्टोग्राफिक प्रणाली का उपयोग करना सुनिश्चित करता है कि प्रतिद्वंद्वी कंपनियां अपने प्रतियोगी के आंतरिक पत्राचार और संवेदनशील डेटा के साथ छेड़छाड़ नहीं कर सकती हैं.

क्रिप्टोग्राफी के माध्यम से डेटा अखंडता को पूरा करने का सबसे आम तरीका एक सुरक्षित चेकसम के साथ जानकारी को सुरक्षित रखने के लिए क्रिप्टोग्राफिक हैश का उपयोग करके है.

6. हर रोज़ जो और जेन के लिए क्रिप्टोग्राफी

इसलिए, अब जब हम क्रिप्टोग्राफी क्या है, इसका उपयोग कैसे किया जाता है, की मूल बातें से गुजरे हैं, तो यह अलग -अलग अनुप्रयोगों है, और यह क्यों मायने रखता है, चलो एक नज़र डालते हैं कि आप अपने रोजमर्रा के जीवन में क्रिप्टोग्राफी कैसे लागू कर सकते हैं.

और मैं इस खंड को इंगित करके शुरू करना चाहता हूं कि आप पहले से अपने आप को सुरक्षित रखने के लिए प्रत्येक दिन क्रिप्टोग्राफी पर भरोसा करें!

क्या आपने हाल ही में क्रेडिट कार्ड का उपयोग किया है? एक ब्लू-रे फिल्म खेली? वाईफाई से जुड़ा हुआ है? एक वेबसाइट का दौरा किया?

ये सभी क्रियाएं क्रिप्टोग्राफी पर भरोसा करती हैं ताकि यह सुनिश्चित हो सके कि आपकी जानकारी और संपत्ति सुरक्षित है.

लेकिन आप में से जो सुरक्षा की एक अतिरिक्त परत चाहते हैं, उनके लिए यहां कुछ तरीके हैं जिनसे आप अपने जीवन में और भी अधिक एन्क्रिप्शन लागू कर सकते हैं.

अपनी सुरक्षा के लिए एक वीपीएन डाउनलोड करें

एक वीपीएन या वर्चुअल प्राइवेट नेटवर्क आपको सार्वजनिक इंटरनेट पर किसी अन्य नेटवर्क के लिए एक सुरक्षित कनेक्शन बनाने की अनुमति देता है.

ये अत्यधिक बहुमुखी उपकरण हैं जो आपको प्रतिबंधित वेबसाइटों तक पहुंचने की अनुमति देते हैं, सार्वजनिक वाईफाई पर आंखों से अपनी ब्राउज़िंग गतिविधि को छिपाते हैं, और दूर से अपने निजी सर्वर तक पहुंचते हैं.

यहां कुछ उदाहरण दिए गए हैं कि उनका उपयोग कैसे किया जाता है.

मान लीजिए कि आप एक बड़ी कंपनी में सी-लेवल के कार्यकारी हैं. आप व्यावसायिक बैठकों से दूर हैं और दूर से अपने निजी कॉर्पोरेट नेटवर्क में लॉगिन करना चाहते हैं.

यह वास्तव में एक अविश्वसनीय रूप से आसान काम है. आपको बस एक ISP के माध्यम से सार्वजनिक इंटरनेट से कनेक्ट करने की आवश्यकता है और फिर कंपनी के VPN सर्वर और विशिष्ट सॉफ़्टवेयर और वॉयला का उपयोग करके VPN कनेक्शन लॉन्च करें! अब आपके पास अपने निजी नेटवर्क तक पहुंच है.

या, शायद आप स्थान स्वतंत्र कर्मचारी हैं जो मुख्य रूप से स्थानीय कॉफी की दुकानों से बाहर काम करते हैं. अपने अनुकूल पड़ोस के स्टारबक्स में नेटवर्क जैसे सार्वजनिक कनेक्शन कुख्यात रूप से असुरक्षित हैं, जिसका अर्थ है कि कोई भी हैकर उसके नमक के लायक हो सकता है और आपकी गतिविधि पर आसानी से जासूसी कर सकता है और आपकी वर्तमान परियोजनाओं से संबंधित संवेदनशील डेटा चोरी कर सकता है.

हालांकि, एक वीपीएन के साथ, आप एक अत्यधिक सुरक्षित नेटवर्क से कनेक्ट कर सकते हैं जो आपको नैतिक कॉफी शॉप हैकर्स से कम से कम की आंखों से बचाएगा.

वीपीएन का उपयोग विदेशों में प्रतिबंधित वेबसाइटों तक पहुंचने के लिए विदेशों में भी किया जा सकता है . उदाहरण के लिए, यदि आप एशिया में यात्रा कर रहे हैं, तो आप इस बात से अवगत हैं कि चीनी सरकार के पास कई ड्रैकियन सेंसरशिप कानून हैं जो फेसबुक और इंस्टाग्राम जैसे आवेदनों तक सार्वजनिक पहुंच को अवरुद्ध करते हैं.

हालाँकि, जब तक आपके डिवाइस पर वीपीएन पूर्व-स्थापित है, तब तक आप अपने गृहनगर में एक सुरक्षित नेटवर्क से जल्दी से कनेक्ट कर सकते हैं और उन सभी वेबसाइटों और प्लेटफार्मों तक तत्काल पहुंच प्राप्त कर सकते हैं जो आप सामान्य रूप से उपयोग करते हैं.

जबकि वीपीएन अपनी नेटवर्क सुरक्षा बढ़ाने के लिए किसी के लिए एक महान उपकरण है, यह महत्वपूर्ण है कि आप चयनात्मक हैं कौन वीपीएन प्रदाता आप उपयोग करते हैं.

यदि आप विभिन्न सेवाओं की लागत, सुरक्षा और गति की तुलना करना चाहते हैं, तो आप हमारी साइट के बाकी हिस्सों को एक व्यापक समीक्षा और बाजार पर सबसे लोकप्रिय वीपीएन की तुलना के लिए देख सकते हैं .

हर जगह https डाउनलोड करें

HTTPS पृष्ठ आमतौर पर एक असममित सार्वजनिक प्रमुख बुनियादी ढांचे के साथ अपने ब्राउज़िंग अनुभव की सुरक्षा को बढ़ाने के लिए SSL (सुरक्षित सॉकेट्स लेयर) या TLS (ट्रांसपोर्ट लेयर सिक्योरिटी) का उपयोग करते हैं.

इस प्रकार के कनेक्शन स्क्रैम्बल्स संदेश आपके कंप्यूटर और उस वेबसाइट के बीच भेजे जा रहे हैं जिसे आप यह सुनिश्चित करने के लिए देख रहे हैं कि आप हैकर्स के लिए कम अतिसंवेदनशील हैं.

यह है अत्यंत जब भी आप संवेदनशील व्यक्तिगत जानकारी या वित्तीय विवरण संचारित कर रहे हैं.

“HTTPS हर जगह” क्रोम, फ़ायरफ़ॉक्स और ओपेरा के साथ संगत एक मुफ्त ओपन सोर्स ब्राउज़र एक्सटेंशन है. इस एक्सटेंशन के साथ, आपके द्वारा देखी जाने वाली किसी भी वेबसाइट को कम सुरक्षित HTTP कनेक्शन के बजाय HTTPS कनेक्शन का उपयोग करने के लिए मजबूर किया जाएगा जब तक कि यह समर्थित हो.

BitLocker (Windows के लिए) या FileVault2 (मैक के लिए) स्थापित करें

यदि आप यह सुनिश्चित करने के लिए अतिरिक्त कदम (केवल लॉगिन पासवर्ड से परे) लेना चाहते हैं कि आपकी व्यक्तिगत जानकारी आपके पीसी या लैपटॉप पर सुरक्षित है, तो मैं आपको अत्यधिक सलाह देता हूं कि आप BitLocker या FileVault2 स्थापित करें .

ये डिस्क एन्क्रिप्शन डिवाइस पूरे वॉल्यूम के लिए एन्क्रिप्शन प्रदान करने के लिए एईएस क्रिप्टोग्राफी एल्गोरिथ्म का उपयोग करके आपके डेटा की रक्षा करते हैं. यदि आप इस सॉफ़्टवेयर का विकल्प चुनते हैं, तो अपने क्रेडेंशियल्स को लिखना सुनिश्चित करें और उन्हें सुरक्षित स्थान पर रखें. यदि आप इन क्रेडेंशियल्स को खो देते हैं, तो यह लगभग निश्चित है कि आप हमेशा अपनी सभी एन्क्रिप्टेड जानकारी तक पहुंच खो देंगे.

7. क्रिप्टोग्राफी सही नहीं है

इस बिंदु पर, मुझे आशा है कि आपने क्रिप्टोग्राफी की एक ठोस समझ और रोजमर्रा की जिंदगी के लिए इसके अनुप्रयोगों को विकसित किया है.

लेकिन इससे पहले कि मैं लपेटूं, मैं आपको चेतावनी के एक शब्द के साथ छोड़ना चाहता हूं.

जबकि क्रिप्टोग्राफी निश्चित रूप से आपको प्रदान कर सकती है अधिक सुरक्षा, यह आपको प्रदान नहीं कर सकता है कुल सुरक्षा.

हाल के वर्षों में हुए हमलों के ढेरों के साथ, जिसमें टेस्को बैंक, जस्टिस हैक विभाग, और वयस्कफ्रेंडफाइंडर हमले (बस कुछ ही नाम देने के लिए) शामिल हैं, यह बहुत स्पष्ट है कि क्रिप्टोग्राफी की कमियां हैं.

और जबकि आप में से अधिकांश लोग यह जानकर सो सकते हैं कि बड़े निगम अपने डेटा के सुरक्षित और सुरक्षित संचरण और भंडारण को सुनिश्चित करने के लिए अपने सबसे कठिन काम कर रहे हैं, यह महसूस करना महत्वपूर्ण है कि आप एक समान हमले के लिए अभेद्य नहीं हैं.

यह आपको एन्क्रिप्शन के उपरोक्त तरीकों का उपयोग करने से रोकने के लिए नहीं कहा जाता है, बस आपको सूचित करने के लिए कि यहां तक कि सबसे अच्छा क्रिप्टोग्राफिक एल्गोरिदम भी लोगों की अपूर्ण टीमों द्वारा डिज़ाइन किया गया था और उल्लंघन के अधीन हैं.

इसलिए जैसा कि आप अपने दैनिक जीवन से गुजरते हैं, इस वास्तविकता के प्रति सावधान रहें और यह महसूस करें कि “अधिक सुरक्षित” का अर्थ “पूरी तरह से सुरक्षित” नहीं है.

निष्कर्ष

आज प्रचलन में सामान्य एन्क्रिप्शन विधियों और क्रिप्टोग्राफी एल्गोरिदम की अधिक समझ विकसित करके, आप संभावित साइबर हमलों और डेटा सुरक्षा में उल्लंघनों से खुद को बचाने के लिए बेहतर तरीके से सुसज्जित होंगे.

हालांकि क्रिप्टोग्राफी सही नहीं है, यह है आपकी व्यक्तिगत जानकारी की निरंतर सुरक्षा सुनिश्चित करने के लिए आवश्यक है. और आधुनिक डेटा के तेजी से विकसित होने वाले परिदृश्य के साथ, यह विषय पहले से कहीं अधिक महत्वपूर्ण है.

क्या आपके पास क्रिप्टोग्राफी के बारे में कोई सवाल है जो मैंने जवाब नहीं दिया? किसी भी सर्वोत्तम प्रथाओं का उपयोग आपने खुद को खतरों से बचाने के लिए किया है? मुझे नीचे टिप्पणी में बताये.

नवीनतम समीक्षा

- ExpressVPN समीक्षा (और पढ़ें …)

- एवीजी वीपीएन समीक्षा (और पढ़ें …)

- Surfshark समीक्षा (और पढ़ें …)

- HOXX VPN समीक्षा (और पढ़ें …)

- ExpressVPN बनाम Nordvpn (अधिक पढ़ें…)

- Protonvpn समीक्षा (और पढ़ें …)

- मुल्वाद समीक्षा (और पढ़ें …)

पता नहीं एक वीपीएन क्या है और आप इसके साथ क्या कर सकते हैं?

इस शुरुआती गाइड को पढ़ें – एक वीपीएन क्या है .

हमारा विशेष कार्य

हम तीन भावुक ऑनलाइन गोपनीयता उत्साही हैं जिन्होंने अपने खाली समय को अलग -अलग वीपीएन प्रदाताओं के परीक्षण को समर्पित करने का फैसला किया.

हमने 2015 से ऐसा किया है और अभी भी 2022 में मजबूत हो रहा है. हमारी सभी समीक्षाएं निष्पक्ष, पारदर्शी और ईमानदार हैं.

नीचे अपनी समीक्षा छोड़कर हमारी मदद करें:

योगदानकर्ताओं

- रॉब मार्डिसालु (संस्थापक)

- TheBestVPN टीम (VPN परीक्षण और विश्लेषण)

- आप (अपनी समीक्षा यहाँ जोड़ें)

आज तक, हमने 78 वीपीएन प्रदाताओं की समीक्षा की है और 1,600 से अधिक उपयोगकर्ता समीक्षाएँ प्रकाशित की हैं.

© 2023 TheBestVPN.कॉम – सर्वश्रेष्ठ वीपीएन, समीक्षा और तुलना

क्रिप्टोग्राफी का अवलोकन: बुनियादी अवधारणाएं

क्रिप्टोग्राफी मूल रूप से गुप्त या छिपे हुए जानकारी रखने का मतलब है. क्रिप्टोग्राफी से जुड़ी कई विशेषताएं हैं. एक गोपनीयता है जो मूल रूप से इसका मतलब है कि हमें यह सुनिश्चित करने की आवश्यकता है कि कोई भी हमारी जानकारी नहीं देखेगा क्योंकि यह एक नेटवर्क में यात्रा करता है. प्रमाणीकरण और अभिगम नियंत्रण भी क्रिप्टोग्राफी द्वारा प्रदान की गई एक और क्षमता है. क्रिप्टोग्राफी द्वारा प्रदान की गई कुछ अन्य क्षमताएं गैर-पुनरावृत्ति और अखंडता हैं जो नीचे बताई गई हैं.

सममित बनाम. असममित

सममित और असममित एन्क्रिप्शन डेटा एन्क्रिप्शन विधियों का उपयोग आज के नेटवर्क और कंप्यूटरों में किया जा रहा है. सममित एन्क्रिप्शन एक प्रकार का एन्क्रिप्शन है जहां एक समान जानकारी को एन्क्रिप्ट और डिक्रिप्ट करने के लिए एक ही कुंजी का उपयोग करता है. इसका मतलब है कि एन्क्रिप्शन और डिक्रिप्शन प्रक्रिया के दौरान समान जानकारी की आवश्यकता या उपयोग की जाती है. दोनों छोरों के लिए एक ही एन्क्रिप्शन कुंजी होने के नाते, इसे गुप्त रखा जाना चाहिए. इसलिए इसका मतलब यह है कि यदि किसी व्यक्ति को कुंजी मिलती है, तो वह वह सारी जानकारी पढ़ सकता है जो हमने एन्क्रिप्ट किया था. यदि वे कुंजी खो जाते हैं, तो यह महत्वपूर्ण है कि कोई इसे तुरंत बदल दें. सुरक्षा एक सममित कुंजी है, आम तौर पर इस तथ्य के कारण काफी चुनौती है कि कोई भी निश्चित नहीं है कि कई लोगों या एक व्यक्ति को टी करना है.

सममित एन्क्रिप्शन वर्तमान में इस तथ्य के कारण भारी उपयोग किया जा रहा है कि यह उपयोग करने के लिए बहुत तेज है. यह इस तथ्य के कारण है कि बहुत कम संसाधनों की आवश्यकता है. इस पहलू के संबंध में, बहुत से लोग न केवल सुरक्षा के लिए बल्कि एक त्वरित और कुशल काम के लिए भी सममित और असममित दोनों को जोड़ते हैं.

असममित एन्क्रिप्शन एक और तरह का एन्क्रिप्शन है जो एक भर में आएगा. इसे आमतौर पर सार्वजनिक कुंजी क्रिप्टोग्राफी के रूप में जाना जाता है क्योंकि दो कुंजियाँ हैं जिनकी आवश्यकता है. कुंजियों में से एक एक निजी कुंजी होगी जिसे किसी को इसे स्वयं के लिए रखना होगा और इसे दूसरों के साथ साझा नहीं करना होगा. एक सार्वजनिक कुंजी भी है जो हर किसी को दे सकती है. उदाहरण के लिए इसे सार्वजनिक सर्वर पर रख सकते हैं. यह एक ऐसी कुंजी है जिसकी हर किसी के पास पहुंच होनी चाहिए. निजी कुंजी केवल एक के लिए उपलब्ध होनी चाहिए. यह इस तथ्य के कारण है कि निजी कुंजी वह है जो लोगों को एन्क्रिप्टेड रूपों में एक डेटा भेजने में सक्षम बनाता है जबकि निजी कुंजी एक सार्वजनिक कुंजी के साथ एन्क्रिप्ट की गई जानकारी को डिक्रिप्ट करने में सक्षम बनाती है. इसलिए इसका मतलब है कि कोई भी सार्वजनिक कुंजी का उपयोग करके डेटा को डिक्रिप्ट नहीं कर सकता है.

सममित और असममित एन्क्रिप्शन के संयोजन के साथ, डेटा को एन्क्रिप्ट करने, इसे अन्य लोगों को भेजने और इसे डिक्रिप्ट करने के मामले में बहुत अधिक लचीलापन है.

सत्र कुंजी

सत्र कुंजियाँ विशेष प्रकार की क्रिप्टोग्राफिक कुंजियाँ हैं जिनका उपयोग केवल एक बार किया जा सकता है. इसका मतलब यह है कि यदि कोई सत्र कुंजी किसी विशेष समय में कुछ जानकारी को एन्क्रिप्ट करती है, तो इसका उपयोग फिर से किसी अन्य जानकारी को एन्क्रिप्ट करने के लिए नहीं किया जा सकता है.

मौलिक अंतर और एन्क्रिप्शन विधियाँ

ब्लॉक बनाम. धारा

ब्लॉक सिफर एन्क्रिप्शन सूचना के एक पूर्ण ब्लॉक को लेने और इसे एक ही समय में एक पूर्ण ब्लॉक के रूप में एन्क्रिप्ट करने में प्रवेश करता है. ज्यादातर मामलों में, ब्लॉक आम तौर पर 64-बिट्स या 128-बिट्स के होते हैं. इसका मतलब है कि उनका आकार पूर्वनिर्धारित है और एन्क्रिप्शन और डिक्रिप्शन के दौरान समान रहता है. ब्लॉक सिफर विधि का उपयोग करते समय, किसी को यह सुनिश्चित करने की आवश्यकता है कि कुछ भ्रम हो ताकि एन्क्रिप्टेड डेटा बहुत अलग लगता है. ब्लॉक सिफर का उपयोग करते समय कोई प्रसार अवधारणा को भी लागू कर सकता है जहां आउटपुट इनपुट से पूरी तरह से अलग हो जाता है.

स्ट्रीम सिफर एक अन्य प्रकार का एन्क्रिप्शन है जिसका उपयोग सममित एन्क्रिप्शन के साथ किया जाता है. ब्लॉक के विपरीत जहां सभी एन्क्रिप्शन एक ही बार में किया जाता है, एक बार में स्ट्रीम सिफर में एन्क्रिप्शन किया जाता है. यह एक प्रकार का एन्क्रिप्शन है जो बहुत उच्च गति से चल सकता है और इसके लिए कम हार्डवेयर जटिलता की आवश्यकता होती है. स्ट्रीम सिफर का उपयोग करते समय यह जानने के लिए एक महत्वपूर्ण पहलू यह है कि आरंभीकरण वेक्टर कभी भी ऐसा नहीं होना चाहिए जब कोई कुछ धाराओं को करना शुरू कर रहा हो क्योंकि कोई आसानी से आरंभीकरण वेक्टर और एन्क्रिप्शन कुंजी का पता लगा सकता है और हर बार इसका उपयोग कर रहा है। नेटवर्क में डेटा भेजें. सुनिश्चित करें कि किसी का इनिशियलाइज़ेशन वेक्टर हमेशा बदल रहा है जब कोई इसका उपयोग जानकारी को एन्क्रिप्ट करने के लिए कर रहा है.

परिवहन एन्क्रिप्शन

ट्रांसपोर्ट एन्क्रिप्शन क्रिप्टोग्राफी का एक पहलू है जिसमें डेटा एन्क्रिप्टिंग शामिल है जो गति में है. इस मामले में, किसी को यह सुनिश्चित करना होगा कि किसी नेटवर्क में भेजे जाने वाले डेटा को अन्य लोगों द्वारा नहीं देखा जा सकता है. इसके अलावा, एन्क्रिप्शन कुंजियाँ दूसरों को दिखाई नहीं देनी चाहिए. ट्रांसपोर्ट एन्क्रिप्शन को वीपीएन कंसंट्रेटर के उपयोग के साथ लागू किया जा सकता है. यदि कोई किसी के कार्यालय के बाहर है, तो कोई भी वीपीएन कंसंट्रेटर को डेटा भेजने के लिए कुछ सॉफ्टवेयर का उपयोग करेगा जहां इसे डिक्रिप्ट किया जाएगा और फिर किसी के स्थानीय नेटवर्क को इस तरह से भेजा जाएगा कि इसे समझा जा सकता है.

इस तरह के एन्क्रिप्शन के साथ, किसी व्यक्ति के लिए किसी के नेटवर्क में टैप करना और दो वर्कस्टेशन के बीच बातचीत को देखना बहुत मुश्किल हो जाता है क्योंकि जानकारी पहले से ही हाथापाई कर चुकी है.

गैर परित्याग

गैर-पुनरावृत्ति का अर्थ है कि हमें जो जानकारी मिली है, उसे किसी और के लिए जिम्मेदार नहीं ठहराया जा सकता है और कोई रास्ता नहीं है कि वे इसे वापस ले सकें. क्रिप्टोग्राफी के संदर्भ में, हम एक अलग परिप्रेक्ष्य जोड़ते हैं कि जहां हम अखंडता का प्रमाण जोड़ सकते हैं ताकि हम जान सकें कि हमें जो जानकारी मिली है वह बरकरार है और हम यह सुनिश्चित कर सकते हैं कि हमें जो जानकारी मिली है, वह स्रोत से आई है।.

इसके साथ, किसी के पास मूल का एक प्रमाण भी हो सकता है जहां किसी को उच्च आश्वासन है कि सूचना की उत्पत्ति स्रोत से प्रमाणित है.

हैशिंग

एक क्रिप्टोग्राफिक हैश मौजूदा डेटा, एक फ़ाइल, चित्र, ईमेल या पाठ लेने का एक तरीका है जिसे किसी ने बनाया है और इससे संदेश पाचन का एक स्ट्रिंग बनाएं. यदि कोई क्रिप्टोग्राफिक हैश को सत्यापित करना चाहता है, तो कोई व्यक्ति दूसरे व्यक्ति को संदेश भेज सकता है और उसे हैश करने के लिए कह सकता है और यदि हैश से मेल खाता है, तो फ़ाइल दोनों तरफ समान है.

हैशिंग की एक महत्वपूर्ण विशेषता एक-तरफ़ा यात्रा है. इसका मतलब है कि कोई हैश को नहीं देख सकता है और यह पता नहीं लगा सकता है कि मूल पाठ क्या था. यह एक ऐसी विधि है जिसका उपयोग पासवर्ड स्टोर करने के लिए किया जाता है क्योंकि अगर किसी को हैश मिलता है, तो वह मूल पासवर्ड का पता नहीं लगा सकता है.

एक हैश भी एक डिजिटल हस्ताक्षर के रूप में कार्य कर सकता है कि यह किसी की फ़ाइलों और डेटा के कुछ प्रमाणीकरण की पेशकश कर सकता है. यह यह भी सुनिश्चित करता है कि एक डेटा को अखंडता प्राप्त होती है. इसलिए इसका मतलब है कि किसी को सभी की जानकारी को एन्क्रिप्ट करने की आवश्यकता नहीं है.

एक को यह भी सुनिश्चित करना चाहिए कि हैश में कोई टक्कर नहीं है. यह मूल रूप से इसका मतलब है कि अलग -अलग जानकारी वाले दो अलग -अलग संदेशों में एक ही हैश नहीं हो सकता है.

कुंजी एस्क्रो

मूल रूप से, जब हम एस्क्रो के बारे में बात कर रहे हैं तो हम एक तीसरे पक्ष के बारे में बात कर रहे हैं जो हमारे लिए कुछ पकड़ रहा है. क्रिप्टोग्राफी के संदर्भ में, यह एन्क्रिप्शन कुंजियों को संदर्भित करता है. इस मामले में, यह आवश्यक है कि एक तृतीय पक्ष एन्क्रिप्शन कुंजी को संग्रहीत करता है ताकि मूल कुंजी खो जाने की स्थिति में हम जानकारी को डिक्रिप्ट कर सकें. इस मामले में, एन्क्रिप्शन कुंजी को बहुत सुरक्षित स्थान पर रखा जाना चाहिए ताकि यह दूसरों द्वारा एक्सेस न हो. जब डेटा की वसूली की बात आती है तो कुंजी एस्क्रो भी मदद करता है.

कुंजी एस्क्रो के संदर्भ में सममित एन्क्रिप्शन का मतलब है कि किसी की कुंजी को कहीं न कहीं यह सुनिश्चित करना है कि इसे एक सुरक्षित में रखा गया है ताकि कोई भी इसे प्राप्त न कर सके.

इस मामले में विषम एन्क्रिप्शन का मतलब है कि किसी को एक अतिरिक्त निजी कुंजी की आवश्यकता होती है जिसे कोई भी जानकारी को डिक्रिप्ट करने के लिए उपयोग कर सकता है. कुंजी एस्क्रो को प्राप्त करने की प्रक्रिया उतनी ही महत्वपूर्ण है जितनी कि कुंजी के बारे में पता होना चाहिए कि कौन सी परिस्थितियों को कुंजी प्राप्त करने के लिए प्रेरित कर सकता है और कौन कुंजी का उपयोग कर सकता है. जगह में सही प्रक्रिया होने के कारण और किसी के पास सही विचार हैं कि कोई व्यक्ति कुंजी एस्क्रो के साथ क्या कर रहा है, यह तब किसी के डेटा की अखंडता और सुरक्षा को बनाए रखने का एक मूल्यवान हिस्सा बन जाता है.

स्टेग्नोग्राफी

Steganography जानकारी को एन्क्रिप्ट करने या छिपाने का एक तरीका है, लेकिन अभी भी हर समय सादे दृष्टि में जानकारी है. यह चीजों को सुरक्षित करने का एक तरीका है जो उन्हें अस्पष्ट कर दिया जाता है जो वास्तव में सुरक्षा नहीं है. संदेश अदृश्य दिखाई देते हैं लेकिन यह एक से पहले वहीं है. अन्य मामलों में, इसे चित्रों, ध्वनियों और दस्तावेजों के भीतर एम्बेड किया जा सकता है. इसका मतलब यह है कि इस तरह के मामले में, हम जो कुछ भी देखते हैं वह है कि कवर पाठ है कि छिपी हुई जानकारी से ऊपर है.

स्टेग्नोग्राफी को लागू करने का एक तरीका नेटवर्क पैकेट में जानकारी छिपाकर है. यह स्पष्ट है कि पैकेट वास्तव में तेजी से आगे बढ़ते हैं और इसलिए बहुत सारी जानकारी भेजना संभव है जो पैकेट में एम्बेडेड है.

स्टेग्नोग्राफी में एक छवि का भी उपयोग कर सकते हैं. इसका मतलब है कि कोई छवि में ही किसी की जानकारी को एम्बेड कर सकता है.

डिजीटल हस्ताक्षर

क्रिप्टोग्राफी में, डिजिटल हस्ताक्षर का उपयोग गैर-पुनरावृत्ति की जांच करने के लिए किया जाता है. यह मूल रूप से इसका मतलब है कि हम डिजिटल रूप से एक संदेश या फ़ाइल पर हस्ताक्षर कर रहे हैं. इस मामले में, डिजिटल हस्ताक्षर के साथ संदेश पर किसी भी प्रकार का एन्क्रिप्शन आवश्यक नहीं है, एक व्यक्ति यह सत्यापित करने की स्थिति में है कि संदेश एक से आया था और पाठ्यक्रम में परिवर्तन नहीं था. कोई इसे किसी की निजी कुंजी के साथ दे सकता है और जिन लोगों ने संदेश भेजा है, वे किसी की सार्वजनिक कुंजी का उपयोग करेंगे ताकि यह सत्यापित किया जा सके कि संदेश एक से था. यह सार्वजनिक चाबियों के लिए महत्वपूर्ण बिट है कि एक को प्राप्त करने वाले विभिन्न संदेशों के प्रेषकों को सत्यापित करने की स्थिति में हैं.

यदि कोई अपने स्रोत के साथ एक डिजिटल हस्ताक्षर को सत्यापित करता है, तो किसी को आश्वासन दिया जाता है कि फाइल या जानकारी का टुकड़ा प्रेषक और रिसीवर के बीच कोई बदलाव नहीं हुआ है.

सिद्ध प्रौद्योगिकियों का उपयोग

ऐसे कई अलग -अलग तरीके हैं जिनके माध्यम से लोग क्रिप्टोग्राफी को लागू कर सकते हैं. ज्यादातर मामले में, लोग सबसे अधिक क्रिप्टोग्राफिक प्रौद्योगिकियों से परिचित नहीं हो सकते हैं और इस मामले में, उन्हें अपने डेटा को एन्क्रिप्ट करने के लिए सिद्ध प्रौद्योगिकियों का उपयोग करने की सलाह दी जाती है. इस मामले में, लोग सबसे आम डेटा एन्क्रिप्शन प्रकारों पर अपनी निर्भरता को कम करते हैं. इसके अलावा, सिद्ध एन्क्रिप्शन प्रौद्योगिकियों के उपयोग के साथ, एक को एक विस्तृत श्रृंखला करने में सक्षम है जिसमें से कोई भी चुन सकता है.

अण्डाकार वक्र और क्वांटम क्रिप्टोग्राफी

अण्डाकार वक्र क्रिप्टोग्राफी क्रिप्टोग्राफी में एक उभरती हुई तकनीक है. यह एक ऐसी तकनीक है जिसे कई गणितीय संख्याओं जैसे असममित एन्क्रिप्शन से जुड़ी कई बाधाओं से निपटने के लिए बनाया गया था. यह क्रिप्टोग्राफी विधि उन संख्याओं के बजाय घटता का उपयोग करती है जहां प्रत्येक वक्र का एक गणितीय सूत्र होता है.

क्वांटम क्रिप्टोग्राफी भी क्रिप्टोग्राफी में एक और उभरती हुई तकनीक है. जैसा कि नाम से पता चलता है, यह एक ऐसी तकनीक है जो क्वांटम भौतिकी के उपयोग को नियोजित करती है और इसे एन्क्रिप्शन की गणना और तरीकों में लागू करती है जो हम अपनी क्रिप्टोग्राफी के अंदर कर रहे हैं.

पंचांग कुंजी

पंचांग कुंजियाँ विशेष प्रकार की क्रिप्टोग्राफिक कुंजियाँ हैं जो प्रत्येक प्रमुख स्थापना प्रक्रिया को निष्पादित करने के लिए उत्पन्न होती हैं. ऐसे मामले हैं जहां एक पंचांग कुंजी को एक ही सत्र में एक से अधिक बार उपयोग किया जाता है, विशेष रूप से उन मामलों में जहां प्रत्येक संदेश के लिए केवल एक पंचांग कुंजी जोड़ी उत्पन्न होती है.

परफेक्ट फॉरवर्ड गोपनीयता

परफेक्ट फॉरवर्ड गोपनीयता भी एक अन्य प्रकार की क्रिप्टोग्राफिक तकनीक है जिसका मुख्य उद्देश्य यह सुनिश्चित करना है कि एक नेटवर्क में भेजे जाने वाले जानकारी या बल्कि डेटा पैकेट को शीर्ष स्तर की गोपनीयता के साथ भेजा जाता है ताकि पता लगाने से बचें. इस मामले में, इस तरह के पैकेट आमतौर पर भेजे जाते हैं जब एक नेटवर्क के माध्यम से यात्रा करने के लिए बहुत अधिक ट्रैफ़िक होता है क्योंकि ट्रांसमिशन पूरी तरह से लोड होने पर एक विशिष्ट पैकेट की पहचान करना बहुत मुश्किल होता है.

आम तौर पर, क्रिप्टोग्राफी एक ऐसी तकनीक है जिसका उपयोग और कार्यान्वयन तेजी से बढ़ रहा है. ऐसा इसलिए है क्योंकि यह सूचना सुरक्षा सुनिश्चित करने का एक बहुत अच्छा तरीका है. क्रिप्टोग्राफी के माध्यम से, किसी भी जानकारी को एन्क्रिप्ट किया जा सकता है या इस तरह से लिखा जा सकता है कि किसी अन्य व्यक्ति के लिए यह पढ़ना बहुत मुश्किल हो सकता है कि क्या वह इसे डिक्रिप्ट नहीं कर पा रहा है.

VCE फ़ाइलों को खोलने के लिए VCE परीक्षा सिम्युलेटर का उपयोग करें

क्रिप्टोग्राफी परिचय

क्रिप्टोग्राफी तीसरे पक्षों की उपस्थिति में सुरक्षित संचार के लिए तकनीकों का अध्ययन और अभ्यास है जिसे विरोधी कहा जाता है. यह उन प्रोटोकॉल को विकसित करने और विश्लेषण करने से संबंधित है जो दुर्भावनापूर्ण तृतीय पक्षों को दो संस्थाओं के बीच साझा की जा रही जानकारी को पुनः प्राप्त करने से रोकता है, जिससे सूचना सुरक्षा के विभिन्न पहलुओं का पालन किया जाता है. सुरक्षित संचार उस परिदृश्य को संदर्भित करता है जहां दो पक्षों के बीच साझा किए गए संदेश या डेटा को एक विरोधी द्वारा एक्सेस नहीं किया जा सकता है. क्रिप्टोग्राफी में, एक विरोधी एक दुर्भावनापूर्ण इकाई है, जिसका उद्देश्य अनमोल जानकारी या डेटा को पुनः प्राप्त करना है, जिससे सूचना सुरक्षा के सिद्धांतों को कम किया जा सकता है. डेटा गोपनीयता, डेटा अखंडता, प्रमाणीकरण और गैर-पुनरावृत्ति आधुनिक क्रिप्टोग्राफी के मुख्य सिद्धांत हैं.

- गोपनीयता आमतौर पर गोपनीयता समझौतों के तहत निष्पादित कुछ नियमों और दिशानिर्देशों को संदर्भित करता है जो यह सुनिश्चित करते हैं कि जानकारी कुछ लोगों या स्थानों तक सीमित है.

- आंकड़ा शुचिता यह सुनिश्चित करने और यह सुनिश्चित करने के लिए संदर्भित करता है कि डेटा अपने पूरे जीवन चक्र पर सटीक और सुसंगत रहता है.

- प्रमाणीकरण क्या यह सुनिश्चित करने की प्रक्रिया है कि उपयोगकर्ता द्वारा दावा किए जा रहे डेटा का टुकड़ा इसके अंतर्गत आता है.

- गैर परित्याग यह सुनिश्चित करने की क्षमता को संदर्भित करता है कि एक व्यक्ति या एक अनुबंध या संचार से जुड़ा पक्ष उनके दस्तावेज पर उनके हस्ताक्षर की प्रामाणिकता या किसी संदेश को भेजने से इनकार नहीं कर सकता है.

ऐलिस और बॉब पर दो पक्षों पर विचार करें. अब, ऐलिस एक सुरक्षित चैनल पर बॉब को एक संदेश एम भेजना चाहता है. तो, जो होता है वह इस प्रकार है. प्रेषक का संदेश या कभी -कभी प्लेनटेक्स्ट कहा जाता है, एक कुंजी k का उपयोग करके एक अपठनीय रूप में परिवर्तित हो जाता है. प्राप्त परिणामी पाठ को Ciphertext कहा जाता है. इस प्रक्रिया को एन्क्रिप्शन के रूप में जाना जाता है. प्राप्त होने के समय, Ciphertext को एक ही कुंजी k का उपयोग करके वापस प्लेनटेक्स्ट में परिवर्तित किया जाता है, ताकि इसे रिसीवर द्वारा पढ़ा जा सके. इस प्रक्रिया को डिक्रिप्शन के रूप में जाना जाता है.

एलिस (प्रेषक) बॉब (रिसीवर) सी = ई (एम, के) ----> एम = डी (सी, के)

यहाँ, C सिफरटेक्स्ट को संदर्भित करता है जबकि E और D क्रमशः एन्क्रिप्शन और डिक्रिप्शन एल्गोरिदम हैं. आइए एक उदाहरण के रूप में सीज़र सिफर या शिफ्ट सिफर के मामले पर विचार करें. जैसा कि नाम से पता चलता है, सीज़र के सिफर में एक शब्द में प्रत्येक वर्ण को कुछ परिभाषित नियमों के तहत किसी अन्य चरित्र द्वारा प्रतिस्थापित किया जाता है. इस प्रकार, यदि a को d, b द्वारा e और इतने पर बदल दिया जाता है. फिर, शब्द में प्रत्येक चरित्र को 3 की स्थिति द्वारा स्थानांतरित कर दिया जाएगा. उदाहरण के लिए:

प्लेनटेक्स

टिप्पणी: यहां तक कि अगर विरोधी को पता है कि सिफर सीज़र के सिफर पर आधारित है, तो यह प्लेनटेक्स्ट की भविष्यवाणी नहीं कर सकता है क्योंकि इस मामले में यह कुंजी नहीं है जो पात्रों को तीन स्थानों से वापस स्थानांतरित करना है. क्रिप्टो-टर्मिनोलॉजी के लिए परिचय का संदर्भ लें.

क्रिप्टोग्राफी के प्रकार:

कई प्रकार की क्रिप्टोग्राफी हैं, जिनमें से प्रत्येक की अपनी अनूठी विशेषताएं और अनुप्रयोग हैं. कुछ सबसे सामान्य प्रकार के क्रिप्टोग्राफी में शामिल हैं:

1. सममित-कुंजी क्रिप्टोग्राफी: इस प्रकार की क्रिप्टोग्राफी में डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए एकल कुंजी का उपयोग शामिल है. प्रेषक और रिसीवर दोनों एक ही कुंजी का उपयोग करते हैं, जिसे संचार की सुरक्षा को बनाए रखने के लिए गुप्त रखा जाना चाहिए.

2. असममित-कुंजी क्रिप्टोग्राफी: असममित-कुंजी क्रिप्टोग्राफी, जिसे सार्वजनिक-कुंजी क्रिप्टोग्राफी के रूप में भी जाना जाता है, कीज़ की एक जोड़ी का उपयोग करता है-एक सार्वजनिक कुंजी और एक निजी कुंजी-डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए. सार्वजनिक कुंजी किसी के लिए भी उपलब्ध है, जबकि निजी कुंजी को मालिक द्वारा गुप्त रखा जाता है.

हैश कार्य: एक हैश फ़ंक्शन एक गणितीय एल्गोरिथ्म है जो किसी भी आकार के डेटा को एक निश्चित आकार के आउटपुट में परिवर्तित करता है. हैश फ़ंक्शंस का उपयोग अक्सर डेटा की अखंडता को सत्यापित करने और यह सुनिश्चित करने के लिए किया जाता है कि यह छेड़छाड़ नहीं की गई है.

क्रिप्टोग्राफी के अनुप्रयोग:

क्रिप्टोग्राफी में आधुनिक संचार में अनुप्रयोगों की एक विस्तृत श्रृंखला है, जिसमें शामिल हैं:

- सुरक्षित ऑनलाइन लेनदेन: क्रिप्टोग्राफी का उपयोग ऑनलाइन लेनदेन को सुरक्षित करने के लिए किया जाता है, जैसे कि ऑनलाइन बैंकिंग और ई-कॉमर्स, संवेदनशील डेटा को एन्क्रिप्ट करके और इसे अनधिकृत पहुंच से बचाने के लिए.

- डिजीटल हस्ताक्षर: डिजिटल हस्ताक्षर का उपयोग डिजिटल दस्तावेजों की प्रामाणिकता और अखंडता को सत्यापित करने और यह सुनिश्चित करने के लिए किया जाता है कि उन्हें छेड़छाड़ नहीं की गई है.

- पारणशब्द सुरक्षा: पासवर्ड को अक्सर क्रिप्टोग्राफिक एल्गोरिदम का उपयोग करके एन्क्रिप्ट किया जाता है ताकि उन्हें चोरी या इंटरसेप्ट होने से बचाया जा सके.

सैन्य और खुफिया अनुप्रयोग: क्रिप्टोग्राफी का उपयोग व्यापक रूप से सैन्य और खुफिया अनुप्रयोगों में वर्गीकृत सूचना और संचार की रक्षा के लिए किया जाता है.

क्रिप्टोग्राफी की चुनौतियां:

जबकि क्रिप्टोग्राफी जानकारी हासिल करने के लिए एक शक्तिशाली उपकरण है, यह कई चुनौतियों को भी प्रस्तुत करता है, जिसमें शामिल हैं:

- महतवपूर्ण प्रबंधन: क्रिप्टोग्राफी कुंजियों के उपयोग पर निर्भर करता है, जिसे संचार की सुरक्षा को बनाए रखने के लिए सावधानी से प्रबंधित किया जाना चाहिए.

- क्वांटम कम्प्यूटिंग: क्वांटम कंप्यूटिंग का विकास वर्तमान क्रिप्टोग्राफिक एल्गोरिदम के लिए एक संभावित खतरा है, जो हमलों के लिए असुरक्षित हो सकता है.

- मानव त्रुटि: क्रिप्टोग्राफी केवल अपनी सबसे कमजोर कड़ी के रूप में मजबूत है, और मानवीय त्रुटि आसानी से एक संचार की सुरक्षा से समझौता कर सकती है.

अंतिम अद्यतन: 20 मार्च, 2023

लेख की तरह