VPN-protokollat: PPTP vs L2TP / IPSec vs SSTP vs IKEv2 / IPsec

Internet-tietoturvasta on tullut tärkeä aihe nykymaailmassa. Joka kerta kun siirryt verkkoon, onko kyse tietokoneesta tai älypuhelimesta, henkilökohtaiset tietosi ovat vaarassa. Hakkerit yrittävät varastaa tietoja, etkä voi edes olla varma, mihin yrityksiin luotat.

Jos haluat suhtautua vakavasti yksityisyyden suojaamiseen Internetissä, paras askel, jonka voit tehdä, on sijoittaminen hyvään virtuaaliseen yksityiseen verkkoon (VPN) kaikille laitteillesi. Olet luultavasti kuullut VPN: n uutisista, mutta voit olla epävarma siitä, kuinka ne toimivat.

Tässä artikkelissa käydään läpi VPN: n käytön edut ja sukellaan erilaisiin nykyään käytettäviin protokolliin. Muista, että kaikki VPN: t eivät ole samanarvoisia, ja valitsemansa protokollitekniikka on suuri syy siihen.

Miksi sinun pitäisi käyttää VPN-verkkoa

Helpoin tapa ymmärtää VPN: n toiminto on ajatella sitä omana yksityisenä tunnelina kiireisellä moottoritiellä.

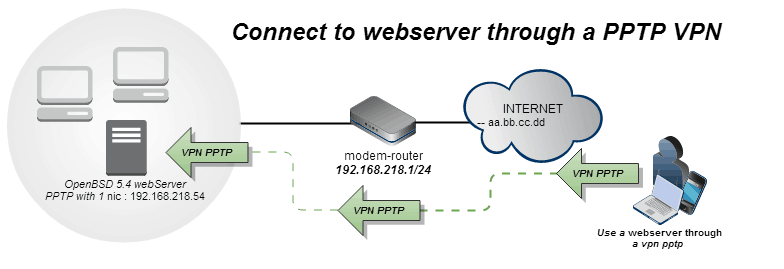

Kun käytät normaalia Internet-yhteyttä, kaikki liikenne virtaa koti-wifi-verkostasi ja avoimeen Internetiin. Internet-palveluntarjoajasi (ISP) on vastuussa näiden tietojen reitittämisestä oikeaan paikkaan.

Kun kytket VPN-asiakkaan päälle, liikenteesi lähetetään ensin turvallisen tunnelin läpi ennen kuin se saavuttaa avoimen Internetin. Tiedot kulkevat edelleen Internet-palveluntarjoajan verkon kautta, mutta se on täysin salattu niin hakkerit eivät voi siepata ja purkaa sitä. Lisäksi VPN tarjoaa sinulle nimettömän IP-osoitteen, mikä vaikeuttaa online-toimintasi seuraamista.

Yleensä on fiksu idea käyttää VPN: ää Internet-yhteyden muodostamisessa. VPN-asiakkaat ovat saatavana kaikille käyttöjärjestelmille ja laitetyypeille, mukaan lukien tablet-laitteet ja puhelimet. VPN: t ovat erityisen tärkeitä, jos matkustat paljon tai luotat julkisiin wifi-yhteyspisteisiin, koska ne ovat alttiita kyberrikoksille..

Yleiskatsaus VPN-protokollit

Kun teet hakuja verkosta, löydät satoja erilaisia vaihtoehtoja VPN-asiakkaille ja -palveluille. Joten mikä erottaa tarkalleen toisistaan?

On tärkeää keskittyä VPN-työkalun käyttämään protokollitekniikkaan, koska se määrittää, kuinka turvallinen ja luotettava ratkaisu todella on..

Koska VPN-tekniikka on ajan myötä kehittynyt, uusia protokollia on syntynyt, kun taas vanhemmat ovat menettäneet suosionsa. VPN: n kaikkien tavoitteena on suorittaa sama toiminto verkkoliikenteen turvaamiseksi, mutta he tekevät sen erilaisilla todennus- ja salausmenetelmillä.

Todennus liittyy siihen, kuinka kirjaudut sisään VPN-asiakasohjelmaan tai -palveluun. Valtuustiedot ovat tarpeen henkilöllisyytesi tunnistamiseksi ja tietojen pitämiseksi yksityisenä. VPN-protokollan salausmenetelmä käsittelee tiedon todellisen koodauksen, jotta kukaan muu ei voi varastaa ja lukea sitä.

PPTP

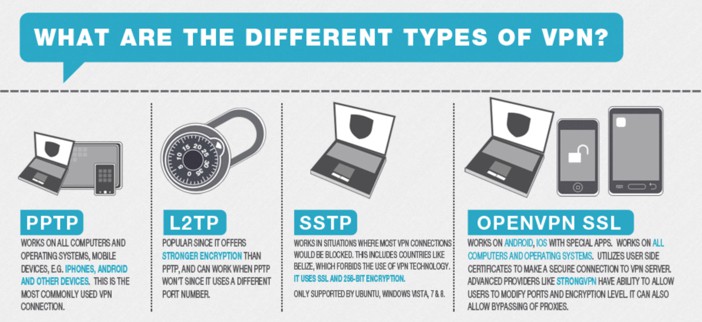

Ensimmäisiä VPN-palveluille keksittyjä verkkoprotokollia kutsuttiin PPTP: ksi (Point to Point Tunneling Protocol). Internetin alkuaikoina PPTP oli ainoa käytettävissä oleva VPN-vaihtoehto. Tämä johtui osittain siitä, että Microsoft on suunnitellut sen ja sisällyttänyt Windows-käyttöjärjestelmän varhaisiin versioihin. Sekä ilmaiset VPN: t että myös jotkut kalliimmista vastineista Australian parhaiden VPN-luokkien luettelossa käyttävät PPTP-protokollia.

PPTP: n kautta lähetetty liikenne käyttää porttia 1723 TCP: n (Transport Control Protocol) kautta. Se tukee useita erilaisia todentamismenetelmiä ja kuljettaa verkkopyyntöjä tunnelin kautta, joka käyttää GRE: tä (Generic Route Encapsulation), joka on Ciscon suunnittelema protokolla.

Vaikka PPTP: llä on takana suuria yrityksiä, protokollassa on useita turvallisuuteen liittyviä ongelmia se on johtanut suosion laskuun. Jotkut VPN-palvelut tarjoavat sen edelleen vaihtoehtona, koska protokolla on helpoin määrittää ja määrittää, mutta PPTP-salausmenetelmän haavoittuvuus tarkoittaa, että sitä ei voida luottaa päivittäiseen käyttöön.

L2TP / IPSec

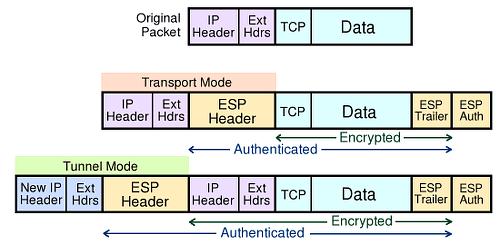

Kun ensimmäiset tietoturvavirheet löydettiin PPTP: stä, Cisco palasi suunnitteluvaiheeseensa ja auttoi luomaan vahvan protokollan. L2TP / IPSec koostuu oikeastaan kahdesta erillisestä kappaleesta: L2TP-kerros tunnelointiprotokolla reititystä varten ja Internet Protocol Security (IPSec) salausta varten.

Siirtämällä VPN-tunnelin verkon kerrokseen 2, joka tunnetaan datayhteyskerroksena, Cisco vaikeutti hakkereita tunkeutumaan turvalliseen yhteyteen. Lisäksi IPSec lisäsi 256-bittisen salausavaimen, joka tarjoaa riittävän turvallisuuden, jotta sitä voidaan pitää erittäin salainen yhteensopiva.

L2TP / IPSec: tä tarjotaan VPN-ratkaisuna nykyaikaisimmissa käyttöjärjestelmissä, vaikkakin konfigurointi vie yleensä kauemmin. Lisäksi joskus verkonopeudet L2TP / IPSec: llä voivat olla hitaampia kuin muut VPN-protokollat. L2TP / IPSec: n lisätty tietoturva tekee siitä edelleen houkuttelevan vaihtoehdon Internetin käyttäjille.

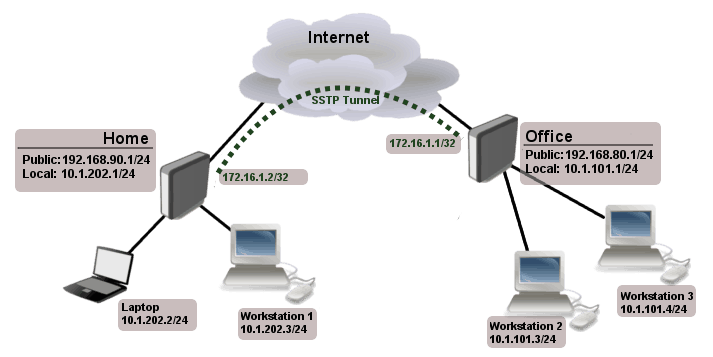

SSTP

Vaikka VPN: ää suositellaan nyt kaikentyyppisille laitteille, Internetin alkuaikoina niitä käyttivät pääasiassa yritykset, jotka tarvitsivat tapaa turvata järjestelmät turvallisesti etäältä. Koska Microsoftilla oli tällainen määräävä asema yritysmaailmassa, heillä oli merkittävä rooli erilaisten VPN-protokollien kehittämisessä ja ylläpidossa.

SSTP (Secure Socket Tunneling Protocol) oli kokonaan Microsoftin omistama projekti. Se käyttää TCP-porttia 443 ja toimii samalla tavalla kuin verkon SSL-varmenteet, joita edustaa selaimen URL-osoitteen vieressä oleva riippulukon symboli.

SSTP: tä pidetään erittäin turvallisena protokollana, mutta se on saatavana vain Windows-tietokoneille ja mukana on muita rajoituksia. Se ei pysty käsittelemään kaikenlaista Internet-liikennettä, ja sitä käytetään pääasiassa etäpöytätietokoneiden käyttäjien yhteyden muodostamiseen ulkoisten verkkojen järjestelmiin.

IKEv2 / IPSec

Kuten aiemmin mainittiin, todennus on kriittinen osa VPN: n toimintaa. Jokainen suojatussa tunnelissa avattu istunto osoitetaan laitteesi ja käyttäjän tietoille, jotta verkkopyynnöt voidaan reitittää edestakaisin paikalliseen verkkoon.

L2TP oli ensimmäinen todennusmenetelmä, joka liitettiin pariksi IPSec-salausprotokollan kanssa. Nykyään jotkut VPN-palveluntarjoajat tarjoavat vaihtoehdon sallia Internet Key Exchange -versio 2 (IKEv2) vaihtoehtona todennusta. IKEv2: ta voidaan käyttää reitittimeen perustuvien VPN: ien tai varmennepohjaisten palveluiden kanssa.

IKEv2 / IPSec: n katsotaan olevan erittäin turvallinen VPN-protokolla sen luotettavuuden ja turvallisuuden vuoksi neuvoteltaessa uudesta tunneliistunnosta. Valitettavasti joillakin mobiililaitteilla ei ehkä ole alkuperäistä tukea sille tai ne voidaan konfiguroida vain aikaisempaan versioon, joka tunnetaan nimellä IKEv1, joka saattaa olla alttiina kyberhyökkäyksille..

Jos luet artikkelini parhaimmista Australian kauppaympäristöistä, suosittelen IPsec-sovellusta siirtyäkseen protokollaan turvallisille online-liiketoimille.

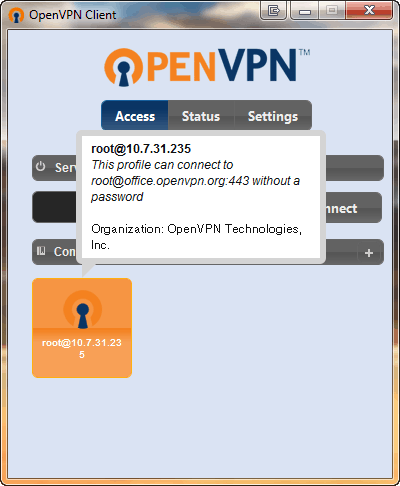

OpenVPN TCP

2000-luvun alkupuolella avoimen lähdekoodin kehitysyhteisö alkoi etsiä uutta vaihtoehtoista muotoa VPN-protokollaa. Tulos tunnetaan nimellä OpenVPN, joka on tällä hetkellä saatavana ilmaisena tai kaupallisena lisenssinä ja voi toimia yhdessä kahdesta mekanismista: TCP tai UDP.

2000-luvun alkupuolella avoimen lähdekoodin kehitysyhteisö alkoi etsiä uutta vaihtoehtoista muotoa VPN-protokollaa. Tulos tunnetaan nimellä OpenVPN, joka on tällä hetkellä saatavana ilmaisena tai kaupallisena lisenssinä ja voi toimia yhdessä kahdesta mekanismista: TCP tai UDP.

OpenVPN: n TCP-versio reitittää liikenteen samalla kanavalla kuin PPTP-protokolla, mutta suorittaa sen paljon turvallisemmalla tavalla. SSL: tä käytetään todennusavainten vaihdon aikana, ja sitten mukautettu salausmenetelmä varmistaa tietojen siirron. Suuri pala tästä on OpenSSL-kirjasto, joka tarjoaa erilaisia salaus ja algoritmit salausta varten.

OpenVPN TCP on erittäin joustava protokolla, mutta sen vuoksi sinun on oltava varovainen valittaessa palveluntarjoajien välillä. Monet yritykset ovat lisäämällä kolmansien osapuolien laajennuksia tai komentosarjoja käytettäväksi OpenVPN TCP: n päällä. Ne voivat lisätä hyödyllisiä toimintoja, mutta ne voivat myös vaikuttaa suorituskykyyn tai jopa ottaa käyttöön uusia tietoturvaongelmia.

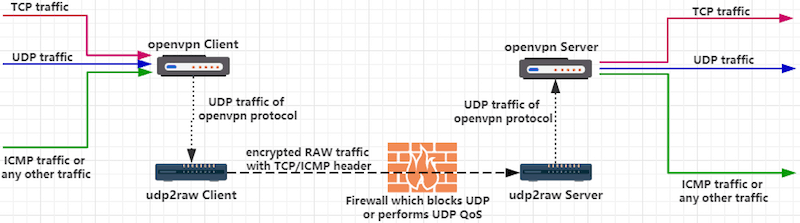

OpenVPN UDP

Kuten aiemmin mainittiin, OpenVPN-protokollaa tukee myös toinen mekanismi. UDP (User Datagram Protocol) -versiossa tiedot lähetetään valtiottomalta kanavalta, jonka ei tarvitse suorittaa digitaalista kädenpuristusta viestin lähettäjän ja vastaanottimen välillä. TCP sisältää tämän kädenpuristuksen, joka voi viedä aikaa, mutta myös takaa viestien toimittamisen ja kuittaamisen VPN: n molemmissa päissä.

OpenVPN UDP: n tavoitteena on vähentää viivettä niin paljon kuin mahdollista kun muodostat yhteyden avoimeen Internetiin. Koska kunkin pyynnön ei tarvitse suorittaa erillistä kädenpuristusta, VPN-kerros voi siirtää datapaketteja nopeammin odottamatta muiden verkon solmujen vastausta. Useimmat palvelimet, jotka käyttävät OpenVPN-palvelua, määrittävät asiakkaansa oletusarvoisesti käyttämään UDP-vaihtoehtoa.

UDP-protokollaa käytetään useimmiten ääni-, video- tai pelipalveluiden suoratoistoon, kun odotetaan tietyn määrän pakettihäviötä eikä se pilaa kokemusta. Kun kyse on OpenVPN: stä, UDP-vaihtoehto tarjoaa erinomaisen suorituskyvyn ja nopeuden, mutta luotettavuus voi kärsiä, koska suojatut tietosi eivät välttämättä aina saavuta haluttua määränpäätä.

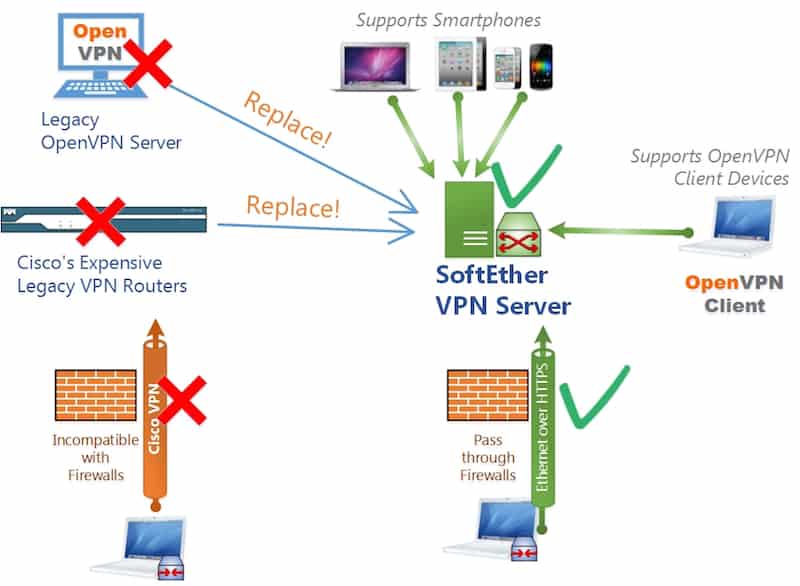

SoftEther

SoftEther on toinen avoimen lähdekoodin projekti, joka markkinoi itseään vaihtoehtona OpenVPN: lle ja muille Microsoftin ja Ciscon ylläpitämille protokollille. Se on tällä hetkellä saatavana Mac- ja Windows-tietokoneille sekä palvelimille, joissa on erilainen Linux-versio.

Yksi SoftEtherin eduista on sen yhteensopivuus kaikkien muiden VPN-protokollien kanssa. Se voi toimia jo omistamansa infrastruktuurin rinnalla määrittäessäsi VPN-ympäristöä etäkäyttöä tai paikkojen välisiä tunnelointia varten. SoftEther käyttää räätälöityä salauksen muotoa, joka perustuu SSL-standardiin, mutta pystyy silti integroimaan useimpien palomuurien ja tietoturvasuojainten kanssa.

SoftEther VPN sisältää käyttöliittymän suojausasetusten ja protokollien määrittämiseen, mutta se on monimutkaisempi kuin nykyaikaisimpien käyttöjärjestelmien sisäänrakennetut vaihtoehdot. SoftEther toimii parhaiten pilviympäristössä, kuten Amazon Web Services tai Microsoft Azure, missä se voidaan ottaa käyttöön koko yrityksessä.

WireGuard

Vaikka monet vanhemmista VPN-protokollista ovat saavuttaneet kypsyysasteen, jossa uusi kehitys on harvinaista, WireGuard-protokolla edustaa yhtä uudemmista vaihtoehdoista, ja sitä kehitetään edelleen edelleen voimakkaasti. WireGuardin tavoitteena on tarjota yksinkertainen, nopea VPN-ratkaisu sekä yksilöille että organisaatioille.

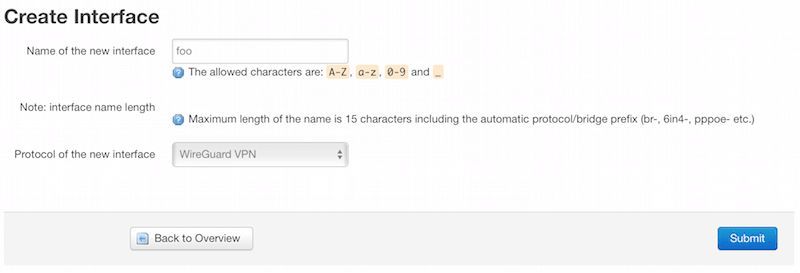

WireGuard aloitti projektina, jonka tarkoituksena oli ajaa Linux, mutta se on nyt laajentunut tukemaan muita käyttöjärjestelmiä ja mobiililaitteita. Kun asennat WireGuard-protokollan, se todella lisää verkon asetuksiin upouuden käyttöliittymän, joka on upotettu laitteen alhaiselle tasolle, niin että ulkoiset häiriöt ovat minimaaliset.

WireGuard pidetään huippuluokan VPN-ratkaisuna salausmenetelmänsä ansiosta. Työkalu käyttää jotain salatun avaimen reititystä ohjaamaan suojatun VPN-tunnelin läpi sallittuja IP-osoitteita. Tämä perustuu vertaisolmujen verkkoon, jotka kommunikoivat keskenään WireGuardin kautta.

WireGuard on sitoutunut olemaan avoimen lähdekoodin VPN-ratkaisu, mutta koska projektin on vielä julkaistava vakaa versio heidän ohjelmistostaan, silti riski käyttää sitä ainoana VPN-työkaluna.

Pohjaviiva

Nykyisessä tietorikkomuksessa ja hakkeroinnissa on tärkeämpää kuin koskaan ryhtyä toimiin online-turvallisuuden varmistamiseksi. Suuri osa yksityisenä pysymisestä verkossa on varmistaa, että tietosi kulkevat suojattujen kanavien kautta. Sijoittaminen luotettavaan VPN-palveluntarjoajaan ja työkaluun on paras tapa tehdä se.

Kun yrität vertailla markkinoilla olevia VPN-ratkaisuja, muista tutkia jokaisen käyttämät tekniikat ja protokollat. Kuten olemme osoittaneet, jotkut protokollat ovat vanhentuneita, kun taas toiset ovat vielä erääntymässä. Haluat löytää VPN-työkalun tasapainottaa nopeutta, luotettavuutta ja turvallisuutta.

Lisäresurssit

- Cisco Systemsin VPN-protokollat selitetty

- Penn State – VPN-protokollien vertailu – IPSec, PPTP ja L2TP

28.04.2023 @ 09:12

n ja kehitti uuden protokollan nimeltä L2TP (Layer 2 Tunneling Protocol). L2TP on yleensä yhdistetty IPSec (Internet Protocol Security) -protokollaan, joka tarjoaa vahvan salauksen ja todennuksen. L2TP / IPSec on yksi suosituimmista VPN-protokollista, koska se tarjoaa erinomaisen tasapainon turvallisuuden ja suorituskyvyn välillä. L2TP / IPSec käyttää porttia 1701 UDP: n (User Datagram Protocol) kautta ja se on yhteensopiva useimpien käyttöjärjestelmien kanssa. Tämä protokolla on erittäin turvallinen ja sopii hyvin yrityskäyttöön. OpenVPN OpenVPN on avoimen lähdekoodin protokolla, joka on yksi turvallisimmista ja luotettavimmista VPN-protokollista. Se käyttää SSL / TLS (Secure Sockets Layer / Transport Layer Security) -protokollaa, joka on sama protokolla, jota käytetään verkkosivustojen suojaamiseen. OpenVPN on yhteensopiva useimpien käyttöjärjestelmien kanssa ja se on helppo määrittää. OpenVPN käyttää porttia 1194 UDP: n kautta ja se on erittäin turvallinen ja luotettava protokolla. Se on erityisen suosittu yksityishenkilöiden keskuudessa, koska se tarjoaa erinomaisen tasapainon turvallisuuden ja suorituskyvyn välillä. Yhteenveto VPN on erittäin tärkeä työkalu, joka auttaa suojaamaan yksityisyyttäsi ja turvallisuuttasi Internetissä. VPN-protokollan valinta on erittäin tärkeää, koska se määrittää, kuinka turvallinen ja luotettava VPN todella on.