بروتوكولات VPN: PPTP مقابل L2TP / IPSec مقابل SSTP مقابل IKEv2 / IPsec

أصبح أمن الإنترنت موضوعًا مهمًا في عالم اليوم. في كل مرة تتصل بالإنترنت ، سواء كان ذلك من جهاز كمبيوتر أو هاتف ذكي, معلوماتك الشخصية في خطر. يحاول المتسللون سرقة البيانات ولا يمكنك التأكد من الشركات التي تثق بها.

إذا كنت تريد أن تكون جادًا بشأن حماية خصوصيتك على الإنترنت ، فإن أفضل خطوة يمكنك اتخاذها هي الاستثمار في خدمة شبكة افتراضية خاصة (VPN) جيدة لجميع أجهزتك. من المحتمل أنك سمعت عن الشبكات الافتراضية الخاصة في الأخبار ولكن قد تكون غير متأكد من كيفية عملها بالضبط.

في هذه المقالة ، سنواجه فوائد استخدام VPN ونغوص في البروتوكولات المختلفة المستخدمة اليوم. ضع في اعتبارك أن الشبكات الافتراضية الخاصة ليست كلها متساوية وأن تقنية البروتوكول التي يختارون استخدامها هي سبب كبير وراء ذلك.

لماذا يجب عليك استخدام VPN

تتمثل أسهل طريقة لفهم وظيفة VPN في اعتبارها بمثابة نفق خاص بك على طريق سريع مزدحم.

عند استخدام اتصال إنترنت عادي ، فإن كل حركة المرور تتدفق من شبكة wifi المنزلية الخاصة بك وإلى الإنترنت المفتوح. موفر خدمة الإنترنت (ISP) مسؤول عن توجيه هذه البيانات إلى المكان المناسب.

عند تشغيل عميل VPN ، يتم إرسال حركة المرور الخاصة بك أولاً عبر نفق آمن قبل الوصول إلى الإنترنت المفتوح. لا تزال البيانات تنتقل عبر شبكة مزود خدمة الإنترنت الخاص بك ، لكنها مشفرة بالكامل بحيث لا يمكن للمتسللين اعتراضها وفك تشفيرها. بالإضافة إلى ذلك ، توفر لك VPN عنوان IP مجهول ، مما يجعل من الصعب عليك تتبع نشاطك على الإنترنت.

بشكل عام ، من المستحسن استخدام VPN عند الاتصال بالإنترنت. تتوفر عملاء VPN لجميع أنظمة التشغيل وأنواع الأجهزة ، بما في ذلك الأجهزة اللوحية والهواتف. تعد شبكات VPN مهمة بشكل خاص إذا كنت تسافر كثيرًا أو تعتمد على النقاط الساخنة لشبكات wifi العامة ، حيث إنها عرضة للهجمات الإلكترونية.

نظرة عامة على بروتوكولات VPN

عندما تبحث عبر الإنترنت ، ستجد مئات الخيارات المختلفة لعملاء وخدمات VPN. فما الذي يميز واحدًا عن الآخر تمامًا?

من المهم التركيز على تقنية البروتوكول التي تستخدمها أداة VPN ، حيث إنها ستحدد مدى أمان وموثوقية الحل بالفعل.

مع تطور تقنية VPN بمرور الوقت ، برزت بروتوكولات جديدة بينما فقدت البروتوكولات القديمة صالحها. تهدف جميع الشبكات الافتراضية الخاصة (VPN) إلى القيام بنفس الوظيفة المتمثلة في تأمين حركة المرور عبر الإنترنت ، ولكنها تفعل ذلك من خلال أساليب مختلفة للمصادقة والتشفير.

تهتم المصادقة بكيفية تسجيل الدخول إلى عميل أو خدمة VPN. بيانات الاعتماد مطلوبة لتحديد هويتك والحفاظ على خصوصية بياناتك. تتعامل طريقة التشفير الخاصة ببروتوكول VPN مع الترميز الفعلي للمعلومات بحيث لا يستطيع أي شخص آخر سرقة وقراءتها.

PPTP

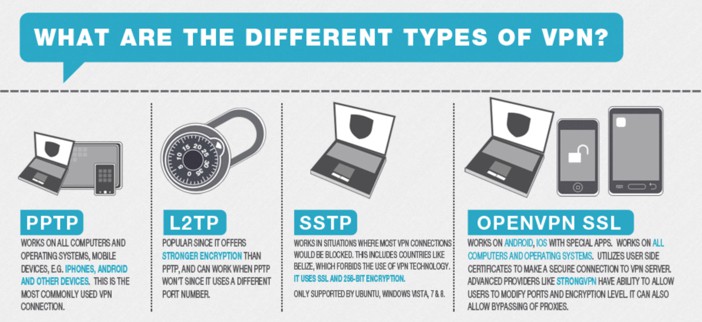

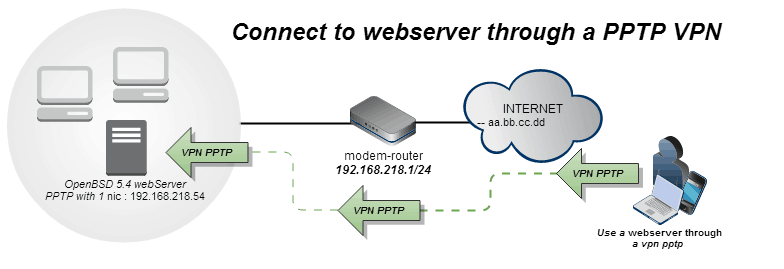

أطلق على أول بروتوكولات الشبكة التي تم اختراعها لخدمات VPN اسم بروتوكول الاتصال النفقي من نقطة إلى نقطة (PPTP). في الأيام الأولى للإنترنت ، كان PPTP هو خيار VPN الوحيد المتاح. كان هذا جزئيًا لأنه تم تصميمه بواسطة Microsoft وإدراجه في الإصدارات القديمة من نظام التشغيل Windows. تستخدم كل من شبكات VPN المجانية وأيضًا بعض نظيراتها الأكثر تكلفة في قائمتنا لأفضل فئة من شبكات VPN VPN بروتوكولات PPTP.

تستخدم حركة المرور المرسلة عبر PPTP المنفذ 1723 عبر بروتوكول التحكم في النقل (TCP). وهو يدعم عددًا من أساليب المصادقة المختلفة وسيحمل طلبات الشبكة عبر نفق يستخدم Generic Route Encapsulation (GRE) ، وهو بروتوكول صممه Cisco.

على الرغم من PPTP لديها شركات كبيرة وراء ذلك, يحتوي البروتوكول على عدد من المخاوف الأمنية وقد أدى ذلك إلى انخفاض في شعبية. لا تزال بعض خدمات VPN تقدمه كخيار لأنه أسهل بروتوكول للإعداد والتكوين ، لكن مشكلة عدم الحصانة في طريقة تشفير PPTP تعني أنه لا يمكن الوثوق بها للاستخدام اليومي.

L2TP / أمن بروتوكول الإنترنت

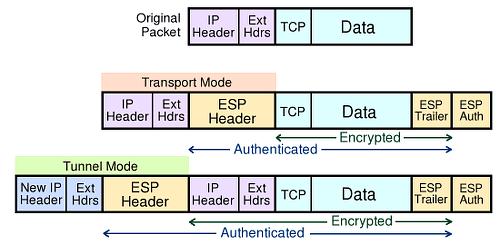

بعد العثور على ثغرات الأمان الأولى في PPTP ، عادت Cisco إلى عملية التصميم الخاصة بها وساعدت في إنشاء بروتوكول قوي. يتكون L2TP / IPSec بالفعل من قطعتين منفصلتين: بروتوكول الأنفاق من الطبقة الثانية (L2TP) للتوجيه وأمان بروتوكول الإنترنت (IPSec) للتشفير.

من خلال تحويل نفق VPN إلى الطبقة الثانية من الشبكة ، والتي تعرف باسم طبقة ارتباط البيانات ، جعلت Cisco من الصعب على المتسللين التسلل إلى الاتصال الآمن. بالإضافة إلى ذلك ، أضاف IPSec مفتاح تشفير 256 بت يوفر أمانًا كافيًا ليتم اعتباره سري للغاية متوافقة.

يتم تقديم L2TP / IPSec كحل VPN على معظم أنظمة التشغيل الحديثة ، على الرغم من أنه بشكل عام يستغرق التكوين وقتًا أطول. بالإضافة إلى ذلك ، قد تكون سرعات الشبكة في بعض الأحيان باستخدام L2TP / IPSec أبطأ من بروتوكولات VPN الأخرى. لا يزال الأمان الإضافي لـ L2TP / IPSec يجعله خيارًا مقنعًا لمستخدمي الإنترنت.

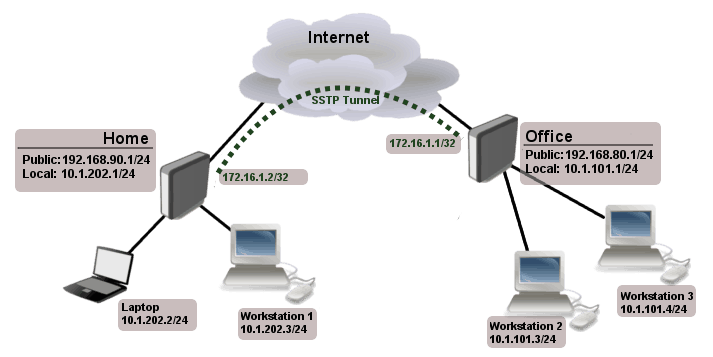

SSTP

على الرغم من أن الشبكات الافتراضية الخاصة (VPN) موصى بها الآن لجميع أنواع الأجهزة ، إلا أنه في الأيام الأولى لشبكة الإنترنت ، كانت تستخدم في المقام الأول من قبل الشركات التي تحتاج إلى وسيلة للوصول الآمن إلى الأنظمة من المواقع البعيدة. نظرًا لأن Microsoft كان لها مثل هذه الهيمنة في عالم الشركات ، فقد لعبت دورًا رئيسيًا في تطوير وصيانة بروتوكولات VPN المختلفة.

كان بروتوكول نفق مأخذ التوصيل الآمن (SSTP) مشروعًا مملوكًا بالكامل لشركة Microsoft. يستخدم منفذ TCP 443 ووظائفه بنفس طريقة شهادات SSL على الويب ، والتي يتم تمثيلها بواسطة رمز القفل بجانب عنوان URL في المستعرض الخاص بك.

يعتبر SSTP بروتوكولًا آمنًا للغاية, ولكنه متاح فقط لأجهزة الكمبيوتر التي تعمل بنظام Windows ويأتي مع قيود أخرى. لا يمكنه التعامل مع جميع أنواع حركة المرور على الإنترنت ويستخدم بشكل أساسي للسماح لمستخدمي سطح المكتب البعيد بالاتصال بأنظمة الشبكات الخارجية.

IKEv2 / أمن بروتوكول الإنترنت

كما ذكرنا من قبل ، تعد المصادقة جزءًا مهمًا في كيفية عمل جميع شبكات VPN. سيتم تخصيص كل جلسة تفتحها على النفق الآمن لجهازك ومعلومات المستخدم ، بحيث يمكن توجيه طلبات الويب ذهابًا وإيابًا إلى شبكتك المحلية.

كان L2TP هو أول طريقة مصادقة يتم إقرانها مع بروتوكول تشفير IPSec. في الوقت الحاضر ، يقدم بعض مزودي خدمة VPN خيار تمكين Internet Key Exchange الإصدار 2 (IKEv2) كنموذج بديل للمصادقة. يمكن استخدام IKEv2 مع شبكات VPN المستندة إلى جهاز التوجيه أو الخدمات المستندة إلى الشهادات.

يعتبر IKEv2 / IPSec بمثابة بروتوكول VPN آمن للغاية بسبب موثوقيتها وأمانها عند التفاوض على جلسة نفق جديدة. لسوء الحظ ، قد لا يكون لدى بعض الأجهزة المحمولة دعم أصلي لها أو تكون فقط قابلة للتكوين بإصدار سابق ، يُعرف باسم IKEv1 ، والذي قد يكون عرضة للهجمات الإلكترونية.

إذا كنت قد قرأت مقالتي عن أفضل منصات التداول الأسترالية ، فإنني أوصي بـ IPsec باعتباره الانتقال إلى بروتوكول المعاملات الآمنة عبر الإنترنت.

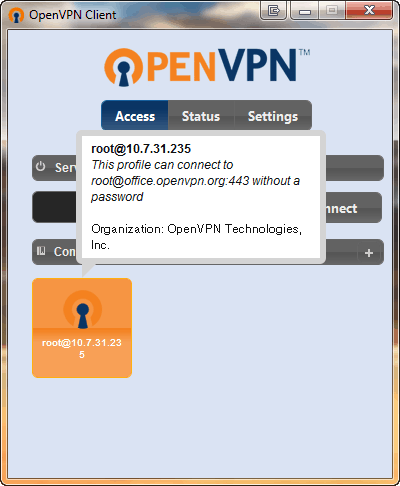

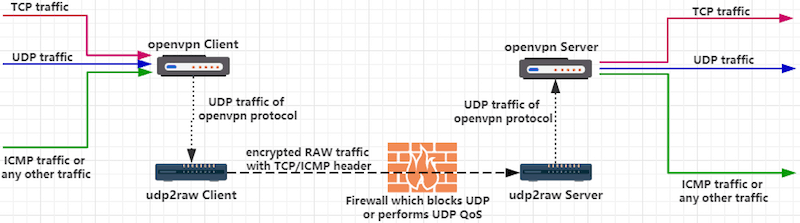

OpenVPN TCP

في أوائل عام 2000 ، بدأ مجتمع التطوير مفتوح المصدر في البحث عن شكل بديل جديد لبروتوكول VPN. أصبحت النتيجة معروفة باسم OpenVPN ، والذي يتوفر حاليًا من خلال ترخيص مجاني أو تجاري ويمكن أن يعمل في واحدة من آليتين: TCP أو UDP.

في أوائل عام 2000 ، بدأ مجتمع التطوير مفتوح المصدر في البحث عن شكل بديل جديد لبروتوكول VPN. أصبحت النتيجة معروفة باسم OpenVPN ، والذي يتوفر حاليًا من خلال ترخيص مجاني أو تجاري ويمكن أن يعمل في واحدة من آليتين: TCP أو UDP.

يقوم إصدار TCP من OpenVPN بتوجيه حركة المرور عبر نفس القناة مثل بروتوكول PPTP ولكنه يفعل ذلك بطريقة أكثر أمانًا. يتم استخدام طبقة المقابس الآمنة أثناء تبادل مفتاح المصادقة ثم تقوم طريقة التشفير المخصصة بتأمين نقل البيانات. جزء كبير من هذا هو مكتبة OpenSSL ، والتي تقدم مجموعة من الأصفار والخوارزميات للتشفير.

يعد OpenVPN TCP بروتوكولًا مرنًا للغاية ، ولكن بسبب ذلك يجب أن تكون حذراً عند الاختيار بين مقدمي الخدمات. العديد من الشركات هي إضافة مكونات إضافية أو برامج نصية لجهة خارجية لتشغيلها فوق OpenVPN TCP. قد تضيف هذه وظائف مفيدة ، لكنها قد تؤثر أيضًا على الأداء أو حتى تقديم مخاوف أمنية جديدة.

OpenVPN UDP

كما ذكرنا سابقًا ، بروتوكول OpenVPN مدعوم أيضًا بواسطة آلية أخرى. مع إصدار بروتوكول مخطط بيانات المستخدم (UDP) ، يتم إرسال البيانات عبر قناة عديمة الجنسية لا تحتاج إلى إجراء مصافحة رقمية بين مرسل الرسالة وجهاز الاستقبال. يتضمن TCP هذه المصافحة ، والتي قد تستغرق بعض الوقت ولكنها تضمن أيضًا تسليم الرسائل والاعتراف بها على طرفي VPN.

الهدف من OpenVPN UDP هو تقليل الكمون قدر الإمكان عند الاتصال بالإنترنت المفتوح. نظرًا لأن كل طلب لا يحتاج إلى إجراء مصافحة منفصلة ، يمكن لطبقة VPN نقل حزم البيانات بشكل أسرع دون انتظار استجابة عقد الشبكة الأخرى. يقوم معظم مزودي خدمة OpenVPN بتكوين عملائهم لاستخدام خيار UDP افتراضيًا.

غالبًا ما يتم استخدام بروتوكول UDP في تدفق خدمات الصوت أو الفيديو أو الألعاب عندما يكون هناك قدر معين من فقدان الحزمة المتوقع ولن يؤدي إلى تدمير التجربة. عندما يتعلق الأمر بـ OpenVPN ، فإن خيار UDP يوفر أداءً وسرعة متفوقة ، ولكن يمكن أن تتأثر الموثوقية لأن بياناتك الآمنة قد لا تصل دائمًا إلى الوجهة المقصودة.

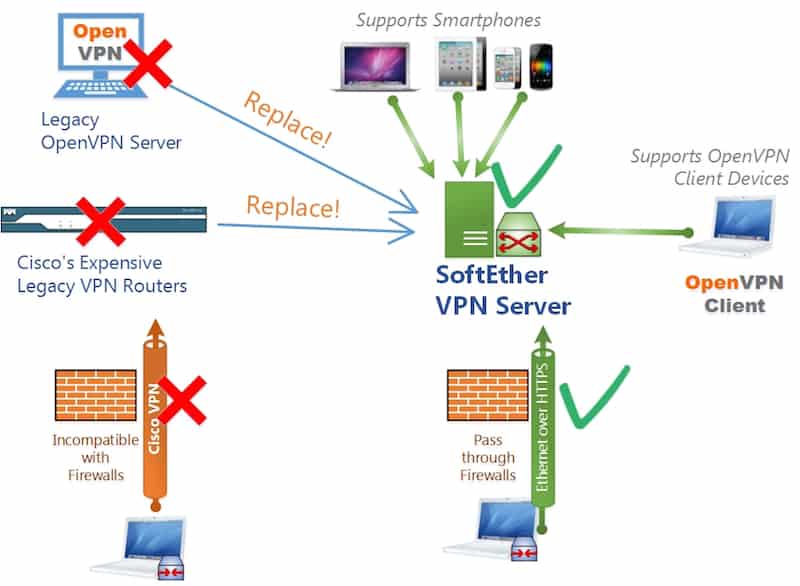

SoftEther

SoftEther هو مشروع آخر مفتوح المصدر يقوم بتسويق نفسه كبديل لـ OpenVPN والبروتوكولات الأخرى التي تحتفظ بها Microsoft و Cisco. وهو متوفر حاليًا لأجهزة كمبيوتر Mac و Windows ، بالإضافة إلى الخوادم التي تعمل على بنيات مختلفة من Linux.

واحدة من المزايا الكبيرة لبرنامج SoftEther هو توافقها مع جميع بروتوكولات VPN الأخرى. يمكن أن تعمل جنبا إلى جنب مع البنية التحتية التي تملكها بالفعل أثناء إعداد بيئة VPN للوصول عن بعد أو نفق إلى موقع. يستخدم SoftEther نموذجًا مخصصًا للتشفير استنادًا إلى معيار طبقة المقابس الآمنة ، لكنه لا يزال قادرًا على الاندماج مع معظم جدران الحماية وموانع الأمان الشائعة.

تتضمن SoftEther VPN واجهة مستخدم لتكوين إعدادات وبروتوكولات الأمان ، ولكنها أكثر تعقيدًا من الخيارات المضمنة المتوفرة في معظم أنظمة التشغيل الحديثة. تعمل SoftEther بشكل أفضل في بيئة سحابية مثل Amazon Web Services أو Microsoft Azure ، حيث يمكن نشرها عبر مؤسسة بأكملها.

WireGuard

في حين أن العديد من بروتوكولات VPN القديمة قد وصلت إلى مستوى من النضج حيث يكون التطوير الجديد أمرًا نادرًا ، إلا أن بروتوكول WireGuard يمثل أحد الخيارات الأحدث ولا يزال يمر بتطوير كبير حتى اليوم. الهدف من WireGuard هو تقديم حل VPN بسيط وسريع لكل من الأفراد والمؤسسات.

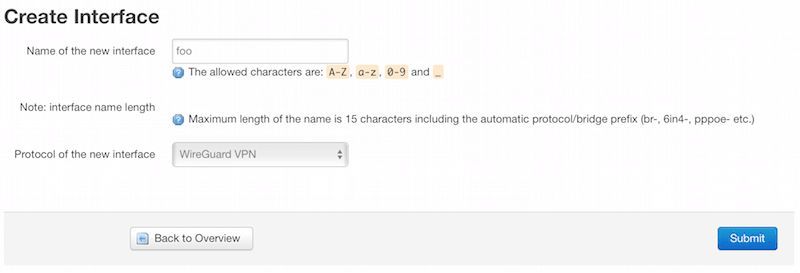

بدأ WireGuard كمشروع يهدف إلى تشغيله على نظام Linux ، ولكنه توسّع الآن لتوفير الدعم لأنظمة التشغيل والأجهزة المحمولة الأخرى. عند تثبيت بروتوكول WireGuard ، فإنه يضيف فعليًا واجهة جديدة تمامًا إلى إعدادات الشبكة المدمجة في مستوى منخفض من جهازك بحيث يكون التداخل الخارجي في حده الأدنى.

يعتبر WireGuard حلاً VPN حديثًا بفضل مقاربته للتشفير. تستخدم الأداة شيئًا يعرف باسم cryptokey routing للتحكم في مجموعة من عناوين IP المسموح بها من خلال نفق VPN الآمن. يعتمد هذا على شبكة من العقد النظيرة التي تتصل مع بعضها البعض من خلال WireGuard.

تلتزم WireGuard بكونها حل VPN مفتوح المصدر ، ولكن نظرًا لأن المشروع لم يصدر بعد إصدارًا ثابتًا من برامجهم ، لا يزال بعض المخاطر في استخدامه كأداة VPN الوحيدة الخاصة بك.

الخط السفلي

في خروقات البيانات والقرصنة الحالية ، من المهم أكثر من أي وقت مضى اتخاذ خطوات لضمان سلامتك عبر الإنترنت. يتمثل جزء كبير من الحفاظ على الخصوصية على الإنترنت في التأكد من تدفق بياناتك عبر قنوات آمنة. يعد الاستثمار في مزود VPN وأداة موثوق بها أفضل طريقة للقيام بذلك.

عند محاولة مقارنة حلول VPN المختلفة المتوفرة في السوق ، تأكد من البحث في التقنيات والبروتوكولات التي يستخدمها كل واحد. كما أوضحنا ، بعض البروتوكولات قديمة ، بينما لا يزال البعض الآخر ينضج. كنت تريد أن تجد أداة VPN التي يوازن بين السرعة والموثوقية والأمن.

موارد إضافية

- شرح بروتوكولات VPN الخاصة بأنظمة Cisco

- Penn State – مقارنة بروتوكولات VPN – IPSec و PPTP و L2TP

28.04.2023 @ 09:15

الاتصال أبطأ بعض الشيء بسبب التشفير الإضافي الذي يتم تطبيقه. ومع ذلك ، فإن L2TP / IPSec هو بروتوكول VPN شائع وموثوق به يستخدمه العديد من الأفراد والشركات في جميع أنحاء العالم. يوفر هذا البروتوكول مستوى عالٍ من الأمان والخصوصية ، ويعد خيارًا جيدًا لأولئك الذين يرغبون في حماية بياناتهم الشخصية على الإنترنت. في النهاية ، يجب عليك اختيار البروتوكول الذي يناسب احتياجاتك ومتطلباتك الخاصة ، والذي يوفر أعلى مستوى من الأمان والخصوصية لحماية بياناتك الشخصية على الإنترنت.