Accès à Internet privé Ubuntu 14.04

Contents

Accès Internet privé OpenVPN dans Kubuntu 14.04 (Fitity Tahr)

Vous devriez de nombreux fichiers détenus par root là-dedans. Ces fichiers sont créés par un plugin KeyFile, qui écrit le fichier dans un .Format de style INI contenant [en-têtes] avec des paramètres de configuration pertinents pour ce paramètre répertorié ci-dessous. Si vous importez l’un de ces fichiers de configuration OpenVPN à l’aide de la méthode “facile”, le fichier doit ressembler à ceci:

Accès à Internet privé Ubuntu 14.04

Mon VPN PIA perd continuellement la connexion avec les serveurs à des moments aléatoires allant de 10 minutes à une heure. Parfois, il s’accompagne d’un message d’erreur, mais ce n’est qu’environ 1 accidents sur 15. Les autres fois, il perd simplement la connexion avec le serveur VPN et Internet devient mort. Cela peut arriver si mon navigateur (j’ai essayé Firefox, Chrome, Brave et Midori) est inactif et cela peut arriver si je suis en train de faire quelque chose avec ou de jouer de la musique. Si j’arrête ensuite la connexion VPN, mon FAI régulier est en cours d’exécution. Cela affecte un ordinateur de bureau exécutant Ubuntu 14.04. J’ai d’autres ordinateurs sur le même FAI / VPN qui ne perdent pas leur connexion VPN. C’est donc définitivement un Ubuntu 14.04 Numéro, pas un problème PIA ou ISP, bien qu’ils puissent être interdépendants.

J’ai essayé de changer les connexions du routeur (un routeur câblé), des câbles de routeur, différents ports de passerelle et passant de l’UDP à TCP mais rien ne l’a corrigé. Je n’ai pas installé OpenVPN et réinstallé en vain. Cela est cassé depuis plus d’un mois. Avant alors, cela avait fonctionné presque parfaitement pour 2.5 années. Pia n’avait pas de réponses mais ils ne connaissent pas vraiment mon système. Tout ce que j’ai recherché en ligne et dans ce forum concerne les utilisateurs qui ne peuvent pas établir de connexion; Personne ne semble avoir ce problème de pouvoir établir une connexion de serveur parfaitement bonne, puis de le faire mourir soudainement 20 ou 30 minutes. J’ai envoyé au moins 20 rapports de problèmes d’erreur automatique à Ubuntu, ils sont probablement fatigués de les obtenir et de se demander: “ Mais pourquoi ne le répare-t-il pas?Je le ferais si je savais comment.

C’est un bureau AMD64 fait maison environ 8 ans avec 4 Go de mémoire. Je n’utilise pas le Wi-Fi.

J’ai trouvé un message d’erreur à var / crash / _usra-sbin_openvpn.0.crash mais c’est trop avancé pour que je puisse interpréter. C’est aussi très, très long.Voici la première partie si cela contient des indices:

ProblemType: Crash

Architecture: AMD64

CrashCounter: 1

Date: lun 1 mai 12:34:34 2017

Distrolelease: Ubuntu 14.04

ExecutablePath: / usr / sbin / openvpn

IMPÉGRABLETIMESTAMP: 1417473095

Proccmdline: / usr / sbin / openvpn –ramper us-californie.Accès Internet Privé.com –comp-lzo –nobind –dv tun –proto udp –port 1197 –cipheraes-256-cbc –Auth sha256 –Auth-nocache –syslog nm-openvpn – script-security 2 – -Up / usr / lib / NetworkManager / nm-openvpn-service-openvpn-helper –restart –Persist-key –Persist-tun – Management 127.0.0.1 1194 – Management-Queery-Passwords –Route-Noexec –Ifconfig-Noexec – Client –Auth-User-Pass –ca / etc / openvpn / pia-ca.RSA.4096.CRT

Proccwd: /

Procenviron:

Term = Linux

Chemin = (personnalisé, pas d’utilisateur)

Lang = en_us.UTF-8

Procmaps:

559C047C9000-559C04868000 R-XP 00000000 08:05 296648 / USR / SBIN / OpenVPN

559C04A67000-559C04A69000 R – P 0009E000 08:05 296648 / USR / SBIN / OpenVPN

559C04A69000-559C04A6A000 RW-P 000A0000 08:05 296648 / USR / SBIN / OpenVPN

559C04A6A000-559C04A70000 RW-P 00000000 00:00 0

559C051C4000-559C05295000 RW-P 00000000 00:00 0 [tas]

7F5D4634A000-7F5D46361000 R-XP 00000000 08:05 291 / LIB / X86_64-LINUX-GNU / LOBRESOLV-2.19.donc

7F5D46361000-7F5D46561000 — P 00017000 08:05 291 / lib / x86_64-linux-gnu / libresolv-2.19.donc

7F5D46561000-7F5D46562000 R – P 00017000 08:05 291 / lib / x86_64-linux-gni / libresolv-2.19.donc

7F5D46562000-7F5D46563000 RW-P 00018000 08:05 291 / lib / x86_64-linux-gni / libresolv-2.19.donc

7F5D46563000-7F5D46565000 RW-P 00000000 00:00 0

7F5D46565000-7F5D4656A000 R-XP 00000000 08:05 7162 / LIB / X86_64-LINUX-GNU / LIBNSSS_DNS-2.19.donc

7F5D4656A000-7F5D46769000 — P 00005000 08:05 7162 / lib / x86_64-linux-gnu / libnsss_dns-2.19.donc

7F5D46769000-7F5D4676A000 R – P 00004000 08:05 7162 / lib / x86_64-linux-gnu / libnsss_dns-2.19.donc

7F5D4676A000-7F5D4676B000 RW-P 00005000 08:05 7162 / LIB / X86_64-LINUX-GNU / LIBNSSS_DNS-2.19.donc

7F5D4676B000-7F5D4676D000 R-XP 00000000 08:05 10803 / LIB / X86_64-LINUX-GNU / LIBNSS_MDNS4_MINIMAL.donc.2

7F5D4676D000-7F5D4696C000 — P 00002000 08:05 10803 / LIB / X86_64-LINUX-GNU / LIBNSSS_MDNS4_MINIMALL.donc.2

7f5d4696c000-7f5d4696d000 r – p 00001000 08:05 10803 / lib / x86_64-linux-gnu / libnsss_mdns4_minimal.donc.2

7F5D4696D000-7F5D4696E000 RW-P 00002000 08:05 10803 / LIB / X86_64-LINUX-GNU / LIBNSSS_MDNS4_MINIMAL.donc.2

7F5D4696E000-7F5D46978000 R-XP 00000000 08:05 7169 / lib / x86_64-linux-gnu / libnsss_files-2.19.donc

7f5d46978000-7f5d46b77000 — P 0000A000 08:05 7169 / lib / x86_64-linux-gnu / libnsss_files-2.19.donc

7F5D46B77000-7F5D46B78000 R – P 00009000 08:05 7169 / lib / x86_64-linux-gnu / libnsss_files-2.19.donc

7f5d46b78000-7f5d46b79000 RW-P 0000A000 08:05 7169 / lib / x86_64-linux-gnu / libnsss_files-2.19.donc

7F5D46B79000-7F5D46D37000 R-XP 00000000 08:05 7160 / LIB / X86_64-LINUX-GNU / LIBC-2.19.donc

7F5D46D37000-7F5D46F36000 — P 001BE000 08:05 7160 / LIB / X86_64-LINUX-GNU / LIBC-2.19.donc

7F5D46F36000-7F5D46F3A000 R – P 001BD000 08:05 7160 / LIB / X86_64-LINUX-GNU / LIBC-2.19.donc

7F5D46F3A000-7F5D46F3C000 RW-P 001C1000 08:05 7160 / LIB / X86_64-LINUX-GNU / LIBC-2.19.donc

7F5D46F3C000-7F5D46F41000 RW-P 00000000 00:00 0

7F5D46F41000-7F5D46F44000 R-XP 00000000 08:05 7170 / LIB / X86_64-LINUX-GNU / LIBDL-2.19.donc

7f5d46f44000-7f5d47143000 — P 00003000 08:05 7170 / lib / x86_64-linux-gnu / libdl-2.19.donc

7F5D47143000-7F5D47144000 R – P 00002000 08:05 7170 / lib / x86_64-linux-gnu / libdl-2.19.donc

7F5D47144000-7F5D47145000 RW-P 00003000 08:05 7170 / LIB / X86_64-LINUX-GNU / LIBDL-2.19.donc

7F5D47145000-7F5D472F8000 R-XP 00000000 08:05 1273 / lib / x86_64-linux-gnu / libcrypto.donc.1.0.0

7F5D472F8000-7F5D474F7000 — P 001B3000 08:05 1273 / lib / x86_64-linux-gnu / libcrypto.donc.1.0.0

7F5D474F7000-7F5D47512000 R – P 001B2000 08:05 1273 / lib / x86_64-linux-gnu / libcrypto.donc.1.0.0

7F5D47512000-7F5D4751D000 RW-P 001CD000 08:05 1273 / lib / x86_64-linux-gnu / libcrypto.donc.1.0.0

7F5D4751D000-7F5D47521000 RW-P 00000000 00:00 0

7F5D47521000-7F5D47576000 R-XP 00000000 08:05 8087 / lib / x86_64-linux-gnu / libssl.donc.1.0.0

7F5D47576000-7F5D47776000 — P 00055000 08:05 8087 / lib / x86_64-linux-gnu / libssl.donc.1.0.0

7F5D4776000-7F5D47779000 R – P 00055000 08:05 8087 / lib / x86_64-linux-gnu / libssl.donc.1.0.0

7F5D4779000-7F5D47780000 RW-P 00058000 08:05 8087 / lib / x86_64-linux-gnu / libssl.donc.1.0.0

7F5D47780000-7F5D47799000 R-XP 00000000 08:05 296646 / USR / LIB / X86_64-LINUX-GNU / LIBPKCS11-HELPER.donc.1.0.0

7F5D47799000-7F5D47998000 — P 00019000 08:05 296646 / USR / LIB / X86_64-LINUX-GNU / LIBPKCS11-HELPER.donc.1.0.0

7F5D47998000-7F5D47999000 R – P 00018000 08:05 296646 / USR / LIB / X86_64-LINUX-GNU / LIBPKCS11-HELPER.donc.1.0.0

7F5D47999000-7F5D4799A000 RW-P 00019000 08:05 296646 / USR / LIB / X86_64-LINUX-GNU / LIBPKCS11-HELPER.donc.1.0.0

7F5D4799A000-7F5D479B3000 R-XP 00000000 08:05 7171 / lib / x86_64-linux-gnu / libpthread-2.19.donc

7F5D479B3000-7F5D47BB2000 — P 00019000 08:05 7171 / lib / x86_64-linux-gnu / libpthread-2.19.donc

7F5D47BB2000-7F5D47BB3000 R – P 00018000 08:05 7171 / lib / x86_64-linux-gnu / libpthread-2.19.donc

7F5D47BB3000-7F5D47BB4000 RW-P 00019000 08:05 7171 / lib / x86_64-linux-gnu / libpthread-2.19.donc

7F5D47BB4000-7F5D47BB8000 RW-P 00000000 00:00 0

7F5D47BB8000-7F5D47BD8000 R-XP 00000000 08:05 10771 / lib / x86_64-linux-gnu / liblzo2.donc.2.0.0

7F5D47BD8000-7F5D47DD7000 — P 00020000 08:05 10771 / lib / x86_64-linux-gnu / liblzo2.donc.2.0.0

7F5D47DD7000-7F5D47DD8000 R –P 0001F000 08:05 10771 / lib / x86_64-linux-gnu / liblzo2.donc.2.0.0

7F5D47DD8000-7F5D47DD9000 RW-P 00020000 08:05 10771 / lib / x86_64-linux-gnu / liblzo2.donc.2.0.0

7F5D47DD9000-7F5D47DFC000 R-XP 00000000 08:05 7168 / LIB / X86_64-LINUX-GNU / LD-2.19.donc

7F5D47FD1000-7F5D47FD6000 RW-P 00000000 00:00 0

7F5D47FF9000-7F5D47FFB000 RW-P 00000000 00:00 0

7f5d47ffb000-7f5d47ffc000 r – p 00022000 08:05 7168 / lib / x86_64-linux-gni / ld-2.19.donc

7f5d47ffc000-7f5d47ffd000 RW-P 00023000 08:05 7168 / lib / x86_64-linux-gni / ld-2.19.donc

7F5D47FFD000-7F5D47FFE000 RW-P 00000000 00:00 0

7FFC8802C000-7FFC8804D000 RW-P 00000000 00:00 0 [Stack]

7FFC88167000-7FFC88169000 R – P 00000000 00:00 0 [VVAR]

7FFC88169000-7FFC8816B000 R-XP 00000000 00:00 0 [VDSO]

FFFFFFFFFF600000-FFFFFFFFFFF601000 R-XP 00000000 00:00 0 [VSYSCALL]

ProStatus:

Nom: OpenVPN

État: s (dormir)

TGID: 2706

Ngid: 0

PID: 2706

PPID: 2686

Tracerpid: 0

Uid: 0 0 0 0

Gid: 0 0 0 0

FDSIZE: 64

Groupes: 0

Nstgid: 2706

Nspid: 2706

Nspgid: 2686

NSSID: 1104

VMpeak: 29040 Ko

VMSIZE: 29036 KB

Vmlck: 0 kb

Vmpin: 0 kb

VMHWM: 5272 Ko

VMRSS: 5272 Ko

VMDATA: 968 Ko

VMSTK: 136 Ko

VMEXE: 636 Ko

VMLIB: 4504 Ko

Vmpte: 84 kb

VMPMD: 12 Ko

VMSWAP: 0 Ko

HugetlbPages: 0 Ko

Threads: 1

SIGQ: 0/15406

Sigpnd: 0000000000000000

Shdpnd: 0000000000000000

Sigblk: 0000000000000000

Sigign: 0000000000001A01

SIGCGT: 0000000180004002

Capinh: 0000000000000000

CAPPRM: 0000003FFFFFFFFF

CAPEFF: 0000003FFFFFFFFF

Capbnd: 0000003fffffffff

Capamb: 0000000000000000

Seccomp: 0

CPUS_ALLOWED: 3

Cpus_allowed_list: 0-1

Mems_allowed: 00000000 00000001

Mems_allowed_list: 0

volontary_ctxt_switches: 22963

non-voluntary_ctxt_switches: 1007

Signal: 11

Uname: Linux 4.4.0-75 générique x86_64

Groupes d’utilisateurs:

Coredump: base64

H4SICAAAAAAC / 0NVCMVEDW1WAA ==

3 mai 2017, 19h58

Je pensais que PIA n’a autorisé que 3 appareils d’être connectés? Si vous arrêtez les autres, le même problème se produit-il?

Pourquoi avoir plus d’un système sur le même LAN Running Pia? Tu ne peux pas faire 1 la passerelle pour tous les autres?

4 mai 2017, 20h27

Je crois que Pia en autorise 5 à la fois, mais ce n’est jamais un problème car je ne gère que cet ordinateur dessus environ 98% du temps et deux, au maximum. Je pensais que c’était un problème de serveur PIA ou de FAI, jusqu’à ce que j’utilise l’un de mes autres ordinateurs pendant environ 5 heures de suite sans interruption. J’ai demandé plus tard à ma femme de mettre en œuvre PIA sur son ordinateur en même temps que je dirigeais celui-ci en question. Nous sommes tous les deux allés à la musique en streaming comme test. Après environ 45 minutes, ma pia est tombée morte, mais la sienne a continué joyeusement en jouant la musique. Ces deux incidents m’ont donné l’idée que la faute se trouvait à l’intérieur de mon système, pas à l’extérieur aux serveurs ISP ou VPN. Ajoutez à cela les messages de crash que j’obtiens occasionnellement avec “OpenVPN” répertorié lorsque PIA tombe en panne, me fait penser que le problème réside entièrement dans cet ordinateur. La désinstallation / réinstaller OpenVPN ne l’a pas répandue.

4 mai 2017, 22h15

Je n’utilise pas le gestionnaire de réseau sur aucun de mes systèmes.

Utilisation de l’installation d’OpenVPN d’origine avec paramètres PIA sur 14.04 Desktop, 16.04 Appareils portables et Android. Utilisez plusieurs emplacements de sortie différents. Je n’ai pas vu les problèmes que vous avez. Différents emplacements de sortie utilisent différents ports et paramètres. Avez-vous vérifié que ce sont tous actuels?

Si vous trouvez la pile au moment de l’accident, recherchez le niveau le plus bas pour savoir où l’accident a été causé. Habituellement, les 20 lignes les plus basses de la pile expliquent tout – euh . du moins quelle bibliothèque où le crash s’est produit.

4 mai 2017, 23h14

Votre dernier paragraphe souligne à quel point je sais peu. Bien que j’aie inclus un message d’erreur, je n’ai aucune idée de ce que cela signifie, où trouver la pile que vous mentionnez ou ce qu’elle est même, où se trouve le niveau le plus bas, etc. Je ne suis pas un débutant, mais cet aspect de la façon dont les choses fonctionnent au-dessus de ma tête.

Je ne sais pas non plus exactement quels sont les “emplacements de sortie”. J’ai essayé d’utiliser différents paramètres de port par support technique PIA et dans combo avec TCP vs UDP, mais aucun n’a fonctionné mieux que le port 1197 sur UDP. Bien que 1194 semble être le port par défaut et fonctionne avec le bureau de ma femme exécutant Ubuntu 12.04, je ne peux pas me connecter dessus avec mon bureau.

La partie frustrante de cela est l’échec intermittent sans rien que je puisse identifier comme une action causale et le fait qu’il semblait simplement commencer seul sans aucun changement majeur à mon système autre que les mises à niveau régulières du navigateur kernal. C’est comme si un composant tel qu’une résistance ou un condensateur surchauffe et démêle. Pourtant, à la minute où je perds la connexion de mon serveur, je peux me reconnecter et cela fonctionnera de manière fiable pendant 20 minutes supplémentaires à une heure. Les dispositifs surchauffés ne permettent généralement pas de reconnexion immédiate.

4 mai 2017, 23 h 41

Support pour 12.04 s’est terminé il y a quelques semaines. Vous devez passer à une version plus récente dès que possible. Plus de correctifs pour 12.04 Et plus vous attendez, plus il sera difficile de passer à une nouvelle version.

Vous ne pouvez pas simplement choisir des ports à utiliser avec pia. Chaque emplacement de sortie a des ports et des paramètres spécifiques activés. Vous devez les utiliser.

Pia a une sortie de sortie partout dans le monde. C’est l’une des raisons pour lesquelles je les paie au lieu d’utiliser le mien.

5 mai 2017, 22h27

Nos deux ordinateurs de bureau doivent aller à 16.04 Et cela doit être fait comme une installation propre, mais je n’ai pas le temps pour ça maintenant. Elle utilise principalement son iPad pour des trucs importants et ne joue que des jeux de solitaire sur 12.04 sans connexion Internet, donc je ne suis pas trop inquiet. Se déplaçant peut-être à 16.04 résoudra mon problème VPN. 14.04 vient d’être une série de problèmes impliquant la mise à niveau de 12.04 L’année dernière. Docs a disparu et Cryptswap n’a jamais fonctionné. L’utilisation de suspension soulève les chances d’un crash plus tard.

Quant à PIA, ce lien indique que l’on peut modifier les ports et UDP / TCP si vous avez des problèmes avec la baisse de votre connexion. https: // helpdesk.Accès Internet Privé.com / hc / en-us / articles / 226851548 Mais cela n’a pas fonctionné pour moi.

6 mai 2017, 06:59 AM

Il existe de nombreuses options de port différentes dans ce lien. Ce n’est pas seulement 1. Les avez-vous tous essayés?

Exécutez-vous le stock OpenVPN (APT INSTALL OpenVPN) ou utilisez-vous les trucs de l’installateur PIA?

Votre système utilise-t-il des trucs de gestion de l’alimentation? Quelque chose qui pourrait désactiver le réseau après 45 min? Tourne vers un disque dur?

Est-ce que c’est connecté WiFi ou Wiredt?

À l’intérieur du journal des accidents, il devrait y avoir une trace de pile. Avez-vous trouvé cela?

Vous utilisez un emplacement de sortie en Californie. Pia a de nombreux emplacements de sortie différents dans le monde. Essayez d’utiliser d’autres. Est ce que ça aide?

7 mai 2017, 06:37

Merci d’avoir passé tout ce temps avec moi sur ce problème délicat et frustrant.

J’ai essayé tous les différents types de port et de connexions répertoriées. J’ai exécuté l’OpenVPN recommandé par PIA. C’était la seule option disponible lorsque j’ai configuré Pia il y a 2 ans et plus. Ça a bien fonctionné pendant longtemps. Hier, je ne l’ai pas installé et j’ai essayé leur application propriétaire, mais je ne pouvais pas le faire fonctionner du tout (je ne pouvais me connecter à aucun serveur), j’ai donc réinstallé OpenVPN (en utilisant le terminal et suivant leurs instructions) et je maintenant peut se connecter à n’importe quel serveur, mais ne peut pas le garder connecté pendant plus d’une heure.

J’ai cherché n’importe quel temps d’alimentation ou d’écran, mais je n’ai trouvé aucun. Tout est prêt à ne jamais s’éteindre lorsqu’il est inactif. J’ai également regardé Var / Spool / Cron / Crontabs mais je n’ai rien trouvé d’autre qu’une sauvegarde quotidienne pour “ Back In Time ”.

Je suis sur un routeur câblé – non WiFi. Et j’ai essayé de nombreuses sorties différentes – toutes aux États-Unis, au Danemark et en Turquie. Aucune différence.

Voici où j’avais tort dans mon post initial. Il ne s’arrête pas à 10 minutes de course. Il s’arrête assez régulièrement à 1 heure. C’est 1 heure à partir du moment où je me connecte à un point de sortie, pas 2:15, 3:15, etc. Je m’excuse pour des informations incorrectes, mais je ne faisais pas soigneusement le temps et la documentation des incréments d’échec. Aujourd’hui, j’ai gardé un journal papier écrit et il est tombé assez près d’une heure après avoir été connecté à chaque fois.

J’ai trouvé un «StackTrace» répertorié dans le dernier rapport de crash. Je ne sais pas combien de temps c’est censé être, mais j’en ai copié de la première mention à la fin du rapport de crash. À la fin, ils mentionnent «Passwd» étant obsolète, alors je suis allé à Synaptic Mgr et je l’ai mis à jour. Je ne pense pas que cela affecte ce problème car rien n’a changé.

Trace de la pile:

# 0 0x00007f168ff2dc37 dans __gi_raise (sig = sig @ entrée = 6) à../ nptl / sysdeps / unix / sysv / linux / relance.C: 56

ResultVar = 0

pid = 2696

selftid = 2696

# 1 0x00007f168ff31028 dans __gi_abort () à Abort.C: 89

Save_stage = 2

ACT =, SA_MASK =>, SA_FLAGS = 6, SA_RESTORE = 0x561400000001>

sigs = >>

# 2 0x00007f168ff6a2a4 dans __LIBC_MESSAGE (do_abort = do_abort @ entrée = 1, fmt = fmt @ entrée = 0x7f16900 7BEF0 “*** Erreur dans`% S ‘:% S: 0x% s *** \ n “) at ../ sysdeps / posix / libc_fatal.c: 175

ap =>

fd = 2

on_2 =

liste =

nlist =

CP =

écrit =

# 3 0x00007f168ff7656e dans malloc_priterr (ptr =, str = 0x7f169007bfd8 “Double libre ou corruption (!prev) “, action = 1) à malloc.C: 4996

buf = “000056147b94d5a0”

CP =

# 4 _int_free (av =, p =, have_lock = 0) à malloc.C: 3840

taille =

fb =

NextChunk =

NextSize =

NextInUse =

Présidence =

bck =

fwd =

errstr =

verrouillé =

# 5 0x00007f168ffcb0c8 dans __gi_freeaddrinfo (ai = 0x56147b94d5f0) à../ sysdeps / posix / getaddrinfo.C: 2681

p = 0x56147b94d5a0

# 6 0x000056147A3BB882 ?? ()

Informations sur la table nosymboles disponibles.

# 7 0x000056147A3BC475 ?? ()

Informations sur la table nosymboles disponibles.

# 8 0x000056147A37DB1E ?? ()

Informations sur la table nosymboles disponibles.

# 9 0x000056147A37E250 ?? ()

Informations sur la table nosymboles disponibles.

# 100x000056147A396638 ?? ()

Informations sur la table nosymboles disponibles.

# 110x00007f168ff18f45 dans __LIBC_START_MAIN (main = 0x56147a3691e0, argc = 35, argv = 0x7fffcd1e4ae8, init =, fin =, rtld_fini =, stack_end = 0x7fffcd1e4ad8) à libc-start.C: 287

résultat =

Unwind_buf =, mask_was_saved = 0 >>, priv =, data = >>

not_first_call =

# 120x000056147A36920E ?? ()

Informations sur la table nosymboles disponibles.

StackTraceAddressSignature: / usr / sbin / openvpn: 6: x86_64: / lib / x86_64-linux-gnu / libc-2.19.SO + 36C37: / lib / x86_64-linux-gnu / libc-2.19.SO + 3A028: / lib / x86_64-linux-gnu / libc-2.19.SO + 732A4: / lib / x86_64-linux-gnu / libc-2.19.SO + 7F56E: / lib / x86_64-linux-gnu / libc-2.19.SO + D40C8: / USR / SBIN / OpenVPN + 5d882: / usr / sbin / openvpn + 5e475: / usr / sbin / openvpn + 1fb1e: / usr / sbin / openvpn + 20250: / usr / sbin / openvpn + 38638: / 20250: lib / x86_64-linux-gnu / libc-2.19.SO + 21F45: / usr / sbin / openvpn + b20e

StackTraceTop:

__LIBC_MESSAGE (do_abort = do_abort @ entrée = 1, fmt = fmt @ entrée = 0x7f16900 7bef0 “*** Erreur dans`% s ‘:% s: 0x% s *** \ n “) at ../ sysdeps / posix / libc_fatal.c: 175

malloc_priterr (ptr =, str = 0x7f169007bfd8 “Double libre ou corruption (!prev) “, action = 1) atmalloc.C: 4996

_int_free (av =, p =, have_lock = 0) à malloc.C: 3840

__Gi_freeaddrinfo (ai = 0x56147b94d5f0) à../ sysdeps / posix / getaddrinfo.C: 2681

??()

Tags: fidèle

ThreadStackTrace:

.

Thread 1 (Thread 0x7F169134F740 (LWP 2696)):

# 0 0x00007f168ff2dc37 dans __gi_raise (sig = sig @ entrée = 6) à../ nptl / sysdeps / unix / sysv / linux / relance.C: 56

ResultVar = 0

pid = 2696

selftid = 2696

# 1 0x00007f168ff31028 dans __gi_abort () à Abort.C: 89

Save_stage = 2

ACT =, SA_MASK =>, SA_FLAGS = 6, SA_RESTORE = 0x561400000001>

sigs = >>

# 2 0x00007f168ff6a2a4 dans __LIBC_MESSAGE (do_abort = do_abort @ entrée = 1, fmt = fmt @ entrée = 0x7f16900 7BEF0 “*** Erreur dans`% S ‘:% S: 0x% s *** \ n “) at ../ sysdeps / posix / libc_fatal.c: 175

ap =>

fd = 2

on_2 =

liste =

nlist =

CP =

écrit =

# 3 0x00007f168ff7656e dans malloc_priterr (ptr =, str = 0x7f169007bfd8 “Double libre ou corruption (!prev) “, action = 1) à malloc.C: 4996

buf = “000056147b94d5a0”

CP =

# 4 _int_free (av =, p =, have_lock = 0) à malloc.C: 3840

taille =

fb =

NextChunk =

NextSize =

NextInUse =

Présidence =

bck =

fwd =

errstr =

verrouillé =

# 5 0x00007f168ffcb0c8 dans __gi_freeaddrinfo (ai = 0x56147b94d5f0) à../ sysdeps / posix / getaddrinfo.C: 2681

p = 0x56147b94d5a0

# 6 0x000056147A3BB882 ?? ()

Informations sur la table nosymboles disponibles.

# 7 0x000056147A3BC475 ?? ()

Informations sur la table nosymboles disponibles.

# 8 0x000056147A37DB1E ?? ()

Informations sur la table nosymboles disponibles.

# 9 0x000056147A37E250 ?? ()

Informations sur la table nosymboles disponibles.

# 100x000056147A396638 ?? ()

Informations sur la table nosymboles disponibles.

# 110x00007f168ff18f45 dans __LIBC_START_MAIN (main = 0x56147a3691e0, argc = 35, argv = 0x7fffcd1e4ae8, init =, fin =, rtld_fini =, stack_end = 0x7fffcd1e4ad8) à libc-start.C: 287

résultat =

Unwind_buf =, mask_was_saved = 0 >>, priv =, data = >>

not_first_call =

# 120x000056147A36920E ?? ()

Informations sur la table nosymboles disponibles.

Titre: OpenVPN Assert Failure: *** Erreur dans `/ usr / sbin / openvpn ‘: corruption double libreoror (usr / sbin /!Précédent): 0x000056147B94D5A0 ***

UnportableReason:

Vous avez installé des versions de package obsolète installé. Veuillez mettre à niveau les packages suivants et vérifier si le problème se produit toujours:

passage

UpgradeStatus: pas de journal de mise à niveau présent (probablement une installation fraîche)

_MarkForupload: true

Wildmanne39

7 mai 2017, 06:43 AM

Le thread est passé au réseau et sans fil.

7 mai 2017, 11 h 24

Vérifiez la façon dont votre authentification par mot de passe est stockée pour une utilisation VPN. Il y a un paramètre qui le maintient en RAM. Ceci est moins sécurisé, mais laissera OpenVPN réapparaître automatiquement. J’ai passé 5 minutes à le chercher dans la page d’homme et je ne l’ai pas trouvé. Désolé.

7 mai 2017, 19:21

Je m’excuse de ne pas utiliser les balises de code. J’ai négligé de prendre le temps d’apprendre à le faire. Ça n’a pas pris de temps du tout – mon mauvais. Je ne jette pas mes chaussettes par terre.

Quant au problème: je l’ai définitivement épinglé à quelque chose dans mon ordinateur pour perturber ma connexion PIA à exactement 60 minutes à partir du moment où je me connecte.

Je me demande sur «suspendre». Je sais que la suspension laisse tomber le VPN parce que lorsque je me réveille de Suspende, ma connexion FAIR régulière est en cours d’exécution, mais le VPN n’est pas – la même situation qui se produit ici toutes les 60 minutes. Mon ordinateur pourrait-il aller partiellement en mode suspension toutes les heures et ne couper que le VPN, mais ne pas suspendre le reste de l’ordinateur? J’ai réglé le paramètre graphique «Power Down» sur «Never», mais cela ne signifie pas qu’il n’est pas en quelque sorte corrompu de penser que je veux qu’il dépasse chaque heure. Bien sûr, c’est censé s’appliquer si inactif, mais dans ce cas, le VPN est perturbé toutes les heures même si je l’utilise.

Serait-ce un problème ACPI ou APM? Mon ordinateur est vieux – je ne sais pas s’il a même ACPI.

Wildmanne39

8 mai 2017, 00h08

Je m’excuse de ne pas utiliser les balises de code. J’ai négligé de prendre le temps d’apprendre à le faire. Ça n’a pas pris de temps du tout – mon mauvais. Je ne jette pas mes chaussettes par terre.

Pas de problème, nous étions tous nouveaux une fois et c’est ainsi que la plupart d’entre nous apprennent.:)

8 mai 2017, 01:52

UnportableReason:

Vous avez installé des versions de package obsolète installé. Veuillez mettre à niveau les packages suivants et vérifier si le problème se produit toujours:

Exécutez ceci pour corriger le système. Cela suppose qu’OpenVPN est installé via le gestionnaire de packages, pas directement à partir d’un outil fourni par PIA.

Mise à jour Sudo Apt

SUDO APT APPOSITION

Je pense toujours qu’il est lié aux paramètres de configuration OpenVPN qui ne conservent pas les informations d’identification PIA dans RAM. Souviens-toi de lire quelque part. Recherche que. J’ai googlé – https: // serverfault.com / Questions / 436333 / Get-déconnecté de l’openvpn-server-enseigne-heure RENEG-SEC

Suspende fait baisser le réseautage, mais je doute que cela se produit vraiment si cela se produit pendant que vous utilisez activement le système. Je n’ai jamais entendu parler d’un VPN revenant automatiquement après suspension. ** Tout ce que ** peut être scénarisé, si vous le souhaitez.

9 mai 2017, 20h43

Merci beaucoup, Thefu. Vous l’avez cloué avec votre lien impliquant l’intervalle de renégociation. Le premier problème était que je n’ai pas utilisé mon chronomètre et mon presse-papiers pour identifier correctement la perte de connexion comme se produisant toutes les 60 minutes. J’utilisais des évaluations subjectives et je pensais que cela se produisait à des moments aléatoires, ce n’était pas. Mon erreur. Si vous ne décrivez pas correctement un problème, vous ne le réparez probablement pas. Ensuite, même si j’ai passé un mois à rechercher quelque chose qui ressemble à mon problème, je n’ai jamais pu trouver quelqu’un avec le bon problème car je n’ai pas compris le problème. La troisième obstacle à la recherche d’une solution était qu’avant maintenant, j’ignorais complètement les fonctions de renégociation VPN. Je suis toujours un peu incertain à propos de toutes les variances, mais je pense que j’en sais maintenant assez pour rester au top tout en apprenant plus.

Pour le réparer dans mon système PIA, j’ai dû entrer dans le gestionnaire de réseau, dans l’onglet VPN pour un serveur individuel ou un point de sortie, vers le paramètre avancé et cliquez manuellement sur la case pour “Utiliser l’intervalle de renégociation personnalisé” réglé sur “0”. Le paramètre par défaut affiché pour tous les serveurs est “0”, mais si la boîte n’est pas cochée, la valeur est grisée et elle est apparemment par défaut à 3600 secondes (1 heure). C’est tout parce que j’utilise apparemment les paramètres de configurations OpenVPN de PIA et leurs instructions d’installation plutôt que de le faire via le gestionnaire de packages. Puisque je les paie et que je ne connais pas aussi bien mon système d’exploitation que je voudrais l’être, j’ai suivi leurs instructions plutôt que d’essayer d’apprendre toutes les subtilités d’OpenVPN. Apparemment, je devrai définir manuellement l’intervalle de renégociation pour chaque point de sortie que j’utilise.

Je ne sais toujours pas pourquoi ce problème est apparu. Quelque chose a changé avec le système de PIA qui a apparemment affecté certains ordinateurs, mais pas d’autres. J’ai 6 appareils différents exécutant PIA (généralement un seul à la fois): exécuter plusieurs systèmes d’exploitation (Ubuntu, Point Linux, iOS, Windows) et Ubuntu 14.04 était le seul qui a soudainement commencé à mal se comporter. Plusieurs autres personnes se sont plaints auprès de PIA sur leur forum qu’ils ont soudainement commencé à avoir ce problème de la baisse du lien début avril. Le porte-parole de la PIA a à peu près refusé toute causalité de leur fin et les discussions ont été chauffées. Je ne pointerais pas un doigt accusant sur personne, mais je sais que mon système a fonctionné pendant 2 ans et demi sur ce même ordinateur sous Ubuntu 12.04 puis 14.04 sans aucun problème jusqu’au premier avril. Le pire est que j’ai recommandé PIA à un ami qui a beaucoup moins d’expérience avec les ordinateurs que moi. J’espère que son ordinateur portable n’a pas été affecté.

Merci encore pour tout le temps que vous avez passé à me mettre au carré. J’espère que ce fil peut aider quelqu’un d’autre sur la route.

Accès Internet privé OpenVPN dans Kubuntu 14.04 (Fitity Tahr)

J’ai récemment acheté un service VPN auprès de Private Internet Access (PIA), car je voulais en savoir plus sur OpenVPN et j’ai pensé que ce serait une façon intéressante d’obtenir une vue extérieure de mon réseau. À 25 £ / an, je pense que Pia est une grande valeur. PIA fournit un script shell que vous pouvez exécuter pour configurer l’OpenVPN pour vous connecter à leurs serveurs, mais je voulais savoir comment le faire manuellement. Il m’a fallu un certain temps pour comprendre exactement comment vous connecter à l’aide du widget de gestion de réseau de Kubuntu, donc j’espère que cela vous évitera des problèmes. Cette méthode doit être la même pour toute distribution à l’aide d’une version récente de KDE’s Plasma Desktop.

Étape 1: Télécharger et extraire le bundle de configuration

Le bundle de configuration contient un mélange de choses dont vous avez définitivement besoin (certificat PIA) et des choses dont vous pourriez avoir besoin (fichiers OpenVPN Config). Il peut être téléchargé à l’aide du lien sécurisé ci-dessous: https: // www.Accès Internet Privé.com / openvpn / openvpn.zip, vous devrez conserver ces certificats et fichiers de configuration, il est donc probablement préférable de créer un répertoire dans votre maison et de les extraire.

MKDIR ~ / VPN CD ~ / VPN MV ~ / Téléchargements / OpenVPN.zip ~ / vpn / unzip openvpn.fermeture éclair

Les fichiers suivants doivent être extraits:

- Californie.CRT: Ceci est le certificat de PIA,

- CRL.pem: Il s’agit d’une liste de révocation de certificat

- divers fichiers comme emplacement.OVPN: Ce sont des fichiers de configuration OpenVPN préparés

Étape 2: Choisissez un emplacement du serveur

Vous pouvez porter un jugement sur l’emplacement du serveur qui vous convient le mieux en fonction de cette page: https: // www.Accès Internet Privé.com / pages / réseau / quel domaine vous convient le mieux dépendra de votre cas d’utilisation spécifique. Certaines choses à penser sont:

- Filtrage de contenu basé sur la localisation

- Bande passante requise

- Différences juridiques régionales et censure

Étape 3: Installez les packages nécessaires

Si vous essayez de configurer une connexion OpenVPN avec Network-Manager sans le package Network-Manager-OpenVPN installé, Network Manager vous permettra d’entrer les détails de la configuration OpenVPN mais ne vous permettra pas d’utiliser la connexion. C’est là que je suis resté coincé, car il n’y avait pas de “vous devez installer ce package pour utiliser une notification VPN”, juste un manque de réponse complet lorsque vous cliquez sur la connexion. Alors, installez ce package:

sudo apt-get updat sudo apt-get install nework-manager-openvpn

À partir de maintenant, vous avez deux choix pour la façon dont vous souhaitez configurer votre connexion VPN: l’une est vraiment facile mais ne vous apprendra rien, et l’autre est toujours assez facile, mais vous pourriez apprendre quelque chose. Pour passer à la version vraiment facile, cliquez ici. Sinon, continuez à lire.

Étape 4: Configurer manuellement la gestion du réseau (recommandé)

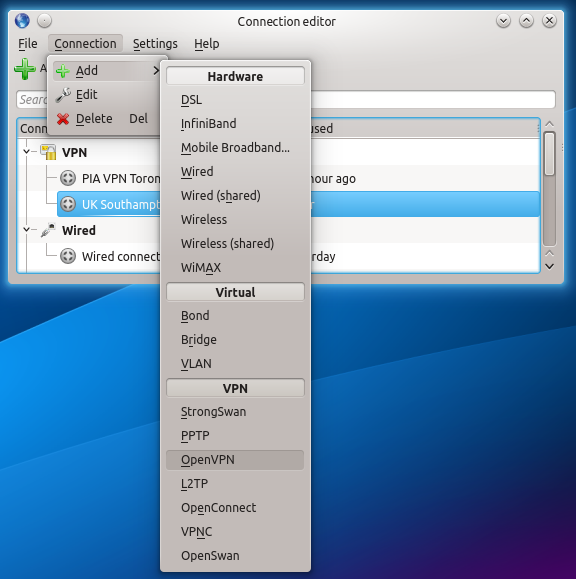

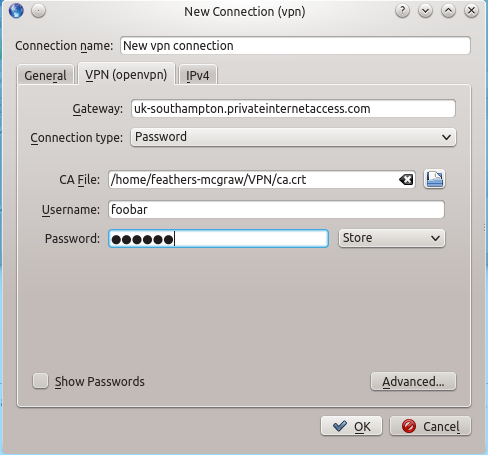

Cliquez sur le widget de gestion du réseau, puis sélectionnez l’icône Spanner. À partir de cette fenêtre, vous devriez pouvoir ajouter une nouvelle connexion VPN comme dans cette image:  Ensuite, modifiez le nom de la connexion VPN en quelque chose d’utile, comme “Pia Southampton“, Et changez la passerelle au nom d’hôte de l’emplacement que vous avez choisi à l’étape 2. Cliquez sur l’icône du dossier et choisissez le CA.Fichier CRT (à partir du zip que vous avez téléchargé plus tôt) comme fichier CA, puis saisissez votre nom d’utilisateur et votre mot de passe.

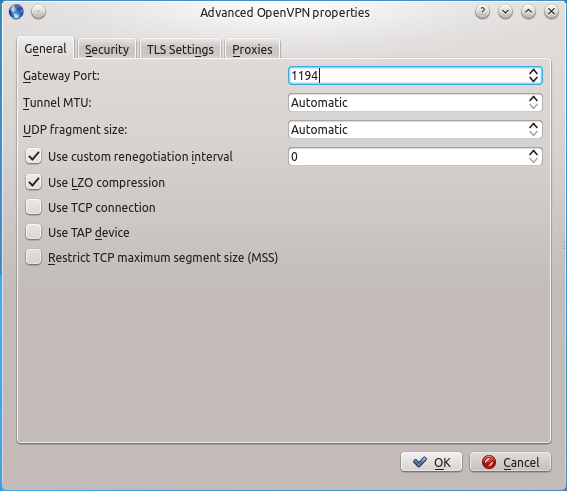

Ensuite, modifiez le nom de la connexion VPN en quelque chose d’utile, comme “Pia Southampton“, Et changez la passerelle au nom d’hôte de l’emplacement que vous avez choisi à l’étape 2. Cliquez sur l’icône du dossier et choisissez le CA.Fichier CRT (à partir du zip que vous avez téléchargé plus tôt) comme fichier CA, puis saisissez votre nom d’utilisateur et votre mot de passe.  Cliquez sur le bouton avancé et sélectionnez Utiliser la compression LZO. Vous pouvez définir le port de passerelle sur 1194, qui est le port “bien connu” pour les connexions OpenVPN. Si vous laissiez cette option définie sur “Automatic”, le port correct serait détecté, mais il est probablement préférable de le définir explicitement. De même, définissez l’intervalle de renégociation personnalisé à 0.

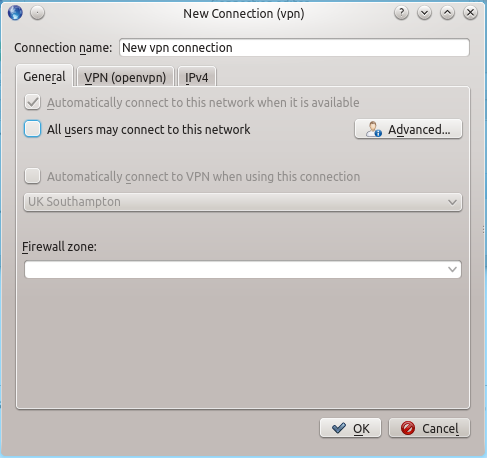

Cliquez sur le bouton avancé et sélectionnez Utiliser la compression LZO. Vous pouvez définir le port de passerelle sur 1194, qui est le port “bien connu” pour les connexions OpenVPN. Si vous laissiez cette option définie sur “Automatic”, le port correct serait détecté, mais il est probablement préférable de le définir explicitement. De même, définissez l’intervalle de renégociation personnalisé à 0.  Vous pouvez laisser tous les paramètres de l’onglet Général à leurs paramètres par défaut.

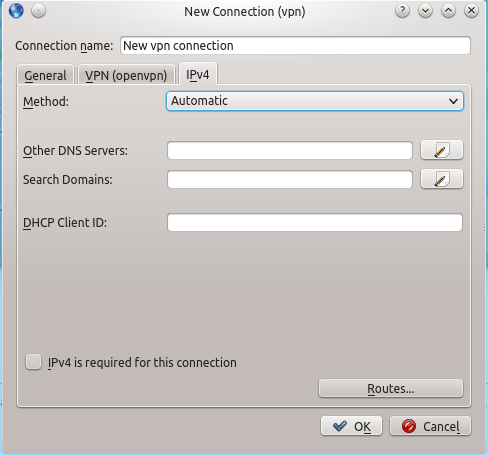

Vous pouvez laisser tous les paramètres de l’onglet Général à leurs paramètres par défaut.  Même histoire sur l’onglet IPv4: laissez tous ces paramètres tels qu’ils sont.

Même histoire sur l’onglet IPv4: laissez tous ces paramètres tels qu’ils sont.  Cliquez maintenant sur le widget de gestion du réseau une fois de plus et connectez-vous à la connexion VPN que vous venez d’ajouter. Si tout se passe bien, vous devez être connecté et vous pouvez passer aux tests.

Cliquez maintenant sur le widget de gestion du réseau une fois de plus et connectez-vous à la connexion VPN que vous venez d’ajouter. Si tout se passe bien, vous devez être connecté et vous pouvez passer aux tests.

Notes sur les fichiers de configuration

Je pense qu’il est toujours préférable d’avoir une compréhension des outils d’interface graphique comme le widget de gestion de réseau «sous le capot», alors jetons un œil aux fichiers de configuration qu’il crée et modifie. Étant donné que le widget de gestion du réseau ne nécessite que les privilèges de l’utilisateur à utiliser, je m’attendais à ce que tous ses paramètres soient situés dans le répertoire domestique de l’utilisateur, quelque part dans / home / utilisateur /.KDE / Share / Apps / NetworkManagement . Cependant, il semble que les connexions VPN ajoutées via le widget de gestion du réseau apportent des modifications au niveau du système de fichiers racine. Jetez un œil dans / etc / NetworkManager / System-Connections /:

LL / etc / NetworkManager / System-Connections

Vous devriez de nombreux fichiers détenus par root là-dedans. Ces fichiers sont créés par un plugin KeyFile, qui écrit le fichier dans un .Format de style INI contenant [en-têtes] avec des paramètres de configuration pertinents pour ce paramètre répertorié ci-dessous. Si vous importez l’un de ces fichiers de configuration OpenVPN à l’aide de la méthode “facile”, le fichier doit ressembler à ceci:

FEATHERS-MCGRAW @ Hobbs-T440S: / etc / NetworkManager / System-Connections $ sudo Cat UK \ Southampton [Connection] ID = UK Southampton UUID = Type = VPN [VPN] Service-Type = Org.Freedesktop.Gestionnaire de réseau.openvpn comp-lzo = oui port = 1194 CA = / home / feathers-mcgraw / vpn / ca.CRT Connection-Type = Password Motword-Flags = 2 Remote = UK-Southampton.Accès Internet Privé.com reneg-second = 0

Si vous avez ajouté le fichier en utilisant la méthode que j’ai suggérée, votre fichier doit ressembler à ceci:

FEATHERS-MCGRAW @ Hobbs-T440S: / etc / NetworkManager / System-Connections $ sudo cat private \ Internet \ Access [Connection] ID = PIA VPN Southampton UK UUID = Type = VPN Permisess = utilisateur: FEATHER-MCGRAW:; [VPN] Service-Type = Org.Freedesktop.Gestionnaire de réseau.OpenVPN Connection-Type = Password Motword-Flags = 1 Remote = UK-Southampton.Accès Internet Privé.com comp-lzo = oui proto-tcp = non tap-dev = non reneg-ceconds = 0 port = 1194 mssfix = non nom d'utilisateur = ca = / home / feathers-mcgraw / vpn / ca.CRT [IPv4] Méthode = Auto Ignore-Auto-dns = True

Sous le [connexion] En-tête, vous trouverez les options suivantes:

- identifiant est juste une étiquette pratique pour la connexion, utilisée par le widget de gestion du réseau pour identifier la connexion

- uuid est l’identifiant universellement unique de la connexion

- taper est VPN pour des raisons évidentes. S’il s’agissait d’une connexion WiFi normale, vous pourriez voir quelque chose comme 802-11-Wire

- autorisation détermine si cette connexion est disponible pour tous les utilisateurs du système ou simplement la personne qui l’a ajouté. La méthode manuelle ne rend pas le VPN à la disposition de tous les utilisateurs du système: si vous souhaitez modifier cela, vérifiez le “Tous les utilisateurs peuvent se connecter à ce réseau“Réglage sur l’onglet Général.

Le [VPN] Le cap contient les options suivantes:

- type de service est explicite.

- type de connexion Détermine si vous utilisez des certificats pour vous identifier sur le serveur OpenVPN ou l’authentification du mot de passe.

- Flags de mot de passe contrôle ce qui est fait avec votre mot de passe. Une valeur de 0 signifie que le système est responsable de fournir et de stocker le secret, 1 signifie qu’un agent secret de session d’utilisateur est responsable de fournir et de stocker le secret, 2 signifie que le secret ne doit pas être enregistré et que l’utilisateur sera invité à Il est à chaque fois, et 4 (pas 3) signifie qu’un secret n’est pas requis et ne doit pas être demandé à l’utilisateur.

- télécommande est le nom de domaine de l’hôte auquel vous vous connectez.

- port est le port de la connexion, habituellement 1194 pour openvpn.

- comp-lzo Spécifie si vous utilisez ou non la compression LZO

- proto-tcp Spécifie s’il faut utiliser TCP ou non.

- Tap-dev Spécifie s’il faut utiliser ou non un périphérique TAP (un adaptateur Ethernet virtuel)

- mssfix Détermine si une limite est fixée pour la taille maximale du segment (MSS) pour TCP

- nom d’utilisateur Le nom d’utilisateur est-il utilisé pour l’authentification.

- Californie est le chemin d’accès au certificat de l’autorité de certificat, utilisé pour vous assurer que vous communisez avec le serveur correct.

- reneg-secondes Spécifie un intervalle de renégociation personnalisé.

Le [ipv4] L’en-tête contient des options liées au DCHP et au DNS lors de l’utilisation d’IPv4. Si vous souhaitez en savoir plus sur ces options, vous pouvez vérifier cette page.

Méthode de configuration alternative “facile”

Si vous avez configuré manuellement la gestion du réseau, ignorez cette section et continuez à tester, cliquez sur le widget de gestion du réseau dans le plateau système, puis cliquez sur l’icône Spanner. Maintenant cliquez Déposer, et Importer VPN, qui ouvrira un navigateur de fichiers. Sélectionnez le fichier de configuration du serveur auquel vous souhaitez vous connecter (emplacement.ovpn) et cliquez Ouvrir. Cela chargera le fichier de configuration fourni par PIA; La seule chose à faire est de fournir votre nom d’utilisateur et votre mot de passe. Cliquez à nouveau sur le widget de gestion du réseau, puis cliquez sur la clé à côté du VPN que vous venez d’ajouter. Tapez votre nom d’utilisateur et votre mot de passe, puis cliquez D’ACCORD. Fait!

Essai

Pour voir quelle est votre adresse IP WAN de la ligne de commande, utilisez cette commande:

wget -qo- ifconfig.moi / ip

Et pour vérifier dans quel pays se trouve votre nœud de sortie, vous pouvez récupérer les informations WHOIS avec cette commande:

whois 1.2.3.4

. où 1.2.3.4 est l’adresse IP que vous avez obtenue de la commande précédente.

Liens utiles

Il m’a fallu beaucoup de temps pour trouver certaines de ces informations. Voici quelques liens que j’ai trouvés particulièrement utiles: page Paramètres des systèmes de gestionnaire de réseau sur la spécification des paramètres de configuration du gestionnaire de réseau Wiki Gnome Spécification sur les pages du développeur GNOME, veuillez laisser un commentaire si vous avez des informations utiles à ajouter, ou à toute question.

commentaires

Soumis par thijs (non vérifié) le vendredi 31/10/2014 – 01:13

CMD

Je plaisante;) Essayez de configurer votre propre serveur OpenVPN, c’est génial! Mais utilisez alors Easy-RSA et pas d’interface graphique, comme ici:

http: // www.tarte aux framboises.org / forums / Viewtopic.php?f = 36 & t = 20916 & start = 50

Merci pour le tutoriel du serveur de messagerie!

Soumis par Sam Hobbs le vendredi 31/10/2014 – 09:17

En réponse à CMD par thijs (non vérifié)

N’est-ce pas? (Sur un sérieux

N’est-ce pas? (Sur une note sérieuse, ils sont parfois assez ennuyeux, le nouveau widget de gestion de réseau dans Kubuntu 14.10 (utopique) est à nouveau différent. Donc mon tutoriel est déjà légèrement obsolète. Cela n’arrive pas tellement avec la ligne de commande. OpenVPN Server est sur ma liste de choses à faire, je vais jeter un œil. Merci pour votre commentaire! Sam

Soumis par Oshunluvr (non vérifié) le vendredi 16/01/2015 – 21:15

Configuration de nic?

Je n’ai vu aucune mention sur la façon dont vous avez des connexions configurées. Ponté, lié, solo.

J’essaie de mettre en place une connexion à pont collé dans Kubuntu 14.04 Mais avoir des problèmes. Je l’ai travaillé avec Ubuntu 12.04 Server immédiatement. Une fois que je les mets opérationnels, OpenVPN et PIA sont suivants!

Soumis par Sam Hobbs le vendredi 16/01/2015 – 21:51

En réponse à la configuration de nic? par Oshunluvr (non vérifié)

Honnêtement. Je ne sais pas 🙁

Salut ami, j’ai envie de te voir ici 🙂 Je ne sais pas comment le mien est configuré pour être honnête, et je dois admettre que je ne connais pas la différence entre une connexion pontée, liée et solo: / Avez-vous repéré le lien vers le Page de configuration du réseau Gnome? Il y a des paramètres de configuration qui semblent être pertinents pour ce que vous faites. En supposant que vous avez configuré votre serveur via SSH (n’utilisant pas une interface graphique), il est étrange que vous ayez des problèmes maintenant quand cela a bien fonctionné avant. Utilisez-vous le widget de gestion du réseau pour le configurer? Je dois admettre que je viens de rechercher tous les paramètres avec une option de configuration GUI et ceux du fichier PIA Config par défaut pour voir ce qu’ils ont fait, en supposant qu’ils étaient les plus importants. Sam

Soumis par Oshunluvr (non vérifié) le vendredi 16/01/2015 – 22:43

En réponse à honnêtement. Je ne sais pas: (par Sam Hobbs

J’ai compris.

J’ai fait fonctionner le collé / pont maintenant avec 14.04. J’ai trouvé cette page qui contenait la réponse:

Les règles de liaison ont changé par rapport à 12.04 à 14.04 donc j’avais quelques choses à changer. Depuis que j’ai un serveur et un bureau à la fois avec Dual Nic I Figured Bonding (AKA Port Aggregation) était la meilleure utilisation des capacités du réseau. Le pontage était nouveau pour moi mais ce que j’ai lu sur VPN a dit que c’était nécessaire. Je suis prêt maintenant et je vais creuser dans l’OpenVPN / PIA configuré ensuite!

Soumis par Sam Hobbs le samedi 17/01/2015 – 00:44

En réponse à Got It. par Oshunluvr (non vérifié)

Tous les NICS

Beau lien! Je n’ai pas plusieurs NICS, mais maintenant j’ai commencé à lire à ce sujet, je peux voir l’appel.

Les fournisseurs de réseautage ont longtemps offert une fonctionnalité pour agréger la bande passante sur plusieurs liens physiques vers un commutateur. Cela permet à une machine (souvent un serveur) de traiter plusieurs connexions physiques pour changer d’unités en tant que lien logique unique. Le surnom standard de cette technologie est l’IEEE 802.3ad, bien qu’il soit connu par les noms communs de la jonction, de l’agrégation de tronc port et de liaison. L’utilisation conventionnelle de la liaison sous Linux est une implémentation de cette agrégation de liens. Une utilisation distincte du même pilote permet au noyau de présenter une seule interface logique pour deux liens physiques à deux commutateurs distincts. Un seul lien est utilisé à un moment donné. En utilisant le signal d’interface indépendant de l’échec du signal de détection lorsqu’un commutateur ou un lien devient inutilisable, le noyau peut, de manière transparente à l’espace utilisateur et aux services de couche d’application, échouant à la sauvegarde de la connexion. Bien que non courant, la défaillance des commutateurs, des interfaces réseau et des câbles peut provoquer des pannes. En tant que composante de la planification à haute disponibilité, ces techniques de liaison peuvent aider à réduire le nombre de points de défaillance uniques.

Source pensez-vous que vous avez jamais vu un échec de ce genre? Vous jouez avec des serveurs depuis plus longtemps que moi et j’essaie d’avoir une idée de sa fréquence.

Soumis par Oshunluvr (non vérifié) le SAT, 17/01/2015 – 01:44

Roundbin.

J’utilise le mode RR Slash Round Robin Slash Mode Zed Bonding Mode. Il utilise les deux nic lorsqu’il est en place et revient automatiquement à une seule connexion si l’on échoue. Vitesse quand tout est bon – redondance quand les choses vont vers le sud. Le week-end dernier, j’ai déménagé mon bureau d’une pièce à l’autre dans ma maison. Après avoir tout accroché et tout était bon (ou du moins j’ai pensé), j’ai regardé mon interrupteur et j’ai été surpris de voir que l’un des Nic du serveur fonctionnait à 10Mbs au lieu de 1000MB! Après une petite enquête, un mauvais câble a fait le bac des déchets et tout était bien. Point: Si je l’avais laissé à une seule connexion, j’aurais pu être sans connexion du tout.

Le vrai bonus pour moi est d’avoir à la fois mon bureau et mon serveur avec Dual Nic et le lien, j’obtiens 2000Mbs entre eux lorsque je travaille entre les deux. 🙂

Soumis par Sam Hobbs le samedi 17/01/2015 – 02:15

En réponse à Round Robin. par Oshunluvr (non vérifié)

Redondance

Soigné! Cela doit rendre les fichiers de transfert incroyablement rapidement. Maintenant, tout ce dont vous avez besoin est de deux connexions Internet entrantes, un circuit électrique séparé pour vos serveurs (afin que personne ne puisse les retirer hors ligne en utilisant Toaster + Kettle + Microwave). etc! Où se termine-t-il? Mdr. Je parlais récemment à Steve dans le sens similaire, j’ai configuré un serveur de sauvegarde MX au cas où! Git Server est le prochain 🙂