Adresse IP anonyme

Contents

Quelles sont les détections de risque

Calculé en temps réel ou hors ligne. Ce type de détection de risque indique une activité utilisateur qui est inhabituelle pour l’utilisateur ou cohérente avec les modèles d’attaque connus. Cette détection est basée sur les sources d’intelligence de menace internes et externes de Microsoft.

Rait

Фильтр анонимных IP-адресов Adjust поддерживает целостность данных вашего приложения, защищая его от мошеннических операций по установке, данные о которых поступают из сетей VPN, выходных узлов Tor и центров обработки данных. Он нааcinousвлен на противодействие мошенникам, исолззющющ фермы устрййвв поэллллцццыы услжжжAS уоооeцооооцццццоожныхжжжоash ерсий на ынках с Выыокй ценностюю.

Этот фильтр производит перекрестнюю проверк Всех усшововок и ратри compris в вашего приложнoration по з рcess В Maxmind. Ююой ползователь, связанныйый со слжжйой анонимизацц, такой как Vpn, Выходноййзз tor Tor, или´аmine ццнннash Tor цcess ыхых, атрибцццется к Dispositifs non fiables . Это помогает предотвратить болшшю часть мшеннoration как они попа compris В набор данных, а также значительно поlication.

Решение для роста:

Suite de prévention de la fraude – решение для роста о ajustement. Для активации оeux.com.

Ззнайте, как настроить фильтрацию аноноии ip-oursсв для Вашего приtres.

Данные о фильтрации анонимных ip-oursрресо façon

Установки, отклонен n’фыe. тройства ». Также можно исолзовать приве telineve к трафика.

| В отчетах | Kpi (ключевой показатель ээфектив avant) |

|---|---|

| Отклоненная установка: анонÈaison | rejeté_installs_anon_ip |

| Отклоненная ратри compris | rejeté_reattributions_anon_ip |

FAQ

Рзвернуть Вс

Что такое сети vpn, Выходные ззлы Tor и центры обработки данных?

Сети vpn

Сокращение vpn обозначает Виртуальню частню сеть. Одна зз фнкций сетей vpn – предоставление ползователю Воззожности подключаться к инзжAS собстiel. Сети vpn дают ползователяousse дрес такой сети может ыыть рас démar. Издатели-мошенники используют сети VPN, чтобы имитировать ситуацию, когда установки поступают из более привлекательных стран.

Выходные ззз Tor

Tor – это слжжж, которая переtesvenvel. Каждый сервер называется ззлом, причем сеть tor шифрует трафик, передаваемый от оееееееmet. Зашифрованный трve. Трафик Tor маркируется ip-oursрром Выходного зла сети tor, через который оноокинул сеть.

Как и Â слчае vpn, сеть tor обес démar. Мошеннdent чных геогotte.

Центры орve

Центры обрve. Это означает, что ююбые действия ползователей, постуающие из таких цод, лио являюются иррррash друого место voulez. Оeux аточными Вычислительными ресурсамries.

Что такое ээултоор усррйй?

Ээллятоotte устройства – это оеерационная система смартфeve. Такое ээллèveve уемое прогotte автоматизированного процеса. Однако Важнее Âего то, что за этими Вовлеченияousse ус. Ээултоotte ы устройств часто заES ссаюсся В целях рекламного мошеничества.

Avoir une question? Entrer en contact

Quelles sont les détections de risque?

Les détections des risques dans la protection de l’ID Microsoft Entra comprennent toutes les actions suspectes identifiées liées aux comptes d’utilisateurs dans le répertoire. Les détections de risque (liées à l’utilisateur et connexion) contribuent au score de risque global qui se trouve dans le rapport Risky Users.

La protection de l’identité offre aux organisations l’accès à des ressources puissantes pour voir et répondre rapidement à ces actions suspectes.

La protection de l’identité génère des détections de risques uniquement lorsque les informations d’identification correctes sont utilisées. Si des informations d’identification incorrectes sont utilisées sur une connexion, elle ne représente pas le risque de compromis des informations d’identification.

Types de risque et détection

Un risque peut être détecté au Utilisateur et Se connecter niveau et deux types de détection ou de calcul Temps réel et Hors ligne. Certains risques sont considérés comme premium disponibles pour les clients Microsoft Entra ID P2, tandis que d’autres sont disponibles pour les clients gratuits et Microsoft Entra ID P1.

Un risque de connexion représente la probabilité qu’une demande d’authentification donnée ne soit pas le propriétaire d’identité autorisé. Une activité risquée peut être détectée pour un utilisateur qui n’est pas lié à une connexion malveillante spécifique mais à l’utilisateur lui-même.

Les détections en temps réel peuvent ne pas apparaître dans les rapports pendant 5 à 10 minutes. Les détections hors ligne peuvent ne pas apparaître dans les rapports pendant 48 heures.

Notre système peut détecter que l’événement de risque qui a contribué au score de risque des utilisateurs de risque était soit: soit:

- Un faux positif

- Le risque de l’utilisateur a été corrigé par la politique par soit:

- Terminer l’authentification multifactorielle

- Changement de mot de passe sécurisé.

Notre système rejetera l’état de risque et un détail de risque de «SIRAGN-IN SIREAD RESSAGE AI» sera affiché et ne contribuera plus au risque global de l’utilisateur.

Détections de risque de connexion

Détection des risques Type de détection Taper Voyage atypique Hors ligne Prime Jeton anormal Hors ligne Prime Anomalie de l’émetteur de jetons Hors ligne Prime Adresse IP liée au malware Hors ligne Prime Cette détection a été obsolète. Navigateur suspect Hors ligne Prime Propriétés de connexion inconnues Temps réel Prime Adresse IP malveillante Hors ligne Prime Règles de manipulation suspecte de la boîte de réception Hors ligne Prime Spray Hors ligne Prime Voyage impossible Hors ligne Prime Nouveau pays Hors ligne Prime Activité de l’adresse IP anonyme Hors ligne Prime Transfert de boîte de réception suspecte Hors ligne Prime Accès massif aux fichiers sensibles Hors ligne Prime IP acteur de menace vérifiée Temps réel Prime Risque supplémentaire détecté En temps réel ou hors ligne Non-préremium Adresse IP anonyme Temps réel Non-préremium L’utilisateur confirmé administrateur compromis Hors ligne Non-préremium Microsoft Entra Threat Intelligence En temps réel ou hors ligne Non-préremium Détections des risques d’utilisateur

Détection des risques Type de détection Taper Tentative possible d’accéder à un jeton de rafraîchissement principal (PRT) Hors ligne Prime Activité utilisateur anormal Hors ligne Prime L’utilisateur a signalé une activité suspecte Hors ligne Prime Risque supplémentaire détecté En temps réel ou hors ligne Non-préremium Des références divulguées Hors ligne Non-préremium Microsoft Entra Threat Intelligence Hors ligne Non-préremium Les détections premium suivantes sont visibles uniquement pour les clients Microsoft Entra ID P2.

Voyage atypique

Calculé hors ligne. Ce type de détection des risques identifie deux signes provenant d’emplacements géographiquement éloignés, où au moins l’un des emplacements peut également être atypique pour l’utilisateur, compte tenu du comportement passé. L’algorithme prend en compte plusieurs facteurs, y compris le temps entre les deux signes et le temps qu’il aurait fallu pour que l’utilisateur se déplace du premier emplacement au second. Ce risque peut indiquer qu’un utilisateur différent utilise les mêmes informations d’identification.

L’algorithme ignore les “faux positifs” évidents qui contribuent aux conditions de voyage impossibles, telles que les VPN et les emplacements régulièrement utilisés par d’autres utilisateurs de l’organisation. Le système a une période d’apprentissage initiale du plus tôt des 14 jours ou 10 connexions, au cours de laquelle il apprend le comportement de connexion d’un nouvel utilisateur.

Jeton anormal

Calculé hors ligne. Cette détection indique qu’il existe des caractéristiques anormales dans le jeton comme une vie de jeton inhabituelle ou un jeton joué à partir d’un emplacement inconnu. Cette détection couvre les jetons de session et les jetons de rafraîchissement.

Le jeton anormal est réglé pour entraîner plus de bruit que les autres détections au même niveau de risque. Ce compromis est choisi pour augmenter la probabilité de détecter des jetons rejoués qui pourraient autrement passer inaperçus. Parce que c’est une détection élevée du bruit, il y a une chance plus élevée que la normale que certaines des sessions signalées par cette détection soient de faux positifs. Nous vous recommandons d’enquêter sur les sessions signalées par cette détection dans le contexte d’autres signes de l’utilisateur. Si l’emplacement, l’application, l’adresse IP, l’agent utilisateur ou d’autres caractéristiques sont inattendus pour l’utilisateur, l’administrateur du locataire devrait considérer ce risque comme un indicateur de la relecture potentielle de jeton.

Anomalie de l’émetteur de jetons

Calculé hors ligne. Cette détection des risques indique que l’émetteur de jeton SAML pour le jeton SAML associé est potentiellement compromis. Les affirmations incluses dans le jeton sont inhabituelles ou correspondent aux modèles d’attaquants connus.

Adresse IP liée au malware (obsolète)

Calculé hors ligne. Ce type de détection de risque indique les signes des adresses IP infectées par des logiciels malveillants qui sont connus pour communiquer activement avec un serveur de bot. Cette détection correspond aux adresses IP de l’appareil de l’utilisateur contre les adresses IP qui étaient en contact avec un serveur de bot pendant que le serveur de bot était actif. Cette détection a été obsolète. La protection de l’identité ne génère plus de nouvelles détections “Adresse IP liée au malware”. Les clients qui ont actuellement des détections “Adresse IP liés à des logiciels malveillants” dans leur locataire seront toujours en mesure de les voir, de les remédier ou de les rejeter jusqu’à ce que le temps de conservation de 90 jours soit atteint.

Calculé hors ligne. La détection suspecte du navigateur indique un comportement anormal basé sur une activité de connexion suspecte sur plusieurs locataires de différents pays dans le même navigateur.

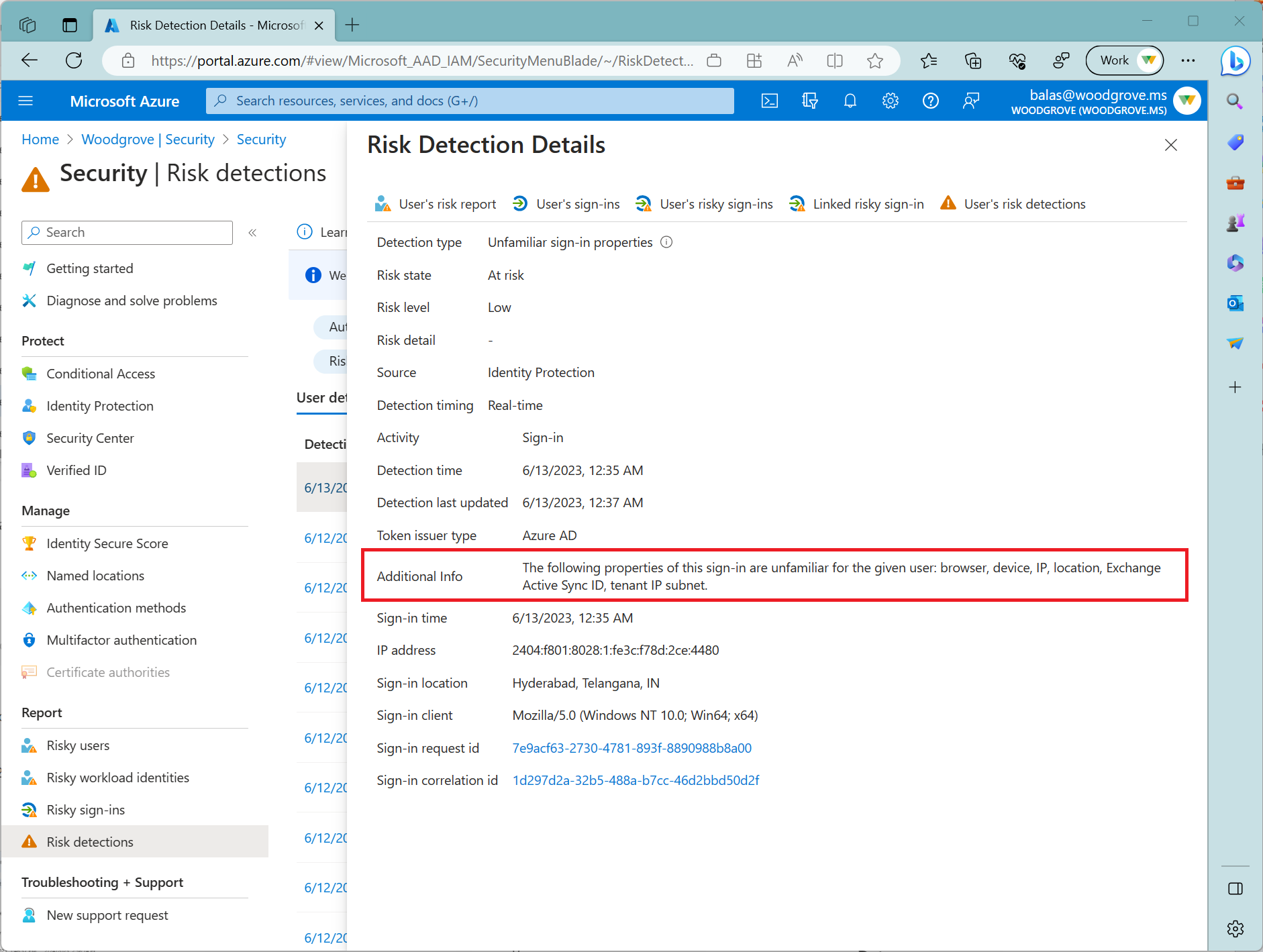

Propriétés de connexion inconnues

Calculé en temps réel. Ce type de détection des risques considère les antécédents de connexion pour rechercher des signes anormaux. Le système stocke les informations sur les signes précédents et déclenche une détection des risques lorsqu’une connexion se produit avec des propriétés qui ne sont pas familières à l’utilisateur. Ces propriétés peuvent inclure l’IP, l’ASN, l’emplacement, l’appareil, le navigateur et le sous-réseau IP du locataire. Les utilisateurs nouvellement créés sont en période de “mode d’apprentissage” où les propriétés de connexion inconnues sont désactivées pendant que nos algorithmes apprennent le comportement de l’utilisateur. La durée du mode d’apprentissage est dynamique et dépend du temps qu’il faut à l’algorithme pour recueillir suffisamment d’informations sur les modèles de connexion de l’utilisateur. La durée minimale est de cinq jours. Un utilisateur peut revenir en mode d’apprentissage après une longue période d’inactivité.

Nous exécutons également cette détection pour l’authentification de base (ou les protocoles hérités). Parce que ces protocoles n’ont pas de propriétés modernes telles que l’ID client, il y a une télémétrie limitée pour réduire les faux positifs. Nous recommandons à nos clients de passer à l’authentification moderne.

Des propriétés de connexion inconnues peuvent être détectées sur des signes interactifs et non interactifs. Lorsque cette détection est détectée sur des signes non interactifs, il mérite un examen accru en raison du risque d’attaques de relecture à jeton.

La sélection d’un risque de propriétés de connexion inconnu vous permet de voir Information additionnelle vous montrer plus de détails sur les raisons pour lesquelles ce risque a déclenché. La capture d’écran suivante montre un exemple de ces détails.

Adresse IP malveillante

Calculé hors ligne. Cette détection indique la connexion à partir d’une adresse IP malveillante. Une adresse IP est considérée comme malveillante en fonction de taux de défaillance élevés en raison des informations d’identification non valides reçues de l’adresse IP ou d’autres sources de réputation IP.

Règles de manipulation suspecte de la boîte de réception

Calculé hors ligne. Cette détection est découverte à l’aide d’informations fournies par Microsoft Defender pour les applications cloud. Cette détection examine votre environnement et déclenche des alertes lorsque des règles suspectes qui suppriment ou déplacent des messages ou des dossiers sont définies dans la boîte de réception d’un utilisateur. Cette détection peut indiquer: le compte d’un utilisateur est compromis, les messages sont intentionnellement cachés et la boîte aux lettres est utilisée pour distribuer du spam ou des logiciels malveillants dans votre organisation.

Spray

Calculé hors ligne. Une attaque par pulvérisation de mot de passe est l’endroit où plusieurs noms d’utilisateur sont attaqués à l’aide de mots de passe communs de manière brute unifiée pour obtenir un accès non autorisé. Cette détection des risques est déclenchée lorsqu’une attaque par pulvérisation de mot de passe a été effectuée avec succès. Par exemple, l’attaquant est authentifié avec succès, dans l’instance détectée.

Voyage impossible

Calculé hors ligne. Cette détection est découverte à l’aide d’informations fournies par Microsoft Defender pour les applications cloud. Cette détection identifie les activités utilisateur (est une séance unique ou multiple) provenant d’emplacements géographiquement distants dans un délai plus court que le temps nécessaire pour voyager du premier emplacement au second. Ce risque peut indiquer qu’un utilisateur différent utilise les mêmes informations d’identification.

Nouveau pays

Calculé hors ligne. Cette détection est découverte à l’aide d’informations fournies par Microsoft Defender pour les applications cloud. Cette détection considère les emplacements des activités passées pour déterminer les emplacements nouveaux et peu fréquents. Le moteur de détection d’anomalie stocke les informations sur les emplacements précédents utilisés par les utilisateurs de l’organisation.

Activité de l’adresse IP anonyme

Calculé hors ligne. Cette détection est découverte à l’aide d’informations fournies par Microsoft Defender pour les applications cloud. Cette détection identifie que les utilisateurs étaient actifs à partir d’une adresse IP qui a été identifiée comme une adresse IP proxy anonyme.

Transfert de boîte de réception suspecte

Calculé hors ligne. Cette détection est découverte à l’aide d’informations fournies par Microsoft Defender pour les applications cloud. Cette détection recherche des règles de transfert de messagerie suspectes, par exemple, si un utilisateur a créé une règle de boîte de réception qui transmet une copie de tous les e-mails à une adresse externe.

Accès massif aux fichiers sensibles

Calculé hors ligne. Cette détection est découverte à l’aide d’informations fournies par Microsoft Defender pour les applications cloud. Cette détection examine votre environnement et déclenche des alertes lorsque les utilisateurs accèdent à plusieurs fichiers à partir de Microsoft SharePoint ou Microsoft OneDrive. Une alerte n’est déclenchée que si le nombre de fichiers consultés est rare pour l’utilisateur et que les fichiers peuvent contenir des informations sensibles

IP acteur de menace vérifiée

Calculé en temps réel. Ce type de détection des risques indique une activité de connexion conforme aux adresses IP connues associées aux acteurs de l’État national ou aux groupes de cybercriminalité, basés sur Microsoft Threat Intelligence Center (MSTIC).

Tentative possible d’accéder à un jeton de rafraîchissement principal (PRT)

Calculé hors ligne. Ce type de détection des risques est découvert à l’aide d’informations fournies par Microsoft Defender pour Endpoint (MDE). Un jeton de rafraîchissement principal (PRT) est un artefact clé de l’authentification Microsoft ENTRA sur Windows 10, Windows Server 2016 et versions ultérieures, iOS et appareils Android. Un PRT est un token Web JSON (JWT) spécialement émis aux courtiers de jetons de première partie Microsoft pour permettre une connexion unique (SSO) sur les applications utilisées sur ces appareils. Les attaquants peuvent tenter d’accéder à cette ressource pour se déplacer latéralement dans une organisation ou effectuer un vol d’identification. Cette détection fait passer les utilisateurs à haut risque et ne tire que dans les organisations qui ont déployé MDE. Cette détection est à faible volume et est observée rarement dans la plupart des organisations. Lorsque cette détection apparaît, c’est un risque élevé et les utilisateurs doivent être corrigés.

Activité utilisateur anormal

Calculé hors ligne. Cette détection de risque de base de base du comportement de l’utilisateur administratif normal dans l’identifiant Microsoft Entra, et repére les modèles de comportement anormaux comme les modifications suspectes du répertoire. La détection est déclenchée contre l’administrateur, ce qui a modifié le changement ou l’objet qui a été modifié.

L’utilisateur a signalé une activité suspecte

Calculé hors ligne. Cette détection des risques est signalée lorsqu’un utilisateur nie une invite d’authentification multifactorielle (MFA) et le signale comme une activité suspecte. Une invite de MFA non lancée par un utilisateur peut signifier que ses informations d’identification sont compromises.

Les clients sans Microsoft ENTRA ID Les licences P2 reçoivent des détections intitulées “Risque supplémentaire détecté” sans les informations détaillées concernant la détection que les clients ayant des licences P2 font.

Détections de risque de connexion non préremum

Risque supplémentaire détecté (connexion)

Calculé en temps réel ou hors ligne. Cette détection indique que l’une des détections premium a été détectée. Étant donné que les détections premium ne sont visibles que pour les clients Microsoft Entra ID P2, ils sont intitulés “Risque supplémentaire détecté” pour les clients sans licences Microsoft Entra ID P2.

Adresse IP anonyme

Calculé en temps réel. Ce type de détection des risques indique les signes d’une adresse IP anonyme (par exemple, BROWSER TOR ou VPN anonyme). Ces adresses IP sont généralement utilisées par les acteurs qui souhaitent masquer leurs informations de connexion (adresse IP, emplacement, appareil, etc.) pour une intention potentiellement malveillante.

L’utilisateur confirmé administrateur compromis

Calculé hors ligne. Cette détection indique qu’un administrateur a sélectionné “ Confirmer l’utilisateur compromis ” dans l’interface utilisateur risqué ou à utiliser l’API Riskyusers. Pour voir quel administrateur a confirmé cet utilisateur compromis, vérifiez l’historique des risques de l’utilisateur (via l’interface utilisateur ou l’API).

Microsoft Entra Threat Intelligence (connexion)

Calculé en temps réel ou hors ligne. Ce type de détection de risque indique une activité utilisateur qui est inhabituelle pour l’utilisateur ou cohérente avec les modèles d’attaque connus. Cette détection est basée sur les sources d’intelligence de menace internes et externes de Microsoft.

Détections de risque d’utilisateur non prérempé

Risque supplémentaire détecté (utilisateur)

Calculé en temps réel ou hors ligne. Cette détection indique que l’une des détections premium a été détectée. Étant donné que les détections premium ne sont visibles que pour les clients Microsoft Entra ID P2, ils sont intitulés “Risque supplémentaire détecté” pour les clients sans licences Microsoft Entra ID P2.

Des références divulguées

Calculé hors ligne. Ce type de détection des risques indique que les informations d’identification valides de l’utilisateur ont été divulguées. Lorsque les cybercriminels compromettent les mots de passe valides des utilisateurs légitimes, ils partagent souvent ces informations d’identification recueillies. Ce partage se fait généralement en publiant publiquement sur le web sombre, en collant des sites ou en échangeant et en vendant les informations d’identification sur le marché noir. Lorsque le service des informations d’identification divulgués Microsoft acquiert des informations d’identification de l’utilisateur à partir du Web Dark, des sites de pâte ou d’autres sources, ils sont vérifiés contre les informations d’identification valides actuelles des utilisateurs de Microsoft Entra pour trouver des correspondances valides. Pour plus d’informations sur les informations d’identification divulguées, voir les questions communes.

Microsoft Entra Threat Intelligence (utilisateur)

Calculé hors ligne. Ce type de détection de risque indique une activité utilisateur qui est inhabituelle pour l’utilisateur ou cohérente avec les modèles d’attaque connus. Cette détection est basée sur les sources d’intelligence de menace internes et externes de Microsoft.

Questions courantes

Niveaux de risque

La protection de l’identité classe le risque en trois niveaux: faible, moyen et élevé. Lors de la configuration des politiques de protection de l’identité, vous pouvez également la configurer pour déclencher Aucun risque niveau. Aucun risque signifie qu’il n’y a aucune indication active que l’identité de l’utilisateur a été compromise.

Microsoft ne fournit pas de détails spécifiques sur la façon dont le risque est calculé. Chaque niveau de risque apporte une plus grande confiance que l’utilisateur ou la connexion est compromis. Par exemple, quelque chose comme une instance de propriétés de connexion inconnus pour un utilisateur peut ne pas être aussi menaçante que les informations d’identification divulguées pour un autre utilisateur.

Synchronisation du hachage de mot de passe

Les détections de risque comme les informations d’identification divulguées nécessitent la présence de hachages de mot de passe pour que la détection se produise. Pour plus d’informations sur la synchronisation du hachage de mot de passe, consultez l’article, implémentez la synchronisation du hachage de mot de passe avec Microsoft Entra Connect Sync.

Pourquoi les détections de risques sont-elles générées pour les comptes d’utilisateurs handicapés?

Les comptes d’utilisateurs désactivés peuvent être réactivés. Si les informations d’identification d’un compte handicapé sont compromises et que le compte est réactivé, les mauvais acteurs peuvent utiliser ces informations d’identification pour accéder. La protection de l’identité génère des détections de risques pour des activités suspectes contre les comptes d’utilisateurs handicapés pour alerter les clients sur le compromis potentiel du compte. Si un compte n’est plus utilisé et ne sera pas réactivé, les clients devraient envisager de le supprimer pour éviter les compromis. Aucune détection de risque n’est générée pour les comptes supprimés.

Où Microsoft trouve-t-il des informations d’identification divulguées?

Microsoft trouve des informations d’identification divulguées à divers endroits, notamment:

- Des sites de pâte publique tels que la pastebin.com et coller.CA où les mauvais acteurs affichent généralement un tel matériel. Cet emplacement est le premier arrêt des méchants acteurs sur leur chasse pour trouver des informations d’identification volées.

- Les organismes d’application de la loi.

- Autres groupes de Microsoft faisant une recherche sur le Web sombre.

Pourquoi est-ce que je ne vois pas de références divulguées?

Les informations d’identification divulguées sont traitées à chaque fois que Microsoft trouve un nouveau lot accessible au public. En raison de la nature sensible, les références divulguées sont supprimées peu de temps après le traitement. Seules les nouvelles informations d’identification divulguées trouvées après l’activation de la synchronisation du hachage de mot de passe (PHS) sont traitées contre votre locataire. La vérification des paires de titres de références précédemment trouvées n’est pas terminée.

Je n’ai pas vu d’événements de risque d’identification divulgués depuis un certain temps

Si vous n’avez pas vu d’événements de risque d’identification divulgués, c’est pour les raisons suivantes:

- Vous n’avez pas de pHS activés pour votre locataire.

- Microsoft n’a trouvé aucune paire d’identification divulguée qui correspond à vos utilisateurs.

À quelle fréquence Microsoft traite-t-elle de nouvelles informations d’identification?

Les informations d’identification sont traitées immédiatement après leur découverte, normalement en plusieurs lots par jour.

Emplacements

L’emplacement dans les détections de risque est déterminé à l’aide de la recherche d’adresse IP.

Prochaines étapes

- Politiques disponibles pour atténuer les risques

- Enquêter sur le risque

- Remédier et débloquer les utilisateurs

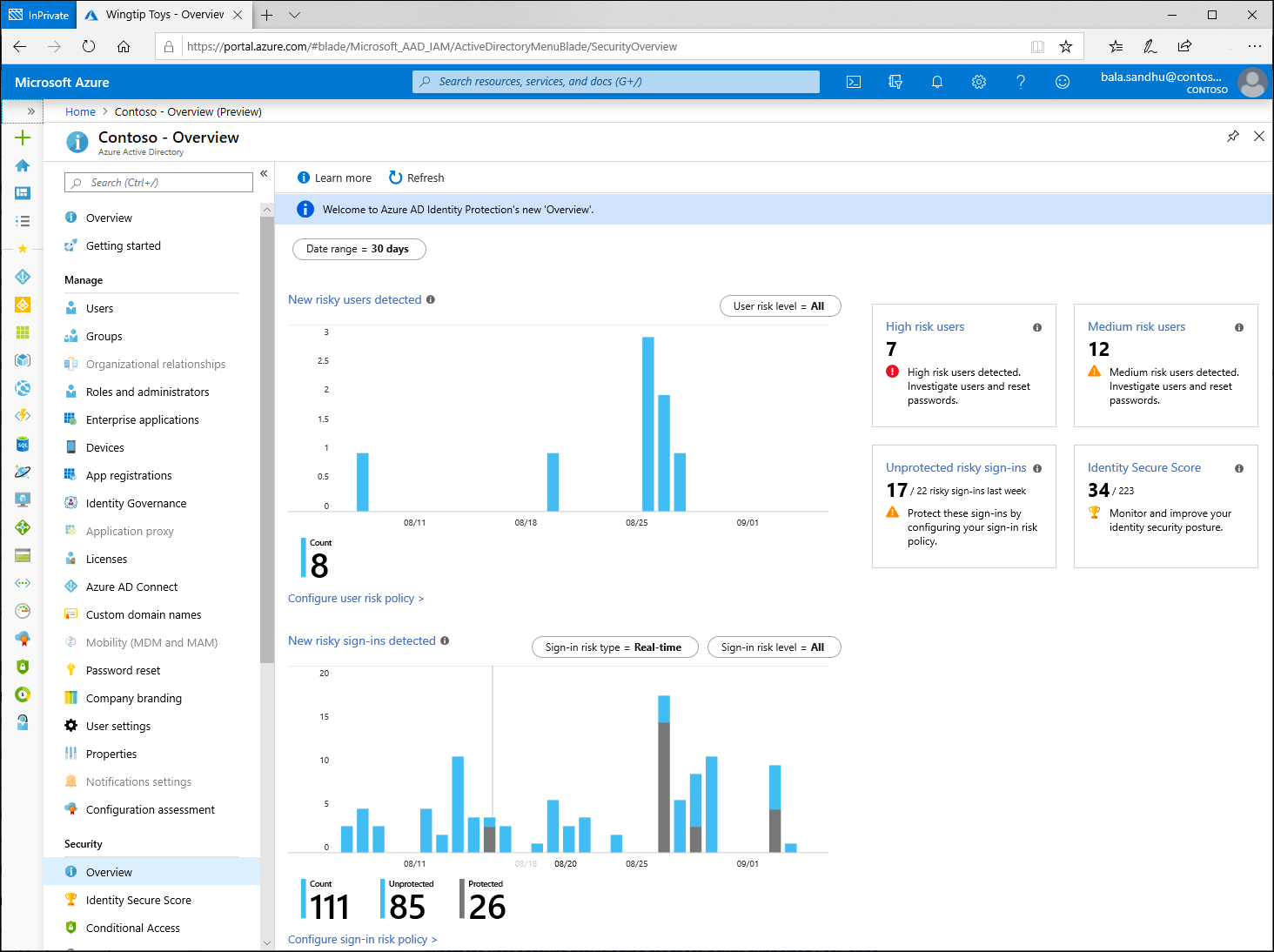

- Aperçu de la sécurité

Comment les gens cachent leurs IP et pourquoi il peut être utile de les détecter?

Presque partout où vous allez aujourd’hui sur Internet, vous laissez une sorte de sentier derrière. Que ce soit vos activités en ligne, votre emplacement ou autre chose, sauf si vous êtes très bon pour couvrir vos traces, il sera possible de trouver suffisamment d’informations sur vous.

L’une de ces sentiers est votre protocole Internet ou votre adresse IP. Chaque ordinateur, routeur ou autre appareil du réseau a une adresse IP qui leur est attribuée comme numéro d’identification. L’adresse IP elle-même est connectée à l’emplacement, c’est ainsi que nous savons généralement si quelqu’un utilise un ordinateur portable aux États-Unis ou en France par exemple.

Mais l’emplacement IP peut aller encore plus loin que le niveau du pays. Aujourd’hui, les services de géolocalisation IP sont capables de déterminer de manière très précise votre emplacement au code postal et selon le rapport de transparence, le marché mondial de la géolocalisation IP atteindra 4 $.5 milliards de valeur d’ici 2027.

Selon la façon dont vous le regardez, cela peut être une bonne ou une mauvaise chose. Nous allons vous montrer les différentes façons dont les gens utilisent pour cacher leurs vrais IP, pourquoi ils le font, ainsi que pourquoi vous devez les détecter. Enfin, nous vous montrerons comment Ipinfo peut vous aider.

Pourquoi les gens cachent-ils leur IP?

Il y a de nombreuses raisons pour lesquelles les gens cachent leurs adresses IP.

Par exemple, quelqu’un qui cache sa propriété intellectuelle pourrait le faire pour cacher son identité aux pirates en essayant de suivre leurs actions et de révéler le moins d’informations sur eux-mêmes que possible.

Ou, ils veulent se protéger contre la censure des gouvernements qui espèrent ce qu’ils disent et font en ligne.

Ils pourraient également vouloir empêcher leurs fournisseurs de services Internet (ISP) ou leurs moteurs de recherche de tenir un journal de leurs activités de navigation sur Internet.

Certains cachent leur IP pour contourner le contenu et les sites Web bloqués géographiquement et les restrictions dans leur lieu de travail ou d’école.

D’autres veulent pouvoir accéder à des services de streaming vidéo comme Netflix ou Hulu et regarder les derniers épisodes de leurs émissions de télévision préférées où qu’ils soient.

Les personnes vivant dans des pays autoritaires comme l’Iran, la Chine, la Russie, etc. Cachez leurs IP pour éviter la censure de l’État et l’accès à des sites et un contenu bloqués dans leur pays (entendez l’autre côté, pour ainsi dire).

D’un autre côté, cela ne signifie pas que les habitants des pays démocratiques comme les États-Unis ou le Royaume-Uni sont exemptés d’être espionnés par leurs gouvernements. L’anonymisation de la propriété intellectuelle peut également être utile pour toute personne vivant sous le gouvernement avec de puissantes capacités d’écoute électronique.

Par exemple, les habitants de nombreux pays occidentaux sont sous surveillance constante sous 14ey. Il s’agit d’une coalition de pays, notamment les États-Unis, le Royaume-Uni, le Canada, l’Australie, la Nouvelle-Zélande, l’Allemagne, la France, les Hollande, la Belgique, l’Italie, l’Espagne, le Danemark, la Suède et la Norvège qui ne surveillent pas seulement leurs propres citoyens, mais aussi les informations commerciales À propos des citoyens des autres membres avec le reste des «yeux».

Quelle que soit la raison, les gens essaieront de masquer leur adresse IP. Si vous avez un site Web où il est important pour vous de savoir exactement comment ils font cela.

Comment les gens cachent-ils leurs ips?

Il existe plusieurs façons de masquer votre véritable adresse IP. Ici, nous nous concentrerons sur les trois plus utilisés.

1. Utilisation d’un logiciel VPN

Une valeur marchande du VPN mondial estimée en 2019 était de 23 $.6 milliards et ce sera 27 $.1 milliard en 2020, selon l’état de l’utilisation des VPN de Go-Globe – statistiques et tendances. Selon leurs chiffres, le marché mondial des VPN augmente d’environ 4 milliards de dollars chaque année.

Un VPN, ou réseau privé virtuel, agit comme un intermédiaire entre votre ordinateur et le serveur de destination.

Il sert deux fins. L’une consiste à crypter votre connexion à Internet. L’autre est de masquer votre véritable adresse IP.

Pour masquer votre adresse IP avec un VPN, tout ce dont vous avez besoin est de télécharger un VPN de votre choix (comme NordVPN ou ExpressVPN), connectez-vous et allumez-le. Une fois, le VPN devrait masquer votre IP et votre emplacement.

Ce qui se passe ici et la façon dont VPN cache votre IP, c’est que votre trafic prend un léger détour via le serveur VPN. De cette façon, votre trafic atteint les sites Web que vous souhaitez visiter (comme Netflix par exemple), pas via votre vraie IP, mais l’IP du VPN.

2. Avec un serveur proxy

Une autre façon de masquer votre adresse IP est d’utiliser un serveur proxy. Essentiellement, ce que fait le proxy, c’est transmettre les demandes du client ou du réseau et reçoit et fournit des réponses du serveur.

Les gens confondent souvent le proxy avec les serveurs VPN, les croyant faire la même chose. Ce n’est pas le cas.

Les serveurs proxy ne cryptent pas le trafic, ce qui signifie qu’ils ne pourront pas masquer votre adresse IP à quelqu’un qui intercepte le trafic sur le chemin de l’appareil vers le serveur proxy.

C’est pourquoi les procurations ont tendance à être moins fiables que les serveurs VPN en matière de confidentialité en ligne.

Il existe trois types de serveurs proxy, avec divers degrés de protection:

- Transparent, qui ne masque pas votre IP ou le fait que vous utilisez un serveur proxy.

- Anonyme, qui cache l’IP, mais pas que vous utilisez un proxy.

- Élite, qui cache à la fois votre adresse IP et votre utilisation d’un serveur proxy.

3. Utilisation de Tor

Tor, ou le routeur d’oignon, est un réseau open-source et gratuit de nœuds de serveur gérés par des bénévoles qui cache votre identité derrière des couches de proxy (comme un oignon, d’où le nom).

Lorsque vous utilisez le navigateur TOR, il se connecte d’abord à un nœud d’entrée répertorié publiquement aléatoire. Ensuite, le trafic passe par un nœud central choisi au hasard. Enfin, le trafic passe par le troisième et dernier nœud.

Comme chaque nœud du chemin ne connaîtra que l’IP des nœuds immédiatement avant et après, il est presque impossible de déterminer l’adresse IP d’origine (votre), même si quelqu’un pouvait intercepter le trafic du nœud final vers le serveur de destination.

Cela rend Tor excellent pour cacher votre véritable adresse IP, mais tout ce rebond du nœud au nœud a son prix. Le compromis arrive en vitesse comme avec Tor, le trafic prend plus de temps pour terminer le voyage.

Comment détecter si vos visiteurs utilisent un VPN, un proxy ou un TOR?

Bien qu’il existe de nombreuses raisons légitimes pour lesquelles quelqu’un voudrait cacher son adresse IP, il y en a beaucoup qui ne sont pas si légitimes.

Des sites comme Netflix, par exemple, bloquent les VPN (ils ont une liste d’adresses IP VPN connues) pour protéger les détenteurs du droit d’auteur et s’assurer qu’ils reçoivent de l’argent pour les personnes qui regardent leurs films ou émissions de télévision.

Une autre raison pour laquelle vous voudrez peut-être détecter si quelqu’un cache son autre IP d’une autre manière est de lutter contre le spam. Disons que quelqu’un publie un spam sur votre site Web. Si vous essayez de bloquer leur IP, ils peuvent revenir avec un autre car ils sont derrière un proxy. Dans ce cas, votre meilleur plan d’action pourrait être de bloquer une gamme d’IP pour ce proxy.

Cliquez sur la fraude est une autre menace toujours présente que les propriétaires d’entreprises en ligne doivent faire face. On estime que les fausses clics PPC coûtent 60 millions de dollars par an et le trafic de fraude de clics augmente à un taux alarmant (50% par an).

Enfin, vous voulez également savoir d’où viennent vos visiteurs pour combattre les pirates.

Disons que votre site Web s’adresse à l’audience basée aux États-Unis et peut-être à un peu de Royaume-Uni et d’Europe. Mais ensuite, en regardant l’analyse, vous remarquez que votre deuxième source d’audience est la Chine et votre contenu ne s’adresse en rien à ce public particulier. Sachant que la Chine a la plus grande population de pirates au monde, cela peut être inquiétant.

Cela dit, comment détectez-vous l’utilisation d’un VPN, d’un serveur proxy ou TOR?

Il existe plusieurs façons de le faire, mais ils sont trop compliqués, soit ils ne peuvent détecter que l’un d’eux. Par exemple, nous avons déjà mentionné comment Netflix a une liste d’IPS VPN connus qu’ils bloquent si quelqu’un essaie de se connecter via.

Ipinfo fournit une solution beaucoup plus simple avec son API de détection de confidentialité. Cette API détecte différentes méthodes que vos visiteurs pourraient utiliser pour cacher leurs vrais IP, y compris le VPN, le proxy, le TOR ou l’hébergement.

L’API de détection de confidentialité effectue des analyses complètes à l’échelle de l’Internet pour détecter jusqu’à 10 millions de VPN actifs. Ceci est ensuite combiné avec des données sur les nœuds de sortie Tor, les proxys HTTP et les chaussettes et la détection de type IP d’Ipinfo pour trouver les gammes IP appartenant aux fournisseurs d’hébergement de leur utilisateur.

Ipinfo est un fournisseur complet d’adresses IP et un fournisseur d’API avec des plans de prix flexibles pour répondre aux besoins de votre entreprise. Nous traitons des milliards de demandes d’API par mois, desservant des données comme la géolocalisation IP, l’ASN, le transporteur mobile, la détection de confidentialité et les domaines hébergés. Inscrivez-vous pour un compte gratuit ou contactez nos experts de données pour en savoir plus.

Le lien a été copié!