AES VS DES CRYPPAT

Contents

Différence entre DES (Data Encryption Standard) et AES (Advanced Encryption Standard)

Extensions, permutations, et substitutions sont quelques-unes des fonctions utilisées dans les rondes, ainsi qu’un Xor Fonctionnement avec une clé ronde. Le décryptage se fait de la même manière que le cryptage mais dans la séquence opposée. Bien que Des a été considéré comme moins sûr pour recruter les données hautement confidentielles du gouvernement car elle utilise un Clé partagé plus petit, triples de a été inventé pour contrer cela. Pourtant, il n’était pas non plus considéré comme un bon algorithme car il crypte les données très lentement. Dans Des, Même un changement mineur dans le texte d’entrée se traduit par un tout nouveau texte chiffré.

Pourquoi AES est-il plus sûr que DES?

Je commence à apprendre les algorithmes crypto et je comprends comment fonctionnent les algorithmes mentionnés ci-dessus. Est-ce que la longueur clé des AES est plus longue? Quelles étapes du cryptage AES le rend moins vulnérable que DES?

a demandé le 14 octobre 2010 à 1:08

52.1k 87 87 Badges d’or 247 247 Badges en argent 375 375 Badges de bronze

1 Réponse 1

DES a été conçu avec une longueur de clé efficace de 56 bits, ce qui est vulnérable à la recherche exhaustive. Il a également quelques faiblesses contre la cryptanalyse différentielle et linéaire: celles-ci permettent de récupérer la clé en utilisant respectivement 2 47 textes en closé. UN texte en clair connu est un bloc crypté (un bloc de 8 octets, pour DES) pour lequel l’attaquant connaît le bloc décrypté correspondant. UN texte en clair choisi est une sorte de texte en clair connu où l’attaquant arrive à se choisir le bloc décrypté. Dans des conditions d’attaque pratiques, de telles quantités d’énormes quantités de textes claires connues ou choisies ne peuvent pas vraiment être obtenues, donc la cryptanalyse différentielle et linéaire n’a pas vraiment d’impact sur la sécurité réelle du DES; Le point le plus faible est la courte clé. Pourtant, l’existence de ces attaques, qui, à partir d’un point de vue académique, ont moins de complexité que la recherche de clés exhaustive (qui utilise 2 55 invocations en moyenne), est perçue comme un manque de sécurité.

Dans une note secondaire, une analyse différentielle était connue des DES Designers, et le DES a été durci contre elle (d’où le “bon score” de 2 47). Avec les normes d’aujourd’hui, nous le considérerions comme “pas assez bon” car c’est maintenant la tradition académique d’exiger la complexité des attaques au-dessus de la recherche exhaustive. Pourtant, les designers DES étaient vraiment bons. Ils ne connaissaient pas la cryptanalyse linéaire, qui a été découverte par Matsui en 1992, et la cryptanalyse linéaire est plus efficace sur le DES que la cryptanalyse différentielle, et pourtant est diaboliquement difficile à appliquer dans la pratique (2 43 blocs de texte en clair, c’est 64 téraoctets. ).

Les faiblesses structurelles du DES sont donc sa taille clé, et sa taille courte du bloc: avec n-blocs de bits, certains modes de chiffrement commencent à avoir des problèmes quand 2 n/ 2 blocs sont chiffrés avec la même clé. Pour les blocs DES 64 bits, cela se produit après avoir chiffré 32 gigaoctets de données, un grand mais pas grand nombre (hier, j’ai acheté un disque dur qui est trente fois plus grand que ça).

Une variante sur DES s’appelle 3des: c’est, plus ou moins, trois instances de de suite. Cela résout le problème de la taille des clés: une clé 3des se compose de 168 bits (nominalement 192 bits, dont 24 bits sont censés servir de vérification de parité, mais sont en pratique entièrement ignorés), et une recherche exhaustive sur une clé 168 bits est entièrement hors de portée de la technologie humaine. De (encore) un point de vue académique, il y a une attaque avec un coût 2 112 sur 3des, qui n’est pas possible non plus. La cryptanalyse différentielle et linéaire est vaincue par 3des (leur complexité augmente un peu avec le nombre de tours, et 3DES représente 48 tours, vs 16 pour la plaine DES).

Pourtant, 3des souffre toujours des problèmes de taille du bloc de DES. De plus, il est assez lent (DES était destiné aux implémentations matérielles, pas aux logiciels, et 3DES est même trois fois plus lent que DES).

Ainsi, AES a été défini avec les exigences suivantes:

- Blocs 128 bits (résout les problèmes avec CBC)

- Accepte les clés de taille 128, 192 et 256 bits (128 bits sont suffisants pour résister à la recherche de clés exhaustive; les deux autres tailles sont principalement un moyen de se conformer aux réglementations militaires américaines rigides)

- n’a pas de faiblesse académique pire que la recherche de clés exhaustive

- devrait être aussi rapide que 3DES (AES s’est avéré être beaucoup plus rapide que 3des dans les logiciels, généralement 5 à 10 fois plus rapidement)

La résistance des EI vers la cryptanalyse différentielle et linéaire provient d’un meilleur “effet d’avalanche” (un peu flip à un moment donné se propage rapidement à l’état interne complet) et spécialement conçu et plus gros S-box est une petite table de recherche utilisée dans l’algorithme et est un moyen facile d’ajouter la non-linéarité; Dans DES, les boîtes S ont des entrées 6 bits et des sorties 4 bits; Dans AES, les boîtes S ont des entrées 8 bits et des sorties 8 bits). La conception des AES a bénéficié de 25 ans d’informations et de recherche sur le DES. De plus, l’AES a été choisi grâce à une compétition ouverte avec 15 candidats de autant d’équipes de recherche dans le monde, et la quantité totale de ressources cérébrales allouées à ce processus était formidable. Les concepteurs d’originaux originaux étaient génies, mais on pourrait dire que l’effort global des cryptographes pour les AES a été beaucoup plus grand.

D’un point de vue philosophique, nous pourrions dire que ce qui rend une sécurisation primitive cryptographique, c’est la quantité d’effort investi dans sa conception. Au moins, cet effort est ce qui crée le perception de la sécurité: Quand j’utilise un cryptosystème, je veux qu’il soit sécurisé, mais je veux aussi être certain que c’est sécurisé (je veux dormir la nuit). Le processus de conception et d’analyse public aide beaucoup à construire cette confiance. NIST (l’organisme américain pour la normalisation de ces choses) a appris bien cette leçon et a décidé de choisir à nouveau une compétition ouverte pour SHA-3.

Différence entre DES (Data Encryption Standard) et AES (Advanced Encryption Standard)

Des (Norme de chiffrement des données) et AES (Advanced Encryption Standard) Les deux sont classés comme Ciphers de blocs symétriques. Afin d’atténuer les inconvénients de Des, Stimulation a été présenté. Parce que Des a une taille de clé plus petite, elle est moins sécurisée; D’où le triple Des a été introduit, bien qu’il soit plus lent. En conséquence, le Institut national des normes et de la technologie plus tard présenté Stimulation.

La principale distinction entre Des et Stimulation est-ce que dans Des, Le bloc en texte clair est divisé en deux moitiés avant le début de l’algorithme principal, mais en Stimulation, Le bloc complet est traité pour obtenir le texte chiffré. Dans cet article, nous discuterons de la différence entre Des (Norme de chiffrement des données) et Stimulation (Standard d’encryptage avancé).

Qu’est-ce que DES?

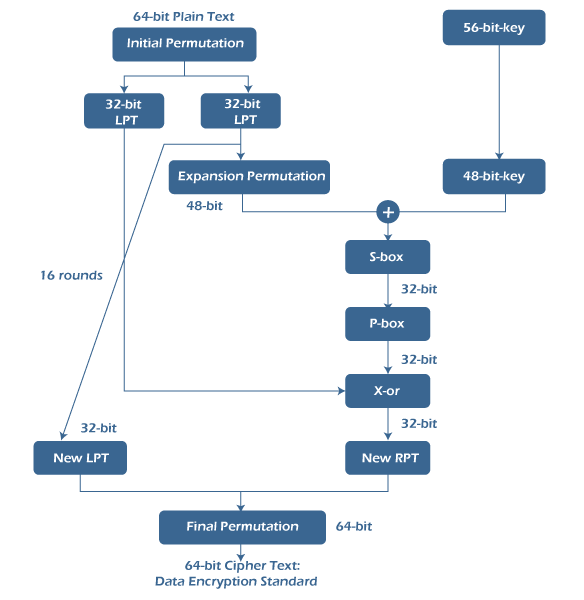

Le Norme de chiffrement des données (DES) est un clé symétrique bloquer le chiffre. Dans l’année 1977, Des est publié par le Institut national des normes et de la technologie (Nist). Il est basé sur la structure Feistel dans laquelle le texte en clair est séparé en deux moitiés. Il prend des entrées comme 64 bits texte en clair et un 56 bits clé produire 64 bits texte chiffré. Avant le traitement, l’ensemble du texte brut est séparé en deux morceaux de 32 bits chacun, et les mêmes opérations sont effectuées sur chaque partie. Chaque pièce passe par 16 des cycles d’opérations avant que la permutation finale ne soit utilisée pour obtenir le 64 bits texte chiffré.

Extensions, permutations, et substitutions sont quelques-unes des fonctions utilisées dans les rondes, ainsi qu’un Xor Fonctionnement avec une clé ronde. Le décryptage se fait de la même manière que le cryptage mais dans la séquence opposée. Bien que Des a été considéré comme moins sûr pour recruter les données hautement confidentielles du gouvernement car elle utilise un Clé partagé plus petit, triples de a été inventé pour contrer cela. Pourtant, il n’était pas non plus considéré comme un bon algorithme car il crypte les données très lentement. Dans Des, Même un changement mineur dans le texte d’entrée se traduit par un tout nouveau texte chiffré.

Pourquoi le n’est plus efficace

Afin de démontrer que le Des a été insuffisant et ne devait plus être utilisé dans des systèmes importants, une série de défis ont été parrainés pour tester la durée de la décryptation d’un message. Le Fondation de frontière électronique (Eff) et distribué.Le net a tous deux joué des contributions majeures à la rupture Des.

- Le Des I concours (1997) a pris 84 jours pour briser le message crypté en utilisant une attaque de force brute.

- Dans 1998, deux DES II Des défis ont été émis. Le texte chiffré pour le premier défi a pris un peu plus d’un mois, et il a lu: “Le message mystérieux est: Beaucoup de mains font fonctionner la lumière “. Le deuxième défi a pris moins de trois jours, avec le SMS brut “Il est temps pour ceux 128-, 192– et Clés de 256 bits “.

- Le dernier DES III défi au début 1999 n’a pris que 22 heures et 15 minutes. L’ordinateur de crack Deep Crack de Electronic Frontier Foundation (conçu pour moins de 250 000 $) et distribué.Le réseau informatique de Net a trouvé la touche 56 bits DES, a déchiffré le message, et ils (EFF & Distributed.filet) a remporté le concours. Le message décrypté a déclaré: “A bientôt à Rome (Deuxième AESConférence des candidats, 22-23 mars 1999), “ et a été découvert après avoir cherché 30% de l’espace clé, indiquant que Des était obsolète.

Qu’est-ce que AES?

Norme de chiffrement avancée (AES) est aussi un Cipher de blocs de clé symétrique. Le Institut national des normes et de la technologie AES publié dans 2001. Parce que Des utilise une clé de chiffre relativement courte et l’algorithme était assez lent, Stimulation a été présenté pour le remplacer.

Il est actuellement l’un des algorithmes de chiffre d’affaires symétriques les plus populaires. C’est au moins six fois plus rapide que le cryptage Triple-Des. Contrairement à Des, il est basé sur le “Substitution et permutation ‘. Il faut une méthode étape par étape. Dans Stimulation, les octets sont utilisés à la place des bits.

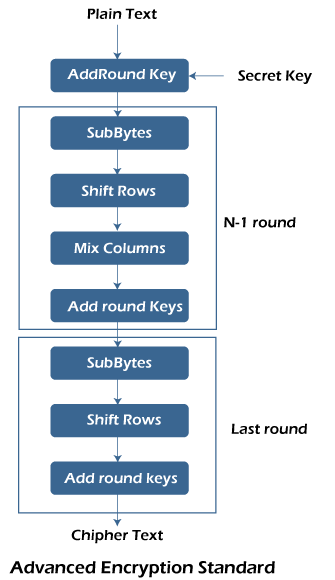

Dans Stimulation, Le texte brut est considéré 126 bits équivalent à 16 octets avec un 128 bits clé secrète pour générer un 44 bits matrice (ayant 4 lignes et 4 colonnes). Il fait ensuite 10 tours après cette étape. Chaque tour a ses propres sous-processus, avec 9 tours, notamment Sous-octets, lignes de décalage, colonnes de mélange et Ajouter des clés rondes. Le 10 e Round comprend toutes les opérations ci-dessus à l’exclusion des «colonnes de mélange» afin de produire le 126 bits texte chiffré.

Le nombre de tours dans Stimulation est déterminé par la taille de la clé, qui est dix pour Clés 128 bits, 12 pour Clés 192 bits, et 14 pour Clés de 256 bits. Nous pouvons l’utiliser dans plusieurs protocoles tels que TLS, SSL et de nombreuses applications modernes qui ont besoin d’une sécurité de cryptage élevée. Nous pouvons également utiliser Stimulation pour le matériel qui nécessite un débit élevé.

Pourquoi AES a remplacé le cryptage?

L’un des principaux objectifs de l’algorithme de remplacement DES du Institut national des normes et de la technologie (NIST) était qu’il devait être compétent dans les logiciels ainsi que sur la mise en œuvre du matériel. (DES n’était à l’origine que des implémentations matérielles). C et Java La mise en œuvre de référence a été utilisée pour l’analyse des performances de tous les algorithmes.

AES a été choisi dans une compétition ouverte qui comprenait 15 Les candidats de autant d’équipes de recherche possible du monde entier, et le nombre global de ressources attribuées à ce processus était énorme.

Enfin, dans Octobre 2000, le Institut national des normes et de la technologie (Nist) a annoncé Rijndael comme le proposé Standard d’encryptage avancé (AES).

Tableau de comparaison

| Base de comparaison | DES (Norme de chiffrement des données) | AES (Advanced Encryption Standard) |

|---|---|---|

| Basique | Le bloc de données dans Des est divisé en deux moitiés. | Tout le bloc dans Stimulation est traité comme une seule matrice. |

| Principe | Cela fonctionne sur Structure du chiffre feistel. | Le substitution et permutation Les principes sont utilisés dans les EES. |

| Année de création | Des (Norme de chiffrement des données) L’année de création est 1976. | AES (Advanced Encryption Standard) L’année de création est 1999. |

| Conçu par | DES (Data Encryption Standard) a été conçu par Ibm. | AES (Advanced Encryption Standard) a été conçu par Vincent Rijmen et Joan Daeman. |

| Les manches | 16 tours | 10 tours pour algo 128 bits 12 tours pour l’algo 192 bits 14 tours pour algo 256 bits |

| Vitesse | DES est plus lent que les AES. | AES est plus rapide que DES. |

| Sécurité | Parce que DES utilise une clé plus petite, c’est Moins sécurisé. | Parce qu’AES utilise une grande clé secrète, c’est plus sécurisé. |

| Taille clé | En comparaison à Stimulation, la taille clé de Des est plus bas. | En comparaison à Des, AES a une taille de clé plus grande, |

| Noms ronds | Permutation d’extension, XOR, S-Box, P-box, XOR et Swap. | Subbytes, shiftrow, colonnes de mélange, ajouter des clés rondes. |

| Texte en clair | Le texte en clair est de 64 bits. | Le texte en clair peut être de 128,192, ou 256 morceaux. |

| Attaques identifiées | Analyse linéaire de la crypte, analyse de crypte différentielle et force brute. | Il n’y a pas d’attaque identifiée. |

| Taille de bloc | 128 bits | 64 bits |

| Originaire de | DES originaire du chiffre de Lucifer. | AES provient du chiffre carré. |

Différences clés entre DES et AES

- La principale différence entre Des et Stimulation est que dans DES, le bloc est divisé en deux moitiés avant d’être traité plus loin, mais dans AES, l’ensemble du bloc est traité pour obtenir un texte chiffré.

- DES a une taille clé de 56 bits, qui est inférieur à AES, qui a une taille secrète clé de 128, 192, ou 256

- AES est relativement plus rapide que DES.

- La plus petite taille de la clé du DES le rend moins sécurisé que les AES.

- Le Cipher Feistel le principe est utilisé dans le Des algorithme, tandis que le substitution et permutation les principes sont utilisés dans le Stimulation

- Permutation d’extension, XOR, S-Box, P-box, XOR et Swap. D’autres mains, les rondes dans les AES incluent des subbytes, des shiftrows, des colonnes de mixage et AddRoundKeys.

Différence suivante du sujet entre

Pour les vidéos, rejoignez notre chaîne YouTube: rejoignez maintenant

Retour

- Envoyez vos commentaires à [Protégé par e-mail]

Aide les autres, veuillez partager

Apprenez les derniers tutoriels

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Motifs de conception python

![]()

![]()

![]()

Préparation

Technologies de tendance

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

B.Tech / MCA

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Services Javatpoint

Javatpoint offre trop de services de haute qualité. Envoyez-nous un courrier sur h [e-mail protégé], pour obtenir plus d’informations sur les services donnés.

- Conception de site Web

- Développement de sites Web

- Développement Java

- PHP Development

- WordPress

- Conception graphique

- Logo

- Le marketing numérique

- Sur la page et hors page SEO

- PPP

- Développement du contenu

- Formation en entreprise

- Formation en classe et en ligne

- La saisie des données

Formation pour le campus universitaire

Javatpoint offre une formation sur le campus universitaire sur Core Java, Advance Java, .Net, Android, Hadoop, PHP, technologie Web et Python. Veuillez envoyer vos besoins chez [e-mail protégé].

Durée: 1 semaine à 2 semaines

Aimez / abonnez-nous pour les dernières mises à jour ou newsletter