Clé AES 256

Contents

Chiffrement des données

Taille clé

Cryptage 256 bits

Nous utilisons parfois des liens d’affiliation dans notre contenu, en cliquant sur ceux que nous pourrions recevoir une commission – sans frais supplémentaires pour vous. En utilisant ce site Web, vous acceptez nos conditions générales et notre politique de confidentialité.

Que signifie le cryptage 256 bits?

Le chiffrement 256 bits est une technique de chiffrement des données / fichiers qui utilise une clé de 256 bits pour crypter et décrypter des données ou des fichiers.

Annonces

Il s’agit de l’une des méthodes de chiffrement les plus sécurisées après un cryptage 128 et 192 bits, et est utilisée dans la plupart des algorithmes de chiffrement modernes, protocoles et technologies, notamment AES et SSL.

Techopedia explique le cryptage 256 bits

Le cryptage 256 bits est rédigé à la longueur de la clé de chiffrement utilisée pour crypter un flux de données ou un fichier. Un pirate ou un cracker nécessitera 2 256 combinaisons différentes pour casser un message crypté 256 bits, qui est pratiquement impossible d’être brisé par les ordinateurs les plus rapides.

En règle générale, le cryptage 256 bits est utilisé pour les données en transit, ou les données voyageant sur un réseau ou une connexion Internet. Cependant, il est également mis en œuvre pour des données sensibles et importantes telles que les données financières, militaires ou appartenant à un gouvernement. Le u.S. Le gouvernement exige que toutes les données sensibles et importantes soient cryptées en utilisant des méthodes de chiffrement 192 ou 256 bits.

Chiffrement des données

Les cybercriminels sont toujours à la randonnée, à la recherche de liens faibles pour se briser et se fissurer. Comment les utilisateurs, en particulier dans ce monde de plus en plus connecté, ont-ils une assurance complète que leurs données sont sûres, partout où elle peut être localisée?

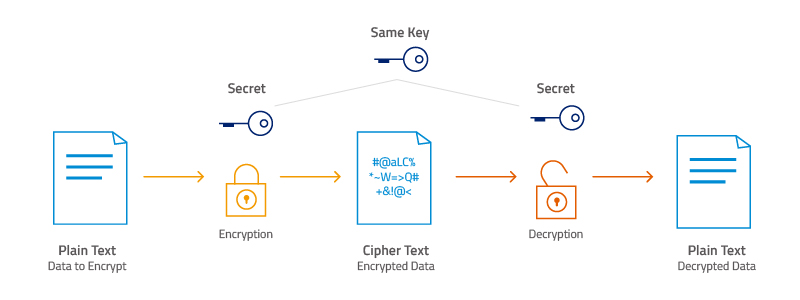

Le cryptage est l’un des moyens les plus courants de protéger les données sensibles. Le chiffrement fonctionne en prenant du texte brut et en le convertissant en texte de chiffre, qui est composé de caractères apparemment aléatoires. Seuls ceux qui ont la clé spéciale peuvent le décrypter. AES utilise un cryptage de clé symétrique, qui implique l’utilisation d’une seule clé secrète pour chiffrer et déchiffrer les informations.

La norme de cryptage avancé (AES) est la première et le seul chiffre accessible au public approuvé par la US National Security Agency (NSA) pour protéger les informations top secrets. AES a d’abord été appelé Rijndael après ses deux développeurs, les cryptographes belges Vincent Rijmen et Joan Daemen.

L’illustration suivante montre comment fonctionne le cryptage de clés symétrique:

Figure 1. Cryptage de clé symétrique

AES-256, qui a une longueur clé de 256 bits, prend en charge la plus grande taille de bit et est pratiquement incassable par la force brute en fonction de la puissance de calcul actuelle, ce qui en fait la norme de chiffrement la plus forte. Le tableau suivant montre que les combinaisons de clés possibles augmentent de façon exponentielle avec la taille de la clé.

Taille clé

Combinaisons possibles

Tableau 1. Tailles clés et combinaisons possibles correspondantes à se fissurer par attaque par force brute.

SEURENCRYPT: Rock-Solid AES-256 Encryption sur ATP Flash Storage Devices

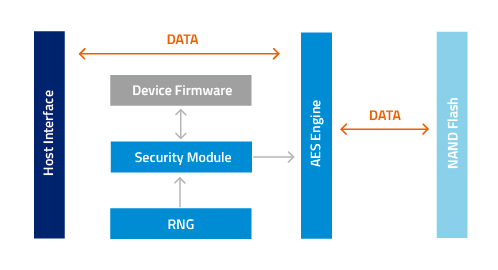

Les périphériques de stockage ATP Flash compatibles compatibles avec Securstor ont un chiffrement SecureRencpt avec un cryptage AES-256 pour protéger les données contre un accès non autorisé.

Ils utilisent un ensemble matériel de modules de sécurité et un moteur AES. Lorsque l’hôte écrit des données sur le périphérique de stockage Flash, un générateur de nombres aléatoires (RNG) génère la clé de chiffre symétrique 256 bits, qui est transmise au moteur AES. Le moteur AES crypte le texte brut (données source) dans du texte de chiffre (données cryptées) et l’envoie au NAND Flash pour le stockage.

Inversement, si l’hôte souhaite récupérer des données du périphérique de stockage, le moteur AES décrypte le texte de chiffre dans le flash NAND, puis transmet des données à l’hôte en tant que texte brut. Le processus de chiffrement / décryptage se fait au niveau du flash et ne nécessite pas d’intervention de l’hôte, il n’y a donc pas de dégradation des performances et le transfert de données ne ralentit pas.

Figure 2. Mécanisme de cryptage AES-256 dans ATP SecureCrypt

ATP Securstor: Protection au-delà du cryptage

Sénurencpt à l’aide du cryptage AES-256 est un composant d’ATP Securstor, une suite de sécurité à plusieurs niveaux qui protège les données avec une variété d’options au-delà du chiffrement Data-at-Rest. Les clients peuvent choisir parmi les fonctionnalités qui peuvent être personnalisées en fonction de leurs exigences spécifiques à l’application pour se prémunir contre l’accès non autorisé, la copie illégale et d’autres menaces de sécurité pour garantir à tout moment les données, l’intégrité du système d’exploitation et du micrologiciel.

Pour plus d’informations sur les produits ATP Flash compatibles Securstor, visitez le Site Web de l’ATP ou contactez un Représentant ATP.

Comprendre le cryptage AES 256

Le cryptage est fondamental pour la sécurité contemporaine d’Internet. Un système de cryptage brouille les données sensibles à l’aide de calculs mathématiques pour transformer les données en code. Les données d’origine ne peuvent être révélées qu’avec la bonne clé, ce qui lui permet de rester sécurisé de tout le monde sauf les parties autorisées.

En savoir plus

Produit connexe

Prendre le contrôle

Accédez à à distance les machines rapidement et en toute sécurité pour résoudre rapidement les problèmes.

Les organisations de toutes tailles dans toutes les industries comptent sur le chiffrement pour protéger leurs données. Les mots de passe, les informations d’identification personnelle et les messages privés doivent tous être cachés aux parties néfastes. Mais les exigences de cryptage les plus fortes ne proviennent pas des entreprises, mais du u.S. gouvernement. Chaque fois que la sécurité nationale est impliquée, de fortes mesures doivent être prises pour garantir que les données sont enregistrées et transmises dans un format non cackable. Comment les agences fédérales comme la National Security Agency (NSA) peuvent-elles protéger leurs informations top secrets?

C’est là que la norme de cryptage avancé (AES) est. Adopté à l’origine par le gouvernement fédéral, le cryptage AES est devenu la norme de l’industrie pour la sécurité des données. AES est disponible en implémentations 128 bits, 192 bits et 256 bits, AES 256 étant la plus sécurisée. Dans cet article, nous expliquerons comment fonctionne le cryptage AES 256 et comment il peut être utilisé pour protéger vos données.

Qu’est-ce que le cryptage AES 256 bits?

AES a été développé en réponse aux besoins du U.S. gouvernement. En 1977, les agences fédérales se sont appuyées sur la norme de chiffrement des données (DES) comme algorithme de chiffrement. DES a été créé par IBM avec une conception de chiffre à clé symétrique de 56 bits et a été utilisé avec succès pendant près de 20 ans. Dans les années 1990, il était clair que le DES n’était plus suffisamment sécurisé. Dans une manifestation publique, distribué.Le net et la Fondation Electronic Frontier ont montré qu’ils pouvaient casser une clé DES en seulement 22 heures. Selon la loi de Moore, une puissance de calcul accrue signifiait qu’un système 56 bits était terriblement inadéquat contre les attaques de force brute. Une norme de chiffrement plus sophistiquée était nécessaire de toute urgence.

En réponse, le gouvernement a annoncé un concours public pour trouver un système de remplacement. Plus de cinq ans, 15 entrées initiales ont été réduites à cinq finalistes avant qu’un vainqueur final ne soit choisi. La communauté de la sécurité technologique a salué la nature ouverte du processus, qui a soumis chacun des algorithmes de chiffrement à la sécurité publique. Ce faisant, le gouvernement pouvait être sûr qu’aucun système n’avait de porte dérobée, et les chances d’identifier et de fixer des défauts ont été maximisées.

En fin de compte, le chiffre de Rijndael est sorti victorieux. Un chiffre de blocs à clé symétrique similaire à DES mais beaucoup plus sophistiqué, Rijndael a été développé par – et nommé d’après – deux cryptographes belges, Vincent Rijmen et Joan Daemen. En 2002, il a été rebaptisé la norme de cryptage avancé et publié par le U.S. Institut national des normes et de la technologie.

L’algorithme AES a été approuvé par la NSA pour gérer les informations top secrètes peu de temps après, et le reste du monde technologique en a remarqué. AES est depuis devenu la norme de l’industrie pour le cryptage. Sa nature ouverte signifie que le logiciel AES peut être utilisé pour les implémentations publiques et privées, commerciales et non commerciales.

Aujourd’hui, AES est un système de confiance avec une adoption généralisée. Les bibliothèques AES ont été développées pour des langages de programmation, notamment C, C ++, Java, JavaScript et Python. AES est utilisé par des programmes de compression de fichiers, dont 7 Zip, Winzip et RAR; Systèmes de chiffrement de disque comme BitLocker et FileVault; et des systèmes de fichiers comme NTFS. C’est un outil important dans le chiffrement de la base de données ainsi que dans les systèmes VPN comme IPSEC et SSL / TLS. Les gestionnaires de mots de passe comme LastPass, Keepass et 1Password utilisent des AES, tout comme les programmes de messagerie comme WhatsApp et Facebook Messenger. Un ensemble d’instructions AES est intégré à tous les processeurs Intel et AMD. Même des jeux vidéo comme Grand Theft Auto IV Utilisez des AES pour se prémunir contre les pirates.

Comment fonctionne AES 256?

AES est un chiffre de clé symétrique. Cela signifie que la même clé secrète est utilisée pour le cryptage et le déchiffrement, et l’expéditeur et le récepteur des données ont besoin d’une copie de la clé. En revanche, les systèmes de clés asymétriques utilisent une clé différente pour chacun des deux processus. Les clés asymétriques sont les meilleures pour les transferts de fichiers externes, tandis que les clés symétriques sont mieux adaptées au chiffrement interne. L’avantage des systèmes symétriques comme AES est leur vitesse. Parce qu’un algorithme de clé symétrique nécessite moins de puissance de calcul qu’une puissance asymétrique, il est plus rapide et plus efficace pour fonctionner.

AES est également caractérisé comme un chiffre de bloc. Dans ce type de chiffre, les informations à crypter (connues sous le texte en clair) sont divisées en sections appelées blocs. AES utilise une taille de bloc 128 bits, dans laquelle les données sont divisées en un tableau quatre par quatre contenant 16 octets. Puisqu’il y a huit bits par octet, le total dans chaque bloc est de 128 bits. La taille des données cryptées reste la même: 128 bits de texte brut rendent 128 bits de texte chiffré.

Comment fonctionne les AES? Le principe de base de tout chiffrement est que chaque unité de données est remplacée par une autre selon la clé de sécurité. Plus précisément, AES a été conçu comme un réseau de substitution-permutation. AES apporte une sécurité supplémentaire car il utilise un processus d’extension clé dans lequel la clé initiale est utilisée pour proposer une série de nouvelles clés appelées touches rondes. Ces clés rondes sont générées sur plusieurs cycles de modification, chacun rend plus difficile de briser le cryptage.

Tout d’abord, la clé initiale est ajoutée au bloc à l’aide d’un chiffre XOR («exclusif ou»), qui est une opération intégrée au matériel du processeur. Ensuite, chaque octet de données est remplacé par un autre, suivant un tableau prédéterminé. Ensuite, les lignes du tableau 4 × 4 sont décalées: les octets dans la deuxième ligne sont déplacés un espace vers la gauche, les octets de la troisième rangée sont déplacés deux espaces et les octets du quatrième sont déplacés trois. Les colonnes sont alors mélangées – une opération mathématique combine les quatre octets dans chaque colonne. Enfin, la touche ronde est ajoutée au bloc (un peu comme la clé initiale), et le processus est répété pour chaque tour. Cela donne un texte chiffré qui est radicalement différent du texte en clair. Pour le décryptage AES, le même processus est effectué à l’envers.

Chaque étape de l’algorithme de chiffrement AES sert une fonction importante. L’utilisation d’une clé différente pour chaque tour fournit un résultat beaucoup plus complexe. La substitution d’octet modifie les données de manière non linéaire, obscurcissant la relation entre le contenu original et crypté. Le déplacement des lignes et le mélange des colonnes diffusent les données, transformant les octets pour compliquer davantage le chiffrement. Le changement diffuse les données horizontalement, tandis que le mélange le fait verticalement. Le résultat est une forme de cryptage extrêmement sophistiquée.

Quelle est la sécurité du cryptage AES 256?

L’Institut national des normes et de la technologie a sélectionné trois «saveurs» d’AES: 128 bits, 192 bits et 256 bits. Chaque type utilise des blocs 128 bits. La différence réside dans la longueur de la clé. Comme la plus longue, la clé de 256 bits fournit le niveau de cryptage le plus fort. Avec une clé de 256 bits, un pirate devrait essayer 2 256 combinaisons différentes pour s’assurer que la bonne est incluse. Ce nombre est astronomiquement grand, atterrissant à 78 chiffres au total. Il est exponentiellement supérieur au nombre d’atomes dans l’univers observable. Naturellement, le gouvernement américain nécessite un chiffrement 128 ou 256 bits pour les données sensibles.

Les trois variétés AES se distinguent également par le nombre de cycles de cryptage. AES 128 utilise 10 tours, AES 192 utilise 12 tours et AES 256 utilise 14 tours. Plus il y a de tours, plus le chiffrement est complexe, ce qui rend AES 256, plus la mise en œuvre AES la plus sécurisée. Il convient de noter qu’avec une clé plus longue et plus de tours obtiennent des exigences de performance plus élevées. AES 256 utilise 40% de ressources système en plus que AES 192, et est donc le mieux adapté aux environnements de sensibilité élevée où la sécurité est plus importante que la vitesse.

Est AES 256 CACHABLE?

AES 256 est pratiquement impénétrable à l’aide de méthodes de force brute. Alors qu’une clé 56 bits peut être fissurée en moins d’une journée, AES prendrait des milliards d’années pour se casser en utilisant la technologie informatique actuelle. Les pirates seraient insensés pour même tenter ce type d’attaque.

Néanmoins, aucun système de chiffrement n’est entièrement sécurisé. Les chercheurs qui ont sondé AES ont trouvé quelques façons potentielles. En 2009, ils ont découvert une éventuelle attaque de clé liée. Ce type de cryptanalyse tente de casser un chiffre en observant comment il fonctionne en utilisant différentes clés. Heureusement, l’attaque à clé connexe n’est qu’une menace pour les systèmes AES qui sont mal configurés.

Cette même année, il y a eu une attaque distinctive de clé connue contre AES 128. L’attaque a utilisé une clé connue pour discerner la structure du cryptage. Cependant, le piratage n’a ciblé qu’une version à huit tours d’AES 128 – pas la version standard à 10 tours – donc ce ne serait pas une menace majeure.

Étant donné que le chiffre AES lui-même est si sûr, le risque principal provient des attaques de canaux latéraux. Ceux-ci ne tentent pas d’assaut à force brute, mais n’essaient plutôt de récupérer les informations que le système fuit. Les pirates peuvent écouter des sons, des signaux électromagnétiques, des informations de synchronisation ou une consommation d’énergie pour essayer de découvrir comment les algorithmes de sécurité fonctionnent. Les attaques du canal latéral peuvent être évitées en supprimant les fuites d’informations ou en masquant les données divulguées (en générant des signaux ou des sons électromagnétiques supplémentaires) afin qu’il ne donne aucune information utile. Une mise en œuvre minutieuse des EI se préservera contre ces risques de canal latéral.

Bien sûr, même les systèmes cryptographiques les plus forts sont vulnérables si un pirate a accès à la clé elle-même. C’est pourquoi l’utilisation de mots de passe solides, d’authentification multifactrice, de pare-feu et de logiciels antivirus est essentiel à l’image de sécurité plus large. Il est également essentiel d’éduquer les employés contre l’ingénierie sociale et les attaques de phishing. Les utilisateurs correctement formés sont la première ligne de défense.

Outre sa technologie avancée, la nature ouverte de l’AES 256 en fait l’un des protocoles de chiffrement les plus sécurisés. Les chercheurs étudient constamment des EI pour découvrir toutes les vulnérabilités potentielles. Chaque fois que l’on est découvert, les utilisateurs peuvent prendre des mesures pour résoudre le problème.

La protection des données Cove et prennent le contrôle ont des AES 256 bits de cryptage intégrés. La protection des données de Cove est une solution polyvalente, optimisée pour sauvegarder des serveurs physiques et virtuels, des postes de travail, des documents commerciaux, une échange Office 365 et OneDrive – sécurisé au repos et en transit avec un cryptage de bout en bout. Take Control vous permet de stocker quoi que ce soit dans un coffre-fort Secrets, stocké à l’aide de plusieurs couches de cryptage et un mot de passe personnel unique à chaque technicien qui a accès à la saut. Cove et Take Control utilisent les implémentations multiformes d’AES 256 pour crypter et protéger efficacement vos données.

Intéressé à en savoir plus sur la façon de sauvegarder en toute sécurité vos serveurs et vos applications critiques? Explorez notre suite de produits pour voir comment vous pouvez vous préparer à des catastrophes potentielles.