Clientes VPN Android

Contents

Use VPN móvil con iPsec con un dispositivo Android

Puede especificar un nombre de dominio, hasta dos direcciones IP del servidor DNS y hasta dos direcciones IP del servidor WINS.

OpenVPN para Android

OpenVPN para Android es un cliente de código abierto basado en el proyecto OpenVPN de código abierto OpenVPN.

Utiliza la API VPNService de Android 4.0+ y no requiere jailbreak ni raíz en su teléfono.

¿Puedo conseguir internet gratis?

No, esta aplicación es para conectarse a un servidor OpenVPN.

Como conectar

OpenVPN es un software cliente para conectarse a un servidor OpenVPN. Es no Una aplicación que vende o proporciona cualquier Servicio de VPN.

Permite su propio servidor OpenVPN OpenVPN de su propia/empresa/universidad/proveedor o para el servicio VPN de muchos de los comerciales

Proveedores de VPN.

¿Cuál es la diferencia entre todas las aplicaciones OpenVPN??

Para obtener más información sobre los diferentes clientes de OpenVPN en Playstore, consulte esto: http: // ics-openvpn.parpadeo.de/frecuencias.html#faq_androids_clients_title

Acceso a sus fotos/medios (Android mayor de 6.0)

Esta aplicación implementa una característica para importar perfiles OpenVPN desde la memoria SDCARD/interna. Google clasifica este acceso “Acceder a sus medios y fotos”

Modo de toque

Solo soporte de modo TUN (lo siento, no hay toque, con Android 4.0 solo se puede admitir tun).

Uniéndose beta

La versión beta está abierta, puedes el beta usando la beta beta unión. Tenga en cuenta que a menudo una beta no está disponible, ya que utilizo principalmente la función beta para prestar a los candidatos.

Traducir la aplicación

Si desea ayudar a traducir OpenVPN en su idioma nativo, mire la página de inicio de este proyecto.

Informes de errores

Informe a los errores/sugerencias por correo electrónico o en el proyecto Code Google Code Project. Pero por favor lea las preguntas frecuentes antes de escribirme.

Use VPN móvil con iPsec con un dispositivo Android

Dispositivos móviles que ejecutan Android versión 4.x o superior incluye un cliente VPN nativo. En algunos casos, los fabricantes de hardware modifican el cliente VPN Android nativo para agregar opciones, o incluyen su propio cliente VPN en el dispositivo.

Para hacer una conexión VPN IPSEC a una caja de fuego desde un dispositivo Android:

- Su cliente VPN debe operar en modo agresivo.

- La caja de fuego debe configurarse con transformaciones de fase 1 y 2 que son compatibles con el dispositivo Android.

Versiones recientes del cliente Native Android VPN usan el modo principal que no es compatible con VPN móvil con IPSEC. No puede ver o cambiar la configuración de modo en el cliente VPN de Android nativo. Sin embargo, si el fabricante de hardware de su dispositivo Android modificó el cliente VPN nativo, es posible que pueda cambiar esta configuración.

Si no puede cambiar la configuración de su dispositivo al modo agresivo, le recomendamos que pruebe uno de estos métodos de conexión:

- Si su fabricante de hardware instaló su propio cliente VPN en su dispositivo Android, intente conectarse con ese cliente si puede operar en modo agresivo. Para obtener más información, consulte la documentación del fabricante.

- En la configuración del cliente VPN Android nativo, configure el L2TP con la opción IPSEC. A continuación, habilite L2TP en su caja de fuego. L2TP en la caja de fuego utiliza el modo principal. Para obtener más información sobre L2TP, consulte la autenticación de usuarios de L2TP.

- Instale el cliente OpenVPN SSL en su dispositivo Android. Debe descargar manualmente el perfil del cliente SSL desde el portal SSL en su caja de fuego. Para obtener más información sobre el perfil del cliente, consulte Distribuir e instalar manualmente la VPN móvil con el software y el archivo de configuración del cliente SSL.

Configuración de autenticación y cifrado

Los dispositivos Android tienen una lista preconfigurada de transformaciones VPN compatibles. A menos que el fabricante de hardware de su dispositivo modifique el cliente VPN Android nativo, no puede ver esta lista o especificar diferentes transformaciones predeterminadas. Las versiones recientes de Android OS tienen estas transformaciones predeterminadas:

Fase 1 – SHA2 (256) –AES (256) –DH2

Fase 2 – Sha2 (256) –AES (256)

Algunas versiones anteriores de Android OS usan estas transformaciones predeterminadas:

Fase 1 – Sha1 – AES (256) –DH2

Fase 2 – Sha1 – Aes (256)

En algunos casos, el fabricante de hardware de su dispositivo Android podría especificar diferentes transformaciones predeterminadas para el cliente VPN de Android nativo.

Para iniciar una conexión VPN a la caja de fuego, el dispositivo Android envía su transformación predeterminada configurada en Firebox. Debe configurar la caja de fuego con transformaciones compatibles con Android para que la conexión VPN establezca. Le recomendamos que especifique la transformación de Android predeterminada establecida en su VPN móvil con configuración de IPSEC en la caja de fuego.

Si especifica las transformaciones de Firebox diferentes del conjunto de transformación Android predeterminado, el dispositivo Android envía la siguiente transformación establecida en su lista. Este proceso se repite hasta que el dispositivo Android encuentra una transformación establecida en su lista que coincide con la configuración de la caja de fuego, o hasta que el dispositivo Android alcanza un límite de reintento o no tiene transformaciones adicionales para probar.

Configurar la caja de fuego

Antes de que pueda conectarse con el cliente VPN Android nativo, debe configurar la VPN móvil con configuraciones de IPSEC en su caja de fuego.

- (Fireware v12.3 o superior) Seleccione VPN> VPN móvil.

- En el IPsec Sección, seleccione Configurar.

Aparece la VPN móvil con la página iPsec. - (Fireware v12.2.1 o inferior) Seleccione VPN> VPN móvil con iPsec.

Aparece la VPN móvil con la página iPsec. - Hacer clic Agregar.

Aparece la VPN móvil con la página de configuración de iPsec.

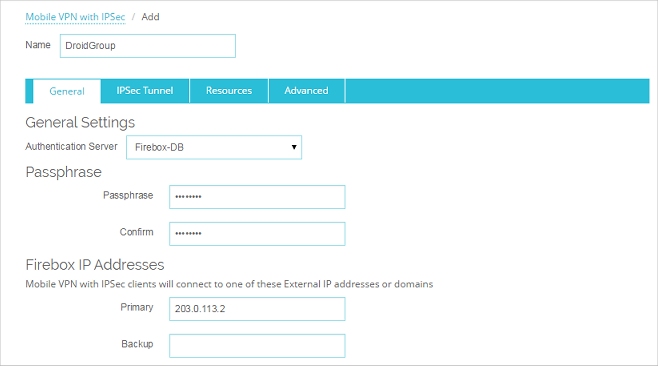

- En el Nombre Cuadro de texto, escriba el nombre del grupo de autenticación al que pertenecen sus usuarios de VPN de Android.

Puede escribir el nombre de un grupo existente o el nombre para un nuevo grupo VPN móvil. Asegúrese de que el nombre sea único entre los nombres de grupos VPN, así como todos los nombres de interfaz y túnel VPN.

- Desde el Servidor de autenticación Lista desplegable, seleccione un servidor de autenticación.

Asegúrese de que este método de autenticación esté habilitado.

Si crea un grupo de usuarios de VPN móvil que se autentica en un servidor de autenticación externo, asegúrese de crear un grupo en el servidor con el mismo nombre que especificó en el asistente para el grupo VPN móvil. Si usa Active Directory como su servidor de autenticación, los usuarios deben pertenecer a un grupo de seguridad de Active Directory con el mismo nombre que el nombre de grupo que configura para VPN móvil con IPSEC. Para obtener más información, consulte Configurar el servidor de autenticación externo.

- Escriba y confirme el Frase para usar para este túnel.

- En el Direcciones IP de Firebox Sección, escriba la dirección IP externa primaria o el nombre de dominio al que los usuarios de VPN móvil en este grupo pueden conectarse.

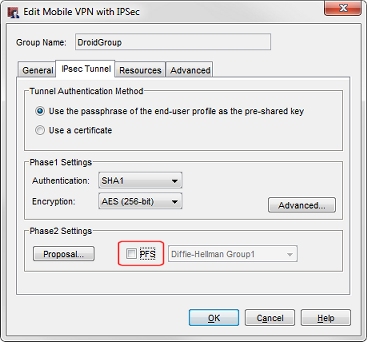

- Selecciona el Túnel iPsec pestaña.

Aparece la configuración del túnel iPsec.

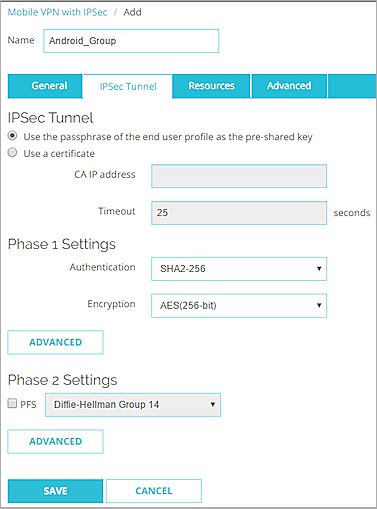

- Seleccionar Use la frase de pases del perfil del usuario final como la tecla previa al intercambio.

Esta es la configuración predeterminada. - Desde el Autenticación Lista desplegable, seleccione SHA-2. Seleccionar SHA-1 Si su dispositivo Android no admite SHA-2.

- Desde el Encriptación Lista desplegable, seleccione AES (256 bits). Esta es la configuración de cifrado predeterminada para dispositivos Android.

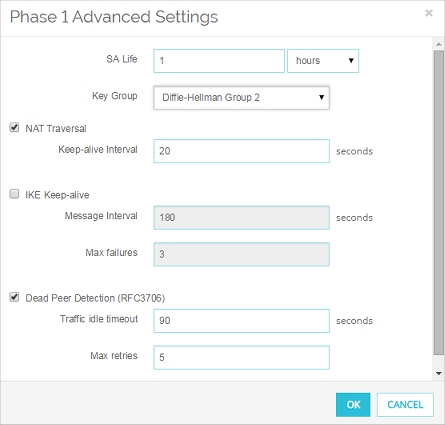

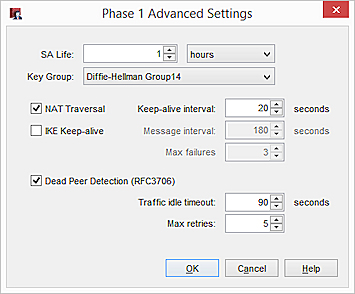

- En el Configuración de fase 1 Sección, haga clic Avanzado.

Aparece el cuadro de diálogo Configuración avanzada de fase 1.

- Selecciona el SA Life a 1 hora.

El cliente VPN de Android está configurado en REKEY después de 1 hora. Si el Android VPN solo usa este perfil para las conexiones, configure la vida de SA en 1 hora para que coincida con la configuración del cliente.

Si planea usar este perfil VPN para todos los clientes VPN compatibles, establezca la vida en SA en 8 horas. El cliente VPN Android todavía usa el valor de rekey más pequeño de 1 hora.

- Desde el Grupo clave Lista desplegable, seleccione Diffie-Hellman Group 2. Este es el grupo clave predeterminado para dispositivos Android.

- No cambie ninguna de las otras configuraciones avanzadas de la Fase 1.

- Hacer clic DE ACUERDO.

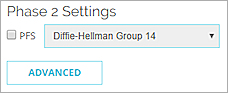

- En el Configuración de fase 2 sección, borre el PFS casilla de verificación.

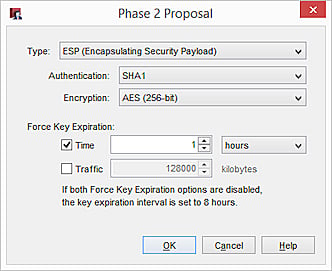

- En el Configuración de fase 2 Sección, haga clic Avanzado.

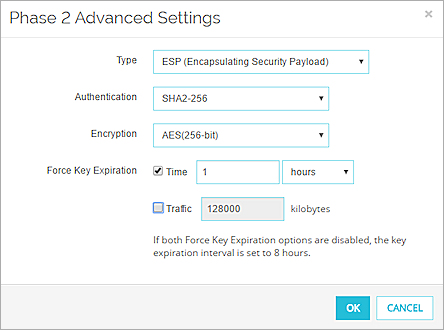

Aparece el cuadro de diálogo Configuración avanzada de fase 2.

- Desde el Autenticación Lista desplegable, seleccione SHA-2. Seleccionar SHA-1 Si su dispositivo Android no admite SHA-2.

- Desde el Encriptación Lista desplegable, seleccione AES (256 bits), que es la configuración de cifrado predeterminada para dispositivos Android.

- En el Expiración de la llave de fuerza Configuración, configure el vencimiento Tiempo a 1 hora y borrar el Tráfico casilla de verificación.

- Hacer clic DE ACUERDO.

- Selecciona el Recursos pestaña.

- Selecciona el Permitir todo el tráfico a través del túnel casilla de verificación.

Esto configura el túnel para VPN de ruta predeterminada. El cliente VPN Android no admite túneles divididos. - En el Grupo de direcciones IP virtuales Lista, agregue las direcciones IP internas que usan los usuarios de VPN móviles sobre el túnel.

Para agregar una dirección IP o una dirección IP de red al grupo de direcciones IP virtuales, seleccione IP de host o IP de red, Escriba la dirección y haga clic Agregar.

A los usuarios de VPN móvil se les asigna una dirección IP desde el grupo de direcciones IP virtuales cuando se conectan a su red. El número de direcciones IP en el grupo de direcciones IP virtuales debe ser el mismo que el número de usuarios de VPN móviles. Si se configura un FireCluster, debe agregar dos direcciones IP virtuales para cada usuario de VPN móvil.

Las direcciones IP virtuales deben estar en una subred diferente que las redes locales. Las direcciones IP virtuales no se pueden usar para nada más en su red.

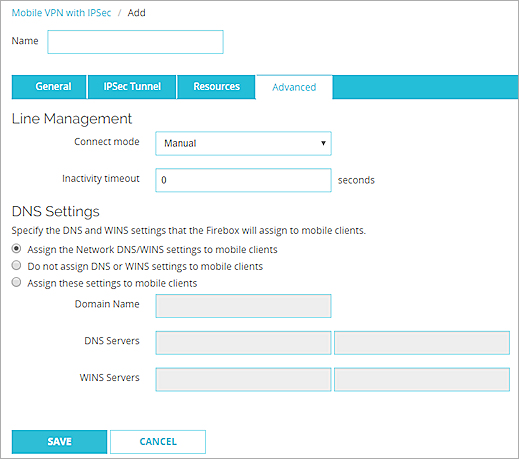

- Configurar la configuración DNS:

Asigne la configuración de la red DNS/gana a los clientes móviles

Si selecciona esta opción, los clientes móviles reciben la configuración de DNS y gana en la que especifique Red> Interfaces> DNS/WINS. Por ejemplo, si especifica el servidor DNS 10.0.2.53 En la configuración de la red DNS/gana, los clientes VPN móvil usan 10.0.2.53 como servidor DNS.

Por defecto, el Asigne la configuración del servidor DNS/Wins de red a los clientes móviles La configuración se selecciona para nuevas configuraciones móviles de VPN.

No asigne la configuración de DNS ni gana a los clientes móviles

Si selecciona esta opción, los clientes no reciben configuración de DNS ni gana en la caja de fuego.

Asigne esta configuración a los clientes móviles

Si selecciona esta opción, los clientes móviles reciben el nombre de dominio, el servidor DNS y gana la configuración del servidor que especifica en esta sección. Por ejemplo, si especifica un ejemplo.com como el nombre de dominio y 10.0.2.53 Como el servidor DNS, los clientes móvil usan un ejemplo.com para nombres de dominio no calificados y 10.0.2.53 como el servidor DNS.

Puede especificar un nombre de dominio, hasta dos direcciones IP del servidor DNS y hasta dos direcciones IP del servidor WINS.

Para obtener más información sobre la configuración del servidor DNS y Wins para VPN móvil con usuarios de IPSEC, consulte Servidores Configurar DNS y WINS para VPN móvil con IPSEC.

Primero, use la VPN móvil con el Asistente IPSEC para configurar la configuración básica:

- Seleccionar VPN> VPN móvil> iPsec.

Aparece la VPN móvil con el cuadro de diálogo Configuración de IPSEC. - Hacer clic Agregar.

Aparece la VPN móvil con el asistente de iPsec. - Hacer clic Próximo.

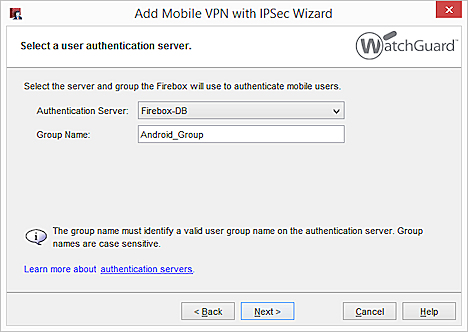

Aparece la página Seleccionar un servidor de autenticación de un usuario.

- Desde el Servidor de autenticación Lista desplegable, seleccione un servidor de autenticación.

Puede autenticar a los usuarios en Firebox (FireBox-DB) o en un servidor Active Directory o Radius. Asegúrese de que el método de autenticación que elija esté habilitado.

- En el Nombre del grupo Cuadro de texto, escriba el nombre del grupo de autenticación al que pertenecen sus usuarios de Android.

Puede escribir el nombre de un grupo VPN móvil que ya ha creado o escribir un nombre de grupo para un nuevo grupo VPN móvil. Asegúrese de que el nombre sea único entre los nombres de grupos VPN, así como todos los nombres de interfaz y túneles.

Si crea un grupo de usuarios de VPN móvil que se autentica en un servidor de autenticación externo, asegúrese de crear un grupo en el servidor con el mismo nombre que especificó en el asistente para el grupo VPN móvil. Si usa Active Directory como su servidor de autenticación, los usuarios deben pertenecer a un grupo de seguridad de Active Directory con el mismo nombre que el nombre de grupo que configura para VPN móvil con IPSEC. Para obtener más información, consulte Configurar el servidor de autenticación externo.

- Hacer clic Próximo.

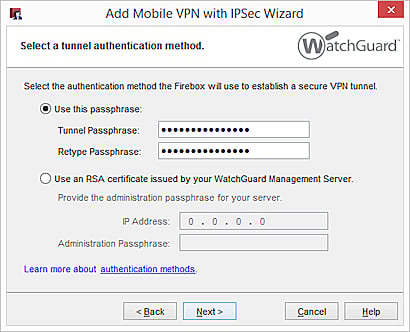

Aparece la página Seleccionar un método de autenticación de un túnel.

- Seleccionar Use esta frase de pass. Escriba y confirme la frase de pases.

- Hacer clic Próximo.

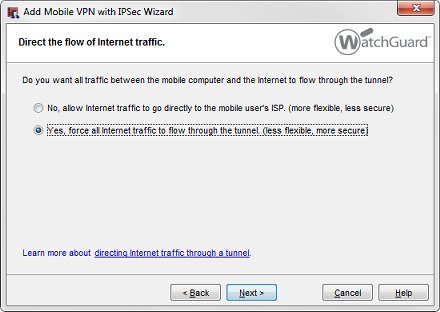

Aparece el flujo directo de la página de tráfico de Internet.

- Seleccionar Sí, obligue a todo el tráfico de Internet a fluir a través del túnel..

Esto configura el túnel para VPN de ruta predeterminada. El cliente VPN Android no admite túneles divididos. - Hacer clic Próximo.

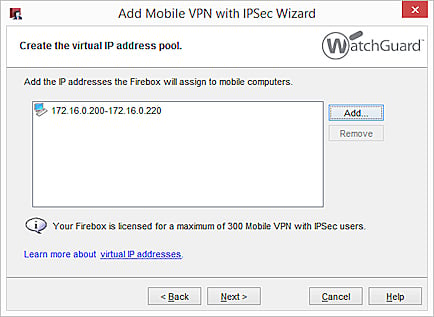

Aparece la página Crear la página de grupo de direcciones IP virtuales.

- Hacer clic Próximo y Finalizar.

- Para una configuración VPN de ruta predeterminada, la configuración permite automáticamente el acceso a todas las direcciones IP de la red y las Any-External alias.

A los usuarios de VPN móvil se les asigna una dirección IP desde el grupo de direcciones IP virtuales cuando se conectan a su red. El número de direcciones IP en el grupo de direcciones IP virtuales debe ser el mismo que el número de usuarios de VPN móviles. Si se configura un FireCluster, debe agregar dos direcciones IP virtuales para cada usuario de VPN móvil.

Las direcciones IP virtuales deben estar en una subred diferente que las redes locales. Las direcciones IP virtuales no se pueden usar para nada más en su red.

- Hacer clic Próximo.

- Para agregar usuarios a la nueva VPN móvil con el grupo IPSEC, seleccione el Agregar usuarios casilla de verificación.

- Hacer clic Finalizar.

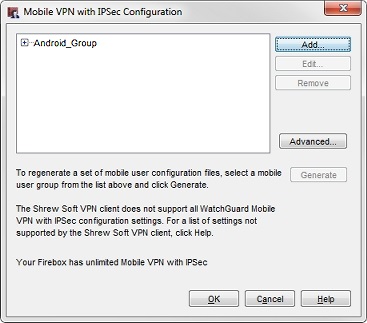

La configuración de VPN móvil que creó aparece en la VPN móvil con el cuadro de diálogo Configuración de IPSEC.

A continuación, debe editar la configuración VPN Fase 1 y Fase 2 para que coincidan con la configuración del cliente VPN Android.

- En el VPN móvil con configuración IPSEC Cuadro de diálogo, seleccione la configuración que acaba de agregar.

- Hacer clic Editar.

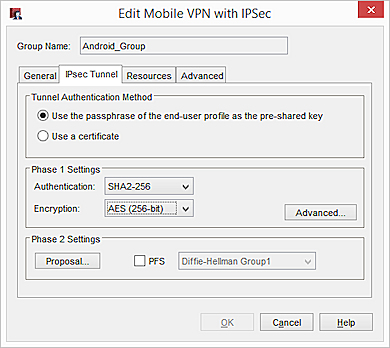

Aparece el cuadro de diálogo Editar VPN móvil con iPsec. - Selecciona el Túnel iPsec pestaña.

- Desde el Autenticación Lista desplegable, seleccione SHA2-256. Seleccionar SHA-1 Si su dispositivo Android no admite SHA-2.

- Desde el Encriptación Lista desplegable, seleccione AES (256 bits), Cuál es la configuración de cifrado predeterminada para dispositivos Android.

- Hacer clic Avanzado.

Aparece el cuadro de diálogo Configuración avanzada de fase 1.

El cliente VPN de Android está configurado en REKEY después de 1 hora. Si el Android VPN solo usa este perfil para las conexiones, configure la vida de SA en 1 hora para que coincida con la configuración del cliente.

Si desea utilizar este perfil VPN para todos los clientes VPN compatibles, establezca la vida en SA en 8 horas. El cliente VPN Android todavía usa el valor de rekey más pequeño de 1 hora.

- Desde el Grupo clave Lista desplegable, seleccione Diffie-Hellman Group 2.

- No cambie ninguna de las otras configuraciones avanzadas de la Fase 1.

- Hacer clic DE ACUERDO.

- En el Editar VPN móvil con iPsec cuadro de diálogo, haga clic Propuesta.

- Desde el Autenticación Lista desplegable, seleccione SHA2-256. Seleccionar SHA-1 Si su dispositivo Android no admite SHA-2.

- Desde el Encriptación Lista desplegable, seleccione AES (256 bits), Cuál es la configuración de cifrado predeterminada para dispositivos Android.

- En el Expiración de la llave de fuerza Configuración, configure el vencimiento Tiempo a 1 hora, y borrar el Tráfico casilla de verificación.

- Hacer clic DE ACUERDO.

- En el Editar VPN móvil con iPsec cuadro de diálogo, borre el PFS casilla de verificación.

El secreto perfecto para avanzar no es compatible con el cliente VPN de Android.

Finalmente, configure la configuración de DNS.

- Haga clic en el Avanzado pestaña.

- Configurar la configuración DNS:

Asigne la configuración de la red DNS/gana a los clientes móviles

Si selecciona esta opción, los clientes móviles reciben la configuración de DNS y gana en la que especifique Red> Interfaces> DNS/WINS. Por ejemplo, si especifica el servidor DNS 10.0.2.53 En la configuración de la red DNS/gana, los clientes VPN móvil usan 10.0.2.53 como servidor DNS.

Por defecto, el Asigne la configuración del servidor DNS/Wins de red a los clientes móviles La configuración se selecciona para nuevas configuraciones móviles de VPN.

No asigne la configuración de DNS ni gana a los clientes móviles

Si selecciona esta opción, los clientes no reciben configuración de DNS ni gana en la caja de fuego.

Asigne esta configuración a los clientes móviles

Si selecciona esta opción, los clientes móviles reciben el nombre de dominio, el servidor DNS y gana la configuración del servidor que especifica en esta sección. Por ejemplo, si especifica un ejemplo.com como el nombre de dominio y 10.0.2.53 Como el servidor DNS, los clientes móvil usan un ejemplo.com para nombres de dominio no calificados y 10.0.2.53 como el servidor DNS.

Puede especificar un nombre de dominio, hasta dos direcciones IP del servidor DNS y hasta dos direcciones IP del servidor WINS.

Para obtener más información sobre la configuración del servidor DNS y Wins para VPN móvil con usuarios de IPSEC, consulte Servidores Configurar DNS y WINS para VPN móvil con IPSEC.

- Hacer clic DE ACUERDO.

- Guarde el archivo de configuración en su caja de fuego.

Para autenticar desde el cliente VPN Android, los usuarios de Android VPN deben ser miembros del grupo de autenticación que especificó en la VPN móvil Agregar con el asistente de IPSEC.

- Para obtener información sobre cómo agregar usuarios a un grupo de usuarios de Firebox, consulte Defina un nuevo usuario para la autenticación de Firebox.

- Si usa un servidor de autenticación de terceros, use las instrucciones proporcionadas en la documentación de su proveedor.

Configurar el cliente VPN de Android nativo

Después de configurar la caja de fuego, los usuarios en el grupo de autenticación que especificó en la VPN móvil con el perfil IPSEC en la caja de fuego puede usar el cliente VPN Android nativo para conectarse. Para usar el cliente VPN Android nativo, el usuario debe configurar manualmente la configuración del cliente VPN para que coincida con la configuración configurada en Firebox.

WatchGuard proporciona instrucciones de interoperabilidad para ayudar a nuestros clientes a configurar los productos WatchGuard para trabajar con productos creados por otras organizaciones. Si necesita más información o soporte técnico sobre la configuración de un producto que no sea de Guardia de observación, consulte los recursos de documentación y soporte para ese producto.

Para dispositivos Android con Android versión 12 o superior, le recomendamos que configure una VPN móvil con la conexión IKev2 con la aplicación gratuita StrongSwan. Para obtener más información, consulte Configurar dispositivos Android para VPN móvil con iKev2.

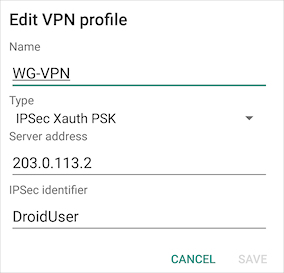

Para configurar manualmente el cliente VPN nativo en el dispositivo Android, en Android 8.0 (Oreo):

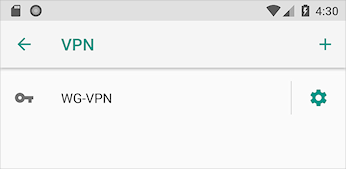

- Grifo Configuración> Red e Internet> VPN.

- Toque en el + botón.

Aparece el cuadro de diálogo Editar perfil VPN. - En el Nombre Cuadro de texto, escriba un nombre descriptivo para la conexión VPN.

- Desde el Tipo Lista desplegable, seleccione IPsec xauth psk.

- En el Dirección del servidor Cuadro de texto, escriba la dirección IP externa de la caja de fuego.

- En el Identificador de iPsec Cuadro de texto, escriba el nombre de grupo que especificó en la VPN móvil con la configuración de IPSEC en la caja de fuego.

- Arrastre el control deslizante hacia abajo para ver más configuraciones.

- En el IPSEC Clave previa al acceso Cuadro de texto, escriba la frase de pases de túnel que especificó en la VPN móvil con la configuración de IPSEC en la caja de fuego.

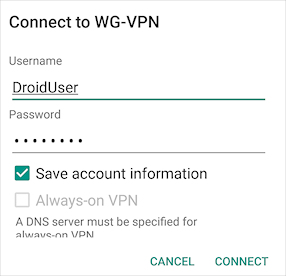

- En el Nombre de usuario Cuadro de texto, escriba el nombre de usuario para un usuario en el grupo de autenticación especificado.

Especificar solo el nombre de usuario. No prefacio el nombre de usuario con un nombre de dominio y no especifique una dirección de correo electrónico. - En el Contraseña Cuadro de texto, escriba la contraseña para un usuario en el grupo de autenticación especificado.

- Hacer clic Ahorrar.

La conexión VPN que creó se guarda en la lista VPN.

- Para conectarse, haga clic en la conexión VPN que creó.

Aparece el cuadro de diálogo Conectar a.

Para verificar que su conexión fuera exitosa y que el túnel VPN esté activo, navegue a un sitio web que muestra su dirección IP como www.cuál es mi IP.comunicarse. Si su dispositivo Android está conectado a través de la VPN, su dirección IP es la dirección IP externa de Firebox.

Si su dispositivo tiene una versión posterior de Android, los pasos que debe seguir para configurar el cliente VPN nativo podría ser diferente. Para obtener instrucciones que se apliquen a su versión de Android, consulte la documentación del fabricante de su dispositivo.

Puede configurar el cliente VPN nativo para las versiones de Android 8.0 (Oreo) a Android 11. Para las versiones de Android 12 y más, le recomendamos que configure una VPN móvil con conexión IKEV2. Para obtener más información, consulte Configurar dispositivos Android para VPN móvil con iKev2.

Ver también

© 2023 Watchguard Technologies, Inc. Reservados todos los derechos. Watchguard y el logotipo de Watchguard son marcas registradas o marcas registradas de Watchguard Technologies en los Estados Unidos y otros países. Varias otras marcas registradas son en manos de sus respectivos propietarios.

Conectarse para acceder al servidor con Android

El protocolo OpenVPN no es integrado en el sistema operativo Android para dispositivos Android. Por lo tanto, se requiere un programa de cliente que pueda manejar la captura del tráfico que desea enviar a través del túnel OpenVPN, y encriptarlo y pasarlo al servidor OpenVPN. Y, por supuesto, lo contrario, para descifrar el tráfico de retorno. Por lo tanto, se requiere un programa de cliente, y hay algunas opciones aquí. No tenemos la intención de limitar a nuestros clientes y causar un tipo de situación de bloqueo de proveedores. Intentamos mantener la conectividad y la elección del software del cliente abierto, aunque recomendamos que el cliente oficial de OpenVPN Connect, por supuesto,.

Aplicación oficial de OpenVPN Connect

En la tienda Google Play, el cliente que puede descargar e instalar gratis allí se llama OpenVPN Connect. Este programa admite solo un túnel VPN activo a la vez. Intentar conectarse a dos servidores diferentes al mismo tiempo es una función que no incorporamos en nuestra aplicación OpenVPN Connect oficial, y tampoco es posible porque el sistema operativo subyacente no lo permite. La aplicación OpenVPN Connect puede recordar varios servidores diferentes, pero solo uno puede estar activo a la vez.

Para obtener la aplicación OpenVPN Connect, vaya a Google Play Store en su dispositivo Android o abra el siguiente enlace a Google Play Store. En Google Play Store en su dispositivo, busque las palabras “OpenVPN Connect” y la aplicación aparecerá en los resultados de la búsqueda. Puedes instalarlo desde allí. Una vez instalado, se colocará un icono en su pantalla de inicio donde pueda encontrar la aplicación. Una vez que lo tenga abierto, puede usar el Servidor de acceso opción para iniciar el proceso de importación. Puede usar la opción de importar directamente desde la interfaz web del servidor de acceso o usar la opción Importar desde el archivo. Si utiliza la opción de importación de interfaz web, debe ingresar la dirección de la interfaz web de su servidor de acceso aquí, junto con el nombre de usuario y la contraseña. Si su servidor está en un puerto inusual (no el puerto HTTPS predeterminado TCP 443), especifique el puerto aquí. Una vez que se ha completado la importación, está listo para usar la aplicación.

- Aplicación oficial OpenVPN Connect en Google Play Store

- Preguntas frecuentes

OpenVPN Open Source OpenVPN para la aplicación Android

OpenVPN para Android es un cliente de código abierto y desarrollado por Arne Schwabe. Está dirigido a usuarios más avanzados y ofrece muchas configuraciones y la capacidad de importar perfiles de archivos y configurar/cambiar perfiles dentro de la aplicación. El cliente se basa en la versión comunitaria de OpenVPN. Se basa en OpenVPN 2.X Código fuente. Este cliente puede verse como el cliente semio oficial de la comunidad de código abierto de OpenVPN.

Otros clientes

Puede haber otros clientes de OpenVPN disponibles en Google Play Store también, pero no tenemos información sobre ellos aquí.