Clients VPN Android

Contents

Utilisez un VPN mobile avec IPSec avec un appareil Android

Vous pouvez spécifier un nom de domaine, jusqu’à deux adresses IP de serveur DNS et jusqu’à deux adresses IP de serveur gagne.

OpenVPN pour Android

OpenVPN pour Android est un client open source basé sur le projet open source OpenVPN.

Il utilise l’API VPNService d’Android 4.0+ et ne nécessite ni jailbreak ni root sur votre téléphone.

Puis-je obtenir Internet gratuit

Non, cette application est pour se connecter à un serveur OpenVPN.

Comment se connecter

OpenVPN est un logiciel client pour se connecter à un serveur OpenVPN. C’est pas une application vendant ou produisant des services VPN.

Il permet à votre propre serveur OpenVPN de votre propre / entreprise / universitaire / fournisseur ou au service VPN de plusieurs de la publicité

Fournisseurs de VPN.

Quelle est la différence entre toutes les applications OpenVPN?

Pour plus d’informations sur les différents clients OpenVPN dans le Playstore, voir ceci: http: // ics-openvpn.clignoter.DE / FAQ.HTML # FAQ_ANDROIDS_CLIENTS_TITLE

Accès à vos photos / médias (Android de plus de 6 ans.0)

Cette application implémente une fonctionnalité pour importer des profils OpenVPN à partir de la mémoire SDCard / interne. Google classe cet accès “Accès à vos médias et photos”

Mode de robinet

Seule prise en charge du mode tun (désolé non de robinet, avec Android 4.0 seul tun peut être pris en charge).

Rejoindre la version bêta

La version bêta est ouverte, vous pouvez la version bêta en utilisant la version bêta de la jointure. Veuillez noter que souvent une version bêta n’est pas disponible car j’utilise principalement la fonction bêta pour prétest les candidats.

Traduire l’application

Si vous souhaitez aider à traduire OpenVPN dans votre langue maternelle, regardez la page d’accueil de ce projet.

Rapports de bogues

Veuillez signaler le bug / les suggestions par e-mail ou au code Google Code Project. Mais lisez la FAQ avant de m’écrire.

Utilisez un VPN mobile avec IPSec avec un appareil Android

Appareils mobiles qui exécutent Android version 4.X ou supérieur incluent un client VPN natif. Dans certains cas, les fabricants de matériel modifient le client Android VPN natif pour ajouter des options, ou ils incluent leur propre client VPN sur l’appareil.

Pour établir une connexion VPN IPSec à une Firebox à partir d’un appareil Android:

- Votre client VPN doit fonctionner en mode agressif.

- La Firebox doit être configurée avec des transformations de phase 1 et 2 prises en charge par l’appareil Android.

Les versions récentes du client Android VPN natif utilisent le mode principal qui n’est pas compatible avec le VPN mobile avec IPSec. Vous ne pouvez pas afficher ou modifier le paramètre de mode sur le client Android VPN natif. Cependant, si le fabricant de matériel de votre appareil Android modifiait le client VPN natif, vous pourrez peut-être modifier ce paramètre.

Si vous ne pouvez pas modifier les paramètres de votre appareil en mode agressif, nous vous recommandons d’essayer l’une de ces méthodes de connexion:

- Si votre fabricant de matériel a installé son propre client VPN sur votre appareil Android, essayez de vous connecter avec ce client s’il peut fonctionner en mode agressif. Pour plus d’informations, consultez la documentation du fabricant.

- Dans les paramètres du client Android VPN natif, configurez l’option L2TP avec IPSec. Ensuite, activez L2TP sur votre Firebox. L2TP sur la Firebox utilise le mode principal. Pour plus d’informations sur L2TP, consultez l’authentification des utilisateurs L2TP.

- Installez le client OpenVPN SSL sur votre appareil Android. Vous devez télécharger manuellement le profil client SSL à partir du portail SSL sur votre Firebox. Pour plus d’informations sur le profil client, voir distribuer manuellement et installer le VPN mobile avec le logiciel client et le fichier de configuration SSL.

Paramètres d’authentification et de chiffrement

Les appareils Android ont une liste préconfigurée de transformations VPN pris en charge. À moins que le fabricant de matériel de votre appareil ne modifie le client Android VPN natif, vous ne pouvez pas afficher cette liste ou spécifier différentes transformations par défaut. Les versions Android OS récentes ont ces transformations par défaut:

La phase 1 – Sha2 (256) –Aes (256) –DH2

Phase 2 – Sha2 (256) –Aes (256)

Certaines versions anciennes du système d’exploitation Android utilisent ces transformations par défaut:

La phase 1 – SHA1 – AES (256) –DH2

Phase 2 – SHA1 – AES (256)

Dans certains cas, le fabricant de matériel de votre appareil Android peut spécifier différentes transformations par défaut pour le client Android VPN natif.

Pour lancer une connexion VPN à la Firebox, l’appareil Android envoie sa transformée par défaut définie dans la Firebox. Vous devez configurer la Firebox avec des transformations prises en charge par Android pour la connexion VPN pour établir. Nous vous recommandons de spécifier la transformation Android par défaut définie dans votre VPN mobile avec des paramètres IPSEC sur la Firebox.

Si vous spécifiez que Firebox Transformes est différente de l’ensemble de transformée Android par défaut, l’appareil Android envoie le prochain ensemble de transforts sur sa liste. Ce processus se répète jusqu’à ce que le périphérique Android trouve un ensemble de transformations sur sa liste qui correspondent aux paramètres de Firebox, ou jusqu’à ce que le périphérique Android atteigne une limite de retrait ou n’a pas de transformations supplémentaires pour tester.

Configurer la Firebox

Avant de pouvoir vous connecter avec le client Android VPN natif, vous devez configurer le VPN mobile avec les paramètres IPSEC sur votre Firebox.

- (Fireware v12.3 ou plus) Sélectionnez VPN> VPN mobile.

- Dans le Ipsec Section, sélectionnez Configurer.

Le VPN mobile avec page IPSec apparaît. - (Fireware v12.2.1 ou inférieur) Sélectionnez VPN> VPN mobile avec iPsec.

Le VPN mobile avec page IPSec apparaît. - Cliquez sur Ajouter.

La page Mobile VPN avec paramètres IPSec apparaît.

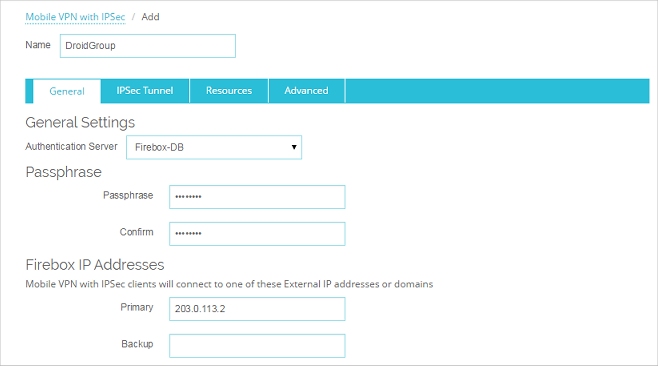

- Dans le Nom zone de texte, saisissez le nom du groupe d’authentification à vos utilisateurs Android VPN à.

Vous pouvez saisir le nom d’un groupe existant ou le nom d’un nouveau groupe VPN mobile. Assurez-vous que le nom est unique parmi les noms de groupe VPN, ainsi que tous les noms d’interface et de tunnel VPN.

- Du Serveur d’authentification liste déroulante, sélectionnez un serveur d’authentification.

Assurez-vous que cette méthode d’authentification est activée.

Si vous créez un groupe d’utilisateurs VPN mobile qui s’authentifie vers un serveur d’authentification externe, assurez-vous de créer un groupe sur le serveur avec le même nom que vous avez spécifié dans l’assistant pour le groupe VPN mobile. Si vous utilisez Active Directory comme serveur d’authentification, les utilisateurs doivent appartenir à un groupe de sécurité Active Directory avec le même nom que le nom de groupe que vous configurez pour le VPN mobile avec IPSec. Pour plus d’informations, voir Configurer le serveur d’authentification externe.

- Tapez et confirmez le Phrase secrète à utiliser pour ce tunnel.

- Dans le Adresses IP de Firebox Section, saisissez l’adresse IP externe principale ou le nom de domaine auquel les utilisateurs de VPN mobile de ce groupe peuvent se connecter.

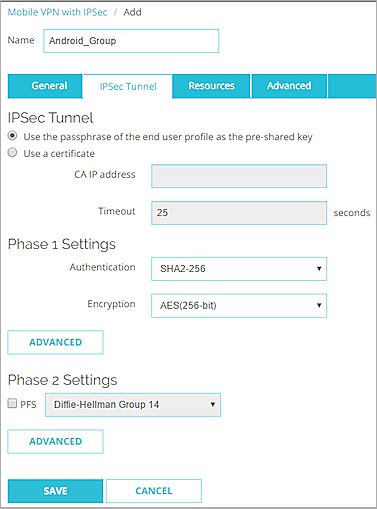

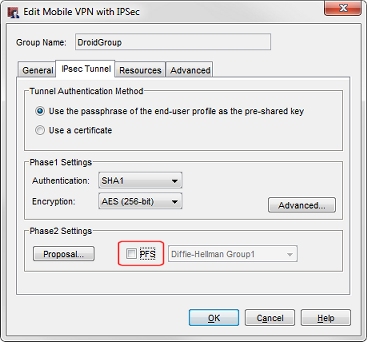

- Sélectionnez le Tunnel IPSec languette.

Les paramètres du tunnel IPSEC apparaissent.

- Sélectionner Utilisez la phrase secrète du profil utilisateur final comme clé pré-partagée.

Ce sont les paramètres par défauts. - Du Authentification liste déroulante, sélectionnez Sha-2. Sélectionner Sha-1 Si votre appareil Android ne prend pas en charge SHA-2.

- Du Chiffrement liste déroulante, sélectionnez AES (256 bits). Il s’agit du paramètre de chiffrement par défaut pour les appareils Android.

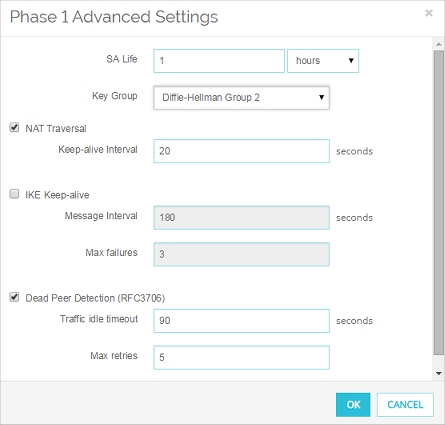

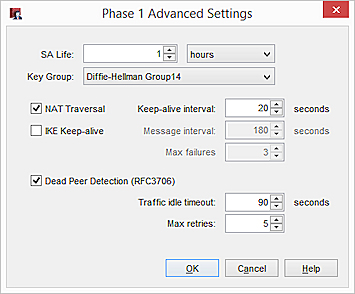

- Dans le Paramètres de phase 1 Section, cliquez Avancé.

La boîte de dialogue des paramètres avancés de la phase 1 apparaît.

- Met le SA Vie à 1 heure.

Le client Android VPN est configuré pour rekey après 1 heure. Si ce profil n’est utilisé que pour les connexions par le VPN Android, définissez la durée de vie SA à 1 heure pour correspondre au paramètre client.

Si vous prévoyez d’utiliser ce profil VPN pour tous les clients VPN pris en charge, définissez la vie SA à 8 heures. Le client Android VPN utilise toujours la plus petite valeur de rekey de 1 heure.

- Du Groupe clé liste déroulante, sélectionnez Diffie-Hellman Group 2. Ceci est le groupe de clés par défaut pour les appareils Android.

- Ne modifiez aucun des autres paramètres avancés de phase 1.

- Cliquez sur D’ACCORD.

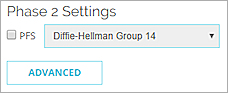

- Dans le Paramètres de phase 2 Section, effacer le PFS cocher.

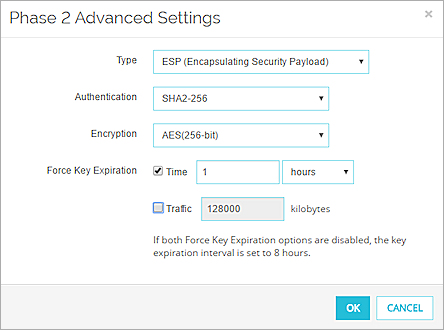

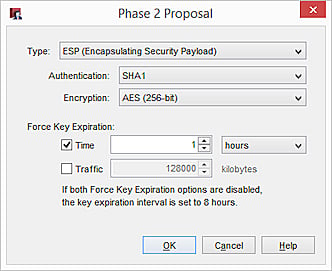

- Dans le Paramètres de phase 2 Section, cliquez Avancé.

La boîte de dialogue des paramètres avancés de la phase 2 apparaît.

- Du Authentification liste déroulante, sélectionnez Sha-2. Sélectionner Sha-1 Si votre appareil Android ne prend pas en charge SHA-2.

- Du Chiffrement liste déroulante, sélectionnez AES (256 bits), qui est le paramètre de chiffrement par défaut pour les appareils Android.

- Dans le Forcer l’expiration clé Paramètres, définissez l’expiration Temps à 1 heure et effacer le Trafic cocher.

- Cliquez sur D’ACCORD.

- Sélectionnez le Ressources languette.

- Sélectionnez le Autoriser tout le trafic dans le tunnel cocher.

Cela configure le tunnel pour le VPN par défaut. Le client Android VPN ne prend pas en charge les tunnels divisés. - Dans le Pool d’adresses IP virtuelle Liste, ajoutez les adresses IP internes utilisées par les utilisateurs de VPN mobiles sur le tunnel.

Pour ajouter une adresse IP ou une adresse IP réseau au pool d’adresses IP virtuelle, sélectionnez IP d’hébergement ou IP de réseau, Tapez l’adresse et cliquez Ajouter.

Les utilisateurs de VPN mobile se voient attribuer une adresse IP à partir du pool d’adresses IP virtuelle lorsqu’ils se connectent à votre réseau. Le nombre d’adresses IP dans le pool d’adresses IP virtuel doit être le même que le nombre d’utilisateurs de VPN mobile. Si un foyer est configuré, vous devez ajouter deux adresses IP virtuelles pour chaque utilisateur VPN mobile.

Les adresses IP virtuelles doivent être sur un sous-réseau différent de celui des réseaux locaux. Les adresses IP virtuelles ne peuvent pas être utilisées pour autre chose sur votre réseau.

- Configurer les paramètres DNS:

Affectez le réseau DNS / WINS Paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles reçoivent les paramètres DNS et gagnent Réseau> Interfaces> DNS / WINS. Par exemple, si vous spécifiez le serveur DNS 10.0.2.53 Dans le réseau DNS / WINS Paramètres, les clients VPN mobiles utilisent 10.0.2.53 en tant que serveur DNS.

Par défaut, le Attribuez le réseau DNS / WinS Paramètres du serveur aux clients mobiles Le paramètre est sélectionné pour les nouvelles configurations VPN mobiles.

N’attribuez pas DNS ou ne gagne pas paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients ne reçoivent pas de DNS ou gagnent des paramètres dans la Firebox.

Affecter ces paramètres à des clients mobiles

Si vous sélectionnez cette option, les clients mobiles reçoivent le nom de domaine, le serveur DNS et gagnent les paramètres du serveur que vous spécifiez dans cette section. Par exemple, si vous spécifiez l’exemple.com comme nom de domaine et 10.0.2.53 En tant que serveur DNS, les clients mobiles utilisent l’exemple.com pour les noms de domaine non qualifiés et 10.0.2.53 comme serveur DNS.

Vous pouvez spécifier un nom de domaine, jusqu’à deux adresses IP de serveur DNS et jusqu’à deux adresses IP de serveur gagne.

Pour plus d’informations sur les paramètres DNS et gagne le serveur pour le VPN mobile avec les utilisateurs IPSEC, voir Configurer les serveurs DNS et gagne pour VPN mobile avec IPSec.

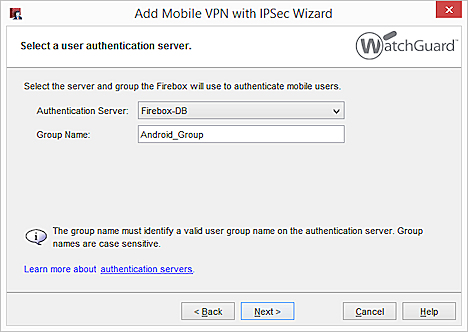

Tout d’abord, utilisez le VPN mobile avec l’assistant IPSec pour configurer les paramètres de base:

- Sélectionner VPN> mobile VPN> ipsec.

La boîte de dialogue Mobile VPN avec IPSec de configuration apparaît. - Cliquez sur Ajouter.

Le VPN Add Mobile avec l’assistant IPSec apparaît. - Cliquez sur Suivant.

La page Sélectionner un serveur d’authentification utilisateur apparaît.

- Du Serveur d’authentification liste déroulante, sélectionnez un serveur d’authentification.

Vous pouvez authentifier les utilisateurs au Firebox (Firebox-DB) ou à un serveur Active Directory ou Radius. Assurez-vous que la méthode d’authentification que vous choisissez est activée.

- Dans le Nom de groupe zone de texte, saisissez le nom du groupe d’authentification auquel vos utilisateurs Android appartiennent.

Vous pouvez saisir le nom d’un groupe VPN mobile que vous avez déjà créé ou tapé un nom de groupe pour un nouveau groupe VPN mobile. Assurez-vous que le nom est unique parmi les noms de groupe VPN, ainsi que tous les noms d’interface et de tunnel.

Si vous créez un groupe d’utilisateurs VPN mobile qui s’authentifie vers un serveur d’authentification externe, assurez-vous de créer un groupe sur le serveur avec le même nom que vous avez spécifié dans l’assistant pour le groupe VPN mobile. Si vous utilisez Active Directory comme serveur d’authentification, les utilisateurs doivent appartenir à un groupe de sécurité Active Directory avec le même nom que le nom de groupe que vous configurez pour le VPN mobile avec IPSec. Pour plus d’informations, voir Configurer le serveur d’authentification externe.

- Cliquez sur Suivant.

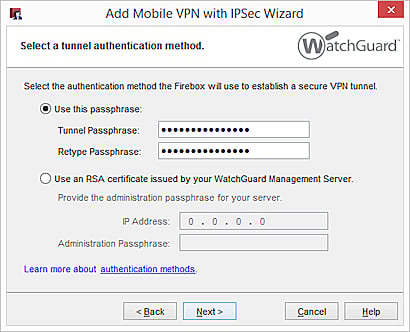

La page Sélectionner une méthode d’authentification du tunnel apparaît.

- Sélectionner Utilisez cette phrase secrète. Tapez et confirmez la phrase secrète.

- Cliquez sur Suivant.

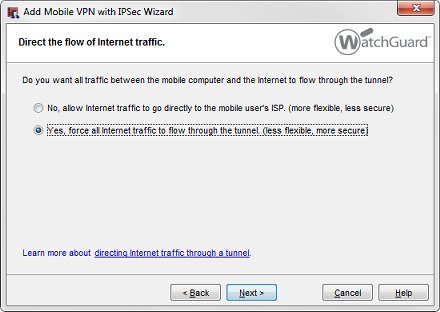

La page directe du flux de trafic Internet apparaît.

- Sélectionner Oui, forcez tout le trafic Internet à circuler dans le tunnel..

Cela configure le tunnel pour le VPN par défaut. Le client Android VPN ne prend pas en charge les tunnels divisés. - Cliquez sur Suivant.

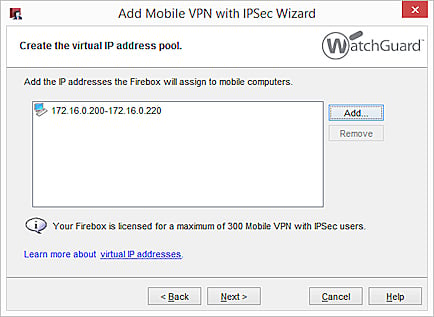

La page Créer la page du pool d’adresses IP virtuelle apparaît.

- Cliquez sur Suivant et Finition.

- Pour une configuration VPN par défaut de route par défaut, la configuration permet automatiquement d’accéder à toutes les adresses IP réseau et le Any-externe alias.

Les utilisateurs de VPN mobile se voient attribuer une adresse IP à partir du pool d’adresses IP virtuelle lorsqu’ils se connectent à votre réseau. Le nombre d’adresses IP dans le pool d’adresses IP virtuel doit être le même que le nombre d’utilisateurs de VPN mobile. Si un foyer est configuré, vous devez ajouter deux adresses IP virtuelles pour chaque utilisateur VPN mobile.

Les adresses IP virtuelles doivent être sur un sous-réseau différent de celui des réseaux locaux. Les adresses IP virtuelles ne peuvent pas être utilisées pour autre chose sur votre réseau.

- Cliquez sur Suivant.

- Pour ajouter des utilisateurs au nouveau VPN mobile avec le groupe IPSec, sélectionnez le Ajouter les utilisateurs cocher.

- Cliquez sur Finition.

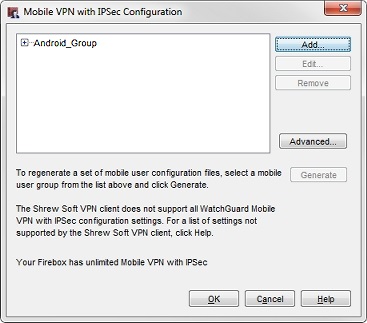

La configuration mobile VPN que vous avez créée apparaît dans la boîte de dialogue Mobile VPN avec IPSec de configuration.

Ensuite, vous devez modifier les paramètres VPN Phase 1 et Phase 2 pour correspondre aux paramètres du client Android VPN.

- Dans le VPN mobile avec configuration IPSec boîte de dialogue, sélectionnez la configuration que vous venez d’ajouter.

- Cliquez sur Modifier.

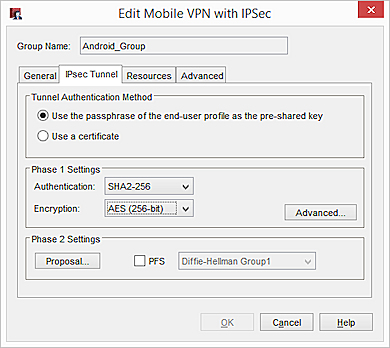

La boîte de dialogue Edit Mobile avec IPSec apparaît. - Sélectionnez le Tunnel IPSec languette.

- Du Authentification liste déroulante, sélectionnez SHA2-256. Sélectionner Sha-1 Si votre appareil Android ne prend pas en charge SHA-2.

- Du Chiffrement liste déroulante, sélectionnez AES (256 bits), qui est le paramètre de chiffrement par défaut pour les appareils Android.

- Cliquez sur Avancé.

La boîte de dialogue des paramètres avancés de la phase 1 apparaît.

Le client Android VPN est configuré pour rekey après 1 heure. Si ce profil n’est utilisé que pour les connexions par le VPN Android, définissez la durée de vie SA à 1 heure pour correspondre au paramètre client.

Si vous souhaitez utiliser ce profil VPN pour tous les clients VPN pris en charge, définissez la vie SA à 8 heures. Le client Android VPN utilise toujours la plus petite valeur de rekey de 1 heure.

- Du Groupe clé liste déroulante, sélectionnez Diffie-Hellman Group 2.

- Ne modifiez aucun des autres paramètres avancés de phase 1.

- Cliquez sur D’ACCORD.

- Dans le Modifier le VPN mobile avec iPsec boîte de dialogue, cliquez Proposition.

- Du Authentification liste déroulante, sélectionnez SHA2-256. Sélectionner Sha-1 Si votre appareil Android ne prend pas en charge SHA-2.

- Du Chiffrement liste déroulante, sélectionnez AES (256 bits), qui est le paramètre de chiffrement par défaut pour les appareils Android.

- Dans le Forcer l’expiration clé Paramètres, définissez l’expiration Temps à 1 heure, et effacer le Trafic cocher.

- Cliquez sur D’ACCORD.

- Dans le Modifier le VPN mobile avec iPsec boîte de dialogue, effacez le PFS cocher.

Le secret avant parfait n’est pas pris en charge par le client Android VPN.

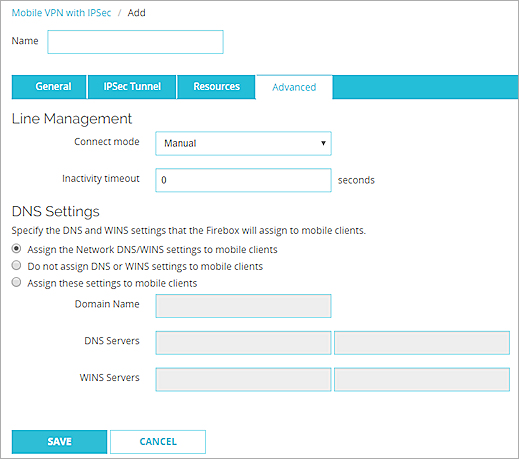

Enfin, configurez les paramètres DNS.

- Clique le Avancé languette.

- Configurer les paramètres DNS:

Affectez le réseau DNS / WINS Paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients mobiles reçoivent les paramètres DNS et gagnent Réseau> Interfaces> DNS / WINS. Par exemple, si vous spécifiez le serveur DNS 10.0.2.53 Dans le réseau DNS / WINS Paramètres, les clients VPN mobiles utilisent 10.0.2.53 en tant que serveur DNS.

Par défaut, le Attribuez le réseau DNS / WinS Paramètres du serveur aux clients mobiles Le paramètre est sélectionné pour les nouvelles configurations VPN mobiles.

N’attribuez pas DNS ou ne gagne pas paramètres aux clients mobiles

Si vous sélectionnez cette option, les clients ne reçoivent pas de DNS ou gagnent des paramètres dans la Firebox.

Affecter ces paramètres à des clients mobiles

Si vous sélectionnez cette option, les clients mobiles reçoivent le nom de domaine, le serveur DNS et gagnent les paramètres du serveur que vous spécifiez dans cette section. Par exemple, si vous spécifiez l’exemple.com comme nom de domaine et 10.0.2.53 En tant que serveur DNS, les clients mobiles utilisent l’exemple.com pour les noms de domaine non qualifiés et 10.0.2.53 comme serveur DNS.

Vous pouvez spécifier un nom de domaine, jusqu’à deux adresses IP de serveur DNS et jusqu’à deux adresses IP de serveur gagne.

Pour plus d’informations sur les paramètres DNS et gagne le serveur pour le VPN mobile avec les utilisateurs IPSEC, voir Configurer les serveurs DNS et gagne pour VPN mobile avec IPSec.

- Cliquez sur D’ACCORD.

- Enregistrez le fichier de configuration dans votre Firebox.

Pour s’authentifier par rapport au client Android VPN, les utilisateurs d’Android VPN doivent être membres du groupe d’authentification que vous avez spécifié dans le VPN Add Mobile avec l’assistant IPSec.

- Pour plus d’informations sur la façon d’ajouter des utilisateurs à un groupe d’utilisateurs de Firebox, voir Définir un nouvel utilisateur pour l’authentification Firebox.

- Si vous utilisez un serveur d’authentification tiers, utilisez les instructions fournies dans la documentation de votre fournisseur.

Configurer le client Android VPN natif

Après avoir configuré la Firebox, les utilisateurs du groupe d’authentification que vous avez spécifié dans le VPN mobile avec le profil IPSec sur la Firebox peuvent utiliser le client Android VPN natif pour se connecter. Pour utiliser le client Android VPN natif, l’utilisateur doit configurer manuellement les paramètres du client VPN pour correspondre aux paramètres configurés sur la Firebox.

WatchGuard fournit des instructions d’interopérabilité pour aider nos clients à configurer les produits WatchGuard pour travailler avec des produits créés par d’autres organisations. Si vous avez besoin de plus d’informations ou de support technique sur la configuration d’un produit non WatchGuard, consultez la documentation et les ressources de support pour ce produit.

Pour les appareils Android avec Android version 12 ou supérieure, nous vous recommandons de configurer un VPN mobile avec une connexion IKEV2 avec l’application Free StrongSwan. Pour plus d’informations, voir Configurer les appareils Android pour Mobile VPN avec IKEV2.

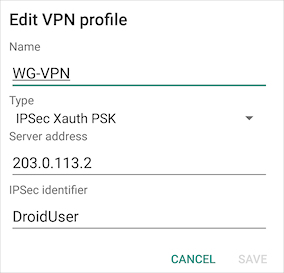

Pour configurer manuellement le client VPN natif sur le périphérique Android, dans Android 8.0 (Oreo):

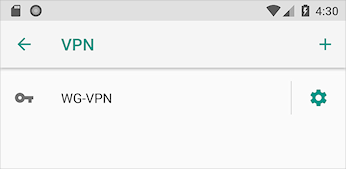

- Robinet Paramètres> Réseau et Internet> VPN.

- Appuyez sur le + bouton.

La boîte de dialogue Modifier le profil VPN apparaît. - Dans le Nom zone de texte, saisissez un nom descriptif pour la connexion VPN.

- Du Taper liste déroulante, sélectionnez Ipsec xauth psk.

- Dans le Adresse du serveur zone de texte, saisissez l’adresse IP externe de la boîte de pompiers.

- Dans le Identificateur IPSec zone de texte, saisissez le nom de groupe que vous avez spécifié dans le VPN mobile avec la configuration IPSec sur la Firebox.

- Faites glisser le curseur vers le bas pour voir plus de paramètres.

- Dans le Clé pré-partagée ipsec zone de texte, saisissez la phrase secrète du tunnel que vous avez spécifié dans le VPN mobile avec configuration IPSec sur la Firebox.

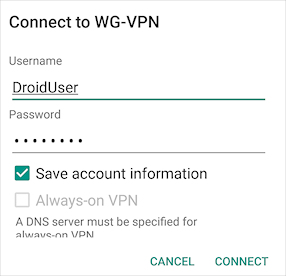

- Dans le Nom d’utilisateur zone de texte, saisissez le nom d’utilisateur d’un utilisateur dans le groupe d’authentification spécifié.

Spécifiez uniquement le nom d’utilisateur. Ne préfacez pas le nom d’utilisateur avec un nom de domaine et ne spécifiez pas d’adresse e-mail. - Dans le Mot de passe zone de texte, saisissez le mot de passe d’un utilisateur dans le groupe d’authentification spécifié.

- Cliquez sur Sauvegarder.

La connexion VPN que vous avez créée est enregistrée sur la liste VPN.

- Pour vous connecter, cliquez sur la connexion VPN que vous avez créée.

La boîte de dialogue Connexion apparaît.

Pour vérifier que votre connexion a réussi et que le tunnel VPN est actif, accédez à un site Web qui montre votre adresse IP telle que www.Quel est mon ip.com. Si votre appareil Android est connecté via le VPN, votre adresse IP est l’adresse IP externe de la Firebox.

Si votre appareil a une version ultérieure d’Android, les étapes que vous devez suivre pour configurer le client VPN natif peuvent être différentes. Pour les instructions qui s’appliquent à votre version Android, consultez la documentation du fabricant de votre appareil.

Vous pouvez configurer le client VPN natif pour les versions Android 8.0 (Oreo) à Android 11. Pour les versions Android 12 et plus, nous vous recommandons de configurer un VPN mobile avec une connexion IKEV2. Pour plus d’informations, voir Configurer les appareils Android pour Mobile VPN avec IKEV2.

Voir également

© 2023 WatchGuard Technologies, Inc. Tous droits réservés. WatchGuard et le logo WatchGuard sont des marques ou des marques déposées de Technologies WatchGuard aux États-Unis et dans d’autres pays. Diverses autres marques sont détenues par leurs propriétaires respectifs.

Connexion à Access Server avec Android

Le protocole OpenVPN n’est pas celui qui est intégré au système d’exploitation Android pour les appareils Android. Par conséquent, un programme client est requis qui peut gérer la capture du trafic que vous souhaitez envoyer via le tunnel OpenVPN, et le crypter et le passer au serveur OpenVPN. Et bien sûr, l’inverse, pour décrypter le trafic de retour. Ainsi, un programme client est requis, et il y a certaines options ici. Nous n’avons pas l’intention de limiter nos clients et de provoquer un type de situation de verrouillage des fournisseurs. Nous essayons de maintenir la connectivité et le choix du logiciel client ouvert, bien que nous recommandons bien sûr le client officiel OpenVPN Connect.

Application officielle OpenVPN Connect

Sur Google Play Store, le client que vous pouvez télécharger et installer gratuitement est appelé OpenVPN Connect. Ce programme ne prend en charge qu’un seul tunnel VPN actif à la fois. Essayer de se connecter à deux serveurs différents en même temps est une fonction que nous n’avons pas intégrée à notre application officielle OpenVPN Connect, et ce n’est pas possible car le système d’exploitation sous-jacent ne permet pas. L’application OpenVPN Connect peut se souvenir de plusieurs serveurs différents, mais un seul peut être actif à la fois.

Pour obtenir l’application OpenVPN Connect, accédez au Google Play Store sur votre appareil Android ou ouvrez le lien ci-dessous à Google Play Store. Sur Google Play Store sur votre appareil, recherchez les mots “OpenVPN Connect” et l’application s’affiche dans les résultats de la recherche. Vous pouvez l’installer à partir de là. Une fois installée, une icône sera placée sur votre écran d’accueil où vous pouvez trouver l’application. Une fois que vous l’avez ouvert, vous pouvez utiliser le Serveur d’accès Option pour démarrer le processus d’importation. Vous pouvez utiliser l’option pour importer directement à partir de l’interface Web du serveur d’accès ou utiliser l’option Importer à partir du fichier. Si vous utilisez l’option Importation d’interface Web, vous devez entrer l’adresse de l’interface Web de votre serveur d’accès ici, ainsi que le nom d’utilisateur et le mot de passe. Si votre serveur est sur un port inhabituel (pas le port HTTPS par défaut TCP 443), spécifiez le port ici. Une fois l’importation terminée, vous êtes prêt à utiliser l’application.

- Application officielle OpenVPN Connect sur le Google Play Store

- Questions fréquemment posées

OpenVPN Open Source OpenVPN pour l’application Android

OpenVPN pour Android est un client open source et développé par Arne Schwabe. Il est ciblé sur des utilisateurs plus avancés et propose de nombreux paramètres et la possibilité d’importer des profils à partir de fichiers et de configurer / modifier les profils dans l’application. Le client est basé sur la version communautaire d’OpenVPN. Il est basé sur l’OpenVPN 2.x code source. Ce client peut être considéré comme le client semi-officiel de la communauté open source OpenVPN.

Autres clients

Il peut également y avoir d’autres clients OpenVPN sur le Google Play Store, mais nous n’avons aucune information à leur sujet ici.