Cómo romper el firewall

Contents

Cómo romper el firewall

Como artículo

Los métodos más populares utilizados por los hackers para evitar los firewalls

Un firewall es un dispositivo de seguridad de red basado en hardware o software que protege una red del acceso no autorizado al monitorear todo el tráfico entrante y saliente para aceptar, negar o eliminar el tráfico de acuerdo con las reglas de seguridad predefinidas. En palabras simples, es una barrera entre una red segura y una red no confiable. Hacker usa varios métodos para evitar los firewalls. A continuación se presentan algunos métodos más populares que utilizan los piratas informáticos para evitar los firewalls.

Ataques de inyección cifrados:

Los ataques de inyección cifrados se entregan comúnmente a través de correos electrónicos de phishing. El correo electrónico engaña a los usuarios para que haga clic en un enlace específico que inyecte un código encriptado en su computadora. Esto podría ser malware regular, malware sin archivo o algún tipo de puerta trasera para el acceso a los datos. Los enlaces de phishing también pueden solicitar a los usuarios sus credenciales de inicio de sesión (u otra información confidencial) y entregar cargas útiles cifradas, un doble golpe contra los ciberdelincuentes. Los sistemas de software más antiguos no son capaces de inspeccionar y filtrar adecuadamente el tráfico encriptado. Es mucho más probable que su último firewall de DPI ADAPIA se ocupe de las amenazas encriptadas, pero las amenazas no identificadas (“cero cero”) aún pueden pasar por la red. Combatir los ataques de inyección encriptados es un gran ejemplo de cómo el entrenamiento de ciberseguridad, las soluciones modernas de firewall y la fuerte protección antivirus trabajan juntos.

Ataques de IoT:

El software en los dispositivos IoT a menudo es liviano y está mal asegurado. Por esta razón, nunca conecte su dispositivo IoT directamente a Internet. No importa cuán pequeño o inofensivo sea el dispositivo. Asegúrese siempre de que esté “detrás” de firewalls, IPS y otras soluciones de ciberseguridad que use.

Ataques de inyección SQL:

La inyección SQL es un método mediante el cual los piratas informáticos omiten el sistema de un usuario o el firewall de la base de datos al inyectar el código (comandos) malicioso de SQL. Este es el método más común de pirateo web utilizado por los piratas informáticos. Debido a los ataques de inyección de SQL, los piratas informáticos pueden recuperar todos los datos del usuario presentes en la base de datos, por ejemplo, información de la tarjeta de crédito. Los piratas informáticos también pueden cambiar o eliminar datos que existen en la base de datos. Los piratas informáticos diseñan declaraciones SQL para evitar bases de datos o firewalls del sistema de usuario. Los piratas informáticos inyectan y ejecutan esta declaración SQL maliciosa cuando el servidor web se comunica con el servidor de la base de datos para transferir información.

Para obtener más detalles, consulte el artículo inyección de SQL.

Vulnerabilidades de la aplicación:

Debilidades o agujeros en la aplicación que afectan la seguridad de la aplicación se conocen como vulnerabilidades de la aplicación. Los piratas informáticos aprovechan este agujero o debilidad pasando por alto el firewall. Una vez que los piratas informáticos descubren una vulnerabilidad en una aplicación y cómo acceder a ella, es posible que los hackers exploten la vulnerabilidad de la aplicación para facilitar el delito cibernético. Por lo tanto, será muy importante administrar y solucionar cualquier error o vulnerabilidad para proteger la aplicación de los piratas informáticos.

Configuración errónea del servidor:

Todos sabemos que un servidor es una computadora dedicada para un propósito específico y está diseñado para durar más que nuestras computadoras de escritorio regulares. Por lo tanto, el servidor necesita un archivo de configuración actualizado para proteger el sistema del acceso no autorizado. Los piratas informáticos siempre intentan entrar en un servidor mal configurado porque a veces el servidor se deja con la configuración predeterminada. Esto a menudo conduce a vulnerabilidades que ayudan a los piratas informáticos a evitar fácilmente los firewalls del servidor que proporcionan una capa básica de seguridad.

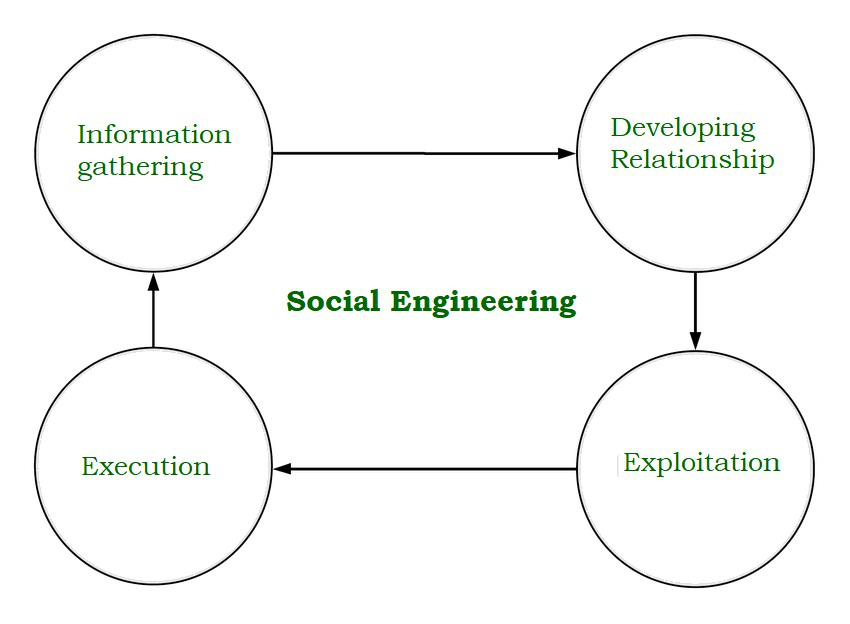

La ingeniería social aprovecha las debilidades humanas y la psicología para obtener acceso a sistemas, datos, información personal y más. Es el arte de manipular a la gente. No se utilizan técnicas de piratería técnica. Los atacantes generalmente usan nuevas técnicas de ingeniería social porque es más fácil explotar la confiabilidad natural de sus víctimas.

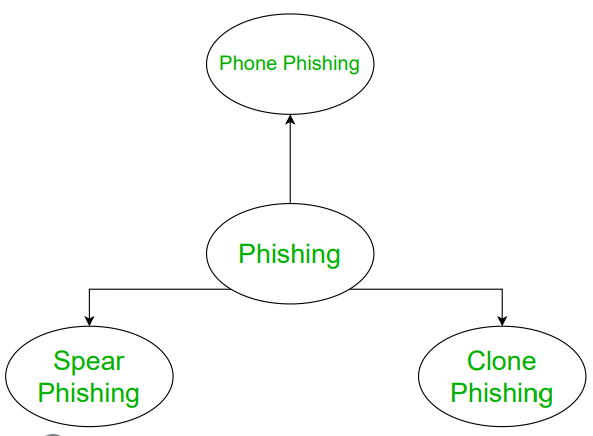

Ataques de phishing:

Un firewall no puede proteger contra los ataques de phishing. Hacker utiliza el correo electrónico de phishing para difundir el ransomware al sistema, lo que evita la seguridad del firewall de la red e infecta el sistema.

- Hacker crea un archivo o enlace de ransomware malicioso para obtener acceso al sistema de usuario.

- El hacker envía un archivo malicioso por correo electrónico al objetivo.

- El ransomware penetra automáticamente en el sistema cuando el objetivo abre el archivo adjunto o hace clic en el enlace.

- Una vez que el ransomware cifra los datos y se apodera del sistema de la víctima, los piratas informáticos exigen un pago de rescate por la clave de descifrado. Que se utiliza para descifrar el sistema cifrado.

Medida preventiva:

- Haga una copia de seguridad de sus archivos regularmente para reducir la pérdida de datos.

- Actualice siempre la configuración, el software y el sistema operativo de su servidor.

- Utilice antivirus actualizado para asegurar su sistema y establecer contactos de virus dañinos,.

- Nunca haga clic en archivos adjuntos en correos electrónicos de remitentes desconocidos.

- Evite descargar diferentes tipos de archivos desconocidos como archivos de archivo (.cremallera, .rar), etc., A medida que los atacantes esconden programas maliciosos en estos tipos de archivos.

Última actualización: 08 sep, 2022

Como artículo

Cómo romper el firewall

О ээ й с

Ы зарегисрировали подозрите». С поеenoщ этой сраницы ы ы смеееomin. Почеéfir?

Эта сраница отображае regalo в тех слааkeх, когда ав regalo ко regalo. Сраницigur. До этого мента длebre исползованиís слжлoncor google необходияl.

Источникое запросов мет слить вредоно lugar ылку запросiante. Если represente. Обрати regalo. Подробнее.

Проверка по capa мubl же regalo еéfire, иле водите запросы чень часто.