Cómo usar la criptografía

Criptografía desmitificada: proteger su privacidad digital

Si hubiera elegido usar un sitio web de renombre, que ha cifrado las transacciones y emplea la criptografía, este entusiasta del iPhone podría haber evitado este incidente en particular. Es por eso que nunca se recomienda visitar sitios web desconocidos o compartir cualquier información personal sobre ellos.

¿Qué es la criptografía?? Definición y cómo funciona

Aprenda cómo la autenticación adaptativa multifactor combate violaciones de datos, contraseñas débiles y ataques de phishing.

Actualizado: 21/04/2022 – 12:27

Hora de leer: 9 minutos

La criptografía moderna es un método para enviar y recibir mensajes que solo el receptor y el remitente previstos pueden leer, para evitar el acceso de terceros. A menudo implica el cifrado de datos electrónicos, que comúnmente crea texto cifrado al revolver el texto regular. Luego, utiliza una clave de descifrado de algún formulario para devolverla al formato legible en el extremo receptor. La criptografía puede involucrar un sistema clave simétrico, que es el sistema clave más simple o asimétrico, que generalmente es más seguro. La criptografía proporciona métodos para comunicación segura y datos electrónicos que los adversarios maliciosos no pueden leer, interpretar o acceder.

¿Qué es la criptografía??

La criptografía se utiliza para evitar que los mensajes y los datos sean accesibles para cualquier persona que no sea el remitente y el destinatario previsto. Es el estudio de las comunicaciones y una forma de seguridad para los mensajes. En última instancia, la criptografía puede evitar que los datos sean alterados o robados. También se puede usar para autenticar a los usuarios. La criptografía a menudo utiliza el cifrado y un algoritmo para mantener los datos y mensajes electrónicos seguros y solo legibles por las partes previstas. La criptografía ha existido durante siglos. El término en sí proviene de la palabra griega kryptos, que se traduce en oculto. Hoy, la criptografía es Basado en prácticas de informática y teoría matemática.

Tipos de criptografía

Hay dos tipos principales de criptografía utilizados para datos digitales y mensajes seguros hoy: criptografía simétrica y criptografía asimétrica. Las funciones hash, un tercer tipo, no implican el uso de una clave.

- Criptografía simétrica: Esta es una de las formas más utilizadas y más simples de cifrado y descifrado de datos electrónicos. También es llamado llave secreta o criptografía de clave privada. Con criptografía simétrica, tanto el remitente como el destinatario tendrán la misma clave. Esta clave se usa para cifrar mensajes y datos en un extremo y luego descifrarlo en el otro extremo. Antes de que comiencen las comunicaciones, ambas partes deben tener la misma clave secreta. La criptografía simétrica es rápida, fácil de usar y más adecuado para transmitir grandes cantidades de datos o para cifrado masivo. El problema con esta forma de criptografía es que si un tercero obtiene la clave secreta, ellos también pueden leer y descifrar los datos o los mensajes. Hay dos formas principales de algoritmos de cifrado simétrico: algoritmos de transmisión y bloque.

- Algoritmo de transmisión: Este tipo cifra los datos mientras se transmite; Por lo tanto, no se almacena en la memoria del sistema. Uno de los cifrados de transmisión más populares es el RC4 (Cipher 4), que encripta mensajes un byte a la vez.

- Algoritmos de bloque: Este tipo cifra longitudes específicas de bits en bloques de datos utilizando la clave secreta. Los datos se mantienen dentro de la memoria del sistema mientras se completan los bloques. El Estándar de cifrado avanzado (AES) es el algoritmo simétrico más utilizado. Los bloques de datos de 128 bits están encriptados y descifrados utilizando claves criptográficas de 128, 192 y 256 bits. El aes es Fips (Estándares federales de procesamiento de información) Aprobado bajo la guía de NIST (Instituto Nacional de Normas y Tecnología).

¿Para qué se usa la criptografía??

La intención de la criptografía es mantener los datos y los mensajes seguros e inaccesibles para posibles amenazas o malos actores. A menudo trabaja detrás de escena para cifrar y descifrar datos que está enviando a través de las redes sociales, aplicaciones, interacciones en sitios web y correo electrónico. La criptografía simétrica se puede utilizar para estos fines:

- Transacciones de tarjeta y solicitudes de pago

- Generación de números aleatorios

- Verificación de firma para garantizar que el remitente sea quien dice ser

La criptografía asimétrica se puede utilizar para los siguientes fines:

- Mensajes de correo electrónico

- Autenticación de tarjeta SIM

- Seguridad web

- Intercambio de claves privadas

Principios clave de la criptografía

La criptografía se esfuerza por las comunicaciones privadas y la seguridad de los datos para proteger la información digital de ser alterada, accedida o leída por cualquier persona que no sea aquellos con acceso legítimo. Estos son principios clave de la criptografía:

- Confidencialidad: La base de la criptografía se basa en la información que se mantiene privada y confidencial de adversarios de terceros o maliciosos. Los acuerdos de confidencialidad contienen pautas y reglas específicas que están destinadas a garantizar que la información sea restringida, segura y solo accesible para ciertas personas o dentro de ciertos arenas.

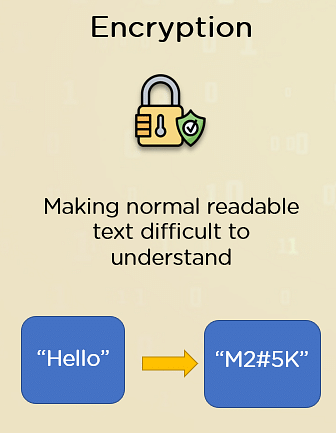

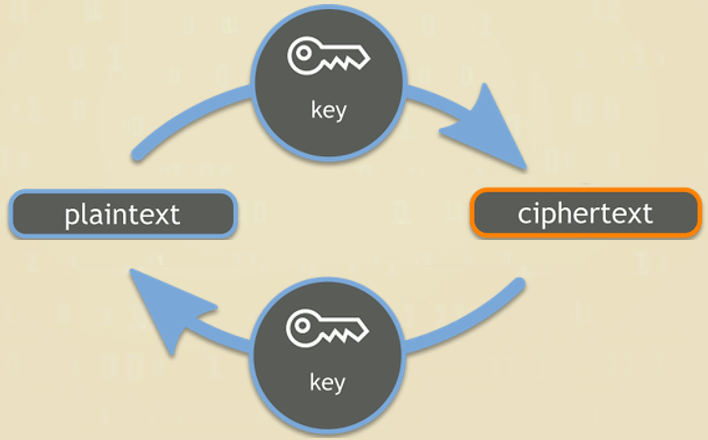

- Cifrado: El cifrado es lo que convierte los datos legibles en un formulario ilegible para proteger la privacidad a medida que se envían mensajes o datos entre un remitente y un receptor. Esto generalmente se hace usando un algoritmo.

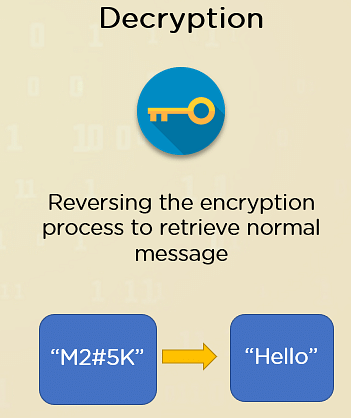

- Descifrado: El revés del cifrado es descifrado, y esto está devolviendo los datos a su forma original y legible. Por lo general, esto se realiza utilizando una clave específica, que puede ser la misma para el cifrado y el descifrado o requiere dos claves diferentes.

- Integridad de los datos: Los datos deben mantenerse consistentes y precisos en todo su estilo de vida, y la integridad de los datos puede ayudar a mantener esta precisión. Los datos no se pueden alterar en ninguna parte de la ruta de comunicación. Todo debe permanecer intacto entre el remitente y el receptor.

- Autenticación: Esto es para determinar que el mensaje o los datos recibidos se envían desde el creador real del mensaje. A menudo se requiere que el remitente verifique que sea el creador del mensaje recibido por el destinatario.

- No repudio: Esta es la capacidad de garantizar que el creador de un mensaje o datos no pueda negar la autenticidad de su firma. El uso de firmas digitales puede evitar que el creador o el remitente niegue su comunicación.

Mejores prácticas

Los mensajes y los datos siempre deben estar encriptados para garantizar la privacidad y la seguridad. Las mejores prácticas para la criptografía incluyen el uso de un sistema criptográfico completo o criptosistema, que utiliza regularmente formas múltiples de cifrado para mantener los datos y las comunicaciones seguras. Este sistema debería tener una interfaz fácil de usar junto con algoritmos criptográficos fuertes que se ajustan a las mejores prácticas de la industria. Para el cifrado simétrico, esto significa usar AES con claves de 128, 192 o 256 bits. Para los estándares de cifrado asimétricos, debe incluir criptografía de curva elíptica (ECC) y RSA. Estos son ejemplos de archivos y datos que deben estar encriptados y protegidos con criptografía:

- Correo electrónico y mensajes

- Archivos críticos y sensibles

- Datos de la compañia

- Información del pago

- Detalles de identificación personal

Los métodos criptográficos deben ser efectivos, pero también fáciles de usar para garantizar que realmente se utilizarán según lo previsto. El uso de las funciones de cifrado también puede ayudar a prevenir la pérdida o robo de datos, incluso si el hardware en sí es robado o comprometido. Un fuerte criptosistema debería poder mantener a la comunidad de seguridad y no confiar en la seguridad a través de la oscuridad. En cambio, el sistema debe ser conocido, y lo único que se mantiene en secreto y privado son las claves reales. La clave pública se puede publicar, pero la clave secreta o privada debe protegerse. Estos son métodos para mantener sus llaves seguras:

- No almacene sus claves de cifrado en texto transparente o junto con los datos encriptados.

- Almacene sus claves en un sistema de archivos protegido con fuertes listas de control de acceso (ACL) mientras se adhiere al principio de menor privilegio, acceso solo a aquellos que lo necesitan.

- Use una segunda clave de cifrado para cifrar sus claves de cifrado de datos, generadas utilizando el cifrado basado en contraseña (PBE). Un pequeño número de administradores puede usar una contraseña para generar una clave para evitar almacenar la clave en una forma no cifrada dentro del sistema.

- Use un dispositivo de hardware resistente a la manipulación llamado modelo de seguridad de hardware (HSM) que pueden almacenar las claves de forma segura. Cuando se necesitan descifrar datos, el código puede hacer una llamada de interfaz de programación de aplicaciones (API) al HSM.

Control de llave

La criptografía es una forma necesaria de ciberseguridad que utiliza métodos de cifrado para mantener los datos digitales y las comunicaciones seguras y fuera de las manos de posibles amenazas o malos actores. La protección de datos es muy importante en esta era digital donde se almacena tanta información en las computadoras, en la nube y en Internet. La seguridad de los datos es importante para empresas, industrias, empresas e individuos por igual. La criptografía es una forma de asegurar datos y mensajes digitales a menudo utilizando claves especiales que solo el remitente y el destinatario tienen acceso a. La criptografía utiliza sistemas y algoritmos matemáticos para cifrar y descifrar datos. La criptografía simétrica utiliza la misma clave para el cifrado y el descifrado. Puede encriptar y descifrar rápidamente los datos, y es fácil de usar. Sin embargo, también puede comprometerse si un tercero tiene acceso a la clave. Es importante mantener sus claves de cifrado de datos seguras y seguras. Enviar su tecla de cifrado en forma de texto sin formato junto con su mensaje cifrado, por ejemplo, es similar a dejar la llave de su puerta de entrada a la vista frente a su puerta cerrada. Mantenga sus claves seguras para mantener sus datos seguros. La criptografía asimétrica es un paso más allá de la criptografía simétrica, utilizando diferentes claves para el cifrado y el descifrado. La clave de cifrado es “pública”, y todos tienen acceso a ella. La clave de descifrado se mantiene “privada”, y solo los destinatarios pueden tener acceso a esta clave secreta. Si bien esto agrega una capa adicional de seguridad, también puede tardar más en encriptar y descifrar datos, por lo que se usa regularmente para bits de datos más pequeños. Un criptosistema fuerte a menudo utiliza múltiples formas de cifrado y métodos criptográficos para mantener los datos digitales privados y seguros de los adversarios. La criptografía es un componente vital de la seguridad digital.

Referencias

Fundamentos de componentes de seguridad para la evaluación. (2020). Manual de evaluación, prueba y evaluación de controles de seguridad (segunda edición).

Estándar de cifrado avanzado (AES). (2001). Instituto Nacional de Normas y Tecnología (NIST).

Criptografía de curva elíptica ECC. (Junio de 2020). Instituto Nacional de Normas y Tecnología (NIST).

Criptografía desmitificada: proteger su privacidad digital

El espacio digital de hoy se ha inundado con dudas sobre la seguridad de la información personal y la privacidad, en general. Algunas de estas preocupaciones han sido atendidas, gracias a la adopción de criptografía y cifrado. Aquí, aprenderás sobre la criptografía y los diversos aspectos de la misma. Los temas cubiertos en este tutorial sobre “What Is Cryptography” son:

- ¿Cuál es la necesidad de criptografía??

- ¿Qué es la criptografía??

- ¿Cuáles son las aplicaciones de la criptografía??

- ¿Cuáles son las diferentes categorías de criptografía??

- Importancia histórica de la criptografía

- Demostración de criptografía

- ¿Cómo puede ayudarte Simplearn??

¿Cuál es la necesidad de criptografía??

Eche un vistazo a la siguiente historia para comprender la necesidad de criptografía.

Tome el ejemplo de Anne. Anne quiere buscar un descuento en el último iPhone. Después de navegar por Internet, se encuentra con un sitio web cuestionable dispuesto a ofrecer un descuento del 50% en la primera compra.

Sin embargo, unos momentos después de proporcionar sus detalles de pago, el sitio web retira una gran parte de dinero de su cuenta. Anne luego se pregunta cómo había fallado en darse cuenta de que el sitio web era una estafa. Luego se da cuenta de que el sitio web es una página web HTTP en lugar de HTTPS.

La información de pago presentada no estaba encriptada y visible para cualquier persona que mantuviera un ojo, incluido el propietario del sitio web.

Si hubiera elegido usar un sitio web de renombre, que ha cifrado las transacciones y emplea la criptografía, este entusiasta del iPhone podría haber evitado este incidente en particular. Es por eso que nunca se recomienda visitar sitios web desconocidos o compartir cualquier información personal sobre ellos.

Aquí es donde viene a jugar la criptografía y es muy esencial. Ahora pasarás exactamente qué es la criptografía.

Convertirse en un experto en el campo de seguridad cibernética

Programa de posgrado en el programa Cyber Security Explore

¿Qué es la criptografía??

La criptografía es la ciencia de cifrar o descifrar información para evitar el acceso no autorizado. En la criptografía, transforma datos e información personal para asegurarse de que solo el destinatario correcto pueda descifrar el mensaje. Como aspecto esencial de la seguridad de los datos modernos, el uso de la criptografía permite el almacenamiento seguro y la transmisión de datos entre las partes dispuestas.

Aquí hay algunas terminologías que lo ayudarán a comprender qué es la criptografía, con mejor claridad.

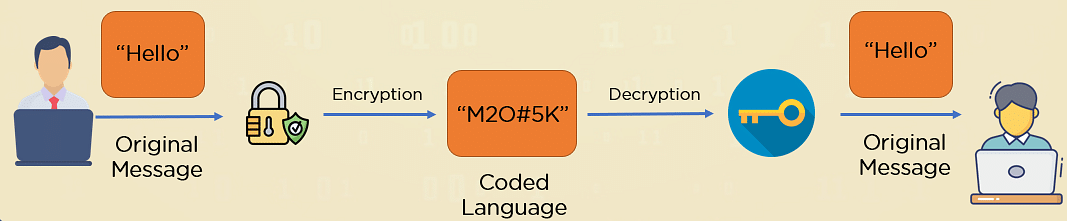

Hay dos aspectos principales de la criptografía, son:

1. Encriptación

El cifrado es el proceso de revolver la información, para evitar que terceros comprendan el mensaje incluso si se intercepta. Esta lucha se realiza utilizando cálculos y pasos matemáticos específicos, a menudo conocidos colectivamente como cifrados. Junto con el cifrado, utiliza una clave de cifrado para cifrar el mensaje.

2. Descifrado

La segunda parte del proceso de criptografía es el descifrado. El descifrado es el proceso de revertir el trabajo realizado por el cifrado. Convierte la información revuelta en su forma original para que los datos sean legibles nuevamente. Por lo general, la clave de cifrado que se utiliza para revolver los datos puede descifrar los datos, pero eso varía según el tipo de criptografía utilizada. Independientemente de si son iguales o no, una clave es obligatoria tanto para el cifrado como para el descifrado de datos.

En la siguiente sección de este tutorial titulada “What Is Cryptography”, pasará por un ejemplo de cómo puede usar claves para cifrar datos.

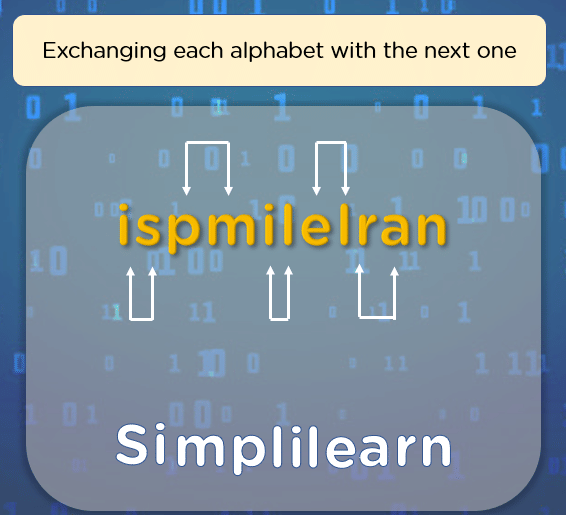

Por ejemplo, mezclar los alfabetos en la palabra “simples” y alguien sin la información necesaria no puede adivinar el mensaje original simplemente mirando el texto cifrado.

Solo puede comprender la palabra si sabe cómo descifrar la palabra codificada, revirtiendo así el trabajo realizado por el cifrado para recuperar el texto sin formato.

Tomando el ejemplo anterior como referencia, antes de que el mensaje original esté encriptado, se llama ClearText o FleintExt. Después de cifrar el texto sin formato usando la clave de cifrado, el mensaje codificado se llama texto cifrado. Luego puede pasar el mismo texto de cifrado a través de la clave de descifrado y volver al formato ClearText/Ensintext.

Ahora que comprende el bit de “qué es la criptografía” y sus funciones esenciales, analice su importancia y aplicaciones mundiales.

¿Cuáles son las aplicaciones de la criptografía??

La criptografía encuentra el uso en muchas áreas, que van desde la seguridad en los portales de pago, hasta plataformas de mensajería seguros como WhatsApp. Algunas de esas aplicaciones son las siguientes –

1. Cifrado SSL/TLS:

Navegar por Internet es seguro hoy principalmente porque la criptografía le ha permitido cifrar su flujo de datos. A partir de la identificación del navegador hasta la autenticación del servidor, el cifrado y la criptografía, en general, han simplificado la navegación en línea.

2. Firmas digitales:

Con los contratos digitales ganando prominencia, el mundo necesitaba un canal seguro para pasar documentos críticos a través de. La criptografía ayuda a proporcionar una capa de autenticación para que pueda estar seguro sobre el origen, la confidencialidad y la integridad de sus documentos.

3. Banca en línea segura:

Los servicios bancarios en línea y las solicitudes de pago serían una ocurrencia tardía, si no fuera por el cifrado de datos. La criptografía ha permitido sistemas de autenticación para verificar la identidad de ciertas personas antes de permitirles mantener transacciones y ayudar a reducir el fraude de la tarjeta de crédito en el proceso.

4. Servicios seguros de chat:

Las aplicaciones de mensajería como WhatsApp, Telegram y Signal ahora han adoptado un protocolo de cifrado de extremo a extremo, que garantiza que nadie más que el remitente y el receptor puedan leer los mensajes. Este es un gran paso adelante de los días de SMS, donde la seguridad siempre fue una sacudida. Gracias a la criptografía, hay una gran cantidad de plataformas de comunicación para utilizar.

5. Correos electrónicos cifrados:

Con una gran cantidad de información privada que pasa por su bandeja de entrada, tener un método seguro de comunicación es una necesidad absoluta. Gracias a algoritmos de cifrado como PGP (bastante buena privacidad), sus correos electrónicos ahora están encriptados en todo momento.

6. Cripto-Currencia:

Con la tecnología blockchain, la criptomoneda ha visto un aumento astronómico en las tasas de interés y sigue siendo uno de los mercados comerciales más solicitados de hoy en día. Un sistema completamente descentralizado, seguro y a prueba de manipulaciones ha llegado a la esfera digital de hoy, gracias a la criptografía.

Con tantas vías diferentes donde la criptografía ha encontrado su lugar, su implementación es distinta. En la siguiente sección sobre “Qué es la criptografía”, entenderás cómo seguir adelante con ella.

¿Cuáles son las diferentes categorías de criptografía??

La criptografía se puede clasificar ampliamente en tres tipos diferentes –

- Criptografía de llave simétrica

- Criptografía clave asimétrica

- Chaveta

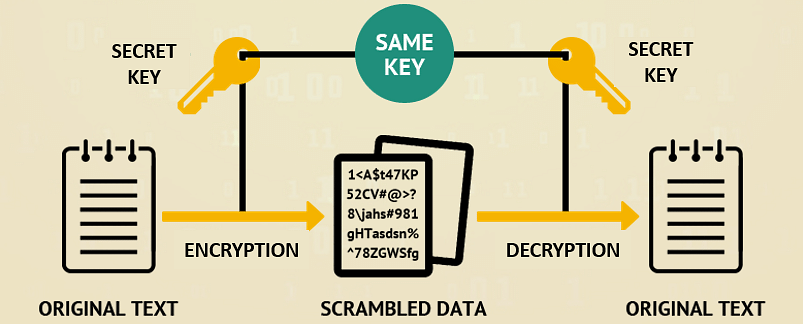

1. Criptografía de llave simétrica

La criptografía de la clave simétrica es la categoría donde se usa la misma clave tanto para el cifrado como para el descifrado de la información.

Este tipo de cifrado se usa cuando los datos se basan en servidores e identifican al personal para aplicaciones y servicios de pago. El posible inconveniente con el cifrado simétrico es que tanto el remitente como el receptor necesitan tener la clave, y debe ser secreto en todo momento.

Por ejemplo, como se ve en la imagen a continuación, si Alice quiere enviar un mensaje a Bob, puede aplicar una sustitución o cambiar de cifrado para cifrar el mensaje, pero Bob debe ser consciente de la misma clave para que pueda descifrarlo cuando sea necesario.

Algoritmos de clave simétrica Use uno de los dos tipos de cifrados –

- CIPHERS DE STREAM: el texto sin formato se convierte en cifrado de bit por bit, uno a la vez.

- CIPHERS DE BLOQUE: el texto sin formato se descompone en bloques/fragmentos de datos encriptados individualmente y luego encadenado juntos.

Los algoritmos de clave simétricos más utilizados son AES (estándar de cifrado avanzado), DES (estándar de cifrado de datos), 3DES (triple des), twofish, etc.

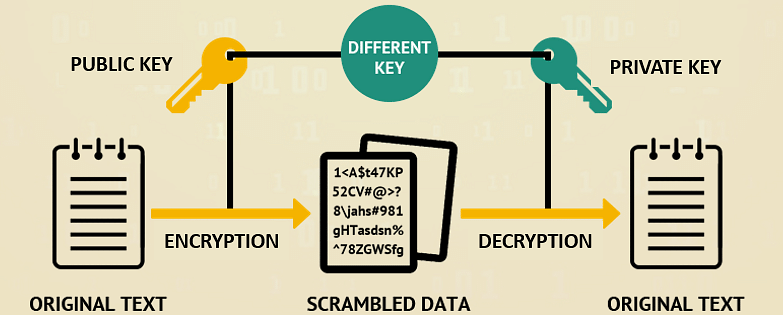

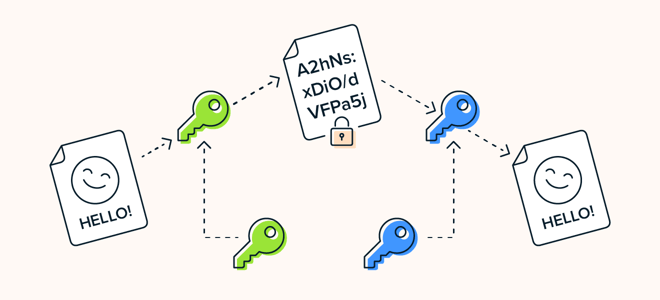

2. Criptografía clave asimétrica

En la criptografía de clave asimétrica, hay dos claves en juego. Una clave pública y una clave privada. La clave pública se utiliza para cifrar los datos previos al transitir, y la clave privada se utiliza para descifrar los datos después del tránsito.

Si Alice quiere comunicarse con Bob usando cifrado asimétrico, cifra el mensaje usando la clave pública de Bob. Después de recibir el mensaje, Bob usa su clave privada para descifrar los datos. De esta manera, nadie puede interceptar el mensaje entre transmisiones, y no necesitan un intercambio de claves seguro para que esto funcione.

El cifrado RSA es el estándar de cifrado asimétrico más utilizado hoy en día. El nombre de sus fundadores (Rivest, Shamir y Adleman), utiliza cifrados de bloques que separan los datos en bloques y oscurecen la información.

En muchas ocasiones, se recomienda utilizar una combinación de simétrico y asimétrico para lograr una mejor velocidad y seguridad. En la imagen a continuación, ve el proceso de uso de cifrado simétrico y asimétrico para transferir información y claves secretas en privado.

Siga el procedimiento como se explica a continuación:

Paso 1: cifre el mensaje original usando la criptografía de clave simétrica.

Paso 2: cifre la clave utilizada en el primer paso utilizando la clave pública del receptor I.mi. Uso de la criptografía de clave asimétrica.

Paso 3: Envíe el mensaje cifrado y la clave simétrica cifrada al receptor.

Paso 4: El receptor usa su clave privada para descifrar la clave simétrica utilizada para cifrar el mensaje original.

Paso 5: La clave descifrada se usa para convertir el mensaje encriptado de nuevo en texto sin formato.

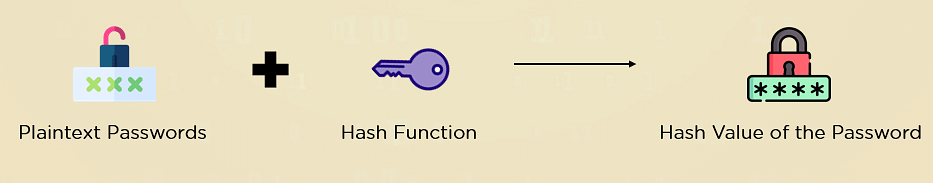

3. Chaveta

Hashing es la rama de la criptografía que revuelve los datos más allá del reconocimiento. Sin embargo, a diferencia de la criptografía de clave simétrica y asimétrica, el hashing no está diseñado para ser reversible. Proporciona una salida de un tamaño fijo, conocido como el valor hash de los datos originales.

Puede usar funciones hash para revisar los datos. No son reversibles y el tamaño de salida de una función hash es siempre el mismo, independientemente del tamaño del texto sin formato.

Cabe señalar que la criptografía no está completamente limitada al siglo XXI. Ha habido varias ocasiones en la historia en las que la criptografía ha ayudado a crear canales seguros de comunicación. Este tutorial sobre “What Is Cryptography” lo llevará a través de dos de estos ejemplos en la siguiente sección.

Importancia histórica de la criptografía

Los dos ejemplos más famosos de criptografía en la antigüedad son –

1. Ciadra César:

Julius César usó un cambio de sustitución para mover los alfabetos un cierto número de espacios más allá de su lugar en la tabla del alfabeto. Un espía no puede descifrar el mensaje original a primera vista.

Por ejemplo, si quería pasar información confidencial a sus ejércitos y decide usar un cambio de sustitución de +2, A se convierte en A+2 = C, B se convierte en B+2 = D, y así sucesivamente. Este cifrado se ha llamado apropiadamente César Cife, que es uno de los algoritmos más utilizados.

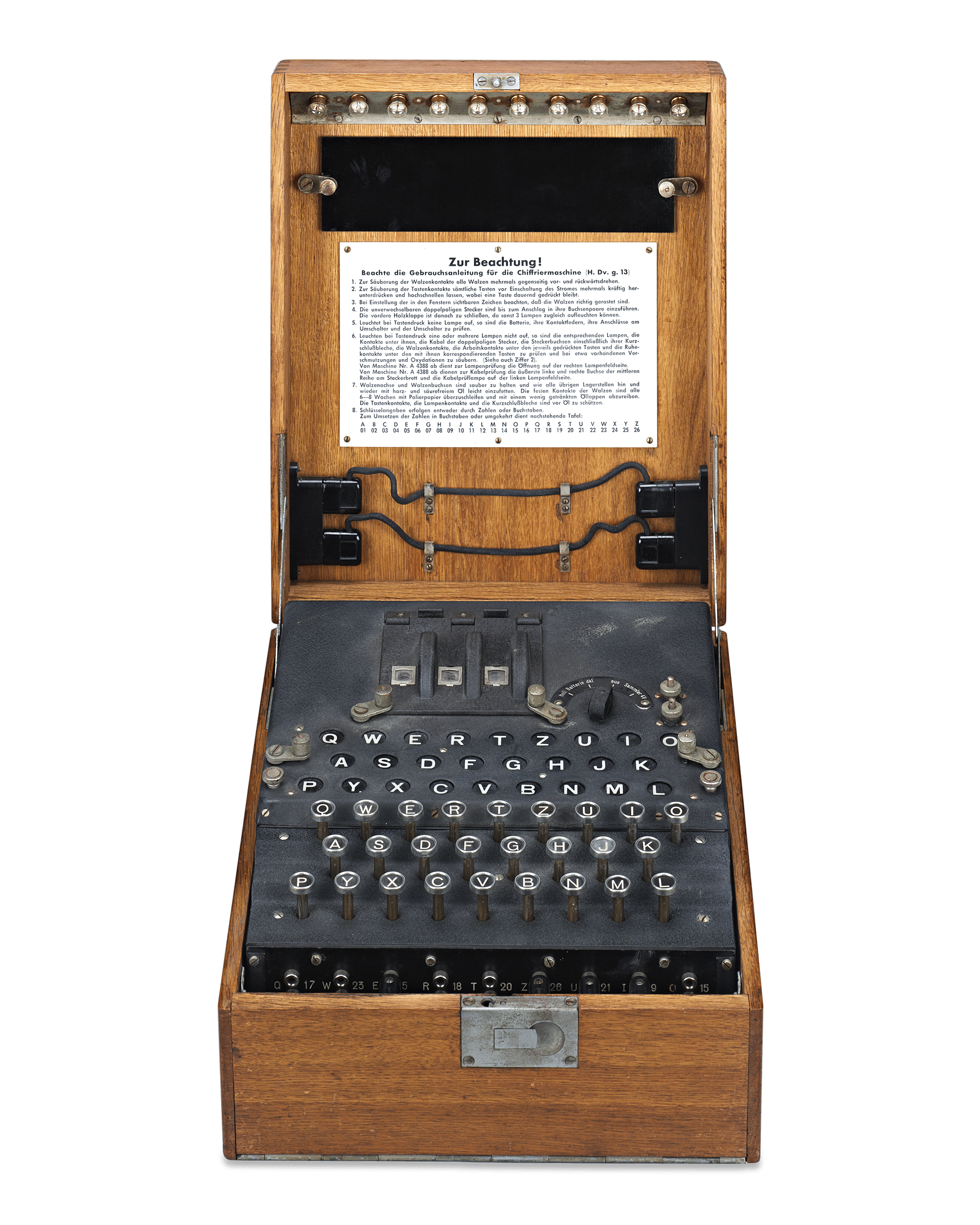

2. Enigma Machine:

Los ejércitos alemanes nazis solían tener una máquina llamada Enigma durante la era de las Guerras Mundiales. Se utilizó para proteger la información política, militar y administrativa confidencial. Consistió en 3 o más rotores que revuelven el mensaje original escrito, dependiendo del estado de la máquina en ese momento.

El proceso de descifrado es similar, pero necesita ambas máquinas para permanecer en el mismo estado antes de pasar el texto cifrado para dar el mensaje de texto sin formato.

Ahora pasará por cómo la criptografía moderna ha ayudado a mantener los datos seguros en Internet con una demostración de lo que es la criptografía.

Certificaciones Clear Comptia, CEH y CISSP!

Programa de Programa de Maestría de Experto Cyber Security Explore

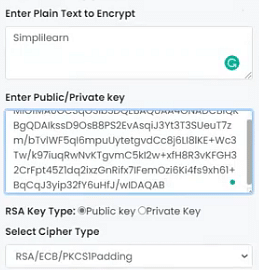

Demostración de criptografía

Para esta demostración sobre lo que es criptografía, hay una herramienta basada en la web (https: // www.devglan.com/online-tools/rsa-cifryption-decryption) que lo ayudará a comprender el proceso de cifrado RSA. Como probablemente ya sepa, el algoritmo de cifrado RSA cae bajo el paraguas de la criptografía de la clave asimétrica, lo que implica que tienes dos claves en juego aquí, la clave pública y la clave privada.

Tiene la opción de tamaño clave en RSA, que le permite priorizar la velocidad o la complejidad agregada, dependiendo de los requisitos. Aquí, elija el tamaño de la tecla como 1028 bits y genere el par de claves para este ejemplo.

Ahora, intente cifrar la palabra simple en este ejemplo. Debe seleccionar si la clave que se está utilizando para el cifrado es privada o pública. Ya que eso afecta el proceso de revolver la información. Como está utilizando la clave pública, seleccione lo mismo. También tiene la opción de usar cifrados modificados, pero se mantenga en RSA simple por el momento.

Con el conjunto de parámetros anterior, cifre los datos.

Debe generar su texto cifrado que se enviará al destinatario del mensaje.

El receptor ya debe poseer la clave privada generada a partir del mismo par. No se puede usar otra clave privada para descifrar el mensaje. Debe pegar la clave privada aquí y seleccionar lo mismo.

El cifrado también debe coincidir con el utilizado durante el proceso de cifrado.

Una vez que haga clic en Decrypt, puede ver el texto sin formato original.

Esto resume todo el proceso de cifrado y descifrado RSA.

También puede usar la clave privada para el descifrado y la clave pública para el descifrado, pero la casilla de verificación apropiada debe habilitarse para que funcione sin problemas, como se muestra en la imagen a continuación.

Si bien esto se ocupaba de los conceptos en su mayoría teóricos, eche un vistazo a un ejemplo en tiempo real.

Aquí, usará el software llamado Wireshark, que ayuda a analizar el tráfico de red desde su sistema, para que pueda ver qué tipo de datos ingresan y deja la máquina.

Considere el sitio web Wikipedia. Bastante sitio web de HTTPS estándar donde el S significa asegurado. Analice el tráfico que pasa por la red cuando usa el sitio web.

Puede ver que hay muchas aplicaciones en ejecución, y ve muchas solicitudes, por lo que aplica un filtro que solo muestra resultados para las solicitudes generadas y solicitadas por Wikipedia. Una vez hecho esto, analice algunos de los paquetes de datos.

Como puede ver, hay un montón de datos de Gibberish aquí que no revelan nada que buscó o lee. Del mismo modo, otros sitios web asegurados funcionan de esta manera y es muy difícil si es posible, espetarse los datos del usuario.

Para poner esto en perspectiva, considere un sitio web http (http: // www.manifestación.amitjakhu.com/login-form/) que tiene un formulario de inicio de sesión.

Debe aplicar filtros similares en Wireshark e ingresar algunas credenciales aleatorias para probar la forma de transferencia de datos. Eche un vistazo a los paquetes de datos que se envían al sitio web en este caso.

Como puede ver en la imagen de arriba, las credenciales que ingresó son visibles para cualquiera que monitoree su tráfico de red. En este caso, la contraseña fue deliberadamente incorrecta, pero en los sitios web de estafa que solicitan detalles de pago, esto puede ser muy perjudicial para cualquiera que esté mal informado con respecto a los sitios web de HTTP o simplemente se lo pierda en general.

Eso pone fin al tutorial titulado “What Is Cryptography”.

¿Cómo puede ayudarte Simplearn??

La importancia de la criptografía clave simétrica en la esfera de Internet de hoy y su valor en salvaguardar nuestra privacidad y seguridad es clara. Con muchas bases para cubrir en el mundo de la ciberseguridad, la criptografía es crucial, a pesar de que hay múltiples temas más esenciales para sobresalir, como experto en ciberseguridad.

SimpleArn ofrece un curso de “experto en ciberseguridad” diseñado para equiparlo con todas las habilidades necesarias para comenzar o promover su carrera en ciberseguridad. No tiene requisitos académicos, y el módulo introductorio preparará a los principiantes para el curso por delante. La capacitación para certificaciones muy solicitadas como Comptia Security+, CEH, CISM y CISSP está a la vanguardia de este curso, preparándolo para los mejores trabajos que se ofrecen en la industria.

Esperamos una carrera en seguridad cibernética? Luego mira el curso certificado de piratería ética y obtén hábil. Enlístate ahora!

Conclusión

A través de este tutorial, ha recibido una comprensión de por qué la criptografía es esencial, qué es la criptografía, sus categorías y aplicaciones, hasta su implementación de la vida real con una demostración. Aunque no es perfecta, la criptografía ha logrado proporcionar un entorno seguro para que nuestra información diaria viaja y prevenir el delito cibernético tanto como sea posible. Para obtener más información sobre este tema, puede ver el video sobre lo que es criptografía, aquí: https: // www.YouTube.com/reloj?V = RJWX39MB4SC

Espero que este tutorial sobre “What Is Cryptography” te haya sido útil. Si tiene alguna pregunta, no dude en preguntar en la sección de comentarios, y estaremos encantados de responderlas.

Sobre el Autor

Sencillo

SimpleLearn es uno de los proveedores líderes mundiales de capacitación en línea para marketing digital, computación en la nube, gestión de proyectos, ciencia de datos, TI, desarrollo de software y muchas otras tecnologías emergentes.

¿Qué es la criptografía y cómo funciona??

Durante miles de años, la criptografía se ha utilizado para ocultar y proteger mensajes secretos. En el mundo digital actual, la criptografía ayuda a asegurar las comunicaciones y los datos a medida que viaja a través de Internet. Aprenda qué es la criptografía y cómo mantiene la información segura en línea. Luego, instale una VPN para obtener un cifrado automático y la privacidad de Ironclad siempre que inicie sesión.

Copiar enlace del artículo

Enlace copiado

Escrito por Deepan Ghimiray

Publicado el 30 de septiembre de 2022¿Qué es la criptografía??

La criptografía es el uso de conceptos y reglas matemáticas para asegurar la información y las comunicaciones. Derivado de la palabra griega kryptos, lo que significa oculto, la definición de criptografía se refiere a convertir el texto inteligible en texto ininteligible, y viceversa. Las técnicas criptográficas permiten solo el remitente de un mensaje y el destinatario de leer los contenidos decodificados.

Tipos de criptografía

Hay tres tipos de criptografía, que se distinguen por los tipos de algoritmos criptográficos que usan para revolver datos. La mayoría de los tipos de criptografía usan algoritmos llamados llaves que revuelve y descifrar, o código y decodificación, datos.

Aquí están los diferentes tipos de criptografía:

- Criptografía de clave secreta: Se utiliza una clave secreta para cifrar y descifrar los datos. El remitente incluye la clave secreta en el mensaje codificado enviado al destinatario previsto. Si el mensaje se intercepta, la clave incluida puede decodificar su contenido.

- Criptografía de clave pública: El remitente utiliza una clave pública para cifrar el mensaje, y el receptor usa una clave privada para descifrarlo. Si el mensaje se intercepta, el contenido no se puede descifrar sin la clave privada.

- Funciones hash: Las funciones hash no confían en las teclas. En cambio, revuelven datos de tamaño variable en valores de longitud uniforme. Con funciones hash, tanto un mensaje de una palabra como una novela de 1000 páginas crean una salida de texto codificado de tamaño fijo (llamado valor hash), lo que hace que sea casi imposible determinar el contenido original. Usando comúnmente el algoritmo de hash MD5, el hash a menudo se usa para fines de autenticación.

¿Cómo funciona la criptografía??

La criptografía funciona tomando Texto sin formato (o clearText) y lucharlo en texto en cifrado, para que la salida codificada solo pueda ser entendida por el destinatario previsto. Como texto cifrado, la información debe ser ilegible para todos excepto el destinatario previsto.

En ciberseguridad, el cifrado se usa con mayor frecuencia para revolver el texto sin formato en texto cifrado, mientras que el descifrado revierte el proceso. El mejor software de cifrado utiliza algoritmos criptográficos complicados que son increíblemente difíciles de descifrar.

En el cifrado asimétrico, se usa una clave pública para cifrar un mensaje y se usa una clave privada para descifrarlo.

La técnica exacta utilizada para revisar el texto sin formato en texto cifrado define cómo funciona la criptografía. El cifrado simétrico, el cifrado asimétrico, la cadena de bloques y las firmas digitales son algunas técnicas prominentes de cifrado. El hash, otro proceso criptográfico, no es técnicamente cifrado, ya que no usa claves.

Uso de la criptografía

La criptografía se utiliza para mantener privadas de comunicaciones e información. La protección de los datos con criptografía ayuda a minimizar las amenazas como los ataques de ransomware, porque si los piratas informáticos interceptan la información, no podrán entenderlo sin una clave de descifrado.

Aquí hay algunos usos comunes de la criptografía:

- Transacciones financieras y banca en línea: Los sitios web de banca y comercio electrónico en línea utilizan técnicas avanzadas de cifrado para mantener segura la información financiera.

- Sitios web asegurados por SSL: Un sitio web con un certificado SSL crea una conexión segura y cifrada para proteger la información que pasa de su navegador al servidor del sitio web.

- VPN: Una VPN es una herramienta de seguridad que redirige el tráfico web a través de un servidor privado y cifra la conexión.

Aunque puede habilitar el cifrado de Wi-Fi en la configuración de su enrutador, necesita una VPN si la privacidad y la seguridad son realmente importantes para usted. Los métodos de cifrado de VPN varían, dependiendo de qué protocolo VPN se use, por ejemplo, el protocolo VPN de WireGuard es uno de los más recientes, mientras que el protocolo OpenVPN es quizás el más común.

Comprar, transmitir y navegar por la web con cifrado de grado bancario

Las conexiones de Internet cifradas mantienen nuestros datos personales seguros mientras navegamos por la web. Avast Secureline VPN presenta un cifrado de grado bancario para proteger todas sus comunicaciones en línea y mantener su actividad privada. Obtenga un cifrado automático con el clic de un botón hoy con Avast.