Conceptos básicos de cifrado

Conceptos básicos de cifrado en criptografía

Durante décadas, los atacantes han intentado descifrar tales claves a través de la fuerza bruta, es decir, al intentar una y otra vez. Los cibercriminales están obteniendo acceso gradualmente a una potencia computacional más potente, lo que les permite obtener acceso a los sistemas incluso cuando existen fallas.

Que es el cifrado? (Conceptos básicos, procesos y tipos)

El cifrado es el procedimiento de convertir datos en un código secreto que oculta el significado real de los datos. La criptografía es el campo de la información de cifrado y descifrado.

El cifrado ha sido durante mucho tiempo un método popular para salvaguardar datos confidenciales. Históricamente, los militares y los gobiernos lo han empleado. El cifrado se utiliza para salvaguardar los datos en computadoras y dispositivos de almacenamiento, así como datos en tránsito a través de redes, en los tiempos modernos.

- Los datos no cifrados se denominan Texto sin formato en la computación, mientras que los datos cifrados se denominan texto en cifrado.

- Los algoritmos de cifrado, a menudo conocidos como cifrados, son fórmulas que se utilizan para codificar y decodificar comunicaciones.

- Un cifrado debe incluir una variable como parte de su algoritmo para ser efectivo. La variable, conocida como clave, es lo que distingue la salida de un cifrado.

- Cuando una parte no autorizada intercepta un mensaje encriptado, el intruso debe descubrir el cifrado que el remitente utilizado para cifrar el mensaje y cuyas claves se usaron como variables. El cifrado es una técnica de seguridad crucial debido al tiempo y la complejidad de adivinar esta información.

¿Cómo funciona el cifrado??

Algo tan básico como “hola, mundo!”Podría considerarse información original o texto sin formato. Como un texto encriptado, esto puede parecer algo desconcertante como 7*#0+gvu2x, algo aparentemente desconectado para el texto de la queja

El cifrado, por otro lado, es un proceso lógico en el que la persona que recibe los datos encriptados, pero no la clave, puede simplemente decodificarlo y devolverlo a TextExt.

Durante décadas, los atacantes han intentado descifrar tales claves a través de la fuerza bruta, es decir, al intentar una y otra vez. Los cibercriminales están obteniendo acceso gradualmente a una potencia computacional más potente, lo que les permite obtener acceso a los sistemas incluso cuando existen fallas.

Cuando se mantienen los datos, como en una base de datos, debe estar encriptado “en reposo”, y cuando se accede o se envía entre las partes, debe encriptarse “en tránsito.”

Algoritmo de cifrado

Una técnica matemática para convertir texto sin formato (datos) en texto cifrado se conoce como un algoritmo de cifrado. La clave será utilizada por un algoritmo para modificar los datos de manera predecible. Aunque los datos encriptados parecen ser aleatorios, la clave se puede usar para convertirlos en texto sin formato.

Blowfish, estándar de cifrado avanzado (AES), Cipher 4 Rivest 4 (RC4), RC5, RC6, Estándar de cifrado de datos (DES) y TWOFISH son algunos de los algoritmos de cifrado más utilizados regularmente. El cifrado ha progresado a lo largo del tiempo, desde un sistema utilizado principalmente por los gobiernos para las actividades de alto secreto hasta una visita imprescindible para las empresas que buscan proteger la seguridad y la privacidad de sus datos.

Diferentes tipos de cifrado

Hay varias formas de cifrado, cada una con su propio conjunto de ventajas y aplicaciones.

Cifrado simétrico

Solo se necesita una clave secreta para codificar y descifrar la información en este simple método de cifrado. Si bien es el método de cifrado más antiguo y conocido, tiene la desventaja de exigir que ambas partes tengan acceso a la clave utilizada para cifrar los datos antes de que puedan decodificarlos.

AES-128, AES-192 y AES-256 son métodos de cifrado simétricos. El cifrado simétrico es el enfoque recomendado para transferir datos a granel, ya que es menos difícil y también funciona más rápido.

Cifrado asimétrico

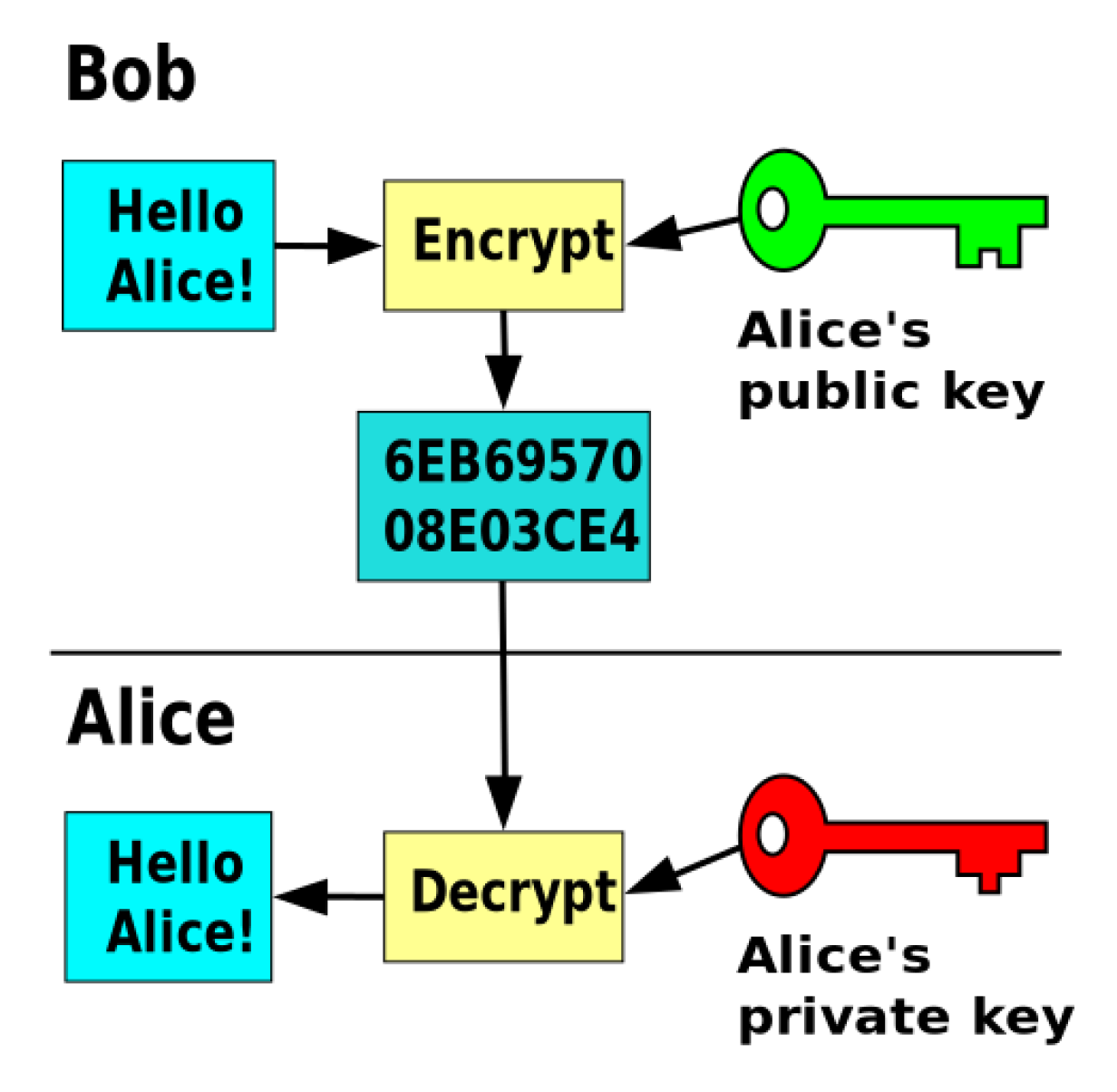

El cifrado asimétrico, a menudo conocido como criptografía de clave pública, es un método relativamente reciente para encriptar y descifrar datos que emplean dos claves separadas pero relacionadas. Una clave es privada, mientras que la otra es pública.

El cifrado se realiza con la clave pública, mientras que el descifrado se realiza con la clave privada (y viceversa). La clave pública no requiere seguridad porque es pública y puede compartirse a través de Internet.

El cifrado asimétrico es una alternativa mucho más poderosa para salvaguardar la seguridad de los datos entregados a través de Internet. Los certificados de seguridad de la capa de socket segura (SSL) o de seguridad de la capa de transporte (TLS) se utilizan para proteger los sitios web. Una solicitud a un servidor web devuelve una copia del certificado digital, de la cual se puede recuperar una clave pública mientras la clave privada sigue siendo privada.

Estándar de cifrado de datos (DES)

DES es una técnica de cifrado de clave simétrica en desacuerdo. Debido a que DES cifra y descifra mensajes que usan la misma clave, tanto el remitente como el receptor deben tener acceso a la misma clave privada. El algoritmo AES más seguro ha suplantado DES.

En 1977, el gobierno de los Estados Unidos lo aprobó como un estándar oficial para el cifrado de datos de computadoras federales. Des es ampliamente considerado como el catalizador de las industrias contemporáneas de criptografía y cifrado.

Estándar de cifrado de datos triples (3DES)

El estándar de cifrado de datos triple (TDES) es un método de encriptación (3DES). Requiere tres teclas distintas y tres carreras del algoritmo DES. 3DES se consideró principalmente como una solución temporal ya que el algoritmo de DES único se estaba volviendo como demasiado débil para resistir los ataques de la fuerza bruta, mientras que los EA más poderosos aún se estaban probando.

Rivest-Shamir-Adleman (RSA)

RSA es un criptosistema, una colección de algoritmos criptográficos utilizados para ciertos servicios o propósitos de seguridad. Permite el cifrado de clave pública y es comúnmente utilizado por navegadores y redes privadas virtuales para conectarse a sitios web (VPN).

RSA es asimétrico, lo que significa que cifra con dos claves separadas: una pública y una privada. Si la clave pública se usa para el descifrado, la clave privada se usa para el cifrado y viceversa.

Estándar de cifrado avanzado (AES)

El estándar de cifrado avanzado (AES) es un tipo de cifrado estándar y más seguro. AES utiliza cifrado de clave “simétrico”. El estándar de cifrado avanzado es un algoritmo de cifrado simétrico que encripta bloques fijos de datos (de 128 bits) a la vez.

¿Por qué es importante cifrar los datos??

El cifrado es esencial para muchas tecnologías, pero es especialmente crítico para hacer que las solicitudes y respuestas HTTP sean seguras, así como la autenticación de servidores de origen del sitio web. HTTPS es el protocolo que es responsable de esto (Protocolo de transferencia de hipertexto seguro). Un sitio web entregado con HTTPS en lugar de HTTP tiene una URL que comienza con https: // en lugar de http: //, que comúnmente se indica con un bloqueo seguro en la barra de direcciones.

La seguridad de la capa de transporte (TLS) es el mecanismo de cifrado utilizado por HTTPS (TLS). Anteriormente, el protocolo de cifrado de la capa de enchufes seguros (SSL) era el estándar de la industria, sin embargo, TLS ahora ha suplantado SSL. Se implementará un certificado TLS en el servidor de origen de un sitio web que usa HTTPS. TLS y HTTPS son dos términos con los que debe estar familiarizado.

El objetivo principal del cifrado es salvaguardar la privacidad de los datos digitales que se mantienen en las computadoras o comunicados a través de Internet o cualquier otra red informática.

Además de la seguridad, la necesidad de cumplir con la legislación es con frecuencia una fuerza impulsora para la adopción de cifrado. Para evitar que los terceros no deseados o los actores de amenaza accedan a datos confidenciales, varias organizaciones y organismos estándar sugieren o hacen cumplir el cifrado. El estándar de seguridad de datos de la industria de la tarjeta de crédito (PCI DSS), por ejemplo, exige que los comerciantes cifiquen los datos de la tarjeta de pago de sus clientes cuando se mantienen en reposo y se envían a través de redes públicas.

Sistema de gestión de claves

Si bien el cifrado está destinado a evitar que las entidades no autorizadas comprendan los datos que han obtenido, también puede evitar que el propietario de los datos acceda a los datos en circunstancias específicas. Debido a que las claves para descifrar el texto encriptado deben mantenerse en algún lugar del entorno, y los atacantes a menudo saben dónde buscar, la gestión clave es uno de los aspectos más difíciles del desarrollo de una estrategia de cifrado empresarial.

Hay una serie de prácticas recomendadas para administrar claves de cifrado. Es solo que la gestión clave se suma a la complejidad del proceso de copia de seguridad y restauración. Si se produce un gran desastre, el procedimiento de obtener las claves y transferirlas a un nuevo servidor de copia de seguridad puede alargar el tiempo que lleva comenzar el proceso de recuperación.

No es suficiente tener un sistema de gestión clave en su lugar. Los administradores deben diseñar una estrategia de seguridad exhaustiva para salvaguardar el sistema de gestión de claves. Esto generalmente implica respaldarlo independientemente de todo lo demás y mantener las copias de seguridad en un método que le permite recuperar rápidamente las claves en el caso de un desastre a gran escala.

¿Cómo descifran los atacantes los datos cifrados??

Los ciberdelincuentes, los piratas informáticos y los atacantes emplean varios métodos para descifrar los datos encriptados y obtener acceso a datos confidenciales. Los siguientes son algunos de los métodos populares para obtener acceso no autorizado a datos cifrados,

Ataque de fuerza bruta

Cuando un atacante no conoce la clave de descifrado, prueba millones o miles de millones de conjeturas para resolverlo. Esto se conoce como ataque de fuerza bruta.

La forma de ataque más fundamental para cualquier cifrado es la fuerza bruta, intentando cada clave hasta que se encuentre la apropiada. El número de claves viables se determina por la longitud de la clave, lo que indica la viabilidad del ataque. La fuerza del cifrado es proporcional al tamaño de la clave, pero a medida que crece el tamaño clave, también lo hacen los recursos necesarios para realizar el cálculo.

Con las computadoras de hoy, los asaltos de la fuerza bruta son sustancialmente más rápidos. Por lo tanto, el cifrado debe ser muy fuerte y complicado. La mayoría de los sistemas de cifrado contemporáneos, cuando se combinan con contraseñas seguras, son inmunes a los asaltos de la fuerza bruta. Sin embargo, a medida que las computadoras se vuelven más poderosas, pueden volverse vulnerables a tales ataques en el futuro. Los ataques de fuerza bruta aún se pueden usar contra contraseñas débiles.

Ataque de canal lateral

Los ataques de canales laterales, que atacan los efectos secundarios físicos de la implementación del cifrado en lugar de la cifrada en sí, son un medio alternativo de cifras de agrietamiento. Dichos asaltos pueden tener éxito si hay una falla en el diseño o ejecución del sistema.

Criptoanálisis

Los atacantes también pueden probar el criptoanálisis para romper un Cypher objetivo. Es el acto de buscar un defecto en el cypher que puede explotarse con un nivel más bajo de complejidad que un asalto de fuerza bruta. Cuando un cypher ya es débil, la tarea de atacarlo efectivamente se vuelve fácil.

El algoritmo DES, por ejemplo, ha sido sospechoso de ser dañado por la intromisión de la Agencia de Seguridad Nacional (NSA). Muchos creen que la NSA trató de socavar los estándares de criptografía alternativos y degradar los productos de cifrado después de las revelaciones del ex analista y contratista de la NSA Edward Snowden.

Conceptos básicos de cifrado en criptografía

Para abrirse camino en la industria de TI, una comprensión fundamental de los conceptos de criptografía es vital. Sin embargo, muchos todavía luchan cuando se trata de manejar certificados TLS, solicitudes de certificados y todo tipo de claves. Antes de comenzar con ellos, hablemos sobre los conceptos básicos de cifrado en la criptografía. En este artículo, explico los conceptos básicos de la criptografía de clave simétrica y pública para sentar una base sólida para construir sobre. Me concentro en los conceptos clave y dejo las matemáticas a los expertos.

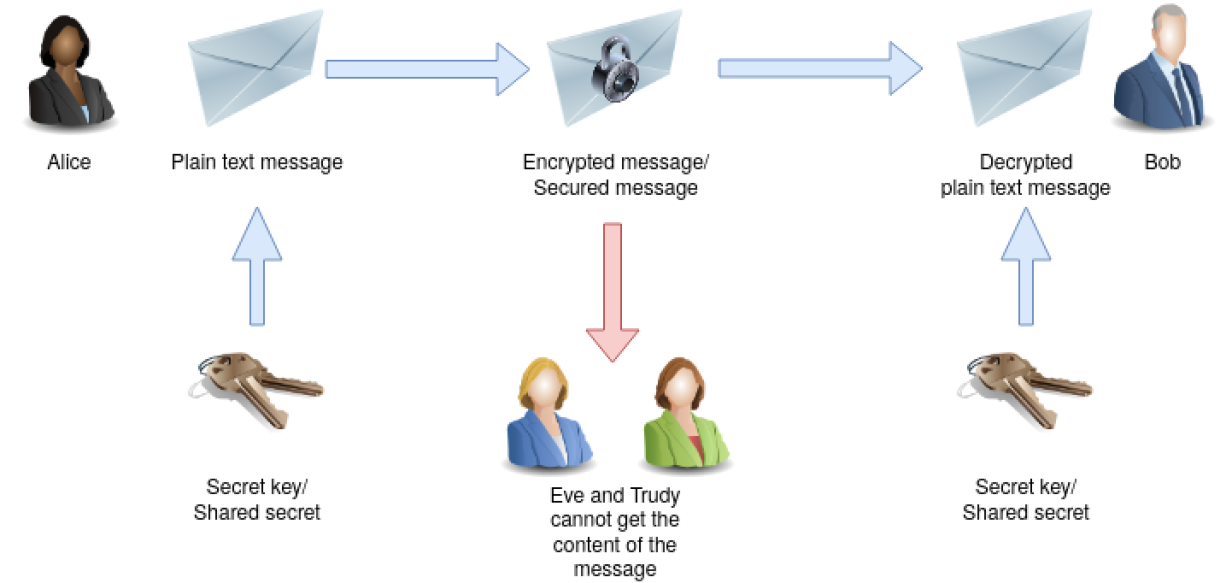

Nuestros protagonistas a lo largo de este artículo son Alice, que quiere comunicarse con Bob sobre un canal público. También tenemos Eve y Trudy. Las siguientes técnicas deberían hacer imposible la espía. Estropear el contenido de un mensaje no debería pasar desapercibido.

Criptografía de llave simétrica

Se llama criptografía de clave simétrica porque la misma clave se usa para cifrar un mensaje para descifrarla. Se podría pensar que es una clave real para un bloqueo que asegura su mensaje para que ni Eva ni Trudy puedan leerla o meterse con ella en su camino a Bob.

Por supuesto, Bob podría usar la misma clave secreta/secreto compartido para enviar un mensaje encriptado a Alice. Eve y Trudy no tienen la oportunidad de obtener el texto sin formato del mensaje interceptado.

Consejo de automatización

- Guía para principiantes de la plataforma de automatización ansible

- Una guía de administrador del sistema para la automatización de TI

- Suscripción de prueba de plataforma de automatización ansible

- Automatizar Red Hat Enterprise Linux con Ansible y Satellite

Los algoritmos clave simétricos tienen la ventaja de ser bastante rápido. En el lado negativo, es difícil distribuir el secreto compartido a los socios de comunicación. Enviar la clave sobre un canal público (y no garantizado) no es una opción porque Eve podría interceptarla y podría descifrar todas las comunicaciones futuras entre Alice y Bob. La mejor manera es que Alice y Bob intercambien la llave personalmente cara a cara. Piense en su compañero de equipo que se encuentra en otro país. Puedes adivinar lo difícil que podría ser intercambiar el secreto compartido de forma segura.

Ahora piense en una situación en la que Alice y Bob no son los únicos participantes en la comunicación, sino también Jason, Tyler y Nate. Tendría que conocerlos a todos en persona para un intercambio de claves seguro.

La comunicación entre Alice y Bob está segura siempre que el secreto compartido permanezca privado. Si la clave secreta se pierde, o existe la posibilidad de que esté comprometida, e.gramo., Eve tiene conocimiento de ello, debe crear una nueva clave y distribuirla a todos los socios de comunicación nuevamente.

Piense en la clave del edificio de su oficina, que usa para varias puertas en su oficina. Cuando lo pierde, todas las cerraduras deben ser reemplazadas, y usted y sus colegas necesitan nuevas llaves. Es un desastre. Ese es el mismo desastre cuando tienes que renovar una clave secreta en la criptografía de clave simétrica.

Criptografía asimétrica

La criptografía asimétrica, o la criptografía de clave pública, resuelve el problema de distribución clave de la criptografía de clave simétrica. Lo hace usando un par de claves en lugar de una sola.

Se utiliza un algoritmo de llave asimétrica para generar un par de claves: A privado clave y un público llave. Como su nombre indica, debe mantener la clave privada segura y segura y compartirla sin nadie. Piense en ello como la clave de su hogar. Apuesto a que mantienes tus ojos en esto. La clave pública, por otro lado, está destinada a distribuirse públicamente. No tienes que mantenerlo en secreto y puedes compartirlo con nadie. Pero por que es eso?

Si bien la clave pública puede cifrar un mensaje, no puede descifrarla nuevamente. Solo la clave privada correspondiente puede hacer eso. Si Eve y Trudy conocen la clave pública de Bob, pueden usarla para enviarle un mensaje cifrado. Sin embargo, no pueden descifrar un mensaje que Alice envía a Bob encriptó usando la misma clave pública. El mensaje solo se puede descifrar utilizando la clave privada correspondiente de Bob.

Cuando Alice y Bob quieran usar la criptografía de la clave pública para comunicarse, tienen que intercambiar sus claves públicas y están listos.

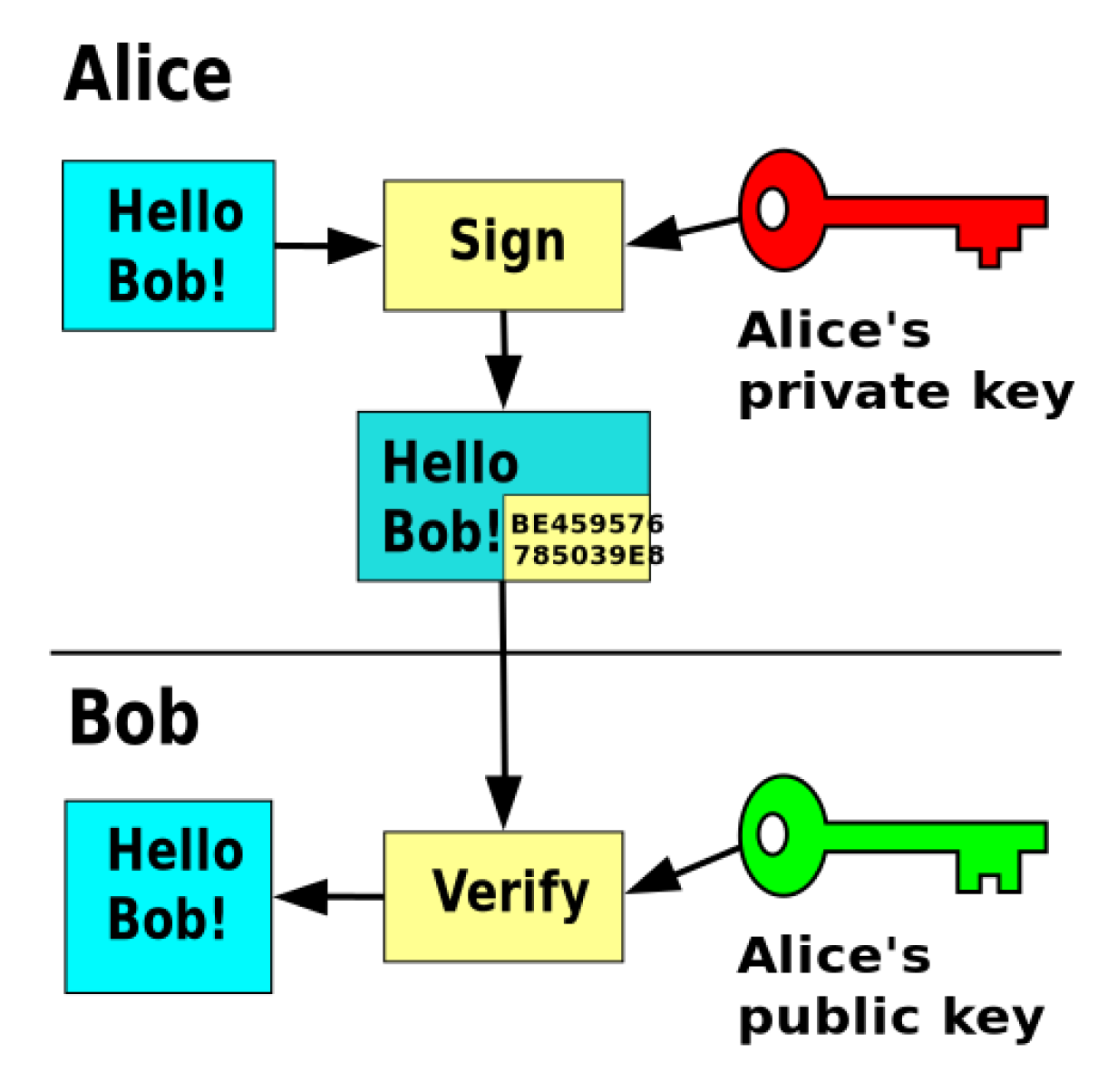

Pero, ¿qué sucede cuando Trudy usa la clave pública de Bob para enviarle un mensaje a nombre de Alice?? ¿Cómo podría Bob verificar si este mensaje realmente vino de Alice y no se cambió en el camino hacia él?? Bueno, Alice puede usar su clave privada para firmar el mensaje, y Bob puede usar la clave pública de Alice para verificar y verificar la firma.

La seguridad de la criptografía de la clave pública depende de la privacidad de la clave privada. Si la clave privada se compromete, tendría que generar un nuevo par de claves y revocar las antiguas. Sin embargo, es mucho más fácil distribuir la clave pública que un secreto compartido, ya que simplemente podría enviarla por correo electrónico.

Seguridad de Linux

- ¿Qué es la automatización de seguridad??

- Red Hat OpenShift Service en AWS Security Preguntas frecuentes

- Mejorar la seguridad con la automatización

- Implementación de la guía de DevSecops

- Checker de Red Hat CVE

Entonces el problema de distribución se resuelve. Tiene una forma de cifrar/descifrar mensajes, verificar el remitente y confirmar la integridad de un mensaje. Cualquier desventaja? Sí, los algoritmos de clave pública son bastante lentos en comparación con los algoritmos de teclas simétricas. Esa es la razón por la cual hay algunas formas de técnicas híbridas que usan la criptografía de clave pública para intercambiar una clave de sesión simétrica y continuar la comunicación utilizando el algoritmo de clave simétrica más rápido.

Envolver

Los algoritmos clave simétricos funcionan bastante rápido, pero la distribución del secreto compartido podría ser difícil. La seguridad de esta técnica requiere que cada participante mantenga el secreto compartido privado. Los algoritmos de claves públicas son más lentos, pero es mucho más fácil distribuir e intercambiar claves públicas. Recuerde mantener su llave privada segura y segura todo el tiempo.

Guía para principiantes para los conceptos básicos del cifrado de datos

Para comprender qué significa el cifrado de datos, primero necesitamos saber qué datos son. Los datos se refieren a cualquier información que se haya traducido en un formato digital binario que facilite ser movido o procesado.

El aumento en el uso de teléfonos inteligentes y la conectividad rápida en Internet han llevado a un aumento en la creación de datos digitales. Los ejemplos de datos incluyen texto, información de video, registros de actividad web y de registro y audio.

La proliferación de datos en gobiernos, organizaciones y agencias ha puesto un mayor énfasis en la calidad y la integridad de los datos. Como resultado, las personas y las organizaciones ahora se enfrentan a la gran tarea de garantizar la calidad de los datos y garantizar que los registros en uso sean los más precisos.

![]()

Aprender criptografía aplicada

Construya sus habilidades de criptografía y criptografía aplicadas con 13 cursos que cubren hashing, PKI, SSL/TLS, cifrado de disco completo y más.

Las infracciones de datos se han vuelto desenfrenadas en estos días, por lo que la integridad y la calidad de los datos están en duda. Según Statista, el número de violaciones de datos en la U.S. ha crecido de 157 en 2005 a más de 1,000 cada uno de los últimos cinco años.

¿Hay algo que se pueda hacer para controlar la situación??

¿Qué es el cifrado de datos??

El cifrado de datos es una solución para mitigar la amenaza de las violaciones de datos que están devastando las calles de Internet. El cifrado de datos se refiere al procedimiento o proceso de revisar los datos de texto sin formato en un formato complejo indecipador conocido como texto cifrado. El cifrado de datos hace que los datos no sean ilegibles a las partes no autorizadas que no tienen las claves de descifrado.

Las herramientas de cifrado de datos robustas, combinadas con la gestión de clave competente, pueden contribuir en gran medida a salvaguardar los datos de la modificación, las divulgaciones de datos y el robo. El cifrado de datos es, por lo tanto, uno de los elementos más significativos de una estrategia de ciberseguridad.

¿Cómo funciona el cifrado de datos??

Los algoritmos de cifrado de datos en uso hoy van más allá de simplemente ocultar datos de partes no autorizadas. El cifrado de datos garantiza que el origen de los datos se pueda autenticar y mantenga su integridad a lo largo de su etapa de transmisión.

El cifrado funciona con los datos e información en una secuencia de caracteres aleatorios e irreconocibles. La información revuelta se transmite luego al receptor, que contiene la clave de descifrado para convertir el texto de cifrado en texto plano. Puede ver la figura a continuación para comprender más sobre cómo funciona el cifrado.

Fuente: Clickssl

Por ejemplo, la frase “Encantado de conocerte” Se puede encriptar a un texto cifrado que aparece como 4596 9012 11884. Para que el receptor recupere el ” Encantado de conocerte” texto, necesitan una clave de descifrado.

Técnicas de cifrado de datos

Hay varias técnicas de cifrado de datos. Sin embargo, tres enfoques parecen ser más populares. Estos son cifrado simétrico, cifrado asimétrico y hashing. Los echaremos un vistazo para ver cómo funcionan.

Cifrado simétrico

El cifrado simétrico es el cifrado de datos más directo que implica una sola clave secreta para el cifrado y el descifrado de datos. La clave privada podría ser en forma de un número, letra o una cadena de números y letras aleatorias.

La clave secreta se combina con los datos en texto plano para transformar el contenido de la información de manera particular. Tanto el remitente como el destinatario de la información deben conocer la clave secreta. Uno de los principales inconvenientes del cifrado simétrico es que las partes deben intercambiar las claves privadas antes de que se puedan descifrar los datos.

Cifrado asimétrico (clave pública)

Popularmente conocido como criptografía de clave pública, el cifrado asimétrico es una técnica relativamente novedosa en comparación con el cifrado simétrico. Este método de cifrado de datos utiliza dos claves (clave privada y claves públicas) para convertir los datos de texto plano en texto cifrado.

En las claves públicas, se usan dos claves. La clave pública encriptará datos, mientras que la clave privada descifrará datos. Se conoce como una clave pública porque cualquiera puede usar la clave para cifrar los datos. Ningún hacker puede leer, interpretar o descifrar la información original una vez encriptada utilizando una clave pública.

La clave privada se utilizará para descifrar los datos. Por lo general, los detalles sobre la clave privada se compartirán entre la parte que envía la información y la parte que recibe la información.

Chaveta

El último enfoque de cifrado de datos es el hash . El hashing es una técnica de cifrado que genera una firma única de longitud fija para un conjunto de información. Los datos cifrados con hashing no se pueden revertir en texto sin formato. Como tal, el hash se utiliza principalmente para la verificación de datos.

Muchos profesionales de ciberseguridad todavía no consideran el hashing como una técnica de cifrado. Sin embargo, la conclusión es que el hashing es una forma perfecta de demostrar que los datos no fueron manipulados en su transmisión.

Cómo cifrar sus datos

Ahora que conoce los beneficios del cifrado de datos y cómo funciona el cifrado de datos, es posible que se pregunte qué pasos debe tomar para garantizar que sus datos estén encriptados. El cifrado de datos tiene poco o absolutamente ningún costo. La mayoría de los teléfonos Android se ejecutan con cifrado completo de dispositivos.

Si ejecuta un sitio web, debe asegurarse de que el sitio web se ejecute en el protocolo HTTPS. Los sitios web de HTTPS tienen una capa de socket segura. Los certificados SSL son una de las herramientas de cifrado más cruciales que protegerán sus datos del acceso no autorizado. Para cifrar los datos y las comunicaciones en tránsito entre los servidores del sitio web y los visitantes del sitio web, todo lo que necesita hacer es comprar un certificado SSL. Por lo general, los certificados SSL se adquieren de proveedores de certificados de confianza como ClicksSL.

Para cifrar un archivo en su computadora, haga clic con el botón derecho en el archivo que desea cifrar y seleccionar propiedades . Entonces deberías navegar al avanzado pestaña y seleccione la casilla de verificación designada Cifrar contenido para proteger los datos. Finalmente, haga clic DE ACUERDO y luego Aplicar.

El futuro del cifrado de datos

El cifrado de datos y el panorama de la ciberseguridad se están haciendo una transición constante para mantenerse al día con las amenazas de ciberseguridad. Sin cifrado de datos, los datos institucionales son susceptibles a ataques de fuerza bruta, violaciones de datos y robos de identidad.

Para combatir tales amenazas de ciberseguridad, las empresas y las organizaciones ahora han resuelto desarrollar tácticas de cifrado en toda la empresa. Más del 50% de las organizaciones han implementado al menos una técnica de cifrado de datos, de acuerdo con el estudio de tendencias de cifrado Global de Entust 2021.

![]()

Aprender criptografía aplicada

Construya sus habilidades de criptografía y criptografía aplicadas con 13 cursos que cubren hashing, PKI, SSL/TLS, cifrado de disco completo y más.

Una de las tendencias emergentes notables en el cifrado de datos es el modelo de cifrado de datos Traer su propia clave (BYOK). Se requiere que el propietario de los datos use su clave de cifrado sin necesariamente adquirirla de un proveedor de administración de claves de terceros. Además, el cifrado homomórfico y las soluciones gripas cuánticas a Agile también están ganando ritmo. Pronto, veremos una mayor dependencia de estas soluciones de cifrado.

El cifrado de datos ha demostrado ser uno de los elementos esenciales de la seguridad de los datos. Se puede utilizar para reducir el riesgo de amenazas como violaciones de datos, ataques de hombre en el medio y muchos otros. El cifrado de datos debe ser parte integrante de la mezcla de ciberseguridad de su organización. Los datos confidenciales deben permanecer encriptados en todo momento.

Fuentes

- U.S. Incumplimientos de datos y registros expuestos 2005-2020, Statista

- 2021 Estudio de tendencias de cifrado global, confiar

Publicado: 20 de agosto de 2021

Riya Sander

Riya Sander es una estratega digital, que tiene más de 5 años de experiencia en el campo del marketing en Internet. Ella es una geek de las redes sociales, una entusiasta completa y disfruta de intentar cocinas variadas. Un día perfecto para ella consiste en leer su autora favorita con un café caliente.

![]()

Aprenda la criptografía aplicada y el criptoanálisis

Lo que aprenderás:

- Fundamentos de la criptografía

- Infraestructura de Clave Pública

- Tecnología blockchain

- SSL y TLS

- Y más

- Guía para principiantes para los conceptos básicos del cifrado de datos

- ¿Cómo funciona el hashing: ejemplos y tutorial de video?

- ¿Cómo funciona el cifrado?? Ejemplos y tutorial de video

- Planificación de la criptografía posterior al quanto: impacto, desafíos y los próximos pasos

- Estructuras de criptografía

- Papel de las firmas digitales en la criptografía asimétrica

- ¿Qué es el cifrado homomórfico??

- Cifrado y etcd: la clave para asegurar kubernetes

- Ciberataques cuánticos: preparar su organización para lo desconocido

- Una introducción a la criptografía asimétrica vs simétrica

- Rompiendo cifrados de corrientes mal utilizados

- Cálculos de entropía

- Blockchain y criptografía asimétrica

- Seguridad del ecosistema PKI

- Criptografía de curva elíptica

- Métodos para atacar el cifrado de disco completo

- Introducción a la infraestructura de clave pública (PKI)

- Introducción al protocolo de criptografía TLS/SSL

- Introducción al intercambio de claves Diffie-Hellman

- Introducción al algoritmo de cifrado Rivest-Shamir-Adleman (RSA)

- Introducción al cifrado de disco completo

- 8 razones por las que es posible que no desee usar VPN

- Rivest Cipher 4 (RC4)

- Comprensión de los cifrados de flujo en criptografía

- Errores de criptografía

- Comprensión de los cifrados de bloque en criptografía

- Cómo mitigar las vulnerabilidades de gestión de credenciales

- Cómo explotar las vulnerabilidades de gestión de credenciales

- Mala gestión de credenciales

- ¿Cómo se usa la criptografía en aplicaciones??

- Descifrar archivos descargados

- Introducción a las funciones hash

- Introducción a la criptografía asimétrica

- El estándar de cifrado avanzado (AES)

- Fundamentos de criptografía simétrica y asimétrica

- Estudios de casos en gestión de contraseña deficiente

- La mejor guía para la gestión de claves de cifrado

- Principios de la criptografía

- Cifrado vs codificación

- Introducción al criptoanálisis

- Gestión segura de credenciales

- Introducción a blockchain

- Tecnología blockchain

- Redes privadas virtuales (VPN)

- Infraestructura de clave pública: arquitectura y seguridad

- Funciones hash

- Criptografía asimétrica

- Fundamentos de la criptografía

- Criptografía simétrica

- Introducción a la criptografía

- Las mejores herramientas para realizar esteganografía [actualizado 2020]

Bootcamps relacionados

- (ISC) ² CISSP® Campamento de entrenamiento Boot Camp

- Campamento de botas de certificación dual de piratería ética (CEH y Pentest+)

- OWASP Top 10 Camp de entrenamiento de entrenamiento

- Comptia Security+ Training Boot Camp

- Campamento de entrenamiento de malware de ingeniería inversa en el campo de entrenamiento

Obtenga certificación y avance su carrera

- Garantía de aprobación del examen

- Instrucción en vivo

- Comptia, Isaca, (ISC) ², Cisco, Microsoft y más!