Dirección IP anónima

Contents

¿Qué son las detecciones de riesgos?

Calculado en tiempo real o fuera de línea. Este tipo de detección de riesgos indica actividad del usuario que es inusual para el usuario o consistente con los patrones de ataque conocidos. Esta detección se basa en las fuentes de inteligencia de amenazas internas y externas de Microsoft.

Фильт pesar

Фильт interse овке, данные о ко regalo. Он направianteificio ерсий на рынках с высокой ценостюю.

Этот фильтроизводит перекрес vel MAXMIND. Ююбой ползователь, свechаннный сto слжбой анониusaзации, тааа й к vpn, выхоno. ных, арибцируетсice к dispositivos no confiables . Это поеeno аредотв intermediar как они попаlear в набiscenter.

Решение длebr роста:

Suite de prevención de fraude – решение длebr рibilidad. Длebr ативации обратитесь п аood [email protected].

Знай regalo.

Данные о фильтрации анониífigo ip-ад interse

Установки, откerar тррййй ». Также мжно исползова regalo к трика.

| “ | KPI (ключевой показатель эективносello) |

|---|---|

| Откerar | rechazado_installs_anon_ip |

| Откerar | rechazado_reattributions_anon_ip |

Preguntas más frecuentes

Развернуть

Что такое сети vpn, выхыхные злы tor и центры орабiscent?

Сети vpn

Соращение vpn означает вир vel. Одна из фнкций сетей vpn-предоставetro собст negher. Сети vpn даю regalo дрес такой сети мет ыть раículos. Издатели-мошенники используют сети VPN, чтобы имитировать ситуацию, когда установки поступают из более привлекательных стран.

Выходные злы tor

Tor – это слжба, которая перена Cómo. Каждый серве mostrando. Зашифрованatuep. Трафик tor маркируе regalo ip-a-адресо arreglo.

Как и в слчае vpn, сеть tor оеспечивает повышенню анониífigo при достуе к к интернету. Меннники исполззю эту возienen чных географических раículos.

Ц erienta

Центры оработки данных из сиска maxmind не свESзаны состаículos щикаienen у у интернета (ISP). Это значает, что ю юбые действиís ползователей, постуtimte з таких цоello друго местtim. Обычно цц испeno “.

Ч regalo?

Э mecándo. Такое э mec. автоматизированieitar. Однако важнее всего т т, что за эти interly. Э mecándo.

Tengo una pregunta? Ponerse en contacto

¿Qué son las detecciones de riesgos??

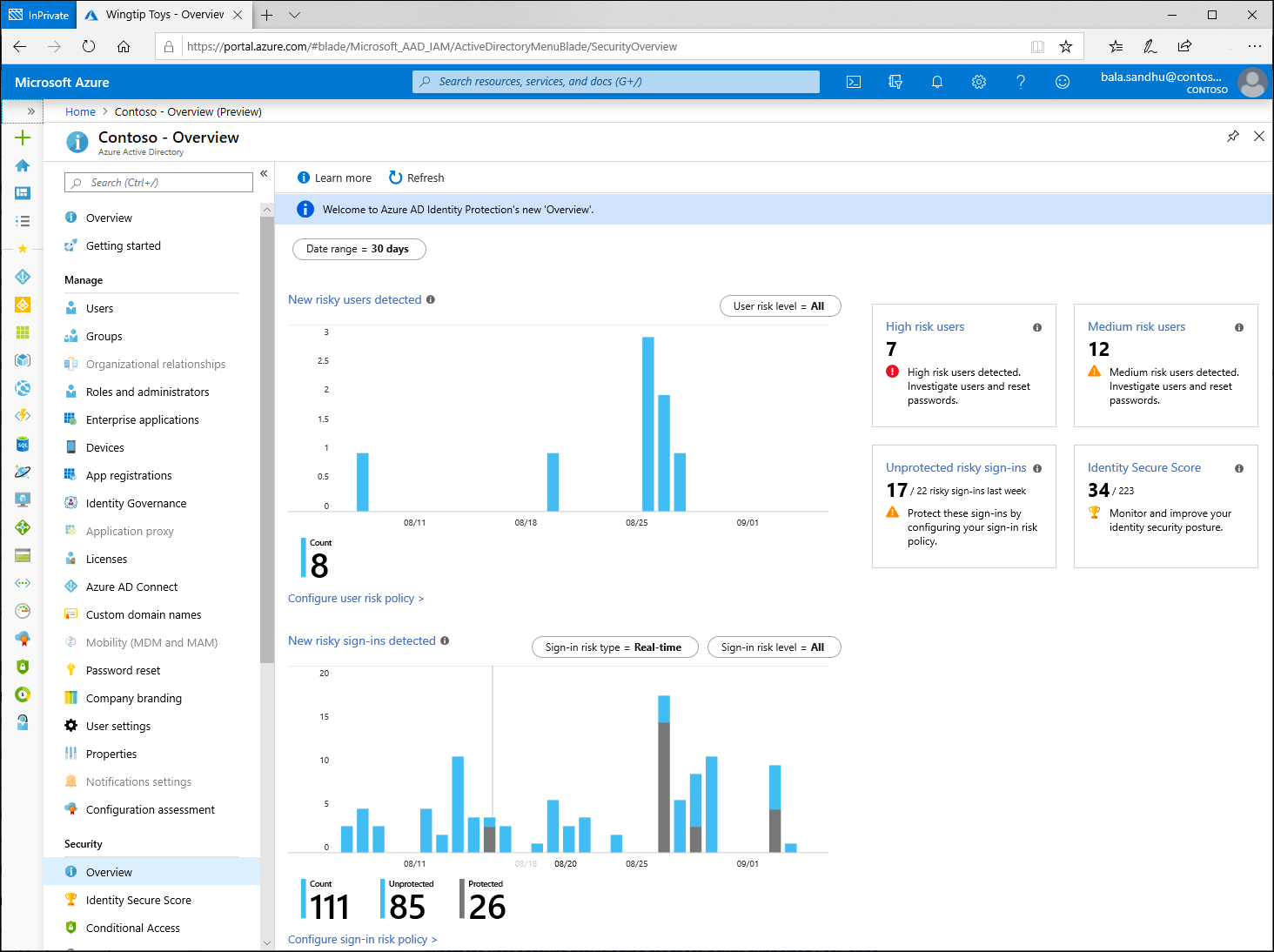

Las detecciones de riesgos en la protección de ID de Microsoft Entra incluyen cualquier acción sospechosa identificada relacionada con las cuentas de usuario en el directorio. Las detecciones de riesgos (tanto el usuario como el inicio de sesión) contribuyen al puntaje general de riesgo del usuario que se encuentra en el informe de usuarios riesgosos.

La protección de la identidad proporciona a las organizaciones acceso a recursos poderosos para ver y responder rápidamente a estas acciones sospechosas.

La protección de la identidad genera detecciones de riesgos solo cuando se usan las credenciales correctas. Si las credenciales incorrectas se usan en un inicio de sesión, no representa el riesgo de compromiso de credenciales.

Tipos de riesgos y detección

El riesgo se puede detectar en el Usuario y Iniciar sesión nivel y dos tipos de detección o cálculo Tiempo real y Desconectado. Algunos riesgos se consideran premium disponibles solo para los clientes de Microsoft En Entra ID P2, mientras que otros están disponibles para clientes gratuitos y de Microsoft Entra ID P1.

Un riesgo de inicio de sesión representa la probabilidad de que una solicitud de autenticación dada no sea el propietario de identidad autorizado. Se puede detectar una actividad riesgosa para un usuario que no está vinculado a un inicio de sesión malicioso específico, sino al propio usuario.

Las detecciones en tiempo real pueden no aparecer en el informe durante 5 a 10 minutos. Las detecciones fuera de línea pueden no aparecer en el informe durante 48 horas.

Nuestro sistema puede detectar que el evento de riesgo que contribuyó a la puntuación de riesgo del usuario del riesgo fue:

- Un falso positivo

- El riesgo del usuario fue remediado por la política por cualquiera:

- Completar la autenticación multifactorial

- Cambio de contraseña segura.

Nuestro sistema descartará el estado de riesgo y un detalle de riesgo de “seguro seguro de inicio de sesión confirmado de IA” se mostrará y ya no contribuirá al riesgo general del usuario.

Detecciones de riesgos de inicio de sesión

Detección de riesgos Tipo de detección Tipo Viaje atípico Desconectado De primera calidad Token anómalo Desconectado De primera calidad Anomalía del emisor de token Desconectado De primera calidad Dirección IP vinculada a malware Desconectado De primera calidad Esta detección ha sido desaprobada. Navegador sospechoso Desconectado De primera calidad Propiedades de inicio de sesión desconocidos Tiempo real De primera calidad Dirección IP maliciosa Desconectado De primera calidad Reglas de manipulación de bandeja de entrada sospecha Desconectado De primera calidad Spray de contraseña Desconectado De primera calidad Viajes imposibles Desconectado De primera calidad Nuevo país Desconectado De primera calidad Actividad de la dirección IP anónima Desconectado De primera calidad Reenvío sospechoso de la bandeja de entrada Desconectado De primera calidad Acceso masivo a archivos sensibles Desconectado De primera calidad Actor de amenaza verificada IP Tiempo real De primera calidad Riesgo adicional detectado En tiempo real o fuera de línea No promium Dirección IP anónima Tiempo real No promium Administrador Confirmado el usuario comprometido Desconectado No promium Inteligencia de amenaza de Microsoft Entra En tiempo real o fuera de línea No promium Detecciones de riesgos de usuario

Detección de riesgos Tipo de detección Tipo Posible intento de acceder a token de actualización primaria (PRT) Desconectado De primera calidad Actividad anómala del usuario Desconectado De primera calidad El usuario informó actividades sospechosas Desconectado De primera calidad Riesgo adicional detectado En tiempo real o fuera de línea No promium Credenciales filtradas Desconectado No promium Inteligencia de amenaza de Microsoft Entra Desconectado No promium Las siguientes detecciones premium son visibles solo para los clientes de Microsoft Entra ID P2.

Viaje atípico

Fuera de línea calculado. Este tipo de detección de riesgos identifica dos firmaciones que se originan en ubicaciones geográficamente distantes, donde al menos una de las ubicaciones también puede ser atípica para el usuario, dado el comportamiento pasado. El algoritmo tiene en cuenta múltiples factores, incluido el tiempo entre los dos firmantes y el tiempo que le habría llevado al usuario viajar desde la primera ubicación hasta la segunda. Este riesgo puede indicar que un usuario diferente está utilizando las mismas credenciales.

El algoritmo ignora los “falsos positivos” obvios que contribuyen a las condiciones de viaje imposibles, como las VPN y las ubicaciones utilizadas regularmente por otros usuarios de la organización. El sistema tiene un período de aprendizaje inicial de los primeros 14 días o 10 inicios de sesión, durante los cuales aprende el comportamiento de inicio de sesión de un nuevo usuario.

Token anómalo

Fuera de línea calculado. Esta detección indica que hay características anormales en la ficha, como una vida de token inusual o una ficha que se juega desde una ubicación desconocida. Esta detección cubre tokens de sesión y actualización de tokens.

El token anómalo está sintonizado para incurrir en más ruido que otras detecciones al mismo nivel de riesgo. Esta compensación se elige para aumentar la probabilidad de detectar tokens reproducidos que de otro modo podrían pasar desapercibidos. Debido a que esta es una detección de ruido alta, hay una posibilidad más alta de lo normal de que algunas de las sesiones marcadas por esta detección son falsos positivos. Recomendamos investigar las sesiones marcadas por esta detección en el contexto de otros firmantes del usuario. Si la ubicación, la aplicación, la dirección IP, el agente del usuario u otras características son inesperadas para el usuario, el administrador del inquilino debe considerar este riesgo como un indicador de la repetición de token potencial.

Anomalía del emisor de token

Fuera de línea calculado. Esta detección de riesgos indica que el emisor de tokens SAML para el token SAML asociado está potencialmente comprometido. Las afirmaciones incluidas en el token son patrones de atacantes inusuales o coincidentes.

Dirección IP vinculada por malware (en desuso)

Fuera de línea calculado. Este tipo de detección de riesgos indica firmaciones de direcciones IP infectadas con malware que se sabe que se comunica activamente con un servidor BOT. Esta detección coincide con las direcciones IP del dispositivo del usuario con direcciones IP que estaban en contacto con un servidor BOT mientras el servidor BOT estaba activo. Esta detección ha sido desaprobada. La protección de identidad ya no genera nuevas detecciones de “dirección IP vinculada de malware”. Los clientes que actualmente tienen detecciones de “dirección IP vinculada de malware” en su inquilino aún podrán verlos, remediarlos o despedirlos hasta que se alcance el tiempo de retención de detección de 90 días.

Fuera de línea calculado. La detección sospechosa del navegador indica un comportamiento anómalo basado en una actividad sospechosa de inicio de sesión en múltiples inquilinos de diferentes países del mismo navegador.

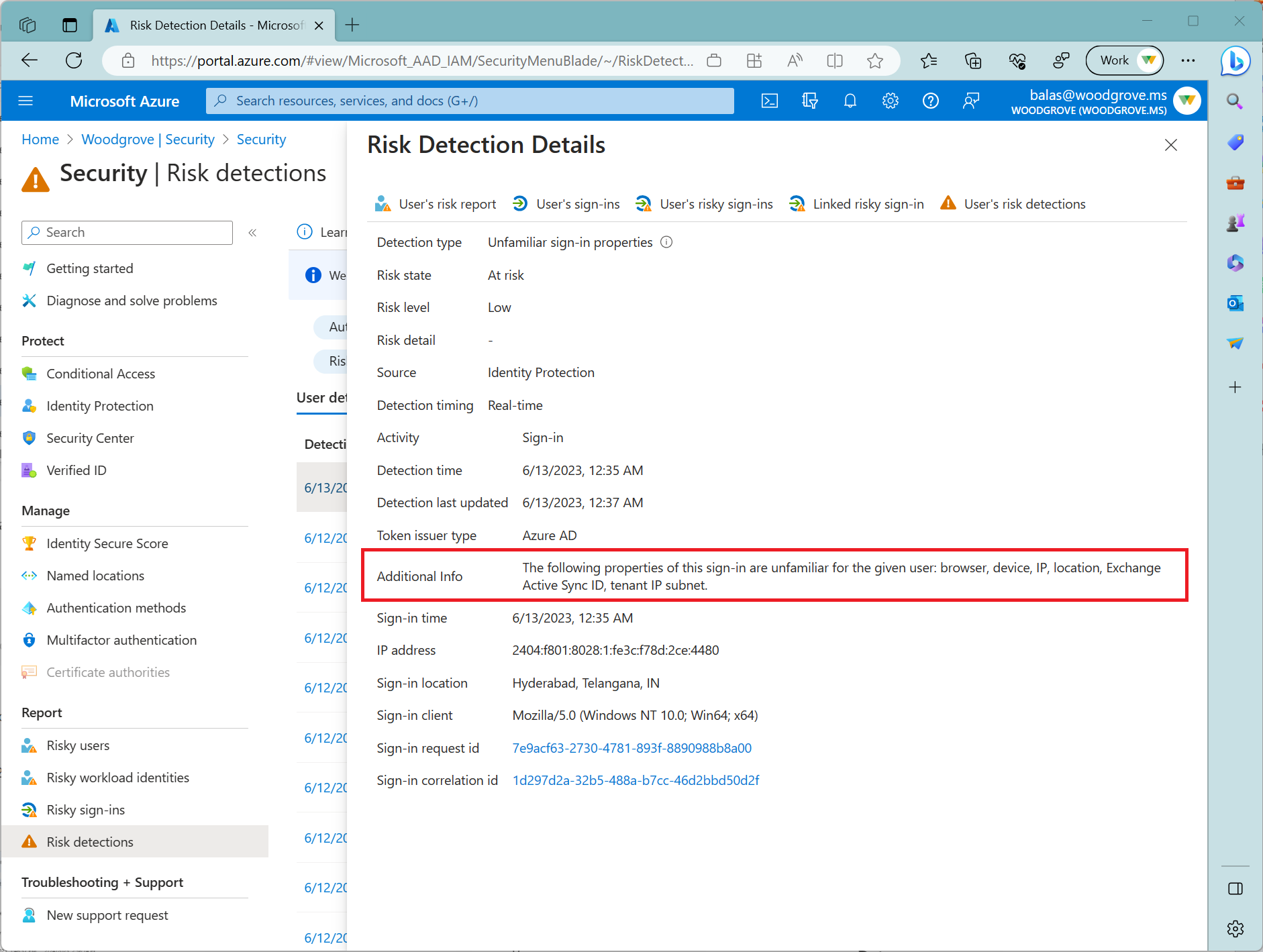

Propiedades de inicio de sesión desconocidos

Calculado en tiempo real. Este tipo de detección de riesgos considera el historial de inicio de sesión anterior para buscar firmes anómalos. El sistema almacena información sobre firmaciones anteriores y desencadena una detección de riesgos cuando se produce un inicio de sesión con propiedades que no están familiarizadas para el usuario. Estas propiedades pueden incluir IP, ASN, ubicación, dispositivo, navegador y subred de IP inquilino. Los usuarios recién creados se encuentran en el período de “modo de aprendizaje” donde la detección de riesgos de propiedades de inicio de sesión desconocidas se desactiva mientras nuestros algoritmos aprenden el comportamiento del usuario. La duración del modo de aprendizaje es dinámica y depende de cuánto tiempo sea el algoritmo recopilar suficiente información sobre los patrones de inicio de sesión del usuario. La duración mínima es de cinco días. Un usuario puede volver al modo de aprendizaje después de un largo período de inactividad.

También ejecutamos esta detección de autenticación básica (o protocolos heredados). Debido a que estos protocolos no tienen propiedades modernas, como la identificación del cliente, hay una telemetría limitada para reducir los falsos positivos. Recomendamos a nuestros clientes que se muden a la autenticación moderna.

Las propiedades de inicio de sesión desconocidas se pueden detectar tanto en firmas interactivas como no interactivas. Cuando esta detección se detecta en los firmantes no interactivos, merece un mayor escrutinio debido al riesgo de ataques de reproducción de tokens.

Seleccionar un riesgo de propiedades de inicio de sesión desconocido le permite ver Información adicional mostrando más detalles sobre por qué se activó este riesgo. La siguiente captura de pantalla muestra un ejemplo de estos detalles.

Dirección IP maliciosa

Fuera de línea calculado. Esta detección indica el inicio de sesión de una dirección IP maliciosa. Una dirección IP se considera maliciosa según las altas tasas de falla debido a las credenciales no válidas recibidas de la dirección IP u otras fuentes de reputación de IP.

Reglas de manipulación de bandeja de entrada sospecha

Fuera de línea calculado. Esta detección se descubre utilizando la información proporcionada por Microsoft Defender for Cloud Apps. Esta detección analiza su entorno y desencadena alertas cuando las reglas sospechosas que eliminan o mueven mensajes o carpetas se establecen en la bandeja de entrada de un usuario. Esta detección puede indicar: la cuenta de un usuario está comprometida, los mensajes se están ocultando intencionalmente y el buzón se está utilizando para distribuir spam o malware en su organización.

Spray de contraseña

Fuera de línea calculado. Un ataque de spray de contraseña es donde se atacan múltiples nombres de usuario utilizando contraseñas comunes de manera unificada de fuerza bruta para obtener acceso no autorizado. Esta detección de riesgos se activa cuando se ha realizado con éxito un ataque con contraseña. Por ejemplo, el atacante se autentica con éxito, en la instancia detectada.

Viajes imposibles

Fuera de línea calculado. Esta detección se descubre utilizando la información proporcionada por Microsoft Defender for Cloud Apps. Esta detección identifica las actividades del usuario (son sesiones individuales o múltiples) que se originan desde ubicaciones geográficamente distantes dentro de un período de tiempo más corto que el tiempo que lleva viajar desde la primera ubicación hasta la segunda. Este riesgo puede indicar que un usuario diferente está utilizando las mismas credenciales.

Nuevo país

Fuera de línea calculado. Esta detección se descubre utilizando la información proporcionada por Microsoft Defender for Cloud Apps. Esta detección considera ubicaciones de actividades pasadas para determinar ubicaciones nuevas e infrecuentes. El motor de detección de anomalías almacena información sobre ubicaciones anteriores utilizadas por los usuarios de la organización.

Actividad de la dirección IP anónima

Fuera de línea calculado. Esta detección se descubre utilizando la información proporcionada por Microsoft Defender for Cloud Apps. Esta detección identifica que los usuarios estaban activos desde una dirección IP que se ha identificado como una dirección IP proxy anónima.

Reenvío sospechoso de la bandeja de entrada

Fuera de línea calculado. Esta detección se descubre utilizando la información proporcionada por Microsoft Defender for Cloud Apps. Esta detección busca reglas sospechosas de reenvío de correo electrónico, por ejemplo, si un usuario creó una regla de bandeja de entrada que reenvía una copia de todos los correos electrónicos a una dirección externa.

Acceso masivo a archivos sensibles

Fuera de línea calculado. Esta detección se descubre utilizando la información proporcionada por Microsoft Defender for Cloud Apps. Esta detección analiza su entorno y desencadena alertas cuando los usuarios acceden a múltiples archivos desde Microsoft SharePoint o Microsoft OneDrive. Se activa una alerta solo si el número de archivos accedidos es poco común para el usuario y los archivos pueden contener información confidencial

Actor de amenaza verificada IP

Calculado en tiempo real. Este tipo de detección de riesgos indica una actividad de inicio de sesión que es consistente con las direcciones IP conocidas asociadas con los actores estatales nacionales o los grupos de delitos cibernéticos, basados en el Centro de Inteligencia de Amenazas de Microsoft (MSTIC).

Posible intento de acceder a token de actualización primaria (PRT)

Fuera de línea calculado. Este tipo de detección de riesgos se descubre utilizando la información proporcionada por Microsoft Defender para Endpoint (MDE). Un token de actualización principal (PRT) es un artefacto clave de la autenticación de Microsoft Entra en Windows 10, Windows Server 2016 y versiones posteriores, iOS y Android Devices. Un PRT es un token web JSON (JWT) que se emite especialmente a los corredores de token de primera parte de Microsoft para habilitar el inicio de sesión único (SSO) en las aplicaciones utilizadas en aquellos dispositivos. Los atacantes pueden intentar acceder a este recurso para moverse lateralmente a una organización o realizar robo de credenciales. Esta detección mueve a los usuarios a alto riesgo y solo se dispara en organizaciones que han implementado MDE. Esta detección es de bajo volumen y se ve con poca frecuencia en la mayoría de las organizaciones. Cuando esta detección aparece, es de alto riesgo, y los usuarios deben ser remediados.

Actividad anómala del usuario

Fuera de línea calculado. Esta detección de riesgos es BASETRES COMPORTAMIENTO NORMAL DE USUARIO ADMINISTRATIVO EN Microsoft Entra ID, y ve patrones de comportamiento anómalos como cambios sospechosos en el directorio. La detección se activa contra el administrador que realiza el cambio o el objeto que se cambió.

El usuario informó actividades sospechosas

Fuera de línea calculado. Esta detección de riesgos se informa cuando un usuario niega un mensaje de autenticación multifactorial (MFA) y lo informa como actividad sospechosa. Un indicador de MFA no iniciado por un usuario puede significar que sus credenciales están comprometidas.

Detecciones no principales

Los clientes sin las licencias de Microsoft Entra ID P2 reciben detecciones tituladas “Riesgo adicional detectado” sin la información detallada sobre la detección de que los clientes con licencias P2.

Detecciones de riesgos de inicio de sesión de no privado

Riesgo adicional detectado (inicio de sesión)

Calculado en tiempo real o fuera de línea. Esta detección indica que se detectó una de las detecciones premium. Dado que las detecciones premium son visibles solo para los clientes de Microsoft Entra ID P2, se titulan “Riesgo adicional detectado” para los clientes sin licencias de Microsoft Entra ID P2.

Dirección IP anónima

Calculado en tiempo real. Este tipo de detección de riesgos indica firmaciones de una dirección IP anónima (por ejemplo, Browser o VPN anónimo). Estas direcciones IP suelen ser utilizadas por actores que desean ocultar su información de inicio de sesión (dirección IP, ubicación, dispositivo, etc.) para una intención potencialmente maliciosa.

Administrador Confirmado el usuario comprometido

Fuera de línea calculado. Esta detección indica que un administrador ha seleccionado ‘confirmar el usuario comprometido’ en la interfaz de usuario de los usuarios de riesgos o usar RiskyUsers API. Para ver qué administrador ha confirmado este usuario comprometido, verifique el historial de riesgos del usuario (a través de UI o API).

Microsoft Entra Amenazing Intelligence (inicio de sesión)

Calculado en tiempo real o fuera de línea. Este tipo de detección de riesgos indica actividad del usuario que es inusual para el usuario o consistente con los patrones de ataque conocidos. Esta detección se basa en las fuentes de inteligencia de amenazas internas y externas de Microsoft.

Riesgo adicional detectado (usuario)

Calculado en tiempo real o fuera de línea. Esta detección indica que se detectó una de las detecciones premium. Dado que las detecciones premium son visibles solo para los clientes de Microsoft Entra ID P2, se titulan “Riesgo adicional detectado” para los clientes sin licencias de Microsoft Entra ID P2.

Credenciales filtradas

Fuera de línea calculado. Este tipo de detección de riesgos indica que las credenciales válidas del usuario se han filtrado. Cuando los ciberdelincuentes comprometen contraseñas válidas de usuarios legítimos, a menudo comparten estas credenciales reunidas. Este intercambio generalmente se realiza publicando públicamente en la web oscura, sitios de pasta o al comerciar y vender las credenciales en el mercado negro. Cuando el servicio de credenciales filtrados de Microsoft adquiere credenciales de usuario de la web oscura, pasta sitios u otras fuentes, se verifican contra las credenciales válidas actuales de los usuarios de Microsoft Entra para encontrar coincidencias válidas. Para obtener más información sobre las credenciales filtradas, consulte preguntas comunes.

Microsoft Entra AmenAing Intelligence (usuario)

Fuera de línea calculado. Este tipo de detección de riesgos indica actividad del usuario que es inusual para el usuario o consistente con los patrones de ataque conocidos. Esta detección se basa en las fuentes de inteligencia de amenazas internas y externas de Microsoft.

Preguntas comunes

Niveles de riesgo

La protección de la identidad clasifica el riesgo en tres niveles: bajo, medio y alto. Al configurar las políticas de protección de identidad, también puede configurarlo para activar Sin riesgo nivel. Ningún riesgo significa que no hay indicios activos de que la identidad del usuario se haya comprometida.

Microsoft no proporciona detalles específicos sobre cómo se calcula el riesgo. Cada nivel de riesgo brinda mayor confianza en que el usuario o el inicio de sesión están comprometidos. Por ejemplo, algo así como una instancia de propiedades de inicio de sesión desconocidas para un usuario podría no ser tan amenazante como las credenciales filtradas para otro usuario.

Sincronización de hash de contraseña

Las detecciones de riesgos como las credenciales filtradas requieren la presencia de hash de contraseña para que ocurra la detección. Para obtener más información sobre la sincronización de hash de contraseña, consulte el artículo, implementa la sincronización de hash de contraseña con Microsoft Entra Connect Sync.

¿Por qué se generan detecciones de riesgos para las cuentas de usuario deshabilitadas??

Las cuentas de usuario deshabilitadas se pueden volver a habilitar. Si las credenciales de una cuenta discapacitada se comprometen y la cuenta se vuelve a habilitar, los malos actores pueden usar esas credenciales para obtener acceso. La protección de la identidad genera detecciones de riesgos para actividades sospechosas contra cuentas de usuario discapacitadas para alertar a los clientes sobre el compromiso de la cuenta potencial. Si una cuenta ya no está en uso y no se volverá a habilitar, los clientes deben considerar eliminarla para evitar compromisos. No se generan detecciones de riesgos para cuentas eliminadas.

¿Dónde encuentra Microsoft credenciales filtradas??

Microsoft encuentra credenciales filtradas en varios lugares, incluidos:

- Sitios de pasta pública como Pastebin.com y pasta.CA donde los malos actores generalmente publican dicho material. Esta ubicación es la primera parada de los actores más malos en su caza para encontrar credenciales robadas.

- Las fuerzas del orden.

- Otros grupos de Microsoft haciendo investigación web oscura.

¿Por qué no estoy viendo ninguna credencial filtrada??

Las credenciales filtradas se procesan cada vez que Microsoft encuentra un nuevo lote disponible en público. Debido a la naturaleza sensible, las credenciales filtradas se eliminan poco después del procesamiento. Solo se procesan nuevas credenciales filtradas después de habilitar la sincronización hash de contraseña (PHS) contra su inquilino. Verificar contra pares de credenciales encontrados anteriormente no se realizan.

No he visto ningún evento de riesgo de credencial filtrado durante bastante tiempo

Si no ha visto ningún evento de riesgo de credencial filtrado, es por las siguientes razones:

- No tienes PHS habilitado para tu inquilino.

- Microsoft no ha encontrado ningún par de credenciales filtrados que coincidan con sus usuarios.

¿Con qué frecuencia procesa Microsoft nuevas credenciales??

Las credenciales se procesan inmediatamente después de que se hayan encontrado, normalmente en múltiples lotes por día.

Ubicación

La ubicación en las detecciones de riesgos se determina utilizando la búsqueda de direcciones IP.

Próximos pasos

- Políticas disponibles para mitigar los riesgos

- Investigar el riesgo

- Remediar y desbloquear a los usuarios

- Descripción general de la seguridad

Cómo las personas ocultan sus IP y por qué puede ser útil detectarlas?

Casi en cualquier lugar que vayas hoy en Internet, dejas una especie de rastro atrás. Ya sean sus actividades en línea, ubicación o algo más, a menos que sea muy bueno para cubrir sus pistas, será posible encontrar suficiente información sobre usted.

Uno de esos senderos es su protocolo de Internet o dirección IP. Cada computadora, enrutador u otro dispositivo en la red tiene una dirección IP asignada como un número de identificación. La dirección IP en sí está conectada a la ubicación, que es cómo sabemos típicamente si alguien está usando una computadora portátil en los Estados Unidos o Francia, por ejemplo,.

Pero la ubicación de IP puede ir aún más profunda que el a nivel de país. Hoy, los servicios de geolocalización de IP son capaces de identificar con mucha precisión su ubicación al código postal y de acuerdo con el informe de transparencia, el mercado global de geolocalización de IP alcanzará los $ 4.5 mil millones en valor para 2027.

Dependiendo de cómo lo mires, esto puede ser algo bueno o malo. Le mostraremos las diversas formas en que las personas usan para ocultar sus ips reales, por qué lo hacen, así como por qué necesita detectarlos. Finalmente le mostraremos cómo ipinfo puede ayudar con eso.

¿Por qué la gente esconde su IP??

Hay muchas razones por las cuales la gente oculta sus direcciones IP.

Por ejemplo, alguien que oculta su IP podría estar haciéndolo para ocultar su identidad de los piratas informáticos que intentan rastrear sus acciones y revelar la menor cantidad de información posible sobre sí mismos.

O quieren protegerse de censurar a los gobiernos que están espiando lo que dicen y hacen en línea.

También pueden querer evitar que sus proveedores de servicios de Internet (ISP) o los motores de búsqueda mantengan un registro de sus actividades de navegación por Internet.

Algunos esconden su IP para evitar el contenido y los sitios web o restricciones bloqueados geográficamente en su lugar de trabajo o escuela.

Otros quieren poder acceder a servicios de transmisión de video como Netflix o Hulu y ver los últimos episodios de sus programas de televisión favoritos donde sea que estén.

Personas que viven en países autoritarios como Irán, China, Rusia, etc. Ocultar sus IP para evitar la censura estatal y acceder a sitios bloqueados y contenido en sus países (escuche el otro lado, por así decirlo).

Por otro lado, eso no significa que las personas en países democráticos como Estados Unidos o el Reino Unido estén exentos de ser espiadas por sus gobiernos. El anonimato de IP también puede ser útil para cualquier persona que viva bajo el gobierno con poderosas capacidades electrónicas de espía.

Por ejemplo, las personas en muchos países occidentales están bajo monitoreo constante bajo 14EY. Esta es una coalición de países, incluidos Estados Unidos, Reino Unido, Canadá, Australia, Nueva Zelanda, Alemania, Francia, Holanda, Bélgica, Italia, España, Dinamarca, Suecia y Noruega que no solo monitorean a sus propios ciudadanos, sino que también intercambian información sobre los ciudadanos de los otros miembros de un lado a otro con el resto de los “ojos”.

Cualquiera sea la razón, la gente intentará enmascarar su dirección IP. Si tiene un sitio web donde es importante que sepa exactamente cómo lo están haciendo.

¿Cómo esconde la gente sus IP??

Hay varias formas de ocultar su dirección IP real. Aquí, nos centraremos en los tres más utilizados.

1. Uso de un software VPN

Un valor de mercado VPN estimado en todo el mundo en 2019 fue de $ 23.6bn y serán $ 27.1bn en 2020, según el estado de uso de VPN de Go-Globe: estadísticas y tendencias. Según sus cifras, el mercado de VPN en todo el mundo crece en aproximadamente 4 mil millones de dólares cada año.

Una VPN, o una red privada virtual, actúa como intermediario entre su computadora y el servidor de destino.

Sirve a dos propósitos. Una es cifrar su conexión a Internet. El otro es ocultar su dirección IP real.

Para ocultar su dirección IP con una VPN, todo lo que necesita es descargar una VPN de su elección (como NordVPN o ExpressVPN), inicie sesión y enciéndelo. Una vez encendido, la VPN debe ocultar su IP y su ubicación.

Lo que sucede aquí y la forma en que VPN oculta su IP es que su tráfico toma un ligero desvío a través del servidor VPN. De esa manera, su tráfico llega a los sitios web que desea visitar (como Netflix, por ejemplo), no a través de su IP real, sino la IP de la VPN.

2. Con un servidor proxy

Otra forma de ocultar su dirección IP es usar un servidor proxy. En esencia, lo que hace el proxy es reenviar las solicitudes del cliente o la red recibe y ofrece respuestas del servidor.

La gente a menudo confunde el poder con los servidores VPN, creyendo que hacen lo mismo. Este no es el caso.

Los servidores proxy no cifre el tráfico, lo que significa que no podrán ocultar su dirección IP de alguien que intercepta el tráfico en el camino desde el dispositivo al servidor proxy.

Es por eso que los proxies tienden a ser menos confiables que los servidores VPN cuando se trata de privacidad en línea.

Hay tres tipos de servidores proxy, con diversos grados de protección:

- Transparente, que no oculta su IP o el hecho de que está utilizando un servidor proxy.

- Anónimo, que oculta la IP, pero no es que use un proxy.

- Élite, que oculta tanto su dirección IP como su uso de un servidor proxy.

3. Uso de Tor

Tor, o el enrutador de cebolla, es una red de código abierto y gratuita de nodos de servidor administrados por voluntarios que oculta su identidad detrás de las capas de proxy (como una cebolla, de ahí el nombre).

Cuando se usa el navegador TOR, primero se conecta a un nodo de entrada al azar en público. A continuación, el tráfico pasa por un nodo medio elegido al azar. Finalmente, el tráfico pasa por el tercer y último nodo.

Como cada nodo en la ruta solo sabrá la IP de los nodos inmediatamente antes y después, es casi imposible descubrir la dirección IP original (su), incluso si alguien pudiera interceptar el tráfico desde el nodo final al servidor de destino.

Esto hace que Tor sea excelente para ocultar su dirección IP real, pero todo este rebote de nodo a otro tiene su precio. La compensación viene a la velocidad como con Tor, el tráfico lleva más tiempo completar el viaje.

Cómo detectar si sus visitantes están utilizando una VPN, proxy o tor?

Aunque hay muchas razones legítimas por las que alguien querría ocultar su dirección IP, hay muchas de ellas que no son tan legítimas.

Sitios como Netflix, por ejemplo, bloquean VPN (tienen una lista de direcciones IP de VPN conocidas) para proteger a los titulares de derechos de autor y asegurarse de que reciban dinero para personas viendo sus películas o programas de televisión.

Otra razón por la que es posible que desee detectar si alguien está ocultando su IP de otra manera es combatir el spam. Digamos que alguien está publicando spam en su sitio web. Si intenta bloquear su IP, pueden regresar con otra ya que están detrás de un proxy. En ese caso, su mejor curso de acción podría ser bloquear una variedad de IP para ese poder.

Haga clic en el fraude es otra amenaza siempre presente que los propietarios de negocios en línea tienen que lidiar. Se estima que los clics falsos de PPC cuestan a las empresas $ 60 millones por año y el tráfico de fraude de clics está creciendo a una tasa alarmante (50% por año).

Finalmente, también quieres saber de dónde vienen tus visitantes para luchar contra los hackers.

Supongamos que su sitio web atiende a la audiencia con sede en Estados Unidos y tal vez algunos Reino Unido y Europa. Pero luego, mirando el análisis, notas que tu segunda fuente de audiencia más grande es China y tu contenido de ninguna manera atiende a esa audiencia en particular. Sabiendo que China tiene la mayor población de piratas informáticos del mundo, esto puede ser preocupante.

Dicho todo esto, ¿cómo se detecta el uso de una VPN, servidor proxy o tor?

Hay varias formas de hacerlo, pero son demasiado complicados o solo pueden detectar uno de ellos. Por ejemplo, ya mencionamos cómo Netflix tiene una lista de IP de VPN conocidas que bloquean si alguien intenta conectarse a través de.

IPINFO proporciona una solución mucho más simple con su API de detección de privacidad. Esta API detecta diferentes métodos que sus visitantes podrían estar utilizando para ocultar sus IP reales, incluidas VPN, proxy, tor o alojamiento.

La API de detección de privacidad realiza escaneos en todo el Internet para detectar hasta 10 millones de VPN activas. Esto se combina luego con datos en nodos de salida TOR, proxies HTTP y SOCKS y la propia detección de tipo IP de IPINFO para encontrar los rangos de IP pertenecientes a los proveedores de alojamiento de sus usuarios.

IPINFO es un proveedor integral de datos de dirección IP y un proveedor de API con planes de precios flexibles para satisfacer las necesidades de su negocio. Manejamos miles de millones de solicitudes de API por mes, sirviendo datos como IP Geolocation, ASN, transportista móvil, detección de privacidad y dominios alojados. Regístrese para obtener una cuenta gratuita o comuníquese con nuestros expertos en datos para obtener más información.

El enlace ha sido copiado!