Est Tor crypté

Contents

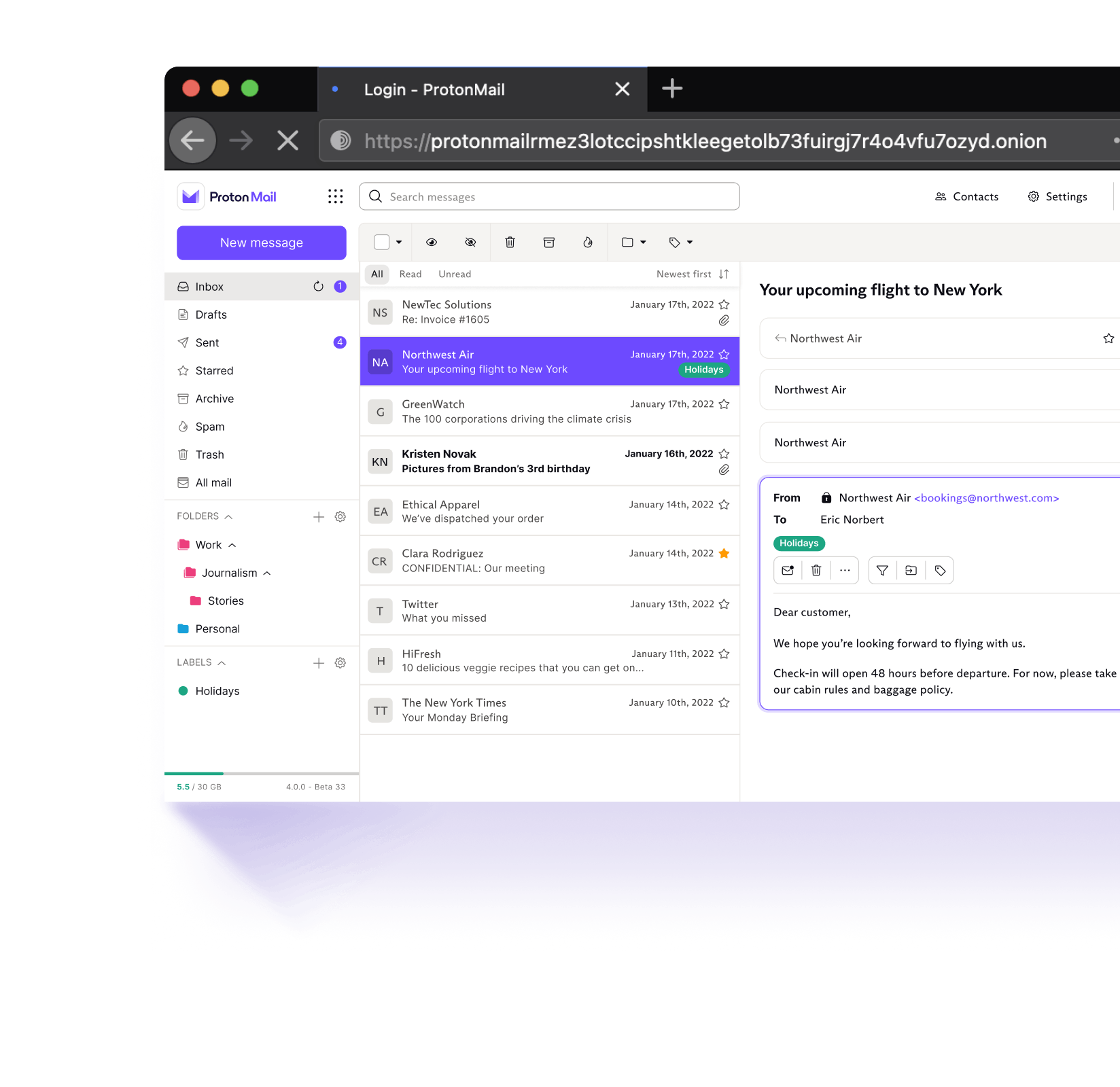

Accéder à tous les services de proton avec le réseau d’anonymat Tor

Les gens ont été identifiés pour une activité criminelle via Tor lorsque la police a identifié lesdits messages envoyés par Tor, puis a examiné une liste de qui a utilisé Tor dans une zone spécifique au moment où le message a été envoyé.

Est Tor crypté

D’une manière générale, Tor est un outil de confidentialité utilisé pour communiquer en ligne de manière anonyme. Il signifie le routeur d’oignon et fonctionne pour masquer votre IP et votre emplacement, ce qui vous fait moins connu que les méthodes de navigation conventionnelles.

Plus précisément, Tor est un protocole de communication qui utilise un réseau de relais pour empêcher les autres de vous suivre. La métaphore «oignon» est utilisée pour indiquer les couches sur des couches de chiffrement appliquées, ce qui rend difficile de déterminer qui vous êtes et de suivre vos activités en ligne.

En effet, cela signifie que les administrateurs du site Web et les autres internautes ne peuvent pas trouver d’informations sur qui et où vous êtes, et ce que vous avez fait en ligne.

Cette protection supplémentaire est utilisée par les personnes qui cherchent à cacher leurs pistes sur le World Wide Web et Internet en général – quiconque des militants vivant sous des régimes autoritaires à de petits criminels ou même aux terroristes, ainsi que des individus respectueux des lois pour qui la vie privée est une priorité préoccupation.

TOR est également fréquemment utilisé pour accéder à ce qu’on appelle parfois le Dark Web, y compris les services cachés Tor, qui sont parfois liés à l’activité illégale, mais pas nécessairement.

La plupart des fraudeurs travaillant en ligne sont probablement des utilisateurs de Tor car ils font de leur mieux pour couvrir leurs pistes. Mais il est important de noter qu’être un utilisateur de Tor ne signifie pas que l’on a quelque chose à cacher.

Qui a créé Tor et qui court Tor?

Le protocole de communication TOR a été créé par le United States Naval Research Laboratory comme moyen de protéger les communications américaines de renseignement sur Internet. Tor a atteint sa version alpha en septembre 2002, alors qu’elle a été publiée sous une licence gratuite en 2004 au profit de la vie privée en ligne et de la liberté d’expression dans le monde.

Il s’agit d’un logiciel open source et libre qui a été maintenu par le Tor Project, Inc. – Un organisme à but non lucratif basé à Seattle, WA, depuis 2006.

Aujourd’hui, leur mission, selon une déclaration officielle d’août 2015, se concentre sur le soutien aux droits et libertés de l’homme, à la promotion de la vie privée et de l’anonymat et de l’avancement de la compréhension scientifique.

Comment fonctionne Tor?

Le protocole Tor utilise trois couches de cryptage pour fournir l’anonymat, dépouillé ou ajouté à chaque fois que le message saute à un nouveau nœud. À une extrémité, le message est illisible. À l’autre, l’expéditeur est inconnu.

- L’utilisateur qui souhaite envoyer le message exécute le client TOR.

- Le client TOR obtient une liste de nœuds TOR actifs à utiliser.

- Le message est crypté 3 fois par le client tor.

- Le message laisse l’ordinateur de l’utilisateur TOR pour le nœud 1 (le nœud d’entrée).

- En utilisant une clé qu’il a déjà reçue, nœud 1 bandes une couche de cryptage.

- Le nœud 1 envoie le message au nœud 2 (le nœud moyen).

- Node 2 Dénume une couche de plus de cryptage.

- Le nœud 2 transfère le message au nœud 3 (le nœud de sortie).

- Node 3 dépouille la couche finale de cryptage. Le message n’est désormais pas crypté, mais le nœud ne sait pas qui l’a envoyé.

- Le nœud 3 transfère le message au serveur de destinataire, qui n’a pas besoin d’être exécuté TOR.

Notez que ce chemin change tout le temps. La prochaine fois que l’utilisateur souhaite envoyer un message, son client choisira un ensemble différent de trois nœuds.

Aucun des nœuds n’a accès à aucune information qui pourrait nuire à l’utilisateur, car ils ne savent pas qui est l’utilisateur et / ou quel est le message, car il est toujours crypté.

Cependant, après avoir traversé le nœud 3, le message n’est plus crypté et peut être lu par quiconque l’intercepte (sauf s’il y a une protection supplémentaire). La personne qui

intercepte et lit le message après la sortie Ne fera pas, Cependant, sachez qui l’a envoyé. Au lieu de cela, ils sont susceptibles de savoir que l’expéditeur a utilisé Tor.

En raison des étapes multiples du nœud de relais au nœud de relais, Tor signifie des communications légèrement plus lentes – mais ceux qui choisissent de l’utiliser ne se soucient certainement pas de sacrifier la vitesse pour une augmentation de l’anonymat.

Qu’est-ce que le routage d’oignon?

TOR est une implémentation du concept de routage d’oignon, qui rebondit autour des connexions entre différents routeurs afin de masquer l’identité d’un utilisateur qui envoie un message ou accéder à un serveur.

Dans le routage de l’oignon, le trafic déjà chiffré se déplace du nœud au nœud, chaque nœud supprimant l’une des couches de cryptage, chacune avec une clé différente. Le message est crypté plusieurs fois, donc chaque nœud ne peut pas le lire – sauf pour le nœud de sortie, qui peut enfin lire le message et agir dessus.

Quand il a atteint le nœud de sortie, le message n’est maintenant pas crypté, puis envoyé au serveur, mais personne ne sait qui l’a envoyé. Chaque nœud ne connaît que la clé qui lui est attribuée, ainsi que l’adresse du nœud précédent et suivant. Rien d’autre.

Ainsi, le protocole TOR est une implémentation du routage d’oignon en tant que concept – mais pas la seule façon de le faire. Il est cependant estimé qu’il est le plus populaire avec environ 2-2.5 millions d’utilisateurs de relais chaque jour en 2021, principalement des États-Unis (22.17% du 1er janvier au 1er octobre 2021), Russie (14.86%) puis l’Allemagne (7.68%).

Quels sont les services cachés Tor?

Les services d’oignon, également connus sous le nom de services cachés, sont des sites Web anonymes et d’autres services qui sont mis en place pour ne recevoir que des connexions via Tor. Leur IP et leur emplacement sont complètement inconnus, y compris le réseau Tor.

Ils ont été introduits pour la première fois en 2003 et ont changé de noms de «caché» aux services «oignons» depuis. Certains d’entre eux ont historiquement été des marchés noirs en ligne tels que la Notorious Silk Road et d’autres, des sites Web de pornographie, des babillards électroniques qui permettent des sujets peu recommandables et / ou illégaux, ou des outils technologiques qui offrent eux-mêmes une confidentialité supplémentaire.

Cependant, il existe également des services d’oignon gérés par certaines des organisations de presse les plus réputées au monde, telles que la BBC et le New York Times, pour diverses raisons, notamment pour permettre des preuves anonymes et soutenir les dénonciateurs.

Le navigateur TOR est un navigateur Web qui est équipé de Tor et d’autres outils d’anonymissage. L’utiliser, on peut parcourir le Web avec plus d’anonymat.

C’est sans doute le moyen le plus simple et le plus accessible d’exécuter ses communications via Tor en tant que réseau.

Tor Browser est un moyen pratique d’exécuter Tor. Cependant, vous n’avez pas besoin du navigateur TOR pour utiliser le réseau Tor. Tor Browser est développé et entretenu par le projet Tor, avec la première version en 2008.

Comment les fraudeurs utilisent-ils Tor?

Même les criminels novices sont susceptibles d’utiliser Tor pour cacher leurs traces. Par exemple, pour faire une partie de ce qui précède:

- Acheter des drogues, des armes à feu illégales et des services criminels sur les marchés

- Pour acheter des produits volés ou des marchandises achetées à l’aide d’identification volées

- Pour effectuer un appareil ou une usurpation du navigateur et masquer ses pistes

- Vendre ses services frauduleux directement ou via des marchés

- Pour commettre des attaques de rachat de compte

- Pour commettre une fraude de prêt

- Aux fins de la sécurité opérationnelle générale (OPSEC) afin de maintenir son identité criminelle et réelle complètement séparée

Parce que Tor est un outil que les cybercriminels utilisent, chaque entreprise et organisation qui les cibleraient serait sage de la prendre en considération lors de l’évaluation si une transaction ou un utilisateur est légitime.

Utilise Tor illégal?

Non, utiliser Tor n’est pas illégal. Il n’est pas non plus utilisé par les criminels. Cependant, l’anonymat fourni par le réseau Tor l’a conduit à devenir un outil utile dans l’arsenal des fraudeurs, tout comme un VPN ou un proxy mobile pourrait être.

Donc, tous les utilisateurs de Tor ne sont pas des criminels, mais presque tous les criminels en ligne passent par Tor.

Comment se protéger contre la fraude liée à Tor

La clé dans les efforts de lutte contre la fraude qui est permis par le réseau Tor ou commis via le routage d’oignon est le résultat anonyme renvoyé par Tor aux demandes d’empreintes digitales.

Oui, Tor augmente considérablement sa vie privée. Mais les solutions anti-fraude avancées identifieront si quelqu’un utilise Tor pendant leur analyse d’adresse IP et les routines de profilage des empreintes digitales du navigateur.

En effet. Le navigateur TOR se révèlera lorsque l’outil correspond à l’IP de l’utilisateur avec un nœud de sortie TOR connu, qui agit comme un proxy après un décryptage.

Vous pouvez essayer le module de recherche IP de Seon ci-dessous. Entrez simplement IP de quelqu’un.

Pour les efforts anti-fraude d’une entreprise, ce qui est important n’est pas exactement qui est cette personne, mais plutôt qu’elle utilise Tor. Il s’agit d’un drapeau rouge pour la notation des risques et soulèvera les soupçons et le déclencheur des revues manuelles lorsque l’ensemble de règles pour la notation de la fraude a suivi est efficace.

Il convient également de noter que Tor ne cache pas l’identité de l’expéditeur. Il se concentre sur le chiffre d’affaires à la place.

Les gens ont été identifiés pour une activité criminelle via Tor lorsque la police a identifié lesdits messages envoyés par Tor, puis a examiné une liste de qui a utilisé Tor dans une zone spécifique au moment où le message a été envoyé.

Par exemple, un tel incident s’est produit à l’Université Harvard en 2013 avec une fausse menace de bombe, et l’expéditeur a été capturé parce qu’ils ont été identifiés comme ayant utilisé Tor à ce moment-là, sur le campus de l’université.

Un exemple de défense contre la fraude liée à Tor

En tant qu’étude de cas rapide, prenons, par exemple, un ESHOP exécutant un outil de gestion des risques.

Un cybercriminal essaie d’y accéder via Tor, prévoyant d’utiliser volé Fullz pour créer un nouveau compte, acheter des articles, puis tenter plus tard de retourner des boîtes vides, empochant ainsi le remboursement. Ou toute tentative de fraude qui traverse Tor, vraiment.

Des fraudeurs expérimentés essayant de gérer une telle arnaque prendront diverses mesures pour cacher leur identité et sembler légitime. Cependant, les outils anti-fraude avancés prennent en considération des dizaines, souvent des centaines de points de données, à lier la façon dont l’utilisateur et l’appareil agissent actuellement, ainsi que leurs cookies et leur cache (comment ils ont agi dans le passé). Une grande partie de cela est cachée par Tor, mais le fait qu’ils utilisent Tor est toujours signalé.

En tandem avec les points de données supplémentaires, l’utilisation de Tor entraînera des scores à haut risque qui déclenchent des sonneries d’alarme et déclencheront des protocoles appropriés. La tentative du fraudeur de créer le compte ou d’acheter les articles sera donc bloquée et signalée pour examen manuel. En termes simples, les solutions anti-fraude modernes sont bien conscientes des particularités de Tor et de ce pour quoi les fraudeurs l’utilisent, et donc de prendre tout cela en compte lors de la sauvegarde d’une entreprise.

Effrayé du web sombre?

Nous avons fait une enquête sur la nôtre pour mieux comprendre comment les fraudeurs utilisent le Web sombre. Aujourd’hui, nous pouvons tirer parti des propres outils et techniques des fraudeurs contre eux.

Lire l’enquête

Sources

The Verge: les agents du FBI ont suivi les menaces de bombe de Harvard malgré Tor

Accéder à tous les services de proton avec le réseau d’anonymat Tor

Tor est un logiciel gratuit et open-source pour permettre une communication anonyme.

Lorsque vous vous connectez à Internet via Tor, votre Internet est acheminé via un réseau mondial de relais qui cache votre emplacement et votre activité à tous ceux qui essaient de vous surveiller.

Tor a été initialement développé dans les années 1990 et est aujourd’hui utilisé dans le monde entier par des personnes qui ont besoin de parcourir Internet de manière anonyme. Par exemple, il est couramment utilisé par les journalistes et les militants opérant sous des régimes répressifs. Les sites Web spéciaux, appelés sites d’oignon, ne sont accessibles que via Tor et vous obligent à installer le navigateur Tor sur votre appareil (ou à accéder au réseau Tor avec Tor Over VPN (nouvelle fenêtre)).

Pourquoi utiliser Tor?

L’utilisation de Tor pour accéder à Proton est facultative, mais dans certaines situations, elle peut apporter des avantages de sécurité supplémentaires. Des instructions sur la façon d’utiliser notre e-mail crypté Tor ou l’accès au stockage de fichiers crypté Tor peuvent être trouvés ici (nouvelle fenêtre) . Plus d’informations sur la façon dont Proton utilise Tor pour protéger votre vie privée peut être trouvé ici (nouvelle fenêtre) .

Pas d’espionnage de réseau

Le réinstallation de votre trafic vers Proton via le réseau TOR rend difficile de tracer votre connexion Internet pour savoir que vous utilisez un service de proton.

Aucun homme au milieu

Tor applique des couches de chiffrement supplémentaires au-dessus de votre connexion, ce qui rend plus difficile pour un attaquant avancé d’effectuer une attaque d’homme dans le milieu de votre connexion à nos serveurs.

Connexion anonyme

Tor établit également vos liens avec Proton Anonymous. Nous ne pourrons pas voir la véritable adresse IP de votre connexion à Proton.

Courcuter la censure

Tor peut également aider à l’accessibilité des protons. Si nos services sont bloqués dans votre pays, il peut être possible de nous joindre en allant sur notre site d’oignon.

Choses à garder à l’esprit lors de l’utilisation de Tor

L’utilisation de Tor est livrée avec des inconvénients. Les connexions TOR offrent généralement des performances beaucoup plus lentes et moins fiables qu’une connexion Internet standard.

Même sans utiliser TOR, les services de Proton sont sécurisés avec un chiffrement de bout en bout, une authentification sécurisée (SRP) et une authentification à deux facteurs facultative. La plupart des gens n’auront pas besoin d’utiliser notre e-mail crypté Tor ou l’accès au stockage de fichiers crypté Tor. Cependant, si vous êtes un activiste dans une situation sensible, notre site d’oignon fournit une couche supplémentaire d’anonymat et de protection.

Comment utiliser Tor

Pour utiliser notre service Tor Hidden (également connu sous le nom de site d’oignon), vous devez avoir installé Tor ou utiliser le navigateur TOR.

Tor pour le bureau

La façon la plus simple de parcourir les sites Web d’oignon est de télécharger le navigateur Tor. Tor Browser est presque le même que le populaire navigateur Web Firefox, mais il a une prise en charge intégrée pour Tor. Le téléchargement du navigateur Tor vous permettra de visiter tout de suite les sites Web Onion.

Tor pour mobile

Le projet TOR approuve les applications mobiles suivantes pour parcourir les sites d’oignon sur mobile: