Estándar de cifrado avanzado

Estándar de cifrado avanzado

Debido a sus opciones de longitud clave, el cifrado AES sigue siendo la mejor opción para asegurar las comunicaciones. El tiempo requerido para descifrar un algoritmo de cifrado está directamente relacionado con la longitud de la clave utilizada, i.mi., 128 bits, 192 bits y 256 bits.

Estándar de cifrado avanzado (AES)

Morris J. Dworkin, Elaine B. Barker, James R. Nechvatal, James Foti, Lawrence E. Bassham, E. Roback, James F. Jr de Dray.

Abstracto

El estándar de cifrado avanzado (AES) especifica un algoritmo criptográfico aprobado por FIPS que puede usarse para proteger los datos electrónicos. El algoritmo AES es un cifrado de bloque simétrico que puede cifrar (encifrador) y descifrar (descifrar) información. El cifrado convierte los datos en una forma ininteligible llamada Ciphertext; Descifrar el texto cifrado convierte los datos nuevamente en su formulario original, llamado Entreño de texto. El algoritmo AES es capaz de usar claves criptográficas de 128, 192 y 256 bits para cifrar y descifrar datos en bloques de 128 bits.

Estándar de cifrado avanzado

El algoritmo de cifrado simétrico más popular y ampliamente adoptado que es probable que se encuentre hoy en día es el estándar de cifrado avanzado (AES). Se encuentra al menos seis veces más rápido que Triple des.

Se necesitaba un reemplazo para DES, ya que su tamaño clave era demasiado pequeño. Con el aumento de la potencia informática, se consideró vulnerable contra un ataque de búsqueda de clave exhaustivo. Triple des fue diseñado para superar este inconveniente, pero se encontró lento.

Las características de los AES son las siguientes –

- Ciñada de bloqueo simétrico de llave simétrica

- Datos de 128 bits, llaves de 128/192/256 bits

- Más fuerte y más rápido que triple

- Proporcionar detalles completos de especificaciones y diseño

- Software implementable en C y Java

Operación de AES

AES es un cifrado iterativo en lugar de Feistel. Se basa en “red de sustitución -permutación”. Se compone de una serie de operaciones vinculadas, algunas de las cuales implican reemplazar entradas por salidas específicas (sustituciones) y otras implican bits de barajamiento (permutaciones).

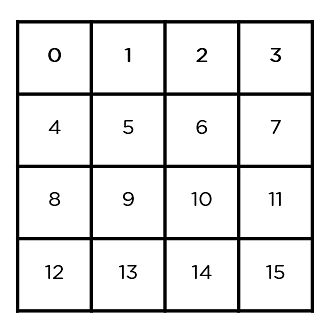

Curiosamente, AES realiza todos sus cálculos en bytes en lugar de bits. Por lo tanto, AES trata los 128 bits de un bloque de texto sin formato como 16 bytes. Estos 16 bytes están dispuestos en cuatro columnas y cuatro filas para procesar como matriz –

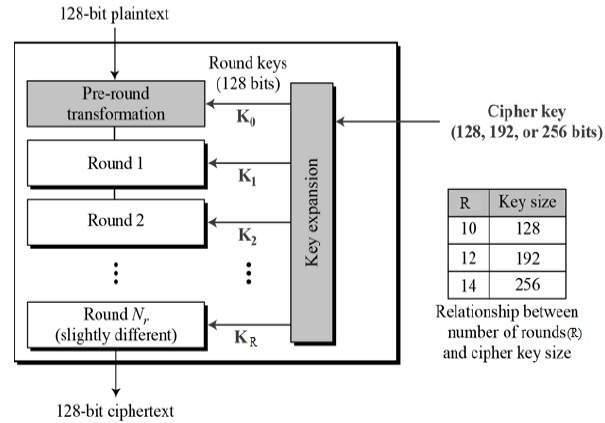

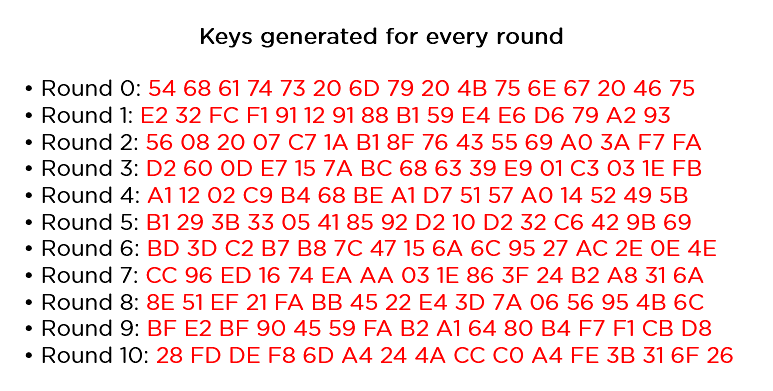

A diferencia del DE, el número de rondas en AES es variable y depende de la longitud de la clave. AES usa 10 rondas para llaves de 128 bits, 12 rondas para claves de 192 bits y 14 rondas para teclas de 256 bits. Cada una de estas rondas utiliza una tecla redonda de 128 bits diferente, que se calcula a partir de la tecla AES original.

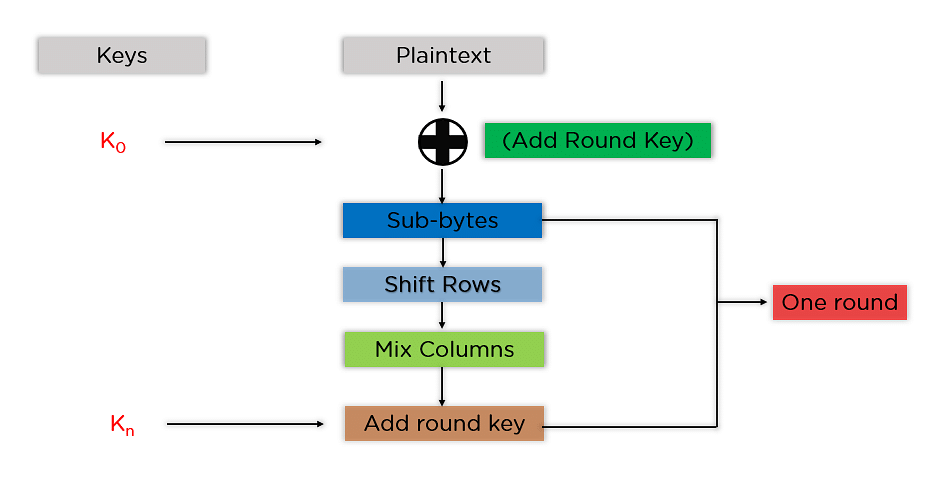

El esquema de la estructura AES se da en la siguiente ilustración –

Proceso de cifrado

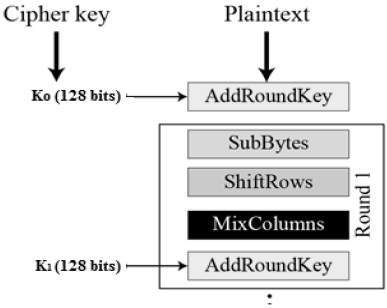

Aquí, restringimos a la descripción de una ronda típica de cifrado AES. Cada ronda comprende cuatro subprocesos. El proceso de la primera ronda se muestra a continuación –

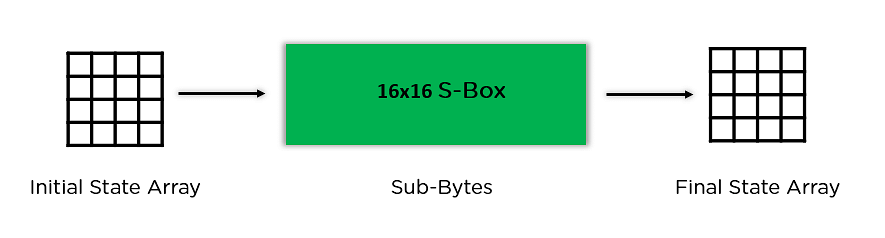

Sustitución de bytes (subbytes)

Los 16 bytes de entrada se sustituyen buscando una tabla fija (s-box) dada en el diseño. El resultado está en una matriz de cuatro filas y cuatro columnas.

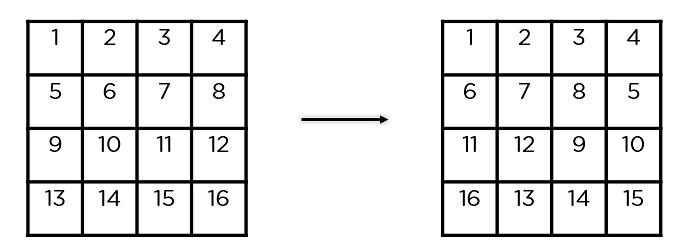

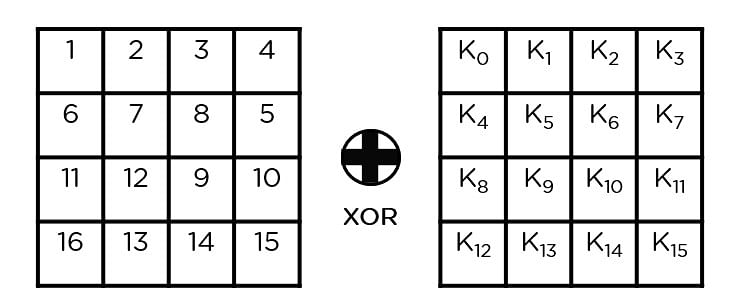

Balsas

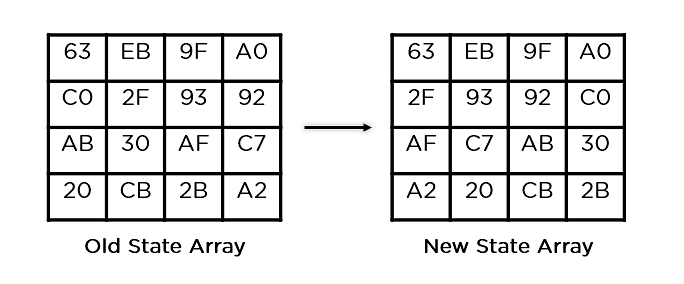

Cada una de las cuatro filas de la matriz se desplaza hacia la izquierda. Cualquier entrada que “se caiga” se vuelva a insertar en el lado derecho de la fila. El cambio se lleva a cabo de la siguiente manera –

- La primera fila no se desplaza.

- La segunda fila se desplaza una posición (byte) a la izquierda.

- La tercera fila se desplaza dos posiciones hacia la izquierda.

- La cuarta fila se desplaza tres posiciones hacia la izquierda.

- El resultado es una nueva matriz que consta de los mismos 16 bytes, pero cambió con respecto al otro.

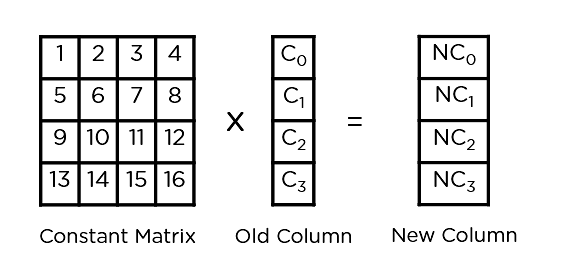

MIXCOLUMNS

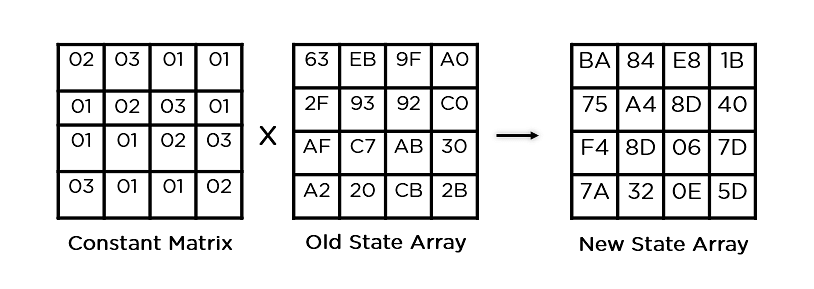

Cada columna de cuatro bytes ahora se transforma utilizando una función matemática especial. Esta función toma como entrada los cuatro bytes de una columna y genera cuatro bytes completamente nuevos, que reemplazan la columna original. El resultado es otra matriz nueva que consta de 16 nuevos bytes. Cabe señalar que este paso no se realiza en la última ronda.

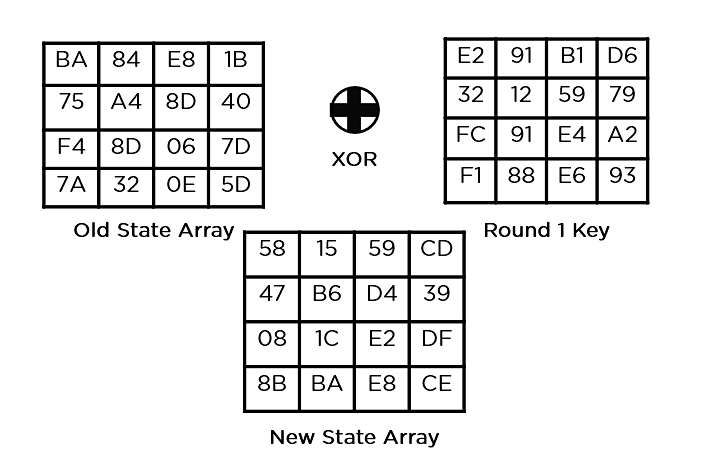

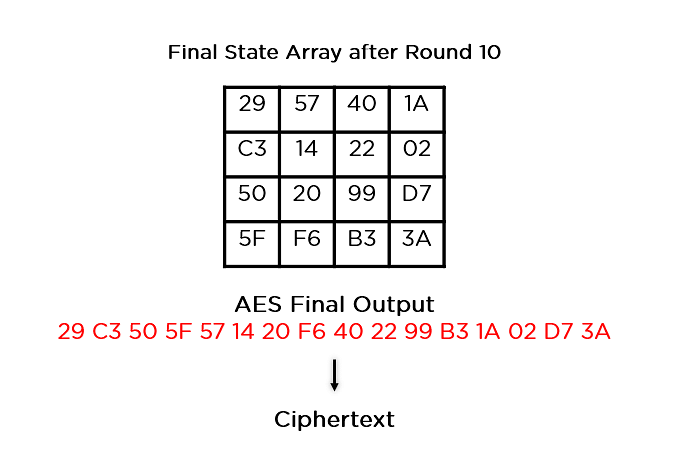

Llave

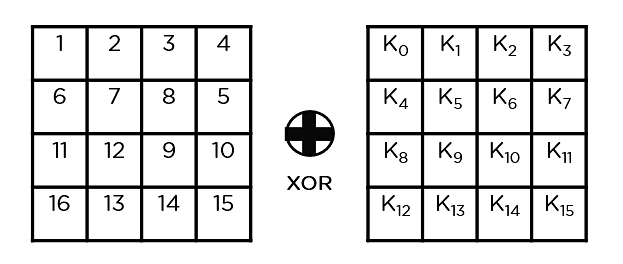

Los 16 bytes de la matriz ahora se consideran como 128 bits y se XEBDEN a los 128 bits de la llave redonda. Si esta es la última ronda, entonces la salida es el texto cifrado. De lo contrario, los 128 bits resultantes se interpretan como 16 bytes y comenzamos otra ronda similar.

Proceso de descifrado

El proceso de descifrado de un texto cifrado AES es similar al proceso de cifrado en el orden inverso. Cada ronda consiste en los cuatro procesos realizados en el orden inverso –

- Agregar llave redonda

- Mezclar columnas

- Cambiar filas

- Sustitución de bytes

Dado que los subprocesos en cada ronda están de manera inversa, a diferencia de un cifrado Feistel, los algoritmos de cifrado y descifrado deben implementarse por separado, aunque están muy estrechamente relacionados.

Análisis AES

En la criptografía actual, AES es ampliamente adoptado y compatible tanto en hardware como en software. Hasta la fecha, no se han descubierto ataques criptoanalíticos prácticos contra AES. Además, AES tiene flexibilidad incorporada de longitud de llave, lo que permite un grado de “a prueba de futuro” contra el progreso en la capacidad de realizar búsquedas de llave exhaustivas.

Sin embargo, al igual que para DES, la seguridad de AES solo se asegura si se implementa correctamente y se emplea una buena gestión de clave.

Instarte tu carrera

Obtenga certificado completando el curso

¿Qué es el cifrado AES y cómo funciona??

El cifrado ha encontrado un lugar en el mundo digital de hoy, al cultivar una cultura de seguridad y privacidad. Cuando el algoritmo de cifrado AES tuvo éxito el estándar de cifrado de datos como el estándar global para los algoritmos de cifrado en 2001, fijó muchas deficiencias de su predecesor. Fue visto como el futuro para el cifrado en aplicaciones de vida diaria. Hasta ahora, el estándar de cifrado avanzado ha logrado los objetivos colocados durante su inicio. Y tiene un largo camino de crecer.

Convertirse en un experto en el campo de seguridad cibernética

Programa de posgrado en el programa Cyber Security Explore

¿Por qué fue necesario el algoritmo de cifrado AES??

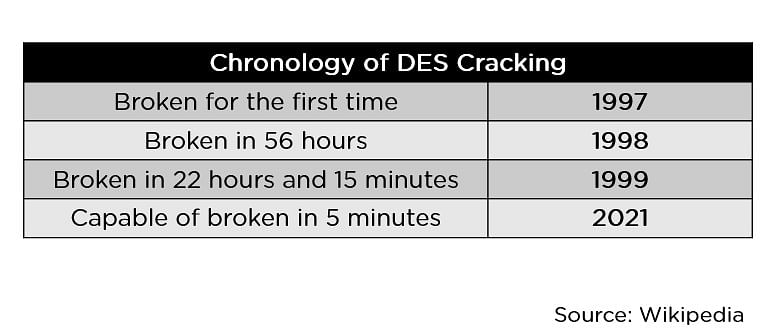

Cuando el algoritmo estándar de cifrado de datos, también conocido como algoritmo DES, se formó y estandarizó, tenía sentido para esa generación de computadoras. Pasar por los estándares computacionales de hoy, irrumpir en el algoritmo DES se hizo más fácil y más rápido con cada año, como se ve en la imagen a continuación.

Un algoritmo más robusto era la necesidad de la hora, con tamaños de llave más largos y cifrados más fuertes para entrar en. Crearon el triple des para solucionar este problema, pero nunca se convirtió en la corriente principal debido a su ritmo relativamente más lento. Por lo tanto, el estándar de cifrado avanzado surgió para superar este inconveniente.

¿Cuál es el estándar de cifrado avanzado??

El algoritmo de cifrado AES (también conocido como algoritmo Rijndael) es un algoritmo de cifrado de bloqueo simétrico con un bloque de bloque/trozo de 128 bits. Convierte estos bloques individuales usando claves de 128, 192 y 256 bits. Una vez que cifra estos bloques, se une a ellos para formar el texto cifrado.

Se basa en una red de sustitución-permutación, también conocida como una red SP. Consiste en una serie de operaciones vinculadas, que incluyen reemplazar entradas con salidas específicas (sustituciones) y otras que involucran barras de bits (permutaciones).

En este tutorial, pasará por algunas de las características destacadas que AES ofrece como un algoritmo de cifrado estandarizado a nivel mundial.

¿Cuáles son las características de AES??

- Red SP: funciona en una estructura de red SP en lugar de una estructura de cifrado Feistel, como se ve en el caso del algoritmo DES.

- Expansión clave: toma una sola llave durante la primera etapa, que luego se expande a múltiples claves utilizadas en rondas individuales.

- Datos de bytes: el algoritmo de cifrado AES realiza operaciones en datos de bytes en lugar de datos de bits. Por lo tanto, trata el tamaño del bloque de 128 bits como 16 bytes durante el procedimiento de cifrado.

- Longitud de la clave: el número de rondas que se llevarán a cabo depende de la longitud de la clave que se utiliza para cifrar datos. El tamaño de llave de 128 bits tiene diez rondas, el tamaño de la llave de 192 bits tiene 12 rondas y el tamaño de la llave de 256 bits tiene 14 rondas.

Certificaciones Clear Comptia, CEH y CISSP!

Programa de Programa de Maestría de Experto Cyber Security Explore

¿Cómo funciona los AES??

Para comprender la forma en que funciona AES, primero debe aprender cómo transmite información entre múltiples pasos. Dado que un solo bloque es de 16 bytes, una matriz 4×4 contiene los datos en un solo bloque, con cada celda conteniendo un solo byte de información.

La matriz que se muestra en la imagen de arriba se conoce como una matriz de estado. Del mismo modo, la clave que se usa inicialmente se expande en claves (n+1), siendo N el número de rondas que se seguirán en el proceso de cifrado. Entonces, para una clave de 128 bits, el número de rondas es 16, sin. de claves para generarse como 10+1, que es un total de 11 claves.

Pasos a seguir en AES

Los pasos mencionados deben seguirse para cada bloque secuencialmente. Al cifrar con éxito los bloques individuales, se une a ellos para formar el texto de cifrado final. Los pasos son los siguientes:

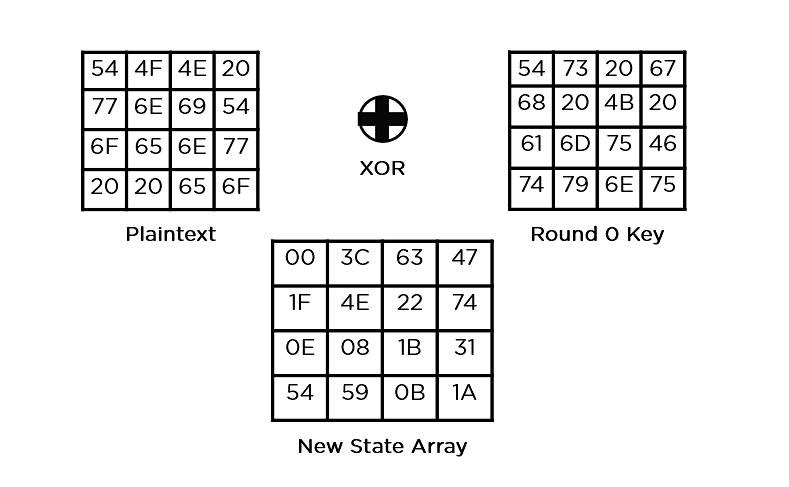

- Agregue la tecla redonda: pasa los datos de bloque almacenados en la matriz de estado a través de una función XOR con la primera clave generada (k0). Pasa la matriz de estado resultante como entrada al siguiente paso.

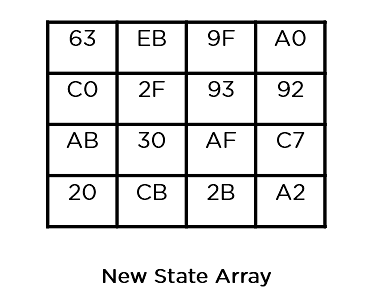

- Sub-bytes: en este paso, convierte cada byte de la matriz de estado en hexadecimal, dividido en dos partes iguales. Estas piezas son las filas y columnas, asignadas con un cuadro de sustitución (S-Box) para generar nuevos valores para la matriz de estado final.

Pisando el vistazo al ciberguante cibernético de Caltech Bootcamp

Webinar gratuito | 21 de septiembre, jueves | 9 pm Registro ahora!

- Shift filas: intercambia los elementos de la fila entre sí. Salta la primera fila. Cambia los elementos en la segunda fila, una posición a la izquierda. También cambia los elementos de la tercera fila dos posiciones consecutivas a la izquierda, y cambia las últimas tres posiciones a la izquierda.

- Mezclar columnas: multiplica una matriz constante con cada columna en la matriz de estado para obtener una nueva columna para la matriz de estado posterior. Una vez que todas las columnas se multiplican con la misma matriz constante, obtendrá su matriz de estado para el siguiente paso. Este paso en particular no debe hacerse en la última ronda.

- Agregue la tecla redonda: la clave respectiva para la ronda se xor con la matriz de estado se obtiene en el paso anterior. Si esta es la última ronda, la matriz de estado resultante se convierte en el texto cifrado para el bloque específico; más, pasa como la nueva entrada de matriz de estado para la siguiente ronda.

Ahora que comprende los pasos básicos necesarios para pasar por el procedimiento de cifrado, comprenda este ejemplo para seguir.

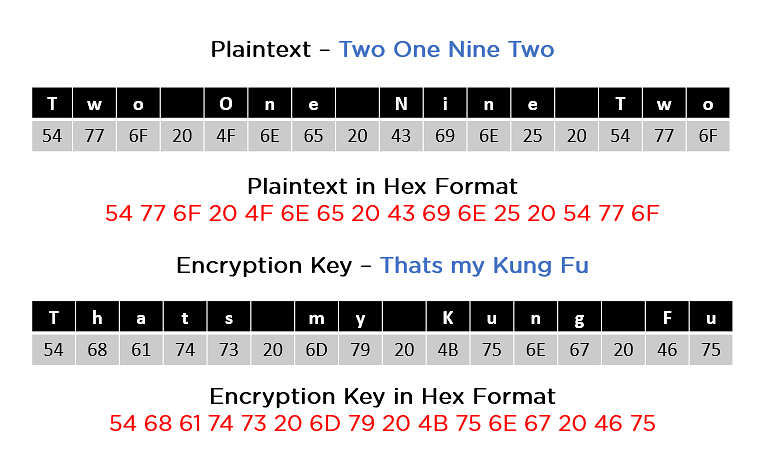

Como puede ver en la imagen de arriba, el texto sin formato y el cifrado convierten las claves en formato hexadecimal antes de que comiencen las operaciones. En consecuencia, puede generar las claves para las próximas diez rondas, como puede ver a continuación.

Debe seguir los mismos pasos explicados anteriormente, extrayendo secuencialmente la matriz de estado y pasarla como entrada a la siguiente ronda. Los pasos son los siguientes:

Certificaciones Clear Comptia, CEH y CISSP!

Programa de Programa de Maestría de Experto Cyber Security Explore

- Agregue la llave redonda:

- Sub-bytes: pasa los elementos a través de una caja S de 16×16 para obtener una matriz de estado completamente nueva.

Esta matriz de estado es ahora el texto de cifrado final para esta ronda en particular. Esta se convierte en la entrada para la próxima ronda. Dependiendo de la longitud de la clave, repite los pasos anteriores hasta que complete la ronda 10, después de lo cual recibe el texto de cifrado final.

Ahora que comprende cómo funciona AES, revise algunas de las aplicaciones de este algoritmo de cifrado.

Certificaciones Clear Comptia, CEH y CISSP!

Programa de Programa de Maestría de Experto Cyber Security Explore

¿Cuáles son las aplicaciones de AES??

Las aplicaciones del algoritmo de cifrado AES son las siguientes:

- Seguridad inalámbrica: las redes inalámbricas se aseguran utilizando el estándar de cifrado avanzado para autenticar enrutadores y clientes. Las redes wifi tienen software de firmware y sistemas de seguridad completos basados en este algoritmo y ahora están en uso diario.

- Navegación cifrada: AES juega un papel muy importante en la obtención de la autenticación del servidor del sitio web tanto del cliente como del servidor final. Con el uso de cifrado simétrico y asimétrico, este algoritmo ayuda en los protocolos de cifrado SSL/TLS para navegar siempre con la mayor seguridad y privacidad.

Ahora que aprendió sobre las aplicaciones del cifrado AES, eche un vistazo a sus actualizaciones sobre su predecesor, el algoritmo de cifrado DES.

Diferencias entre AES y DES

Algoritmo

Algoritmo AES

Longitud de la llave – 56 bits

Longitud de la llave – 128, 192, 256 bits

Tamaño del bloque: 64 bits

Tamaño del bloque: 128 bits

Se arregló NO. de rondas

No. de rondas que dependen de la longitud de la llave

Más lento y menos seguro

Más rápido y más seguro

Preguntas frecuentes

1. ¿Es seguro el cifrado AES??

El cifrado AES es seguro; Sin embargo, su seguridad varía según sus variantes. Por ejemplo, utilizando métodos de fuerza bruta, el 256 bits es prácticamente impenetrable, mientras que la tecla DE de 52 bits se puede agrietarse en menos de un día.

2.¿Es AES el mejor método de cifrado??

Debido a sus opciones de longitud clave, el cifrado AES sigue siendo la mejor opción para asegurar las comunicaciones. El tiempo requerido para descifrar un algoritmo de cifrado está directamente relacionado con la longitud de la clave utilizada, i.mi., 128 bits, 192 bits y 256 bits.

3. ¿Para qué es el cifrado AES utilizado??

AES se implementa en hardware y software en todo el mundo para cifrar datos confidenciales. Es un cifrado de bloque simétrico esencial para la seguridad informática del gobierno, la protección de datos electrónicos y la ciberseguridad.

4. Lo que es mejor: RSA o AES?

RSA es considerablemente más lento y más intensivo computacionalmente que AES. RSA tiene que lidiar con grandes números y cálculos, lo que lo hace más lento. AES se considera seguro contra el análisis con computadoras cuánticas y generalmente es utilizado por varias organizaciones.

5. Es AES gratis para usar?

AES está disponible de forma gratuita, y cualquiera puede usarlo. Aunque varios países aplican restricciones de exportación, es un estándar abierto que es de uso gratuito para cualquier uso privado, público, no comercial o comercial.

6. Que es aes?

El estándar de cifrado avanzado es un cifrado de bloque simétrico elegido por el gobierno de los Estados Unidos. Convierte los bloques individuales usando diferentes claves. Es uno de los mejores protocolos de cifrado disponibles, permitiendo que cualquiera disfrute de sus actividades diarias en línea sin interrupciones.

¿Cómo puede ayudarte Simplearn??

Con esto, ha visto el cifrado de AES de impacto que tiene en la etapa global, con muchos sistemas que necesitan un canal seguro de autenticación como DES colapsado. Con muchas bases para cubrir en ciberseguridad, la criptografía es uno de los aspectos más cruciales, a pesar de que varios otros temas son esenciales para sobresalir como experto en ciberseguridad.

SimpleArn ofrece un curso de “experto en ciberseguridad” diseñado para equiparlo con todas las habilidades necesarias para comenzar o promover su carrera en ciberseguridad. No tiene requisitos académicos, y el módulo introductorio preparará a los principiantes para el curso por delante. La capacitación para certificaciones muy solicitadas como Comptia Security+, CEH, CISM y CISSP está a la vanguardia de este curso, preparándolo para los mejores trabajos que se ofrecen en la industria.

Transforme su carrera de ciberseguridad y conviértase en un profesional listo para la industria inscribiéndose en nuestro programa ejecutivo avanzado en ciberseguridad hoy.

Conclusión

Este tutorial explora la necesidad de cifrado AES, su origen y proceso de cifrado, hasta sus aplicaciones y una comparación directa con el algoritmo DES. Espero que este tutorial haya sido de valor para ti.

Si está buscando aprender más sobre las encriptaciones, la criptografía y otros conceptos y habilidades fundamentales en ciberseguridad, el programa ejecutivo avanzado de seguridad cibernética de Simplilearn debería ser una gran opción para usted. Este programa cubre todos los aspectos fundamentales y avanzados de la ciberseguridad y le brinda la capacitación adecuada para el trabajo que necesita para convertirse en un experto en ciberseguridad de clase mundial hoy en día. Explore el programa hoy.

¿Tiene alguna pregunta para nosotros con respecto a este tutorial de cifrado AES?? No dude en mencionarlos en la sección de comentarios de este tutorial, y nos complacerá que nuestros expertos los respondan por usted.

Sobre el Autor

Baivab kumar jena

Baivab Kumar Jena es un graduado de ingeniería de informática, está bien versado en múltiples idiomas de codificación como C/C ++, Java y Python.

Programas recomendados

Programa Ejecutivo Avanzado en Ciberseguridad