IOS VPN a activé les tunnels des tunnels Données

Contents

Android et iOS divulguent des données en dehors des VPN

Parler à Macrumors, Les chercheurs en sécurité Tommy Mysk et Talal Haj Bakry ont expliqué que l’approche de ios 16 au trafic VPN est la même que le mode de verrouillage soit activé ou non. La nouvelle est importante car iOS a un problème persistant et non résolu avec des fuites de données en dehors d’un tunnel VPN actif.

Données de fuite de tunnels iOS 16 VPN, même lorsque le mode de verrouillage est activé

Vous utilisez un navigateur obsolète. Il peut ne pas afficher correctement ceci ou d’autres sites Web.

Vous devez mettre à niveau ou utiliser un navigateur alternatif.

Cybertech

Niveau 40

Auteur

Vérifié

Poster supérieur

10 novembre 2017 2 974

Source de contenu https: // www.macrumors.com / 2022 / 10/13 / ios-16-vpns-leak-data-aven-with-blockdown-mode /

iOS 16 continue de divulguer des données en dehors d’un tunnel VPN actif, même lorsque le mode de verrouillage est activé, les chercheurs en sécurité ont découvert.

Parler à Macrumors, Les chercheurs en sécurité Tommy Mysk et Talal Haj Bakry ont expliqué que l’approche de ios 16 au trafic VPN est la même que le mode de verrouillage soit activé ou non. La nouvelle est importante car iOS a un problème persistant et non résolu avec des fuites de données en dehors d’un tunnel VPN actif.

En août, il a de nouveau émergé que les VPN tiers pour iOS et iPados ne parviennent régulièrement pas à tous les trafics du réseau via un tunnel sécurisé après avoir été allumé – un problème qu’Apple aurait connu depuis des années.

En règle générale, lorsqu’un utilisateur active un VPN, le système d’exploitation ferme toutes les connexions Internet existantes, puis les rétablit via le tunnel VPN. Dans iOS, les chercheurs en sécurité ont constaté que les sessions et les connexions établies avant que le VPN ne soit activé ne soient interrompus comme on pourrait s’y attendre, et peut toujours envoyer des données à l’extérieur du tunnel VPN pendant qu’il est actif, ce qui le laisse potentiellement non crypté et exposé aux FAI et à d’autres des soirées.

Article complet

Données de fuite de tunnels iOS 16 VPN, même lorsque le mode de verrouillage est activé

iOS 16 continue de divulguer des données en dehors d’un tunnel VPN actif, même lorsque le mode de verrouillage est activé, les chercheurs en sécurité ont découvert. Parler à.

www.macrumors.com

Réactions: gandalf_the_grey, Sorrento, Silversurfer et 3 autres

Android et iOS divulguent des données en dehors des VPN

“Bloquer les connexions sans VPN” ne bloque pas toutes les connexions sans VPN et “toujours sur VPN” n’est pas toujours activé.

Les réseaux privés virtuels (VPN) sur Android et iOS sont dans les nouvelles. Il a été découvert que dans certaines circonstances, une partie de votre trafic est divulguée de sorte qu’elle se retrouve en dehors du cordon de sécurité créé par le VPN.

Mullvad, les découvreurs de cette «fonctionnalité» Android disent qu’il a le potentiel de provoquer un désanonyme de quelqu’un (mais uniquement dans de rares cas car cela nécessite une bonne quantité de compétences pour le nom du snooper). Au moins un ingénieur Google affirme que ce n’est pas une préoccupation majeure, est des fonctionnalités destinées et se poursuivra pour le moment.

MUL22-03

La découverte d’Android, actuellement nommée MUL22-03, n’est pas la faute du VPN. La transmission de données en dehors du VPN est quelque chose qui se produit assez délibérément, à toutes les marques de VPN, et non à la suite d’une sorte de hack ou d’exploitation terrible. Bien que le rapport d’audit complet n’ait pas encore été publié, les informations disponibles jusqu’à présent peuvent être inquiétantes pour certains. Selon le rapport, Android envoie des «vérifications de connectivité» (trafic qui détermine si une connexion a été établie avec succès) en dehors du tunnel VPN que vous avez en place.

Peut-être confus, cela se produit également si vous avez ou non des «connexions de blocage sans VPN» ou même «toujours sur VPN», qui est (supposé) pour faire ce que vous attendez avec le nom. Il est tout à fait raisonnable d’assumer un cadre qui dit qu’une chose ne fera pas en fait le contraire de cette chose, alors ce qui se passe ici?

La fuite se produit à la suite de certains scénarios de cas de bord spécial, auquel cas Android l’emportera sur les différents paramètres «ne faites pas cela sans VPN». Cela se produirait, par exemple, avec quelque chose comme un portail captif. Un portail captif est quelque chose auquel vous accédez généralement lorsque vous rejoignez un réseau – quelque chose comme une page de connexion hotspot stockée sur une passerelle.

Pourquoi? Parce que les VPN fonctionnent en plus du réseau connecté à Internet sur lequel vous vous trouvez, vous devez donc rejoindre un réseau avant de pouvoir établir votre connexion VPN. Tout ce qui se passe avant d’établir votre connexion VPN ne peut pas être protégée par elle.

Selon l’ordinateur Bleeping, cette fuite peut inclure des recherches DNS, un trafic HTTPS, des adresses IP et (peut-être) un trafic NTP (protocole de temps de réseau, un protocole de synchronisation des horloges connectées nettes).

Mullvad VPN a d’abord rapporté cela un problème de documentation, puis a demandé un moyen de «. Désactiver les vérifications de la connectivité tandis que «Bloquer les connexions sans VPN» (à partir de maintenant le verrouillage) est activée pour une application VPN.”

La réponse de Google, via son tracker de numéro était «Nous ne pensons pas qu’une telle option serait compréhensible par la plupart des utilisateurs, donc nous ne pensons pas qu’il y a un argument solide pour offrir cela.”

Selon Google, les vérifications de la connectivité invalidantes sont un non-starter pour quatre raisons: les VPN pourraient en fait compter sur eux; Le trafic “canal fendu” qui n’utilise jamais le VPN pourrait s’appuyer sur eux; Ce n’est pas seulement la connectivité vérifie qui contourner le VPN de toute façon; Et les données révélées par les vérifications de connectivité sont disponibles ailleurs.

Le reste est un débat de va-et-vient sur les avantages et les inconvénients de cette position, qui est toujours en cours. À ce stade, Google ne bouge pas.

iOS est entré dans le chat

Il semble que ce ne soit pas quelque chose uniquement confiné à Android. Il se passe des choses similaires sur iOS 16, avec plusieurs services Apple prétendait fuir à l’extérieur du tunnel VPN, y compris les cartes, la santé et le portefeuille.

Nous confirmons que iOS 16 communique avec les services Apple en dehors d’un tunnel VPN actif. Pire, il divulgue les demandes DNS. #Apple Les services qui échappent à la connexion VPN comprennent la santé, les cartes, le portefeuille.

Nous avons utilisé @protonvpn et #Wireshark. Détails dans la vidéo: #cybersecurity #privacy pic.Twitter.com / reumfa67ln– Mysk �������� (@mysk_co) 12 octobre 2022

Selon MySK, le trafic envoyé à Apple n’est pas peu sûr, c’est juste à l’encontre de ce que les utilisateurs s’attendent.

Tout le trafic qui est apparu dans la vidéo est crypté ou double crypte. Le problème ici concerne les mauvaises hypothèses. L’utilisateur suppose que lorsque le VPN est allumé, tout le trafic est tunnel via le VPN. Mais iOS ne tune pas tout. Android n’est pas non plus.

Ils suggèrent qu’une manière à suivre pour empêcher cela de se produire serait de traiter les applications VPN comme des navigateurs et de «nécessiter une approbation et un droit spécial d’Apple».

Il n’y aura probablement pas beaucoup de mouvement sur cette question avant la publication du rapport complet sur MUL22-03, mais pour l’instant l’opinion des personnes impliquées dans les tests semble être que le risque est petit.

PARTAGEZ CET ARTICLE

Données de fuite de tunnels iOS 16 VPN, même lorsque le mode de verrouillage est activé

iOS 16 continue de divulguer des données en dehors d’un tunnel VPN actif, même lorsque le mode de verrouillage est activé, les chercheurs en sécurité ont découvert.

Parler à Macrumors, Les chercheurs en sécurité Tommy Mysk et Talal Haj Bakry ont expliqué que l’approche de ios 16 au trafic VPN est la même que le mode de verrouillage soit activé ou non. La nouvelle est importante car iOS a un problème persistant et non résolu avec des fuites de données en dehors d’un tunnel VPN actif.

En août, il a de nouveau émergé que les VPN tiers pour iOS et iPados ne parviennent régulièrement pas à tous les trafics du réseau via un tunnel sécurisé après avoir été allumé – un problème qu’Apple aurait connu depuis des années.

En règle générale, lorsqu’un utilisateur active un VPN, le système d’exploitation ferme toutes les connexions Internet existantes, puis les rétablit via le tunnel VPN. Dans iOS, les chercheurs en sécurité ont constaté que les sessions et les connexions établies avant que le VPN ne soit activé ne soient interrompus comme on pourrait s’y attendre, et peut toujours envoyer des données à l’extérieur du tunnel VPN pendant qu’il est actif, ce qui le laisse potentiellement non crypté et exposé aux FAI et à d’autres des soirées.

Selon un rapport de Privacy Company Proton, une vulnérabilité de contournement du VPN iOS avait été identifiée dans iOS 13.3.1, qui a persisté par trois mises à jour ultérieures. Apple a indiqué qu’il ajouterait des fonctionnalités Kill Switch dans une future mise à jour logicielle qui permettrait aux développeurs de bloquer toutes les connexions existantes si un tunnel VPN est perdu, mais cette fonctionnalité ne semble pas empêcher les fuites de données à partir d’iOS 15 et IOS 16.

MySK et Bakry ont maintenant découvert que IOS 16 communique avec certains services Apple en dehors d’un tunnel VPN actif et fuit les demandes DNS à l’insu de l’utilisateur:

Nous confirmons que iOS 16 communique avec les services Apple en dehors d’un tunnel VPN actif. Pire, il divulgue les demandes DNS. #Apple Les services qui échappent à la connexion VPN comprennent la santé, les cartes, le portefeuille.

Nous avons utilisé @protonvpn et #Wireshark. Détails dans la vidéo: #cybersecurity #privacy pic.Twitter.com / reumfa67ln – mysk �������� (@mysk_co) 12 octobre 2022

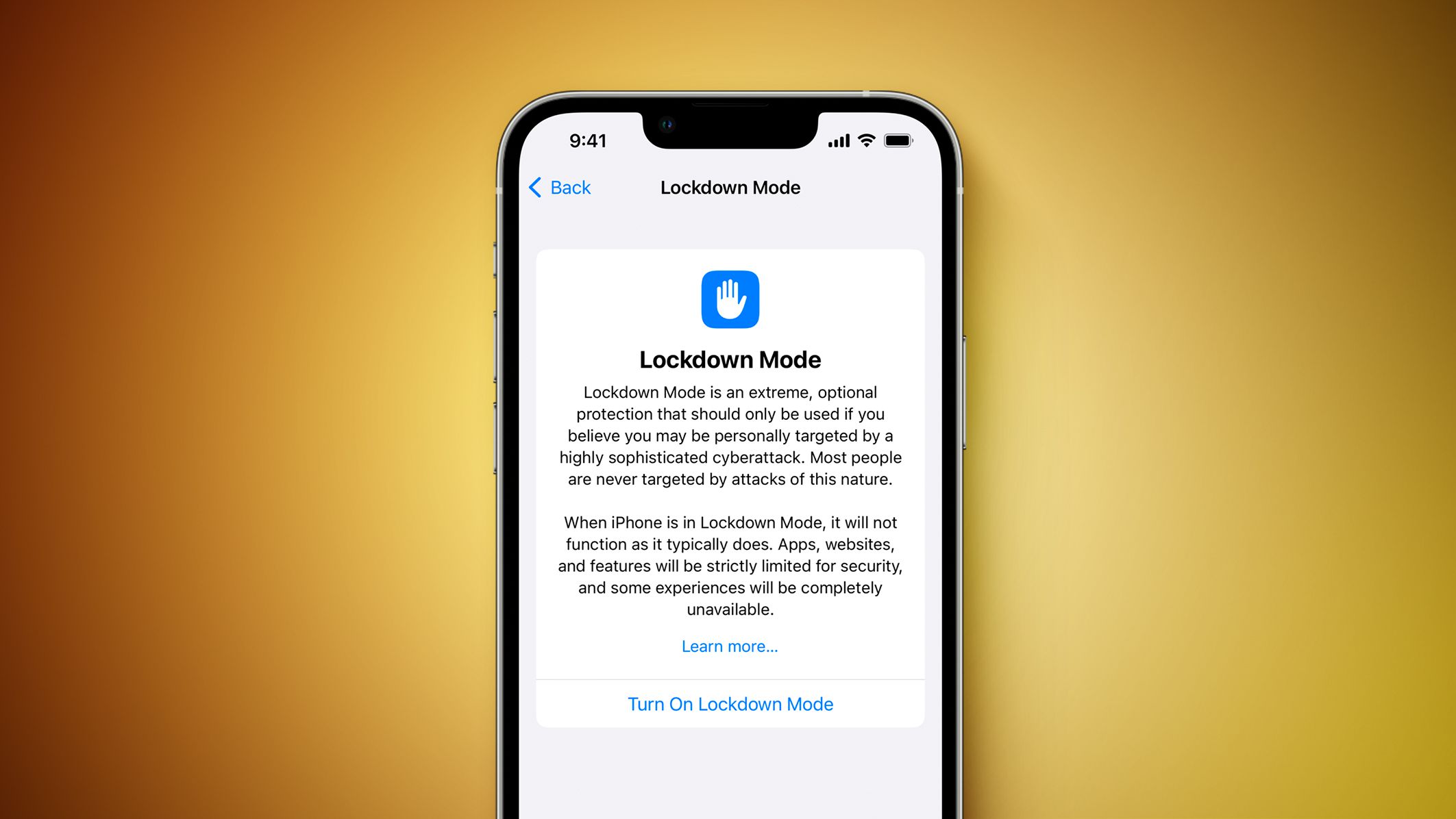

MySK et Bakry ont également étudié si le mode de verrouillage de ios 16 prend les étapes nécessaires pour résoudre ce problème et entourer tout le trafic via un VPN lorsque l’on est activé, et il semble que le même problème persiste si le mode de verrouillage est activé ou non, en particulier avec Push notifications. Cela signifie que la minorité d’utilisateurs qui sont vulnérables à une cyberattaque et doivent activer le mode de verrouillage sont également à risque de fuites de données en dehors de leur tunnel VPN actif.

IOS 16 a introduit le mode de verrouillage comme une fonctionnalité de sécurité en option conçue pour protéger le “très petit nombre” d’utilisateurs qui peuvent être à risque de “cyberattaques très ciblées” des entreprises privées développant des logiciels espions parrainés par l’État, tels que des journalistes, des militants et des employés du gouvernement. Le mode de verrouillage n’attire pas un VPN lui-même et s’appuie sur les mêmes applications VPN tierces que le reste du système.

Mise à jour: le mode de verrouillage fuit plus de trafic à l’extérieur du tunnel VPN que le mode “normal”. Il envoie également un trafic de notification push à l’extérieur du tunnel VPN. C’est bizarre pour un mode de protection extrême.

Voici une capture d’écran du trafic (VPN et Kill Switch activé) #IOS Pic.Twitter.com / 25Zift4efa – Mysk �������� (@mysk_co) 13 octobre 2022

En raison du fait que ios 16 fuit les données en dehors du tunnel VPN même lorsque le mode de verrouillage est activé, les fournisseurs de services Internet, les gouvernements et d’autres organisations peuvent être en mesure d’identifier les utilisateurs qui ont une grande quantité de trafic, ce qui met en évidence potentiellement des individus influents. Il est possible qu’Apple ne veuille pas une application VPN potentiellement malveillante pour percevoir certains types de trafic, mais vu que les FAI et les gouvernements peuvent alors le faire, même si c’est ce que l’utilisateur essaie spécifiquement d’éviter, il semble probable que Cela fait partie du même problème VPN qui affecte ios 16 dans son ensemble.

Il convient de noter qu’Apple répertorie uniquement les fonctionnalités de niveau de haut. Néanmoins, comme le mode de verrouillage prétend être une mesure de protection extrême, cela semble être une surveillance considérable que le trafic VPN est un point vulnérable.