Métodos de criptología

Contents

Técnicas de criptografía

En esto, los números o caracteres de texto sin formato se combinan con la transmisión de dígitos pseudorandom cifrado. Algunos algoritmos de cifrado de corriente importantes son RC4, A5, Blowfish, etc. En el cifrado de la clave simétrica, el código de cifrado se puede romper si alguien descubre la clave simétrica. Pero este problema puede superarse con el algoritmo Diffie-Hellman. En el algoritmo de intercambio o acuerdo de clave Diffie-Hellman, el remitente y el receptor deben acordar una clave simétrica utilizando esta técnica. Esta clave se puede utilizar para un propósito de cifrado o descifrado.

¿Qué es la criptografía en la seguridad?? ¿Cuáles son los diferentes tipos de criptografía??

La criptografía es el estudio de la obtención de comunicaciones de observadores externos. Los algoritmos de cifrado toman el mensaje original, o texto sin formato, y lo convierte en texto cifrado, que no es comprensible. La clave permite al usuario descifrar el mensaje, asegurándose así de que pueda leer el mensaje. También se estudia la fuerza de la aleatoriedad de un cifrado, lo que hace que sea más difícil para cualquiera adivinar la clave o la entrada del algoritmo. La criptografía es cómo podemos lograr conexiones más seguras y robustas para elevar nuestra privacidad. Los avances en la criptografía hacen que sea más difícil romper las encriptaciones para que los archivos, carpetas o conexiones de red encriptados solo sean accesibles para los usuarios autorizados.

La criptografía se centra en cuatro objetivos diferentes:

- Confidencialidad La confidencialidad asegura que solo el destinatario previsto pueda descifrar el mensaje y leer su contenido.

- No repudio No repudio significa que el remitente del mensaje no puede retroceder en el futuro y negar sus razones para enviar o crear el mensaje.

- Integridad La integridad se centra en la capacidad de asegurarse de que la información contenida en el mensaje no se puede modificar mientras está en almacenamiento o tránsito.

- Autenticidad La autenticidad asegura que el remitente y el destinatario puedan verificar las identidades de los demás y el destino del mensaje.

Estos objetivos ayudan a garantizar una transferencia de información segura y auténtica.

Historia de la criptografía

La criptografía comenzó con los cifrados, el primero de los cuales fue el cifra César. Los cifrados eran mucho más fáciles de desentrañar en comparación con los algoritmos criptográficos modernos, pero ambos usaron claves y texto sin formato. Aunque simples, los cifrados del pasado fueron las primeras formas de cifrado. Los algoritmos de hoy y los criptosistemas son mucho más avanzados. Utilizan múltiples rondas de cifrados y encriptan el texto cifrado de mensajes para garantizar el tránsito y el almacenamiento más seguros de los datos. También hay métodos de criptografía utilizados ahora que son irreversibles, manteniendo la seguridad del mensaje para siempre.

La razón de los métodos de criptografía más avanzados se debe a la necesidad de que los datos estén protegidos de manera más segura. La mayoría de los cifras y algoritmos utilizados en los primeros días de la criptografía han sido descifrados, lo que los hace inútiles para la protección de datos. Los algoritmos de hoy se pueden descifrar, pero requeriría años y, a veces, décadas para descifrar el significado de un solo mensaje. Por lo tanto, la carrera para crear técnicas de criptografía más nuevas y avanzadas continúa.

Tipos de criptografía

La criptografía se puede dividir en tres tipos diferentes:

- Criptografía de clave secreta

- Criptografía de clave pública

- Funciones hash

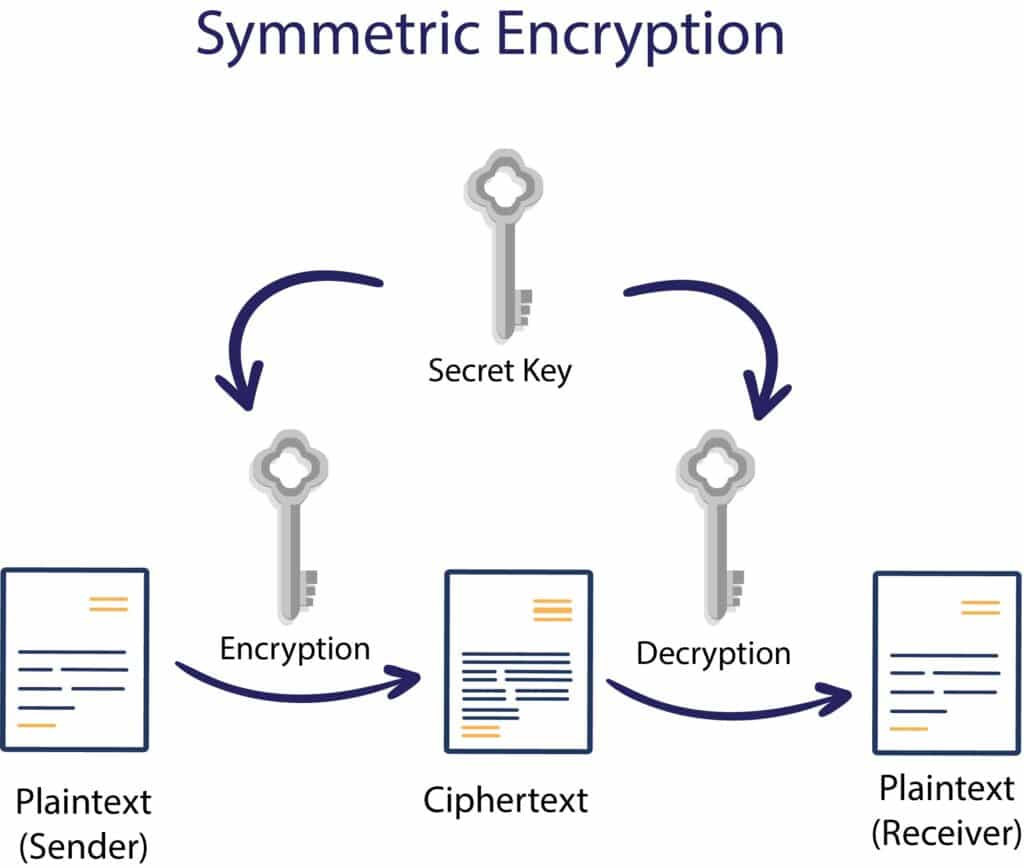

La criptografía de clave secreta, o la criptografía simétrica, utiliza una sola clave para cifrar datos. Tanto el cifrado como el descifrado en la criptografía simétrica usan la misma clave, lo que hace que esta sea la forma más fácil de criptografía. El algoritmo criptográfico utiliza la clave en un cifrado para cifrar los datos, y cuando se debe acceder a los datos nuevamente, una persona confía la clave secreta puede descifrar los datos. La criptografía de clave secreta se puede utilizar tanto en los datos en tránsito como en el inicio, pero comúnmente solo se usa en los datos en Rest, ya que enviar el secreto al destinatario del mensaje puede conducir a un compromiso.

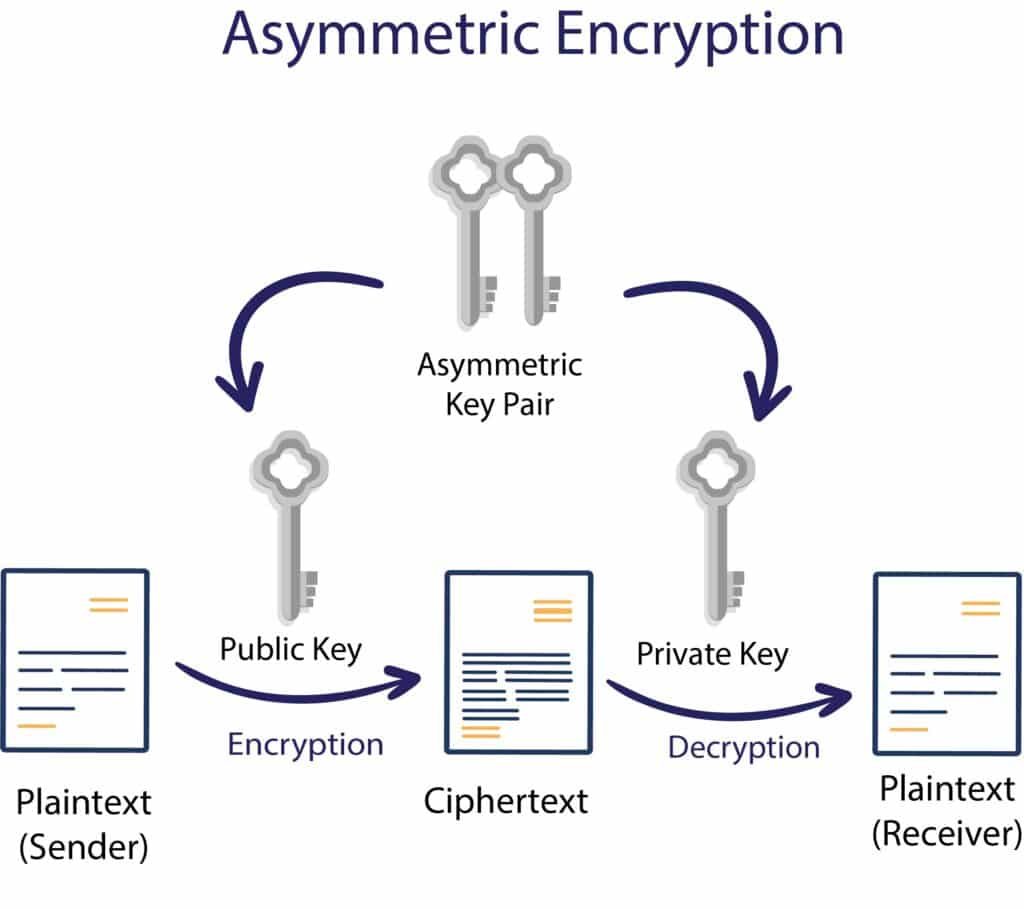

La criptografía de clave pública, o la criptografía asimétrica, utiliza dos claves para cifrar datos. Uno se usa para el cifrado, mientras que la otra clave puede descifrar el mensaje. A diferencia de la criptografía simétrica, si se usa una clave para cifrar, esa misma clave no puede descifrar el mensaje, sino que se utilizará la otra clave.

Una clave se mantiene privada y se llama la “clave privada”, mientras que la otra es compartida públicamente y puede ser utilizada por cualquier persona, por lo tanto, se conoce como la “clave pública”. La relación matemática de las claves es tal que la clave privada no puede derivarse de la clave pública, pero la clave pública puede derivarse del privado. La clave privada no debe distribuirse y solo debe permanecer con el propietario. La clave pública se puede dar a cualquier otra entidad.

Las funciones hash son funciones irreversibles, unidireccional que protegen los datos, a costa de no poder recuperar el mensaje original. El hashing es una forma de transformar una cadena dada en una cadena de longitud fija. Un buen algoritmo de hash producirá salidas únicas para cada entrada dada. La única forma de romper un hash es probando cada entrada posible, hasta que obtenga exactamente el mismo hash. Se puede usar un hash para datos de hash (como contraseñas) y en certificados.

Algunos de los algoritmos de hash más famosos son:

- MD5

- SHA-1

- Familia SHA-2 que incluye SHA-224, SHA-256, SHA-384 y SHA-512

- SHA-3

- Torbellino

- Blake 2

- Blake 3

Listo para comenzar?

Obtenga más información sobre uno de los vectores de ataque nuevos de más rápido crecimiento, las últimas noticias de seguridad cibernética y por qué asegurar las claves y los certificados es tan crítico para nuestro mundo habilitado por Internet.

Técnicas de criptografía

Se han desarrollado varias técnicas de criptografía para proporcionar seguridad de datos para garantizar que los datos transferidos entre los partidos de comunicación sean confidenciales, no modificados por una parte no autorizada, para evitar que los piratas informáticos accedan y utilicen su información. Cicapas César, cifrado monoalfabético, cifrado de sustitución homofónica, cifrado polialfabético, cifrado de juego, valla de riel, almohadilla única, cifra de colina son algunos de los ejemplos de técnicas de criptografía.

Desarrollo web, lenguajes de programación, pruebas de software y otros

La criptografía se ocupa de varios principios de seguridad, que son los siguientes:

- Confidencialidad – Especifica que solo el remitente y el destinatario o destinatarios deberían poder acceder al mensaje. La confidencialidad se perderá si una persona autorizada puede acceder a un mensaje.

- Autenticación – Identifica un usuario o un sistema informático para que se pueda confiar en.

- Integridad – Verifica que el contenido de un mensaje no debe modificarse durante su transmisión del remitente al destinatario.

- No repudio- Especifica que el remitente de un mensaje no se puede rechazar haberlo enviado, más adelante, en el caso de una disputa.

Top 5 técnicas de criptografía

Aquí hay algunos códigos muy fáciles y tecnologías de cifrado modernas más complejas utilizadas en Internet hoy.

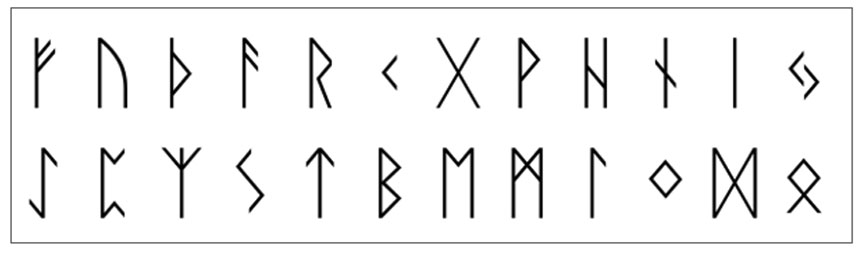

1) códigos simples

- Esta categoría es cualquier forma de escribir un mensaje por lado que es difícil para cualquier otra persona leer. Que implica escribir cosas en otro alfabeto. Aquí podemos ver que las runas islandesas y la IPA y otro nicho construyeron alfabetos como el alfabeto Deseret.

- En esto, podemos usar el lenguaje para codificar. Hemos examinado la creación de idiomas creados como Elish y Lorm.

- El código de libros de libros de Chester Naz y Judith Schiess Avila es un libro que explica cómo el idioma Navajo se había utilizado como código en la Segunda Guerra Mundial y nunca se fue en condiciones extremadamente intensas.

- Si Navajo no tenía palabras para una noción en particular, los altavoces del código eligieron un término en su lugar. La palabra navajo para ‘colibrí,‘, por ejemplo, se había convertido en un avión de combate, y ‘Hat Hat‘ era Alemania.

2) cifrado simétrico

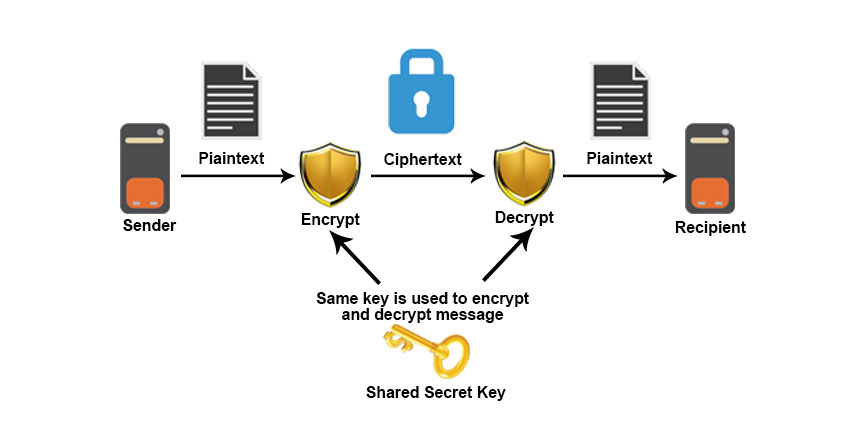

- El cifrado simétrico es un tipo de cifrado que se utiliza para el cifrado y el descifrado de datos electrónicos por una sola clave (una clave secreta). Los cifrados de sustitución son técnicas de cifrado simétrico, pero el cifrado simétrico moderno puede ser mucho más complicado.

- Los datos se convierten en un método que cualquiera no puede entender sin una clave secreta para descifrarlo utilizando algoritmos de cifrado simétrico.

- El cifrado simétrico es un algoritmo antiguo, pero es más rápido y eficiente que el cifrado asimétrico. Debido a un gran rendimiento y una rápida velocidad de simétrica en comparación con el cifrado asimétrico.

- Mientras que la criptografía de clave simétrica implica el uso de la misma clave para el cifrado y el descifrado. Al mismo tiempo, la criptografía de clave asimétrica implica el uso de una clave para el cifrado y otra clave diferente para el descifrado.

- El cifrado simétrico es típico para grandes cantidades de información, e.gramo. Para el cifrado de la base de datos, en el cifrado masivo. En el caso de una base de datos, la clave secreta solo puede estar encriptada o descifrada por la propia base de datos.

Podemos ver el funcionamiento del cifrado simétrico en la imagen que se da a continuación:

Hay dos tipos de algoritmos de cifrado simétrico disponibles:

- Algoritmo de bloque

- Algoritmo de transmisión

A) Algoritmo de bloque

El conjunto de bits está codificado con una clave secreta específica en bloques de datos electrónicos. El sistema mantiene los datos en su memoria mientras espera obtener bloques completos cuando los datos están encriptados. Algunos algoritmos de cifrado de bloques importantes son des, triple des, aes, etc.

B) Algoritmo de cifrado de transmisión

En esto, los números o caracteres de texto sin formato se combinan con la transmisión de dígitos pseudorandom cifrado. Algunos algoritmos de cifrado de corriente importantes son RC4, A5, Blowfish, etc. En el cifrado de la clave simétrica, el código de cifrado se puede romper si alguien descubre la clave simétrica. Pero este problema puede superarse con el algoritmo Diffie-Hellman. En el algoritmo de intercambio o acuerdo de clave Diffie-Hellman, el remitente y el receptor deben acordar una clave simétrica utilizando esta técnica. Esta clave se puede utilizar para un propósito de cifrado o descifrado.

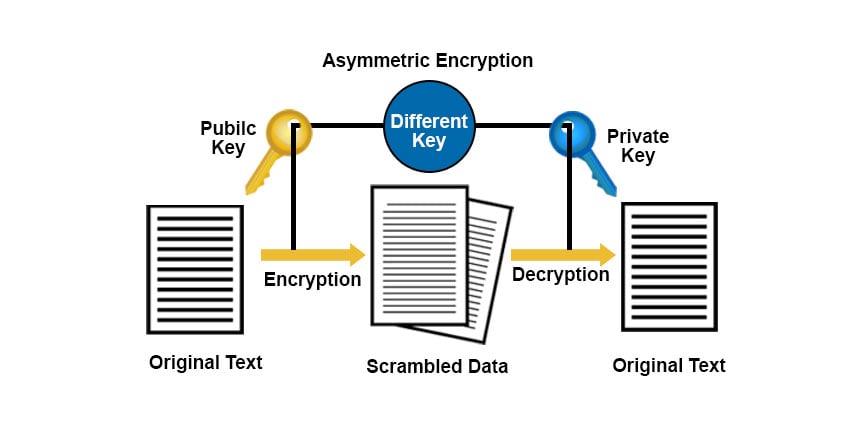

3) cifrado asimétrico

- El cifrado asimétrico también se llama criptografía de clave pública. El cifrado de clave asimétrica ayuda a resolver un problema de intercambio de claves de la criptografía de clave simétrica. En el cifrado asimétrico, se usan dos claves para cifrar el texto plano en el cifrado asimétrico. A través de Internet o Big Network, se intercambian las claves secretas. Es necesario notar que cualquier persona con una clave secreta puede descifrar el mensaje, por lo que el cifrado asimétrico utiliza dos claves correspondientes para aumentar la seguridad.

- Cualquiera que desee enviarle un mensaje tendrá una clave pública accesible libremente, pero la segunda clave privada tiene el secreto para que lo comprenda solo. Un mensaje encriptado con una clave pública se puede decodificar con una clave privada. Un mensaje encriptado con una clave privada también se puede descifrarse con una clave pública.

Podemos ver el funcionamiento del cifrado asimétrico en la imagen que se da a continuación:

4) esteganografía

- La esteganografía es una técnica que facilita la contratación de un mensaje que se mantendrá en secreto dentro de otros mensajes. Anteriormente, las personas usaban métodos para ocultar mensajes como tinta invisible, variaciones minuciosas, etc.

- Pero en una era de tecnología, la esteganografía es una técnica para ocultar datos que pueden ser el archivo, el mensaje, la imagen, etc., Dentro de otros archivos, mensajes o imágenes.

5) hashing

- Hashing es la técnica criptográfica que convierte datos que pueden ser cualquier forma en una cadena única. Independientemente de su tamaño o tipo, cualquier dato se puede hash utilizando un algoritmo de hash. Toma datos de longitud aleatoria y los convierte en un valor de hash fijo.

- El hash es diferente de otros métodos de cifrado porque, en el hashing, el cifrado no se puede revertir; Eso no se puede descifrar usando claves. MD5, SHA1, SHA 256 son los algoritmos de hash ampliamente utilizados.

Conclusión

Este artículo ha visto qué criptografía y varias técnicas de criptografía para cifrar y descifrar los datos son. La criptografía se usa en todos los campos para asegurar datos y evitar que se piratee. Por ejemplo, para asegurar contraseñas, autenticar transacciones bancarias, etc. Hoy en día, se desarrollan y agrietan varias nuevas técnicas criptográficas; Por lo tanto, es importante siempre estar al tanto de las amenazas de la computadora y tomar precauciones para evitarlas lo mejor que podamos.

Artículos recomendados

Esta es una guía para las técnicas de criptografía. Aquí discutimos el concepto básico con pocas técnicas de criptografía respectivamente en detalle. También puede revisar nuestros otros artículos sugeridos para obtener más información

- Criptografía vs cifrado

- Que es el descifrado?

- ¿Qué es la seguridad de la red??

- Herramientas de criptografía

Todo en un paquete VBA de Excel

500+ horas de videos HD

15 caminos de aprendizaje

Más de 120 cursos

Certificado de finalización verificable

Acceso de por vida

Programa de capacitación de Masters de analistas financieros

Más de 2000 horas de videos HD

43 caminos de aprendizaje

550+ cursos

Certificado de finalización verificable

Acceso de por vida

Todo en un paquete de ciencias de datos

Más de 2000 horas de videos HD

80 caminos de aprendizaje

400+ cursos

Certificado de finalización verificable

Acceso de por vida

Todo en un paquete de desarrollo de software

5000+ horas de videos HD

149 caminos de aprendizaje

Más de 1050 cursos

Certificado de finalización verificable

Acceso de por vida

Barra lateral primaria

Todo en un paquete de desarrollo de software 5000+ horas de videos HD | 149 rutas de aprendizaje | 1050+ cursos | Certificado de finalización verificable | Acceso de por vida

Programa de capacitación de Masters de analistas financieros Más de 2000 horas de videos HD | 43 rutas de aprendizaje | 550+ cursos | Certificado de finalización verificable | Acceso de por vida