Πρωτόκολλα OpenVPN

Contents

Πρωτόκολλα OpenVPN

Το OpenVPN είναι το πιο ευέλικτο πρωτόκολλο VPN που είναι διαθέσιμο λόγω της φύσης του ανοιχτού κώδικα. Αυτή η ευελιξία το καθιστά ιδανικό κατά τη δημιουργία α προσαρμοσμένη ρύθμιση ασφαλείας.

Συμβατότητα με πρωτόκολλο

Ενώ το OpenVPN εξελίχθηκε γρήγορα από την αρχική του απελευθέρωση τον Μάρτιο του 2002, έγιναν όλες οι εύλογες προσπάθειες για τη διατήρηση της συμβατότητας του πρωτοκόλλου σε διαφορετικές εκδόσεις OpenVPN.

Ωστόσο, αρκετές αλλαγές έχουν γίνει από την έκδοση 1.1.0 που θα μπορούσε να επηρεάσει τη συμβατότητα.

Αυτές οι σημειώσεις υποθέτουν ότι χρησιμοποιείτε το OpenVPN 1.1.0 ή αργότερα. Εκδόσεις πριν από 1.1.0 πρέπει να θεωρείται πειραματικό.

Στην έκδοση 1.3.0, η προεπιλογή –UDP-MTU άλλαξε από 1500 σε 1300. Εάν θέλετε ένα 1.3.0 ή μεταγενέστερη έκδοση του OpenVPN για να μιλήσετε με 1.1.x ή 1.2.x έκδοση, θα πρέπει να χρησιμοποιήσετε ρητά –UDP-MTU Και στις δύο πλευρές της σύνδεσης και όχι ανάλογα με τις προεπιλογές.

Στην έκδοση 1.5.x, η μορφή συμβολοσειράς επιλογών TLS-Mode άλλαξε. Αυτή η αλλαγή θα σας επηρεάσει μόνο εάν χρησιμοποιείτε ασφάλεια με βάση το TLS. Έκδοση 1.5.Το x είναι πλήρως συμβατό με 1.4.Χ. Έκδοση 1.5.Το x μπορεί να μιλήσει με 1.3.x, αλλά πρέπει να χρησιμοποιήσετε το –απενεργοποιήστε-occ Σημαία στο 1.3.x ομότιμος. Έκδοση 1.5.Το x δεν μπορεί να μιλήσει με 1.2.x ή νωρίτερα χρησιμοποιώντας TLS.

Στην έκδοση 1.5.x, Εάν χρησιμοποιείτε σήραγγα τύπου βρύσης, η ακόλουθη προεπιλογή χρησιμοποιείται για να απλοποιήσει τη διαμόρφωση της γεφύρωσης Ethernet: –tun-mtu 1500–tun-mtu-extra 32. Εάν γεφυρώνετε σε ένα 1.4.x peer ή νωρίτερα, θα πρέπει να δηλώσετε ρητά τις προηγούμενες επιλογές στο 1.4.x ομότιμος.

Στην έκδοση 1.5.x, το κόκκινο καπέλο /etc/init.d/openvpn Το αρχείο έχει αλλάξει για να μην ενεργοποιήσει την προώθηση IP από προεπιλογή (αυτό ερμηνεύεται ως υπερβολικά θλιβερό για προεπιλεγμένη συμπεριφορά). Η προώθηση IP μπορεί εύκολα να ενεργοποιηθεί σε ένα αρχείο σεναρίου ή -up με την εντολή:

echo 1>/proc/sys/net/ipv4/ip_forward

Στην έκδοση 1.5.Χ, –UDP-MTU μετονομάστηκε σε –συνδέσμος-MTU Δεδομένου ότι το OpenVPN υποστηρίζει τώρα τόσο τα πρωτόκολλα UDP όσο και TCP για το στρώμα μεταφοράς σήραγγας. –UDP-MTU θα εξακολουθεί να υποστηρίζεται για συμβατότητα.

Στην έκδοση 1.5.Χ, –ρήμα 5 είναι τώρα ένα επίπεδο εντοπισμού σφαλμάτων. Για κανονική χρήση, –ρήμα 4 πρέπει να θεωρείται ανώτερο όριο.

Στην έκδοση 1.6.0 και άνω, ο αναλυτής αρχείων ρυθμίσεων υποστηρίζει το Shell-Escapes, πριν από έναν χαρακτήρα με backslash. Εάν θέλετε να περάσετε τον ίδιο τον χαρακτήρα backslash, πρέπει να χρησιμοποιήσετε δύο διαδοχικές backslashes.

Στην έκδοση 2.0, –Tun-MTU 1500-MSSFIX 1450 είναι τώρα η προεπιλογή. Σε 1.x Η προεπιλογή είναι –Link-MTU 1300 για διεπαφές Tun και –Tun-MTU 1500 Για διεπαφές παύσης, με –MSSFIX άτομα με ειδικές ανάγκες).

Επίσης στο Verson 2.0, όταν χρησιμοποιείτε TLS, –κλειδί-μέθοδος 2 είναι τώρα η προεπιλογή. Χρήση –κλειδί-μέθοδος 1 στις 2.0 πλευρά για επικοινωνία με 1.Χ.

Ξεκινώντας με την έκδοση 2.Το 0-Beta12, το OpenVPN έχει υιοθετήσει μια συνεπή προσέγγιση για την αποκατάσταση των συμβολοσειρών για να αποτρέψει τους αξιόπιστους ή ημι-εμπιστευμένους συνομηλίκους από την αποστολή κακομεταχειρισμένων χορδών. Οι λεπτομέρειες συζητούνται στην ενότητα Τύποι συμβολοσειράς και στην ενότητα REMPAPTION της σελίδας MAN.

Ξεκινώντας με την έκδοση 2.0-Beta17, ο προεπιλεγμένος αριθμός θύρας του OpenVPN έχει αλλάξει από 5000 σε 1194 ανά επίσημη εκχώρηση λιμένων από την IANA τον Νοέμβριο του 2004.

OpenVPN Πρωτόκολλο (OpenVPN)

Με το OpenVPN, μπορείτε να σήραγγα οποιοδήποτε υποκείμενο IP ή προσαρμογέα εικονικού Ethernet σε μία μόνο θύρα UDP ή TCP. Χρησιμοποιεί όλες τις λειτουργίες κρυπτογράφησης, ελέγχου ταυτότητας και πιστοποίησης της βιβλιοθήκης OpenSSL για να προστατεύσει την ιδιωτική σας επισκεψιμότητα του δικτύου καθώς μεταβαίνει στο Διαδίκτυο.

Το OpenVPN διαθέτει δύο τρόπους ελέγχου ταυτότητας:

- Στατικό κλειδί – Χρησιμοποιήστε ένα προ -κοινόχρηστο στατικό κλειδί

- TLS – Χρησιμοποιήστε πιστοποιητικά SSL/TLS + για έλεγχο ταυτότητας και ανταλλαγή κλειδιών

Για τον έλεγχο ταυτότητας TLS OpenVPN χρησιμοποιεί ένα προσαρμοσμένο πρωτόκολλο ασφαλείας το οποίο περιγράφεται εδώ σε αυτήν τη σελίδα wiki. Αυτό το πρωτόκολλο παρέχει τη σύνδεση SSL/TLS με ένα αξιόπιστο στρώμα μεταφοράς (όπως έχει σχεδιαστεί για να λειτουργεί). Είναι η δεύτερη δουλειά είναι να πολλαπλασιάσει τη συνεδρία SSL/TLS που χρησιμοποιείται για τον έλεγχο ταυτότητας και την ανταλλαγή κλειδιών με την πραγματική κρυπτογραφημένη ροή δεδομένων σήραγγας.

SSL / TLS -> Στρώμα αξιοπιστίας -> \ - -TLS -Auth HMAC \ \> multiplexer ----> udp / encrypt encrypt και HMAC / Tunnel -> χρησιμοποιώντας τη διεπαφή OpenSSL EVP -> / Packets. Ιστορία

Δεν μπορούσα να βρω ιστορικά στοιχεία για αυτό το πρωτόκολλο.

Εξαρτήσεις πρωτοκόλλου

- UDP: Συνήθως, το OpenVPN χρησιμοποιεί το UDP ως πρωτόκολλο μεταφοράς του. Η πολύ γνωστή θύρα UDP για την κυκλοφορία OpenVPN είναι 1194.

- TCP: Επιπλέον, το OpenVPN μπορεί να ρυθμιστεί ώστε να χρησιμοποιεί το TCP ως πρωτόκολλο μεταφοράς του. Η πολύ γνωστή θύρα TCP για την κυκλοφορία OpenVPN είναι 1194.

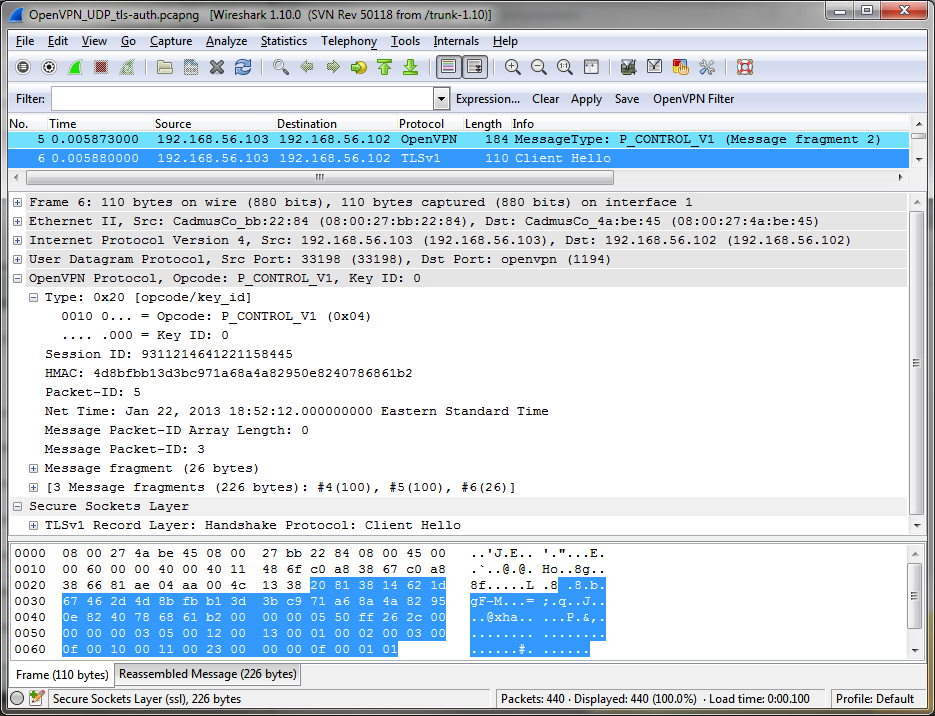

Παράδειγμα κυκλοφορίας

Ζαχαρωτό

Ο Dissector OpenVPN είναι πλήρως λειτουργικός και περιλαμβάνεται στο Wireshark από την έκδοση 1.10.0.

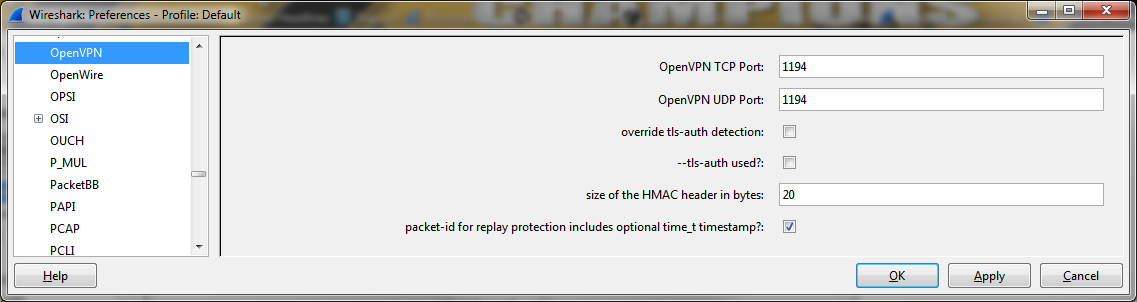

Ρυθμίσεις προτιμήσεων

- Θύρα TCP OpenVPN: Ο Dissector προσπαθεί αυτόματα να αναλύσει τα πακέτα TCP ως κυκλοφορία OpenVPN σε αυτήν τη θύρα.

- Θύρα UDP OpenVPN: Ο Dissector προσπαθεί αυτόματα να αναλύσει τα datagrams του UDP ως κυκλοφορία OpenVPN σε αυτήν τη θύρα.

- Παράκαμψη ανίχνευσης TLS-Auth: Εάν η ανίχνευση TLS-Auth αποτύχει, μπορείτε να επιλέξετε να παρακάμψετε την ανίχνευση και να ορίσετε τις επιλογές TLS-Auth με μη αυτόματο τρόπο.

- -TLS-Auth χρησιμοποιείται?: Εάν χρησιμοποιείται η παράμετρος -tls-auth, πρέπει επίσης να καθοριστούν οι ακόλουθες προτιμήσεις.

- Μέγεθος της κεφαλίδας HMAC σε bytes: Ο προεπιλεγμένος αλγόριθμος HMAC είναι το sha-1 που παράγει HMAC 160 bit, επομένως 20 bytes πρέπει να είναι εντάξει.

- Packet-id για προστασία επανάληψης περιλαμβάνει προαιρετική χρονική σήμανση TIME_T?: Εάν χρησιμοποιείται η παράμετρος -tls-auth, εισάγεται ένα πρόσθετο πακέτο για προστασία επανάληψης μετά την υπογραφή HMAC. Αυτό το πεδίο μπορεί είτε να είναι 4 bytes είτε 8 bytes συμπεριλαμβανομένου ενός προαιρετικού timeStamp Timestamp Long. Η προεπιλεγμένη τιμή είναι αληθής.

Παράδειγμα αρχείου καταγραφής

- Samplecaptures/OpenVPN_UDP_TLS-AUTH.τεμαχίζω

- Samplecaptures/OpenVPN_TCP_TLS-AUTH.τεμαχίζω

Προβολή φίλτρου

Μια πλήρης λίστα με τα πεδία φίλτρου οθόνης OpenVPN μπορεί να βρεθεί στην αναφορά φίλτρου οθόνης

Εμφάνιση μόνο της κυκλοφορίας που βασίζεται στο OpenVPN:

openvpnΦίλτρο καταγραφής

Δεν μπορείτε να φιλτράρετε απευθείας πρωτόκολλα OpenVPN κατά τη λήψη. Ωστόσο, εάν γνωρίζετε τη χρήση της θύρας UDP ή TCP (βλ. Παραπάνω), μπορείτε να φιλτράρετε σε αυτό.

Λάβετε μόνο την κυκλοφορία OpenVPN πάνω από την προεπιλεγμένη θύρα (1194):

Θύρα UDP 1194Θύρα TCP 1194εξωτερικοί σύνδεσμοι

- http: // openvpn.καθαρά/Openvpn – Επίσημη ιστοσελίδα.

- http: // openvpn.καθαρός/ευρετήριο.PHP/ανοικτού κώδικα/τεκμηρίωση/επισκόπηση ασφαλείας.HTMLOpenVPN – Επισκόπηση ασφαλείας – Εξήγησε το πρωτόκολλο OpenVPN.

- http: // www.ανοίγω.org/Ανοίγω – Επίσημη ιστοσελίδα.

Τι είναι το πρωτόκολλο OpenVPN?

Οποιαδήποτε δεδομένα που μεταφέρονται μέσω του Διαδικτύου χρειάζεται ασφάλεια IronClad. Τα εικονικά ιδιωτικά δίκτυα που βασίζονται στο OpenVPN παρέχουν κρυπτογράφηση και ανωνυμία σε απευθείας σύνδεση, καθιστώντας τις καταστροφές στον κυβερνοχώρο πολύ λιγότερο πιθανό. Αλλά τι είναι το OpenVPN και πώς λειτουργεί?

Το OpenVPN είναι ένα από τα πιο δημοφιλή πρωτόκολλα VPN γύρω. Υποστηρίζεται επίσης από τα προϊόντα ασφαλείας της Nordlayer, προσφέροντας ισχυρή κρυπτογράφηση και ευελιξία στους πελάτες μας. Αυτό το άρθρο του Κέντρου Εκμάθησης θα παρέχει όλα όσα πρέπει να γνωρίζουν οι χρήστες πριν προσθέσουν το πρωτόκολλο στη ρύθμιση ασφαλείας τους.

Πώς λειτουργεί το πρωτόκολλο OpenVPN?

Το πρώτο πράγμα που πρέπει να καταλάβετε για το OpenVPN είναι ότι είναι ένα πρωτόκολλο VPN. Ένα πρωτόκολλο είναι ένα σύνολο κανόνων που δημιουργεί σήραγγες VPN. Καθορίζει τον τρόπο κρυπτογράφησης και ετικέτας πακέτων δεδομένων που περνούν σε συνδέσεις VPN.

Υπάρχουν πολλές διαφορετικές επιλογές πρωτοκόλλου για χρήστες VPN, συμπεριλαμβανομένων L2TP, TLS/SSL και IPSEC. Ο καθένας έχει τα ισχυρά σημεία του, αλλά το OpenVPN θεωρείται ως ένας από τους ηγέτες της βιομηχανίας.

Το OpenVPN προήλθε το 2001 και ήταν το πρώτο πρωτόκολλο VPN ανοιχτού κώδικα. Από τότε έχει προκύψει μια παγκόσμια κοινότητα προγραμματιστών. Η κοινότητα ανοιχτού κώδικα του OpenVPN ελέγχει τα σφάλματα και βελτιώνει το πρωτόκολλο, προσθέτοντας νέα χαρακτηριστικά και ενημέρωση στοιχείων ασφαλείας. Ο συνεχής έλεγχος σημαίνει ότι το πρωτόκολλο είναι σπάνια άφησε πίσω από νέες απειλές στον κυβερνοχώρο.

Το OpenVPN είναι Μέρος της οικογένειας VPNs Secure Socket Tunneling Protocol (SSL). Αυτό σημαίνει ότι λειτουργεί στο στρώμα μεταφοράς (Επίπεδο 4) του μοντέλου OSI. Παρέχει επίσης πρόσβαση στο OpenVPN στη τεράστια βιβλιοθήκη SSL, παρέχοντας πολλές επιλογές προσαρμογής κατά τη δημιουργία VPNs.

Από την τεχνική πλευρά, το OpenVPN εξασφαλίζει δεδομένα με κρυπτογράφηση και ανώνυμα δεδομένα μέσω της μετατόπισης διευθύνσεων IP όπως όλα τα VPNs. Ωστόσο, το σύνολο των εργαλείων που χρησιμοποιούνται για την επίτευξη αυτού είναι διαφορετικό από άλλα στυλ VPN:

1. Κρυπτογράφηση

Το πρωτόκολλο OpenVPN χρησιμοποιεί ανταλλαγή κλειδιού SSL/TLS για να εφαρμόσει κρυπτογράφηση κατά τη δημιουργία σηράγγων VPN. Αυτή η διαδικασία χρησιμοποιεί Η κρυπτογράφηση 256-bit ως πρότυπο – Ένα επίπεδο προστασίας που ακόμη και η NSA δεν μπορεί να σπάσει.

Εάν η κρυπτογράφηση 256-bit είναι ανεπαρκής, το OpenVPN μπορεί να προχωρήσει ακόμη περισσότερο. Το πρωτόκολλο υποστηρίζει προηγμένες τεχνικές κρυπτογράφησης όπως το Blowfish, το AES και το Cast-128-καθιστώντας τις μεταδόσεις δεδομένων σχεδόν άτρωτες σε εξωτερικές επιθέσεις.

Επιπλέον, χρησιμοποιεί το OpenVPN Τέλεια μυστικότητα προς τα εμπρός (PFS). Το PFS δημιουργεί ένα μοναδικό κλειδί κρυπτογράφησης για κάθε συνεδρία ή μεταφορά δεδομένων. Η αντικατάσταση των πλήκτρων κρυπτογράφησης καθιστά πολύ δύσκολο για τους εξωτερικούς επιτιθέμενους να κλέβουν τα κλειδιά και να εργαστούν γύρω από κρυπτογράφηση κρυπτογράφησης.

2. Αυθεντικοποίηση

Παράλληλα με κρυπτογράφηση, το OpenVPN χρησιμοποιεί επίσης Προηγμένος έλεγχος ταυτότητας διαδικασίες. Ο έλεγχος ταυτότητας διασφαλίζει ότι κάθε πακέτο δεδομένων παραδίδεται στη σωστή διεύθυνση και στη σωστή ακολουθία.

Όταν οι χρήστες στέλνουν δεδομένα μέσω του OpenVPN, εφαρμόζεται ένα εργαλείο που ονομάζεται TLS-Auth Κωδικός ταυτότητας μηνυμάτων κατακερματισμού (HMAC) έλεγχος ταυτότητας. Το HMAC εγγυάται ουσιαστικά τις ακριβείς μεταφορές δεδομένων με ελάχιστη απώλεια δεδομένων.

Το OpenVPN χρησιμοποιεί δύο τρόπους μετάδοσης: UDP και TCP. Θα δούμε και τα δύο αργότερα. Αλλά προς το παρόν, είναι σημαντικό να σημειωθεί ότι μόνο η λειτουργία TCP παρέχει υπηρεσίες ελέγχου ταυτότητας. Οι έλεγχοι TCP μεταφέρονται για την παρακολούθηση των χαμένων πακέτων, ενώ το UDP μπορεί να οδηγήσει σε απώλεια δεδομένων.

Τα πακέτα OpenVPN μπορούν να περάσουν από οποιαδήποτε θύρα. Η χρήση των πρωτοκόλλων SSL σημαίνει ότι η κυκλοφορία που αποστέλλεται στο δίχτυ είναι σχεδόν αδύνατο να διακρίνεται από τα κανονικά δεδομένα. Με τη σωστή διαμόρφωση στη θύρα 443, οι ξένοι δεν θα είναι καν σε θέση να ανιχνεύσουν τη χρήση ενός VPN.

Αυτή η διαμόρφωση θύρας καθιστά επίσης το OpenVPN πολύ καλό για να αποφεύγει τα τείχη προστασίας – ένα ζήτημα που μπορεί να πληγώσει το IPSEC VPNS.

Οφέλη του OpenVPN

Το OpenVPN έχει γίνει το πρωτόκολλο go-to για πολλά εμπορικά εικονικά ιδιωτικά δίκτυα και υπάρχουν πολλοί καλοί λόγοι για αυτό. Τα οφέλη από το πρωτόκολλο περιλαμβάνουν:

Ισχυρή κρυπτογράφηση με πολλές επιλογές. Η κρυπτογράφηση 256-bit είναι η τυπική λειτουργία με το πρωτόκολλο OpenVPN και πρέπει να προστατεύει τα δεδομένα από όλους τους επιτιθέμενους στον κυβερνοχώρο. Η προεπιλεγμένη ρύθμιση θα διατηρεί ασφαλή τα ευαίσθητα δεδομένα, όπως λεπτομέρειες πληρωμής ή σύνδεση εταιρειών. Και αν οι χρήστες θέλουν πιο ισχυρή κρυπτογράφηση, μπορούν να προστεθούν διαφορετικές κρυπτογράφηση όταν απαιτείται.

Εύκολο στην κλίμακα. Τα συστήματα OpenVPN μπορούν να εξυπηρετήσουν έναν ενιαίο σταθμό εργασίας που συνδέεται με ένα δίκτυο εταιρειών ή να κλιμακωθεί σε συστήματα ασφαλείας σε επίπεδο επιχειρήσεων. Το VPN έχει σχεδιαστεί για να καλύπτει όσες συσκευές απαιτούν οι χρήστες. Οι χρήστες κατεβάζουν προ-διαμορφωμένους πελάτες, εγκαταστήστε τις στις συσκευές τους και είναι έτοιμοι να πάνε.

Εξαιρετική συμβατότητα συσκευών. Ένα από τα μεγαλύτερα οφέλη OpenVPN είναι ότι οι χρήστες μπορούν να εγκαταστήσουν πελάτες OpenVPN σε Windows, Linux και MacOs. Το πρωτόκολλο προσφέρει λειτουργικότητα Android και iOS και μπορεί να διαμορφωθεί για συγκεκριμένο υλικό εάν χρειαστεί.

Απόδοση τείχους προστασίας. Δεν μπορούν να διασχίσουν εύκολα όλα τα VPNs πύλες ή τείχη προστασίας. Αυτό δεν είναι πρόβλημα με το OpenVPN, το οποίο είναι γνωστό για την ικανότητά του να χειρίζεται τείχη προστασίας και άλλο υλικό φιλτραρίσματος.

Ευελιξία πρωτοκόλλου. Η δυνατότητα εναλλαγής μεταξύ UDP και TCP είναι μια άλλη δύναμη των πρωτοκόλλων OpenVPN. Οι παίκτες και οι ταινίες μπορούν να απολαύσουν την ταχύτητα της μετάδοσης του UDP. Το TCP είναι διαθέσιμο για μεταφορές υψηλής ασφάλειας όταν η ταχύτητα είναι λιγότερο κρίσιμη.

Φιλικό προς το plugin. Το OpenVPN συνεργάζεται με πρόσθετα και πρόσθετα τρίτου μέρους. Αυτό ενισχύει το βασικό VPN, προσθέτοντας ένα ευρύ φάσμα υπηρεσιών. Αυτές οι υπηρεσίες περιλαμβάνουν ευέλικτες επιλογές ελέγχου ταυτότητας – ένα εύχρηστο χαρακτηριστικό για δίκτυα εταιρειών. Τα plugins περιλαμβάνουν επίσης πολλά εργαλεία για τη δημιουργία διακομιστών OpenVPN.

Διανομή ανοιχτού κώδικα. Τα περισσότερα πρωτόκολλα VPN ανήκουν σε εταιρικά. Για παράδειγμα, η Microsoft και η Cisco Own L2TP. Αλλά το OpenVPN παραμένει ανοιχτό κώδικα, εξασφαλίζοντας ότι η κώδικα είναι διαφανής. Οι χρήστες δεν θα χρειαστεί να εμπιστευτούν ότι οι εταιρείες εξασφαλίζουν δεδομένα και αποφεύγουν σφάλματα ασφαλείας. Μια παγκόσμια κωδικοποιητική κοινότητα τελειώνει το OpenVPN για να αντιδράσει στις τελευταίες τάσεις στον κυβερνοχώρο.

Μειονεκτήματα του OpenVPN

Τα πλεονεκτήματα που αναφέρονται παραπάνω ξεχωριστά OpenVPN από τα περισσότερα άλλα πρωτόκολλα VPN. Αλλά καμία τεχνολογία στον κυβερνοχώρο δεν είναι άψογη. Το OpenVPN δεν αποτελεί εξαίρεση και υπάρχουν αρκετές πιθανές αδυναμίες που πρέπει να γνωρίζουν οι χρήστες για:

Όχι πάντα η ταχύτερη επιλογή. Η ασφάλεια έρχεται με κόστος στον κόσμο των VPNs. Αυτό ισχύει για το OpenVPN, ειδικά όταν χρησιμοποιείτε τη λειτουργία Secure UDP μεταφοράς. Με ισχυρό έλεγχο ταυτότητας και κρυπτογράφηση, το OpenVPN είναι περίπου τόσο γρήγορα όσο το L2TP, ενώ άλλα πρωτόκολλα σήραγγας μπορεί να είναι ταχύτερα.

Μπορεί να είναι πολύπλοκο για διαμόρφωση. Οι χρήστες μπορούν να αγωνιστούν για να δημιουργήσουν ένα σύστημα OpenVPN από την αρχή. Οι ιδρυτές του VPN συστήνουν μια διαδικασία διαμόρφωσης χειροκίνητης διαμόρφωσης 20 σταδίων και κάθε βήμα είναι πολύπλοκο και χρονοβόρο. Στην πράξη, οι περισσότεροι άνθρωποι αγοράζουν έναν έτοιμο πελάτη OpenVPN με τα χαρακτηριστικά που χρειάζονται. Αυτό είναι βολικό, αλλά οι εταιρείες με ανάγκες ασφαλείας κατά παραγγελία ενδέχεται να βρουν άλλα πρωτόκολλα πιο φιλικά προς το χρήστη.

Όχι το καλύτερο VPN για κινητές συσκευές. Το OpenVPN έχει γίνει μια απλοποιημένη λύση για τα λειτουργικά συστήματα επιφάνειας εργασίας και φορητού υπολογιστή, αλλά δεν είναι τόσο κηλίδα για χρήστες κινητής τηλεφωνίας. Οι υλοποιήσεις Android και iOS δεν είναι τόσο προηγμένες ούτε φιλικές προς το χρήστη, αν και βελτιώνονται συνεχώς.

Πότε χρησιμοποιείται το OpenVPN?

Τώρα γνωρίζουμε περισσότερα για το πώς λειτουργούν οι τεχνολογίες OpenVPN και η ισορροπία των πλεονεκτημάτων και των μειονεκτημάτων. Αλλά ποιες χρησιμοποιήσεις πραγματικού κόσμου υπάρχουν για το λογισμικό OpenVPN?

Από το 2001, το OpenVPN έχει γίνει ένα απαραίτητο μέρος των λύσεων ασφαλείας και οι σημερινοί πελάτες έχουν πολλές εφαρμογές. Οι περιπτώσεις χρήσης θα μπορούσαν να περιλαμβάνουν:

1. Προσαρμοσμένες ρυθμίσεις VPN

Το OpenVPN είναι το πιο ευέλικτο πρωτόκολλο VPN που είναι διαθέσιμο λόγω της φύσης του ανοιχτού κώδικα. Αυτή η ευελιξία το καθιστά ιδανικό κατά τη δημιουργία α προσαρμοσμένη ρύθμιση ασφαλείας.

Οι διαχειριστές μπορούν να αλλάξουν την προηγμένη κρυπτογράφηση ή τη μετάβαση μεταξύ TCP και UDP. Όσο οι χρήστες σέβονται τους όρους της συμφωνίας άδειας χρήσης λογισμικού OpenVPN, μπορούν να χρησιμοποιήσουν τον κώδικα όπως επιθυμούν-κάτι που δεν θα βρείτε με εναλλακτικές λύσεις ενός μεγέθους.

2. Ισχυρή κρυπτογράφηση για απομακρυσμένη πρόσβαση

Με το μέρος κρυπτογράφησης AES 256-bit του πακέτου, το OpenVPN είναι αρκετά ασφαλές για να προστατεύσει τα ευαίσθητα δεδομένα πελατών και τα εμπιστευτικά έγγραφα έργου.

Οι εταιρείες μπορούν να δημιουργήσουν μια ασφαλή σήραγγα μεταξύ των κέντρων δεδομένων στο εσωτερικό και των σταθμών εργασίας στο σπίτι. Και οι εργαζόμενοι μπορούν να συνδεθούν σε πύλες OpenVPN καθώς ταξιδεύουν στον κόσμο. Ακόμα καλύτερα, οι εργαζόμενοι στο σπίτι μπορούν να μεταβούν από τις συνδέσεις TCP σε UDP για να ρέουν ή να παίζουν παιχνίδια εκτός των ωρών γραφείου.

3. Δημιουργία διαμορφώσεων δικτύου μηδέν εμπιστοσύνης

Το μηδέν Trust Network Access (ZTNA) είναι ένα σύνολο ιδεών ασφαλείας που ακολουθούν την αρχή “Ποτέ μην εμπιστεύεστε, πάντα επαληθεύστε”. Οι τεχνολογίες OpenVPN αποτελούν μια καλή βάση για πολλά συστήματα ztna.

Με ένα VPN εγκατεστημένο, οι εταιρείες μπορούν να προστατεύσουν τα δεδομένα που διέρχονται από την περίμετρο του δικτύου. Μπορούν να φιλτράρουν την πρόσβαση στο Διαδίκτυο και να αποτρέψουν την πρόσβαση σε επικίνδυνες ιστοσελίδες. Και με μια εφαρμογή cloud OpenVPN, οι εταιρείες μπορούν να κρυπτογραφούν τα δεδομένα που ρέουν προς και από τις εφαρμογές SaaS.

Εν τω μεταξύ, τα πρόσθετα ελέγχου πρόσβασης με έλεγχο ταυτότητας πολλαπλών παραγόντων προσθέτουν ένα επιπλέον στοιχείο ελέγχου, διατηρώντας τους μη εξουσιοδοτημένους ηθοποιούς μακριά από κρίσιμα περιουσιακά στοιχεία.

Η κρίσιμη πτυχή του OpenVPN είναι η ευελιξία του. Οι χρήστες μπορούν να το εφαρμόσουν σε οικιακά δίκτυα, μπορεί να κλειδώσει τις δημόσιες συνδέσεις WiFi και να συνδέσει με ασφάλεια τις τοποθεσίες υποκαταστημάτων. Όπου απαιτούνται ανωνυμία και κρυπτογράφηση, το OpenVPN μπορεί να διαδραματίσει κάποιο ρόλο.

Τι είναι το OpenVPN UDP και το TCP?

Το OpenVPN σπάει σε δύο πρωτόκολλα και οι χρήστες μπορούν να χρησιμοποιήσουν και τις λειτουργίες TCP και UDP για μετάδοση δεδομένων. Αυτές οι δύο λειτουργίες έχουν διαφορετικά επίπεδα ασφαλείας και εκτελούν πολύ διαφορετικούς ρόλους. Έτσι είναι σημαντικό να γνωρίζουμε πώς ταιριάζουν σε διαμορφώσεις δικτύου.

OpenVPN UDP λειτουργία

Λειτουργία πρωτοκόλλου Datagram (UDP). Το UDP ορίζεται ως πρωτόκολλο σύνδεσης απάθειας, επειδή οι διακομιστές δεν διατηρούν δεδομένα κατάστασης περιόδου σύνδεσης κατά τη μεταβίβαση δεδομένων.

Όταν οι χρήστες στέλνουν δεδομένα σε λειτουργία UDP, υπάρχουν Δεν υπάρχουν μηχανισμοί για την επαλήθευση και τη διόρθωση των λαθών. Οι πελάτες και οι διακομιστές VPN συνδέονται απευθείας. Η μορφή πακέτου UDP έχει συνημμένο με έλεγχο ελέγχου που επιτρέπει τον έλεγχο ταυτότητας, αλλά ο διακομιστής δεν στέλνει αιτήματα ελέγχου ταυτότητας πίσω στον πελάτη. Δεν υπάρχει επίσης εγκατάσταση για την επανεξέταση των δεδομένων εάν εμφανιστεί σφάλμα.

UDP ελαχιστοποιεί τον αριθμό των βημάτων που απαιτούνται για την αποστολή δεδομένων. Αυτό το καθιστά ιδανικό για καταστάσεις χαμηλής καθυστέρησης όπως το Gaming, όπου η πιστότητα των δεδομένων είναι λιγότερο σημαντική από την ακατέργαστη ταχύτητα. Η εξάλειψη της αντικατάστασης πακέτων απαλλάσσει πολύ εύρος ζώνης, εξομαλύνοντας γραφικά και ρέματα.

Ωστόσο, επειδή το UDP δεν διαθέτει διαδικασία χειραψίας, Οι συνδέσεις μπορεί να είναι ανασφαλείς και αναξιόπιστες. Είναι δυνατόν να χάσετε δεδομένα κατά τη διάρκεια της μετάδοσης, καθιστώντας το UDP λιγότερο κατάλληλο για επιχειρηματικές καταστάσεις όπου οι ακριβείς μεταφορές είναι πολύ σημαντικές.

OpenVPN TCP λειτουργία

Το πρωτόκολλο ελέγχου μετάδοσης (TCP) είναι η άλλη λειτουργία OpenVPN. Σε αυτή την περίπτωση, το TCP κατηγοριοποιείται ως κρατικό πρωτόκολλο. Αυτό σημαίνει ότι ο διακομιστής διατηρεί δεδομένα σχετικά με την κατάσταση της περιόδου σύνδεσης. Ο διακομιστής αναφέρεται επίσης στον πελάτη για σκοπούς επαλήθευσης.

Κάθε πακέτο έχει πιστοποιηθεί και ελέγχεται για ακεραιότητα δεδομένων όταν τα δεδομένα ταξιδεύουν μέσω σήραγγας TCP. Ο πελάτης αποστολής δεδομένων θα περιμένει μια αναγνώριση ότι τα πακέτα έχουν φτάσει πριν από την αποστολή του επόμενου πλαισίου. Εάν οι χρόνοι μεταφοράς, το TCP θα επαναλάβει τη διαδικασία μέχρι να πετύχει η μετάδοση.

TCP επίσης καταγράφει την ακολουθία κάθε πακέτου σε μεταφορά. Εάν τα πακέτα φτάσουν εκτός λειτουργίας, το πρωτόκολλο θα επανασυναρμολογήσει τη δομή της αρχικής ακολουθίας. Αυτό προσθέτει ένα άλλο στοιχείο για να εξασφαλίσει την ακεραιότητα των δεδομένων.

Με το OpenVPN, το TCP ανοίγει γενικά τη θύρα TCP 443. Αυτό επιτρέπει στο πρωτόκολλο να διασχίζει αξιόπιστα τείχη προστασίας.

Από την αρνητική πλευρά, Το TCP καταναλώνει περισσότερο εύρος ζώνης από το πρωτόκολλο UDP. Αυτό οδηγεί σε αισθητά βραδύτερες ταχύτητες Κατά την περιήγηση στο διαδίκτυο και το βίντεο συνεχούς ροής. Ο έλεγχος ταυτότητας εγγυάται μεταφορές υψηλής πιστότητας, γεγονός που καθιστά το πρωτόκολλο κατάλληλο για επιχειρηματικές εργασίες. Αλλά ο έλεγχος ταυτότητας έρχεται με κόστος όσον αφορά την ταχύτητα και την αποδοτικότητα.

Πόσο ασφαλές είναι το OpenVPN?

Οι τεχνολογίες OpenVPN έχουν κερδίσει φήμη για ασφάλεια, καθιστώντας την μία από τις πιο δημοφιλείς πλατφόρμες VPN. Αλλά αυτή η φήμη εξακολουθεί να δικαιολογείται?

Σε γενικές γραμμές, το OpenVPN είναι αρκετά ασφαλές για επιχειρηματικούς και προσωπικούς χρήστες VPN. Το πρωτόκολλο χρησιμοποιεί κρυπτογράφηση 256-bit και μπορεί να ενισχυθεί με ακόμα πιο ασφαλείς κρυπτογράφους εάν είναι επιθυμητό. Αυτή η κρυπτογράφηση δεν έχει εκτεθεί ως ευάλωτη στους χάκερ και πρέπει να διασφαλίζει ότι τα δεδομένα προστατεύονται και ιδιωτικά ανά πάσα στιγμή.

Επιπλέον, το OpenVPN περιλαμβάνει τέλεια μυστικότητα προς τα εμπρός, η οποία καταστρέφει και αντικαθιστά τα κλειδιά κρυπτογράφησης όταν ολοκληρώνονται οι συνεδρίες. Τα μέσα αποκωδικοποίησης δεδομένων είναι σπάνια εκτεθειμένα σε επιτιθέμενους, καθιστώντας το έργο τους εξαιρετικά δύσκολο.

Όταν τα δεδομένα ταξιδεύουν μέσω της λειτουργίας OpenVPN TCP, τα πακέτα είναι προσεκτικά επικυρωμένα και επαληθεύονται για ακεραιότητα. Ο έλεγχος ταυτότητας HMAC είναι επίσης διαθέσιμος εάν χρειάζεται. Οι χρήστες μπορούν να είναι βέβαιοι ότι τα αρχεία και τα μηνύματά τους θα φτάσουν με ασφάλεια, με ελάχιστους κινδύνους παρακολούθησης μέσω επιθέσεων Man-in-the-Middle.

Η κοινότητα ανοιχτού κώδικα OpenVPN είναι ένα άλλο μπόνους ασφαλείας. Ως πρωτόκολλο σύνδεσης ανοιχτού κώδικα, το OpenVPN είναι πάντα υπό έλεγχο από μια παγκόσμια κοινότητα εμπειρογνωμόνων ιδιωτικού απορρήτου, οι οποίοι κάνουν τα ευρήματά τους δημόσια. Εάν υπάρχουν αδυναμίες, επισημαίνονται γρήγορα και αντιμετωπίζονται. Με άλλα πρωτόκολλα, οι χρήστες πρέπει να εμπιστεύονται τις εταιρείες να παραμείνουν τρέχουσες και να διορθώσουν τα τρωτά σημεία.

Το OpenVPN είναι εντελώς ασφαλές? Δεν είναι πάντα. Η πολυπλοκότητα της δημιουργίας διαμορφώσεων OpenVPN σημαίνει ότι οι χρήστες μπορούν να αφήσουν κενά ασφαλείας. Για παράδειγμα, οι χρήστες μπορεί να ξεχάσουν να μεταβούν από το UDP σε TCP όταν είναι απαραίτητη η πρόσθετη προστασία. Οι διαχειριστές θα μπορούσαν επίσης να επιλέξουν την ευκολία των στατικών κλειδιά κρυπτογράφησης, αν και η δημόσια υποδομή κλειδιού (PKI) είναι πιο ασφαλής.

Είναι επίσης σημαντικό να θυμόμαστε ότι υπάρχουν εναλλακτικές λύσεις. Το Wireguard έχει αναδειχθεί ως αμφισβητίας στο OpenVPN τα τελευταία χρόνια και προσφέρει παρόμοια χαρακτηριστικά ασφαλείας με πιθανές παροχές ταχύτητας. Το Web-based TLS/SSL VPNS ή το IPSEC VPN έχουν επίσης οφέλη σε συγκεκριμένα πλαίσια. Αλλά για τους γενικούς χρήστες VPN, το OpenVPN είναι συχνά η καλύτερη επιλογή.

OpenVPN: Ταχύτητα και ασφάλεια για ισχυρή προστασία δεδομένων

Το OpenVPN είναι ένα πρωτόκολλο VPN ανοιχτού κώδικα που εξουσιάζει πολλές από τις πιο δημοφιλείς υπηρεσίες VPN στον κόσμο. Οι χρήστες μπορούν να ρυθμίσουν τους ίδιους το OpenVPN, αλλά οι περισσότερες εφαρμογές είναι μέσω πελατών τρίτων μερών.

Το OpenVPN έχει πολλά οφέλη:

Οι χρήστες απολαμβάνουν ευελιξία μέσω διαφορετικών προτύπων κρυπτογράφησης και τρόπων μεταφοράς

Η κρυπτογράφηση 256-bit είναι η προεπιλεγμένη λειτουργία και είναι ουσιαστικά αδιάφορη

Η λειτουργία UDP ταιριάζει στους παίκτες και τις ταινίες. Το TCP λειτουργεί καλά για επιχειρήσεις

Το OpenVPN εξυπηρετεί σχεδόν κάθε συσκευή και οποιοδήποτε λειτουργικό σύστημα.

Τα δεδομένα μπορούν να περάσουν σε τείχη προστασίας. Πολύ λίγες ηλεκτρονικές υπηρεσίες μπλοκ OpenVPN.

Ως VPN ανοιχτού κώδικα, το OpenVPN είναι διαφανές και η εύρεση υποστήριξης είναι εύκολη.

Το OpenVPN μπορεί να κλιμακωθεί εύκολα, παρέχοντας κάλυψη για δίκτυα εταιρειών.Το OpenVPN έχει μερικά μειονεκτήματα. Είναι περίπλοκο για αρχάριους, δεν είναι ιδανικό για χρήστες κινητών τηλεφώνων, και μπορεί να υποφέρει από λανθάνουσα κατάσταση. Αλλά σε βασικές μετρήσεις όπως η ασφάλεια ταιριάζει με τα ανταγωνιστικά πρότυπα VPN.

Το Nordlayer παρέχει πλήρη υποστήριξη OpenVPN για επιχειρηματικούς χρήστες. Μπορούμε να σας βοηθήσουμε να δημιουργήσετε συνδέσεις OpenVPN για Linux, MacOS και Windows. Δημιουργήστε προσαρμοσμένους διακομιστές για οποιαδήποτε τοπογραφία δικτύου, εγκαταστήστε προ-κατασκευασμένες λύσεις OpenVPN και ενσωματώστε το OpenVPN με συστήματα SASE ή ZERO TRUST.

- -TLS-Auth χρησιμοποιείται?: Εάν χρησιμοποιείται η παράμετρος -tls-auth, πρέπει επίσης να καθοριστούν οι ακόλουθες προτιμήσεις.