Πώς να σπάσετε το τείχος προστασίας

Contents

Πώς να σπάσετε το τείχος προστασίας

Όπως το άρθρο

Οι πιο δημοφιλείς μέθοδοι που χρησιμοποιούνται από τους χάκερ για να παρακάμψουν τα τείχη προστασίας

Ένα τείχος προστασίας είναι μια συσκευή ασφαλείας δικτύου που βασίζεται σε υλικό ή λογισμικό που προστατεύει ένα δίκτυο από μη εξουσιοδοτημένη πρόσβαση, παρακολουθώντας όλες τις εισερχόμενες και εξερχόμενες κυκλοφορίες για να αποδεχθούν, να αρνηθούν ή να μειώσουν την κυκλοφορία σύμφωνα με τους προκαθορισμένους κανόνες ασφαλείας. Με απλά λόγια, αποτελεί εμπόδιο μεταξύ ενός ασφαλούς δικτύου και ενός μη αξιόπιστου δικτύου. Ο χάκερ χρησιμοποιεί διάφορες μεθόδους για να παρακάμψει τα τείχη προστασίας. Παρακάτω είναι μερικές πιο δημοφιλείς μεθόδους που χρησιμοποιούνται από τους χάκερ για να παρακάμψουν τα τείχη προστασίας.

Κρυπτογραφημένες επιθέσεις έγχυσης:

Οι κρυπτογραφημένες επιθέσεις έγχυσης παραδίδονται συνήθως μέσω ηλεκτρονικού ταχυδρομείου ηλεκτρονικού “ψαρέματος”. Το ηλεκτρονικό ταχυδρομείο κόβει τους χρήστες να κάνουν κλικ σε έναν συγκεκριμένο σύνδεσμο που εισάγει έναν κρυπτογραφημένο κώδικα στον υπολογιστή τους. Αυτό θα μπορούσε να είναι κανονικό κακόβουλο λογισμικό, κακόβουλο λογισμικό ή κάποιο είδος backdoor για πρόσβαση δεδομένων. Οι σύνδεσμοι phishing μπορούν επίσης να ζητήσουν από τους χρήστες τα διαπιστευτήρια σύνδεσης (ή άλλες ευαίσθητες πληροφορίες) και να παραδώσουν κρυπτογραφημένα ωφέλιμα φορτία, ένα διπλό χτύπημα κατά των εγκληματιών στον κυβερνοχώρο. Τα παλαιότερα συστήματα λογισμικού δεν είναι ικανά να επιθεωρούν σωστά και να φιλτράρουν κρυπτογραφημένη κυκλοφορία. Το τελευταίο του τείχος προστασίας DPI είναι πολύ πιο πιθανό να ασχοληθεί με κρυπτογραφημένες απειλές, αλλά οι απειλές που δεν έχουν αναγνωριστεί (“μηδενική ημέρα”) μπορούν ακόμα να γλιστρήσουν μέσω του δίχτυ. Η καταπολέμηση των κρυπτογραφημένων επιθέσεων έγχυσης είναι ένα εξαιρετικό παράδειγμα του τρόπου με τον οποίο η εκπαίδευση στον κυβερνοχώρο, οι σύγχρονες λύσεις τείχους προστασίας και η ισχυρή προστασία από ιούς συνεργάζονται.

Επιθέσεις IoT:

Το λογισμικό στις συσκευές IoT είναι συχνά ελαφρύ και ανεπαρκώς ασφαλισμένο. Για αυτόν τον λόγο, μην συνδέσετε ποτέ τη συσκευή σας στο Διαδίκτυο. Ανεξάρτητα από το πόσο μικρή ή αβλαβή είναι η συσκευή. Πάντα βεβαιωθείτε ότι είστε ασφαλώς “πίσω” τείχη προστασίας, IPs και άλλες λύσεις στον κυβερνοχώρο που χρησιμοποιείτε.

Επιθέσεις έγχυσης SQL:

Η ένεση SQL είναι μια μέθοδος με την οποία οι χάκερ παρακάμπτουν το σύστημα χρήστη ή το τείχος προστασίας από τη βάση δεδομένων με την έγχυση κακόβουλου κώδικα (εντολές) του SQL. Αυτή είναι η πιο συνηθισμένη μέθοδος της πειρατείας ιστού που χρησιμοποιούνται από τους χάκερς. Λόγω επιθέσεων έγχυσης SQL, οι χάκερ μπορούν να ανακτήσουν όλα τα δεδομένα χρήστη που υπάρχουν στη βάση δεδομένων, για παράδειγμα, πληροφορίες πιστωτικής κάρτας. Οι χάκερ μπορούν επίσης να αλλάξουν ή να διαγράψουν δεδομένα που υπάρχουν στη βάση δεδομένων. Hackers Design Δηλώσεις SQL για παράκαμψη βάσεων δεδομένων ή τείχους προστασίας συστήματος χρηστών. Οι χάκερ εισάγουν και εκτελούν αυτήν την κακόβουλη δήλωση SQL όταν ο διακομιστής Web επικοινωνεί με τον διακομιστή βάσης δεδομένων για τη μεταφορά πληροφοριών.

Για περισσότερες λεπτομέρειες, ανατρέξτε στο άρθρο SQL ένεση.

Ταλίδες εφαρμογής:

Οι αδυναμίες ή οι οπές στην εφαρμογή που επηρεάζουν την ασφάλεια της εφαρμογής είναι γνωστές ως ευπάθειες εφαρμογής. Οι χάκερ εκμεταλλεύονται αυτήν την τρύπα ή την αδυναμία παρακάμπτοντας το τείχος προστασίας. Μόλις οι χάκερ ανακαλύψουν μια ευπάθεια σε μια εφαρμογή και τον τρόπο πρόσβασης σε αυτήν, είναι δυνατόν οι χάκερ να εκμεταλλευτούν την ευπάθεια της εφαρμογής για τη διευκόλυνση του εγκληματία στον κυβερνοχώρο. Ως εκ τούτου, θα είναι πολύ σημαντικό να διαχειριστείτε και να διορθώσετε τυχόν σφάλματα ή τρωτά σημεία για την προστασία της εφαρμογής από τους χάκερς.

Misconfiguration του διακομιστή:

Όλοι γνωρίζουμε ότι ένας διακομιστής είναι ένας ειδικός υπολογιστής για συγκεκριμένο σκοπό και έχει σχεδιαστεί για να διαρκεί περισσότερο από τους κανονικούς υπολογιστές της επιφάνειας εργασίας μας. Επομένως, ο διακομιστής χρειάζεται ένα ενημερωμένο αρχείο διαμόρφωσης για την προστασία του συστήματος από μη εξουσιοδοτημένη πρόσβαση. Οι χάκερ προσπαθούν πάντα να εισέλθουν σε έναν διακομιστή με λανθασμένο διακομιστή, επειδή μερικές φορές ο διακομιστής παραμένει με προεπιλεγμένες ρυθμίσεις. Αυτό συχνά οδηγεί σε τρωτά σημεία που βοηθούν τους χάκερς να παρακάμπτουν εύκολα τα τείχη προστασίας διακομιστή που παρέχουν ένα βασικό επίπεδο ασφάλειας.

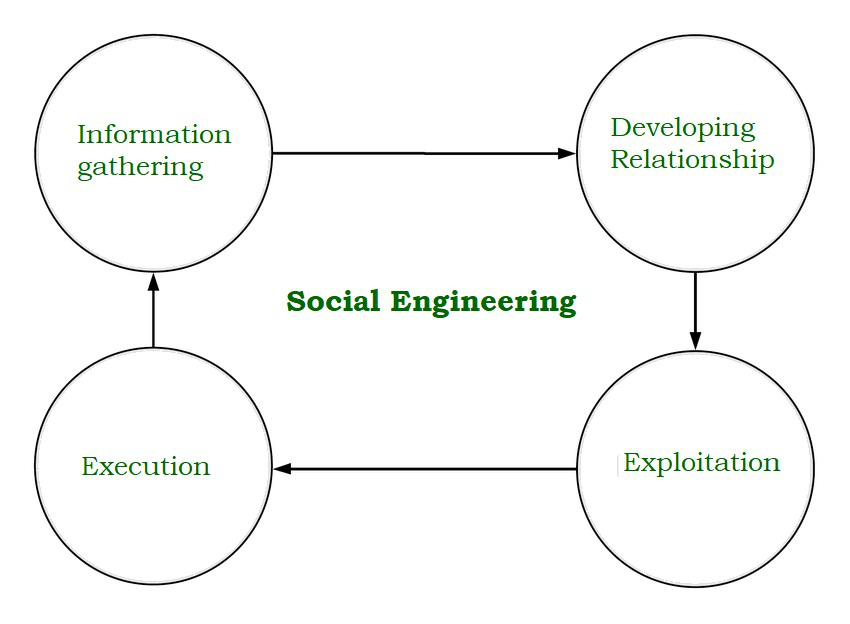

Κοινωνική μηχανική:

Η κοινωνική μηχανική εκμεταλλεύεται τις ανθρώπινες αδυναμίες και την ψυχολογία για να αποκτήσει πρόσβαση σε συστήματα, δεδομένα, προσωπικές πληροφορίες και πολλά άλλα. Είναι η τέχνη του χειρισμού ανθρώπων. Δεν χρησιμοποιούνται τεχνικές τεχνικές τεχνικές πειρατείας. Οι επιτιθέμενοι χρησιμοποιούν συνήθως νέες τεχνικές κοινωνικής μηχανικής, επειδή είναι ευκολότερο να εκμεταλλευτούν τη φυσική αξιοπιστία των θυμάτων τους.

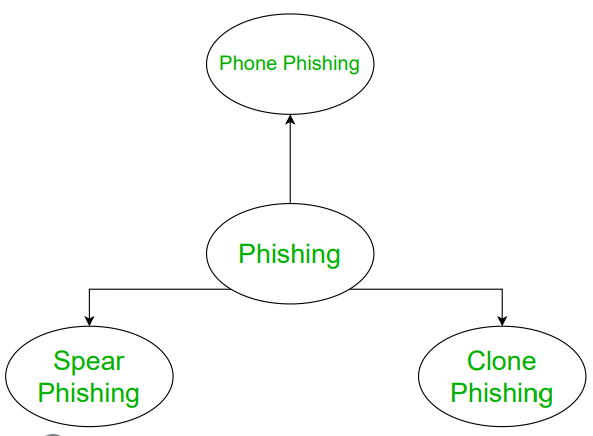

Επιθέσεις ηλεκτρονικού ψαρέματος:

Ένα τείχος προστασίας δεν μπορεί να προστατεύσει από επιθέσεις ηλεκτρονικού ψαρέματος. Ο χάκερ χρησιμοποιεί ηλεκτρονικό ταχυδρομείο ηλεκτρονικού “ψαρέματος” για να διαδώσει το ransomware στο σύστημα, το οποίο παρακάμπτει την ασφάλεια του τείχους προστασίας δικτύου και μολύνει το σύστημα.

- Ο χάκερ δημιουργεί κακόβουλο αρχείο ransomware ή σύνδεσμο για την πρόσβαση στο σύστημα χρηστών.

- Ο χάκερ στέλνει email σε ένα κακόβουλο αρχείο στον στόχο.

- Το Ransomware διεισδύει αυτόματα στο σύστημα όταν ο στόχος ανοίγει το συνημμένο ή κλικ στον σύνδεσμο.

- Μόλις το ransomware κρυπτογραφήσει τα δεδομένα και κρατάει το σύστημα του θύματος, οι χάκερ απαιτούν πληρωμή λύτρας για το κλειδί αποκρυπτογράφησης. Που χρησιμοποιείται για την αποκρυπτογράφηση του κρυπτογραφημένου συστήματος.

Προληπτικό μέτρο:

- Δημιουργήστε αντίγραφα ασφαλείας των αρχείων σας για τη μείωση της απώλειας δεδομένων.

- Ενημερώστε πάντα τη διαμόρφωση του διακομιστή, το λογισμικό και το λειτουργικό σας σύστημα.

- Χρησιμοποιήστε ενημερωμένο Antivirus για να εξασφαλίσετε το σύστημά σας και το δίκτυό σας από επιβλαβείς ιούς,.

- Ποτέ μην κάνετε κλικ σε συνημμένα σε μηνύματα ηλεκτρονικού ταχυδρομείου από άγνωστους αποστολείς.

- Αποφύγετε τη λήψη διαφορετικών τύπων άγνωστων αρχείων όπως αρχεία αρχείων (.φερμουάρ, .rar), κλπ., Καθώς οι επιτιθέμενοι κρύβουν κακόβουλα προγράμματα σε αυτούς τους τύπους αρχείων.

Τελευταία ενημέρωση: 08 Σεπ, 2022

Όπως το άρθρο

Πώς να σπάσετε το τείχος προστασίας

Э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э э

Ы з з з з з з з и и и и п п п п п п з п з з з з з з з з з п. С п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п п. ПOчем э э э э э э э э э э э п п п п п п п?

Э э э э э а а а а и е е з з л л л л л л л э э э э э э э э э э э э Κοιτάζοντας το ριμπάγ. С с п п п п п э э э э э э э э э э э э э э э э э э э э э э э э э э э э. Д э э э э д д д и и д д д ρίας н и д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д д.

И и з а а а а а а а а ы ы з .. Е е е е д п п ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж ж п п п п п п п п п п п п п п п п п. Орrρά. Пороннαι.

ПON п п е е а а τροφή пρέφ а а а а а τροφήλου. е е е и τροφή ее же жÉ в в ж и и и и ч ч.