Επισκόπηση της κρυπτογραφίας

Contents

Τι είναι η κρυπτογραφία? Μια πλήρη επισκόπηση

Εάν ενδιαφέρεστε να διαβάσετε πιο σε βάθος για το πώς λειτουργεί το bitcoin, μπορείτε να το κάνετε στο bitcoin.org.

5. Εισαγωγή στην κρυπτογραφία

Σε αυτή την τάξη, θα σας διδάξουμε τα βασικά δομικά στοιχεία της κρυπτογραφίας, και ειδικότερα, αρκετά για να πάρετε μια αίσθηση για το πώς λειτουργούν σε εννοιολογικό επίπεδο. Η κατανόηση της κρυπτογραφίας σε εννοιολογικό επίπεδο θα σας δώσει καλή διαίσθηση για το πώς τα βιομηχανικά συστήματα χρησιμοποιούν την κρυπτογραφία στην πράξη. Ωστόσο, η κρυπτογραφία στην πράξη είναι πολύ δύσκολο να γίνει σωστό. Οι πραγματικές κρυπτογραφικές υλοποιήσεις πραγματικού κόσμου απαιτούν μεγάλη προσοχή στη λεπτομέρεια και έχουν εκατοντάδες πιθανές παγίδες. Για παράδειγμα, οι ιδιωτικές πληροφορίες ενδέχεται να διαρρεύσουν μέσω διαφόρων πλευρικών καναλιών, οι γεννήτριες τυχαίων αριθμών ενδέχεται να πάνε στραβά και τα κρυπτογραφικά πρωτόγονα ενδέχεται να χάσουν όλη την ασφάλεια εάν τα χρησιμοποιείτε με λάθος τρόπο. Δεν θα έχουμε χρόνο να διδάξουμε όλες αυτές τις λεπτομέρειες και παγίδες σε εσάς στο CS 161, οπότε δεν πρέπει ποτέ να εφαρμόσετε τη δική σας κρυπτογραφία χρησιμοποιώντας τους αλγόριθμους που σας διδάσκουμε σε αυτήν την τάξη. Αντ ‘αυτού, η κρυπτογραφία που σας δείχνουμε σε αυτήν την τάξη είναι τόσο πολύ για να σας εκπαιδεύσει ως καταναλωτή ως εκπαιδεύοντας σας ως μηχανικό. Εάν βρεθείτε να χρειάζεστε μια κρυπτογραφημένη σύνδεση μεταξύ δύο υπολογιστών ή εάν πρέπει να στείλετε ένα κρυπτογραφημένο μήνυμα σε άλλο άτομο, θα πρέπει να χρησιμοποιήσετε τα υπάρχοντα καλά κρυπτογραφικά εργαλεία. Ωστόσο, συχνά θα αντιμετωπίζετε το πρόβλημα της κατανόησης του τρόπου με τον οποίο πρέπει να λειτουργήσει κάτι. Μπορεί επίσης να σας ζητηθεί να αξιολογήσετε τη διαφορά μεταξύ εναλλακτικών λύσεων. Για αυτό, θα πρέπει να κατανοήσετε την υποκείμενη κρυπτογραφική μηχανική που εμπλέκεται. Ομοίως, μερικές φορές υπάρχουν εφαρμογές που επωφελούνται από κρυπτογραφικά πρωτόγονα με μη κρυπτογραφικούς τρόπους, οπότε είναι χρήσιμο να γνωρίζουμε τα πρωτόγονα. Ποτέ δεν ξέρεις πότε μπορεί να χρειαστείτε ένα hash, ένα HMAC ή ένα κρυπτογραφικό μπλοκ για μια εργασία μη ασφαλείας που εκμεταλλεύεται τις ιδιότητες τυχαιότητας τους. Συνοπτικά, γνωρίζουμε ότι πρόκειται να σας διδάξουμε αρκετή κρυπτογραφία για να είναι επικίνδυνη, αλλά όχι αρκετή για την εφαρμογή της κρυπτογραφίας βιομηχανικής αντοχής στην πράξη.

5.2. Σύντομη ιστορία της κρυπτογραφίας

Η λέξη “κρυπτογραφία” προέρχεται από τις λατινικές ρίζες κρύπτη, που σημαίνει μυστικό και γραφία, Σημαίνει το γράψιμο. Έτσι, η κρυπτογραφία είναι κυριολεκτικά η μελέτη για το πώς να γράψετε μυστικά μηνύματα. Σχέδια για την αποστολή μυστικών μηνυμάτων επιστρέφουν στην αρχαιότητα. Πριν από 2.000 χρόνια, ο Julius Caesar χρησιμοποίησε αυτό που αναφέρεται σήμερα ως “Caesar Cypher”, το οποίο συνίσταται στην παραβίαση του αλφαβήτου μετατοπίζοντας κάθε επιστολή προς τα εμπρός κατά ένα σταθερό ποσό. Για παράδειγμα, εάν ο Caesar χρησιμοποίησε μια μετατόπιση από \ (3 \) τότε το μήνυμα “κρυπτογραφία” θα κωδικοποιηθεί ως “fubswrjudskb”. Με την ανάπτυξη του Telegraph (ηλεκτρονική επικοινωνία) κατά τη διάρκεια της δεκαετίας του 1800, η ανάγκη για κρυπτογράφηση σε στρατιωτικές και διπλωματικές επικοινωνίες έγινε ιδιαίτερα σημαντική. Οι κωδικοί που χρησιμοποιήθηκαν κατά τη διάρκεια αυτής της περιόδου “Pen and Ink” ήταν σχετικά απλοί, αφού τα μηνύματα έπρεπε να αποκωδικοποιηθούν με το χέρι. Οι κωδικοί δεν ήταν επίσης πολύ ασφαλείς, σύμφωνα με τα σύγχρονα πρότυπα. Η δεύτερη φάση της κρυπτογραφίας, η “μηχανική εποχή”, ήταν το αποτέλεσμα ενός γερμανικού έργου για τη δημιουργία μιας μηχανικής συσκευής για την κρυπτογράφηση μηνυμάτων σε έναν άθραυστο κωδικό. Το αποτέλεσμα Αίνιγμα Το μηχάνημα ήταν ένα αξιοσημείωτο κατόρθωμα της μηχανικής. Ακόμη πιο αξιοσημείωτο ήταν η μαζική βρετανική προσπάθεια κατά τη διάρκεια του Β ‘Παγκοσμίου Πολέμου για να σπάσει τον κώδικα. Η βρετανική επιτυχία στο σπάσιμο του κώδικα αίνιγμα βοήθησε να επηρεάσει την πορεία του πολέμου, μειώνοντας το περίπου ένα χρόνο, σύμφωνα με τους περισσότερους εμπειρογνώμονες. Υπήρχαν τρεις σημαντικοί παράγοντες στο σπάσιμο του κώδικα Enigma. Πρώτον, οι Βρετανοί κατάφεραν να αποκτήσουν ένα αντίγραφο μιας μηχανής εργασίας εργασίας από την Πολωνία, η οποία είχε σπάσει μια απλούστερη έκδοση του κώδικα. Δεύτερον, οι Σύμμαχοι επέστησαν μεγάλη δύναμη, πρώτα με τους Πολωνούς, οι οποίοι απασχολούσαν ένα μεγάλο μέρος των μαθηματικών για να σπάσουν τη δομή και στη συνέχεια από τους Βρετανούς, του οποίου το έργο περιελάμβανε τον Alan Turing, έναν από τους ιδρυτές των πατέρων των υπολογιστών των υπολογιστών. Ο τρίτος παράγοντας ήταν η τεράστια κλίμακα της προσπάθειας κώδικα. Οι Γερμανοί πίστευαν ότι το αίνιγμα ήταν καλά μη-crackable, αλλά αυτό που δεν είχαν καταλάβει ήταν το πρωτοφανές επίπεδο δέσμευσης που οι Βρετανοί χύθηκαν για να το σπάσουν, όταν οι κωδικοποιητές σημείωσαν αρκετή αρχική πρόοδο για να δείξουν τη δυνατότητα επιτυχίας. Στο αποκορύφωμά του, ο βρετανικός οργανισμός κωδικοποιητικής χρήσης απασχολούσε πάνω από 10.000 άτομα, ένα επίπεδο προσπάθειας που υπερέβη πολύ οτιδήποτε είχαν προβλέψει οι Γερμανοί. Επίσης, ανέπτυξαν ηλεκτρομηχανικά συστήματα που θα μπορούσαν, παράλληλα, να αναζητήσουν έναν απίστευτο αριθμό πιθανών κλειδιών μέχρι να βρεθεί το σωστό. Η σύγχρονη κρυπτογραφία διακρίνεται από την εξάρτησή της από τα μαθηματικά και τους ηλεκτρονικούς υπολογιστές. Έχει τις πρώτες ρίζες του στο έργο του Claude Shannon μετά τον Δεύτερο Παγκόσμιο Πόλεμο. Η ανάλυση του εφάπαξ μαξιλάρι (που συζητήθηκε στο επόμενο κεφάλαιο) οφείλεται στον Shannon. Στις αρχές της δεκαετίας του 1970 είδε την εισαγωγή ενός τυποποιημένου κρυπτοσυστήματος, DES, από το Εθνικό Ινστιτούτο Τεχνολογίας (NIST). Η DES απάντησε στην αυξανόμενη ανάγκη για ψηφιακά πρότυπα κρυπτογράφησης στις τραπεζικές και άλλες επιχειρήσεις. Η δεκαετία που ξεκίνησε στα τέλη της δεκαετίας του 1970 έβλεπε μια έκρηξη εργασίας σε μια υπολογιστική θεωρία της κρυπτογραφίας.

5.3. Ορισμοί

Διαισθητικά, μπορούμε να δούμε ότι το Caesar Cypher δεν είναι ασφαλές (δοκιμάστε και τις 26 πιθανές μετατοπίσεις και θα πάρετε το αρχικό μήνυμα πίσω), αλλά πώς μπορούμε να αποδείξουμε ότι είναι, στην πραγματικότητα, ανασφαλείς? Για να μελετήσουμε επίσημα την κρυπτογραφία, θα πρέπει να ορίσουμε ένα μαθηματικά αυστηρό πλαίσιο που μας επιτρέπει να αναλύσουμε την ασφάλεια διαφόρων κρυπτογραφικών συστημάτων. Το υπόλοιπο αυτού του τμήματος ορίζει ορισμένους σημαντικούς όρους που θα εμφανιστούν σε όλη τη μονάδα.

5.4. Ορισμοί: η Αλίκη, ο Μπομπ, η Εύα και ο Μάλλιρι

Το πιο βασικό πρόβλημα στην κρυπτογραφία είναι η εξασφάλιση της ασφάλειας των επικοινωνιών σε ένα ανασφαλές μέσο. Δύο επαναλαμβανόμενα μέλη του cast των χαρακτήρων στην κρυπτογραφία είναι Αλίκη και Βαρίδι, που επιθυμούν να επικοινωνούν με ασφάλεια σαν να βρίσκονταν στο ίδιο δωμάτιο ή να έχουν μια αφοσιωμένη, αδιάφορη γραμμή. Ωστόσο, διαθέτουν μόνο μια τηλεφωνική γραμμή ή μια σύνδεση στο Διαδίκτυο που υπόκεινται στην εκτόξευση από έναν αντίπαλο υποκλοπής, Παραμονή. Σε ορισμένες ρυθμίσεις, η Εύα μπορεί να αντικατασταθεί από έναν ενεργό αντίπαλο Μάζιο, Ποιος μπορεί να παραβιάσει τις επικοινωνίες εκτός από την παρακολούθηση τους. Ο στόχος είναι να σχεδιάσουμε ένα σχέδιο για την ανακαίνιση των μηνυμάτων μεταξύ της Αλίκης και του Bob με τέτοιο τρόπο ώστε η Εύα να μην έχει ιδέα για το περιεχόμενο της ανταλλαγής τους και ο Mallory δεν είναι σε θέση να παραβιάσει το περιεχόμενο της ανταλλαγής τους χωρίς να ανιχνευθεί. Με άλλα λόγια, θέλουμε να προσομοιώσουμε το ιδανικό κανάλι επικοινωνίας χρησιμοποιώντας μόνο το διαθέσιμο ανασφαλές κανάλι.

5.5. Ορισμοί: Κλειδιά

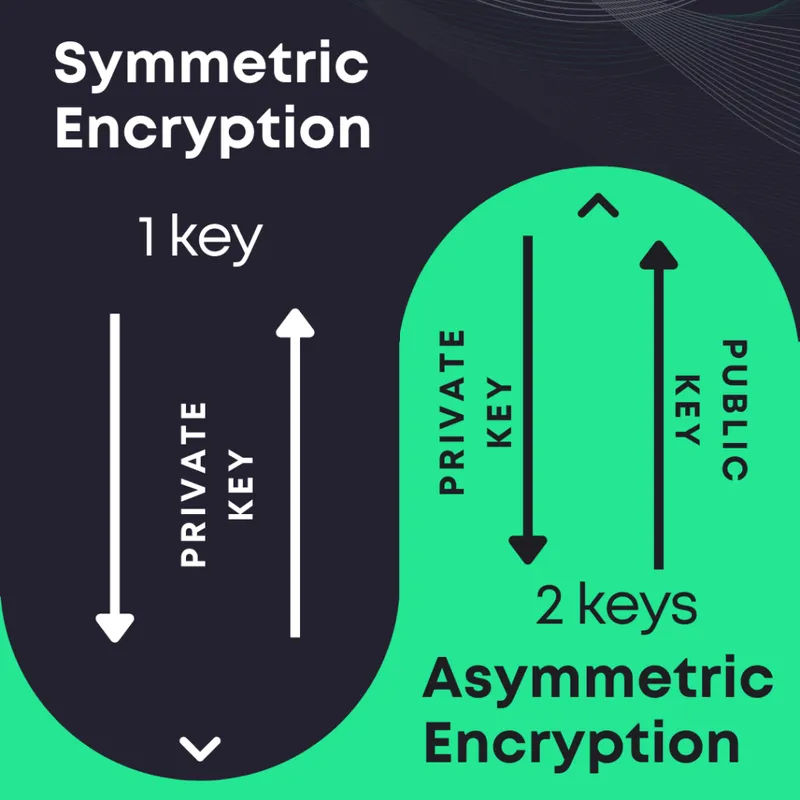

Το πιο βασικό δομικό στοιχείο οποιουδήποτε κρυπτογραφικού συστήματος (ή κρυπτοσυστήματα) είναι το κλειδί. Το κλειδί είναι μια μυστική τιμή που μας βοηθά να εξασφαλίσουμε μηνύματα. Πολλοί κρυπτογραφικοί αλγόριθμοι και λειτουργίες απαιτούν ένα κλειδί ως είσοδο για να κλειδώσουν ή να ξεκλειδώσουν κάποια μυστική αξία. Υπάρχουν δύο βασικά βασικά μοντέλα στη σύγχρονη κρυπτογραφία. Στο συμμετρικό κλειδί Το μοντέλο, η Alice και ο Bob γνωρίζουν και την αξία ενός μυστικού κλειδιού και πρέπει να εξασφαλίσουν τις επικοινωνίες τους χρησιμοποιώντας αυτήν την κοινή μυστική αξία. Στο ασύμμετρο κλειδί μοντέλο, κάθε άτομο έχει ένα μυστικό κλειδί και ένα αντίστοιχο δημόσιο κλειδί. Μπορεί να θυμάστε την κρυπτογράφηση RSA από το CS 70, το οποίο είναι ένα σύστημα κρυπτογράφησης ασύμμετρου κλειδιού.

5.6. Ορισμοί: Εμπιστευτικότητα, ακεραιότητα, αυθεντικότητα

Στην κρυπτογραφία, υπάρχουν τρεις κύριες ιδιότητες ασφαλείας που θέλουμε να επιτύχουμε. Εμπιστευτικότητα είναι το ακίνητο που εμποδίζει τους αντιπάλους να διαβάζουν τα ιδιωτικά μας δεδομένα. Εάν ένα μήνυμα είναι εμπιστευτικό, τότε ένας εισβολέας δεν γνωρίζει το περιεχόμενό του. Μπορείτε να σκεφτείτε την εμπιστευτικότητα όπως το κλείδωμα και το ξεκλείδωμα ενός μηνύματος σε ένα κιβώτιο κλειδώματος. Η Alice χρησιμοποιεί ένα κλειδί για να κλειδώσει το μήνυμα σε ένα πλαίσιο και στη συνέχεια να στέλνει το μήνυμα (στο κλειδωμένο πλαίσιο) πάνω από το ανασφαλές κανάλι στο Bob. Η Εύα μπορεί να δει το κλειδωμένο πλαίσιο, αλλά δεν μπορεί να έχει πρόσβαση στο μήνυμα μέσα, αφού δεν έχει κλειδί για να ανοίξει το κουτί. Όταν ο Bob λαμβάνει το κουτί, είναι σε θέση να το ξεκλειδώσει χρησιμοποιώντας το κλειδί και να ανακτήσει το μήνυμα. Οι περισσότεροι κρυπτογραφικοί αλγόριθμοι που εγγυώνται την εμπιστευτικότητα των εργασιών ως εξής: Η Αλίκη χρησιμοποιεί ένα κλειδί για κρυπτογραφώ ένα μήνυμα αλλάζοντας το σε μια κωδικοποιημένη μορφή που ο εισβολέας δεν μπορεί να διαβάσει. Στη συνέχεια στέλνει αυτό το κρυπτογραφημένο μήνυμα πάνω από το ανασφαλές κανάλι στον Bob. Όταν ο Bob λαμβάνει το κρυπτογραφημένο μήνυμα, χρησιμοποιεί το κλειδί αποκρυπτογραφώ το μήνυμα αλλάζοντας το πίσω στην αρχική του μορφή. Μερικές φορές καλούμε το μήνυμα απλό κείμενο Όταν δεν είναι κρυπτογραφημένο και κρυπτογράφημα Όταν είναι κρυπτογραφημένο. Ακόμη και αν ο εισβολέας μπορεί να δει το κρυπτογραφημένο κρυπτογράφημα, δεν θα πρέπει να είναι σε θέση να το αποκρυπτογραφήσει στο αντίστοιχο στρώμα – μόνο ο επιδιωκόμενος παραλήπτης, ο Bob, θα πρέπει να είναι σε θέση να αποκρυπτογραφήσει το μήνυμα. Ακεραιότητα είναι το ακίνητο που εμποδίζει τους αντιπάλους να παραβιάζουν τα ιδιωτικά μας δεδομένα. Εάν ένα μήνυμα έχει ακεραιότητα, τότε ένας εισβολέας δεν μπορεί να αλλάξει το περιεχόμενό του χωρίς να ανιχνευθεί. Αυθεντικότητα είναι το ακίνητο που μας επιτρέπει να καθορίσουμε ποιος δημιούργησε ένα δεδομένο μήνυμα. Εάν ένα μήνυμα έχει αυθεντικότητα, τότε μπορούμε να είμαστε σίγουροι ότι το μήνυμα γράφτηκε από το άτομο που ισχυρίζεται ότι το έχει γράψει. Ίσως να σκέφτεστε ότι η αυθεντικότητα και η ακεραιότητα φαίνονται πολύ στενά συνδεδεμένες και θα ήταν σωστή. Έχει νόημα ότι προτού να μπορέσετε να αποδείξετε ότι ένα μήνυμα προέρχεται από ένα συγκεκριμένο άτομο, πρέπει πρώτα να αποδείξετε ότι το μήνυμα δεν άλλαξε. Με άλλα λόγια, προτού να μπορέσετε να αποδείξετε την αυθεντικότητα, πρέπει πρώτα να είστε σε θέση να αποδείξετε την ακεραιότητα. Ωστόσο, αυτές δεν είναι πανομοιότυπες ιδιότητες και θα ρίξουμε μια ματιά σε κάποιες περιπτώσεις άκρων καθώς βυθίζουμε περαιτέρω στην κρυπτογραφική μονάδα. Μπορείτε να σκεφτείτε τους κρυπτογραφικούς αλγόριθμους που εξασφαλίζουν την ακεραιότητα και την αυθεντικότητα ως προσθήκη σφραγίδας στο μήνυμα που αποστέλλεται. Η Alice χρησιμοποιεί το κλειδί για να προσθέσει μια ειδική σφραγίδα, όπως ένα κομμάτι ταινίας στο φάκελο, στο μήνυμα. Στη συνέχεια στέλνει το σφραγισμένο μήνυμα πάνω από το μη ασφαλές κανάλι. Αν ο Mallory μπαίνει με το μήνυμα, θα σπάσει την ταινία στο φάκελο και επομένως σπάσει τη σφραγίδα. Χωρίς το κλειδί, η Mallory δεν μπορεί να δημιουργήσει τη δική του σφραγίδα. Όταν ο Bob λαμβάνει το μήνυμα, ελέγχει ότι η σφραγίδα είναι ακατάλληλη πριν αποσυρθεί από το φάκελο και αποκαλύπτει το μήνυμα. Οι περισσότεροι κρυπτογραφικοί αλγόριθμοι που εγγυώνται την ακεραιότητα και την αυθεντικότητα λειτουργούν ως εξής: Η Alice δημιουργεί ένα ετικέτα ή ένα υπογραφή σε ένα μήνυμα. Στέλνει το μήνυμα με την ετικέτα στον Bob. Όταν ο Bob λαμβάνει το μήνυμα και την ετικέτα, επαληθεύει ότι η ετικέτα ισχύει για το μήνυμα που στάλθηκε. Εάν ο εισβολέας τροποποιήσει το μήνυμα, η ετικέτα δεν πρέπει πλέον να είναι έγκυρη και η επαλήθευση του Bob θα αποτύχει. Αυτό θα επιτρέψει στον Bob να εντοπίσει εάν το μήνυμα έχει τροποποιηθεί και δεν είναι πλέον το αρχικό μήνυμα από την Αλίκη. Ο εισβολέας δεν θα πρέπει να είναι σε θέση να παράγει έγκυρες ετικέτες για τα κακόβουλα μηνύματά τους. Μια σχετική ιδιοκτησία που μπορεί να θέλουμε να έχει το κρυπτοσυστήματα μας είναι είναι δυνατότητα άρνησης. Αν η Αλίκη και ο Μπομπ επικοινωνούν με ασφάλεια, η Αλίκη μπορεί να θέλει να δημοσιεύσει ένα μήνυμα από τον Μπομπ και να το δείξει σε έναν δικαστή, υποστηρίζοντας ότι προήλθε από τον Μπομπ. Εάν το κρυπτοσυστήματα έχει δυσπιστία, δεν υπάρχει κρυπτογραφική απόδειξη για να εγγυηθεί ότι το δημοσιευμένο μήνυμα της Αλίκης προήλθε από τον Bob. Για παράδειγμα, εξετάστε μια περίπτωση όπου η Alice και ο Bob χρησιμοποιούν το ίδιο κλειδί για να δημιουργήσουν μια υπογραφή σε ένα μήνυμα και η Alice δημοσιεύει ένα μήνυμα με έγκυρη υπογραφή. Τότε ο δικαστής δεν μπορεί να είναι σίγουρος ότι το μήνυμα προήλθε από τον Bob – η υπογραφή θα μπορούσε να έχει δημιουργηθεί εύλογα από την Alice.

5.7: Επισκόπηση των συστημάτων

Θα εξετάσουμε τα κρυπτογραφικά πρωτόγονα που παρέχουν εμπιστευτικότητα, ακεραιότητα και έλεγχο ταυτότητας τόσο στις ρυθμίσεις του συμμετρικού κλειδιού όσο και στις ασύμμετρους κλειδί.

| Συμμετρικό κλειδί | Ασύμμετρο κλειδί | |

|---|---|---|

| Εμπιστευτικότητα | Μπλοκ κρυπτογράφηση με τρόπους αλυσίδας (e.σολ., AES-CBC) | Κρυπτογράφηση δημόσιου κλειδιού (e.σολ., El Gamal, κρυπτογράφηση RSA) |

| Ακεραιότητα και έλεγχος ταυτότητας | Macs (e.σολ., AES-CBC-MAC) | Ψηφιακές υπογραφές (e.σολ., Υπογραφές RSA) |

- Κρυπτογραφικά χτυπήματα Παρέχετε ένα μονόδρομο Digest: επιτρέπουν σε κάποιον να συμπυκνώσει ένα μακρύ μήνυμα σε μια σύντομη ακολουθία αυτού που φαίνεται να είναι τυχαία κομμάτια. Τα κρυπτογραφικά hashes είναι μη αναστρέψιμα, οπότε δεν μπορείτε να μεταβείτε από το προκύπτον hash πίσω στο αρχικό μήνυμα, αλλά μπορείτε γρήγορα να επαληθεύσετε ότι ένα μήνυμα έχει ένα δεδομένο hash.

- Πολλά κρυπτογραφικά συστήματα και προβλήματα χρειάζονται πολλά τυχαία κομμάτια. Για να δημιουργήσουμε αυτά χρησιμοποιούμε ένα γεννήτρια τυχαίων αριθμών ψευδο, Μια διαδικασία που παίρνει μια μικρή ποσότητα πραγματικής τυχαιότητας και την εκτείνεται σε μια μακρά ακολουθία που πρέπει να διακρίνεται από τα πραγματικά τυχαία δεδομένα.

- Βασικός ανταλλαγή Σχέδια (Ε.σολ. Diffie-Hellman Key Exchange) Επιτρέψτε στην Alice και Bob να χρησιμοποιήσουν ένα ανασφαλές κανάλι επικοινωνίας για να συμφωνήσουν σε ένα κοινό τυχαίο μυστικό κλειδί που χρησιμοποιείται στη συνέχεια για κρυπτογράφηση συμμετρικού κλειδιού.

5.8. Ορισμοί: Η αρχή του Kerckhoff

Ας εξετάσουμε τώρα το μοντέλο απειλής, το οποίο σε αυτό το περιβάλλον περιλαμβάνει την απάντηση στην ερώτηση: πόσο ισχυροί είναι οι επιτιθέμενοι Εύα και Mallory?

Για να εξετάσουμε αυτήν την ερώτηση, θυμηθείτε Η αρχή του Kerckhoff Από τις προηγούμενες σημειώσεις σχετικά με τις αρχές ασφαλείας:

Τα κρυπτοσυστήματα πρέπει να παραμείνουν ασφαλή ακόμη και όταν ο εισβολέας γνωρίζει όλες τις εσωτερικές λεπτομέρειες του συστήματος. Το κλειδί πρέπει να είναι το μόνο πράγμα που πρέπει να διατηρηθεί μυστικό και το σύστημα πρέπει να σχεδιάζεται για να διευκολύνει την αλλαγή των πλήκτρων που διαρρέουν (ή υποψιάζονται να διαρρεύσουν). Εάν διαρρέουν τα μυστικά σας, είναι συνήθως πολύ πιο εύκολο να αλλάξετε το κλειδί από το να αντικαταστήσετε κάθε περίπτωση του λειτουργικού λογισμικού. (Αυτή η αρχή συνδέεται στενά με Το μέγιστο του Shannon: Μην βασίζεστε στην ασφάλεια μέσω της αφάνειας.·

Σύμφωνα με την αρχή του Kerchoff, θα υποθέσουμε ότι ο εισβολέας γνωρίζει τους αλγόριθμους κρυπτογράφησης και αποκρυπτογράφησης. 1 Οι μόνες πληροφορίες που λείπει ο εισβολέας είναι το μυστικό κλειδί.

5.9. Ορισμοί: Μοντέλα απειλών

Κατά την ανάλυση της εμπιστευτικότητας ενός συστήματος κρυπτογράφησης, υπάρχουν αρκετές δυνατότητες σχετικά με το πόση πρόσβαση σε μια παραμονή επιτιθέμενης παραμονής έχει στο ανασφαλές κανάλι:

- Η Εύα κατάφερε να παρεμποδίσει ένα μόνο κρυπτογραφημένο μήνυμα και επιθυμεί να ανακτήσει το απλό κείμενο (το αρχικό μήνυμα). Αυτό είναι γνωστό ως επίθεση μόνο για κρυπτογράφημα.

- Η Εύα έχει παρεμποδίσει ένα κρυπτογραφημένο μήνυμα και έχει ήδη κάποιες μερικές πληροφορίες σχετικά με το απλό κείμενο, το οποίο βοηθά στην αφαίρεση της φύσης της κρυπτογράφησης. Αυτή η περίπτωση είναι ένα Γνωστή επίθεση με πλάγια. Σε αυτή την περίπτωση η γνώση της Eve σχετικά με το απλό κείμενο είναι μερική, αλλά συχνά εξετάζουμε την πλήρη γνώση μιας εμφάνισης του PlainText.

- Η Εύα μπορεί να καταγράψει ένα κρυπτογραφημένο μήνυμα από την Αλίκη στον Μπομπ και να ξαναγράψει ξανά το κρυπτογραφημένο μήνυμα στον Μπομπ. Αυτό είναι γνωστό ως επίθεση επανάληψης. Για παράδειγμα, η Εύα καταγράφει την κρυπτογράφηση του μηνύματος “Σύστημα αυτόματης πληρωμής του Hey Bob: Pay Eve $$ 100 $” και το στέλνει επανειλημμένα στον Bob So Eve πληρώνεται πολλές φορές. Η Εύα μπορεί να μην γνωρίζει την αποκρυπτογράφηση του μηνύματος, αλλά μπορεί ακόμα να στείλει την κρυπτογράφηση επανειλημμένα για να εκτελέσει την επίθεση.

- Η Εύα μπορεί να ξεγελάσει την Αλίκη για να κρυπτογραφήσει αυθαίρετα μηνύματα της επιλογής της Εύας, για τα οποία η Εύα μπορεί στη συνέχεια να παρατηρήσει τα προκύπτοντα κρυπτογράφημα. (Αυτό μπορεί να συμβεί εάν η Εύα έχει πρόσβαση στο σύστημα κρυπτογράφησης ή μπορεί να δημιουργήσει εξωτερικά συμβάντα που θα οδηγήσουν την Alice στην αποστολή προβλέψιμων μηνυμάτων σε απάντηση.) Σε κάποιο άλλο χρονικό σημείο, η Αλίκη κρυπτογραφεί ένα μήνυμα που είναι άγνωστο στην Εύα. Η Εύα παρακολουθεί την κρυπτογράφηση του μηνύματος της Αλίκης και στοχεύει στην ανάκτηση του μηνύματος δεδομένου του τι έχει παρατηρήσει η Εύα σχετικά με τις προηγούμενες κρυπτογραφήσεις. Αυτή η περίπτωση είναι γνωστή ως επιλεγμένη επίθεση.

- Η Εύα μπορεί να ξεγελάσει τον Μπομπ για να αποκρυπτογραφήσει μερικά κρυπτογράφηση. Η Εύα θα ήθελε να χρησιμοποιήσει αυτό για να μάθει την αποκρυπτογράφηση κάποιου άλλου κρυπτογράφου (διαφορετικό από το κρυπτογράφημα Η Εύα εξαπάτησε τον Bob να αποκρυπτογραφήσει). Αυτή η περίπτωση είναι γνωστή ως επιλεγμένη επίθεση.

- Ένας συνδυασμός των προηγούμενων δύο περιπτώσεων: η Εύα μπορεί να ξεγελάσει την Αλίκη στην κρυπτογράφηση ορισμένων μηνυμάτων της επιλογής της Εύας και μπορεί να εξαπατήσει τον Μπομπ για να αποκρυπτογραφήσει κάποιες κρυπτογράφηση της επιλογής της Εύας. Η Εύα θα ήθελε να μάθει την αποκρυπτογράφηση κάποιου άλλου κρυπτογράφου που στάλθηκε από την Αλίκη. (Για να αποφευχθεί η κατασκευή αυτής της περίπτωσης ασήμαντο, η Εύα δεν επιτρέπεται να ξεγελάσει τον Μπομπ για να αποκρυπτογραφήσει το κρυπτογράφημα που αποστέλλεται από την Αλίκη.) Αυτή η περίπτωση είναι γνωστή ως επιλεγμένη επίθεση/κρυπτογράφημα, και είναι το πιο σοβαρό μοντέλο απειλής.

Σήμερα, επιμένουμε συνήθως ότι οι αλγόριθμοι κρυπτογράφησης παρέχουν ασφάλεια έναντι επιλεγμένων επιθεωρητών/κρυπτογράφων, τόσο επειδή αυτές οι επιθέσεις είναι πρακτικές σε ορισμένες ρυθμίσεις και επειδή είναι στην πραγματικότητα εφικτό να παρέχουμε καλή ασφάλεια ακόμη και έναντι αυτού του πολύ ισχυρού μοντέλου επίθεσης.

Ωστόσο, για απλότητα, αυτή η τάξη θα επικεντρωθεί κυρίως στην ασφάλεια έναντι επιθεωρήσεων επιλεγμένων κειμένων.

- Η ιστορία του αίνιγμα δίνει μια πιθανή δικαιολογία για αυτή την υπόθεση: δεδομένου του πόσο ευρέως χρησιμοποιήθηκε το αίνιγμα, ήταν αναπόφευκτο ότι αργά ή γρήγορα οι σύμμαχοι θα πάρουν τα χέρια τους σε μια μηχανή Enigma, και μάλιστα το έκαναν. ↩

Τι είναι η κρυπτογραφία? Μια πλήρη επισκόπηση

Επιμελημένα podcasts backend, βίντεο και άρθρα. Όλα δωρεάν.

Αν ψάχνετε να γίνετε προγραμματιστής backend, ή απλά παραμείνετε ενημερωμένοι με τις τελευταίες τεχνολογίες και τάσεις backend, βρήκατε το σωστό μέρος. Εγγραφείτε παρακάτω για να λάβετε ένα αντίγραφο του ενημερωτικού δελτίου μας, The Boot.Ο Dev χτύπησε, κάθε μήνα στα εισερχόμενά σας. Χωρίς ανεπιθύμητα, χωρίς χορηγούς, εντελώς δωρεάν.

�� Τι είναι η κρυπτογραφία?

Με απλά λόγια, η κρυπτογραφία παρέχει μια μέθοδο για ασφαλή επικοινωνία. Σταματά τα μη εξουσιοδοτημένα μέρη, που συνήθως αναφέρονται ως αντίπαλοι ή χάκερ, από την απόκτηση πρόσβασης στα μυστικά μηνύματα που κοινοποιούνται μεταξύ των εξουσιοδοτημένων μερών. Η μέθοδος που παρέχει η κρυπτογραφία καλείται κρυπτογράφηση.

Η κρυπτογράφηση μετατρέπει ένα κλειδί και την είσοδο, το απλό κείμενο, σε κρυπτογραφημένη έξοδο, το κρυπτογράφημα. Οι αλγόριθμοι κρυπτογράφησης θεωρούνται ασφαλείς μόνο εάν οι επιτιθέμενοι δεν μπορούν να καθορίσουν οποιεσδήποτε ιδιότητες του κείμενο ή το κλειδί όταν παρουσιάζονται μόνο με το κρυπτογράφημα. Ένας εισβολέας δεν πρέπει να είναι σε θέση να μάθει Οτιδήποτε Σχετικά με ένα κλειδί, ακόμη και αν έχουν πολλούς συνδυασμούς στρώματος/κρυπτογράφησης που χρησιμοποιούν αυτό το κλειδί.

Ένα πραγματικό παράδειγμα θα ήταν πληροφορίες πιστωτικής κάρτας που χρησιμοποιείτε για αγορές για το Amazon ή άλλους ιστότοπους ηλεκτρονικού εμπορίου. Ο κώδικας στο πρόγραμμα περιήγησης ιστού σας κρυπτογραφεί το απλό κείμενο, τον αριθμό της κάρτας σας, στο κρυπτογράφημα, το οποίο σε κάποιον χωρίς τα κλειδιά θα μοιάζουν με δυσανάγνωστο, τυχαίο κείμενο. Ωστόσο, μόλις ο αριθμός της κάρτας σας φτάσει στον αποδέκτη του, το ηλεκτρονικό κατάστημα, το λογισμικό τους θα το αποκρυπτογραφήσει πίσω σε απλό κείμενο, ώστε να μπορούν να σας χρεώσουν για την αγορά σας.

�� Αρχές κρυπτογραφίας

Οι βασικές αρχές της σύγχρονης κρυπτογραφίας περιλαμβάνουν:

- Εμπιστευτικότητα

- Ακεραιότητα

- Μη επαναφορά

- Αυθεντικοποίηση

Ας πάμε πάνω από το ένα προς ένα.

�� Εμπιστευτικότητα

Η εμπιστευτικότητα των δεδομένων διασφαλίζει ότι τα δεδομένα περιορίζονται σε εκείνους που έχουν εξουσιοδότηση να το δουν. Τα δεδομένα πρέπει να είναι ορατά μόνο σε όσους διαθέτουν κάποιες κρίσιμες πληροφορίες, όπως το κλειδί αποκρυπτογράφησης, για παράδειγμα.

�� Ακεραιότητα

Η ακεραιότητα των δεδομένων αναφέρεται στην ακρίβεια, τη νομιμότητα και τη συνέπεια των πληροφοριών σε ένα σύστημα. Όταν αποστέλλεται ένα μήνυμα, ειδικά χρησιμοποιώντας ένα μη αξιόπιστο μέσο όπως το Διαδίκτυο, η ακεραιότητα των δεδομένων μας εξασφαλίζει ότι ένα μήνυμα δεν είχε παραβιαστεί ή τυχαία τροποποιημένη.

Ας χρησιμοποιήσουμε το παράδειγμα των στρατιωτικών παραγγελιών. Είμαστε σε πόλεμο και ένας γενικός στρατός πρέπει να στείλει μια εντολή υποχώρησης στα στρατεύματά του σε όλη τη θάλασσα. Χωρίς εγγύηση για την ακεραιότητα των δεδομένων, ένας χάκερ θα μπορούσε να παρεμποδίσει το μήνυμα, να αλλάξει τη σειρά και να το στείλει στο δρόμο του. Ο στρατός μπορεί να λάβει μια εντολή να προχωρήσει και να περπατήσει δεξιά σε μια παγίδα που γνώριζε ο στρατηγός.

�� Μη αποζημίωση

Η μη επαναφορά εξασφαλίζει ότι κανείς δεν μπορεί να αρνηθεί την εγκυρότητα των εν λόγω δεδομένων και είναι στην πραγματικότητα ένας νομικός όρος που χρησιμοποιείται στην ασφάλεια στον κυβερνοχώρο. Η μη επαναφορά επιτυγχάνεται συνήθως με τη χρήση μιας υπηρεσίας που παρέχει απόδειξη της προέλευσης και της ακεραιότητας των πληροφοριών. Καθιστά σχεδόν αδύνατο να αρνηθεί με επιτυχία ποιος ή από πού προέρχεται ένα μήνυμα.

Η μη επαναφορά είναι παρόμοια με την ακεραιότητα των δεδομένων, αλλά έχει να κάνει περισσότερο με τη γνώση ΠΟΥ έστειλε τις πληροφορίες και λιγότερο με το αν ήταν ή όχι άλλαξαν στην πορεία. Στο στρατιωτικό παράδειγμα από πάνω, ακόμη και αν μπορούσαμε να εγγυηθούμε ότι η εντολή υποχώρησης δεν παραβιάστηκε ποτέ, η μη επαναφορά θα ήταν ένας τρόπος για να εξασφαλιστεί ότι ήταν ο στρατηγός που έδωσε την εντολή στην πρώτη θέση και όχι κάποιο εχθρό κατάσκοπο.

�� Επαλήθευση ταυτότητας

Υπάρχουν δύο είδη ελέγχου ταυτότητας που χρησιμοποιούνται συνήθως στην κρυπτογραφία.

- Ο έλεγχος ταυτότητας ακεραιότητας, όπως ένα MAC ή HMAC, διασφαλίζει ότι τα δεδομένα δεν έχουν παραβιαστεί.

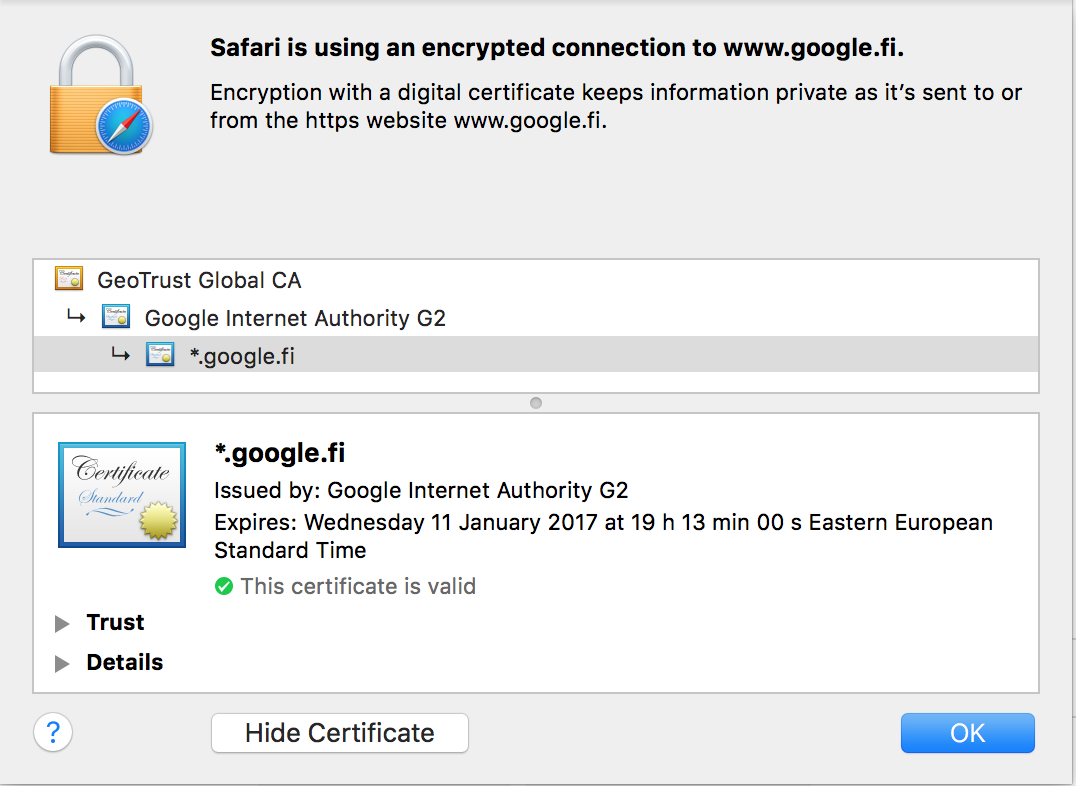

- Ο έλεγχος ταυτότητας προέλευσης, όπως ένα πιστοποιητικό SSL, μπορεί να χρησιμοποιηθεί για την επαλήθευση της ταυτότητας του ΠΟΥ δημιούργησε τις πληροφορίες. Κάθε φορά που συνδέεστε σε έναν ιστότοπο μέσω HTTPS, το πρόγραμμα περιήγησής σας εξασφαλίζει ότι είστε συνδεδεμένοι με τον ιστότοπο που νομίζετε ότι είστε ελέγχοντας το πιστοποιητικό SSL.

�� Κατευθυντήριες γραμμές για κρυπτογράφους

Ποτέ μην προσπαθείτε να σχεδιάσετε το δικό σας κρυπτοσυστήματα. Οι καλύτεροι κρυπτογράφοι στον κόσμο σχεδιάζουν συνήθως κρυπτοσυστήματα με σοβαρές ατέλειες ασφαλείας. Όπως αποδεικνύεται, είναι Πραγματικά Δύσκολο να οικοδομήσουμε ένα ασφαλές σύστημα. Υπάρχουν πάρα πολλοί φορείς επίθεσης που πρέπει να λάβετε υπόψη.

Για να θεωρηθεί ένα κρυπτοσυστήματα που πρέπει να θεωρηθεί “αρκετά ασφαλές”, πρέπει να περάσει από έντονο έλεγχο από την κοινότητα ασφαλείας. Η “ασφάλεια μέσω της αφάνειας” ή το γεγονός ότι οι επιτιθέμενοι μπορεί να μην έχουν γνώση του συστήματός σας, είναι κάτι που δεν πρέπει ποτέ να βασιστεί. Στην πραγματικότητα, τα καλά συστήματα εκτίθενται στους επιτιθέμενους πώς λειτουργούν. Μόνο τα ιδιωτικά κλειδιά πρέπει να διατηρούνται μυστικά.

Ο εχθρός γνωρίζει το σύστημα. Κάποιος θα έπρεπε να σχεδιάσει συστήματα υπό την υπόθεση ότι ο εχθρός θα αποκτήσει αμέσως πλήρη εξοικείωση με αυτά.

Σύμφωνα με την αρχή του Kerckhoffs

Πάντα να λαμβάνετε λογικά μέτρα για να προστατεύσετε τυχόν κλειδιά που χρησιμοποιούν τα συστήματα λογισμικού σας.

Ποτέ Αποθηκεύστε κλειδιά κρυπτογράφησης σε απλό κείμενο με τα δεδομένα που προστατεύουν. Αυτό είναι το εικονικό ισοδύναμο του κλειδώματος της μπροστινής σας πόρτας και της εξόδου του κλειδιού στο πλαίσιο. Είναι η πρώτη θέση που θα φανεί ένας εισβολέας.

Ας ρίξουμε μια ματιά σε μερικούς κανόνες για την ασφαλή αποθήκευση των κλειδιών.

- Προστατέψτε τα ιδιωτικά κλειδιά σας με ισχυρές λίστες ελέγχου πρόσβασης, ή ACLs. Ακολουθήστε την αρχή του ελάχιστου προνομίου, δηλαδή, επιτρέψτε μόνο σε αυτούς που χρειάζεστε πραγματικά τα κλειδιά για να αποκτήσετε πρόσβαση σε αυτά.

- Χρησιμοποιήστε έναν ασφαλή κωδικό πρόσβασης ή έναν μυστικό διαχειριστή Για να παρακολουθείτε τα κλειδιά σας. Οι καλοί μυστικοί διαχειριστές θα κρυπτογραφήσουν τα κλειδιά σας χρησιμοποιώντας μια ισχυρή λειτουργία παραγωγής κλειδιών όπως το BCrypt ή το Scrypt.

- Σε ακραίες περιπτώσεις, μια ενότητα ασφαλείας υλικού είναι μια φυσική συσκευή που μπορεί να χρησιμοποιηθεί για την αποθήκευση των κλειδιών εκτός σύνδεσης. Οι εφαρμογές λογισμικού μπορούν στη συνέχεια να έχουν πρόσβαση στο HSMS που συνδέονται με το ίδιο μηχάνημα. Το HSM πραγματικό εκτελεί αποκρυπτογράφηση στο ίδιο το HSM, έτσι ώστε τα κλειδιά να μην αφήνουν ποτέ τη συσκευή.

Τέλος, βεβαιωθείτε ότι χρησιμοποιείτε μόνο βασικά πλεονεκτήματα και τρόπους λειτουργίας που συμμορφώνονται με τις τελευταίες βέλτιστες πρακτικές της βιομηχανίας. Για παράδειγμα, το AES-256 θα πρέπει τυπικά να χρησιμοποιείται μέσω του AES-128, εάν για κανέναν άλλο λόγο από το μεγαλύτερο μέγεθος κλειδιού του παρέχει περισσότερη εντροπία όταν ανεβαίνει εναντίον ενός κβαντικού αλγορίθμου.

�� Ποια πρακτικά προβλήματα επιλύει η κρυπτογραφία?

Ένα ασφαλές σύστημα παρέχει τις τέσσερις αρχές της κρυπτογραφίας σε συστήματα στον πραγματικό κόσμο. Η εμπιστευτικότητα, η ακεραιότητα, ο έλεγχος ταυτότητας και η μη επαναφορά είναι απαραίτητες ιδιότητες στο σύγχρονο λογισμικό και δεν θα ήταν δυνατές χωρίς κρυπτογραφία.

Τα συστήματα λογισμικού, ειδικά εκείνα που υπάρχουν στον ιστό, έχουν συχνά πολλά τελικά σημεία, πελάτες, εξαρτήσεις, δίκτυα και διακομιστές. Όλα τα φυσικά μηχανήματα που απαιτούνται για να κάνουν την εφαρμογή του σταυρόλεξο σας πρέπει να επικοινωνούν μέσω δικτύων που δεν μπορούν να εμπιστευτούν. Η επικοινωνία στο Διαδίκτυο πραγματοποιείται ανοιχτά, δημόσια δίκτυα που μπορούν να διακυβευτούν ασήμαντες από εξωτερικούς επιτιθέμενους.

Υπάρχουν δύο κύριοι τύποι επιθέσεων που υπάρχουν σε ανοιχτά δίκτυα:

- Σε μια παθητική επίθεση: Ο χάκερ ακούει μια σύνδεση δικτύου και διαβάζει ευαίσθητες πληροφορίες καθώς μεταδίδεται.

- Σε μια ενεργή επίθεση: Ο εισβολέας μιμείται έναν πελάτη ή έναν διακομιστή, παρακολουθεί τις επικοινωνίες που προορίζονται για τη διαμετακόμιση και τροποποιεί τις πληροφορίες πριν την προωθήσει στον αρχικό του προορισμό.

Η προστασία εμπιστευτικότητας και ακεραιότητας που παρέχεται από κρυπτογραφικά πρωτόκολλα, όπως το SSL/TLS. Η προστασία ταυτότητας διασφαλίζει ότι τα δεδομένα που λαμβάνετε πραγματικά προήλθαν από ποιον νομίζατε ότι προήλθε από. Για παράδειγμα, στέλνετε τον αριθμό κοινωνικής ασφάλισης στην τράπεζά σας ή σε έναν Νιγηριανό Πρίγκιπα?

Η κρυπτογραφία δεν είναι μόνο χρήσιμη για τα δεδομένα κατά τη μεταφορά, μπορεί επίσης να χρησιμοποιηθεί για την προστασία των δεδομένων σε ηρεμία. Τα δεδομένα που αποθηκεύονται απλά σε ένα δίσκο σε μια βάση δεδομένων μπορούν να κρυπτογραφηθούν για να αποφευχθεί η μελλοντική πρόσβαση από την ανάγνωση του. Αυτό το είδος κρυπτογράφησης συμβαίνει όταν κλειδώνετε το τηλέφωνό σας ή τον υπολογιστή σας και διατηρεί τις πληροφορίες σας ασφαλείς εάν οι συσκευές σας έχουν κλαπεί.

�� Τύποι κρυπτογραφίας

Υπάρχουν τρεις κύριοι τύποι κρυπτογραφίας:

- Συμμετρική κρυπτογράφηση κλειδιών

- Ασύμμετρη κρυπτογράφηση κλειδιών

- Λειτουργίες κατακερματισμού

�� Συμμετρική κρυπτογραφία κλειδιού

Η συμμετρική κρυπτογράφηση χρησιμοποιεί το ίδιο κλειδί για κρυπτογράφηση και αποκρυπτογράφηση. Ο αποστολέας και ο δέκτης του μηνύματος χρησιμοποιούν ένα μόνο κοινό κλειδί για να κρυπτογραφούν και να αποκρυπτογραφούν μηνύματα. Τα συστήματα συμμετρικών κλειδιών είναι ταχύτερα και απλούστερα, αλλά η κοινή χρήση των πλήκτρων είναι δύσκολη. Εάν πρέπει να επικοινωνήσετε με ένα ανασφαλές μέσο, πώς θα έχετε το κλειδί στον παραλήπτη στην πρώτη θέση?

Η απάντηση είναι ότι για επικοινωνία σε άλλο μέρος, πιθανότατα θα θελήσετε να χρησιμοποιήσετε ασύμμετρη κρυπτογράφηση, την οποία θα καλύψουμε σύντομα. Η συμμετρική κρυπτογράφηση υπερέχει όταν κρυπτογραφείτε πληροφορίες σε ξεκούραση. Για παράδειγμα, ο διαχειριστής κωδικών πρόσβασης κρυπτογραφεί τους κωδικούς πρόσβασής σας, αλλά δεν αποστέλλονται σε κανέναν. Χρειάζεστε μόνο ένα κλειδί, επειδή είστε ο μόνος που το χρησιμοποιείτε.

Οι συνήθεις συμμετρικοί αλγόριθμοι κρυπτογράφησης περιλαμβάνουν AES και DES.

�� Ασύμμετρη κρυπτογραφία κλειδιού

Χρησιμοποιεί ασύμμετρους κρυπτογράφηση διαφορετικά κλειδιά για κρυπτογράφηση και αποκρυπτογράφηση. Ένα ζευγάρι πλήκτρων που σχετίζονται κρυπτογραφικά χρησιμοποιούνται για την κρυπτογράφηση και την αποκρυπτογράφηση των πληροφοριών. Χρησιμοποιείται ένα δημόσιο κλειδί για την κρυπτογράφηση ενώ το ιδιωτικό κλειδί του χρησιμοποιείται για αποκρυπτογράφηση.

Αν θέλω να λάβω ένα μήνυμα από τη γυναίκα μου, θα της έστειλα το δημόσιο κλειδί μου. Το δημόσιο κλειδί είναι ακριβώς αυτό, δημόσιο. Εάν κάποιος παρακολουθεί το κλειδί, δεν είναι πρόβλημα, δεν θα μπορέσουν να το χρησιμοποιήσουν για να αποκρυπτογραφήσουν οτιδήποτε.

Η γυναίκα μου θα χρησιμοποιούσε τότε το δημόσιο κλειδί μου για να κρυπτογραφήσει ένα μήνυμα για μένα. Τώρα, δεδομένου ότι είμαι ο μόνος που κατέχει το αντίστοιχο ιδιωτικό κλειδί, θα μπορώ να αποκρυπτογραφήσω αυτό το μήνυμα μόλις το λάβω.

Κοινοί ασύμμετροι αλγόριθμοι κρυπτογράφησης ECC και RSA.

| Ιδιότητες | Συμμετρικός | Ασύμμετρος |

|---|---|---|

| Κλειδιά | Ένα μόνο κλειδί | Ένα ιδιωτικό και δημόσιο κλειδί |

| Ταχύτητα | Ταχύτερη, απλή | Πιο αργό, πιο περίπλοκο |

| Χρησιμοποιήστε περιπτώσεις | Χύρη κρυπτογράφηση δεδομένων σε κατάσταση ηρεμίας | Κρυπτογράφηση δεδομένων σε διαμετακόμιση μεταξύ δύο μερών |

| Παρέχονται αρχές | Εμπιστευτικότητα | Εμπιστευτικότητα, έλεγχος ταυτότητας, μη επαναφορά |

�� Λειτουργίες κατακερματισμού

Ο τρίτος πιο συνηθισμένος τύπος κρυπτογραφίας περιλαμβάνει λειτουργίες κατακερματισμού. Δεν χρησιμοποιείται κλειδί σε αυτόν τον αλγόριθμο. Μια τιμή σταθερού μήκους υπολογίζεται από το απλό κείμενο, γεγονός που καθιστά αδύνατο το περιεχόμενο του κλάδου που πρόκειται να ανακτηθεί.

Ωστόσο, επειδή το ίδιο απλό κείμενο θα είναι πάντα κατακερματισμένο με την ίδια έξοδο, μπορεί να χρησιμοποιηθεί, για παράδειγμα, να συγκρίνει τους κωδικούς πρόσβασης χωρίς να τους αποθηκεύει ποτέ.

Οι δημοφιλείς λειτουργίες κατακερματισμού περιλαμβάνουν Sha-256, Bcrypt και Scrypt.

�� Cryptology vs Cryptography vs Cryptanalysis

�� κρυπτολογία

Η κρυπτολογία είναι η επιστήμη των μυστικών μηνυμάτων. Οτιδήποτε έχει να κάνει με την παραγωγή ή το σπάσιμο των κωδικών πέφτει στον τομέα της κρυπτολογίας. Η κρυπτολογία μπορεί επίσης να θεωρηθεί ως η μελέτη της κρυπτογράφησης και της αποκρυπτογράφησης. Με λίγα λόγια, η κρυπτογραφία και η κρυπτοαναλύσεις είναι οι δύο κλάδοι κάτω από την ομπρέλα της κρυπτολογίας.

- Κρυπτογραφία: Μελέτη της οικοδόμησης ασφαλών κρυπτοσυστήματος.

- Cryptanalysis: Μελέτη της θραύσης κρυπτοσυστήματα.

- Cryptology: Μελέτη τόσο της κρυπτογραφίας όσο και της Cryptanalysis.

Η κρυπτολογία είναι εξαιρετικά βαριά στα μαθηματικά, όπως η θεωρία των αριθμών και η εφαρμογή των τύπων και των αλγορίθμων. Ένα ενδιαφέρον ανέκδοτο είναι ότι η κρυπτολογία ήταν το κύριο πεδίο μελέτης των πρώτων επιστημόνων υπολογιστών, συμπεριλαμβανομένου του ίδιου του Alan Turing.

�� κρυπτογραφία

Οι άνθρωποι συχνά χρησιμοποιούν χαλαρά τη “κρυπτογραφία” στη θέση της λέξης “κρυπτολογία”, αλλά στην πραγματικότητα, η κρυπτογραφία επικεντρώνεται μόνο στην οικοδόμηση κρυπτοσυστήματος.

Για παράδειγμα, ο σχεδιασμός του AES-256, το σύστημα που μας επιτρέπει να κρυπτογραφούμε τα προσωπικά στοιχεία για τα τηλέφωνά μας και τους φορητούς υπολογιστές, θα ήταν κυρίως κρυπτογράφηση δουλειά.

�� Cryptanalysis

Η Cryptanalysis είναι το αντίστροφο της κρυπτογραφίας. Είναι η μελέτη για το πώς να σπάσετε τους μυστικούς κώδικες, να μην τα κάνετε. Έχοντας μια σταθερή κατανόηση της Cryptanalysis είναι θεμελιώδης στην κρυπτογραφία, ωστόσο, καθώς πρέπει να γνωρίζουμε τον εχθρό τους.

Φανταστείτε ότι το FBI παίρνει το προσωπικό σας κινητό τηλέφωνο και θέλουν να snoop γύρω για να δουν τι έχετε κάνει. Οι μέθοδοι που θα χρησιμοποιούσαν για να “σπάσουν” τον κώδικα και να αποκρυπτογραφήσουν τα περιεχόμενα του τηλεφώνου σας θα ήταν τεχνικές κρυπτοαναλύσεων.

Για περισσότερες πληροφορίες, έχουμε μια πλήρη ανάρτηση στην κρυπτολογία vs κρυπτογραφία

�� Τι είναι η κβαντική πληροφορική και θα κρυπτογραφήσει κβαντική υπολογιστική κρυπτογραφία?

Όπου ένα κλασικό bit κρατά μια μόνο δυαδική τιμή όπως 0 ή 1, ένα qubit μπορεί να κρατήσει και τις δύο τιμές ταυτόχρονα. Αυτό σημαίνει ότι ένα qubit μπορεί να κρατήσει πολύ περισσότερες πληροφορίες από ένα κλασικό κομμάτι, και όλα αυτά καθίστανται δυνατά από το φαινόμενο της υπέρθεσης. Αυτή η μοναδική ιδιότητα τους επιτρέπει να επεξεργάζονται πληροφορίες σε δυνητικά λογαριθμικό χρόνο, ή με άλλα λόγια, εκθετικά ταχύτερα από τους κλασσικούς υπολογιστές.

Πολλοί ασύμμετροι αλγόριθμοι κρυπτογράφησης έχουν αποδειχθεί μαθηματικά ότι σπάζουν από κβαντικούς υπολογιστές χρησιμοποιώντας αλγόριθμο του Shor’s. Επειδή οι αλγόριθμοι όπως το RSA βασίζονται σε μεγάλο βαθμό στο γεγονός ότι οι κανονικοί υπολογιστές δεν μπορούν να βρουν γρήγορα πρωταρχικούς παράγοντες, παρέμειναν ασφαλείς για χρόνια. Με τους κβαντικούς υπολογιστές να σπάσουν αυτή την υπόθεση, τότε ίσως είναι καιρός να βρούμε νέα πρότυπα.

Από την άλλη πλευρά, η συμμετρική κρυπτογράφηση, ή πιο συγκεκριμένα AES-256, πιστεύεται ότι είναι ανθεκτική στην κβαντική. Αυτό σημαίνει ότι οι κβαντικοί υπολογιστές δεν αναμένεται να είναι σε θέση να μειώσουν τον χρόνο επίθεσης για να είναι αποτελεσματικοί εάν τα μεγέθη κλειδιών είναι αρκετά μεγάλα.

Για περισσότερες πληροφορίες, διαβάστε την ανάρτησή μας σχετικά με το αν το AES-256 είναι κβαντικό ανθεκτικό

�� Πώς χρησιμοποιούν η κρυπτογράφηση Bitcoin, Cryptocurrency και άλλα blockchains?

Το Bitcoin και άλλες κρυπτοσυχνότητες βασίζονται σε κρυπτογραφικούς αλγόριθμους για να λειτουργήσουν, εξ ου και η “κρυπτογράφηση” στο όνομα. Το Bitcoin χρησιμοποιεί δύο κύριες κρυπτογραφικές μεθόδους. Η πρώτη είναι η ασύμμετρη κρυπτογράφηση. Ένα πορτοφόλι Bitcoin είναι, στον πυρήνα του, μια συλλογή από ιδιωτικά κλειδιά που μπορούν να χρησιμοποιηθούν για την υπογραφή συναλλαγών στο δίκτυο. Το Bitcoin και άλλες τεχνολογίες blockchain χρησιμοποιούν κρυπτογραφικές υπογραφές, οι οποίες είναι μια μορφή ασύμμετρης κρυπτογράφησης, για να εγγυηθούν ότι όταν στέλνετε ένα bitcoin στον φίλο σας, ήταν στην πραγματικότητα εσείς που το έστειλε.

Το δεύτερο είναι κατακερματισμό. Η εξόρυξη Bitcoin χρησιμοποιεί τον αλγόριθμο SHA-256 για να λειτουργήσει ως απόδειξη εργασίας στο δίκτυο. Επειδή η έξοδος των λειτουργιών κατακερματισμού δεν μπορεί εύκολα να μαντέψει, το δίκτυο μπορεί να εμπιστευτεί ότι ένας ηθοποιός στο δίκτυο έχει δαπανήσει μια μεγάλη ενέργεια υπολογισμού του αποτελέσματος ενός υπολογισμού.

Ο λόγος που μας ενδιαφέρει ότι χρειάστηκε κάποιος πολύ δουλειά για να προσθέσει ένα νέο μπλοκ στο blockchain είναι να το κάνει πιο ασφαλές. Κάθε ανθρακωρύχος πρέπει να λύσει μια δύσκολη “κλήρωση” για να προσθέσει ένα νέο μπλοκ, αλλά αν ήταν πολύ εύκολο, ο καθένας θα μπορούσε να προσθέσει νέα μπλοκ γρήγορα για να ξαναγράψει το blockchain προς όφελός του. Η συναίνεση της απόδειξης εργασίας είναι αυτό που κάνει το Bitcoin το πιο ασφαλές δημόσιο δίκτυο που δημιουργήθηκε ποτέ στην ανθρώπινη ιστορία.

Εάν ενδιαφέρεστε να διαβάσετε πιο σε βάθος για το πώς λειτουργεί το bitcoin, μπορείτε να το κάνετε στο bitcoin.org.

�� Ιστορία της κρυπτογραφίας – ένα χρονοδιάγραμμα σημαντικών γεγονότων

Η κρυπτολογία είναι ένα πολύ νεαρή επιστήμη. Παρόλο που οι άνθρωποι είχαν στοιχειώδεις μορφές κρυπτογραφίας για χιλιάδες χρόνια, η συστηματική μελέτη της κρυπτολογίας ως επιστήμης ξεκίνησε μόνο περίπου εκατό χρόνια πριν. Η έλευση των υπολογιστών έκανε κρυπτογραφία πολλές τάξεις μεγέθους πιο πολύπλοκες από ό, τι είχε προηγουμένως.

- 1900 π.Χ – Πρώτη απόδειξη αλλαγμένων συμβόλων στο κείμενο που βρέθηκε στον τάφο του Khnumhotep II στην Αίγυπτο. Τα γραπτά δεν προορίζονταν να είναι μυστικά, αλλά είναι τα πρώτα στοιχεία που έχουμε για κάποιον που άλλαξε τα σύμβολα κωδικοποίησης.

- 100 π.Χ – Κρυπτογραφικός κρυπτογράφημα. Ο Julius Caesar ήταν γνωστό ότι χρησιμοποιεί μια μορφή κρυπτογράφησης για να μεταφέρει μυστικά μηνύματα στους στρατηγούς του στρατού του που δημοσιεύθηκαν στο μέτωπο του πολέμου. Αυτός ο κρυπτογραφικός κρυπτογράφημα, γνωστός ως Caesar Cipher, είναι ίσως ο πιο αναφερόμενος ιστορικός κρυπτογραφημένος (ένας αλγόριθμος που χρησιμοποιείται για κρυπτογράφηση ή αποκρυπτογράφηση) στην ακαδημαϊκή βιβλιογραφία. Είναι ένας απλός κρυπτογράφος όπου κάθε χαρακτήρας του απλού κειμένου υποκαθίσταται απλώς από έναν άλλο χαρακτήρα για να σχηματίσει το κρυπτογράφημα. Για παράδειγμα, το “a” γίνεται “d”, “b” γίνεται “e” και ούτω καθεξής.

- 500 μ.Χ – Ο κρυπτογραφημένος του Vigenere. Ο Vigenere σχεδίασε έναν κρυπτογράφημα που λέγεται ότι ήταν ο πρώτος κρυπτογραφημένος για να χρησιμοποιήσει ένα μυστικό κλειδί.

- 1800Μηχανή Hebern Rotor. Στις αρχές του 1800, όταν όλα έγιναν ηλεκτρικά, ο Hebern σχεδίασε μια ηλεκτρομηχανική συσκευή που χρησιμοποίησε έναν μόνο ρότορα στον οποίο το μυστικό κλειδί είναι ενσωματωμένο σε περιστρεφόμενο δίσκο. Το κλειδί κωδικοποιήθηκε ένα πλαίσιο υποκατάστασης και κάθε πληκτρολόγιο στο πληκτρολόγιο είχε ως αποτέλεσμα την έξοδο του κρυπτογράφου. Όπως και οι Caesar και Vigenere Ciphers, η μηχανή του Hebern σπάστηκε χρησιμοποιώντας συχνότητες επιστολών.

- 1918 – Μηχανισμός αίνιγμα. Το μηχάνημα Engima εφευρέθηκε από τον Γερμανό μηχανικό Arthur Scherbius στο τέλος του Α ‘Παγκοσμίου Πολέμου και χρησιμοποιήθηκε έντονα από τις γερμανικές δυνάμεις κατά τη διάρκεια του Β’ Παγκοσμίου Πολέμου. Το μηχάνημα Enigma χρησιμοποιείται 3 ή περισσότεροι ρότορες που περιστρέφονται με διαφορετικές ταχύτητες καθώς πληκτρολογείτε στο πληκτρολόγιο και εξάγετε αντίστοιχα γράμματα του κρυπτογράφου. Στην περίπτωση του αίνιγμα, το κλειδί ήταν η αρχική ρύθμιση των ρότοων.

- 1943 Ο Alan Turing και άλλοι στην ομάδα του στο Bletchley Park, ολοκληρώνουν το “Heath Robinson”, ένα εξειδικευμένο μηχάνημα για κρυπτογράφηση-σπάσιμο. Αυτή η ομάδα ήταν επίσης υπεύθυνη για τη ρωγμή της μηχανής αίνιγμα κατά τη διάρκεια του Δευτέρου Παγκοσμίου Πολέμου.

- 1948 – Ο Claude Shannon γράφει ένα έγγραφο που είναι υπεύθυνο για τη δημιουργία της σύγχρονης μαθηματικής βάσης της θεωρίας των πληροφοριών.

- 1970 – Lucifer Cipher. Στις αρχές της δεκαετίας του 1970, μια ομάδα από την IBM σχεδίασε έναν κρυπτογράφημα που ονομάζεται Lucifer. Το Γραφείο Προτύπων (τώρα NIST) στο U στο U.μικρό. υποβάλετε μια αίτηση για προτάσεις για έναν κρυπτογραφικό μπλοκ που θα γίνει εθνικό πρότυπο. Ο Lucifer τελικά έγινε αποδεκτός και έγινε DES (πρότυπο κρυπτογράφησης δεδομένων).

- 1977 – RSA Δημόσιο κλειδί κρυπτογράφηση που εφευρέθηκε από τους Ron Rivest, Adi Shamir και Leonard Adleman.

- 1991 – Ο Phil Zimmermann κυκλοφορεί PGP.

- 1994 – Ασφαλίστε το πρωτόκολλο κρυπτογράφησης Secure Sockets Layer (SSL) που κυκλοφορεί από το Netscape, το οποίο τώρα εξασφαλίζει την πλειοψηφία του σύγχρονου ιστού.

- 1994 – Ο Peter Shor επινοεί έναν αλγόριθμο που επιτρέπει στους κβαντικούς υπολογιστές να καθορίζουν γρήγορα τον παράγοντα μεγάλων ακέραιων ακεραίων.

- 1997 – Des Broken από εξαντλητική αναζήτηση. Το 1997 και τα επόμενα χρόνια, ο Des έσπασε από μια εξαντλητική επίθεση αναζήτησης. Το κύριο πρόβλημα με το DES ήταν το μικρό μέγεθος του κλειδιού κρυπτογράφησης. Καθώς η υπολογιστική ισχύς αυξήθηκε, έγινε εύκολο να βρουστεί η δύναμη όλων των διαφορετικών συνδυασμών του κλειδιού για να ληφθεί ένα πιθανό μήνυμα με το κείμενο.

- 2000 – Οι AEs έγιναν αποδεκτές ως αντικατάσταση DES. Το 1997, η NIST έβαλε και πάλι ένα αίτημα για πρόταση για ένα νέο κρυπτογραφικό μπλοκ. Έλαβε 50 υποβολές. Το 2000, αποδέχτηκε τον Rijndael και το βαφτίζει ως AES ή το προχωρημένο πρότυπο κρυπτογράφησης.

- 2004 – Το MD5 φαίνεται να είναι ευάλωτο σε συγκρούσεις

- 2009 – Bitcoin Network Launch

�� για περαιτέρω μελέτη

Για αρχάριους: Εάν έχετε εμπνευστεί για να μάθετε την κρυπτογραφία ως αρχάριος στην κωδικοποίηση και την επιστήμη των υπολογιστών, έχουμε ένα ολόκληρο πρόγραμμα σπουδών για την επιστήμη των υπολογιστών για να σας μεταφέρει από το πλήρες αρχάριο σε επίπεδο μεταπτυχιακού επιπέδου. Καθώς η κρυπτογραφία είναι ένα πιο προηγμένο θέμα, σας προτείνουμε να ξεκινήσετε με την Python Learn μας.

Για έμπειρους κωδικοποιητές: Συνιστούμε το μάθημα Cryptography Learn, το οποίο καλύπτει τα πάντα από τα βασικά στοιχεία της κρυπτογράφησης και των επιθέσεων βίαιης δύναμης για να ρέουν κρυπτογράφους, να μπλοκάρουν τους κρυπτογράφους και τις λειτουργίες κατακερματισμού.

Εξήγησε η κρυπτογραφία

Η κρυπτογραφία είναι η τέχνη και η επιστήμη της μυστικής γραφής. Είναι το θεμέλιο της ηλεκτρονικής ταυτότητας, της ιδιωτικής ζωής και της ασφάλειας. Μόνο προσεκτική και καλά εκτελεσμένη εφαρμογή της κρυπτογραφίας θα επιτρέψει τη διατήρηση των ιδιωτικών πληροφοριών κρυμμένων από τα αδιάκριτα μάτια και τα αυτιά. Η προέλευση του όρου «κρυπτογράφηση» προέρχεται από δύο λόγια της ελληνικής γλώσσας – Κραπότο (kryptós) που σημαίνει μυστικό ή κρυμμένο, και γραφαιν (γραφή) που σημαίνει γραφή.

Ο σύγχρονος κόσμος μας βασίζεται σε ηλεκτρονικά μέσα για τη δημιουργία, την αποθήκευση και τη μεταφορά πληροφοριών. Η ασφάλεια αυτής της ψηφιακής ζωής οφείλει πολύ στην κρυπτογραφία. Η κρυπτογραφία τέμνει την καθημερινή μας ζωή με περισσότερους τρόπους που οι άνθρωποι συνήθως συνειδητοποιούν.

Πρακτικές καθημερινές εφαρμογές

Τα κινητά μας τηλέφωνα, οι υπολογιστές, οι ηλεκτρονικές υπηρεσίες και σχεδόν όλες οι προσωπικές ηλεκτρονικές επικοινωνίες βασίζονται σε διαφορετικούς κρυπτογραφικούς αλγόριθμους και μεθόδους για την προστασία της ιδιωτικής ζωής και της ακεραιότητας των ταυτοτήτων και των δεδομένων που εμπλέκονται.

Κατά τη διάρκεια μιας συνηθισμένης ημέρας, χρησιμοποιούμε πολλές, μερικές φορές μάλλον προχωρημένες, κρυπτογραφικές συσκευές – υπάρχουν έξυπνες κάρτες στα πορτοφόλια μας, φορητοί υπολογιστές στα γραφεία μας, κινητά τηλέφωνα στις τσέπες μας, συστήματα πληροφοριών οχημάτων στα αυτοκίνητά μας, ηλεκτρονικές κλειδαριές στις πόρτες μας, και ούτω καθεξής.

Αλγόριθμοι – Μετασχηματισμός δεδομένων

Οι κρυπτογραφικοί αλγόριθμοι είναι τα βασικά εργαλεία αυτού του εμπορίου. Ένας αλγόριθμος είναι μια μέθοδος ή μια τεχνική που εφαρμόζεται στα δεδομένα. Όταν ένας αλγόριθμος χρησιμοποιείται για την κρυπτογράφηση (απόκρυψη) των δεδομένων, οι αναγνώσιμες πληροφορίες (που συχνά αναφέρονται ως “plaintext”) μετασχηματίζονται σε μια μη αναγνώσιμη (κρυπτογραφημένη) φόρμα. Όταν τα κρυπτογραφημένα δεδομένα (ή το “ciphertext”) επιστρέφονται στη μορφή της αναγνώσης, η διαδικασία ονομάζεται αποκρυπτογράφηση.

Μερικοί αλγόριθμοι είναι αμφίδρομα (ή συμμετρικά) που σημαίνει ότι ο ίδιος αλγόριθμος (και το κλειδί) χρησιμοποιείται τόσο για κρυπτογράφηση όσο και για αποκρυπτογράφηση. Αντίθετα, ένας αλγόριθμος ενός κατευθυνόμενου εργάζεται μόνο με έναν τρόπο (δηλαδή. η λειτουργία δεν μπορεί να αντιστραφεί). Ένα παράδειγμα ενός κρυπτογραφικού αλγορίθμου ενός κατευθυντήριου ορίου είναι ένας αλγόριθμος κατακερματισμού που παράγει ένα hash – ένα ψηφιακό “δακτυλικό αποτύπωμα” των επεξεργασμένων δεδομένων. Το hash προσδιορίζει αξιόπιστα τα δεδομένα Origina και κανένα σύνολο δεδομένων δεν παράγουν το ίδιο κατακερματισμό, ωστόσο αυτό το ψηφιακό δακτυλικό αποτύπωμα δεν μπορεί να γυρίσει πίσω στα αρχικά δεδομένα.

Υπάρχουν τρεις κύριες κατηγορίες αυτών των αλγορίθμων:

- Δημόσιο κλειδί αλγόριθμοι κρυπτογραφίας

- Δεδομένα προστασία ακεραιότητας αλγόριθμοι

- Συμμετρικοί αλγόριθμοι κρυπτογράφησης.

Περίπου αυτές οι τρεις κατηγορίες αλγορίθμων καλύπτουν τρεις διαφορετικές βασικές ανάγκες:

- Αξιόπιστος αυθεντικοποίηση (των χρηστών και άλλων οντοτήτων)

- Δεδομένα προστασία ακεραιότητας

- Προστασία δεδομένων μυστικότητα.

Αυτή η διαίρεση είναι κάπως απλούστευση, αλλά θα εξυπηρετήσει για αυτό το άρθρο. Για μια πιο εμπεριστατωμένη ανάλυση, ανατρέξτε σε μια έγκυρη πηγή όπως η Applied Cryptography από τον κ. Bruce Schneier .

Έλεγχος ταυτότητας με δημόσια κλειδιά

Ενώ η κρυπτογραφία δημόσιου κλειδιού επιτρέπει την κρυπτογράφηση δεδομένων για την προστασία της ιδιωτικής ζωής (και χρησιμοποιείται για αυτό σε ορισμένες περιπτώσεις όπως το σύστημα προστασίας ηλεκτρονικού ταχυδρομείου PGP), είναι δυσκίνητο και υπολογιστικά δαπανηρό για προστασία χύδην δεδομένων. Αντ ‘αυτού, χρησιμοποιείται συνήθως για την εφαρμογή ισχυρού online ελέγχου ταυτότητας.

Ο ισχυρός έλεγχος ταυτότητας είναι η πιο εξέχουσα περίπτωση της κρυπτογραφίας του δημόσιου κλειδιού και σε αυτό το ρόλο (συχνά εν αγνοία) το χρησιμοποιούμε καθημερινά.

Σημαντικές έννοιες σε κρυπτοσυστήματα δημόσιου κλειδιού είναι:

- Τα ζεύγη κλειδιών που αποτελούνται από δημόσιο κλειδί και ιδιωτικό κλειδί

- Αλγόριθμοι κρυπτογραφίας δημόσιου κλειδιού όπως RSA, DSA και ECDSA

- Μήκη κλειδιών. Για περισσότερες πληροφορίες, ανατρέξτε στις οδηγίες μεγέθους κλειδιού

Πρακτικές χρήσεις ασύμμετρου κρυπτογράφου

Η ασύμμετρη κρυπτογραφία και τα ζεύγη ιδιωτικών/δημόσιων κλειδιών χρησιμοποιούνται εκτενώς στον έλεγχο ταυτότητας έξυπνης κάρτας, τον έλεγχο ταυτότητας SSH Public Key και τον έλεγχο ταυτότητας των διακομιστών των ηλεκτρονικών υπηρεσιών HTTPS.

Η ασύμμετρη κρυπτογραφία είναι η κεντρική τεχνολογία πίσω από την υποδομή δημόσιου κλειδιού (PKI) που επιτρέπει την επεκτάσιμη έκδοση, την ανάκληση και τη διαχείριση των ψηφιακών πιστοποιητικών. Τα πιστοποιητικά χρησιμοποιούνται για ισχυρό έλεγχο ταυτότητας και ψηφιακές υπογραφές και αποτελούν τη βάση εμπιστοσύνης για άλλες μεθόδους ασφαλείας και πρωτόκολλα, όπως το SSL/TLS. Το PKI μερικές φορές ονομάζεται Γραφείο Ταυτότητας του Διαδικτύου, καθώς το PKI επιτρέπει αξιόπιστο, τρίτο μέρος που διατίθεται για επαλήθευση ταυτότητας των συνομηλίκων που δεν έχουν συναντήσει ο ένας τον άλλον πριν.

Προστασία ακεραιότητας

Η καθημερινή μας ζωή καταρρέει σε εκπληκτικούς όγκους δεδομένων κάθε μέρα – καταγράφονται και μεταδίδονται μεταξύ διαφόρων ηλεκτρονικών συστημάτων. Ο ιστός της ζωής μας εξαρτάται από την ακεραιότητα αυτής της εκπληκτικής μάζας δεδομένων – κάθε κομμάτι αυτών των πληροφοριών πρέπει να παραμείνει ακριβώς όπως είναι. Η ακεραιότητα των δεδομένων μας κρατά ζωντανό – σε ορισμένες περιπτώσεις αρκετά κυριολεκτικά.

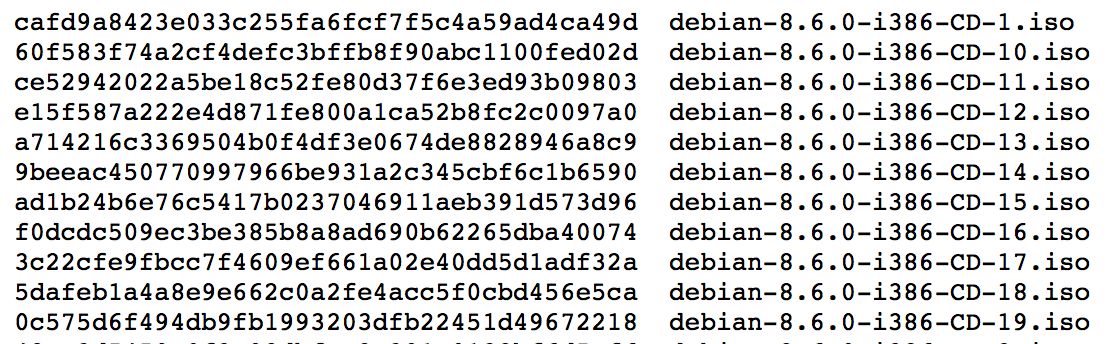

Η κρυπτογραφία προσφέρει μεθόδους για την προστασία και την επιθεώρηση της ακεραιότητας των ψηφιακών δεδομένων με τη μορφή αλγορίθμων αφομοίωσης Hashing και Message Digest. Αυτές οι λειτουργίες μονής κατεύθυνσης μπορούν να λάβουν ένα δεδομένο κομμάτι δεδομένων αυθαίρετου μεγέθους και να υπολογίσουν ένα μοναδικό, μικρό δακτυλικό αποτύπωμα αυτών των δεδομένων. Αυτό το δακτυλικό αποτύπωμα, το hash, είναι μοναδικό σε αυτό το συγκεκριμένο κομμάτι δεδομένων, και ακόμη και μια μικρή αλλαγή στα δεδομένα έχει ως αποτέλεσμα ένα εντελώς διαφορετικό hash. Αυτά τα hashes επιτρέπουν την ανίχνευση τροποποιήσεων στα δεδομένα και αποτελούν βασικό συστατικό οποιουδήποτε κρυπτοσυστήματος που απαιτεί την προστασία της ακεραιότητας των δεδομένων.

Οι Sha-1 και SHA-2 είναι κοινές αλγόριθμοι κατακερματισμού .

Πρακτικές χρήσεις αλγορίθμων κατακερματισμού

Η εξασφάλιση της ακεραιότητας των δεδομένων που έχουν ληφθεί από τις διαδικτυακές πηγές είναι μία από τις πιο συνηθισμένες πρακτικές εφαρμογές αλγορίθμων κατακερματισμού. Ένα μάλλον απλό και χειροκίνητο παράδειγμα χρήσης hashes είναι διάφορα σενάρια λήψης αρχείων, όπου οι δημοσιευμένοι hashes επιτρέπουν στους downloaders να επαληθεύσουν την ακεραιότητα του αρχείου που λαμβάνουν.

Με πιο προηγμένο και αυτοματοποιημένο τρόπο, οι διαφορετικοί αλγόριθμοι κατακερματισμού έχουν ενσωματωθεί σε πρωτόκολλα ασφαλών επικοινωνιών, σαρωτές ιών, συστήματα διαχείρισης περιεχομένου και πλατφόρμες ηλεκτρονικού εμπορίου. Σε αυτές τις πρακτικές εφαρμογές, χρησιμοποιούνται κρυπτογραφικά hashes και μηνύματα για να εξασφαλιστεί η ακεραιότητα των δεδομένων καθώς διασχίζει τα συστήματα και τα δίκτυα.

Προστασία από την ιδιωτική ζωή

Η πιο συνηθισμένη και πιθανώς ευκολότερη κατανοητή χρήση της κρυπτογραφίας είναι οι συμμετρικοί κρυπτογράφοι . Ένας συμμετρικός αλγόριθμος κρυπτογράφησης είναι μια μέθοδος που κάνει τα δεδομένα “κρυμμένα” όταν εφαρμόζονται προς μία κατεύθυνση και επιστρέφει τα δεδομένα που μπορούν να αναγνωρίσουν όταν χρησιμοποιούνται προς την άλλη κατεύθυνση. Οι συμμετρικές (μυστικές) βασικές λειτουργίες όπως ο κωδικός πρόσβασης για τα προστατευμένα δεδομένα. Αυτοί οι αλγόριθμοι είναι συνήθως μάλλον γρήγοροι για εκτέλεση και χρησιμοποιούνται εκτενώς για να εξασφαλίσουν την ιδιωτικότητα των δεδομένων σε επικοινωνίες δικτύου, βάσεις δεδομένων/σκληρούς δίσκους και άλλες εφαρμογές όπου οι σχετικά μεγάλοι όγκοι δεδομένων πρέπει να κρυπτογραφηθούν σε πραγματικό χρόνο (ή πραγματικός χρόνος).

Δεδομένου ότι το κλειδί που χρησιμοποιείται για την κρυπτογράφηση δεδομένων και την αποκρυπτογράφηση πρέπει να μοιράζονται με κάθε τελικό σημείο της κρυπτογραφημένης σύνδεσης ή με κάθε παραλήπτη των κρυπτογραφημένων δεδομένων, η παραγωγή και η ανταλλαγή κλειδιών αποτελούν κρίσιμο χαρακτηριστικό των κρυπτοσυστήματος που χρησιμοποιούν συμμετρικούς κρυπτογράφους. Ένας κοινός μηχανισμός ανταλλαγής κλειδιών στα πρωτόκολλα ασφαλείας είναι η ανταλλαγή κλειδιού Diffie-Hellman .

Οι συνήθεις συμμετρικοί κρυπτογράφοι είναι για παράδειγμα:

Πρακτικές χρήσεις συμμετρικών κρυπτογράφων

Οι συμμετρικοί κρυπτογράφοι χρησιμοποιούνται σε ασφαλείς επικοινωνίες σε απευθείας σύνδεση με αμέτρητους τρόπους. Τα εικονικά ιδιωτικά δίκτυα (VPNs) που συνδέουν τους απομακρυσμένους κλάδους σε ένα ενιαίο εταιρικό δίκτυο προστατεύουν τις επικοινωνίες δεδομένων με πρωτόκολλα που χρησιμοποιούν συμμετρικούς κρυπτογράφους – η κρυπτογράφηση είναι η μαγεία πίσω από SSL, IPSEC, SSH και άλλα πρωτόκολλα ασφαλείας δικτύου. Οι συμμετρικοί κρυπτογράφοι προστατεύουν επίσης την ιδιωτική ζωή των δεδομένων στην κινητή τηλεφωνία, τα περισσότερα δίκτυα WiFi και σχεδόν σε κάθε ηλεκτρονική τραπεζική και ηλεκτρονική υπηρεσία.

Τα δεδομένα σε λύσεις REST χρησιμοποιούν γρήγορους συμμετρικούς αλγόριθμους κρυπτογράφησης για κρυπτογράφηση περιεχομένων δίσκου από παράνομη χρήση. Ένας κοινός αλγόριθμος κρυπτογράφησης σε αυτή τη περίπτωση χρήσης είναι το AES-METS .

Κρυπτογραφικά κλειδιά και βασικά διαχείριση

Ένα κρυπτοσυστήματα είναι ένα πολλαπλάσιο των τμημάτων του – μια βασική ανησυχία για την ασφάλεια σε οποιοδήποτε σύστημα είναι ο τρόπος διαχείρισης των κλειδιά κρυπτογράφησης. Ακόμα και ο ισχυρότερος αλγόριθμος κρυπτογράφησης δεν προσφέρει ασφάλεια εάν ο εισβολέας μπορεί να έχει πρόσβαση στα πλήκτρα κρυπτογράφησης .

Τα επιχειρηματικά δίκτυα γενικά έχουν σχεδιαστεί με προσεκτικές εκτιμήσεις για τη διαχείριση ταυτότητας και πρόσβασης. Οι κατευθυντήριες αρχές της παροχής πρόσβασης σε πόρους με βάση το ρόλο ενός ατόμου (είτε πρόκειται για χρήστη είτε για διαδικασία) ή για διαχωρισμό καθηκόντων παρέχουν σημείο εκκίνησης για μια καλά σχεδιασμένη υλοποίηση ελέγχου πρόσβασης. Αυτές οι αρχές πρέπει να εφαρμοστούν στην πρακτική σε όλες τις πτυχές της πρόσβασης των επιχειρήσεων. Μέχρι στιγμής, ο έλεγχος πρόσβασης σε επίπεδο χρήστη βρίσκεται στο προσκήνιο του IAM, αλλά πρόσφατα η εστίαση μετατοπίζεται προς τα μέχρι τώρα μη επιτυχημένα ζητήματα αξιόπιστης πρόσβασης.

Εμείς στο SSH ασφαλείς επικοινωνίες μεταξύ συστημάτων, αυτοματοποιημένων εφαρμογών και ανθρώπων. Προσπαθούμε να οικοδομήσουμε μελλοντική και ασφαλή επικοινωνία για τις επιχειρήσεις και τους οργανισμούς να αναπτυχθούν με ασφάλεια στον ψηφιακό κόσμο.

- Λύσεις

- Η σουίτα μηδενικού εμπιστοσύνης

- Κόμμα-ασφαλή κρυπτογραφία (QSC)

- Ασφαλής συνεργασία 2024

- Μετριασμός του κινδύνου ασφαλείας

- Ασφάλεια OT

- Ασφάλεια MSP

- Ασφαλές τμήμα καταλόγου Active Directory

- Απλά πρόσβαση σε χρόνο

- Ασφαλής πρόσβαση προμηθευτή

- Υβριδική ασφάλεια σύννεφων

- Διαχείριση διαπιστευτηρίων και μυστικών

- Έλεγχοι και συμμόρφωση

- Hybrid Pam Privx ™

- UKM Zero Trust ™

- Tectia SSH Client/Server ™

- Tectia ™ Z/OS

- SSH Secure Collaboration 2024

- Ασφαλές ταχυδρομείο 2024

- Ασφαλές σημάδι

- NQX ™ Quantum-Safe

- SSH Risk Assessment ™

- Επαγγελματικές υπηρεσίες

- Υποστήριξη

- Καριέρα

- βιβλιογραφικές αναφορές

- Λήψεις

- Εγχειρίδια

- Εκδηλώσεις και σεμινάρια

- Ιστολόγιο

- Σχετικά με εμάς

- Επικοινωνία

- Επενδυτές

- Εταίροι

- Τύπος

Μείνετε στην κορυφή του τελευταίου στην ασφάλεια στον κυβερνοχώρο

Γίνετε οι πρώτοι που γνωρίζετε για τις νέες λύσεις της SSH, το προϊόν

Ενημερώσεις, νέα χαρακτηριστικά και άλλα νέα SSH!