Protocoles OpenVPN

Contents

Protocoles OpenVPN

OpenVPN est le protocole VPN le plus flexible disponible en raison de sa nature open source. Cette flexibilité le rend idéal lors de la création d’un Configuration de sécurité personnalisée.

Compatibilité du protocole

Alors qu’OpenVPN a évolué rapidement depuis sa sortie initiale en mars 2002, tous les efforts raisonnables ont été faits pour préserver la compatibilité du protocole entre différentes versions OpenVPN.

Plusieurs modifications, cependant, ont été apportées depuis la version 1.1.0 qui pourrait affecter la compatibilité.

Ces notes supposent que vous utilisez OpenVPN 1.1.0 ou plus tard. Versions avant 1.1.0 doit être considéré comme expérimental.

Dans la version 1.3.0, la valeur par défaut –UDP-MTU a été changé de 1500 à 1300. Si vous voulez un 1.3.0 ou version ultérieure d’OpenVPN pour parler à un 1.1.x ou 1.2.x version, vous devez utiliser explicitement –UDP-MTU des deux côtés de la connexion plutôt que de dépendre des valeurs par défaut.

Dans la version 1.5.x, le format de chaîne d’options de mode TLS a été modifié. Ce changement ne vous affectera que si vous utilisez une sécurité basée sur TLS. Version 1.5.x est entièrement compatible avec 1.4.X. Version 1.5.x peut parler à 1.3.x, mais vous devez utiliser le –désactiver Flag sur le 1.3.x pair. Version 1.5.x ne peut pas parler avec 1.2.x ou plus tôt en utilisant TLS.

Dans la version 1.5.X, si vous utilisez un tunnel de style TAP, la valeur par défaut suivante est utilisée pour simplifier la configuration du pontage Ethernet: –Tun-MTU 1500 –TUN-MTU-EXTRA 32. Si vous pairage à un 1.4.x pair ou plus tôt, vous devez indiquer explicitement les options précédentes sur le 1.4.x pair.

Dans la version 1.5.x, le chapeau rouge / etc / init.d / openvpn Le fichier a été modifié pour ne pas activer le transfert IP par défaut (cela a été interprété comme étant trop présomptueux pour le comportement par défaut). Le transfert IP peut être facilement activé dans un script ou un fichier-up avec la commande:

Echo 1> / Proc / Sys / Net / IPv4 / IP_Forward

Dans la version 1.5.X, –UDP-MTU a été renommé à –lien-mtu Puisque OpenVPN prend désormais en charge les protocoles UDP et TCP pour la couche de transport du tunnel. –UDP-MTU sera toujours pris en charge pour la compatibilité.

Dans la version 1.5.X, –verbe 5 est maintenant un niveau de débogage. Pour une utilisation normale, –verbe 4 devrait être considéré comme une limite supérieure.

Dans la version 1.6.0 et plus, l’analyseur de fichier de configuration prend en charge les escaps de coquille en précédant un personnage avec une barre de barre. Si vous souhaitez passer un personnage de barre »lui-même, vous devez utiliser deux barres à barres consécutives.

Dans la version 2.0, –Tun-MTU 1500 –MSSFIX 1450 est maintenant la valeur par défaut. En 1.x La valeur par défaut est –Link-MTU 1300 pour les interfaces TUN et –tun-mtu 1500 pour les interfaces de robinet, avec –mssfix désactivé).

Aussi dans Verson 2.0, lorsque vous utilisez TLS, –Méthode de clé 2 est maintenant la valeur par défaut. Utiliser –Méthode de clé 1 sur le 2.0 côté pour communiquer avec 1.X.

En commençant par la version 2.0-beta12, OpenVPN a adopté une approche cohérente de la remappage des cordes pour empêcher les pairs de confiance ou semi-francs d’envoyer. Les détails sont discutés dans les types de chaînes et la section remappant de la page de l’homme.

En commençant par la version 2.0-beta17, le numéro de port par défaut d’OpenVPN est passé de 5000 à 1194 par affectation de port officielle par IANA en novembre 2004.

Protocole OpenVPN (OpenVPN)

Avec OpenVPN, vous pouvez tunnel n’importe quel sous-réseau IP ou adaptateur Ethernet virtuel sur un seul port UDP ou TCP. Il utilise toutes les fonctionnalités de chiffrement, d’authentification et de certification de la bibliothèque OpenSSL pour protéger votre trafic de réseau privé lors de son transit sur Internet.

OpenVPN a deux modes d’authentification:

- Clé statique – Utilisez une clé statique pré-partagée

- TLS – Utilisez des certificats SSL / TLS + pour l’authentification et l’échange de clés

Pour l’authentification TLS OpenVPN utilise un protocole de sécurité personnalisé qui est décrit ici sur cette page wiki. Ce protocole fournit la connexion SSL / TLS avec une couche de transport fiable (comme il est conçu pour fonctionner). Son deuxième travail consiste à multiplexer la session SSL / TLS utilisée pour l’authentification et l’échange de clés avec le flux de données de tunnel chiffré réel.

SSL / TLS -> Couche de fiabilité -> \ --TLS-AUTH HMAC \ \> Multiplexer ----> UDP / Transport IP Encrypt et HMAC / Tunnel -> Utilisation d'OpenSSL EVP -> / PACKETS Interface. Histoire

Je n’ai trouvé aucune information historique sur ce protocole.

Dépendances du protocole

- UDP: Généralement, OpenVPN utilise UDP comme protocole de transport. Le port UDP bien connu pour le trafic OpenVPN est de 1194.

- TCP: De plus, OpenVPN peut être configuré pour utiliser TCP comme protocole de transport. Le port TCP bien connu pour le trafic OpenVPN est de 1194.

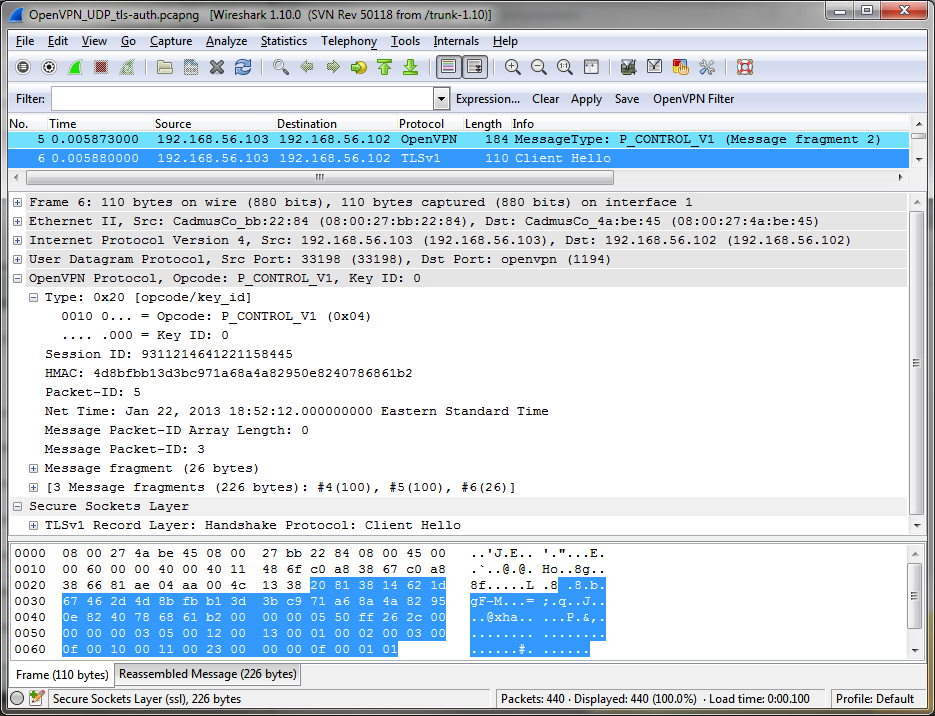

Exemple de trafic

Wireshark

Le dissecteur OpenVPN est entièrement fonctionnel et inclus avec Wireshark à partir de la version 1.dix.0.

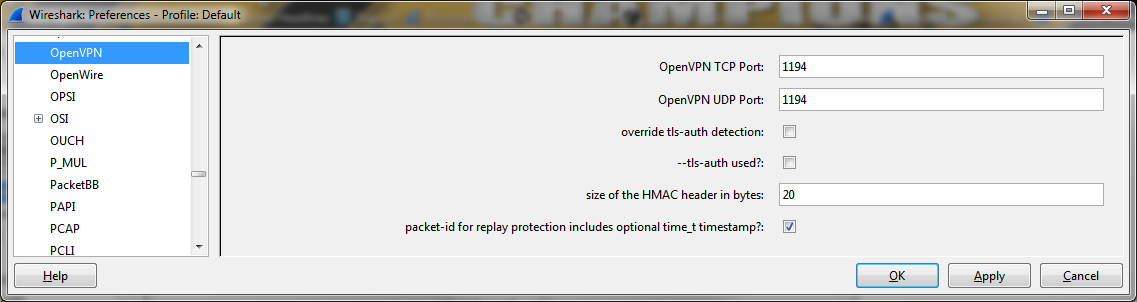

Paramètres de préférence

- Port OpenVPN TCP: Le dissecteur essaie automatiquement de disséquer les paquets TCP comme trafic OpenVPN sur ce port.

- Port OpenVPN UDP: Le dissecteur essaie automatiquement de disséquer les datagrammes UDP en tant que trafic OpenVPN sur ce port.

- Remplacez la détection TLS-AUTH: Si la détection TLS-AUTH échoue, vous pouvez choisir de remplacer la détection et de définir les options TLS-AUTH manuellement.

- –TLS-Auth utilisé?: Si le paramètre –TLS-AUTH est utilisé, les préférences suivantes doivent également être définies.

- Taille de l’en-tête HMAC en octets: L’algorithme HMAC par défaut est SHA-1 qui génère un HMAC de 160 bits, donc 20 octets devraient être OK.

- Paquet-ID pour la protection de la rediffusion comprend un horodatage temporaire en option?: Si le paramètre –TLS-AUTH est utilisé, un paquet supplémentaire pour la protection de la rediffusion est inséré après la signature HMAC. Ce champ peut être de 4 octets ou 8 octets, y compris un horodatage Time_T en option. La valeur par défaut est vraie.

Exemple de fichier de capture

- SampleCaptures / OpenVPN_UDP_TLS-AUTH.pcapng

- SampleCaptures / OpenVPN_TCP_TLS-AUTH.pcapng

Filtre d’affichage

Une liste complète des champs de filtre d’affichage OpenVPN peut être trouvée dans la référence du filtre d’affichage

Afficher uniquement le trafic basé sur OpenVPN:

openvpnFiltre de capture

Vous ne pouvez pas filtrer directement les protocoles OpenVPN lors de la capture. Cependant, si vous connaissez le port UDP ou TCP utilisé (voir ci-dessus), vous pouvez filtrer sur celui-là.

Capturez uniquement le trafic OpenVPN sur le port par défaut (1194):

Port UDP 1194Port TCP 1194Liens externes

- http: // openvpn.filet/Openvpn – Site officiel.

- http: // openvpn.net / index.PHP / Open-source / Documentation / Overview de sécurité.htmlOpenVPN – Aperçu de la sécurité – Le protocole OpenVPN a expliqué.

- http: // www.OpenSSL.org /OpenSSL – Site officiel.

Qu’est-ce que le protocole OpenVPN?

Toutes les données transférées sur Internet nécessitent une sécurité à ferr. Les réseaux privés virtuels basés sur OpenVPN fournissent un chiffrement et un anonymat en ligne, ce qui rend les catastrophes de cybersécurité beaucoup moins probables. Mais qu’est-ce que OpenVPN et comment ça marche?

OpenVPN est l’un des protocoles VPN les plus populaires autour. Il est également soutenu par les produits de sécurité de Nordlayer, offrant un chiffrement et une flexibilité solides pour nos clients. Cet article du Centre d’apprentissage fournira à tout ce que les utilisateurs doivent savoir avant d’ajouter le protocole à leur configuration de sécurité.

Comment fonctionne le protocole OpenVPN?

La première chose à comprendre sur OpenVPN est qu’il s’agit d’un protocole VPN. Un protocole est un ensemble de règles qui Crée des tunnels VPN. Il détermine comment crypter et étiqueter les paquets de données passant sur les connexions VPN.

Il existe de nombreuses options de protocole différentes pour les utilisateurs de VPN, notamment L2TP, TLS / SSL et IPSec. Chacun a ses points forts, mais OpenVPN est considéré comme l’un des leaders de l’industrie.

OpenVPN est originaire en 2001 et a été le premier protocole VPN open source. Depuis lors, une communauté mondiale de développeurs est apparue. La communauté open-source d’OpenVPN vérifie les bogues et affine le protocole, en ajoutant de nouvelles fonctionnalités et à la mise à jour des éléments de sécurité. Un examen constant signifie que le protocole est rarement laissé par de nouvelles cyber-menaces.

OpenVPN est Une partie de la famille de protocoles de tunneling (SSL) sécurisés (SSL). Cela signifie qu’il fonctionne à la couche de transport (niveau 4) du modèle OSI. Il donne également un accès OpenVPN à l’énorme bibliothèque SSL, offrant de nombreuses options de personnalisation lors de la création de VPN.

Du côté technique, OpenVPN sécurise les données par chiffrement et anonymise les données via une réaffectation de l’adresse IP comme tous les VPN. Cependant, l’ensemble des outils utilisés pour y parvenir est différent des autres styles VPN:

1. Chiffrement

Le protocole OpenVPN utilise l’échange de clés SSL / TLS pour appliquer le chiffrement lors de la création de tunnels VPN. Ce processus utilise Encryption 256 bits comme standard – un niveau de protection que même la NSA ne peut pas casser.

Si le chiffrement 256 bits est insuffisant, OpenVPN peut aller encore plus loin. Le protocole prend en charge les techniques de chiffrement avancées comme Blowfish, AES et Cast-128 – rendant les transmissions de données presque invulnérables aux attaques extérieures.

De plus, OpenVPN utilise Secrécyt avant parfait (PFS). PFS crée une clé de chiffrement unique pour chaque session ou transfert de données. Le remplacement des clés de chiffrement rend très difficile pour les attaquants externes de voler les clés et de contourner les chiffres de chiffrement.

2. Authentification

Parallèlement au chiffrement, OpenVPN utilise également Authentification avancée procédures. L’authentification garantit que chaque paquet de données est livré à l’adresse correcte et dans la bonne séquence.

Lorsque les utilisateurs envoient des données via OpenVPN, un outil appelé TLS-Auth s’applique Code d’authentification du message de hachage (HMAC) Authentification. HMAC garantit pratiquement les transferts de données précises avec une perte de données minimale.

OpenVPN utilise deux modes de transmission: UDP et TCP. Nous regarderons les deux plus tard. Mais pour l’instant, il est important de noter que seul le mode TCP fournit des services d’authentification. TCP vérifie les transferts pour surveiller les paquets perdus, tandis que l’UDP peut entraîner une perte de données.

Les paquets OpenVPN peuvent passer par n’importe quel port. L’utilisation de protocoles SSL signifie que le trafic envoyé à travers le filet est presque impossible pour distinguer les données régulières. Avec la configuration correcte sur le port 443, les étrangers ne pourront même pas détecter l’utilisation d’un VPN.

Cette configuration de port rend également OpenVPN très bon pour échapper aux pare-feu – un problème qui peut affliger les VPN IPSec.

Avantages d’OpenVPN

OpenVPN est devenu le protocole incontournable de nombreux réseaux privés virtuels commerciaux, et il y a beaucoup de bonnes raisons à cela. Les avantages du protocole comprennent:

Cryptage fort avec de nombreuses options. Le chiffrement 256 bits est le mode standard avec le protocole OpenVPN et devrait protéger les données de tous les cyberattaquants. Le paramètre par défaut gardera les données sensibles en sécurité, comme les détails du paiement ou les connexions de l’entreprise. Et si les utilisateurs veulent un cryptage plus robuste, différents chiffres peuvent être ajoutés en cas de besoin.

Facile à évoluer. Les systèmes OpenVPN peuvent servir un seul poste de travail se connectant à un réseau d’entreprise ou évoluer aux systèmes de sécurité à l’échelle de l’entreprise. Le VPN est conçu pour couvrir autant d’appareils que les utilisateurs ont besoin. Les utilisateurs téléchargent des clients préconfigurés, les installez sur leurs appareils et sont prêts à partir.

Excellente compatibilité des appareils. L’un des plus grands avantages OpenVPN est que les utilisateurs peuvent installer des clients OpenVPN sur Windows, Linux et MacOS. Le protocole offre une fonctionnalité Android et iOS et peut être configuré pour un matériel spécifique si nécessaire.

Performance de pare-feu. Tous les VPN ne peuvent pas traverser facilement les passerelles NAT ou les pare-feu. Ce n’est pas un problème avec OpenVPN, qui est connu pour sa capacité à gérer les pare-feu et autres matériels de filtrage.

Flexibilité du protocole. La possibilité de basculer entre UDP et TCP est une autre force des protocoles OpenVPN. Les joueurs et les banderoles peuvent profiter de la vitesse de la transmission UDP. TCP est disponible pour les transferts à haute sécurité lorsque la vitesse est moins critique.

Plugin convivial. OpenVPN fonctionne avec des modules complémentaires et des plugins tiers. Cela améliore le VPN de base, ajoutant une gamme diversifiée de services. Ces services comprennent des options d’authentification flexibles – une fonctionnalité pratique pour les réseaux d’entreprise. Les plugins incluent également de nombreux outils pour créer des serveurs OpenVPN.

Distribution open source. La plupart des protocoles VPN appartiennent à des entreprises. Par exemple, Microsoft et Cisco possèdent L2TP. Mais OpenVPN reste open source, garantissant que la base de code est transparente. Les utilisateurs n’auront pas besoin de faire confiance que les sociétés sécurisent les données et évitent les erreurs de sécurité. Une communauté de codage mondiale amende les ajustements OpenVPN pour réagir aux dernières tendances de la cybersécurité.

Inconvénients d’OpenVPN

Les avantages énumérés ci-dessus OpenVPN séparés de la plupart des autres protocoles VPN. Mais aucune technologie de cybersécurité n’est impeccable. OpenVPN ne fait pas exception, et il y a plusieurs faiblesses potentielles que les utilisateurs doivent connaître:

Pas toujours l’option la plus rapide. La sécurité s’accompagne d’un coût dans le monde des VPN. Cela s’applique à OpenVPN, en particulier lorsque vous utilisez le mode de transfert UDP sécurisé. Avec une forte authentification et un cryptage engagés, OpenVPN est approximativement aussi rapide que L2TP, tandis que d’autres protocoles de tunneling peuvent être plus rapides.

Peut être complexe à configurer. Les utilisateurs peuvent avoir du mal à configurer un système OpenVPN à partir de zéro. Les fondateurs du VPN recommandent un processus de configuration manuelle de 20 étapes, et chaque étape est complexe et prend du temps. En pratique, la plupart des gens achètent un client OpenVPN prêt à l’emploi avec les fonctionnalités dont ils ont besoin. Cela est pratique, mais les entreprises ayant des besoins de sécurité sur mesure peuvent trouver d’autres protocoles plus conviviaux.

Pas le meilleur VPN pour les appareils mobiles. OpenVPN est devenu une solution rationalisée pour les systèmes d’exploitation de bureau et d’ordinateur portable, mais n’est pas aussi lisse pour les utilisateurs mobiles. Les implémentations Android et iOS ne sont pas aussi avancées ou conviviales, bien qu’elles s’améliorent tout le temps.

Quand OpenVPN est-il utilisé?

Nous en savons maintenant plus sur le fonctionnement des technologies OpenVPN et l’équilibre des avantages et des inconvénients. Mais ce que les utilisations du monde réel sont là pour les logiciels OpenVPN?

Depuis 2001, OpenVPN est devenu une partie indispensable des solutions de sécurité, et les clients d’aujourd’hui ont de nombreuses applications. Les cas d’utilisation pourraient inclure:

1. Configuration VPN personnalisée

OpenVPN est le protocole VPN le plus flexible disponible en raison de sa nature open source. Cette flexibilité le rend idéal lors de la création d’un Configuration de sécurité personnalisée.

Les administrateurs peuvent basculer le cryptage avancé ou basculer entre TCP et UDP. Tant que les utilisateurs respectent les conditions de l’accord de licence logicielle OpenVPN, ils peuvent utiliser le code comme ils le souhaitent – quelque chose que vous ne trouverez pas avec des alternatives uniques.

2. Cryptage robuste pour l’accès à distance

Avec une partie de chiffrement AES 256 bits du package, OpenVPN est suffisamment sécurisé pour protéger les données sensibles des clients et les documents de projet confidentiels.

Les entreprises peuvent créer un tunnel sécurisé entre les centres de données sur site et les postes de travail à domicile. Et les employés peuvent se connecter à des portails OpenVPN lorsqu’ils voyagent dans le monde. Encore mieux, les travailleurs à domicile peuvent passer de TCP aux connexions UDP pour diffuser ou jouer à des jeux en dehors des heures de bureau.

3. Création de configurations de réseau zéro fiducie

Zero Trust Network Access (ZTNA) est un ensemble d’idées de sécurité qui suivent le principe “Ne jamais faire confiance, toujours vérifier”. Les technologies OpenVPN sont une bonne base pour de nombreux systèmes ZTNA.

Avec un VPN installé, les entreprises peuvent protéger les données qui passent sur le périmètre du réseau. Ils peuvent filtrer l’accès à Internet et empêcher l’accès à des sites Web dangereux. Et avec une implémentation OpenVPN Cloud, les entreprises peuvent crypter les données qui coulent vers et depuis les applications SaaS.

Pendant ce temps, les plugins de contrôle d’accès avec authentification multi-facteurs ajoutent un élément de contrôle supplémentaire, éloignant les acteurs non autorisés des actifs critiques.

L’aspect critique d’OpenVPN est sa flexibilité. Les utilisateurs peuvent l’appliquer sur les réseaux domestiques, il peut verrouiller les connexions publiques WiFi et lier les établissements de succursale en toute sécurité. Partout où l’anonymat et le cryptage sont nécessaires, OpenVPN pourrait bien avoir un rôle à jouer.

Que sont OpenVPN UDP et TCP?

OpenVPN se divise en deux protocoles, et les utilisateurs peuvent utiliser les modes TCP et UDP pour la transmission des données. Ces deux modes ont des niveaux de sécurité différents et jouent des rôles très différents. Il est donc important de savoir comment ils s’intègrent dans les configurations de réseau.

Mode UDP OpenVPN

Le mode Protocole Datagram (UDP) utilisateur transporte les données sur le port UDP 1194 et est le mode OpenVPN par défaut. UDP est défini comme un protocole de connexion sans état car les serveurs ne conservent pas les données de l’état de session pendant les transferts de données.

Lorsque les utilisateurs envoient des données en mode UDP, il y a Pas de mécanismes pour vérifier et corriger les erreurs. Les clients et les serveurs VPN se connectent directement. Le format de paquet UDP a une somme de contrôle jointe qui permet l’authentification, mais le serveur ne renvoie pas les demandes d’authentification au client. Il n’y a pas non plus d’installation pour repenser les données si une erreur se produit.

UDP minimise le nombre d’étapes nécessaires pour envoyer des données. Cela le rend idéal pour les situations à faible latence telles que les jeux, où la fidélité des données est moins importante que la vitesse brute. L’élimination du remplacement des paquets libère beaucoup de bande passante, de lissage des graphiques et des flux.

Cependant, parce que UDP n’a pas de processus de poignée de main, Les connexions peuvent être peu sûres et peu fiables. Il est possible de perdre des données pendant la transmission, ce qui rend l’UDP moins adapté aux situations commerciales où les transferts précis sont très importants.

Mode OpenVPN TCP

Le protocole de contrôle de transmission (TCP) est l’autre mode OpenVPN. Dans ce cas, TCP est classé comme un protocole avec état. Cela signifie que le serveur conserve des données sur l’état de session. Le serveur fait également référence au client à des fins de vérification.

Chaque paquet est authentifié et vérifié l’intégrité des données lorsque les données se déplacent via un tunnel TCP. Le client envoyant des données attendra un accusé de réception que les paquets sont arrivés avant d’envoyer le cadre suivant. Si le transfert est sorti, TCP répétera le processus jusqu’à ce que la transmission réussit.

TCP aussi Enregistre la séquence de chaque paquet dans un transfert. Si les paquets arrivent en panne, le protocole remontera la structure de la séquence d’origine. Cela ajoute un autre élément pour assurer l’intégrité des données.

Avec OpenVPN, TCP ouvre généralement le port TCP 443. Cela permet au protocole de traverser les pare-feu.

Sur le côté négatif, TCP consomme plus de bande passante que le protocole UDP. Il en résulte sensiblement vitesses plus lentes Lorsque vous surfez sur le Web et la vidéo en streaming. L’authentification garantit des transferts à haute fidélité, ce qui rend le protocole adapté aux tâches commerciales. Mais l’authentification s’accompagne d’un coût en termes de vitesse et d’efficacité.

Quelle est la sécurisation d’OpenVPN?

OpenVPN Technologies a acquis une réputation de sécurité, ce qui en fait l’une des plateformes VPN les plus populaires. Mais cette réputation est-elle toujours justifiée?

D’une manière générale, OpenVPN est suffisamment sécurisé pour les utilisateurs de VPN professionnels et personnels. Le protocole utilise un chiffrement 256 bits et peut être amélioré avec des chiffres encore plus sécurisés si vous le souhaitez. Ce cryptage n’a pas été exposé comme vulnérable aux pirates et devrait s’assurer que les données sont protégées et privées à tout moment.

De plus, OpenVPN comprend un secret avant parfait, qui détruit et remplace les clés de chiffrement lorsque les sessions se terminent. Les moyens de décodage des données sont rarement exposés aux attaquants, ce qui rend leur tâche extrêmement difficile.

Lorsque les données se déplacent via le mode OpenVPN TCP, les paquets sont complètement authentifiés et vérifiés pour l’intégrité. L’authentification HMAC est également disponible si nécessaire. Les utilisateurs peuvent être convaincus que leurs fichiers et leurs messages arriveront en toute sécurité, avec un minimum de risques d’interception via des attaques d’homme au milieu.

La communauté open-source OpenVPN est un autre bonus de sécurité. En tant que protocole de connexion open source, OpenVPN est toujours sous contrôle d’une communauté mondiale d’experts en matière de vie privée, qui rendent leurs conclusions publiques. S’il existe des faiblesses, ils sont rapidement signalés et traités. Avec d’autres protocoles, les utilisateurs doivent faire confiance aux entreprises pour rester à jour et réparer les vulnérabilités.

OpenVPN est-il complètement sécurisé? Pas toujours. La complexité de la configuration des configurations OpenVPN signifie que les utilisateurs peuvent laisser des lacunes de sécurité. Par exemple, les utilisateurs peuvent oublier de passer de l’UDP à TCP lorsque une protection supplémentaire est nécessaire. Les administrateurs pourraient également choisir la commodité des clés de chiffrement statiques, bien que l’infrastructure des clés publiques (PKI) soit plus sécurisée.

Il est également important de se rappeler que des alternatives existent. Wireguard est devenu un challenger à OpenVPN ces dernières années et offre des fonctionnalités de sécurité similaires avec des avantages à vitesse potentielle. Les VPN TLS / SSL basés sur le Web ou les VPN IPSEC ont également des avantages dans des contextes spécifiques. Mais pour les utilisateurs généraux de VPN, OpenVPN est souvent le meilleur choix.

OpenVPN: vitesse et sécurité pour une protection des données robuste

OpenVPN est un protocole VPN open-source qui alimente bon nombre des services VPN les plus populaires au monde. Les utilisateurs peuvent configurer OpenVPN eux-mêmes, mais la plupart des implémentations sont via des clients tiers.

OpenVPN présente de nombreux avantages:

Les utilisateurs bénéficient de la flexibilité via différentes normes de chiffrement et modes de transfert

Le chiffrement 256 bits est le mode par défaut et est pratiquement non craqueable

Le mode UDP convient aux joueurs et aux banderoles. TCP fonctionne bien pour les entreprises

OpenVPN s’adresse à presque tous les appareils et à tout système d’exploitation.

Les données peuvent traverser les pare-feu. Très peu de services en ligne bloquent OpenVPN.

En tant que VPN open-source, OpenVPN est transparent et trouver le soutien est facile.

OpenVPN peut évoluer facilement, offrant une couverture pour les réseaux d’entreprise.OpenVPN a quelques inconvénients. Il est complexe pour les débutants, pas parfait pour les utilisateurs mobiles, et peut souffrir de latence. Mais sur les métriques de base comme la sécurité, il correspond à toutes les normes VPN concurrentes.

Nordlayer fournit une prise en charge complète OpenVPN pour les utilisateurs professionnels. Nous pouvons vous aider à créer des connexions OpenVPN pour Linux, MacOS et Windows. Créez des serveurs personnalisés pour toute topographie du réseau, installez les solutions OpenVPN pré-construites et intégrez OpenVPN avec SASE ou Zero Trust Systems.

- –TLS-Auth utilisé?: Si le paramètre –TLS-AUTH est utilisé, les préférences suivantes doivent également être définies.